Кто такие белые хакеры и чем отличаются от чёрных — Прайм Регион на vc.ru

{«id»:13929,»url»:»\/distributions\/13929\/click?bit=1&hash=278952ad87803f3f218904bec511e12e0af0771c282b5c14278379ae8fde671e»,»title»:»\u0423\u0437\u043d\u0430\u0442\u044c, \u043a\u0430\u043a\u0438\u043c \u0442\u0435\u0445\u043d\u043e\u043b\u043e\u0433\u0438\u044f\u043c \u0431\u0438\u0437\u043d\u0435\u0441 \u043e\u0442\u0434\u0430\u0451\u0442 \u043f\u0440\u0435\u0434\u043f\u043e\u0447\u0442\u0435\u043d\u0438\u0435 \u0441\u0435\u0433\u043e\u0434\u043d\u044f»,»buttonText»:»»,»imageUuid»:»»,»isPaidAndBannersEnabled»:false}

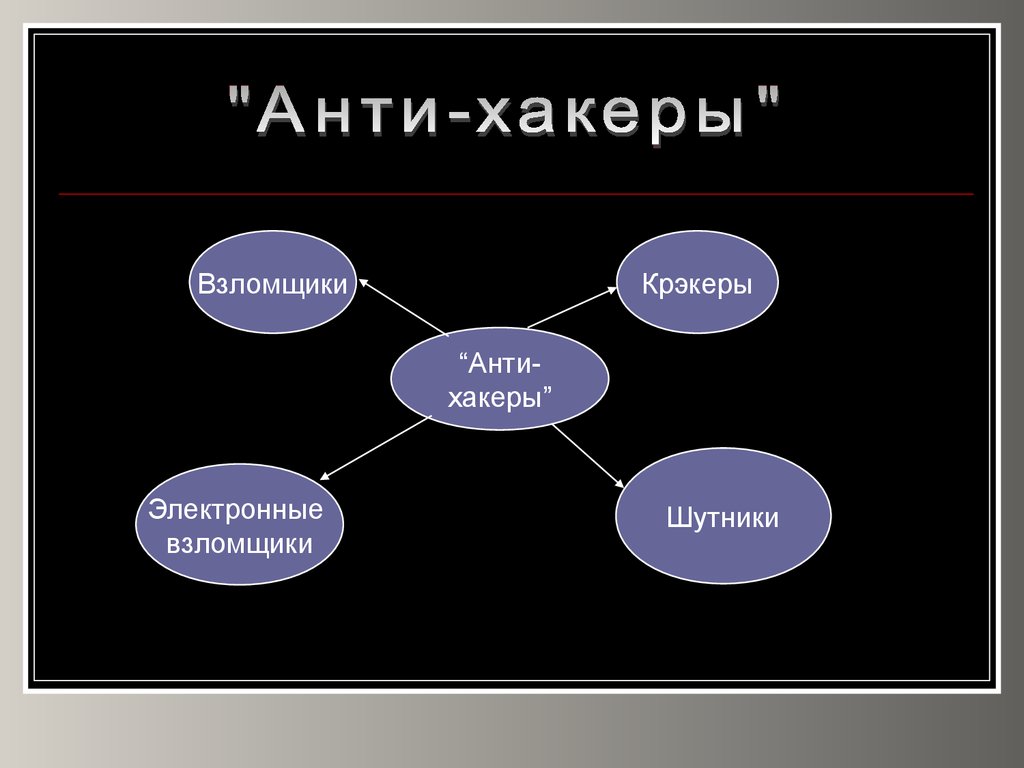

Тема хакерства в России всегда была обсуждаемой, у всех на слуху была информация о смелых и талантливых ребятах, умеющих взломать системы безопасности множества структур, в том числе и за рубежом. Но эти герои 一 какие они, положительные или отрицательные? Разберемся в понятиях «белое» и «черное» хакерство, их отличия и цели.

206 просмотров

Поговорим об этом с Дмитрием С. 一 «бывшим» черным хакером, который теперь работает специалистом по кибербезопасности в довольно крупной компании.

一 «бывшим» черным хакером, который теперь работает специалистом по кибербезопасности в довольно крупной компании.

Дмитрий, объясните разницу между белыми и черными хакерами, и есть ли у них что-то общее?

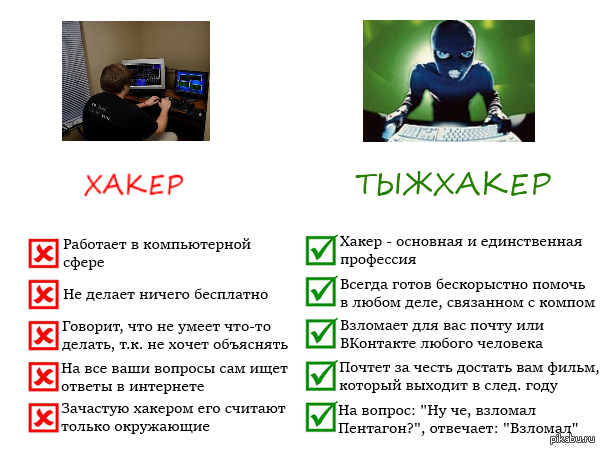

- Разница такая же, как между полицейским и бандитом. Оба носят оружие и могут его применить. Только один это делает в законных целях, а другой нет. Каждый выбирает свои цели и способ заработка.

Я, например, однажды нашел уязвимость в системе безопасности одной компании и сказал об этом одному товарищу, который там работал. Через месяц я там трудился уже официально и устранял такие слабые места. Решил, что свои способности могу применить в правильном русле.

Чем занимаются белые хакеры?

- Это специалисты IT-сферы, которые ведут себя этично. Они защищают информацию, а не сливают ее за деньги. Они используют свой опыт и знания для обнаружения брешей в системе безопасности, имея для этого все ресурсы. Между черными хакерами и белыми существует тонкая грань — они обладают одними навыками.

Только одни их используют во благо, а другие на вред.

Только одни их используют во благо, а другие на вред.

А есть ли те, кто работает «и вашим, и нашим», так сказать?

- Это так называемое «серое» хакерство. Иногда, штатный сотрудник системы безопасности, за большие деньги, производит слив информации для последующего взлома. Некоторые делают это из интереса 一 смогу или нет? Не знаю что это, самовлюбленность или тренировка.

Или как я, совершив переход от темной стороны к светлой. Я занял позицию серого хакера и взломав систему, указал на уязвимость хозяину этой системы, а не стороннему заказчику. Некоторые это делают за деньги. В моем случае, я получил официальное место в этой компании и белую зарплату.

А финансовая мотивация у кого больше?

- Черные хакеры конечно получают больше, но и риск колоссальный. Стоит ли всю жизнь опасаться за свою безопасность и свободу? Хакерство ведь уголовно наказуемо.

Откуда берутся черные хакеры? Как они действуют?

- Поначалу мы все дилетанты, самоучки.

Всему можно обучиться путем проб и ошибок. Каждый развивается в своем направлении — фишинг (получение личных данных в целях мошенничества), управление инструментами удаленного доступа, разработка вредоносного ПО и т.д. Кто-то работает в одиночку, а кто-то в составе преступной организации. Но такая жизнь слишком опасна, несмотря на финансовое обеспечение. Деньги можно заработать и легально.

Всему можно обучиться путем проб и ошибок. Каждый развивается в своем направлении — фишинг (получение личных данных в целях мошенничества), управление инструментами удаленного доступа, разработка вредоносного ПО и т.д. Кто-то работает в одиночку, а кто-то в составе преступной организации. Но такая жизнь слишком опасна, несмотря на финансовое обеспечение. Деньги можно заработать и легально.

Какие легальные способы заработка у хакера?

- Как я и сказал, это работа среди «белых» хакеров. Тем, более в России, правительство неплохо стимулирует такую работу. Например, во время Олимпиады в Сочи, привлекалось много тестировщиков систем информационной защиты, никак не связанных с криминальным миром. Да и в последнее время, правительственное финансирование пилотных проектов, связанных с кибербезопасностью увеличилось в разы. (прим.ред. Указ Президента РФ №83 «О мерах по обеспечению ускоренного развития отрасли информационных технологий в Российской Федерации»).

Какие приемы использует легальные специалисты?

- Их очень много: тестирование системы на взлом, создание «honeypot» 一 специальных ловушек для киберпреступников, которые помогают выявить их схемы и ресурсы. Еще есть разведка с целью обнаружения уязвимости компании, как в человеческих ресурсах, так и информационных системах. Например, поиск систем обхода механизмов безопасности и без взлома.

Какие специальности востребованы в IT-сфере?

- Я знаю, что сейчас очень востребованы веб-дизайнеры, различного рода разработчики, создатели приложения для мобильных устройств, инженеры по обработке данных, программисты в 1C.

Если вам понравилась статья─ставьте лайк и подписывайтесь на наш канал, чтобы и дальше получать интересные материалы.

Этичный хакер – кто это? – школа программирования Coddy в Москве

Сегодня в мире компьютерных технологий все больше говорят о хакерах. Но не все знают, что такое «этичный хакер« и как стать им. Давайте разберемся в этом понятии подробнее.

Но не все знают, что такое «этичный хакер« и как стать им. Давайте разберемся в этом понятии подробнее.

История появления понятия «этичный хакер»

Слово «хакер» часто ассоциируется с негативными действиями в сети. Однако, первоначально хакеры были людьми, которые изучали работу компьютерных систем и программ с целью улучшения их работы. Это были энтузиасты, которые стремились к технологическому прогрессу.

В 1980-х годах мировое сообщество начало понимать, что необходимо защитить компьютерные системы от злоумышленников, которые могут использовать их во вред.

Тогда же появилось понятие «этичный хакер». Эти люди занимаются тестированием компьютерных систем и программ на уязвимости с целью улучшения их защиты. Они работают на компании, государственные учреждения, их услуги востребованы и в бизнесе.

Отличительные черты этичного хакера

Этичный хакер отличается от обычного злоумышленника тем, что он действует в законных рамках. Он получает разрешение от владельца системы на проведение тестирования безопасности, чтобы выявить уязвимости и исправить их. Этичный хакер действует добросовестно и не нарушает законов.

Этичный хакер действует добросовестно и не нарушает законов.

Также отличительной чертой этичного хакера является его этика. Он следует принципам профессиональной этики и никогда не использует свои знания для личной выгоды или для вреда другим людям. Этичный хакер не пытается получить доступ к чужой информации, если ему не было дано на это разрешение.

Чем занимаются этичные хакеры?

Этичные хакеры занимаются тем же, чем и хакеры-нелегалы, но с одним важным отличием: они действуют в законных рамках исключительно с целью проверки безопасности системы и предотвращения возможных кибератак. Они используют те же методы и инструменты, что и злоумышленники, но вместо того, чтобы причинять вред, они сообщают о найденных уязвимостях и помогают закрыть их.

Задачи этичных хакеров могут варьироваться в зависимости от конкретной компании или организации, но обычно они проводят тестирование на проникновение (penetration testing), исследуют уязвимости в компьютерных системах и веб-приложениях, проверяют защищенность сетей, баз данных и других систем.

Одним из наиболее распространенных видов деятельности этичных хакеров является проверка на уязвимости (vulnerability assessment), которая заключается в поиске слабых мест в системах и программном обеспечении, которые могут быть использованы злоумышленниками для несанкционированного доступа к данным.

Также этичные хакеры могут заниматься разработкой безопасных систем и приложений, а также консультированием компаний и организаций по вопросам информационной безопасности.

Одним из самых известных примеров работы этичных хакеров является программа «Белый хакер» от Google, которая предоставляет вознаграждения тем, кто обнаруживает уязвимости в продуктах компании.

В целом, этичные хакеры занимаются защитой компьютерных систем и данных, и их работа является очень важной для обеспечения безопасности в сфере информационных технологий.

Как работают этичные хакеры?

Работа этичных хакеров обычно начинается с согласования с клиентом целей и задач тестирования на проникновение. Для проведения такого тестирования этичный хакер выполняет ряд действий, которые включают в себя:

- Разведывательную работу — поиск информации о целевой системе или приложении. Они собирают информацию о том, как работает система, какие используются технологии и какие есть слабые места.

- Сканирование — используется для поиска уязвимостей и открытых портов. Хакер ищет такие порты, которые можно использовать для проникновения в систему.

- Эксплойтинг — хакер пытается использовать найденные уязвимости для получения доступа к системе. Если удастся получить доступ, хакер продолжает поиски и пытается обойти защиту.

- Разработка отчета — хакер подготавливает отчет, в котором содержатся результаты тестирования на проникновение, а также рекомендации по устранению обнаруженных уязвимостей.

Важно отметить, что этичные хакеры действуют в соответствии с законодательством и этическими нормами, не нанося вреда системе и не угрожая безопасности данных. Они не пытаются украсть информацию или изменить данные. Если в процессе тестирования на проникновение была обнаружена серьезная уязвимость, этичный хакер обязан сообщить о ней клиенту и предложить рекомендации по ее устранению.

В целом, этичные хакеры работают в тесном контакте с клиентом и постоянно общаются с ним, чтобы обеспечить наивысший уровень безопасности системы.

Сколько зарабатывают этичные хакеры?

Заработок этичных хакеров может существенно различаться в зависимости от многих факторов, таких как уровень квалификации, опыт работы, место работы и тип проекта.

Согласно данным платформы HackerOne, которая предоставляет услуги по поиску уязвимостей в системах для различных компаний, средний доход этичного хакера в 2022 году составил более $120 тысяч в год. При этом, самые опытные и высококвалифицированные этичные хакеры могут зарабатывать от $250 тысяч в год и более.

При этом, самые опытные и высококвалифицированные этичные хакеры могут зарабатывать от $250 тысяч в год и более.

Кроме того, этичные хакеры могут работать как независимые консультанты и принимать заказы на поиск уязвимостей в системах различных компаний, что также может значительно повлиять на их доход. Также существует программа Bug Bounty, которая предлагает вознаграждения этичным хакерам за нахождение уязвимостей в приложениях и системах, при этом вознаграждение может достигать нескольких тысяч долларов за найденную уязвимость.

Но, как и в любой другой области, заработок этичных хакеров зависит от многих факторов и может значительно различаться в зависимости от конкретной ситуации.

Как стать этичным хакером?

Если вы хотите свой путь в мире компьютерных технологий и мечтаете стать этичным хакером, то вам следует начать с изучения программирования, системной архитектуры и информационной безопасности. Очень важно также изучить принципы профессиональной этики и законодательство в области информационной безопасности.

Если вы мечтаете стать этичным хакером, начните с изучения программирования, системной архитектуры и информационной безопасности, и обязательно посетите курс «Этичный хакер» от школы программирования для детей CODDY.

В заключение, этичный хакер — это специалист, который ищет уязвимости в информационных системах с целью обеспечения их безопасности. Важность такой работы в наше время не может быть переоценена, учитывая постоянно растущее количество угроз в интернете. Вот топ 5 основных моментов, которые стоит выделить:

- Этичный хакинг является законным и важным видом деятельности, направленной на защиту информационных систем.

- Этичный хакер должен иметь хорошие знания в области информационной безопасности и программирования.

- Работа этичного хакера может быть связана с поиском уязвимостей в системах различных компаний, а также с обучением и консультированием в области информационной безопасности.

- Этичные хакеры получают хороший заработок, который зависит от многих факторов, таких как уровень квалификации и опыт работы.

- Чтобы стать этичным хакером, необходимо изучать информационную безопасность и программирование, получить необходимые сертификаты и опыт работы в этой области.

Надеемся, что данная статья помогла вам лучше понять, кто такой этичный хакер и каковы его задачи и возможности. Если вы заинтересовались этой областью и хотите попробовать свои силы, рекомендуем изучить специальные курсы по этичному хакингу и информационной безопасности от CODDY!

Как узнать, кто взломал ваш телефон (обновлено в марте 2023 г.)

Обновлено:

В настоящее время крайне важно уделять внимание безопасности вашего мобильного телефона. Только представьте, если бы все данные, хранящиеся на вашем мобильном устройстве, вдруг стали доступны анонимному хакеру, которому удалось взломать ваш телефон.

Это означает, что каждый веб-сайт, который вы посетили, каждая фотография, которую вы сделали, каждый введенный вами пароль — все это может быть доступно хакерам. Не говоря уже о возможности мошенничества или кражи личных данных после того, как хакер получит доступ к вашей личной и финансовой информации.

Не говоря уже о возможности мошенничества или кражи личных данных после того, как хакер получит доступ к вашей личной и финансовой информации.

Если вы знаете или подозреваете, что ваш телефон был взломан, вы можете сделать несколько вещей, чтобы восстановить контроль. Читайте дальше, чтобы узнать, кто взломал ваш телефон, и как их остановить.

В этой статье мы рассмотрим способы обнаружения вредоносной активности, выясним, кто взломал ваш телефон, и определим шаги, которые вы можете предпринять для предотвращения и устранения любых угроз.

Содержание

- Как узнать, взломали ли мой телефон?

- Кто может взломать мой телефон?

- Как отследить телефонного хакера

- Что делать, если я подозреваю, что мой телефон взломан?

- Как защитить себя от будущих атак

- Key Takeaways

Думаете, ваш телефон взломан?

Быстро и легко запустите проверку своего мобильного телефона на наличие шпионских программ уже сегодня с помощью одного из наших отмеченных наградами приложений.

Как я узнаю, что мой телефон взломан?

Есть несколько предупреждающих знаков, которые могут навести вас на мысль, что ваш телефон взломан. Давайте рассмотрим это сейчас:

1. Высокая температура батареи

Если вы заметили, что ваш телефон стал намного теплее, чем обычно, возможно, это признак взлома. Поскольку злоумышленники обычно используют программное обеспечение на вашем устройстве, которое помогает им отслеживать все ваши данные, это требует от процессора вашего устройства более интенсивной работы, что, в свою очередь, приводит к большему выделению тепла. Что приводит нас к следующему пункту…

2. Батарея разряжается быстрее, чем обычно

Опять же, если хакер установил вредоносное ПО на ваше устройство, для его работы потребуется больше вычислительной мощности. Это неизбежно приведет к тому, что батарея вашего телефона будет разряжаться намного быстрее, чем обычно, а плохое время автономной работы может быть признаком того, что ваш телефон взломан.

Важно отметить, что хотя высокая температура батареи и быстрый разряд батареи могут быть признаком взлома телефона, этому могут быть и другие объяснения. Например, телефоны обычно нагреваются сильнее при работе ресурсоемких приложений (например, игр), а время автономной работы ухудшается по мере старения телефонов.

3. Фоновый шум

Если вы слышите фоновые шумы, исходящие из вашего телефона, такие как эхо, статические звуки или щелчки, это может указывать на то, что ваш телефон взломан. Подобный фоновый шум обычно наиболее слышен, когда вы разговариваете по телефону, и является потенциальным признаком того, что кто-то подслушивает. Так что, вероятно, лучше не делиться чем-то слишком личным, если это звучит так, как будто R2-D2 находится на другом. Конец строки.

4. Всплывающие окна или изменения на вашем экране Вредоносное ПО также может вызывать подозрительные всплывающие окна или изменения на главном экране или в приложениях. Любые существенные изменения, которые вы не помните, являются предупреждающим признаком того, что ваш мобильный телефон был взломан.

Были ли у вас странные встречи или напоминания в приложении календаря вашего телефона? Вероятно, это результат фишинга. Это когда хакеры получают доступ к вашим личным и рабочим календарям, чтобы украсть информацию.

5. Искажение (аналогично тому, как вы разговариваете по телефону)

Если вы когда-либо использовали свой телефон рядом с другим электронным устройством (например, телевизором) и заметили искажение звука, даже если вы не телефонный звонок, это может быть признаком того, что кто-то взломал ваше устройство или, возможно, даже установил аппаратное обеспечение (физический компонент) на ваш телефон.

6. Наличие подозрительных приложенийХакер может установить на ваше устройство шпионские приложения, предназначенные для отслеживания вашей активности. Эти приложения работают в фоновом режиме и, в отличие от традиционных приложений, не отображают видимый значок на экране.

Вы можете определить любые подозрительные приложения, просматривая часы работы, использование батареи, памяти и использование данных. Тем не менее, для сотовых телефонов нормально иметь ряд скрытых системных приложений, о которых вы ничего не знаете, что затрудняет различие между тем, что необходимо для работы вашего телефона, и тем, что может отслеживать вашу активность.

Тем не менее, для сотовых телефонов нормально иметь ряд скрытых системных приложений, о которых вы ничего не знаете, что затрудняет различие между тем, что необходимо для работы вашего телефона, и тем, что может отслеживать вашу активность.

7. Certo обнаружил шпионское ПО на вашем телефоне

Если вы считаете, что ваш телефон взломан, скачайте Certo, чтобы проверить, верны ли ваши подозрения. После установки Certo Mobile Security для Android или Certo AntiSpy для iPhone вы можете сканировать свое устройство на наличие потенциальных угроз. Если обнаружится что-то подозрительное, Certo поможет вам это удалить.

Обнаружение мобильных шпионских программ с помощью Certo

Отмеченные наградами инструменты Certo для обнаружения шпионских программ для iPhone и Android пользуются доверием миллионов людей во всем мире.

Кто может взломать мой телефон?

Как только вы узнаете, что ваш телефон был взломан, следующим шагом будет выяснить, кто это сделал. Это анонимная третья сторона? Или, что еще более тревожно, это кто-то из ваших знакомых?

Это анонимная третья сторона? Или, что еще более тревожно, это кто-то из ваших знакомых?

Распространенное заблуждение состоит в том, что для взлома телефона требуются некие таинственные вычислительные сверхспособности. Однако сегодня это далеко от истины.

Шпионское ПО доступно на рынке всего за 30 долларов и не требует специальных знаний для использования. Все, что нужно хакеру, — это получить доступ к вашему телефону всего на несколько минут, чтобы установить шпионское ПО и начать отслеживать вашу активность.

Профессиональные хакеры даже могут украсть ваши данные без физического доступа к вашему телефону, и тысячи людей работают на черном рынке, пытаясь найти способ взломать мобильные телефоны, чтобы получить конфиденциальные данные.

Как отследить телефонного хакера: кто шпионит за моим телефоном?

Если вы подозреваете, что ваш телефон взломан, вам нужно сделать несколько вещей. Вот три метода отслеживания телефонного хакера:

1. Выясните, кто установил шпионское ПО на ваш телефон

Шпионское ПО — это вредоносное программное обеспечение, предназначенное для отслеживания всего, что вы делаете на своем устройстве. Обычный метод установки шпионского ПО — установка скрытого шпионского приложения на ваш телефон. Скорее всего, это произойдет, если кто-то получит физический доступ к вашему устройству, даже если это будет ненадолго. Это также может произойти (хотя это менее вероятно), если вы нажмете на подозрительную ссылку и загрузите вредоносное ПО, замаскированное под невинное приложение.

Обычный метод установки шпионского ПО — установка скрытого шпионского приложения на ваш телефон. Скорее всего, это произойдет, если кто-то получит физический доступ к вашему устройству, даже если это будет ненадолго. Это также может произойти (хотя это менее вероятно), если вы нажмете на подозрительную ссылку и загрузите вредоносное ПО, замаскированное под невинное приложение.

Шпионское ПО часто невидимо для вас как владельца устройства и потенциально может предоставить злоумышленнику полный доступ к вашим данным. Кроме того, большинство шпионских приложений предназначены для защиты личности хакера, установившего их.

Они работают, отправляя захваченную информацию поставщику шпионского ПО, а не напрямую хакеру. Затем хакер входит на веб-сайт поставщика шпионского ПО, чтобы получить информацию, украденную с зараженного устройства. Это означает, что информация о том, кто установил шпионское ПО, нигде не хранится на зараженном устройстве, что обеспечивает хакеру уровень анонимности. Это может затруднить выяснение того, кто установил шпионское ПО на ваш телефон.

Это может затруднить выяснение того, кто установил шпионское ПО на ваш телефон.

Отличным способом борьбы с этим является использование Certo AntiSpy (для iPhone) или Certo Mobile Security (для Android). Антивредоносные приложения Certo помогут определить название шпионского ПО, установленного на вашем телефоне, что позволит вам отследить производителя шпионского ПО. Затем вы можете сообщить им, что кто-то установил программное обеспечение без вашего разрешения, и запросить сведения о человеке, который первоначально приобрел лицензию на программное обеспечение.

Вот образец электронного письма, которое вы можете отправить разработчику программного обеспечения, чтобы получить необходимую информацию:

Уважаемый господин/госпожа,

Я провел сканирование своего телефона на наличие вредоносных программ и обнаружил, что на моем устройстве установлено <имя шпионского ПО>. Я не давал разрешения на установку этого программного обеспечения на свой телефон, и это было сделано полностью без моего разрешения.

Поэтому мне нужно выяснить, кто установил это шпионское ПО на мое устройство, поэтому, пожалуйста, не могли бы вы предоставить эту информацию как можно скорее? Мой номер телефона — <номер телефона>, а серийный номер моего устройства — <серийный номер>.

Я полагаю, что это вся информация, которая вам требуется для получения информации из ваших систем, но, пожалуйста, дайте мне знать, если вам понадобится что-то еще для этого.

С уважением

Джон Доу

Сканируйте телефон на наличие шпионских программ с помощью Certo

Certo помогает вам выявлять и удалять шпионское и вредоносное ПО с вашего устройства.

2. Узнайте, кто взломал вашу учетную запись iCloud (только для устройств iOS)

iCloud — отличное решение для резервного копирования вашего устройства Apple и хранения фотографий, контактов и других данных в облаке. Вы можете сохранить все, от пользовательских настроек приложения и текстовых сообщений до видеороликов, которые вы сняли на свой телефон.

К сожалению, несмотря на то, что Apple заявляет о своей безопасности, у хакера все еще есть способы проникнуть в вашу учетную запись.

Основное различие между взломом вашего телефона и вашей учетной записи iCloud заключается в том, что злоумышленникам не нужно устанавливать какое-либо программное обеспечение на ваш телефон, чтобы получить доступ к вашей учетной записи iCloud.

Чтобы выяснить, кто взломал вашу учетную запись iCloud, требуется другой метод расследования. Во-первых, вам нужно будет связаться с Apple и попросить их предоставить вам все подробности недавнего доступа к вашей учетной записи. Обычно это включает IP-адреса, которые можно использовать для идентификации хакера.

Следите за уведомлениями по электронной почте от Apple, которые предупреждают вас о входе в новую учетную запись. Немедленно сообщайте о подозрительной активности напрямую в Apple.

Вы можете просмотреть более подробное объяснение этого типа взлома здесь.

3.

Установка ловушки для хакера

Установка ловушки для хакераЕще один метод, который вы можете использовать, — это заминировать свой телефон, если вы подозреваете, что кто-то может захотеть проникнуть. Это не гарантирует защиты от того, что они что-то установят на ваш телефон или просмотрят вашу информацию, но поможет вам поймать их с поличным или может действовать как сдерживающий фактор — почти так же, как домашняя сигнализация.

Приложение Certo Mobile Security для Android позволяет пользователям делать тихие фотографии тех, кто пытается взломать их телефон. Наряду с будильником эту функцию можно настроить так, чтобы она срабатывала всякий раз, когда кто-то перемещает ваш телефон или несколько раз вводит неверный пароль. Эта функция также появится в Certo Mobile Security для iOS в ближайшем будущем.

Что делать, если я подозреваю, что мой телефон взломан?

1. Немедленно запустить сканирование на наличие шпионских программ

Certo может мгновенно сканировать ваш телефон и информировать вас о любых потенциальных угрозах, которые он находит на вашем устройстве. Если шпионское ПО обнаружено, вы можете обратиться к приведенной выше информации, чтобы узнать, кто именно взломал ваш телефон.

Если шпионское ПО обнаружено, вы можете обратиться к приведенной выше информации, чтобы узнать, кто именно взломал ваш телефон.

2. Примите меры для устранения этих угроз

Это легко сделать с помощью приложений Certo для iPhone и Android. Как только угроза обнаружена, вы можете безопасно удалить ее со своего устройства одним нажатием кнопки.

Независимо от того, являетесь ли вы пользователем Apple или Android, рекомендуется постоянно обновлять операционную систему. Это затрудняет хакерам использование уязвимостей в системе безопасности и доступ к вашим данным.

Вы также можете попытаться удалить угрозы с телефона, выполнив сброс настроек к заводским, но это крайняя мера, и ее следует выполнять только после того, как вы создали резервную копию всех своих данных на внешнем устройстве или в облачном хранилище.

3. Смените пароли

Это очень важный шаг. Вы должны изменить свои пароли как можно скорее, чтобы никто не мог получить несанкционированный доступ к вашим личным учетным записям. Обязательно создавайте сложные пароли, в идеале с комбинацией прописных и строчных букв, цифр и символов.

Обязательно создавайте сложные пароли, в идеале с комбинацией прописных и строчных букв, цифр и символов.

Как защитить себя от атак в будущем

В современном гипер-подключенном мире взлом телефона представляет собой серьезную угрозу, которая может негативно повлиять на вашу личную жизнь, ваши финансы и многое другое. К счастью, есть несколько вещей, которые вы можете сделать, чтобы снизить риск того, что это произойдет с вами, и заблокировать доступ хакеров к вашему устройству.

1. Используйте Certo

Регулярно сканируйте устройства с помощью приложений Certo для iPhone или Android. Это позволяет вам быстро находить и удалять любое вредоносное ПО, заразившее ваш телефон, и дает вам инструменты для обеспечения безопасности вашего устройства и личных данных.

2. Используйте виртуальную частную сеть (VPN)

Виртуальные частные сети шифруют все данные, которыми вы делитесь в Интернете, чтобы никто не мог получить к ним доступ. Будь то ваша электронная почта, учетные записи в социальных сетях, пароли или история посещенных страниц, виртуальные частные сети значительно усложняют доступ хакеров к вашим конфиденциальным данным. Перед регистрацией внимательно изучите различных провайдеров VPN, чтобы найти безопасный и надежный вариант.

Перед регистрацией внимательно изучите различных провайдеров VPN, чтобы найти безопасный и надежный вариант.

3. Опасайтесь общедоступных сетей Wi-Fi

Общедоступные сети Wi-Fi — это те, которые «открыты» и не запрашивают пароль для доступа к ним. Вы можете получить возможность подключиться к ним, если находитесь в торговом центре, парке или другом общественном месте.

Тем не менее, вам следует с осторожностью относиться к любой личной информации, которой вы делитесь в Интернете через общедоступный Wi-Fi. Хакерам гораздо проще получить доступ к этому типу соединения, чем к защищенным соединениям Wi-Fi, для которых требуется пароль.

Если вам нужно быть в сети, когда вы находитесь вне дома, мы рекомендуем использовать ваши мобильные данные или VPN, чтобы снизить риск взлома телефона.

4. Используйте двухфакторную аутентификацию

Двухфакторная аутентификация — отличный способ защитить ваш телефон от хакеров. Он работает, запрашивая два разных типа аутентификации при входе в учетную запись в Интернете, например, в свою учетную запись iCloud.

Чтобы войти в систему, вам может потребоваться ввести свой Apple ID и пароль, а также код подтверждения, отправленный вам в текстовом сообщении.

Требуемая дополнительная информация значительно затрудняет доступ хакеров к вашим личным данным.

Ключевая информация

Сегодня шпионское ПО легко купить и установить, что позволяет практически любому взломать ваш телефон. Есть несколько вещей, которые вы можете сделать, чтобы отследить хакера и снизить риск взлома телефона:

- Определение имени и типа вредоносного ПО, присутствующего на вашем телефоне, — это первый шаг к выяснению того, кто взломал ваше устройство.

- Выбирайте надежные пароли и регулярно меняйте их. Не используйте один и тот же пароль для всех и никому не сообщайте свои пароли.

- Используйте двухфакторную аутентификацию, чтобы хакерам было сложнее получить доступ.

- Установите Certo Mobile Security для Android или Certo AntiSpy для iPhone, чтобы защитить свой телефон от угроз безопасности.

Отмеченная наградами мобильная безопасность

Лучшие в отрасли инструменты Certo для обнаружения шпионского ПО для iPhone и Android пользуются доверием миллионов людей во всем мире.

Как выяснить, кто взломал ваш телефон

by Natasha Stokes, 16 июня 2020 г.

комментарии

Редакторы Techlicious независимо друг от друга рецензируют продукты. Чтобы помочь поддержать нашу миссию, мы можем получать партнерские комиссионные от ссылок, содержащихся на этой странице.

Для большинства из нас наши телефоны являются центром нашей повседневной жизни, и в результате они содержат кладезь личной информации, от банковских реквизитов до сообщений и учетных записей электронной почты. Эти конфиденциальные данные могут быть весьма привлекательными для самых разных злоумышленников, от киберпреступников до кого-то, кого вы, возможно, даже знаете.

Взлом телефона может включать в себя непреднамеренную загрузку шпионского ПО, которое передает информацию о ваших действиях, например регистрирует нажатия клавиш для извлечения паролей; шпионские приложения, загруженные кем-то, кто имеет доступ к вашему устройству; или другое вредоносное ПО, которое использует ваш телефон, например, используя пропускную способность интернета в ботнете, как это произошло с вредоносным ПО, заразившим почти 20 миллионов устройств Android.

«Самый распространенный способ взлома смартфона — это заражение устройства вредоносным ПО», — говорит Виктор Чебышев, исследователь безопасности «Лаборатории Касперского». Это вредоносное ПО может проникнуть на устройство, скрытое внутри приложений, загруженных пользователем, и вероятность того, что вредоносное приложение будет загружено не из официальных магазинов приложений, которые следят за их содержимым, возрастает.

Несмотря на то, что iPhone не застрахован от взлома, строгая политика проверки Apple означает, что количество вредоносных приложений для iPhone (по крайней мере, не взломанных) ниже, чем для телефонов Android. «Устройства Android более подвержены такого рода атакам, поскольку на них можно устанавливать сторонние приложения, — говорит Чебышев.

9 шагов к выяснению того, кто взломал ваш телефон

Вялый телефон или быстро разряжающийся аккумулятор — это распространенные признаки взлома телефона, но они также могут указывать на то, что вашему устройству требуется генеральная чистка, чтобы повысить производительность или продлить срок службы аккумулятора. Еще один красный флаг — если использование ваших данных превысило крышу — это может указывать на то, что хитрое приложение отправляет данные обратно на свой материнский корабль.

Еще один красный флаг — если использование ваших данных превысило крышу — это может указывать на то, что хитрое приложение отправляет данные обратно на свой материнский корабль.

«Сможет ли пользователь определить, кто несет ответственность за скомпрометированный телефон, зависит от того, какая угроза была на устройстве», — говорит Чебышев.

Согласно исследованию утечки данных, проведенному Verizon в 2020 году, 86% кибератак мотивированы получением денежной выгоды — например, путем продажи чьих-то украденных учетных данных в даркнете, получения доступа к финансовым счетам или взлома конфиденциальных данных и удержания жертвы с целью получения выкупа. В таких случаях хакеры обычно полагаются на вредоносное ПО, которое удаленно использует уязвимости в приложениях или операционных системах для кражи информации (или, в случае фишингового вредоносного ПО, обманом заставляет людей вводить свои важные данные).

Однако кто-то из ваших знакомых, который хочет следить за вашими перемещениями — будь то недовольный бывший или подозрительный родитель — и у которого есть физический доступ к вашему устройству, также может установить шпионское приложение, которое действует как вредоносное программное обеспечение, отслеживая ваше местоположение. , фотографии, сообщения и звонки.

, фотографии, сообщения и звонки.

Чтобы сузить круг подозреваемых, вы можете попытаться точно определить, как ваш телефон был скомпрометирован.

1. Проверьте свой телефонный счет

Платите ли вы за платные тексты, которые вы никогда не отправляли, или за тексты, на которые вы никогда не подписывались? Вы, вероятно, были заражены вредоносным ПО, которое заставляет ваш телефон отправлять или получать тексты, которые приносят доход киберпреступникам. Эта распространенная форма мобильного вредоносного ПО считается первым типом, нацеленным на Android, еще в 2010 году, и сегодня многие из них все еще циркулируют.

Если вы получаете текстовые сообщения с повышенным тарифом, попробуйте отправить текстовое сообщение STOP на этот номер. Если это не сработает, вам придется связаться со своим оператором сотовой связи, который сможет заблокировать номер.

Если ваш телефон отправляет текстовые сообщения, вы можете исправить это, запустив приложение безопасности, такое как Bitdefender или McAfee, для поиска и удаления вредоносных программ (только на Android; приложения безопасности для iOS не имеют этой функции). Кроме того, попробуйте удалить все сторонние приложения для обмена сообщениями и любые другие приложения, которые вы установили непосредственно перед тем, как телефон начал отправлять тексты.

Кроме того, попробуйте удалить все сторонние приложения для обмена сообщениями и любые другие приложения, которые вы установили непосредственно перед тем, как телефон начал отправлять тексты.

2. Просмотрите список приложений.

Если есть какие-либо приложения, которые вы не помните, загружали, найдите их в Интернете, чтобы узнать, не было ли какое-либо из них оценено отрицательно на наличие вредоносного ПО или другой подозрительной активности. В этом случае приложения будут взломаны хакером, который, скорее всего, не преследует вас лично, а распространяет вредоносное ПО с целью собрать как можно больше данных. Например, вредоносное ПО BankBot — это троян, который заразил сотни приложений Android, чтобы отобразить фишинговый экран для кражи банковских учетных данных пользователей.

«Если это был обычный троян [вредоносное ПО, закодированное в другом приложении], пользователь не сможет указать, кто был ответственен за атаку», — говорит Чебышев. «Если это было коммерческое шпионское ПО, иногда можно вычислить ответственного».

У вас есть телефон, полный приложений, и вы не можете точно вспомнить, какое из них вы скачали? Некоторые категории приложений привлекли больше злоумышленников, чем их справедливая доля — несколько приложений-фонариков в Google Play были заражены вредоносными программами, которые пытались собрать финансовую информацию пользователей, в то время как следует опасаться приложений для экономии заряда батареи, поскольку они часто использовались. на вредоносное ПО, говорит Джош Галиндо, директор по обучению в сервисе по ремонту телефонов uBreakiFix.

Если у вас есть такие приложения, проверьте в Интернете наличие негативных отзывов. Вы также можете попробовать удалить их, чтобы посмотреть, не повлияет ли это на работу вашего телефона. «Если вы устанавливаете приложение, а производительность устройства снижается, это показатель», — говорит Галиндо. «Если вы удалите приложение и ваше устройство снова начнет нормально работать, это означает, что приложение, вероятно, заражено вредоносным ПО, и вам следует избегать его загрузки в будущем».

Недавно скачали новую суперпопулярную игру? Убедитесь, что он работает так, как задумано, и подтвердите это, просмотрев отзывы в Интернете, иначе это может быть мошенническая версия, потенциально зараженная вредоносным ПО для криптоджекинга.

Трояны-криптоджекеры добывают криптовалюту без ведома пользователей, и их распространенность возросла на смартфонах, которые при заражении тысячами могут предоставить злоумышленникам высокую общую вычислительную мощность. Идея состоит в том, что если криптоджекер взламывает другие устройства, он может получать деньги за майнинг, не используя собственные ресурсы (или оплачивая счет за электроэнергию).

На мобильных устройствах вредоносное ПО для криптоджекинга обычно прячется внутри невинно выглядящих приложений, таких как поддельные версии популярных игр. Если ваш телефон тормозит, нагревается, а его батарея разряжается задолго до конца дня — и вы пытались увеличить время автономной работы — это может быть признаком того, что вредоносное приложение, такое как троян для криптоджекинга, забирает все соки. .

.

Они в основном распространены на Android, и если вы скачали их с неофициальных торговых площадок, риск выше.

5. Прокрутите список звонковСделали все вышеперечисленное и все еще убеждены, что кто-то где-то имеет ваши личные данные, выкачанные с вашего смартфона? Приложения — не единственный способ заражения телефона вредоносными программами. Вы принимали какие-нибудь случайные звонки в последнее время? «Звонки, предлагающие бесплатный круиз или утверждающие, что вы выиграли лотерею, скорее всего, являются мошенническими попытками взломать вашу информацию или записать ваш голос», — говорит Галиндо.

6. Вы перешли по этой ссылке? Если вы недавно щелкнули ссылку в текстовом сообщении или неожиданном всплывающем окне, возможно, вы случайно стали жертвой фишинга. Фишинг часто основан на панике или сильных эмоциях — как в мошеннических текстах, связанных с коронавирусом, в которых утверждается, что получатели контактировали с кем-то с симптомами COVID-19, и призывают их щелкнуть для получения дополнительной информации.

Часто невозможно угадать, кто стоит за такими аферами, хотя вы можете сообщить о любых фишинговых сообщениях своему сотовому оператору и заблокировать эти номера.

7. Вспомните, когда вы в последний раз пользовались общественным Wi-FiПо данным «Лаборатории Касперского», каждая четвертая точка доступа не защищена, и даже те, которые защищены паролем, потенциально могут быть настроены кем-то со злым умыслом. Кроме того, протокол (WPA2 или WPA3), который шифрует трафик между устройствами и маршрутизаторами, сам по себе может быть уязвимым — как в случае с серьезной уязвимостью WPA2, обнаруженной исследователями в 2017 году, которая позволила бы перехватить определенный трафик.

Если ваш телефон не защищен VPN, а вы вошли в незащищенную общедоступную точку доступа Wi-Fi, возможно, кто-то мог шпионить за соединением и собирать вашу конфиденциальную информацию, если вы заходили в свою электронную почту или покупали что-то в Интернете.

8. Безопасен ли ваш iCloud?

Безопасен ли ваш iCloud? Пользователь iPhone? Взломанная учетная запись iCloud может позволить кому-то не только получить доступ к вашим фотографиям, но и использовать полулегальное шпионское программное обеспечение для удаленного отслеживания звонков, сообщений, контактов и местоположения вашего устройства.

К счастью, включение двухфакторной аутентификации для вашего Apple ID значительно снижает этот риск, потому что, если кто-то попытается войти в вашу учетную запись с нового устройства, вы получите запрос на подтверждение и код входа на свой iPhone (или другое устройство). устройства iOS/Mac, привязанные к вашему Apple ID).

(Чтобы включить двухфакторную аутентификацию, для iOS 10.3 и более поздних версий: «Настройки» > [ваше имя] > «Пароль и безопасность». Для iOS 10.2 или более ранних версий: «Настройки» > iCloud > Apple ID > «Пароль и безопасность».)

Однако слабый или повторно используемый пароль без двухфакторной аутентификации может поставить под угрозу вашу учетную запись и телефон.

Вот как это работает: многие люди используют один и тот же адрес электронной почты в своем Apple ID в качестве логина для десятков онлайн-аккаунтов. Если этот адрес электронной почты будет раскрыт в результате утечки данных, хакеры, которые могут приобрести или найти эти данные для входа на веб-сайтах дампа данных, получат доступ к вашему Apple ID.

Добавьте к этому слабый пароль, и ваша учетная запись iCloud может быть взломана злоумышленниками, которые используют программное обеспечение для взлома, чтобы угадать сотни взломанных или обычных паролей для взлома учетных записей.

К сожалению, то же самое касается комбинации электронной почты и пароля, которую может угадать или узнать кто-то из ваших знакомых, который захочет за вами шпионить, особенно если они могут получить доступ к вашему iPhone, чтобы использовать двухфакторный код.

9. Выполните сканирование системы безопасности Поскольку большинство вредоносных программ разработаны таким образом, чтобы их не обнаруживали, вы можете не обнаружить многого самостоятельно. Шпионские приложения — или шпионское ПО — это одна из категорий особенно коварных приложений, предназначенных исключительно для наблюдения за действиями жертвы (а не для получения какой-либо финансовой выгоды).

Шпионские приложения — или шпионское ПО — это одна из категорий особенно коварных приложений, предназначенных исключительно для наблюдения за действиями жертвы (а не для получения какой-либо финансовой выгоды).

Приложения безопасности, особенно для Android, могут помочь определить, содержит ли ваш телефон такое вредоносное приложение, а также помочь отразить будущие кибератаки, например, не позволяя вам посещать вредоносные веб-страницы.

Android: Коммерческое шпионское ПО, к сожалению, слишком легко найти в Интернете. Такие шпионские приложения имеют доступ на системном уровне к чрезвычайно подробной информации об активности вашего устройства, такой как сообщения, которые вы пишете, фотографии, которые вы делаете, и местоположение GPS — и более того, эти приложения скрыты от просмотра.

Их также необходимо физически загрузить на ваше устройство, а это означает, что если они находятся на вашем устройстве, это было сделано кем-то, у кого есть доступ к вашему устройству (и вашему PIN-коду). Скорее всего, вы можете понять, кто в вашей жизни захочет следить за вашим телефоном.

Скорее всего, вы можете понять, кто в вашей жизни захочет следить за вашим телефоном.

Чтобы узнать, есть ли такие приложения на вашем телефоне Android, загрузите приложение безопасности, например Bitdefender или McAfee, которое будет помечать любые вредоносные программы. Вы также можете перейти в «Настройки»> «Безопасность»> «Администрирование устройства» и проверить, включены ли «Неизвестные источники» для установки приложений (а вы этого не делали) — это позволяет приложениям из неофициальных магазинов приложений, в которых, вероятно, есть далеко больше сталкеров.

iPhone: Шпионские приложения на iPhone без джейлбрейка гораздо менее распространены, поскольку такие программы, которые вмешиваются в функции системного уровня, не попадают в App Store. (Однако они существуют и работают через кого-то, кто знает ваш логин и пароль iCloud.)

Если ваш iPhone взломан, это открывает доступ к потенциально вредоносным приложениям, которые не были проверены App Store, включая Ваши знания.

Приложения безопасности, такие как Lookout и Sophos, предупредят вас, если ваш iPhone был взломан, поэтому, если вы предупреждены об этом, но не сделали этого самостоятельно, это может быть красным флажком.

Однако то, сможет ли программное обеспечение безопасности — для Android или iOS — найти шпионские приложения, будет зависеть от того, насколько сложным или новым является шпионское приложение, поскольку программное обеспечение безопасности сканирует на наличие уже известных вредоносных программ. (Вот почему крайне важно загружать обновления для программного обеспечения безопасности, как только они станут доступны, поскольку обновления будут включать новые экземпляры обнаруженных вредоносных программ.)

3 шага, которые необходимо предпринять, если ваш телефон был взломан 1. Удалите все приложения или сообщения это может быть вредоносным Если их удаление устранит проблемы с производительностью, отлично. Даже если нет, рекомендуется очистить ваше устройство от приложений, которые могли быть помечены этим сканированием безопасности.

Даже если нет, рекомендуется очистить ваше устройство от приложений, которые могли быть помечены этим сканированием безопасности.

Вы также можете попробовать закрывать приложения одно за другим, как только ваш телефон начинает тормозить или нагреваться. Если закрытие определенного приложения, кажется, возвращает все в норму, это приложение может быть вредоносным или, по крайней мере, не слишком хорошо работает с вашим устройством.

2. Выполните сброс настроекЕсли после удаления подозрительных приложений ваш телефон по-прежнему ведет себя странно, эта ядерная опция — быстрый способ очистить ваше устройство от оставшихся вредоносных или медлительных программ.

Android: Настройки > Система > (Дополнительно) > Параметры сброса > Удалить все данные

iPhone: Настройки > Общие > Сброс > Удалить все содержимое и настройки

3. Проверьте, доступна ли ваша информация К сожалению, многие взломы и вредоносное ПО практически не проявляются симптомами, и часто люди узнают о взломе только тогда, когда взломаны их цифровые сервисы или, что еще хуже, они становятся жертвами мошенничества с идентификацией, когда хакеры использовали свои украденная информация для открытия счетов или кредитных линий.

Есть несколько инструментов, которые вы можете использовать, чтобы проверить, не была ли уже скомпрометирована какая-либо ваша информация. Меня обманули? — это веб-сайт, управляемый разработчиком безопасности и региональным директором Microsoft Троем Хантом, который проверяет, не были ли адреса электронной почты раскрыты в результате взлома популярных приложений и служб.

Приложения для обеспечения безопасности, включая Bitdefender (Android) и Lookout (iOS), также могут предупреждать вас, если приложения и службы, которые вы используете, были взломаны, подвергая риску вашу личную информацию.

В зависимости от масштаба раскрытых данных вы можете настроить предупреждение о мошенничестве в крупных кредитных агентствах, что потребует от любых потенциальных кредиторов запроса дополнительной проверки вашей личности.

Обеспечение безопасности вашего смартфона Если вы обнаружите, что ваши логины, особенно пароли, гуляют по сети, первым делом смените пароли. Лучший способ сделать это — использовать менеджер паролей, который может автоматически генерировать и сохранять сложные уникальные пароли для каждой из ваших учетных записей. Ознакомьтесь с нашими лучшими подборками здесь. Нам нравится диспетчер паролей Dashlane, чья версия Premium (от 4,99 долларов США в месяц) также сканирует Dark Web на наличие экземпляров ваших электронных писем или логинов, публикуемых для продажи.

Лучший способ сделать это — использовать менеджер паролей, который может автоматически генерировать и сохранять сложные уникальные пароли для каждой из ваших учетных записей. Ознакомьтесь с нашими лучшими подборками здесь. Нам нравится диспетчер паролей Dashlane, чья версия Premium (от 4,99 долларов США в месяц) также сканирует Dark Web на наличие экземпляров ваших электронных писем или логинов, публикуемых для продажи.

И чтобы снизить риск взлома телефона в будущем, всегда соблюдайте общие правила кибербезопасности:

- Дважды подумайте, прежде чем переходить по ссылкам в SMS, других сообщениях и электронных письмах

- Проверьте разрешения приложения, чтобы свести к минимуму риск загрузки вредоносного приложения.

- Включите двухфакторную аутентификацию для каждой возможной учетной записи в Интернете, особенно для основных адресов электронной почты и логинов, таких как ваш Apple ID.

- Загружайте обновления безопасности для своего телефона, когда они доступны, чтобы исправить уязвимости, которые в противном случае могли бы быть использованы.