вредоносные программы, вирусы на сайтах

История вредоносных программ

От полезной идеи до многомиллиардного вреда мировой экономике

Кажется, мы стали забывать, что в интернете (да и за его пределами) полно вредоносных программ, которые портят кровь, телефоны и компьютеры. А ведь прошло всего ничего со времен эпидемии WannaCry и NotPetya. Чтобы не терять бдительность, мы решили вспомнить, как появились и идейно развивались компьютерные вирусы и сетевые черви.

Словарик

Компьютерный вирус — ПО, которое умеет копировать себя и добавлять копии в код других программ и файлов.

Сетевой червь — ПО, которое самостоятельно распространяется через интернет и локальные сети.

С 1949 ученые начали задумываться, что будет, если сделать самовоспроизводящуюся программу. Писали об этом книги, высказывали догадки. И через 20 лет приступили к активным действиям. В 1969 году в университете Вашингтона запустили пробную программу, которая работала по принципу вилки: создавала 2 копии себя, которые создавали 2 копии себя, которые создавали. .. Всё как на картинке в учебнике биологии, глава «Деление клеток». Это были робкие и пока безобидные эксперименты.

.. Всё как на картинке в учебнике биологии, глава «Деление клеток». Это были робкие и пока безобидные эксперименты.

Первый червь

Первую вредоносную программу создал инженер BBN Роберт Томас в 1970 году. Это был эксперимент в локальной сети из 28 компьютеров. Программа была демонстрацией мобильного приложения — такого, которое может перемещаться с компьютера на компьютер. Идея здравая: если комп не тянет задачу — программа перепрыгивает на более мощную машину. Или, если ей нужны специфические данные, она переходит на компьютер, где они хранятся. Называлась эта программа Creeper.

Creeper был похож на сетевого червя: он перемещался от устройства к устройству по локальной сети. Но, в отличие от современных червей, он не воспроизводил сам себя, а перепрыгивал с компьютера на компьютер. Он честно пытался удалить себя с машин, на которых уже побывал (на что современные черви времени не тратят).

При появлении на компьютере Creeper выводил окошко с надписью «I’M THE CREEPER. CATCH ME IF YOU CAN» — «Я Creeper. Поймай меня, если сможешь». А так как программа могла заводиться в компьютере неограниченное количество раз, сообщение появлялось не единожды. Кого-то это веселило, а кто-то вспоминает постоянные сообщения как АПОКАЛИПСИС и утверждает, что Creeper загружал процессор и мешал работать с программами.

CATCH ME IF YOU CAN» — «Я Creeper. Поймай меня, если сможешь». А так как программа могла заводиться в компьютере неограниченное количество раз, сообщение появлялось не единожды. Кого-то это веселило, а кто-то вспоминает постоянные сообщения как АПОКАЛИПСИС и утверждает, что Creeper загружал процессор и мешал работать с программами.

Зато Creeper выявил главную проблему червей: контроль за ними.

Чтобы побороть Creeper, был создан Reeper. Он перемещался с устройства на устройство, чтобы поймать и остановить Creeper, после чего самоликвидировался.

Вирус учится ходить

Creeper и другие первые вирусы и черви появлялись в условиях стерильных, почти лабораторных: под наблюдением программистов и инженеров, в замкнутой экосистеме. Но в 1981 году появилась программа, которая сбежала из-под контроля своего автора (по его задумке, конечно же). То был вирус Elk Cloner, созданный 15-летним школьником Ричардом Скрентом. Мальчик злодейских целей не преследовал, просто у него юмор был такой. Поэтому пострадавших не было: вирус не замедлял работу компьютера, не воровал данные. Он только немного раздражал сообщениями, которые показывал пользователям.

Поэтому пострадавших не было: вирус не замедлял работу компьютера, не воровал данные. Он только немного раздражал сообщениями, которые показывал пользователям.

Вирус содержался в программе, которая распространялась с помощью дискеты. Когда пользователь вставлял дискету, Elk Cloner сохранялся в памяти компьютера. Там он сидел и ждал, когда в комп вставят незараженную дискету. И когда это происходило — инфицировал ее. Каждый 50-й раз он отмечал сообщением со стишком.

Ричард распространял вирус среди друзей, а также подсунул его своему учителю математики. Последнему шутка не зашла.

Дальше Elk Cloner распространялся сам, и иногда появлялся в неожиданных местах. Например, через 10 лет после изобретения его обнаружили на компьютере моряка, воевавшего в Персидском заливе.

Say my name!

Описанные выше программы появились раньше, чем термины «сетевой червь» и «компьютерный вирус». До «червя» додумались только в 1975 году (спустя 4 года после Creeper-а), а до «вируса» — в 1983. Придумал термин доктор Леонард Адлеман, профессор изобретателя первого вируса — Фреда Коэна.

Придумал термин доктор Леонард Адлеман, профессор изобретателя первого вируса — Фреда Коэна.

Фред Коэн не был злодеем. Он, как и изобретатели вирусов и червей до него, испытывал новые технологии. Коэн сделал программу, которая воспроизводила сама себя, для демонстрации. Она пряталась в файлах, пользовалась повышенными привилегиями, но знала границы и не лезла в конфиденциальные данные пользователей.

Во время эксперимента ни один компьютер не пострадал. Зато Коэну пришлось выслушать лекцию профессора Адлемана о будущем вирусов и об этике их использования.

Первая эпидемия

В 1986 году появилась программа Brain, которая стала причиной первой компьютерно-вирусной эпидемии. Она заразила более 18000 компьютеров, и это только в США. А ведь свой путь Brain начал в Пакистане. И, как всегда, с добрыми намерениями.

Обитал вирус на платформе MS-DOS, передавался через дискеты. С них перемещался в память компьютера, где затаивался и ждал. Его задачей было отслеживать появление новых незараженных дискет и копировать себя на них.

Его задачей было отслеживать появление новых незараженных дискет и копировать себя на них.

Распространению вируса способствовало то, что создатели сделали его невидимым для системы. Когда та обращалась к зараженному сектору, вирус подставлял вместо него незараженный. Также у него не было игривого сообщения, как у Creeper и Elk Cloner. Хотя послание в нем было, но спрятанное. И содержало оно не стих и не шутку, а имена создателей Brain, их адреса и телефоны.

Понятное дело, что было бы глупо на месте злобных хакеров оставлять такую информацию. И верно — братья-пакистанцы Амджад и Базит Алви, которые разработали Brain, не были злодеями, они хотели сделать как лучше.

Братья Алви много лет спустя

Они создали Brain, чтобы тот отслеживал пиратские копии разработанного ими ПО. Братья заподозрили неладное, когда тысячи злобных пользователей начали звонить им с требованием вылечить их компьютеры. Оказалось, что, кроме отслеживания пиратов, Brain еще нехило загружает процессор, тормозит работу компьютера и выводит из строя слабые машины.

Шутки кончились

До 1987 года вирусы появлялись либо по случайности, либо потому что их изобретателям они казались веселой шуткой. Но шутки кончились, и вирусы стали умышленно опасными. Такими, как вредоносная программа Jerusalem, также известная как Пятница, 13-е. Кто ее создал и где — неизвестно. Предположительно это произошло в Иерусалиме, хотя есть версия, что дело было в Италии.

Jerusalem распространялся с помощью дискет, CD-дисков и через вложения в имейлах. Попадая в компьютер, он заражал каждый файл, который открывал пользователь. Раз в 30 минут замедлял работу машины в 5 раз. А по пятницам, которые выпадали на 13 число, Jerusalem и вовсе удалял все файлы и программы, которые запускал пользователь.

Jerusalem вдохновил начинающих хакеров на создание подобных вирусов. Кто-то копировал Jerusalem и менял незначительные мелочи: например, пятницу 13-е на 26-е число каждого месяца. А кто-то не такой ленивый фиксил имевшиеся в вирусе баги. Но самый интересный вариант Jerusalem, на наш взгляд, Jerusalem-113, который не работает по субботам. Ибо шаббат!

Но самый интересный вариант Jerusalem, на наш взгляд, Jerusalem-113, который не работает по субботам. Ибо шаббат!

В итоге семейство иерусалимово стало самым большим среди вредоносных программ. В различных вариациях вирус жил до 1995 года.

Эпоха интернет-червей

Интернет-червь, червь Морриса, Великий Червь — так зовут великую и ужасную программу, которая в 1988 году парализовала работу шести тысяч интернет-узлов США, нанесла вред пользователям в размере 96,5 миллионов долларов, стала причиной судимости своего изобретателя и теперь бережно хранится в музеях.

Червь Морриса в Музее компьютерной истории, Калифорния

Червь Морриса одним из первых стал распространяться через прототип интернета — ARPANET. Сеть тогда считалась милым и безопасным местом, наполненным полезной информацией и умными людьми. Никто не ожидал от него подставы в виде вредоносной программы.

Чтобы проникнуть на устройство, червь Морриса использовал уязвимости и человеческую наивность. Неподготовленные к хакерским атакам пользователи логином чаще всего указывали своё имя и не заморачивались с придумыванием пароля — на тот момент существовало 400 популярных вариантов, среди которых червь подбором находил подходящий.

Неподготовленные к хакерским атакам пользователи логином чаще всего указывали своё имя и не заморачивались с придумыванием пароля — на тот момент существовало 400 популярных вариантов, среди которых червь подбором находил подходящий.

После проникновения червь сканировал компьютер, чтобы определить, инфицирован ли он. Нет — заражал. Да — решал, стоит ли переписать свою предыдущую версию — а вдруг администратор подделал ее? Так как Моррис задал слишком маленький интервал между перезаписью червя, происходило это часто. Ресурсов жрало много. И сначала замедляло компьютер, а потом совсем парализовало его работу.

Надо отдать должное Моррису — он сделал крутой программу, которую было сложно найти и еще сложнее — установить её связь с изобретателем. Но старший Моррис решил, что сынок заигрался, и сдал его властям. Защищаясь, Роберт сказал, что просто хотел посчитать таким образом, сколько всего компьютеров в сети, но что-то пошло не так. Суд отмазку не принял, и Роберт Моррис стал первым в мире человеком, обвиненным в компьютерном мошенничестве. После он перешел на светлую сторону и занялся информационной безопасностью.

После он перешел на светлую сторону и занялся информационной безопасностью.

Появление глобальных сетей ARPANET, а затем и интернета, облегчило распространение вирусов и червей. Их становилось все больше, и со временем люди приспособились — перестали жать на подозрительные файлы в письмах, брать дискеты у незнакомцев. Антивирусы поустановили. Научились отличать бро от не бро, вредоносные программы от всего остального.

Поэтому следующим шагом вирусов стала мимикрия под человека.

Социальная инженерия в действии

Мы на автомате удаляем сообщения от незнакомцев с содержанием вроде «Я тут твои фотки нашел! Не знал, что ты так умеешь 😉 [ссылка на троян]». И это — результат эволюции. Ведь наши предки (ну, те, которые были 20 лет назад) ловились на этот приём как миленькие.

Первым вирусом, который эксплуатировал наше любопытство и наивность, стал Melissa в 1999 году. Он попадал на компьютер через имейл с темой «Important Message From <email address of the account from which the virus was sent>» («Важное сообщение от [адрес отправителя вируса]»). В самом письме было два предложения: «Here is that document you asked for … don’t show anyone else ;-)» («Вот документ, который ты просил… не показывай никому ;-)»), и прикрепленный файл с безобидным названием list.doc. Внутри него находились 80 ссылок на порносайты, но это уже было неважно — вирус активировался сразу, как пользователь открывал документ.

В самом письме было два предложения: «Here is that document you asked for … don’t show anyone else ;-)» («Вот документ, который ты просил… не показывай никому ;-)»), и прикрепленный файл с безобидным названием list.doc. Внутри него находились 80 ссылок на порносайты, но это уже было неважно — вирус активировался сразу, как пользователь открывал документ.

Melissa проверял адресную книгу пользователя и отправлял его контактам аналогичное письмо. Таким образом были инфицированы 100 000 устройств, но вирус их не трогал, файлы не повреждал. Зато знатно попортил сервера почтовых сервисов, которые не справлялись с нагрузкой из-за огромного количества отправляемых сообщений. Ущерб от Melissa оценивается в 1,1 миллиард долларов.

После нашествия Melissa, которое освещали пресса и медиа, народ всполошился и стал массово закупаться антивирусами. Однако это не защитило пользователей от следующей вредоносной программы, которая паразитировала на человеческой наивности.

В 2000 году пользователям MS Outlook стали приходить имейлы с темой «ILOVEYOU» («ЯТЕБЯЛЮБЛЮ») с вложением LOVE-LETTER-FOR-YOU.TXT.vbs (ЛЮБОВНОЕ-ПИСЬМО-ДЛЯ-ТЕБЯ). Казалось бы, в прошлом году была похожая тема — так закрой письмо, почисть инбокс, протри монитор святой водой. Но пользователи хотели узнать, кто же их любит, и открывали вложение, где (только не удивляйтесь) прятался червь.

Internet Explorer не запускает скрипты, которые запрашивают доступ к жесткому диску, без разрешения пользователя. Он выводит окошко с предупреждением, и пользователь должен либо нажать «Да» и дать доступ скрипту, либо отказаться. ILOVEYOU делал так, что вместо этого системного сообщения пользователь видел другое: мол, нужно создать элемент управления ActiveX. Если пользователь жал «Да» — червь получал доступ к жесткому диску. Если «Нет» — снова выводил сообщение про ActiveX.

Также подцепить червя можно было, перейдя по прямой ссылке на сайт, где Loveletter обитал.

После заражения червь рассылал себя всей адресной книге пользователя, закидывал троянца на компьютер и перезаписывал файлы, добавляя в них свою копию.

ILOVEYOU обошелся мировой экономике в 8,75 миллиардов долларов.

Вирусы-вымогатели

Сложно сказать, какой профит получают разработчики вирусов. Кому-то, наверное, нравится решать сложные задачки по обходу систем безопасности. Кому-то — вредить людям и, сидя на попе ровно, создавать миллиардные убытки мировой экономике. Кто-то наверняка получает деньги за добытую информацию или вред конкуренту. Зато цель создателей вирусов-вымогателей кристально чиста — им нужно лавэ, да побольше.

Первые программы-вымогатели появились в 2005 году. Они подавались как софт, который устраняет критические проблемы устройства. Но не просто так — для этого пользователю предлагалось купить «лицензию» за 50 $. Конечно, после оплаты никакого чуда не происходило, и проблемы, если они и были у пользователя, не решались.

Вирусы-вымогатели, которые появились позже, работают по двум схемам:

1. шифруют информацию и предлагают пользователю выбор: заплатить и вернуть данные, или не заплатить и потерять их. Сейчас средняя цена за дешифровку — 300 долларов, и с 2013 года платежи стали приниматься в основном в биткоинах;

2. блокируют работу устройства, например, с помощью неубираемой заглушки.

Сейчас самые страшные и популярные вирусы и черви — этакие рок-звезды среди вредоносных программ — именно вымогатели. К ним относится и прогремевший недавно WannaCry.

Заключение

Интернет темен и полон вирусов. Да и не только интернет — вспомните про первые неприятные ПО, кочевавшие с компа на компа с помощью дискет.

Вредоносные программы постоянно эволюционируют, прямо как настоящие, биологические вирусы. И на 100% защититься от них невозможно. Ну, если только пользоваться исключительно Айфоном и Айпадом — они еще не прогнулись под натиском вредителей (нет, нам не платили за рекламу). С других устройств вирус или червь можно поймать, даже не скачивая файлы с сомнительных ресурсов и обходя порносайты за километр.

С других устройств вирус или червь можно поймать, даже не скачивая файлы с сомнительных ресурсов и обходя порносайты за километр.

Так что не ленитесь делать бэкапы, дорогие читатели 🙂

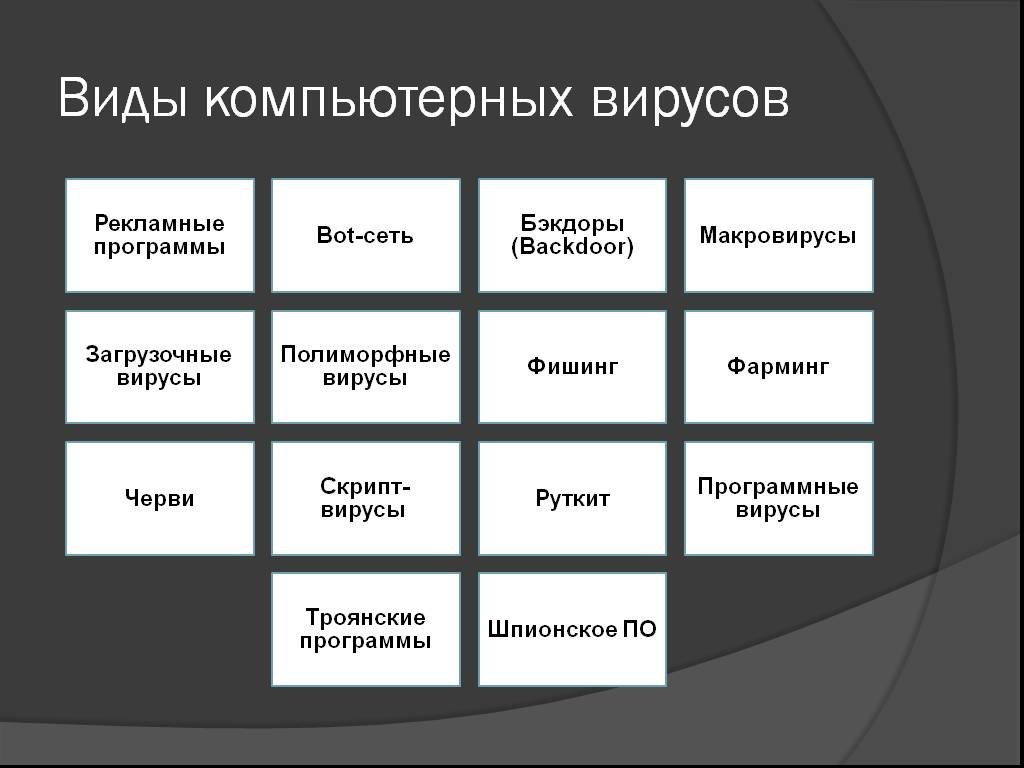

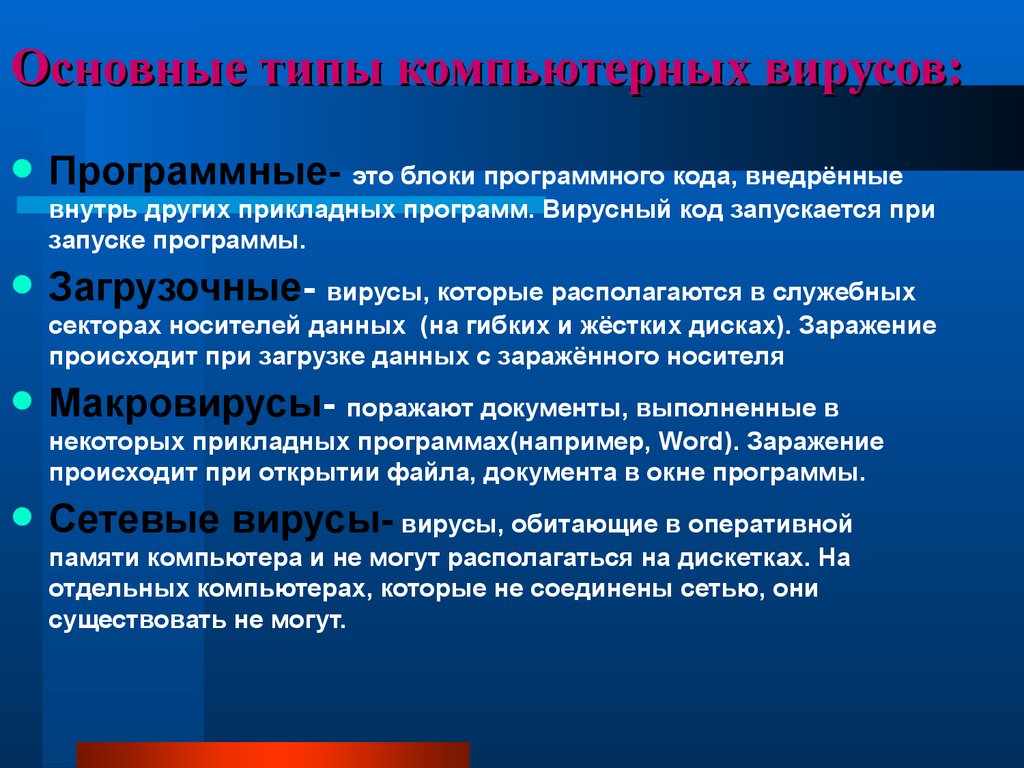

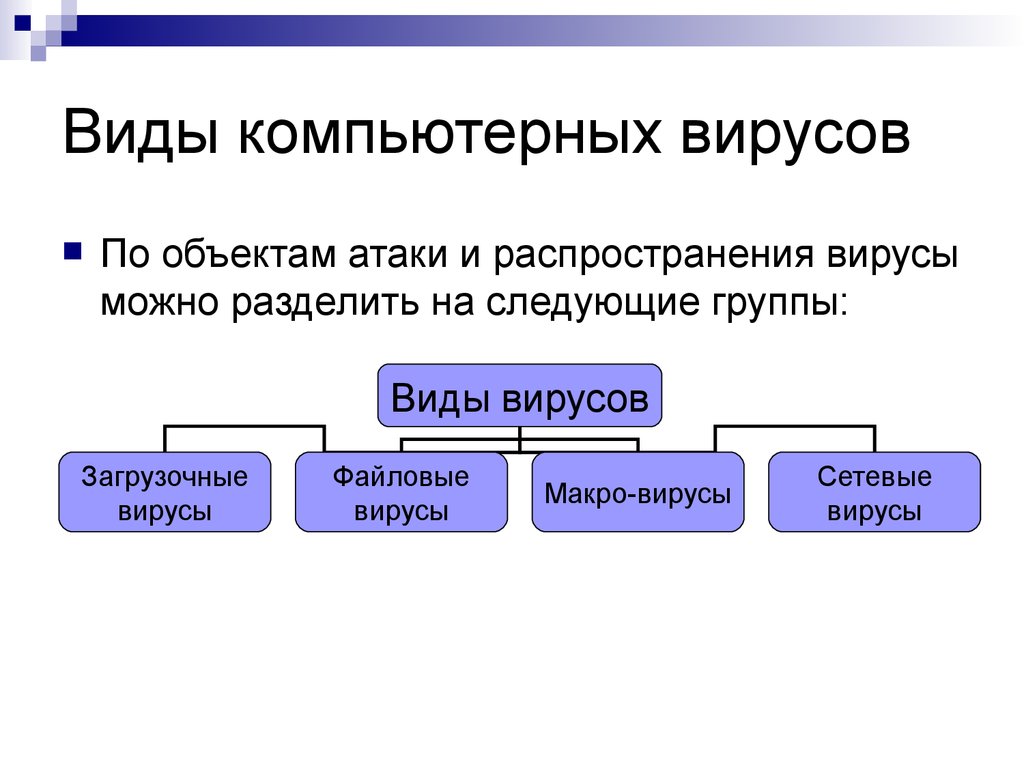

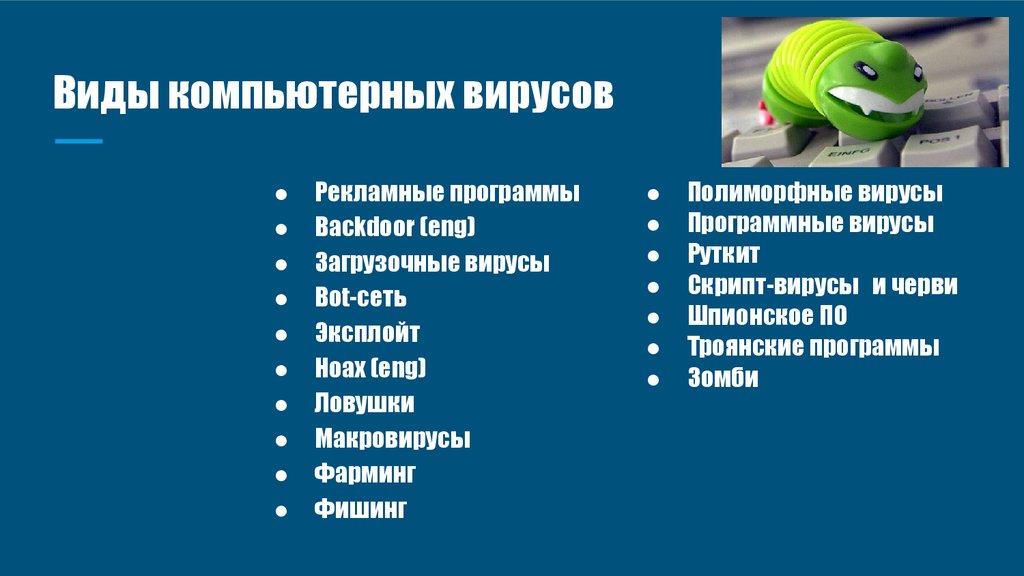

Виды компьютерных вирусов — Компьютерные вирусы

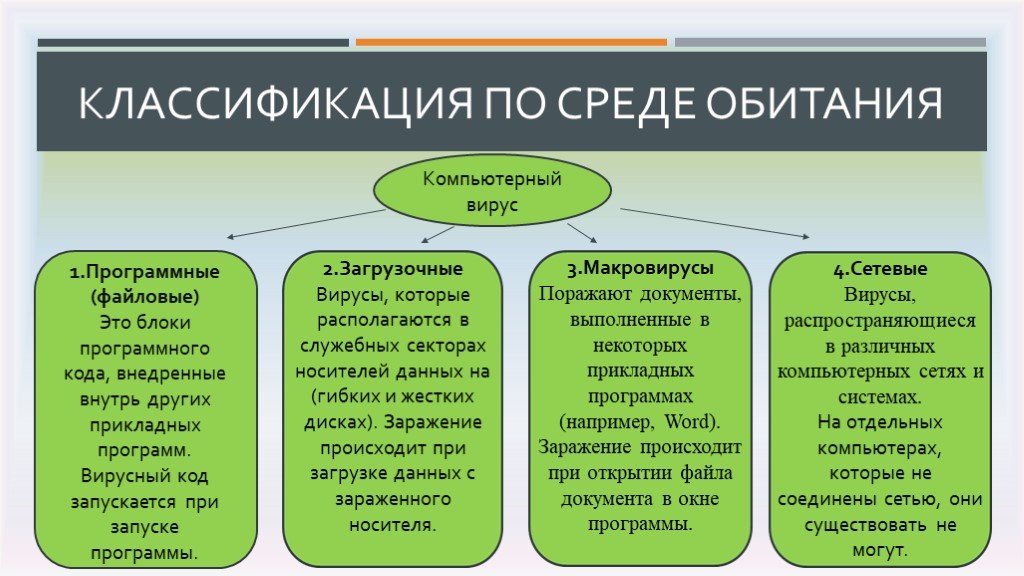

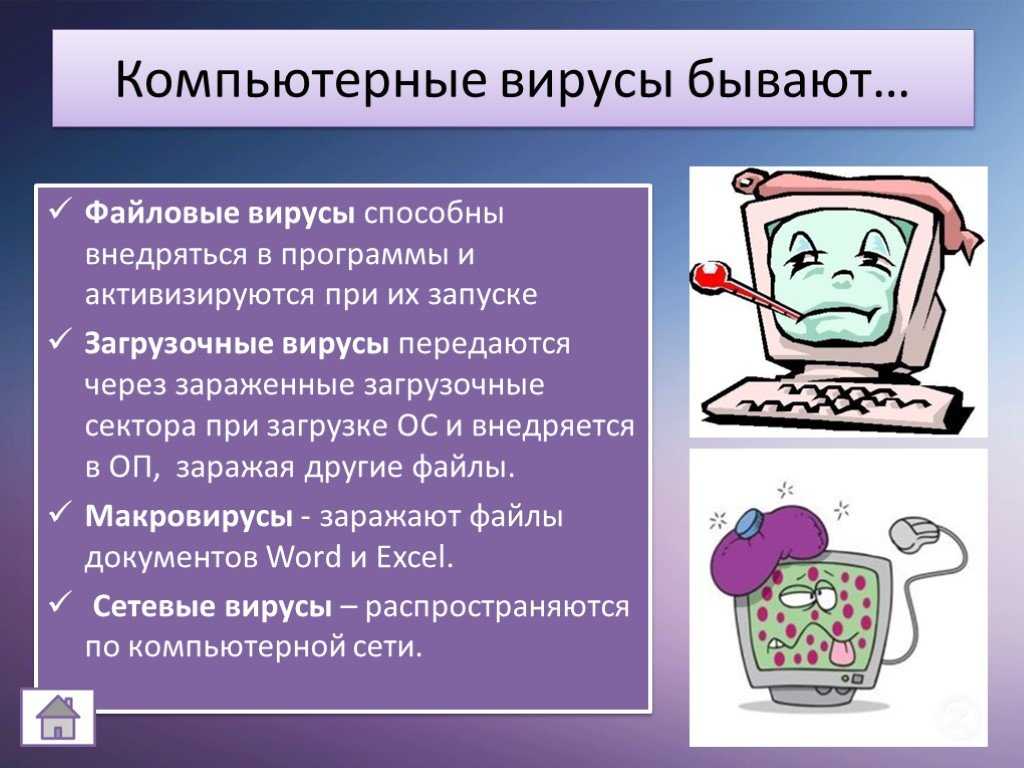

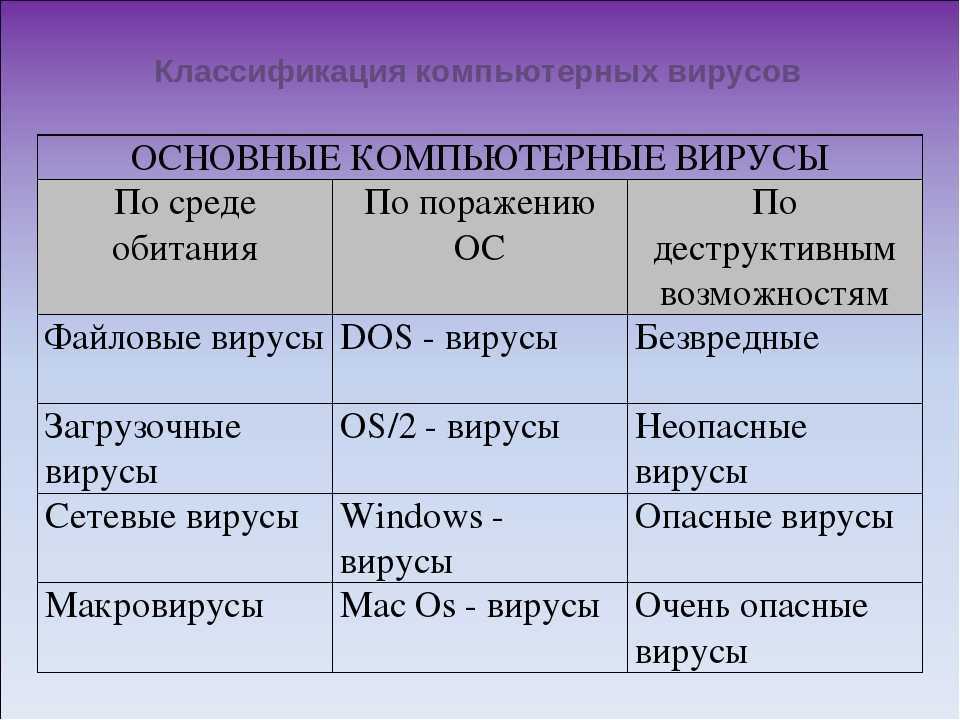

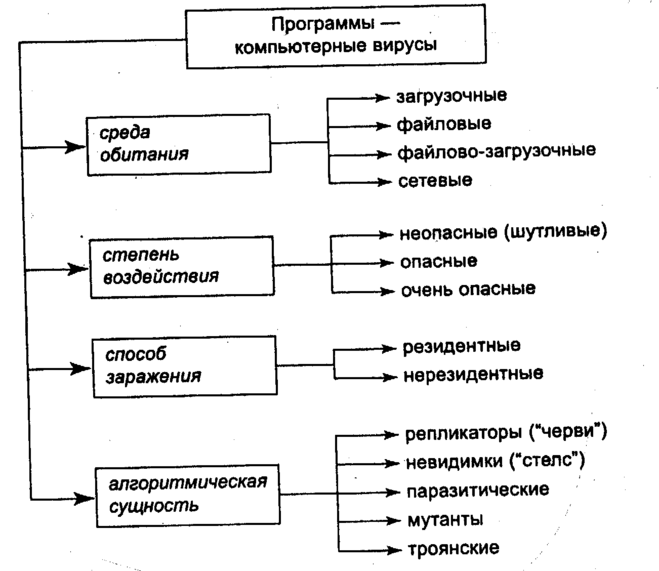

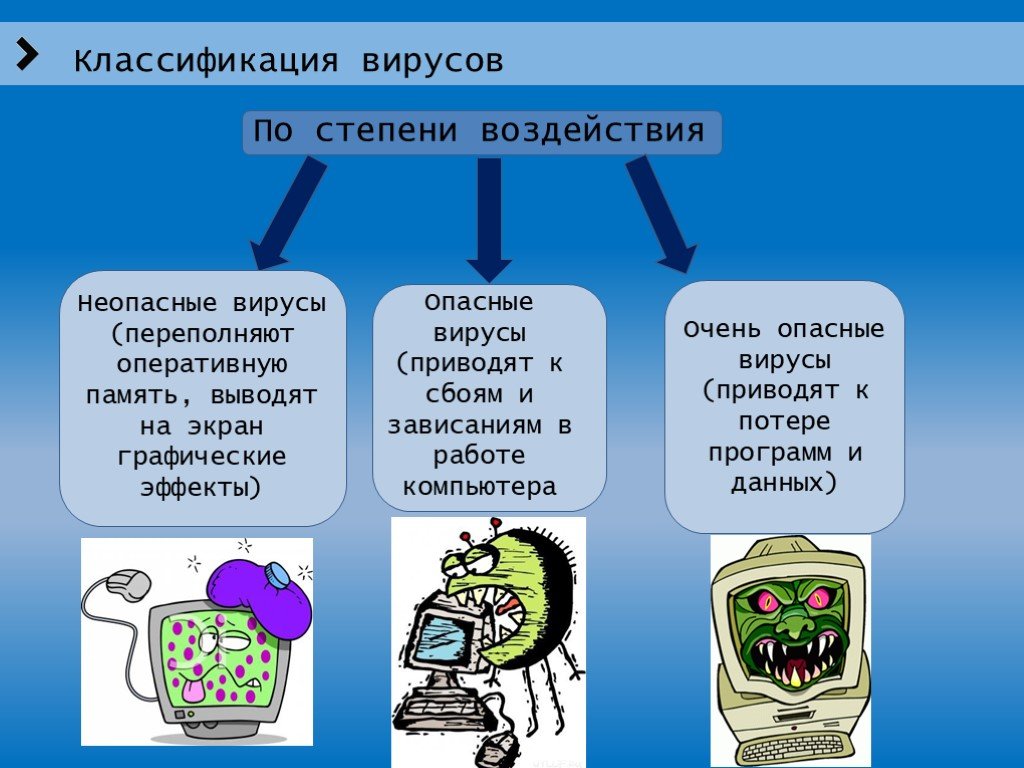

Компьютерные вирусы могут существовать в системе в разных стадиях функционирования: 1. Латентная стадия. На этой стадии код вируса находится в системе, но никаких действий не предпринимает. Для пользователя не заметен. Может быть вычислен сканированием файловой системы и самих файлов. 2. Инкубационная стадия. На этой стадии код вируса активируется и начинает создавать свои копии, распространяя их по устройствам хранения данных компьютера, локальным и глобальным компьютерным сетям, рассылая в виде почтовых сообщений и так далее. 3. Активная стадия. На этой стадии вирус, продолжая размножать свой код доступными ему способами, начинает деструктивные действия на которые ориентирован. Заметен пользователю, так как начинает проявляться основная функция вируса – пропадают файлы, отключаются службы, нарушается функционирование сети, происходит порча оборудования. На сегодняшний день существует много компьютерных вирусов. Ежедневно появляется тысячи новых. Однако все это множество поддается классификации По среде обитания вирусы можно разделить на такие виды: По методу существования в компьютерной среде вирусы делятся на такие виды: 1. Резидентные Резидентный вирус, будучи вызван запуском зараженной программы, остается в памяти даже после ее завершения. Однако не все компьютерные вирусы представляют серьезную угрозу. Некоторые вирусы тяжелых последствий после завершения своей работы не вызывают; они могут завершить работу некоторых программ, отображать определенные визуальные эффекты, проигрывать звуки, открывать сайты, или просто снижать производительность компьютера, резервируя под себя системные ресурсы. Таких вирусов подавляющее большинство. Однако есть и действительно опасные вирусы, которые могут уничтожать данные пользователя, документы, системные области, приводить в негодность операционную систему или даже аппаратные компоненты компьютера. По принципу своего функционирования вирусы можно разделить на несколько типов: 1. Вирусы-паразиты (Parasitic) – вирусы, работающие с файлами программ, частично выводящие их из строя. Могут быть легко выявлены и уничтожены. Однако, зачастую, файл-носитель остается не пригодным. 2. Вирусы-репликаторы (Worm) – вирусы, основная задача которых как можно быстрее размножится оп всем возможным местам хранения данных и коммуникациям. Зачастую сами не предпринимают никаких деструктивных действий, а являются транспортом для других видов вредоносного кода. 3. Трояны (Trojan) – получили свое названия в честь “Троянского коня”, так как имеют схожий принцип действия. Этот вид вирусов массирует свои модули под модули используемых программ, создавая файлы со схожими именами и параметрами, а так же подменяют записи в системном реестре, меняя ссылки рабочих модулей программ на свои, вызывающие модули вируса. 4. Вирусы-невидимки (Stealth) – нзваны по имени самолета-невидимки «stealth», наиболее сложны для обнаружения, так как имеют свио алгоритмы маскировки от сканирования. Маскируются путем подмены вредоносного кода полезным во время сканирования, временным выведением функциональных модулей из работы в случае обнаружения процесса сканирования, сокрытием своих процессов в памяти и т.д. 5. Самошифрующиеся вирусы – вирусы вредоносный код которых хранится и распространяется в зашифрованном виде, что позволяет им быть недоступными для большинства сканеров. 6. Матирующиеся вирусы – вирусы не имеющие постоянных сигнатур. Такой вирус постоянно меняет цепочки своего кода в процессе функционирования и размножения. 7. «Отдыхающие» вирусы – являются очень опасными, так как могут очень продолжительное время находится в состоянии покоя, распространяясь по компьютерным сетям. Активация вируса происходит при определенном условии, зачастую по определенной дате, что может вызвать огромные масштабы одновременного заражения. Примером такого вируса является вирус CHIH или Чернобыль, который активировался в день годовщины аварии на ЧАЭС, вызвав выход из строя тысяч компьютеров. |

7 типов компьютерных вредоносных программ и способы их предотвращения в 2022 году

7 типов компьютерных вредоносных программ и способы их предотвращения в 2022 году

Вредоносное ПО, являющееся одной из распространенных причин утечки данных, должно беспокоить каждого эксперта в области ИТ и безопасности. Это факт, что многие предприятия установят антивирус и забудут о нем, не зная, что вредоносное ПО все еще может обходить антивирусное программное обеспечение и брандмауэры.

Безопасный обмен файлами и сообщениями с TitanFile!

- Так же просто, как электронная почта для сотрудников и клиентов

- Молниеносная скорость загрузки

- Отправляйте файлы любого размера. Без ограничений по объему памяти

Попробуйте TitanFile Free

По правде говоря, никакой антивирус или антивредоносное ПО не защитит вас от ВСЕХ вредоносных программ. Если инфекция проскользнет, это означает, что ваша конфиденциальная информация будет поставлена под угрозу.

При этом важно знать различные типы вредоносных программ и способы их предотвращения. Продолжайте читать, чтобы узнать больше.

Что такое вредоносное ПО?

Вредоносное ПО — это общий термин для любого программного злонамеренного намерения . Существует несколько типов вредоносных программ, и каждый из них имеет уникальный способ проникновения на ваш компьютер, который может включать в себя попытки получить несанкционированный контроль над вашими компьютерными системами, украсть вашу личную информацию, зашифровать важные файлы или причинить другой вред вашим компьютерам. Иногда ущерб может быть необратимым.

Иногда ущерб может быть необратимым.

Откуда берется вредоносное ПО?

Одними из наиболее распространенных источников вредоносных программ являются вложения электронной почты, вредоносные веб-сайты, торренты и общие сети.

Фишинг . Электронные письма могут быть замаскированы под мошенническую компанию с единственной целью — заставить вас раскрыть личную информацию.

Вредоносные веб-сайты. вредоносные ссылки

Торренты — Файлы, передаваемые через BitTorrents, как правило, небезопасны, потому что вы никогда не знаете, чего ожидать, пока они не будут загружены

Общие сети — Зараженный вредоносным ПО компьютер в той же общей сети может распространить вредоносное ПО на ваш компьютер

7 распространенных типов вредоносных программ

Вот список распространенных типов вредоносных программ и их злонамеренных намерений:

1. Трояны

Троян (или троянский конь) маскируется под законное программное обеспечение с целью заставить вас запустить вредоносное ПО на вашем компьютере.

2. Шпионское ПО

Шпионское ПО проникает в ваш компьютер и пытается украсть вашу личную информацию, такую как кредитная карта или банковская информация, данные просмотра веб-страниц и пароли к различным учетным записям.

3. Рекламное ПО

Рекламное ПО — это нежелательное программное обеспечение, которое отображает рекламу на вашем экране. Рекламное ПО собирает у вас личную информацию, чтобы показывать вам более персонализированную рекламу.

4. Руткиты

Руткиты позволяют неавторизованным пользователям получить доступ к вашему компьютеру, не будучи обнаруженными.

5. Программа-вымогатель

Программа-вымогатель предназначена для шифрования файлов и блокирования доступа к ним до тех пор, пока не будет выплачен выкуп.

6. Черви

Червь размножается, заражая другие компьютеры в той же сети. Они предназначены для потребления полосы пропускания и прерывания сетей.

7. Кейлоггеры

Кейлоггеры отслеживают нажатия клавиш на клавиатуре и записывают их в журнал. Эта информация используется для получения несанкционированного доступа к вашим учетным записям.

Эта информация используется для получения несанкционированного доступа к вашим учетным записям.

Как предотвратить вредоносное ПО

Поскольку вредоносное ПО очень широко распространено и каждый день регистрируются сотни тысяч новых вредоносных файлов, не существует единого решения, которое защитит от всех вредоносных программ. По этой причине мы рекомендуем использовать несколько решений, чтобы добавить дополнительные уровни защиты для ваших компьютеров.

Используйте программное обеспечение

Вот список рекомендуемого нами программного обеспечения для предотвращения вредоносных программ:

- BitDefender — BitDefender — это всестороннее антивирусное решение, которое в настоящее время защищает более 500 миллионов пользователей по всему миру. Он предлагает непревзойденную защиту конечных точек и защиту от вирусов. Бесплатная пробная версия BitDefender.

- Malwarebytes — самое эффективное и широко распространенное антивирусное ПО на рынке.

Сканирование тщательное, и программа предотвращает запуск вредоносных файлов и посещение вредоносных веб-сайтов. Бесплатная пробная версия Malwarebytes.

Сканирование тщательное, и программа предотвращает запуск вредоносных файлов и посещение вредоносных веб-сайтов. Бесплатная пробная версия Malwarebytes. - TitanFile — TitanFile — это простая в использовании безопасная платформа для обмена файлами, которая позволяет безопасно отправлять и получать конфиденциальные файлы. TitanFile автоматически сканирует файлы на наличие вредоносных программ перед их загрузкой на ваш компьютер. Бесплатная пробная версия ТитанФайл.

- Spybots — эффективно защищает вас от программ-шпионов, защищая вашу личную информацию и другие данные от отправки третьим лицам. Получить доступ.

Будьте осторожны

Немного здравого смысла и осторожности также могут предотвратить заражение вашего компьютера вредоносными программами. Вот несколько советов:

- Если электронное письмо выглядит подозрительно или слишком хорошо, чтобы быть правдой, не открывайте его

- Не загружайте файлы с ненадежных веб-сайтов, так как они могут содержать вредоносные файлы

- Не используйте свой рабочий ноутбук в общедоступных сетях

Дополнительный совет: Всегда делайте резервные копии ваших файлов!

Как упоминалось ранее в этой статье, иногда вредоносное ПО может нанести непоправимый ущерб, например, шифрование и потеря файлов. Чтобы избавить себя от многих проблем, важно сохранять резервные копии ваших файлов, чтобы вы могли восстановить их в случае чего-то подобного.

Чтобы избавить себя от многих проблем, важно сохранять резервные копии ваших файлов, чтобы вы могли восстановить их в случае чего-то подобного.

2 февраля 2022 г.

Пять типов компьютерных вирусов

5 типов компьютерных вирусов

В связи с ростом угроз безопасности в виде компьютерных вредоносных программ и вирусов за последние несколько лет важно понимать типы компьютерные вирусы и как не стать жертвой кибератаки.

Во-первых, что такое вредоносное ПО? Что такое компьютерный взлом?

Вредоносное ПО — это сокращение от вредоносного программного обеспечения. Это программное обеспечение, разработанное кибер-злоумышленниками с целью получить доступ или нанести ущерб компьютеру или сети. Это часто происходит, когда жертва не замечает факта компромисса. Распространенным альтернативным описанием вредоносных программ является «компьютерный вирус» или «взлом компьютера».

5 распространенных типов вредоносных программ и компьютерных вирусов1- Программы-вымогатели

Программы-вымогатели — это тип вредоносных программ, которые требуют выкуп за удержание компьютера в плену. Он заблокирует или зашифрует ваши файлы и компьютер до тех пор, пока не будет выплачена требуемая плата. Он распространяется через загруженные документы из электронной почты или веб-сайтов и достигает вас через уязвимости в сети.

Он заблокирует или зашифрует ваши файлы и компьютер до тех пор, пока не будет выплачена требуемая плата. Он распространяется через загруженные документы из электронной почты или веб-сайтов и достигает вас через уязвимости в сети.

2- Вирус

Работает так же, как человеческий вирус, и делает ваш компьютер очень больным. Вирус воспроизводится и распространяется на другие компьютеры, прикрепляясь к документам и файлам. Он делает это, реализуя код, когда вы открываете зараженный файл. Это приводит к краже информации и повреждению сети и компьютера, что приводит к финансовому и репутационному ущербу.

3- Рекламное ПО

Рекламное ПО работает путем отображения рекламы на вашем компьютере, включая всплывающую рекламу и рекламу определенных веб-сайтов и программного обеспечения. Отображается в виде программного обеспечения или приложений, предлагаемых пользователю бесплатно. Нажатие на них может быть использовано для кражи информации и личных данных, а также для получения дохода.

4- Шпионское ПО

Шпионское ПО работает, записывая ваши действия на компьютере без вашего ведома. Он будет собирать вашу личную информацию, такую как банковская информация и пароли. Шпионское ПО будет отслеживать вашу активность, чтобы передать ее потенциальным мошенникам. Вы можете найти его в уязвимостях программного обеспечения, и он прикреплен к рекламному ПО.

5- Троянский конь

Эта вредоносная программа, широко известная как троян, маскируется под законное приложение или программное обеспечение и обманом заставляет вас загрузить или открыть его. После открытия вредоносный файл предоставит удаленный доступ третьей стороне. Они будут использовать это для кражи ваших личных данных, таких как банковская информация и пароли. Он может изменять настройки или файлы на вашем компьютере, загружать вредоносные программы и следить за активностью вашего компьютера.

Как защитить свой сайт и сделать его безопасным? Не становитесь жертвой!

Не становитесь жертвой!В Wirebox мы предлагаем услуги по мониторингу и защите, которые защитят ваш веб-сайт.

Вы получите услугу, которая;

- Постоянно сканирует и нейтрализует возможные атаки вредоносных программ, таких как программы-вымогатели, вирусы, рекламное ПО, программы-шпионы и трояны.

- Немедленно реагирует на любую компрометацию, чтобы мы могли решить проблему как можно скорее.

- Включает антивирусное программное обеспечение.

- Защищает ваши инвестиции — контент и трафик вашего веб-сайта важны для вас. Мы заботимся о том, чтобы он оставался в безопасности от повреждений.

- Доступ к службам, которые следят за состоянием вашего сайта. Мы покажем вам, как ваш сайт работает в Google по сравнению с вашими конкурентами и как повысить SEO-оптимизацию.

- Собирает информацию о том, как пользователи взаимодействуют с вашим сайтом. Использование тепловых карт, записей, воронок конверсии и опросов для определения способов постоянного улучшения конверсии.

Для пользователя может быть заметен, так как начинает потреблять системные ресурсы и каналы передачи данных, в результате чего компьютер может работать медленнее, загрузка информации из Интернет, почты и прочих данных может замедлятся.

Для пользователя может быть заметен, так как начинает потреблять системные ресурсы и каналы передачи данных, в результате чего компьютер может работать медленнее, загрузка информации из Интернет, почты и прочих данных может замедлятся. Он может создавать дополнительные процессы в памяти компьютера, расходуя ресурсы. Может заражать другие запущенные программы, искажая их функциональность. Может “наблюдать” за действиями пользователя, сохраняя информацию о его действиях, введенных паролях, посещенных сайтах и т.д. Нерезидентный вирус является неотъемлемой частью зараженной программы и может функционировать только во время ее работы.

Он может создавать дополнительные процессы в памяти компьютера, расходуя ресурсы. Может заражать другие запущенные программы, искажая их функциональность. Может “наблюдать” за действиями пользователя, сохраняя информацию о его действиях, введенных паролях, посещенных сайтах и т.д. Нерезидентный вирус является неотъемлемой частью зараженной программы и может функционировать только во время ее работы.

Деструктивные действия сводятся к уничтожению данных пользователя, рассылке СПАМа и слежения за действиями пользователя. Сами размножатся зачастую не могут. Выявляются достаточно сложно, так как простого сканирования файловой системы не достаточно.

Деструктивные действия сводятся к уничтожению данных пользователя, рассылке СПАМа и слежения за действиями пользователя. Сами размножатся зачастую не могут. Выявляются достаточно сложно, так как простого сканирования файловой системы не достаточно. Таким образом, становясь неуязвимым для простого антивирусного сканирования. Для их обнаружения необходимо применять эвристический анализ.

Таким образом, становясь неуязвимым для простого антивирусного сканирования. Для их обнаружения необходимо применять эвристический анализ.