Triada: очень страшный троянец для Android

Как обычно передвигаются армии: вперед посылают разведчиков, чтобы те узнали, все ли в порядке, и скорректировали маршрут для основных сил. По крайней мере, примерно так это выглядело до пришествия эпохи кибервойн. Как оказалось, троянцы ведут себя примерно так же.

Существует очень много мелких троянцев для Android, которые получают права суперпользователя и используют их в своих грязных целях. Никита Бучка и Михаил Кузин, вирусные аналитики из «Лаборатории Касперского», могут с ходу назвать 11 семейств таких троянцев. Большинство из них практически безобидны — в основном они специализируются на показе рекламы и скачивании себе подобных. На Securelist есть целая статья, посвященная как раз таким зловредам.

Если продолжать военную аналогию, то эти «невинные» троянцы — как раз и есть разведчики. Как мы уже упоминали, права суперпользователя дают им возможность скачивать и устанавливать другие программы. Именно поэтому стоит одному такому троянцу попасть в систему, как через несколько минут в ней появляются и все остальные.

Три летних семейства мобильных троянцев, использующих рут-права https://t.co/AbWUfkS69R

— Securelist Russia (@securelist_ru) August 27, 2015

Именно так и произошло. Мелкие троянцы вроде Leech, Ztorg и Gopro теперь скачивают один из самых сложных и хитрых троянов на сегодняшний день. Мы называем его Triada.

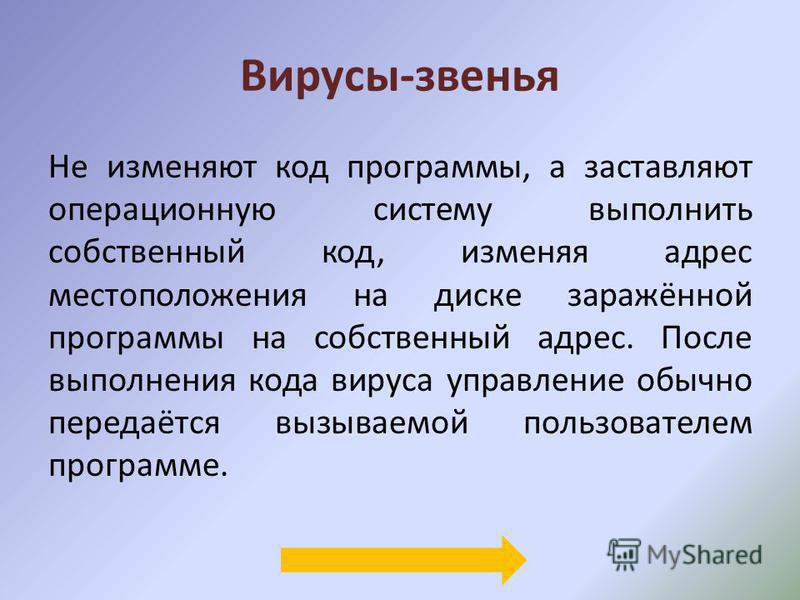

Речь идет о модульном троянце, активно использующем root-привилегии для того, чтобы изменять системные файлы. Кроме того, он существует по большей части лишь в оперативной памяти устройства, поэтому его очень сложно засечь.

Темный путь «Триады»

Попав в устройство, эти троянцы первым делом собирают данные о системе: модель устройства, версия ОС, объем SD-карты, список установленных приложений и тому подобное. Затем зловред отправляет собранную информацию на командный сервер.

Получив сообщение от троянца, командный сервер в ответ посылает ему файл с конфигурациями, содержащий персональный ID зараженного устройства и набор настроек: через какие временные промежутки зловред должен будет связываться с сервером, какие модули ему нужно установить и тому подобное. После установки модулей они стираются из памяти устройства и остаются только в оперативной памяти. Так троянец прячет себя.

Есть еще несколько причин, почему «Триаду» так сложно обнаружить и почему она так впечатлила наших исследователей. Во-первых, этот троянец модифицирует процесс Zygote. Это один из базовых процессов в ОС Android, который используется как своего рода основа для любого другого приложения. В результате, как только «Триада» добирается до «Зиготы», хитрый зловред становится частью каждого установленного на устройстве приложения.

Во-вторых, «Триада» также умеет подменять системные функции и использует это для того, чтобы скрывать свои модули из списков запущенных процессов и установленных приложений. Поэтому жертва вообще не замечает, что что-то не так с устройством, и не беспокоится ни о чем.

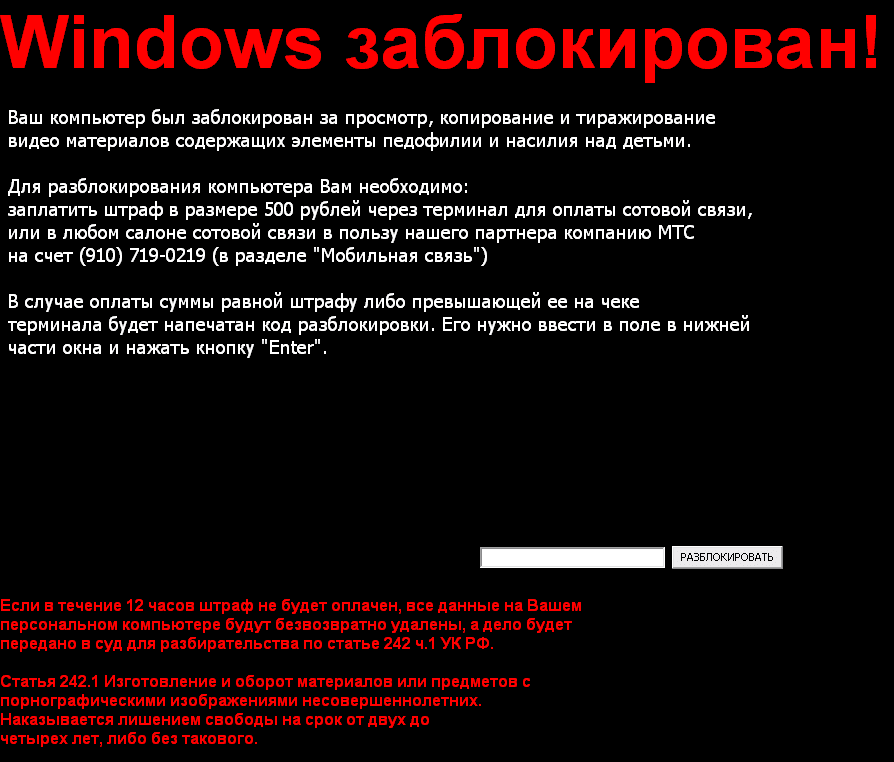

Это не весь список того, что троянец меняет в системе. Также «Триада» наложила свою лапу на отправляемые SMS и заполучила возможность фильтрации входящих сообщений. Именно таким образом киберпреступники решили монетизировать свою разработку.

Много подробностей о том, как SMS-троянец служит вирусописателям, обходя CAPTCHA и делая другие крутые штуки: http://t.co/AmdIRxQlmK

— Kaspersky Lab (@Kaspersky_ru) March 10, 2015

Некоторые приложения используют SMS вместо Интернета для совершения внутренних покупок. Основное преимущество такого метода — то, что для покупки не нужно подключение к Интернету. Пользователи не видят таких сообщений, так как они обрабатываются не программой для чтения SMS, а собственно приложением, инициирующим перевод, например, очередной условно бесплатной игрой для мобильного.

«Триада» использует этот прием, чтобы выводить деньги со счета пользователя. Троянец модифицирует финансовые сообщения таким образом, чтобы деньги приходили не на счет разработчиков мобильных приложений, а на счет преступников. В результате жертвами «Триады» становятся либо пользователи, не получившие игровую «плюшку», за которую заплатили, либо разработчики мобильных приложений, до которых не дошли деньги (если пользователь все-таки получил свой игровой предмет).

Пока это единственный способ, с помощью которого преступники могут получать прибыль от «Триады», но не забывайте: мы говорим о модульном троянце. Стоит дописать еще пару модулей, отправить команду на их скачивание — и он может научиться делать буквально что угодно: права доступа у него для этого есть.

Коллеги обнаружили банковский троянец Asacub, атакующий пользователей Android-устройств: https://t.co/OzaLCtkBcZ pic.twitter.com/kaZ4bWC2Sm

— Kaspersky Lab (@Kaspersky_ru) January 20, 2016

Как прогнать преступников из своего телефона?

Самое неприятное в истории с «Триадой» то, что от нее с большой вероятностью могут пострадать очень много людей. Согласно нашим данным, во второй половине 2015 года каждый десятый пользователь Android был атакован теми самыми мелкими троянцами, получающими права суперпользователя, которые среди прочего могут устанавливать на устройство «Триаду». Таким образом, жертвами этого троянца уже могут быть миллионы пользователей.

Согласно нашим данным, во второй половине 2015 года каждый десятый пользователь Android был атакован теми самыми мелкими троянцами, получающими права суперпользователя, которые среди прочего могут устанавливать на устройство «Триаду». Таким образом, жертвами этого троянца уже могут быть миллионы пользователей.

Так как защитить себя от мерзкого проныры? Не так уж сложно.

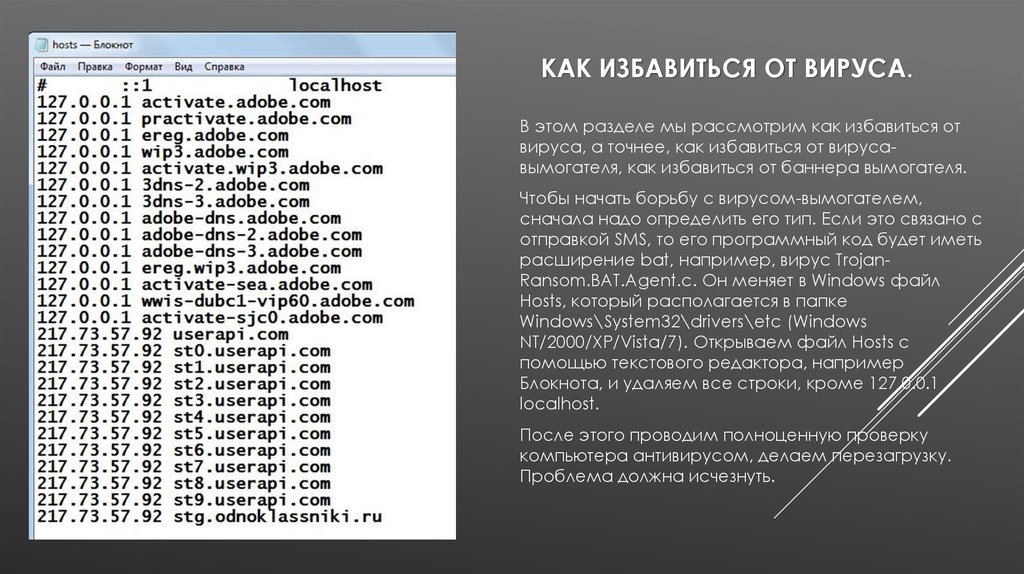

1. Во-первых, всегда устанавливать последние системные обновления. Мелким зловредам сложно перехватить root-привилегии в устройствах с Android 4.4.4 и выше, так как большое количество уязвимостей в этих версиях ОС было закрыто. Если на вашем телефоне установлена более-менее современная операционная система, вы находитесь в относительной безопасности. Однако наша статистика показывает, что около 60% пользователей Android сидят на Android 4.4.2 и более древних версиях этой ОС. И вот для них шанс заразиться весьма высок.

2. Во-вторых, лучше вообще не испытывать судьбу и не подсчитывать вероятность тех или иных шансов. Надежную защиту вашего устройства обеспечит только хороший антивирус. Известно немало случаев, когда даже в официальных магазинах Google находили троянцев (собственно, мелкие зловреды, скачивающие «Триаду, как раз из таких). Так что рекомендуем вам установить надежное защитное решение.

Надежную защиту вашего устройства обеспечит только хороший антивирус. Известно немало случаев, когда даже в официальных магазинах Google находили троянцев (собственно, мелкие зловреды, скачивающие «Триаду, как раз из таких). Так что рекомендуем вам установить надежное защитное решение.

Kaspersky Internet Security для Android обнаруживает все три модуля, используемых «Триадой», и может защитить ваш счет от загребущих ручек создателей троянца. Только не забывайте, что в бесплатной версии мобильного антивируса сканирование нужно запускать вручную и достаточно регулярно.

Подведем итоги: «Триада» — это еще один весьма наглядный пример неприятной тенденции. Разработчики вредоносного ПО начали воспринимать Android всерьез. Более того, они научились эффективно использовать его уязвимости.

Образцы мобильных троянцев, обнаруженные нами в последнее время, почти такие же сложные и скрытные, как и их Windows-собратья. Единственный способ эффективной борьбы с ними — это не дать им попасть в устройство, поэтому так важно установить хорошее защитное решение.

Троянец Triada внутри модификации WhatsApp

Меню контента Закрыть

ПодписатьсяАвторы

- Игорь Головин

Иногда пользователю WhatsApp не хватает в официальном приложении каких-нибудь полезных функций вроде динамических тем, самоуничтожающихся сообщений, скрытия определенных чатов из общего списка, автоматического перевода текста или возможности посмотреть сообщения, удаленные собеседником. В таких случаях ему на помощь приходят любительские сборки WhatsApp с дополнительными возможностями. Такие сборки могут содержать рекламу, которая обычно проявляет себя в виде различных баннеров в приложении. Однако в одной из модифицированных сборок мессенджера – FMWhatsapp версии 16.80.0 – мы обнаружили попавший туда вместе с рекламным SDK троянец Triada. Ситуация аналогична случаю с APKPure — в приложение встраивается только загрузчик полезной нагрузки.

Запуск троянца из рекламной SDK

Обнаруженную модификацию троянца мы детектируем как Trojan.AndroidOS.Triada.ef.

Как работает Triada

После запуска приложения зловред собирает уникальные идентификаторы устройства (DeviceID, SubscriberID, MAC-адрес) и имя пакета приложения, в которое он внедрен. Собранная информация отправляется на управляющий сервер для регистрации устройства. В ответ приходит ссылка на полезную нагрузку, которую троянец скачивает, расшифровывает и запускает.

Расшифровка и запуск вредоносной нагрузки

Проанализировав статистику по скачиваемым FMWhatsapp файлам, мы выявили несколько вредоносных нагрузок:

- Trojan-Downloader.AndroidOS.Agent.ic (MD5: 92b5eedc73f186d5491ec3e627ecf5c0) скачивает и запускает другие вредоносные модули.

- Trojan-Downloader.AndroidOS.Gapac.e (MD5: 6a39493f94d49cbaaa66227c8d6db919) также скачивает и запускает другие вредоносные модули.

Кроме того, показывает полноэкранную рекламу в самый неожиданный момент.

Кроме того, показывает полноэкранную рекламу в самый неожиданный момент. - Trojan-Downloader.AndroidOS.Helper.a (MD5: 61718a33f89ddc1781b4f43b0643ab2f) скачивает и запускает модуль установщика троянца xHelper. Также запускает в фоновом режиме невидимую рекламу, накручивая ей просмотры.

- Trojan.AndroidOS.MobOk.i (MD5: fa9f9727905daec68bac37f450d139cd) оформляет платные подписки на владельца устройства.

Троянец MobOk открывает в невидимом окне страницу подписки, нажимает за пользователя кнопку «Подписаться»…

…и перехватывает код подтверждения подписки

- Trojan.AndroidOS.Subscriber.l (MD5: c3c84173a179fbd40ef9ae325a1efa15) также предназначен для оформления платных подписок.

- Trojan.AndroidOS.Whatreg.b (MD5: 4020a94de83b273f313468a1fc34f94d) входит в Whatsapp-аккаунт на телефоне жертвы. Зловред собирает информацию об устройстве пользователя и сети оператора, затем отправляет ее на командный сервер.

Получение параметров входа

Собрав нужные адреса, зловред отправляет запрос на получение кода подтверждения.

Отправка запроса на получение кода подтверждения по SMS

Отдельно стоит отметить, что пользователь FMWhatsapp предоставляет приложению, а значит и троянцу со всеми вредоносными нагрузками, разрешение на чтение SMS. Благодаря этому злоумышленники могут автоматически оформлять жертве платные подписки даже в том случае, когда для этого требуется подтверждающий код из SMS.

Мы не рекомендуем использовать неофициальные модификации приложений, в частности WhatsApp. Вполне возможно, вы не только получите непрошенную платную подписку, но и потеряете контроль над аккаунтом в принципе, тогда как злоумышленники смогут использовать его, например, для распространения спама от вашего имени.

IOC

MD5

Trojan.AndroidOS.Triada.ef b1aa5d5bf39fee0b1e201d835e4dc8de

C&C

http://t1k22.c8xwor[.]com:13002/

https://dgmxn.c8xwor[.]com:13001/

Последние публикации

Отчеты

Эксперты Kaspersky ICS CERT выявили волну атак на предприятия и государственные учреждения нескольких стран Восточной Европы и Афганистана. В ходе исследования выявлено вредоносное ПО, ранее использованное в атаках, которые другие исследователи отнесли к APT TA428.

ToddyCat является относительно новой APT-группой, ответственной за серии атак на высокостатусные организации Европы и Азии. Два ключевых отличительных признака этой группы — ранее неизвестные инструменты, которые мы назвали «бэкдор Samurai» и «троянец Ninja».

Недавно мы обнаружили протрояненное DeFi-приложение, которое имплантирует в систему полнофункциональный бэкдор. Проанализировав этот бэкдора, мы обнаружили многочисленные совпадения с другими инструментами группы Lazarus.

В конце 2021 года мы обнаружили прошивку UEFI, в которую был внедрен вредоносный код, названный нами MoonBounce. В данном отчете мы подробно опишем принцип действия импланта MoonBounce и его связь с APT41.

- Email*

- *

- Я согласен(а) предоставить мой адрес электронной почты АО “Лаборатория Касперского“, чтобы получать уведомления о новых публикациях на сайте. Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам.

Triada: организованная преступность на Android

Вы знаете, как обычно передвигаются армии: сначала приходят разведчики, чтобы убедиться, что все в порядке. Затем прибывают тяжелые войска; по крайней мере, так было до эпохи кибервойн. Оказывается, троянцы ведут себя точно так же.

Существует множество мелких троянцев для Android, способных использовать привилегии доступа, другими словами — получить root-доступ. Наши специалисты по вредоносным программам Никита Бучка и Михаил Кузин без труда назовут 11 семейств таких троянцев. Большинство из них почти безобидны — все, что они делали до недавнего времени, — это внедряли тонны рекламы и загружали другие в своем роде. Если вы хотите узнать о них больше — у наших исследователей есть о них статья на Securelist.

Наши специалисты по вредоносным программам Никита Бучка и Михаил Кузин без труда назовут 11 семейств таких троянцев. Большинство из них почти безобидны — все, что они делали до недавнего времени, — это внедряли тонны рекламы и загружали другие в своем роде. Если вы хотите узнать о них больше — у наших исследователей есть о них статья на Securelist.

Если следовать военной аналогии — это разведчики. Как вы, наверное, заметили, получение root-доступа дает им возможность скачивать и устанавливать приложения — поэтому, как только один из них попадает в систему, через несколько минут появляются все остальные. Но наши исследователи предсказали, что эти маленькие трояны наверняка будут использоваться для загрузки действительно опасных вредоносных программ, которые могут навредить владельцам зараженных устройств.

Опасные тенденции укореняются в #мобильных телефонах https://t.co/DkLD8KhSuk #research pic.twitter.com/wc3NfSSv3Z

— Securelist (@Securelist) 27 августа 2015 г.

Именно это и произошло недавно. Небольшие трояны, такие как Leech, Ztorg и Gopro, теперь загружают один из самых совершенных мобильных троянцев, с которыми когда-либо сталкивались наши аналитики вредоносных программ, — мы называем его Triada.

Triada — модульный мобильный троянец, активно использующий root-права для подмены системных файлов и обитающий в основном в оперативной памяти устройства, что крайне затрудняет его обнаружение.

Темные пути Триады

После загрузки и установки троянец Triada сначала пытается собрать некоторую информацию о системе — например, модель устройства, версию ОС, объем места на SD-карте, список установленных приложений и многое другое. Затем он отправляет всю эту информацию на сервер Command & Control. Мы обнаружили в общей сложности 17 C&C-серверов в 4 разных доменах, что, вероятно, означает, что злоумышленники хорошо знакомы с тем, что такое избыточность.

Затем C&C-сервер отвечает конфигурационным файлом, содержащим персональный идентификационный номер устройства и некоторые настройки — временной интервал между обращением к серверу, список устанавливаемых модулей и так далее. После установки модули размещаются в оперативной памяти и удаляются из хранилища устройства, что существенно затрудняет обнаружение троянца.

После установки модули размещаются в оперативной памяти и удаляются из хранилища устройства, что существенно затрудняет обнаружение троянца.

Есть еще две причины, почему Триаду так трудно обнаружить и почему она так впечатлила наших исследователей. Во-первых, он модифицирует процесс Zygote. Zygote — это основной процесс в ОС Android, который используется в качестве шаблона для каждого приложения, а это означает, что попав в Zygote, троянец становится частью буквально каждого приложения, запускаемого на устройстве.

Во-вторых, подменяет системные функции и скрывает свои модули из списка запущенных процессов и установленных приложений. Таким образом, система не видит запущенных странных процессов и, соответственно, не бьет тревогу.

Это не единственные системные функции, которые модифицирует Triada. Как обнаружили наши исследователи, он также берет в руки исходящие SMS и фильтрует входящие. Собственно так злоумышленники и решили монетизировать троянца.

SMS #троян обходит #CAPTCHA и крадет деньги: https://t.

co/9fjQ0PwZuw pic.twitter.com/r5jKqQUc3y

— «Лаборатория Касперского» (@kaspersky) 18 марта 2015 г.

Некоторые приложения используют SMS для совершения покупок в приложении — данные о транзакции передаются в виде короткого текстового сообщения. Основная причина, по которой разработчики предпочитают SMS традиционным платежам через Интернет, заключается в том, что в случае с SMS не требуется подключение к Интернету. Пользователи не видят эти SMS, потому что они обрабатываются не приложением SMS, а приложением, инициировавшим транзакцию — например, бесплатной игрой.

Функционал Triada позволяет модифицировать эти сообщения, поэтому деньги отправляются не какому-то разработчику приложений, а операторам вредоносных программ. Триада ворует деньги либо у пользователей, если они не успели купить то, что хотели, либо у разработчиков приложения, если пользователь успешно совершил покупку.

Пока это единственный способ нажиться на Triada, но не стоит забывать, что это модульный троянец, поэтому одной командой с C&C-сервера его можно превратить буквально во что угодно..jpg)

Эволюция трояна #Asacub: от маленькой рыбки до абсолютного оружия – https://t.co/lLv0pY4lol #infosec #mobile #banking pic.twitter.com/gAM3zzy7aC

— Лаборатория Касперского (@kaspersky) 20 января 2016 г.

Борьба с организованной преступностью в вашем телефоне

Одна из основных проблем Triada заключается в том, что она потенциально может навредить МНОЖЕСТВУ людей. Как мы упоминали ранее, Triada загружается более мелкими троянцами, которые используют привилегии доступа. По оценкам наших исследователей, из каждых 10 пользователей Android 1 был атакован одним или несколькими такими троянами во второй половине 2015 года, поэтому существуют миллионы устройств с огромной вероятностью заражения Triada.

Итак, что вы можете сделать, чтобы защитить себя от этого скрытного зверя?

1. Никогда не забывайте обновлять вашу систему. Оказывается, эти мелкие троянцы сталкиваются с серьезными проблемами при попытке получить root-доступ на Android 4. 4.4 и выше, поскольку в этих версиях было исправлено множество уязвимостей. Так что если на вашем устройстве стоит Android 4.4.4 или более поздняя версия этой ОС, ваши шансы заразиться Triada значительно ниже. Тем не менее, наша статистика говорит, что около 60% пользователей Android все еще используют Android 4.4.2 и ниже.

4.4 и выше, поскольку в этих версиях было исправлено множество уязвимостей. Так что если на вашем устройстве стоит Android 4.4.4 или более поздняя версия этой ОС, ваши шансы заразиться Triada значительно ниже. Тем не менее, наша статистика говорит, что около 60% пользователей Android все еще используют Android 4.4.2 и ниже.

2. Лучше вообще не рисковать, какую бы версию ОС вы не использовали. Поэтому мы рекомендуем установить антивирусное решение на ваше Android-устройство. Kaspersky Internet Security для Android обнаруживает все три модуля Triada, поэтому может уберечь ваши деньги от киберпреступников, стоящих за Triada. Только не забывайте, что в бесплатной версии сканирование не запускается автоматически.

Но в целом Triada — это еще один пример действительно плохой тенденции: разработчики вредоносных программ серьезно относятся к Android, а последние образцы почти так же сложны и трудны для защиты, как и их Windows-сородичи. Единственный хороший способ бороться со всеми этими угрозами — действовать на опережение, поэтому хорошее решение для обеспечения безопасности является обязательным.

Троян Triada (Android) — Инструкции по удалению вредоносного ПО (обновлено)

Что за вредоносное ПО представляет собой Triada?

Triada — это имя троянца, нацеленного на пользователей Android. Киберпреступники распространяют этого троянца через модифицированную версию WhatsApp под названием FMWhatsapp (и, возможно, другие приложения). После запуска приложения, в котором скрыта Triada, троянец собирает различную информацию об устройствах для настройки канала связи и сбрасывает дополнительные полезные нагрузки через удаленный сервер.

Подробнее о Triada

После запуска измененного приложения WhatsApp (FMWhatsapp) Triada собирает идентификатор устройства, MAC-адрес, идентификатор подписчика и другую информацию (включая имя пакета приложения, в котором оно развернуто) и отправляет ее в удаленный сервер. Затем удаленный сервер отправляет ссылку, которую Triada использует для загрузки и запуска других файлов.

Известно, что FMWhatsapp используется для загрузки вредоносных файлов/других вредоносных программ. Например, вредоносное ПО, которое загружает и запускает другие вредоносные модули, показывает рекламу (в том числе невидимую рекламу, работающую в фоновом режиме), подписывает жертву на различные платные подписки, крадет учетные данные для входа и другие данные и т. д.

Например, вредоносное ПО, которое загружает и запускает другие вредоносные модули, показывает рекламу (в том числе невидимую рекламу, работающую в фоновом режиме), подписывает жертву на различные платные подписки, крадет учетные данные для входа и другие данные и т. д.

Также важно отметить, что одно из разрешений, которое запрашивает приложение FMWhatsapp, — это доступ к SMS-сообщениям. Таким образом, не только FMWhatsapp, но и Triada (и другие запускаемые ею модули) могут получить доступ к этим сообщениям. Злоумышленники могут использовать это для подписки жертв на премиум-подписки (и в других злонамеренных целях).

| Имя | Вредоносное ПО Triada |

| Тип угрозы | Вредоносное ПО для Android, вредоносное приложение, нежелательное приложение. |

| Имена обнаружения | Avast-Mobile (Android:Triada-YQ [Trj]), BitDefenderFalx (Android. Trojan.Triada.BL), ESET-NOD32 (вариант Android/Triada.JB), Kaspersky (HEUR:Trojan.AndroidOS.Triada. ef), полный список (VirusTotal) Trojan.Triada.BL), ESET-NOD32 (вариант Android/Triada.JB), Kaspersky (HEUR:Trojan.AndroidOS.Triada. ef), полный список (VirusTotal) |

| Симптомы | Устройство работает медленно, системные настройки изменяются без разрешения пользователя, появляются сомнительные приложения, значительно увеличивается потребление данных и батареи, показывается навязчивая реклама, вы подписаны на различные подписки. |

| Методы распределения | Зараженные вложения электронной почты, вредоносная интернет-реклама, социальная инженерия, мошеннические приложения, мошеннические веб-сайты. |

| Ущерб | Украдена личная информация (личные сообщения, логины/пароли и т. д.), снижение производительности устройства, быстрая разрядка аккумулятора, снижение скорости Интернета, огромные потери данных, денежные потери, кражи личных данных (вредоносные приложения могут злоупотреблять приложениями для общения). |

| Удаление вредоносных программ (Android) | Чтобы исключить заражение вредоносным ПО, наши исследователи в области безопасности рекомендуют сканировать ваше устройство Android с помощью законного программного обеспечения для защиты от вредоносных программ. Мы рекомендуем Avast, Bitdefender, ESET или Malwarebytes. |

Triada в целом

Triada — вредоносное ПО троянского типа, скрытое в модифицированной версии приложения WhatsApp. Злоумышленники используют это вредоносное ПО для загрузки и запуска других вредоносных программ, что позволяет им выполнять вредоносные действия на зараженных устройствах.

Наличие устройства, зараженного Triada, может вызвать такие проблемы, как денежные потери, потеря доступа к сетевым учетным записям, кража личных данных и другие проблемы.

Другими примерами вредоносных программ для Android являются Harly, PINEFLOWER и Dracarys.

Как Триада проникла в мое устройство?

Triada осуществляет свою вредоносную деятельность через такие приложения, как модифицированная версия WhatsApp под названием FMWhatsapp. Эти приложения могут распространяться различными способами, например, через законные магазины, такие как Google Play, сторонние магазины, магазины, маскирующиеся под официальные магазины, вводящие в заблуждение веб-сайты и т. д.

Эти приложения могут распространяться различными способами, например, через законные магазины, такие как Google Play, сторонние магазины, магазины, маскирующиеся под официальные магазины, вводящие в заблуждение веб-сайты и т. д.

Как избежать установки вредоносных программ?

Избегайте загрузки неофициальных модификаций приложений. Также не скачивайте приложения с обманных страниц и неофициальных (сторонних) магазинов. Старайтесь не нажимать на рекламные объявления, размещенные на сомнительных веб-сайтах.

Не открывать ссылки в подозрительных SMS-сообщениях или файлах (вложениях) и ссылки, полученные по электронной почте с неизвестных адресов (особенно если полученные электронные письма неактуальны). Всегда обновляйте операционную систему и установленные приложения.

Обновление 13 октября 2022 г.: Известно, что троянец Triada теперь распространяется через модифицированное приложение WhatsApp под названием YoWhatsApp. Скрытый в модифицированном приложении троянский модуль Triada может похищать различные ключи, необходимые для работы легитимного приложения WhatsApp. Это позволяет злоумышленникам красть учетные записи пользователей законного приложения WhatsApp.

Это позволяет злоумышленникам красть учетные записи пользователей законного приложения WhatsApp.

Стоит отметить, что YoWhatsApp — полноценный мессенджер. После установки это приложение запрашивает разрешение на доступ к SMS-сообщениям (так же, как и в официальном мессенджере WhatsApp). Это продвигается через рекламу в приложении под названием Snaptube. Пользователям предлагается установить YoWhatsApp после нажатия на определенные объявления в Snaptube.

Быстрое меню:

- Введение

- Как удалить историю посещенных страниц из веб-браузера Chrome?

- Как отключить уведомления браузера в веб-браузере Chrome?

- Как сбросить настройки веб-браузера Chrome?

- Как удалить историю посещенных страниц из веб-браузера Firefox?

- Как отключить уведомления браузера в веб-браузере Firefox?

- Как сбросить настройки веб-браузера Firefox?

- Как удалить потенциально нежелательные и/или вредоносные приложения?

- Как загрузить Android-устройство в «Безопасном режиме»?

- Как проверить использование батареи различными приложениями?

- Как проверить использование данных различными приложениями?

- Как установить последние обновления программного обеспечения?

- Как вернуть систему в состояние по умолчанию?

- Как отключить приложения с правами администратора?

Удалить историю посещенных страниц из веб-браузера Chrome:

Коснитесь « Меню «(три точки в правом верхнем углу экрана) и выберите « История » в открывшемся раскрывающемся меню. выберите временной диапазон и типы данных, которые вы хотите удалить, и нажмите « Очистить данные ». Меню » (три точки в правом верхнем углу экрана) и выберите « Настройки » в открывшемся раскрывающемся меню. пока не появится опция « Уведомления » и коснитесь ее. Однако, как только вы снова посетите тот же сайт, он может снова запросить разрешение.Вы можете выбрать, давать ли эти разрешения или нет (если вы решите отклонить, веб-сайт перейдет к » Заблокирован раздел » и больше не будет запрашивать разрешение).

выберите временной диапазон и типы данных, которые вы хотите удалить, и нажмите « Очистить данные ». Меню » (три точки в правом верхнем углу экрана) и выберите « Настройки » в открывшемся раскрывающемся меню. пока не появится опция « Уведомления » и коснитесь ее. Однако, как только вы снова посетите тот же сайт, он может снова запросить разрешение.Вы можете выбрать, давать ли эти разрешения или нет (если вы решите отклонить, веб-сайт перейдет к » Заблокирован раздел » и больше не будет запрашивать разрешение).

[Вернуться к оглавлению]

Сброс веб-браузера Chrome:

Перейдите в » Настройки «, прокрутите вниз, пока не увидите « Apps » и коснитесь его.

Прокрутите вниз, пока не найдете приложение « Chrome «, выберите его и нажмите « Storage «. УДАЛИТЬ ВСЕ ДАННЫЕ » и подтвердите действие, нажав « OK ». Обратите внимание, что сброс настроек браузера удалит все хранящиеся в нем данные. Это означает, что все сохраненные логины/пароли, история посещенных страниц, нестандартные настройки и другие данные будут удалены. также потребуется повторно войти на все веб-сайты. правом верхнем углу экрана) и выберите » История » в открывшемся раскрывающемся меню.

Обратите внимание, что сброс настроек браузера удалит все хранящиеся в нем данные. Это означает, что все сохраненные логины/пароли, история посещенных страниц, нестандартные настройки и другие данные будут удалены. также потребуется повторно войти на все веб-сайты. правом верхнем углу экрана) и выберите » История » в открывшемся раскрывающемся меню.

Прокрутите вниз, пока не увидите « Удалить личные данные », и коснитесь его. Выберите типы данных, которые вы хотите удалить, и коснитесь « ОЧИСТИТЬ ДАННЫЕ ».

[Назад к оглавлению]

Отключить уведомления браузера в веб-браузере Firefox:

Посетите веб-сайт, который доставляет уведомления браузера, коснитесь значка, отображаемого слева от строки URL (значок не обязательно будет » Заблокировать «) и выберите » Изменить настройки сайта «.

В открывшемся всплывающем окне выберите параметр » Уведомления » и нажмите » ОЧИСТИТЬ «.

[Вернуться к таблице Содержание]

Сброс веб-браузера Firefox:

Перейдите в « Настройки », прокрутите вниз, пока не увидите « Приложения », и нажмите его.

Прокрутите вниз, пока не найдете «9 Firefox». приложение, выберите его и коснитесь » Хранилище «. история посещенных страниц, нестандартные настройки и другие данные будут удалены.Вам также придется повторно войти на все веб-сайты

[Вернуться к оглавлению]

Удаление потенциально нежелательных и/или вредоносных приложений:

Перейдите к « Настройки », прокрутите вниз, пока не увидите « Приложения », и коснитесь его.

Прокрутите вниз, пока не увидите потенциально нежелательное и/или вредоносное приложение, выберите его и нажмите « Удалить ». Если по какой-либо причине вы не можете удалить выбранное приложение (например, вам выдается сообщение об ошибке), попробуйте использовать « Безопасный режим ».

[Вернуться к оглавлению]

Загрузите устройство Android в «Безопасном режиме»:

« Безопасный режим » в операционной системе Android временно отключает запуск всех сторонних приложений. Использование этого режима является хорошим способом диагностики и решения различных проблем (например, удаления вредоносных приложений, которые мешают пользователям делать это, когда устройство работает «в обычном режиме»).

Нажмите кнопку « Power » и удерживайте ее, пока не появится экран « Power off ». Коснитесь значка « Power off » и удерживайте его. Через несколько секунд » Безопасный режим Появится опция, и вы сможете запустить ее, перезапустив устройство.

[Вернуться к оглавлению]

Проверьте использование батареи различными приложениями: «, прокрутите вниз, пока не увидите «

Обслуживание устройства «, и коснитесь его. Коснитесь « Аккумулятор » и проверьте использование каждого приложения. Легальные/подлинные приложения предназначены для использования как можно более низкого энергопотребления, чтобы чтобы обеспечить наилучшее взаимодействие с пользователем и экономить электроэнергию.Поэтому высокий уровень использования батареи может указывать на то, что приложение является вредоносным.

Легальные/подлинные приложения предназначены для использования как можно более низкого энергопотребления, чтобы чтобы обеспечить наилучшее взаимодействие с пользователем и экономить электроэнергию.Поэтому высокий уровень использования батареи может указывать на то, что приложение является вредоносным.

[Вернуться к оглавлению]

Проверьте использование данных различными приложениями:

Перейдите к « Настройки », прокрутите вниз, пока не увидите « Подключения », и коснитесь его.

Прокрутите вниз, пока не увидите « Использование данных », и выберите этот параметр. Как и в случае с батареей, легитимные/подлинные приложения предназначены для максимально возможного минимизации использования данных. Это означает, что огромное использование данных может указывать на наличие вредоносного приложения. Обратите внимание, что некоторые вредоносные приложения могут работать только тогда, когда устройство подключено к беспроводной сети. По этой причине вам следует проверить использование мобильных данных и данных Wi-Fi.

По этой причине вам следует проверить использование мобильных данных и данных Wi-Fi.

Если вы обнаружите приложение, которое использует много данных, даже если вы никогда его не используете, мы настоятельно рекомендуем вам удалить его как можно скорее.

[Вернуться к оглавлению]

Установите последние обновления программного обеспечения:

Поддержание программного обеспечения в актуальном состоянии является хорошей практикой, когда речь идет о безопасности устройства. Производители устройств постоянно выпускают различные исправления безопасности и обновления Android, чтобы исправить ошибки и ошибки, которыми могут злоупотреблять киберпреступники. Устаревшая система гораздо более уязвима, поэтому вы всегда должны быть уверены, что программное обеспечение вашего устройства обновлено.

Перейдите к « Настройки », прокрутите вниз, пока не увидите « Обновление ПО », и коснитесь его.

Нажмите « Загрузить обновления вручную » и проверьте наличие доступных обновлений. Если это так, установите их немедленно. Мы также рекомендуем включить опцию « Загружать обновления автоматически » — это позволит системе уведомлять вас о выпуске обновления и/или устанавливать его автоматически.

Если это так, установите их немедленно. Мы также рекомендуем включить опцию « Загружать обновления автоматически » — это позволит системе уведомлять вас о выпуске обновления и/или устанавливать его автоматически.

[Вернуться к содержанию]

Сброс системы до состояния по умолчанию:

Выполнение « Factory Reset » — это хороший способ удалить все ненужные приложения, восстановить настройки системы по умолчанию и очистить устройство в целом. Однако вы должны помнить, что все данные на устройстве будут удалены, включая фотографии, видео/аудиофайлы, номера телефонов (хранящиеся в устройстве, а не на SIM-карте), SMS-сообщения и т. д. Другими словами, устройство будет восстановлено до исходного состояния.

Вы также можете восстановить основные настройки системы и/или просто настройки сети.

Перейдите к « Настройки », прокрутите вниз, пока не увидите « О телефоне », и коснитесь его.

Прокрутите вниз, пока не увидите « Сброс », и коснитесь его. Теперь выберите действие, которое хотите выполнить:

« Сброс настроек » — восстановить все настройки системы по умолчанию;

« Сброс сетевых настроек » — восстановить все сетевые настройки по умолчанию;

« Factory data reset » — сброс всей системы и полное удаление всех сохраненных данных;

[Вернуться к оглавлению]

Отключить приложения с правами администратора:

Если вредоносное приложение получит права администратора, оно может серьезно повредить систему. Чтобы обеспечить максимальную безопасность устройства, вы всегда должны проверять, какие приложения имеют такие привилегии, и отключать те, которые не должны.

Перейти к » Настройки », прокрутите вниз, пока не увидите « Экран блокировки и безопасность », и коснитесь его.

Прокрутите вниз, пока не увидите « Другие настройки безопасности », коснитесь его, а затем коснитесь « Приложения администратора устройства ».

Определите приложения, которые не должны иметь прав администратора, коснитесь их, а затем коснитесь « ДЕАКТИВИРОВАТЬ ».0002 Это зависит от типа вредоносного ПО. В большинстве случаев жертвы теряют деньги, не могут получить доступ к онлайн-аккаунтам, их личность украдена или файлы зашифрованы, и они сталкиваются с другими проблемами.

Какова цель вредоносного ПО Triada?

Triada — это троянец, загружающий и запускающий другое вредоносное ПО, позволяющее злоумышленникам выполнять вредоносные действия (например, красть конфиденциальную информацию, подписывать жертв на различные платные подписки).

Как мое устройство заразилось вредоносным ПО Triada?

Известно, что Triada распространяется через модифицированную версию приложения WhatsApp под названием FMWhatsapp. Эта модифицированная версия может распространяться через сторонние магазины, вводящие в заблуждение страницы, SMS-сообщения или даже законные магазины, такие как Google Play.