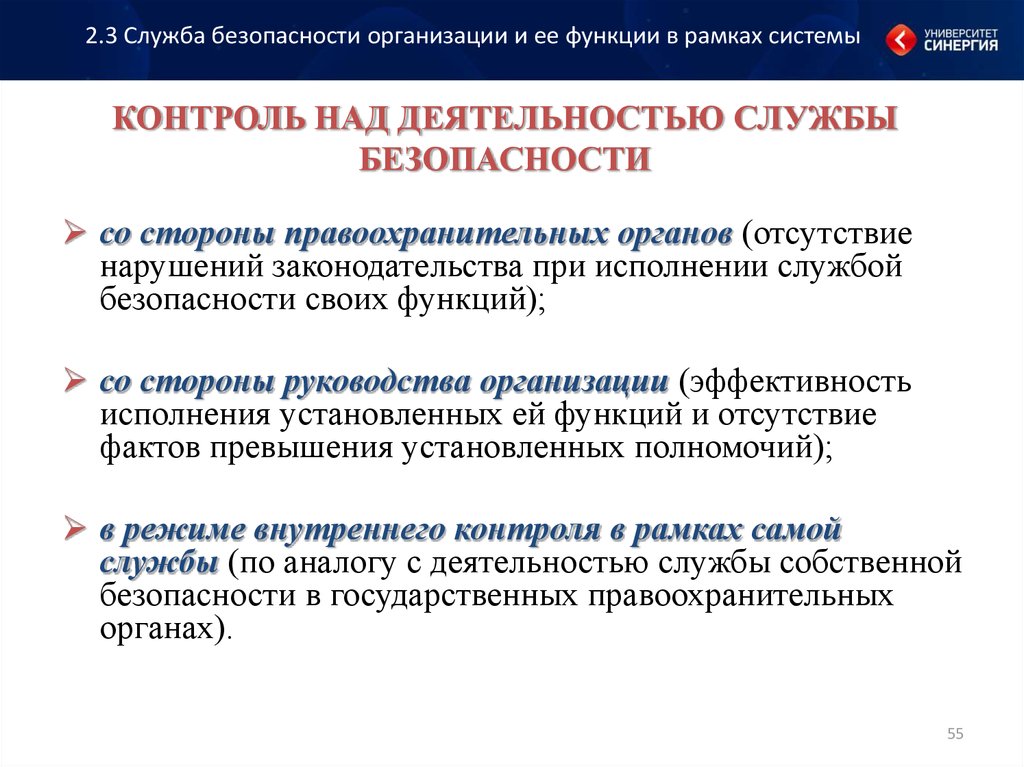

2.3 Типовая структура службы безопасности организации

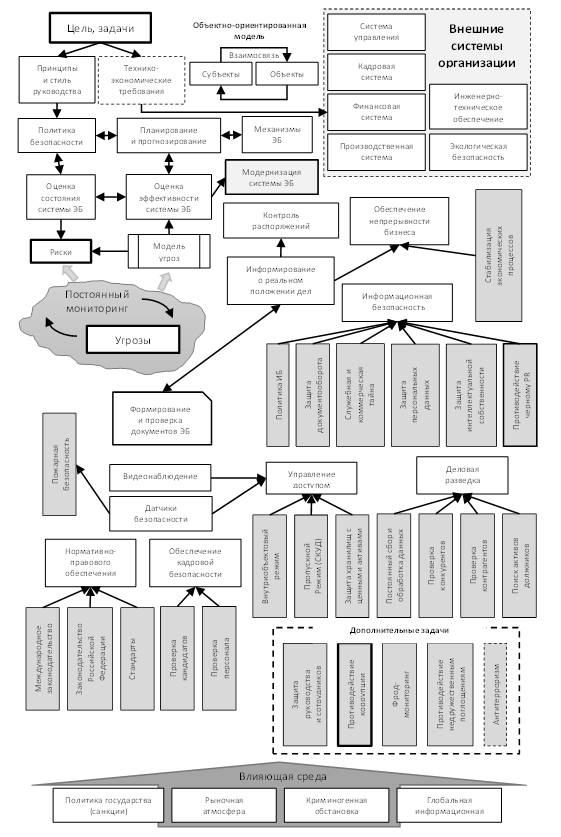

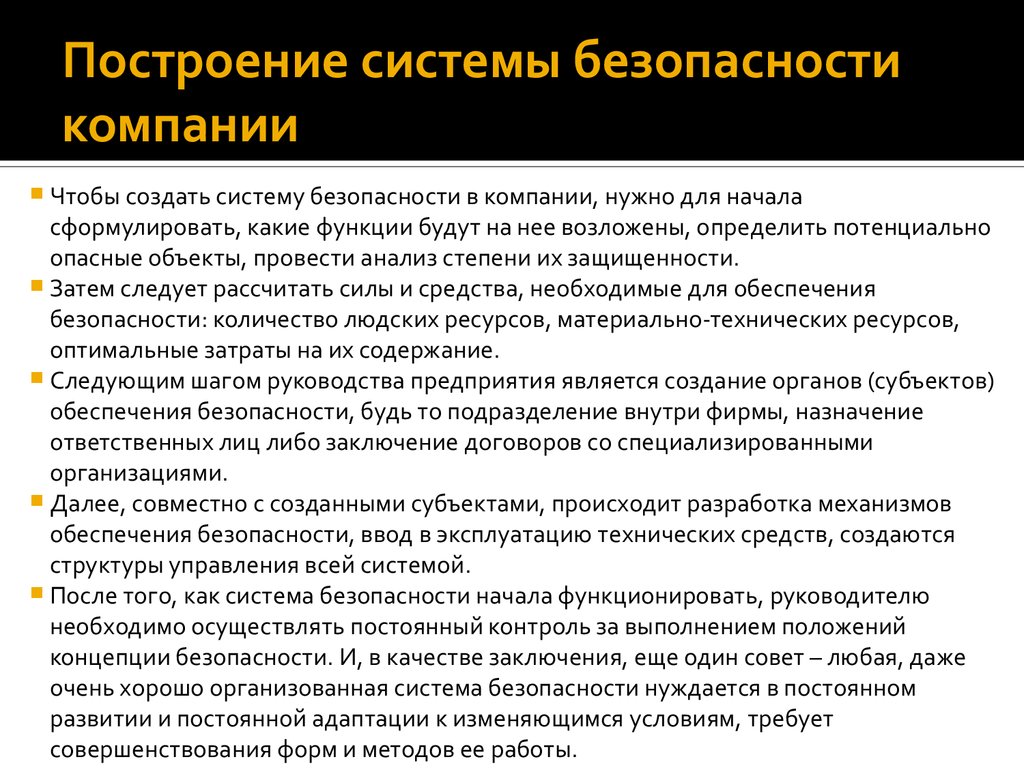

В случае создания полномасштабной собственной системы безопасности и защиты информации наиболее эффективной является трехуровневая структура стратегического, тактического и оперативного управления.

На уровне стратегического управления осуществляется формулирование конкретных интересов предприятия, его бизнес-процессов и критериев обеспечения их защищенности, выделение необходимого ресурсного обеспечения. Очевидно, что решение этих задач должно быть сосредоточено на уровне высшего руководства, в структуре топ-менеджмента предприятия, где происходит утверждение соответствующей концепции развития предприятия.

Тактическое

управление осуществляет руководитель

службы безопасности или должностное

лицо, на которое возложены соответствующие

обязанности, его заместители и руководители

структурных подразделений. Основная

задача тактического управления —

формирование корпоративной

нормативно-методической базы требований

по обеспечению безопасности, их реализация

и контроль за их выполнением.

Оперативное управление включает практическую реализацию защитных функций, в том числе эксплуатацию специализированных технических средств и проведение организационных процедур, и осуществляется как штатными, так и нештатными сотрудниками службы безопасности, выполняющими соответствующие функции наряду с основной деятельностью.

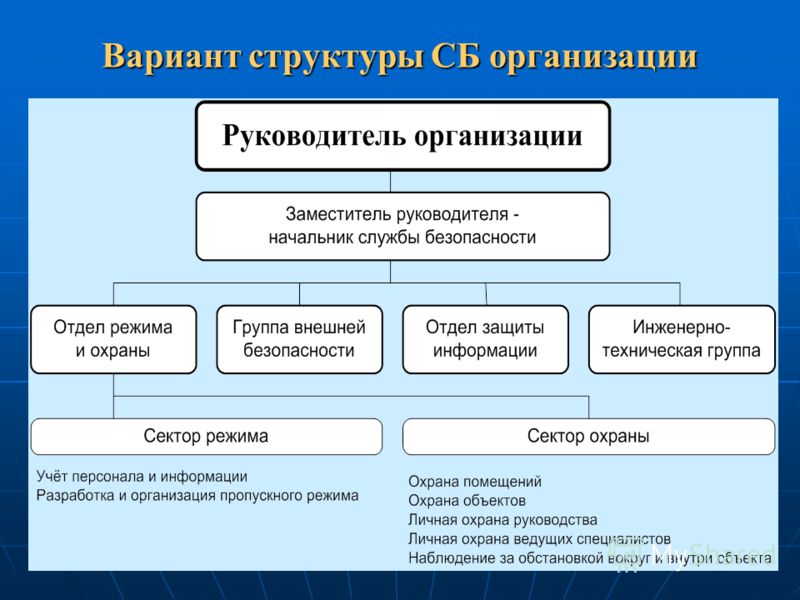

Полномасштабный комплекс обеспечения безопасности предприятия включает следующие штатные и нештатные структуры:

— совет или комиссии по различным вопросам обеспечения безопасности, возглавляемые топ-менеджментом предприятия;

— руководство службой безопасности и руководимые им консультативно-экспертные группы;

— охранное подразделение;

— инженерно-техническое подразделение;

— аналитическую группу;

— подразделение секретного делопроизводства и ведения конфиденциальных переговоров;

— подразделение противодействия технической разведке и технической защиты информации;

— подразделение администрирования информационно-управляющих систем по требованиям безопасности информации;

— подразделение оценки лояльности и благонадежности персонала, его подготовки в области обеспечения безопасности;

—

подразделение аудита систем обеспечения

безопасности и оценки их эффективности

[4].

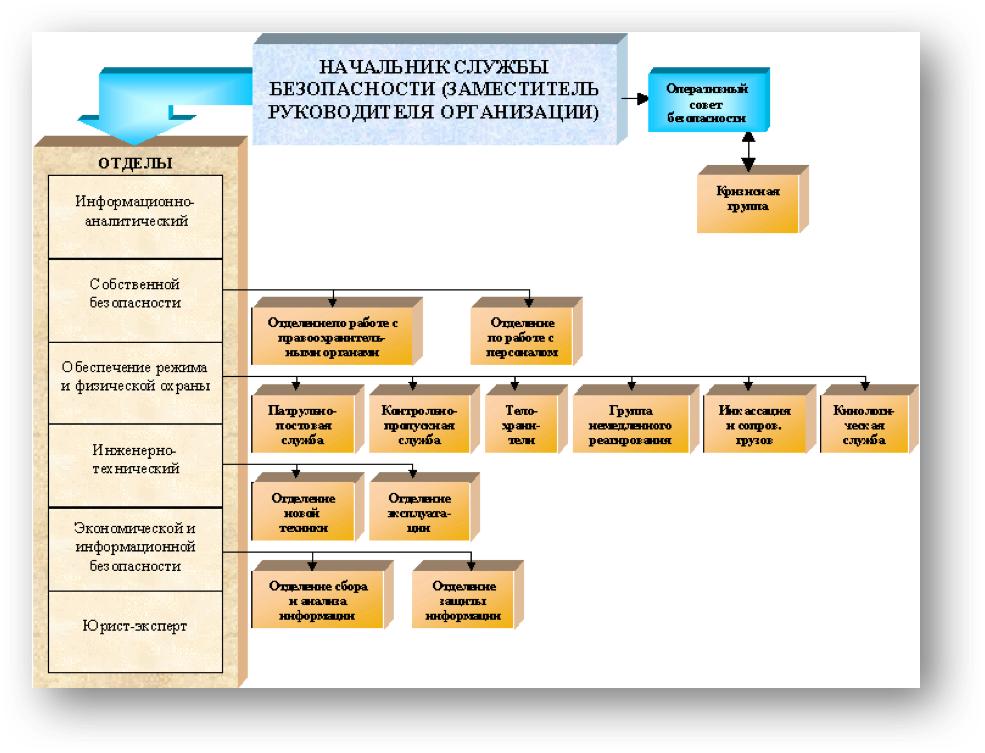

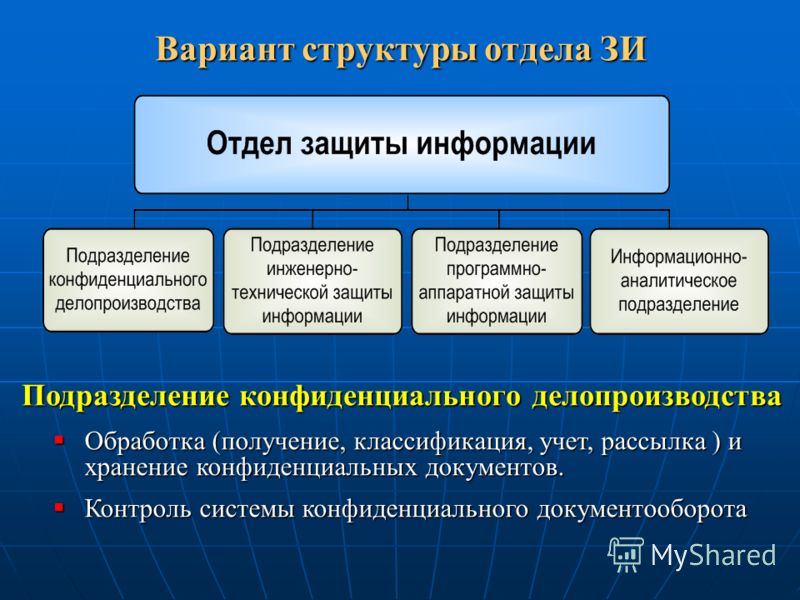

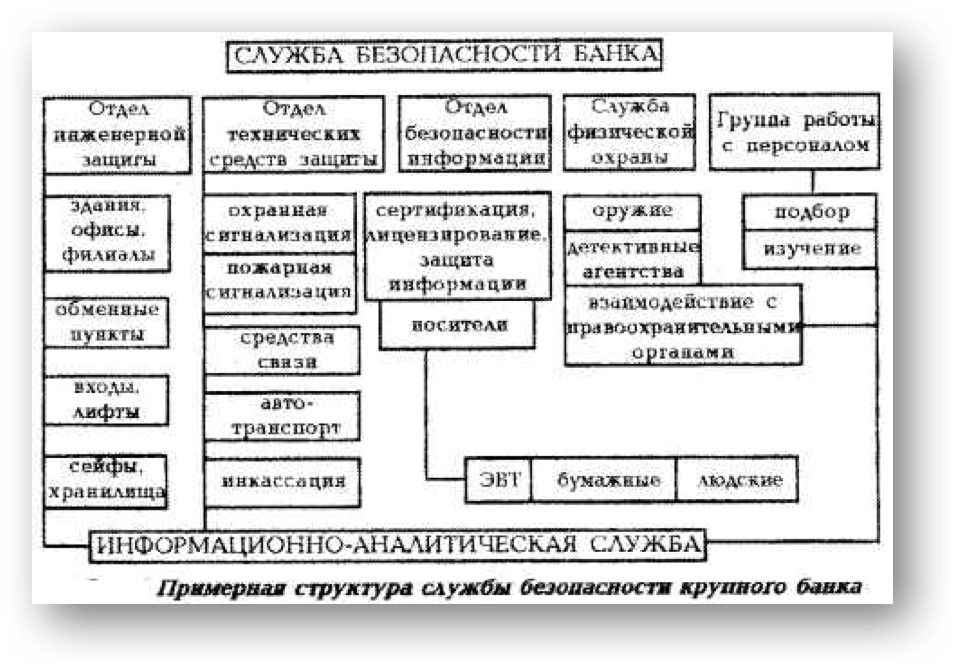

Типовая структура службы безопасности приведена на рисунке 1

Рисунок 1 – Примерная структура службы безопасности

Правовые основы безопасности предприятия определяют соответствующие положения Конституции Российской Федерации, Закон «О безопасности» и другие нормативные акты.

Правовая защита персонала предприятия, материальных и экономических интересов организации и их клиентов от преступных посягательств обеспечивается на основе норм Уголовного и Уголовно-процессуального кодексов, законов Российской Федерации.

Защиту имущественных и иных материальных интересов, и деловой репутации предприятия призваны обеспечивать также гражданское, арбитражное и уголовное законодательство.

Обеспечение

информационной безопасности в

предпринимательской среде регулируется

законами Российской Федерации: «О

государственной тайне», «Об

информации, информатизации и защите

информации», Указы Президента

Российской Федерации «О защите

информационно-телекоммуникационных

систем и баз данных от утечки

конфиденциальной информации по

техническим каналам» от 08. 05.93 N 644, «О

мерах по соблюдению законности в области

разработки, производства, реализации

и эксплуатации шифровальных средств,

а также предоставления услуг в области

шифрования информации» от 03.04.95 N 334,

«О создании Государственной технической

комиссии при Президенте Российской

Федерации» от 05.01.92 N 9.

05.93 N 644, «О

мерах по соблюдению законности в области

разработки, производства, реализации

и эксплуатации шифровальных средств,

а также предоставления услуг в области

шифрования информации» от 03.04.95 N 334,

«О создании Государственной технической

комиссии при Президенте Российской

Федерации» от 05.01.92 N 9.

При практическом решении задач обеспечения безопасности предпринимательской деятельности необходимо опираться также и на следующие правовые нормативные акты:

— постановление Правительства РСФСР от 05.12.91 N 35 «О перечне сведений, которые не могут составлять коммерческую тайну»;

— «Положение о сертификации средств защиты информации», утвержденное постановлением Правительства Российской Федерации от 26.06.95 N 608 «О сертификации средств защиты информации»;

— Положение о государственной системе защиты информации от ИТР и от утечки по техническим каналам, утвержденное постановлением Правительства РФ от 15.09.93 N 912-51;

—

«Положение о государственном

лицензировании деятельности в области

защиты информации», утвержденное

совместным решением Гостехкомиссии и

ФАПСИ при Президенте Российской Федерации

от 27. 04.94 N 10.

04.94 N 10.

Успешное и эффективное решение задач обеспечения безопасности организации достигается формированием системы внутренних нормативных актов, инструкций, положений, правил, регламентов и функциональных обязанностей сотрудников структурных подразделений и служб, в том числе и Службы безопасности.

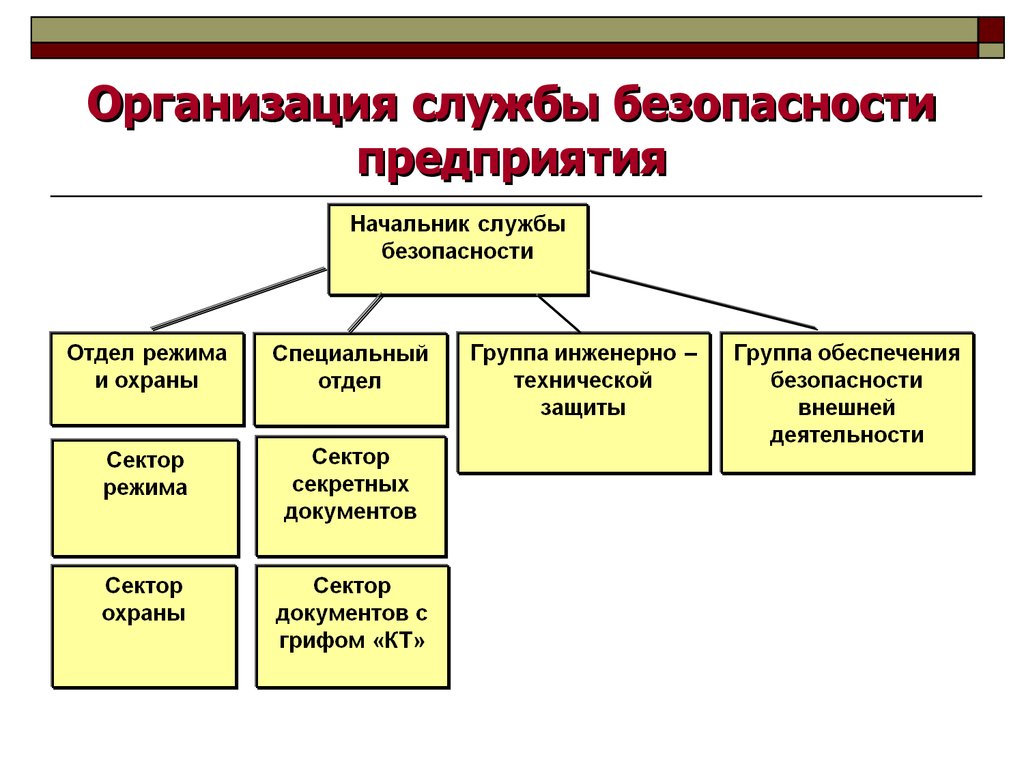

Структура службы безопасности предприятия — Энциклопедия по экономике

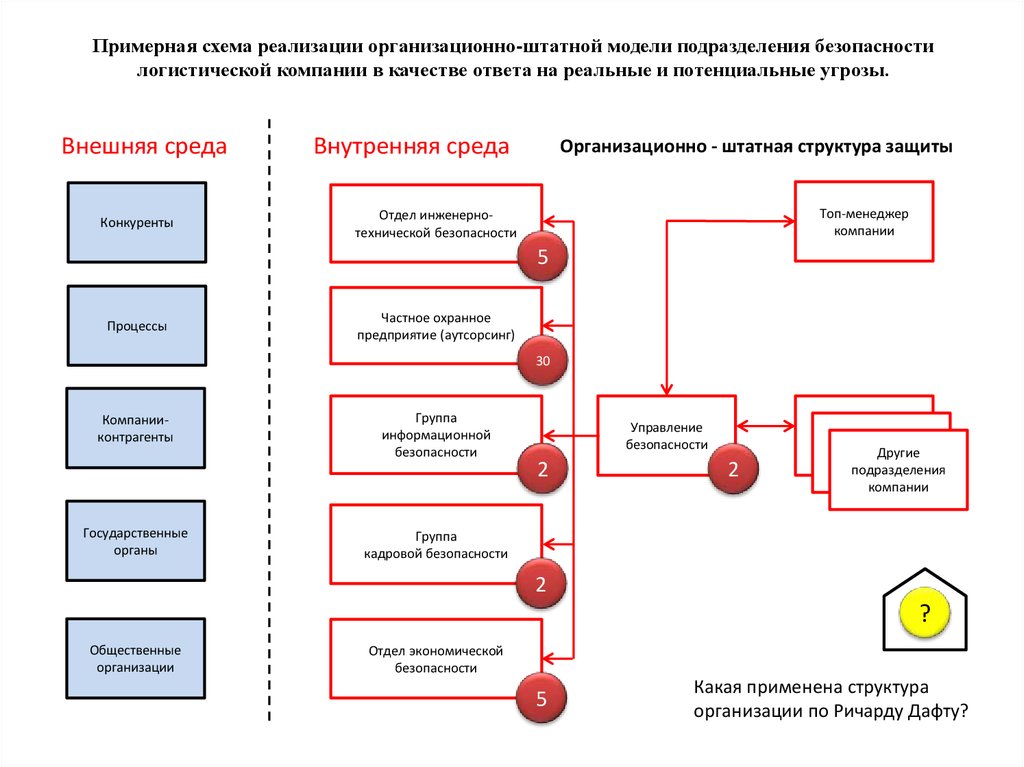

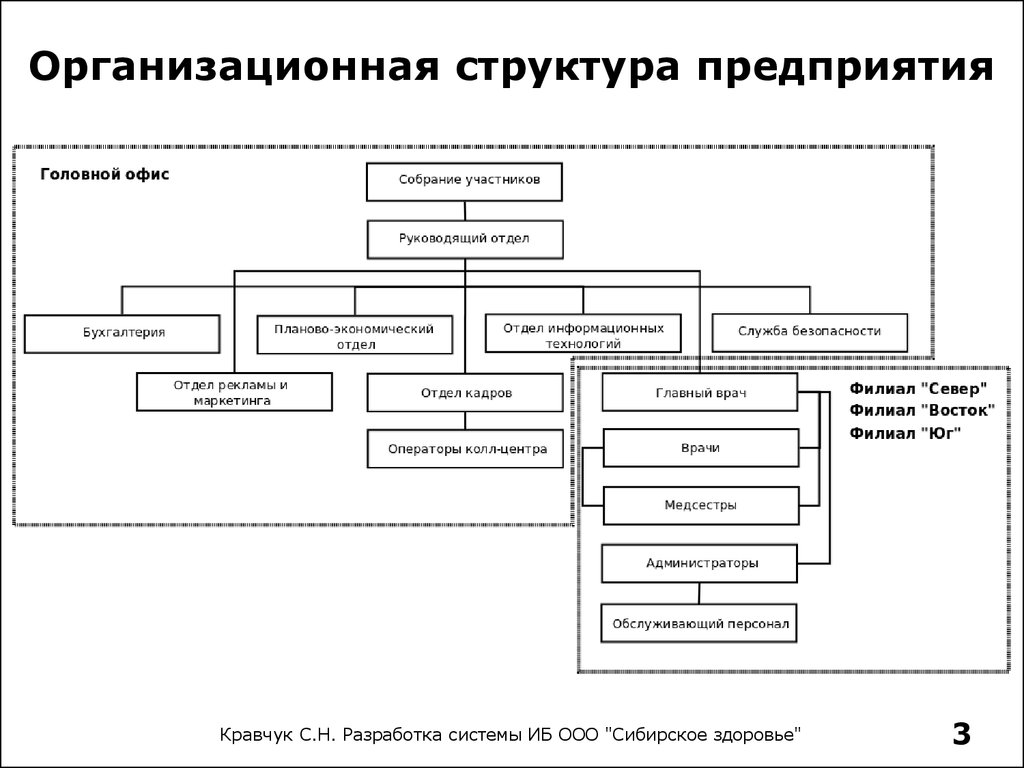

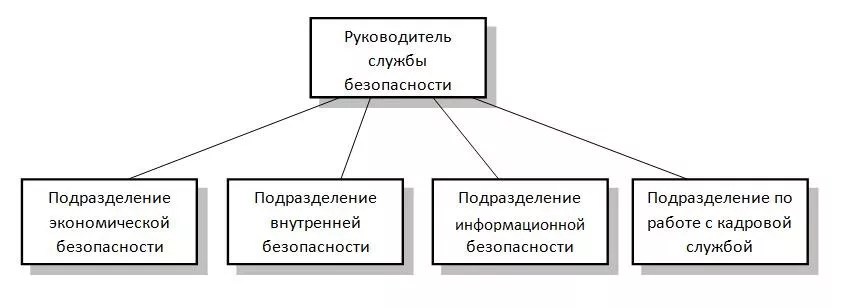

Примерная организационная структура службы безопасности предприятия представлена на рис. 2. [c.551]| Рис. 2. Организационная структура службы безопасности предприятия |

Структура службы безопасности предприятия. [c.472]

Нами предлагается усовершенствованная с позиций комплексного и системного подходов структура службы безопасности предприятия в условиях конкуренции (рис. 13.2). [c.478]

| Рис. 13.2. Структура службы безопасности предприятия |

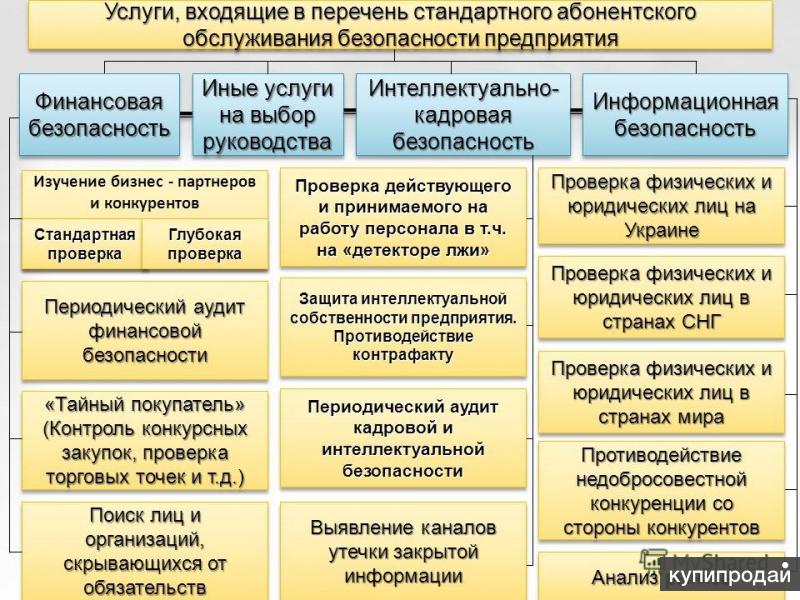

В зависимости от масштабов предприятия деятельность по обеспечению его безопасности, включая защиту информации, может быть реализована в пределах от абонементного обслуживания силами специального центра безопасности до полномасштабной постоянной службы безопасности.

[c.111]

В зависимости от масштабов предприятия деятельность по обеспечению его безопасности, включая защиту информации, может быть реализована в пределах от абонементного обслуживания силами специального центра безопасности до полномасштабной постоянной службы безопасности.

[c.111]При построении системы безопасности предприятия должны соблюдаться принципы законности, комплексности, своевременности, активности, универсальности, непрерывности, целенаправленности, конкретности, надежности и эффективности. Работа службы безопасности предприятия должна учитывать необходимость обеспечения взаимной ответственности персонала и руководства, соблюдение баланса интересов личности и предприятия, организации тесного взаимодействия с государственными структурами безопасности. [c.547]

Например, в практике автотранспортных предприятий при расчете штатов служащих используется действующая в отрасли система нормативных и методических документов нормативы численности различных категорий служащих, типовые структуры и штаты служащих, нормативы насыщенности специалистами с высшим и средним образованием, квалификационные характеристики должностей служащих, положение о службе безопасности движения положение, структура и штаты специализированных медицинских служб типовые проекты организации труда работников экономических служб, а также подразделений материально-технического снабжения, комплектования и подготовки кадров.

Структура службы экономической безопасности предприятия. [c.472]

| Рис. 13.4. Структура службы экономической безопасности предприятия в условиях конкуренции |

Госсовет КНР в 1988 г. утвердил Положение о коммерческих службах безопасности, не входящих в структуры государственных правоохранительных органов. Коммерческие службы безопасности являются хозрасчетными организациями и выполняют определенный вид работ и услуг согласно контрактам, заключаемым с предприятиями. [c.19]

Для управления персоналом на промышленных предприятиях создаются специальные службы управления кадрами в виде специальных отделов (или управлений). Однако в традиционной организационной структуре управления отделы кадров не являются ни методическими, ни координирующими центрами кадровой работы. Они, как правило, структурно разобщены с другими подразделениями, выполняющими те или иные функции управления персоналом. В традиционно сложившихся организационных структурах управления наряду с отделом кадров существуют отделы подготовки кадров и военизированной охраны, которые находятся в ведении заместителя директора по кадрам, а также отделы труда и техники безопасности, охраны окружающей среды, которые находятся в подчинении у главного инженера жилищно-коммунальный отдел, отдел социально-бытового обеспечения, отдел социологических исследований и другие подразделения, находящиеся в подчинении у заместителя директора по социальным вопросам и быту.

[c.30]

В традиционно сложившихся организационных структурах управления наряду с отделом кадров существуют отделы подготовки кадров и военизированной охраны, которые находятся в ведении заместителя директора по кадрам, а также отделы труда и техники безопасности, охраны окружающей среды, которые находятся в подчинении у главного инженера жилищно-коммунальный отдел, отдел социально-бытового обеспечения, отдел социологических исследований и другие подразделения, находящиеся в подчинении у заместителя директора по социальным вопросам и быту.

[c.30]

Механизм защиты коммерческой тайны предприятия должен предусматривать взаимную ответственность персонала и руководства за сохранность фирменных секретов, соблюдение баланса интересов предприятия в целом и каждого конкретного сотрудника, организацию взаимодействия соответствующих внутрифирменных служб с государственными структурами безопасности. [c.572]

Логическую структуру предприятия замыкают отделы, которые обслуживают все подразделения хозяйства юридический отдел, отделы главного механика, главного энергетика, транспортный отдел, отдел кадров, отдел автоматизации системы управления, службы связи, безопасности, материально-технического снабжения и комплектации, инженерно-технический центр, административно-хозяйственный отдел и подразделение социального блока (см.

К принципам рационализации структур и процессов организации службы экономической безопасности (СЭБ) предприятия относятся следующие. [c.475]

Службу мониторинга по предприятию целесообразно создавать для выполнения следующих функций определения номенклатуры показателей, подлежащих учету и контролю, периодичности их регистрации и передачи диагностики показателей, характеризующих параметры экономической безопасности и других подразделений предприятия во внешней среде и внутренней структуре подготовки предварительных предложений по ликвидации диспропорций в системе экономической безопасности. Эта информация передается в информационно-аналитическую службу предприятия для формирования комплексной системы функционирования предприятия, в которой экономическая безопасность является одним из разделов. [c.481]

Учебный Центр ПРЕСТИЖ в соответствии с Лицензиями Министерства обра-ювания РФ А 328877 Рег.№ 153 и Б 986054 Per. № 240 осуществляет в Москве а по заявкам фирм — и в регионах) все виды подготовки, переподготовки и повы-иения квалификации охранников, включая руководящий состав охранных предприятий и служб безопасности, а также преподавательского и руководящего состава /чебных заведений, осуществляющих подготовку кадров охранных структур. [c.217]

[c.217]

Должен знать постановления, распоряжения, приказы вышестоящих органов, методические, нормативные и другие руководящие материалы по организации ремонта оборудования, зданий, сооружений профиль, специализацию и особенности структуры предприятия, перспективы его развития основы технологии производства продукции предприятия организацию ремонтной службы на предприятии порядок и методы планирования-работы оборудования и производства ремонтных работ Единую систему планово-предупредительного ремонта и рациональной эксплуатации технологического оборудования производственные мощности, технические характеристики, конструктивные особенности, назначение и режимы работы оборудования предприятия, правила его эксплуатации методы монтажа и ремонта оборудования организацию и технологию ремонтных работ порядок составления ведомостей дефектов, паспортов, альбомов чертежей запасных частей, инструкций по эксплуатации оборудования и другой технической документации правила приема и сдачи Ъборудо-вания после ремонта требования научной,, организации труда при эксплуатации, ремонте и модернизации-оборудования и ремонтной оснастки передовой отечественный и зарубежный опыт ремонтного обслуживания предприятия формы и методы организации социалистического соревнования основы экономики, организации производства, труда и управления основы трудового законодательства правила и нормы охраны труда, техники безопасности, производственной санитарии и противопожарной защиты. [c.28]

[c.28]

МЕНЕДЖЕР ПО ПЕРСОНАЛУ — специалист, обладающий знаниями в области управления персоналом в организационном, управленческом, правовом, учетно-документационном, педагогическом, соц.-бытовом, психологическом, социологическом аспектах. М. по п. осуществляет весь цикл работ с персоналом от изучения рынка труда и найма персонала до ухода на пенсию и увольнения. М. по п. разрабатывает стратегию управления персоналом, кадровую политику и планирование кадровой работы обеспечивает кадрами рабочих и специалистов требуемой квалификации, необходимого уровня и направленности подготовки анализирует кадровый погенциал, прогнозирует и определяет потребность в рабочих кадрах и специалистах, проводит маркетинг персонала поддерживает деловые связи со службами занятости планирует организацию и контроль подготовки, переподготовки и повышения квалификации рабочих кадров, специалистов и руководителей комплектует руководящими, рабочими кадрами и специалистами организацию с учетом перспектив ее развития изучает профессиональные деловые и личностные качества работников с целью рационального их использования создает условия для наиболее полного использования и планомерного роста работников, планирование карьеры участвует в разработке организационной структуры, штатного расписания организации и предложений по расстановке специалистов организует учет и движение персонала изучает причины текучести персонала и разрабатывает меры по ее снижению управляет занятостью персонала оформляет прием, перевод и увольнения работников участвует в разработке и внедрении планов соц. развития предприятия занимается профориентационной работой формирует трудовой коллектив (групповые и личностные взаимоотношения, морально-психологический климат, единство методов и умений в достижении конечной цели, личная и коллективная заинтересованность) организует профессиональную и соц.-психологичекую трудовую адаптацию молодых специалистов с высшим и средним специальным образованием на предприятии, организует работу по их закреплению и использованию по оценке, формированию резерва, аттестации кадров, по применению практической социологии в формировании и воспитании трудового коллектива, по диагностике соц. ситуаций разрабатываег и применяет.современные методы управления персоналом использует компьютерную технику при обработке периодической отчетности и анализе выполнения планов по кадровой работе применяет законы о труде, решает правовые вопросы в трудовых отношениях управляет соц. и производственными конфликтами и стрессами участвует в обеспечении психофизиологии, эргономике и,эстетике труда, в обеспечении безопасных условий труда, экон.

развития предприятия занимается профориентационной работой формирует трудовой коллектив (групповые и личностные взаимоотношения, морально-психологический климат, единство методов и умений в достижении конечной цели, личная и коллективная заинтересованность) организует профессиональную и соц.-психологичекую трудовую адаптацию молодых специалистов с высшим и средним специальным образованием на предприятии, организует работу по их закреплению и использованию по оценке, формированию резерва, аттестации кадров, по применению практической социологии в формировании и воспитании трудового коллектива, по диагностике соц. ситуаций разрабатываег и применяет.современные методы управления персоналом использует компьютерную технику при обработке периодической отчетности и анализе выполнения планов по кадровой работе применяет законы о труде, решает правовые вопросы в трудовых отношениях управляет соц. и производственными конфликтами и стрессами участвует в обеспечении психофизиологии, эргономике и,эстетике труда, в обеспечении безопасных условий труда, экон. и информационной безопасности организует работу с увольняющимися работниками.

[c.432]

и информационной безопасности организует работу с увольняющимися работниками.

[c.432]

Файол Анри (1841—1925) — французский инженер и организатор производства. В своем основном сочинении. .Общее и промышленное управление» (1916) определяет иерархическую структуру предприятия руководители всех отделов и цехов подчинены начальникам служб, те в свою очередь — руководству предприятия в целом. На каждом более высоком уровне права руководителя расширяются. Из шести основных функций руководителя предприятия — управленческой, технической, коммерческой, финансовой, бухгалтерской и безопасности труда — важней -. й, по Оойолу, является управленческая. — Примеч. пер. [c.17]

Понимание вашей организации: Охранное предприятие

Цель

В статье, состоящей из двух частей, рассказывается о том, как управление непрерывностью бизнеса или BCM можно внедрить и интегрировать в охранные компании, базирующиеся в Сингапуре. Поскольку роли и функции охранной компании могут различаться в зависимости от региона и страны, основная миссия охранной компании остается практически неизменной. Ключевым моментом является соответствие разделу «C5: План BC» в рамках соответствия Оценке компетенций агентств безопасности (SACE) и, что наиболее важно, соответствие с сертифицированной системой управления BC по стандарту ISO 22301.

Ключевым моментом является соответствие разделу «C5: План BC» в рамках соответствия Оценке компетенций агентств безопасности (SACE) и, что наиболее важно, соответствие с сертифицированной системой управления BC по стандарту ISO 22301.

Начало любой реализации BCM на основе стандарта ISO 22301 BCMS начинается с «Понимание вашей организации». Именно здесь мы даем представление об «Охранной компании» в Сингапуре и о функциях каждой охранной компании.

Что такое охранное предприятие?

(частная) охранная компания (Википедия, 2021) — это бизнес-корпорация, которая предоставляет вооруженные и невооруженные охранные услуги и экспертизу частным и государственным клиентам. Частные охранные предприятия в основном занимаются оказанием охранных и патрульных услуг, таких как телохранитель, сторожевая собака, охрана парковки и услуги охранника.

Многие из них даже предоставят расширенные услуги по проведению специальных операций, если этого потребует клиент. Примеры услуг, предоставляемых этими компаниями, включают предотвращение несанкционированной деятельности или проникновения, регулирование дорожного движения, контроль доступа, а также предотвращение и обнаружение пожаров и краж.

Что такое бизнес-функция?

Эти «бизнес-функции» или «продукты и услуги» можно в общих чертах описать как защиту персонала и/или активов. Другие службы безопасности, такие как:

- Службы безопасности

- Передвижной патруль, телохранители и сторожевые собаки

- Охранные и патрульные службы

- Охранная служба

- Сопровождение банкоматов

- Служба консультантов по безопасности

- Службы мониторинга

- Стойка регистрации и консьерж

- Круглосуточная работа

- Аудит безопасности

- Наблюдение за безопасностью на месте

- Безопасность для коммерческих и промышленных объектов

- Кондоминиум

- Промышленные площадки

- Торговые центры

- Строительные площадки

- Судно

- Банки

- Булавы

- Промышленная безопасность

- Фабрики

- Склады

- Выставки

- Коммерческая безопасность

- Торговые комплексы

- Коммерческие здания

- Жилая охрана

- Квартиры

- Автостоянки

- Кондоминиум

- Отели

- Апартаменты с обслуживанием

- Правительственная безопасность

- Государственные учреждения

- Уставные советы

- Расследования, проверка безопасности и автотранспорта

- Частные расследования

- Воровство

- Мелкие кражи

- Частая потеря запасов

- Подозрение на саботаж

- Вандализм; или

- Персонал, за которым необходимо тщательно следить на предмет подозрительной деятельности

- Оборудование и системы контроля безопасности

- Решения по обеспечению безопасности

- администрирование и внедрение технологий, дополняющих и превышающих эффективность охраны служб безопасности

- Система управления посетителями (VMS)

- Система часов реального времени

- Мониторинг посещаемости

- Удаленный мониторинг видеонаблюдения

- Оценка риска безопасности

- Демонстрационные показы объектов, аудиты безопасности, обзоры безопасности и оценки рисков угроз уязвимостей

- Безопасность событий

- обеспечивает международную безопасность мероприятий в Сингапуре.

Безопасность мероприятий требует квалифицированной координации между различными заинтересованными сторонами и часто включает индивидуальные решения безопасности для удовлетворения различных потребностей в мероприятиях .

Безопасность мероприятий требует квалифицированной координации между различными заинтересованными сторонами и часто включает индивидуальные решения безопасности для удовлетворения различных потребностей в мероприятиях .

- обеспечивает международную безопасность мероприятий в Сингапуре.

- Службы мониторинга

- предоставляет услуги по мониторингу систем сигнализации и видеонаблюдения для защиты важных активов предприятий или домов наших клиентов.

- Круглосуточный удаленный мониторинг в режиме реального времени из командного центра

Википедия описывает эту функцию как «частную охранную компанию», в то время как полиция Сингапура в своем лицензионном соглашении описала этот бизнес как «Лицензированное агентство безопасности Сингапура» или «Агентство безопасности». Отныне, чтобы обеспечить единообразие для читателя, эти термины стандартизированы как «Охранная компания».

Что мы называем сущность как «Охранная компания»?

В Сингапуре для работы охранной компании требуется, чтобы она была авторизована полицией Сингапура путем выдачи лицензии Агентства безопасности. Посмотрите здесь для получения дополнительной информации https://www.police.gov.sg/e-Services/Police-Licences/Security-Agency-Licence

Посмотрите здесь для получения дополнительной информации https://www.police.gov.sg/e-Services/Police-Licences/Security-Agency-Licence

Лицензия агентства безопасности требуется, если ваша компания занимается одним из следующих действий:

- Занимается предоставлением за вознаграждение услуг сотрудников службы безопасности другим лицам;

- Объявите или каким-либо образом заявите, что данное лицо предоставляет за вознаграждение или готово предоставить за вознаграждение услуги офицеров службы безопасности.

Существует ассоциация, представляющая интересы охранных компаний, и это Ассоциация безопасности Сингапура (SAS). Дополнительную информацию можно найти на https://www.sas.org.sg/

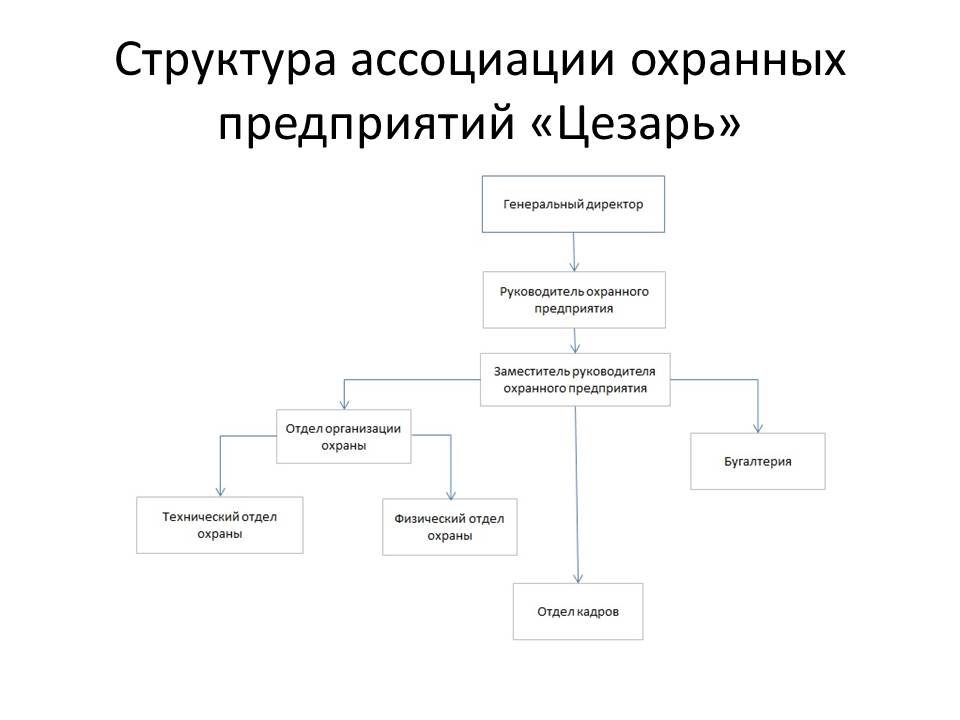

Организационная структура охранного предприятия

В целом охранное предприятие можно разделить на несколько уровней. Обоснование отображения типичной организационной схемы охранной компании состоит в том, чтобы разрешить настройку группы проекта BCM (если вы начинаете этот проект) или группы управления программой BCM (если у вас уже реализован план BC).

Ниже показана организационная структура:

- Операции

- Частное расследование

- Охранники

- Корпоративная разведка

- Защита от повреждений

- Администрация

- Финансы

- Маркетинг

- Услуги по обеспечению качества

На приведенной выше схеме показана типичная организация охранной компании. Чтение «Управление непрерывностью бизнеса: какова моя роль?» может помочь вам понять роли BCM в охранной компании. Он начинается с назначения координатора BCM организации, иногда называемого менеджером BCM.

Кризисы в охранной компании

Кризис в охранной компании может произойти в любой момент. Кризис — это критическое событие, которое может повлиять на репутацию или способность организации работать. Однако он не запрещает доступ к объектам и инфраструктуре. Кризисы, связанные с охранной компанией, могут включать:

- Кибератаки;

- Теракт;

- Потеря данных;

- Экономический ущерб; и

- Потеря репутации.

Бедствия в охранной компании

Как и кризисы, бедствия могут помешать работе организации. Однако в таких случаях доступ к объектам и инфраструктуре будет запрещен.

Бедствия, связанные с охранной компанией, могут включать:

- Пожары;

- Наводнения или другие суровые погодные условия;

- Террористические атаки;

- Потеря услуг информационных технологий;

- Пандемические болезни; и

- Отказ в доступе или повреждение объектов.

- Плохие погодные условия

- от сильного снегопада до сильных ветров, наводнений и волн тепла

- Трафик

- от интенсивного движения до аварий и закрытия дорог

- Отказ оборудования

- например, поломки служебных автомобилей

- Болезнь и отсутствие

- Болезнь, травма и другое неожиданное отсутствие члена команды

- Ежегодный отпуск

- отпуск членов команды и другое разрешенное отсутствие

- Изменения в команде

- членов команды покидают

Если кризис и стихийное бедствие вызывают у вас путаницу, эта статья «Что такое антикризисное управление и управление непрерывностью бизнеса? Часто путают» может помочь вам лучше понять эту концепцию.

Методология планирования BCM

В следующем блоге вы найдете «Этапы планирования внедрения BCM для Агентства безопасности». У вас будет хороший обзор шагов, которые необходимо предпринять, и, наконец, какие компетенции вы должны иметь при финансировании от правительства Сингапура.

Ссылки

Генеральная прокуратура Сингапура (2019 г.) Сингапурские статуты в Интернете: Закон об индустрии частной безопасности https://sso.agc.gov.sg/Act/PSIA2007

Как стать компетентным в области BCM и с чего начать ?

Если вы являетесь сингапурской компанией или сингапурцем и постоянным жителем, вы можете пройти обучение по программе BCM по телефону:

- Сингапурская квалификация рабочей силы (WSQ) Код курса: BCM-310; 320;330

- Программа ресурсов критически важных информационно-коммуникационных технологий CITREP+ PLUS (CITREP+)

Как структурировать функцию информационной безопасности

Принятие решения о том, как организовать группу информационной безопасности и определить ее ресурсы, — это два пороговых вопроса, на которые должны ответить все организации. В этой статье объясняется, как сделать и то, и другое, и исследуются нюансы, влияющие на эти решения.

В этой статье объясняется, как сделать и то, и другое, и исследуются нюансы, влияющие на эти решения.

Структурирование функции информационной безопасности

Чтобы правильно определить размер и структурировать вашу организацию информационной безопасности, вам следует учитывать:

- Определение наихудших рисков для вашей информационной безопасности, чтобы команда могла иметь достаточный размер и ресурсы для их устранения. Это определение должно полностью отражать вклад руководителей, т. е. их опасения по поводу конфиденциальности, добросовестности и доступность (CIA) данных (традиционное определение информационной безопасности), и это повлияет на внутреннюю организацию группы информационной безопасности.

- Сфера информационной безопасности. Это также решение исполнительного уровня, и, следовательно, то, что действительно покрывает бюджет информационной безопасности.

- Принятие решения о организационном местонахождении группы информационной безопасности.

Какова структура отчетности группы информационной безопасности? Опять же, это решение исполнительного уровня.

Какова структура отчетности группы информационной безопасности? Опять же, это решение исполнительного уровня.

Определение рисков информационной безопасности

Вот несколько основных методов, которые организации могут использовать для определения рисков информационной безопасности:

Используйте реестр рисков для выявления и управления рисками информационной безопасности.

Реестр рисков основывается на данных руководства. Процесс заполнения реестра рисков должен начинаться с документирования основных опасений руководителей по поводу CIA данных. Обратите внимание на акцент на «беспокойствах» и «рисках». Ты не стремясь выяснить, какие «риски» их касаются; вы просто хотите знать их «беспокойства». Это аналогично тому, как врач спрашивает пациента, где у него болит, насколько сильна боль и является ли боль постоянной или прерывистой. Врач не ожидает, что пациент определит, что это за болезнь, а только характер и местонахождение боли.

Убедитесь, что риски можно отследить до приоритетов руководства. Как только «проблемы» зафиксированы, команда безопасности может преобразовать их в риски информационной безопасности. Но ключ в том, чтобы иметь прослеживаемость между «рисками» и «беспокойствами».

поэтому, когда вы говорите о рисках с руководителями, вы можете связать их с тем, что, по их словам, их беспокоило.

Как только «проблемы» зафиксированы, команда безопасности может преобразовать их в риски информационной безопасности. Но ключ в том, чтобы иметь прослеживаемость между «рисками» и «беспокойствами».

поэтому, когда вы говорите о рисках с руководителями, вы можете связать их с тем, что, по их словам, их беспокоило.

Разместите команду и ее ресурсы для устранения наихудших рисков. После того, как все риски будут задокументированы и расставлены по степени серьезности, вы сможете убедиться, что организация и ресурсы группы безопасности подходят для устранения наихудших риски (меньшие риски обычно просто отслеживаются и устраняются только в случае их ухудшения). Это ключевой момент: если группа информационной безопасности фокусируется на наихудших рисках, ее организационная структура должна отражать этот фокус. Организационная структура (или распределения ресурсов) могут меняться по мере изменения рисков с течением времени.

Определение области информационной безопасности

Ниже приведен список обязанностей по информационной безопасности. Важно отметить, что не каждая команда безопасности должна выполнять все это, однако решение должно быть принято — руководством группы и руководителями компании — о том, что следует делать,

и которые могут быть проигнорированы или обработаны другими группами. Как только будет определено, какие обязанности будут выполняться группой информационной безопасности, вы сможете разработать организационную структуру и определить потребности в ресурсах с учетом

худшие риски в реестре рисков:

Важно отметить, что не каждая команда безопасности должна выполнять все это, однако решение должно быть принято — руководством группы и руководителями компании — о том, что следует делать,

и которые могут быть проигнорированы или обработаны другими группами. Как только будет определено, какие обязанности будут выполняться группой информационной безопасности, вы сможете разработать организационную структуру и определить потребности в ресурсах с учетом

худшие риски в реестре рисков:

- Разработка и управление политикой и стандартами информационной безопасности, включая согласование политик и стандартов с наиболее значительными корпоративными рисками, рассмотрение любых запросов на отклонение от политики и стандартов (запрос об отказе/исключении

процесс), а также предоставление авторитетных интерпретаций политики и стандартов. Трудной частью создания политики и стандартов является определение классификации информации и типов контроля или защиты, которые должны применяться к каждой из них.

категория. В идеале у каждого типа информации есть владелец информации, который готовит руководство по классификации, охватывающее эту информацию.

категория. В идеале у каждого типа информации есть владелец информации, который готовит руководство по классификации, охватывающее эту информацию. - Архитектура информационной безопасности, которая охватывает архитектуру сети, ресурсов и приложений, чтобы гарантировать, что все они вписываются в единую систему, отвечающую требованиям политики и стандартов информационной безопасности для сегментации. и конфигурация. Это также включает использование облачных сервисов и брокеров безопасности облачного доступа (CASB).

- Обучение и повышение осведомленности, в том числе адаптация обучения к конкретным требованиям работы (например, обеспечение подготовки инженеров-программистов по OWASP Top 10), тестирование сотрудников и подрядчиков для проверки того, что они прошли и поняли обучение, а также для самого персонала по информационной безопасности, определяя возможности профессионального развития и помогая обеспечить их применение.

- Управление рисками информационной безопасности, включая надлежащее распределение и исполнение прав собственности на риски и принятие решений по рискам (т.

е. у каждого риска должен быть как владелец, так и лицо, принимающее решения).

е. у каждого риска должен быть как владелец, так и лицо, принимающее решения). - Управление идентификацией и доступом (IAM). Эта тема имеет много аспектов, некоторые из которых могут выполняться отделом информационной безопасности, а другие — бизнес-подразделениями и/или ИТ. То, как вы рисуете линии, влияет на ресурсы и сложность этой функции. Рассмотрите возможность включения

IAM в контексте всего, что он охватывает для доступа ко всем ресурсам, включая сеть и приложения, т. е. определение системы IAM, администрирование, управление, определение и реализация ролей, инициализация и деинициализация учетных записей пользователей,

повторная сертификация учетной записи пользователя, согласование учетной записи пользователя и особенно все аспекты управления и использования учетной записи с высоким уровнем привилегий (администратора). Предполагается, что определение роли должно быть установлено или одобрено бизнес-подразделением, которому принадлежит

бизнес-процесс, который использует эту роль.

- Жизненный цикл разработки программного обеспечения (SDLC), который иногда называют проектированием безопасности.

- Непрерывность бизнеса и аварийное восстановление (BC/DR). Это часть «А» данных ЦРУ. Он включает в себя резервное копирование данных и установление (владельцами бизнес-процессов) целевых точек восстановления и целевых сроков восстановления для ключевых бизнес-процессов. процессы. В идеале для всего этого следует использовать ISO 22301 или аналогичную методологию.

- Защита от потери данных (DLP) в контексте конечных точек, серверов, приложений и т. д.

- Защита от вредоносных программ в контексте конечных точек, серверов, приложений и т. д.

- Обнаружение/предотвращение вторжений (IDS/IPS) для сети, серверов и приложений.

- Управление криптографическими ключами, включая ключи шифрования, пары асимметричных ключей и т. д. В сложных средах обычно есть сотрудник по управлению ключами, который ведет инвентаризацию ключей (НЕ копии ключей), включая информацию о том, кто контролирует каждый ключ, какова ротация ключей

расписания и кто отвечает за их ротацию.

- Управление SIEM. Это включает в себя интеграцию всех «сенсоров» (IDS/IPS, журналы и т. д.) в SIEM для получения полной картины поведения сети и приложений с течением времени, включая эффективное обнаружение аномалий или несанкционированных попыток эксфильтрации. данные.

- Управление инфраструктурой безопасности для обеспечения ее правильной интеграции и бесперебойного функционирования. Инфраструктура включает в себя SIEM, DLP, IDS/IPS, систему IAM и т. д., а также ориентированные на безопасность сетевые и прикладные устройства (например, аппаратные брандмауэры, брандмауэры веб-приложений и т. д.). Эту функцию часто называют операциями безопасности.

- Установка исправлений для конечных точек, серверов, приложений и т. д. Фактическое исправление, конечно же, выполняется ИТ-отделом, но группа информационной безопасности должна определить процесс определения критичности различных исправлений, а затем обеспечить выполнение этого процесса.

в том числе подписание лиц, принимающих решения о рисках, в тех случаях, когда исправление должно быть отложено по бизнес-причинам.

- Метрики, т. е. разработка и управление метриками, относящимися к программе информационной безопасности, и отчетность по этим метрикам для руководителей. Это может включать создание и управление соответствующими информационными панелями.

- Определение зрелости программы. Например, команда может использовать подход к разработке системной безопасности модели зрелости возможностей (CMM/SSE), описанный в ISO 21827, или что-то подобное.

- Сканирование уязвимостей и тестирование на проникновение, включая интеграцию результатов в SIEM. Обычно это часть операций по обеспечению безопасности.

- Анализ угроз, включая получение данных разведки угроз и их интеграцию в SIEM; это также может включать поиск угроз и приманки.

- Работа с ИТ-отделом над процессами ITIL, включая управление изменениями и управление услугами, для обеспечения охвата аспектов информационной безопасности.

- Работа с аудитом, чтобы убедиться, что аудиторы достаточно хорошо понимают технологии информационной безопасности и управление рисками, чтобы иметь возможность разумно проверять деятельность ИТ и решать любые вопросы, связанные с информационной безопасностью, которые у них могут возникнуть.

- Конфиденциальность, в том числе работа с главным специалистом по конфиденциальности для обеспечения соответствия политик и требований информационной безопасности обязательствам в отношении конфиденциальности.

- Управление поставщиками и подрядчиками. Это особенно актуально, если поставщики/подрядчики имеют доступ к конфиденциальной информации, сетям или другим ресурсам.

- Физическая безопасность, включая защиту физического доступа к активам, сетям или информации.

Ответственность за некоторые или все эти функциональные области зависит от многих факторов, включая организационную культуру, географическое рассредоточение, централизованные или децентрализованные операции и т. д.

Рекомендации по инструментам

Приведенный выше список охватывает функциональные области, но, конечно же, в каждой области есть инструменты, которые могут финансироваться или не финансироваться за счет расходов на безопасность (в отличие от обычных расходов на ИТ). Как правило, если основной целью инструмента является безопасность, его следует рассматривать

как расходы на безопасность. Если цель инструмента охватывает множество потребностей, от безопасности до управления бизнесом (например, многие инструменты IAM), то его следует рассматривать как расходы на ИТ, а не расходы на безопасность.

Как правило, если основной целью инструмента является безопасность, его следует рассматривать

как расходы на безопасность. Если цель инструмента охватывает множество потребностей, от безопасности до управления бизнесом (например, многие инструменты IAM), то его следует рассматривать как расходы на ИТ, а не расходы на безопасность.

Другой пример: если вы используете Microsoft BitLocker для шифрования конечной точки, нет никаких дополнительных затрат на безопасность, поскольку этот инструмент встроен в операционную систему Windows. Но если вы покупаете отдельный инструмент для шифрования конечной точки, это может считаться безопасностью. расходы. Дьявол кроется в деталях.

Операции по обеспечению безопасности

Операции по обеспечению безопасности могут быть частью информационной безопасности, но также могут считаться частью ИТ-инфраструктуры или сетевой группы. Нередко ИТ-инфраструктура и сетевые группы не хотят, чтобы кто-либо, кроме них самих, прикасался к устройствам, которые управляют

их сети (включая брандмауэры, маршрутизаторы, балансировщики нагрузки и т. д.). Вероятность ошибок и недопонимания (и простоев) может быть велика.

д.). Вероятность ошибок и недопонимания (и простоев) может быть велика.

Если операции по обеспечению безопасности являются частью ИТ, будь то внутренние или внешние ресурсы, обычно это зависит от того, в какой степени ИТ используются внутренние или внешние ресурсы. Если управление сетью обычно передается поставщику управляемых услуг (MSP), то операции по обеспечению безопасности обычно тоже — тому же MSP или отдельному поставщику управляемых услуг безопасности (MSSP).

Как правило, небольшие компании используют много ресурсов MSP или MSSP, в то время как более крупные компании делают больше внутренних ресурсов и обращаются к внешним ресурсам только для выполнения специализированных функций и ролей. Компании, которые используют много облачных ресурсов, могут использовать CASB для управления доступ к облачным ресурсам — опять же, аутсорсинговая функция.

Структура группы информационной безопасности

Хотя один размер не подходит всем, группа информационной безопасности обычно имеет следующую структуру:

- Безопасность GRC: Эта группа занимается политиками, стандартами, обучением и осведомленностью, управлением рисками и подобными темами.

Это основная группа, которая взаимодействует с внутренним аудитом и директором по вопросам конфиденциальности. У него есть роль соответствия,

но не полицейский в такт. Это работа внутреннего аудита или сотрудника по соблюдению требований, отдельного от команды InfoSec.

Это основная группа, которая взаимодействует с внутренним аудитом и директором по вопросам конфиденциальности. У него есть роль соответствия,

но не полицейский в такт. Это работа внутреннего аудита или сотрудника по соблюдению требований, отдельного от команды InfoSec. - Безопасность инфраструктуры: Эта группа занимается архитектурой безопасности инфраструктуры, а также действиями по обеспечению безопасности, которые обычно включают в себя управление операционной безопасностью, но фактически не запускают

инфраструктура безопасности (брандмауэры, IDS, IPS, SIEM и др.). За это отвечает группа сети и инфраструктуры в рамках ИТ (т. е. сетевые операции). Эта группа также управляет безопасностью/групповой политикой Active Directory (AD), а также настройкой

конфигурация безопасности для файловых ресурсов (например, SharePoint) — т. е. все, что является частью инфраструктуры Windows. Но это не будет решать, кто к каким группам принадлежит. Это должно определяться владельцами бизнес-процессов и информацией.

или владельцев документов. И реализация этих настроек в AD или файловых ресурсах будет выполняться ИТ-отделом.

или владельцев документов. И реализация этих настроек в AD или файловых ресурсах будет выполняться ИТ-отделом. - Безопасность приложений: Эта группа обеспечивает безопасность приложений, включая IAM для этих приложений, а также безопасность базы данных. Он также управляет безопасностью процесса SDLC (фактический процесс SDLC будет выполняться процессом владелец, который является командой разработчиков программного обеспечения, часто под ИТ). Но он не будет принимать решения о разделении обязанностей (SoD). Правила для SoD должны устанавливаться владельцами соответствующих бизнес-процессов, таких как финансы, маркетинг и т. д., которые также владельцы ролей приложений. Это также будет сделано в консультации с внутренним аудитом, юридическим отделом и отделом кадров.

- Бизнес-поддержка: Эта группа занимается взаимодействием с бизнес-подразделениями и помогает им понять и соблюдать требования и стандарты информационной безопасности (или документировать отклонения, которые затем могут быть рассмотрены в каждом конкретном случае).

- Конфиденциальность: Эта группа потенциально может находиться в юридическом отделе, а также в службе информационной безопасности, поскольку это связано с обязанностями информационной безопасности, описанными на рис. 1 ниже.

На рис. 1 представлена диаграмма «ответственный-подотчетный-консультируемый-информированный» (RACI) для этих четырех основных групп безопасности, а также группы конфиденциальности. Всякий раз, когда группа безопасности отвечает за что-то, это означает, что группа несет ответственность за надзор за информационной безопасностью.

и управление что-то, не обязательно оперативное исполнение. Например, группа безопасности инфраструктуры «отвечает» за исправление серверов, поэтому она наблюдает за аспектами безопасности процесса исправления (например, установка правил

для приоритета исправлений, гарантируя, что эти правила охватываются процессом контроля/управления изменениями ITIL, выполняемым ИТ-отделом, и гарантируя, что они соблюдаются группой управления ИТ-сервером), но безопасность инфраструктуры фактически не выполняет исправление.

Рисунок 1: Таблица RACI группы безопасности

Ресурсы группы информационной безопасности

Теперь сосредоточимся на размере организации, ресурсах и финансировании. Размер команды варьируется в зависимости от отраслевой вертикали, масштаба программы InfoSec и склонности руководства к риску. Примеры расходов/финансирования безопасности в процентах расходов/финансирования ИТ включают:

Финансовые услуги/страхование могут составлять около 6-10 процентов. Диапазон указан из-за неопределенностей в отношении масштабов и аппетита к риску. Тем не менее, компании, которые ведут большую часть бизнеса в Интернете, могут иметь более широкий диапазон. Например, крупный финансовый из-за этого сервисная организация может потратить около 12 процентов.

Розничная торговля может варьироваться от 4 до 6 процентов, в зависимости от онлайн-покупок и обычных магазинов. Онлайн, как правило, выше.

Производственный диапазон обычно составляет от 2 до 4 процентов.

Здравоохранение очень сложное. Расходы на безопасность зависят от того, предоставляет ли компания услуги по месту оказания медицинской помощи (например, больница или клиника), фокусируется на исследованиях и разработках или поставляет материалы (фармацевтические препараты, медицинское оборудование и т. д.). Оперативные предприятия

исторически недофинансированные расходы на безопасность, и (за последнее десятилетие) увеличили расходы, чтобы компенсировать это, поэтому их проценты, как правило, меняются. В настоящее время их расходы обычно находятся в диапазоне 4-6 процентов. Медицинские компании, которые

Доставщики материалов, как правило, имеют такой же профиль расходов на безопасность, как и компании-производители (2-4%). Те, кто занимается исследованиями и разработками, различаются в зависимости от их конкретной ниши и от того, являются ли они стартапом или более устоявшейся компанией.

(например, Biogen, Abbvie, Allergan и т. д.). Эти компании тратят в основном от 2 до 6 процентов.

Техническая поддержка или онлайн-услуги зависят от клиентуры. Если они в основном поддерживают компании, предоставляющие финансовые услуги, их количество может находиться в этом более высоком диапазоне (6-10 процентов), но если они обслуживают производственные компании, их количество может быть ниже. (2-4 процента).

Важно отметить, что компании, которые недавно столкнулись с серьезным взломом или инцидентом безопасности, тратят на безопасность намного больше, чем проценты, указанные выше. Напрашивается вопрос: есть ли у вас какие-либо нарушения или инциденты безопасности, которые могут быть полезны? при оформлении дела?

Соображения по кадровому обеспечению службы информационной безопасности

Ранее Gartner опубликовала общую, неспецифическую для отрасли метрику, которая лучше всего подходит для очень крупных компаний. И в этом отчете рекомендуется один штатный сотрудник по информационной безопасности (FTE) на 1000 сотрудников.

Возможно, эта метрика полезна для крупных организаций или организаций уровня предприятия, но менее полезна для небольших компаний, поскольку здесь нет эффекта масштаба. Кроме того, одним из элементов, который увеличивает стоимость информационной безопасности, является необходимость

доступные ресурсы безопасности, что является ситуацией, с которой вы можете столкнуться. Как правило, вам нужны ресурсы везде, где существуют ваши активы (устройства, конечные точки, серверы, сетевая инфраструктура). Если вы работаете по всей стране, это может означать, что дополнительные ресурсы

необходимо в непосредственной близости от вашего бизнеса.

Кроме того, одним из элементов, который увеличивает стоимость информационной безопасности, является необходимость

доступные ресурсы безопасности, что является ситуацией, с которой вы можете столкнуться. Как правило, вам нужны ресурсы везде, где существуют ваши активы (устройства, конечные точки, серверы, сетевая инфраструктура). Если вы работаете по всей стране, это может означать, что дополнительные ресурсы

необходимо в непосредственной близости от вашего бизнеса.

Взаимосвязь информационной безопасности с ИТ

Группа информационной безопасности часто находится (организационно) в подчинении ИТ-директора со своим «домом» в ИТ-отделе, даже если ее обязанности шире, чем просто кибербезопасность (например, они охватывают защиту конфиденциальных информация

в бумажном виде тоже). В других компаниях команда подчиняется главному технологу (CTO), финансовому директору (CFO) или директору по управлению рисками (CRO). Ключевым моментом является не организационное расположение, а согласие начальника директора по информационной безопасности с информацией. безопасность важна и имеет организационное влияние, чтобы обеспечить мощную поддержку. Если ответ на оба вопроса положительный, безопасность имеет все шансы на успех.

безопасность важна и имеет организационное влияние, чтобы обеспечить мощную поддержку. Если ответ на оба вопроса положительный, безопасность имеет все шансы на успех.

Многие бизнес-процессы в ИТ пересекаются с тем, чем занимается группа информационной безопасности. Самый яркий пример — управление изменениями. Любые изменения в ИТ-среде должны проходить через контроль изменений или управление изменениями, а информационная безопасность должна иметь представительство. внутри группы, утверждающей такие изменения. Кроме того, ИТ-отдел часто использует систему IAM, что является еще одной областью пересечения.

Службе информационной безопасности и ИТ следует рассмотреть возможность создания документа о разделении ответственности (DoR), чтобы устранить или уменьшить двусмысленность или неопределенность в отношении соответствующих обязанностей. Для этого ИТ-отдел должен перечислить все свои бизнес-процессы и функции,

и работать с InfoSec, чтобы определить, какую роль (роли) играет каждая команда в этих процессах. Это может привести к некоторым неожиданностям, но это важный результат. На самом деле рисунок 1 отражает DoR, хотя полный DoR должен иметь дополнительные описательные

материал, поясняющий каждую строку.

Это может привести к некоторым неожиданностям, но это важный результат. На самом деле рисунок 1 отражает DoR, хотя полный DoR должен иметь дополнительные описательные

материал, поясняющий каждую строку.

Настройка информационной безопасности для достижения успеха

Чтобы помочь обеспечить организацию группы информационной безопасности и ее ресурсы для достижения успеха, рассмотрите:

- Сопоставление «беспокойств» исполнительного руководства с рисками информационной безопасности. Сделать это непросто, но польза с лихвой компенсирует затраченные усилия. Умение связать то, что вы делаете, с заботами руководителей, выгодно позиционирует вас преодолевать оппозицию.

- Быть гибким. Точно определить, что должна охватывать программа InfoSec, также непросто. В вашей компании, вероятно, есть история определенных групп, занимающихся определенными делами. Попытка изменить эту историю (например, чтобы более логично выровнять роли безопасности)

может быть трудно.