что это за программа и для чего она предназначена

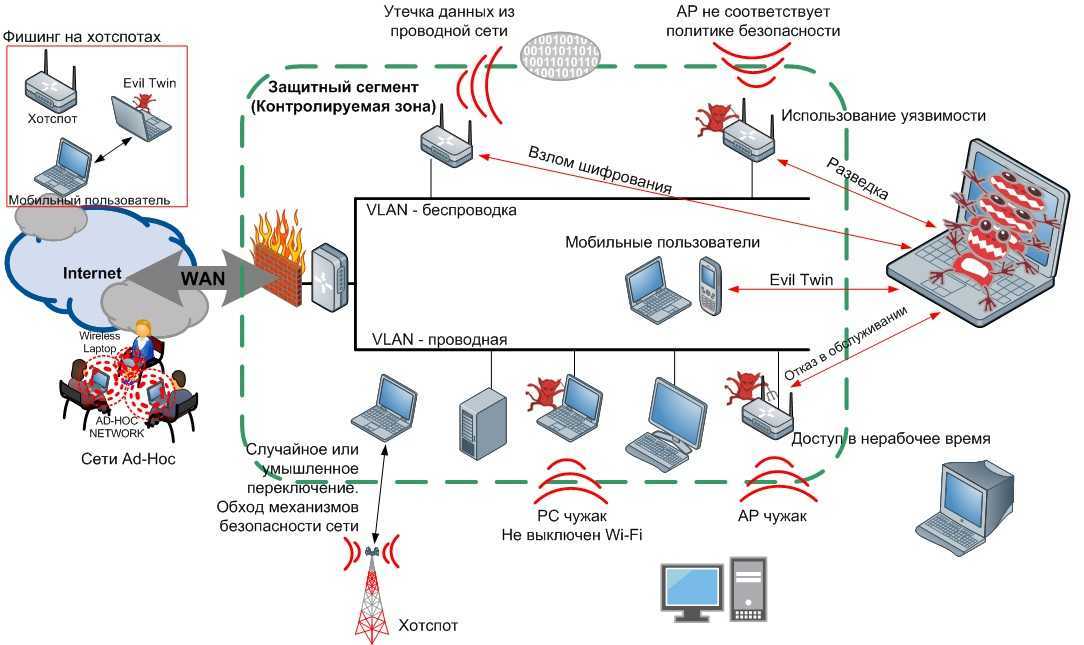

Для диагностики корректности работы и безопасности сетевых устройств необходимо применять сканер портов в локальной Сети как на этапе разработки, так и в процессе эксплуатации. Следует заметить, что зачастую такое программное обеспечение используется не только не по назначению, а именно для попыток совершить неправомерные действия, но и весьма дилетантским образом. В этой статье рассматривается как теоретическая, так и практическая база, которую можно использовать в своей профессиональной деятельности. Также приводятся юридические и моральные аспекты, касающиеся нарушения законодательства РФ.

Содержание

- Что такое сканер портов?

- Для чего необходимо сканировать порты и айпи адреса в локальной Сети

- Методы сканирования портов

- Проверка активности хоста

- Сканирование SYN-пакетами

- Сканирование стандартными средствами ОС

- Использование UDP

- Использование флага ACK

- Использование флага FIN

- Другие типы сканирования

- Сканеры открытых портов и айпи адресов

- Использование бесплатных программ

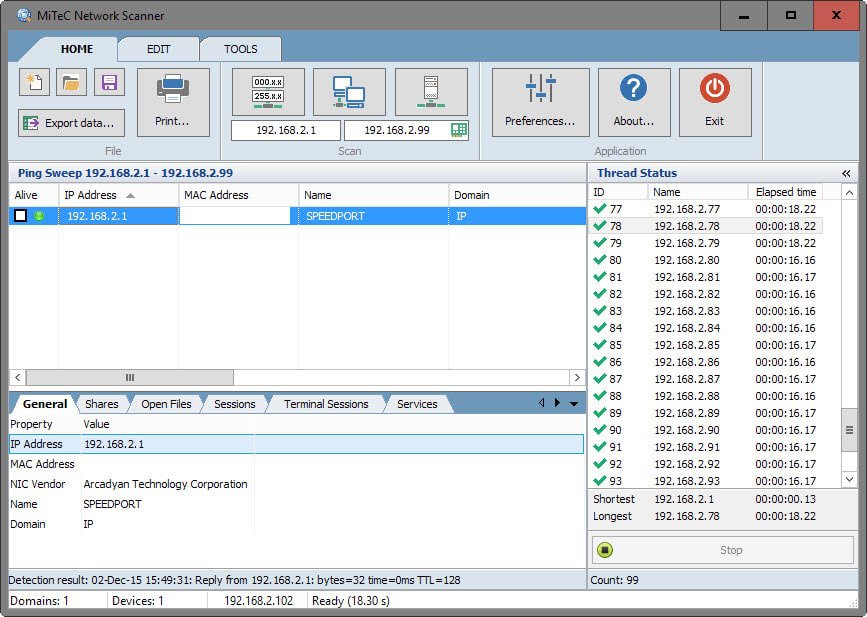

- Программа для определения IP-адресов в локальной Сети

- Защита от сканирования портов

- Моральные и юридические ограничения

Что такое сканер портов?

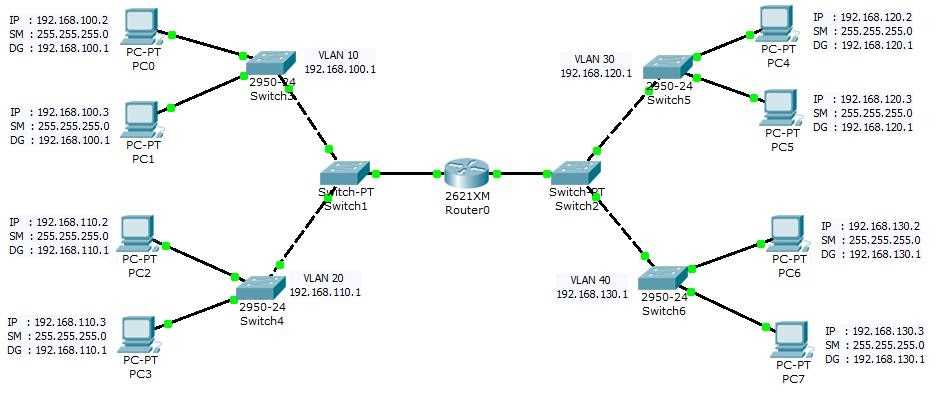

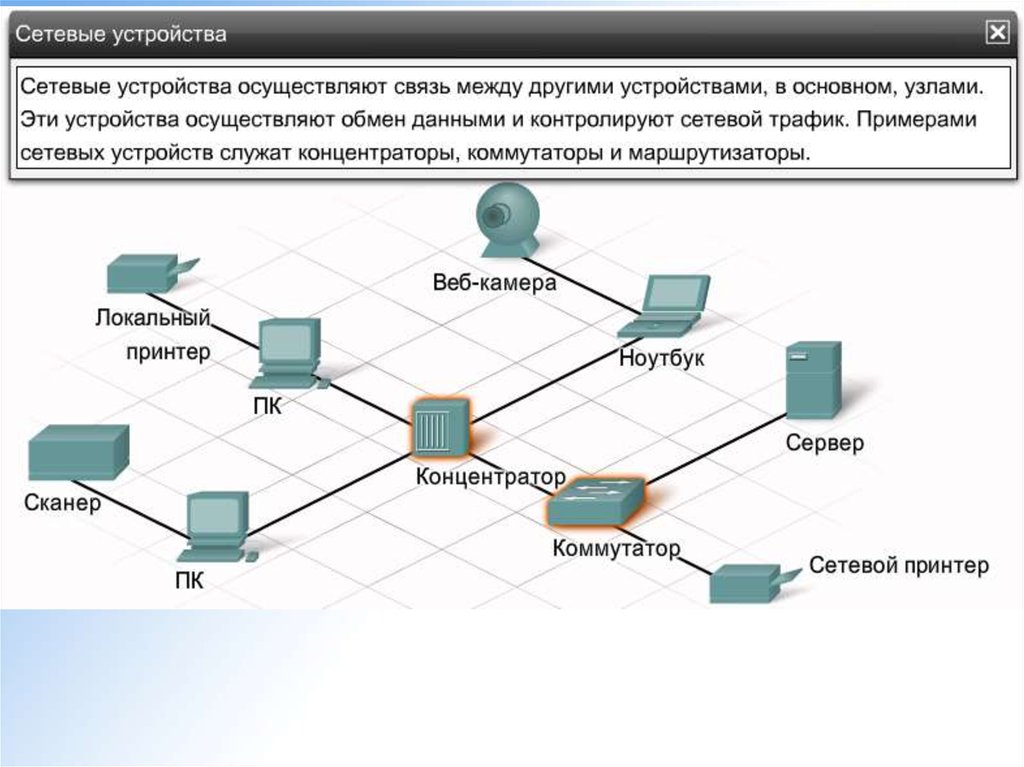

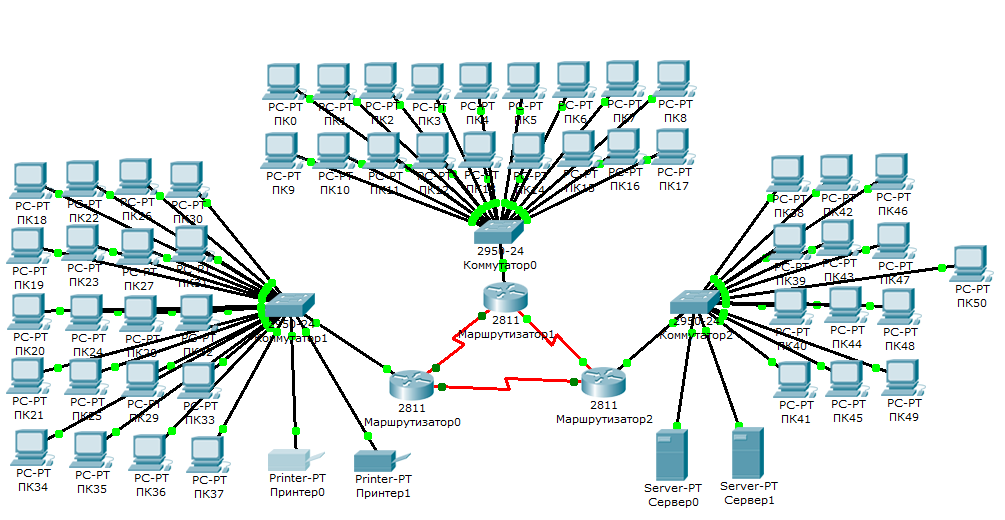

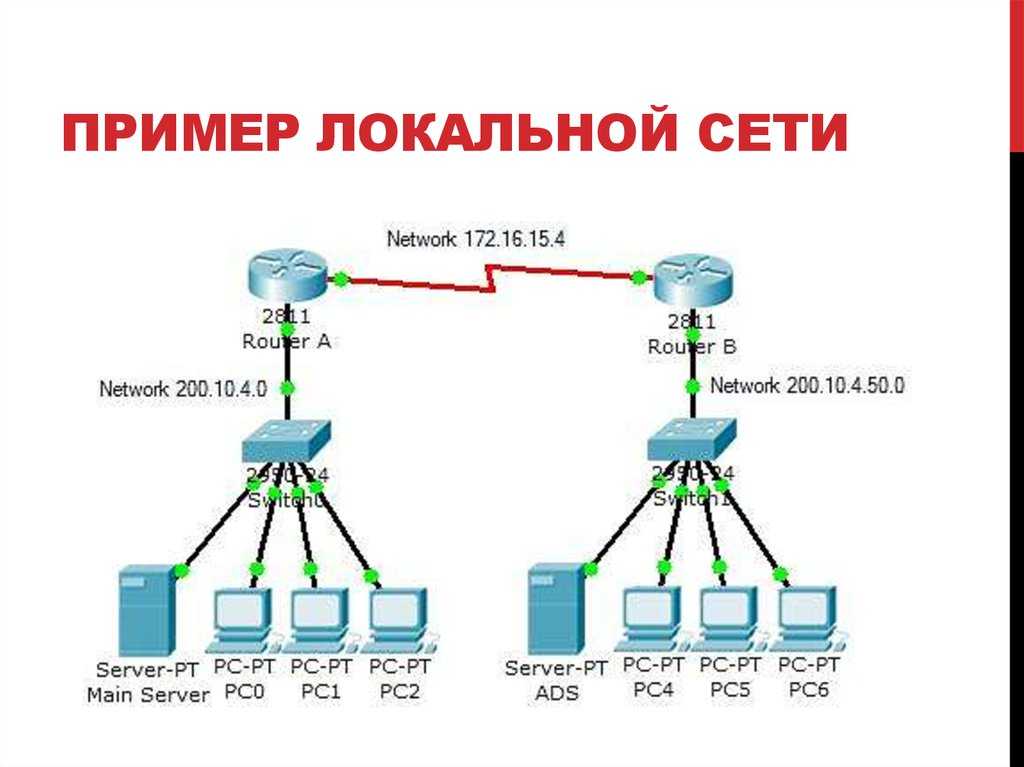

Сканер портов – это специализированное программное обеспечение, которое позволяет производить анализ хостов в локально-вычислительной Сети на предмет наличия открытых портов. На сегодня наиболее распространенным набором сетевых протоколов являются TCP/IP, при которых каждая служба на сетевом устройстве характеризуется двумя параметрами: айпи адресом и номером порта, всего их количество составляет 65536 штук.

На сегодня наиболее распространенным набором сетевых протоколов являются TCP/IP, при которых каждая служба на сетевом устройстве характеризуется двумя параметрами: айпи адресом и номером порта, всего их количество составляет 65536 штук.

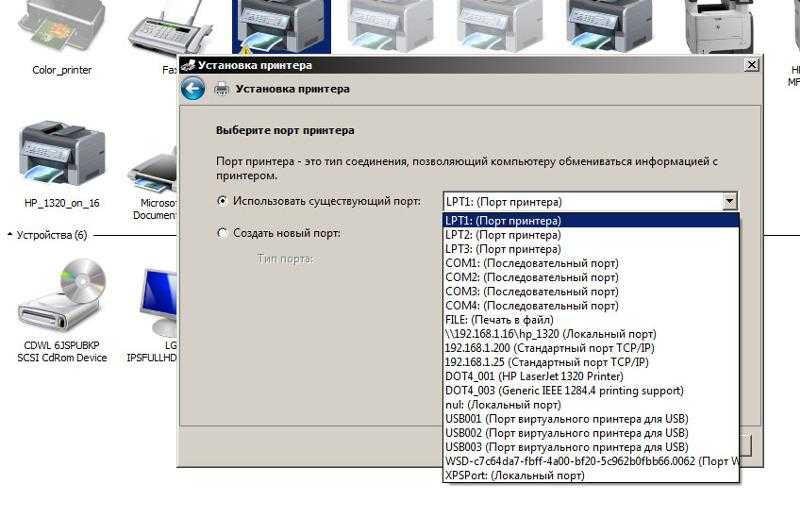

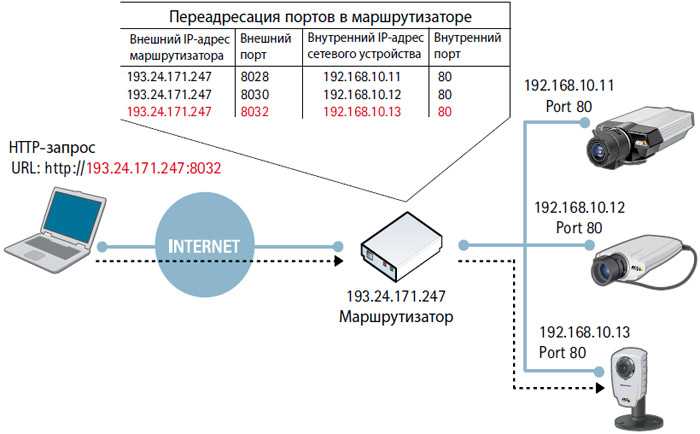

Следует заметить, что для стандартных наборов (сервер печати, FTP, HTTP и т. д.) номер порта утверждается администрацией адресного пространства Интернет (т. е. по умолчанию службе HTTP выделяется порт 80, 8080 и т. д.). Результатом работы сканера является вывод о состоянии одного или диапазона портов, которое может принимать три значения:

- Открыт. Это означает, что сетевое устройство по этому порту в активном состоянии и может принимать на него соединения без установки каких-либо ограничений.

- Закрыт. Состояние, обратное тому, что описано в первом пункте: хост будет отклонять соединения, приходящие на этот порт.

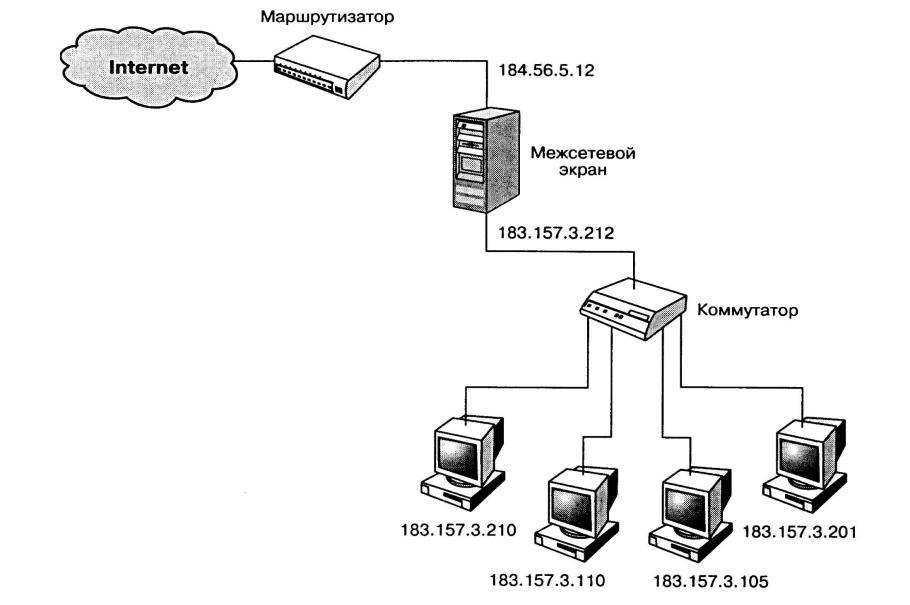

- Заблокирован. Это значит, что порт, по которому производится попытка установки связи защищен межсетевым экраном, в таком случае ответ от него просто-напросто не будет получен.

Важно знать! Если состояние под номером 1 угрожает безопасности и стабильности как работе служб, так и системы, вариант номер 2 – только системы. При этом защита файерволом гарантирует безопасность нужного сервиса, поскольку на сегодня не известны методы, позволяющие «взламывать» заблокированный порт.

Все известные программы-сканеры основаны на принципе стандартизации, по которым работают сетевые устройства (хосты) и который называется ICPM, или протокол управления пересылкой. Однако иногда бывает и так, что этот метод не работает, поскольку можно, например, настроить так называемый порт-ловушку, который будет выдавать заведомо ложные значения состояния (об этом будет сказано ниже).

Для чего необходимо сканировать порты и айпи адреса в локальной Сети

Обзор и настройка модема D-Link Dir-320

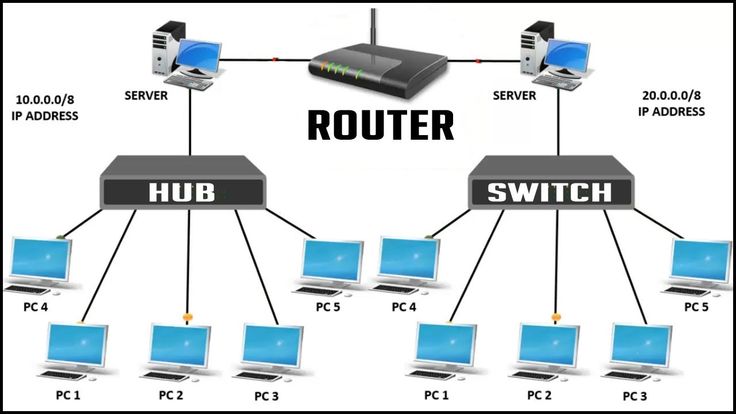

Вариантов, для чего необходимо производить сканирование портов и IP-адресов, может быть всего два:

- Анализ ЛВС системным администратором на предмет уязвимости, чтобы предупредить попытку взлома или атаки.

При этом рассматривается возможность определения служб, работающих на удаленном узле, их доступность, используемой ОС. При сканировании IP-сканером можно определить MAC-адрес устройства, наличие элементов общего доступа и т. д.

При этом рассматривается возможность определения служб, работающих на удаленном узле, их доступность, используемой ОС. При сканировании IP-сканером можно определить MAC-адрес устройства, наличие элементов общего доступа и т. д. - То же самое, что и в первом случае, только с целью проведения атаки или взлома.

Обратите внимание! В последнее время к вопросу о защите конфиденциальной и персональной информации, а также авторских прав контролирующие органы подходят серьезно, поскольку нынешний век именуется веком цифровой эпохи, в которой виртуальное пространство фактически приравнивается к реальному. Поэтому настоятельно не рекомендуется использовать полученные навыки для осуществления неправомерных действий, поскольку, во-первых, это неэтично, а во-вторых, с вероятностью 99% будет выявлено и пресечено.

Методы сканирования портов

В чем отличия между сетями 3G и 4G: особенности, преимущества и недостатки

Предлагаем ознакомиться с методами сканирования портов:

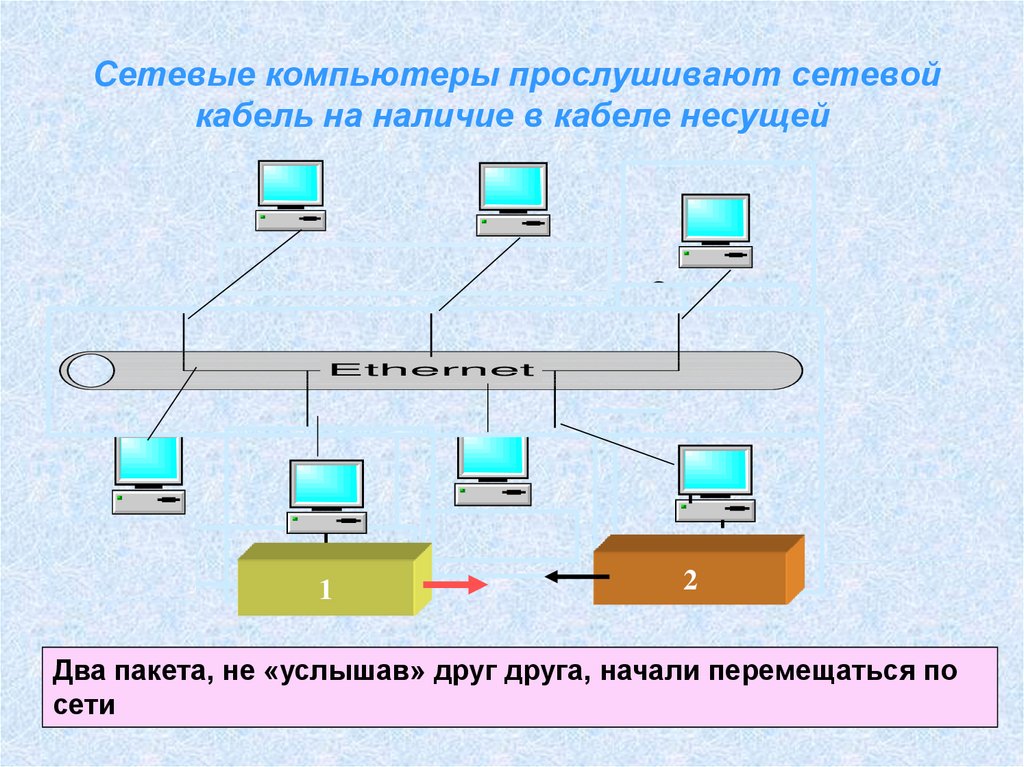

Проверка активности хостаЭтот метод настоятельно рекомендуется использовать перед полноценным сканированием, поскольку он позволяет значительно сэкономить время, указывая программному обеспечению адреса только активных устройств. Сделать это можно, последовательно отправляя Echo-пакеты при помощи команды ping на диапазон адресов, либо же на широковещательный адрес. При этом попытки сканирования могут быть отслежены путем анализа данных сообщений. Существует и альтернативный метод с использованием ответов на нереальные запросы от DNS. В таком случае ответ, говорящий о недоступности хоста, индицирует о том, что устройство неактивно. Однако, как упоминалось выше, это не всегда так, поскольку ради обеспечения безопасности зачастую стандарты сетевых протоколов нарушаются.

Сделать это можно, последовательно отправляя Echo-пакеты при помощи команды ping на диапазон адресов, либо же на широковещательный адрес. При этом попытки сканирования могут быть отслежены путем анализа данных сообщений. Существует и альтернативный метод с использованием ответов на нереальные запросы от DNS. В таком случае ответ, говорящий о недоступности хоста, индицирует о том, что устройство неактивно. Однако, как упоминалось выше, это не всегда так, поскольку ради обеспечения безопасности зачастую стандарты сетевых протоколов нарушаются.

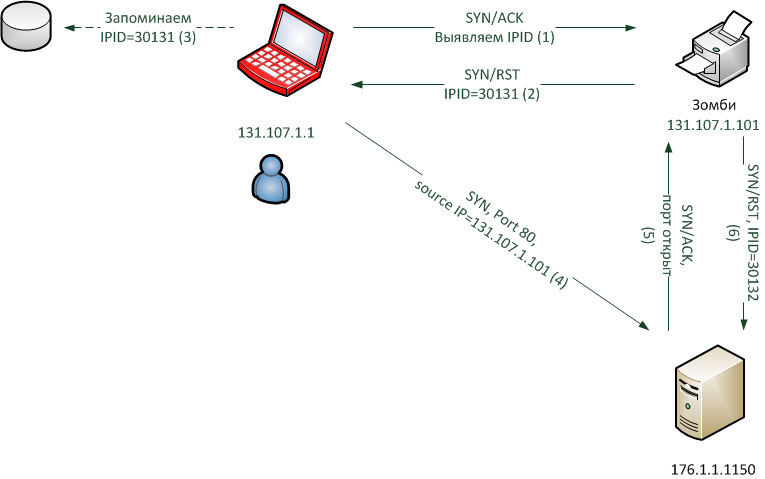

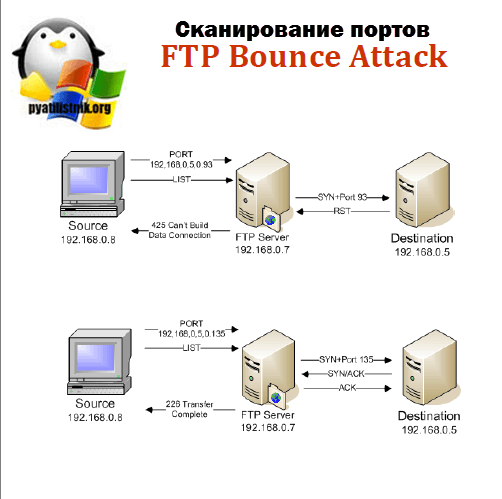

Основан этот метод на использовании так называемого правила «трехкратного рукопожатия» протокола TCP. Сетевое устройство, на котором используется программа-сканер, отправляет запрос в виде пакета с установленным флагом синхронизации («SYN» — synchronize), после чего опрашиваемый хост должен ответить пакетом уже с двумя флагами – «SYN» и «ACK» (второй означает acknowledges – подтверждение, признание). На последнем шаге от машины с программой-сканером также должен поступить одобряющий ответ, однако вместо этого устанавливается флаг «RST» — reset, что означает сброс, т. е. завершение процесса соединения. Плюс такого подхода заключается в том, что осуществляется полный контроль над размером пакетов, их временной задержкой, а также ответными сообщениями, содержащими исчерпывающую информацию об удаленном устройстве. Вред от SYN-флуда сомнителен, потому что он может оказать значительное влияние только на простые устройства, такие как, к примеру, сетевые принтеры.

На последнем шаге от машины с программой-сканером также должен поступить одобряющий ответ, однако вместо этого устанавливается флаг «RST» — reset, что означает сброс, т. е. завершение процесса соединения. Плюс такого подхода заключается в том, что осуществляется полный контроль над размером пакетов, их временной задержкой, а также ответными сообщениями, содержащими исчерпывающую информацию об удаленном устройстве. Вред от SYN-флуда сомнителен, потому что он может оказать значительное влияние только на простые устройства, такие как, к примеру, сетевые принтеры.

Метод схож с предыдущим, также использует три этапа «рукопожатия», только с завершением установки соединения (отправка флага «ACK» в конце). Применяется тогда, когда SYN-сканирование неосуществимо по какой-либо причине. Соответственно, такой подход не обеспечивает хост с программой-сканером должным уровнем информации, поскольку не подразумевает работу с пакетами на низком уровне. Однако самым главным минусом является то, что из-за большого количества установки и разрыва соединений легко заметить и вычислить работу такого сканера в сети.

Однако самым главным минусом является то, что из-за большого количества установки и разрыва соединений легко заметить и вычислить работу такого сканера в сети.

Для сканирования диапазона адресов и портов также можно формировать UDP-пакеты, хотя это и не самое лучшее решение в силу ряда особенностей. Принцип работы заключается в том, что при помощи ICMP-сообщений можно получать прямой ответ от порта «Закрыт», если он недоступен, и «Открыт», если ответа не последовало вовсе. При этом блокировка порта брандмауэром также выдаст состояние как «Открыт», что будет ошибкой. Такая же картина будет наблюдаться, если на опрашиваемом хосте запрещены ICMP-сообщения. Выход из положения может быть достигнут при помощи отправки некоторых стандартных пакетов, так называемых пробников, на которые приложения, работающие на указанном порте, дают заведомо известный ответ. При этом следует помнить, что защитой будет являться настройка этих служб с нетиповой конфигурацией. Также можно вначале отправлять UDP-запрос, и если порт находится в неопределенном состоянии, направлять на него ряд «пробников».

Также можно вначале отправлять UDP-запрос, и если порт находится в неопределенном состоянии, направлять на него ряд «пробников».

Наиболее эффективный метод для выявления уязвимостей (или вообще наличия) брандмауэра. Пакеты с таким флагом будут запросто проходить через файерволы, имеющие стандартный набор правил, тогда как более сложные настройки приведут к их блокировке.

Использование флага FINЭтот флаг является аббревиатурой от «final» и указывает на закрытие соединения. Его использование обусловлено тем, что многие серверы настроены на определение и распознание последовательных попыток отправки однотипных SYN-пакетов как на открытый, так и закрытый порт, после чего разрывают соединение с хостом. Дело в том, что по стандарту, FIN-пакеты должны игнорироваться и поэтому могут с успехом использоваться на том этапе, когда производится поиск активного порта, т. е. перед проведением SYN-сканирования. Тут следует сказать, что системы семейства Windows 95/98/NT этого стандарта не придерживаются, поэтому для них этот метод будет недейственным.

е. перед проведением SYN-сканирования. Тут следует сказать, что системы семейства Windows 95/98/NT этого стандарта не придерживаются, поэтому для них этот метод будет недейственным.

Следует сказать, что существует еще два флага: PSH и URG, а также способ, когда поле code bit остается пустым, при применении которых ответом будет флаг RST, если порт закрыт и отсутствие ответа, если открыт. Эти методы также хорошо подходят, чтобы искать активные хосты.

Сканеры открытых портов и айпи адресов

Использование бесплатных программ

Приложения для контроля вай фай сетей и мониторинга трафика на Андроди

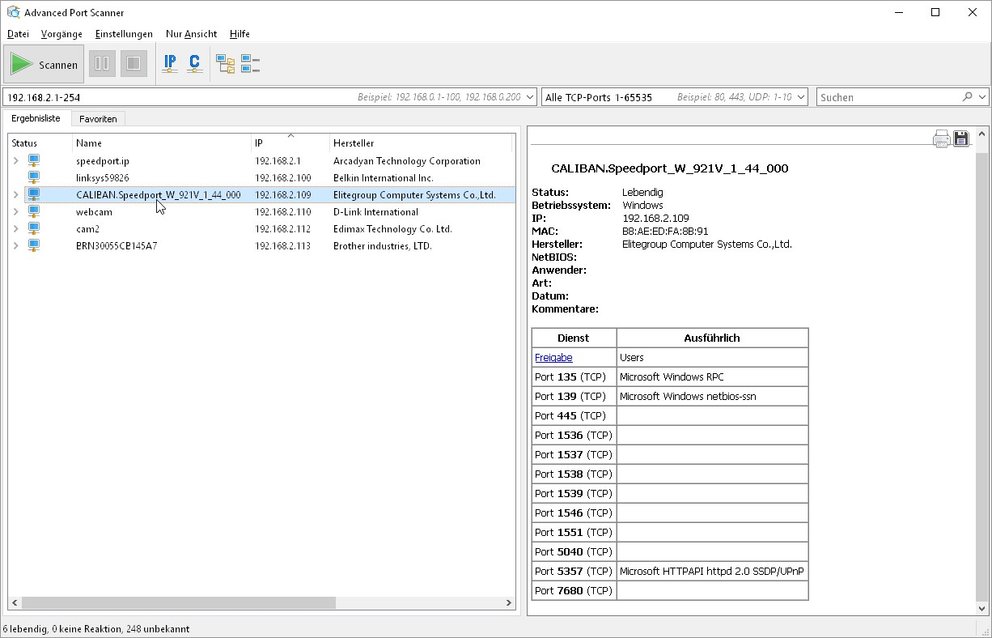

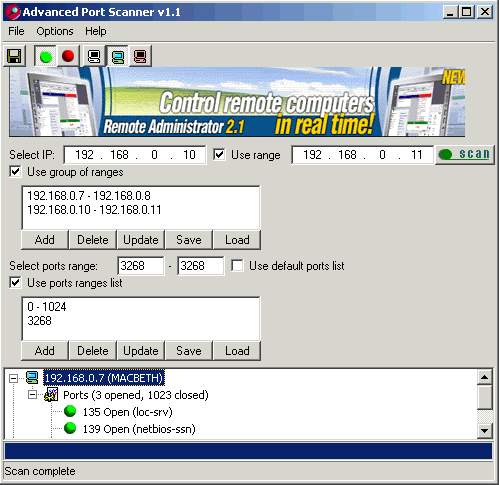

Для сканирования Сети на сегодня существует множество бесплатных программ, которые довольно дружелюбны по интерфейсу и предоставляют при этом множество полезных инструментов. Следует заметить, что в основном они все рассчитаны на работу под ОС семейства Windows. Вот некоторые из них:

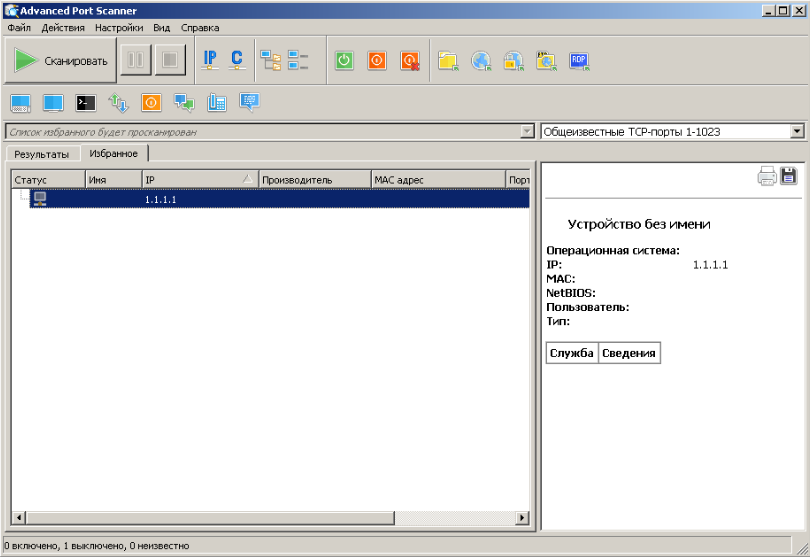

- Advanced IP Scanner v.

1.4. Из всех бесплатных программ этот сетевой сканер самый быстрый, при этом он умеет не только находить ПК в режиме «онлайн», но и определять NetBIOS имя, версию ОС и MA- адрес. Также есть набор утилит, позволяющих управлять удаленным хостом.

1.4. Из всех бесплатных программ этот сетевой сканер самый быстрый, при этом он умеет не только находить ПК в режиме «онлайн», но и определять NetBIOS имя, версию ОС и MA- адрес. Также есть набор утилит, позволяющих управлять удаленным хостом. - Advanced LAN Scanner v1.0 BETA. Подобна предыдущей программе, позволяет сканировать Сеть, но включает в себя работу с портами.

- Advanced Port Scanner v1.2. Также бесплатная программа, при помощи которой можно просканировать открытые порты удаленного хоста.

- IP-Tools v2.50. Это уже не просто обособленная программа, а набор инструментов, включающий в себя 19 утилит, позволяющих осуществлять детальный просмотр и анализ параметров локально-вычислительной Сети.

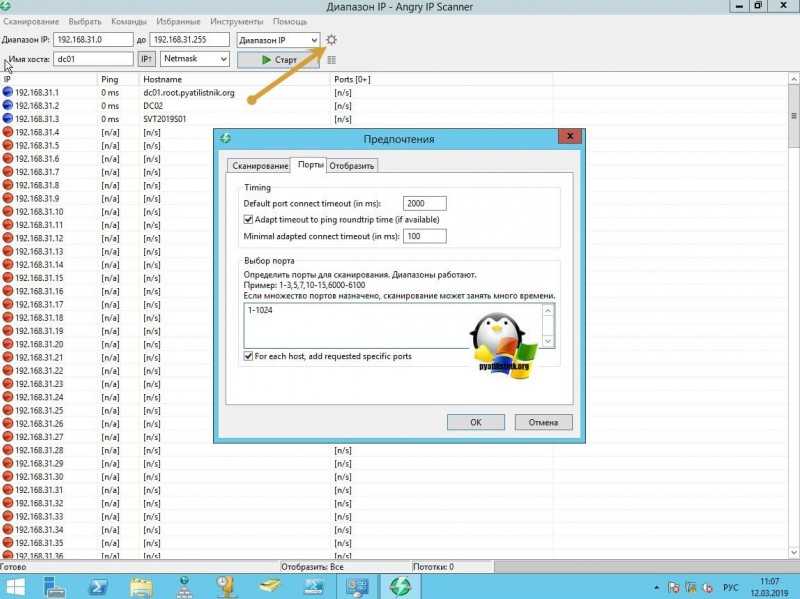

- Angry IP Scanner 2.21. Простая утилита для сканирования IP-адресов и портов.

- SuperScan 4. Довольно гибкий сканер, позволяющий в дополнение к стандартным функциям задавать тип сканирования (устанавливать флаги), о которых было написано ранее.

- NMAP (https://nmap.

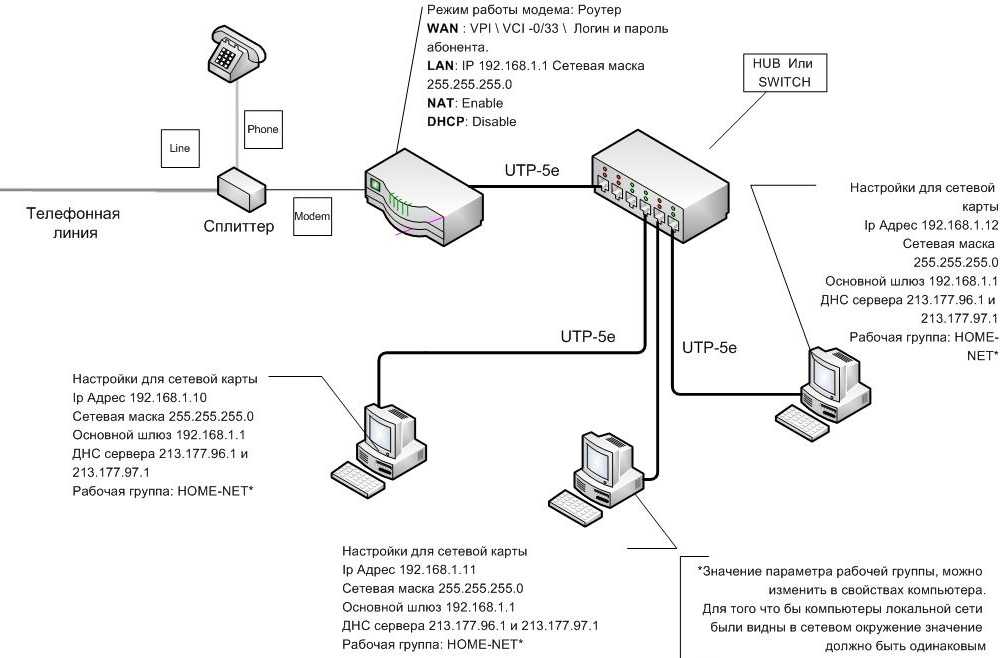

Программа для определения IP-адресов в локальной Сети

Выше уже рассматривался целый список программ, который позволяет найти и вывести IP-адреса хостов в Сети, при этом оптимальным является Advanced IP Scanner. Следует заметить, что как Windows, так и Linux в своем распоряжении имеют набор встроенных сетевых утилит, одна из которых называется «ARP — Address Resolution Protocol», или протокол определения адреса. Для того чтобы при помощи ее вывести список IP-адресов в локальной Сети, необходимо открыть командную строку (cmd или bash) и ввести команду arp -a, после чего нажать «Enter». Результатом будет таблица, содержащая NetBIOS имя, IP-адрес, MAC-адрес и способ его получения (динамический или статический).

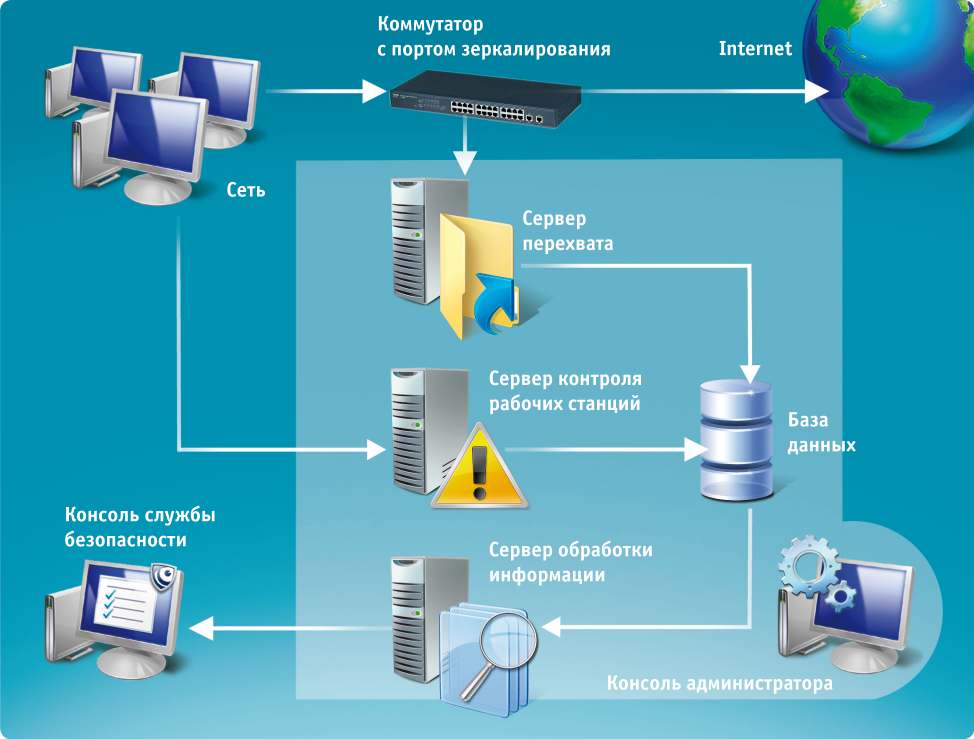

Защита от сканирования портов

Фактически, защититься от сканирования портов невозможно, единственный способ – это отключить компьютер от Сети. Обезопасить соединение реально, используя так называемый белый список для брандмауэра, когда открыты только те порты, которые необходимы для использования. При этом службы, настроенные на них, должны применять нестандартные конфигурации.

Ранее уже было сказано о сетевых «ловушках». Здесь следует упомянуть о принципе действия одной из них, которая является весьма эффективной:

- на сервере настраивается брандмауэр и форвардинг так, чтобы стандартным службам соответствовали нестандартные порты;

- на стандартные порты устанавливается утилита, которая, со своей стороны, на любой запрос активирует сканер портов для хоста, который пытается их опросить;

- полученная информация сохраняется в файл, также возможна отправка в ответных пакетах троянских программ, шпионов и т. д.

Моральные и юридические ограничения

С моральной точки зрения, использование специализированного ПО с целью получения доступа к конфиденциальной или персональной информации на чужом компьютере – это неэтично. При этом зачастую такие действия не направлены на извлечение материальной выгоды (что также вряд ли оправдано, поскольку можно применить свои навыки в мирных целях и заработать на этом законно), а ставят перед собой целью реализовать так называемый прессинг (травлю) пользователя Сети при помощи шантажа. Юридический аспект также присутствует, использование и создание приложений для взлома компьютера с персональной информацией расцениваются главой 28 УК РФ (статьи 272, 273, 274) как незаконные действия, за которые можно получить судимость (клеймо на всю жизнь, которое поставит крест на карьерном росте и закроет путь в престижные IT-компании), штраф и реальный срок.

При этом зачастую такие действия не направлены на извлечение материальной выгоды (что также вряд ли оправдано, поскольку можно применить свои навыки в мирных целях и заработать на этом законно), а ставят перед собой целью реализовать так называемый прессинг (травлю) пользователя Сети при помощи шантажа. Юридический аспект также присутствует, использование и создание приложений для взлома компьютера с персональной информацией расцениваются главой 28 УК РФ (статьи 272, 273, 274) как незаконные действия, за которые можно получить судимость (клеймо на всю жизнь, которое поставит крест на карьерном росте и закроет путь в престижные IT-компании), штраф и реальный срок.

Как видно, для анализа отказоустойчивости и безопасности сетевого оборудования может использоваться как уже разработанная программа для сканирования IP-адресов в локальной Сети, так и собственное разработанное ПО. Следует помнить, что основой безопасности является создание «белых» списков портов с настройкой сложных правил брандмауэра.

Подгорнов Илья ВладимировичВсё статьи нашего сайта проходят аудит технического консультанта. Если у Вас остались вопросы, Вы всегда их можете задать на его странице.

Новинки IT-индустрии, обзоры и тесты компьютеров и комплектующих

- ПК и комплектующие

- Настольные ПК и моноблоки

- Портативные ПК

- Серверы

- Материнские платы

- Корпуса

- Блоки питания

- Оперативная память

- Процессоры

- Графические адаптеры

- Жесткие диски и SSD

- Оптические приводы и носители

- Звуковые карты

- ТВ-тюнеры

- Контроллеры

- Системы охлаждения ПК

- Моддинг

- Аксессуары для ноутбуков

- Периферия

- Принтеры, сканеры, МФУ

- Мониторы и проекторы

- Устройства ввода

- Внешние накопители

- Акустические системы, гарнитуры, наушники

- ИБП

- Веб-камеры

- KVM-оборудование

- Цифровой дом

- Сетевые медиаплееры

- HTPC и мини-компьютеры

- ТВ и системы домашнего кинотеатра

- Технология DLNA

- Средства управления домашней техникой

- Гаджеты

- Планшеты

- Смартфоны

- Портативные накопители

- Электронные ридеры

- Портативные медиаплееры

- GPS-навигаторы и трекеры

- Носимые гаджеты

- Автомобильные информационно-развлекательные системы

- Зарядные устройства

- Аксессуары для мобильных устройств

- Фото и видео

- Цифровые фотоаппараты и оптика

- Видеокамеры

- Фотоаксессуары

- Обработка фотографий

- Монтаж видео

- Программы и утилиты

- Операционные системы

- Средства разработки

- Офисные программы

- Средства тестирования, мониторинга и диагностики

- Полезные утилиты

- Графические редакторы

- Средства 3D-моделирования

- Мир интернет

- Веб-браузеры

- Поисковые системы

- Социальные сети

- «Облачные» сервисы

- Сервисы для обмена сообщениями и конференц-связи

- Разработка веб-сайтов

- Мобильный интернет

- Полезные инструменты

- Безопасность

- Средства защиты от вредоносного ПО

- Средства управления доступом

- Защита данных

- Сети и телекоммуникации

- Проводные сети

- Беспроводные сети

- Сетевая инфраструктура

- Сотовая связь

- IP-телефония

- NAS-накопители

- Средства управления сетями

- Средства удаленного доступа

- Корпоративные решения

- Системная интеграция

- Проекты в области образования

- Электронный документооборот

- «Облачные» сервисы для бизнеса

Наш канал на Youtube

Архив изданий

| 1999 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2000 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2001 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2002 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2003 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2004 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 11 | 12 | |

| 2005 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2006 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2007 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2008 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2009 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2010 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2011 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2012 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2013 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

- О нас

- Размещение рекламы

- Контакты

Популярные статьи

Моноблок HP 205 G4 22 AiO — одно из лучших решений для офисной и удаленной работы

В настоящем обзоре мы рассмотрим модель моноблока от компании HP, которая является признанным лидером в производстве компьютеров как для домашнего использования, так и для офисов. Моноблок HP 205 G4 22 — модель нового семейства, которая построена на базе процессоров AMD последнего поколения и отличается неплохой производительностью вкупе с привлекательной ценой

Моноблок HP 205 G4 22 — модель нового семейства, которая построена на базе процессоров AMD последнего поколения и отличается неплохой производительностью вкупе с привлекательной ценой

Logitech G PRO X Superlight — легкая беспроводная мышь для профессиональных киберспортсменов

Швейцарская компания Logitech G представила беспроводную игровую мышь Logitech G PRO X Superlight. Новинка предназначена для профессиональных киберспортсменов, а слово Superlight в ее названии указывает на малый вес этой модели, который не превышает 63 г. Это почти на четверть меньше по сравнению с анонсированным пару лет тому назад манипулятором Logitech G PRO Wireless

Материнская плата для домашнего майнинга ASRock h210 Pro BTC+

Как показало недавнее исследование Кембриджского университета — количество людей, которые пользуются сегодня криптовалютами, приближается к размеру населения небольшой страны и это только начало, мир меняется. Поэтому компания ASRock разработала и выпустила в продажу весьма необычную материнскую плату — h210 PRO BTC+, которую мы и рассмотрим в этом обзоре

Верхняя панель клавиатуры Rapoo Ralemo Pre 5 Fabric Edition обтянута тканью

Компания Rapoo анонсировала в Китае беспроводную клавиатуру Ralemo Pre 5 Fabric Edition. Новинка выполнена в формате TKL (без секции цифровых клавиш) и привлекает внимание оригинальным дизайном. Одна из отличительных особенностей этой модели — верхняя панель, обтянутая тканью с меланжевым рисунком

Новинка выполнена в формате TKL (без секции цифровых клавиш) и привлекает внимание оригинальным дизайном. Одна из отличительных особенностей этой модели — верхняя панель, обтянутая тканью с меланжевым рисунком

Изогнутый экран монитора MSI Optix MAG301 CR2 обеспечит максимальное погружение в игру

Линейку компьютерных мониторов MSI пополнила модель Optix MAG301 CR2, адресованная любителям игр. Она оборудована ЖК-панелью типа VA со сверхширокоформатным (21:9) экраном изогнутой формы (радиус закругления — 1,5 м). Его размер — 29,5 дюйма по диагонали, разрешение — 2560×1080 пикселов

Комплект SilverStone MS12 позволяет превратить SSD типоразмера M.2 2280 в портативный накопитель

Каталог продукции компании SilverStone пополнил комплект MS12. Он позволяет создать портативный накопитель на базе стандартного SSD типоразмера M.2 2280 с интерфейсом PCI Express

SSD-накопители ADATA XPG Spectrix S20G сочетают производительность с эффектным дизайном

Компания ADATA Technology анонсировала твердотельные накопители серии XPG Spectrix S20G. Они предназначены для оснащения игровых ПК и, как утверждают их создатели, сочетают высокую производительность и эффектный внешний вид

Они предназначены для оснащения игровых ПК и, как утверждают их создатели, сочетают высокую производительность и эффектный внешний вид

Видеокарта ASUS GeForce RTX 3070 Turbo оснащена системой охлаждения с одним центробежным вентилятором

Линейку видеоадаптеров ASUS на базе графических процессоров NVIDIA пополнила модель GeForce RTX 3070 Turbo (заводской индекс TURBO-RTX3070-8G), предназначенная для оснащения игровых ПК. Одной из особенностей новинки является конструкция системы охлаждения

КомпьютерПресс использует

Сканер сетевых портов — Инструмент сканирования сетевых портов

Обеспечьте безопасность и производительность, используя сканирование портов

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ Полная функциональность в течение 30 дней ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ Полная функциональность в течение 30 дней

Изучите информацию о продукте Изучите информацию о продукте

Автоматизируйте отслеживание устройств и управление портами коммутатора

Автоматизируйте отслеживание устройств и управление портами коммутаторов

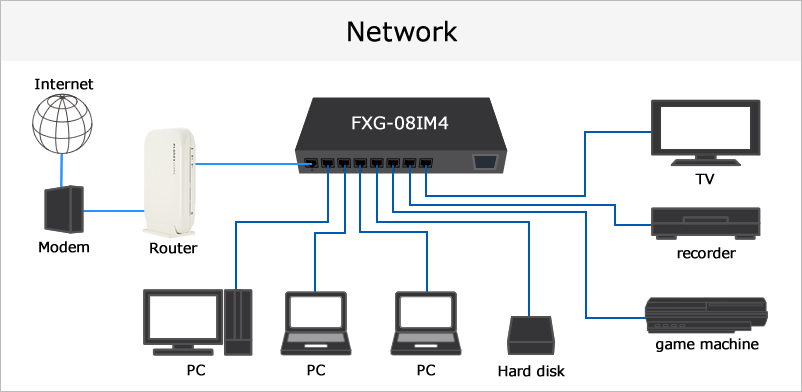

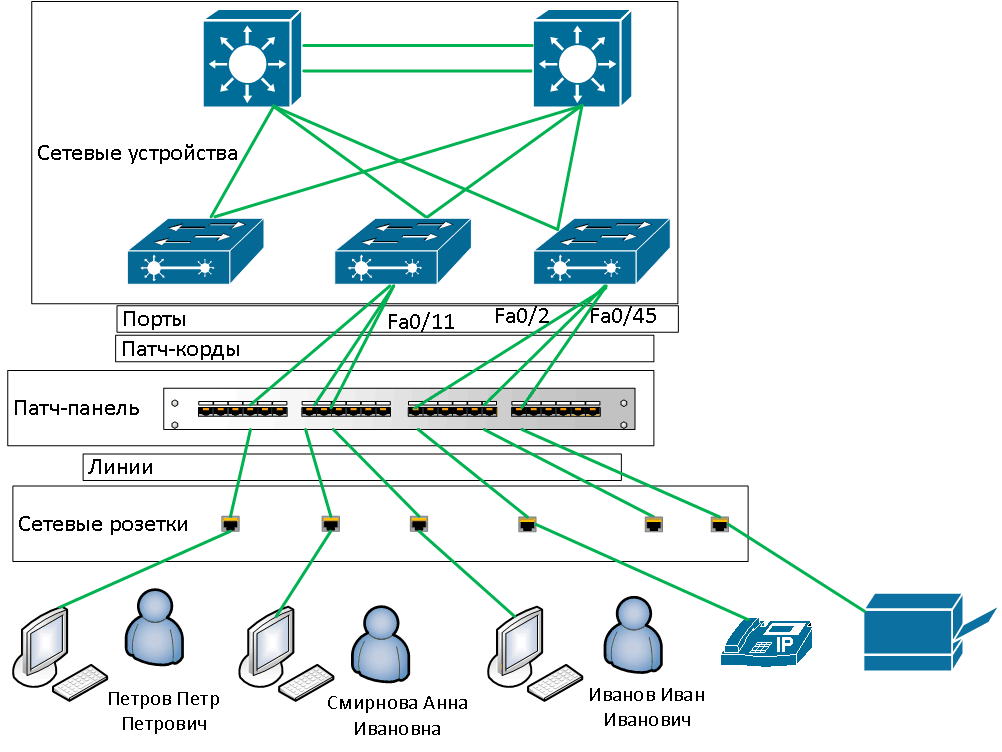

Отслеживание устройств и управление портами коммутаторов помогут вам обеспечить безопасность и производительность сети. Средство отслеживания пользовательских устройств (UDT) SolarWinds ® предназначено для автоматического обнаружения, сопоставления и мониторинга коммутаторов, портов и сетевых устройств.

Средство отслеживания пользовательских устройств (UDT) SolarWinds ® предназначено для автоматического обнаружения, сопоставления и мониторинга коммутаторов, портов и сетевых устройств.

Сканирование сетевых портов UDT позволяет быстро находить устройства и получать ключевые сведения, такие как имя пользователя, сведения о порте и историю подключений. Вы также можете более эффективно отслеживать конечные точки с возможностью поиска по IP-адресу, имени пользователя, имени хоста или MAC-адресу.

Для еще большего контроля SolarWinds UDT создан, чтобы упростить создание белого списка конечных точек, разрешенных для доступа к вашей сети, и создание списков наблюдения за устройствами или пользователями, которых вы хотите отслеживать в дальнейшем. Когда устройство, которого нет в вашем белом списке, или устройство или пользователь на ваших часах подключается к сети, вы можете получить автоматическое оповещение. Кроме того, UDT обеспечивает отключение порта одним нажатием кнопки, что может помочь вам удаленно закрыть потенциально скомпрометированный порт, пока вы можете продолжить расследование.

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ Полная функциональность в течение 30 дней ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ Полная функциональность в течение 30 дней

Узнать больше Узнать больше

Анализ и мониторинг использования портов и пропускной способности сети

Анализ и мониторинг использования портов и пропускной способности сети

С помощью средства отслеживания пользовательских устройств SolarWinds вы можете не только анализировать использование портов и пропускную способность в вашей сети, но также отслеживать пользователей, устройства и порты вашей сети. UDT упрощает определение того, где именно пользователи и устройства подключены к вашей сети, благодаря регулярному опросу коммутаторов и маршрутизаторов для получения данных, чтобы лучше информировать вас о подключениях.

UDT создан для автоматического хранения текущей и исторической информации о том, где и когда пользователь подключался к вашей сети, чтобы вы могли отслеживать маршрут подключения пользователя в вашей организации. Когда дело доходит до анализа и мониторинга емкости, UDT может предоставить встроенные отчеты, которые помогут вам лучше понять данные об использовании портов коммутатора и проанализировать емкость, в том числе количество портов, используемых на коммутаторах в настоящее время и с течением времени, чтобы вы могли четко понять, как порты на коммутаторах используются.

Когда дело доходит до анализа и мониторинга емкости, UDT может предоставить встроенные отчеты, которые помогут вам лучше понять данные об использовании портов коммутатора и проанализировать емкость, в том числе количество портов, используемых на коммутаторах в настоящее время и с течением времени, чтобы вы могли четко понять, как порты на коммутаторах используются.

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ Полная функциональность в течение 30 дней ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ Полная функциональность в течение 30 дней

Узнать больше Узнать больше

Более легкий мониторинг, управление и сопоставление портов коммутатора

Более легкий мониторинг, управление и сопоставление портов коммутатора

Сканирование сетевых портов с помощью SolarWinds UDT предназначено для того, чтобы помочь вам с высокой точностью контролировать ландшафт подключений вашей сети. Например, вы можете найти текущее местоположение пользователя. Вы также можете найти сетевые порты, которые не используются, и просмотреть отдельные порты для каждого коммутатора, чтобы увидеть, какие порты свободны.

Например, вы можете найти текущее местоположение пользователя. Вы также можете найти сетевые порты, которые не используются, и просмотреть отдельные порты для каждого коммутатора, чтобы увидеть, какие порты свободны.

UDT позволяет быстро и эффективно реагировать на события и возможные угрозы безопасности, позволяя быстро устранять неполадки и устранять нарушения безопасности, а именно предоставляя информацию о том, какие MAC-адреса и имена хостов подключаются к вашей сети. Для подозрительной активности UDT предоставляет след подключения, в котором подробно описывается, где конкретный пользователь находился в сети, а также его последнее известное местоположение перед отключением.

UDT также уменьшает проблемы с задержкой и другие ИТ-препятствия, обнаруживая коммутаторы, работающие с полной или почти полной нагрузкой, чтобы вы могли предотвратить перегрузку этих коммутаторов и замедлить работу вашего бизнеса.

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ Полная функциональность в течение 30 дней ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ Полная функциональность в течение 30 дней

Узнать больше Узнать больше

Простой поиск и импорт сетевых пользователей и устройств

Простой поиск и импорт сетевых пользователей и устройств

Поиск и импорт существующих сетевых пользователей и устройств — важная функция программного обеспечения для сканирования сетевых портов, которая может помочь вам быстрее приступить к анализу использования и пропускной способности портов.

Средство отслеживания пользовательских устройств SolarWinds использует двухэтапный подход к обнаружению и добавлению сетевых устройств: сначала добавляются сетевые устройства для мониторинга, а затем добавляются порты для мониторинга на этих устройствах.

Добавлять устройства просто благодаря встроенному мастеру обнаружения сетевого сонара. Мастер обнаружения сетевых сонаров предназначен для распознавания сетевых устройств, уже находящихся в базе данных платформы SolarWinds, и предотвращает импорт дубликатов устройств. Как только ваши устройства будут обнаружены, вы можете использовать параметр DISCOVER MY PORTS в Discovery Central, чтобы обнаружить и добавить порты в UDT.

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ Полная функциональность в течение 30 дней ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ Полная функциональность в течение 30 дней

Узнать больше Узнать больше

Отслеживание состояния группы портов и поиск беспроводных подключений пользователей

Отслеживание состояния группы портов и поиск беспроводных подключений пользователей

SolarWinds UDT выходит за рамки обычного сканирования портов. С помощью UDT вы можете легко определить, какие порты используют определенные устройства. Вы также можете настроить UDT так, чтобы он показывал общий процент использования всех портов в вашей сети для быстрой и простой проверки пропускной способности и работоспособности.

С помощью UDT вы можете легко определить, какие порты используют определенные устройства. Вы также можете настроить UDT так, чтобы он показывал общий процент использования всех портов в вашей сети для быстрой и простой проверки пропускной способности и работоспособности.

Безопасность между конечными точками является ключом к защите любой разветвленной сети. Усовершенствованный сканер портов UDT помогает администраторам просматривать текущий журнал истории подключений пользователей, выполняя поиск по их именам. Кроме того, UDT предлагает четкую карту всех беспроводных устройств, подключенных к вашей сети, для получения точной картины того, кто и что взаимодействует с вашей системой связи в любой момент времени.

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ Полная функциональность в течение 30 дней ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ Полная функциональность в течение 30 дней

Узнать больше Узнать больше

Какова цель сканирования сетевых портов?

Сканирование сетевых портов включает в себя полное понимание того, кто и что подключено к вашей сети и через какой порт.

Отсутствие участия в этой жизненно важной функции кибербезопасности может легко сделать всю вашу организацию уязвимой и восприимчивой к взлому. Оставлять порты без присмотра — это все равно, что оставлять свою входную дверь незапертой и открытой для любых прохожих: вы не будете знать, кто останавливается и что они делают во время своего визита.

Отсутствие участия в этой жизненно важной функции кибербезопасности может легко сделать всю вашу организацию уязвимой и восприимчивой к взлому. Оставлять порты без присмотра — это все равно, что оставлять свою входную дверь незапертой и открытой для любых прохожих: вы не будете знать, кто останавливается и что они делают во время своего визита.Сканер сетевых портов помогает определить списки активных хостов и места, где они обмениваются информацией. Это также может помочь организациям определить, где расположены брандмауэры и другие средства безопасности, а где их нет, чтобы свести к минимуму несанкционированный доступ. При сканировании портов используется либо протокол управления передачей (TCP), либо протокол пользовательских дейтаграмм (UDP). TCP часто более безопасен, чем UDP, потому что он не продолжается до тех пор, пока не будет подтвержден статус конечного адресата связи. Это позволяет данным поступать точно туда, куда они должны поступать. С другой стороны, UDP игнорирует статус получателя и отправляет пакет данных на любой порт, даже на тупиковые.

Сканирование портов предоставляет администраторам информацию о запущенных службах и приложениях, сетевых службах с функциями проверки подлинности, подключенных пользователях и устройствах и общих объемах трафика для каждого порта. В целом, сканер сетевых портов — это маяк, который освещает конечные точки, чтобы отслеживать активность и запрещать доступ злоумышленникам.

Как работает сканер сетевых портов?

Сканер сетевых портов может передавать запросы на назначенные порты и получать ответы с информацией о состоянии в режиме реального времени. Они могут определить, открыты ли порты, закрыты или отфильтрованы. Открытые порты — это полностью функционирующие и легкодоступные активные конечные точки. Закрытые порты доступны, но в настоящее время не используются. Отфильтрованные порты либо не отвечают на запросы сканирования, либо выводят сообщения об ошибках, сигнализируя о наличии брандмауэра или функции безопасности.

Некоторые качественные инструменты сканирования сетевых портов могут выходить за рамки простой проверки того, открыты и закрыты ли порты.

Инструменты сканирования портов Они также могут регистрировать, какие устройства подключены и где, что может помочь получить более глубокое представление обо всем, от управления устройствами и портами до планирования емкости.

Они также могут регистрировать, какие устройства подключены и где, что может помочь получить более глубокое представление обо всем, от управления устройствами и портами до планирования емкости.также позволяют найти коммутатор или порт, к которому подключен определенный объект, путем фильтрации по MAC-адресам, именам хостов, IP-адресам, именам пользователей, поставщикам и т. д. Это может дать вам лучшее представление о том, к каким типам портов обычно подключаются определенные пользователи, помогая администраторам лучше отслеживать и анализировать поведение трафика.

Существует несколько различных типов сканирования сетевых портов, которые могут использовать инструменты мониторинга, в том числе:

- Диапазоны IP-адресов : Сканирует один или несколько диапазонов IP-адресов.

- Подсети : Сканирует каждый IP-адрес в подсети.

- Active Directory : Сканирует контроллер домена Active Directory.

- Ping : проверяет, могут ли пакеты данных передаваться на определенный порт без ошибок.

- Полуоткрытый : Проверяет состояние порта без установления полного соединения.

- XMAS : мошеннический метод скрытого сбора информации о портах; активно используется злоумышленниками.

Почему важно сканирование сетевых портов?

Сканирование портовне только помогает вам быть в курсе того, какие порты открыты, но также может помочь вам быстро идентифицировать и заблокировать неавторизованных пользователей. Некоторые расширенные инструменты сканирования сетевых портов и отслеживания устройств позволяют создавать белые списки устройств, чтобы быстрее выявлять мошеннические устройства и предупреждать вас о них. Если обнаружен скомпрометированный порт, расширенный сканер портов, такой как SolarWinds User Device Tracker (UDT), позволяет удаленно отключить порт, прежде чем подключенное мошенническое устройство сможет получить доступ к остальной части вашей сети.

Киберпреступники также используют передовые сканеры портов, чтобы найти неконтролируемые порты, в которые они могут проникнуть, поэтому, если ваша организация не проводит регулярные проверки портов, они уже на несколько шагов впереди и, возможно, уже получили конфиденциальные данные незамеченными. Надежный сканер сетевых портов, такой как UDT, помогает отслеживать прошлые и текущие данные о соединениях, чтобы обнаруживать и ограничивать неавторизованных пользователей.

Программное обеспечениедля сканирования сетевых портов и отслеживания устройств также важно, когда речь идет о планировании на будущее и избежании ненужных затрат. Эти типы сетевого программного обеспечения позволяют легко идентифицировать порты, работающие на пределе возможностей, и коммутаторы с неиспользуемыми портами. Эта информация помогает планировать будущие потребности в ресурсах, чтобы вы могли принимать обоснованные решения о покупке.

Как работает сканирование сетевых портов в UDT?

UDT предлагает мощное управление портами коммутатора, а также автоматическое обнаружение и отслеживание пользователей и устройств, разработанное для автоматического обнаружения, сопоставления и мониторинга портов коммутатора для вас, помогая вам точно контролировать, кто и что подключается к вашей сети.

Автоматическое сканирование поддерживает безопасность на уровне конечной точки, которую невозможно обеспечить вручную, особенно для крупного предприятия, в котором одновременно работают тысячи пользователей и устройств. Создавая подробные отчеты о состоянии портов и коммутаторов с помощью сканера IP-портов, такого как UDT, администраторы могут лучше распознавать странные шаблоны и потоки трафика внутри организации. Кроме того, UDT позволяет запланировать регулярное сканирование для получения согласованного и актуального моментального снимка вашей сети.

Решения для сканирования в UDT предназначены для выполнения регулярных опросов коммутаторов и маршрутизаторов, чтобы помочь вам определить, какие устройства и пользователи подключены и где. Функция внесения устройств в белый список в этом высокоуровневом сканере сетевых портов также может помочь вам быстрее идентифицировать мошеннические устройства, с возможностью отправки предупреждения, которое также может инициировать действие и позволить вам удаленно отключить порт, пока вы исследуете .

Как UDT может помочь обнаружить и предотвратить доступ мошеннических устройств к сети?

Чем крупнее ваша сеть, тем сложнее отслеживать все конечные точки и, в конечном счете, тем более уязвимой она становится. Интегрированный с SolarWinds NetFlow Traffic Analyzer (NTA), UDT упрощает обнаружение и настройку блоков доступа, чтобы не допустить нежелательных посетителей в вашу локальную или беспроводную сеть. Кроме того, UDT использует свой сканер IP-портов для немедленного запуска мониторинга конечных точек и регистрации активности, поэтому вам не нужно этого делать.

Вы также можете настроить работающий белый список или список наблюдения для отслеживания известных злоумышленников. Когда один из этих пользователей пытается взломать, UDT выдает предупреждение и позволяет удаленно отключить зараженный порт для немедленной защиты. Благодаря автоматическому сканированию, исчерпывающим отчетам об активности и статусе, а также расширенному обнаружению угроз, UDT — это сканер сетевых портов, который ваша компания не может пропустить.

Сканирование сетевых портов включает в себя тщательное изучение того, кто и что подключено к вашей сети и через какой порт. Отсутствие участия в этой жизненно важной функции кибербезопасности может легко сделать всю вашу организацию уязвимой и восприимчивой к взлому. Оставлять порты без присмотра — это все равно, что оставлять свою входную дверь незапертой и открытой для любых прохожих: вы не будете знать, кто останавливается и что они делают во время своего визита.

Сканер сетевых портов помогает определить списки активных хостов и места, где они обмениваются информацией. Это также может помочь организациям определить, где расположены брандмауэры и другие средства безопасности, а где их нет, чтобы свести к минимуму несанкционированный доступ. При сканировании портов используется либо протокол управления передачей (TCP), либо протокол пользовательских дейтаграмм (UDP). TCP часто более безопасен, чем UDP, потому что он не продолжается до тех пор, пока не будет подтвержден статус конечного адресата связи. Это позволяет данным поступать точно туда, куда они должны поступать. С другой стороны, UDP игнорирует статус получателя и отправляет пакет данных на любой порт, даже на тупиковые.

Это позволяет данным поступать точно туда, куда они должны поступать. С другой стороны, UDP игнорирует статус получателя и отправляет пакет данных на любой порт, даже на тупиковые.

Сканирование портов предоставляет администраторам информацию о запущенных службах и приложениях, сетевых службах с функциями проверки подлинности, подключенных пользователях и устройствах и общих объемах трафика для каждого порта. В целом, сканер сетевых портов — это маяк, который освещает конечные точки, чтобы отслеживать активность и запрещать доступ злоумышленникам.

Как работает сканер сетевых портов? Сканер сетевых портов может передавать запросы на назначенные порты и получать ответы с информацией о состоянии в режиме реального времени. Они могут определить, открыты ли порты, закрыты или отфильтрованы. Открытые порты — это полностью функционирующие и легкодоступные активные конечные точки. Закрытые порты доступны, но в настоящее время не используются. Отфильтрованные порты либо не отвечают на запросы сканирования, либо выводят сообщения об ошибках, сигнализируя о наличии брандмауэра или функции безопасности.

Некоторые качественные инструменты сканирования сетевых портов могут выходить за рамки простой проверки того, открыты и закрыты ли порты. Они также могут регистрировать, какие устройства подключены и где, что может помочь получить более глубокое представление обо всем, от управления устройствами и портами до планирования емкости.

Средства сканирования портов также позволяют найти коммутатор или порт, к которому подключен определенный объект, путем фильтрации по MAC-адресам, именам хостов, IP-адресам, именам пользователей, поставщикам и т. д. Это может дать вам лучшее представление о том, к каким типам портов обычно подключаются определенные пользователи, помогая администраторам лучше отслеживать и анализировать поведение трафика.

Существует несколько различных типов сканирования сетевых портов, которые могут использоваться инструментами мониторинга, в том числе:

- Диапазоны IP-адресов : Сканирует один или несколько диапазонов IP-адресов.

- Подсети : Сканирует каждый IP-адрес в подсети.

- Active Directory : Сканирует контроллер домена Active Directory.

- Ping : проверяет, могут ли пакеты данных передаваться на определенный порт без ошибок.

- Полуоткрытый : Проверяет состояние порта без установления полного соединения.

- XMAS : мошеннический метод скрытого сбора информации о портах; активно используется злоумышленниками.

не только помогает вам быть в курсе того, какие порты открыты, но также может помочь вам быстро идентифицировать и заблокировать неавторизованных пользователей. Некоторые расширенные инструменты сканирования сетевых портов и отслеживания устройств позволяют создавать белые списки устройств, чтобы быстрее выявлять мошеннические устройства и предупреждать вас о них. Если обнаружен скомпрометированный порт, расширенный сканер портов, такой как SolarWinds User Device Tracker (UDT), позволяет удаленно отключить порт, прежде чем подключенное мошенническое устройство сможет получить доступ к остальной части вашей сети.

Киберпреступники также используют передовые сканеры портов, чтобы найти неконтролируемые порты, в которые они могут проникнуть, поэтому, если ваша организация не проводит регулярные проверки портов, они уже на несколько шагов впереди и, возможно, уже получили конфиденциальные данные незамеченными. Надежный сканер сетевых портов, такой как UDT, помогает отслеживать прошлые и текущие данные о соединениях, чтобы обнаруживать и ограничивать неавторизованных пользователей.

Программное обеспечение для сканирования сетевых портов и отслеживания устройств также важно, когда речь идет о планировании на будущее и избежании ненужных затрат. Эти типы сетевого программного обеспечения позволяют легко идентифицировать порты, работающие на пределе возможностей, и коммутаторы с неиспользуемыми портами. Эта информация помогает планировать будущие потребности в ресурсах, чтобы вы могли принимать обоснованные решения о покупке.

Как работает сканирование сетевых портов в UDT? UDT предлагает мощное управление портами коммутатора, а также автоматическое обнаружение и отслеживание пользователей и устройств, разработанное для автоматического обнаружения, сопоставления и мониторинга портов коммутатора для вас, помогая вам точно контролировать, кто и что подключается к вашей сети.

Автоматизированное сканирование поддерживает безопасность на уровне конечной точки, которую иначе было бы невозможно обеспечить вручную, особенно для крупного предприятия, в котором одновременно работают тысячи пользователей и устройств. Создавая подробные отчеты о состоянии портов и коммутаторов с помощью сканера IP-портов, такого как UDT, администраторы могут лучше распознавать странные шаблоны и потоки трафика внутри организации. Кроме того, UDT позволяет запланировать регулярное сканирование для получения согласованного и актуального моментального снимка вашей сети.

Решения для сканирования в UDT предназначены для выполнения регулярных опросов коммутаторов и маршрутизаторов, чтобы помочь вам определить, какие устройства и пользователи подключены и где. Функция внесения устройств в белый список в этом высокоуровневом сканере сетевых портов также может помочь вам быстрее идентифицировать мошеннические устройства, с возможностью отправки предупреждения, которое также может инициировать действие и позволить вам удаленно отключить порт, пока вы исследуете .

Чем больше ваша сеть, тем сложнее отслеживать все конечные точки и, в конечном счете, тем более уязвимой она становится. Интегрированный с SolarWinds NetFlow Traffic Analyzer (NTA), UDT упрощает обнаружение и настройку блоков доступа, чтобы не допустить нежелательных посетителей в вашу локальную или беспроводную сеть. Кроме того, UDT использует свой сканер IP-портов для немедленного запуска мониторинга конечных точек и регистрации активности, поэтому вам не нужно этого делать.

Вы также можете настроить работающий белый список или список наблюдения для отслеживания известных злоумышленников. Когда один из этих пользователей пытается взломать, UDT выдает предупреждение и позволяет удаленно отключить зараженный порт для немедленной защиты. Благодаря автоматическому сканированию, исчерпывающим отчетам об активности и статусе, а также расширенному обнаружению угроз, UDT — это сканер сетевых портов, который ваша компания не может пропустить.

Будьте в курсе портов и устройств с помощью сканирования сетевых портов

Отслеживание пользовательских устройств

Отслеживание оконечных устройств по IP- или MAC-адресу, имени пользователя или имени хоста

Мониторинг точек беспроводного доступа и коммутаторов на предмет производительности и ошибок

Знайте, как используются коммутаторы и порты, и какие коммутаторы приближаются к мощности

Начинается с {#Цена продукта#} UDT, модуль Orion, построен на платформе SolarWinds.

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ Полная функциональность в течение 30 дней ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ Полная функциональность в течение 30 дней

Узнать большеПодробнее

{#Контактный телефон#}

{#Почта для связи#}

Мы Geekbuilt. ®

®

Разработанный сетевыми и системными инженерами, которые знают, что нужно для управления современными динамичными ИТ-средами, SolarWinds тесно связан с ИТ-сообществом.

Результат? Эффективные, доступные и простые в использовании продукты для управления ИТ.

Законные документы Конфиденциальность Права на конфиденциальность в Калифорнии Информация о безопасности Документация и информация об удалении Центр доверия Политика раскрытия информации

© 2023 SolarWinds Worldwide, LLC. Все права защищены.

Как сканировать открытые порты в локальной сети

Чтобы сканировать открытые порты в локальной сети, используйте сканер IP или зонд IP-адресов. Вы также можете использовать сканирование ping, сканирование SYN или сканирование IP-адресов. Вам нужно будет знать IP-адрес устройства, которое вы хотите сканировать. Однако сканирование IP-адреса не является незаконным. Это необходимая функция систем связи. Кроме того, сканирование IP необходимо для восстановления заброшенных IP-адресов.

Кроме того, сканирование IP необходимо для восстановления заброшенных IP-адресов.

Пинг-сканирование

Пинг-сканирование — самый простой из методов сканирования портов. Эти задачи выполняются путем отправки большого количества эхо-запросов протокола управляющих сообщений Интернета (ICMP) на ряд целевых компьютеров в локальной сети. Используя этот метод, вы можете быстро найти любые открытые порты на удаленном компьютере. Однако, поскольку эхо-запросы блокируются брандмауэрами, их следует использовать только в экстренных ситуациях.

Типичное сканирование Ping пытается одновременно подключиться ко всем 65 536 портам. Если порт закрыт, он получает пакет RST/ACK. Этот метод является более точным, но менее скрытным. Брандмауэры будут регистрировать любое полное соединение. Кроме того, вы можете получить неожиданный ответ ACK или RST, если в вашей локальной сети находится неизвестный хост.

Хотя эти сканирования не являются незаконными, они могут быть опасны, если использовать их без дополнительных мер безопасности. Пинг-сканирование должно использоваться только сетевыми администраторами и не заменяет дополнительные меры безопасности. Например, сканеры TCP-портов помогают специалистам по тестированию на проникновение идентифицировать порты, принимающие данные, и защищать их от атак. Напротив, открытый порт позволяет свободно передавать пакеты данных, в то время как закрытый порт блокирует трафик, специально предназначенный для доступа к сети.

Пинг-сканирование должно использоваться только сетевыми администраторами и не заменяет дополнительные меры безопасности. Например, сканеры TCP-портов помогают специалистам по тестированию на проникновение идентифицировать порты, принимающие данные, и защищать их от атак. Напротив, открытый порт позволяет свободно передавать пакеты данных, в то время как закрытый порт блокирует трафик, специально предназначенный для доступа к сети.

После завершения сканирования вы сможете увидеть все устройства в вашей локальной сети. Вы также можете использовать инструменты мониторинга сети, чтобы определить, какие порты открыты. Запустив сканирование Ping, вы можете узнать, какие устройства используют вашу локальную сеть и какие службы открыты. Вы также можете проверить, на каких устройствах работают открытые службы и каковы их IP-адреса. Это поможет вам лучше управлять конфигурациями маршрутизатора.

SYN-сканирование

SYN-сканирование открытых портов в локальной сети часто раздражает пользователей компьютеров. Они могут привести к широкому спектру сетевых проблем. Однако важно знать, как правильно проводить такое сканирование. Прежде всего, вам нужно включить трассировку пакетов. Использование функции отслеживания пакетов позволяет вам видеть состояние каждого порта.

Они могут привести к широкому спектру сетевых проблем. Однако важно знать, как правильно проводить такое сканирование. Прежде всего, вам нужно включить трассировку пакетов. Использование функции отслеживания пакетов позволяет вам видеть состояние каждого порта.

Атакующая машина проверяет целевой порт пакетами SYN. Пакеты выделяются красным цветом, когда целевой порт закрыт. Затем сканирующая машина отправляет пакет ICMP на сервер, который получает сообщение SYN-ACK. Если получен ответ SYN-ACK, порт открыт. В противном случае он вернет RST. В большинстве случаев злоумышленник получит пакет SYN-ACK от атакующей машины.

Сканирование SYN — это распространенный метод сканирования TCP. Сканер генерирует необработанные IP-пакеты и отслеживает их ответы. Сканирование SYN иногда называют «полуоткрытым сканированием», поскольку порт никогда не открывается полностью. Вместо этого он генерирует пакет SYN и ожидает ответа. Если целевой порт получает пакет SYN/ACK, хост сканера ответит RST. Если порт не отвечает, это означает, что порт закрыт, поэтому сканирование не удастся.

Если порт не отвечает, это означает, что порт закрыт, поэтому сканирование не удастся.

Сканирование SYN также полезно, если вы хотите знать, какие порты хоста доступны. Сканирование не является исчерпывающим, но может выявить нарушение безопасности или службу, работающую на необычном порту. Хотя сканирование портов является ценным инструментом безопасности, многие интернет-провайдеры имеют политики, запрещающие сканирование портов в несанкционированных целях. Однако некоторые интернет-провайдеры готовы сотрудничать с вами в этом вопросе.

3 инструмента для ответа на вопрос Как сканировать открытые порты в локальной сети

Zenmap

Если вам нужен графический интерфейс для сканера портов Nmap, попробуйте Zenmap. Эта бесплатная программа с открытым исходным кодом призвана сделать использование Nmap простым и интуитивно понятным для начинающих, а также предоставить расширенные функции для опытных пользователей Nmap. Пользователи могут сохранять свои часто используемые сканы в виде профилей или интерактивных командных строк, а результаты можно сравнивать. Пользователи также могут сохранять свои сканы в виде истории, чтобы проверять результаты предыдущих сканирований.

Пользователи также могут сохранять свои сканы в виде истории, чтобы проверять результаты предыдущих сканирований.

Существует несколько версий приложения Zenmap. Версия по умолчанию сканирует все открытые порты в локальной сети. Однако, если вам нужны более подробные результаты, вы можете использовать флаг -v. Использование флага -v приведет к более длинному стандартному выводу с более подробными результатами. Он не вернет никаких строк, если порт не открыт. Однако, если порт доступен, будет отображаться строка состояния порта. Этот инструмент имеет множество преимуществ и является неотъемлемой частью каждого ИТ-отдела.

При запуске сканирования SYN у вас должен быть привилегированный доступ к целевому компьютеру. Если у вас недостаточно привилегий, вы будете вынуждены вместо этого использовать сканирование TCP-подключения, которое намного медленнее. Кроме того, большинство брандмауэров не отвечают на запросы Ping. В результате вы можете отправить запросы на несуществующие хосты. Это может быть довольно неприятно, если вы пытаетесь найти открытые порты.

Это может быть довольно неприятно, если вы пытаетесь найти открытые порты.

Результаты сканирования показывают интересные номера портов и их состояние. В таблице указаны номер порта, протокол и состояние для каждого из сканируемых портов. В качестве целевого указывается номер порта, состояние целевого порта открыто, а протокол службы угадывается на основе информации от nmap-сервисов. Остальные три порта либо закрыты, либо открыты. Также предоставляется базовая статистика времени, включая количество целей, затраченное время и объем сообщаемой информации.

Angry IP-сканер

Angry IP-сканер сканирует открытый порт в локальной сети и выводит список всех портов на целевом IP-адресе. Пользователи могут сканировать все порты на определенном IP-адресе или диапазоне IP-адресов. Используя это приложение, специалисты по безопасности могут легко проверить состояние безопасности своей сети. Есть несколько преимуществ этого приложения. Во-первых, это бесплатно. Пользователям не нужно устанавливать его на свой компьютер. Они могут запустить его как root и получить к нему доступ из меню приложений. Они также могут выбрать диапазон портов и отсканировать его как текстовый файл.

Они могут запустить его как root и получить к нему доступ из меню приложений. Они также могут выбрать диапазон портов и отсканировать его как текстовый файл.

Еще одним преимуществом является простота использования. С помощью этой программы вы сможете быстро узнать расположение сетевых компьютеров и устройств, а также проверить, есть ли открытые порты. Он также поставляется с глоссарием, поэтому пользователи могут легко узнать больше о различных функциях. Существует три режима сканирования IP-адресов: случайный, текстовый файл и ping. Вы можете выбрать режим, который наилучшим образом соответствует вашим потребностям.

Angry IP Scanner — мощный сетевой сканер с расширенными функциями сетевого сканирования. Эта программа поможет вам сканировать локальную сеть несколькими щелчками мыши. Он отображает список сетевых устройств за считанные секунды и предоставляет полезную информацию, такую как время проверки связи, MAC-адрес и имя хоста. Нет необходимости учиться сканировать локальную сеть, если у вас уже есть Angry IP Scanner.

Angry IP Scanner является кроссплатформенным. Он работает с Windows, Mac OSX и Linux. Однако для правильной работы требуется Java на целевой машине. После установки Angry IP Scanner имеет простой и удобный интерфейс. После загрузки и установки все, что вам нужно сделать, это запустить приложение, чтобы начать сканирование. В зависимости от сложности задачи процесс сканирования может занять несколько минут.

Nmap

Если вас беспокоит безопасность вашей локальной сети, вы можете запустить сканирование Nmap. Эта бесплатная программа запускает сканирование сети и сообщает о результатах. Существует два основных способа сканирования вашей сети: пассивный и агрессивный. Пассивное сканирование потребляет относительно небольшую часть полосы пропускания. С другой стороны, агрессивное сканирование приводит к сбоям в работе серверов, прерыванию работы служб и другим проблемам.

Параметр -A включает поиск открытых портов в сети. Nmap отобразит все доступные порты в своей таблице вместе с их состоянием. «Открытые» означают, что они общедоступны. «Отфильтровано» означает, что их блокирует сетевое препятствие. «Закрыто» означает, что порт не прослушивается ни одним приложением. Открытый порт реагирует на запросы Nmap.

«Открытые» означают, что они общедоступны. «Отфильтровано» означает, что их блокирует сетевое препятствие. «Закрыто» означает, что порт не прослушивается ни одним приложением. Открытый порт реагирует на запросы Nmap.

После выполнения сканирования результаты Nmap будут отображаться на вкладке Nmap Output. Вывод далее подразделяется на несколько вкладок, включая Порты/Хосты, Топология, Сведения о хосте и Сканирование. Если вы хотите сравнить разные сканы, вы можете использовать функцию истории Zenmap. Он также отслеживает предыдущие сканирования. Таким образом, вы можете увидеть, какой из них более точен.

Как и в любой другой программе, Nmap имеет множество параметров, поэтому обязательно внимательно прочитайте документацию, чтобы получить наилучшие результаты. Новичкам следует начинать с простого сканирования, а затем продвигаться дальше. Опытные пользователи могут использовать дополнительные параметры. Независимо от вашего уровня опыта, Nmap — полезный инструмент для устранения недостатков безопасности.