Белорусский государственный университет транспорта — БелГУТ (БИИЖТ)

Регистрация на конференцию «Феноменология транспорта

в литературе и искусстве: прошлое, настоящее, будущее»

Как поступить в БелГУТ

Как получить место

в общежитии БелГУТа

ГОРЯЧАЯ ЛИНИЯ

по вопросам приемной кампании

События

Все события

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

1 | 2 | |||||

3 | 4 | 5 | 6 Дата : 2023-04-06 | 7 Дата : 2023-04-07 | 8 | 9 |

10 Дата : 2023-04-10 | 11 | 12 | 13 Дата : 2023-04-13 | 14 | 15 | 16 |

17 Дата : 2023-04-17 | 18 | 19 Дата : 2023-04-19 | 20 Дата : 2023-04-20 | 21 Дата : 2023-04-21 | 22 | 23 |

24 | 25 | 26 Дата : 2023-04-26 | 27 Дата : 2023-04-27 | 28 | 29 | 30 |

Все анонсы

- Смотр-кастинг конкурса «Мисс и Мистер БелГУТа».

..

.. - ФИНАЛ весенней серии игр «ЧТО? ГДЕ? КОГДА?» среди …

- Билеты на концерт Дианы Анкудиновой…

- Дни доноров 26 и 27 апреля 2023

- Музыкальный квартирник

- Программа. V Международная научно-практическая кон…

- Программа. I Международная научно-практическая кон…

- ЕДИ «Ключевые аспекты послания Президента Республ…

- Игра между сборными командами БелГУТа и БГЭУ…

- Поздравление Высокопреосвященнейшего Стефана с Вос…

Анонсы

Университет

Абитуриентам

Студентам

Конференции

Приглашения

Смотр-кастинг конкурса «Мисс и Мистер БелГУТа»…

ФИНАЛ весенней серии игр «ЧТО? ГДЕ? КОГДА?» среди …

Билеты на концерт Дианы Анкудиновой…

Дни доноров 26 и 27 апреля 2023

Новости

Университет

Международные связи

Спорт

ИВР

Жизнь студентов

Новости подразделений

- Воспитательная работа

Сделаем чище свой Дом!

23 апреля 2023

Лекторский потенциал – достояние университета!. ..

..

21 апреля 2023

- Воспитательная работа

Послание Президента обсудили с молодежью Жлобинщины…

21 апреля 2023

- Университет

На форуме ТИБО-2023 «Цифровое развитие Беларуси»…

21 апреля 2023

- Спорт

Спартакиада вузов по гиревому спорту

21 апреля 2023

- Воспитательная работа

Дорогами мира и созидания. Мемориал в д. Бацунь…

21 апреля 2023

- Воспитательная работа

Встреча с председателем ЦИК Беларуси

21 апреля 2023

- Университет

С юбилеем! Борис Валерьевич Рябцев

21 апреля 2023

- Университет

Образование на всю жизнь

20 апреля 2023

Другие новости

- Неделя леса — БелГУТ посадил дубовую рощу.

..

.. - «Праздник Светлой Пасхи» в БелГУТе

- Эстафета «Живая память благодарных поколений» передана дальше…

- Победа БелГУТа в матче Республиканской студенческий футбольной лиги…

- Диалоговая площадка, посвященная обсуждению послания президента Респуб…

- Победа в соревнованиях по плаванию в рамках Республиканской Универсиад…

- Лидер РОО «Белая Русь» Олег Романов на встрече со студентами вузов в Б…

- Третий тур весенней серии «Что? Где? Когда?» для студентов…

- Материалы I конференции «Архитектура и строительство: традиции и иннов…

- Встреча студентов с военнослужащими Гомельской пограничной группы…

- 70-я спартакиада студентов. Шахматы

БелГУТ на Доске почета

Достижения университета

КУДА ПОСТУПАТЬ

Все факультеты

Предложения

Все предложения

Видеотека

Все видео

Фотогалерея

Все фото

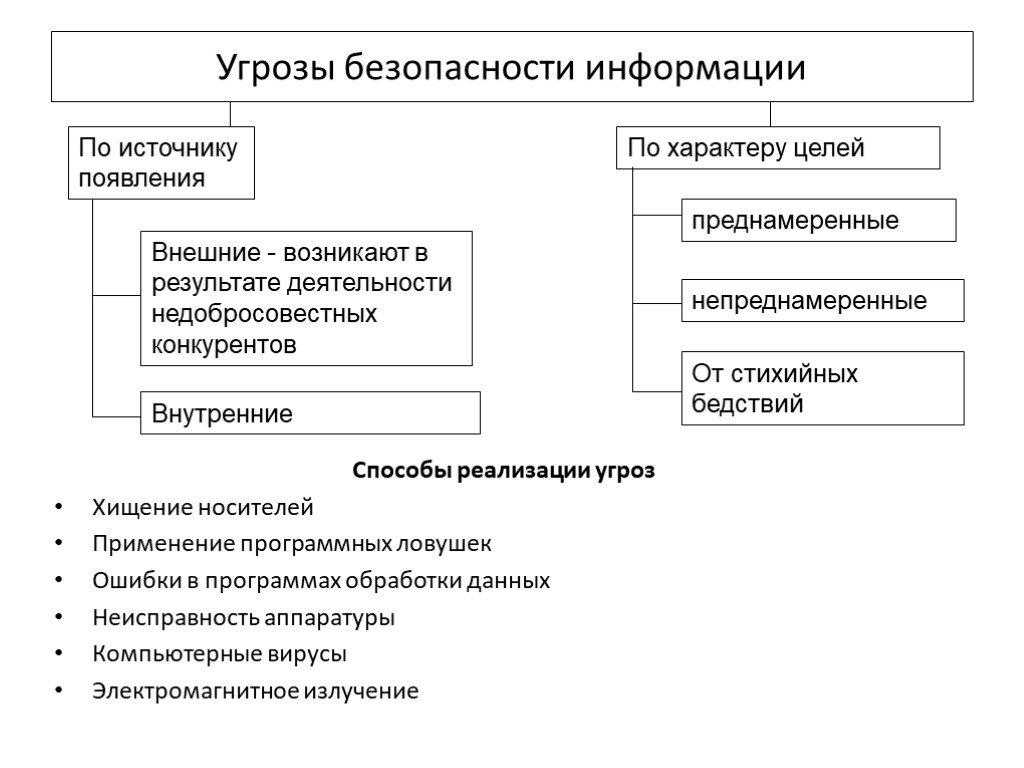

Виды и источники угроз информационной безопасности

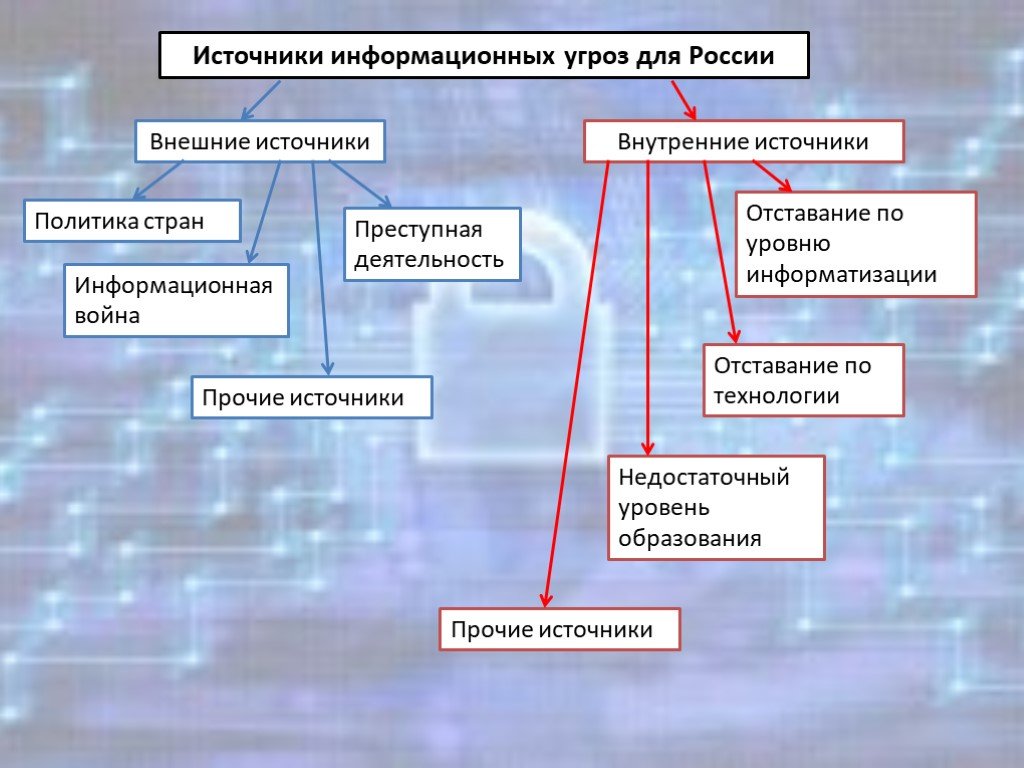

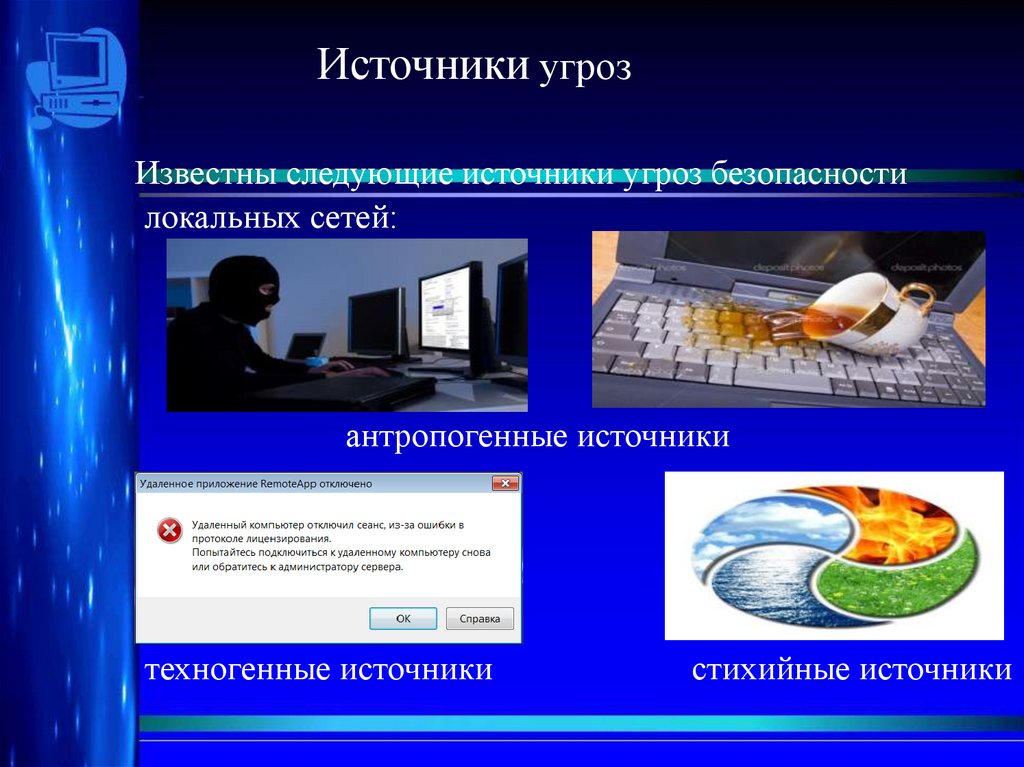

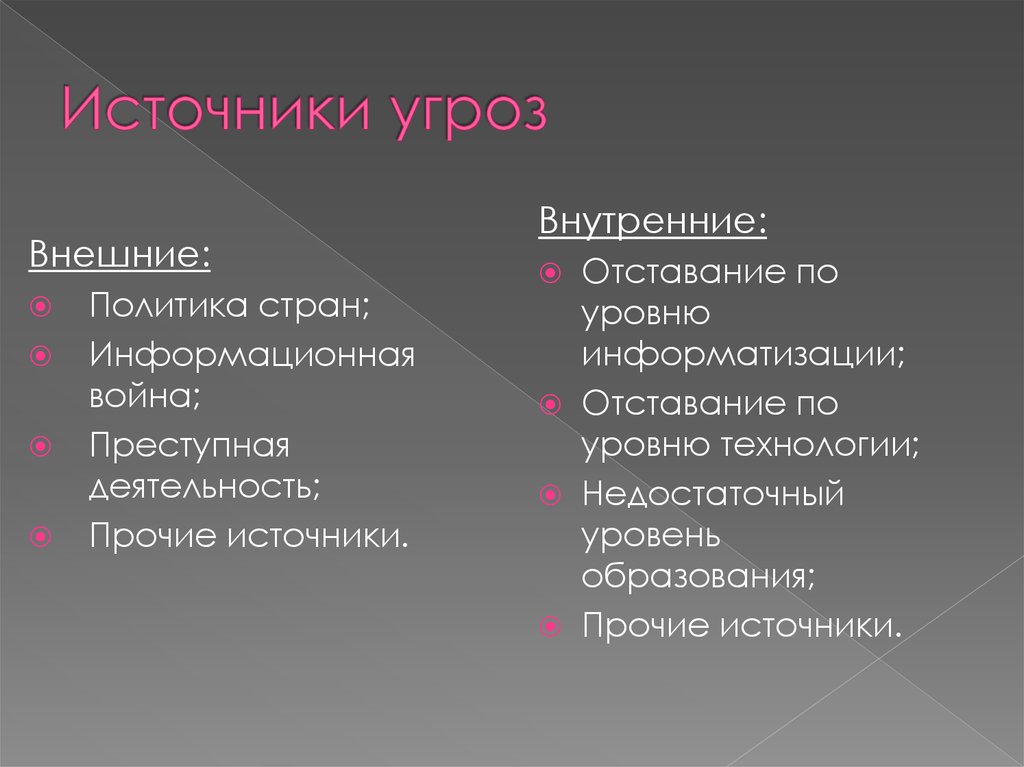

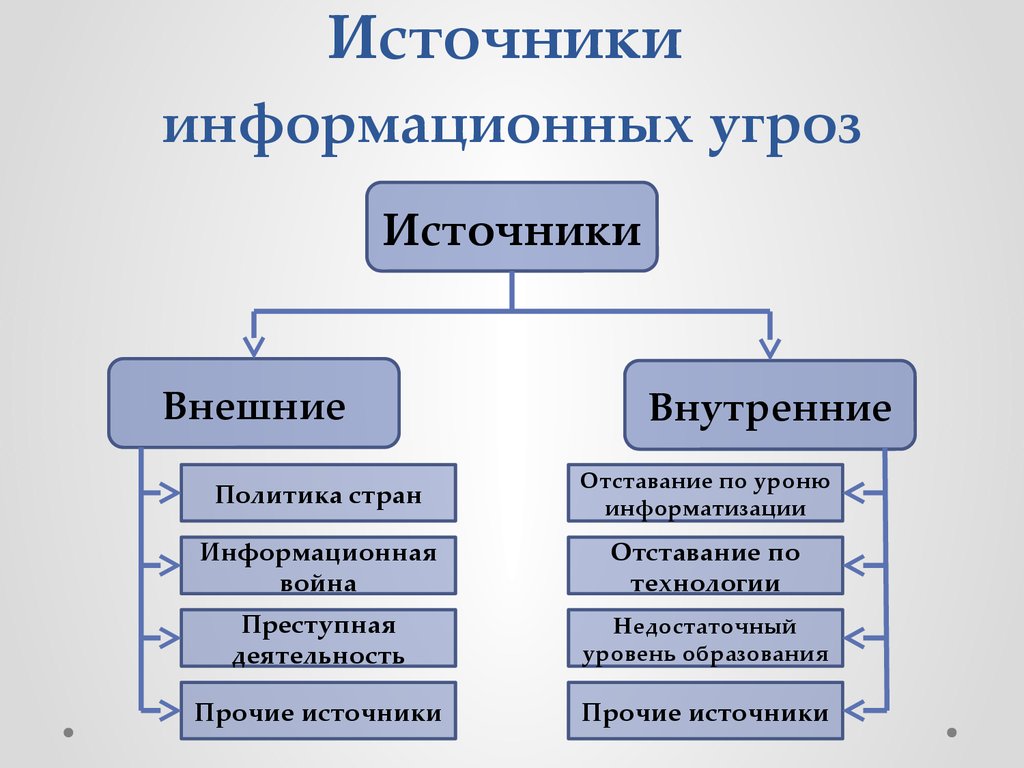

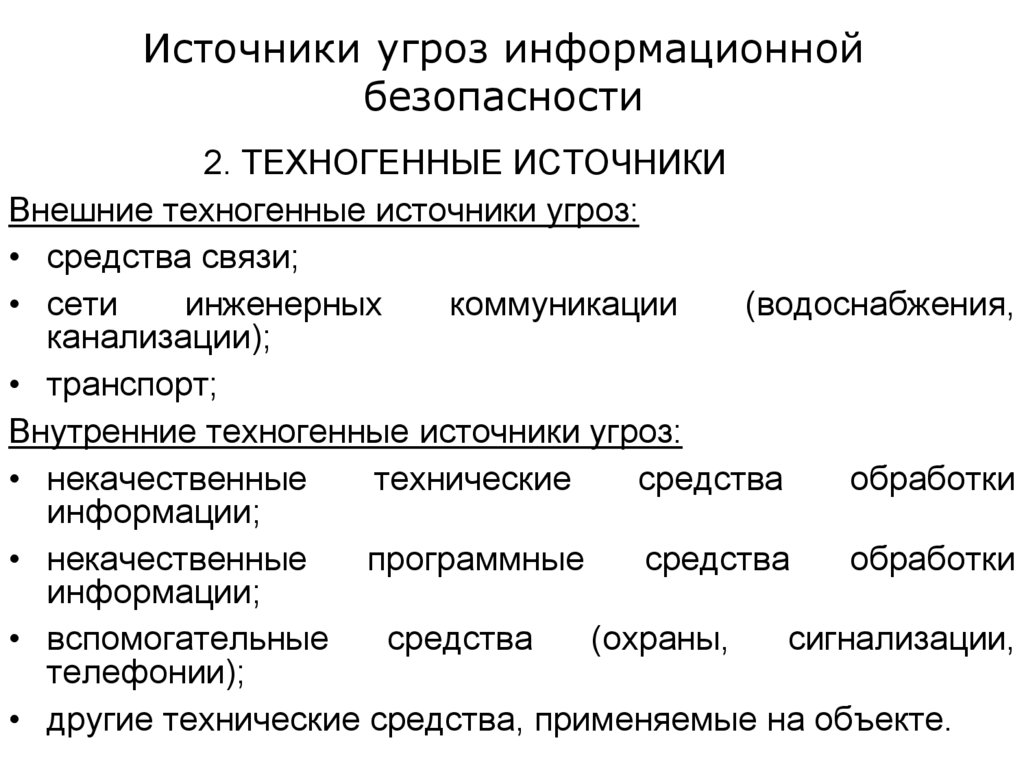

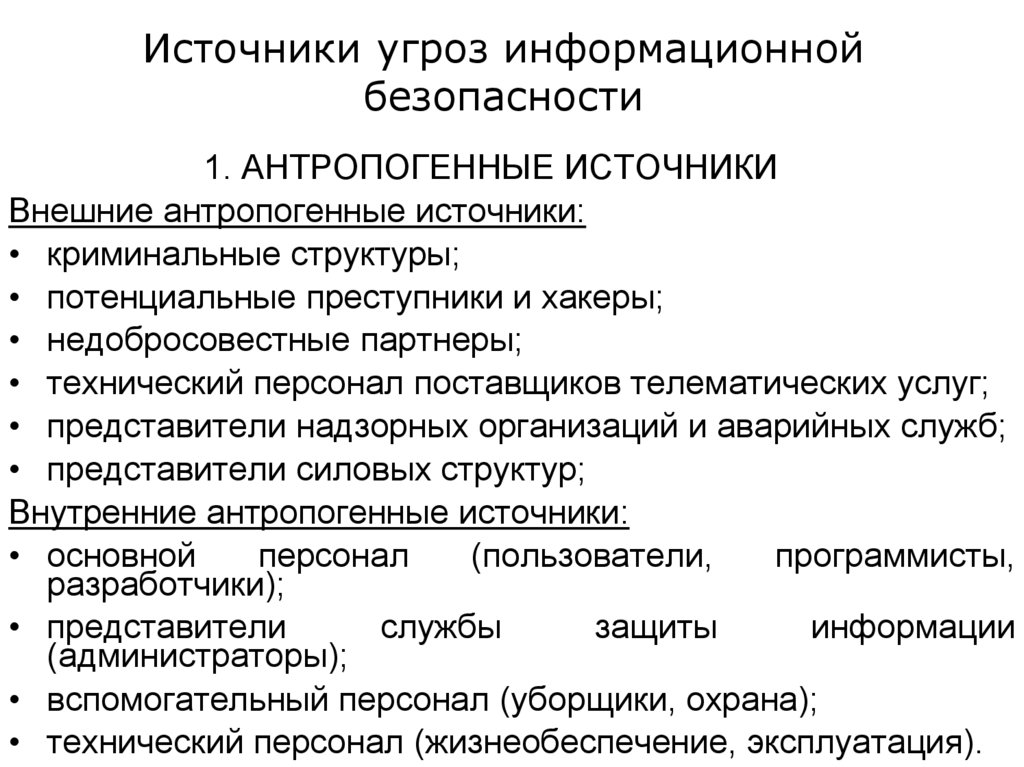

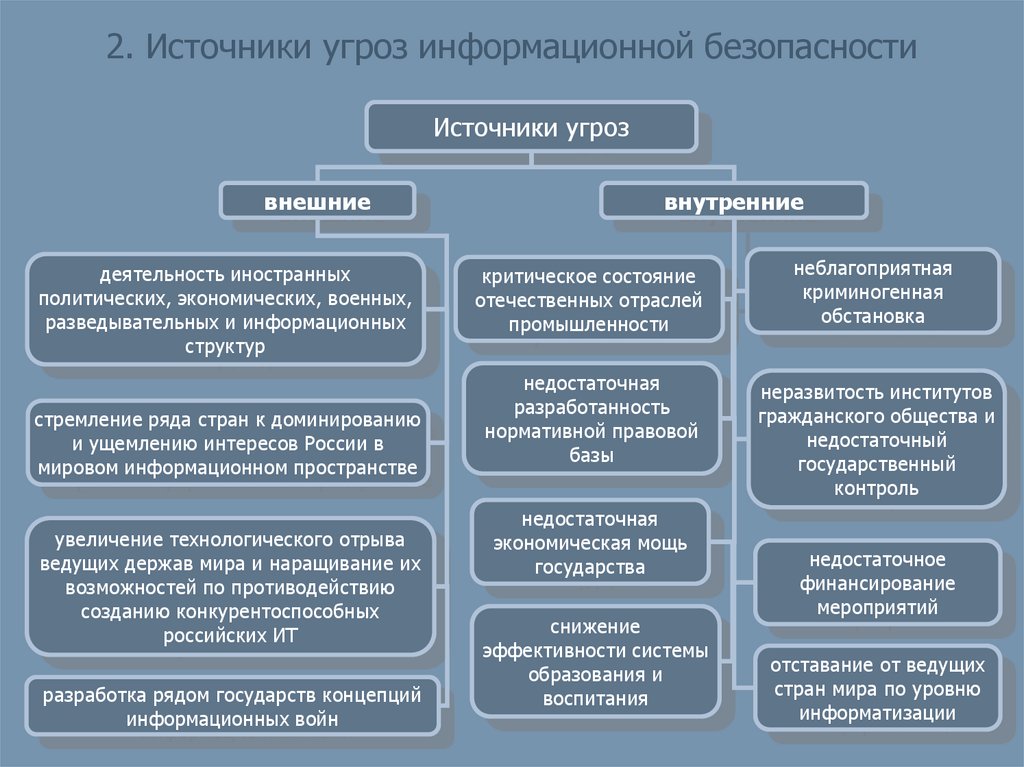

Придерживаясь принятой классификации будем разделять все источники угроз на внешние и внутренние. Источниками внутренних угроз являются: 1. Сотрудники организации; Внутренние угрозы могут проявляться в следующих формах:

К внешним источникам угроз относятся: 1. Kомпьютерные вирусы и вредоносные программы; Формами проявления внешних угроз являются:

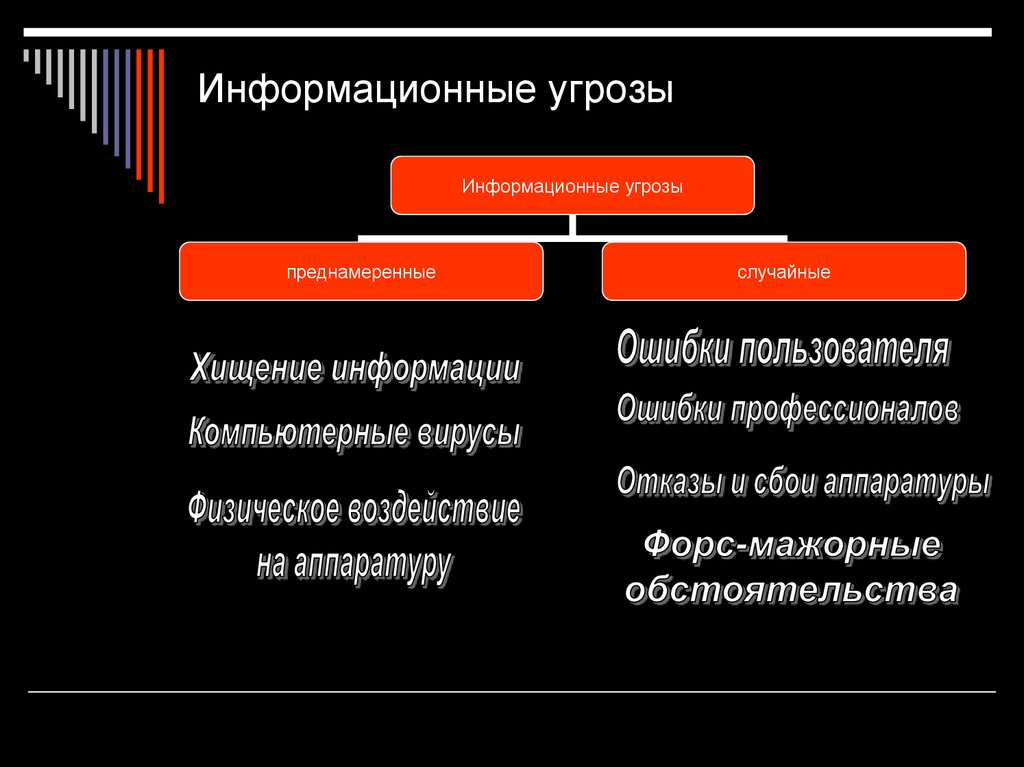

Все перечисленные нами виды угроз (формы проявления) можно разделить на умышленные и неумышленные. По данным Института защиты компьютеров (CSI) и ФБР cвыше 50% вторжений — дело рук собственных сотрудников компаний. Что касается частоты вторжений, то 21% опрошенных указали, что они испытали рецидивы «нападений». Несанкционированное изменение данных было наиболее частой формой нападения и в основном применялось против медицинских и финансовых учреждений. Свыше 50% респондентов рассматривают конкурентов как вероятный источник «нападений». Наибольшее значение респонденты придают фактам подслушивания, проникновения в информационные системы и «нападениям», в которых «злоумышленники» фальсифицируют обратный адрес, чтобы перенацелить поиски на непричастных лиц. Такими злоумышленниками наиболее часто являются обиженные служащие и конкуренты.

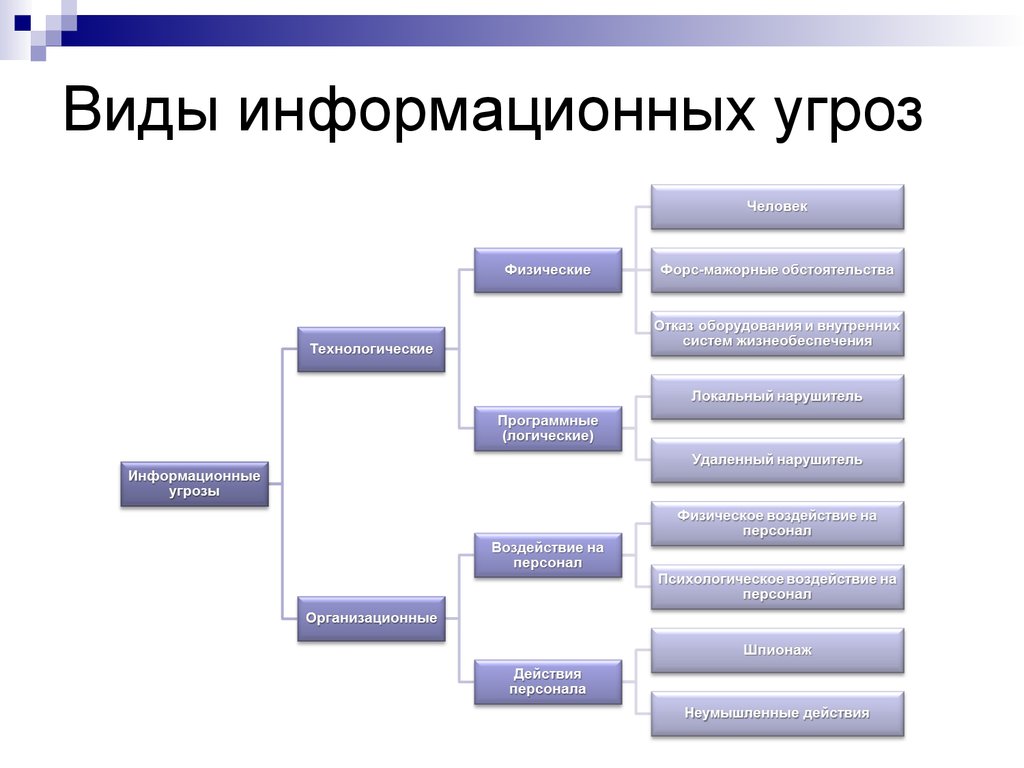

По

способам воздействия на объекты информационной безопасности угрозы подлежат

следующей классификации: информационные, программные, физические,

радиоэлектронные и организационно-правовые. К информационным угрозам относятся:

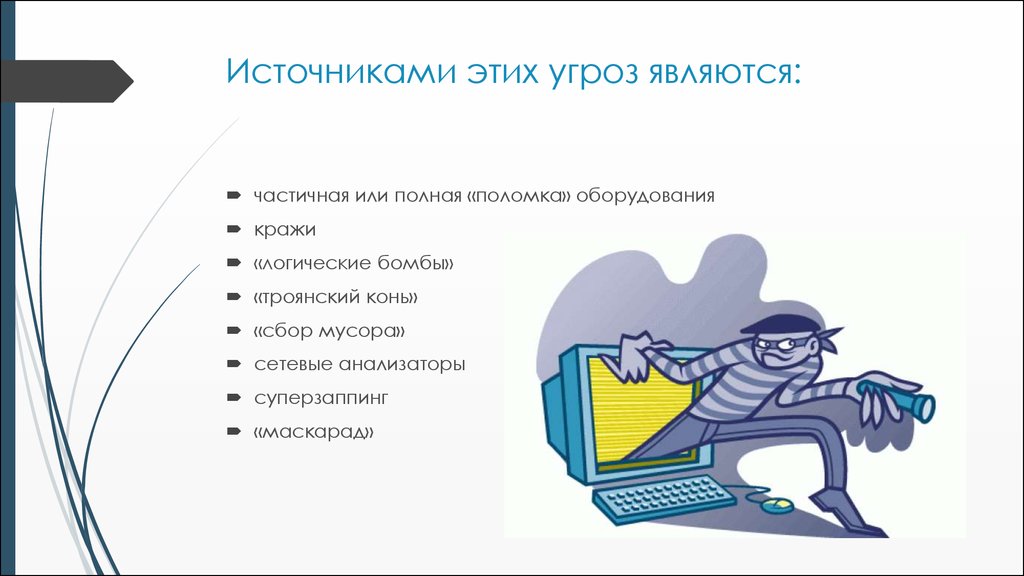

К программным угрозам относятся:

К физическим угрозам относятся:

К радиоэлектронным угрозам относятся:

К организационно-правовым угрозам относятся:

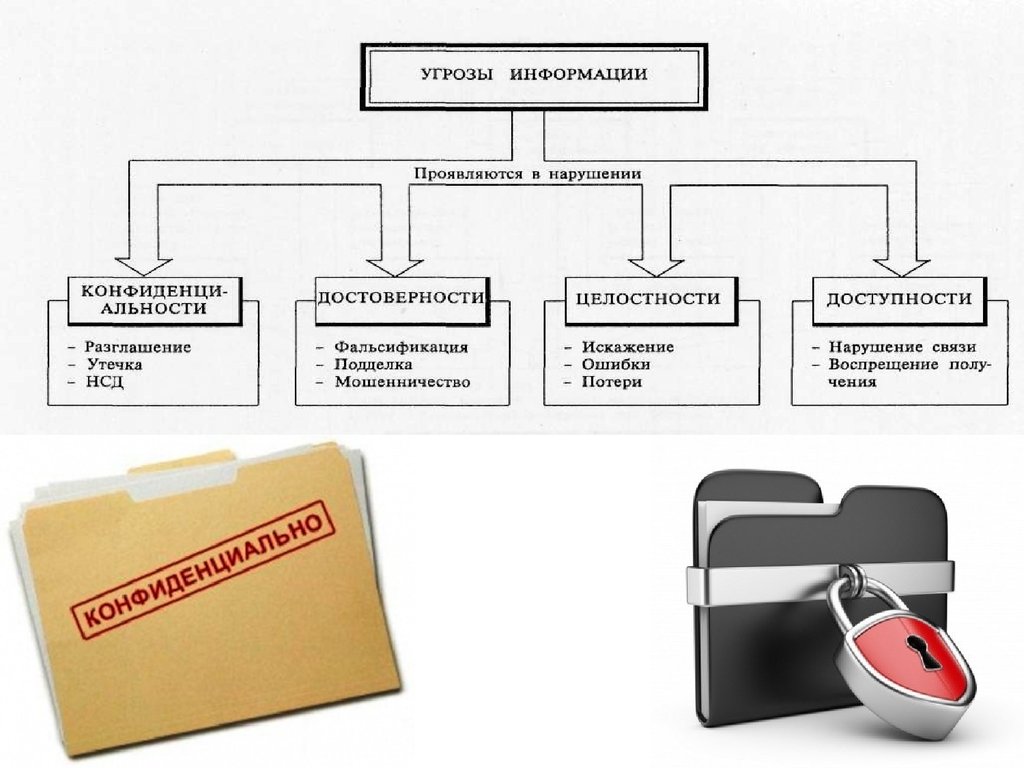

Виды угроз безопасности информации Безопасность информации — это условия при которых она не подвергается опасности, т.е условия хранения, обработки и передачи информации при которых обеспечивается её защита от угроз уничтожения, изменения или хищения. Нарушение целостности информации это частный случай её изменения. Потенциальная угроза безопасности информации существует всегда. Безопасность

информации оценивается двумя показателями вероятность предотвращения угроз и

временем, в течение которого обеспечивается определенный уровень безопасности.

Так как информация содержится в информационных параметрах для обеспечения её

безопасности должны сохранять свои значения в течение определенного времени. Информация постоянно подвергается случайными или преднамеренными угрозами хищения, изменения или уничтожения. Виды угроз: 1. действия злоумышленника 2. наблюдение за источниками информации 3. подслушивание конфиденциальных разговоров и акустических сигналов работающих механизмов 4. перехват электрических, магнитных и электромагнитных полей, электрических сигналов и радиоактивных излучений 5. несанкционированное распространение материальных носителей за пределами организации 6. разглашение информации компетентными людьми 7. утеря носителей информации 8. несанкционированное распространение информации через поля и электрические сигналы случайно возникшие в аппаратуре 9. воздействие стихийных сил 10. сбои в аппаратуре сбора, обработки и передачи информации 11. воздействие мощных электромагнитных и электрических помех промышленных и природных.

|

типов угроз в кибербезопасности

Business Imperatives

Secureworks® предоставляет обновленную информацию о киберугрозах, типах угроз, аналитических данных, новых угрозах и современных передовых методах защиты. Для эксперта по кибербезопасности определение киберугрозы в Оксфордском словаре немного неточно: «Возможность злонамеренной попытки повредить или нарушить работу компьютерной сети или системы». Это определение будет неполным без включения попытки повредить или украсть данные и нарушить цифровые операции. В этом определении угроза определяется как возможность. Однако в сообществе специалистов по кибербезопасности угроза более тесно связана с субъектом или противником, пытающимся получить доступ к системе. Или угроза может быть идентифицирована по нанесенному ущербу, украденному или используемой тактике, методам и процедурам (TTP). Киберугрозы становятся все более изощренными и интенсивными из-за растущего уровня удаленной работы, миграции в облако и продвинутых киберпреступников. Отчет о состоянии угроз за 2022 год . Прочтите отчет, который проведет вас через самые заметные и серьезные угрозы, с которыми мы столкнулись в 2022 году. Пандемия COVID-19 стала серьезной проблемой для служб безопасности. Удаленная работа расширила поверхность атаки, заставив службы безопасности защищать гораздо большую территорию, чем раньше. Во время пандемии киберугрозы и утечки данных стали более изощренными и объемными, при этом количество утечек увеличилось на 273% в первом квартале по сравнению с 2019 годом.. При выявлении киберугрозы важно знать противника и понимать связанные с ним TTP. Усовершенствованные субъекты угроз, такие как организованные киберпреступники, национальные государства и корпоративные шпионы, представляют наибольшую угрозу информационной безопасности для предприятий сегодня. Атака SolarWinds, обнародованная в декабре 2020 года, стала огромным тревожным звонком для уровня изощренности, используемой хакерскими коллективами. Согласно Wall Street Journal: Подразделение Secureworks Counter Threat Unit™ (CTU™) анализирует данные об угрозах из клиентской базы Secureworks и активно отслеживает ландшафт угроз. При обнаружении аномальной активности исследователи CTU проводят тщательный анализ, чтобы обнаружить новые методы атак и угрозы. Обладая глубоким пониманием поведения и намерений злоумышленников, Taegis™ XDR использует данные, хранящиеся на нашей платформе, чтобы помочь клиентам быстро оценить любое потенциальное воздействие, используя исследования CTU и других источников. Эксперты в наших командах взяли то, что мы узнали о поведении злоумышленников из SolarWinds и других недавних кибератак на уровне государства, и провели упреждающий поиск угроз, чтобы найти эти новые типы поведения среди всех клиентов Taegis XDR. Обнаружение угроз может быть затруднено, поскольку киберпреступники используют все более совершенные TTP при эксплуатации жертв. Обнаружение, расследование и реагирование на сложные угрозы во всей экосистеме — в облаке, конечных точках и сети — Узнать больше Вам понравилось то, что вы прочитали? Поделиться! Поиск Сортировать по Релевантность (наилучшее совпадение)Срок (A-Z)Срок (Z-A) Пункты на странице

100200500Все А

|

Б

|

С

|

Д

|

Е

|

Ф

|

г

|

ЧАС

|

я

|

Дж

|

К

|

л

|

М

|

Н

|

О

|

п

|

Вопрос

|

р

|

С

|

Т

|

U

|

В

|

Вт

|

Икс

|

Д

|

Z Сокращения и синонимы: агент угрозы NIST SP 800-37 Ред. Определения: Намерение и метод, направленные на преднамеренное использование уязвимости или ситуации и метода, которые могут случайно вызвать уязвимость. Синоним агента угрозы. Намерение и метод, направленные на преднамеренное использование уязвимости, или ситуацию и метод, которые могут случайно использовать уязвимость. Любое обстоятельство или событие, способное негативно повлиять на деятельность организации (включая миссию, функции, имидж или репутацию), активы организации, отдельных лиц, другие организации или страну через информационную систему посредством несанкционированного доступа, уничтожения, раскрытия, или изменение информации, и/или отказ в обслуживании. Намерение и метод, направленные на преднамеренное использование уязвимости или ситуации и метода, которые могут случайно вызвать уязвимость. См. агент угроз. Намерение и метод, направленные на преднамеренное использование уязвимости или ситуации и метода, которые могут случайно вызвать уязвимость.  1 июля 2021 г.

1 июля 2021 г. Что такое киберугроза?

5 Крупнейшие киберугрозы

Вот 5 самых разрушительных для предприятий в 2020 году.

Вот 5 самых разрушительных для предприятий в 2020 году. Источники киберугроз

TTP субъектов угроз постоянно развиваются, чтобы избежать обнаружения, но источники киберугроз остаются прежними. Всегда есть человеческий фактор; тот, кто попадется на хитрый трюк. Но что еще более важно, всегда есть мотив. Это реальный источник киберугрозы. Понимание TTP злоумышленника может помочь вам определить мотив киберугрозы и принять меры для предотвращения вероятных следующих шагов. Фреймворк MITRE ATT&CK — это база знаний TTP субъектов угроз, основанная на реальных наблюдениях за кибербезопасностью. Secureworks Taegis XDR охватывает более 9В среднем 0% TTP во всех категориях фреймворка MITRE.

TTP субъектов угроз постоянно развиваются, чтобы избежать обнаружения, но источники киберугроз остаются прежними. Всегда есть человеческий фактор; тот, кто попадется на хитрый трюк. Но что еще более важно, всегда есть мотив. Это реальный источник киберугрозы. Понимание TTP злоумышленника может помочь вам определить мотив киберугрозы и принять меры для предотвращения вероятных следующих шагов. Фреймворк MITRE ATT&CK — это база знаний TTP субъектов угроз, основанная на реальных наблюдениях за кибербезопасностью. Secureworks Taegis XDR охватывает более 9В среднем 0% TTP во всех категориях фреймворка MITRE. Наиболее распространенные источники киберугроз

Информация о киберугрозах необходима предприятиям

Многие организации изо всех сил пытаются обнаружить эти угрозы из-за их скрытого характера, сложности ресурсов и отсутствия глубокого понимания поведения злоумышленников. Для предприятий эти более изощренные, организованные и настойчивые субъекты угроз видны только по цифровым следам, которые они оставляют после себя. По этим причинам предприятиям необходима широкая видимость за пределами их сетевых границ передовых угроз, конкретно нацеленных на их организации и инфраструктуру. Это известно как угроза разведки.

Многие организации изо всех сил пытаются обнаружить эти угрозы из-за их скрытого характера, сложности ресурсов и отсутствия глубокого понимания поведения злоумышленников. Для предприятий эти более изощренные, организованные и настойчивые субъекты угроз видны только по цифровым следам, которые они оставляют после себя. По этим причинам предприятиям необходима широкая видимость за пределами их сетевых границ передовых угроз, конкретно нацеленных на их организации и инфраструктуру. Это известно как угроза разведки. «Атака сочетала в себе необычайно скрытную коммерческую хитрость с использованием киберинструментов, никогда ранее не применявшихся в предыдущей атаке, со стратегией, которая сосредоточилась на слабом звене в цепочке поставок программного обеспечения, на которое полагаются все американские предприятия и правительственные учреждения — подход, который давно используют эксперты по безопасности.

опасаются, но тот, который никогда не применялся против американских целей таким согласованным образом».

опасаются, но тот, который никогда не применялся против американских целей таким согласованным образом». Общая картина

Эти новые меры вынудили организации модернизировать аналитические и операционные инструменты, навыки и процессы безопасности, чтобы оставаться впереди. Многие группы операций по обеспечению безопасности сталкиваются с серьезными проблемами. Они часто работают с разрозненными точечными инструментами и ручными процессами, но им не хватает опыта, ресурсов и навыков, чтобы идти в ногу с меняющимся ландшафтом угроз. Taegis XDR решает эти проблемы, используя расширенную поведенческую аналитику и данные об угрозах, чтобы ускорить обнаружение и реагирование, а также повысить эффективность.

Эти новые меры вынудили организации модернизировать аналитические и операционные инструменты, навыки и процессы безопасности, чтобы оставаться впереди. Многие группы операций по обеспечению безопасности сталкиваются с серьезными проблемами. Они часто работают с разрозненными точечными инструментами и ручными процессами, но им не хватает опыта, ресурсов и навыков, чтобы идти в ногу с меняющимся ландшафтом угроз. Taegis XDR решает эти проблемы, используя расширенную поведенческую аналитику и данные об угрозах, чтобы ускорить обнаружение и реагирование, а также повысить эффективность. Посмотрите, на что способен Taegis® XDR

— Глоссарий | КРЦ

Глоссарий

источник угрозы

2

2

Источник(и):

ФИПС 200

под ИСТОЧНИКОМ УГРОЗЫ

НИСТ СП 1800-21Б

под источниками угроз

НИСТ СП 800-128

под источником угрозы

от

ФИПС 200

НИСТ СП 800-128

от

ФИПС 200

НИСТ СП 800-137

под источником угрозы

от

ФИПС 200

NIST SP 800-82 Ред. 2

под источником угрозы

от

ФИПС 200

2

под источником угрозы

от

ФИПС 200

Источник(и):

ЦНССИ 4009-2015

от

ФИПС 200

NIST SP 800-30 Ред. 1

под источником угрозы

от

ЦНССИ 4009

НИСТ СП 800-39

под источником угрозы

от

ЦНССИ 4009

НИСТИР 7622

под источником угрозы

от

ЦНССИ 4009

Источник(и):

NIST SP 800-160 Том. 2 Откр. 1

от

ЦНССИ 4009-2015

Источник(и):

NIST SP 800-37 Ред. 2

от

ФИПС 200

NIST SP 800-53 Ред. 5

от

ФИПС 200

5

от

ФИПС 200

NIST SP 800-53A Ред. 5

от

ФИПС 200

Источник(и):

НИСТ СП 800-161р1

от

NIST SP 800-53 Ред.

..

..