что это, значение для информационной безопасности

02.11.2020

Дата обновления: 25.01.2021

Построить сеть, которая работает без сбоев — это полдела. Важно настроить все так, чтобы внутрь не проник посторонний. Кроме того, иногда необходимо соблюдать стандарты безопасности, которые подразумевают устойчивость к атакам. Например, это требует один из пунктов стандарта PCI DSS, причем подтверждать соответствие требованиям нужно каждый год.

Один из хороших способов проверить надежность — воспользоваться этичным хакингом. Его суть проста — специалисты по компьютерной безопасности исследуют корпоративную сеть на предмет слабых мест в элементах сетевой инфраструктуры хакерскими способами.

Как возник этичный хакинг

Этичные хакеры — это полноценное коммьюнити, с традициями и сленгом. Так, представители этих «сил добра» называют сами себя «White Hat», а традиционных хакеров, соответственно, «Black Hat». Движение зародилось в США в 1980-х. Именно тогда хакеров начали привлекать вооруженные силы страны для тестирования ИТ-инфраструктур своих объектов. Эта традиция сохранилась и до наших дней. Так, Министерство обороны США до недавнего времени проводило конкурс с говорящим названием «Hack the Pentagon».

Эта традиция сохранилась и до наших дней. Так, Министерство обороны США до недавнего времени проводило конкурс с говорящим названием «Hack the Pentagon».

Информационная безопасность

Узнать больше

Многие крупные ИТ-компании сегодня поощряют этичных хакеров деньгами за уязвимости, найденные, например, с помощью программ Bug Bounty. На сайтах некоторых компаний существуют отдельные разделы с конкретным перечислением сумм денежного вознаграждения, которые зависят от степени критичности найденной уязвимости. Свои программы есть у Google, Facebook, Microsoft и многих других. Все эти корпорации хорошо понимают, что кроме финансового вознаграждения для людей очень важно и нематериальное признание. Поэтому в качестве дополнения к деньгами они часто присылают этичным хакерам разные сувениры. Facebook, к примеру, дарила лимитированную банковскую карту в специальном дизайне, на которую и начислялись деньги. Первой же эту практику в 90-х ввела Netscape Communications Corporation, разработчик одноименного браузера. Опыт оказался настолько успешным, что очень скоро его переняли и другие компании.

Опыт оказался настолько успешным, что очень скоро его переняли и другие компании.

Как и у любого сообщества, у этичных хакеров есть информационные ресурсы. Два популярных — hackerone и bugcrowd. Что касается мотивации специалистов посвящать себя этичному хакерству, оно довольно простое. Это прибыльное занятие. Средний месячный доход востребованного легального хакера может исчисляться десятками тысяч долларов в месяц.

Не опасен ли этичный хакинг

Гораздо опаснее не закрыть вовремя критические уязвимости. Реалии таковы, что если система защищена недостаточно, ее взлом — вопрос времени. Это можно сравнить с поддержанием «боевой готовности» — вещь, которой нужно заниматься на постоянной основе, чтобы предотвратить серьезные неприятности в будущем.

IBM оценивает средний ущерб от утечек данных в 2020 году более чем в $3,86 млн долл. Причина половины из них — хакерские атаки.

Как работают этичные хакеры

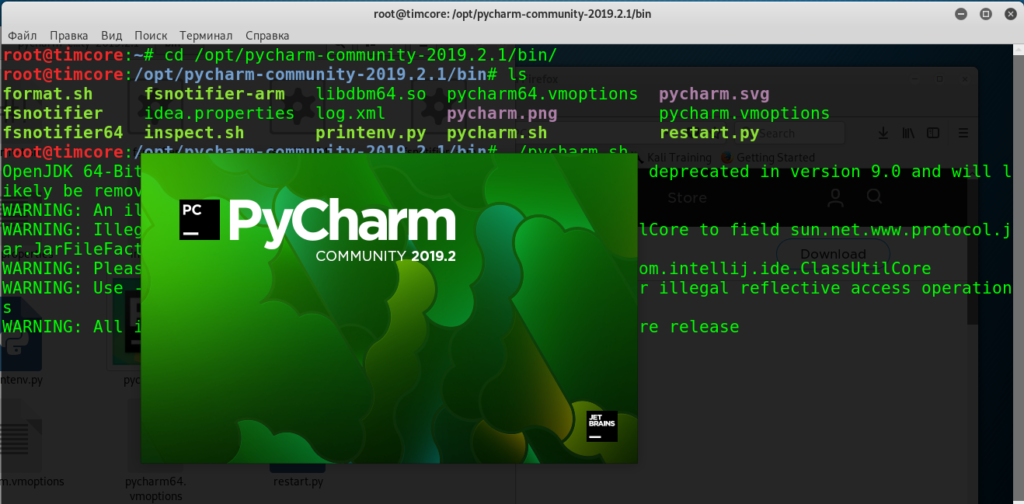

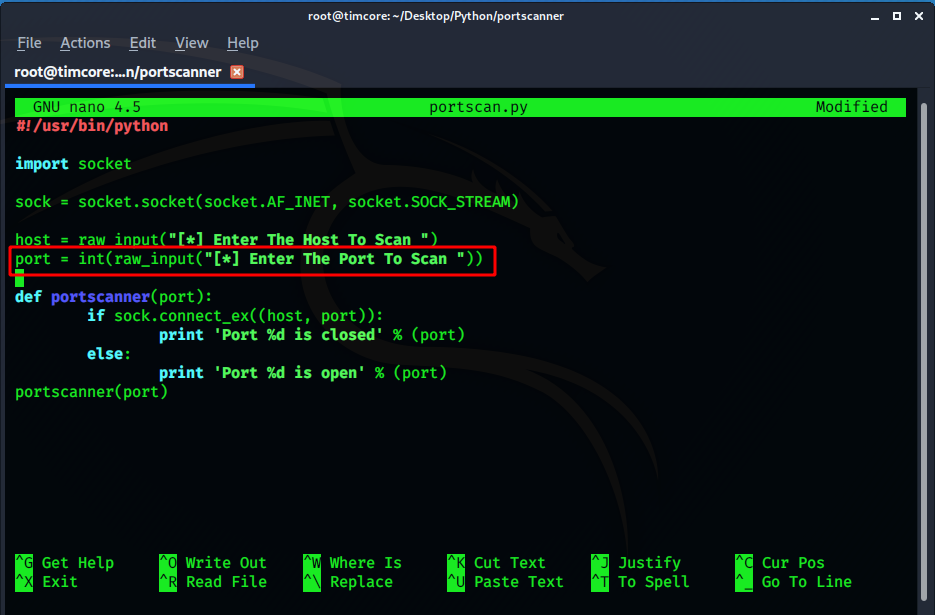

Они пользуются теми же инструментами, что и настоящие взломщики. Это, к примеру, универсальные автоматизированные сканеры уязвимостей в приложениях, сетях и операционных системах (Nessus, Burp Site), ручной поиск уязвимостей с помощью адресной строки браузера и другое.

Это, к примеру, универсальные автоматизированные сканеры уязвимостей в приложениях, сетях и операционных системах (Nessus, Burp Site), ручной поиск уязвимостей с помощью адресной строки браузера и другое.

Распространенные уязвимости, на которые могут указать этичные хакеры, сэкономив таким образом деньги, нервы и время:

- возможность работы сотрудников с информацией, не соответствующей уровню доступа;

- несанкционированное повышение сотрудниками своих прав доступа;

- возможность для обхода защиты локальной сети и проникновения в нее извне и многое другое.

Результат такого пробного взлома — подробный отчет, где этичные хакеры рассказывают о найденных уязвимостях, критичности, а также советуют, что сделать для исправления ситуации.

Пентест

Отдельный вид этичного хакинга — тест на проникновение или пентест. Он настолько востребован бизнесом, что давно сформированы стандарты по применению. Существует 5 основных методик, которые регулируют конкретные действия во время теста, свойства сетей, которые будут изучаться и форма составления финального отчета с рекомендациями. Если тест на проникновение проведен по этим стандартам, это значит, что он будет качественным, а отчет будет состоять из конкретных фактов. Существует три основных вида пентеста.

Если тест на проникновение проведен по этим стандартам, это значит, что он будет качественным, а отчет будет состоять из конкретных фактов. Существует три основных вида пентеста.

Black Box

В этом случае имитируется атака от злоумышленника, который изначально не имеет доступа к сети компании и ничего не знает об устройстве ее ИТ-инфраструктуры.

Gray Box

Здесь атака ведется от лица хакера, который уже что-то знает о корпоративной сети. Глубину этих знаний вы определяете сами. Возможно, это бывший сотрудник, клиент или пользователи гостевой беспроводной сети.

White Box

В этом случае у злоумышленника есть полный доступ к инфраструктуре и права администратора.

Самой популярной схемой является Black Box, так как она ближе всего к реальной атаке.

Специалисты по ИБ компании ITGLOBAL.COM провели уже не один десяток пентестов для российских и зарубежных компаний. Еще раз повторим, что при пентесте на самом деле сеть и информационные системы не взламываются, выявляется лишь потенциальная возможность взлома. Мы составляем подробный отчет о найденных уязвимостях, и даем рекомендации по тому, как их можно оперативно закрыть.

Мы составляем подробный отчет о найденных уязвимостях, и даем рекомендации по тому, как их можно оперативно закрыть.

⛑️ Этичный взлом: учимся белому хакингу

Хакинг – это выявление уязвимостей системы для получения доступа к её слабым местам. Хотя сейчас слово «хакер» ассоциируется с киберпреступниками, идея этичного хакинга появилась намного раньше. В 1960-х годах студенты Массачусетского Технологического Института термином hacking обозначали поиск способов оптимизации систем и машин для их эффективной работы. Но в 1980-х и 1990-х годах хакерами стали называть и преступников в сфере информационной безопасности.

Но в 1980-х и 1990-х годах хакерами стали называть и преступников в сфере информационной безопасности.

С ростом популярности персональных компьютеров многие важные данные стали храниться на цифровых носителях. Преступники увидели возможность кражи информации, которую можно было бы продать или использовать для мошенничества. Эти цифровые злоумышленники использовали свои навыки для получения доступа к частным компьютерам, кражи данных и даже шантажа. Такого рода хакеров сегодня называют Black Hat Hackers («черные шляпы», «черные хакеры»).

В результате поиска компаниями адекватной защиты получил распространение этичный взлом – тестирование безопасности компьютерных систем. В отличие от черных шляп этичный хакер (White Hat Hacker) действует по предварительной договоренности и документирует процесс взлома.

Однако, если компания официально не объявила об охоте на уязвимости, благородный поиск уязвимостей может обернуться неожиданными последствиями.

Юридическая справка

Уголовный кодекс Российской Федерации категорически запрещает попытки взлома чужой инфраструктуры. По статьям 272, 273, 274 можно получить штраф или даже срок за нераспознанный доступ, хранение и распространение информации. О законах других стран относительно взлома можно узнать на странице-карте межправительственной организации ЮНКТАД.

В прошлой статье по теме мы разобрали навыки, которые нужно освоить, чтобы попасть на технические должности в информационной безопасности (ИБ), и какие бесплатные ресурсы в этом помогут. Если вы хотите стать этичным хакером, обратите внимание на GitHub-репозиторий Awesome Ethical Hacking Resources, в котором ресурсы разбиты по категориям: книги, онлайн- и офлайн-платформы, курсы, сайты, youtube-каналы и т.

Познакомьтесь с автоматизированными инструментами OSINT – они помогут в исследовании вопросов безопасности. Чтобы начать работать багхантером, достаточно изучить несколько базовых инструментов:

- Wireshark позволят анализировать сетевой трафик и устранять неполадки в сети;

- Acunetix Web Vulnerability Scanner автоматизирует тестирование веб-приложений на наличие уязвимостей;

- Sqlmap создан для обнаружения недостатков внедрения SQL-кода.

Capture the Flag (CTF). Участники CTF-соревнований ищут «флаг», который служит доказательством взлома системы. Соревнования по захвату флага – отличный способ научиться взламывать киберсистемы. Обычно на CTF отводится ограниченное время и в захвате флага участвуют только зарегистрированные команды. Но существует и большое количество CTF в стиле «всегда онлайн», где можно оттачивать мастерство кибервзлома в одиночку и без ограничений по времени.

CTF для веб-эксплуатации. Pentesterlab – отличный ресурс, чтобы начать изучать веб-тестирование на проникновение. На Hacker101 CTF представлен список задач, направленных на развитие навыков веб-взлома. Решая их, можно познакомиться с большинством уязвимостей программ bug bounty – вознаграждений за найденные ошибки.

Реверс-инжиниринг. Потренироваться в обратном инжиниринге (англ. reverse engineering) можно на сайте Crackme, хранящем множество программ, которые можно попытаться взломать.

Смешанные CTF. OverTheWire – сайт для новичков в IT, на котором обучение начинается с основ командной строки и базовых навыков программирования. Далее предлагается широкий спектр задач на выбор: веб-безопасность, двоичные файлы, реверс-инжиниринг.

Живые CTF. Если вы хотите поучаствовать в живом CTF или CTF в стиле «Атака и защита», посетите CTFtime. org и посмотрите список текущих и предстоящих событий.

org и посмотрите список текущих и предстоящих событий.

Платформы Bug Bounty. Bug Bounty – это вознаграждение, выплачиваемое разработчикам, обнаружившим критические недостатки в программном обеспечении. Наградой служат деньги, оборудование компании или просто место в «Зале славы».

Поиск уязвимостей может проводиться на базе компании или на специализированной платформе. Одна из самых известных – Hackerone.

Тысячи организаций (в том числе General Motors, GitHub, Lufthansa, Nintendo, Spotify и Starbucks) сотрудничают с мировым сообществом белых хакеров. На платформе HackerOne за последний год была организованы тысяча клиентских программ, победителями получены награды на сумму 23 млн долл. Девять хакеров заработали суммарно более 1 млн долл. Средняя суммарная выплата сертифицированному этичному хакеру составляет 82 тыс. долл. в год. Отдельные багхантеры на платформах Bug Bounty зарабатывают до 50 тыс. долл. в месяц.

Отдельные багхантеры на платформах Bug Bounty зарабатывают до 50 тыс. долл. в месяц.

Как и специалисты по кибербезопасности, хакеры в белых шляпах могут сосредоточиться на одном или сразу нескольких направлениях взлома:

- веб-приложения

- системный взлом

- веб-серверы

- беспроводные вычислительные сети

- социальная инженерия

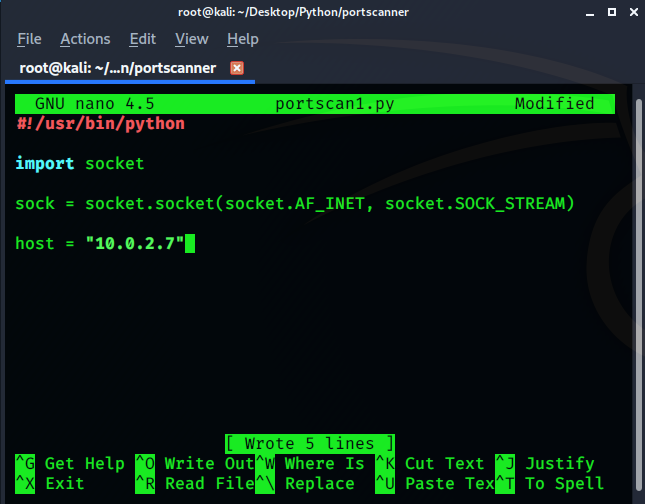

В предыдущей статье мы обсуждали задачи ИБ, одной из которых был тест на проникновение или пентест. Большинство этичных хакеров также тестируют системы на проникновение, но ищут и другие возможные слабые места: сканируют открытые и закрытые порты с помощью инструментов Nessus и NMAP; используют методы социальной инженерии; обходят системы обнаружения и предотвращения вторжений; прослушивают сети, взламывают беспроводные каналы шифрования; захватывают веб-серверы и веб-приложения.

Можно учиться самостоятельно (долго) или пойти на курсы с преподавателями (быстро). Плюс нужно учитывать, что джунов много, конкуренция выше и работодатели повышают порог вхождения при найме на работу. Чтобы получить актуальные знания, мы в proglib.academy запустили курсы:

- Основы программирования на Python.

- Профессия Python-разработчик.

- Алгоритмы и структуры данных.

- Математика для Data Science.

- Профессия Data Science.

- Frontend Basic: принцип работы современного веба.

- Профессия Фронтенд-разработчик.

- Обработка естественного языка. Полный курс.

На подходе еще больше 10 курсов для взрослых и детей.

Интересно, хочу попробовать!

Что такое этичный взлом? — Типы, значение этического взлома

Обновлено 29 августа 22 593 Views

Когда мы смотрим на новости, мы часто видим угрозы кибербезопасности, утечки данных, кражу денег, цифровые атаки и кибершпионаж. Все это стало возможным благодаря тому факту, что люди со злым умыслом теперь могут организовывать эти действия, не выходя из дома, из-за экрана компьютера. Благодаря широкому доступу к Интернету во всем мире это удобство побуждает экспоненциально большее число хакеров совершать киберпреступления. Естественно, это явление привело к увеличению спроса на квалифицированных этичных хакеров и других специалистов по кибербезопасности.

Все это стало возможным благодаря тому факту, что люди со злым умыслом теперь могут организовывать эти действия, не выходя из дома, из-за экрана компьютера. Благодаря широкому доступу к Интернету во всем мире это удобство побуждает экспоненциально большее число хакеров совершать киберпреступления. Естественно, это явление привело к увеличению спроса на квалифицированных этичных хакеров и других специалистов по кибербезопасности.

В этом блоге мы рассмотрим самые важные темы этического взлома:

- Что такое этический взлом?

- Типы этичного хакерства

- Важность этичного хакерства

- Этапы этичного хакерства

- Этический хакер: роли и обязанности

- Как стать этичным хакером?

Когда мы говорим об этическом взломе, явно подразумевается, что мы говорим о взломе, основанном на этических или моральных ценностях, без какого-либо злого умысла. Этический взлом определяется как любая форма взлома, разрешенная владельцем целевой системы. Это также может относиться к процессу принятия активных мер безопасности для защиты систем от хакеров со злонамеренными намерениями в отношении конфиденциальности данных.

Этический взлом определяется как любая форма взлома, разрешенная владельцем целевой системы. Это также может относиться к процессу принятия активных мер безопасности для защиты систем от хакеров со злонамеренными намерениями в отношении конфиденциальности данных.

С технической точки зрения этический взлом — это процесс обхода или взлома мер безопасности, реализованных в системе, для выявления уязвимостей, утечек данных и потенциальных угроз. Это считается этичным только в том случае, если соблюдаются региональные или организационные киберзаконы/правила. Эта работа официально известна как тестирование на проникновение. Как следует из названия, эта практика включает в себя попытку проникнуть в систему и документировать связанные с этим шаги.

Подводя итог, можно сказать, что этичный хакер взламывает целевую систему до того, как это сможет сделать любой вредоносный хакер. Это позволяет команде безопасности организации применить исправление безопасности в системе и эффективно устранить возможность для злоумышленника войти в систему или выполнить взлом.

Ознакомьтесь с нашим курсом этического взлома прямо сейчас, чтобы узнать о концепциях, связанных с этой областью!

Типы этического взлома- Взлом веб-приложений : Веб-взлом — это процесс использования программного обеспечения через HTTP путем использования визуального браузера Chrome, вмешательства в URI или сговора с аспектами HTTP, не сохраненными в URI.

- Взлом системы : Хактивисты получают доступ к персональным компьютерам по сети посредством взлома системы. Взлом паролей, повышение привилегий, создание вредоносного программного обеспечения и перехват пакетов — это защитные меры, которые специалисты по ИТ-безопасности могут использовать для борьбы с этими угрозами.

- Взлом веб-сервера : Сервер базы данных прикладного программного обеспечения генерирует веб-информацию в режиме реального времени. Таким образом, злоумышленники используют склеивание, пинг-потоп, сканирование портов, сниффинг-атаки и методы социальной инженерии для получения учетных данных, кодов доступа и информации о компании из веб-приложения.

- Взлом беспроводных сетей : поскольку беспроводные сети используют для передачи радиоволны, хакер может легко проникнуть в систему из любого места поблизости. Чтобы обнаружить идентификатор и взломать беспроводную сеть, злоумышленники часто используют сетевое фырканье.

- Социальная инженерия : Искусство манипулирования массами с целью раскрытия конфиденциальной информации известно как социальная инженерия. Преступники используют евгенику, поскольку, как правило, легче атаковать ваше органическое доверие, чем выяснить, как обмануть ваше устройство.

Ознакомьтесь с нашим курсом этического взлома в Индии прямо сейчас, чтобы узнать о концепциях, связанных с этой областью!

Типы хакеров Хакер — это человек, который решает техническую проблему, используя компьютер, сеть или даже другие возможности. Любой, кто использует свои навыки для получения доступа к системе или сети в целях нарушения законов, называется хакером.

Существуют разные типы хакеров:

1. Белые хакерыВ даркнете это нужные люди, которые приходят к нам на помощь. Белые хакеры, также известные как этические хакеры, являются экспертами по кибербезопасности, которые помогают правительству и бизнесу, проводя тестирование на проникновение и выявляя недостатки безопасности. Этические хакеры используют различные методы, чтобы защитить себя от хакеров в черной шляпе и других киберпреступников. Они взламывают нашу систему с благим намерением найти уязвимости и помочь вам удалить вирусы и вредоносное ПО.

2. Черные хакеры В наши дни черные хакеры являются главными виновниками киберпреступлений. В большинстве случаев повестка дня хакера в черной шляпе связана с деньгами. Эти хакеры ищут недостатки в отдельных компьютерах на предприятиях и в банковских системах. Они могут взломать вашу сеть и получить доступ к вашей личной, деловой и финансовой информации, используя любые лазейки, которые найдут.

Серые хакеры занимают промежуточное положение между белыми и черными хакерами. Серые хакеры не могут использовать свои навыки для личной выгоды, однако они могут иметь как хорошие, так и плохие намерения. Например, хакер, взломавший организацию и обнаруживший какую-либо уязвимость, может слить ее через Интернет или сообщить об этом организации. Тем не менее, как только хакеры используют свои хакерские навыки для личной выгоды, они становятся хакерами в черной шляпе.

Ознакомьтесь с этими вопросами для собеседования по этичному взлому, чтобы пройти следующее собеседование и стать этичным хакером.

Важность этического взломаДавайте разберемся, почему этический взлом или тестирование на проникновение является такой важной областью. Для этого нам нужно понять некоторые из многих вариантов использования и типов этического взлома. Вот некоторые из них:

- Проверка надежности пароля

- Проверка настроек безопасности и уровней привилегий в учетной записи домена и администрировании базы данных путем тестирования эксплойтов

- Тестирование на проникновение после каждого обновления/обновления программного обеспечения или после добавления нового патча безопасности

- Обеспечение невозможности перехвата каналов передачи данных

- Проверка достоверности протоколов аутентификации

- Обеспечение функций безопасности в приложениях, защищающих организационные и пользовательские базы данных

- Защита от атак типа «отказ в обслуживании»

- Сетевая безопасность и тестирование функций защиты от вторжений

Как видите, вышеупомянутые задачи важны для защиты целостности цифрового образа жизни и рабочей среды. Если вы не наймете этичных хакеров для сдерживания угрозы неэтичных хакеров, то вы обрекаете себя на катастрофу.

Если вы не наймете этичных хакеров для сдерживания угрозы неэтичных хакеров, то вы обрекаете себя на катастрофу.

Давайте рассмотрим сценарий, который во многом основан на реальных случаях из прошлого. Если вы используете веб-сайт электронной коммерции или социальной сети, вам необходимо создать базы данных для вашего веб-приложения, чтобы сохранить данные ваших учетных записей клиентов. Эти детали и данные могут варьироваться от дней рождения, адресов, сходств до частного мультимедийного контента, привилегированных сообщений, платежной информации, хешированных паролей и т. д.

утечка данных злоумышленнику или общественности может оказаться огромной проблемой. Клиенты, доверившие вам свои личные данные, будут иметь юридические последствия, что может привести к большому штрафу в суде. После этого не будет доверия к безопасности вашего сайта, что приведет к резкому сокращению трафика. Все это будет большой ответственностью для вашей организации.

Основываясь на приведенном выше случае, вы, вероятно, можете понять важность этического взлома.

Любой сложный процесс взлома состоит из нескольких этапов. Давайте пройдемся по ним один за другим.

Разведка : Перед выполнением любого взлома вам необходимо собрать некоторую предварительную информацию о целевой системе. Эта информация может относиться к людям или организациям, связанным с целью, сведениям о хост-системе или целевой сети. Основная цель этого шага — спроектировать взлом на основе точных технологий и мер безопасности, реализованных в целевой системе.

Сканирование : В большинстве случаев взлом осуществляется через доступ к сети. Большинство наших устройств, будь то в организации или дома, подключены к сети. Распространенной формой этой сети является Wi-Fi или WLAN. В офисах также проложены Ethernet-соединения для обеспечения максимальной эффективности. Как хакер, вы можете воспользоваться этим фактором и сосредоточиться на получении несанкционированного доступа к сети целевого хоста. В этом процессе выявляются топология сети и уязвимые порты.

В этом процессе выявляются топология сети и уязвимые порты.

Получение доступа : Два вышеупомянутых шага завершают этап сбора информации. Теперь, основываясь на этой информации, вам нужно начать взлом. Этот шаг включает в себя проникновение в целевую систему путем взлома пароля или обхода мер безопасности.

Сохранение доступа : После получения доступа вам необходимо убедиться, что после завершения первого сеанса вы сможете сохранить доступ к целевой системе. Это делается через бэкдор. Бэкдор — это эксплойт или хак, оставленный в целевой системе для будущего доступа. Если вы не оставите лазейку, целевая система может внедрить более новое исправление безопасности или сбросить свои меры безопасности, и вам, возможно, придется выполнить или создать взлом еще раз.

Очистка следов : После завершения атаки или взлома важно удалить следы вашего вторжения. Этот шаг включает в себя удаление всех бэкдоров, исполняемых файлов или журналов, которые могут привести к тому, что атака будет отслежена до вас или обнаружена в первую очередь.

Давайте поговорим об обязанностях сертифицированного этического хакера:

- Встреча с вашим клиентом для ознакомления с системами безопасности, установленными в настоящее время

- Проверка системы организации, топологии сети и уязвимых точек входа

- Выполнение тестирования на проникновение в систему( s)

- Выявление и документирование недостатков и уязвимостей в безопасности

- Тестирование уровня безопасности в сети

- Выявление лучших решений безопасности

- Создание отчетов о тестировании на проникновение

- Проведение тестирования на проникновение после внедрения предложенных или новых функций безопасности

- Поиск альтернатив неработающим функциям безопасности

Ниже приведен пример того, как должностные инструкции этичного хакера выглядят на работе порталы:

(Источник: Naukri. com)

com)

Если вас интересует роль этичного хакера. Это может оказаться одним из самых инновационных и интересных карьерных путей. Отчасти это связано с тем, что ландшафт хакеров меняется каждую неделю. На рынке появляются новые вирусы и эксплойты, которые вам постоянно нужно исследовать и следить за ними. Это усилие не останется незамеченным, потому что чем более вы эффективны и опытны, тем выше спрос на вас, и вы также будете получать соответствующую компенсацию.

В вышеупомянутом описании работы мы видим, что для работы в области этического взлома и кибербезопасности требуется, чтобы вы были «сертифицированным этическим хакером». Это не просто сертификация; это относится к сертификации CEH (Certified Ethical Hacker) Совета ЕС. Но загвоздка в том, что вы не можете явиться на эту сертификацию без обучения. Вам необходимо пройти это обучение в самом Совете ЕС или в аккредитованном учебном центре.

Если вы заинтересованы в сертификации, вы можете ознакомиться с подробным руководством Intellipaat на Как сдать экзамен CEH .

Вы можете отказаться от обучения и явиться на экзамен напрямую, только если у вас есть 2 года опыта работы в области кибербезопасности, что должно быть подтверждено письмами об опыте.

Если вы ищете доступный вариант для прохождения этой сертификации, тогда не ищите ничего, кроме курса Ethical Hacking от Intellipaat. Intellipaat сотрудничает с EC-Council, чтобы предоставить вам аккредитованное обучение, необходимое для явки и сдачи экзамена CEH. Получив этот сертификат с надлежащей квалификацией, вы можете свободно подавать заявки на работу в области кибербезопасности, требующую, чтобы вы были сертифицированным этическим хакером.

Проверьте наш курс этического взлома CEH в Дели сейчас, чтобы изучить этический взлом с самого начала.

Расписание курсов

Что такое этичный взлом | Maryville Online

Этический взлом, иногда называемый тестированием на проникновение, включает целенаправленный взлом компьютерной сети квалифицированным экспертом по безопасности данных для проверки уязвимостей в критической инфраструктуре системы. Сертифицированный тестер на проникновение с полным знанием всех вовлеченных сторон обычно заключает контракт на проведение аудита.

Сертифицированный тестер на проникновение с полным знанием всех вовлеченных сторон обычно заключает контракт на проведение аудита.

Бизнес, коммерция, финансовые операции, записи и общение теперь почти полностью основаны на сети или облаке. Хакеры используют свои навыки для обхода протоколов безопасности и входа в защищенные сети для установки вредоносного программного обеспечения или кражи денег, товаров и конфиденциальной информации. Они могут изменять записи, использовать слабости и иным образом наносить ущерб компаниям, пользователям компьютеров и обществу в целом.

Для защиты от хакеров привлекаются квалифицированные специалисты по тестированию на проникновение, которые предотвращают атаки и защищают критическую инфраструктуру данных. На самом деле, по данным MarketWatch, спрос на этичных хакеров растет, поскольку кибератаки становятся все более катастрофическими для крупных организаций.

Эта тенденция приводит к одному из самых больших вопросов в области безопасности данных: поскольку этичные хакеры здесь, чтобы убедиться, что неэтичные хакеры не смогут взломать нас, как мы можем гарантировать, что те, кто отвечает за защиту инфраструктуры, также не используют их знания в злонамеренных целях?

Компетентный специалист по тестированию на проникновение должен внимательно следить за хакерскими тенденциями, изучать новые эксплойты, читать хакерские форумы и держаться подальше от криминального сообщества хакеров, чтобы оставаться компетентным в своей работе, сохраняя при этом свою честность.

К сожалению, простота и удобство онлайн-операций означают, что неэтичные хакеры находят все больше возможностей нанести ущерб и участвовать в киберпреступлениях.

Скорость обработки информации открывает двери неэтичным хакерам для проникновения в системы и использования уязвимостей для получения максимальной выгоды. Это делает усилия высококвалифицированного и хорошо обученного специалиста по тестированию на проникновение критически важным компонентом для защиты целостности серверов и сетей. Однако без рутинного тестирования и развития навыков неэтичные хакеры в конечном итоге проникнут внутрь.

Если вы хотите узнать больше об этичном взломе и планируете получить степень бакалавра или магистра в области кибербезопасности, ознакомьтесь с доступными вам вариантами и узнайте, как они могут помочь вам в достижении ваших целей.

Читайте дальше, чтобы узнать больше о серых областях этического взлома.

Социальная инженерия Проблема этического хакерства становится еще более сложной, когда к ней добавляется социальная инженерия, использующая человеческое поведение или социальные нормы. По мере повышения эффективности компьютерной безопасности неэтичные хакеры обратили свое внимание на самое слабое звено: людей. Взломы людей называются социальной инженерией.

По мере повышения эффективности компьютерной безопасности неэтичные хакеры обратили свое внимание на самое слабое звено: людей. Взломы людей называются социальной инженерией.

Например, недобросовестный хакер может выдать себя за ИТ-специалиста компании и попросить сотрудников войти в свои учетные записи, прочитать личную информацию вслух или даже проверить имена и дни рождения детей (используемые многими людьми в качестве паролей), адреса и социальные сети. Номера безопасности.

Чтобы специалисты по тестированию на проникновение могли воспроизвести взлом с помощью социальной инженерии, они также должны попытаться получить личную информацию от сотрудников без их ведома. Делать это, даже контролируемым образом, некоторые считают нарушением неприкосновенности частной жизни. Тем не менее, некоторые контракты на тестирование на проникновение включают попытки социальной инженерии.

OSSTMMТак какой же показатель поведения руководит этичными хакерами и не позволяет им использовать свои навыки в злонамеренных целях?

Руководство по методологии тестирования безопасности с открытым исходным кодом (OSSTMM) содержит подробный раздел «Правила взаимодействия», в котором подчеркивается важность четкого указания — заранее — объема и цели теста на проникновение, чтобы все вовлеченные стороны точно знали, чего ожидать.

Объем тестирования, процесс и процедуры отчетности должны быть четко определены в контракте, включая, помимо прочего, все IP-адреса, номера телефонов, порты маршрутизации, эксплойты и даже взломы социальной инженерии, которые будут использоваться во время тестирования. .

В дополнение к вниманию, уделяемому контрактам на тестирование на проникновение, OSSTMM запрещает использование страха, неуверенности, сомнения и обмана в маркетинге этических хакерских услуг. Другими словами, этичный хакер не может обманом заставить потенциального клиента подписать контракт, предлагая пугающие факты и тактики запугивания, предназначенные для преувеличения угроз.

Международный совет консультантов по электронной коммерции (EC-Council) работает над тем, чтобы этический взлом соответствовал своей миссии, сертифицируя и лицензируя тестировщиков на проникновение. Этот процесс также включает проверку криминального прошлого.

HAISA 2015 Материалы девятого Международного симпозиума по человеческим аспектам информационной безопасности и гарантии (HAISA) освещают некоторые из наиболее серьезных дилемм, с которыми сталкиваются этичные хакеры.

Во-первых, существует разрыв между правильными действиями для компании-клиента и правильными действиями для сотрудников компании. Тщательный тест на проникновение может нарушить конфиденциальность сотрудников, но если их конфиденциальность является приоритетом во время теста на проникновение, то общий результат теста может быть недостаточно полным для клиента.

Вторая дилемма касается структурированного и неструктурированного подходов к тестированию на проникновение. Структурированный подход заранее детализирует каждую задачу, но он не позволяет этичному хакеру действовать за пределами этих границ.

Неструктурированный подход позволяет этичному хакеру использовать свое воображение и адаптироваться к каждому сценарию более реалистично (так, как это сделал бы «настоящий» неэтичный хакер), но клиент должен слепо доверять пентестеру.

Профессиональная этика тестирования на проникновение Австралийский журнал информационных систем опубликовал подробный отчет о профессиональной этике тестирования на проникновение, в котором авторы подчеркнули честность как основную моральную добродетель в этическом взломе. Честность исходит из служения и защиты клиента и поддержки профессии безопасности.

Честность исходит из служения и защиты клиента и поддержки профессии безопасности.

Для достижения этой цели этичные хакеры должны избегать конфликтов интересов, ложных срабатываний (указание на недостатки там, где их нет) и ложных отрицаний (наоборот), и они должны включать подробные формулировки относительно своих технических и этических ограничений в текст каждого договора.

Компании, нанимающие тестировщиков на проникновение, должны иметь реалистичные ожидания перед тестом. Некоторые компании ожидают, что тестеры на проникновение также настроят или улучшат их сетевую безопасность. Однако работа пентестера заключается в тестировании средств защиты, а не в их создании.

Кроме того, если клиент хочет, чтобы тесты социальной инженерии были включены, он или она должны быть готовы принять сводный отчет с неконкретной статистикой результатов. Этический хакер не может назвать имена сотрудников, которые не прошли тест, потому что в результате может быть поставлена под угрозу их занятость и конфиденциальность.

Неэтичные хакеры стали серьезной угрозой практически для каждой части общества: личной, частной, деловой, медицинской и правительственной, и это лишь некоторые из них. И по мере развития инфраструктуры неэтичные хакеры постоянно совершенствуют свои навыки, чтобы преодолеть последние достижения в области технологий. Тестеры на проникновение также должны делать то же самое.

Тестирование на проникновение требует знаний и навыков, используемых в основном в злоумышленных целях. Но вместо того, чтобы сеять раздор, этичным хакерам доверяют использовать свои навыки для защиты и безопасности.

В конце концов, каким бы подробным ни был написан договор, со стороны пентестера необходим хоть какой-то элемент честности, а со стороны клиента необходим некоторый элемент доверия.

К сожалению, юридических ловушек в области тестирования на проникновение предостаточно. И большинство из них возникают в результате фактического или предполагаемого неэтичного поведения.