DDoS-атаки в 2022 и методы защиты от них / Хабр

Мы в Southbridge занимаемся построением и поддержкой ИТ-инфраструктуры и в процессе работы регулярно сталкиваемся с DDoS-атаками на серверы клиентов. Поэтому мы накопили опыт в этом вопросе. Денис Чернов, DevOps-инженер Southbridge, провёл вебинар о DDoS-атаках и подготовил на его основе эту статью. Слово Денису.

Привет, Хабр! Хочу поделиться тем, что знаю о DDoS — что это за атаки, какие они бывают, как можно их предотвратить и минимизировать влияние таких атак на свой сервис.

Эта статья написана по моему вебинару. Можно посмотреть его на Youtube — там кроме теории есть практика с настройкой защиты веб-сервера и имитацией DDoS-атаки.

Что такое DDoS-атаки и зачем их устраивают

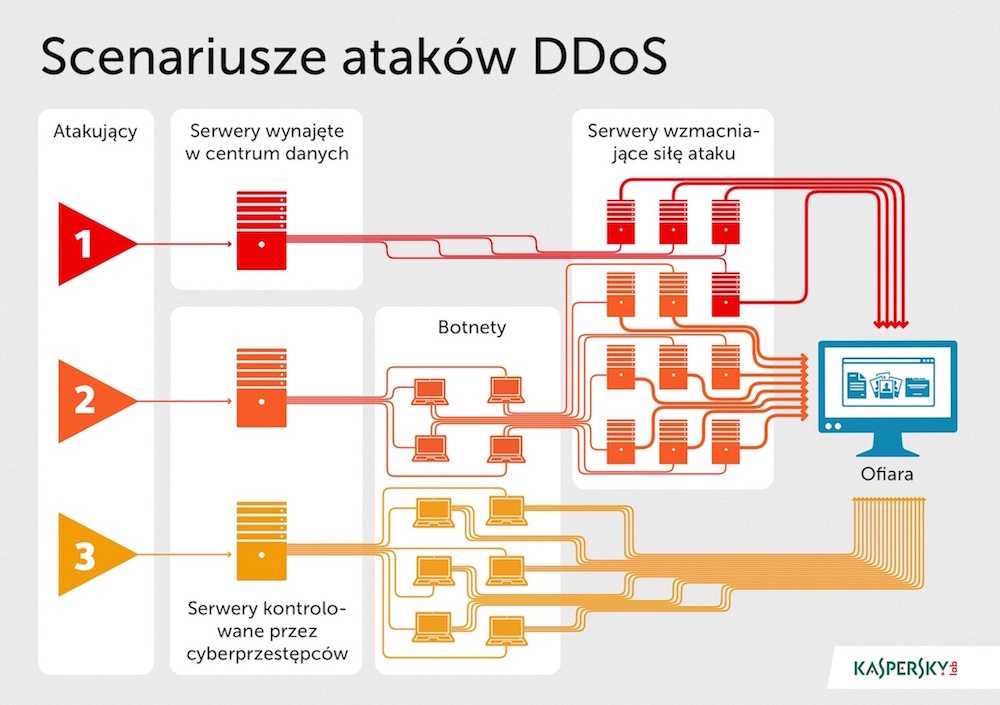

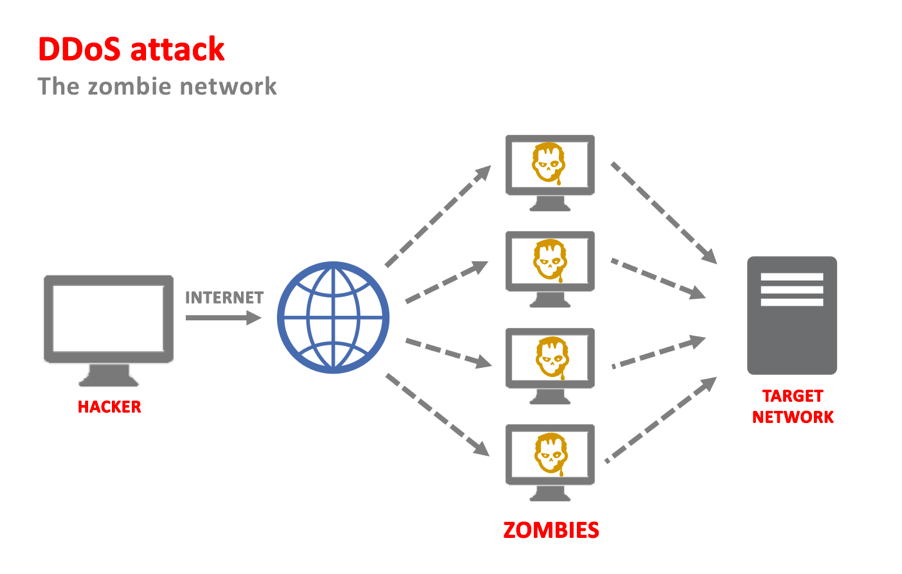

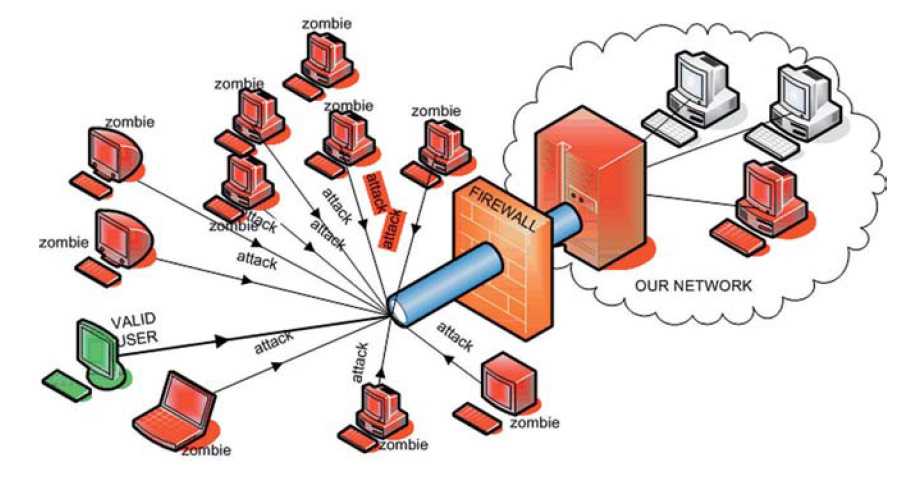

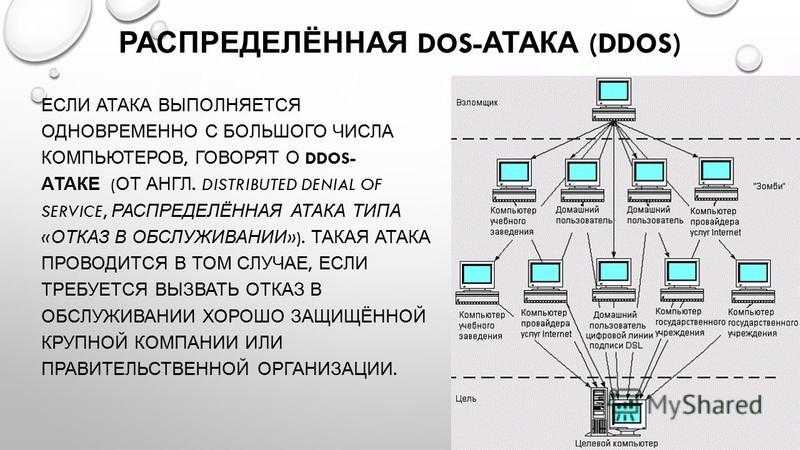

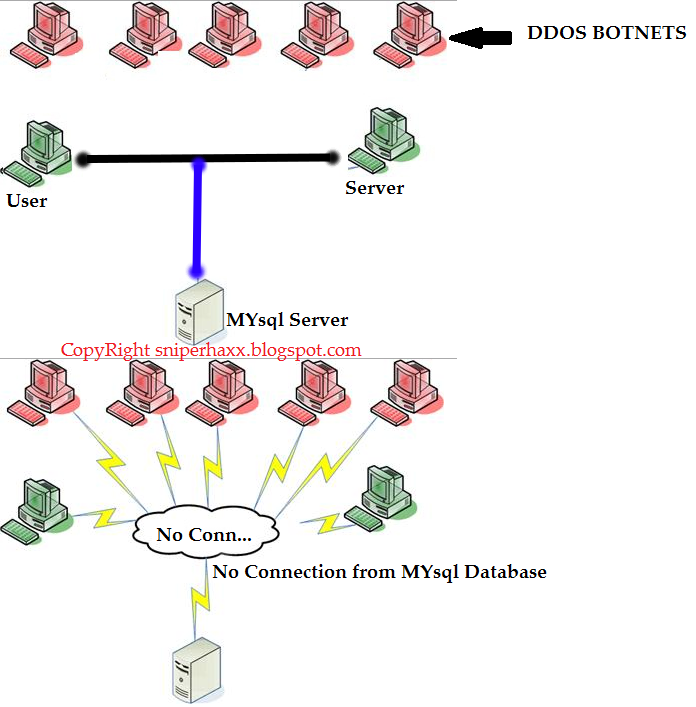

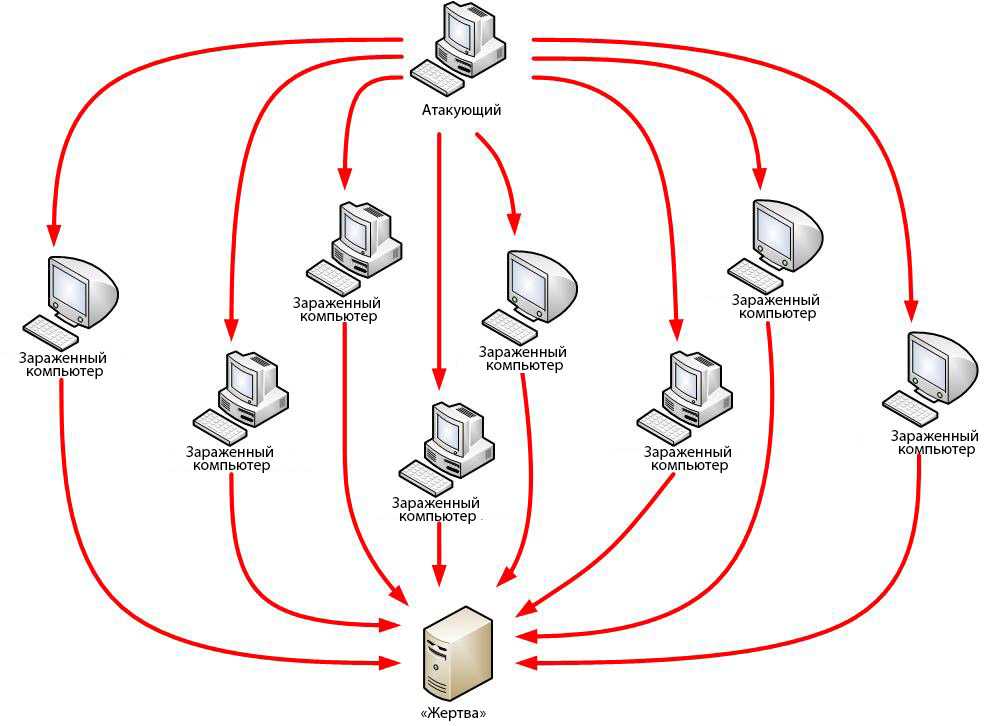

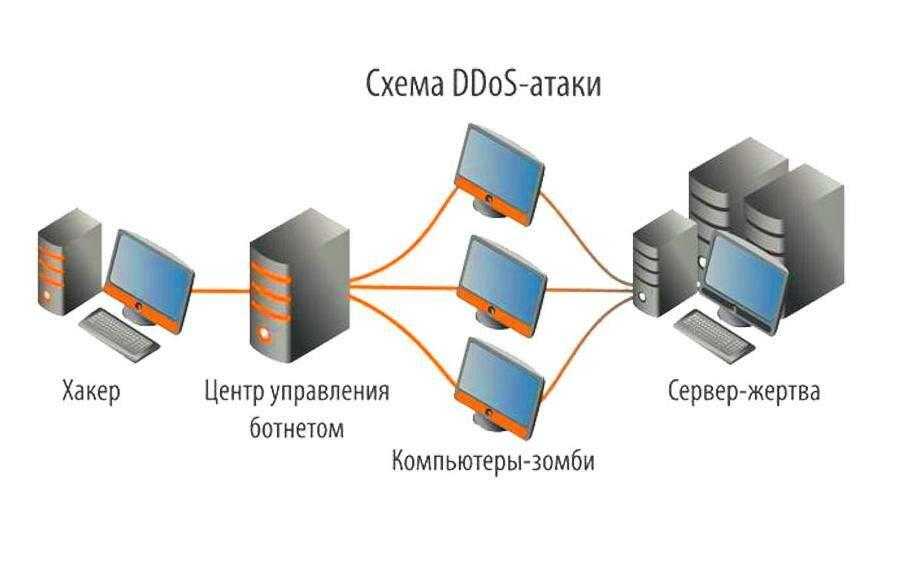

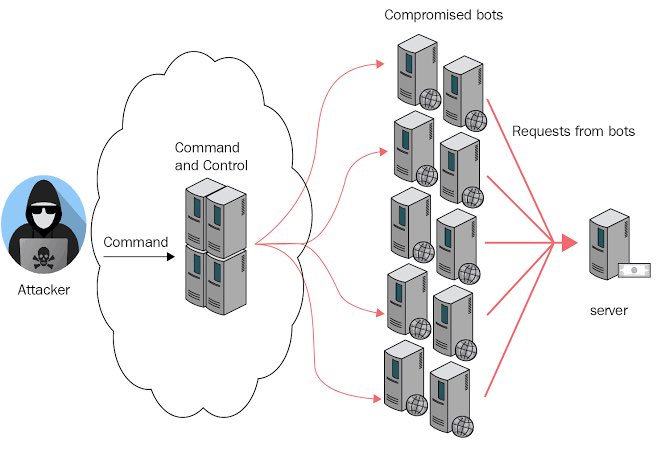

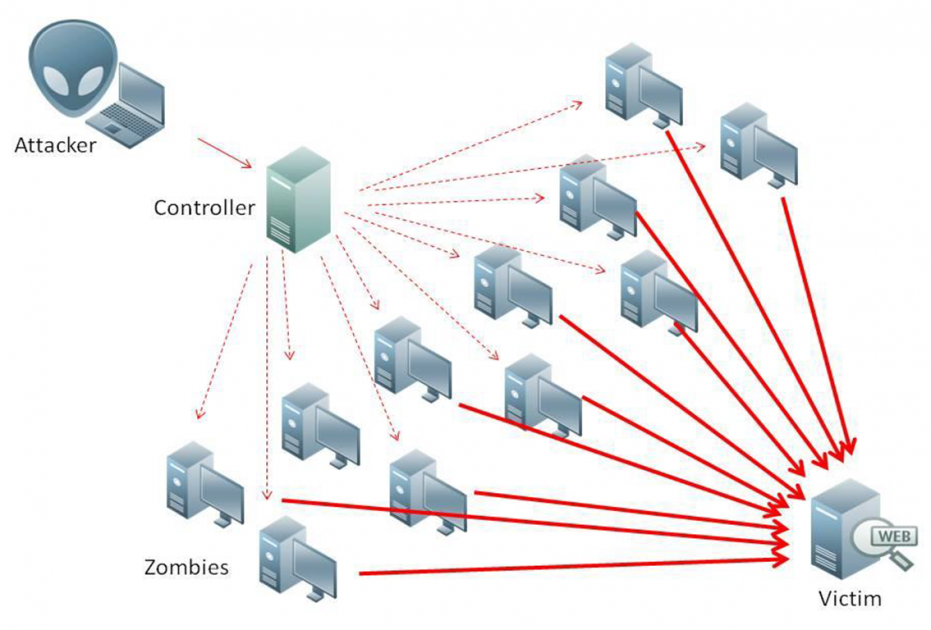

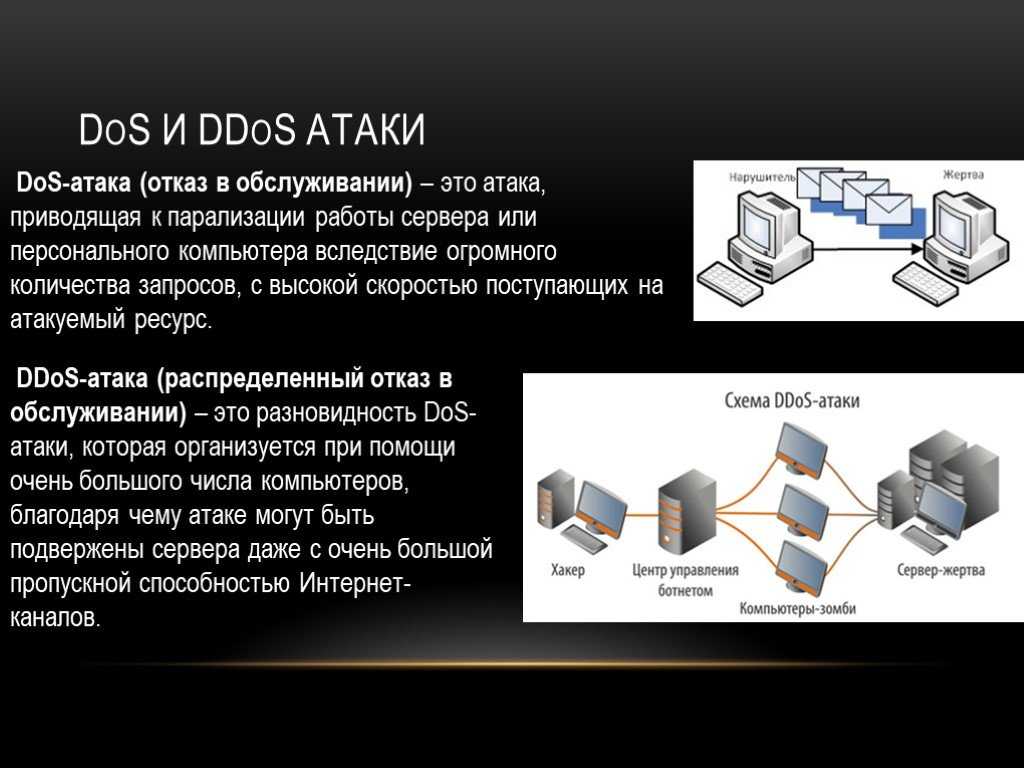

DDoS — это Distributed Denial of Service, распределённый отказ в обслуживании. По сути это хакерская атака, которая перегружает систему, чтобы конечные потребители не могли пользоваться сервисом. Атака может быть направлена на всю ИТ-инфраструктуру, конкретный сервис либо канал до этого сервиса.

Распределённая — значит, что атака выполняется одновременно с большого количества устройств, которые зачастую распределены географически. Это могут быть как специально подготовленные сервера, так и ботнеты из зараженных устройств. Ботнет — это группа устройств, на которых запущены скрипты, выполняющие нужный злоумышленнику код, в данном случае — DDoS-атаку. Зачастую ботнеты собираются из устройств, зараженных вредоносным ПО, и их владельцы даже не подозревает о «двойной жизни» своих гаджетов.

DDoS-атака может быть организована с коммерческой целью:

Получить выкуп — обрушить систему и потребовать деньги за прекращение атаки.

Подставить конкурента. Например, обрушить его сайт в преддверии крупного праздника, чтобы клиенты ничего не могли заказать и пошли в другой магазин.

Но бывают и некоммерческие причины атак:

геополитические;

просто ради развлечения;

ради «хакерской» практики;

из «обиды» на какой-либо сайт, сервис или бренд.

Вне зависимости от причины DDoS-атака влияет на вашу конечную инфраструктуру и делает ваш сервис или сайт недоступным. Причины у недоступности могут быть разные, например:

Заполнение вашего сетевого канала паразитным трафиком: пустыми запросами и пакетами.

Утилизация ресурсов: ваш веб-сервер или СУБД оказывается загружен обработкой ненужных запросов и не может выдать реальным клиентам нужную информацию.

Кроме недоступности сервиса есть и другие последствия DDoS-атак:

Если ваши серверы в облаке, а трафик платный, вы можете понести финансовые расходы.

Если сайт будет недоступен больше двух суток, поисковые боты станут ранжировать вас ниже. Позиции в поисковой выдаче придётся восстанавливать.

Даже после восстановления работоспособности сервиса клиенты станут меньше вам доверять и могут уйти к конкурентам.

Под атакой элементы ИТ-инфраструктуры могут вести себя некорректно.

Например, выдавать пользователю внутреннюю информацию о СУБД, к которой не удаётся подключиться. Ещё я на практике видел ошибку коннекта к базе данных даже после того, как проблемы с DDoS были уже решены.

Например, выдавать пользователю внутреннюю информацию о СУБД, к которой не удаётся подключиться. Ещё я на практике видел ошибку коннекта к базе данных даже после того, как проблемы с DDoS были уже решены.

Какие DDoS-атаки бывают

Существует несколько классификаций DDoS-атак. Здесь я хочу поговорить о классификации по уровням модели OSI.

Низкоуровневые. Они происходят на L3-L4 модели OSI, то есть в районе сетевого и транспортного протокола:

Сетевой уровень (L3): DDoS-атаки по протоколам IPv4, IPv6, ICMP, IGMP, IPsec, RIP, OSPF. Цели таких атак — в первую очередь сетевые устройства.

Транспортный уровень (L4): воздействие по протоколам TCP и UDP.

Цели таких атак — конечные серверы и некоторые интернет-сервисы.

Такие атаки весьма распространены. Дело в том, что стандарты интернета в делались с расчётом на то, что все участники будут добросовестно их использовать.

Например, в протоколе UDP, который работает поверх IP, информация передаётся датаграммами, и в заголовках пакета не содержится IP ни источника, ни получателя. UDP доверяет адресацию протоколу IP, поверх которого работает, а в протоколе IP эти заголовки есть, но они никак не проверяются. Соответственно, очень многие атаки основаны на том, что меняется один из IP-адресов, как правило, это IP-адрес источника. Это называется спуфингом, т.е. атакой с подменой данных одного из узлов.

UDP доверяет адресацию протоколу IP, поверх которого работает, а в протоколе IP эти заголовки есть, но они никак не проверяются. Соответственно, очень многие атаки основаны на том, что меняется один из IP-адресов, как правило, это IP-адрес источника. Это называется спуфингом, т.е. атакой с подменой данных одного из узлов.

Такие атаки характерны тем, что нагружают какие-то части вашей инфраструктуры, забивают канал или заполняют служебные таблицы.

Высокоуровневые. Они затрагивают уровень приложения, L7, и воздействуют по прикладным протоколам, например, HTTP. Цели таких атак — конечные серверы и сервисы.

Самые распространённые виды атак

Существует несколько разновидностей DDoS-атак в зависимости от того, на что и как конкретно они воздействуют. Расскажу о четырех самых популярных.

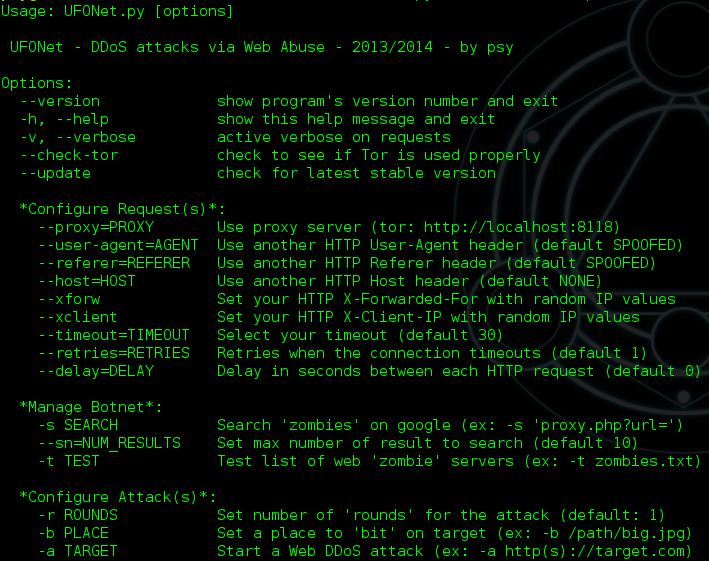

UDP Flood

UDP работает поверх протокола IP, и там нет установки соединения как такового — данные просто отсылаются безо всякого контроля целостности. Поэтому злоумышленник может, например, подменить IP-адрес источника — рассылать пакеты со своего устройства, но делать, вид, что они приходят из других мест. Проверить это нельзя, и именно в таком виде они придут на сервер.

Проверить это нельзя, и именно в таком виде они придут на сервер.

При такой атаке злоумышленник генерирует множество пакетов максимального размера и отправляет на сервер-жертву. Опасность в том, что даже если сервер закрыт на firewall, невозможно повлиять на фильтрацию таких данных до их получения сетевым интерфейсом. «Последняя миля» от граничного маршрутизатора до сетевого интерфейса зачастую является наиболее уязвимым местом по пропускной способности. Пакеты всё равно пойдут через ваш канал и заполнят полосу пропускания.

Что делать. Банить на сервере пакеты по IP неэффективно, потому что заголовки легко менять (вышеупомянутый спуфинг). А если вы ещё и слушаете что-то по UDP-порту, бороться с ситуацией становится особенно сложно.

Обычно сервисы, которые работают через UDP — потоковые: IPTV, голосовые серверы вроде Тимспика, игры. Есть вариант посчитать длину пакета, которую вы обычно получаете, например, для входа в игру. И настроить firewall так, чтобы в доверенные добавлялись только адреса, откуда пришли пакеты нужного размера с подходящим содержимым. Это можно сделать с помощью анализа дампа трафика, который генерирует легитимное клиентское приложение.

Это можно сделать с помощью анализа дампа трафика, который генерирует легитимное клиентское приложение.

Также есть методы усиления (амплификации), позволяющие многократно усилить атаку. Злоумышленник рассылает совершенно нормальным серверам по всему миру запрос (например DNS запрос, который использует UDP порт 53), в котором подменяет свой адрес на адрес жертвы в заголовках. Соответственно все сервера, на которые пришел запрос, отправляют ответ не на адрес атакующего, а на адрес жертвы, который был указан в заголовках. Так как DNS-ответ намного больше запроса, то и объем данных, который приходит на сервер жертвы, зачастую весьма велик.

Если вы не работаете через UDP, его вообще можно закрыть — так делают многие провайдеры, размещая свои DNS-сервера внутри сети.

Кстати, сейчас активно внедряют новый протокол QUIC, который будет являться транспортным для HTTP3. Этот протокол работает как раз поверх UDP и, скорее всего, будет подвержен таким атакам. Пока не знаю, как с ними планируют бороться. Может, разработают какие-то подходящие инструменты.

Может, разработают какие-то подходящие инструменты.

Фрагментированный UDP Flood

У него кроме описанного выше есть дополнительное действие. Атакующий присылает на сервер жертвы пакет, но говорит, что это только часть. Сервер-жертва резервирует у себя ресурс, чтобы собрать пакет, но новые фрагменты не приходят.

Что делать. Отбрасывать пакеты, которые по ожиданиям будут слишком большого размера, чтобы не забивать вашу оперативную память.

TCP SYN Flood

У TCP есть механизм установки соединения. Сначала источник посылает SYN-запрос о том, что хочет установить соединение. Сервер-получатель отвечает пакетом SYN+АСК о том, что готов к соединению.

Источник отвечает ACK-пакетом, подтверждая получение SYN+ACK.

Соединение устанавливается, потому что обе стороны подтвердили готовность, и начинают передаваться данные.

Здесь уже есть проверка соответствия IP-адреса, поэтому подменить его не получится. Но атакующий может генерировать SYN-пакет, инициируя новую сессию с сервером-жертвой, а соединение не установить, не отправляя АСК. Такая атака переполняет таблицу соединений, вызывая падение производительности. На настоящие запросы просто не остаётся места.

Такая атака переполняет таблицу соединений, вызывая падение производительности. На настоящие запросы просто не остаётся места.

Что делать. Блокировать через firewall по превышению и настраивать лимиты по количеству SYN-пакетов в секунду, которые вы ожидаете для вашего сервиса.

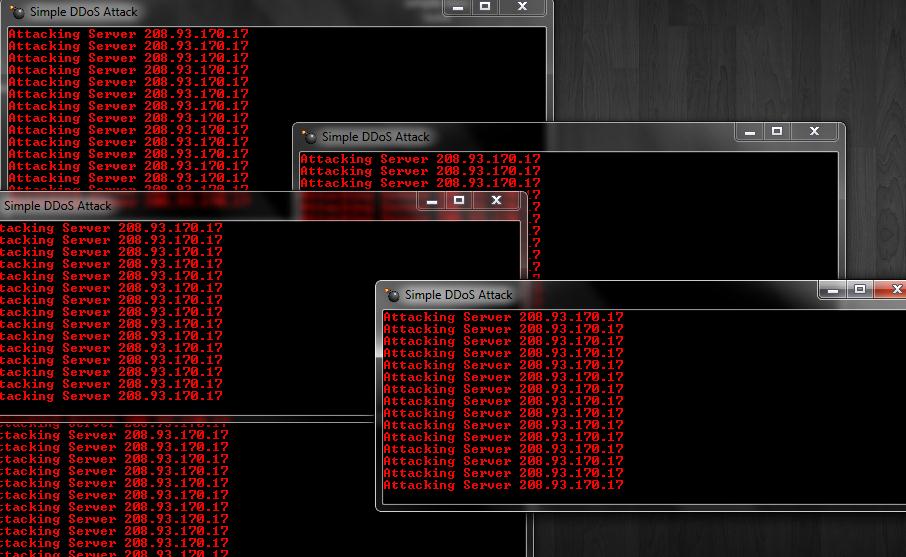

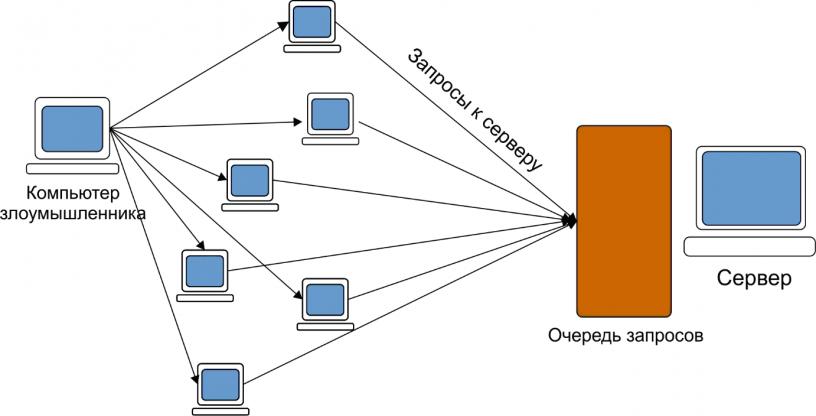

HTTP Flood

Направлена уже не на соединение, а непосредственно на ваш сервис, и обычно воздействует на прикладной уровень модели OSI.

HTTP Flood — это просто генерация запросов. Здесь не происходит какой-то подмены, нарушений стандартов или тому подобного. Это распределённые запросы с целью вызвать недоступность вашего веб-сервера. Банально — злоумышленник отправляет миллионы запросов по генерации главной страницы вашего сайта, и сервер просто не справляется. Это как реальное обрушение в Черную пятницу, только вызванное искусственно.

Борьба с такими атаками сильно разнится в зависимости от инфраструктуры и характера атаки. Дальше расскажу об этом подробнее.

Методы предотвращения и защиты от DDoS-атак

Общий анализ инфраструктуры

Составить план инфраструктуры.

Однозначно понять, что и где у вас расположено, какие сервисы и серверы вы используете.

Однозначно понять, что и где у вас расположено, какие сервисы и серверы вы используете.Проанализировать, какие элементы инфраструктуры должны быть доступны извне. Все, которые не должны быть — закрыть. Например, СУБД не должна быть доступна извне. Стоит в firewall ограничить доступ и сменить порт со стандартного.

Убедиться, что IP-адреса инфраструктуры не скомпрометированы. Даже если вы отбили атаку на основной сервис, другой элемент вашей инфраструктуры может стать целью атаки.

Минимизация зоны атаки

Настроить firewall сервера. В политиках ни в коем случае нельзя оставлять настройки по дефолту. Важно закрыть все, кроме доверенных адресов и сетей.

Скрыть все реальные IP-адреса инфраструктуры. Периодически их менять.

По возможности отказаться от нешифрованного трафика. Перестать использовать HTTP и перейти на HTTPS. Это важно для безопасности в целом, но и от DDoS защищает — чтобы злоумышленники не смогли подсмотреть ваши пакеты и понять, как вы их формируете, чтобы потом подделать.

Проверить бизнес-логику, чтобы понять, как и куда ваш легитимный клиент должен делать запросы. Так вы научитесь распознавать нелегитимные.

Если на физическом сервере находится не один сервис, важно тщательно разграничить их по ресурсам. Чтобы упавший сервис не мог съесть все ресурсы и повредить другим сервисам.

Настроить мониторинг

Бывает так, что DDoS-атаки неочевидны и труднообнаружимы. Например, атаковать могут микросервис по приему заказов. Тогда главная страница будет доступна, но клиенты не смогут сделать заказ — и пока вам об этом не сообщат, вы останетесь в неведении.

Поэтому важно настроить мониторинг показателей сервиса: канал, загрузка CPU, траты памяти, работоспособности отдельных микросервисов и важных для бизнеса элементов сайта.

На что еще обратить внимание

После атаки IP бэкенда может остаться известен злоумышленникам. Поэтому его важно менять — ведь раз вас хотят «положить», то после отбитой атаки могут начать атаковать снова.

Защищать нужно все сервисы, а не только часть. Иначе эффективность защиты сильно упадет.

Граничные маршрутизаторы, «последняя миля» до вашего сервера, не всегда приспособлены подавлять флуд, который забивает ваш канал. Учитывайте это при выборе провайдера.

Определённые части кода могут быть плохо оптимизированы и уязвимы к атакам. Их нужно прорефакторить.

Мы в Southbridge достаточно часто сталкиваемся с DDoS-атаками. Последовательно выявляя характер атаки и её паттерны, не так уж сложно выработать методы противодействия и модернизировать инфраструктуру, учитывая необходимость отражения таких атак. Я сталкивался с сильной атакой только один раз, а в остальных случаях справиться всегда удавалось. Значит, и вам по силам построить инфраструктуру, устойчивую к DDoS.

DDOS атаки | Совет Федерации Федерального Собрания Российской Федерации

Информационная безопасность сегодня особенно важна, ведь по‑прежнему

присутствует риск кражи личных данных не только у физических лиц, но и важной,

секретной информации у компаний. По сообщению «Роскосмоса», 26 февраля на их

официальный сайт была совершена DDoS-атака.

Как заявили представители корпорации, хакеры действовали с иностранных

серверов.

По сообщению «Роскосмоса», 26 февраля на их

официальный сайт была совершена DDoS-атака.

Как заявили представители корпорации, хакеры действовали с иностранных

серверов.

Также DDoS-атакам подверглись Российские Железные Дороги (РЖД), сайты крупнейших российских СМИ (РБК, Лента.ру, РИА новости, Коммерсантъ, Известия, ТАСС, Фонтанка, Мел), сайт телеканала RT, платформа «Смотрим» (ВГТРК), информационные ресурсы Севастополя и портал правительства Республики Крым.

Что такое DDoS-атаки?

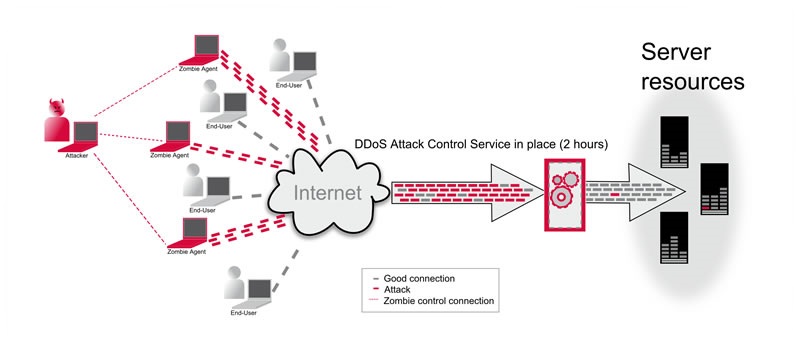

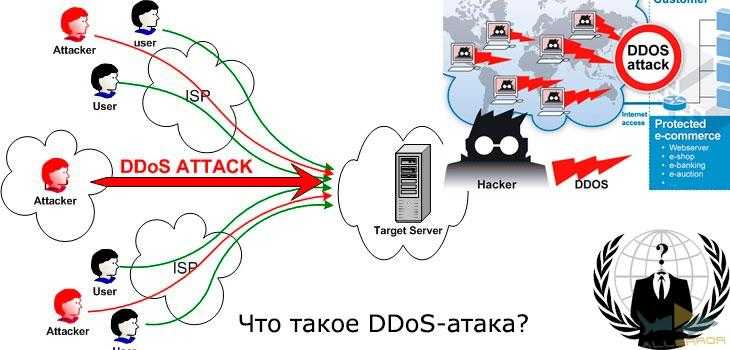

Распределенные сетевые атаки часто называются распределёнными

атаками типа «отказ в обслуживании» (Distributed Denial of Service, DDoS). Их

смысл заключается в том, чтобы довести до перегрузки тот или иной

интернет-ресурс. Для этого хакеры отправляют запросы с огромного количества

взломанных устройств на неугодный сайт до тех пор, пока он не замедлит время,

отведенное на ответы запросов пользователей, или пока не перестает справляться

и ресурс полностью откажет в работе. В перечисленном и заключается основная

цель злоумышленника.

Директор по разработке РБК Анна Абрамова рассказала, что при атаке от входа одного посетителя на сайт поступает тысяча запросов. Так, сайт РБК получал до 2,5 тыс. запросов в минуту с IP-адресов, большая часть из которых находилась за рубежом, и не справлялся с ними.

Через какие устройства хакеры могут устроить DDoS-атаку?

К сожалению, любая техника, имеющая доступ к сети Интернет, способна стать оружием в руках хакера. Атаки могут быть проведены не только с помощью компьютера или смартфона, но и холодильника, микроволновки, умной лампочки, тостера и даже сетевого принтера. Это происходит, поскольку данные устройства имеют стандартный логин и пароль для подключения, которые очень просто взломать методом подбора. Этим и пользуются хакеры по всему миру.

Обиднее всего, что взлом происходит очень просто. Посмотрите

на заднюю крышку вашего Wi-Fi роутера, вероятно, там вы

обнаружите простую и незамысловатую комбинацию логина и пароля. Вредоносная программа методом перебора находит

правильный пароль и проникает в устройство. Причем все это может происходить

без участия человека.

Вредоносная программа методом перебора находит

правильный пароль и проникает в устройство. Причем все это может происходить

без участия человека.

Взломанные гаджеты подключаются к бот-нету. Это сеть, где используются миллионы устройств от компьютеров до маршрутизаторов, на которых запущены специальные боты. Это автоматические программы, которые могут выполнять разные действия: от полезных, например, направленных на автоматизацию процессов до вредных и даже опасных. Когда эти боты соединяются в одну сеть, где могут друг с другом связываться – это и называется бот-нет. Он может заразить ваш компьютер, умные часы и чайник незаметно. И, при этом, вы сами становитесь частью этой сети. Самый яркий способ использования бот-нета – это и есть DDoS-атаки.

Самым уязвимым устройством для подобного кибер-преступления

остаются принтеры. Такой девайс есть в каждом офисе и, чаще всего, о его

безопасности никто не думает. Хакеры могут получить доступ к корпоративной сети

компаний, благодаря использованию не безопасных паролей. Это дает

злоумышленнику возможность, например, обратиться к последним напечатанным

страницам и завладеть частной информацией. Надо ли говорить, что такая

возможность делает вполне осуществимым шпионаж.

Это дает

злоумышленнику возможность, например, обратиться к последним напечатанным

страницам и завладеть частной информацией. Надо ли говорить, что такая

возможность делает вполне осуществимым шпионаж.

Можно ли как‑то защитить свои данные?

К безопасности гаджетов сегодня нужно относиться очень серьезно. Необходимо, например, постоянно обновлять ПО до последней версии не только на телефоне или компьютере, но и на всех других устройствах, которые имеют доступ к Интернету. Разработчики постоянно обновляют программное обеспечение как раз для того, чтобы избежать возможности взлома систем. Необходимо сменить все стандартные пароли на имеющихся устройствах и Wi-Fi роутерах, а также использовать Firewall. Это своеобразный барьер между компьютерными сетями, который запретит доступ к данным, если заметит подозрительную активность, а также сразу оповестит о возможной опасности пользователя.

Перечисленные пункты не дадут абсолютной безопасности от взлома, но явно затруднят работу для хакеров.

Что такое DDoS-атаки: типы, предотвращение и устранение

Дом / Управление идентификацией и доступом 101 / Что такое DDoS-атака?

Типы, предотвращение и устранение

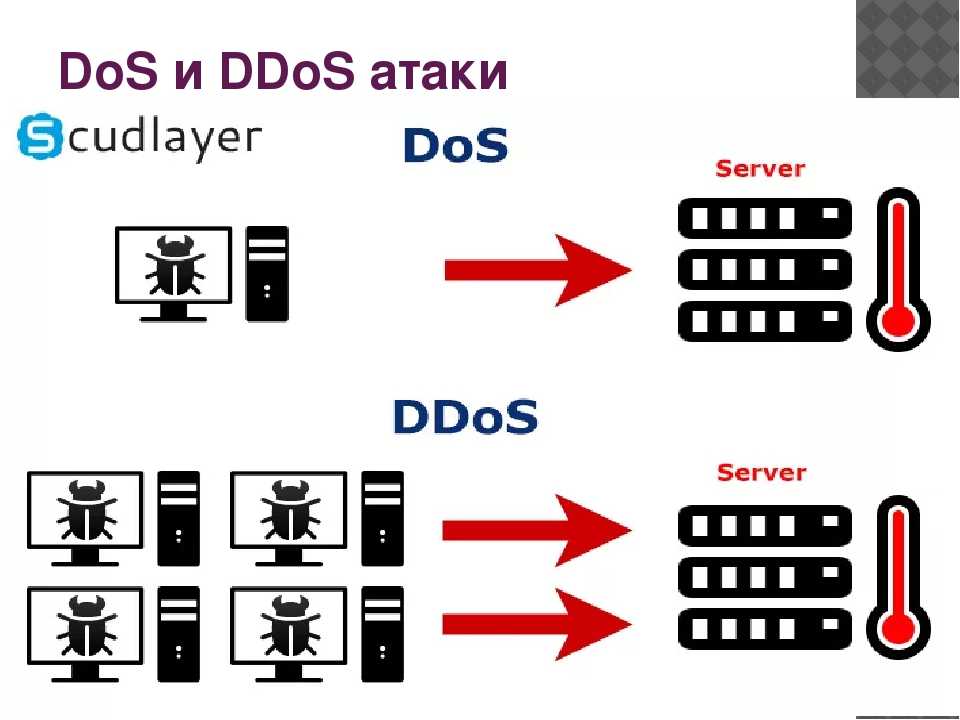

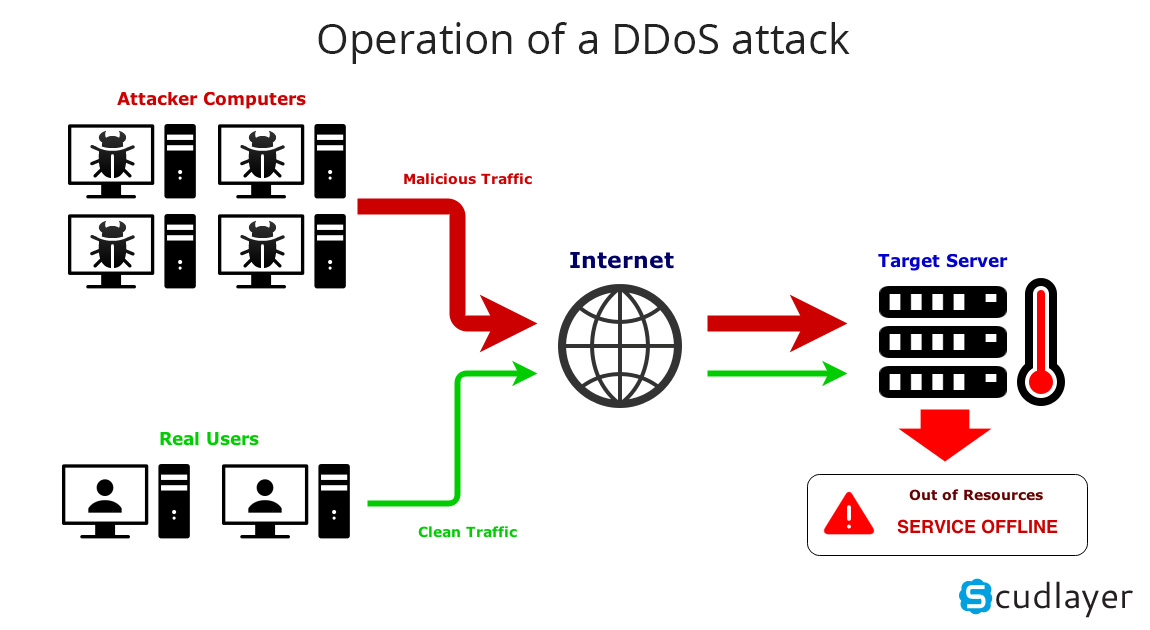

Распределенная атака типа «отказ в обслуживании» (DDoS) происходит, когда группа систем залить сервер мошенническим трафиком. В конце концов, сервер перегружен, заставляя его либо выйти из строя, либо перестать отвечать даже на законные Запросы.

С начала 2020 по 2021 год мы наблюдаем 341% рост количества DDoS-атак. В основном это связано с пандемией вынудили многие предприятия перейти на цифровые технологии, что, естественно, сделало их более подвержены кибератакам.

DDoS-атаки — одна из самых страшных кибератак, и на то есть веские причины. А

хорошо организованную DDoS-атаку практически невозможно предотвратить, и на самом деле

сложно остановиться. Они могут начаться в любой момент и вывести из строя серверы даже самых

самые современные ИТ-компании.

Независимо от масштаба атаки основная тема всегда одна и та же. Засыпать сервер большим количеством запросов, чем он может обработать. Продолжайте делать это пока он не выйдет из строя или не перестанет отвечать. Сбои в обслуживании часто могут потребуется несколько часов, чтобы исправить это, что приведет к огромным финансовым потерям.

Анатомия DDoS-атаки

Вместо того, чтобы углубляться в технические детали, давайте рассмотрим аналогию. Предположим, вы управляете бургерной на вынос. Клиенты размещают заказы по телефону и забирают их, когда они будут готовы. Однажды к вам несколько раз звонит шутник и заказывает в общей сложности 100 бургеров.

Этого достаточно, чтобы занять всех ваших поваров, и вы перестанете принимать новые заказы. Однако шутник никогда не берет гамбургеры. Мало того, что все ваши ресурсы были потрачены впустую на развлечение фальшивыми заказами, вы также не смогли обслуживать реальных клиентов.

Это может раздражать, но это легко предотвратить, так как все ложные заказы размещает всего один человек. Можно просто заблокировать их номер, и проблема решена. Такая же ситуация может произойти и на сервере. Один вредоносный клиент может отправлять тонны фальшивых запросов на сервер, препятствуя его способности отвечать реальным пользователям.

Но, как и в нашем примере, обнаружить одного поддельного клиента несложно; сервер может просто блокировать все входящие от него запросы. Этот тип атаки известен как атака типа «отказ в обслуживании» (DoS), предшественник современных DDoS-атак.

Теперь предположим, что несколько шутников звонят в вашу бургерную. Ваш стационарный телефон никогда не перестает звонить, и практически невозможно отличить настоящего клиента от поддельного. Вы также не можете просто заблокировать номера, так как некоторые из них могут принадлежать реальным клиентам. Вся ваша операция парализована.

Именно это происходит, когда сервер подвергается DDoS-атаке.

Почему происходят DDoS-атаки?

Некоторые из основных причин DDoS-атак:

- Выкуп: Злоумышленники обычно требуют выкуп после проведения DDoS-атаки. Однако иногда записка с требованием выкупа, угрожающая нападением, также может быть отправлены заранее.

- Хактивизм: DDoS-атаки также используются для выражения мнения. Хактивисты могут провести DDoS-атаку, чтобы продемонстрировать свою поддержку или несогласие с регулирование, лицо или компания.

- Конкурс: Опрос 2017 года показал, что более 40% компании, пострадавшие от DDoS-атаки, винят в этом своих конкурентов. Этот кажется еще более правдоподобным, учитывая, что теперь вы можете купить недельный DDoS-атака всего за 150 долларов.

Типы DDoS-атак

Хотя конечной целью DDoS-атаки всегда является выход из строя системы,

средства достижения цели могут быть разными. Три основных типа DDoS-атак

следующие.

Три основных типа DDoS-атак

следующие.

1. Атаки на прикладном уровне

Прикладной уровень — это место, где сервер генерирует ответ на входящий запрос клиента. Например, если пользователь вводит http://www.xyz.com/learning/ в их браузере на сервер отправляется HTTP-запрос с запросом обучения страница. Сервер будет получать всю информацию, связанную со страницей, пакетом его в ответ и отправить обратно в браузер.

Извлечение и упаковка информации происходит на прикладном уровне. Ан Атака прикладного уровня происходит, когда хакер использует разные боты/машины для многократно запрашивать один и тот же ресурс с сервера, в конечном итоге подавляя это.

Наиболее распространенным типом атак прикладного уровня являются атаки HTTP-флуда.

в котором злоумышленники просто продолжают отправлять различные HTTP-запросы на сервер

используя разные IP-адреса. Одним из примеров этого является запрос сервера на

создавать PDF-документы снова и снова. Поскольку IP-адрес и другие

идентификаторы меняются при каждом запросе, сервер не может этого обнаружить

его атакуют.

Поскольку IP-адрес и другие

идентификаторы меняются при каждом запросе, сервер не может этого обнаружить

его атакуют.

2. Протокольные атаки

Протокольные атаки направлены на исчерпание ресурсов сервера или его сетевые системы, такие как брандмауэры, механизмы маршрутизации или балансировщики нагрузки. Ан Примером атаки на протокол является атака SYN Flood.

Прежде чем два компьютера смогут установить безопасный канал связи – они должны выполнить рукопожатие TCP. Рукопожатие TCP — это средство для двух сторон. обменяться предварительной информацией. Пакет SYN обычно является первым шагом рукопожатия TCP, указывая серверу, что клиент хочет запустить новый канал.

При атаке SYN-флуда злоумышленник заполняет сервер многочисленными SYN-атаками.

пакеты, каждый из которых содержит поддельные IP-адреса. Сервер отвечает на каждый

пакет (через SYN-ACK), запрашивающий у клиента завершение рукопожатия.

Однако клиент(ы) никогда не отвечает, и сервер продолжает ждать. В конце концов, он падает после слишком долгого ожидания слишком большого количества ответов.

В конце концов, он падает после слишком долгого ожидания слишком большого количества ответов.

3. Объемные атаки

Объемные атаки проводятся путем бомбардировки сервера таким большим объемом трафика что его полоса пропускания полностью исчерпана. Самый распространенный пример а объемная атака — это атака с усилением DNS.

При такой атаке злоумышленник отправляет запросы на DNS-сервер, используя поддельный IP-адрес цели. Затем DNS-сервер отправляет свой ответ на целевой сервер. Когда это делается в масштабе, поток ответов DNS может привести к хаос на целевом сервере.

Остановка продолжающейся DDoS-атаки

Чтобы остановить DDoS-атаку, необходимо знать наиболее распространенные симптомы.

Обычные симптомы DDoS

- Большие объемы трафика от клиентов с такими же или подобными характеристики. Например. тип устройства, тип/версия браузера, IP-адрес или диапазон IP-адресов и местоположение и т. д.

- Экспоненциальный, неожиданный рост трафика на одной конечной точке/сервере.

- Сервер постоянно падает без причины.

- Ваш сайт слишком долго отвечает на запросы.

Реагирование на DDoS-атаку

После обнаружения DDoS-атаки важно действовать быстро так как это дает вам возможность предотвратить серьезные простои. Если ты тоже подождешь долго ваш сервер может начать давать сбой, а полное восстановление может занять несколько часов.

Самое сложное в предотвращении DDoS-атаки заключается в том, что часто практически невозможно сделать это, не затрагивая законный трафик. Это потому что злоумышленники делают все возможное, чтобы выдать поддельный трафик за настоящий. С тем не менее, вот несколько способов, которыми вы можете ответить:

- Blackhole filtering: Пропускать входящий трафик и определить критерий ограничения. Используйте критерий для маршрутизации вредоносных трафик в черную дыру, фактически сбрасывая его.

- Кастинг: Распределить трафик по нескольким серверам,

увеличение вашей емкости и уменьшение шансов отдельных серверов

перегружены.

- Блокировка IP: Если вы заметили неожиданно высокий трафик с одного и того же диапазона IP-адресов, заблокируйте их.

Следует ли уведомлять о нарушении?

В соответствии с GDPR вы должны уведомить в Управление Комиссара по информации (ICO), если ваше нарушение представляет угроза правам и свободам людей. Если вы считаете, что риск маловероятно, вы не обязаны сообщать об этом. Однако, если вы решите не сообщить о нарушении, вы должны задокументировать свое решение, так как позже вы можете быть попросил обосновать.

Предотвращение DDoS-атаки

Остановить активную DDoS-атаку может быть сложно, и это может повлиять на ваших законных пользователей. Вот почему важно использовать упреждающий подход. В дополнение к превентивным мерам, упомянутым ниже, вам также следует разработать план экстренного реагирования на DDoS-атаки, поскольку даже самые лучшие средства защиты иногда могут стать жертвами изощренных атак.

- Анализ пакетов в реальном времени: Анализируйте пакеты на основе различных правил по мере их поступления в вашу систему, отбрасывая потенциально вредоносные.

- Система защиты от DDoS-атак (DDS): DDS может обнаруживать законно выглядящий контент со злым умыслом. Он защищает как от протокольных, так и от объемных атак, не требуя вмешательства человека.

- Брандмауэр веб-приложений: Брандмауэры веб-приложений (WAF) — отличный инструмент для предотвращения DDoS-атак на уровне приложений. Они дают вам возможность фильтровать входящие запросы на основе различных правил, которые также могут быть добавлены на лету в ответ на атаку.

- Ограничение скорости: Ограничение количества запросов, которые сервер может обрабатывать в течение определенного периода времени.

ДДОСД | Homeland Security

Распределенные атаки типа «отказ в обслуживании» (DDoS) используются для того, чтобы сделать ключевые ресурсы недоступными. Классическая DDoS-атака нарушает работу веб-сайта финансового учреждения и временно блокирует возможность клиентов осуществлять банковские операции в Интернете. Более стратегическая атака делает ключевой ресурс недоступным в критический период. Некоторые примеры этого типа атаки могут включать в себя отключение веб-сайта цветочного магазина в День святого Валентина, замедление или блокировку доступа к налоговым документам в середине апреля или нарушение связи во время критического торгового окна. Известные DDoS-атаки были проведены против финансовых учреждений, новостных организаций, поставщиков ресурсов интернет-безопасности и государственных учреждений. Все организации, которые полагаются на сетевые ресурсы, считаются потенциальными целями.

Более стратегическая атака делает ключевой ресурс недоступным в критический период. Некоторые примеры этого типа атаки могут включать в себя отключение веб-сайта цветочного магазина в День святого Валентина, замедление или блокировку доступа к налоговым документам в середине апреля или нарушение связи во время критического торгового окна. Известные DDoS-атаки были проведены против финансовых учреждений, новостных организаций, поставщиков ресурсов интернет-безопасности и государственных учреждений. Все организации, которые полагаются на сетевые ресурсы, считаются потенциальными целями.

Просмотреть оригинал

DHS S&T разрабатывает инструменты и технологии для защиты критических секторов инфраструктуры, включая экстренную связь от кибератак. S&T сотрудничает с SecureLogix, компанией, занимающейся безопасностью телекоммуникаций, для разработки решений по смягчению последствий кибератак для повышения функциональности колл-центров Next Generation 911 (NG911). Послушайте, как руководитель программы DDoSD компании S&T доктор Энн Кокс и Марк Коллиер из SecureLogix рассказывают о решениях S&T для защиты NG9. 11 колл-центров.

11 колл-центров.

Мотивация

Атаки могут быть нацелены на любую систему, которая зависит от подключения к Интернету. Сектор финансовых услуг часто становится объектом крупномасштабных DDoS-атак и продолжает сталкиваться с постоянно растущим числом атак. Хотя эти инциденты хорошо задокументированы, этот сегмент экономики нашей страны не является особым случаем, и некоторые из крупнейших атак были направлены на сайты и службы, связанные с безопасностью. За последние пять лет масштабы атак увеличились в десятки раз. Неясно, сможет ли текущая сетевая инфраструктура противостоять будущим атакам, если они продолжат увеличиваться в масштабах.

Подход

Этот проект направлен на решение трех связанных задач защиты от DDoS-атак. Во-первых, DDoSD работает над расширением внедрения передовых методов, которые замедлят рост масштабов атак, в частности, метода под названием Internet Best Current Practice 38, который блокирует поддельные пакеты в источнике или рядом с ним. Во-вторых, DDoSD стремится защитить сети от масштабных атак со скоростью один терабит в секунду (Тбит/с) путем разработки инструментов совместной работы, подходящих для организаций среднего размера. Наконец, проект работает над защитой систем управления чрезвычайными ситуациями — как текущих, так и 911 и системы 911 следующего поколения — от атак отказа в обслуживании телефонии (TDoS).

Во-вторых, DDoSD стремится защитить сети от масштабных атак со скоростью один терабит в секунду (Тбит/с) путем разработки инструментов совместной работы, подходящих для организаций среднего размера. Наконец, проект работает над защитой систем управления чрезвычайными ситуациями — как текущих, так и 911 и системы 911 следующего поколения — от атак отказа в обслуживании телефонии (TDoS).

Измерение и анализ для создания передового опыта

В некоторых DDoS-атаках используются поддельные исходные адреса. Существующие передовые практики отфильтровывают поддельные адреса на сетевой периферии. Дополнительные передовые практики расширяют это руководство для более сложных развертываний. Сборник передовых методов защиты от спуфинга может помочь смягчить DDoS-атаки, основанные на поддельных адресах. Инструменты измерения и анализа необходимы для проверки успешности новых развертываний защиты от спуфинга, проверки правильности работы существующих методов защиты от спуфинга и предоставления доказательств, демонстрирующих как преимущества, так и ограничения при развертывании лучших практик защиты от спуфинга в организации.

Инструменты для общения и совместной работы

Распределенный характер DDoS-атак дает злоумышленнику несколько преимуществ. Атака часто исходит от большого количества скомпрометированных компьютеров, которые охватывают несколько организаций. Кроме того, по мере увеличения пропускной способности сети и вычислительной мощности злоумышленник получает выгоду от увеличения ресурсов, которые дают ему возможность проводить более мощные атаки. Чтобы противостоять этой угрозе, организации, использующие сетевые сервисы, должны вкладывать средства в ресурсы, соответствующие растущей значимости атак.

Новые методы предотвращения и защиты от DDoS-атак

В этой технической тематической области рассматриваются новые варианты атак типа «отказ в обслуживании» (DDoS). Концепции DDoS-атак направлены на растущий спектр услуг. Например, весной 2013 года DHS и Федеральное бюро расследований (ФБР) выпустили предупреждения о DDoS-атаках, нацеленных на службы управления чрезвычайными ситуациями, такие как системы 911. Системы, в том числе мобильные устройства, киберфизические системы и важные компоненты инфраструктуры, являются потенциальными целями для этих атак. Слишком часто реакция на новые типы атак и целей является реактивной; Злоумышленники разрабатывают новые методы и/или нацеливаются на новые системы, и это изменение курса стимулирует усилия по смягчению последствий. Таким образом, цель состоит в том, чтобы определить потенциальные цели для DDoS, которые не подвергались известным крупномасштабным DDoS-атакам, и разработать средства смягчения последствий DDoS, которые смогут противостоять DDoS-атаке, которая в два раза превышает возможности защиты цели от DDoS. возможности в начале проекта.

Системы, в том числе мобильные устройства, киберфизические системы и важные компоненты инфраструктуры, являются потенциальными целями для этих атак. Слишком часто реакция на новые типы атак и целей является реактивной; Злоумышленники разрабатывают новые методы и/или нацеливаются на новые системы, и это изменение курса стимулирует усилия по смягчению последствий. Таким образом, цель состоит в том, чтобы определить потенциальные цели для DDoS, которые не подвергались известным крупномасштабным DDoS-атакам, и разработать средства смягчения последствий DDoS, которые смогут противостоять DDoS-атаке, которая в два раза превышает возможности защиты цели от DDoS. возможности в начале проекта.

Performers

Государственный университет Колорадо (CSU): Netbrane: программно-определяемая платформа защиты от DDoS-атак

Усилиями NetBrane разрабатывается система обнаружения и предотвращения DDoS-атак для защиты от DDoS-атак из Интернета. Система сочетает в себе высокоскоростной захват пакетов (100 гигабит в секунду [Гбит/с] или более) с машинным обучением для обнаружения аномалий трафика, даже если они неясны; Программно-определяемая сеть (SDN) для развертывания правил мелкозернистой фильтрации, которые можно применять мгновенно; и проактивная защита с использованием информации о структуре сети и советов, полученных в результате действий хакеров.

SecureLogix: Комплексная распределенная телефонная атака на отказ в обслуживании (TDoS) Пилоты

Новый подход этой инициативы заключается в передаче преимущества от злоумышленника TDoS администратору сети за счет разработки возможностей аутентификации вызывающих абонентов и обнаружения мошеннических подделок вызовов. Эти решения, основанные на серии фильтров, которые присваивают каждому звонку оценку риска и угрозы, позволят системным администраторам 911 лучше реагировать на угрозы TDoS и управлять ими.

Калифорнийский университет в Сан-Диего (UCSD): Программные системы для исследования восприимчивости к спуфингу (SPOOFER)

Проект Spoofer предоставляет возможность измерить, соответствует ли сеть одному из наиболее важных и давних, но все еще неуловимых передовых методов — BCP38/84. Эта передовая практика поддерживает проверку исходного адреса, т. е. гарантирует, что все пакеты, покидающие сеть, используют только исходные адреса, принадлежащие этой сети.

Хьюстонский университет: к DDoS-устойчивому диспетчерскому центру экстренной помощи

В рамках этой инициативы разрабатывается решение, объединяющее экономически эффективное усложнение Национальной ассоциации номеров экстренных служб (NENA), функцию пограничного контроля (BCF), брандмауэр VoIP и отказ в обслуживании телефонии (TDoS). ) средства защиты и интеллектуальная обработка вызовов. Это решение поможет заполнить пробелы в возможностях и отказоустойчивости за счет продолжения работы перед лицом атак TDoS и DDoS.

Институт информационных наук Университета Южной Калифорнии (USC-ISI): SENSS: Служба безопасности SDN

SENSS можно развернуть с существующей инфраструктурой интернет-провайдера (ISP), что позволяет любому интернет-провайдеру предлагать автоматизированные услуги для диагностики DDoS-атак и смягчения их последствий. , а также возможность для жертвы запрашивать у своего интернет-провайдера входящий трафик, маршруты к префиксам и помощь в обнаружении лучших точек для смягчения последствий.