Что такое DDoS-атаки и как от них защищаться бизнесу

«Принцип работы подобного типа атак кроется в их названии — Distributed Denial of Service или «отказ в обслуживании, — рассказывает руководитель направления «Информационная безопасность» ИТ-компании КРОК Андрей Заикин. — Любое оборудование имеет ограничение по пропускной способности и по количеству обрабатываемых запросов».

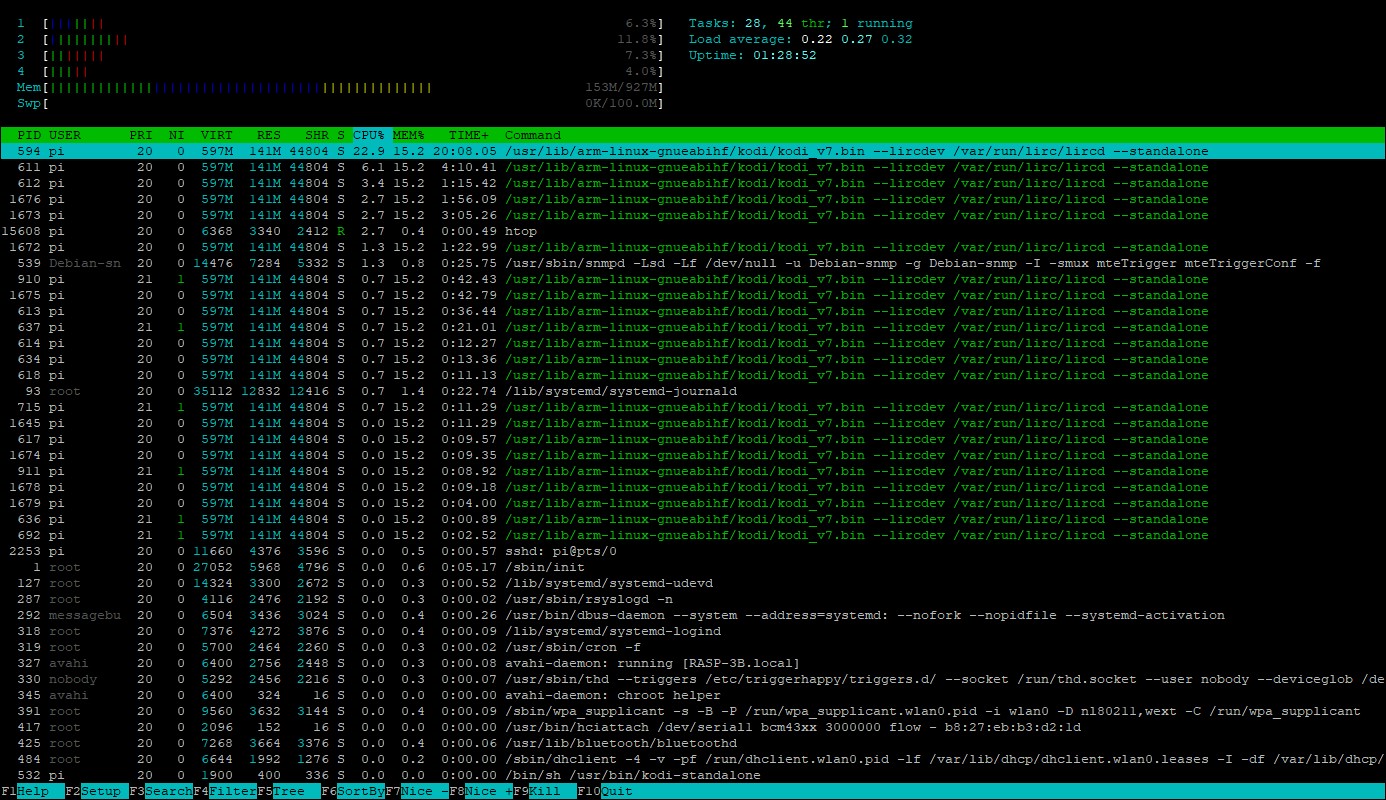

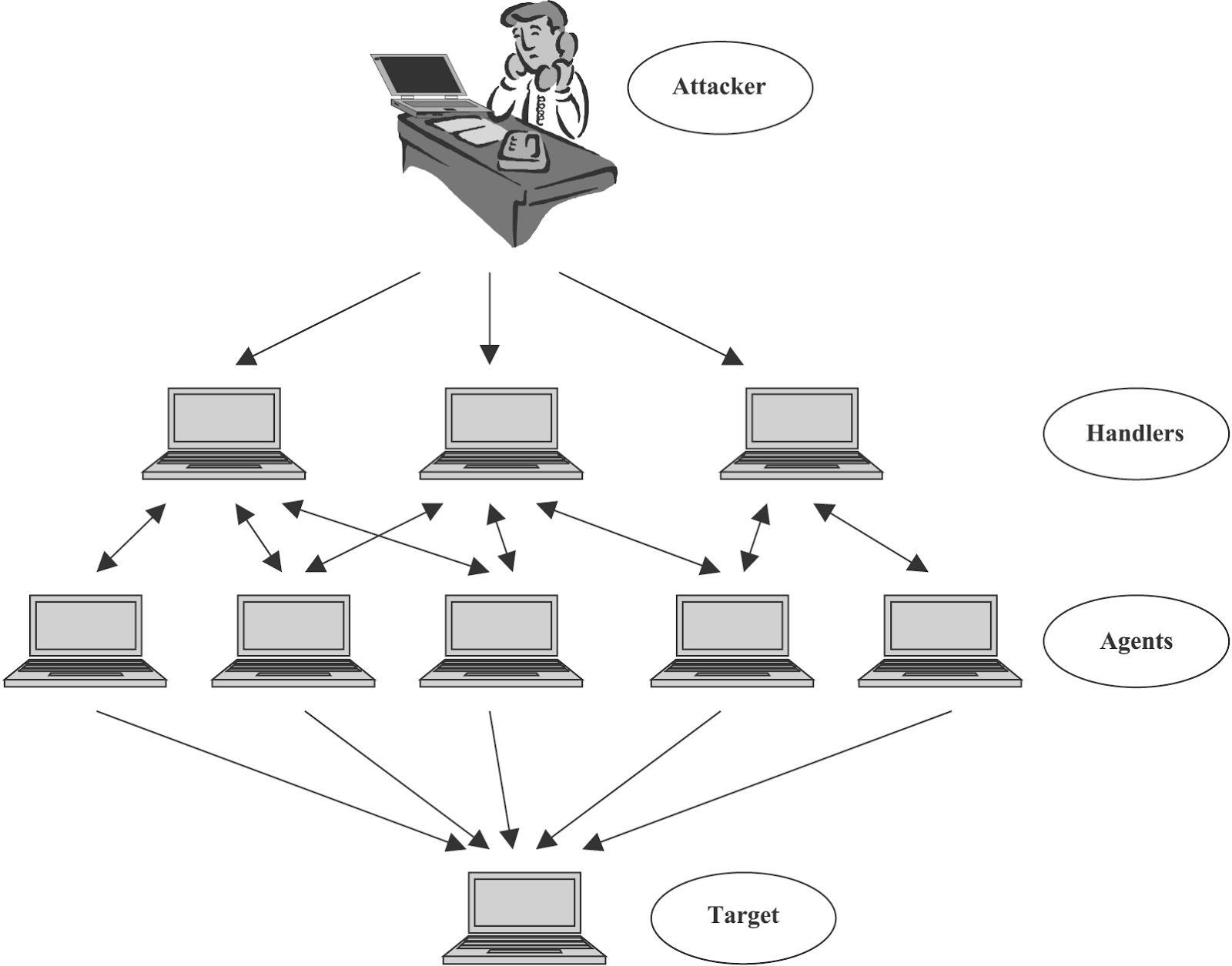

Для атаки используют так называемые «ботнет-сети» — компьютерные сети с запущенными на устройствах ботами, которые управляются хакерами издалека. Киберпреступники активизируют запросы с помощью этих ботов, которые обращаются к сайту выбранной жертвы. Ботнет-сети могут состоять как из зараженных устройств пользователей (например, компьютеров с активированными на них вирусами, которые хакеры используют без ведома пользователя), так и, например, из IoT-устройств: «умных» колонок, пылесосов и так далее. Размер ботнета может составлять от десятков до сотен тысяч устройств.

Схематическое изображение ботнет-сети (Фото: Cloudflare)

«Каждый компьютер инициирует соединения, которые ничем не отличаются от действий легитимных клиентов. В совокупности все эти действия могут создать нагрузку, превышающую расчетную», — добавляет начальник управления технической защиты информации СКБ-банка Александра Цыпко.

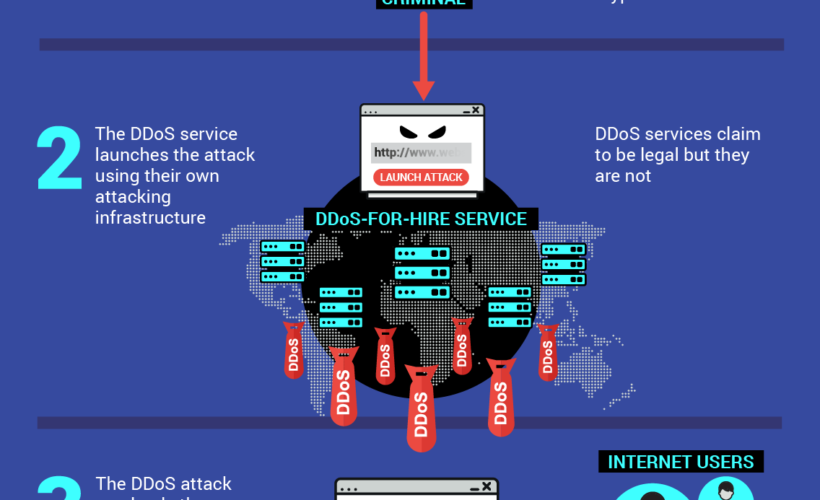

По словам старшего аналитика информационной безопасности Positive Technologies Вадим Соловьева, услугу DDoS-атаки можно заказать в даркнете. Ее стоимость будет составлять около $50 в сутки.

В чем отличие DoS от DDoS?

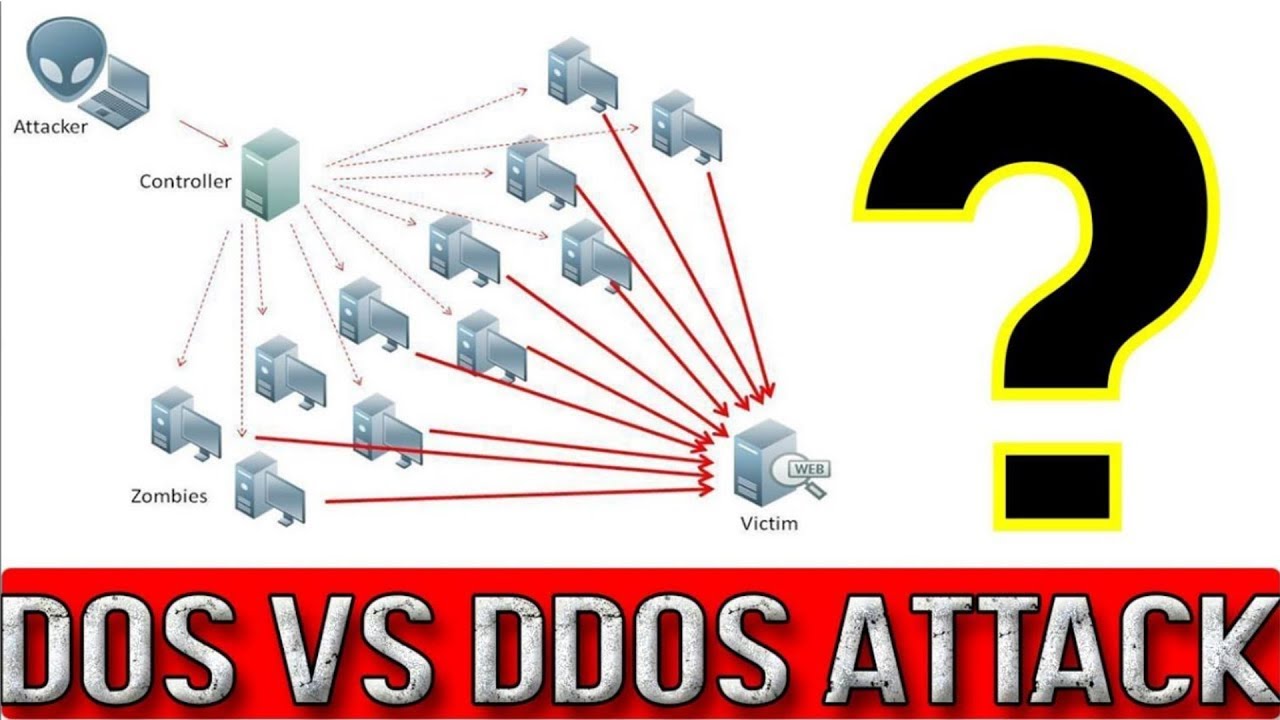

В арсенале киберпрестпуников есть еще один вид атаки типа «Отказ в обслуживании» — DoS-атака. Ее главное отличие от DDoS-атаки в том, что для рассылки запросов на сайт используется только одно устройство, а не сеть.

Что такое DDoS-атаки и как защитить от них свой сайт и сервер?

DDoS-атака (от англ. Distributed Denial of Service) — распределённая атака, которая создаёт нагрузку на сервер и приводит к отказу системы. При таких условиях пользователи не могут получить доступ к сайту или веб-сервису, а владельцы проектов могут потерять прибыль.

Причиной для отказа системы не всегда является DDoS-атака. Ресурсы сервера ограничены, и если при штатной нагрузке всё работает, то при аномальном скачке могут возникнуть сбои. Если вы накануне запустили на своём сайте акцию или рекламную кампанию, которые вызвали резкий всплеск посещаемости, также могут возникнуть проблемы с доступом к сайту.

Если вы уверены, что сбой на сайте не связан с вашими действиями, читайте ниже, почему на ваш сайт могут устроить DDoS, как происходит сама атака и как с ней бороться.

Почему ваш сайт могут атаковать?

Одна из причин, по которой ваш сайт может подвергнуться DDoS-атаке, — конкуренция. Атакуемый сайт недоступен, так как на него поступает слишком большое количество запросов и он не справляется с нагрузкой. Увидев неработающий сайт, клиент может уйти на доступный сайт конкурента. Если ваш бизнес успешен, а конкуренция на рынке значительна, будьте готовы, что ваш сайт в любой момент может подвергнуться DDoS.

Кроме этого, ваш интернет-ресурс может просто привлечь внимание злоумышленников. Они могут организовать DDoS-атаку ради развлечения, из-за личной неприязни или с целью вымогательства.

По результатам исследования «Лаборатории Касперского», в 2017 году каждая третья российская компания (36%) хотя бы раз подверглась DDoS-атаке. В 2018 году, по сравнению с 2017 годом, количество атак выросло в 5 раз.

Кто осуществляет DDoS-атаки

Хактивисты — политические активисты, которые используют DDoS в качестве гражданского протеста. Согласно отчёту компании Kaspersky в мае 2020 года возросло количество атак на правозащитные организации в США. Количество выросло в 1120 раз и совпало с массовыми протестами.

Anonymous — самые известные представители хактивизма. Это децентрализованная группа хактивистов, в большинстве своём состоящая из пользователей имиджбордов и интернет-форумов. Они известны взломом ресурсов с незаконным контентом и последующей публикацией персональных данных пользователей этих ресурсов. За время своего существования они успешно атаковали сайты Ватикана, Интерпола и Европарламента.

У них даже появился символ — маска главного героя фильма «V значит Вендетта». В этой маске он боролся с режимом.

Маска Гая Фокса в 2008 стала и мемом и символом Anonymous

LulzSec — группа из 6 человек. Появилась в мае 2011 года и просуществовала до 26 июня. За такой короткий срок группировка успела прославиться успешными атаками на серверы Sony, Nintendo, серверы телекомпаний FOX и PBS, а также сайт Сената США. LulzSec прекратили свою деятельность после ареста нескольких членов группировки.

За такой короткий срок группировка успела прославиться успешными атаками на серверы Sony, Nintendo, серверы телекомпаний FOX и PBS, а также сайт Сената США. LulzSec прекратили свою деятельность после ареста нескольких членов группировки.

Также нередко под именем известных группировок действуют обычные DDoS-шантажисты. В 2020 году некоторые крупные компании получали угрозы от имени Fancy Bear и Armada Collective — известных хак-групп. Подражатели пообещали устроить атаку на сайт компании, если не получат выкуп.

Какие сайты чаще подвергаются атакам

Чаще других DDoS-атакам подвергаются следующие сайты:

- государственных учреждений,

- крупных корпораций,

- здравоохранительных организаций,

- онлайн-школ,

- игровых сервисов,

- местных и региональных СМИ,

- онлайн-кинотеатров,

- банков,

- хостинг-провайдеров.

От года к году этот список не меняется. Однако то, какая сфера будет страдать от атак больше, нередко зависит от происходящих в мире в тот или иной период социальных и политических событий. Такую зависимость можно проследить в квартальных отчётах компаний по кибербезопасности.

Такую зависимость можно проследить в квартальных отчётах компаний по кибербезопасности.

Как происходит DDoS-атака?

Современный Интернет работает по семиуровневой сетевой модели OSI. Модель определяет уровни взаимодействия систем, каждый уровень отвечает за определённые функции.

DDoS-атака может произойти на любом из семи уровней, но чаще всего это:

Низкоуровневая атака — на сетевом и транспортном уровнях (третий и четвёртый уровень модели OSI). На этих уровнях для атаки используются «дыры» в сетевых протоколах. На виртуальном хостинге, VPS и выделенных серверах REG.RU установлена бесплатная защита от данных типов атак.

Высокоуровневая атака — атака на сеансовом и прикладном уровнях (пятый и седьмой уровни по модели OSI). Такие атаки схожи с поведением пользователей. В данном случае может помочь тонкая настройка сервера или платная защита от DDoS.

Стоит отметить, что DDoS-атаки разнообразны. Разработчики ПО улучшают методы защиты, выпуская обновления, но злоумышленники каждый год придумывают новый способ, чтобы привести систему к отказу.

Хорошо организованная атака состоит из множества запросов к серверу из разных точек мира. Но откуда у злоумышленников такие ресурсы?

К 2020 году самым опасным видом атаки считается атака с помощью ботнета.

Ботнет — объединённая сеть устройств, на которой установлено автономное программное обеспечение. Злоумышленники под видом программ, писем, файлов и иного контента распространяют вредоносное ПО, которое скрыто устанавливается на устройство жертвы и может быть запущено в любой момент. Вмешательство происходит незаметно: пользователи не подозревают о наличии вредоносного ПО.

Таким образом, любое устройство, которое имеет доступ к сети Интернет (мобильный телефон или стиральная машинка с WI-FI), может стать участником DDoS-атаки.

При атаке на сервер невозможно определить её инициатора: запросы идут со всего мира, с разных устройств. Злоумышленник, как правило, остаётся безнаказанным.

Виды DDoS-атак

Классификация DDoS-атак описана в статье DDoS-атаки: виды атак и уровни модели OSI. Здесь мы рассмотрим как работают самые популярные виды DDoS.

Здесь мы рассмотрим как работают самые популярные виды DDoS.

Ping of death. Это атака, которая заключается в отправке эхо-запроса, который превышает допустимый объём в 65535 байт. Устройство не знает, как обработать такой запрос, и перестаёт отвечать. В настоящее время Ping of death уже не используется — проверка размера при сборке пакета решила проблему. Пакеты, размер которых превышает допустимый, отбрасываются как неверные. Эта атака относится к классу DoS, так как в качестве отправителя выступает один компьютер, а не сеть из разных устройств, как в случае с DDoS.

SYN Flood. Клиент отправляет серверу огромное количество SYN-пакетов с поддельным IP-адресом. Сервер отвечает на каждый запрос и ожидает подключения клиента. Клиент игнорирует приглашение и создаёт новые запросы, чем переполняет очередь на подключение. В итоге производительность сервера падает вплоть до полного прекращения работы.

HTTP Flood. Каждый участник ботнета генерирует большое количество HTTP-запросов к серверу, за счёт чего сильно повышает нагрузку.

Это могут быть как GET, так и POST-запросы. В GET клиент запрашивает самые тяжеловесные части сайта. А в POST-запросах передаёт большие объёмы данных серверу в теле запроса.

Это могут быть как GET, так и POST-запросы. В GET клиент запрашивает самые тяжеловесные части сайта. А в POST-запросах передаёт большие объёмы данных серверу в теле запроса.UDP Flood. Злоумышленник отправляет жертве много UDP-пакетов большого размера на определенные или случайные порты. Получатель тратит ресурсы на обработку запросов и отправку ICMP-ответа, что может привести к отказу в обслуживании.

DNS Flood. Это разновидность UDP Flood. Отличается тем, что атаке подвергается DNS-сервер. Сервер не может отличить участника такой атаки от обычного пользователя и обрабатывает все запросы, на что может не хватить ресурсов.

VoIP Flood. Снова вариант UDP Flood, цель которой — IP-телефония. Сервер получает запросы с разных IP-адресов, которые приходится обрабатывать вместе с запросами от легитимных клиентов.

ICMP Flood. На сервер жертвы отправляется множество ICMP-запросов с разных IP-адресов. Этот вид флуда может использоваться как для перегрузки сервера, так и для сбора информации о сервере при подготовке к другой атаке.

DNS-амплификация. Атакующие устройства отправляют небольшие запросы на публичные DNS-серверы. Запросы формируются так, чтобы ответ содержал как можно больше данных. Кроме этого, в запросе подменяется IP-адрес реального отправителя на адрес жертвы, на который DNS-сервер и отправит ответы. В результате жертва получит много больших пакетов данных от DNS-сервера, что вызовет переполнение канала.

Защита от DDoS-атак

Рассмотрим основные действия, с помощью которых может быть организована защита сервера от DDoS-атак. Чтобы минимизировать риск атаки и её последствий:

Изучите ПО, которое планируете использовать в вашем проекте или уже используете, на наличие уязвимостей и критических ошибок. Их не должно быть. Выбирайте те инструменты, в которых уверены. Регулярно обновляйте их и делайте резервное копирование.

Используйте сложные пароли для доступа к административным частям вашего ресурса.

Настройте сеть так, чтобы доступ к админке был из только из внутренней сети или через VPN.

Подключите WAF и CDN. WAF — брандмауэр веб-приложений для проверки легитимности трафика и его фильтрации. CDN — сеть доставки контента позволяет распределять нагрузку на серверы и увеличивать скорость загрузки страниц за счёт географически распределённых серверов.

-

Установите капчу или другие компоненты в форму обратной связи на сайте. Это защитит сайт от спам-ботов.

Распределите ресурсы сайта между несколькими серверами, которые не зависят друг от друга. В случае сбоя одного из серверов, работу обеспечат запасные серверы.

Перенаправьте атаку на злоумышленника. Таким образом вы сможете не только отразить удар, но и нанести ущерб злоумышленнику. Для этого требуются специалисты, но это вполне реально.

Узнайте у вашего хостинг-провайдера, какой уровень защиты он гарантирует для вашего хостинга или VDS. Если хостер не предоставляет защиту, выберите другого провайдера.

Компания REG.RU предлагает виртуальный хостинг, VPS и выделенные серверы с бесплатной защитой от низкоуровневых DDoS-атак — DDoS-GUARD. DDoS-GUARD использует серию надёжных фильтров, которые последовательно анализируют проходящий трафик, выявляя аномалии и нестандартную сетевую активность.

Высокоуровневые атаки достаточно редки из-за сложности в реализации и требуемых ресурсов, поэтому на виртуальном хостинге они встречаются нечасто, а на VPS вы можете настроить сервер исходя из установленного ПО.

Как правило, если не предпринимать никаких действий по защите, DDoS-атака закончится через пару суток. Поэтому вы можете выбрать тактику невмешательства и дождаться её окончания.

Закажите услугу «Сервер для бизнеса»Сосредоточьтесь на вашем бизнесе, о хостинге позаботится REG. RU! Закажите мощный облачный сервер с круглосуточным администрированием.

RU! Закажите мощный облачный сервер с круглосуточным администрированием.

66

раз уже

помогла

DDoS-атака. Что это такое?

DDoS-атака. Что это такое?

Какие бывают разновидности DDoS-атак и по каким схемам они проводятся

В этой статье мы постарались подробно описать что представляет собой DDoS-атака, какие бывают разновидности DDOS и по каким схемам они проводятся.

Распределенная атака типа «отказ в обслуживании» (DDoS)

Аббревиатура DDoS образована от английского словосочетания Distributed Denial of Service, что буквально переводится как «распределенная атака типа «отказ в обслуживании». DDoS-атака представляет собой злоумышленную попытку вызвать сбой в работе сервера или сетевого ресурса, сделав его недоступным для пользователей.

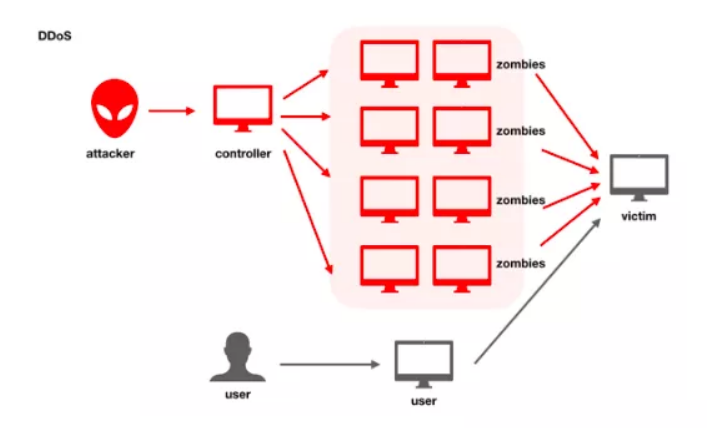

В отличие от обычной атаки типа «отказ в обслуживании» (DoS-атака), где для переполнения пакетами целевого ресурса используется один компьютер и одно интернет-соединение, DDoS-атака осуществляется с использованием множества компьютеров и интернет-соединений, которые зачастую глобально распределены в рамках системы под названием «ботнет».

Общая классификация DDoS-атак

Все DDoS-атаки можно условно разделить на три группы:

1. Атаки, использующие насыщение полосы пропускания

Атаки на протоколы UDP и ICMP, а также другие флуд атаки с использованием поддельных пакетов. Атаки данной группы нацелены на переполнение полосы пропускания атакуемого веб-сайта. Единицей измерения является количество бит в секунду (Bps).

2. Атаки, использующие недостаток ресурсов

SYN-флуд, атаки фрагментированными пакетами, атаки типа Ping of Death, Smurf и др. Данная группа нацелена на текущие ресурсы сервера, промежуточное коммуникационное оборудование, например, межсетевые экраны и балансировщики нагрузки. Единицей измерения является количество пакетов в секунду.

Данная группа нацелена на текущие ресурсы сервера, промежуточное коммуникационное оборудование, например, межсетевые экраны и балансировщики нагрузки. Единицей измерения является количество пакетов в секунду.

3. Атаки уровня приложения

Slowloris, DDoS-атака, эксплуатирующие уязвимости нулевого дня, DDoS-атаки, эксплуатирующие уязвимости веб-сервера Apache, Windows, OpenBSD и др. Состоящие из якобы легитимных и безобидных запросов, данные атаки преследуют цель вывести сервер из строя. Единицей измерения является количество запросов в секунду.

Разновидности DDoS-атак

Ниже мы представили список распространенных видов DDoS-атак с описанием схемы проведения атаки:

UDP-флуд

Направлен против сетевого протокола пользовательских датаграмм (UDP), не имеющего поддержки сеансов. Суть данной DDoS-атаки состоит в наполнении случайных портов удаленного хоста большим количеством UDP-пакетов, заставляя хост постоянно обращаться к приложению, прослушивающему соответствующие порты, и генерировать ответные ICMP-сообщения «назначение недостижимо» в случае, если приложение не обнаружено. Этот процесс приводит к исчерпанию ресурсов хоста и чреват полным отказом в обслуживании.

Этот процесс приводит к исчерпанию ресурсов хоста и чреват полным отказом в обслуживании.

ICMP флуд (Ping-флуд)

Имеет схожий принцип действия с UDP-флудом. Атака типа ICMP-флуд представляет собой переполнение целевого ресурса ping-запросами (эхо- запросами ICMP), при этом отправка пакетов идет максимально быстро, без ожидания ответов. Поскольку сервера жертвы стремятся отправить эхо-ответы протокола ICMP, происходит исчерпание полосы пропускания входящего и исходящего трафика и, как результат, значительное замедление работы системы.

SYN-флуд

Эксплуатирует слабые места TCP-соединения («трехкратного рукопожатия»). Клиент посылает пакет с флагом SYN для подключения по протоколу TCP, в ответ на него сервер должен ответить комбинацией флагов SYN+ACK. После подтверждения пакетом с флагом ACK соединение считается установленным. Принцип атаки заключается в том, что злоумышленник, посылая SYN-запросы, либо не отвечает на запрос SYN-ACK, либо отправляет SYN-запросы с поддельного IP-адреса. В обоих случаях хост ожидает подтверждения этих 5 запросов, поддерживая заполненную очередь и не допуская новых подключений, что приводит к отказу в обслуживании.

В обоих случаях хост ожидает подтверждения этих 5 запросов, поддерживая заполненную очередь и не допуская новых подключений, что приводит к отказу в обслуживании.

Zero Day (0-day) DDoS

Это еще неизвестные или новые атаки, использующие уязвимости, патчи к которым еще не были выпущены. Данное понятие широко известно в хакерских кругах, и торговля такого рода уязвимостями уже стала популярной.

Zero Day атаки — это особо опасный вид DDoS-атак, направленный на веб-сервера Apache, dhttpd, Tomcat и GoAhead WebServer. Эта крайне целенаправленная атака позволяет вызвать сбой сервера с помощью другого веб-сервера, при этом не влияя на другие сервисы и порты сети, подвергшиейся атаке. Осуществляется это за счет удержания открытым как можно большего числа подключений к атакуемому веб-серверу на протяжении максимального промежутка времени. Данные подключения создаются путем постоянной отправки заголовков HTTP-запросов, при этом они всегда остаются незавершенными. Атакуемый сервер оставляет все эти ложные подключения открытыми, что приводит к переполнению максимального пула одновременных подключений и отказу в обслуживании разрешенных клиентов.

Атакуемый сервер оставляет все эти ложные подключения открытыми, что приводит к переполнению максимального пула одновременных подключений и отказу в обслуживании разрешенных клиентов.

Ping of Death

Это отправка на компьютер жертвы большого числа поддельных или неправильно сформированных запросов (ping). Максимальная длина пакета составляет 65 535 байт (включая IP-заголовок). Однако, как правило, для уровня канала передачи данных действует ограничение максимального размера фрейма – например, 1500 бит для сети Ethernet. В данном случае происходит фрагментация большого IP- пакета на более мелкие IP-пакеты, а принимающий хост восстанавливает полный пакет из фрагментов. При атаке Ping of Death злоумышленник осуществляет операции с фрагментированным контентом, в результате которых после восстановления IP-пакета его объем составляет более 65 535 байт. Это приводит к переполнению буфера хоста-жертвы, размер которого рассчитан на стандартный пакет, и к отказу в обслуживании разрешенных пакетов.

DNS Amplification

Или DNS усиление. При атаке злоумышленник посылает запрос (обычно короткий) уязвимому DNS-серверу, который отвечает уже значительно большим по размеру пакетом. Подделывая IP-адрес при отправке запроса, злоумышленники используют в качестве исходного IP-адреса адрес сервера жертвы, а уязвимый DNS-сервер отвечает на запрос, отсылая серверу-жертве в большом количестве ненужные пакеты.

NTP Amplification

NTP усиление. Принцип атаки схож с атакой, использующей DNS усиление, однако в данном случае для атаки используется протокол NTP.

Подробнее о том, как работает защита от DDoS читайте по ссылке.

Защита от DDoS-атак: все, что нужно знать

Защита от DDoS-атак и кибербезопасность

DoS (Denial of Service) означает отказ в обслуживании, расширенной формой которого является DDoS (Distributed Denial of Service) — распределенный отказ в обслуживании. Это часто используемый тип атак в интернете. При данном типе нарушения безопасности в конкретный сервис (YouTube, GitHub, Twitter и т. д.) за короткое время передается бесчисленное количество запросов. В конечном итоге это приводит к перегрузке сервиса, и соответствующая страница становится недоступной для пользователя. Это может нанести значительный финансовый ущерб оператору данного интернет-сервиса. Злоумышленники могут шантажировать операторов с целью получения денег за защиту от таких атак. В этом материале вы сможете более подробно ознакомиться с этой темой и узнать о мерах защиты от DDoS-атак.

Это часто используемый тип атак в интернете. При данном типе нарушения безопасности в конкретный сервис (YouTube, GitHub, Twitter и т. д.) за короткое время передается бесчисленное количество запросов. В конечном итоге это приводит к перегрузке сервиса, и соответствующая страница становится недоступной для пользователя. Это может нанести значительный финансовый ущерб оператору данного интернет-сервиса. Злоумышленники могут шантажировать операторов с целью получения денег за защиту от таких атак. В этом материале вы сможете более подробно ознакомиться с этой темой и узнать о мерах защиты от DDoS-атак.

DDoS-атака в отсутствии надлежащих мер защиты от DDoS-атак

DDoS-атаки имеют все большее влияние. Они перегружают сервисы постоянно растущими объемами данных. Для защиты от DDoS-атак необходимы средства защиты, позволяющие рассредоточить эти объемы данных. При этом фиксируется все большее количество атак, в которых киберпреступники атакуют только определенные области ИТ-инфраструктуры. Эти атаки, конечно, менее заметны. Чем меньше по размеру приложение или сервис, тем меньший объем данных потребуется для атаки. С другой стороны, DDoS-атаки больше не служат цели вызвать отказ в обслуживании, а все чаще используются в качестве прикрытия кибератак других типов. К последним относятся утечки данных и финансовое мошенничество. Организации должны быть заинтересованы во внедрении инструментов мониторинга и защиты от DDoS-атак, которые обнаруживают и блокируют все потенциальные DDoS-атаки по мере их возникновения. Это позволит им получить исчерпывающее представление о работе своих сетей.

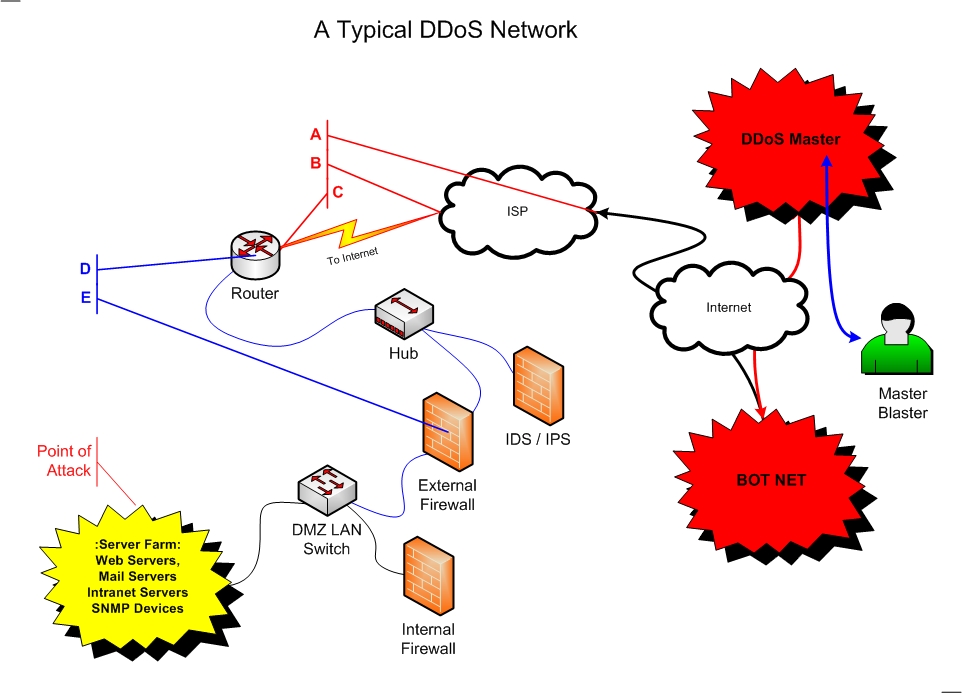

Бот-сети играют решающую роль

Киберпреступники в большинстве видов DDoS-атак используют бот-сети (ботнеты). Злоумышленники заранее захватывают управление чужими компьютерами. Для этого они обычно применяют вредоносные программы, такие как трояны или черви. Они удаленно управляют чужими зараженными компьютерами с помощью C&C серверов (командно-контрольных серверов). В случае DDoS-атак они эксплуатируют уязвимости пропускной способности систем-жертв. Они одновременно отправляют одинаковые запросы на серверы жертв. Эти атаки можно предотвратить с помощью системы защиты от DDoS-атак и реализации надлежащих мер безопасности.

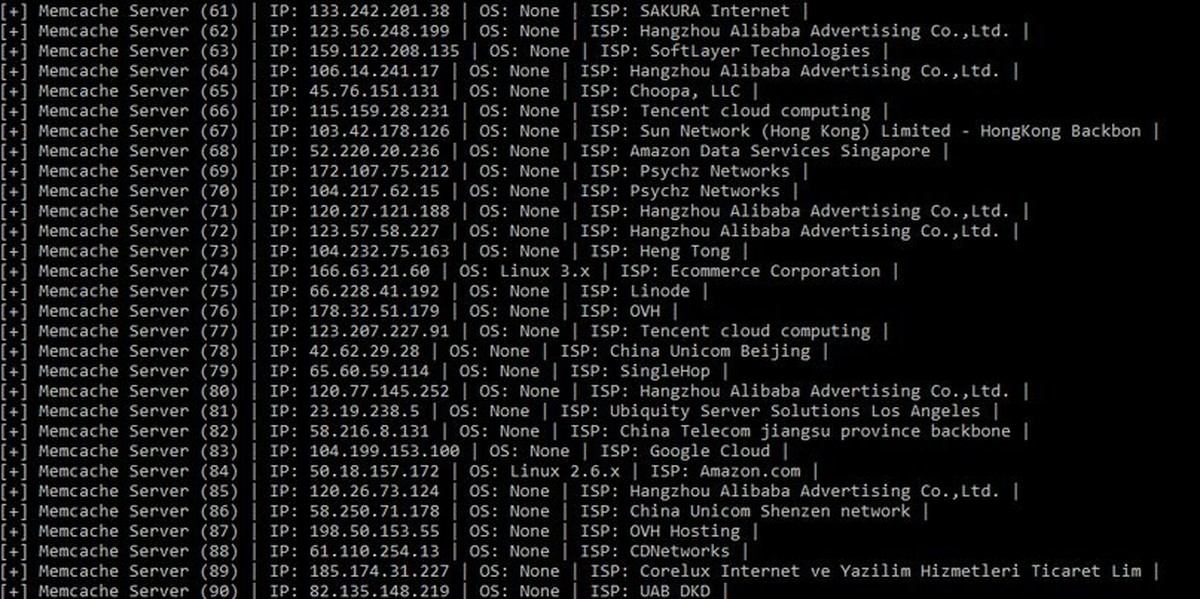

Кэширующий сервер Memcached: кибератаки возможны и без бот-сетей

Захват чужих компьютеров или устройств IoT иногда может быть очень проблематичным для злоумышленников. Именно поэтому в некоторых атаках не используются бот-сети. Достаточно взглянуть на атаку на Github в 2018 году, в которой использовались memcached-серверы. Эти службы кэширования баз данных предназначены для ускорения работы сетей и веб-сайтов. Доступ из интернета к этим серверам возможен без аутентификации; достаточно получить их IP-адрес. Затем злоумышленники отправляют небольшие запросы одновременно на несколько memcached-серверов — около 10 в секунду на сервер. Эти memcached-серверы спроектированы так, чтобы выдавать гораздо больший по объему ответ. Затем они возвращают системе-жертве 50-кратный объем запрошенных данных. Таким образом, можно генерировать запросы данных с частотой несколько терабайт в секунду, а это с легкостью приведет к краху отдельного сервиса. Защита от DDoS-атак также эффективно предотвращает этот тип кибератак.

Защита от DDoS-атак предотвращает атаки с отражением DNS

Точно так же используются DDoS-кибератаки с помощью методов отражения DNS. Злоумышленник делает DNS-запрос, используя IP-адрес жертвы (IP-спуфинг), что успешно выполняется. DNS-сервер передает запрос жертве. Здесь в игру вступает усиление, то есть усиление происходит на следующем этапе.

«Пакеты UDP с DNS-запросами обычно относительно малы (<100 байт). Ответные пакеты значительно больше (<500 байт) в зависимости от запрашиваемой записи. В результате злоумышленник может добиться значительного увеличения атакующей нагрузки на стороне жертвы, если DNS-запрос будет грамотно выбран при сравнительно небольшой пропускной способности; атака таким образом усиливается (усиление).»

Федеральное управление по информационной безопасности (немецкая служба BSI)

Защита от DDoS-атак: решения для защиты от DDoS-атак

Наши инструменты и меры защиты от DDoS-атак:

К ним относятся брандмауэры веб-приложений (сокращенно WAF), которые защищают онлайн-сервисы на уровне приложений. Как правило, они обеспечивают выполнение следующих функций:

- WAF разрешает входящие соединения только от сервисов, которым разрешен доступ. Для этого используется принцип черных списков (список запрещенных подключений) или белых списков (список разрешенных подключений)

- То же самое относится и к исходящим соединениям — они возможны только при наличии явного разрешения. Таким образом могут быть парализованы бот-сети, поскольку, например, они больше не смогут связываться с командно-контрольным сервером злоумышленников.

Атаки с усилением через memcached-серверы:

- Удалите открытые memcached-серверы из интернета и безопасно разверните их за брандмауэрами во внутренних сетях.

- Фильтры в WAF, которые блокируют memcached-трафик при обнаружении подозрительного количества запросов.

- Если операторы сети смогут обнаружить используемую команду атаки, они смогут пресечь вредоносный трафик в зародыше, заблокировав все memcached-пакеты известной длины.

Атаки с отражением через протокол сетевого времени NTP:

- Здесь могут помочь брандмауэры веб-приложений и соответствующая существующая сетевая инфраструктура, состоящая из нескольких центров обработки данных.

- Даже если целью атаки является единственный IP-адрес, можно распределить поток данных с помощью соответствующей функции в брандмауэре. WAF распределяет входящую нагрузку по разным дата-центрам. Таким образом, атакованный сервис по-прежнему будет доступен.

Как защититься от DDoS–атак. Классификация DDoS–атак и причины их возникновения.

Недостатки в программном коде. Злоумышленники ищут ошибки в программном коде каких-либо программ либо операционных систем и заставляют их обрабатывать исключительные ситуации, которые они обрабатывать не умеют, что приводит к падению ядра или краху всей системы в целом.

Защита от DDoS-атак

Методы противодействия DDoS-атакам можно разделить на пассивные и активные, а также на превентивные и реакционные.

1. ПредотвращениеНеобходимо проводить профилактики причин, которые приводят к необходимости тем или иным лицам предпринимать DDoS-атаки. Личная неприязнь, конкуренция, религиозные или иные разногласия, а также многие другие факторы могут стать причиной такой атаки. Если вовремя устранить причины таких атак и сделать соответствующие выводы, то в дальнейшем удастся избежать повторения ситуации. Данный метод нацелен на защиту от практически любых DDoS-атак, так как является управленческим, а не техническим решением.

2. Ответные мерыНеобходимо проводить активные меры по воздействию на источники или организатора атак, используя как технические, так и организационно-правовые методы. Некоторые фирмы предоставляют сервис поиска организатора атак, который позволяет вычислить не только человека, проводящего атаку, но и заказчика данной атаки.

3. Специализированное программное и аппаратное обеспечениеСейчас многие производители программного и аппаратного обеспечения предлагают готовые решения для защиты от DDoS-атак. Такое программное и аппаратное обеспечение может выглядеть как небольшой сервер, который позволяет защититься от слабых и средних DDoS-атак, нацеленных на малый и средний бизнес, так и целый комплекс, позволяющий защитить от серьезных атак крупные предприятия и госучреждения.

4. ФильтрацияФильтрация и блокировка трафика, исходящего от атакующих машин позволяет снизить или вовсе загасить атаку. При использовании этого метода входящий трафик фильтруется в соответствии с теми или иными правилами, заданными при установке фильтров.

Можно выделить два способа фильтрации: маршрутизация по спискам ACL и использование межсетевых экранов.

Использование списков ACL позволяет фильтровать второстепенные протоколы, не затрагивая при этом протоколы TCP и не замедляя скорость работы пользователей с ресурсом. Однако, при использовании злоумышленниками первостепенных запросов или ботнета, данный способ фильтрации окажется неэффективным.

Межсетевые экраны являются крайне эффективным способом защиты от DDoS-атак, однако они применимы исключительно для защиты частных сетей.

5. Обратный DDoSПеренаправление трафика на атакующего при достаточных серверных мощностях позволяет не только успешно преодолеть атаку, но и вывести из строя оборудование атакующего. Данный тип защиты невозможно применить при ошибках в программном коде операционных систем, системных служб или веб-приложений.

6. Устранение уязвимостейДанный тип защиты нацелен на устранение ошибок в тех или иных системах или службах (исправление эксплоитов, установка обновлений на операционную систему и т.п ). Соответственно, такой метод защиты не работает против флуд-атак, для которых «уязвимостью» является конечность тех или иных системных ресурсов.

Наращивание ресурсовНе дает абсолютной защиты, но позволяет использовать другие виды защиты от DDoS атак. Имея современное программное и аппаратное обеспечение, вы можете удачно справиться с DDoS-атакой, направленной на конечность системных ресурсов.

8. Построение распределенных системПостроение распределенных и дублирующих систем позволяет обслуживать пользователей, даже если некоторые узлы становятся недоступны из-за DDoS-атак. Рекомендуется строить распределенные системы, используя не только различное сетевое или серверное оборудование, но и физически разносить сервисы по разным дата-центрам. Также возможна установка дублирующей системы (критических узлов, резервных копий) на территории других государств, что позволит сохранить важную информацию даже при пожаре в датацентре или стихийном бедствии. Распределенные системы позволяют справиться практически с любым типом атак при правильном архитектурном проектировании.

9. УклонениеВывод непосредственной цели атаки (ip-адрес или доменное имя) от других ресурсов, которые также могут подвергаться атаки вместе с целью. Иначе говоря, необходимо разделить атакуемые ресурсы и другие рабочие ресурсы, которые расположены на одной площадке. Оптимальным является решение по разделению на внешние и внутренние ресурсы и вывод внешних ресурсов на другое сетевое оборудование, другой датацентр или даже территорию другого государства. Это позволит сохранить внутреннюю ИТ-структуру даже при самой интенсивной DDoS-атаке на внешние ресурсы.

10. МониторингУстановка системы мониторинга и оповещения, которая позволит вычислить DDoS-атаку по определенным критериям. Мониторинг напрямую не может защитить атакуемую систему, но позволяет вовремя среагировать и принять соответствующие меры.

11. Приобретение сервиса по защите от DDoS-aтакСейчас многие крупные компании предлагают предоставление как постоянного, так и временного сервиса по защите от DDoS-атак. Данный метод позволяет защититься от многих типов DDoS-атак, используя целый комплекс механизмов фильтрации нежелательного трафика к атакующим серверам.

EFSOL Системная интеграция. Консалтинг

Что такое ddos/ддос атака и защита от ддос атак. Компания Allta (Киев).

Что такое DDoS атака?

DDoS-атака (Distributed Denial of Service) – это распределенная атака типа «отказ в обслуживании» на компьютерный ресурс с целью вывести его из строя, сделать недоступным для его пользователей. Данным атакам могут подвергаться веб-сайты, приложения, электронная почта, голосовая почта, компьютерные сети. Такие атаки производятся с помощью большого количества дистанционно-управляемых компьютеров путем направления потоков ложного сетевого трафика к цели. Цель становится настолько занятой рассмотрением запросов атакующего, что не имеет ресурсов и времени для ответов на запросы легитимных пользователей, и в конечном итоге, либо происходят задержки с ответами на запросы, либо отключение системы.

Почему распределенная (distributed) атака?

Атаки DoS (Denial of Service) называются распределенными, потому что они реализуются одновременно из многих компьютеров. Злоумышленник (дидосер) контролирует большое количество компьютеров, которые были заражены троянским вирусом. Владельцы компьютеров, участвующих в DDoS- атаке могут быть как добровольными, так и в некоторых случаях обманутыми, поскольку вирус представляет собой небольшое приложение, которое дает возможность удаленного контроля над компьютером без ведома пользователя.

Зомби и ботнеты

Инфицированные вирусом компьютеры называются зомби, потому что они делают все, что повелит им сделать злоумышленник. Большая группа компьютеров-зомби называется ботнет.

Любой компьютер может быть частью ботнета без ведома владельца. Пользователь может не заметить никакой разницы, или может отметить, что компьютер работает не так быстро, как раньше. Потому что компьютер может быть занят участием в атаке DDoS одновременно с выполнением ваших задач. Также Вы можете узнать о том, что ваш компьютер заражен, когда провайдер Интернета (ISP) отключит Ваш сервис, вследствие того что из Вашего компьютера отправляется чрезвычайно высокое количество сетевых запросов.

Как избежать DDoS?

Пользователи, стремящиеся к уменьшению риска заражения подобным вирусом, должны иметь установленное антивирусное программное обеспечение и регулярно проверять содержимое устройств хранения информации на предмет содержания вирусов и вредоносного ПО.

Атаки проводятся из разных точек земного шара и могут наносить вред коммерческим, государственным и промышленным структурам, при этом большинство злоумышленников остается безнаказанными.

Таким образом, DDoS является реальной угрозой для организации любого уровня и масштаба по всему миру, при этом, инициатором такой атаки может быть кто угодно. Готовность идентификации и предотвращения этих угроз является частью грамотного использования Интернет-ресурса, а также частью вашей повседневной жизни он-лайн без DDoS.

DDoS

DDoS-атака – распределенная атака типа отказ в обслуживании, которая являет собой одну из самых распространенных и опасных сетевых атак. В результате атаки нарушается или полностью блокируется обслуживание законных пользователей, сетей, систем и иных ресурсов.

Большинство DDoS-атак используют уязвимости в основном протоколе Internet (TCP/IP),а именно, способ обработки системами запроса SYN.

Выделяют два основных типа атак, которые вызывают отказ в обслуживании.

В результате проведения атаки первого типа, останавливается работа всей системы или сети. Хакер отправляет системе данные или пакеты, которые она не ожидает, и это приводит к остановке системы или к ее перезагрузке.

Второй тип DDoS-атаки приводит к переполнению системы или локальной сети при помощи огромного количества информации, которую невозможно обработать.

DDoS-атака заключается в непрерывном обращении к сайту со многих компьютеров, которые расположены в разных частях мира. В большинстве случаев эти компьютеры заражены вирусами, которые управляются мошенниками централизовано и объедены в одну ботсеть. Компьютеры, которые входят в ботсеть, рассылают спам, участвуя, таким образом, в DDoS-атаках.

Руководство КНДР приказало уничтожить южнокорейские интернет-коммуникации

По данным прессы, исследовательский институт, связанный с Министерством народных вооруженных сил КНДР, получил приказ «уничтожить марионеточные коммуникационные сети Южной Кореи в одно мгновение», передает Associated Press.

Провайдер США защитит сайт президента Грузии от атак русских хакеров

По сообщению официальных представителей грузинского правительства, с 8 августа, когда начались хакерские атаки, были выведены из строя несколько правительственных интернет-сайтов.

В Казани арестовали организатора DDoS атаки

В результате обследования помещения, где проживает хакер, был обнаружен компьютер, с которого в мае 2007 года с использованием сети Интернет и вредоносного программного обеспечения была совершена распределенная DDos-атака на ресурс http://ch8.ru (молодежный чат) – сайт принадлежащий ИА «Татар-Информ».

Защитники животных устроили dDoS атаку на популярный ресурс bash.org.ru?

По неподтвержденным данным, атака была заказана радикальной организацией по защите животных, за неоднократные призывы к жестокому обращению с животными

Microsoft не виновата в отключении Skype

Как утверждает глава по безопасности Microsoft Кристофер Бадд в блоге Microsoft Security Response Center, двухдневный отказ сети Skype 16-17 августа произошел вовсе не по вине обновления безопасности Microsoft.

ОбъяснениеDDoS: как развиваются распределенные атаки типа «отказ в обслуживании»

Что такое DDoS-атака?

Распределенная атака типа «отказ в обслуживании» (DDoS) — это когда злоумышленник или злоумышленники пытаются сделать невозможным предоставление услуги. Этого можно достичь, заблокировав доступ практически ко всему: серверам, устройствам, службам, сетям, приложениям и даже конкретным транзакциям внутри приложений. При DoS-атаке вредоносные данные или запросы отправляет одна система; DDoS-атака исходит из нескольких систем.

Обычно эти атаки работают, забивая систему запросами данных. Это может быть отправка веб-серверу такого количества запросов на обслуживание страницы, что он аварийно завершает работу по требованию, или это может быть база данных, пораженная большим объемом запросов. В результате доступная пропускная способность интернета, ресурсы ЦП и ОЗУ становятся перегруженными.

Воздействие может варьироваться от незначительного раздражения от перебоев в обслуживании до отключения целых веб-сайтов, приложений или даже всего бизнеса.

Видео по теме: Ранние предупреждающие признаки DDoS-атаки

3 типа DDoS-атак

Существует три основных класса DDoS-атак:

- Объемные атаки используют огромные объемы фиктивного трафика для перегрузки такого ресурса, как веб-сайт или сервер. К ним относятся атаки ICMP, UDP и флуд-атаки с поддельными пакетами. Размер атаки на основе объема измеряется в битах в секунду (бит / с). Протокол

- или DDoS-атаки на сетевом уровне отправляют большое количество пакетов в целевую сетевую инфраструктуру и инструменты управления инфраструктурой.Эти атаки протокола включают, среди прочего, SYN-флуд и Smurf DDoS, и их размер измеряется в пакетах в секунду (PPS).

- Атаки на уровне приложений проводятся путем переполнения приложений вредоносными запросами. Размер атак на уровне приложений измеряется запросами в секунду (RPS).

Для каждого типа атак цель всегда одна: сделать онлайн-ресурсы вялыми или полностью зависшими.

Симптомы DDoS-атаки

DDoS-атаки могут выглядеть как многие из не вредоносных вещей, которые могут вызвать проблемы с доступностью, например, отказавший сервер или система, слишком много законных запросов от законных пользователей или даже перерезанный кабель.Часто требуется анализ трафика, чтобы точно определить, что именно происходит.

График DDoS-атаки

Это была атака, которая навсегда изменила взгляд на атаки типа «отказ в обслуживании». В начале 2000 года канадский ученик средней школы Майкл Кальс, также известный как MafiaBoy, взломал Yahoo! с помощью распределенной атаки типа «отказ в обслуживании» (DDoS), в результате которой удалось остановить один из ведущих веб-сайтов того времени. В течение следующей недели Кальс прицелился и успешно взломал другие такие сайты, как Amazon, CNN и eBay.

Конечно, это не первая DDoS-атака, но эта широко известная и успешная серия атак навсегда превратили атаки типа «отказ в обслуживании» из новизны и незначительных неприятностей в мощных разрушителей бизнеса в умах руководителей по информационным технологиям и ИТ-директорам.

С тех пор DDoS-атаки стали слишком частой угрозой, поскольку они обычно используются для мести, вымогательства, как средство онлайн-активности и даже для ведения кибервойны.

Они тоже стали больше с годами.В середине 1990-х годов атака могла состоять из 150 запросов в секунду — и этого было бы достаточно, чтобы вывести из строя многие системы. Сегодня они могут превышать 1000 Гбит / с. Это во многом было вызвано огромными размерами современных ботнетов.

В октябре 2016 года поставщик услуг интернет-инфраструктуры Dyn DNS (ныне Oracle DYN) застрял под волной DNS-запросов с десятков миллионов IP-адресов. Эта атака, осуществленная через ботнет Mirai, заразила более 100 000 устройств IoT, включая IP-камеры и принтеры.На пике популярности Mirai достигла 400 000 ботов. Сервисы, включая Amazon, Netflix, Reddit, Spotify, Tumblr и Twitter, были остановлены.

В начале 2018 года начал появляться новый метод DDoS. 28 февраля служба хостинга контроля версий GitHub подверглась массированной атаке типа «отказ в обслуживании», трафик на популярный сайт приходился на 1,35 ТБ в секунду. Хотя GitHub отключался от сети лишь периодически, и ему удалось полностью отразить атаку менее чем через 20 минут, сам масштаб атаки вызывал беспокойство, так как она опередила атаку Dyn, пик которой достиг 1.2 ТБ в секунду.

Анализ технологии, использованной для атаки, показал, что в некоторых отношениях она была проще, чем другие атаки. В то время как атака Dyn была продуктом ботнета Mirai, который требовал вредоносного ПО для заражения тысяч устройств IoT, атака GitHub использовала серверы с системой кэширования памяти Memcached, которая может возвращать очень большие блоки данных в ответ на простые запросы.

Memcached предназначен для использования только на защищенных серверах, работающих во внутренних сетях, и, как правило, не имеет достаточной защиты, чтобы предотвратить подмену IP-адресов злоумышленниками и отправку огромных объемов данных ничего не подозревающим жертвам.К сожалению, тысячи серверов Memcached находятся в открытом Интернете, и наблюдается огромный рост их использования в DDoS-атаках. Сказать, что серверы «взломаны», едва ли справедливо, поскольку они с радостью отправят пакеты, куда бы им ни сказали, не задавая вопросов.

Спустя всего несколько дней после атаки GitHub еще одна DDoS-атака на основе Memecached обрушилась на американского поставщика услуг с объемом данных 1,7 ТБ в секунду.

Видео по теме: DDoS-атака Dyn через год

Ботнет Mirai был важен тем, что, в отличие от большинства DDoS-атак, он задействовал уязвимые устройства Интернета вещей, а не ПК и серверы. Это особенно страшно, если учесть, что к 2020 году, согласно данным BI Intelligence, будет 34 миллиарда устройств, подключенных к Интернету, и большинство (24 миллиарда) будут устройствами Интернета вещей.

К сожалению, Mirai не будет последним ботнетом на базе Интернета вещей. В ходе расследования, проведенного группами безопасности в Akamai, Cloudflare, Flashpoint, Google, RiskIQ и Team Cymru, был обнаружен ботнет аналогичного размера, получивший название WireX, состоящий из 100 000 скомпрометированных устройств Android в 100 странах. К расследованию послужила серия крупных DDoS-атак, нацеленных на поставщиков контента и сети доставки контента.

21 июня 2020 года Akamai сообщила, что смягчила DDoS-атаку на крупный европейский банк, максимальная скорость которой достигла 809 миллионов пакетов в секунду (Mpps), что является самым большим объемом пакетов за всю историю.Эта атака была разработана, чтобы перегрузить сетевое оборудование и приложения в центре обработки данных цели, отправив миллиарды небольших (29 байт, включая заголовок IPv4) пакетов.

Исследователи Akamai заявили, что эта атака была уникальной из-за большого количества используемых исходных IP-адресов. «Количество исходных IP-адресов, которые регистрировали трафик к месту назначения клиента, значительно увеличилось во время атаки, что указывает на его высокую степень распределенности по своей природе. Мы увидели, что количество исходных IP-адресов в минуту увеличилось в 600 раз по сравнению с тем, что мы обычно наблюдаем для этого клиента. пункт назначения «, — отметили исследователи.

DDoS-атаки сегодня

Несмотря на то, что объем DDoS-атак со временем снизился, они по-прежнему представляют собой серьезную угрозу. Лаборатория Касперского сообщает, что количество DDoS-атак во втором квартале 2019 года увеличилось на 32% по сравнению с третьим кварталом 2018 года, в первую очередь из-за всплеска атак в сентябре. В 2020 году Cloudflare сообщает, что объем DDoS-атак увеличивался каждый квартал, кроме Q4,

По словам Касперского, недавно обнаруженные бот-сети, такие как Torii и DemonBot, способные запускать DDoS-атаки, вызывают беспокойство.Torii способен захватить ряд устройств IoT и считается более стойким и опасным, чем Mirai. DemonBot захватывает кластеры Hadoop, что дает ему доступ к большей вычислительной мощности.

Еще одна тревожная тенденция — появление новых платформ запуска DDoS, таких как 0x-booter. Этот DDos-as-a-service использует около 16 000 устройств Интернета вещей, зараженных вредоносным ПО Bushido, разновидностью Mirai.

Отчет о DDoS-атаках от Imperva показал, что большинство DDoS-атак в 2019 году были относительно небольшими.Например, атаки на сетевом уровне обычно не превышали 50 миллионов пакетов в секунду. Авторы отчета связали это с услугами DDoS-наемников, которые предлагают неограниченные, но небольшие атаки. Imperva действительно наблюдала несколько очень крупных атак в 2019 году, включая атаку на сетевом уровне, которая достигла 580 миллионов запросов в секунду, и атаку на уровне приложений, которая достигла пика в 292000 запросов в секунду и длилась 13 дней.

Эта тенденция изменилась в четвертом квартале 2020 года, когда Cloudflare сообщила о «массовом росте» числа атак со скоростью более 500 Мбит / с и 50 000 пакетов в секунду.Эти атаки также стали более постоянными: в период с октября по декабрь наблюдалось почти 9% атак, которые длились более 24 часов.

Cloudflare также наблюдала то, что она назвала «разрушительной тенденцией» в увеличении количества атак RDDoS в 2020 году, когда организации получают угрозу DDoS-атаки, которая нарушит их работу, если не будет выплачен выкуп. Злоумышленники, как правило, нацелены на жертв, которые менее способны отреагировать и оправиться от такой атаки.

Инструменты DDoS-атакиКак правило, DDoS-атакующие используют ботнеты — совокупности сети зараженных вредоносным ПО систем, которые контролируются централизованно.Этими зараженными конечными точками обычно являются компьютеры и серверы, но все чаще это Интернет вещей и мобильные устройства. Злоумышленники будут использовать эти системы, определяя уязвимые системы, которые они могут заразить с помощью фишинговых атак, атак с использованием вредоносной рекламы и других методов массового заражения. Все чаще злоумышленники арендуют эти бот-сети у тех, кто их построил.

Как развиваются DDoS-атакиКак вкратце упоминалось выше, все чаще такие атаки проводятся арендованными ботнетами.Ожидайте, что эта тенденция сохранится.

Другой тенденцией является использование нескольких векторов атаки в рамках атаки, также известной как Advanced Persistent Denial-of-Service APDoS. Например, атака APDoS может включать в себя уровень приложений, например атаки на базы данных и приложения, а также непосредственно на сервер. «Это выходит за рамки простого« наводнения », — говорит Чак Макки, управляющий директор по успеху партнеров в Binary Defense.

Кроме того, объясняет Макки, злоумышленники часто атакуют не только своих жертв, но и организации, от которых они зависят, например интернет-провайдеров и поставщиков облачных услуг.«Это широкомасштабные, мощные и хорошо скоординированные атаки», — говорит он.

Это также меняет влияние DDoS-атак на организации и увеличивает их риск. «Бизнесы больше не озабочены DDoS-атаками на себя, а атаками на огромное количество деловых партнеров, поставщиков и поставщиков, на которых они полагаются», — говорит Майк Оверли, юрист по кибербезопасности в Foley & Lardner LLP. «Одна из старейших пословиц в сфере безопасности заключается в том, что безопасность бизнеса зависит от его самого слабого звена.В сегодняшних условиях (о чем свидетельствуют недавние взломы) этим самым слабым звеном может быть и часто оказывается одна из третьих сторон », — говорит он.

Конечно, по мере того, как злоумышленники совершенствуют свои DDoS-атаки, технологии и тактика не будут стоять на месте. Как объясняет Род Сото, директор по исследованиям безопасности в JASK, добавление новых устройств Интернета вещей, развитие машинного обучения и искусственного интеллекта сыграют свою роль в изменении этих атак. «Злоумышленники в конечном итоге интегрируют эти технологии и в атаки, что затрудняет защиту защитников от DDoS-атак, особенно тех, которые не могут быть остановлены простыми ACL-списками или сигнатурами.Технологии защиты от DDoS-атак также должны будут развиваться в этом направлении », — говорит Сото.

Примечание редактора: эта статья, впервые опубликованная в сентябре 2017 года, была обновлена с учетом текущих данных Cloudflare.

Подробнее о DDoS-атаках:

Copyright © 2021 IDG Communications, Inc.

Что такое DDoS-атака | DDoS Значение

Распределенные сетевые атаки часто называют распределенными атаками типа «отказ в обслуживании» (DDoS).Этот тип атаки использует преимущества определенных ограничений пропускной способности, которые применяются к любым сетевым ресурсам, например к инфраструктуре, которая обеспечивает работу веб-сайта компании. В результате DDoS-атаки к атакованному веб-ресурсу будет отправлено несколько запросов с целью превышения возможностей веб-сайта для обработки нескольких запросов… и предотвращения его правильной работы.

Типичные цели для DDoS-атак включают:

- Интернет-магазины

- Интернет-казино

- Любой бизнес или организация, зависящая от предоставления онлайн-услуг

Как работает DDoS-атака

Сетевые ресурсы, такие как веб-серверы, имеют конечный предел количества запросов, которые они могут обслуживать одновременно.В дополнение к пределу емкости сервера канал, который соединяет сервер с Интернетом, также будет иметь ограниченную полосу пропускания / емкость. Когда количество запросов превышает пределы емкости любого компонента инфраструктуры, уровень обслуживания может пострадать одним из следующих способов:

- Ответ на запросы будет намного медленнее, чем обычно.

- Некоторые или все запросы пользователей могут быть полностью проигнорированы.

Обычно конечной целью злоумышленника является полное предотвращение нормального функционирования веб-ресурса — полный «отказ в обслуживании».Злоумышленник также может запросить плату за прекращение атаки. В некоторых случаях DDoS-атака может быть даже попыткой дискредитировать или нанести ущерб бизнесу конкурента.

Использование «зомби-сети» ботнета для проведения DDoS-атаки

Чтобы отправить чрезвычайно большое количество запросов к ресурсу жертвы, киберпреступник часто создает «зомби-сеть» компьютеров, зараженных преступником. Поскольку преступник контролирует действия каждого зараженного компьютера в сети зомби, масштаб атаки может быть огромным для веб-ресурсов жертвы.

Характер сегодняшних DDoS-угроз

В период с начала до середины 2000-х этот вид преступной деятельности был довольно распространенным явлением. Однако количество успешных DDoS-атак сокращается. Снижение числа DDoS-атак, вероятно, произошло в результате следующего:

- Полицейские расследования, в результате которых были арестованы преступники по всему миру

- Технические контрмеры, которые оказались успешными против DDoS-атак

Другие статьи и ссылки, связанные с Распределенные сетевые атаки / DDoS

Что такое DDoS-атака? — DDoS Значение

Распределенные сетевые атаки Kasperskyчасто называют распределенными атаками типа «отказ в обслуживании» (DDoS).Этот тип атаки использует преимущества определенных ограничений пропускной способности, которые применяются к любым сетевым ресурсам — например, к инфраструктуре, которая обеспечивает работу веб-сайта компании …

Что такое DDoS-атака и как защитить себя от схем вредоносного трафика | Блоги McAfee Что такое DDoS-атака и как она работает?

Что такое DDoS-атака и как обезопасить себя от схем вредоносного трафикаПредставьте, что вы едете по шоссе, чтобы добраться до работы.На дороге есть и другие машины, но в целом все движутся плавно, с четким, законным ограничением скорости. Затем, когда вы приближаетесь к въездной рампе, к вам присоединяются другие машины. А потом еще, и еще, и еще, пока внезапно трафик не замедлился до ползания. Это иллюстрирует DDoS-атаку.

DDoS означает «распределенный отказ в обслуживании», и это метод, при котором киберпреступники наводняют сеть таким объемом вредоносного трафика, что она не может работать или взаимодействовать, как обычно. Это приводит к остановке обычного трафика сайта, также известного как законные пакеты.DDoS — это простой, эффективный и мощный метод, основанный на небезопасных устройствах и плохих цифровых привычках. К счастью, с помощью нескольких простых настроек ваших повседневных привычек вы можете защитить свои личные устройства от DDoS-атак.

Количество DDoS-атак растетРасширение 5G, распространение Интернета вещей и интеллектуальных устройств, а также переход большего числа отраслей, переводящих свои операции в онлайн, открыли новые возможности для DDoS-атак. Киберпреступники пользуются этим, и в 2020 году были зафиксированы два крупнейших DDoS-нападения за всю историю.В 2020 году были запущены амбициозные атаки на Amazon и Google. Для киберпреступников нет слишком большой цели.

DDoS-атакиявляются одной из наиболее проблемных областей в кибербезопасности, потому что их невероятно сложно предотвратить и смягчить. Предотвратить эти атаки особенно сложно, потому что вредоносный трафик исходит не из одного источника. По оценкам, 12,5 миллионов устройств уязвимы для использования злоумышленником DDoS.

Персональные устройства становятся бойцами DDoS-атак АтакиDDoS довольно просто создать.Все, что нужно, — это два устройства, которые координируют свои действия для отправки поддельного трафика на сервер или веб-сайт. Это оно. Например, ваш ноутбук и ваш телефон могут быть запрограммированы на формирование собственной сети DDoS (иногда называемой ботнетом, подробнее ниже). Однако даже если два устройства направят всю свою вычислительную мощность на атаку, этого все равно недостаточно для отключения веб-сайта или сервера. Сотни и тысячи скоординированных устройств необходимы, чтобы остановить целого поставщика услуг.

Чтобы создать сеть такого размера, киберпреступники создают так называемый «ботнет» — сеть скомпрометированных устройств, которые координируются для выполнения конкретной задачи.Ботнеты не всегда должны использоваться в DDoS-атаках, и при DDoS-атаках не обязательно иметь ботнет для работы, но чаще всего они работают вместе, как Бонни и Клайд. Киберпреступники создают бот-сети довольно типичными способами: заставляя людей скачивать вредоносные файлы и распространять вредоносное ПО.

Но вредоносное ПО — не единственное средство вербовки устройств. Поскольку многие компании и потребители используют неверные пароли, злоумышленники могут сканировать Интернет в поисках подключенных устройств с известными заводскими учетными данными или легко угадываемыми паролями (например, «паролем»).После входа в систему киберпреступники могут легко заразить устройство и завербовать его в свою кибер-армию.

Почему запуск DDoS-атак часто бывает успешнымЭти завербованные кибер-армии могут бездействовать, пока им не будет отдан приказ. Здесь в игру вступает специализированный сервер, называемый сервером управления и контроля (обычно сокращенно «C2»). Получив указание, киберпреступники приказывают серверу C2 выдавать инструкции скомпрометированным устройствам. Затем эти устройства будут использовать часть своей вычислительной мощности для отправки поддельного трафика на целевой сервер или веб-сайт и, , вуаля, ! Так запускается DDoS-атака.

DDoS-атаки обычно успешны из-за их распределенного характера и сложности различения между законными пользователями и поддельным трафиком. Однако они не являются нарушением. Это связано с тем, что DDoS-атаки подавляют цель, чтобы вывести ее из строя, а не украсть у нее. Обычно DDoS-атаки используются в качестве ответных мер против компании или службы, часто по политическим причинам. Однако иногда киберпреступники используют DDoS-атаки как дымовую завесу для более серьезных компромиссов, которые в конечном итоге могут привести к полномасштабному взлому.

3 способа предотвратить использование ваших устройствDDoS-атаки возможны только потому, что устройства могут быть легко скомпрометированы. Вот три способа предотвратить участие ваших устройств в DDoS-атаке:

- Защитите свой маршрутизатор: Маршрутизатор Wi-Fi является шлюзом в вашу сеть. Защитите его, изменив пароль по умолчанию. Если вы уже выбросили инструкции для своего маршрутизатора и не знаете, как это сделать, проконсультируйтесь в Интернете, чтобы узнать, как это сделать для вашей конкретной марки и модели, или позвоните производителю.И помните, что защита может запускаться и внутри вашего маршрутизатора. Такие решения, как McAfee Secure Home Platform, встроенная в отдельные маршрутизаторы, помогают легко управлять сетью и защищать ее.

- Изменить пароли по умолчанию на устройствах IoT: Многие устройства Интернета вещей (IoT), интеллектуальные объекты, которые подключаются к Интернету для повышения функциональности и эффективности, поставляются с именами пользователей и паролями по умолчанию. Первое, что вам следует сделать после извлечения своего IoT-устройства из коробки, — это изменить эти учетные данные по умолчанию.Если вы не знаете, как изменить настройку по умолчанию на своем IoT-устройстве, обратитесь к инструкциям по настройке или поищите информацию в Интернете.

- Используйте комплексную безопасность: Многие бот-сети координируются на устройствах без какой-либо встроенной защиты. Комплексные решения безопасности, такие как McAfee Total Protection , могут помочь защитить ваши самые важные цифровые устройства от известных вариантов вредоносного ПО. Если у вас нет пакета безопасности, защищающего ваши устройства, найдите время, чтобы провести исследование и выбрать решение, которому вы доверяете.

Теперь, когда вы знаете, что такое DDoS-атака и как от нее защититься, вы лучше подготовлены, чтобы хранить свои личные устройства в безопасности.

Оставайтесь в курсе

Чтобы быть в курсе всех событий McAfee и последних угроз безопасности для потребителей и мобильных устройств, подпишитесь на @McAfee_Home в Twitter, подпишитесь на нашу электронную почту, слушайте наш подкаст Hackable? И поставьте нам лайк в Facebook.

Типы DDoS-атак и методы смягчения

Определение распределенной атаки типа «отказ в обслуживании» (DDoS)

Распределенная атака типа «отказ в обслуживании» (DDoS) — это злонамеренная попытка сделать онлайн-сервис недоступным для пользователей, обычно путем временного прерывания или приостановки обслуживания его хост-сервера.

DDoS-атака запускается с множества взломанных устройств, которые часто распространяются по всему миру в так называемых ботнетах. Он отличается от других атак типа «отказ в обслуживании» (DoS) тем, что использует одно подключенное к Интернету устройство (одно сетевое соединение) для наводнения цели вредоносным трафиком. Этот нюанс — основная причина существования этих двух, несколько разных определений.

«И на этом наша вечеринка DDoS завершается: Escapist Magazine, Eve Online, Minecraft, League of Legends + 8 телефонных запросов.» Твитнул LulzSec — 14 июня 2011 г., 23:07

В общих чертах, DoS- и DDoS-атаки можно разделить на три типа:

Атаки на основе объема

Включает наводнения UDP, наводнения ICMP и другие лавинные потоки поддельных пакетов. Цель атаки — перегрузить полосу пропускания атакуемого сайта, и ее величина измеряется в битах в секунду (бит / с).

Протокол атак

Включает SYN-флуд, атаки фрагментированных пакетов, Ping of Death, Smurf DDoS и многое другое.Этот тип атаки потребляет фактические ресурсы сервера или промежуточного коммуникационного оборудования, такого как межсетевые экраны и балансировщики нагрузки, и измеряется в пакетах в секунду (Pps).

Атаки на уровне приложений

Включает низко-медленные атаки, наводнения GET / POST, атаки, нацеленные на уязвимости Apache, Windows или OpenBSD, и многое другое. Целью этих атак, состоящих из кажущихся законными и невинных запросов, является сбой веб-сервера, а величина измеряется в запросах в секунду (Rps).

Распространенные типы DDoS-атак

Некоторые из наиболее часто используемых типов DDoS-атак включают:

UDP Флуд

UDP-флуд, по определению, — это любая DDoS-атака, которая наводняет цель пакетами протокола пользовательских дейтаграмм (UDP). Цель атаки — заполнить случайные порты на удаленном хосте. Это заставляет хост неоднократно проверять, прослушивает ли этот порт приложение, и (если приложение не найдено) отвечает пакетом ICMP «Destination Unreachable».Этот процесс истощает ресурсы хоста, что в конечном итоге может привести к недоступности.

ICMP (Ping) Флуд

В принципе, похожий на атаку UDP-лавинной рассылки, ICMP-лавинная переполняет целевой ресурс пакетами эхо-запроса ICMP (ping), обычно отправляя пакеты как можно быстрее, не дожидаясь ответов. Этот тип атаки может потреблять как исходящую, так и входящую полосу пропускания, поскольку серверы жертвы часто пытаются ответить пакетами эхо-ответа ICMP, что приводит к значительному общему замедлению работы системы.

SYN Flood

Атака SYN flood DDoS использует известную слабость в последовательности TCP-соединения («трехстороннее рукопожатие»), при которой на SYN-запрос для инициирования TCP-соединения с хостом должен быть получен ответ SYN-ACK от этого хоста, и затем подтверждается ответом ACK от запрашивающей стороны. В сценарии SYN-лавинной рассылки запрашивающая сторона отправляет несколько запросов SYN, но либо не отвечает на ответ SYN-ACK хоста, либо отправляет запросы SYN с поддельного IP-адреса.В любом случае хост-система продолжает ждать подтверждения для каждого запроса, привязывая ресурсы до тех пор, пока новые соединения не перестанут быть установлены, что в конечном итоге приведет к отказу в обслуживании.

Пинг смерти

Атака POD (POD) включает в себя отправку злоумышленником нескольких неверно сформированных или злонамеренных запросов на компьютер. Максимальная длина IP-пакета (включая заголовок) составляет 65 535 байт. Однако уровень канала передачи данных обычно устанавливает ограничения на максимальный размер кадра — например, 1500 байтов по сети Ethernet.В этом случае большой IP-пакет разделяется на несколько IP-пакетов (известных как фрагменты), и хост-получатель повторно собирает IP-фрагменты в полный пакет. В сценарии Ping of Death после злонамеренного манипулирования содержимым фрагмента получатель получает IP-пакет, размер которого при повторной сборке превышает 65 535 байт. Это может привести к переполнению буферов памяти, выделенных для пакета, что приведет к отказу в обслуживании законных пакетов.

Slowloris

Slowloris — это целенаправленная атака, позволяющая одному веб-серверу отключать другой сервер, не затрагивая другие службы или порты в целевой сети.Slowloris делает это, удерживая как можно больше открытых подключений к целевому веб-серверу. Это достигается путем создания соединений с целевым сервером, но отправкой только частичного запроса. Slowloris постоянно отправляет новые заголовки HTTP, но никогда не выполняет запрос. Целевой сервер сохраняет открытыми каждое из этих ложных подключений. Это в конечном итоге приводит к переполнению максимального пула одновременных подключений и приводит к отказу от дополнительных подключений от законных клиентов.

Усиление NTP

В атаках с усилением NTP злоумышленник использует общедоступные серверы Network Time Protocol (NTP), чтобы перегружать целевой сервер трафиком UDP.Атака определяется как атака с усилением, потому что соотношение запросов и ответов в таких сценариях составляет от 1:20 до 1: 200 или более. Это означает, что любой злоумышленник, который получает список открытых серверов NTP (например, с помощью такого инструмента, как Metasploit, или данных из Open NTP Project), может легко создать разрушительную DDoS-атаку большого объема с высокой пропускной способностью.

HTTP-флуд

При DDoS-атаке HTTP-потоком злоумышленник использует кажущиеся законными запросы HTTP GET или POST для атаки на веб-сервер или приложение.HTTP-потоки не используют искаженные пакеты, методы спуфинга или отражения и требуют меньшей полосы пропускания, чем другие атаки, чтобы вывести из строя целевой сайт или сервер. Атака наиболее эффективна, когда она заставляет сервер или приложение выделять максимально возможные ресурсы в ответ на каждый отдельный запрос.

Imperva смягчает масштабный HTTP-поток: 690 000 000 DDoS-запросов с 180 000 IP-адресов ботнетов.

DDoS-атаки нулевого дня

Определение «нулевого дня» охватывает все неизвестные или новые атаки, использующие уязвимости, для которых еще не выпущено исправление.Этот термин хорошо известен среди членов хакерского сообщества, где практика торговли уязвимостями нулевого дня стала популярным занятием.

Мотивация DDoS-атак

DDoS-атаки быстро становятся наиболее распространенным типом киберугроз, которые, согласно последним исследованиям рынка, за последний год быстро выросли как по количеству, так и по объему. Тенденция заключается в более короткой продолжительности атаки, но большем объеме атаки пакетов в секунду.

Основными мотивами злоумышленников являются:

- Идеология — Так называемые «хактивисты» используют DDoS-атаки как средство нацеливания на веб-сайты, с которыми они не согласны идеологически.

- Деловые споры — Компании могут использовать DDoS-атаки для стратегического уничтожения веб-сайтов конкурентов, например, чтобы удержать их от участия в значительном событии, таком как Киберпонедельник.

- Скука — Кибервандалы, также известные как «скрипт-кидди», используют заранее написанные скрипты для запуска DDoS-атак. Виновным в этих атаках обычно бывает скучно, потенциальные хакеры ищут прилив адреналина.

- Вымогательство — Злоумышленники используют DDoS-атаки или угрозу DDoS-атак как средство вымогательства денег у своих целей.

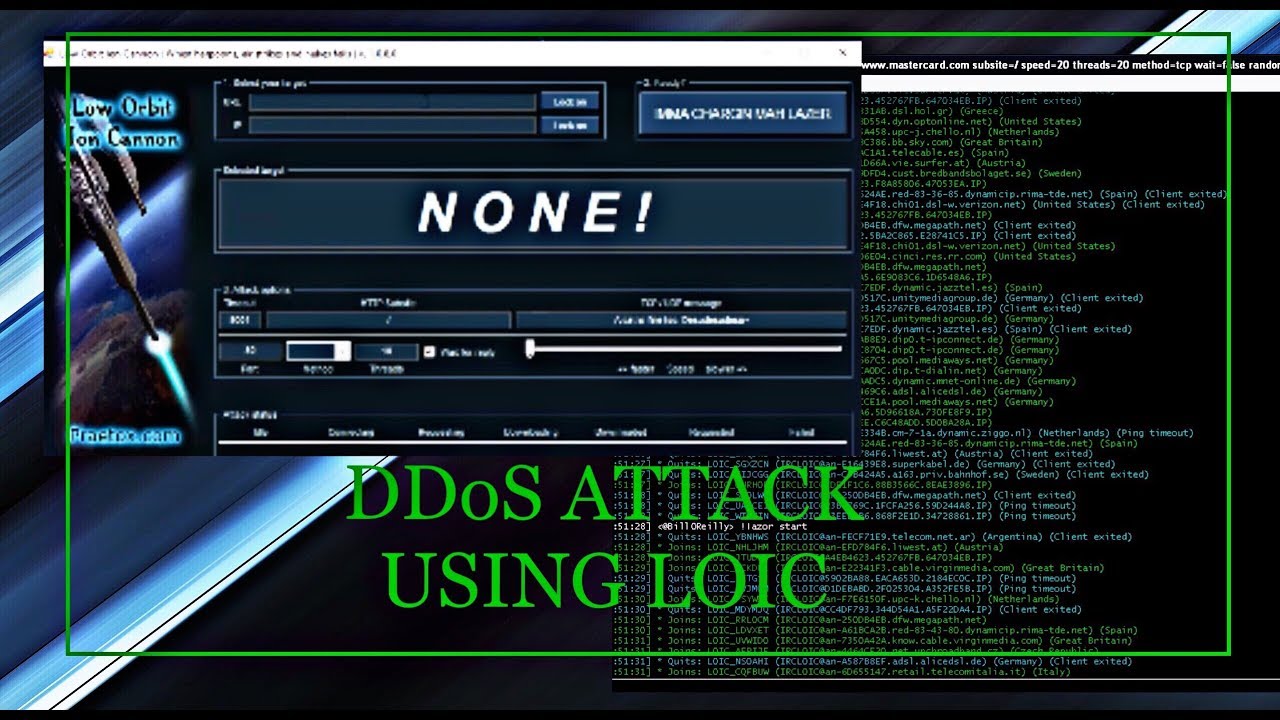

- Кибервойна — санкционированные правительством DDoS-атаки могут использоваться как для нанесения вреда оппозиционным веб-сайтам, так и для инфраструктуры вражеской страны. LOIC (Low Orbit Ion Cannon): инструмент DoS-атак «начального уровня», используемый для кибервандализма

Узнайте, как Imperva DDoS Protection может помочь вам с DDoS-атаками.

Решения Imperva уменьшают ущерб от DDoS-атак

Imperva беспроблемно и комплексно защищает веб-сайты от всех трех типов DDoS-атак, обращаясь к каждому с помощью уникального набора инструментов и стратегии защиты:

Объемные атаки

Imperva противостоит этим атакам, поглощая их с помощью глобальной сети центров очистки, которые масштабируются по запросу для противодействия многогигабайтным DDoS-атакам.

Протокол атак

Imperva смягчает этот тип атак, блокируя «плохой» трафик еще до того, как он достигает сайта, используя технологию идентификации посетителей, которая различает законных посетителей веб-сайта (люди, поисковые системы и т. Д.) И автоматических или злонамеренных клиентов.

Атаки на уровне приложений

Imperva смягчает атаки на уровне приложений, отслеживая поведение посетителей, блокируя известных плохих ботов и проверяя подозрительные или нераспознанные объекты с помощью теста JS, запроса cookie и даже CAPTCHA.

Imperva предотвращает DDoS-атаку 250 Гбит / с — одну из крупнейших в Интернете.

Во всех этих сценариях Imperva применяет свои решения по защите от DDoS за пределами вашей сети, что означает, что только отфильтрованный трафик достигает ваших хостов. Кроме того, Imperva поддерживает обширную базу знаний об угрозах DDoS, которая включает в себя все новые и новые методы атак. Эта постоянно обновляемая информация собирается по всей нашей сети, выявляя новые угрозы по мере их появления, выявляя известных злоумышленников и применяя средства защиты в режиме реального времени на всех веб-сайтах, защищенных Imperva.

Что такое DDoS-атака? Объяснение распределенных атак типа «отказ в обслуживании»

Что такое DDoS-атака?При распределенной атаке типа «отказ в обслуживании» (DDoS) несколько скомпрометированных компьютерных систем атакуют цель и вызывают отказ в обслуживании для пользователей целевого ресурса. Целью может быть сервер, веб-сайт или другой сетевой ресурс. Поток входящих сообщений, запросов на соединение или искаженных пакетов в целевую систему заставляет ее замедляться или даже аварийно завершаться, тем самым отказывая в обслуживании законным пользователям или системам.

Многие типы злоумышленников, от отдельных преступных хакеров до организованных преступных группировок и государственных учреждений, проводят DDoS-атаки. В определенных ситуациях — часто связанных с плохим кодированием, отсутствующими исправлениями или нестабильными системами — даже законные, несогласованные запросы к целевым системам могут выглядеть как DDoS-атака, если это просто случайные потери производительности системы.

Как работают DDoS-атаки?В типичной DDoS-атаке злоумышленник использует уязвимость в одной компьютерной системе, делая ее мастером DDoS.Мастер-система атаки выявляет другие уязвимые системы и получает контроль над ними, заражая их вредоносным ПО или обходя средства аутентификации с помощью таких методов, как угадывание пароля по умолчанию в широко используемой системе или устройстве.

Компьютер или сетевое устройство, находящееся под контролем злоумышленника, называется зомби или ботом . Злоумышленник создает так называемый командно-управляющий сервер для управления сетью ботов, также называемый ботнетом .Лицо, контролирующее ботнет, называется ботмастером . Этот термин также использовался для обозначения первой системы, задействованной в ботнете, поскольку он используется для контроля распространения и активности других систем в ботнете.

Ботнеты могут состоять практически из любого количества ботов; ботнеты с десятками или сотнями тысяч узлов становятся все более распространенными. Их размер может не иметь верхнего предела. После сборки ботнета злоумышленник может использовать трафик, генерируемый скомпрометированными устройствами, для наводнения целевого домена и отключения его.

Целью DDoS-атаки не всегда является единственная жертва, поскольку DDoS-атаки затрагивают многие устройства. Устройства, используемые для маршрутизации вредоносного трафика к цели, также могут страдать от снижения качества обслуживания, даже если они не являются основной целью.

Ботнеты — это ключевой инструмент в DDoS-атаках на основе Интернета вещей, но они также могут использоваться для других злонамеренных действий. Типы DDoS-атакСуществует три основных типа DDoS-атак:

- Сетецентрические или объемные атаки. Они перегружают целевой ресурс, используя доступную полосу пропускания с помощью лавинной рассылки пакетов. Примером этого типа атаки является атака с усилением системы доменных имен, которая делает запросы к DNS-серверу, используя адрес Интернет-протокола (IP) цели. Затем сервер заваливает цель ответами.

- Протокол атаки. Эти целевые протоколы сетевого или транспортного уровня используют недостатки в протоколах для перегрузки целевых ресурсов. Например, при атаке SYN-лавинной рассылки на целевые IP-адреса отправляется большой объем пакетов «запроса начального соединения» с использованием поддельных исходных IP-адресов.Это затягивает рукопожатие протокола управления передачей, которое никогда не может завершиться из-за постоянного притока запросов.

- Уровень приложения . Здесь службы приложений или базы данных перегружаются из-за большого количества вызовов приложений. Избыток пакетов вызывает отказ в обслуживании. Одним из примеров этого является флуд-атака по протоколу передачи гипертекста (HTTP), которая эквивалентна многократному одновременному обновлению множества веб-страниц.

Интернет вещей и DDoS-атаки

Устройства, составляющие Интернет вещей (IoT), могут быть полезны для законных пользователей, но в некоторых случаях они даже более полезны для атакующих DDoS. К устройствам, подключенным к IoT, относятся любые устройства со встроенными вычислительными и сетевыми возможностями, и слишком часто эти устройства не разрабатываются с учетом требований безопасности.

Устройства, подключенные к Интернету вещей, открывают большие поверхности для атак и часто уделяют минимальное внимание передовым методам безопасности.Например, устройства часто поставляются с жестко запрограммированными учетными данными для проверки подлинности для системного администрирования, что упрощает злоумышленникам вход на устройства. В некоторых случаях учетные данные для аутентификации не могут быть изменены. Устройства также часто поставляются без возможности обновления или исправления программного обеспечения, что еще больше подвергает их атакам с использованием хорошо известных уязвимостей.

Ботнеты Интернета вещей все чаще используются для проведения массовых DDoS-атак. В 2016 году ботнет Mirai был использован для атаки на поставщика услуг доменных имен Dyn; объем атак составил более 600 гигабит в секунду.Еще одна атака в конце 2016 года на OVH, французскую хостинговую компанию, достигла пика со скоростью более 1 терабит в секунду. Многие ботнеты Интернета вещей, начиная с Mirai, используют элементы своего кода. Ботнет dark_nexus IoT — один из примеров.

Выявление DDoS-атакDDoS-атаки по сути вызывают проблемы с доступностью. Проблемы с доступностью и обслуживанием — нормальное явление в сети. Важно уметь различать эти стандартные операционные проблемы и DDoS-атаки.

Иногда DDoS-атака может выглядеть обыденной, поэтому важно знать, на что обращать внимание.Подробный анализ трафика необходим, чтобы сначала определить, имеет ли место атака, а затем определить метод атаки.

Примеры поведения сети и сервера, которые могут указывать на DDoS-атаку, перечислены ниже. Одно из этих поведений или их сочетание должно вызывать беспокойство:

- Один или несколько определенных IP-адресов отправляют много последовательных запросов в течение короткого периода.

- Рост трафика исходит от пользователей со схожими поведенческими характеристиками.Например, если большой объем трафика исходит от пользователей схожих устройств, одного географического местоположения или одного и того же браузера.

- Время ожидания сервера при попытке протестировать его с помощью службы проверки связи.

- Сервер отвечает сообщением об ошибке HTTP 503, что означает, что сервер либо перегружен, либо отключен для обслуживания.

- Журналы показывают сильный и постоянный скачок пропускной способности. Пропускная способность должна оставаться даже для нормально работающего сервера.

- Журналы показывают скачки трафика в необычное время или в обычной последовательности.

- Журналы показывают необычно большие всплески трафика на одну конечную точку или веб-страницу.

Эти поведения также могут помочь определить тип атаки. Если они находятся на уровне протокола или сети — например, ошибка 503 — это, скорее всего, атака на основе протокола или сетевая атака. Если поведение проявляется как трафик к приложению или веб-странице, это может быть более признаком атаки на уровне приложения.

В большинстве случаев человек не может отследить все переменные, необходимые для определения типа атаки, поэтому для автоматизации процесса необходимо использовать инструменты анализа сети и приложений.

Признаки распределенной атаки отказа в обслуживании аналогичны признакам атаки отказа в обслуживании. Защита и предотвращение DDoSDDoS-атаки могут создать серьезные бизнес-риски с долгосрочными последствиями. Поэтому важно понимать угрозы, уязвимости и риски, связанные с DDoS-атаками.

Когда они начнутся, остановить эти атаки практически невозможно. Однако влияние этих атак на бизнес можно свести к минимуму с помощью некоторых основных методов защиты информации.Сюда входит выполнение текущих оценок безопасности для поиска и устранения уязвимостей, связанных с DoS, и использование средств контроля сетевой безопасности, включая услуги от поставщиков облачных услуг, специализирующихся на реагировании на DDoS-атаки.

Кроме того, надежные методы управления исправлениями, тестирование на фишинг электронной почты и осведомленность пользователей, а также упреждающий сетевой мониторинг и оповещение могут помочь минимизировать вклад организации в DDoS-атаки через Интернет.

Примеры DDoS-атакПомимо DDoS-атак на основе Интернета вещей, упомянутых ранее, к другим недавним DDoS-атакам относятся следующие:

Хотя DDoS-атаки относительно дешевы и просты в реализации, они сильно различаются по сложности и могут серьезно повлиять на предприятия или организации, на которые они направлены.Узнайте, как компании могут предотвратить эти атаки , купив услугу у интернет-провайдера, используя сеть доставки контента и развернув внутреннюю систему предотвращения вторжений.

Что такое распределенная атака типа «отказ в обслуживании» (DDoS)?

Распределенная атака типа «отказ в обслуживании» (DDoS) — это попытка вывести из строя веб-сервер или онлайн-систему, перегружая ее данными. DDoS-атаки могут быть простыми озорством, местью или хактивизмом и могут варьироваться от незначительного раздражения до длительного простоя, приводящего к потере бизнеса.

хакеров поразили GitHub DDoS-атакой со скоростью 1,35 терабайта данных в секунду в феврале 2018 года. Это масштабная атака, и вряд ли она станет последней в своем роде.

Получите бесплатное тестирование на проникновение в средах Active Directory EBook

«Это действительно открыло мне глаза на безопасность AD, чего никогда не делала защита».

В отличие от программ-вымогателей или атак со стороны APT-групп, которые имеют финансовую мотивацию, DDoS-атаки более разрушительны и раздражают.Насколько плохо это может быть? Тысячи заядлых игроков не смогли попасть в Classic WoW из-за DDoS-атаки! Дело в том, что злоумышленники не зарабатывают на DDoS-атаках — они просто делают это, чтобы причинить боль.

Как работает DDoS-атака?