Хакеры Anonymous Sudan за 2 недели DDoS-атак на авиакомпанию SAS увеличили выкуп до $10 млн

SAS Anonymous Sudan выкуп вымогательское ПО Анонимный Судан

Хакеры Anonymous Sudan за 2 недели DDoS-атак на авиакомпанию SAS увеличили выкуп до $10 млн

Alexander Antipov

SAS Anonymous Sudan выкуп вымогательское ПО Анонимный Судан

Неизвестно, ведутся ли переговоры с хакерами, но дела у компании идут плохо.

Группировка Anonymous Sudan, которая уже почти 2 недели атакует сайты авиакомпании SAS Airlines, снова увеличила требование выкупа — на этот раз до $10 млн.

С 24 мая хакеры периодически атаковали компанию Scandinavian Airlines, отключая веб-сайт и приложение SAS в разное время суток. Изначальное требование выкупа в размере $3 500 быстро переросло в $175 000 , а затем и до $3 млн . Теперь группа Anonymous Sudan снова увеличила сумму выкупа до $10 млн.

Изначальное требование выкупа в размере $3 500 быстро переросло в $175 000 , а затем и до $3 млн . Теперь группа Anonymous Sudan снова увеличила сумму выкупа до $10 млн.

На протяжении 12-тидневной атаки Anonymous Sudan заявляли, что не намерены прекращать атаки до тех пор, пока не будет выплачен постоянно растущий выкуп. Также группа постоянно критикует оператора за отсутствие обслуживания клиентов.

Флагманский авиаперевозчик Дании, Норвегии и Швеции до сих пор публично не прокомментировал атаку, хотя это определенно не относится к клиентам SAS. Однако, многие клиенты жаловались компании на то, что онлайн-регистрация и возможность бронировать билеты недоступны.

24 мая авиакомпания Scandinavian Airlines (SAS) подверглась кибератаке

группировки Anonymous Sudаn, в результате чего веб-сайт и приложение SAS были отключены на несколько часов. Клиенты SAS начали жаловаться на то, что не могут зайти на сайт авиакомпании.

Ранее сообщалось, что 15 февраля 2023 года SAS подверглась кибератаке , в результате которой веб-сайт и мобильное приложение компании некоторое время были недоступны, а данные клиентов скомпрометированы. Ответственность за атаку взяла на себя группировка Anonymous Sudan.

Цифровой мир не прощает ошибок — подписывайтесь на наш канал и узнавайте, как избежать неприятностей и защитить свои данные!

Поделиться новостью:

Новости по теме

Злоумышленники активно эксплуатируют уязвимость нулевого дня в программе MOVEit Transfer

Огаста в заложниках: кто стоит за одной из самых дорогих кибератак в истории США?

Вымогатели LockBit похитили и опубликовали данные 9 миллионов медицинских пациентов MCNA Dental

Хакеры Anonymous Sudan увеличили сумму выкупа в 50 раз для авиакомпании SAS

Sphynx — новое оружие вымогателей.

Почему этот вирус гораздо опаснее предыдущих?

Почему этот вирус гораздо опаснее предыдущих?

Новый вирус Daam на Android содержит в себе вымогательское и шпионское ПО одновременно

Хакеры жили среди католиков 17 дней, нанеся им ущерб в $160 млн.

Анонимный Судан увеличил сумму выкупа для авиакомпании SAS до $3 млн

Мартовская кибератака приведёт к многомиллионным убыткам для Latitude Group

Подпишитесь на email рассылку

Подпишитесь на получение последних материалов по безопасности от SecurityLab.ru — новости, статьи, обзоры уязвимостей и мнения аналитиков.

Ежедневный выпуск от SecurityLab.Ru

Еженедельный выпуск от SecurityLab.Ru

Нажимая на кнопку, я принимаю условия соглашения.Эволюция DDoS-атак — «Ведомости. Импортозамещение»

Евгений Разумный / Ведомости

Несколько лет назад мы со смехом читали про «умные чайники», которые подключаются к ботнетам для участия в DDoS-атаках. В 2022 г., когда под атаками «ложились» сайты госкомпаний, федеральных СМИ и крупнейших банков, было уже совсем не до смеха. А начиналось все с невинных шалостей студентов более 20 лет назад…

В 2022 г., когда под атаками «ложились» сайты госкомпаний, федеральных СМИ и крупнейших банков, было уже совсем не до смеха. А начиналось все с невинных шалостей студентов более 20 лет назад…

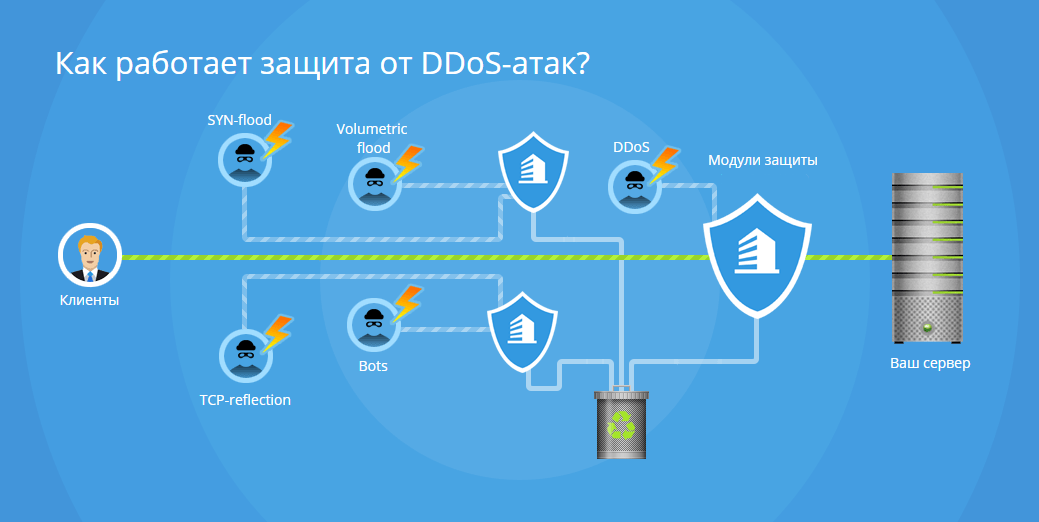

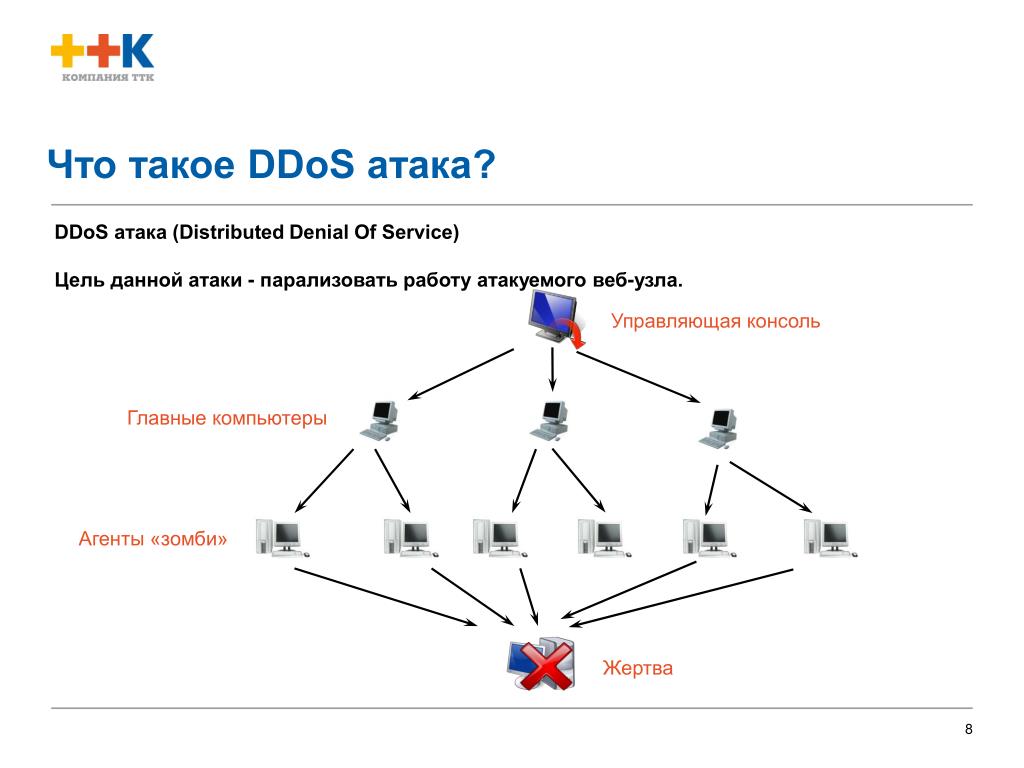

Слишком много запросов

По данным американской аналитической компании Mordor Intelligence, к 2027 г. объем рынка защиты от DDoS-атак (частые обращения к атакуемому ресурсу, которые создают нештатную нагрузку и приводит к отказу системы) достигнет $5,14 млрд, увеличиваясь минимум на 18% ежегодно. Причина роста рынка – в постоянной эволюции DDoS-атак и, как следствие, в эволюции средств защиты от подобных атак.

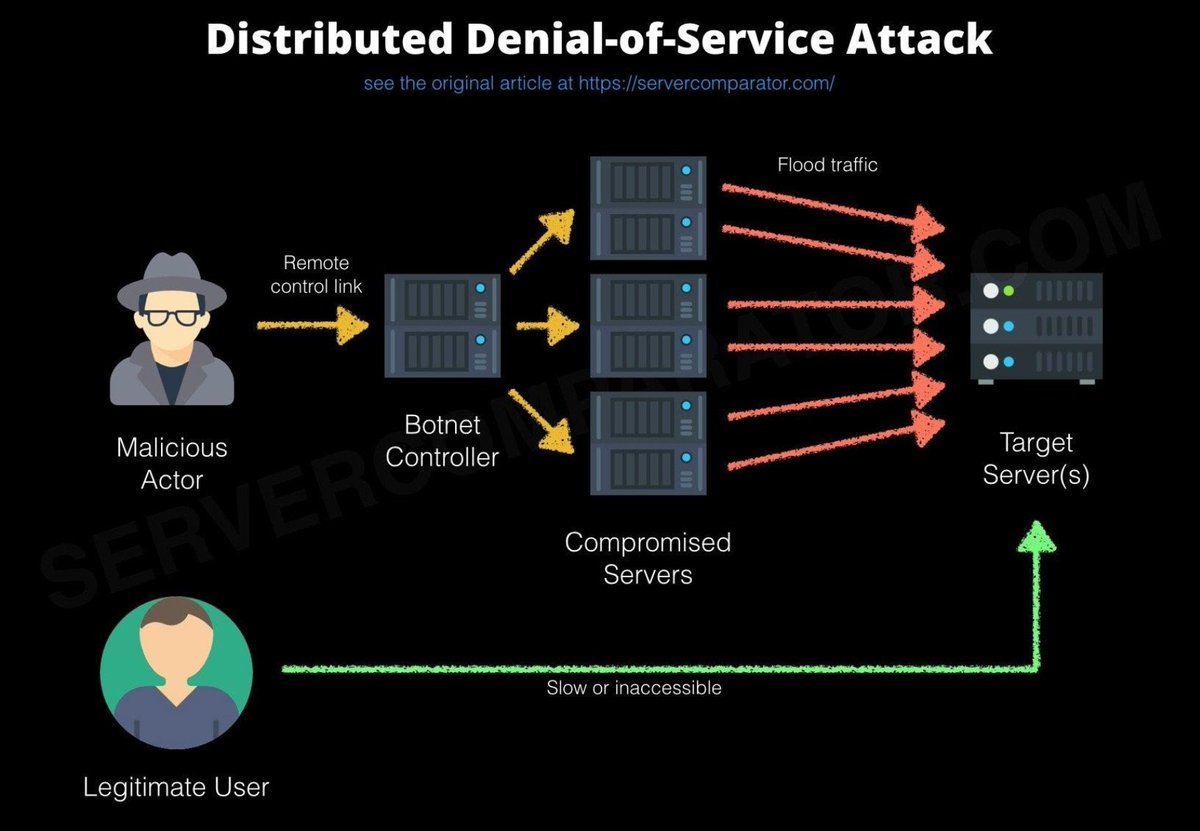

«Например, одна из мощнейших атак 2022 г. достигала пика потребления пропускной способности в 2,5 ТБ/с, в 2000-х такое было даже сложно вообразить, – рассказывает владелец российского решения по защите от DDoS-атак Servicepipe Даниил Бобрышев. – На заре становления DDoS-атак число устройств в ботнете исчислялось сотнями, сейчас же ботнеты, которые генерируют DDoS-атаки, набирают сотни тысяч устройств, а пропускная способность каждого устройства кратно выросла».

Появились первые DDoS-атаки в начале 1990-х. По словам руководителя направлений WAF и Anti-DDoS компании «Ростелеком-Солар» Николая Рыжова, началом DDoS можно считать появление распределенных атак, когда впервые взломанные компьютеры в американских вузах начали использовать для генерации SYNflood (отправка большого количества запросов на подключение в предельно короткий срок). В 1996 г. произошла первая публичная атака на интернет-провайдера Нью-Йорка Panix Networks. «Сеть не разрешала рассылать рекламу своим пользователям – спамеры отомстили», – рассказывает Николай Рыжов.

Следующее громкое событие произошло в 2000 г., когда из-за атаки 15-летнего подростка буквально «легли» сайты крупных компаний: Yahoo!, Fifa.com, Amazon.com, eBay, CNN, Dell и др.

«Тогда же стали появляться первые специализированные решения по защите от интернет-атак – израильский Riverhead (его впоследствии купила Cisco Systems) и американский Arbor Network (выходцы из Университета Мичигана), – рассказывает основатель и СЕО Qrator Labs Александр Лямин. – Это были первые компании, которые сфокусировали свой бизнес именно на защите от DDoS-атак». Когда Cisco Systems купила Riverhead, это стало сигналом для всех: появилась новая ниша в информбезопасности, новый бизнес.

– Это были первые компании, которые сфокусировали свой бизнес именно на защите от DDoS-атак». Когда Cisco Systems купила Riverhead, это стало сигналом для всех: появилась новая ниша в информбезопасности, новый бизнес.

Первые облачные решения по защите от DDoS-атак появились также в начале 2000-х, указывает Лямин. «В первую очередь это Prolexic (его позже купила Akamai), а также два подражателя – BlackLotus и Dragonara, – отметил эксперт. – Что интересно, все три компании – выходцы из бизнеса онлайн-казино».

DDoS переходит все границы

До России DDoS-атаки докатились в начале 2000-х. По словам Николая Рыжова, начало 2000-х гг. в России стало временем расцвета выделенного широкополосного доступа в интернет. А для атак, которые генерируют очень много трафика, ключевая движущая сила – увеличение канальной емкости у интернет-провайдеров. Она определяет, сколько мусорного трафика можно доставить до своей жертвы.

«Развитие структуры национального сегмента интернета, развитие дата-центров, хостинг провайдеров, становление MSK-IX (крупнейшая российская точка обмена интернет-трафиком) – все это привело к увеличению возможности для DDoS-атак», – указывает Александр Лямин.

В 2003 г. был атакован крупнейший хостинг страны MasterHost, в 2004 г. – оператор связи «РТКомм».

Российские игроки начали активно покупать иностранные продукты. «То же решение от Cisco Systems поставили все крупнейшие игроки, также российские компании активно ставили продукты Arbor Network», – указывает Александр Лямин. Кстати, впоследствии на Олимпиаде в Сочи именно решения Arbor Network обеспечивали защиту от DDoS-атак, указал эксперт.

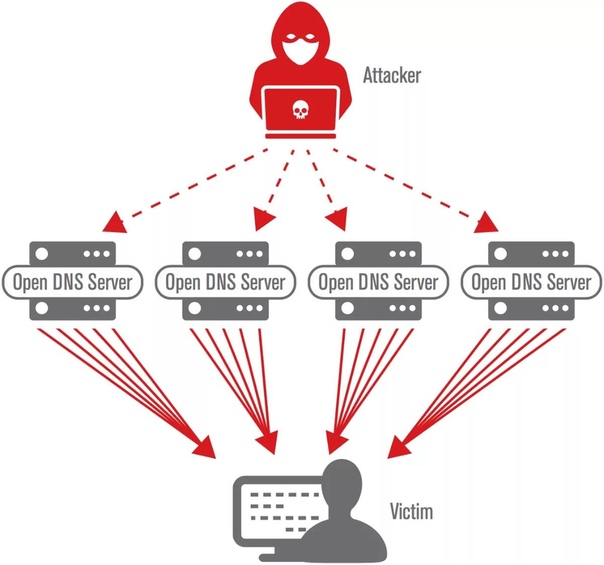

Следующей вехой стало появление в 2006 г. amplification-атак, т. е. атак с последовательным многократным усилением. При этом первой была атака на инфраструктуру глобальной сети интернет (на DNS-серверы), указывает Александр Лямин. Что интересно, американский СЕРТ предупредил о возможности подобных атак примерно за год – в 2005 г. В то же время шквал подобных атак начался лишь в 2013 г.

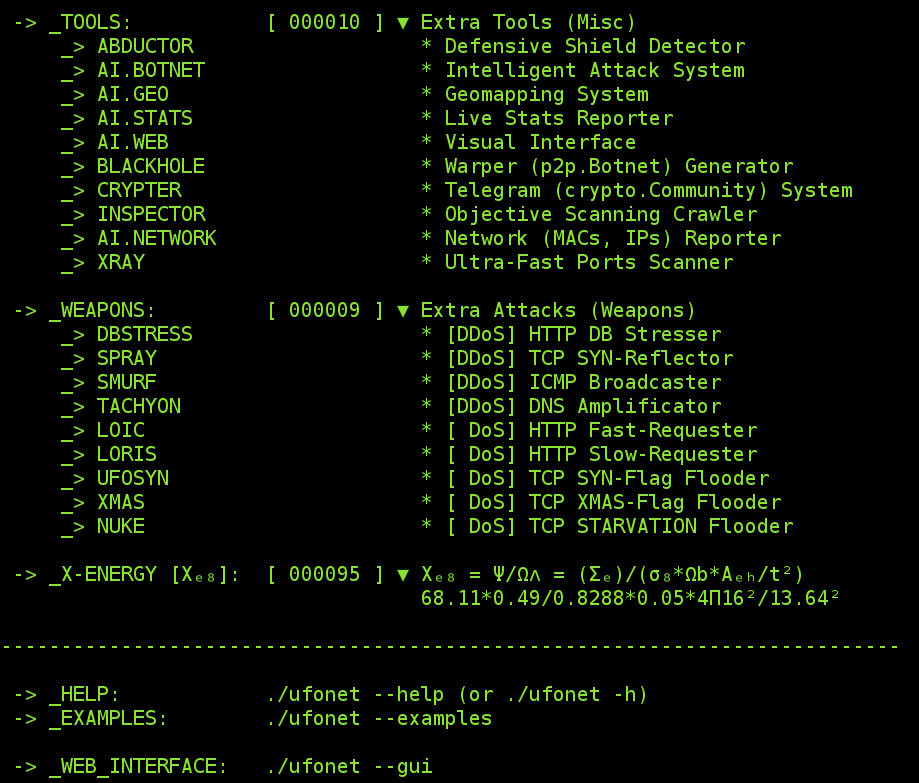

Еще один важный момент в истории DDoS-атак имеет не технологический, а социальный статус: эти атаки стали способом социального и политического протеста, появились первые хактивисты. «В подобных атаках участвовали добровольные участники ботнета, которые с помощью специальной утилиты подключали свои устройства к ботнет-сети, – поясняет Даниил Бобрышев. – Яркий пример таких атак – движение хакеров Anonymous. При этом расцвет DDoS-хактивизма происходил в 2007–2010 гг., рассказывает Николай Рыжков. Подобные атаки фиксировались во многих странах мира. «Во время российских выборов 2011 г., во время выборов в Госдуму также использовались такие методы, – отметил Александр Лямин. – Такие атаки несложны, часто используются как отвлекающий маневр для проведения более сложных атак».

«В подобных атаках участвовали добровольные участники ботнета, которые с помощью специальной утилиты подключали свои устройства к ботнет-сети, – поясняет Даниил Бобрышев. – Яркий пример таких атак – движение хакеров Anonymous. При этом расцвет DDoS-хактивизма происходил в 2007–2010 гг., рассказывает Николай Рыжков. Подобные атаки фиксировались во многих странах мира. «Во время российских выборов 2011 г., во время выборов в Госдуму также использовались такие методы, – отметил Александр Лямин. – Такие атаки несложны, часто используются как отвлекающий маневр для проведения более сложных атак».

2010 год стал началом истории отечественных решений по защите от DDoS – появилось первое российское решение. Это был проект «Индрик», разработанный «Лабораторией Касперского».

Ботом может стать каждый

2016 год стал началом эры атак с помощью интернет-видеокамер и прочих «умных кофеварок», смарт-телевизоров и иных бытовых устройств с выходом в интернет.

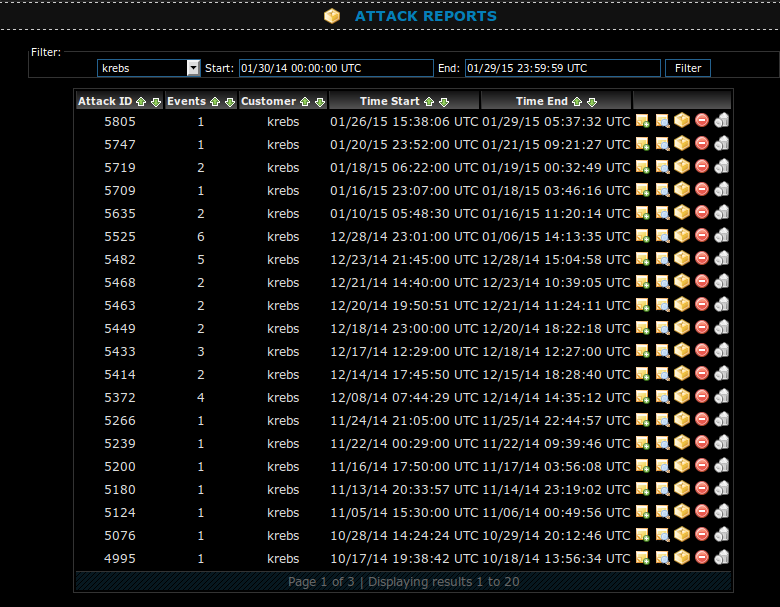

Тогда впервые был использован ботнет Mirai, в атаке было задействовано почти 150 000 устройств (умных видеокамер), скорость атаки достигала более 600 ГБ/с. Атака была совершена на веб-сайт журналиста Брайана Кребса после публикации статьи о группировках, которые продают услуги ботнетов для осуществления DDoS-атак. Поскольку хостер сайта отказался дальше бесплатно предоставлять свои услуги, сайт пришлось на некоторое время закрыть, пока не был найден новый хостер.

Атака была совершена на веб-сайт журналиста Брайана Кребса после публикации статьи о группировках, которые продают услуги ботнетов для осуществления DDoS-атак. Поскольку хостер сайта отказался дальше бесплатно предоставлять свои услуги, сайт пришлось на некоторое время закрыть, пока не был найден новый хостер.

Аналитик исследовательской группы Positive Technologies Наталия Юшкова пояснила, почему злоумышленники сделали выбор в пользу IoT-устройств. «Такие устройства плохо защищены от взлома из-за отсутствия шифрования при подключении, неизмененных паролях по умолчанию и ПО без обновления», – отметила она.

«После того появления Mirai стало понятно, что возможности сетей операторов федерального уровня не могут эффективно им противостоять, не было возможности очищать трафик, прогоняя его через дата-центр, – отметил Александр Лямин. – Для высокоскоростных распределенных атак нужны были специализированные распределенные решения по защите от DDoS, с этого начался закат решений операторов».

Использование «умных чайников» в атаках не утратило своей актуальности и в наше время. По словам Даниила Бобрышева, в 2022 г. наблюдался существенный рост атак с использованием IoT-устройств. «Например, в 2022 г. хакеры взломали видеоплейер одного из онлайн-кинотеатров и встроили туда вредонос, – рассказывает Николай Рыжков. – Когда пользователи вечером включали кино, их устройства не только скачивали видео, но и отправляли большие объемы исходящего трафика, который управлялся хакерами и использовался для DDoS-атаки на сервис «Госуслуги».

«В 2022 г. злоумышленники внедрили коммерциализацию аренды ботнета для проведения атак в даркнете, – отмечает директор по развитию направления кибербезопасности «EdgeЦентр» Артем Избаенков. – Параллельно стала дешевле стоимость аренды VPS в облаках, появилась возможность платить за аренду мощной виртуальной машины только на момент проведения DDoS-атаки, т. е. для сбора своего ботнета нет больше необходимости использовать зараженные (взломанные) системы».

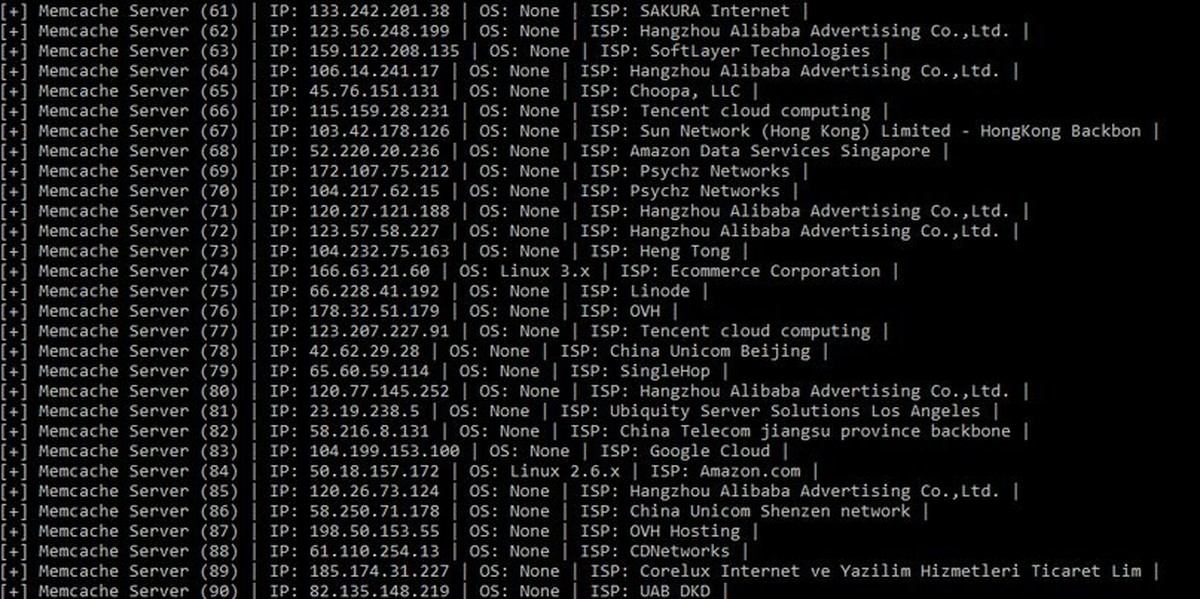

В 2018 г. был зафиксирован новый подвид атаки – memcached amplification. «Во время таких атак пропускная способность устройства отправителя возрастает в 50 000 раз, – указывает Даниил Бобрышев. – Именно тогда была зафиксирована атака скоростью 1,35 ТБ/с».

«Это стало апогеем высокоскоростных атак на полосу, они приобрели поистине астрономические размеры, – указывает Александр Лямин. – Впоследствии мир видел атаки на еще больших скоростях».

В 2021 г. случилось еще одно важное событие – мощнейшая атака на «Яндекс» с использованием домашних роутеров MikroTik. Это была атака на приложения – один из самых сложных, по словам экспертов, типов атаки, так как противодействие ей требует большого количества расчетов. Благодаря заражению устройств вредоносном удалось устроить атаку мощностью 21,8 млн запросов в секунду.

Уроки-2022

Прошлый, 2022 год в плане DDoS-атак стал феноменальным для рынка с точки зрения как количества, так и длительности атак. Раньше в СМИ рассказывали о единичных случаях успешных атак, весной прошлого года такие сообщения появлялись несколько раз в день.

Если ранее длительность атак измерялась минутами, то в 2022 г. – часами, а некоторые продолжались по несколько дней. «По данным Kaspersky DDoS Protection, в первой половине года самая долгая атака началась в мае и продолжалась почти 29 дней, но во втором полугодии этот рекорд был побит: атака длилась почти в 2 раза дольше, некоторые ресурсы находились под ударом практически непрерывно, – рассказывает эксперт по кибербезопасности «Лаборатории Касперского» Дмитрий Галов. – Это нехарактерно для DDoS, потому что очень дорого вести такую продолжительную атаку, возможна она лишь с участием хактивистов». «Специфика 2022 г. – рост числа атак на крупные финансовые и государственные организации, – рассказывает Даниил Бобрышев – При этом отличительной особенностью 2022 г. стал рост атак с использованием большого пула прокси-адресов (IP-адреса, через которые компьютер будет работать в интернете. – Ред.) с большой долей этих адресов на территории РФ, при этом адреса постоянно ротируются и меняются».![]()

В результате DDoS-атак перебои наблюдались в работе сайтов Кремля, правительства РФ, Госдумы, Совета Федерации, практически всех федеральных и многих муниципальных министерств и ведомств, арбитражных судов России, были недоступны какое-то время СБП и портал «Госуслуг», «Роскосмоса», РЖД, кредитные организации. Кроме того, атакованы были и СМИ – как федеральные («Коммерсантъ», РБК, «Лента.ру», ТАСС, «РИА Новости»), так и региональные, а также сайты телевизионных каналов и т. д.

«2022 год явно показал: многие российские организации оказались не готовы к тому, что могут стать мишенью, – отмечает Дмитрий Галов. – И мы, и другие поставщики защиты от DDoS получили за короткий период времени огромное количество заявок от компаний, которые уже находились под атакой, вал новых клиентов перегрузил все сервисы защиты от DDoS в России».

«Можно увидеть явную тенденцию, что злоумышленники имеют полноценную инфраструктуру для проведения DDoS-атак на базе облачных ЦОДов, – указывает Артем Избаенков. – При этом хостеры, предоставляющие инфраструктуру, часто понимают, для чего используются их виртуальные серверы, но никак этому не препятствуют». И происходит это, в частности, из-за пробелов в законодательстве, так как нет четких законов, определяющих ответственность провайдеров за предоставление серверов для DDoS-атак, резюмировал эксперт.

– При этом хостеры, предоставляющие инфраструктуру, часто понимают, для чего используются их виртуальные серверы, но никак этому не препятствуют». И происходит это, в частности, из-за пробелов в законодательстве, так как нет четких законов, определяющих ответственность провайдеров за предоставление серверов для DDoS-атак, резюмировал эксперт.

Впрочем, по словам экспертов, уроки 2022 г. не прошли даром и сейчас все больше организаций задумывается о защите от интернет-атак, а работающие в этой сфере специалисты по информационной безопасности находят все новые способы им противостоять.

Эксперты отметили: хотя общее число атак в 2023 г. как минимум не растет, но это не повод расслабляться – атаки становятся все сложнее и изощреннее, противостоять им сложнее. Например, тривиальные методы защиты типа блокировки зарубежного трафика еще год назад могли работать, сейчас уже нет.

«В то же время прошлый год показал, что компаниям необходимо пересмотреть стратегии защиты от DDoS, минимум раз в полгода делать переоценку рисков, проводить учения, тестовые атаки, – рассказал Александр Лямин. – Пострадавшие от атак в прошлом году – это «двоечники», которые купили лет пять назад защитные решения и и даже не смотрели больше в эту сторону, а за этот период сменилось 3–4 поколения атак и привычные решения просто устарели».

– Пострадавшие от атак в прошлом году – это «двоечники», которые купили лет пять назад защитные решения и и даже не смотрели больше в эту сторону, а за этот период сменилось 3–4 поколения атак и привычные решения просто устарели».

Пять самых известных DDoS-атак, а затем еще несколько

Обновлено: 4 мая 2022 г.

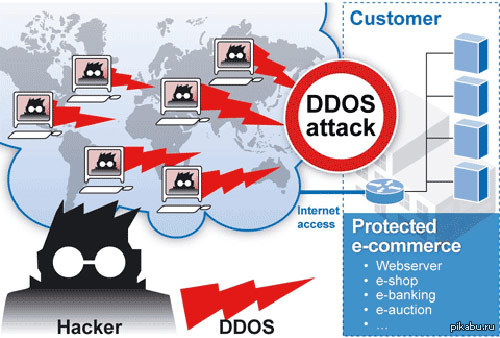

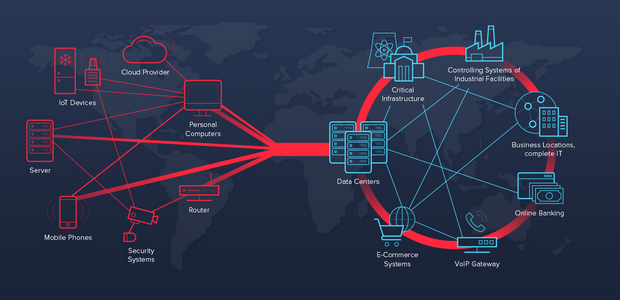

Распределенные атаки типа «отказ в обслуживании» (DDoS) стали обычным явлением. Будь то небольшая некоммерческая организация или огромный многонациональный конгломерат, онлайн-сервисы организации — электронная почта, веб-сайты, все, что связано с Интернетом, — могут быть замедлены или полностью остановлены DDoS-атакой. Для центров обработки данных, совместного размещения, хостинга и других поставщиков услуг DDoS-атаки угрожают инфраструктуре, которая обеспечивает доступность сети и услуг для всех ее арендаторов, подписчиков и клиентов, и могут быть нацелены на наиболее ценных клиентов.

Успешная DDoS-атака может нанести серьезный ущерб репутации бренда и стоить сотни тысяч или даже миллионы долларов дохода. Более того, DDoS-атаки иногда используются для того, чтобы отвлечь внимание от операций по обеспечению кибербезопасности, в то время как другая преступная деятельность, такая как кража данных или проникновение в сеть, продолжается.

Более того, DDoS-атаки иногда используются для того, чтобы отвлечь внимание от операций по обеспечению кибербезопасности, в то время как другая преступная деятельность, такая как кража данных или проникновение в сеть, продолжается.

Недавние геополитические события в Украине продемонстрировали эффективность как государственных, так и рядовых киберпреступников в проведении политически мотивированных DDoS-атак на объекты критической инфраструктуры и государственные учреждения. Из систем нашей группы по исследованию безопасности A10 мы стали свидетелями значительных и продолжительных атак на украинские правительственные сети и, в связи с этим, на коммерческие интернет-активы, причем массовый всплеск произошел в первый день конфликта. Подробности того, что мы наблюдали, можно найти в недавнем сообщении в блоге.

DDoS-оружие, отслеживаемое группой по исследованию угроз A10, обнаружило около 15,4 миллиона единиц оружия в 2021 году — отчет A10 об угрозе атаки (2h3021).

DDoS-атаки становятся все более масштабными и частыми

Ландшафт онлайн-угроз продолжает развиваться все более быстрыми темпами: хакеры запускают более распределенные атаки типа «отказ в обслуживании», чем когда-либо прежде, нацеливаясь на новые цели и создавая новые ботнеты. Спрос на решения для широкого круга бизнес-потребностей и внедрение технологий 5G ускорили распространение Интернета вещей (IoT) по всему миру, создав огромный пул ничего не подозревающих и незащищенных новобранцев для армий ботнетов, используемых для проведения атак. в массовых масштабах.

Спрос на решения для широкого круга бизнес-потребностей и внедрение технологий 5G ускорили распространение Интернета вещей (IoT) по всему миру, создав огромный пул ничего не подозревающих и незащищенных новобранцев для армий ботнетов, используемых для проведения атак. в массовых масштабах.

Ожидается, что количество и сложность DDoS-атак будут расти по мере распространения ботнетов и недорогих платформ DDoS-как-услуга.

Во время пандемии у киберпреступников было два напряженных года, когда число DDoS-оружия быстро росло, активность ботнетов росла, а DDoS-атаки были одними из самых крупных из когда-либо зарегистрированных.

Одним из главных факторов DDoS-атак 2020 года была блокировка COVID-19, которая привела к быстрому переходу в онлайн для всего, от образования и здравоохранения до потребительских покупок и офисной работы, что дало хакерам больше целей, чем когда-либо прежде. Из-за поспешности этого перехода многие из этих предприятий и сотрудников оказались в значительной степени недостаточно защищенными от атак из-за сложности применения передовых методов кибербезопасности в условиях чрезвычайной ситуации.

В 2021 году масштабы этих атак достигли рекордного уровня. В ноябре 2021 года Microsoft смягчила DDoS-атаку, нацеленную на клиента Azure, с пропускной способностью 3,45 Тбит/с и скоростью передачи пакетов 340 миллионов пакетов в секунду, что считается крупнейшей DDoS-атакой из когда-либо зарегистрированных. В 2021 году также возросло использование DDoS для требования выкупа за прекращение атак — или, в первую очередь, за то, чтобы они не запускались.

Постоянно отслеживая DDoS-атаки, методы атак и активность вредоносного ПО, компания A10 Networks отмечает неуклонный рост частоты, интенсивности и сложности этих угроз, последний из которых опубликован в нашем отчете A10 Attack Mitigation Threat Intelligence Report (2h3021). Хорошая новость заключается в том, что проверенные методы защиты от DDoS продолжают оставаться эффективными даже при повышении уровня угроз.

Как защититься от отраженных атак с усилением

Узнайте, как защититься от отраженных атак с усилением — одного из наиболее распространенных и разрушительных типов DDoS-атак.

Посмотреть вебинар

Краткая история DDoS-атак

Первая известная распределенная атака типа «отказ в обслуживании» произошла в 1996 году, когда Panix, ныне один из старейших интернет-провайдеров, был отключен на несколько дней из-за SYN-флуда, Метод, ставший классической DDoS-атакой. В течение следующих нескольких лет DDoS-атаки стали обычным явлением, и Cisco прогнозирует, что общее количество DDoS-атак удвоится по сравнению с 7,9.

Всего DDoS-атак

Однако растет не только количество DDoS-атак. Злоумышленники создают все более крупные ботнеты — армии взломанных устройств, которые используются для генерации DDoS-трафика. По мере роста ботнетов увеличивается и масштаб DDoS-атак. Распределенной атаки типа «отказ в обслуживании» со скоростью один гигабит в секунду достаточно, чтобы выбить большинство организаций из Интернета, но сейчас мы наблюдаем пиковые размеры атак, превышающих один терабит в секунду, генерируемых сотнями тысяч или даже миллионами подконтрольных устройств. Для получения дополнительной информации о том, что технически связано с распределенной атакой типа «отказ в обслуживании», см. нашу статью «Что такое DDoS-атака?» и наше видео «КТО, ЧТО, ПОЧЕМУ, ГДЕ DDoS-атаки».

Для получения дополнительной информации о том, что технически связано с распределенной атакой типа «отказ в обслуживании», см. нашу статью «Что такое DDoS-атака?» и наше видео «КТО, ЧТО, ПОЧЕМУ, ГДЕ DDoS-атаки».

Стоимость DDoS-атак

Учитывая, что время простоя ИТ-услуг обходится компаниям от 300 000 до более 1 000 000 долларов в час, вы можете видеть, что финансовый удар даже от короткой DDoS-атаки может серьезно подорвать вашу прибыль. Чтобы понять, какое влияние распределенная атака типа «отказ в обслуживании» может оказать на вашу организацию и ваше планирование кибербезопасности, ознакомьтесь с нашим техническим документом «Как анализировать влияние DDoS-атак на бизнес».

Пять самых известных DDoS-атак (на данный момент)

Чтобы получить представление о том, на что похожи эти атаки «в дикой природе», мы рассмотрим некоторые из наиболее заметных DDoS-атак на сегодняшний день. Наш выбор включает в себя некоторые DDoS-атаки, которые известны своим масштабом, в то время как другие из-за их воздействия и последствий.

Наш выбор включает в себя некоторые DDoS-атаки, которые известны своим масштабом, в то время как другие из-за их воздействия и последствий.

1. Атака Google, 2020 г.

16 октября 2020 г. группа анализа угроз Google (TAG) опубликовала в блоге обновленную информацию о том, как угрозы и действующие лица угроз меняют свою тактику в связи с выборами в США в 2020 г. В конце поста компания вставила примечание:

В 2020 году наша группа инженеров по обеспечению надежности зафиксировала рекордную атаку с усилением UDP, инициированную несколькими китайскими интернет-провайдерами (ASN 4134, 4837, 58453 и 9394), которая остается самой крупной из известных нам атак на пропускную способность.

Атака, проведенная тремя китайскими интернет-провайдерами, на тысячи IP-адресов Google длилась шесть месяцев и достигла захватывающей дух скорости в 2,5 Тбит/с! Дамиан Меншер, инженер по надежности безопасности в Google, написал:

Злоумышленник использовал несколько сетей для подмены 167 миллионов пакетов в секунду (миллионов пакетов в секунду) на 180 000 открытых серверов CLDAP, DNS и SMTP, которые затем отправляли нам большие ответы.

Этот демонстрирует объемы, которые может достичь атакующий с хорошими ресурсами: Это в четыре раза больше, чем рекордная атака со скоростью 623 Гбит/с от ботнета Mirai годом ранее.

2. DDoS-атака AWS в 2020 году

Amazon Web Services, 800-килограммовая горилла всех облачных вычислений, подверглась гигантской DDoS-атаке в феврале 2020 года. неопознанный клиент AWS, использующий технику, называемую отражением протокола облегченного доступа к каталогам без установления соединения (CLDAP). Этот метод основан на уязвимых сторонних серверах CLDAP и увеличивает объем данных, отправляемых на IP-адрес жертвы, в 56–70 раз. Атака длилась три дня и достигла поразительной скорости 2,3 терабайта в секунду.

Почему атака AWS имеет значение Хотя сбои, вызванные DDoS-атакой AWS, были гораздо менее серьезными, чем могли бы быть, сам масштаб атаки и ее последствия для клиентов хостинга AWS, которые могут потерять доход и понести ущерб для бренда являются значительными.

3. DDoS-атаки Mirai Krebs и OVH в 2016 г.

20 сентября 2016 г. блог эксперта по кибербезопасности Брайана Кребса подвергся DDoS-атаке со скоростью свыше 620 Гбит/с. Сайт Кребса уже подвергался атаке. Кребс записал 269DDoS-атаки проводились с июля 2012 года, но эта атака была почти в три раза больше, чем все, что его сайт или Интернет видели раньше.

Источником атаки был ботнет Mirai, который на пике своего развития в том же году насчитывал более 600 000 скомпрометированных IoT-устройств, таких как IP-камеры, домашние маршрутизаторы и видеоплееры. Ботнет Mirai был обнаружен в августе того же года, но атака на блог Кребса стала его первой крупной атакой.

Следующая атака ботнета Mirai 19 сентябрянацелен на одного из крупнейших европейских хостинг-провайдеров, OVH, который размещает около 18 миллионов приложений для более чем одного миллиона клиентов. Эта атака была совершена на одного нераскрытого клиента OVH и была организована примерно 145 000 ботов, генерирующих нагрузку трафика до 1,1 терабит в секунду. Это продолжалось около семи дней. Но OVH не стал последней жертвой ботнета Mirai в 2016 году.

Это продолжалось около семи дней. Но OVH не стал последней жертвой ботнета Mirai в 2016 году.

Ботнет Mirai стал значительным шагом вперед в том, насколько мощной может быть DDoS-атака. Размер и сложность сети Mirai были беспрецедентными, как и масштаб атак и их направленность.

Видео: Что такое Mirai и как от него защититься?4. DDoS-атака Mirai Dyn в 2016 году

Прежде чем мы обсудим третью примечательную DDoS-атаку ботнета Mirai в 2016 году, следует упомянуть одно связанное с ней событие. 30 сентября некто, называющий себя автором программного обеспечения Mirai, опубликовал исходный код на различных хакерских форумах, и с тех пор DDoS-платформа Mirai многократно копировалась и видоизменялась.

Рисунок 2. Карта отключений интернета в Европе и Северной Америке, вызванных кибератакой Dyn 2 октября 2016 г. / Источник: DownDetector (CC BY-SA)

/ Источник: DownDetector (CC BY-SA)

21 октября 2016 г., Dyn, a Крупный провайдер службы доменных имен (DNS) подвергся нападению со скоростью один терабит трафика в секунду, что затем стало новым рекордом для DDoS-атаки. Есть некоторые свидетельства того, что скорость DDoS-атаки могла достигать 1,5 терабит в секунду. Цунами трафика отключило сервисы Dyn, сделав ряд известных веб-сайтов, включая GitHub, HBO, Twitter, Reddit, PayPal, Netflix и Airbnb, недоступными. Кайл Йорк, директор по стратегии Dyn, сообщил: «Мы наблюдали десятки миллионов дискретных IP-адресов, связанных с ботнетом Mirai, которые были частью атаки».

Почему важна атака Mirai Dyn Mirai поддерживает сложные, многовекторные атаки, которые затрудняют противодействие. Несмотря на то, что ботнет Mirai был ответственен за крупнейшие атаки того времени, наиболее примечательным моментом в атаках Mirai 2016 года был выпуск исходного кода Mirai, позволяющий любому человеку со скромными навыками работы с информационными технологиями создать ботнет и установить распределенный отказ от служебная атака без особых усилий.

5. Атака GitHub в 2018 году

28 февраля 2018 г. GitHub, платформа для разработчиков программного обеспечения, подверглась DDoS-атаке со скоростью 1,35 терабит в секунду и длилась примерно 20 минут. Согласно GitHub, трафик был прослежен до «более тысячи различных автономных систем (ASN) на десятках тысяч уникальных конечных точек».

На следующей диаграмме показана разница между обычным уровнем трафика и уровнем DDoS-атаки.

Рисунок 3. График DDoS-атаки на GitHub в феврале 2018 года. Источник: Wired

Несмотря на то, что GitHub был хорошо подготовлен к DDoS-атаке, его защита была сломлена. Они просто не могли знать, что будет начата атака такого масштаба. Как пояснил GitHub в отчете компании об инциденте: «За последний год мы развернули дополнительный транзит к нашим объектам. За это время мы более чем удвоили нашу пропускную способность, что позволило нам противостоять определенным объемным атакам без ущерба для пользователей… Тем не менее, подобные атаки иногда требуют помощи партнеров с более крупными транзитными сетями для обеспечения блокировки и фильтрации».

DDoS-атака на GitHub отличалась своим масштабом и тем фактом, что атака была инсценирована с использованием стандартной команды Memcached, системы кэширования баз данных для ускорения веб-сайтов и сетей. Метод Memcached DDoS-атаки особенно эффективен, поскольку он обеспечивает коэффициент усиления — отношение размера запроса злоумышленника к объему генерируемого трафика DDoS-атаки — до 51 200 раз.

DDoS-защита вступает в эру искусственного интеллекта

В течение еще одного года рекордных атак поставщики услуг защищались от многочисленных DDoS-атак, скорость которых превысила 2,3 Тбит/с и 2,5 Тбит/с. Прочтите этот отчет IDC, чтобы узнать, как AI/ML и автоматизация являются ключом к быстрой защите от DDoS-атак, которая повышает устойчивость бизнеса.

Узнайте об AI/ML и автоматизации в защите от угроз DDoS

Другие известные распределенные атаки типа «отказ в обслуживании»

6. A European Gambling Company, 2021

В феврале Akami объявила, что они столкнулись с «тремя из шести крупнейших объемных DDoS-атак», которые компания когда-либо регистрировала. DDoS-атаки были попытками вымогательства. Хакеры запускают DDoS-атаку, которую цель не может не заметить, а затем требуют плату, чтобы не повторять ее еще раз и в еще большем масштабе. В данном случае угроза атаки составила 800 Гбит/с.

DDoS-атаки были попытками вымогательства. Хакеры запускают DDoS-атаку, которую цель не может не заметить, а затем требуют плату, чтобы не повторять ее еще раз и в еще большем масштабе. В данном случае угроза атаки составила 800 Гбит/с.

Эта атака отличалась не только своим масштабом, но и новизной. Злоумышленники использовали неизвестный ранее вектор DDoS-атаки, основанный на сетевом протоколе, известном как протокол 33 или протокол управления перегрузкой дейтаграмм (DCCP). Эта атака была объемной, и за счет злоупотребления протоколом 33 эксплойт был разработан для обхода средств защиты, ориентированных на потоки трафика традиционных протоколов управления передачей (TCP) и протокола пользовательских дейтаграмм (UDP).

7. DDoS-атака Occupy Central в Гонконге в 2014 г.

Многодневная DDoS-атака PopVote была проведена в 2014 г. и была направлена против базирующегося в Гонконге массового движения, известного как Occupy Central, которое выступало за более демократическую систему голосования. .

.

В ответ на свои действия злоумышленники направили большие объемы трафика на три службы веб-хостинга Occupy Central, а также на два независимых сайта: PopVote, онлайн-сайт, имитирующий выборы, и Apple Daily, новостной сайт, ни один из которых не был принадлежит Occupy Central, но открыто поддерживает его дело. Предположительно, виновные реагировали на продемократическое послание Occupy Central.

Атака атаковала серверы Occupy Central пакетами, замаскированными под законный трафик. Он был выполнен с использованием не одного, а пяти ботнетов и привел к пиковому уровню трафика 500 гигабит в секунду.

Почему так важна атака Occupy Central Хотя сообщалось, что нападавшие, вероятно, были связаны с китайским правительством, убедительных доказательств никогда не было, и наоборот, атака могла быть направлена на то, чтобы заставить китайское правительство выглядеть плохой. Атака, возможно, также послужила прикрытием для хакеров, которым удалось извлечь данные о сотрудниках Occupy Central из базы данных, чтобы развернуть обширную последующую фишинговую кампанию.

8. DDoS-атака CloudFlare в 2014 г.

В 2014 г. компания CloudFlare, провайдер кибербезопасности и сеть доставки контента, подверглась DDoS-атаке, которая, по оценкам, составила примерно 400 гигабит трафика в секунду. Атака, направленная на одного клиента CloudFlare и нацеленная на серверы в Европе, была запущена с использованием уязвимости в протоколе сетевого времени (NTP), который используется для обеспечения точности компьютерных часов. Хотя атака была направлена только на одного из клиентов CloudFlare, она была настолько мощной, что значительно ухудшила работу собственной сети CloudFlare.

Почему атака CloudFlare имеет значение Эта атака иллюстрирует метод, при котором злоумышленники используют поддельные исходные адреса для отправки поддельных ответов сервера NTP на серверы цели атаки. Этот тип атаки известен как «атака отражения», поскольку злоумышленник может «отбрасывать» фиктивные запросы с сервера NTP, скрывая при этом свой собственный адрес. Из-за слабости протокола NTP коэффициент усиления атаки может достигать 206 раз, что делает NTP-серверы очень эффективным инструментом DDoS. Вскоре после атаки группа готовности к компьютерным чрезвычайным ситуациям США объяснила, что атаки с усилением NTP «особенно трудно заблокировать», потому что «ответы представляют собой законные данные, поступающие с действительных серверов».

Из-за слабости протокола NTP коэффициент усиления атаки может достигать 206 раз, что делает NTP-серверы очень эффективным инструментом DDoS. Вскоре после атаки группа готовности к компьютерным чрезвычайным ситуациям США объяснила, что атаки с усилением NTP «особенно трудно заблокировать», потому что «ответы представляют собой законные данные, поступающие с действительных серверов».

9. DDoS-атака Spamhaus в 2013 г.

В 2013 г. против Spamhaus, некоммерческого поставщика информации об угрозах, была запущена мощная DDoS-атака. Хотя Spamhaus, как организация по борьбе со спамом, регулярно подвергается атакам и уже имеет службы защиты от DDoS, эта атака — атака с отражением, оцениваемая в 300 гигабит трафика в секунду — была достаточно крупной, чтобы вывести из строя ее веб-сайт и часть ее почтовых служб. не в сети.

Почему так важна атака Spamhaus Кибератаку проследили до члена голландской компании Cyberbunker, которая, по-видимому, нацелилась на Spamhaus после того, как занесла компанию в черный список за рассылку спама. Это показывает, что компании или недобросовестные сотрудники могут организовывать DDoS-атаки с огромным ущербом для бренда и серьезными юридическими последствиями.

Это показывает, что компании или недобросовестные сотрудники могут организовывать DDoS-атаки с огромным ущербом для бренда и серьезными юридическими последствиями.

10. DDoS-атака шести банков в 2012 г.

12 марта 2012 г. волна DDoS-атак подверглась шести банкам США: Bank of America, JPMorgan Chase, U.S. Bank, Citigroup, Wells Fargo и PNC Bank. Атаки проводились сотнями захваченных серверов из ботнета Brobot, при этом каждая атака генерировала более 60 гигабит трафика DDoS-атаки в секунду.

В то время эти атаки были уникальными по своей стойкости. Вместо того, чтобы попытаться выполнить одну атаку, а затем отступить, преступники обрушили на свои цели множество методов атаки, чтобы найти тот, который сработал. Таким образом, даже если банк был оборудован для борьбы с несколькими типами DDoS-атак, он был беспомощен против других типов атак.

Почему атака на шесть банков имеет значение Самым примечательным аспектом атак на банки в 2012 году было то, что атаки были якобы совершены Бригадами Изз ад-Дин аль-Кассам, военным крылом палестинского ХАМАС организация. Более того, атаки оказали огромное влияние на пострадавшие банки с точки зрения доходов, расходов на устранение последствий, проблем с обслуживанием клиентов, а также брендинга и имиджа банков.

Более того, атаки оказали огромное влияние на пострадавшие банки с точки зрения доходов, расходов на устранение последствий, проблем с обслуживанием клиентов, а также брендинга и имиджа банков.

Предотвращение DDoS-атак с помощью решений A10 для защиты от DDoS-атак

Несмотря на частое появление новых типов распределенных атак типа «отказ в обслуживании», система защиты от угроз A10 Thunder® (TPS) использует передовые стратегии защиты, которые защищают от всех видов кибератак, включая новые, новые DDoS-атаки. атаки, которые могут вывести из строя ваши онлайн-сервисы и внутренние сервисы. Посетите страницу решения для защиты от DDoS-атак, чтобы узнать больше.

Для получения дополнительных сведений, в том числе об основных поисковых запросах с использованием отражателей и результатах исследований DDoS, проведенных злоумышленниками, загрузите полный отчет A10 Networks «Состояние оружия DDoS».

Пол Николсон

|21 января 2022 г.

О Поле Николсоне

Пол Николсон приносит 24 -летний опыт работы с интернет -компаниями и охранными компаниями в США и Великобритании. ФБР и международные правоохранительные органы активизируют усилия по борьбе с незаконными DDoS-атаками — FBI

ФБР и международные правоохранительные органы активизируют усилия по борьбе с незаконными DDoS-атаками — FBI

Участие в распределенных атаках типа «отказ в обслуживании» (DDoS) и услугах DDoS по найму является незаконным. ФБР и другие правоохранительные органы расследуют DDoS-атаки как киберпреступления.

Что такое службы Booter и Stresser? Услуги загрузчика и стрессора — это форма DDoS-атак по найму, рекламируемая в сообщениях на форумах и доступная на веб-сайтах или в торговых площадках Dark Web, предлагающая злоумышленникам возможность атаковать любую цель, подключенную к Интернету. Эти услуги предоставляются посредством денежной транзакции, обычно в форме услуг онлайн-платежей или виртуальной валюты. Некоторые преступные деятели, использующие службы загрузки и снятия стресса, также продают доступ к ботнетам DDoS. Эти DDoS-ботнеты представляют собой сети компьютеров, зараженных вредоносным ПО, которые используются для того, чтобы сделать сервер-жертву или сетевой ресурс недоступным, перегружая устройство огромным количеством фальшивого или нелегитимного трафика.

Эти службы не имеют законного использования; они предназначены для перегрузки ресурсов сервера или превышения пропускной способности. Устоявшиеся службы загрузки и снятия нагрузки предлагают злоумышленникам удобные средства для проведения DDoS-атак, позволяя таким субъектам платить за существующую сеть зараженных устройств, а не создавать свою собственную. Службы загрузчика и стрессора также могут скрывать атрибуцию DDoS-активности.

Независимо от того, запускает ли кто-либо DDoS-атаку, используя свою собственную командно-контрольную инфраструктуру (например, ботнет) или нанимает службу загрузчика и стрессора для проведения атаки, их передача программы, информации, кода или команды защищенный компьютер является незаконным и может привести к уголовному преследованию.

Каковы последствия участия в этих схемах?

Использование загрузочных и стресс-сервисов для проведения DDoS-атаки наказуемо в соответствии с Законом о компьютерном мошенничестве и злоупотреблениях (18 U. S.C. § 1030) и может привести к любому из следующих последствий или их комбинации:

S.C. § 1030) и может привести к любому из следующих последствий или их комбинации:

- Конфискация компьютеров и другие электронные устройства

- Арест и уголовное преследование

- Приговор к серьезному тюремному заключению

- Наказание или штраф

Куда сообщать о DDoS-атаках

ФБР рекомендует жертвам DDoS-атак обращаться в местное отделение ФБР или подавать жалобу в Центр жалоб на интернет-преступления (IC3) на сайте www.ic3.gov, независимо от потери денег или времени инцидента. Контакты местного офиса можно найти на сайте www.fbi.gov/contact-us/field.

Как ФБР борется с растущей угрозой DDoS?

Благодаря своим уникальным полномочиям, возможностям мирового уровня и прочным партнерским отношениям ФБР продолжает защищаться от киберугроз.

Вот уже более века ФБР расследует преступления и собирает разведданные для защиты американского общества. Сегодня это так же верно и для киберпространства. ФБР адаптировалось к киберугрозам, используя уникальные возможности для проведения расследований и разведки, а также привлекая новое поколение специалистов по кибербезопасности.