Что такое логин и как его создать?

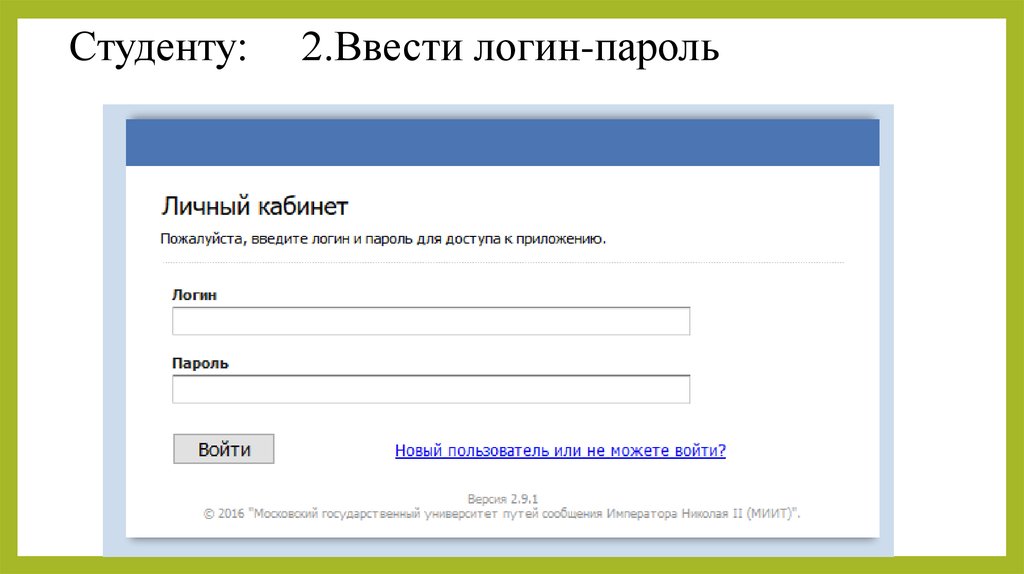

Как бы странно это не казалось, но логины используют многие из нас. Не верите? Попробуйте авторизоваться в социальной сети — вас обязательно попросят указать логин. Есть аккаунт в интернет-банке? Без логина вы не войдете в личный кабинет. Так что же это такое — логин?

Логин — это имя или идентификатор учетной записи пользователя, который позволяет пользователю пройти авторизацию (идентификацию). В последнее время все чаще вместе с логином используется дополнительный способ сверки данных для лучшей защиты аккаунта. Например, после введения логина и пароля пользователю нужно ответить на секретный вопрос, который он задал при регистрации, или указать набор цифр или символов, которые он получит в СМС-сообщении к привязанному к аккаунту номеру телефона.

Почему логин так называется? Есть такое словосочетание Log in, которое означает «вход в систему». Пользователями на заре развития интернета решено было объединить словосочетание в единое слово Login и использовать в качестве указания идентификатора.

Что есть логин? Логином может быть:

- Адрес электронной почты (e-mail).

- Набор цифр.

- Набор букв.

- Набор символов.

- Имя пользователя.

- Номер мобильного телефона.

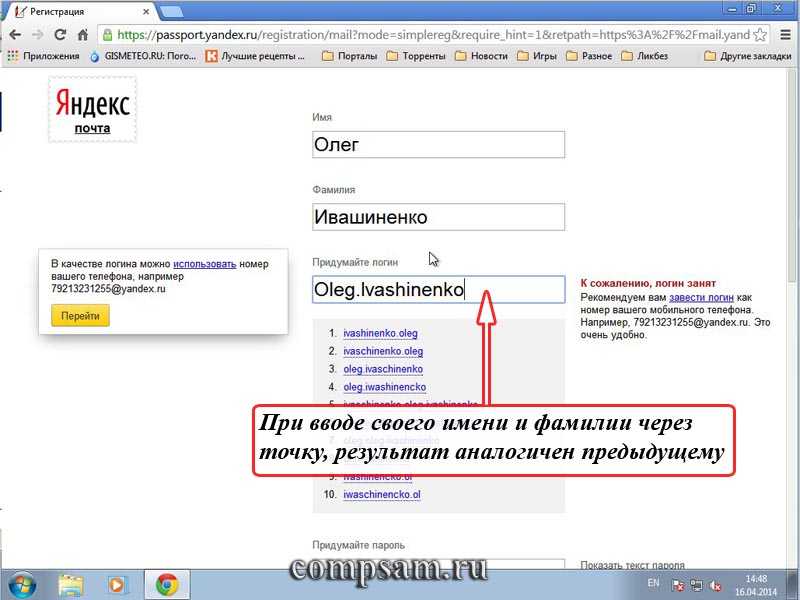

Примеры логина? Все зависит от сервиса, где вы регистрируетесь. На некоторых сервисах в качестве логина обязательно используется адрес электронной почты, на других — любой набор букв или символов вроде 123abc, где-то — номер сотового телефона. Более конкретно это вы можете выяснить на сервисе, где будете проходить регистрацию.

Теперь приведем примеры сервисов, где нужно вводить логин для общего понимания.

Разумеется, нельзя обойтись без социальной сети ВКонтакте: здесь вам предложат ввести телефон или e-mail — в данном случае и номер телефона, и адрес электронной почты, которые привязаны к аккаунту, выполняют роль логина.

Идем далее — Сбербанк Онлайн. Это интернет-банкинг для совершения платежей, просмотра счетов, перевода средств и т.д. Здесь также в обязательном порядке нужно ввести логин, который вы получаете при регистрации личного кабинета (в офисе или банкомате).

Напоследок — Яндекс.Почта. Да, и здесь тоже нужно вводить логин — тот самый набор букв, который вы когда-то придумали при регистрации на сайте.

Как вы могли заметить, везде помимо логина нужно вводить пароль, это стандартная процедура. Более того, помимо пароля система может попросить вас ввести дополнительные данные, которые защищают аккаунт от взлома — именно об этом мы рассказали в начале статьи.

Теперь вы знаете, что такое логин.

Уважаемые пользователи! Если наш сайт вам помог или что-то в нем не понравилось, будем рады, если вы оставите комментарий.

Заранее большое спасибо.

Заранее большое спасибо.

Что такое логин и как его создать? Советы по созданию эффектного логина.

Краткое содержание статьи:

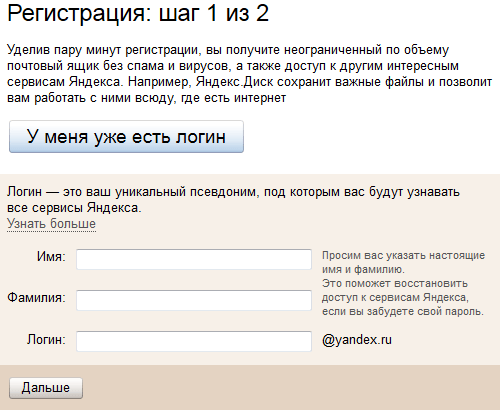

- Что такое логин при регистрации

- Что делать если забыл логин

- Создаем правильный логин

- Простые советы при создании логина

- Логин через социальные сети

- Видео о создании интересного логина

Быстрое развитие информационных технологий способствует к появлению новых технических терминов. Один из них – логин. Люди, которые пользуются интернетом не один год, зарегистрированы на многих информационных online-сервисах. Начинающий же пользователь не знает, что такое логин и как его создать. Необходимо зарегистрироваться в форуме или завести электронную почту? Прочитав наши рекомендации, вы разберетесь, как придумать оригинальный никнейм, и сможете быстро создавать учетные записи во всевозможных сервисах на просторах всемирной паутины интернета.

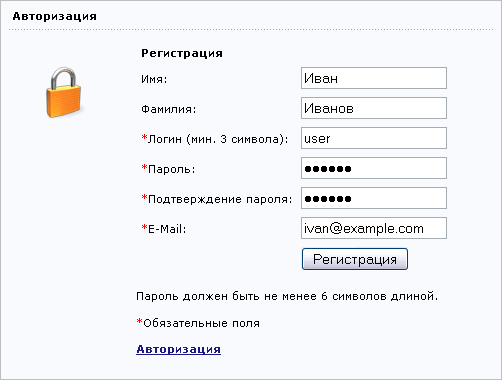

Что такое логин при регистрации

Первоначально разберемся, что же означает термин «логин»? Если сказать по-простому – это имя пользователя, еще его называют «ником» или «никнеймом». При регистрации на сервисах интернета, вам потребуется завести учетную запись которая, как правило, состоит из имени посетителя и пароля. Если пароль это виртуальный ключ к аккуанту, то ник, необходим для идентификации пользователя.

Помимо прочего, это:

- Анонимность. При регистрации, ваши имя и фамилия останутся недоступными для участников сети.

- Лаконичность. Краткое название легко запоминается, и заставит обратить внимание на вашу персону другими участниками виртуального сообщества.

- Самовыражение. Своим никнеймом можно ненавязчиво обозначить свою черту характера или хобби.

- Уникальность. Ник уникален, и вас ни с кем не перепутают.

Придумав пароль и псевдоним, и зарегистрировав учетную запись, участник получает дополнительные возможности. Например, в форуме можно будет не только читать сообщения, но и самому выразить свое мнение. На сайте знакомств, открывается возможность увидеть телефон интересующей особы.

Например, в форуме можно будет не только читать сообщения, но и самому выразить свое мнение. На сайте знакомств, открывается возможность увидеть телефон интересующей особы.

Что делать если забыл логин

Как правило, человек придумывает один логин, и использует его при регистрации в форуме, чате, социальных сетях, почте или интернет магазине. Но бывают случаи, что нужный ник занят или учетная запись создается временно. Приходит время, и забывается не только пароль, но и имя предназначенное для входа в систему. Что делать, если никнейм забыт?

- Электронная почта. В большинстве случаев, при регистрации следует указывать почтовый ящик. При потере контроля над учетной записью, администрация сайта высылает на email ник и пароль.

- Номер телефона. При запросе, на привязанный к сервису телефонный номер приходят регистрационные данные.

- Служба поддержки. Вы не помните ничего, и при регистрации не указали электронную почту или мобильный телефон? В этом случае поможет служба поддержки.

При общении с администрацией следует ответить на дополнительные вопросы, а в некоторых случаях выслать документы в электронном виде, которые смогут 100% идентифицировать вас.

При общении с администрацией следует ответить на дополнительные вопросы, а в некоторых случаях выслать документы в электронном виде, которые смогут 100% идентифицировать вас.

Память человека несовершенна. И если вы не записали данные пользователя, никнейм можно и забыть. В любом случае, при потере своих регистрационных данных, не стоит отчаиваться. Можно попросту зарегистрироваться на нужном сервисе повторно.

Создаем правильный логин

Правильно подобранный логин, не только произведет впечатление на участников электронного сообщества, но и поможет дать собеседнику небольшую информацию о вас. Ник должен соответствовать общей тематике той среды, где идет регистрирование. Поэтому логин для чата, онлайновой игры, узконаправленного форума или делового портала должен органично вписываться в общую массу и не приводить к всевозможным курьезам.

Не нужно спешить, а сесть, расслабится, включить фантазию и придумать действительно незабываемый псевдоним. Например, имя для сайта знакомств наподобие « XxxLenaxxX»или «Dima77777», скорее всего, заставит других посетителей ассоциировать вас с недалеким человеком или со школьником начальных классов. По этой же причине на конференции научной направленности, будут странно выглядеть имена типа «Вредина» или «Лакомка».

Например, имя для сайта знакомств наподобие « XxxLenaxxX»или «Dima77777», скорее всего, заставит других посетителей ассоциировать вас с недалеким человеком или со школьником начальных классов. По этой же причине на конференции научной направленности, будут странно выглядеть имена типа «Вредина» или «Лакомка».

Всегда помните — оригинальный никнейм это не простой набор букв. Если вы хотите выделиться в массе серых псевдонимов, потрудитесь и придумайте действительно своеобразное имя.

Простые советы при создании логина

Создание запоминающего и оригинального псевдонима дело непростое и творческое. Рассмотрим некоторые способы придумывания ников.

Буква | Ник «Y» или «Z» придаст вашей персоне таинственность. И запоминается он без проблем, и интерпретировать его можно как угодно. |

Перевертыш | Оригинальный способ, заключается в написании ника наоборот. |

Вставки | Любите ребусы? Тогда ник типа «4fun» или «devo4ka» именно для вас. |

Игра разума | Оригинальные псевдонимы смогут сильно зацепить фантазию собеседника. Например, для сайта знакомств для мужчин вполне подойдут ники «Терминатор» или «Неудержимый», а для женщин «Клубничка» или «Вкусняшка». |

Простые слова | Если вышеперечисленные подходы вам не подходят, в качестве псевдонима можно использовать все что угодно: природные явления, предметы, животных, еду, звуки и т.п. |

Ничего оригинального не приходит на ум? Выход есть. В качестве логина используйте свое имя, фамилию или номер мобильного телефона.

Логин через социальные сети

Обязательная регистрация, и введение логина и пароля, зачастую утомляют пользователя и вызывают у него раздражение.

Работает эта система очень просто. Зайдя на сайт, пользователь видит надпись «Войти при помощи» и расположенные рядом кнопки самых популярных социальных сетей. Нажав на нужную опцию, система спрашивает разрешения на использования личных данных, и вся информация оказываются занесенной в профиле. Что это дает владельцам интернет ресурсов? Пользователь с большой вероятностью посетит данную страничку еще не один раз.

- Нет необходимости заполнять огромное количество полей.

- Не нужно запоминать большое количество учетных записей.

- При потере данных, с вероятностью в 90% посетитель не будет восстанавливать аккаунт. С социальными сетями этого не случится.

- Социальные сети позволяют привлечь на веб ресурс дополнительную аудиторию.

Первые логины появились более 30-ти лет назад в UNIX-системах. Но время шло, и бессмысленные комбинации латинских букв и цифр, постепенно стали превращается в красивые псевдонимы. Вымышленное имя отображает истинную сущность посетителя, и теперь, когда вы узнали, что такое логин и как его создать, даже у новичка не будет возникать проблем в создании уникального никнейма.

Видео о создании интересного логина

Далее специалист по компьютерным технологиям Петр Михайловский расскажет о способах создания красивого и интересного логина для своей учетной записи:

Создать логин — SQL Server

- Статья

- 11 минут на чтение

Применимо к: SQL Server (все поддерживаемые версии) База данных SQL Azure Управляемый экземпляр Azure SQL Аналитика синапсов Azure Система аналитической платформы (PDW)

В этой статье описывается, как создать имя входа в SQL Server или базе данных SQL Azure с помощью SQL Server Management Studio (SSMS) или Transact-SQL. Логин — это идентификатор человека или процесса, который подключается к экземпляру SQL Server.

Фон

Логин — это субъект безопасности или объект, который может быть аутентифицирован защищенной системой. Пользователям требуется логин для подключения к SQL Server. Вы можете создать логин на основе субъекта Windows (например, пользователя домена или группы домена Windows) или создать логин, не основанный на субъекте Windows (например, логин SQL Server).

Примечание

Чтобы использовать проверку подлинности SQL Server, компонент Database Engine должен использовать смешанный режим проверки подлинности. Дополнительные сведения см. в разделе Выбор режима аутентификации.

Дополнительные сведения см. в разделе Выбор режима аутентификации.

В Azure SQL представлены участники сервера Azure Active Directory (логины), которые будут использоваться для проверки подлинности в базе данных SQL Azure, Управляемом экземпляре SQL Azure и Azure Synapse Analytics (только для выделенных пулов SQL).

В качестве субъекта безопасности разрешения могут предоставляться для входа в систему. Область входа — это весь механизм базы данных. Чтобы подключиться к определенной базе данных на экземпляре SQL Server, имя входа должно быть сопоставлено с пользователем базы данных. Разрешения внутри базы данных предоставляются и запрещаются пользователю базы данных, а не логину. Разрешения, которые распространяются на весь экземпляр SQL Server (например, CREATE ENDPOINT ) может быть предоставлено логину.

Примечание

Когда логин подключается к SQL Server, удостоверение проверяется в базе данных master. Используйте пользователей автономной базы данных для аутентификации подключений к SQL Server и базе данных SQL на уровне базы данных. При использовании пользователей автономной базы данных вход в систему не требуется. Автономная база данных — это база данных, изолированная от других баз данных и от экземпляра SQL Server или базы данных SQL (и основной базы данных), в которой размещена база данных. SQL Server поддерживает пользователей автономной базы данных для проверки подлинности Windows и SQL Server. При использовании базы данных SQL объедините пользователей автономной базы данных с правилами брандмауэра на уровне базы данных. Дополнительные сведения см. в разделе Пользователи автономной базы данных — создание переносимой базы данных.

При использовании пользователей автономной базы данных вход в систему не требуется. Автономная база данных — это база данных, изолированная от других баз данных и от экземпляра SQL Server или базы данных SQL (и основной базы данных), в которой размещена база данных. SQL Server поддерживает пользователей автономной базы данных для проверки подлинности Windows и SQL Server. При использовании базы данных SQL объедините пользователей автономной базы данных с правилами брандмауэра на уровне базы данных. Дополнительные сведения см. в разделе Пользователи автономной базы данных — создание переносимой базы данных.

Безопасность

SQL Server требует разрешения ALTER ANY LOGIN или ALTER LOGIN на сервере.

Для базы данных SQL требуется членство в роли loginmanager .

Создайте имя входа с помощью SSMS для SQL Server

В обозревателе объектов разверните папку экземпляра сервера, в котором вы хотите создать новое имя входа.

Щелкните правой кнопкой мыши папку Security , выберите New и выберите Логин… .

В диалоговом окне Login — New на странице General введите имя пользователя в поле Имя для входа . В качестве альтернативы выберите Search… , чтобы открыть диалоговое окно Select User or Group .

Если выбрать Поиск… :

Под Выберите этот тип объекта , выберите Типы объектов… , чтобы открыть Типы объектов и выберите любой или все из следующего: Встроенные участники безопасности , Группы и Пользователи . Встроенные участники безопасности и Пользователи выбраны по умолчанию. Когда закончите, выберите OK .

В разделе Из этого местоположения выберите Locations… , чтобы открыть диалоговое окно Locations и выберите одно из доступных расположений серверов. Когда закончите, выберите ОК .

В поле Введите имя объекта для выбора (примеры) , введите имя пользователя или группы, которых вы хотите найти. Дополнительные сведения см. в разделе Диалоговое окно «Выбор пользователей, компьютеров или групп».

Выберите Расширенный… для более расширенных параметров поиска. Дополнительные сведения см. в разделе Диалоговое окно «Выбор пользователей, компьютеров или групп» — страница «Дополнительно».

Выберите OK .

Чтобы создать логин на основе принципала Windows, выберите Аутентификация Windows . Это выбор по умолчанию.

Чтобы создать имя входа, сохраняемое в базе данных SQL Server, выберите Проверка подлинности SQL Server .

В поле Пароль введите пароль для нового пользователя. Введите этот пароль еще раз в поле Confirm Password .

При изменении существующего пароля выберите Укажите старый пароль , а затем введите старый пароль в поле Старый пароль .

Чтобы применить параметры политики паролей для сложности и применения, выберите Применить политику паролей . Дополнительные сведения см. в разделе Политика паролей. Это параметр по умолчанию, когда выбрана проверка подлинности SQL Server .

Чтобы применить параметры политики паролей для истечения срока действия, выберите Применить срок действия пароля . Чтобы активировать этот флажок, необходимо выбрать Enforce password policy . Это параметр по умолчанию, когда выбрана проверка подлинности SQL Server .

Чтобы заставить пользователя создать новый пароль после первого входа в систему, выберите Пользователь должен сменить пароль при следующем входе в систему .

Для включения этого флажка необходимо выбрать принудительно истечение срока действия пароля . Это параметр по умолчанию, когда выбрана проверка подлинности SQL Server .

Для включения этого флажка необходимо выбрать принудительно истечение срока действия пароля . Это параметр по умолчанию, когда выбрана проверка подлинности SQL Server .

Чтобы связать логин с автономным сертификатом безопасности, выберите Сопоставлено с сертификатом , а затем выберите имя существующего сертификата из списка.

Чтобы связать логин с автономным асимметричным ключом, выберите Сопоставить с асимметричным ключом , а затем выберите имя существующего ключа из списка.

Чтобы связать логин с учетными данными безопасности, выберите 9Установите флажок 0015 Сопоставлено с учетными данными , а затем либо выберите существующие учетные данные из списка, либо выберите Добавить , чтобы создать новые учетные данные. Чтобы удалить сопоставление с учетными данными безопасности из входа в систему, выберите учетные данные из Сопоставленные учетные данные и выберите Удалить .

Дополнительные сведения об учетных данных в целом см. в разделе Учетные данные (модуль базы данных).

Дополнительные сведения об учетных данных в целом см. в разделе Учетные данные (модуль базы данных).Из списка База данных по умолчанию выберите базу данных по умолчанию для входа в систему. Мастер используется по умолчанию для этой опции.

Из списка Язык по умолчанию выберите язык по умолчанию для входа в систему.

Выберите OK .

Дополнительные параметры

Диалоговое окно Вход — Новый также предлагает параметры на четырех дополнительных страницах: Роли сервера , Сопоставление пользователей , Защищаемые объекты и Статус .

Серверные роли

Примечание

Эти роли сервера недоступны для базы данных SQL.

На странице Роли сервера перечислены все возможные роли, которые можно назначить новому логину. Доступны следующие параметры:

Доступны следующие параметры:

bulkadmin флажок

Члены фиксированной роли сервера bulkadmin могут выполнять оператор BULK INSERT.

dbcreator флажок

Члены фиксированной роли сервера dbcreator могут создавать, изменять, удалять и восстанавливать любую базу данных.

diskadmin флажок

Члены фиксированной роли сервера diskadmin могут управлять файлами на диске.

processadmin флажок

Члены фиксированной роли сервера processadmin могут завершать процессы, запущенные в экземпляре компонента Database Engine.

общедоступный флажок

Все пользователи, группы и роли SQL Server по умолчанию принадлежат фиксированной серверной роли public .

безопасностьадмин флажок

Члены фиксированной роли сервера securityadmin управляют входами в систему и их свойствами. Они могут ПРЕДОСТАВЛЯТЬ, ЗАПРЕЩАТЬ и ОТМЕНЯТЬ разрешения на уровне сервера. Они также могут GRANT, DENY и REVOKE разрешения на уровне базы данных. Кроме того, они могут сбрасывать пароли для входа в SQL Server.

Они могут ПРЕДОСТАВЛЯТЬ, ЗАПРЕЩАТЬ и ОТМЕНЯТЬ разрешения на уровне сервера. Они также могут GRANT, DENY и REVOKE разрешения на уровне базы данных. Кроме того, они могут сбрасывать пароли для входа в SQL Server.

serveradmin флажок

Члены фиксированной роли сервера serveradmin могут изменять параметры конфигурации всего сервера и выключать сервер.

setupadmin флажок

Члены фиксированной роли сервера setupadmin могут добавлять и удалять связанные серверы, а также выполнять некоторые системные хранимые процедуры.

sysadmin флажок

Члены фиксированной роли сервера sysadmin могут выполнять любые действия в компоненте Database Engine.

Сопоставление пользователей

На странице Сопоставление пользователей перечислены все возможные базы данных и роли в этих базах данных, которые можно применить к входу в систему. Выбранные базы данных определяют членство в ролях, доступное для входа в систему. На этой странице доступны следующие опции:

Выбранные базы данных определяют членство в ролях, доступное для входа в систему. На этой странице доступны следующие опции:

Пользователи, сопоставленные с этим логином

Выберите базы данных, к которым может получить доступ этот логин. Когда вы выбираете базу данных, ее допустимые роли базы данных отображаются на панели Роль базы данных для: имя_базы_данных .

Карта

Разрешить вход для доступа к базам данных, перечисленным ниже.

База данных

Список баз данных, доступных на сервере.

Пользователь

Укажите пользователя базы данных для сопоставления с логином. По умолчанию пользователь базы данных имеет то же имя, что и логин.

Схема по умолчанию

Указывает схему пользователя по умолчанию. Когда пользователь впервые создается, его схема по умолчанию — dbo . Можно указать схему по умолчанию, которая еще не существует. Вы не можете указать схему по умолчанию для пользователя, сопоставленного с группой Windows, сертификатом или асимметричным ключом.

Вы не можете указать схему по умолчанию для пользователя, сопоставленного с группой Windows, сертификатом или асимметричным ключом.

Учетная запись гостя включена для: имя_базы_данных

Атрибут только для чтения, указывающий, включена ли учетная запись гостя в выбранной базе данных. Используйте Статус страницы диалогового окна Свойства входа учетной записи гостя, чтобы включить или отключить учетную запись гостя.

Членство в роли базы данных для: имя_базы_данных

Выберите роли для пользователя в указанной базе данных. Все пользователи являются членами роли public в каждой базе данных и не могут быть удалены. Дополнительные сведения о ролях базы данных см. в разделе Роли уровня базы данных.

Защищаемые активы

Защищаемые активы 9На странице 0016 перечислены все возможные защищаемые объекты и разрешения на эти защищаемые объекты, которые могут быть предоставлены для входа в систему. На этой странице доступны следующие параметры:

На этой странице доступны следующие параметры:

Верхняя сетка

Содержит один или несколько элементов, для которых можно установить разрешения. Столбцы, отображаемые в верхней сетке, различаются в зависимости от принципала или защищаемого объекта.

Чтобы добавить элементы в верхнюю сетку:

Выбрать Поиск .

В В диалоговом окне Добавить объекты выберите один из следующих вариантов: Конкретные объекты… , Все объекты типов… или Сервер имя_сервера . Выберите ОК .

Примечание

Выбор Сервер имя_сервера автоматически заполняет верхнюю сетку всеми защищаемыми объектами этих серверов.

Если выбрать Конкретные объекты… :

В диалоговом окне Выберите объекты в разделе Выберите эти типы объектов выберите Типы объектов.

.. .

.. .В диалоговом окне Select Object Types выберите любой или все из следующих типов объектов: Конечные точки , Логины , Серверы , Группы доступности и Роли сервера . Выберите ОК .

Под Введите имена объектов для выбора (примеры) , выберите Обзор… .

В диалоговом окне Browse for Objects выберите любой из доступных объектов того типа, который вы выбрали в диалоговом окне Select Object Types , а затем выберите OK .

В диалоговом окне Select Objects выберите OK .

Если выбрать Все объекты типов… , в Выберите типы объектов выберите любой или все из следующих типов объектов: Конечные точки , Логины , Серверы , Группы доступности и Роли сервера .

Выберите ОК .

Выберите ОК .

Имя

Имя каждого основного или защищаемого объекта, добавляемого в сетку.

Тип

Описывает тип каждого элемента.

Вкладка «Явный»

Список возможных разрешений для защищаемого объекта, выбранных в верхней сетке. Не все параметры доступны для всех явных разрешений.

Разрешения

Имя разрешения.

Праводатель

Принципал, предоставивший разрешение.

Предоставить

Выберите, чтобы предоставить это разрешение для входа в систему. Снимите флажок, чтобы отозвать это разрешение.

С предоставлением

Отражает состояние параметра С ПРЕДОСТАВЛЕНИЕМ для указанного разрешения. Это поле доступно только для чтения. Чтобы применить это разрешение, используйте оператор GRANT.

Запретить

Выберите, чтобы запретить это разрешение на вход в систему. Снимите флажок, чтобы отозвать это разрешение.

Снимите флажок, чтобы отозвать это разрешение.

Состояние

На странице Состояние перечислены некоторые параметры проверки подлинности и авторизации, которые можно настроить для выбранного входа в SQL Server.

На этой странице доступны следующие параметры:

Разрешение на подключение к ядру базы данных

При работе с этим параметром вы должны думать о выбранном входе в систему как о принципале, которому можно предоставить или запретить разрешение на защищаемый объект.

Выберите Предоставить , чтобы предоставить разрешение CONNECT SQL для входа в систему. Выберите Запретить , чтобы запретить ПОДКЛЮЧЕНИЕ SQL к входу в систему.

Логин

При работе с этой настройкой вы должны рассматривать выбранный логин как запись в таблице. Изменения перечисленных здесь значений будут применены к записи.

Отключенный логин продолжает существовать как запись. Но если он попытается подключиться к SQL Server, логин не будет аутентифицирован.

Но если он попытается подключиться к SQL Server, логин не будет аутентифицирован.

Выберите этот параметр, чтобы включить или отключить этот логин. Этот параметр использует оператор ALTER LOGIN с параметром ENABLE или DISABLE.

Аутентификация SQL Server

Флажок Вход заблокирован доступен только в том случае, если выбранный логин подключается с использованием аутентификации SQL Server и вход заблокирован. Этот параметр доступен только для чтения. Чтобы разблокировать заблокированный логин, выполните команду ALTER LOGIN с параметром UNLOCK.

Создайте логин, используя проверку подлинности Windows с помощью T-SQL

В Object Explorer подключитесь к экземпляру Database Engine.

На стандартной панели выберите Новый запрос .

Скопируйте и вставьте следующий пример в окно запроса и выберите Выполнить .

-- Создайте логин для SQL Server, указав имя сервера и имя учетной записи домена Windows.

CREATE LOGIN [

CREATE LOGIN [\ ] ИЗ WINDOWS; ИДТИ

Создать логин с использованием аутентификации SQL Server с помощью T-SQL

В Object Explorer , подключитесь к экземпляру компонента Database Engine.

На стандартной панели выберите Новый запрос .

Скопируйте и вставьте следующий пример в окно запроса и выберите Выполнить .

— создает пользователя «shcooper» для SQL Server с использованием учетных данных безопасности «RestrictedFaculty». -- Вход пользователя начинается с пароля "Baz1nga", но этот пароль необходимо изменить после первого входа. СОЗДАТЬ ВХОД С ПАРОЛЕМ = 'Baz1nga' НЕОБХОДИМО ИЗМЕНИТЬ, CREDENTIAL = RestrictedFaculty; ИДТИ

Дополнительные сведения см. в разделе CREATE LOGIN (Transact-SQL).

Последующие действия: Действия после создания учетной записи

После создания учетной записи учетная запись может подключаться к SQL Server, но не обязательно имеет достаточные права для выполнения какой-либо полезной работы. В следующем списке приведены ссылки на общие действия входа в систему.

В следующем списке приведены ссылки на общие действия входа в систему.

Чтобы логин присоединился к роли, см. Присоединение к роли.

Чтобы авторизовать вход для использования базы данных, см. раздел Создание пользователя базы данных.

Чтобы предоставить разрешение на вход, см. Предоставление разрешения участнику.

См. также

- Центр безопасности для ядра СУБД SQL Server и базы данных SQL Azure

- Субъекты сервера Azure Active Directory (логины) Учебник

- . Создание и использование учетных записей сервера Azure Active Directory

Что такое учетные данные для входа? Как создать безопасное имя пользователя и пароль

Учетные данные для входа позволяют пользователям входить в учетные записи в Интернете и подтверждать свою личность. Учетные данные пользователя обычно представляют собой комбинацию имени пользователя и пароля, используемую для входа в онлайн-аккаунты. Однако их можно комбинировать с более безопасными средствами аутентификации и биометрическими элементами для подтверждения личности пользователя с большей степенью уверенности.

Однако их можно комбинировать с более безопасными средствами аутентификации и биометрическими элементами для подтверждения личности пользователя с большей степенью уверенности.

Типичными примерами учетных данных для входа являются комбинации имени пользователя и пароля, используемые для входа в службы социальных сетей, такие как Facebook, Google и Instagram, а также инструменты для совместной работы, такие как Microsoft Teams, Slack и Zoom. Такие устройства, как компьютеры, ноутбуки и мобильные телефоны, также требуют от пользователей входа в систему с использованием имени пользователя и пароля или персонального идентификационного номера (ПИН-кода), обычно наряду с биометрической проверкой, такой как отпечаток пальца.

Другими службами, для которых обычно требуются учетные данные для входа, являются службы онлайн-банкинга, которые обычно требуют комбинации имени пользователя и пароля и двухфакторной аутентификации (2FA) для подтверждения личности пользователя.

Имя пользователя

Имя пользователя — это идентификатор пользователя (идентификатор пользователя), который кто-то использует в качестве своего уникального идентификатора на компьютере, в сети или службе. Большинство веб-сайтов и онлайн-сервисов, таких как Facebook и Twitter, позволяют пользователям выбирать свое имя пользователя, обычно привязанное к адресу электронной почты или номеру телефона. Имена пользователей не всегда являются частными, поэтому они не должны использоваться сами по себе для идентификации человека. Вот почему доверенные службы объединяют эти имена пользователей с паролем для формирования учетных данных для входа.

Большинство веб-сайтов и онлайн-сервисов, таких как Facebook и Twitter, позволяют пользователям выбирать свое имя пользователя, обычно привязанное к адресу электронной почты или номеру телефона. Имена пользователей не всегда являются частными, поэтому они не должны использоваться сами по себе для идентификации человека. Вот почему доверенные службы объединяют эти имена пользователей с паролем для формирования учетных данных для входа.

Пароль

Пароль — это секретная комбинация символов, которая идентифицирует пользователя и предоставляет доступ к определенному устройству или веб-сайту. Пароль защищает имя пользователя, которое пользователь службы или веб-сайта выбирает для обеспечения конфиденциальности и безопасности своей учетной записи и данных. Пароли могут включать буквы, цифры и специальные символы, и большинство безопасных онлайн-сервисов теперь требуют, чтобы пользователи выбрали пароль, который сочетает в себе все три.

Цифровой профиль — это учетная запись в Интернете, которая включает личные данные, которые необходимо защитить с помощью безопасных учетных данных для входа. Цифровые профили существуют для широкого спектра учетных записей и приложений, от банковских счетов и сайтов социальных сетей до интернет-магазинов, инструментов для совместной работы и игровых веб-сайтов. Эти учетные записи обычно содержат очень конфиденциальную информацию о пользователях, включая их имя, дату рождения, адрес электронной почты, почтовый адрес и банковские реквизиты.

Цифровые профили существуют для широкого спектра учетных записей и приложений, от банковских счетов и сайтов социальных сетей до интернет-магазинов, инструментов для совместной работы и игровых веб-сайтов. Эти учетные записи обычно содержат очень конфиденциальную информацию о пользователях, включая их имя, дату рождения, адрес электронной почты, почтовый адрес и банковские реквизиты.

Очень важно использовать надежные учетные данные , чтобы защитить эту информацию от попадания в чужие руки, поскольку киберпреступники могут использовать ее для доступа к учетным записям пользователей и кражи их данных.

Защищенные учетные данные для входа жизненно важны для защиты личных данных пользователей и предотвращения их кражи. Существует множество рекомендаций, которым пользователи должны следовать, когда речь идет о создании надежных имен пользователей и паролей, которые обеспечивают безопасность их и их данных.

Создавайте длинные и сложные пароли

Один из лучших способов обеспечить безопасность учетных данных для входа — создать длинные пароли, состоящие не менее чем из восьми символов. Пароли также должны содержать смесь строчных и прописных букв, цифр и специальных символов. Короткие простые пароли легче угадать или взломать с помощью технологий, тогда как уникальный сложный пароль, в котором не используются общие комбинации символов, обеспечивает более надежную защиту.

Пароли также должны содержать смесь строчных и прописных букв, цифр и специальных символов. Короткие простые пароли легче угадать или взломать с помощью технологий, тогда как уникальный сложный пароль, в котором не используются общие комбинации символов, обеспечивает более надежную защиту.

Избегайте личной информации

Люди часто используют легко запоминающуюся информацию, такую как дата рождения, фамилия, любимая спортивная команда или номер телефона, как часть своих паролей. Однако хакеры могут использовать методы социальной инженерии, чтобы узнать личную информацию, а затем угадать или взломать пароли. Поэтому крайне важно не включать вашу личную информацию в учетные данные для входа.

Не используйте очевидное имя пользователя

Хакеры также могут использовать легко идентифицируемые имена пользователей, такие как имя пользователя и адреса электронной почты, для запуска атак социальной инженерии. Один из способов, с помощью которого хакеры могут использовать имена пользователей, — это обратные атаки грубой силы, в ходе которых они берут общие пароли и проверяют их на именах пользователей.

Один из способов, с помощью которого хакеры могут использовать имена пользователей, — это обратные атаки грубой силы, в ходе которых они берут общие пароли и проверяют их на именах пользователей.

Используйте уникальные пароли для важных учетных записей

Пароли не должны использоваться в разных учетных записях, так как хакер, получив учетные данные для входа в одну из них, сможет взломать любую другую службу, использующую этот пароль. Например, пароль, используемый для учетной записи электронной почты, не должен совпадать с банковским паролем, а пароль онлайн-банкинга не должен совпадать с PIN-кодом кредитной карты. Важно использовать уникальные сложные пароли для важных учетных записей.

Не делитесь учетными данными

Учетные данные для входа никогда не должны передаваться никому, даже коллегам или доверенным членам семьи, так как это серьезное нарушение нормативных требований. Внутренние угрозы связаны с кражей корпоративных данных сотрудником и передачей или продажей их третьей стороне. Таким образом, если незаконная или несанкционированная деятельность связана с учетными данными, переданными коллеге, учетная запись будет отслежена до исходного сотрудника.

Таким образом, если незаконная или несанкционированная деятельность связана с учетными данными, переданными коллеге, учетная запись будет отслежена до исходного сотрудника.

Также очень важно выходить на экран входа в систему или даже выключать компьютеры, когда они не используются в конце рабочего дня.

Имена пользователей и пароли сами по себе обеспечивают лишь ограниченный уровень безопасности, и хакерам относительно легко их перехватить, а пользователям забыть или потерять. Крайне важно дополнить учетные данные для входа технологиями, которые усиливают процесс аутентификации и предотвращают несанкционированный доступ к сетям.

Двухфакторная аутентификация

Двухфакторная аутентификация (2FA) усиливает учетные данные для входа, обеспечивая дополнительный уровень уверенности в том, что пользователь является тем, за кого себя выдает. Когда пользователь входит в систему со своим именем пользователя и паролем, ему предлагается ввести вторую часть информации, подтверждающую его личность. Эта информация обычно является чем-то, что они знают, например, PIN-код или код доступа; что-то, чем они владеют, например код в приложении для аутентификации или на своем мобильном устройстве; или что-то из них, обычно биометрический фактор.

Эта информация обычно является чем-то, что они знают, например, PIN-код или код доступа; что-то, чем они владеют, например код в приложении для аутентификации или на своем мобильном устройстве; или что-то из них, обычно биометрический фактор.

Биометрия

Биометрические данные — это личные атрибуты или то, чем является пользователь, например отпечаток пальца, лицо или голос. Они также включают поведенческие биометрические данные, такие как динамика нажатия клавиш или речевой паттерн пользователя. Биометрическая аутентификация обычно используется для защиты таких устройств, как компьютеры и мобильные телефоны, от несанкционированного доступа. Это добавляет уровень безопасности, который сложнее получить с помощью традиционных учетных данных для входа.

Единая точка входа

Единый вход — это метод, который позволяет пользователям входить в несколько служб и веб-сайтов, используя один набор учетных данных для входа. Он проверяет пользователей в различных приложениях, используя токен аутентификации, чтобы подтвердить их личность для подключенных поставщиков услуг. Пользователям нужно запомнить только один набор учетных данных для входа, что поощряет использование надежного уникального пароля и сокращает количество повторений пароля.

Он проверяет пользователей в различных приложениях, используя токен аутентификации, чтобы подтвердить их личность для подключенных поставщиков услуг. Пользователям нужно запомнить только один набор учетных данных для входа, что поощряет использование надежного уникального пароля и сокращает количество повторений пароля.

Учетные данные пользователей — очень ценные цели для хакеров, которые используют различные методы, чтобы попытаться украсть эти данные. Это представляет значительный риск для конфиденциальной информации пользователей, которая может быть использована для совершения кражи личных данных или проведения более широких атак против организаций. Несколько конкретных атак нацелены на учетные данные для входа.

Атака грубой силы

В атаке грубой силы хакеры методом проб и ошибок взламывают учетные данные пользователей, пароли и ключи шифрования. Это простая, надежная и популярная тактика, которую хакеры используют для получения несанкционированного доступа к учетным записям, сетям и компьютерным системам.

Фишинг

В фишинговых атаках хакеры используют учетные данные для отправки электронного письма от лица, которое выглядит как доверенный отправитель из законной компании. Хакер обычно встраивает вредоносные ссылки или вложения в сообщение или просит жертву совершить финансовую транзакцию.

Вредоносное ПО

Вредоносное ПО – это вредоносное программное обеспечение, такое как программы-вымогатели, шпионское ПО и вирусы, которые хакеры используют, чтобы получить контроль над устройством, получить доступ к сети или повредить данные и системы.

Шпионское ПО

Шпионское ПО – это разновидность вредоносного ПО, которое собирает данные с устройства пользователя и отправляет их третьим лицам без их согласия, которые хакеры могут использовать для подделки личных данных. Некоторые шпионские программы предназначены для повреждения устройств. Хакеры также могут использовать шпионское ПО для просмотра или кражи действий пользователей в Интернете и учетных данных для входа.

Несмотря на то, что защита учетных записей пользователей с помощью надежных уникальных паролей крайне необходима, для организаций становится все более важным не ограничиваться учетными данными для входа и обходиться без паролей. Мало того, что люди склонны использовать слабые пароли, которые они могут запомнить, они также повторно используют эти логины для нескольких учетных записей. В результате уязвимости учетных данных были причиной более 61% утечек данных, согласно отчету Verizon о расследованиях утечек данных за 2021 год (DBIR).

Киберпреступники также все чаще применяют более изощренные методы атак. Сюда входят такие методы, как атаки методом грубой силы и подмена учетных данных, при которых злоумышленники используют скомпрометированные учетные данные для входа в систему из других утечек данных, чтобы получить доступ к корпоративным системам. Они также могут приобретать списки паролей в даркнете или получать доступ к паролям с помощью вредоносных программ.

Организации могут усилить свою защиту, устранив риск паролей. Отказ от использования пароля лишает хакеров возможности использовать вредоносные тактики для доступа к корпоративным учетным записям и кражи конфиденциальных данных.

Что такое беспарольная аутентификация?

Проверка подлинности без пароля — это процесс входа в учетную запись, который позволяет пользователям подтверждать свою личность с помощью метода, отличного от традиционной комбинации имени пользователя и пароля. Наиболее популярные формы включают использование второго устройства или биометрических данных для проверки личности пользователя.

К различным типам аутентификации без пароля относятся:

- Биометрическая аутентификация. Один из самых безопасных способов проверки личности человека – использовать то, что он есть, что является уникальным для каждого человека. Биометрическая аутентификация опирается на уникальные физические характеристики, как правило, отпечаток пальца и радужную оболочку глаза или распознавание лица, чтобы убедиться, что пользователь является тем, за кого себя выдает.

- Одноразовые коды. Этот метод аутентификации без пароля основан на вводе пользователями уникального кода, отправленного им при попытке войти в учетную запись. Одноразовый код (OTC) или одноразовый пароль (OTP) будет отправлен на их адрес электронной почты или мобильное устройство, и они должны ввести тот же код на исходном устройстве, чтобы подтвердить свою личность.

- Волшебные ссылки: этот тип аутентификации без пароля предполагает, что пользователи вводят свой адрес электронной почты в поле входа в приложение или службу. Затем им отправляется электронное письмо, содержащее ссылку, по которой им нужно щелкнуть, чтобы подтвердить свою личность.

- Push-уведомления. Этот процесс аутентификации без пароля включает использование приложений для аутентификации, таких как FortiAuthenticator и Google Authenticator. Пользователь получает push-уведомление, которое перенаправляет его в приложение, где он может проверить, пытался ли он получить доступ к службе, подключенной к приложению.

Как это помогает укрепить процесс входа в систему?

Проверка подлинности без пароля усиливает процесс входа в систему, обеспечивая более высокий уровень уверенности в том, что пользователь является тем, за кого себя выдает. Например, процессы биометрической аутентификации, такие как сканирование отпечатков пальцев или распознавание радужной оболочки, обеспечивают большую уверенность в том, что пользователь является подлинным, чем просто ввод учетных данных для входа.

Методы проверки подлинности без пароля исключают зависимость пользователей от запоминания своих паролей. Люди часто забывают свои пароли для разных онлайн-аккаунтов или повторно используют один и тот же пароль для разных сервисов. Это представляет значительный риск для безопасности, поэтому устранение необходимости в паролях имеет решающее значение для защиты входа в систему.

Системы аутентификации без пароля также используют современные методы аутентификации, такие как устройства, совместимые с Fast IDentity Online (FIDO), которые снижают уязвимость организации к вредоносным программам и фишинговым атакам.