Что делают хакеры | Интернет

Слово хакер произошло от английского «hacker», «to hack», последнее переводится как «рубить», «кромсать».

Раньше хакером называли высокопрофессионального компьютерного специалиста, который необычным, нестандартным образом решал компьютерные проблемы.

Другими словами, это был компьютерный гений, который творчески подходил к решению запутанных, сложных компьютерных задач, быстро мог исправить ошибки в программах нестандартным образом.

Времена меняются. Теперь значение слова «хакер» изменилось, и обычные пользователи Интернета считают хакера компьютерным взломщиком.

Наряду со словом «хакер» есть слово «кракер», что на английском пишется как «cracker», «to crack», переводится как «раскалывать, разламывать». Но среди обычных пользователей распространение получило слово «хакер» как раз в понимании компьютерного взломщика.

Волшебники, а также гении бывают добрые и злые. Так же и хакеры в современном понимании этого слова есть добрые (белые) и злые (черные).

Белые хакеры находят изъяны в компьютерных программах, сообщают о них и способствуют их устранению.

Черные хакеры тоже ищут уязвимости в программах, но найдя их, используют эти уязвимости в корыстных целях.

Хакеры занимаются хакерством с благой целью, либо ради корысти, иногда просто ради «спортивного интереса», лишь бы взломать . Рассмотрим это явление (что делают хакеры) с различных сторон.

Есть такое представление, что хакерством является навязчивое программирование, так сказать психическое расстройство, проявляющееся в непреодолимом желании установить на свой персональный компьютер самую последнюю, наиболее современную версию того или иного программного обеспечения.

Подобное поведение можно назвать компьютерной зависимостью, в результате которой человек перестает реагировать на окружающих и становится ко всему равнодушным за исключением компьютера. Как говорит статистика, такое поведение присуще людям, которые работали в сфере программирования около десяти и более лет.

Также имеет право на существование версия о том, что хакерством можно назвать определенную группу людей или общность, увлеченную разработкой, совершенствованием и взломом программ. Такое явление возникло достаточно давно, уже с появлением ранних микрокомпьютеров и пользовательских групп, объединенных общими интересами.

Сейчас хакерами называют людей, которые занимаются сетевыми взломами, созданием различных вирусных программ и другой деятельностью, порой превращающейся в откровенное мошенничество, преследуемое по закону.

Иногда хакерами именуют людей, обладающих большими знаниями в области компьютерных технологий, и которые являются настоящими профессионалами в своем деле. Таким людям хакерство приносит массу удовольствий, однако и требует многого: ответственности, терпения, а иногда и ограничение в свободе для обеспечения личной безопасности (почти как разведчики).

А, например, некоторые крупные фирмы, разрабатывающие программное обеспечение, специально держат в своем штате хакеров, чтобы они искали уязвимости в программах, разрабатываемых такой фирмой. Известен случай, когда компания Google специально устраивала конкурс среди хакеров по взлому своего программного обеспечения с целью последующей доработки и защиты. И это далеко не единственный пример подобного рода.

Известен случай, когда компания Google специально устраивала конкурс среди хакеров по взлому своего программного обеспечения с целью последующей доработки и защиты. И это далеко не единственный пример подобного рода.

Хакерами становятся в силу различных причин. Такая деятельность должна приносить моральное удовлетворение и/или материальную выгоду. Быть хакером, как я уже писала выше – это не значит быть только взломщиком и вредителем в сети Интернет. Многие хакеры используют свои знания в таких областях, как музыка, игры и пр.

Считается, что хакер должен быть всегда на виду, но при этом не афишировать своих персональных данных: имени, фамилии, адреса и пр. Именно поэтому настоящих хакеров довольно легко отличить от так называемых «кракеров», которые им стараются подражать.

Кракеры постоянно на виду у пользователей и из-за этого часто имеют проблемы с законом. Хакеры стараются не вести никакого сотрудничества с кракерами. Тем не менее обычные пользователи не различают хакеров и кракеров.

Наказание за хакерство

В соответствии с законодательством за взлом компьютеров, насильственное уничтожение информационных данных, изготовление и распространение вредоносных программ предусмотрено суровое наказание, которое приравнивается чуть ли не к военным преступлениям. На войне как на войне! В РФ за хакерство предусмотрено наказание в виде крупных штрафов, вплоть до лишения свободы по двум основным «хакерским» статьям:

- статья 272 УК РФ — «Неправомерный доступ к компьютерной информации» и

- статья 274 УК РФ — «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации».

Некоторые хакеры поэтому стараются регистрировать свои IP-адреса, по которым их самих и их вредоносную деятельность можно идентифицировать, найти и пресечь, в странах третьего мира, где отсутствует соответствующая законодательная база, надеясь тем самым избежать ответственности.

Однако, несмотря на все усилия хакеров и противодействующего им законодательства, борьба продолжается с переменным успехом. И мы часто слышим о тех или иных преступлениях в области высоких технологий. Поэтому надо и самим заботиться о сохранности своей информации и персональных данных.

И мы часто слышим о тех или иных преступлениях в области высоких технологий. Поэтому надо и самим заботиться о сохранности своей информации и персональных данных.

Предлагаю посмотреть видео «Как обезопасить себя от кибермошенников»:

P.S. По интернет-грамотности будет интересно:

Насколько безопасно хранить свою информацию в Интернете?

Мошенники в Интернете предлагают вылечить, прослушав компакт-диск

Первый дом в 3D

Вот он какой, интернет фишинг

14 типов хакеров, которых следует остерегаться

За последние два десятилетия технологии быстро развивались, создавая новые инновации и инструменты, которые помогают нам ориентироваться в нашем технологичном мире. В то время как технологическая эволюция привела к созданию инструментов, которые упрощают нам работу, жизнь и ориентацию в современной жизни, технологии также открыли постоянно расширяющееся «окно» уязвимостей безопасности, которым любят пользоваться кибер-преступники.

Хакеры – и вредоносное ПО, которое они используют в своих преступлениях, – также претерпели значительную эволюцию, а методы, которые они используют для осуществления своих атак, становятся все более изощренными. Сегодняшние современные хакеры – это не что иное, как квалифицированные профессионалы, и они делятся на несколько различных категорий в зависимости от своих мотивов и способов проведения атак.

На самом деле, не все хакеры являются преступниками – некоторых из них специально нанимают для того, чтобы остановить других преступников. Ниже мы представляем вашему вниманию 14 типов хакеров, которых следует остерегаться.

1. Black Hat: криминальные хакеры

Хакер типа black hat (черная шляпа) – это кибер-преступник, который взламывает компьютерные системы со злым или преступным умыслом. Вероятнее всего, именно такого хакера вы представляете, когда речь заходит о типичном хакере или кибер-преступнике. Их передовые технические знания и способность ориентироваться в сфере информационной безопасности – вот что делает их такими опытными в проведении своих атак. Они изо всех сил стараются найти уязвимости в компьютерных системах и программном обеспечении, чтобы использовать их для получения финансовой выгоды или достижения других вредоносных целей.

Они изо всех сил стараются найти уязвимости в компьютерных системах и программном обеспечении, чтобы использовать их для получения финансовой выгоды или достижения других вредоносных целей.

Эти люди могут причинить серьезный вред как домашним, так и корпоративным пользователям, похитив их конфиденциальные и персональные данные, поставив под угрозу целые компьютерные системы или нарушив работу критически важных сетей.

Мотивы: Извлечь выгоду из утечки данных

Кто больше всего подвержен риску? Хакеры типа black hat представляют наибольший риск для организаций, на которые они обычно нацеливают свои атаки для кражи конфиденциальных данных, что может привести к серьезному финансовому ущербу для бизнеса.

2. White Hat: авторизованные хакеры

Подобно хакерам black hat, хакеры типа white hat (белая шляпа) являются экспертами по информационной безопасности, которые используют свои навыки для поиска уязвимостей в сетях и компьютерных системах предприятий. Однако ключевое различие между ними заключается в том, что хакеры типа white hat имеют разрешения от предприятий взламывать их системы с целью выявления уязвимостей в системе безопасности до того, как это сможет сделать хакер-преступник.

Однако ключевое различие между ними заключается в том, что хакеры типа white hat имеют разрешения от предприятий взламывать их системы с целью выявления уязвимостей в системе безопасности до того, как это сможет сделать хакер-преступник.

Обычно нанимаемые правительствами или крупными компаниями, хакеры типа white hat выявляют и устраняют лазейки или слабые места, обнаруженные в системах безопасности организаций, чтобы помочь предотвратить внешнюю атаку или утечку данных.

Мотивы: Помощь предприятиям по предотвращению ИБ-атак

Кто больше всего подвержен риску? Криминальные хакеры

3. Grey Hat: Хакеры «по приколу»Хакер типа grey hat (серая шляпа) – это эксперт по информационной безопасности, который находит способы взлома компьютерных сетей и систем, но без злого умысла, который имеется у хакеров типа black hat.

Как правило, они занимаются хакерской деятельностью чисто для удовольствия («по приколу»), осуществляя поиск пробелов в защите компьютерных систем, при этом если будут обнаружены какие-либо слабые места, то они могут даже сообщить об этом владельцу данной компьютерной сети.

Мотивы: Собственное удовольствие

Кто больше всего подвержен риску? Любой, кто против несанкционированного доступа к своим системам и сетям.

4. Скрипт-кидди: хакеры-любителиСкрипт-кидди (script kiddie) – это хакеры-любители, которые не обладают таким уровнем навыков или знаний, как более продвинутые хакеры в этой области. Чтобы компенсировать это, они обращаются к существующим вредоносным программам, созданным другими хакерами, для проведения своих атак.

Кто больше всего подвержен риску? Организации с незащищенными сетями и системами.

5. Green Hat: обучающиеся хакеры

Хакер типа green hat (зеленая шляпа) – это тот, кто является еще пока новичком в хакерском мире, но при этом серьезно настроен повысить свои навыки в проведении кибер-атак. Такие хакеры в первую очередь сосредоточены на получении знаний о том, как проводить кибер-атаки на том же уровне, что и их коллеги уровня black hat. Их главная цель – в конечном итоге превратиться в полноценного хакера, поэтому они тратят свое время на поиск возможностей обучения у более опытных хакеров.

Такие хакеры в первую очередь сосредоточены на получении знаний о том, как проводить кибер-атаки на том же уровне, что и их коллеги уровня black hat. Их главная цель – в конечном итоге превратиться в полноценного хакера, поэтому они тратят свое время на поиск возможностей обучения у более опытных хакеров.

Мотивы: Узнать, как стать опытным хакером

Кто больше всего подвержен риску? Никто (пока)

6. Blue Hat: авторизованные хакеры ПОХакеры типа blue hat (синяя шляпа) нанимаются организациями для проверки своих программ или сетей на наличие ошибок до их выпуска или внедрения. Роль таких хакеров заключается в том, чтобы находить лазейки или уязвимости в системе безопасности в новом программном обеспечении и устранять их до его запуска.

Мотивы: Выявить уязвимости в новом программном обеспечении до его выпуска

Кто больше всего подвержен риску? Криминальные хакеры

7. Red Hat: Хакеры, нанятые правительственной структурой

Red Hat: Хакеры, нанятые правительственной структуройХакеры типа red hat (красная шляпа) нанимаются правительственными учреждениями для выявления уязвимостей в системах безопасности, уделяя особое внимание поиску и обезвреживанию хакеров типа black hat. Они, как известно, особенно безжалостны в своей охоте на преступников black hat и, как правило, используют любые возможные средства, чтобы уничтожить их. Как правило, они используют те же приемы (вредоносное ПО, вирусы, другие стратегии для взлома машин изнутри), что и хакеры black hat, но только делают это против последних.

Мотивы: Найти и уничтожить хакеров black hat

Кто больше всего подвержен риску? Хакеры типа black hat

8. Хакеры, спонсируемые государствами: Предотвращение международных угроз

Хакеры, спонсируемые государствами, назначаются правительством страны для получения доступа к компьютерным системам другой страны. Их навыки в области информационной безопасности используются для получения секретной информации из других стран в рамках подготовки к потенциальной предстоящей угрозе или атаке, а также для мониторинга напряженных ситуаций, которые могут представлять угрозу в будущем. Хакеры этого типа нанимаются исключительно правительственными учреждениями.

Хакеры этого типа нанимаются исключительно правительственными учреждениями.

Мотивы: Мониторинг и предотвращение международных угроз

Кто больше всего подвержен риску?

Международные хакеры и преступники 9. Злонамеренный инсайдер: Хакеры-осведомителиЗлонамеренные хакеры (инсайдеры) – это люди, которые проводят кибер-атаку внутри организации, в которой они работают. Также известные как осведомители, их мотивация для проведения атаки может варьироваться от действий по причине личной неприязни, которую они испытывают к своей компании и/или ее руководству, до поиска и разоблачения незаконной деятельности данной организации.

Мотивы: Раскрыть или использовать конфиденциальную информацию организации

Кто больше всего подвержен риску? Руководители разного уровня внутри организации

10. Хактивисты: Политически мотивированные хакеры

Хактивист – это человек, который взламывает правительственные сети и системы, чтобы привлечь внимание к политической или социальной проблеме, поэтому название «хактивист» является сочетанием слов «хакер» и «активист».

Мотивы: Пролить свет на тревожную социальную или политическую проблему (или сделать политическое заявление)

Кто больше всего подвержен риску? Государственные учреждения

11. Элитные хакеры: Наиболее продвинутые хакерыЭлитные хакеры являются сливками общества в мире кибер-преступников и считаются самыми квалифицированными хакерами в своей области. Они часто первыми открывают новые передовые методы атак и известны как эксперты и новаторы в мире хакерства.

Мотивы: Проведение наиболее сложных кибер-атак против организаций и домашних пользователей

Кто больше всего подвержен риску? Крупные корпорации с высокими оборотами и прибылями

12. Криптоджекеры: Хакеры, занимающиеся майнингом (добычей) криптовалют

Известно, что криптоджекеры используют сетевые уязвимости и крадут компьютерные ресурсы для майнинга (добычи) криптовалют.

Криптоджекеров трудно обнаружить, так как вредоносный код может оставаться незамеченным в течение длительного времени. Поскольку их мотивом является не кража данных жертв, а использование их системы в качестве средства для майнинга криптовалют, трудно отследить источник инфекции после ее обнаружения.

Мотивы: Майнинг криптовалюты

Игровой хакер – это тот, кто сосредотачивает свои хакерские усилия на конкурентах в игровом мире. В условиях бума игровой индустрии неудивительно, что в результате появилась собственная специализированная категория игровых хакеров. Профессиональные геймеры могут тратить тысячи долларов США на высокопроизводительное оборудование и игровые кредиты, и хакеры обычно проводят свои атаки в попытке украсть кредитные кэши конкурентов или вызвать распределенные DDoS-атаки типа «отказ в обслуживании», чтобы вывести их из игры.

В условиях бума игровой индустрии неудивительно, что в результате появилась собственная специализированная категория игровых хакеров. Профессиональные геймеры могут тратить тысячи долларов США на высокопроизводительное оборудование и игровые кредиты, и хакеры обычно проводят свои атаки в попытке украсть кредитные кэши конкурентов или вызвать распределенные DDoS-атаки типа «отказ в обслуживании», чтобы вывести их из игры.

Мотивы: Скомпрометировать игровых конкурентов

Кто больше всего подвержен риску? Высококлассные геймеры

14. Бот-сети (ботнеты): Крупномасштабные хакеры

Ботнет-хакеры – это разработчики вредоносных программ, которые создают огромные сети ботов для выполнения масштабных атак с максимально большого количества устройств, обычно нацеленных на маршрутизаторы, камеры и другие устройства Интернета вещей (IoT). Боты осуществляют поиск незащищенных устройств (или устройств, у которых все еще настроены учетные данные по умолчанию), чтобы внедриться в них. Ботнеты могут использоваться непосредственно хакером, который их создал, но они также часто доступны для покупки в «теневом» Интернете (Dark Web), чтобы другие хакеры также могли воспользоваться ими за деньги.

Ботнеты могут использоваться непосредственно хакером, который их создал, но они также часто доступны для покупки в «теневом» Интернете (Dark Web), чтобы другие хакеры также могли воспользоваться ими за деньги.

Мотивы: Поставить под угрозу большой объем сетевых систем

Кто больше всего подвержен риску? Домашние пользователи с незащищенными маршрутизаторами и устройствами, подключенными к Wi-Fi

Непрерывная эволюция современного кибер-пространства означает, что все большее количество информации доступно в Интернете, а потому существует бесчисленное множество типов хакеров, желающих ее заполучить и использовать. Хотя намерения каждого хакера различны, опасность, которую они представляют для ваших данных, остается прежней. Один из самых простых шагов, которые вы можете предпринять для защиты от хакеров и потенциальных атак, — это использовать надежный антивирус.

10 способов защиты от хакеров

Опубликовано: Венди Замора

Хакеры (криминального толка) представляют собой пугающую группу: независимо от того, работают ли они в составе организованного подразделения или являются идеалистами с политическими целями, у них есть знания и возможность получить доступ к вашим самым ценным данным. Например, если хакеры хотят атаковать определенную компанию, они могут найти огромное количество информации об этой компании, просто выполнив поиск в Интернете. Затем они могут использовать эту информацию для использования слабых мест в системе безопасности компании, что, в свою очередь, ставит под угрозу данные, которые вы доверили этой компании.

Думайте о своем домашнем компьютере как о компании. Что вы можете сделать, чтобы защитить его от киберпреступников? Вместо того, чтобы сидеть сложа руки и ждать заражения, почему бы не вооружиться и дать отпор?

Плохие парни, берегитесь. У нас есть 10 способов победить вас.

У нас есть 10 способов победить вас.

- Чаще обновляйте ОС и другое программное обеспечение, если не автоматически. Это предотвращает доступ хакеров к вашему компьютеру через уязвимости в устаревших программах (которые могут быть использованы вредоносными программами). Для дополнительной защиты включите обновления продуктов Microsoft, чтобы пакет Office обновлялся одновременно. Подумайте об отказе от особенно уязвимого программного обеспечения, такого как Java или Flash, тем более, что многие сайты и сервисы продолжают отказываться от них.

- Загрузите новейшие программы безопасности, в том числе программное обеспечение для защиты от вредоносных программ с несколькими технологиями для защиты от программ-шпионов, программ-вымогателей и эксплойтов, а также брандмауэр, если ваша ОС не поставляется с ним. (Вам нужно проверить, встроены ли в вашу ОС брандмауэр и антивирус и включены ли они по умолчанию, и совместимы ли эти программы с дополнительным программным обеспечением кибербезопасности.

)

) - Уничтожьте все следы вашей личной информации на оборудовании, которое вы планируете продавать. Рассмотрите возможность использования d-ban для очистки жесткого диска. Для тех, кто хочет разграбить ваши переработанные устройства, это значительно усложняет восстановление информации. Если информация, которую вы хотите защитить, достаточно важна, извлеките пластины, на которых хранится информация, а затем уничтожьте их.

- Не используйте открытый Wi-Fi на вашем роутере; это позволяет злоумышленникам слишком легко украсть ваше соединение и загрузить нелегальные файлы. Защитите свой Wi-Fi с помощью зашифрованного пароля и рассмотрите возможность обновления оборудования каждые несколько лет. Некоторые маршрутизаторы имеют уязвимости, которые никогда не исправляются. Новые маршрутизаторы позволяют предоставлять гостям отдельный доступ к беспроводной сети. Кроме того, они упрощают частую смену пароля.

- Говоря о паролях: защитите паролем все ваши устройства, включая рабочий стол, ноутбук, телефон, смарт-часы, планшет, камеру, газонокосилку.

.. ну вы поняли. Повсеместное распространение мобильных устройств делает их особенно уязвимыми. Заблокируйте телефон и уменьшите время ожидания. Используйте блокировку отпечатков пальцев для iPhone и ключ доступа или проведите пальцем по экрану для Android. «Легко забыть, что мобильные устройства — это, по сути, небольшие компьютеры, которые просто помещаются в вашем кармане и могут использоваться как телефон», — говорит Жан-Филипп Таггарт, старший исследователь безопасности в Malwarebytes. «Ваше мобильное устройство содержит настоящую сокровищницу личной информации, разблокировка которой может привести к разрушительным последствиям».

.. ну вы поняли. Повсеместное распространение мобильных устройств делает их особенно уязвимыми. Заблокируйте телефон и уменьшите время ожидания. Используйте блокировку отпечатков пальцев для iPhone и ключ доступа или проведите пальцем по экрану для Android. «Легко забыть, что мобильные устройства — это, по сути, небольшие компьютеры, которые просто помещаются в вашем кармане и могут использоваться как телефон», — говорит Жан-Филипп Таггарт, старший исследователь безопасности в Malwarebytes. «Ваше мобильное устройство содержит настоящую сокровищницу личной информации, разблокировка которой может привести к разрушительным последствиям». - Чувствуете здесь закономерность? Создавайте сложные пароли и никогда не используйте одни и те же пароли в нескольких сервисах. Если это так же болезненно, как кол в сердце вампира, используйте менеджер паролей, такой как LastPass или 1Password. Для дополнительной защиты от хакеров спросите о двухэтапной аутентификации. Несколько сервисов только недавно начали предлагать 2FA, и они требуют, чтобы пользователь инициировал процесс.

Поверьте нам, дополнительное трение того стоит. Двухфакторная аутентификация значительно усложняет захват учетной записи, и, с другой стороны, ее гораздо легче восстановить, если произойдет худшее.

Поверьте нам, дополнительное трение того стоит. Двухфакторная аутентификация значительно усложняет захват учетной записи, и, с другой стороны, ее гораздо легче восстановить, если произойдет худшее. - Придумайте творческие ответы на секретные вопросы. Теперь люди могут узнать девичью фамилию вашей матери или место, где вы закончили среднюю школу, с помощью простого поиска в Google. Считай, что отвечаешь как сумасшедший. Если Bank of America спросит: «Как звали вашего первого парня/девушку?» Ответ: «Твоя мама». Только не забывайте, что именно так вы ответили, когда вас снова спросят.

- Практикуйте умную электронную почту. Фишинговые кампании все еще существуют, но киберпреступники стали намного умнее того нигерийского принца, которому нужны ваши деньги. Наведите указатель мыши на ссылки, чтобы увидеть их фактические URL-адреса (а не просто слова в тексте гиперссылки). Кроме того, проверьте, действительно ли электронное письмо отправлено человеком или компанией, утверждающей, что оно было отправлено.

Если вы не уверены, обратите внимание на неуклюжее построение и форматирование предложения. Если что-то все еще кажется подозрительным, выполните быстрый поиск в Интернете по строке темы. Другие, возможно, были обмануты и написали об этом в Интернете.

Если вы не уверены, обратите внимание на неуклюжее построение и форматирование предложения. Если что-то все еще кажется подозрительным, выполните быстрый поиск в Интернете по строке темы. Другие, возможно, были обмануты и написали об этом в Интернете. - Некоторые веб-сайты будут просить вас войти в определенную службу, чтобы получить доступ к функциям или опубликовать комментарий. Убедитесь, что вариант входа в систему не является подлым фишем, и если вы даете разрешение приложению на выполнение задачи, убедитесь, что вы знаете, как отозвать доступ, когда он вам больше не нужен. Старые, заброшенные подключения от сервиса к сервису — это простой способ увидеть, как ваш основной аккаунт скомпрометирован спамом.

- Не храните конфиденциальные данные в облаке. «Каким бы способом вы его ни обрезали, данные, хранящиеся в облаке, вам не принадлежат», — говорит Таггарт. «Существует очень мало облачных хранилищ, которые предлагают шифрование «данных в состоянии покоя». Используйте облако соответствующим образом.

Если это важно, не надо».

Если это важно, не надо».

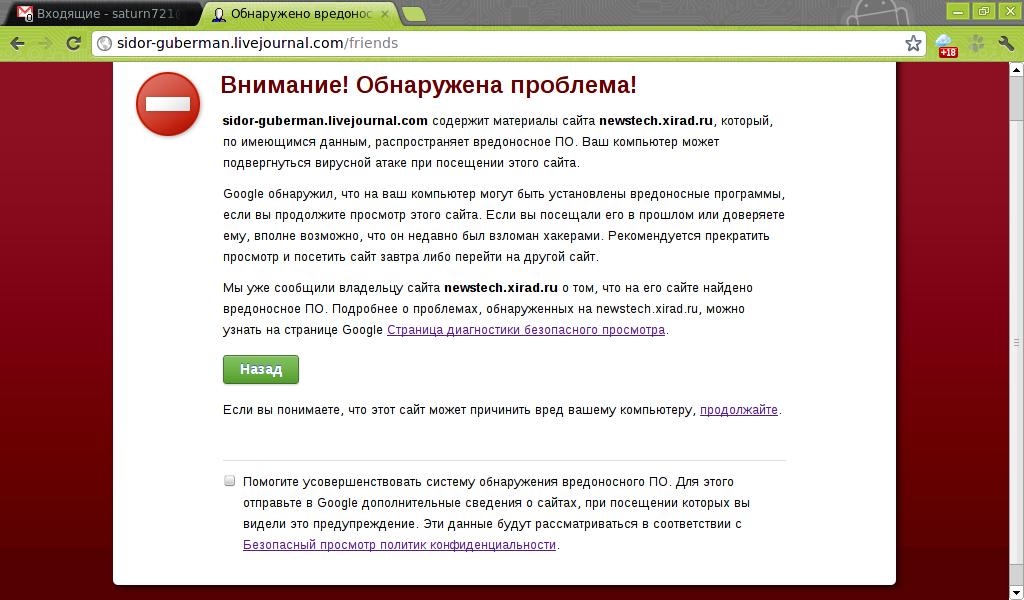

Почетные упоминания: тревожные веб-страницы, сообщающие о «критических ошибках» на вашем компьютере, являются ложью. Microsoft никогда не свяжется с вами лично для устранения угроз. Эти сообщения исходят от мошенников, и если вы позволите им удаленно подключиться к вашему компьютеру, они могут попытаться украсть вашу информацию и ваши деньги. Если это не «Кошмар на улице Вязов», то мы не знаем, что это такое.

ПОДЕЛИТЕСЬ ЭТОЙ СТАТЬЕЙ

Что такое ботнет? | Malwarebytes

Вы когда-нибудь задумывались, откуда хакеры берут ресурсы для массовых кампаний? Для эффективного выполнения некоторых вредоносных онлайн-операций может потребоваться армия компьютеров. Чтобы запустить эти атаки, злоумышленники обычно не ждут распродажи компьютеров в Черную пятницу и тратят все свои кредитные карты на шоппинге, покупая сотни компьютеров. Вместо этого они часто используют ботнеты.

Определение ботнета

Слово ботнет представляет собой смесь слов «робот» и «сеть». Вот краткое определение ботнета: ботнет — это сеть компьютеров, на которых работают боты под контролем ботовода. Боты — это программные приложения, которые запускают автоматизированные сценарии по сети, а ботовод — это человек, контролирующий и поддерживающий ботнет.

Вот краткое определение ботнета: ботнет — это сеть компьютеров, на которых работают боты под контролем ботовода. Боты — это программные приложения, которые запускают автоматизированные сценарии по сети, а ботовод — это человек, контролирующий и поддерживающий ботнет.

Новости ботнетов

- Android-устройства, попавшие в ботнет Matryosh Прогноз

- IoT: на интеллектуальном устройстве установлен антивирус?

- Ботнет Electrum DDoS достигает 152 000 зараженных хостов

- Malwarebytes помогает остановить массовые ботнеты, занимающиеся мошенничеством с рекламой

- Внутри конструктора ботнетов Neutrino

Ботнеты — это плохо?

В ботнете нет ничего злого по своей сути. Ботнеты могут выполнять множество повторяющихся задач. Они могут позволить ботоводу расти, автоматизировать и ускорять операции, получая доступ к большему количеству ресурсов от участников. Например, краудсорсинговый научный эксперимент SETI@home представляет собой добровольный ботнет в рамках Поиска внеземного разума (SETI).

К сожалению, термин «ботнет» имеет негативное значение, поскольку злоумышленники часто используют эту технологию в злонамеренных целях. Вредоносные ботнеты развиваются путем распространения вредоносных программ. Вы можете думать о вредоносном ботнете, таком как Борги из «Звездного пути».

Подобно тому, как Борги ассимилируют людей в дроны для Коллектива, компьютеры, тайно зараженные агентом ботнета, невольно становятся частью ботнета и подчиняются командным и контрольным серверам пастуха ботов. Здесь бот-пастух может использовать ботнет для некоторых из следующих операций:

Массовые спам-кампании по электронной почте

Спам-ботнеты могут рассылать более ста миллиардов спам-сообщений в день. Некоторый спам, генерируемый ботнетами, просто доставляет неудобства. Однако более опасные спам-ботнеты могут проводить фишинговые кампании, распространять вредоносное ПО, распространять больше ботов и красть конфиденциальную информацию. Вы можете прочитать о ботнете Emotet, чтобы узнать больше о спам-кампаниях.

DDoS-атаки

DDoS-атаки ботнетов могут использовать ресурсы вашего компьютера для запуска распределенных атак типа «отказ в обслуживании» (DDoS). Этот тип атаки включает в себя отправку чрезмерного трафика на веб-сайт или службу, чтобы подавить его. В зависимости от характера и масштаба организации DDoS-атака может быть как незначительной неприятностью, так и непоправимым ущербом.

Создание фальшивого интернет-трафика

Ботнеты, занимающиеся мошенничеством с рекламой, могут использовать ваш веб-браузер для отправки трафика на онлайн-рекламу без вашего согласия. Этот процесс обманывает маркетологов, генерируя поддельный трафик и получая доход. Такие ботнеты трудно заметить, потому что они используют очень мало ресурсов.

Атаки по протоколу удаленного рабочего стола (RDP)

Атака по протоколу RDP позволяет хакерам использовать бреши в сетевой безопасности и сбрасывать вредоносные программы, такие как программы-вымогатели. Киберпреступники могут использовать ботнеты, такие как GoldBrute, для взлома серверов RDP. RDP-атаки настолько серьезны, что даже ФБР выпустило предупреждение.

RDP-атаки настолько серьезны, что даже ФБР выпустило предупреждение.

Атаки Интернета вещей (IoT)

Интернет вещей (IoT) — это система из миллиардов подключенных к Интернету устройств, которые собирают и обмениваются данными без вмешательства человека в интересах пользователей. Например, беспилотный грузовик, который собирает и передает данные с помощью датчиков, является устройством IoT. Ботнеты, такие как ботнет Mirai, сканируют Интернет в поисках устройств Интернета вещей и заражают их.

Кроме того, киберпреступник может использовать бота для нарушения вашей безопасности и конфиденциальности несколькими способами:

- Контролируйте нажатия клавиш

- Украсть ваши учетные данные

- Украсть вашу интеллектуальную собственность

- Украсть финансовые данные

- Воспользуйтесь лазейками

Признаки того, что ваш компьютер может быть частью ботнета

Заражение ботнетом опасно, потому что его симптомы не всегда очевидны. Симптомы ботнета могут быть вызваны другим типом вредоносного ПО, аппаратными проблемами или обновлениями программного обеспечения. Скачайте бесплатно Malwarebytes, чтобы проверить компьютер на наличие вредоносного ПО, и проверьте настройки безопасности, если заметите некоторые из следующих симптомов, просто на всякий случай:

Симптомы ботнета могут быть вызваны другим типом вредоносного ПО, аппаратными проблемами или обновлениями программного обеспечения. Скачайте бесплатно Malwarebytes, чтобы проверить компьютер на наличие вредоносного ПО, и проверьте настройки безопасности, если заметите некоторые из следующих симптомов, просто на всякий случай:

- Необъяснимая активность: Вы заметили, что ваш процессор, жесткий диск или компьютерные вентиляторы работают чрезмерно и без причины.

- Медленный Интернет: Ваш Интернет работает медленнее, чем обычно. Вы замечаете, что ваш маршрутизатор работает бешено, но вы ничего не загружаете и не загружаете, а также не обновляете программное обеспечение.

- Медленные перезагрузки и выключения : Вредоносное программное обеспечение может привести к медленному выключению компьютера. Например, если ваш компьютер активно участвует в ботнете, его отключение может занять некоторое время.

- Сбой приложений: Программы, которые раньше загружались и работали без проблем, теперь содержат ошибки.