Применение мер для предотвращения атак через уязвимости

- Статья

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft 365 Defender

Защита от эксплойтов автоматически применяет множество методов защиты от эксплойтов к процессам и приложениям операционной системы. Защита от эксплойтов поддерживается, начиная с Windows 10 версии 1709, в Windows 11 и Windows Server версии 1803.

Защита от эксплойтов лучше всего работает с Defender для конечной точки, который предоставляет подробные отчеты о событиях и блоках защиты от эксплойтов в рамках обычных сценариев исследования оповещений.

Можно включить защиту от эксплойтов на отдельном устройстве, а затем использовать групповую политику для распространения XML-файла на несколько устройств одновременно.

При обнаружении устранения рисков на устройстве отображается уведомление из Центра уведомлений. Вы можете настроить уведомление, указав сведения о вашей организации и контактные данные. Вы также можете включить правила по отдельности, чтобы настроить, какие методы отслеживает функция.

Вы также можете использовать режим аудита, чтобы оценить, как защита от эксплойтов повлияет на вашу организацию, если она будет включена.

Многие функции в EMET включены в защиту от эксплойтов. Фактически вы можете преобразовать и импортировать существующие профили конфигурации EMET в защиту от эксплойтов. Дополнительные сведения см. в разделе Импорт, экспорт и развертывание конфигураций защиты от эксплойтов

Важно!

Если вы используете EMET, следует помнить, что поддержка EMET была прекращена 31 июля 2018 года.

Предупреждение

Некоторые технологии защиты безопасности могут иметь проблемы совместимости с некоторыми приложениями. Необходимо проверить защиту от эксплойтов во всех сценариях целевого использования с помощью режима аудита перед развертыванием конфигурации в производственной среде или в остальной части сети.

Просмотр событий защиты от эксплойтов на портале Microsoft 365 Defender

Defender для конечной точки предоставляет подробные отчеты о событиях и блоках в рамках сценариев исследования оповещений.

Вы можете запрашивать данные Defender для конечной точки с помощью Расширенной охоты на угрозы. Если вы используете режим аудита, вы можете использовать расширенную охоту на угрозы, чтобы узнать, как параметры защиты от эксплойтов могут повлиять на вашу среду.

Пример:

DeviceEvents | where ActionType startswith 'ExploitGuard' and ActionType !contains 'NetworkProtection'

Просмотр событий защиты от эксплойтов в средстве просмотра событий Windows

Вы можете просмотреть журнал событий Windows, чтобы просмотреть события, созданные при блокировке (или аудите) защиты от эксплойтов приложения:

| Поставщик/источник | Идентификатор события | Описание |

|---|---|---|

| Безопасность — Устранение рисков | 1 | Аудит ACG |

| Безопасность — Устранение рисков | 2 | Принудительное выполнение ACG |

| Безопасность — Устранение рисков | 3 | Не разрешать аудит для дочерних процессов |

| Безопасность — Устранение рисков | 4 | Не разрешать блокировку дочерних процессов |

| Безопасность — Устранение рисков | 5 | Блокировать аудит изображений с низкой целостностью |

| Безопасность — Устранение рисков | 6 | Блокировать блок изображений с низкой целостностью |

| Безопасность — Устранение рисков | 7 | Блокировать аудит удаленных изображений |

| Безопасность — Устранение рисков | 8 | Блокировать блок удаленных изображений |

| Безопасность — Устранение рисков | 9 | Отключить аудит системных вызовов Win32k |

| Безопасность — Устранение рисков | 10 | Отключить блокировку системных вызовов win32k |

| Безопасность — Устранение рисков | 11 | Аудит защиты целостности кода |

| Безопасность — Устранение рисков | 12 | Блок защиты целостности кода |

| Безопасность — Устранение рисков | 13 | Аудит EAF |

| Безопасность — Устранение рисков | 14 | Принудительное выполнение EAF |

| Безопасность — Устранение рисков | 15 | EAF + аудит |

| Безопасность — Устранение рисков | 16 | EAF+ принудительное выполнение |

| Безопасность — Устранение рисков | 17 | Аудит IAF |

| Безопасность — Устранение рисков | 18 | Принудительное выполнение IAF |

| Безопасность — Устранение рисков | 19 | Аудит ROP StackPivot |

| Безопасность — Устранение рисков | 20 | Принудительное выполнение ROP StackPivot |

| Безопасность — Устранение рисков | 21 | Аудит ROP CallerCheck |

| Безопасность — Устранение рисков | 22 | Принудительное выполнение ROP CallerCheck |

| Безопасность — Устранение рисков | 23 | Аудит ROP SimExec |

| Безопасность — Устранение рисков | 24 | Принудительное выполнение ROP SimExec |

| WER — Диагностика | 5 | Блок CFG |

| Win32K | 260 | Ненадежный шрифт |

Сравнение устранения рисков

Средства защиты, доступные в EMET, включены в Windows 10 (начиная с версии 1709), в Windows 11 и Windows Server (начиная с версии 1803) в разделе Защита от эксплойтов.

В таблице этого раздела указаны доступность и поддержка встроенных средств защиты EMET и защиты от эксплойтов.

| Устранение рисков | Доступно в рамках защиты от эксплойтов | Доступно в EMET |

|---|---|---|

| Механизм Arbitrary code guard (ACG) | Да | Да Как «Проверка защиты памяти» |

| Блокировать удаленные изображения | Да | Да Как «Загрузка проверки библиотеки» |

| Блокировка ненадежные шрифты | Да | Да |

| Предотвращение выполнения данных (DEP) | Да | Да |

| Фильтрация адресов экспорта (EAF) | Да | Да |

| Принудительный случайный выбор изображений (обязательный ASLR) | Да | Да |

| Устранение рисков безопасности NullPage | Да Изначально включено в Windows 10 и Windows 11 Дополнительные сведения см. в статье Устранение угроз с помощью Windows 10 функций безопасности.  | Да |

| Случайные выделения памяти (ASLR снизу вверх) | Да | Да |

| Имитация выполнения (SimExec) | Да | Да |

| Проверка вызова API (CallerCheck) | Да | Да |

| Проверка цепочек исключений (SEHOP) | Да | Да |

| Проверка целостности стека (StackPivot) | Да | Да |

| Сертификат доверия (настраиваемое закрепление сертификата) | Windows 10 и Windows 11 обеспечивают закрепление корпоративных сертификатов | Да |

| Выделение распыления кучи | Неэффективно в отношении новых браузерных эксплойтов; новые меры защиты обеспечивают лучшую защиту Дополнительные сведения см. в статье Устранение угроз с помощью Windows 10 функций безопасности. | Да |

| Блокировать изображений с низкой целостностью | Да | Нет |

| Защита целостности кода | Да | Нет |

| Отключить точки расширения | Да | Нет |

| Отключить системные вызовы Win32k | Да | Нет |

| Не разрешать дочерние процессы | Да | Нет |

| Фильтрация адресов импорта (IAF) | Да | Нет |

| Проверка использования дескриптора | Да | Нет |

| Проверка целостности кучи | Да | Нет |

| Проверка целостности зависимостей изображения | Нет |

Примечание.

Расширенные средства защиты от ROP, доступные в EMET, заменены ACG в Windows 10 и Windows 11. Другие дополнительные параметры EMET включены по умолчанию в рамках включения мер защиты от ROP для процесса. Дополнительные сведения о том, как Windows 10 использует существующую технологию EMET, см. в статье Устранение угроз с помощью Windows 10 функций безопасности.

См. также

- Настройка и аудит мер защиты от эксплойтов

- Устранение неполадок защиты от эксплойтов

- Оптимизация развертывания и обнаружений правил сокращения направлений атак

Создан эксплоит для критической уязвимости в Microsoft Outlook

Создан эксплоит для критической уязвимости в Microsoft Outlook

Alexander Antipov

NTLM Relay Microsoft Microsoft Outlook PowerShell Microsoft Exchange MDSec PoC

Достаточно отправить электронное письмо с назначением в календаре, которое позволит проникнуть в корпоративную сеть.

Исследователь кибербезопасности опубликовал PoC-эксплоит для критической уязвимости Microsoft Outlook для Windows (CVE-2023-23397), которая позволяет хакеру удаленно украсть хешированные пароли, просто получив электронное письмо.

Microsoft выпустил специальный скрипт PowerShell, чтобы помочь администраторам проверить, не были ли какие-либо пользователи в их среде Exchange атакованы этой уязвимостью Outlook. При необходимости администраторы могут использовать этот скрипт для очистки свойства от вредоносных элементов или даже для безвозвратного удаления элементов. Скрипт также позволяет изменять или удалять потенциально вредоносные сообщения, если они обнаружены на проверенном сервере Exchange при запуске в режиме очистки.

Изучив скрипт от Microsoft, который проверяет элементы обмена сообщениями Exchange на наличие признаков эксплуатации, член красной команды MDSec Доминик Челл обнаружил, насколько легко злоумышленник может использовать эту ошибку. MDSec поделился видео, в котором показано, как можно использовать CVE-2023-23397.

MDSec поделился видео, в котором показано, как можно использовать CVE-2023-23397.

Челл заявил, что сценарий может искать свойство « PidLidReminderFileParameter » внутри полученных почтовых элементов и удалять его, если оно присутствует. Челл объясняет, что это свойство позволяет отправителю определить имя файла, которое клиент Outlook должен воспроизводить при срабатывании напоминания о сообщении.

Челл отметил, что если свойство принимает имя файла, также должна быть возможность добавить UNC-путь для запуска проверки подлинности NTLM. Также по его словам, свойство PidLidReminderOverride может использоваться для того, чтобы заставить Microsoft Outlook анализировать удаленный вредоносный UNC-путь в свойстве «PidLidReminderFileParameter».

Эта информация позволила исследователю создать вредоносное электронное письмо Outlook (.MSG) с назначением в календаре, которое вызовет уязвимость и отправит целевые хэши NTLM на произвольный сервер. Эти украденные хэши NTLM затем можно использовать для выполнения атак NTLM Relay для доступа к корпоративным сетям.

Кража хэшей NTLM с помощью календаря в Microsoft Outlook

Помимо встреч в календаре, злоумышленник также может использовать задачи Microsoft Outlook, заметки или электронные письма для кражи хэшей. Челл отмечает, что CVE-2023-23397 можно использовать для аутентификации по IP-адресу, находящемуся за пределами доверенной зоны интрасети или доверенных сайтов.

Microsoft призывает клиентов немедленно применить выпущенное исправление уязвимости или добавить пользователей в группу «Защищенные пользователи» в Active Directory и заблокировать исходящий SMB (TCP-порт 445) в качестве временной меры для минимизации воздействия атак.

Будьте на шаг впереди цифровой угрозы — подписывайтесь на наш канал и узнавайте, как выжить в цифровом мире!

Поделиться новостью:

Что такое эксплойт браузера?

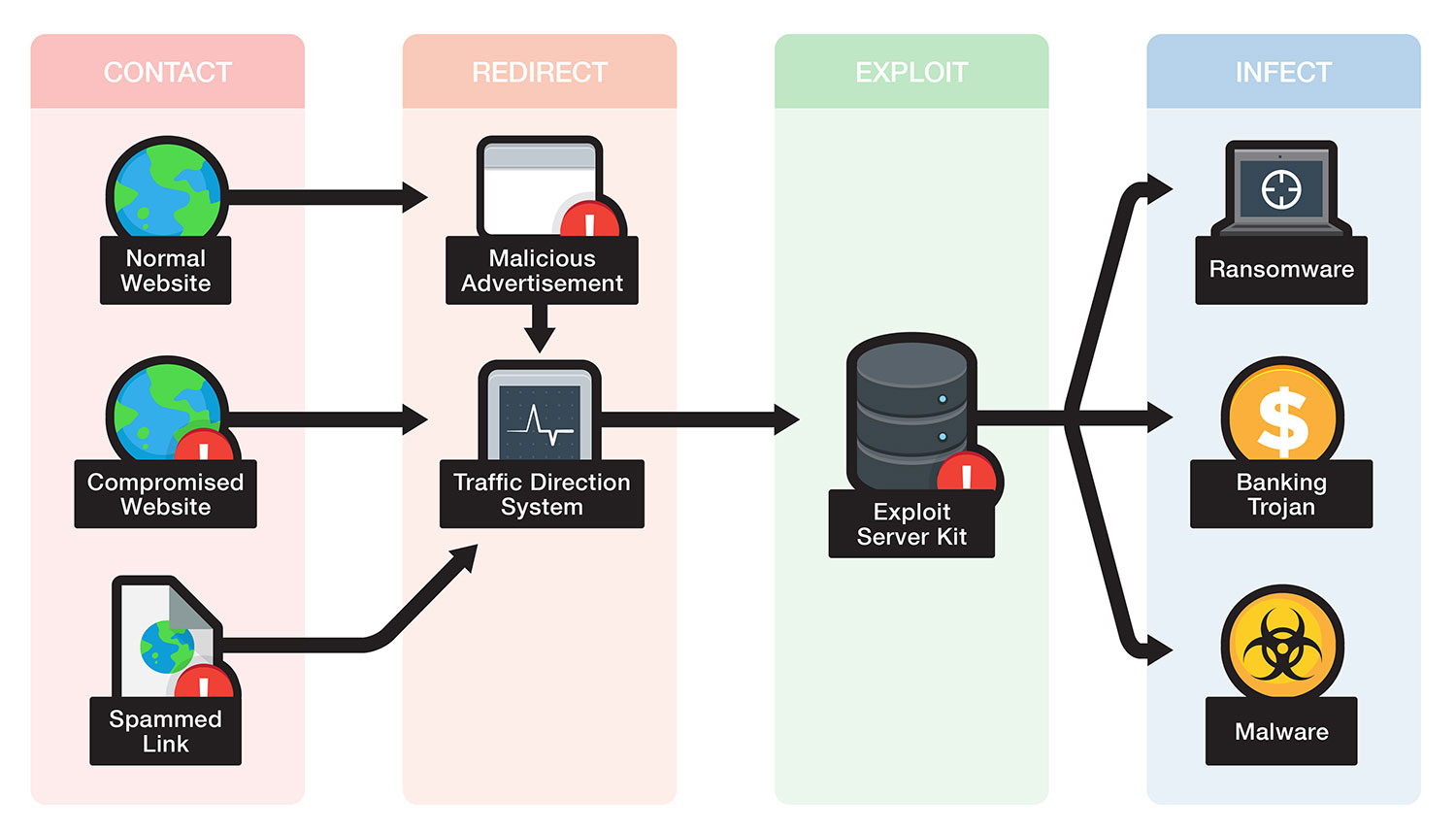

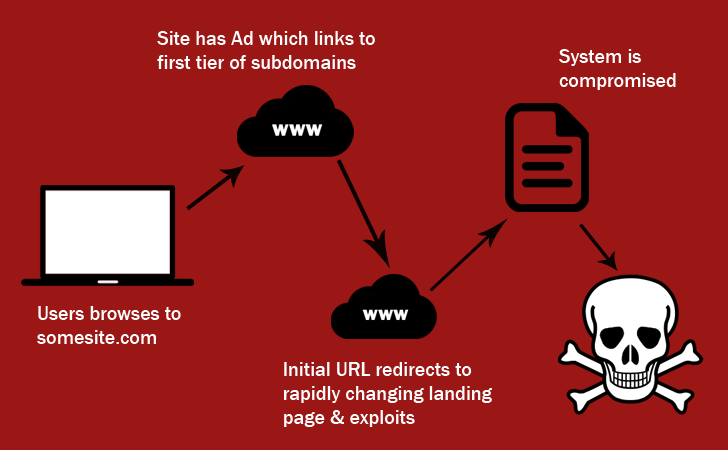

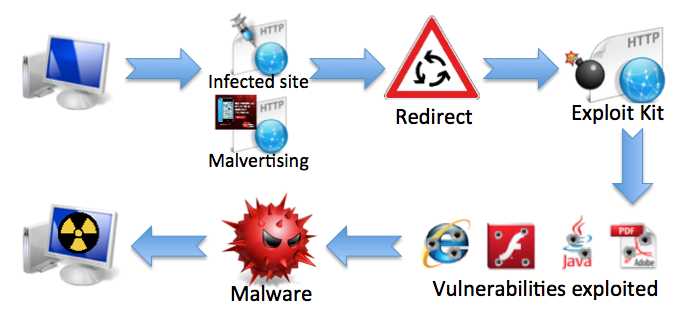

В кибербезопасности эксплойт — это фрагмент кода, который использует уязвимости в компьютерном программном или аппаратном обеспечении для выполнения вредоносных действий. Эти действия могут включать в себя получение контроля над устройством, проникновение в сеть или запуск какой-либо формы кибератаки. Эксплойт браузера — это тип эксплойта, который использует уязвимость веб-браузера для нарушения безопасности веб-браузера.

Веб-браузеры обеспечивают идеальную точку входа для хакеров, чтобы получить доступ к устройствам, благодаря их прямому интерфейсу с Интернетом. Если пользователь использует веб-браузер с определенной уязвимостью и посещает вредоносный или скомпрометированный сайт, эксплойт браузера может использовать уязвимость браузера для отправки вредоносного кода в браузер с целью доступа к личной информации, доставки вредоносного ПО или программы-вымогателя к конечной точке, а оттуда перемещаются в боковом направлении, чтобы проникнуть во всю сеть.

Защитите пользователей от эксплойтов браузера, даже если они работают удаленно.

Остановить эксплойты браузера

Установка программного обеспечения брандмауэра и другого программного обеспечения для обеспечения безопасности

Программное обеспечение брандмауэра действует как дополнительный барьер между Интернетом и веб-браузером, который может блокировать подозрительные веб-сайты и обнаруживать известные угрозы до того, как они нарушат веб-безопасность. Антивирусное программное обеспечение также может обнаруживать некоторые веб-угрозы. Однако эти решения на основе обнаружения обычно не могут обнаруживать неизвестные угрозы и угрозы нулевого дня.

Поддерживайте все программное обеспечение в актуальном состоянии

Программное обеспечение веб-браузера и любые приложения, имеющие доступ к сети, должны обновляться. Это связано с тем, что при обнаружении уязвимости в программном обеспечении поставщик программного обеспечения часто выпускает патч для устранения проблемы, вызвавшей ее, поэтому эксплойты браузера, основанные на уязвимости, не могут причинить никакого вреда. Регулярное обновление программного обеспечения обеспечивает защиту от более поздних эксплойтов.

Регулярное обновление программного обеспечения обеспечивает защиту от более поздних эксплойтов.

Будьте осторожны при просмотре веб-страниц, особенно при загрузке файлов

Если веб-сайт выглядит подозрительно, скорее всего, так оно и есть. Используйте известные URL-адреса и безопасные веб-сайты. Очень важно, чтобы пользователи загружали файлы только из надежных источников, особенно когда речь идет о загрузке программных приложений или расширений браузера, которые легко могут быть заражены эксплойтом. В идеале организациям следует развернуть решения по обезвреживанию и реконструкции контента (CDR) для выявления и удаления вредоносного контента во вложениях.

Не нажимайте на подозрительные вложения или ссылки в сообщениях электронной почты

Методы социальной инженерии, такие как фишинг, часто используются, чтобы обманом заставить пользователей открыть вложения электронной почты или ссылки на подозрительные веб-сайты. Эти электронные письма часто выглядят законными, поэтому важно убедиться, что электронное письмо действительно подлинное, прежде чем нажимать на какие-либо ссылки или загружать вложения.

Используйте более безопасный браузер или удаленную изоляцию браузера

Хотя каждый браузер время от времени имеет уязвимости, некоторые из них хуже, чем другие. Например, особенно в прошлом, Internet Explorer был известен своим длительным временем отклика с момента обнаружения уязвимости до выпуска исправления, что делало его пользователей уязвимыми для эксплойтов браузера в течение длительного периода времени. Альтернативы, такие как Chrome и Firefox, как правило, быстрее устраняют недостатки безопасности.

Чтобы полностью избежать риска взлома браузера, следует использовать решение для удаленной изоляции браузера. С помощью этого решения, когда пользователь просматривает веб-страницы, весь активный код посещаемого веб-сайта запускается в виртуальном браузере, расположенном в контейнере в облаке, вдали от компьютера пользователя. Пользователь взаимодействует как обычно через свой обычный браузер с чистым потоком данных рендеринга, но без риска заражения вредоносным ПО. Решения для удаленной изоляции браузера часто включают CDR для обеспечения безопасной загрузки файлов.

Решения для удаленной изоляции браузера часто включают CDR для обеспечения безопасной загрузки файлов.

Узнайте об удаленной изоляции браузера

404: Страница не найдена

БезопасностьСтраница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Узнайте последние новости.

- Наша домашняя страница содержит самую свежую информацию об информационной безопасности.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, «Безопасность».

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Поиск по категории

Сеть- ИИ в управлении сетью ставит задачи перед сетевыми профессионалами

Исследования показывают, что, хотя ИИ помогает повысить успех в бизнесе, сетевые специалисты с трудом используют его больше, чем их коллеги.

Узнать…

Узнать… - Enterprise 5G: руководство по планированию, архитектуре и преимуществам

Развертывание 5G на предприятии требует тщательного планирования. Подготовьтесь к достижениям в области беспроводных технологий с помощью этого руководства по 5G, которое …

- 9 способов заставить модернизацию сети работать

Больше облачных вычислений, контейнерных сетей и пропускной способности сети — вот некоторые из способов, с помощью которых компании могут модернизировать свои сети. …

- Каковы 4 различных типа технологии блокчейн?

Государственная, частная, гибридная или консорциумная, каждая сеть блокчейнов имеет свои плюсы и минусы, которые в значительной степени определяют ее идеальное использование …

- Белый дом ищет общественное мнение о национальной стратегии искусственного интеллекта

Белый дом хочет знать о рисках и преимуществах ИИ, а также о конкретных мерах, таких как регулирование, которые могут помочь .

..

.. - Meta Fine подчеркивает проблемы обмена данными между ЕС и США

До нового соглашения ЕС-США. Data Privacy Framework создана, штраф Meta в размере 1,2 миллиарда евро должен послужить предупреждением для США …

- Что включает в себя новый Microsoft Intune Suite?

В связи со всеми недавними изменениями названий продуктов и надстроек Microsoft для управления конечными точками ИТ-специалистам необходимо знать, что такое Intune …

- Нужен ли macOS сторонний антивирус на предприятии? 9Компьютеры Mac 0002 известны своей безопасностью, но это не означает, что они защищены от вирусов и других угроз. ИТ-команды могут изучить …

- Устройства, которые работают только с Microsoft Teams, в нашем будущем?

Microsoft Teams постоянно росла и добавляла новые функции, так что же дальше с этой многофункциональной платформой? Может быть .