5. Уязвимость информации в информационных системах.

5.1 Понятие уязвимости информации в информационных системах. Причины возникновения уязвимости информации.

Уязвимость — это любая характеристика информационной системы, использование которой нарушителем может привести к реализации угрозы.

В компьютерной безопасности термин «уязвимость» (англ. vulnerability) используется для обозначения недостатка в системе, используя который, можно намеренно нарушить её целостность и вызвать неправильную работу. Уязвимость может быть результатом ошибок программирования, недостатков, допущенных при проектировании системы, ненадежных паролей, вирусов и других вредоносных программ, скриптовых и SQL-инъекций. Некоторые уязвимости известны только теоретически, другие же активно используются и имеют известные эксплойты

короч уязвимости могут быть допущены случайно и заложены специально, но как правило уязвимость является результатом человеческой халатности и\или невнимательности.

5.2 Классификация уязвимостей информации.

из башки:Могут быть организационными, уязвимости СКУД, документы, отсутствие видеонаблюдения, противопожарной охраны, дырявое ПО и тд

уязвимости уровня сети — уязвимости сетевых протоколов;

уязвимости уровня операционной системы;

уязвимости уровня баз данных — уязвимости конкретных СУБД ;

уязвимости уровня приложений — относятся уязвимости программного обеспечения.

уязвимость со стороны персонала

Кадровые:

Недостаточное обучение

неосведомленность персонала

немотивированность персонала

отсутствие мониторинга

Физическая безопасность:

небрежное использование механизмов физического контроля доступа

отсутствие дверей/окон и пр.

Подверженность оборудования затоплению/температурам/пыли/перепадам напряжения

Управление коммуникациями и операциями:

Сложный интерфейс, приводящий к ошибкам при использовании

Плохой контроль изменений

Плохое управление сетью

отсутствие резервного копирования

Отсутствие обновлений ПО

Отсутстви разграничение прав/обязанностей

Отсутствие разделения тестового и боевого оборудования

Неконтроллируемое копирование

Контроль доступа:

плохое разделение доступа в сетях

отсутствие меанизмов аутентификации/идентификации

Плохая политики контроля доступа

Отсутствие выхода из системы при уходе от компа

нет или мало тестирования ПО

нет контроля прав доступа

Плохой контроль паролей

ИС:

Плохие криптоключи

отсутствие контроля входных/выходных данных

отсутствие проверки обрабатываемых данных

нет или мало тестирования ПО

неконтроллируемая загрузка и использование ПО

использование бесплатных ПО

5.3 Понятие «утечка информации». Общая характеристика каналов утечки информации из информационных систем.

Утечку информации в общем плане можно рассматривать как неправомерный выход конфиденциальных сведений за пределы организации или круга лиц, которым эти сведения были доверены.

Утечка информации по своей сущности всегда предполагает противоправное (тайное или явное, осознанное или случайное) овладение конфиденциальной информацией, независимо от того, каким путем это достигается.

Утечку охраняемой информации, может произойти при наличии ряда обстоятельств. Если есть злоумышленник, который такой информацией интересуется и затрачивает определенные силы и средства для ее получения. И если есть условия, при которых он может рассчитывать на овладение интересующую его информацию (затратив на это меньше сил, чем если бы он добывал ее сам).

Все каналы утечки данных можно разделить на косвенные и прямые. Косвенные каналы не требуют непосредственного доступа к техническим средствам информационной системы. Прямые соответственно требуют доступа к аппаратному обеспечению и данным информационной системы.

Примеры косвенных каналов утечки:

Кража или утеря носителей информации, исследование не уничтоженного мусора;

Дистанционное фотографирование, прослушивание;

Перехват электромагнитных излучений.

Примеры прямых каналов утечки:

Инсайдеры (человеческий фактор). Утечка информации вследствие несоблюдения коммерческой тайны;

Прямое копирование.

Каналы утечки информации можно также разделить по физическим свойствам и принципам функционирования:

акустические — запись звука, подслушивание и прослушивание;

акустоэлектрические — получение информации через звуковые волны с дальнейшей передачей ее через сети электропитания;

виброакустические — сигналы, возникающие посредством преобразования информативного акустического сигнала при воздействии его на строительные конструкции и инженерно-технические коммуникации защищаемых помещений;

оптические — визуальные методы, фотографирование, видео съемка, наблюдение;

электромагнитные — копирование полей путем снятия индуктивных наводок;

радиоизлучения или электрические сигналы от внедренных в технические средства и защищаемые помещения специальных электронных устройств съема речевой информации “закладных устройств”, модулированные информативным сигналом;

материальные — информация на бумаге или других физических носителях информации

studfiles.net

Лекция 2. Угрозы безопасности ИС

Исследования и анализ многочисленных случаев воздействий на информацию и несанкционированного доступа к ней показывают, что их можно разделить на случайные и преднамеренные. Последствия, к которым может привести реализация угроз, классифицируются в соответствии с тремя основными свойствами информации: доступностью, конфиденциальностью, целостностью.

Случайные угрозы

В процессе ввода, хранения, передачи, обработки, вывода информация подвергается различным случайным воздействиям. На аппаратном уровне результатом таких воздействий может оказаться физическое изменение уровня сигнала в цифровом коде, несущем информацию. На программном уровне в результате случайных воздействий может произойти изменение алгоритма обработки информации на непредусмотренный, результатом чего может стать в лучшем случае остановка вычислительного процесса, а в худшем – его модификация.

Причинами случайных воздействий при эксплуатации ИС могут быть:

Отказы и сбои аппаратуры

Помехи на линиях связи

Ошибки человека: логические (неправильные решения), сенсорные (неправильное восприятие), оперативные (неправильная реализация решения)

Схемные и системотехнические ошибки разработчиков

Структурные, алгоритмические и программные ошибки

Аварийные ситуации, стихийные бедствия и другие воздействия.

Преднамеренные угрозы

Преднамеренные угрозы – действиями человека, направленные на осуществление несанкционированных действий в информационной системе. Разделение действий на санкционированные и несанкционированные обычно проводят в соответствии с принятой политикой безопасности. Таким образом, политику безопасности можно понимать как совокупность правил использования ресурсов ИС.

Во время функционирования узлов сети происходят различные события, которые изменяют состояния этих узлов. Данные события могут быть представлены с точки зрения безопасности при помощи двух составляющих — действия и адресата.Действия — это шаги, предпринимаемые субъектом системы (пользователем, процессом и т. д.) для достижения некоего результата. К действиям можно отнести: чтение, копирование, модификацию, удаление и т. д.Адресат — это логический (учетная запись, процесс или данные) или физический (узел сети, сеть, компонент) объект системы.

Примером выполнения является доступ пользователя к файлу. В том случае, когда событие выполняется в соответствие с политикой безопасности, это – рядовое событие. Событие – минимальная единица, которой оперируют средства защиты.

Как только событие нарушает политику безопасности, оно сразу рассматривается как часть атаки.

Уязвимости ИС

Уязвимость информационной системы — это любая характеристика информационной системы, использование которой нарушителем может привести к реализации угрозы.Угрозой информационной системе называется потенциально возможное событие, действие, процесс или явление, которое может вызвать нанесение ущерба (материального, морального или иного) ресурсам системы.

Классификация уязвимостей

В 1996 году компания ISS(InternetSecuritySystems) разработала следующую классификацию уязвимостей:

Уязвимости, реализованные или созданные продавцом (разработчиком) программного или аппаратного обеспечения. Включают: ошибки, не установленные обновления (SP, patchиhotfix) операционной системы, уязвимые сервисы и незащищенные конфигурации по умолчанию.

Уязвимости, добавленные администратором в процессе управления компонентами системы. Представляют собой доступные, но неправильно используемые настройки и параметры информационной системы, не отвечающие политике безопасности (например, требования к минимальной длине пароля и несанкционированные изменения в конфигурации системы).

уязвимости, привнесенные пользователем в процессе эксплуатации системы. Включают уклонения от предписаний принятой политики безопасности, например, отказ запускать ПО для сканирования вирусов или использование модемов для выхода в сеть Internetв обход межсетевых экранов и другие, более враждебные действия.

В более общем виде уязвимости могут быть классифицированы по этапам жизненного цикла ИС:

Уязвимости проектирования (проектирование)

Уязвимости реализации (реализация)

Уязвимости конфигурации (эксплуатация)

Уязвимости проектированиянаиболее серьезны — они обнаруживаются и устраняются с большим трудом. В этом случае уязвимость свойственна проекту или алгоритму и, следовательно, даже совершенная его реализация (что в принципе невозможно) не избавит от заложенной в нем слабости. Например, уязвимость стека протоколов TCP/IP. Недооценка требований по безопасности при создании этого стека протоколов привела к тому, что не проходит месяца, чтобы не было объявлено о новой уязвимости в протоколах стека TCP/IP. И раз и навсегда устранить эти недостатки уже невозможно — существуют только временные или неполные меры. Однако бывают и исключения. Например, внесение в проект корпоративной сети множества модемов, облегчающих работу персонала, но существенно усложняющих работу службы безопасности. Это приводит к появлению потенциальных путей обходов межсетевого экрана, обеспечивающего защиту внутренних ресурсов от несанкционированного использования. И обнаружить, и устранить эту уязвимость достаточно легко.

Уязвимости реализации состоят в появлении ошибки на этапе реализации в программном или аппаратном обеспечении корректного с точки зрения безопасности проекта или алгоритма. Яркий пример такой уязвимости —«переполнение буфера» во многих реализациях программ, например,sendmailилиInternetExplorer. Обнаруживаются и устраняются подобного рода уязвимости относительно легко. Если нет исходного кода программного обеспечения, в котором обнаружена уязвимость, то ее устранение заключается или в обновлении версии уязвимого ПО или в полной его замене или отказе от него.

Уязвимости конфигурации состоят в ошибках при конфигурации программного или аппаратного обеспечения. Этот вид наряду с уязвимостями реализации является самой распространенной категорией уязвимостей. Существует множество примеров таких уязвимостей. К их числу можно отнести, например, доступный, но не используемый на узле сервисTelnet, разрешение «слабых» паролей или паролей длиной менее 6 символов, учетные записи и пароли, остановленные по умолчанию (например,SYSADMилиDBSNMPв СУБДOracle), и т. д. Локализовать и исправить такие уязвимости проще всего. Основная проблема — определить, является ли конфигурация уязвимой.

Наиболее распространенные уязвимости

По статистике, опубликованной в 1998 году институтом SANS(System Administrator and Network Security), пятерка наиболее распространенных уязвимостей выглядела следующим образом:

Выслеживание информации, особенно паролей и иной конфиденциальной информации.

Переполнение буфера, приводящее к удаленному выполнению произвольных команд.

Уязвимости системы защиты узлов, например, уязвимости сценариев CGIили ошибки вsendmail.

Подверженность атакам типа «отказ в обслуживании».

Допустимость загрузки враждебного кода, к которому можно отнести программы типа «троянский конь»,вирусы, апплетыJava, элементы управленияActiveX.

Можно заметить, что в первую пятерку вошли все три категории уязвимостей. Выслеживание паролей возможно благодаря отсутствию механизмов шифрования в стандартных протоколах Internet. Переполнение буфера, уязвимости защиты узлов и подверженность атакам типа «отказ в обслуживании» могут быть отнесены к разряду уязвимостей реализации и конфигурации. Ну и, наконец, возможность загрузки враждебного кода может быть причислена к разряду уязвимостей конфигурации.

В 2001 году пятерка наиболее распространенных уязвимостей по данным SANS обновилась:

Слабости BIND(службы доменных имен в Internet).

Уязвимые CGI-сценарии и расширения приложений, установленные наWeb-сервере.

Уязвимости RPC.

Уязвимости Remote Data Services (RDS) в MS IIS.

Переполнение буфера в почтовой программе sendmail.

Эта пятерка частично совпадает с исследованиями компании ISS:

Подверженность атакам типа «отказ в обслуживании» (в том числе и распределенным атакам этого типа).

«Слабые» учетные записи (для серверов, маршрутизаторов и т. д.).

Уязвимости ПО MS IIS.

Уязвимости СУБД (неправильные права доступа к расширенным хранимым процедурам, пароли, заданные по умолчанию и т. д.).

Приложения eCommerce (Netscape FastTrack, MS FrontPage и др.).

Атаки

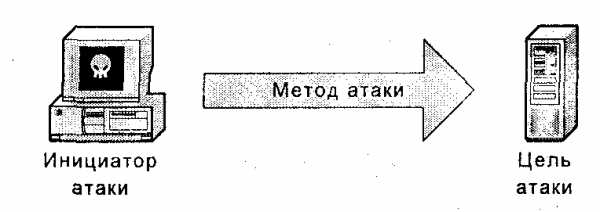

До сих пор у профессионалов в области информационной безопасности нет точного определения термина «атака». Атаку на информационную систему можно понимать как действие или последовательность связанных между собой действий нарушителя, которые приводят к реализации угрозы путем использования уязвимостей этой информационной системы. Таким образом, атака отличается от события безопасности тем, что в случае атаки злоумышленник пытается достичь некоторого результата, противоречащего политике безопасности. Например, доступ пользователя к файлу или вход в систему — это событие безопасности. Однако, если этот доступ или вход осуществляется в нарушение прав доступа, то это уже атака.

Если построить неформальную модель атаки, которая расширяет описанную выше для события безопасности, то получится модель, состоящая из 4-х элементов.

Для того чтобы реализовать атаку, злоумышленник моделирует некоторое событие безопасности, которое приводит к искомому результату при помощи некоего средства, использующего уязвимости системы. Первые два элемента данной модели применяются для реализации события безопасности, т. е. некоторого действия по отношению к адресату для достижения результата, приводящего к нарушению политики безопасности.

Неформальная модель атаки

Атаку можно представить в виде 3-х элементов: инициатор, метод, цель.

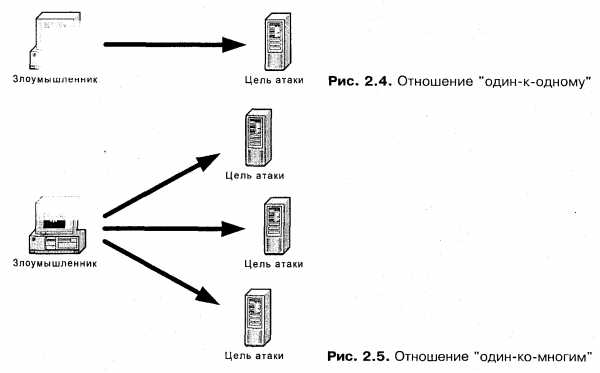

В частном случае инициатор атаки (злоумышленник) и цель атаки совпадают. В этом случае злоумышленник уже получил или имеет в рамках своих полномочий доступ к узлу (или группе узлов), к ресурсам которого (которых) он намерен несанкционированно обращаться. Целью атаки, также как и инициатором атаки, может выступать одиночный узел или группа узлов (например, подсеть).

Логично предположить, что устранение одного из этих элементов позволит полностью защититься от атаки. Удалить цель атаки на практике зачастую невозможно из-за особенностей технологии обработки информации. Хотя это решение было бы идеальным. Раз нет цели для атаки, то неосуществима и сама атака. Одним из механизмов попытки удаления объекта атаки является сетевая трансляция адресов, блокирование доступа к определенным узлам корпоративной сети извне при помощи межсетевого экрана, физическое исключение доступа к защищаемой сети.

Поскольку нельзя удалить цель атаки, то необходимо пытаться устранить инициатораилиметод атаки.

Современные средства защиты, как правило, сосредотачивают свое внимание на объекте атаки и немного на методе атаки.

Метод атаки зависит от нескольких параметров.

— Тип инициатора атаки и цели атаки. От этого зависит, какой метод атаки следует ожидать. Например, если объектом атаки является почтовый серверMSExchange, то вряд ли для нападения на него будет использоваться метод, применяемый для атаки наsendmail.

— Результат воздействия. От того, какого результата нарушитель ждет от атаки (отказ в обслуживании, компрометация и т. п.), зависит, какой метод атаки он применит. Например, если злоумышленник планирует получить несанкционированный доступ к файлу паролей вашегоWeb-сервера, то он будет скрывать свои несанкционированные действия и искать уязвимости в открытых сервисахWeb-сервера (HTTP,FTP,IMAPи т. д.).

— Механизм воздействия.

— Средство воздействия.

Модель «традиционной» атаки

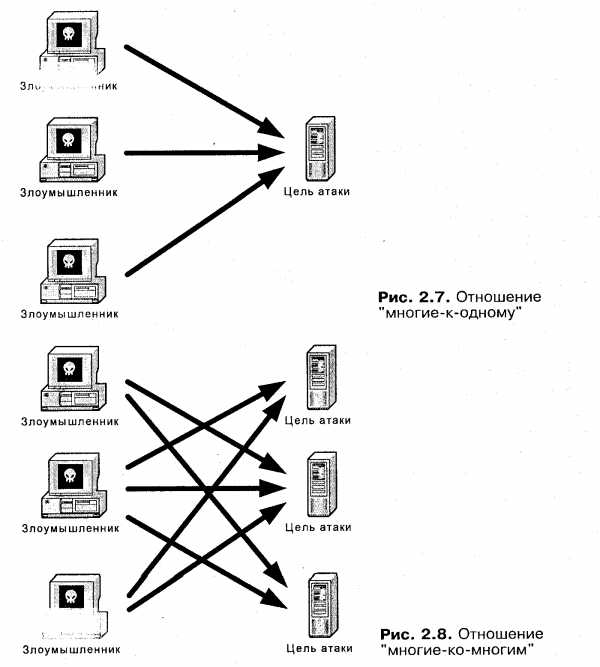

Традиционная модель атаки строится по принципу «один-к-одному» или «один-ко-многим», т. е. атака исходит из одной точки.

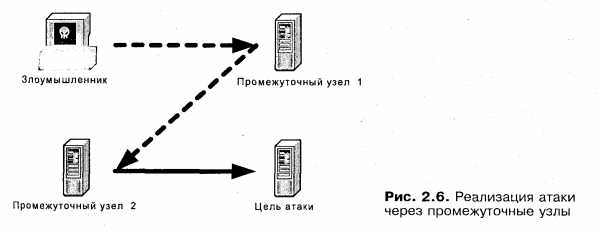

Очень часто для сокрытия источника атаки или затруднения его нахождения используется метод промежуточных хостов. Злоумышленник реализует атаку не напрямую на выбранную цель, а через цепь узлов. Нередко эти узлы находятся в разных странах. В результате объекту атаки «кажется», что угроза исходит с промежуточного узла 2.

Модель распределенной атаки

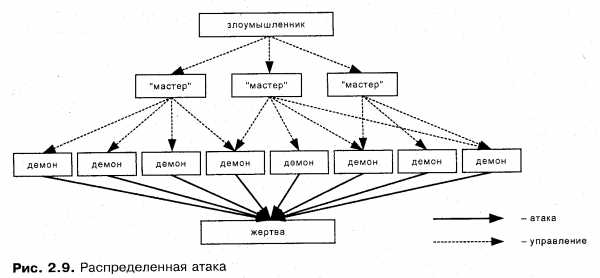

В ноябре 1999 года впервые была организована конференция в области информационной безопасности на тему распределенных атак. Эти атаки позволяют одному или нескольким злоумышленникам проводить сотни и тысячи нападений, осуществляемых в один момент времени, на один или несколько узлов.

Традиционная модель атаки обычно оперирует одним узлом в качестве источника атаки. Именно этот принцип и заложен как основополагающий во многие средства защиты сетей. Модель распределенной илискоординированной атаки опирается на иные принципы. В отличие от традиционной модели, распределенная модель основана на отношениях «много-к-одному» и «много-ко-многим».

Все распределенные атаки основаны на «классических» атаках типа «отказ в обслуживании», точнее — на их подмножестве – лавинных атаках. Смысл данных атак заключается в посылке большого количества пакетов на заданный узел сети (цель атаки), что может привести к выведению этого узла из строя, поскольку он «захлебнется» в потоке посылаемых пакетов и не сможет обрабатывать запросы авторизованных пользователей. Однако в том случае, когда полоса пропускания канала до цели атаки превышает пропускную способность атакующего, к «успеху» обычная атака «отказ в обслуживании» не приведет. В случае же распределенной атаки ситуация коренным образом меняется. Атака происходит уже не из одной точки Internet, а сразу из нескольких, что обуславливает резкое возрастание трафика и выход атакуемого узла из строя.

Реализуется распределенная атака в два этапа. Первый этап заключается в поиске в Internetузлов, которые можно было бы задействовать для реализации распределенной атаки. Чем больше будет найдено таких узлов, тем эффективнее будут последствия, «Изюминка» в том, что вInternetтаких узлов миллионы. Проводимые регулярно исследования показывают, что многие компании не следят за безопасностью своих узлов, имеющих выход вInternet. После нахождения уязвимых узлов злоумышленник осуществляет установку на них компонентов, реализующих атаку.

Второй этап представляет собой посылку большого количества пакетов на атакуемый узел. Особенность этого этапа в том, что отправка пакетов осуществляется не с узла, за которым «сидит» злоумышленник, а с скомпрометированных им систем-посредников, на которых установлены специальные агенты, реализующие распределенную атаку. Существуют два типа таких агентов: «мастера» (master) и «демоны» (daemon). Злоумышленник управляет небольшим числом «мастеров», которые, в свою очередь, командуют «демонами».

Трудность блокирования подобных атак состоит в том, что обнаружение и блокирование одного или нескольких «мастеров» или «демонов» не приводит к окончанию атаки, поскольку каждый «демон» действует независимо от других и, получив соответствующие команды от «мастера», уже не нуждается в дальнейшем поддержании связи с ним. То есть «демон» работает автономно, что существенно затрудняет обнаружение и блокирование всех демонов, участвующих в распределенной атаке. Кроме того, при атаке возможна подмена адреса отправителя враждебных пакетов, что также отрицательно сказывается на эффективности контрмер.

В зафиксированных в 1998—1999 годах случаях распределенные атаки использовали сотни и даже тысячи демонов. Эти демоны устанавливаются путем использования на скомпрометированных узлах различных уязвимостей, в т. ч. и позволяющих получить права администратора на узле с установленным демоном. Как только демон установлен, он уведомляет об этом «мастера» (обычно трех или четырех). После получения определенных команд от злоумышленника «мастер» программирует «демона» на выполнение соответствующих действий против жертвы. Эти команды содержат адрес жертвы, тип атаки, время и продолжительность атаки.

Результат атаки

Результаты атаки можно классифицировать следующим образом:

Расширение прав доступа — любое несанкционированное действие, приводящее к расширению прав доступа в сети или на конкретном узле.

Искажение информации — любое несанкционированное изменение информации, хранящейся на узлах сети или при ее передаче по сети.

Раскрытие информации — распространение информации среди лиц без соответствующих полномочий доступа.

Кража сервисов — несанкционированное использование компьютера или сетевых сервисов без ухудшения качества обслуживания других пользователей.

Отказ в обслуживании— умышленное снижение производительности или блокировка доступа к сети или компьютеру и его ресурсам.

Этапы реализации атак

Можно выделить следующие этапы реализации атаки: «сбор информации», «реализация атаки» и завершение атаки. Обычно, когда говорят об атаке, то подразумевают именно второй этап, забывая о первом и последнем. Сбор информации и завершение атаки, в свою очередь, также могут являться атакой и соответственно разбиваться на три этапа.

Сбор информации

Основной этап — это сбор информации об атакуемой системе или узле. Именно эффективность работы злоумышленника на данном этапе является залогом успешной атаки. В первую очередь выбирается цель нападения и собирается информация о ней (ОС, сервисы, конфигурация). Затем идентифицируются наиболее уязвимые места атакуемой системы, воздействие на которые приводит к нужному результату. На первом этапе злоумышленник пытается выявить все каналы взаимодействия объекта атаки с другими узлами. Это позволит не только выбрать тип реализуемой атаки, но и источник ее реализации.

На этапе сбора информации могут применяться следующие методы.

Изучение окружения

Выполняя эту задачу, нападающий исследует области вокруг предполагаемой цели атаки. К таким областям относятся, например, узлы internet-провайдера «жертвы». На этом шаге злоумышленник может пытаться определить адреса «доверенных» систем (например, сети партнера), узлов, которые напрямую соединены с целью атаки.

Идентификация топологии сети

Можно назвать два метода определения топологии сети, используемых злоумышленниками: «изменение TTL» и «запись маршрута». ПрограммыtracerouteдляUnixиtracertдляWindowsиспользуют первый способ определения топологии сети. ПротоколRIPможет быть использован для получения информацию о таблице маршрутизации в сети и т. д.

Идентификация узлов

Идентификация узла, как правило, осуществляется путем посылки при помощи утилиты pingкомандыECHO_REQUESTпротоколаICMP. Ответное сообщениеECHO_REPLYговорит о том, что узел доступен. Существуют программы, которые автоматизируют и ускоряют процесс параллельной идентификации большого числа узлов, например,fpingилиnmap. Другим способом идентификации узлов сети является так называемая разведкаDNS(Domain NameService).

Идентификация сервисов или сканирование портов

Идентификация сервисов, как правило, выполняется путем обнаружения открытых портов — сканированием. Такие порты очень часто связаны с сервисами, основанными на протоколах TCPилиUDP. Например, открытый 80-й порт подразумевает наличиеWeb-сервера, 25-й порт — почтовогоSMTP-сервера, 31337-й — сервера троянского коняBackOrificeи т. д.

Идентификация операционной системы

Основной механизм удаленного определения ОС — анализ TCP/IP-стека. В каждой ОС стек протоколов TCP/IP реализован по-своему, что позволяет при помощи специальных запросов и ответов на них определить, какая ОС установлена на удаленном узле.

Определение роли узла

Этот шаг выполняется на основе уже собранной информации об активных сервисах, именах узлов, топологии сети и т.п. Например, открытый 80-й порт может указывать на наличие Web-сервера, блокировкаICMP-пакета свидетельствует о потенциальном наличии межсетевого экрана, а имя узлаproxy.domain.ruилиfw.domain.ruговорит само за себя.

Определение уязвимостей узла

Последняя стадия на этапе сбора информации — поиск уязвимостей. На этом шаге злоумышленник при помощи различных автоматизированных средств или вручную определяет уязвимости, которые могут быть использованы для реализации атаки. В качестве таких автоматизированных средств могут быть использованы ShadowSecurityScanner,nmap,Retinaи т. д.

Реализация атаки

Реализация атаки заключается в попытке доступа на атакуемый узел. При этом доступ может быть как непосредственный, т. е. проникновение на узел, так и опосредованный, как при реализации атаки типа «отказ в обслуживании». Реализация атак в случае непосредственного доступа также может быть разделена на два этапа: проникновение, установление контроля.

Проникновение

Проникновение подразумевает под собой преодоление средств защиты периметра (например, межсетевого экрана). Реализовываться это может различными путями. Например, использованием уязвимости сервиса компьютера, «смотрящего» наружу, или путем передачи враждебного содержания по электронной почте (макровирусы) или через апплеты Java. Такое содержание может задействовать так называемые «туннели» в межсетевом экране, через которые затем и проникает злоумышленник. К этому же шагу можно отнести подбор пароля администратора или иного пользователя при помощи специализированной утилиты (например,LOphtCrackилиCrack).

Установление контроля

После проникновения злоумышленник устанавливает контроль над атакуемым узлом. Это может быть осуществлено путем внедрения программы типа «троянский конь» (например, NetBusилиBackOrifice). После установки контроля над нужным узлом и «заметания» следов злоумышленник может производить все необходимые несанкционированные действия дистанционно без ведома владельца атакованного компьютера. При этом установление контроля над узлом корпоративной сети должно сохраняться и после перезагрузки операционной системы. Это может быть реализовано путем замены одного из загрузочных файлов или вставкой ссылки на враждебный код в файлы автозагрузки или системный реестр. Известен случай, когда злоумышленник смог перепрограммироватьEEPROMсетевой карты и даже после переустановки ОС он смог повторно реализовать несанкционированные действия.

Методы реализации атак

Если нарушитель имеет физический доступ к компьютеру, он сможет проникнуть в него или провести на него атаку. Методы могут быть различными — от использования специальных привилегий, которые имеет консоль или терминал, до процедуры снятия жесткого диска и его чтения/записи на другом компьютере. Это — физическое вторжение.

Системное вторжение — тип несанкционированной деятельности, предполагающий, что нарушитель уже имеет учетную запись в атакуемой системе как пользователь с некоторыми (обычно невысокими) привилегиями. Если в системе не установлены самые последние «заплаты», то у нарушителя есть хороший шанс попытаться реализовать известную атаку для получения дополнительных административных полномочий.

Несанкционированная деятельность удаленного вторжения подразумевает, что нарушитель пытается дистанционно проникнуть в систему через сеть. При этом нарушитель действует без каких-либо специальных привилегий. Существует несколько типов такой деятельности:

— локальное сетевое вторжение: злоумышленник атакует компьютер или группу компьютеров, находящихся в одном с ним сегменте.

— вторжение через сети открытого доступа — злоумышленник атакует компьютер или группу компьютеров, находящиеся в другом сегменте. При этом атака осуществляется через сети открытого доступа, как правило, через Internet.

— вторжение через Dial-up- злоумышленник атакует компьютер или группу компьютеров через модем.

Завершение атаки

Этапом завершения атаки является «заметание следов» со стороны злоумышленника. Обычно это реализуется путем удаления соответствующих записей из журналов регистрации узла и выполнением других действий, возвращающих атакованную систему в исходное состояние. При этом могут применяться следующие способы.

Подмена адреса источника атаки

Большинство злоумышленников организуют свои атаки с промежуточных серверов, которые они уже взломали, или с proxy-серверов. Таким образом, найти того, кто атакует ваш узел, будет очень трудно. Активное блокирование атак с помощью межсетевых экранов, фильтров на маршрутизаторах и других устройствах может привести к отрицательному результату, т. е. к тому, что вы заблокируете не злоумышленника, а вполне реальный адрес, которому возможно необходим доступ к вашим информационным ресурсам.

Создание фальшивых пакетов

Сканер nmapимеет возможность обманного сканирования, когда вместо реальныхIP-адресов источника проставляются другиеIP-адреса. Тем самым перед администратором системы обнаружения атак ставится непростая задача: обнаружить среди множества зафиксированных в журналах регистрацииIP-адресов только один реальный, с которого действительно производилось сканирование.

studfiles.net

внутри хуже, чем снаружи / Positive Technologies corporate blog / Habr

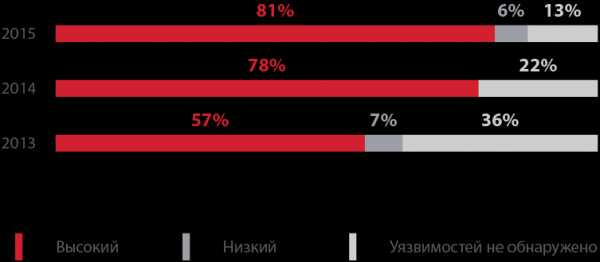

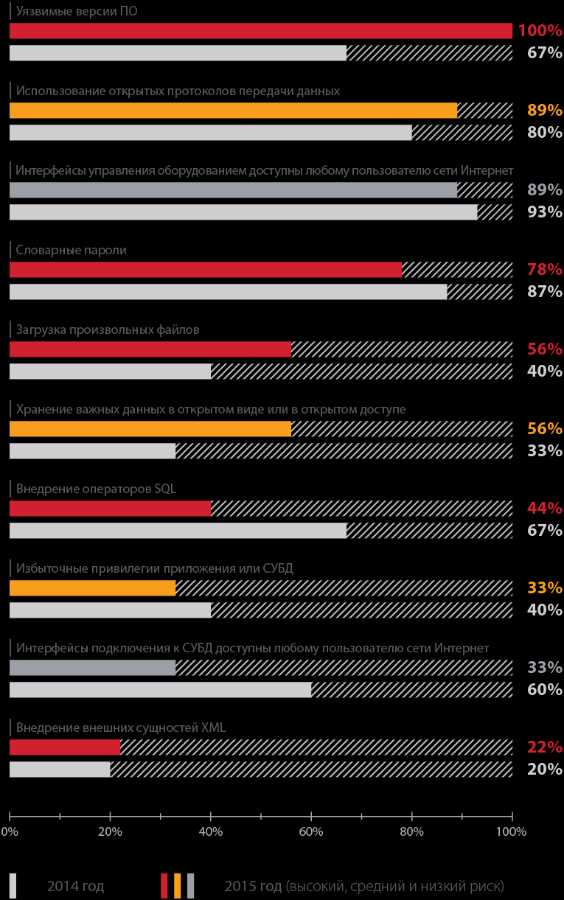

Максимальный уровень риска уязвимостей, связанных с отсутствием обновлений безопасности (доля уязвимых систем)

В 2015 году сетевые инфраструктуры компаний оказались лучше защищены от внешнего злоумышленника, чем в предыдущие годы, однако уровень защищенности от внутреннего нарушителя остался крайне низким. Лидер уязвимостей сетевого периметра — старые версии ПО, во внутренних сетях — недостатки управления учетными записями и паролями. Увеличилось число сотрудников, которые переходят по внешним ссылкам, а уровень защищенности каждой третьей из беспроводных сетей оценивается «ниже среднего». Такие наблюдения сделаны в исследовании компании Positive Technologies на основе тестов на проникновение, проводившихся в 2015 году. Ниже мы представляем основные результаты исследования.

Исходные данные

В исследовании использованы результаты тестирования 17 информационных систем крупных российских и зарубежных компаний. Наибольшую долю составляют компании финансового сектора (35%). В равных долях представлены промышленные, телекоммуникационные и IT-компании (по 18%), также среди протестированных — одна транспортная компания и одна госорганизация. Большинство исследованных предприятий включали множество дочерних компаний и филиалов, расположенных в разных городах и странах; количество активных узлов, доступных на их сетевом периметре, исчислялось сотнями. Помимо тестирования на проникновение, в 24% проектов проводилась оценка осведомленности сотрудников в вопросах информационной безопасности.

Общие результаты

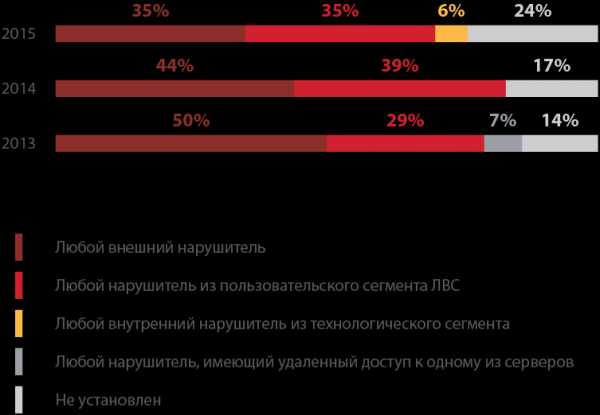

В 76% исследованных систем выявлена возможность получения злоумышленником полного контроля над отдельными критически важными ресурсами. При этом в 35% систем такой уровень привилегий может быть получен от лица любого внешнего нарушителя. Не удалось получить контроль над какими-либо критически важными ресурсами в 24% проектов. В целом видна тенденция к повышению общего уровня защищенности критически важных ресурсов, по сравнению с 2013 и 2014 годами.

В половине исследованных систем возможно получение полного контроля над всей корпоративной инфраструктурой. При этом в 19% случаев такие привилегии могут быть получены со стороны внешнего нарушителя, а еще в 31% компаний — от лица внутреннего нарушителя из пользовательского сегмента сети.

Минимальный уровень доступа, необходимый нарушителю для получения полного контроля над отдельными критически важными ресурсами

Как и в предыдущие годы, практически в каждой корпоративной инфраструктуре были обнаружены уязвимости высокой степени риска. С 2013 года сохраняется тенденция к росту доли организаций, корпоративная инфраструктура которых подвержена критически опасным уязвимостям, связанным с использованием устаревших версий ПО и с отсутствием обновлений безопасности. Средний возраст наиболее устаревших неустановленных обновлений — 73 месяца (более шести лет).

Недостатки защиты сетевого периметра

По сравнению с 2014 годом общий уровень защищенности сетевого периметра повысился: в рамках почти половины проектов, где проводились работы, не было выявлено недостатков, которые позволили бы получить доступ к критически важным ресурсам из внешних сетей. Сложность осуществления атак также возросла: для получения доступа к ресурсам внутренней сети внешнему нарушителю лишь в 46% случаев достаточно обладать низкой квалификацией (против 61% в 2014 году).

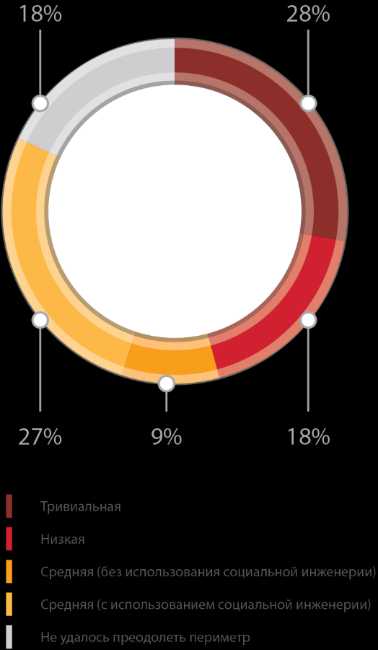

Сложность преодоления периметра

В 54% проектов, где проводились работы по внешнему тестированию на проникновение, были получены максимальные привилегии в каких-либо критически важных для бизнеса системах, в 27% случаев — полный контроль над всей инфраструктурой компании.

В 55% систем для преодоления сетевого периметра без использования методов социальной инженерии требовалась средняя либо низкая квалификация, либо вовсе тривиальные действия нарушителя. В среднем для получения доступа к ресурсам внутренней сети, как и в 2014 году, требовалась эксплуатация двух различных уязвимостей.

При преодолении сетевого периметра в 47% случаев вектор атаки основывался на эксплуатации уязвимостей веб-приложений. В целом уязвимости различного уровня риска в коде веб-приложений были обнаружены в 69% исследованных систем. Например, уязвимость «Загрузка произвольных файлов» была выявлена в 56% проектов, а «Внедрение операторов SQL» оказалось возможно в 44%.

Другие 53% атак, в результате которых был получен доступ к ресурсам внутренней сети, пришлись на использование словарных учетных данных. Данная уязвимость была наиболее распространенной в 2014 году, а в 2015 году выявлена на сетевом периметре 78% систем. Во всех этих системах были обнаружены простые пароли привилегированных пользователей. В 44% компаний словарные учетные данные использовались для доступа к общедоступным веб-приложениям.

Во всех исследованных системах были выявлены недостатки, связанные с использованием на сетевом периметре уязвимых версий ПО; главным образом это устаревшие версии веб-серверов (78%) и прикладного ПО (67%).

Наиболее распространенные уязвимости на сетевом периметре

Недостатки защиты внутренней сети

Как и в предыдущие годы, в рамках всех проектов удалось получить максимальные привилегии в критически важных системах при тестировании от лица внутреннего злоумышленника (например, рядового сотрудника, находящегося в пользовательском сегменте сети). При этом полный контроль над инфраструктурой был получен в 71% случаев. Полученные результаты совпадают с показателями 2013 года.

В среднем при наличии доступа во внутреннюю сеть для контроля над критически важными ресурсами злоумышленнику требуется эксплуатация четырех различных уязвимостей, что на один шаг больше, чем в предыдущем году, и на один шаг меньше, чем в 2013 году. Однако сложность реализации атак существенно снизилась — в 82% случаев для доступа к критически важным ресурсам нарушителю достаточно было обладать квалификацией низкого уровня; аналогичный показатель в 2014 году составлял лишь 56%.

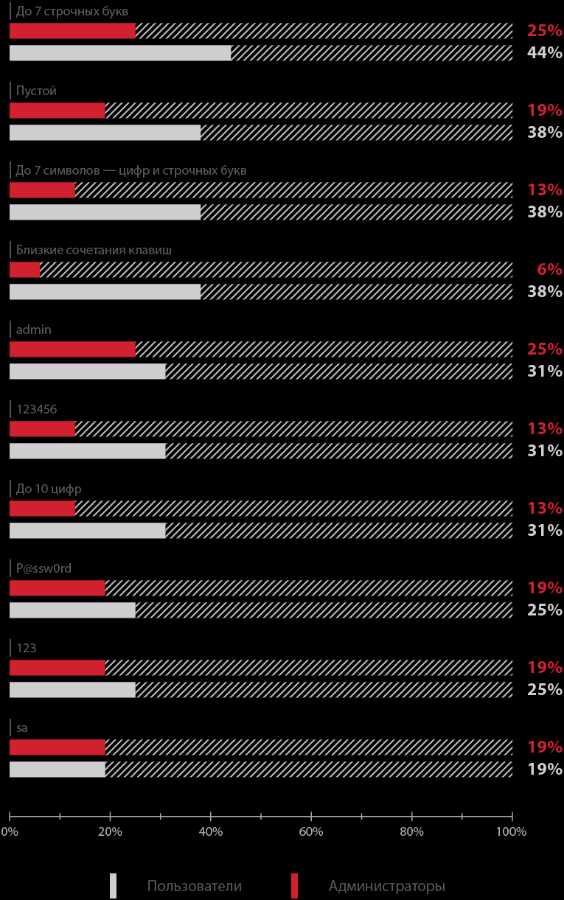

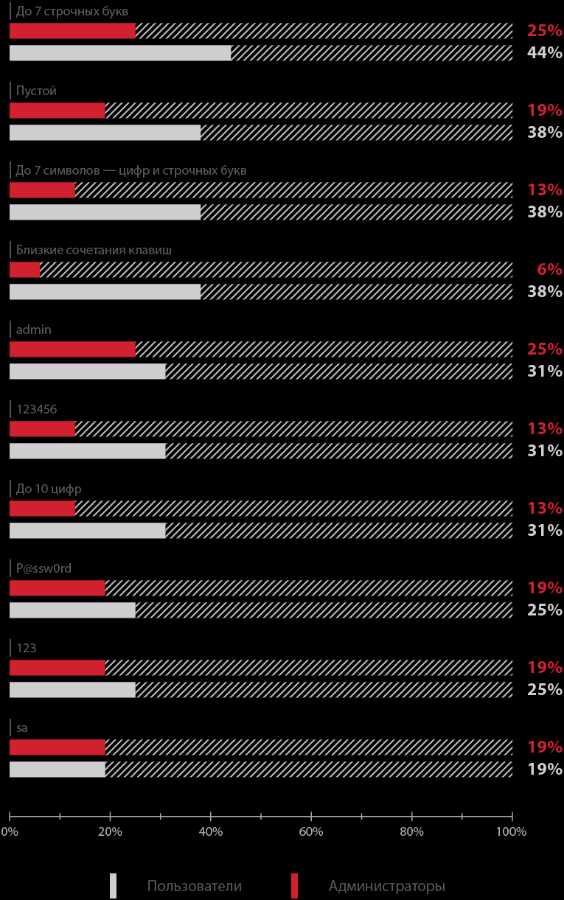

Самой распространенной уязвимостью ресурсов внутренней сети остается использование словарных паролей. Данный недостаток обнаружен в рамках всех без исключения проектов. При этом в 91% случаев было выявлено использование слабых паролей для привилегированных учетных записей.

Словарные пароли во внутренней сети

Во всех системах также были выявлены недостатки защиты служебных протоколов, которые могут привести к перехвату и перенаправлению сетевого трафика. Недостаточный уровень защиты привилегированных учетных записей и недостатки антивирусной защиты по-прежнему распространены во внутренней сети компаний: уязвимости каждой из этих категорий были обнаружены в 91% систем.

Уровень защищенности внутренних сетей по-прежнему остается крайне низким. Несмотря на отдельные улучшения (например, повысился средний уровень криптографической защиты, повысилась осведомленность пользователей в вопросах информационной безопасности), применяемых мер защиты все так же недостаточно для противодействия злоумышленникам. Наиболее распространенный сценарий развития атаки во внутренней сети практически не изменился с 2014 года и состоит всего из трех основных этапов. Как и прежде, для успешной атаки достаточно использовать широко распространенные и давно известные типы уязвимостей.

Наиболее распространенные уязвимости внутренней сети

Недостатки осведомленности сотрудников в вопросах ИБ

В целом уровень осведомленности сотрудников в вопросах информационной безопасности оценивается выше, чем в 2014 году, но по-прежнему остается достаточно низким: ни в одной из протестированных систем он не был оценен как приемлемый, хотя вдвое снизилась доля компаний, для которых уровень осведомленности сотрудников был оценен как крайне низкий (25% против 50% в 2014 году).

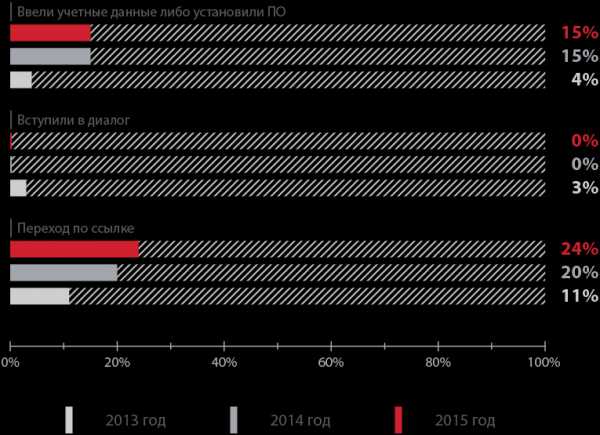

В 2015 году в среднем 24% пользователей осуществили переход по поддельной ссылке (в 2014 году было 20%). Не изменилась доля испытуемых, которые ввели свои учетные данные в заведомо ложную форму аутентификации или загрузили исполняемый файл: показатель остался на уровне 15%.

Доля зафиксированных событий относительно общего количества отправленных сообщений

Недостатки защиты беспроводных сетей

В рамках данных работ проводится поиск недостатков в использовании точек доступа и клиентских устройств Wi-Fi для диапазонов 2,4 и 5 ГГц с использованием технологий 802.11a/b/g/n, а также недостатков в архитектуре и организации беспроводного доступа. Лишь для 33% систем уровень защищенности беспроводных сетей был оценен как «приемлемый».

Среди выявленных недостатков стоит отметить использование механизма WPS для упрощения процесса настройки беспроводной сети. Для подключения к точке доступа используется специальный PIN-код, состоящий только из цифр. Нарушитель может подобрать PIN-код и подключиться к точке доступа.

Также выявлены факты использования несанкционированных точек доступа; в случае их подключения к локальной вычислительной сети злоумышленник имеет возможность получить доступ к внутренним сетям. В ряде систем обнаружено отсутствие защиты отдельных беспроводных сетей, что может привести к перехвату важной информации. К распространенным уязвимостям можно также отнести использование стандартных учетных записей для доступа к веб-интерфейсу управления сетевым оборудованием.

В рамках одного из проектов было установлено, что почти все беспроводные сети компании доступны за пределами контролируемой зоны, при этом на общедоступных ресурсах сетевого периметра в открытом виде хранились учетные данные пользователя домена. Таким образом любой внешний нарушитель может подключиться к беспроводной сети и проводить атаки на ресурсы ЛВС.

Заключение

Для снижения рисков компрометации критически важных систем со стороны внешних нарушителей рекомендуется особое внимание уделять ресурсам, доступным из внешних сетей. Как показывает практика, подавляющее большинство успешных атак основаны на эксплуатации уязвимостей не официальных сайтов организаций и их серверов, а каких-либо других ресурсов компании, которые не должны быть доступны на сетевом периметре (например, СУБД, неиспользуемых отладочных интерфейсов, интерфейсов удаленного доступа или управления, интерфейсов инфраструктурных служб, таких как LDAP). Интерфейсы для доступа к таким ресурсам могут быть открыты для подключения по ошибке администраторов; зачастую представители крупных компаний, отвечающие за безопасность, не могут точно сказать — сколько и каких ресурсов организации доступны из внешних сетей.

Для защиты от атак на веб-приложения рекомендуется применять межсетевые экраны уровня приложения с эффективными настройками правил корреляции. Для контроля за ресурсами на сетевом периметре рекомендуется обеспечить регулярное сканирование ресурсов, доступных из внешних сетей (к примеру, раз в месяц). Для своевременного выявления и устранения уязвимостей в коде критически важных веб-приложений необходимо регулярно проводить работы по анализу их защищенности, как методом черного или серого ящика, так и методом белого ящика с подробным анализом исходных кодов. Такие работы важно проводить не только на каждом этапе разработки приложения, но и в отношении систем, принятых в эксплуатацию, с последующим контролем устранения выявленных уязвимостей.

Что касается защиты корпоративных систем от атак со стороны внутреннего нарушителя, необходимо ввести парольную политику, запрещающую использование простых паролей, предусматривающую обязательную двухфакторную аутентификацию для привилегированных пользователей критически важных систем, а также требования к регулярной смене паролей (например, раз в 60 дней). Также необходимо обратить особое внимание на устаревшие версии ПО, на открытые протоколы передачи данных и на хранение важной информации в открытом виде на серверах и рабочих станциях сотрудников. Кроме базовых мер защиты информации, следует на регулярной основе проводить аудит безопасности информационных систем и тестирование на проникновение со стороны внешнего и внутреннего нарушителя.

Полный текст исследования читайте на www.ptsecurity.ru/research/analytics

Авторы: Дмитрий Каталков, Евгений Гнедин, отдел аналитики информационной безопасности Positive Technologies

habr.com

Уязвимости информационных систем и безопасность «облаков»

Любая угроза безопасности личным данным может реализовываться только при наличии возможностей ее реализации. Это и есть уязвимости информационных систем.

Любая угроза безопасности личным данным может реализовываться только при наличии возможностей ее реализации. Это и есть уязвимости информационных систем.

Так, например, слабым звеном компании вполне могут оказаться облачные хранилища. Многие доверяют им даже ценную корпоративную информацию.

Что весьма опрометчиво, поскольку никто не несет персональную ответственность за сохранность ваших данных и защиту их от утечки.

Каким образом могут использовать злоумышленники похищенные данные?

Если речь идет о коммерческой тайне, практически ценной бизнес-информации, то такие сведения могут быть использованы с выгодой. Их просто-напросто продадут вашим конкурентам или недоброжелателям.

То же самое относится к конфиденциальной информации, которая вас может каким-то образом скомпрометировать в глазах общественности. Тогда злоумышленники могут начать шантажировать вас, угрожая обнародовать эти сведения или передать их в правоохранительные структуры.

Также подвержено риску использование для хранения важных сведений компьютерного оборудования, не снабженного актуальным противовирусным ПО.

Для того чтобы выявить уязвимости информационной системы, необходимо определить ключевые области защиты. То есть те сведения, которые надлежит охранять лучше всего.

В качестве объектов защиты выступать могут серверы, носители информации, каналы связи, базы данных, помещения, персональные компьютеры и даже люди.

После определения области и объектов защиты нужно применить к ним дифференцированные угрозы системе информационной безопасности с вероятностями их появления. Далее, по каждой угрозе следует выявить уязвимости информационной системы безопасности, существующие в ваших объектах защиты.

Так, реализация угрозы в виде нарушения доступа к серверам БД возникшего из-за вирусного заражения. Это возможно через уязвимость: наличие выхода в Интернет-сеть с данного сервера либо через уязвимость: отсутствие последних антивирусных обновлений на этом сервере.

Реализация угрозы: уничтожение важных документов из-за пожара возможна через уязвимость: отсутствие несгораемого шкафа, пожарной сигнализации в помещениях.

Реализация угрозы в виде нарушения конфиденциальности финансовой документации фирмы из-за копирования документов посторонним лицом через уязвимость: отсутствие систематизированного контроля доступа в помещения.

Иными словами, определив возможные уязвимости информацинных систем в вашей защите следует определить их критичность, зависимо от важности сведений, обрабатываемых в данной области защиты.

Критичность выражать лучше всего по какой-то шкале. К примеру, трех-пяти-бальной систем.

3 будет здесь критичная уязвимость, 2 — средняя уязвимость, а 1 — уязвимость низкая. Каждой сопоставленной угрозе уязвимости присваивается один из уровней критичности.

Правильно выбрать уровни критичности можно посредством опроса специалистов. Например, уязвимость: отсутствие антивирусного ПО на серверах с установленной ОС Linux либо на контроллере домена может расцениваться низкой, потому что это никак не скажется на критически важных сведениях.

А отсутствие дифференциации доступа к информационным системам в маркетинговых отделах может считаться высокой степенью уязвимости, потому как это может привести к утечке сведений с данной системы. В итоге у нас должно получиться подобие матрицы с защищаемыми объектами, угрозами существующей информационной безопасности, их вероятностными нарушениями, уязвимостями и их категориями критичности.

Эти статьи блога Вам должны быть интересны:

berichnow.ru

Вопрос 14. Понятие и классификация уязвимостей информации.

Уязвимости – слабое место (дефект) в защите инф. системы, которое может привести к нарушению инф. безопасности.

При организации защиты инф системы необходимо выявить в первую очередь уязвимости и проводить их анализ. Рекомендуется использовать источники информации по уязвимостям, проводить тестирование защищенности инф. системы и проводить контроль составляющих контрольным перечням требования безопасности.

Состав инф. системы: аппаратное обеспечение, программное об., данные, персонал

Типы рассматриваемых уязвимостей и методы их выявления зависят от спецификации инф. системы, а также этапов жизненного цикла, на котором она находится.

Проектирование | ||

Эксплуатация | Реализация |

На этапе проектирования основное внимание уделяется требованиям безопасности, планируемым процедурам, анализу доступных защитных средств.

На этапе реализации привлекается дополнительная конкретная информация (разграничение доступа, шифрование).

На этапе эксплуатации проводится анализ используемых защитных средств.

Классификация в соответствии с этапами жизненного цикла:

-Уязвимости проектирования

-Уязвимости реализации

-Уязвимости эксплуатации

Наиболее опасны уязвимости проектирования, уязвимости свойственные проекту или алгоритмы даже при совершенной реализации останутся уязвимостями в инф. системе. (например TCP/IP).

Наиболее частые ошибки конфигурации ПО и аппаратного обесп.

Вопрос 15. Классификация уязвимостей по степени риска.

Классификация уязвимостей по степени риска:

высокий уровень риска — уязвимость позволяет атакующему получить доступ к узлу с правами администратора в обход средств защиты;

средний уровень риска — уязвимость позволяет атакующему получить информацию, которая с высокой степенью вероятности позволит получить доступ к узлу;

низкий уровень риска — уязвимости, позволяющие злоумышленнику осуществлять сбор критической информации о системе.

Такая классификация используется для оценки степени критичности уязвимостей при определении качества защищенности ИС.

Этот вариант классификации достаточно условный и разные источники предлагают свои варианты такой классификации. Соответственно, это очень субъективный метод классификации уязвимостей.

Вопрос 16. Список стандартных названий общепринятых уязвимостей.

Уязвимость — это любая характеристика или свойство информационной системы, использование которой нарушителем может привести к реализации угрозы.

Примеры уязвимостей (база данных компании ISS ) :

Название: nt — getadmin — present

Описание: проблема одной из функций ядра ОС Windows NT , позволяющая злоумышленнику получить привилегии администратора

Уровень: ОС

Степень риска: высокая

Источник возникновения: ошибки реализации

Название : ip-fragment-reassembly-dos

Описание: посылка большого числа одинаковых фрагментов IP -датаграммы приводит к недоступности узла на время атаки

Уровень: сеть

Степень риска: средняя

Источник возникновения: ошибки реализации

Существует список стандартных названий для общеизвестных уязвимостей — Common Vulnerabilities and Exposures ( CVE ).

Примеры CVE

CVE-1999-0005

Arbitrary command execution via IMAP buffer overflow in authenticate command.

Reference: CERT:CA-98.09.imapd Reference: SUN:00177. Reference: BID: 130 Reference: XF:imap-authenticate-bo

CVE-2000-0482

Check Point Firewall-1 allows remote attackers to cause a denial of service by sending a large number of malformed fragmented IP packets.

Reference: BUGTRAQ:20000605 FW-1 IP Fragmentation Vulnerability

studfiles.net

5.4 Порядок оценки уязвимости информации в информационных системах.

этап проведения оценки уязвимости проводится по НАПРАВЛЕНИЯМ:

для объектов ИС,

для процессов, процедур и программ обработки информации,

для каналов связи,

для побочных электромагнитных излучений,

для механизмов управление системой защиты.

Изучение и систематизация угроз ЗИ предусматривает следующие этапы:

выбор объектов ИС и информационных ресурсов, для которых будет проведен

анализ;

разработка методологии оценки уязвимостей;

анализ состояния ИС и определение слабых мест в защите;

идентификация уязвимостей и формирование их списка;

формирование детального списка угроз и матрицы угрозы/элементы ИС или информационные ресурсы.

В ходе оценки необходимо понимать, какие части ИС или ресурсы могут стать целью использования уязвимости и их сравнительная или абсолютная стоимость. “Ценность” уязвимости нужно указывать как по каждой паре уязвимость/объект возможной атаки так и по уязвимости в целом.

6. Риски информационной безопасности.

6.1 Понятие «риск информационной безопасности».

риск информационной безопасности – это мера, учитывающая вероятность реализации угрозы и величину потерь (ущерба) от реализации этой угрозы.

Другими словами, любой риск можно разделить на две составляющие – величина угрозы (которую, в свою очередь, можно разделить на угрозы конфиденциальности, целостности и доступности) и величину ущерба (прямого и косвенного, репутационного, финансового и других типов) от реализации этой угрозы.

6.2 Менеджмент рисков информационной безопасности на основе положений стандарта ГОСТ Р ИСО/МЭК 27005-2010: задачи системы менеджмента информационной безопасности организации, процесс управления рисками, критерии оценки риска, порядок оценки рисков, технология обработки рисков.

Менеджмент риска ИБ должен способствовать:

— идентификации рисков;

— оценке рисков, исходя из последствий их реализации для бизнеса и вероятности их возникновения;

— осознанию и информированию о вероятности и последствиях рисков;

— установлению приоритетов в рамках обработки рисков;

— установлению приоритетов мероприятий по снижению имеющих место рисков;

— привлечению причастных сторон к принятию решений о менеджменте риска и поддержанию их информированности о состоянии менеджмента риска;

— эффективности проводимого мониторинга обработки рисков;

— проведению регулярного мониторинга и пересмотра процесса менеджмента риска;

— сбору информации для совершенствования менеджмента риска;

—

подготовке менеджеров и персонала по

вопросам рисков и необходимых действий,

предпринимаемых для их уменьшения.

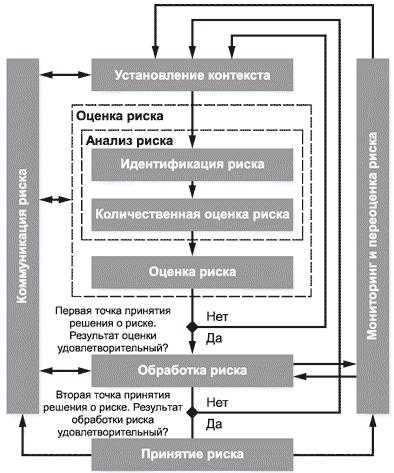

Сначала устанавливается контекст, а затем проводится оценка риска. Если при этом удается получить достаточную информацию для эффективного определения действий, требуемых для снижения риска до приемлемого уровня, то задача выполнена, после чего следует обработка риска. Если информация является недостаточной, то проводится очередная итерация оценки риска в условиях пересмотренного контекста (например, критериев оценки рисков, критериев принятия рисков или критериев влияния), возможно в ограниченной части полной предметной области (см. рисунок 1, первая точка принятия решения).

Эффективность обработки риска зависит от результатов оценки риска. Обработка риска может не обеспечить сразу же приемлемый уровень остаточного риска. В этой ситуации потребуется, если необходимо, еще одна итерация оценки риска с измененными параметрами контекста (например, критериев оценки риска, принятия риска и влияния), за которой последует очередная процедура обработки риска (см. рисунок 1, вторая точка принятия решения).

Процедура принятия риска должна обеспечивать однозначное принятие остаточных рисков руководством организации. Это особенно важно в ситуации, когда корректирующие меры не предпринимаются или их принятие откладывается, например, из-за стоимости.

В процессе менеджмента риска ИБ важно, чтобы о рисках и их обработке информировались соответствующие руководители и операционные сотрудники. Даже до обработки рисков информация об идентифицированных рисках может быть очень ценной для менеджмента инцидентов и может способствовать снижению потенциального ущерба. Осведомленность руководства и персонала о рисках, о характере мер и средств, применяемых для снижения рисков, и о проблемных областях в организации помогает максимально эффективно отреагировать на инциденты и непредвиденные события. Детализированные результаты каждого вида деятельности, входящего в процесс менеджмента риска ИБ, а также результаты, полученные из двух точек принятия решений о рисках, должны быть документированы.

В процессе оценки риска устанавливается ценность информационных активов, выявляются потенциальные угрозы и уязвимости, которые существуют или могут существовать, определяются существующие меры и средства контроля и управления и их воздействие на идентифицированные риски, определяются возможные последствия и, наконец, назначаются приоритеты установленным рискам, а также осуществляется их ранжирование по критериям оценки риска, зафиксированным при установлении контекста.

Оценка риска часто проводится за две (или более) итерации. Сначала проводится высокоуровневая оценка для идентификации потенциально высоких рисков, служащих основанием для дальнейшей оценки. Следующая итерация может включать дальнейшее углубленное рассмотрение потенциально высоких рисков. В тех случаях, когда полученная информация недостаточна для оценки риска, проводится более детальный анализ, возможно, по отдельным частям сферы действия, и, возможно, с использованием иного метода.

Выбор подхода к оценке риска в зависимости от задач и целей оценки риска осуществляет руководство организации.

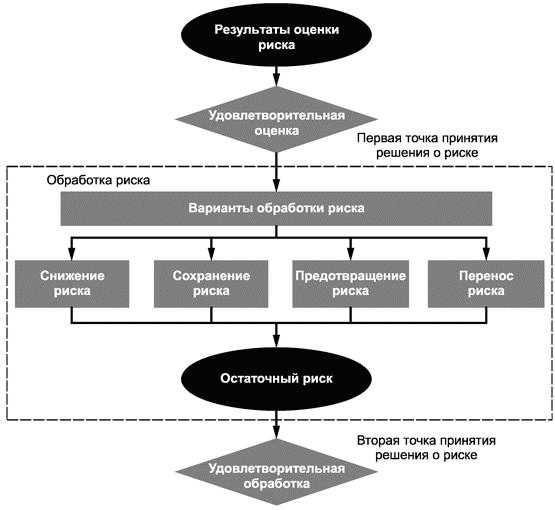

Варианты обработки риска должны выбираться исходя из результатов оценки риска, предполагаемой стоимости реализации этих вариантов и их ожидаемой эффективности.

Должны реализовываться такие варианты, при которых значительное снижение риска может быть достигнуто при относительно небольших затратах. Дополнительные варианты повышения эффективности могут быть неэкономичными, и необходимо принимать решение о целесообразности их применения.

studfiles.net

АНАЛИЗ УЯЗВИМОСТИ ИНФОРМАЦИОННОЙ СИСТЕМЫ | Опубликовать статью РИНЦ

Киверина Н.Ш.

Кандидат технических наук, Евразийский национальный университет имени Л.Н.Гумилева

АНАЛИЗ УЯЗВИМОСТИ ИНФОРМАЦИОННОЙ СИСТЕМЫ

Аннотация

В статье описывается метод анализа уязвимостей любой информационной системы. Также представлены по категориям угрозы безопасности. С помощью данной методики составляется документ, содержащий описание информационной системы, ее компонент, всех потенциальных для системы угроз и мер, необходимых для их устранения.

Ключевые слова: угрозы безопасности, информационные системы, анализ.

Kiverina N.SH.

Candidate of Technical Sciences, Eurasian National University of L.N.Gumilev

ANALYSIS OF THE VULNERABILITY OF AN INFORMATION SYSTEM

Abstract

Describes a method of analysis of any information system vulnerabilities. Also represented are a security threat. Using this technique, a document containing a description of the information system, its components, all potential for threats and actions needed to address them.

Keywords: security threats, information systems, analysis.

Обеспечение защищенности информационной системы является одним из важнейших этапов ее разработки и поддержки. Очевидно, что информационная система, отданная в производство без каких-либо средств защиты от угроз, не несет никакой практической и материальной ценности. Например, система совершения и обработки торговых сделок, реализованная без использования алгоритмов шифрования, не может гарантировать целостность обрабатываемых данных. Естественно, такая система не должна и не будет использоваться в реальных торговых операциях. При проектировании любой новой информационной системы, а также при использовании уже реализованной системы стоит проблема гарантии ее защищенности от компрометации. Гарантия нужна не только для конечного пользователя, но и, например, для лица, выделяющего средства на разработку информационной системы. Анализ защищенности разрабатываемой системы рекомендуется проводить с помощью моделирования потенциальных угроз. В последнее время новые уязвимости появляются каждый день, поэтому важно уметь классифицировать угрозы и оценивать их по степени риска. Информационная безопасность определяется всеми аспектами, связанными с достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации или средств ее обработки. Защита информации должна носить комплексный характер, однако, необходимо учитывать возможность возникновения угроз, специфичных для данной информационной системы. На этапе проектирования системы защиты информации важно не упустить существенных деталей и, в то же время, не переоценить некоторые из них. Необходимо знать о характере возможных опасностей, классифицировать угрозы и проводить меры по их устранению. Основной принцип обеспечения безопасности информационной системы лежит в анализе потенциальных угроз, проведении мер по их устранению и последующем анализе состояния безопасности системы. Моделирование угроз позволяет структурировать процесс обеспечения безопасности информационной системы и обозначить угрозы, которые способны нанести наибольший ущерб и которые необходимо устранить в первую очередь. Нельзя обеспечить безопасность информационной системы без должного понимания специфики и происхождения угроз. Обычно, уязвимости устраняются по мере их обнаружения, часто случайным образом. Используя этот подход, невозможно ответить на вопрос: «Достаточно ли безопасна информационная система?». Моделирование угроз не является единовременным процессом. Это итеративный подход, который начинается с ранних стадий разработки системы и продолжается на протяжении всего ее жизненного цикла. Необходимость итеративного подхода обусловлена двумя причинами. Во-первых, физически невозможно обнаружить и зафиксировать все потенциальные для системы угрозы за один раз. Во-вторых, разрабатываемое приложение (информационная система) непременно адаптируется под постоянно изменяющиеся пользовательские и функциональные требования. Поэтому моделирование угроз необходимо повторять на протяжении всего развития информационной системы. Специалисты по безопасности компании Microsoft предложили процесс моделирования угроз, состоящий из шести этапов [1]: 1. Определение защищаемых ресурсов. 2. Обзор архитектуры. 3. Декомпозиция системы. 4. Определение угроз. 5. Документация угроз. 6. Приоритезация угроз. На первом этапе определяются все ресурсы, которые необходимо защищать. Это могут быть конфиденциальные данные, базы данных, веб-страницы и т.д. Далее проводится документация функций информационной системы, ее архитектуры, физической конфигурации и технологий, использованных для ее реализации. Возможен поиск уязвимостей в дизайне информационной системы. Определение используемых в реализации технологий поможет не упустить специфичных для них уязвимостей и в дальнейшем сконцентрироваться на их устранении. На этапе декомпозиции система разбивается на компоненты для создания профиля безопасности (который описывает реализацию аутентификации, авторизации, криптографии и других аспектов безопасности в системе). Проверяются основные вопросы безопасности, выделяются границы доверия, потоки данных и их входные точки. Система анализируется на исполнение следующих свойств: проверка пользовательских данных, аутентификация и авторизация, криптографическая защита передачи данных, управление исключениями, аудит и др. Профиль безопасности описывает реализацию аутентификации, авторизации, криптографии и других аспектов безопасности в системе. Далее определяются потенциальные угрозы для всех компонент системы. Компания Microsoft предлагает методику STRIDE для определения и категоризации угроз [2]. Моделирование при помощи STRIDE поможет обеспечить исполнение в информационной системе всех свойств безопасности. STRIDE – аббревиатура от: Spoofing Identity (подмена личности). Tampering with Data (изменение данных). Repudiation (отказ от совершенной операции). Information Disclosure (разглашение сведений). Denial of Service (отказ в обслуживании). Elevation of Privilege (повышение прав доступа).

По этой методике определяются угрозы для каждого компонента информационной системы в зависимости от категории угрозы. Угрозы типа «Подмена личности» актуальны для систем, в которых реализуются разные уровни доступа пользователей. Пользователь не должен иметь возможность притвориться другим пользователем или прочитать атрибуты другого пользователя. Угрозы типа «Изменение данных» реализуют возможность пользователя повлиять на логику работы системы через доступные интерфейсы. Система должна тщательно проверять все исходящие от пользователя данные в процессе их использования и вплоть до момента их сохранения в системе. При недостаточном аудите транзакций в системе угрозы типа «Отказ от совершенной операции» реализуют возможность пользователя отказаться от выполненных им каких-либо действий в системе, что может повлиять на достоверность циркулирующей по системе информации. Например, пользователь может заявить «Я не перечислял денежные средства на этот счет». При недостаточном аудите операций невозможно проверить данное заявление. Угрозы типа «Разглашение сведений» реализуют возможность публикации конфиденциальных данных в системе. Возможно, в системе обнаружится утечка информации. Дизайнеры системы также должны учитывать тот факт, что на нее будут проводиться атаки типа DoS (отказ в обслуживании). Необходимо убедиться, что ресурсоемкие процессы будут недоступны неавторизованным пользователям. Такими процессами могут являться: чтение больших файлов, сложные вычисления, исполнение длинных запросов к базе данных и т.д. Если в системе различаются пользовательские и административные роли, то необходимо убедиться в невозможности повышения прав доступа. Все действия в системе должны проверяться по матрице доступа. На следующем этапе моделирования все определенные угрозы необходимо зафиксировать в представленном далее виде:

- Описание угрозы.

- Объект возможной атаки.

- Риск.

- Возможный сценарий атаки.

- Предпринимаемые меры по устранению угрозы.

На последнем этапе процесса расставляются приоритеты по устранению угроз в зависимости от их риска. Это позволит заняться в первую очередь угрозами, которые могут нанести системе наибольший ущерб. Экономически невыгодно устранять абсолютно все определенные угрозы, поэтому возможно опустить угрозы, вероятность реализации которых стремится к нулю и ущерб от которых минимален. В итоге, для разработчиков информационной системы представляется документ, позволяющий им сформировать отчетливое понимание о потенциальных угрозах и рисках.

Литература

- Meier J. D., Mackman A., Dunner M., Vasireddy S., Escamilla R., Murukan A. Improving Web Application Security: Threats and Countermeasures [Электронный ресурс]. URL: http://msdn.microsoft.com/en-us/library/ff648644.aspx (дата обращения: 22.05.2015).

- The STRIDE Threat Model [Электронный ресурс]. URL: http://msdn.microsoft.com/en-us/library/ee823878%28v= cs.20%29.aspx (дата обращения: 10.05.2015).

References

- Meier J. D., Mackman A., Dunner M., Vasireddy S., Escamilla R., Murukan A. Improving Web Application Security: Threats and Countermeasures URL: http://msdn.microsoft.com/en-us/library/ff648644.aspx

- The STRIDE Threat Model . URL: http://msdn.microsoft.com/en-us/library/ee823878%28v= cs.20%29.aspx.

research-journal.org