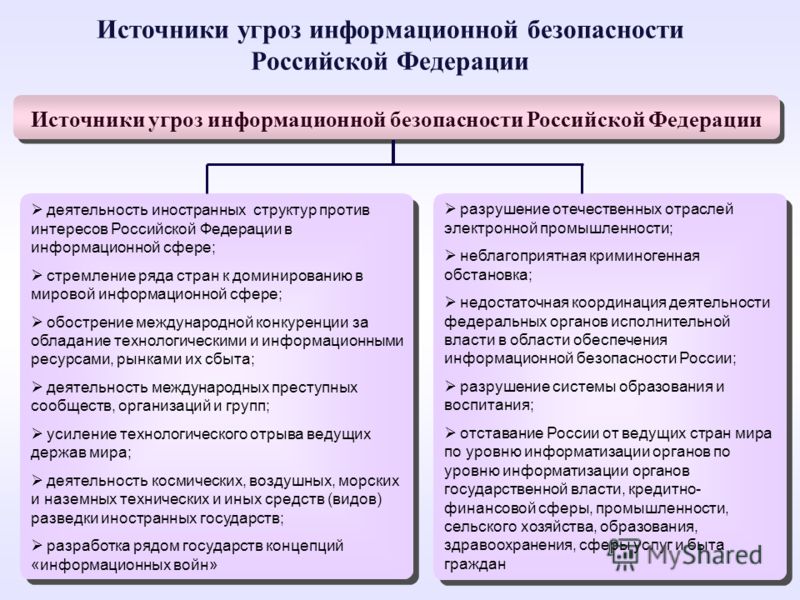

Источники угроз информационной безопасности Российской Федерации

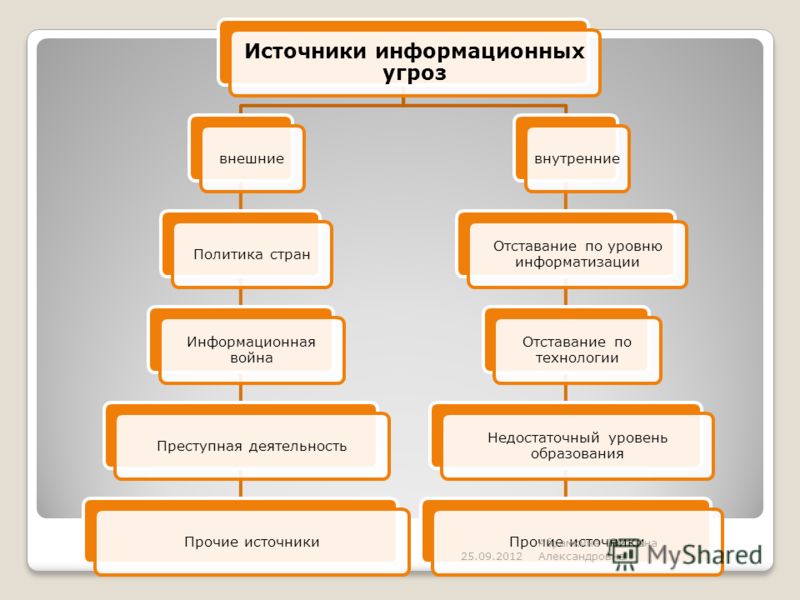

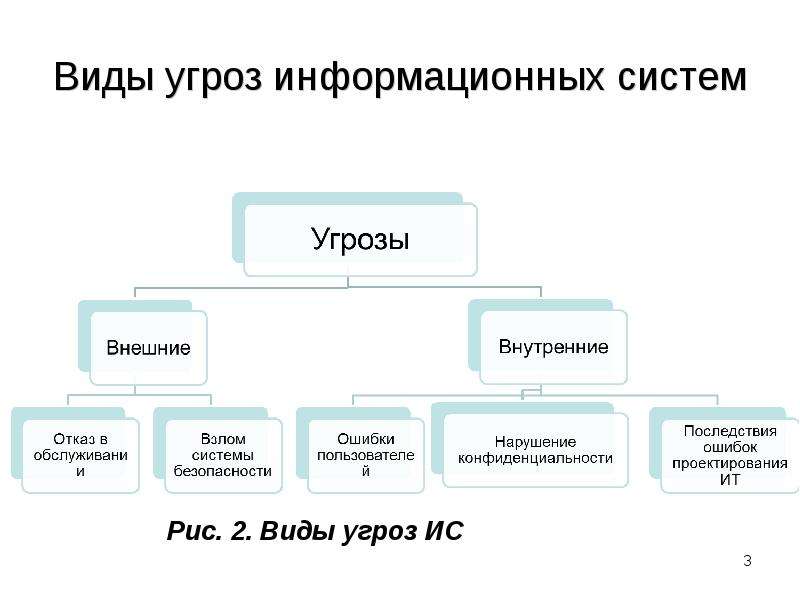

Источники угроз информационной безопасности Российской Федерации подразделяются на внешние и внутренние.

К внешним источникам относятся:

— деятельность иностранных политических, экономических, военных, разведывательных и информационных структур, направленная против интересов Российской Федерации в информационной сфере;

— стремление ряда стран к доминированию и ущемлению интересов России в мировом информационном пространстве, вытеснению ее с внешнего и внутреннего информационных рынков;

— обострение международной конкуренции за обладание информационными технологиями и ресурсами;

— деятельность международных террористических организаций;

— увеличение технологического отрыва ведущих держав мира и наращивание их возможностей по противодействию созданию конкурентоспособных российских информационных технологий;

— деятельность космических, воздушных, морских и наземных технических и иных средств (видов) разведки иностранных государств;

К внутренним источникам относятся:

— критическое состояние отечественных отраслей промышленности;

— неблагоприятная криминогенная обстановка, сопровождающаяся тенденциями сращивания государственных и криминальных структур в информационной сфере, получения криминальными структурами доступа к конфиденциальной информации, усиления влияния организованной преступности на жизнь общества, снижения степени защищенности законных интересов граждан, общества и государства в информационной сфере;

— недостаточная координация деятельности федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации по формированию и реализации единой государственной политики в области обеспечения информационной безопасности Российской Федерации;

— неразвитость институтов гражданского общества и недостаточный государственный контроль за развитием информационного рынка России;

— недостаточное финансирование мероприятий по обеспечению информационной безопасности Российской Федерации;

— недостаточная экономическая мощь государства;

— снижение эффективности системы образования и воспитания, недостаточное количество квалифицированных кадров в области обеспечения информационной безопасности;

— недостаточная активность федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации в информировании общества о своей деятельности, в разъяснении принимаемых решений, в формировании открытых государственных ресурсов и развитии системы доступа к ним граждан;

Фрагмент документа «Доктрина по Информационной Безопасности Российской Федерации»

_________________________________________

⇒ Ссылка по теме: Каталог программного обеспечения

Переход в он-лайн магазин Датаситем — официального Поставщика ПО в Российской Федерации.

Перейти на сайт Поставщика>>

_________________________________________

|

Для запроса на Коммерческое Предложение заполните Форму «Отправить запрос». — Обоснование стоимости программного обеспечения; — Техническое задание для закупки ; — Коммерческие Предложения 44-ФЗ / 223-ФЗ / 94-ФЗ. |

ищем источники и устраняем уязвимости

В статье рассказывается:- Понятие угрозы информационной безопасности

- Основные источники угрозы информационной безопасности

- Виды угроз информационной безопасности

- Подходы и способы защиты информационной безопасности

-

Пройди тест и узнай, какая сфера тебе подходит:

айти, дизайн или маркетинг.

Бесплатно от Geekbrains

С ростом цифровизации общества появляются различные виды угроз информационной безопасности. Злоумышленники атакуют не только коммерческие предприятия с целью похитить средства со счетов, но и секреты фирмы, информацию, представляющую куда большую ценность, чем деньги. Украденными могут быть данные банковских карт, адреса, телефоны, почтовые ящики.

Чтобы подобного не допустить, необходимо знать хотя бы кратко про виды угроз информационной безопасности, а также источники их поступления. Это поможет вам наметить направления по созданию безопасной среды, а также защитить свои данные в случае чего.

Понятие угрозы информационной безопасности

Невозможно представить современную жизнь без информационных технологий. Финансовая система, железнодорожный транспорт, электроэнергетика – все это и многое другое контролируется компьютерными системами.

Безопасность стран и оборонная сфера также подвластны компьютерным технологиям и телекоммуникациям. Обработка, хранение, предоставление потребителям и обмен важнейшей информацией осуществляется посредством формирования различных информационных баз в компьютерных устройствах.

Обработка, хранение, предоставление потребителям и обмен важнейшей информацией осуществляется посредством формирования различных информационных баз в компьютерных устройствах.

Такая высокая степень компьютеризации способствует снижению как личной безопасности пользователей, так и безопасности на государственном уровне, и ведет к возникновению риска утечки информации. Стремительное развитие компьютерных технологий и их недостаточная защита, увеличивают риски постороннего проникновения и воздействия. Этому есть множество примеров и подтверждений.

Угроза безопасности информации — это действие или событие, приводящее к проникновению в информационные системы и несанкционированному использованию информационных ресурсов, их разрушению и искажению.

Основные источники угрозы информационной безопасности

Зачастую, нарушение режима информационной безопасности происходит не только в результате спланированных действий злоумышленников, но и по вине самих сотрудников, не имеющих ни малейшего представления даже о базовых правилах информационной безопасности. Поэтому очень важно при приеме на работу новых сотрудников проводить инструктаж по информационной безопасности.

Поэтому очень важно при приеме на работу новых сотрудников проводить инструктаж по информационной безопасности.

Каждый пользователь должен иметь представление о том, какое программное обеспечение может нанести вред и привести к сбоям в работе всей системы, чтобы не нанести ущерб как самому себе, так и компании в целом. Иногда утечка информации может быть обусловлена целенаправленными действиями конкретного сотрудника компании, имеющего доступ к базе данных и желающего получить личную выгоду или материальное вознаграждение за предоставленную информацию.

Основной источник угроз – злоумышленники, хакеры, специализированные киберподразделения, использующие любые киберсредства, чтобы пробить защиту и проникнуть в базы данных, содержащие необходимую информацию. Находя узкие места и ошибки в работе программного обеспечения, они получают несанкционированную возможность получения данных из информационных баз.

Очень часто, учитывая неопытность пользователей, для получения нужной информации злоумышленники используют самый простой способ – использование спам-рассылок. Но иногда могут осуществляться и более серьезные виды кибератак.

Но иногда могут осуществляться и более серьезные виды кибератак.

Рекомендуем проводить оценку угроз информационной безопасности, используя комплексный подход и выбирая метод оценки, исходя из каждого конкретного случая. Например, используйте качественные запчасти и регулярно проводите техническое обслуживание компьютеров, с целью исключить потерю данных из-за неисправности оборудования. Регулярно обновляйте программное обеспечение и используйте только лицензионные версии антивирусов.

Основные источники угрозы информационной безопасностиУделите достаточное время для обучения коллектива базовым понятиям информационной безопасности и основным принципам действия вредоносных программ. Это воспрепятствует случайной утечке информации и предотвратит установку опасных программных комплексов.

Обязательно периодически делайте резервные копии и используйте DLP-системы для отслеживания действий сотрудников на рабочих местах. Так вы сможете быстро вычислить злоумышленника и уберечь компанию от потери важной информации.

Виды угроз информационной безопасности

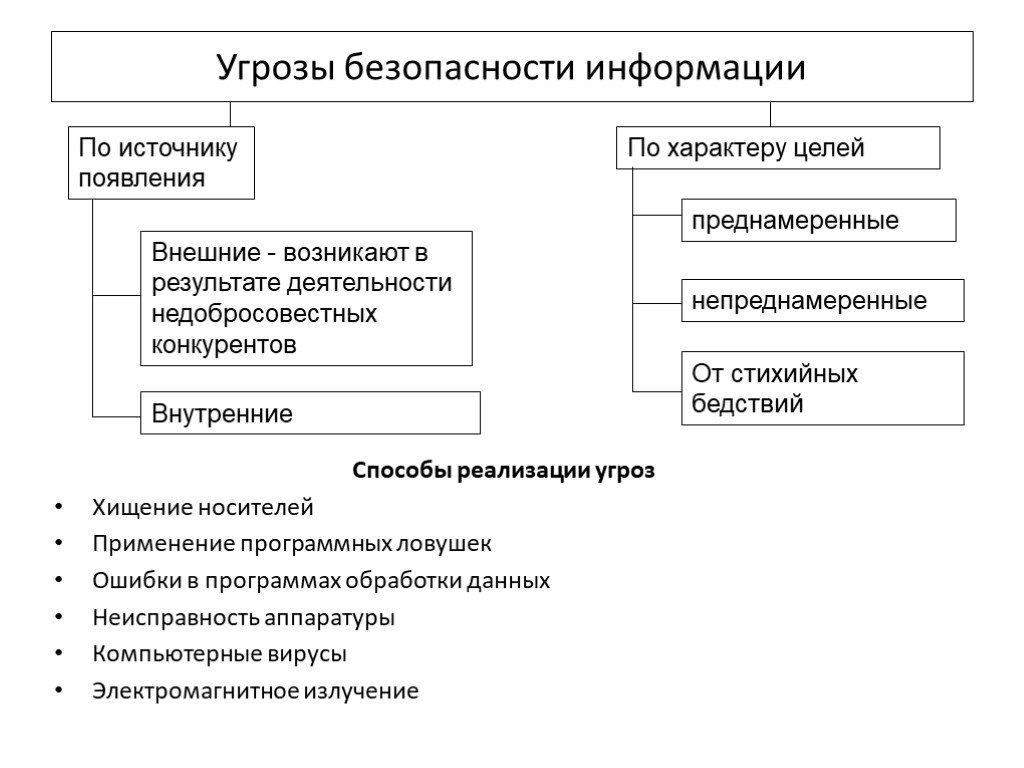

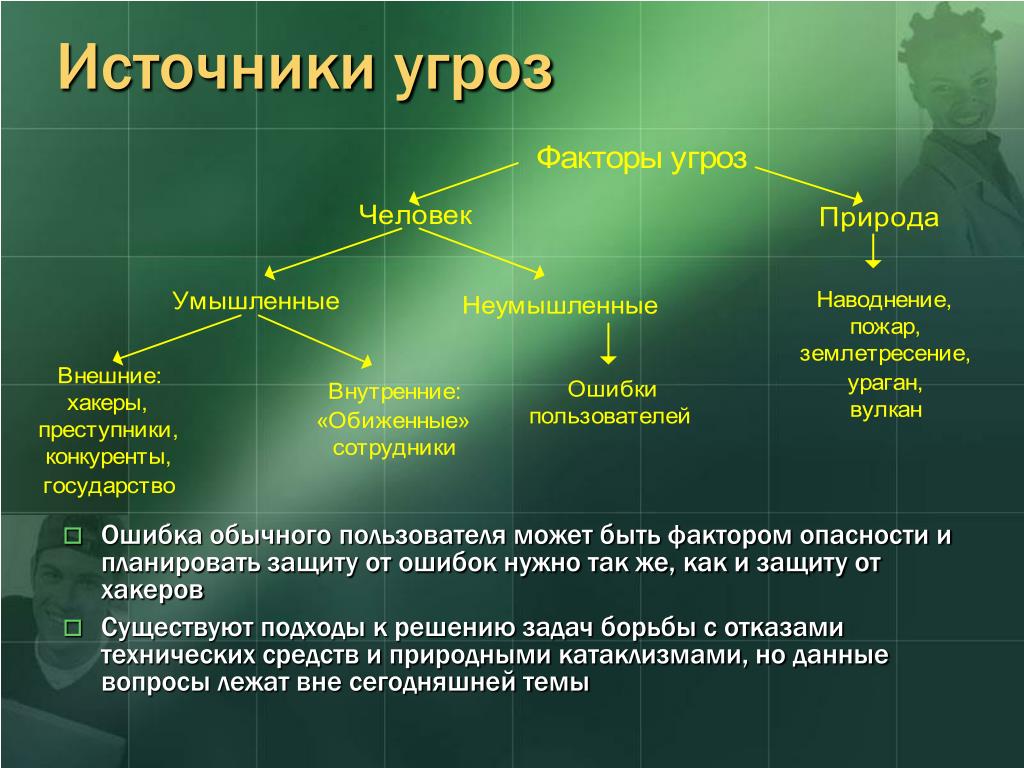

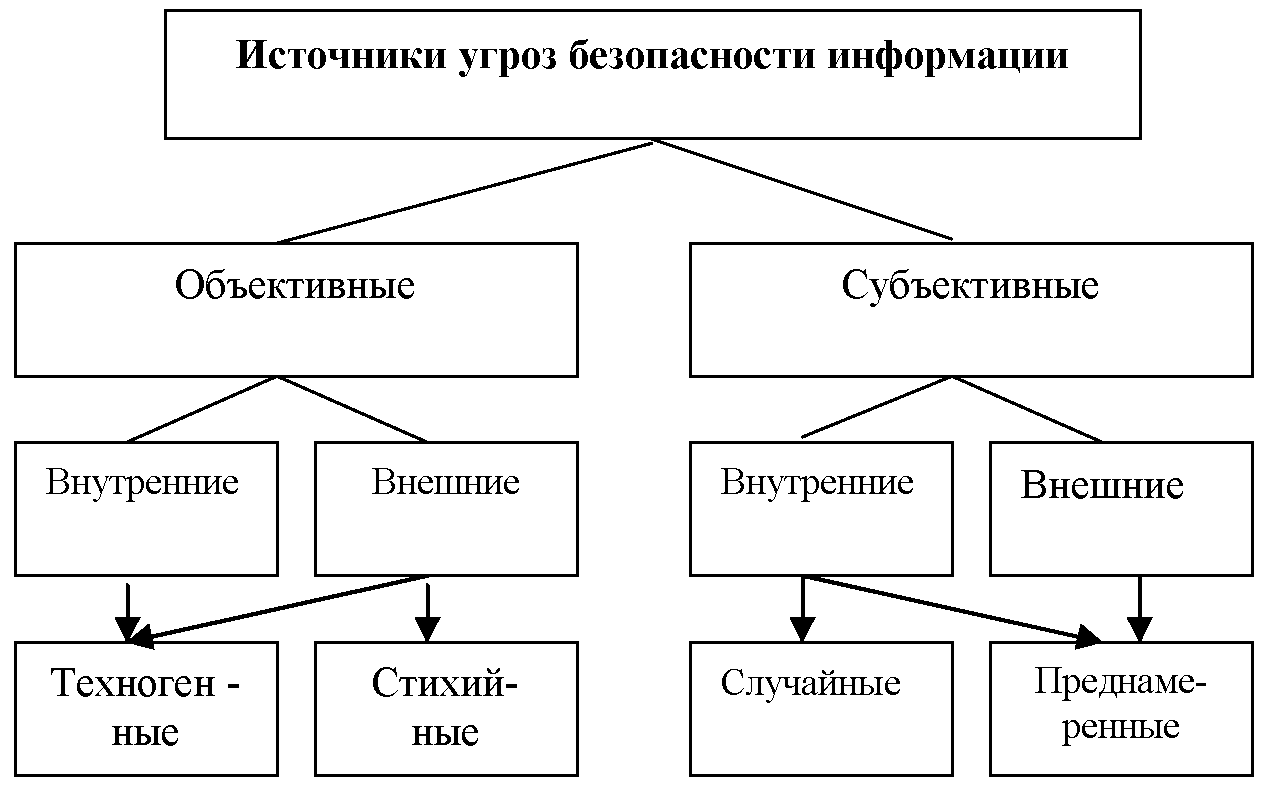

Угрозы классифицируются по различным признакам:

По аспекту информационной безопасности, на который они направлены:

- Угрозы доступности.

- Угрозы целостности.

- Угрозы конфиденциальности.

Топ-30 самых востребованных и высокооплачиваемых профессий 2023

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ ресурсов об IT-сфере

Только лучшие телеграм-каналы, каналы Youtube, подкасты, форумы и многое другое для того, чтобы узнавать новое про IT

ТОП 50+ сервисов и приложений от Geekbrains

Безопасные и надежные программы для работы в наши дни

pdf 3,7mb

doc 1,7mb

Уже скачали 21765По степени воздействия на информационную систему:

- Пассивные.

- Активные.

По природе возникновения:

- Непреднамеренные или преднамеренные.

- Естественные или искусственные.

По расположению источника:

- Внутренние угрозы.

- Внешние угрозы.

Угрозы могут быть направлены на базу данных, программные комплексы, аппаратуру или поддерживающую инфраструктуру.

Существуют разные трактовки понятия «угроза», напрямую зависящие от ситуации. Соответственно и применяемые меры безопасности будут разными. Например, существуют открытые публичные организации, для которых не существует угроз конфиденциальности, потому что вся информация находится в общем доступе. Но для большинства компаний несанкционированный доступ представляет серьезную опасность.

Если вы являетесь администратором виртуального сервера, то особое внимание вам нужно обращать на угрозы доступности, конфиденциальности и целостности данных. Вы несете личную ответственность за возможность осуществления этих видов угроз. Защита конфиденциальности и целостности информации является вашей персональной зоной ответственности.

Если угрозы направлены на взлом используемых вами программных комплексов, чаще всего на уровне пользователя вы не сможете на это повлиять. Единственный способ – не использовать некоторые программы. Использовать их можно, если проникновение злоумышленника не будет чревато утечкой важной информации и не повлечет существенных потерь для вас.

Единственный способ – не использовать некоторые программы. Использовать их можно, если проникновение злоумышленника не будет чревато утечкой важной информации и не повлечет существенных потерь для вас.

Безопасность от угроз, направленных на аппаратуру, инфраструктуру или от угроз природного характера, обеспечивает хостинг-компания, которая была выбрана вами в качестве арендодателя серверов. Подходите к выбору хостинг-компании внимательно и ответственно, она должна на высоком уровне обеспечить надёжность аппаратной и инфраструктурной составляющей.

Администратору виртуального сервера нужно обращать внимание на эти виды угроз информационной безопасности только в случае кратковременной потери доступа или сбоям в работе сервера по вине хостинг-компании, приводящим к значительным проблемам или убыткам для компании. Такие случаи бывают крайне редко, но все же иногда случаются, потому что объективно ни одна, даже самая лучшая, хостинг-компания не может обеспечить Uptime 100 %.

К основным видам угроз информационной безопасности относятся:

- Внутренние сбои или отказ информационной системы.

- Отказ поддерживающей инфраструктуры.

К основным угрозам в поддерживающей инфраструктуре относятся:

- Сбой в работе, связанный с намеренным или случайным выходом из строя электрических систем, систем связи, водоснабжения, теплоснабжения и кондиционирования.

- Обвал, разрушение или повреждение зданий и сооружений.

- Невыполнение обслуживающим персоналом своих должностных обязанностей, обусловленное забастовками, сбоями в работе транспортных служб, авариями, природными катаклизмами, террористическими актами и т.п.

Угрозы целостности разделяют на угрозы статической и динамической целостности, а также угрозы целостности служебной информации и содержательных данных.

Служебной информацией являются пароли для доступа, маршруты передачи данных в локальной сети и другая информация подобного рода. Очень часто противоправные действия и хакерские атаки осуществляет лицо, являющееся сотрудником компании, владеющее необходимым объемом информации о режиме работы и мерах защиты.

Для того чтобы нарушить статическую целостность злоумышленник:

- Вводит неверные данные.

- Изменяет исходные данные.

К угрозам динамической целостности относятся кражи, копирование данных, внесение дополнительной информации.

Что касается конфиденциальной информации, то ее разделяют на предметную и служебную.

Служебная информация, ярким примером которой являются пароли пользователей, несет техническую функцию и не относится к конкретной предметной области. Однако, ее раскрытие представляет особую опасность, потому что может способствовать получению доступа ко всей базе данных.

Даже в случае, если источником хранения информации является портативное устройство или она предназначена только для компьютерного использования, угрозы ее конфиденциальности могут быть вовсе некомпьютерного и в принципе нетехнического характера.

Одна из угроз, от которых очень трудно найти эффективный способ защиты – злоупотребление служебными полномочиями. Во многих системах предусмотрено предоставление доступа привилегированному пользователю, которым может являться системный администратор, ко всем файлам и почте любого пользователя.

Во многих системах предусмотрено предоставление доступа привилегированному пользователю, которым может являться системный администратор, ко всем файлам и почте любого пользователя.

Также ущерб может быть нанесен при сервисном обслуживании, потому что сервисный инженер получает неограниченный доступ и имеет возможность в обход защитных барьеров подобраться к любому файлу.

Подходы и способы защиты информационной безопасности

Различают следующие способы, обеспечивающие безопасность данных в информационных системах:

- Препятствие — физическая преграда, препятствующая доступу злоумышленников к секретной информации. К примеру, вход в здание, где находится сервер, хранящий важную информацию, разрешен только сотрудникам компании.

- Управление доступом — доступ к информации и ее использованию контролируется системой идентификации пользователей, с проверкой их полномочий. К примеру, секретная информация хранится в компьютерах, находящихся в помещении или на этаже, доступ на который имеется только у сотрудников, имеющих специальные пропуска или владеющих логином и паролем для доступа к базе данных.

Причем уровень предоставляемых каждому сотруднику привилегий может быть разным, в зависимости от уровня занимаемой должности и выполняемого сотрудником функционала.

Причем уровень предоставляемых каждому сотруднику привилегий может быть разным, в зависимости от уровня занимаемой должности и выполняемого сотрудником функционала. - Криптография — один из способов сохранения конфиденциальности информации и целостности данных с помощью шифрования путем преобразования текста в специальный алгоритм. Ярким примером являются электронно-цифровые подписи или хранение информации в блокчейне.

- Защита от атак вирусных и вредоносных программ (вирусы, трояны, сетевые черви, логические бомбы) — использование антивирусных программ, внешних накопителей информации, резервное копирование данных.

- Регламентация — это способ информационной защиты, помогающий практически исключить для злоумышленника получение доступа к хранимой конфиденциальной информации. Например, многие компании вводят запрет на использование сотрудниками личных флэшек, утверждают специальные правила и стандарты работы, регламентирующие сроки создания резервных копий данных и т.

п.

п. - Принуждение — установление определенных правил при работе с программами, содержащими секретную информацию, нарушение которых влечет за собой материальную, административную, а в некоторых случаях и уголовную ответственность.

- Побуждение — призыв к сотрудникам о соблюдении порядка по работе с конфиденциальной информацией, во избежание нарушений сложившихся морально-этических норм.

Различают следующие виды средств защиты информации:

- Технические средства. Например, установка сигнализации, защитных оконных решеток, использование устройств, создающих помехи при попытке передачи данных по радиоканалам, специальные электронные пропуска в виде ключ-карт для входа в здания.

- Программные средства. Программы для кодирования и шифрования данных, антивирусные программы, бэкап-системы, системы идентификации пользователей.

- Смешанные средства. Комбинированный комплекс технических и программных средств, обеспечивающих защиту информации.

- Организационные средства. Законодательные акты, нормативные документы, специализированные правила, регламентирующие деятельность в сфере защиты информации, оснащение и соответствующая подготовка помещений с компьютерной техникой, проведение сетевых кабелей с учетом требований по информационной безопасности и организация других действий, способствующих ограничению доступа к базам данных.

Предоставленная информация поможет вам грамотно и полно оценить возможность возникновения угроз, их актуальность и критичность. Взвесив все аргументы и проанализировав преимущества и недостатки, вы сможете подобрать наиболее эффективные способы и средства защиты своего информационного пространства.

Продвижение блога — Генератор продаж

Рейтинг: 5( голосов 5 )

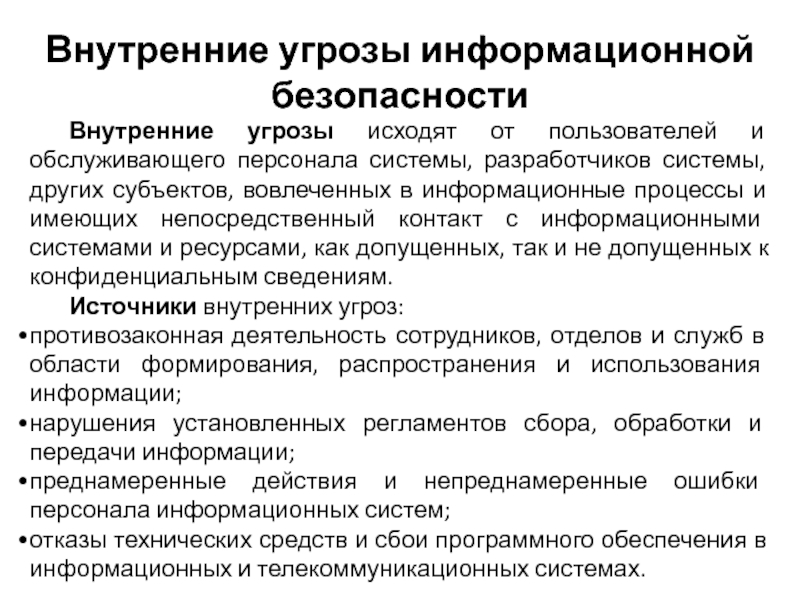

Поделиться статьейЧто такое внутренние угрозы в кибербезопасности?

Кибербезопасность Киберугрозы

Что такое внутренние угрозы кибербезопасности?

Поразительно, но около 22% инцидентов кибербезопасности вызваны внутренними угрозами. Однако компании слишком часто пренебрегают риском внутренних угроз, даже если они могут привести к критическим утечкам данных.

Однако компании слишком часто пренебрегают риском внутренних угроз, даже если они могут привести к критическим утечкам данных.

Внутренние угрозы кибербезопасности — это угрозы, исходящие от отдельных лиц и исходящие из самой организации. Это могут быть нынешние сотрудники, бывшие сотрудники, внешние подрядчики или поставщики. По сути любой, кто имеет доступ к устройствам или данным компании. Эта форма утечки данных предполагает, что внутренний злоумышленник получает доступ к конфиденциальной информации компании со злым умыслом. Среди злоумышленников могут быть как нынешние, так и бывшие сотрудники.

Существует множество форм неправомерного использования данных отдельными лицами, которые могут представлять угрозу для организаций. Они часто полагаются на пользователя, имеющего доступ к сетям и активам, для раскрытия, изменения и удаления конфиденциальной информации. Часть этой информации может включать:

- Методы обеспечения безопасности организаций

- Учетные данные для входа

- Данные клиентов и сотрудников

- Финансовая отчетность

Из-за характера внутренних угроз кибербезопасности традиционные превентивные меры безопасности часто оказываются неэффективными.

Почему люди совершают атаки на внутреннюю безопасность?

Вредоносная деятельность

Цели лиц, представляющих угрозу для организации, могут сильно отличаться от целей внешних киберпреступников. К основным мотивам внутренних угроз относятся:

Мошенничество: Кража, изменение или уничтожение данных компании с целью введения в заблуждение.

Шпионаж: Кража информации для другой организации (обычно конкурента).

Саботаж: Использование законного доступа к сети/активам компании для повреждения или уничтожения функциональности компании.

Кража интеллектуальной собственности: Кража интеллектуальной собственности компании с целью продажи или использования собственности.

Месть: Сотрудники, которые были уволены или иным образом стали безработными в компании, могут попытаться нанести ущерб репутации компании, получив доступ к конфиденциальной информации.

Небрежность

Важно отметить, что не все внутренние угрозы осуществляются злоумышленниками. Часто внутренние угрозы исходят от сотрудников, которые непреднамеренно или по неосторожности раскрывают конфиденциальную информацию компании. Вот почему обучение и обучение сотрудников имеют решающее значение в борьбе с риском утечки данных.

Существует множество способов, которыми сотрудники могут непреднамеренно способствовать утечке данных:

Жертвы фишинга или социальной инженерии: Фишинг заключается в том, что злоумышленник отправляет поддельные сообщения сотруднику, обычно выдавая себя за законную компанию. Затем пользователя убеждают предоставить учетные данные или данные через фальшивую страницу входа или напрямую. Разглашая конфиденциальные учетные данные или данные, пользователи могут непреднамеренно предоставить сторонним преступникам доступ к частным системам. Вы можете узнать о наиболее распространенных типах фишинговых атак здесь.

Использование неавторизованных устройств: Использование неавторизованных устройств может представлять огромный риск для групп безопасности, особенно с учетом сложности их мониторинга. USB-накопители являются примером, казалось бы, безобидного устройства, которое сотрудники могут не счесть нарушением безопасности. Однако зараженный USB-накопитель может предоставить удаленный доступ сторонним хакерам, которые затем могут попытаться получить доступ к конфиденциальным данным компании.

Использование неавторизованного программного обеспечения: Как и в случае с неавторизованными устройствами, сотрудники могут использовать стороннее программное обеспечение в законных деловых целях. Угроза возникает из-за нелегального или пиратского программного обеспечения, которое может включать вредоносное ПО и бэкдоры, открывающие доступ злоумышленникам.

Потеря устройств компании: Потеря незащищенного/незашифрованного оборудования компании является чрезвычайно распространенной причиной утечки данных. Аэропорт Хитроу был оштрафован на 120 000 фунтов стерлингов за «серьезные» сбои в защите данных, когда сотрудник потерял незашифрованное USB-устройство хранения данных, содержащее особо важную информацию.

Аэропорт Хитроу был оштрафован на 120 000 фунтов стерлингов за «серьезные» сбои в защите данных, когда сотрудник потерял незашифрованное USB-устройство хранения данных, содержащее особо важную информацию.

Неправильный контроль доступа: Управление контролем доступа жизненно важно для борьбы с внутренними угрозами. Будь то управление доступом внутренних пользователей, доступом третьих лиц или отзывом доступа бывших сотрудников, управление доступом имеет решающее значение. Процесс управления контролем доступа можно легко упустить из виду, но при неправильной реализации он может вызвать огромные проблемы.

Как предотвратить внутренние угрозы?

Как правило, внутренних угроз можно избежать с помощью тщательных общекорпоративных политик, процедур и технологий, которые помогают предотвратить неправомерное использование привилегий и уменьшить ущерб, который это может нанести.

Основные политики, на которых компания должна сосредоточиться для снижения риска внутренних угроз, включают:

Регулярные оценки рисков в масштабах предприятия: Знание того, что представляют собой ваши критически важные активы, их уязвимости и потенциальные угрозы, может дать отличное представление о том, как улучшить вашу ИТ-инфраструктуру безопасности. Объедините это с приоритизацией рисков, чтобы постоянно развивать безопасность.

Объедините это с приоритизацией рисков, чтобы постоянно развивать безопасность.

Документация по политикам и применению: Как правило, политики и правила должны быть точно задокументированы, чтобы обеспечить эффективное развертывание программного обеспечения безопасности. Должны быть созданы политики для персонализации того, какой доступ могут иметь определенные сотрудники, чтобы избежать риска доступа всех сотрудников к конфиденциальным и конфиденциальным данным. Доступ часто может быть назначен на основе отдела.

Наиболее эффективные политики, на которые следует обратить внимание, включают Общие правила защиты данных, управление паролями и политики доступа третьих лиц.

Физическая безопасность: Профессиональная группа безопасности, руководствуясь вашими инструкциями, может значительно снизить риск внутренних угроз. Существует много уровней физической безопасности, которые могут помочь предотвратить проникновение злоумышленников в области внутри организации, к которым у них не должно быть доступа:

- Ловушки: Человек, желающий получить доступ к определенной области, должен пройти через начальную дверь в комнату ожидания.

В этой комнате их осматривают из окна или камеры, прежде чем вторая дверь будет отперта.

В этой комнате их осматривают из окна или камеры, прежде чем вторая дверь будет отперта. - Турникеты/Ворота: Этот эффективный контроль очень распространен в офисных зданиях и требует, чтобы сотрудники прикладывали свой пропуск к считывателю, который откроет ворота и позволит им пройти.

- Электронные двери: Эти безопасные двери следует использовать по всему учреждению, чтобы ограничить области, к которым человек может получить доступ, в зависимости от их роли. Только допуск определенных людей в определенные области не только снижает риск злонамеренной деятельности, но также может помочь найти ответственного человека, поскольку список потенциальных подозреваемых намного короче.

Средства мониторинга могут быть реализованы для обеспечения мониторинга в режиме реального времени и предоставления персоналу службы безопасности возможности обнаруживать злоумышленников или внутренние угрозы и реагировать на них:

- CCTV: Это позволяет осуществлять мониторинг с нескольких взаимосвязанных камер на вашем объекте.

Это дает группам безопасности расширенный обзор деятельности на месте.

Это дает группам безопасности расширенный обзор деятельности на месте. - Охранники: Несмотря на то, что крайне важно иметь строгие политики, также должна быть команда, обученная их использованию и обслуживанию, чтобы они могли в полной мере использовать средства контроля безопасности и реагировать на инциденты.

- Системы обнаружения вторжений: Эти системы имеют несколько различных триггеров, которые могут генерировать оповещения или активировать сигналы тревоги, включая тепловое обнаружение, обнаружение звука и обнаружение движения. Примером этого может быть система обнаружения звука, которая может распознавать звук разбитого стекла (например, злоумышленник разбивает окно, чтобы получить доступ к зданию) и запускать тревогу.

Меры безопасности, которые действуют как сдерживающие факторы, включают предупреждающие знаки и колючую проволоку. Их цель — отпугнуть потенциальных злоумышленников и снизить вероятность их попыток проникнуть внутрь:

- Предупреждающие знаки: Такие знаки, как «НЕ ВХОДИТЕ» и «Вы нарушаете границы», могут заставить людей обернуться, поскольку они были проинформированы о том, что любые дальнейшие действия могут быть незаконными.

- Заборы: Металлические заборы из сетки-рабицы с колючей или колючей проволокой наверху очень распространены. Это создает барьер, через который невозможно перелезть, и требует больше усилий от злоумышленников для обхода, замедляя их и давая больше времени для их обнаружения.

- Охранное освещение: Освещение используется для предотвращения зон с плохой видимостью из-за темноты, которые могут позволить злоумышленнику обойти средства контроля безопасности, такие как видеонаблюдение и охранники. Освещение территорий в сочетании с камерами — отличное решение для сдерживания и наблюдения.

Мониторинг и управление удаленным доступом со всех оконечных устройств: Развертывание и правильная настройка систем обнаружения и предотвращения беспроводных вторжений, а также системы перехвата мобильных данных. Регулярно проверяйте, требуется ли сотрудникам по-прежнему удаленный доступ и/или мобильное устройство. Убедитесь, что весь удаленный доступ прекращается, когда сотрудник покидает организацию.

Убедитесь, что весь удаленный доступ прекращается, когда сотрудник покидает организацию.

Повышение безопасности сети: Настройка брандмауэра, специально разработанного для вашей организации, может помочь снизить риски внутренних угроз. Это может включать занесение в черный список всех хостов и портов, а затем добавление в белый список только тех, которые необходимы для улучшения возможностей мониторинга и уменьшения перемещения внутренней угрозы. Настройка и внедрение DMZ (демилитаризованной зоны) гарантирует, что важные системы не будут напрямую подключаться к Интернету. Сегментация сети — еще один эффективный метод, поскольку он помогает предотвратить свободное перемещение пользователей по сети.

Надлежащая утилизация оборудования и документации: Перед утилизацией или переработкой диска полностью сотрите все его данные, чтобы гарантировать, что их больше нельзя будет восстановить — инсайдеры могут попытаться восстановить удаленные данные, если они не были стерты надлежащим образом. Если вы хотите избавиться от старого жесткого диска, который потенциально мог содержать конфиденциальную информацию, физически уничтожить его было бы лучшим подходом.

Если вы хотите избавиться от старого жесткого диска, который потенциально мог содержать конфиденциальную информацию, физически уничтожить его было бы лучшим подходом.

Обучение по вопросам осведомленности об угрозах и безопасности для всех сотрудников: Обучите всех новых сотрудников и подрядчиков правилам безопасности, прежде чем предоставлять им доступ к какой-либо компьютерной системе. Это должно быть установлено как стандартная процедура.

Обучайте и проверяйте своих сотрудников на предмет атак социальной инженерии и конфиденциальных данных, оставленных в открытом доступе.

Хорошим примером может быть выполнение ваших собственных фишинговых атак на их почтовые ящики или проведение атак с использованием социальной инженерии. Поощряйте сотрудников сообщать о проблемах безопасности и обучайте их тому, как они могут уменьшить внутренние угрозы. Подумайте о том, чтобы предлагать поощрения тем, кто следует передовым методам обеспечения безопасности.

К сожалению, полностью исключить риск внутренних угроз сложно, однако внедрение решения по обнаружению внутренних угроз является самой надежной защитой.

Разработать процесс увольнения сотрудников: Разработать надежную базу знаний или автоматизированную процедуру прекращения доступа сотрудников к системам организации.

Как Aspire может помочь при внутренних атаках на систему безопасности?

Здесь, в центре управления безопасностью Aspires, мы используем управляемую систему EDR (Endpoint Detection & Response). Эта система позволяет нам непрерывно отслеживать конечные точки и серверы в режиме 24/7 365 дней в году и немедленно реагировать на известные и признанные угрозы, используя машинное обучение и настраиваемые правила IOC (индикатор компрометации), установленные нашими аналитиками и инженерами.

Это дает вам преимущество перед этими внутренними угрозами, позволяя нам анализировать и действовать до того, как будет нанесен какой-либо ущерб. Платформа постоянно совершенствуется в такой быстро развивающейся отрасли, и наши охотники за угрозами предоставляют нам информацию, чтобы мы могли заранее снизить требуемую реактивность. Мы используем Crowdstrike, которая является лидером отрасли, когда речь идет о платформах EDR.

Платформа постоянно совершенствуется в такой быстро развивающейся отрасли, и наши охотники за угрозами предоставляют нам информацию, чтобы мы могли заранее снизить требуемую реактивность. Мы используем Crowdstrike, которая является лидером отрасли, когда речь идет о платформах EDR.

404: Страница не найдена

БезопасностьСтраница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Узнайте последние новости.

- Наша домашняя страница содержит самую свежую информацию об информационной безопасности.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, «Безопасность».

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

Сеть- Введение в smartNIC и их преимущества

SmartNIC разгружают задачи обработки пакетов с ЦП сервера, высвобождая ресурсы для производительности приложений. Они могут запускать пакет…

- IOTech Edge Connect освобождает данные от заводских устройств

Компания IOTech разработала Edge Connect для сбора данных от операционных технологий и отправки их в ИТ-системы, которые отслеживают и контролируют …

- 5 методов устранения проблем с сетью в Linux и Windows

Отладку проблемы с сетью следует начинать с устранения основных неполадок. Если это не поможет, администраторы должны проверить, проверить и …

- Отсутствие соглашения о правилах ИИ в США и ЕС дает Китаю преимущество

В то время как ЕС и Китай предложили правила ИИ, США продолжают применять подход невмешательства к регулированию, который может повлиять на их .

..

.. - США балансируют между дипломатией и безопасностью с Китаем

На фоне переговоров о дальнейшем введении экспортного контроля в отношении Китая представители администрации подтвердили желание президента Байдена ввести …

- Напряженность в отношениях с ЕС растет из-за Закона о цифровых рынках и технической политики

члена Конгресса хотят, чтобы администрация Байдена выступила против ЕС по поводу технологической политики, направленной против американского бизнеса.

- Увеличьте срок службы ПК с помощью эффективного управления жизненным циклом ПК

Когда ИТ-отделы устанавливают политику жизненного цикла для ПК и настольных компьютеров, им необходимо установить продолжительность жизни ПК для групп пользователей. …

- Оценка вариантов поддержки AppleCare Professional

AppleCare+ — не единственный вариант покрытия и поддержки, который предлагает Apple.

ИТ-специалистам следует рассмотреть различные варианты AppleCare Professional …

ИТ-специалистам следует рассмотреть различные варианты AppleCare Professional … - Роль шифрования файлов и папок Mac для бизнеса

ИТ-администраторы могут включить утилиту Mac FileVault для бизнес-файлов и данных, чтобы обеспечить дополнительный уровень безопасности и …

- Навигация по проблемам выставления счетов за использование нескольких облаков

Отслеживание облачных счетов из нескольких облаков или учетных записей может быть сложным. Узнайте, как идентифицировать мультиоблачный биллинг …

- 5 лучших практик оптимизации затрат Google Cloud

Стоимость всегда является главным приоритетом для предприятий. Для тех, кто рассматривает Google Cloud или текущих пользователей, откройте для себя эти оптимизации …

- Как создавать моментальные снимки Amazon EBS и управлять ими через интерфейс командной строки AWS

Моментальные снимки

EBS являются важной частью любой стратегии резервного копирования и восстановления данных в развертываниях на основе EC2.