10 самых страшных компьютерных вирусов в истории

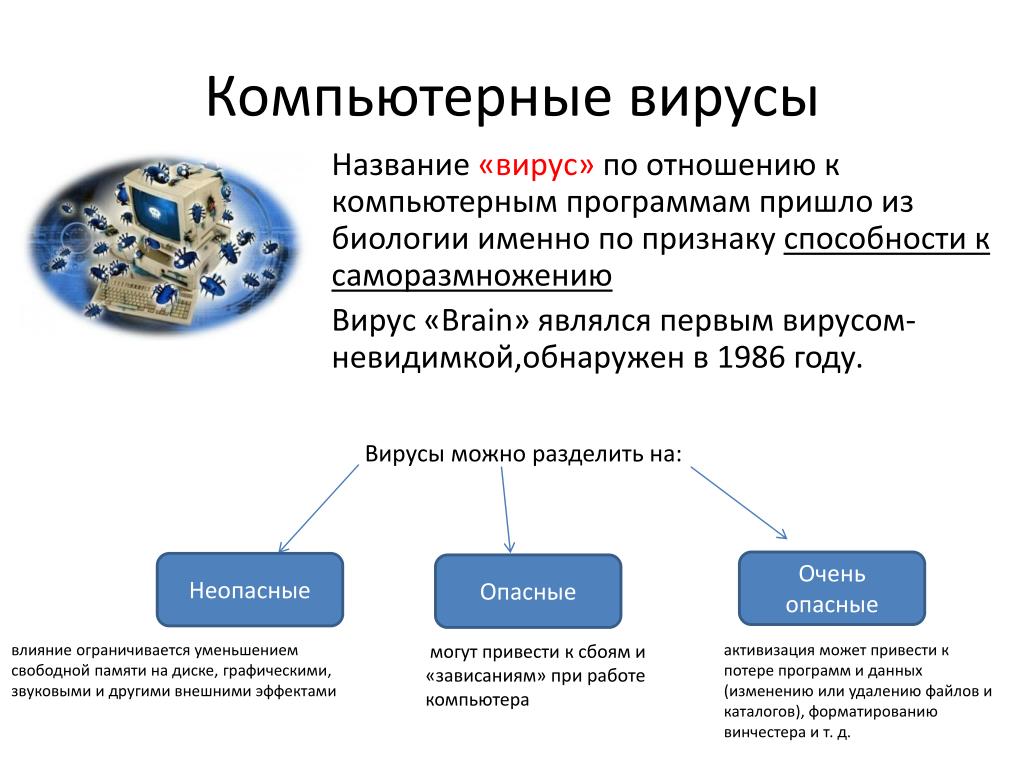

Только представьте: на дворе 1986 год, и на вашем ПК с Windows появляется сообщение о том, что компьютер заражен вирусом. Чтобы исправить ситуацию, нужно позвонить братьям Алви. В тот момент, когда вы берете свой телефон и начинаете набирать номер, вы сразу же сожалеете о том, что использовали пиратскую версию их программы.

Это был Brain, первый компьютерный вирус. Он был создан для защиты программного обеспечения. Однако благие намерения продлились недолго. Вскоре вирусы приобрели вредоносный характер, что привело к ущербу в миллиарды долларов, краже личных данных, выходу из строя оборудования… список можно продолжать бесконечно.

Melissa — 1999

В 1999 году компьютерные вирусы все еще были относительно новым понятием. Однако вирус Melissa, известный как самый быстрорастущий вирус того времени, продемонстрировал масштаб проблемы.

Все началось с того, что некий Дэвид Ли Смит использовал учетную запись AOL для загрузки файла в интернет, который при загрузке перехватывал ранние версии Microsoft Word. Если у пользователя был установлен Microsoft Outlook, вирус отправлял себя по электронной почте 50 первым контактам в адресной книге пользователя.

Если у пользователя был установлен Microsoft Outlook, вирус отправлял себя по электронной почте 50 первым контактам в адресной книге пользователя.

И это было не так безобидно, как может показаться. По данным ФБР, многие корпоративные и правительственные почтовые серверы оказались перегружены, и их пришлось отключить. Кроме того, интернет-трафик замедлился до минимума.

У этого вируса действительно был счастливый конец. Через несколько месяцев после того, как Дэвид Ли Смит получил приговор, ФБР создало специальное подразделение, которое и по сей день расследует киберпреступления.

ILOVEYOU — 2000

Кто бы не хотел обнаружить во входящих любовное послание? К сожалению, многие Ромео и Джульетты в 2000 году стали жертвами вируса после того, как открыли в Microsoft Outlook что-то, напоминающее письмо.

Вирус ILOVEYOU (тогда известный как Love Bug) технически был червем и начинался как, казалось бы, невинный email. Многих привлек заголовок ILOVEYOU («я люблю тебя»). Внутри ждал текстовый файл под названием LOVE-LETTER-FOR-YOU.TXT.VBS.

Внутри ждал текстовый файл под названием LOVE-LETTER-FOR-YOU.TXT.VBS.

Стоило его открыть, как червь начинал необратимо повреждать такие файлы, как фотографии и важные документы на компьютере пользователя. Хуже того, это вложение получали все адреса в Microsoft Outlook. Вирус распространялся подобно лесному пожару — и все это без участия человека.

В результате всего за несколько дней были заражены миллионы компьютеров.

Code Red — 2001

Одно из самых зловещих наименований в нашем списке — Code Red (англ. «код красный»), который захватил сети в 2001 году. На самом деле, многие расценивают это как первую серьезную атаку на корпоративную систему.

Червь Code Red был специально нацелен на системы, работающие под управлением Microsoft Internet Information Services (IIS) для Windows Server. Как описано в бюллетене по безопасности Microsoft, злоумышленник может использовать непроверенный буфер, начать сессию сервера, переполнить буфер и выполнить код на сервере.

Результат? На важных сайтах будет отображаться надпись «Добро пожаловать на http://www. worm.com ! Взломан китайцами!» и больше ничего. Червь также провоцировал опасные DoS-атаки.

worm.com ! Взломан китайцами!» и больше ничего. Червь также провоцировал опасные DoS-атаки.

Но почему для него было выбрано такое зловещее имя? Он был вдохновлен напитком, который пили трудники службы безопасности, когда обнаружили червя: Mountain Dew Code Red.

Nimda — 2001

Nimda появился всего через несколько месяцев после Code Red и вскоре после терактов 11 сентября. Это был червь, и, как ILOVEYOU и Code Red, он копировал сам себя.

Однако Nimda был особенно опасен, поскольку мог распространяться различными способами, в том числе по email и через скомпрометированные сайты. Nimda затрагивал операционные системы Windows и мог изменять системные файлы и даже создавать гостевые учетные записи.

Из-за Nimda миллионы компьютеров были заражены, и многим крупным корпорациям пришлось отключать сети и операции. Фактический ущерб Nimda еще предстоит оценить. Но он определенно был немалым.

Sobig — 2003

В то время как открытие электронного письма может и не привести к заражению, вложения — совсем другое дело. Открывать странные вложения с незнакомых адресов категорически запрещено. И хотя многие пользователи электронной почты сегодня знают об этом, в 2003 году все было по-другому.

Открывать странные вложения с незнакомых адресов категорически запрещено. И хотя многие пользователи электронной почты сегодня знают об этом, в 2003 году все было по-другому.

Червь Sobig заразил миллионы компьютеров Microsoft по email. Угроза попадала в почтовый ящик с темой письма вроде «Подробности» или «Спасибо!». А внутри было бы вложение, которое просто умоляло кликнуть на него.

При нажатии Sobig заражал компьютер, искал другие адреса email в различных компьютерных файлах, а затем быстро воспроизводил себя, отправляя себя на эти адреса.

Что еще хуже, у Sobig было несколько вариантов, включая A, B, C, D, E и F — худший из всех. По данным на август 2003 года, одно из 17 писем в мире было копией Sobig.F.

Благодаря своим возможностям распространения Sobig перегружала сети по всему миру и нанесла ущерб в миллиарды долларов.

Mydoom — 2004

«Я просто делаю свою работу, ничего личного, извини».

Такое сообщение отправлял почтовый червь Mydoom, впервые обнаруженный в 2004 году. И он успел немало натворить. Mydoom быстро стал самым быстрорастущим почтовым червем в истории. На самом деле, этот титул по-прежнему остается за ним.

И он успел немало натворить. Mydoom быстро стал самым быстрорастущим почтовым червем в истории. На самом деле, этот титул по-прежнему остается за ним.

Читайте по теме:

Риски кибербезопасности при покупке бизнеса: как устранить?

Как хакеры атакуют программы лояльности и чем это грозит бизнесу и его клиентам

На портале «Госуслуг» обнаружили 34 уязвимости

Подобно Sobig и другим червям из этого списка, Mydoom в основном распространялся через вложения электронной почты. Если вложение открывали, червь отправлял себя на другие адреса электронной почты, найденные в адресной книге пользователя или других локальных файлах.

Быстрый рост Mydoom замедлил интернет-трафик по всему миру. В то время сообщалось, что на некоторых сайтах время отклика упало на 8-10% ниже среднего. Также Mydoom много раз использовался для DoS- и DDoS-атак.

Zeus — 2007

Zeus, также известный как Zbot, — это вредоносный троян, заражающий Microsoft Windows. Чаще всего такие вирусы нацелены на финансовую или банковскую информацию. Впервые Zeus был замечен в 2007 году, когда было обнаружено, что вредоносная программа крадет данные у Министерства транспорта США.

Чаще всего такие вирусы нацелены на финансовую или банковскую информацию. Впервые Zeus был замечен в 2007 году, когда было обнаружено, что вредоносная программа крадет данные у Министерства транспорта США.

Он работает, создавая ботнет — сеть компьютеров с дистанционным управлением или ботов, зараженных вредоносным ПО. В результате злоумышленник может управлять несколькими компьютерами одновременно. Zeus часто заражает компьютер после того, как пользователь переходит по вредоносной ссылке в письме или загружает зараженный файл.

Почему Zeus так опасен? Вредоносная программа может отслеживать, какие клавиши нажимает пользователь, чтобы получить конфиденциальную информацию, например пароли от онлайн-банка. Фактически, в 2010 году ФБР разоблачило преступную группировку, которая похитила у своих жертв около $70 млн при помощи трояна Zeus.

Stuxnet — 2010

Stuxnet приобрел широкую известность в 2010 году как первый червь, разработанный для атак на промышленные системы управления. Червь нанес физический ущерб ядерным объектам Ирана, в частности центрифугам. Как это произошло? Используя уязвимости, обнаруженные в Windows, он получил доступ к программному обеспечению, используемому для управления промышленным оборудованием.

Червь нанес физический ущерб ядерным объектам Ирана, в частности центрифугам. Как это произошло? Используя уязвимости, обнаруженные в Windows, он получил доступ к программному обеспечению, используемому для управления промышленным оборудованием.

Stuxnet был уникален еще и тем, что червь впервые был внедрен на компьютеры с помощью зараженных USB-накопителей. Даже сейчас Stuxnet называют первым в мире кибероружием.

PoisonIvy — 2011

Известный как троян бэкдора или троян удаленного доступа (RAT), PoisonIvy используется для получения доступа к компьютеру жертвы. Хотя это не вирус, а разновидность вредоносного ПО, он заслуживает места в этом списке.

PoisonIvy был впервые выявлен в 2005 году. Однако одна из наиболее заметных атак с использованием трояна произошла в 2011 году. Хакеры использовали его, чтобы украсть критически важную информации у производителей химической продукции, правительственных учреждений и других организаций.

PoisonIvy опасен тем, что позволяет злоумышленникам отслеживать нажатия клавиш, перехватить экран и много другого. Троян также используется для кражи паролей и другой важной личной информации.

Троян также используется для кражи паролей и другой важной личной информации.

WannaCry — 2017

Атака программы-вымогателя WannaCry произошла в мае 2017 года. Цель была проста: захватить файлы пользователя и получить выкуп в биткоинах.

WannaCry использовал утечку EternalBlue для получения доступа к компьютерам под управлением Microsoft Windows. Оказавшись внутри, WannaCry шифровал данные компьютера. Затем они увидели сообщение с требованием оплаты в биткоинах за доступ к их файлам.

К сожалению, у WannaCry действительно были свои жертвы. В 2017 году ущерб оценивался в миллиарды долларов. Даже сегодня WannaCry продолжает работать, подчеркивая важность защиты от программ-вымогателей.

По мере развития технологий меняется и работа киберпреступников. Хотя события в тексте произошли годы назад, не стоит думать, что вирусы остались в прошлом.

Серьезные угрозы, такие как программы-вымогатели, живее всех живых. Лучшее, что ты можно сделать, — защитить себя. Даже самые элементарные меры безопасности позволяют предотвратить заражение устройств вирусами.

Источник.

Фото на обложке: solarseven / Shutterstock

Подписывайтесь на наш Telegram-канал, чтобы быть в курсе последних новостей и событий!

история развития от безобидных домашних шпионов до похитителей банковских карт / Хабр

ДИСКЛЕЙМЕР: Статья написана в информационно-познавательных целях и не претендует на высокий уровень «технической» составляющей. Диаграммы приведенные в статье не носят рекламный характер.

История появления компьютерных вирусов насчитывает уже почти 40 лет. Один из самых первых вирусов был разработан для компьютера Apple (но, в последствии, он так и не привёл к массовому заражению «яблочных» ПК). Произошло это в 1981 году, а звали «пионера» Elk Cloner (в вольном переводе «клонировщик лосей»). Этот «сохатый» был довольно безобиден, но надоедлив: при каждой загрузке пользователь заражённого компьютера видел на экране забавный (но не для владельца ПК) стишок, после чего компьютер начинал снова работать в обычном режиме.

Elk Cloner заражал компьютеры с дискеты: загружаясь с заражённой дискеты система запускала копию вируса. Никакого серьёзного влияния на работу компьютера он не оказывал, поскольку был написан американским школьником Ричардом Скрента забавы ради. Таким образом, Elk Cloner, который было бы правильнее назвать программой-шуткой, положил начало обширной категории «загрузочных вирусов», так как прописывался в сектор загрузки Apple II. Интересно, что в сети нередко можно встретить утверждение, что под OS X и iOS вирусов не бывает. Так вот, помимо «клонировщика лосей» есть и современные вирусы под ПО «яблочников», хотя надо признать, что их в разы меньше, чем под Windows и Android.

А первый распространённый вирус для ПК под управлением операционной системы MS DOS, появился в 1986 году, и назывался он Brain (в переводе с английского «мозг»). Впрочем, разработчики этого вируса, пакистанские братья Фарук Альви, не хотели вредить людям: они написали Brain для того, чтобы защитить написанную ими медицинскую программу от нелицензионного копирования.

Работал он так: в случае обнаружения пиратской программы вирус несколько замедлял работу дискеты, а также ограничивал память при взаимодействии с программой. Интересно, что создатели «Мозга» позаботились о том, что при его загрузке пользователь получал не только сообщение о заражении, но и телефон разработчиков, которые обещали выслать «лекарство» (привычных антивирусных программ тогда ещё, разумеется, не было). И слово своё до поры до времени братья держали, однако заражений оказалось так много, что можно было говорить уже о целой эпидемии: пользователи со всего мира стали атаковать несчастный пакистанский номер, и братьям ничего не оставалось, как просто отключить телефон. Так мир пережил первую «пандемию», вызванную компьютерным вирусом.

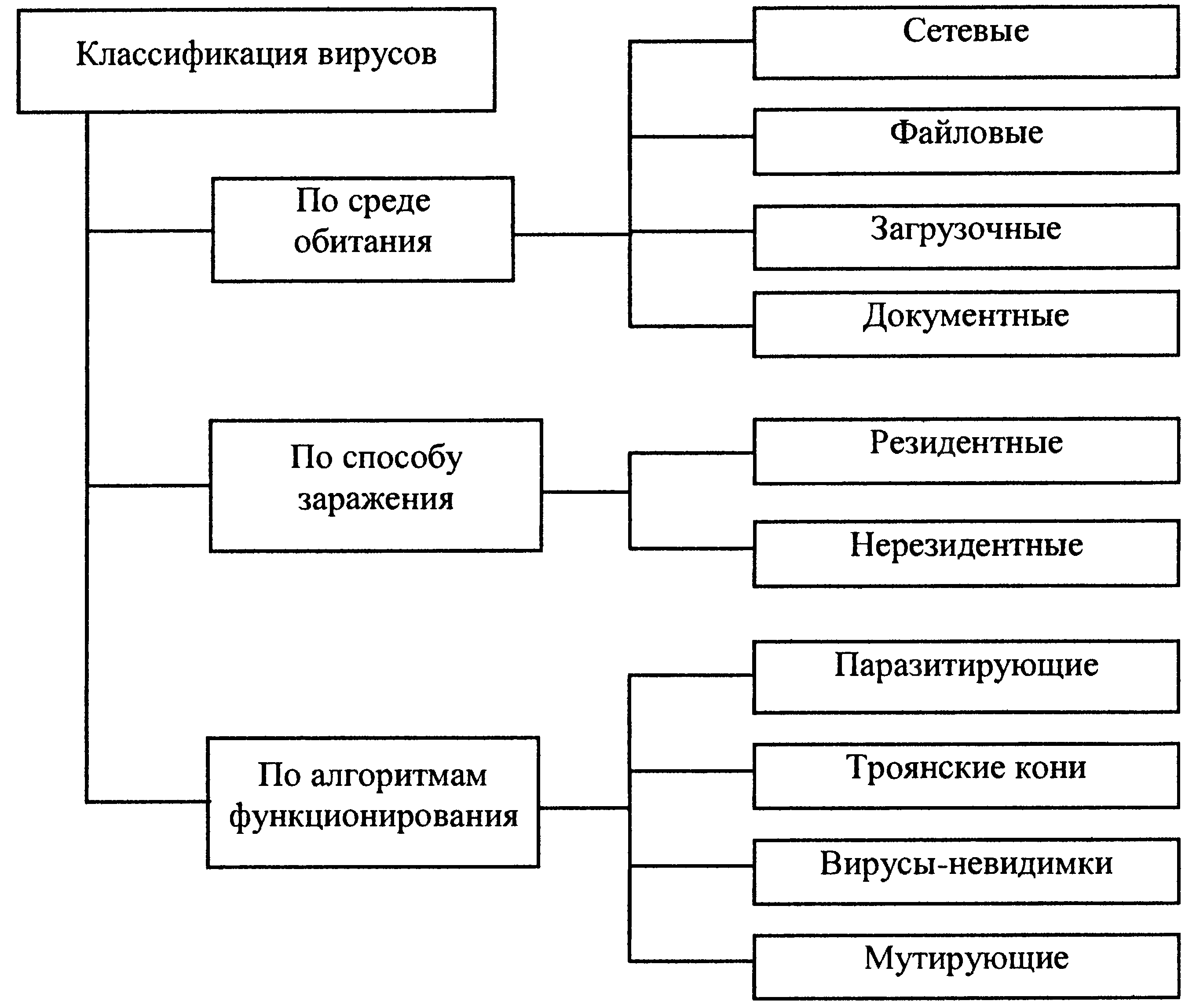

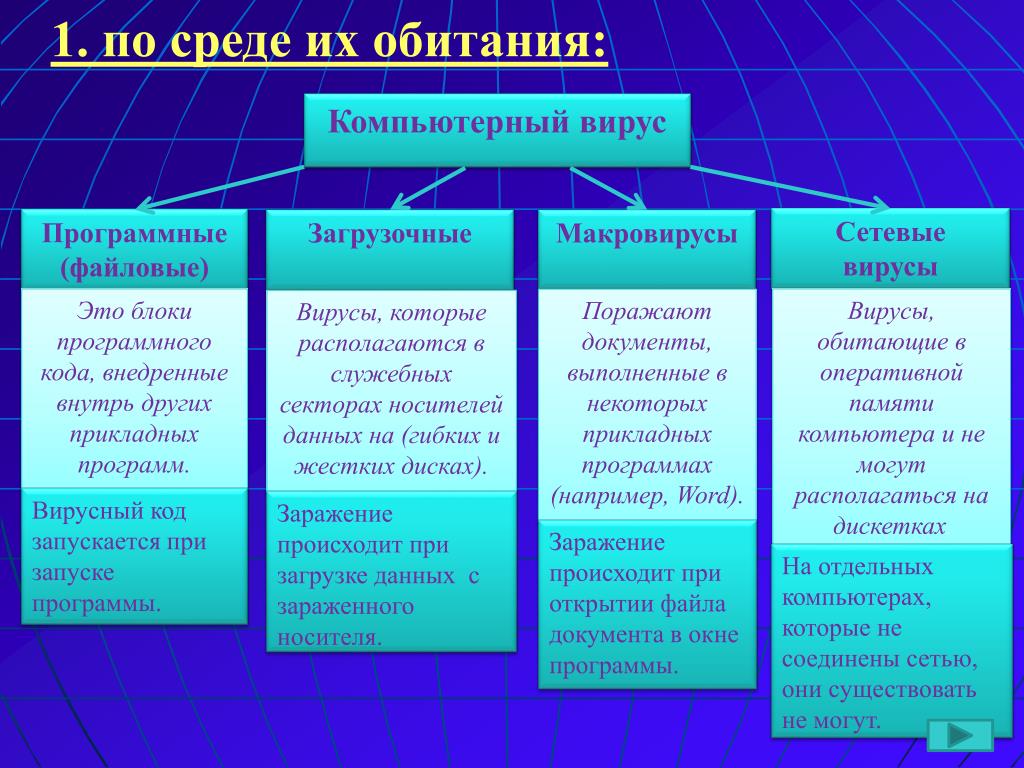

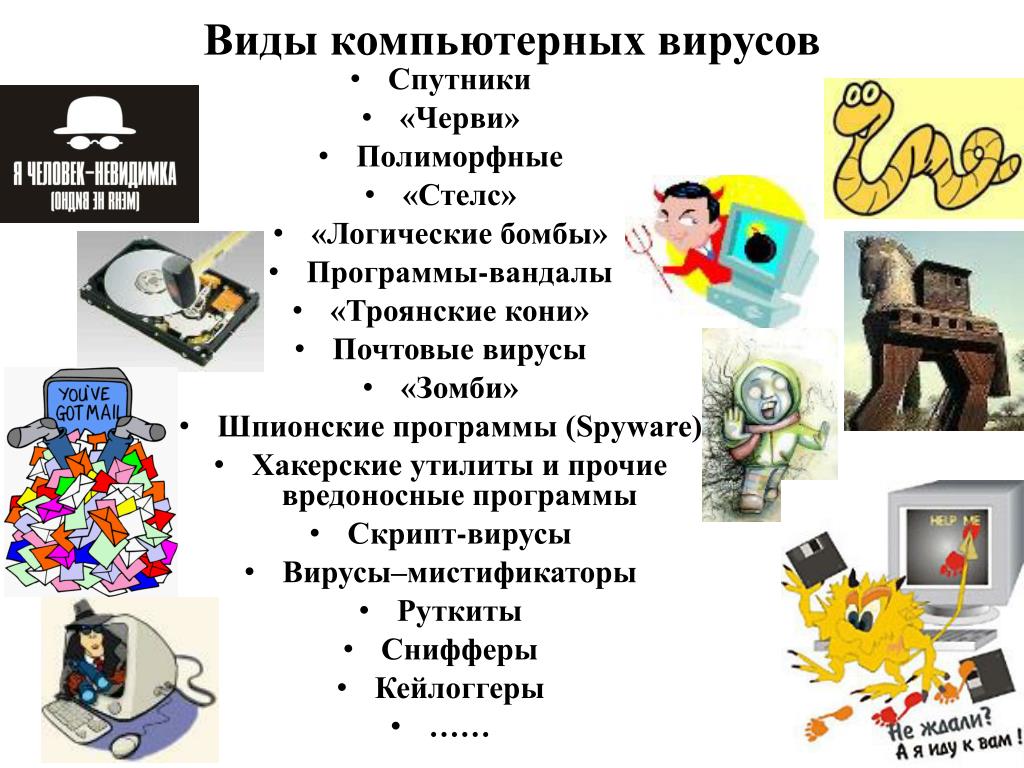

Какими бывают вирусы?

С момента своего появления компьютерные вирусы прошли большой эволюционный путь, и современные вредоносные программы работают куда тоньше, чем программы 80-х и 90-х годов, а обнаружить их значительно сложнее.

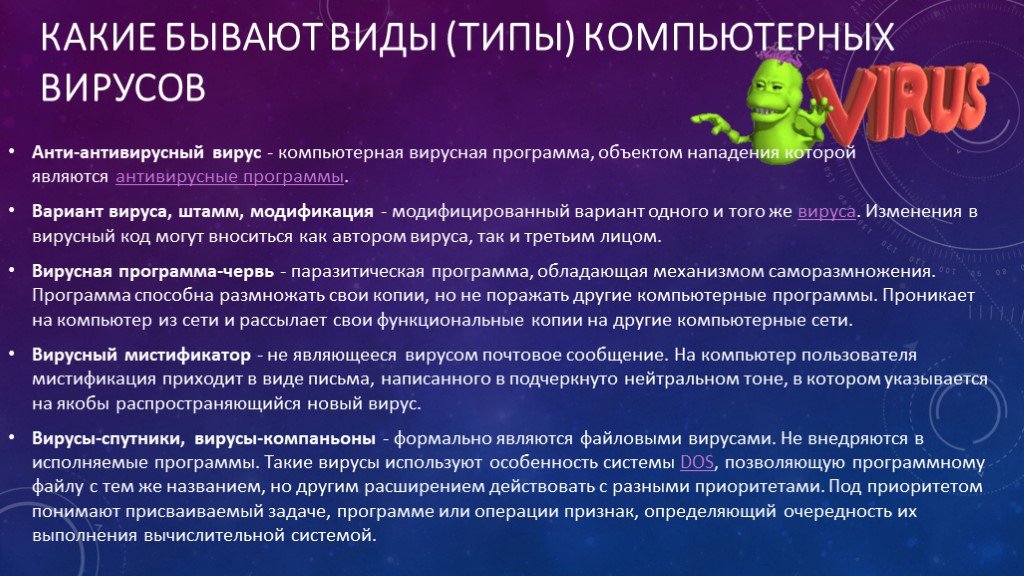

Worms или черви

Древнейшие вирусы были именно «червями». В 1961 году сотрудники американской Bell Labs придумали игру под названием «Дарвин», которая заключалась в том, что программы-«организмы» одного типа должны были захватывать «организмы» другого типа, а побеждал тот, чьи «организмы» захватывали всю память компьютера. Именно эта безобидная игрушка легла в основу принципа работы программы-червя, захватывающего дисковое пространство компьютера с тем, чтобы замедлить, а в некоторых случаях и полностью парализовать его работу.

Особую и наиболее распространённую сегодня группу представляют сетевые черви. Используя уязвимости сетевого ПО, такие программы автоматически перебираются из одного компьютера в другой, заражая всё большее количество ПК. Некоторые черви умеют перебирать пароли по составленным словарям и, взламывая почтовые ящики и аккаунты, распространяются дальше, самостоятельно выискивая новые жертвы. Цели создателей червей могут быть разными, но чаще всего их запускают ради рассылки спама или затруднения работы компьютерных сетей конкурентов вплоть до полной блокировки.

Trojans или троянцы

Как и древние троянцы, спрятавшиеся в деревянном коне, чтобы проникнуть в лагерь данайцев, эти вирусы проникают в компьютер в составе других совершенно безобидных программ, и, пока пользователь не запустит программу, в которой притаился троянец, ведут себя тише воды ниже травы. Однако, с запуском исполняющего файла программы вы активируете этого опасного гостя, который, в зависимости от типа, будет вам пакостить: красть информацию, распространять другие, не менее опасные вирусы, повреждать определённые файлы.

Rootkits или маскировщики

Главной целью этих внешне безобидных программок является скрытие активности других вредоносных программ и действий злоумышленников. Для этого руткиты пускаются на самые разные ухищрения: изменяют режимы работы операционной системы, незаметно отключают или подключают различные функции, а особо продвинутые умеют даже почти незаметно блокировать работу антивирусных программ, чтобы те не нашли маскируемых руткитами электронных вредителей или ещё более опасных злодеев в человеческом облике, шарящих по вашему ПК.Zombies или зомби

В природе существуют так называемые осы-дементоры, яд которых полностью парализует волю тараканов и подчиняет командам ос, направляющих их в свои гнёзда с тем, чтобы затем откладывать в них свои яйца — и таракан-зомби становится пищей для маленьких осят. Зомбирование так же распространено и в виртуальном мире. Такие вирусы-зомби действуют как те самые осы, заставляя компьютерную систему выполнять команды (например, совершать массовые атаки на различные ресурсы, рассылать спам и т. д.). При этом владельцы ПК в большинстве даже не догадываются, что их железный друг «зомбирован» и выполняет команды злоумышленника.

Такие вирусы-зомби действуют как те самые осы, заставляя компьютерную систему выполнять команды (например, совершать массовые атаки на различные ресурсы, рассылать спам и т. д.). При этом владельцы ПК в большинстве даже не догадываются, что их железный друг «зомбирован» и выполняет команды злоумышленника.Spyware или шпионы

Основная задача шпиона — выкрасть ценную информацию в той стране, куда его заслал хозяин. Аналогичным образом шпионские программы пытаются украсть логины и пароли к аккаунтам пользователя, а значительная их часть ориентирована на пересылку создателям вируса информации о банковских картах и счетах ничего не подозревающих пользователей.Особый тип шпионского ПО представляют собой кейлоггеры (от англ. Keyloggers), то есть программки, способные фиксировать ввод символов с клавиатуры и, записывая введённую информацию в журнал, отправлять эти логи прямо на сервер хозяина. Такие программы могут перехватывать практически любую вводимую информацию — от логинов и паролей на сайтах до переписки в мессенджерах и соцсетях, включая и тотальную запись клавиатурного ввода. Кейлоггеры — достаточно распространённый тип шпионских программ, причём не только среди хакеров, но и среди любителей слежки за своими «половинками» или домочадцами.

Кейлоггеры — достаточно распространённый тип шпионских программ, причём не только среди хакеров, но и среди любителей слежки за своими «половинками» или домочадцами.

Adware или рекламные вирусы

Такие вирусы больше вредят не компьютеру, а пользователю, поскольку неожиданно на экране начинает показываться реклама, причём периодичность показа может быть очень разной. Мы сталкивались с программами, включавшими рекламу ежедневно в одно и то же время, а заражённый Adware браузер постоянно менял стартовую страницу или периодически переходил на сайт злоумышленников.Winlocks или блокировщики

Один из самых неприятных типов вирусов, парализующий работу ПК появлением окна, которое невозможно закрыть без перезагрузки. Блокировщики выводят на экран информацию, что необходимо сделать пользователю, чтобы создатель вируса разблокировал его компьютер. В 100% случаев это платёжные данные злоумышленника, но не торопитесь отправлять деньги — блокировку вам никто не снимет.

Bootkits или загрузочные вирусы

В отличие от блокировщиков, явно сообщающих пользователю о своих целях, буткиты действуют незаметно, что куда более опасно для владельцев ПК. Прописываясь в загрузочные сектора дисков, буткиты тихо берут на себя управление ОС и получают доступ к личной информации хозяев компьютеров. Так злоумышленники завладевают аккаунтами пользователей, видят всю переписку, в том числе зашифрованную (ключи шифрования буткиты тоже воровать умеют) и даже могут похищать файлы.Последние угрозы

Современные вирусы пишутся уже не только для ПК, но и для устройств под управлением Android, iOS и других мобильных ОС. Однако принцип их действия всё тот же, и в целом они укладываются в приведённую выше классификацию.Кибепреступники по-прежнему используют любую возможность причинить вред другим в корыстных целях. Вот и недавно объявленная пандемия COVID-19 стала почвой для злоумышленников, стремящихся завладеть пользовательскими ценными данными.

Также было организовано несколько кибератак на медицинские учреждения — одни злоумышленники пытались парализовать работу больниц, а другие (разработчики программы-вымогателя Maze) попытались заработать на шантаже, пообещав в случае невыполнения материальных требований слить данные о пациентах одного исследовательского центра в сеть. Денег вымогатели не получили, поэтому данные всех бывших пациентов были обнародованы.

Из других интересных новостей отметим 26 марта 2020 похищение одним из хакеров исходных кодов новых графических процессоров AMD. В сети появилось объявление от хакера о том, что он выложит эту информацию в открытый доступ, если не найдёт покупателя. Кроме этого, была обнаружена группа злоумышленников, разработавшая буткит Milum, который предоставляет своим владельцам полный доступ к заражённым хостам сайтов.

Легенды со знаком минус

Несмотря на то, что компьютерным вирусам нет ещё и полувека, за такой короткий период они уже успели хорошенько пошуметь и неоднократно вызывали страх у пользователей по всему миру.Одна из самых первых эпидемий компьютерного вируса случилась в уже далёком 1988 году, когда по сети Arpanet в США стал гулять «великий червь» или червь Морриса, названный так по имени своего создателя, Роберта Морриса. Червь, подбирая пароли, наводнял своими копиями компьютеры пользователей сети и сумел таким образом заразить около 6 тысяч ПК, нанеся ущерб порядка 100 миллионов долларов — колоссальную по тем временам сумму, тем более для компьютерной программы. Создатель вируса добровольно во всём признался, поэтому получил 3 года условно, крупный штраф и был направлен на общественные работы. Это было первое наказание за компьютерное мошенничество. Впрочем, эпидемия червя Морриса сослужила добрую службу компьютерной безопасности — именно после атаки «великого червя» компьютерщики задумались о том, что после ввода неправильного пароля неплохо бы делать паузы. Сам же Моррис не потерялся и создал после этого несколько успешных проектов в сфере ПО.

Сам же Моррис не потерялся и создал после этого несколько успешных проектов в сфере ПО.

В апреле 1999 года виртуальный мир узнал о новой угрозе — смертоносном для информации и ОС тайваньском вирусе CIH, который получил известность под другим названием: «Чернобыль» (был запущен в сеть 26 апреля). «Чернобыль» не только уничтожал файлы на жёстких дисках пользователей, но даже повреждал предустановленную систему BIOS, заразив таким образом около 500 тысяч ПК по всему миру. Впрочем, до массового распространения своего вируса тайваньский студент Чэнь Инхао (в 2000 году он был арестован, но затем отпущен) сначала потренировался «на кошках», беспечно заразив в июне 1998 года компьютеры родного университета, а затем под уже не контролируемую атаку вируса попали американские серверы, распространявшие компьютерные игры. Как потом выяснилось, ничего плохого Чэнь не замышлял, а вирус создал просто забавы ради, и после массового заражения переживал так сильно, что даже публично извинился перед пользователями китайского интернета, которые больше всего пострадали от «Чернобыля».

В мае 2000 года в компьютеры более трёх миллионов пользователей по всему миру проник через электронную почту филиппинский вирус ILOVEYOU, однако сделан он был не для признаний в любви. Ничего не подозревающие пользователи открывали вложения и через некоторое время обнаруживали, что важные файлы или уничтожены, или безнадёжно испорчены. При этом хитрый ILOVEYOU маскировался под текстовую программку (файлы вируса имели двойное расширение), поэтому распознать его было непросто. Этот «признавашка» нанёс ущерба приблизительно на 10 миллиардов долларов — больше, чем какой-либо другой компьютерный вирус.

Одним из самых долгоиграющих вирусов, который распространяется до сих пор, является буткит Backdoor.Win32.Sinowal. Этот загрузочный вирус прописывается в систему и берёт управление ей на себя, причём на уровне секторов диска. Этот вирус похищает даже ключи шифрования и отправляет разработчику личные данные, а также данные от аккаунтов пользователей. Подсчитать точный ущерб от него пока не представляется возможным, однако учитывая, что несколько лет антивирусные программы были не в состоянии даже обнаружить этого вредителя (Backdoor. Win32.Sinowal был разработан в 2009 году), то потери пользователей могут исчисляться многими миллионами и даже миллиардами долларов.

Win32.Sinowal был разработан в 2009 году), то потери пользователей могут исчисляться многими миллионами и даже миллиардами долларов.

Одним из самых распространённых сетевых червей, использовавших уязвимости защиты Windows, стал Conficker (не совсем приличное англо-немецкое сокращение от Config Ficker, что можно перевести, как «имеющий конфигурации») запущенный в ноябре 2008 года. Уже через два месяца червь заразил более 12 миллионов компьютеров. Вычислить злодея было непросто, поскольку создатели научились оперативно менять серверы, с которых распространялась угроза. Помимо сетевого доступа, червяк мог также проникать в компьютеры через заражённые флешки. Conficker доставил пользователям немало неудобств: во-первых, он умел отключать обновления и «защитника» Windows и блокировать доступ к сайтам антивирусного ПО, из-за чего было невозможно получить актуальные базы данных вирусов. А главным неудобством было серьёзное замедление работы ПК: червяк на 100% нагружал процессор, не давая нормально работать. Также этот вредитель организовывал сетевые атаки с заражённых компьютеров.

Также этот вредитель организовывал сетевые атаки с заражённых компьютеров.

Король электронного спама Festi, запущенный в 2009 году, ежедневно рассылал около 2,5 миллиардов имейлов с 250 тысяч айпи, то есть генерировал 25% всего мирового спама. Чтобы затруднить распознавание, разработчики снабдили свою вредоносную программку шифрованием, так что сигнатурный поиск антивирусными программами становится бесполезным и выручить может только глубокое сканирование. Распространяется этот вирус через установку платного кода (PPI), когда вебмастер получает деньги за то, что кто-то скачал файл с его сайта.

Вирус Stuxnet, в отличие от большинства «собратьев», приносит ущерб не виртуальной, а реальной инфраструктуре, проникая в цифровые системы управления и вызывая диверсии на промышленных и других важных объектах: например, электростанциях и аэропортах. Считается, что Stuxnet был разработан американцами и израильтянами для нанесения ущерба ядерной программе Ирана, однако успел навредить не только иранским объектам. Распространяется данный червь через USB-накопители и действует в компьютерах под управлением различных версий Windows.

Распространяется данный червь через USB-накопители и действует в компьютерах под управлением различных версий Windows.

Настоящим кошмаром для банкиров стал вирус Carbanak, который в 2014 году нанёс ущерб российским, американским, швейцарским, голландским, японским и украинским банкам на общую сумму 1 миллиард долларов. Carbanak действовал медленно, но уверенно, сначала собирая данные рядовых сотрудников банков, к которым попадал через вложения в электронных письмах, а затем внедряясь в верха и выводя крупные суммы. От проникновения в систему банка до успешного вывода могло пройти от 2 до 4 месяцев.

Более 500 тысяч пользователей компьютеров уже плачут из-за блокировщика WannaCry (переводится как «хочу плакать»), появившегося в мае 2017 года. Этот вымогатель, очень распространённый в России, на Украине и в Индии, шифрует содержимое ПК и выдаёт информацию на экран с требованием денег за разблокировку. Проникновение в систему происходит через открытые TCP-порты ПК. Сам червь не выбирает жертв по каким-либо признакам, поэтому парализует работу и обычных пользователей, и различных учреждений. Так, WannaCry стал причиной задержки важных операций в нескольких больницах в Великобритании, а у нас на некоторое время была парализована онлайн деятельность сотового оператора «Мегафон» и МВД России. Хотя сам по себе червь и «слеп», WannaCry может сознательно использоваться хакерами: например, в том же 2017 году при помощи этого червя были предприняты хакерские атаки на сетевую инфраструктуру «Сбербанка», но они были успешно отражены службой безопасности банка.

Так, WannaCry стал причиной задержки важных операций в нескольких больницах в Великобритании, а у нас на некоторое время была парализована онлайн деятельность сотового оператора «Мегафон» и МВД России. Хотя сам по себе червь и «слеп», WannaCry может сознательно использоваться хакерами: например, в том же 2017 году при помощи этого червя были предприняты хакерские атаки на сетевую инфраструктуру «Сбербанка», но они были успешно отражены службой безопасности банка.

Интересно, что этот блокировщик был написан не с нуля: WannaCry представляет собой модифицированную версию Eternal Blue — вируса, написанного для нужд американского Агентства нацбезопасности (АНБ). Американцы в распространении этого вируса обвиняют спецслужбы КНДР, российское правительство уверено в том, что распространению WannaCry способствовали спецслужбы США, в то время как Microsoft использует более обтекаемые формулировки и говорит о «спецслужбах разных стран».

Как не заразить свой компьютер вирусами?

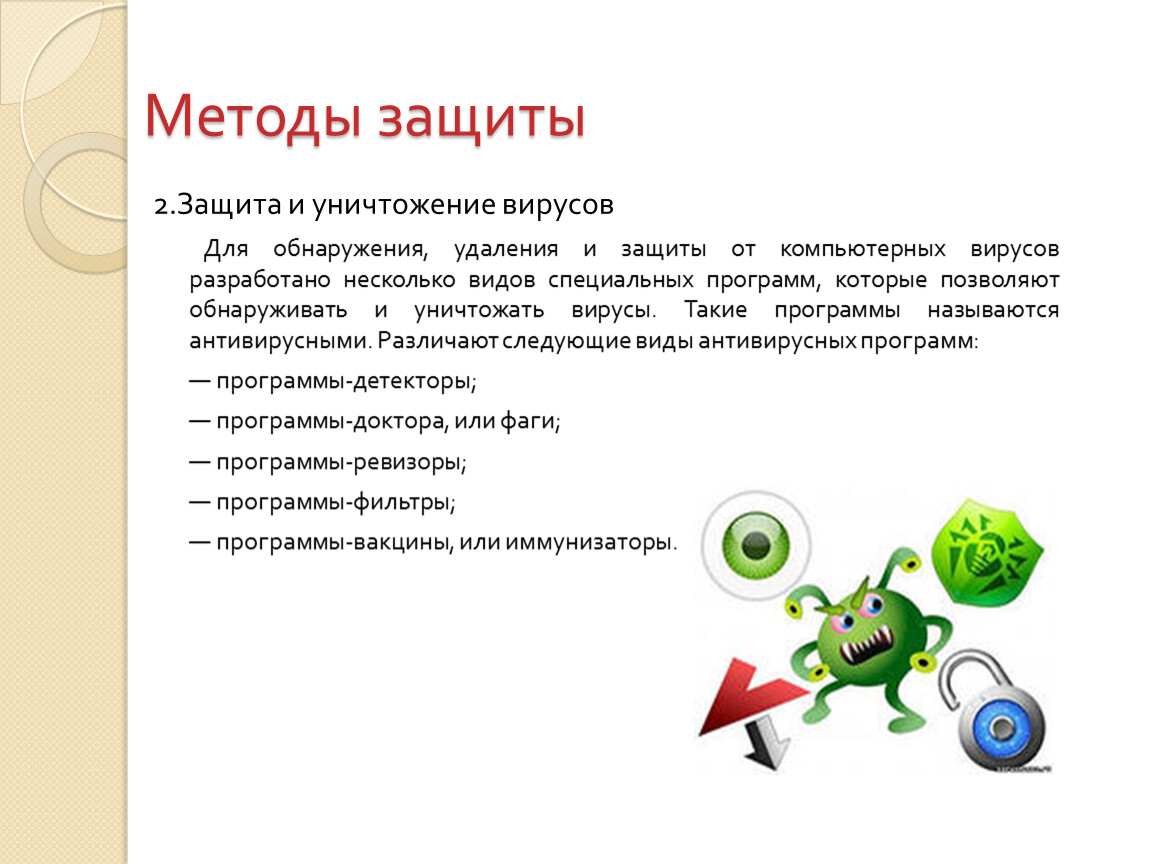

Переходим к рубрике Капитана очевидность 🙂Прежде всего нужно позаботиться о наличии надёжного файервола, антивирусной и антишпионской программ (последние более эффективны при обнаружении и удалении вирусов категорий Spyware и Adware). Также существуют встроенные антивирусные решения для браузеров, ну а о том, что антивирусник должен работать с защитой в режиме реального времени, говорить, думаем, излишне.

Также существуют встроенные антивирусные решения для браузеров, ну а о том, что антивирусник должен работать с защитой в режиме реального времени, говорить, думаем, излишне.

Если на вашем ПК или в телефоне есть важные файлы (например, для работы), не забывайте регулярно делать их резервные копии («бэкапить»), причём копии должны храниться не в самом устройстве, а на внешних накопителях или в надёжных облачных хранилищах, которые в идеале должны быть защищены методом сквозного шифрования, чтобы никто, даже владельцы этого хранилища, не мог получить доступ к вашим файлам.

Позаботьтесь о безопасности при сёрфинге в интернете и отучитесь от привычки бездумно нажимать на баннеры и ссылки (тем более в электронных письмах!), а лучше вообще кликать только на те ссылки, в которых вы на 100% уверены. Сравнительно недавно (в 2014-2016 гг.) был весьма распространён способ воровства аккаунтов Skype: пользователю приходило сообщение со взломанного аккаунта из списка контактов, в котором содержалась только ссылка. После нажатия на ссылку со своим аккаунтом можно было попрощаться.

После нажатия на ссылку со своим аккаунтом можно было попрощаться.

Также могут помочь и блокировщики рекламы, которые, помимо прочего, активно борются со всплывающими окнами, которые могут содержать вредоносный код. Не забывайте периодически чистить кэш браузера — в этих файлах могут таиться шпионские и рекламные программы.

Не посещайте сомнительные сайты даже если «очень хочется». С высокой долей вероятности на таких ресурсах содержится вредоносный код, используя который, владелец сайта попытается установить в ваш браузер шпионское или другое вредоносное ПО. Особого внимания заслуживают так называемые фишинговые, то есть поддельные сайты. По интерфейсу они выглядят один в один как настоящие, однако дьявол, как всегда, кроется в мелочах, в данном случае — в доменном имени. Например, вам присылают ссылку на сайт известной социальной сети, но вместо корректного facebook.com там будет faceboook.com (заметили разницу?). Невнимательный пользователь перейдёт на такой сайт и введёт там свой логин и пароль, что и нужно злоумышленнику, который получит доступ к вашему аккаунту на реальном «Фейсбуке». А теперь представьте, что вы на поддельном сайте банка ввели данные своей банковской карты, на которой лежит кругленькая сумма… Вообще же методов фишинга наберётся на пару десятков, но это тема отдельной статьи. Разумеется, блокировка сама по себе не является сигналом, что сайт фальшивый и заражённый, но ряд заблокированных сайтов действительно представляет опасность для пользователей.

А теперь представьте, что вы на поддельном сайте банка ввели данные своей банковской карты, на которой лежит кругленькая сумма… Вообще же методов фишинга наберётся на пару десятков, но это тема отдельной статьи. Разумеется, блокировка сама по себе не является сигналом, что сайт фальшивый и заражённый, но ряд заблокированных сайтов действительно представляет опасность для пользователей.

Если вы бороздите океаны интернета под пиратским флагом, будьте осторожны при скачивании и установке хакнутых платных программ: далеко не все хакеры альтруисты и выкладывают взломанные программы по доброте душевной. Поэтому, если антивирусник громко ругается на кряк, задумайтесь, так ли уж важна для вас эта программа, ведь сказать с уверенностью, что это срабатывание ложное, не может никто. Не скачивайте программы с сомнительных сайтов по распространению софта — они, как правило, подсовывают в установщики (исполняемые файлы exe) шпионское и другое ПО. Так что лучшим решением будет качать приложения непосредственно на сайтах разработчиков.

Файлы из сторонних источников следует проверять на соответствие расширению — например, двойное расширение почти наверняка говорит о том, что перед нами программа-вирус, поэтому не забудьте включить в Windows отображение расширений. Также заведите привычку обязательно проверять все скачанные файлы антивирусной программой и не открывайть те файлы, в безопасности которых вы не уверены. Сканировать, кстати, нужно и подключаемые накопители USB.

Безвредные вирусы — такое тоже бывает

Были в истории компьютерных вирусов и примеры забавных безвредных программ, которые технически являлись вирусами, но никакого ущерба пользователям при этом не наносили. Так, ещё в 1997 году был разработан вирус HPS, который был ориентирован на временное изменение графические bmp-файлов, которые могли отображаться в перевёрнутом или отражённом виде, что, правда, могло доставлять неудобства пользователям старых версий Windows, ведь они были построены с использованием как раз bmp-графики. Впрочем, никакого реального ущерба HPS не наносил, поэтому его с полным основанием можно назвать безвредным шуточным вирусом.

Впрочем, никакого реального ущерба HPS не наносил, поэтому его с полным основанием можно назвать безвредным шуточным вирусом.«Заботливый» Welchia

Червяк Welchia претендует на звание самого полезного в истории: эта появившаяся в 2003 году программка после автоматической загрузки через сеть проверяла наличие заражения ПК опасным сетевым червём (программа была написана для устранения червя Blaster w32.blaster.worm, другое название — LoveSan), удаляла его и также в авторежиме пыталась установить обновления для Windows, закрывающие сетевые уязвимости. После успешного выполнения всех этих действий Welchia… самоудалялся. Правда, с Welchia тоже не всё было гладко — дело в том, что после установки обновлений Windows червь отдавал команду на принудительную перезагрузку ПК. А если в это время пользователь работал над важным проектом и не успел сохранить файл? Кроме того, устраняя одни уязвимости, Welchia добавлял другие — например, оставлял открытыми некоторые порты, которые вполне могли использоваться затем для сетевых атак.

Что такое компьютерный вирус и какие бывают типы?

© rawf8 / Shutterstock.com

Ключевые моменты- Компьютерный вирус представляет собой фрагмент кода, способный отрицательно повлиять на способность компьютера нормально функционировать.

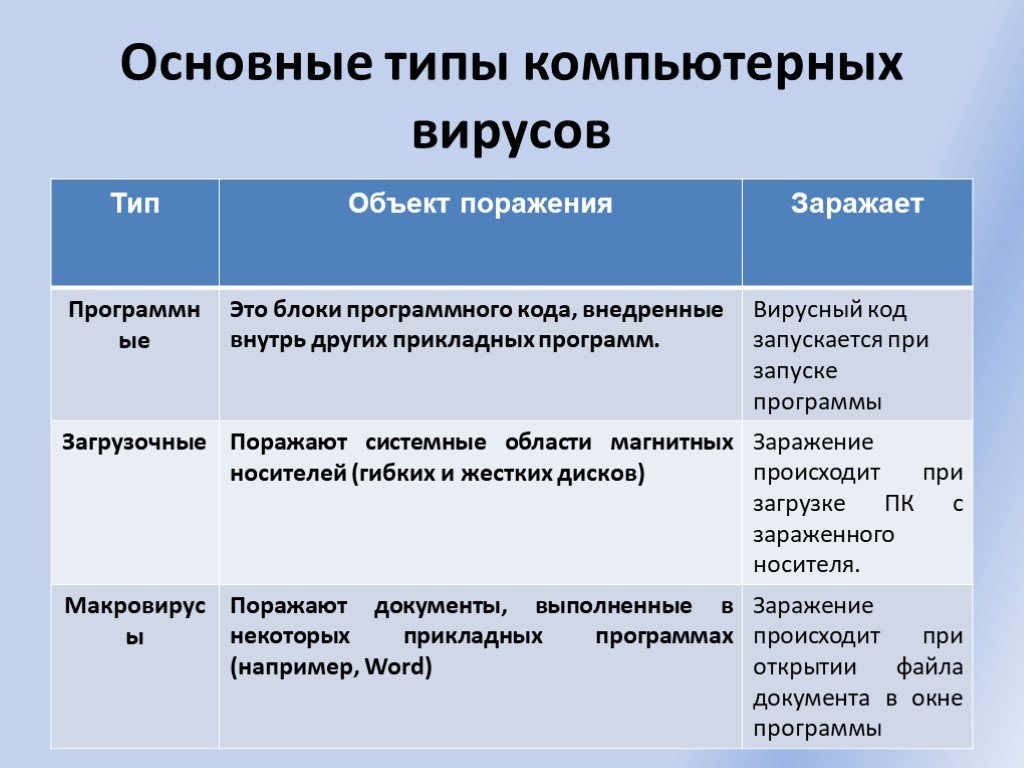

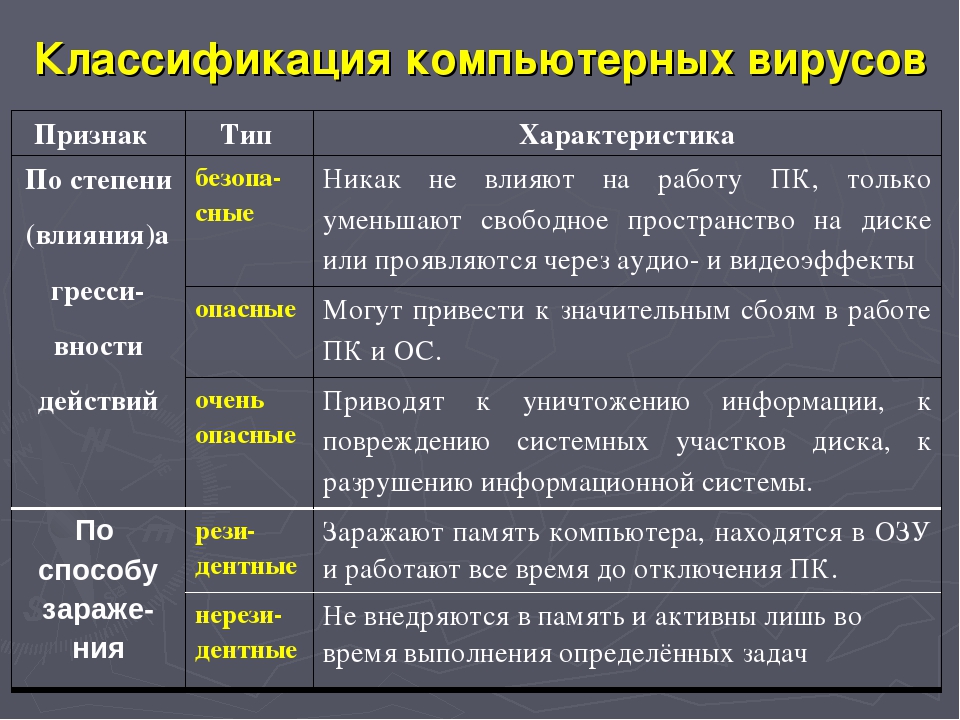

- Существует 11 основных категорий вирусов. К ним относятся вирусы загрузочного сектора, резидентные вирусы и троянские кони.

- Вирус Sobig, выпущенный в 2003 году, распространился по Азии, Европе и Северной Америке. затронуло несколько предприятий, включая Air Canada. По оценкам, это стоило 30 миллиардов долларов.

Подобно гриппу и другим вирусным инфекциям, компьютерный вирус предназначен для заражения хостов, самовоспроизводства и распространения между многими хостами. Их источник трудно отследить, и они могут нанести серьезный и неожиданный ущерб. Ознакомьтесь с полным определением, типами компьютерных вирусов и некоторыми из самых страшных вирусов в истории.

Что такое компьютерный вирус?

Макровирус, заражатель файлов и заражатель загрузочной записи — это три основных типа компьютерных вирусов.©rawf8/Shutterstock.com

Компьютерный вирус — это вредоносная программа или код, написанный для негативного воздействия на компьютер и его работу. Некоторые обмениваются файлами и данными с другими компьютерами, в то время как другие стирают документы, повреждают данные или атакуют саму операционную систему.

Вирус считается разновидностью вредоносных программ или вредоносных программ. Несмотря на то, что эти термины похожи, они имеют важное различие. Вредоносное ПО — это любое вредоносное программное обеспечение, которое влияет как минимум на одно устройство. Однако компьютерный вирус передается между хостами почти так же, как и биологический вирус.

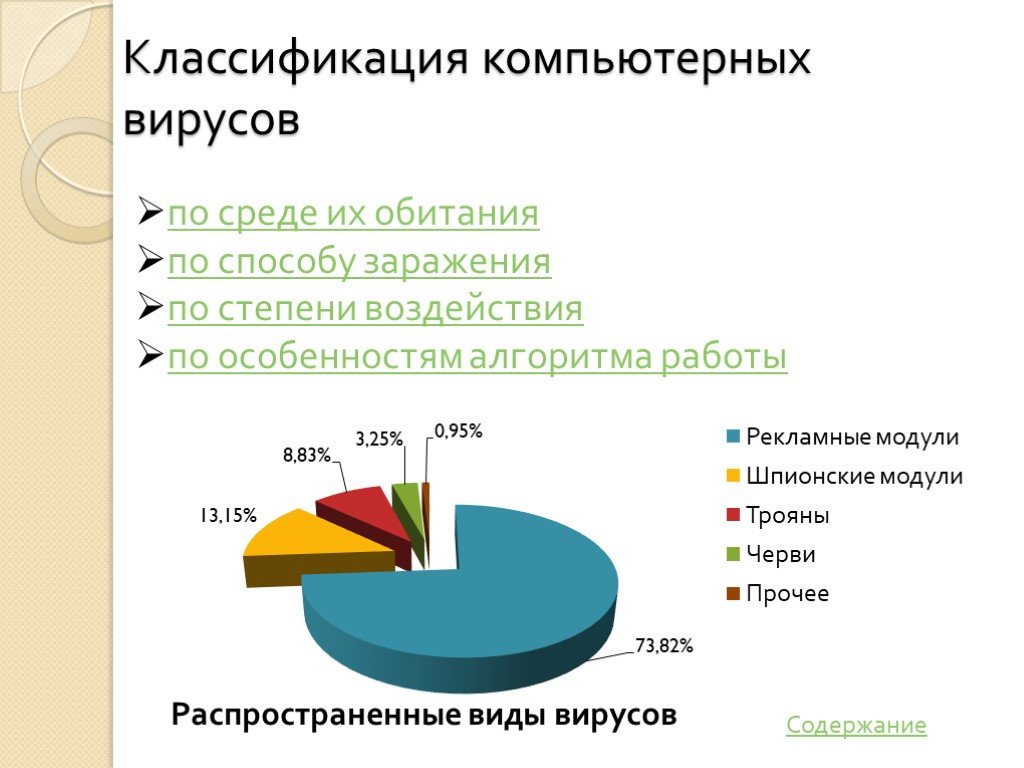

Какие существуют типы компьютерных вирусов?

Каждый день выявляется около 560 000 новых вредоносных программ, а общее количество вредоносных программ превышает один миллиард по состоянию на май 2022 года. Несмотря на невероятное количество вирусов, многие из них попадают в одну из этих 11 категорий. Изучите каждый тип файлового вируса, троянского коня или другого типа, прежде чем выяснять, каковы разрушительные последствия и общие способы защиты от этих вирусов.

Несмотря на невероятное количество вирусов, многие из них попадают в одну из этих 11 категорий. Изучите каждый тип файлового вируса, троянского коня или другого типа, прежде чем выяснять, каковы разрушительные последствия и общие способы защиты от этих вирусов.

Резидентный вирус

Одним из наиболее распространенных типов вирусов является резидентный вирус. Первоначально это могло быть отправлено на ваше устройство по электронной почте или из другого источника. Вскоре он загружает сохранения на ваше компьютерное устройство и автоматически заражает файлы и программное обеспечение по мере их использования. Популярный трюк заключается в том, что резидентный вирус заражает антивирусные приложения, заставляя его размножаться и распространяться при каждой антивирусной проверке. Это ставит под угрозу безопасность и конфиденциальность устройства.

Вирус загрузочного сектора

Вирусы загрузочного сектора были одним из первых типов компьютерных вирусов. Хотя вирус загрузочного сектора не так популярен, как в 1990-х годах, он все еще может быть опасной формой вредоносного ПО. Он влияет на процесс загрузки или процесс запуска и требует полного переформатирования системы для удаления. Вирус загрузочного сектора раньше распространялся с гибких дисков, но теперь чаще прикрепляется к USB-накопителям или электронным письмам.

Он влияет на процесс загрузки или процесс запуска и требует полного переформатирования системы для удаления. Вирус загрузочного сектора раньше распространялся с гибких дисков, но теперь чаще прикрепляется к USB-накопителям или электронным письмам.

Макровирус

Названный в честь языка макросов, на котором написаны программы, макровирус распространяется через Microsoft Office и подобные программы. Наиболее распространенными носителями макровирусов являются Microsoft Excel и Word, хотя они также могут распространяться по электронной почте. Макровирус увеличивается в размерах и увеличивает размер файлов по мере добавления своего кода в файлы.

Вирус с перезаписью

Как следует из названия, вирус с перезаписью просто перезаписывает исходный код в файле. Это действие стирает файл, как правило, без возможности восстановления. Чаще всего они загружаются из Интернета, поэтому очень важно использовать антивирусное программное обеспечение для проверки любого файла, загруженного из Интернета или электронной почты, для обеспечения конфиденциальности и безопасности.

Троянский конь

Троянский конь маскируется под стандартный файл или программу, но скрывает вредоносное ПО. После загрузки он обычно передает личные данные внешнему источнику. Киберпреступник может использовать троянскую программу, чтобы получить информацию о банковском счете или шантажировать пользователя угрозами раскрытия личной информации. Это еще одна распространенная форма кибератаки.

Вирус веб-сценариев

Новая форма вредоносного ПО, вирус веб-сценариев, представляет собой стратегию взлома, которая работает с украденными файлами cookie. По сути, это выглядит как подлинная ссылка на популярном сайте, таком как веб-сайты социальных сетей, но берет личную информацию из файлов cookie. Вирус веб-скриптов либо пытается повредить данные, либо перегружает пользователя спамом.

Угонщик браузера

Один из наиболее раздражающих, хотя и менее разрушительных, вирусов — угонщик браузера. Думайте об этом как о ложном дорожном знаке или о нечестном продавце. Если стратегия взлома успешна, угонщик браузера начинает отображать нерелевантные результаты поисковой системы и значительно увеличивает количество всплывающих окон с рекламой.

Если стратегия взлома успешна, угонщик браузера начинает отображать нерелевантные результаты поисковой системы и значительно увеличивает количество всплывающих окон с рекламой.

Spacefiller Virus

Одним из наиболее сложных для обнаружения и удаления вирусов является вирус spacefiller. Он идентифицирует пустые места в программном коде на вашем компьютере и добавляет свой собственный код для заполнения пробелов. Поскольку он использует существующий код, он не меняет размер затронутых файлов. Это может быть редко и трудно найти, но это может быть очень разрушительным для важной системной информации.

Multipartite Virus

Быстрые, гибкие и набирающие популярность, эти составные вирусы предназначены для атаки файлов или центрального загрузочного сектора вашего компьютера. Многокомпонентный вирус обычно распространяется через файлы .exe и занимает значительный объем виртуальной памяти. Это сложный тип компьютерного вируса для выявления и предотвращения.

Полиморфный вирус

Другим уникальным и сложным типом вируса является полиморфный вирус. Он удаляет данные, обменивается файлами и негативно влияет на всю систему после загрузки или открытия во вложении электронной почты. Этот тип вируса очень гибко модифицирует себя, хотя антивирусное программное обеспечение пытается догнать и идентифицировать атаки до того, как ваша конфиденциальность будет скомпрометирована.

Он удаляет данные, обменивается файлами и негативно влияет на всю систему после загрузки или открытия во вложении электронной почты. Этот тип вируса очень гибко модифицирует себя, хотя антивирусное программное обеспечение пытается догнать и идентифицировать атаки до того, как ваша конфиденциальность будет скомпрометирована.

Сетевой вирус

Совместное использование файлов с компьютера на компьютер легко при наличии надежного сетевого подключения. Плохая новость заключается в том, что сетевой вирус также может быстро распространяться по сети. Эта вредоносная атака использует доверенные соединения существующей сети для доступа к данным и повреждения файлов, расположенных по всей сети.

Какие компьютерные вирусы были самыми опасными в истории?

В то время как некоторые компьютерные вирусы являются хакерскими шутками или причиняют небольшие неудобства, другие способны причинить миллиарды долларов ущерба персональным и коммерческим устройствам. Вирусы — не единственная форма вредоносного программного обеспечения, но они наиболее способны заражать большое количество устройств. Некоторые из самых опасных из них известны как черви, хотя в списке есть и вирусы-заражатели файлов. Вот список самых страшных компьютерных вирусов в истории, от Mydoom до вируса ILOVEYOU, и примерная стоимость их ущерба:

Некоторые из самых опасных из них известны как черви, хотя в списке есть и вирусы-заражатели файлов. Вот список самых страшных компьютерных вирусов в истории, от Mydoom до вируса ILOVEYOU, и примерная стоимость их ущерба:

- Mydoom (38 миллиардов долларов): В 2004 году мир охватила массовая вспышка компьютерного вируса, которая в какой-то момент стала причиной четверти отправленных электронных писем. Он все еще существует, хотя на его долю приходится около 1% фишинговых писем, и этот червь использовался для отключения сервера или целевого веб-сайта.

- Sobig (30 миллиардов долларов): Еще одна крупная атака червя, на этот раз в 2003 году, имела множество различных версий и атаковала пользователей в Азии, Европе и Северной Америке. Это оказалось законным программным обеспечением и нарушило работу многих предприятий, в том числе Air Canada.

- Klez ($19,8 млрд): Этот вирус заразил не только главный компьютер, но и другие устройства в сети в 2001 году.

В 2001 году он распространялся через поддельные электронные письма и спуфинг отправителей в попытке деактивировать другие вирусы.

В 2001 году он распространялся через поддельные электронные письма и спуфинг отправителей в попытке деактивировать другие вирусы. - ILOVEYOU (15 миллиардов долларов): Вирус ILOVEYOU, также известный как LoveLetter, распространялся по электронной почте, включая текстовый файл. После открытия вирус ILOVEYOU украл пароли и другие данные, прежде чем отправить себя всем контактам электронной почты пользователя.

- WannaCry (4 миллиарда долларов): Хотя вирус WannaCry 2017 года не так серьезен, как вирусы начала 2000-х годов, он поразил правительственные организации, больницы и предприятия, взяв в заложники файлы с требованиями выкупа.

- Zeus (3 миллиарда долларов): В 2007 году Zeus стал причиной примерно 44% всех атак вредоносного ПО на банки. Он использовал группу программ для захвата устройств и перевода денег на скрытые счета. Вирус Zeus управлялся преступной группировкой, насчитывающей более 100 человек.

- Code Red (2,4 миллиарда долларов): Начиная с 2001 года, вирус Code Red представляет собой червя, вызывающего настолько серьезные атаки, что Белому дому США пришлось изменить свой IP-адрес.

На нем было написано «Взломано китайцами!» через веб-страницы из своей операционной базы в память компьютера.

На нем было написано «Взломано китайцами!» через веб-страницы из своей операционной базы в память компьютера. - Slammer (1,2 миллиарда долларов): Этот червь случайным образом выбирал IP-адреса и после заражения устройств запускал распределенные атаки типа «отказ в обслуживании» (DDoS) на интернет-хосты. На пике своего развития вирус Slammer отключил банкоматы во многих банках США и Канады.

- CryptoLocker (665 миллионов долларов): С 2013 года до пика своего развития в 2017 году CryptoLocker зашифровывал файлы на 250 000 устройств, прежде чем отправлять записку о выкупе и возможность оплаты. Он был нацелен на бизнес и стоил в среднем 133 000 долларов за бизнес.

- Sasser (500 миллионов долларов): Несмотря на низкий уровень заражения, червь Sasser по-прежнему причинял значительный ущерб и сбои. Этот червь был создан 17-летним студентом информатики, которого в конце концов поймали и приговорили к условному сроку, так как он был несовершеннолетним, когда разработал Sasser.

Как распространяются компьютерные вирусы?

Компьютерные вирусы отличаются от других видов вредоносных программ тем, что они распространяются с одного устройства на другое. Вместо того, чтобы просто повредить ваш компьютер или выкупить ваши данные, эти злонамеренные атаки продолжают влиять на других пользователей в вашей сети или в адресной книге электронной почты.

В прошлом большинство вирусов распространялось через вложения электронной почты и зараженные дискеты. Современные вирусы распространяются через общие документы, веб-сайты, ссылки и USB-накопители.

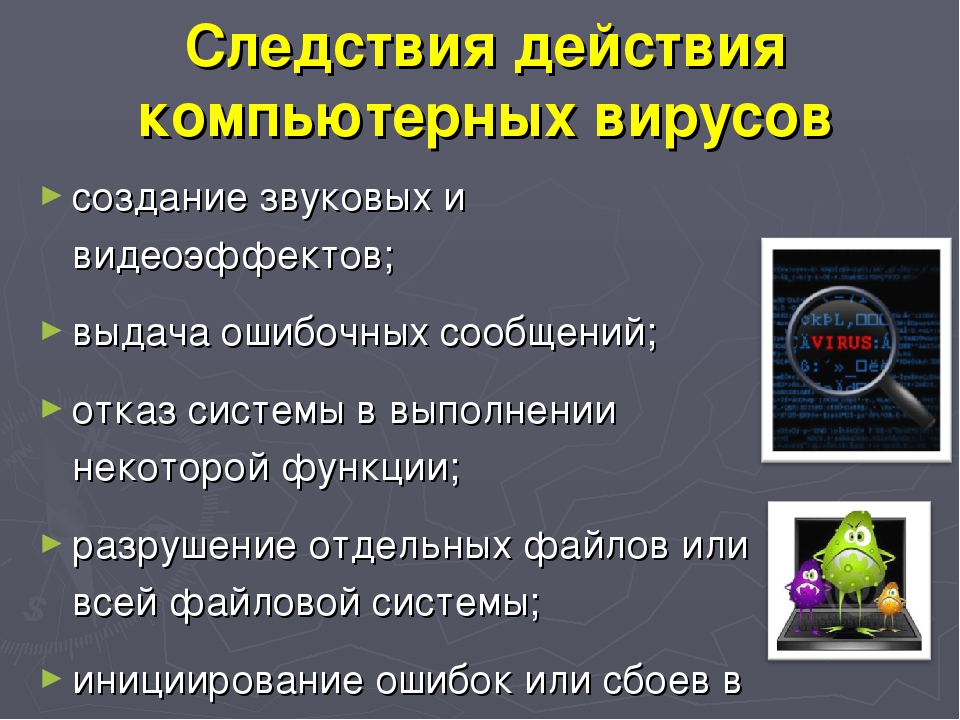

Каковы последствия компьютерного вируса?

Действие компьютерного вируса зависит от его типа и цели. Некоторые повреждают ваш компьютер и стирают ваши файлы, в то время как другие крадут вашу информацию и портят вам работу из-за всплывающих окон и низкой скорости. Вот несколько основных признаков того, что компьютер может быть заражен вирусом:

- Низкая скорость работы компьютера

- Программы открываются или закрываются сами по себе

- Устройство неожиданно аварийно завершает работу или перезагружается

- Значительное количество всплывающих окон

- Электронные письма отправляются с вашей учетной записи без вашего разрешения

- Непредвиденные настройки браузера или изменение домашней страницы

- Изменена информация для входа в учетную запись

Как остановить компьютерный вирус?

Хотя существует значительное количество опасных компьютерных вирусов, существует также множество антивирусных программ на выбор. Bitdefender, McAfee, Norton и Microsoft — это лишь несколько популярных компаний, предлагающих антивирусное программное обеспечение. Важно убедиться, что вы загружаете законное антивирусное программное обеспечение. Некоторые вирусы маскируются под антивирусные программы, чтобы избежать обнаружения.

Bitdefender, McAfee, Norton и Microsoft — это лишь несколько популярных компаний, предлагающих антивирусное программное обеспечение. Важно убедиться, что вы загружаете законное антивирусное программное обеспечение. Некоторые вирусы маскируются под антивирусные программы, чтобы избежать обнаружения.

Также следует с осторожностью открывать файлы с неизвестных адресов электронной почты или файлы с необычными именами. Даже если вы знаете отправителя, рассмотрите возможность проверки того, что файл был отправлен лично, прежде чем открывать его. Не нажимайте на какие-либо необычные ссылки, отправленные по адресам электронной почты, пока не убедитесь, что они подлинные.

Далее…

Хотите прочитать больше статей о вирусах? Нажмите на ссылки ниже:

- Могут ли компьютеры Mac на самом деле заразиться вирусами? Миф против реальности: когда-то считалось, что они неуязвимы для вирусов? Но насколько это правда? Узнайте правду о вирусах и компьютерах Mac.

- Резидентный вирус: как они работают и как защитить себя: он способен проникнуть на ваш диск и поставить под угрозу любые другие подключенные к нему.

Узнайте все, что вам нужно знать об этом, прямо здесь.

Узнайте все, что вам нужно знать об этом, прямо здесь. - Вирус загрузочного сектора: как они работают и как защитить себя: Этот вирус, ставший редкостью, восходит к временам, когда для запуска компьютеров использовались дискеты. Мы раскрываем его источник, его последствия и превентивные меры против него.

Что такое компьютерный вирус и какие бывают типы? FAQs (часто задаваемые вопросы)

Сколько существует типов компьютерных вирусов?

Существует три основных типа компьютерных вирусов: макровирусы, заражатели файлов и заразители загрузочных записей. Их можно разделить на 10 или более категорий, всего существует более миллиарда программ.

Что делают компьютерные вирусы?

Вирусы заражают компьютеры, чтобы стереть важную информацию, похитить личные данные или отправить пользователям нежелательные всплывающие окна с рекламой. Они могут быть чрезвычайно дорогостоящими из-за удаления файлов и времени, затрачиваемого на удаление вируса.

Когда был создан первый компьютерный вирус?

Первый обнаруженный компьютерный вирус известен как Creeper. Боб Томас изобрел эту программу в 1971 году как тест безопасности. Он не повредил никаких файлов и просто реплицировал себя перед тем, как перейти на новый хост.

Кто создал первый компьютерный вирус?

Боб Томас из BBN создал первый компьютерный вирус, программу Creeper, в 1971 году.

Могут ли компьютеры Mac и ПК заразиться компьютерными вирусами?

В первые годы существования компьютеров Mac компания Apple зарекомендовала себя как более безопасная и менее подверженная вирусным атакам компания. В то время как киберпреступники, как правило, нацелены на более популярную и широко распространенную платформу ПК, компьютеры Mac по-прежнему могут быть заражены разрушительными вирусами.

Самый распространенный компьютерный вирус?

Червь является наиболее распространенным типом компьютерного вируса, также очень распространены резидентные вирусы и троянские кони.

Самый страшный компьютерный вирус в истории?

Вирус Mydoom считается самой страшной эпидемией в истории, причинившей в 2004 году ущерб примерно в 38 миллиардов долларов. Он все еще существует и заражает компьютеры сегодня, хотя на его долю приходится лишь около 1% попыток фишинга электронной почты.

Как вы лечите компьютерный вирус?

Некоторые вирусы наносят непоправимый ущерб компьютерным системам и файлам. Другие можно безопасно удалить с помощью надежного антивирусного программного обеспечения. Лучший способ исправить компьютерный вирус — предотвратить его атаку на ваше устройство, проявляя осторожность при открытии файлов или переходе по ссылкам, особенно тем, которые отправлены по электронной почте.

12 типов вредоносных программ + примеры, которые вам следует знать

Курт Бейкер — 28 февраля 2023 г.

Какие существуют типы вредоносных программ?

Несмотря на то, что существует множество различных разновидностей вредоносных программ, вы, скорее всего, столкнетесь со следующими типами вредоносных программ:

|

Ниже мы опишем, как они работают, и приведем примеры каждого из них.

1. Программы-вымогатели

Программы-вымогатели — это программное обеспечение, которое использует шифрование для отключения доступа цели к своим данным до тех пор, пока не будет выплачен выкуп. Организация-жертва становится частично или полностью неспособной работать до тех пор, пока не заплатит, но нет гарантии, что в результате платежа будет получен необходимый ключ дешифрования или что предоставленный ключ дешифрования будет функционировать должным образом.

Пример письма с требованием выкупа

Программа-вымогатель Пример:

В этом году город Балтимор подвергся атаке программы-вымогателя под названием RobbinHood, которая остановила всю городскую деятельность, включая сбор налогов, передачу собственности и работу правительства. электронная почта в течение нескольких недель. На сегодняшний день эта атака обошлась городу в более чем 18 миллионов долларов, и расходы продолжают расти. Тот же тип вредоносного ПО был использован против города Атланта в 2018 году, что привело к затратам в размере 17 миллионов долларов.

На сегодняшний день эта атака обошлась городу в более чем 18 миллионов долларов, и расходы продолжают расти. Тот же тип вредоносного ПО был использован против города Атланта в 2018 году, что привело к затратам в размере 17 миллионов долларов.

2. Бесфайловое вредоносное ПО

Безфайловое вредоносное ПО изначально ничего не устанавливает, вместо этого оно вносит изменения в файлы, присущие операционной системе, такие как PowerShell или WMI. Поскольку операционная система распознает отредактированные файлы как законные, антивирусное программное обеспечение не может обнаружить безфайловую атаку, а поскольку эти атаки скрыты, они до десяти раз более успешны, чем традиционные атаки вредоносного ПО.

Бесфайловое вредоносное ПО Пример:

Astaroth — это бесфайловая кампания вредоносных программ, которая рассылала спам пользователям ссылками на файл ярлыка .LNK. Когда пользователи загружали файл, запускался инструмент WMIC, а также ряд других законных инструментов Windows. Эти инструменты загружали дополнительный код, который выполнялся только в памяти, не оставляя следов, которые могли бы быть обнаружены сканерами уязвимостей. Затем злоумышленник загрузил и запустил троянца, который похитил учетные данные и загрузил их на удаленный сервер.

Эти инструменты загружали дополнительный код, который выполнялся только в памяти, не оставляя следов, которые могли бы быть обнаружены сканерами уязвимостей. Затем злоумышленник загрузил и запустил троянца, который похитил учетные данные и загрузил их на удаленный сервер.

Бесфайловые вторжения

Загрузите нашу белую книгу , чтобы получить подробную анатомию безфайловой интрузии.

Загрузить сейчас3. Шпионское ПО

Шпионское ПО собирает информацию о действиях пользователей без их ведома и согласия. Это могут быть пароли, пин-коды, платежная информация и неструктурированные сообщения.

Использование шпионского ПО не ограничивается настольным браузером: оно также может работать в критически важном приложении или на мобильном телефоне.

Даже если украденные данные не являются критически важными, последствия шпионского ПО часто распространяются по всей организации, поскольку снижается производительность и производительность.

Пример шпионского ПО:

DarkHotel, нацеленный на бизнес-лидеров и государственных деятелей, использующих Wi-Fi в отеле, использовал несколько типов вредоносных программ, чтобы получить доступ к системам, принадлежащим определенным влиятельным лицам. Как только этот доступ был получен, злоумышленники установили кейлоггеры для захвата паролей своих целей и другой конфиденциальной информации.

4. Рекламное ПО

Рекламное ПО отслеживает активность пользователя в Интернете, чтобы определить, какую рекламу ему показывать. Хотя рекламное ПО похоже на шпионское ПО, оно не устанавливает какое-либо программное обеспечение на компьютер пользователя и не перехватывает нажатия клавиш.

Опасность рекламного ПО заключается в нарушении конфиденциальности пользователя — данные, захваченные рекламным ПО, сопоставляются с данными, полученными, явно или тайно, об активности пользователя в других местах в Интернете и используются для создания профиля этого человека, который включает его друзья, что они купили, где путешествовали и многое другое. Эта информация может быть передана или продана рекламодателям без согласия пользователя.

Эта информация может быть передана или продана рекламодателям без согласия пользователя.

Пример рекламного ПО:

Рекламное ПО под названием Fireball заразило 250 миллионов компьютеров и устройств в 2017 году, взламывая браузеры, чтобы изменить поисковые системы по умолчанию и отслеживать активность в Интернете. Однако вредоносное ПО могло стать чем-то большим, чем просто неприятностью. Три четверти из них могли удаленно запускать код и загружать вредоносные файлы.

Совет эксперта

Загрузите CrowdInspect: бесплатный инструмент сообщества для систем Microsoft Windows, который помогает предупредить вас о наличии на вашем компьютере потенциальных вредоносных программ, которые могут обмениваться данными по сети. Загрузите CrowdInspect

5. Троянская программа

Троянец маскируется под желаемый код или программу. После загрузки ничего не подозревающими пользователями троянец может получить контроль над системами жертв в злонамеренных целях. Трояны могут скрываться в играх, приложениях и даже исправлениях программного обеспечения, а также могут быть встроены во вложения, включенные в фишинговые электронные письма.

Трояны могут скрываться в играх, приложениях и даже исправлениях программного обеспечения, а также могут быть встроены во вложения, включенные в фишинговые электронные письма.

Троянец Пример:

Emotet — это сложный банковский троян, который существует с 2014 года. С Emotet трудно бороться, потому что он уклоняется от обнаружения на основе сигнатур, является стойким и включает в себя модули распространения, которые помогают ему распространяться. Троян настолько широко распространен, что он является предметом предупреждения Министерства внутренней безопасности США, в котором отмечается, что устранение Emotet обходилось правительствам штатов, местных, племенных и территориальных органов в 1 миллион долларов за каждый инцидент.

Подробнее

Вредоносная программа TrickBot — это тип банковского троянца, выпущенный в 2016 году, который с тех пор превратился в модульное, многофазное вредоносное ПО, способное выполнять широкий спектр незаконных операций. Узнайте больше о том, что делает TrickBot очень важным, здесь. Прочтите: Что такое TrickBot Malware

Узнайте больше о том, что делает TrickBot очень важным, здесь. Прочтите: Что такое TrickBot Malware

6. Черви

Черви нацелены на уязвимости в операционных системах, чтобы установить себя в сети. Они могут получить доступ несколькими способами: через бэкдоры, встроенные в программное обеспечение, через непреднамеренные уязвимости в программном обеспечении или через флэш-накопители. Оказавшись на месте, злоумышленники могут использовать червей для запуска DDoS-атак, кражи конфиденциальных данных или проведения атак программ-вымогателей.

Пример червя:

Stuxnet, вероятно, был разработан спецслужбами США и Израиля с целью помешать ядерной программе Ирана. Он был введен в среду Ирана через флешку. Поскольку среда была изолирована от воздуха, ее создатели никогда не думали, что Stuxnet сможет покинуть сеть своей цели, но это произошло. Оказавшись в дикой природе, Stuxnet активно распространялся, но не причинял большого вреда, поскольку его единственной функцией было вмешательство в работу промышленных контроллеров, управляющих процессом обогащения урана.

Подробнее

Хотите быть в курсе последних действий противника? Посетите блог Intel Research and Threat Blog, чтобы узнать о последних исследованиях, тенденциях и аналитических сведениях о возникающих киберугрозах. Блог Intel Research and Threat

7. Вирус

приложение запущено. Оказавшись внутри сети, вирус может использоваться для кражи конфиденциальных данных, запуска DDoS-атак или проведения атак программ-вымогателей.

Вирусы и трояны

Вирус не может запускаться или воспроизводиться, если не запущено зараженное им приложение. Эта зависимость от хост-приложения отличает вирусы от троянов, которые требуют, чтобы пользователи загружали их, и червей, которые не используют приложения для выполнения. Многие экземпляры вредоносных программ относятся к нескольким категориям: например, Stuxnet — это червь, вирус и руткит.

8. Руткиты

Руткит — это программное обеспечение, позволяющее злоумышленникам удаленно управлять компьютером жертвы с полными правами администратора. Руткиты могут внедряться в приложения, ядра, гипервизоры или прошивку. Они распространяются через фишинг, вредоносные вложения, вредоносные загрузки и скомпрометированные общие диски. Руткиты также могут использоваться для сокрытия других вредоносных программ, таких как кейлоггеры.

Руткиты могут внедряться в приложения, ядра, гипервизоры или прошивку. Они распространяются через фишинг, вредоносные вложения, вредоносные загрузки и скомпрометированные общие диски. Руткиты также могут использоваться для сокрытия других вредоносных программ, таких как кейлоггеры.

Руткит Пример:

Zacinlo заражает системы, когда пользователи загружают поддельное приложение VPN. После установки Zacinlo проводит проверку безопасности на наличие конкурирующих вредоносных программ и пытается их удалить. Затем он открывает невидимые браузеры и взаимодействует с контентом, как человек — прокручивая, выделяя и нажимая. Это действие предназначено для того, чтобы обмануть программное обеспечение для анализа поведения. Полезная нагрузка Zacinlo возникает, когда вредоносное ПО нажимает на рекламу в невидимых браузерах. Это мошенничество с рекламными кликами предоставляет злоумышленникам часть комиссии.

Подробнее

Узнайте больше о бутките — заражении, которое использует инструменты руткита для внедрения вредоносного программного обеспечения в компьютерную систему. Узнать больше

Узнать больше

9. Кейлоггеры

Кейлоггер — это тип шпионского ПО, отслеживающего действия пользователей. Кейлоггеры имеют законное применение; предприятия могут использовать их для отслеживания активности сотрудников, а семьи могут использовать их для отслеживания поведения детей в Интернете.

Однако при установке в злонамеренных целях кейлоггеры могут использоваться для кражи паролей, банковской информации и другой конфиденциальной информации. Кейлоггеры могут быть вставлены в систему с помощью фишинга, социальной инженерии или вредоносных загрузок.

Кейлоггер Пример:

Кейлоггер под названием Olympic Vision использовался для нападения на бизнесменов из США, Ближнего Востока и Азии с целью компрометации деловой электронной почты (BEC). Olympic Vision использует методы целевого фишинга и социальной инженерии для заражения систем своих целей с целью кражи конфиденциальных данных и слежения за бизнес-транзакциями. Кейлоггер не сложный, но он доступен на черном рынке за 25 долларов, поэтому он легко доступен для злоумышленников.

2023 CrowdStrike Global Threat Report

Загрузите 20223 Threat Intelligence Report , чтобы узнать, как службы безопасности могут лучше защитить людей, процессы и технологии современного предприятия в условиях все более зловещих угроз.

Загрузить сейчас10. Боты/ботнеты

Бот — это программное приложение, которое выполняет автоматизированные задачи по команде. Они используются в законных целях, таких как индексирование поисковых систем, но при использовании в злонамеренных целях они принимают форму самораспространяющихся вредоносных программ, которые могут подключаться к центральному серверу.

Обычно боты используются в больших количествах для создания ботнета, который представляет собой сеть ботов, используемых для запуска широкомасштабных дистанционно управляемых атак, таких как DDoS-атаки. Ботнеты могут стать довольно обширными. Например, ботнет Mirai IoT насчитывал от 800 000 до 2,5 млн компьютеров.

Ботнет Пример:

Echobot — вариант всем известного Mirai. Echobot атакует широкий спектр IoT-устройств, используя более 50 различных уязвимостей, но также включает эксплойты для Oracle WebLogic Server и сетевого программного обеспечения VMWare SD-Wan. Кроме того, вредоносное ПО ищет неисправленные устаревшие системы. Echobot может использоваться злоумышленниками для запуска DDoS-атак, прерывания цепочек поставок, кражи конфиденциальной информации о цепочках поставок и проведения корпоративного саботажа.

Echobot атакует широкий спектр IoT-устройств, используя более 50 различных уязвимостей, но также включает эксплойты для Oracle WebLogic Server и сетевого программного обеспечения VMWare SD-Wan. Кроме того, вредоносное ПО ищет неисправленные устаревшие системы. Echobot может использоваться злоумышленниками для запуска DDoS-атак, прерывания цепочек поставок, кражи конфиденциальной информации о цепочках поставок и проведения корпоративного саботажа.

11. Вредоносное ПО для мобильных устройств

Число атак, нацеленных на мобильные устройства, выросло на 50 процентов по сравнению с прошлым годом. Угрозы вредоносных программ для мобильных устройств столь же разнообразны, как и угрозы для настольных компьютеров, и включают троянские программы, программы-вымогатели, мошенничество с рекламными кликами и многое другое. Они распространяются посредством фишинговых и вредоносных загрузок и представляют собой особую проблему для взломанных телефонов, которым, как правило, не хватает защиты по умолчанию, которая была частью исходных операционных систем этих устройств.

Мобильное вредоносное ПО Пример:

Triada — это троянец с правами root, который был внедрен в цепочку поставок, когда миллионы Android-устройств поставлялись с предустановленной вредоносной программой. Triada получает доступ к конфиденциальным областям операционной системы и устанавливает спам-приложения. Спам-приложения отображают рекламу, иногда заменяя настоящую рекламу. Когда пользователь нажимает на одно из неавторизованных объявлений, доход от этого клика идет разработчикам Triada.

12. Wiper Malware

Wiper — это вредоносное ПО с единственной целью: стереть пользовательские данные и предотвратить их восстановление. Вайперы используются для отключения компьютерных сетей в государственных или частных компаниях в различных секторах. Злоумышленники также используют стеклоочистители, чтобы скрыть следы, оставшиеся после вторжения, что ослабляет способность жертвы реагировать.

Вредоносное ПО Wiper Пример:

15 января 2022 г. сообщалось, что набор вредоносных программ, получивший название WhisperGate , был развернут против украинских целей. Широко известно, что инцидент содержит три отдельных компонента, развернутых одним и тем же противником, включая вредоносный загрузчик, который повреждает обнаруженные локальные диски, загрузчик на основе Discord и средство очистки файлов. Эта активность произошла примерно в то же время, когда несколько веб-сайтов, принадлежащих правительству Украины, были испорчены. Узнать больше>

сообщалось, что набор вредоносных программ, получивший название WhisperGate , был развернут против украинских целей. Широко известно, что инцидент содержит три отдельных компонента, развернутых одним и тем же противником, включая вредоносный загрузчик, который повреждает обнаруженные локальные диски, загрузчик на основе Discord и средство очистки файлов. Эта активность произошла примерно в то же время, когда несколько веб-сайтов, принадлежащих правительству Украины, были испорчены. Узнать больше>

Отчет об угрозах для мобильных устройств

Загрузите последний отчет об угрозах для мобильных устройств, чтобы понять, почему нацеливается на мобильные платформы.

Загрузить отчет использовать единый комплекс методов. Машинное обучение, блокировка эксплойтов, белые и черные списки, а также индикаторы атак (IOC) — все это должно быть частью стратегии каждой организации по борьбе с вредоносным ПО. CrowdStrike Falcon® сочетает эти методы с инновационными технологиями, работающими в облаке, для более быстрой и современной защиты.

Платформа CrowdStrike Falcon® предоставляет аналитикам и исследователям угроз быстрые и всесторонние возможности поиска вредоносного ПО благодаря доступу к самому большому и наиболее активному репозиторию событий и артефактов угроз в отрасли. Репозиторий содержит коллекций объемом 300 ТБ с более чем 400 миллионами файлов и еженедельно индексирует более 2 триллионов событий 9.0006 .

Все эти данные доступны для поиска в режиме реального времени — как по метаданным, так и по двоичному содержимому — что стало возможным за считанные секунды благодаря запатентованной технологии индексирования.

Глубокий анализ ускользающих и неизвестных угроз — это реальность с песочницей Falcon. Falcon Sandbox обогащает результаты поиска вредоносного ПО данными об угрозах и предоставляет действенные IOC, поэтому специалисты по безопасности могут лучше понимать изощренные вредоносные атаки и укреплять свою защиту.

Чтобы противостоять растущей угрозе мобильных вредоносных программ, организациям необходимо иметь представление о том, какие устройства получают доступ к их сетям и как они это делают. Falcon for Mobile от CrowdStrike обеспечивает обнаружение мобильных конечных точек и ответ на них с отображением в режиме реального времени IP-адресов, настроек устройства, подключений WIFI и Bluetooth, а также информации об операционной системе.

Falcon for Mobile от CrowdStrike обеспечивает обнаружение мобильных конечных точек и ответ на них с отображением в режиме реального времени IP-адресов, настроек устройства, подключений WIFI и Bluetooth, а также информации об операционной системе.

Хотите узнать, как платформа CrowdStrike Falcon® блокирует вредоносное ПО? Запустите бесплатную пробную версию и посмотрите, как она работает с живыми образцами вредоносных программ.

Начать бесплатную пробную версию

ПОЗНАКОМЬТЕСЬ С АВТОРОМ

Курт Бейкер — старший директор по маркетингу Falcon Intelligence в CrowdStrike. Он имеет более чем 25-летний опыт работы на руководящих должностях в развивающихся компаниях-разработчиках программного обеспечения. У него есть опыт в области разведки киберугроз, аналитики безопасности, управления безопасностью и расширенной защиты от угроз. До прихода в CrowdStrike Бейкер работал на технических должностях в Tripwire и был соучредителем стартапов на различных рынках, от решений для корпоративной безопасности до мобильных устройств.