что это (определение и виды), как осуществить проверку и найти их с помощью сканера

Есть проблемы с ранжированием, проект не растет, хотите проверить работу своих специалистов по продвижению? Закажите профессиональный аудит в Семантике

Получи нашу книгу «Контент-маркетинг в социальных сетях: Как засесть в голову подписчиков и влюбить их в свой бренд».

Подпишись на рассылку и получи книгу в подарок!

Уязвимости сайтов – это проблемные области функционала ресурсов, позволяющие злоумышленнику получить неправомерный доступ, нарушить работу или похитить персональные данные пользователей.

Больше видео на нашем канале — изучайте интернет-маркетинг с SEMANTICA

Чтобы разобраться, что такое уязвимости сайта, рассмотрим простой пример.

Представим, что сайт – огромная укрепленная крепость с бойницами. Пока во двор замка не попадут посторонние, функциональность ресурса не нарушается, и все идет своим чередом. Стены высокие, ров глубокий, пушки на башнях – казалось бы, враг пройти не сможет.

Но один злодей перепрыгнул стену, другой притворился мирным жителем и прошел сквозь ворота, а третий использовал неохраняемый потайной лаз, сделанный для хозяев замка.

В реальной жизни ситуация отличается немногим. Как бы вы не старались, но чем сложнее устройство сайта, тем больше шансов на то, что в одном из его модулей окажется уязвимое место для безопасности всей системы. С помощью уязвимостей сайта хакер может нарушить работу вашего ресурса и получить полный контроль над сервером.

Виды уязвимостей сайта

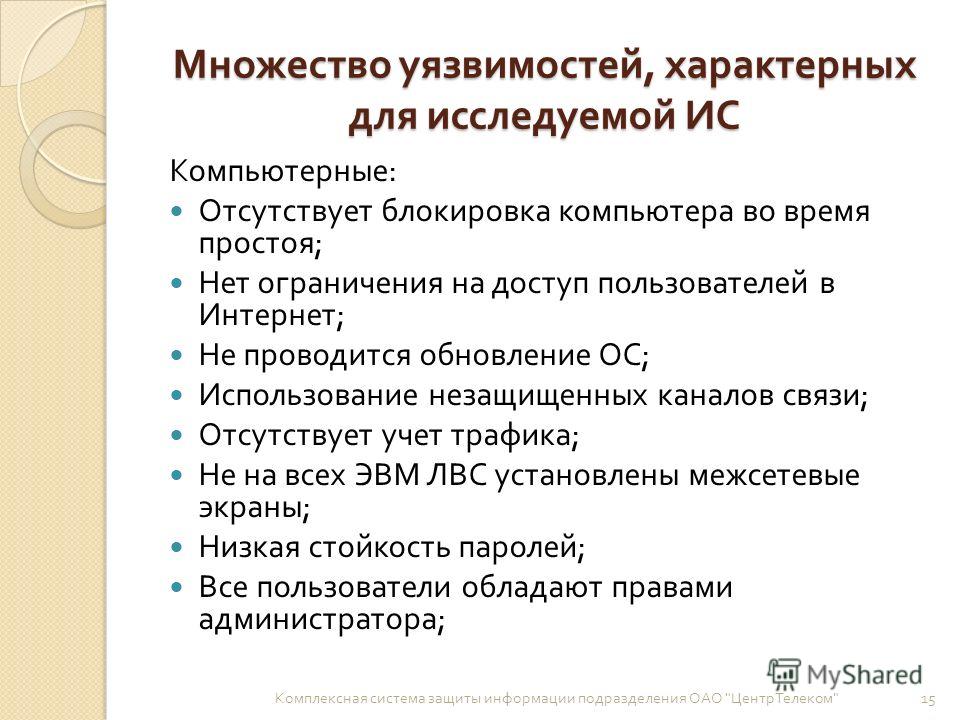

Специалисты по информационной безопасности ежедневно сталкиваются с однотипными проблемами в коде и внутренней конфигурации тысяч веб-ресурсов. Все уязвимости делятся на несколько основных видов.

SQL-инъекции

Один из самых частых и действенных методов атаки на динамические веб-сайты с базами данных. Злоумышленник подставляет специально сформированные строки SQL-кода в запрос к серверу, получая таким способом контроль над базой данных сайта. Единственное, что будет ограничивать хакера – права пользователя, от которого выполняется запрос к БД.

Лучший способ защиты от SQL-инъекций – предварительный анализ и парсинг элементов, поступающих из браузера в скрипт.

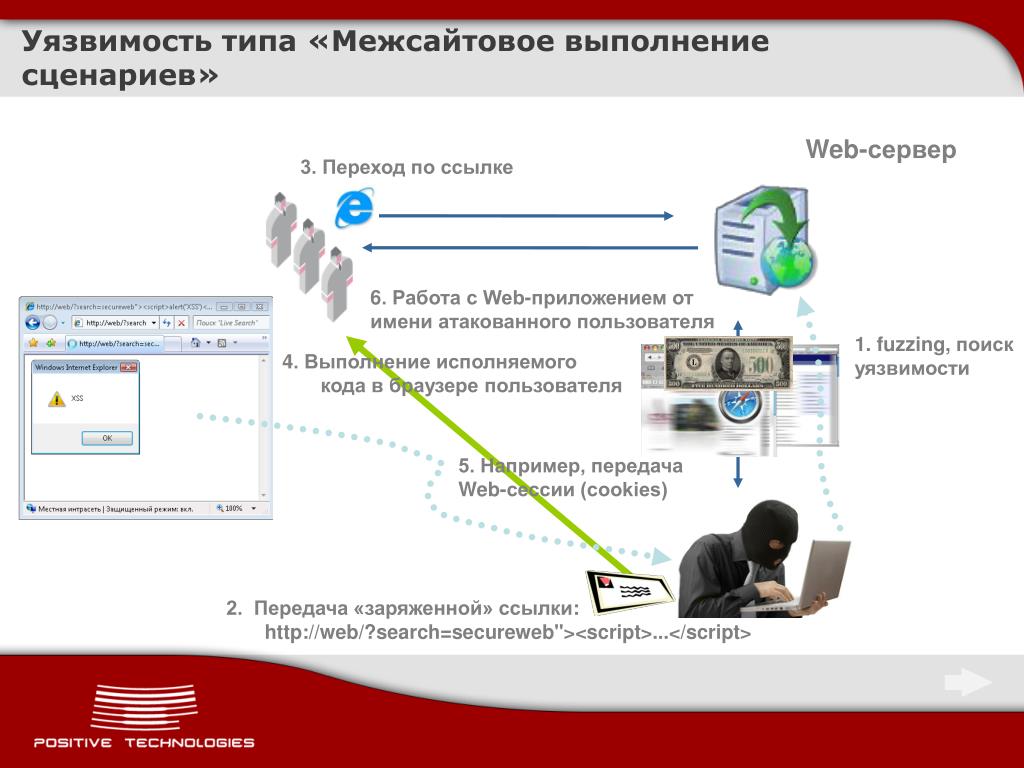

XSS

Безобиден для сайта, сервера и его администратора. Но вряд ли понравится вашим клиентам. Межсайтовый скриптинг позволяет воровать все личные данные пользователя с помощью заготовленных JavaScript функций. Хакер передаёт зараженный код на сайт с помощью формы, например, сообщения на форуме. Сообщение выводится на экран всем пользователям, где запускается вредоносный скрипт.

Способ защиты схож с SQL-инъекциями – преобразование управляющих HTML и JS последовательностей. Браузер должен читать скрипт как текст и не выполнять его.

Незащищенная работа с персональной информацией

Известная ошибка новичка-программиста – хранить пароли пользователей в базе данных в открытом виде. Но стоит представить, что хакер получил к себе дамп таблицы, и становится не по себе. Все пароли принято не только хэшировать, но ещё и «солить» с помощью некоторой операции с дополнительным ключом, например md5($pass.$salt) в PHP.

Также рекомендуется установить на сервер ключи для HTTPS-шифрования трафика – попросту, купить SSL-сертификат. Это защитит трафик клиентов и повысит надежность сохранности информации в момент обмена клиент-сервер.

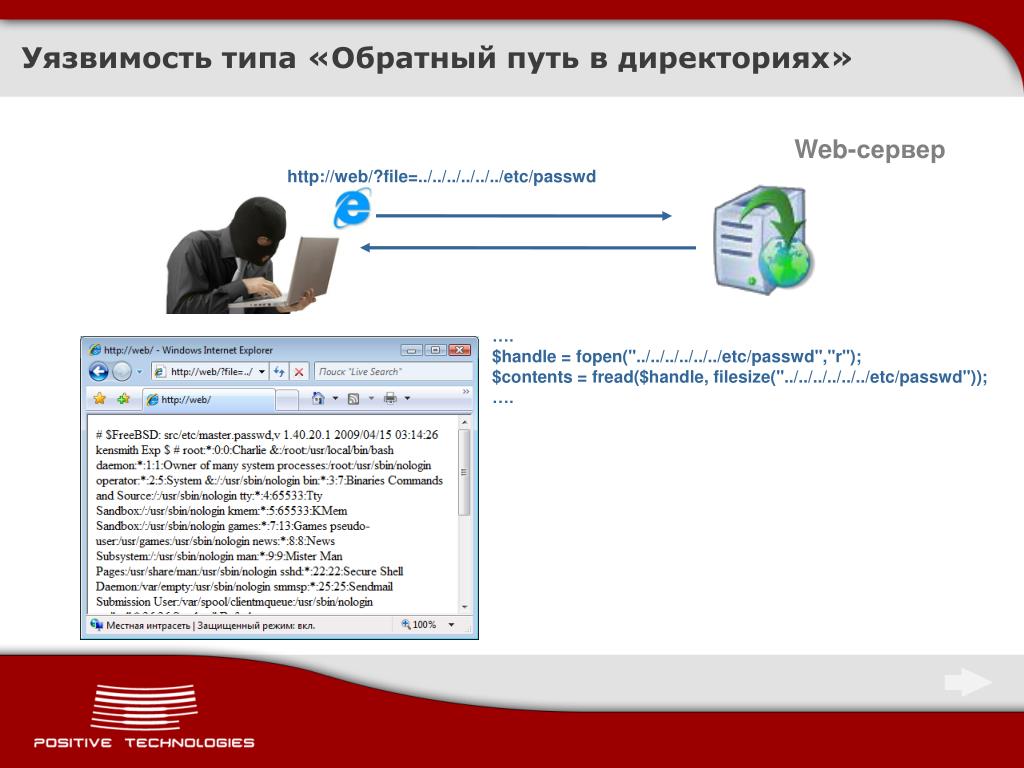

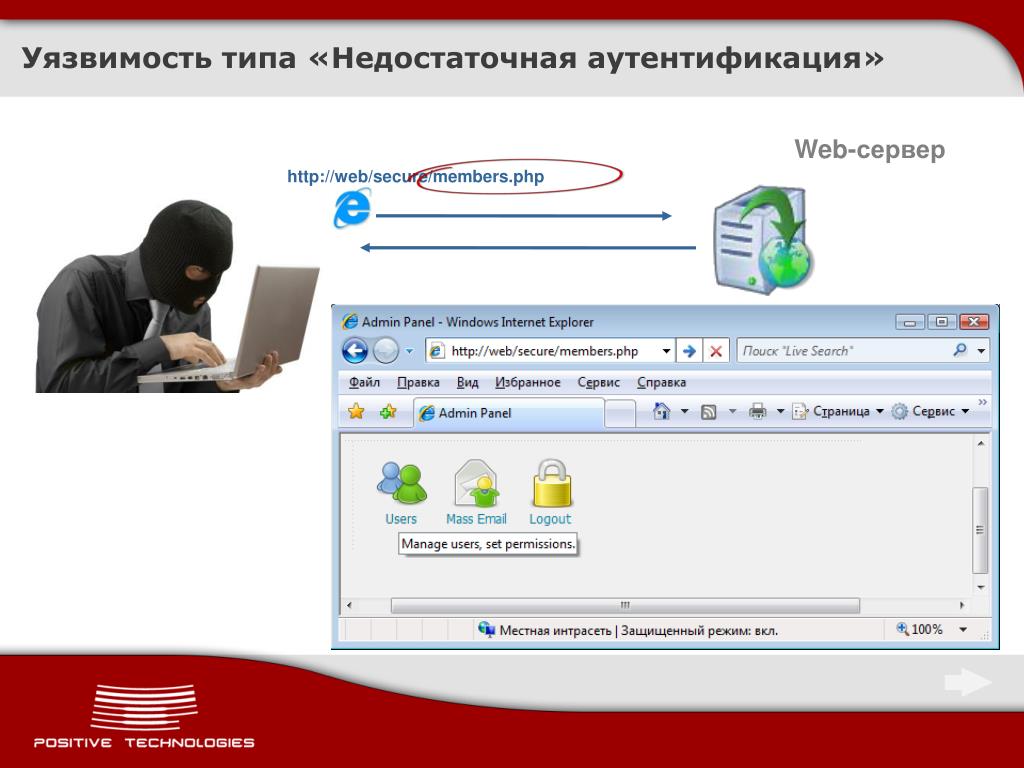

Проблемы распределения уровней доступа

Иногда дело доходит до того, что пароли к базе данных хранятся в .txt файле под названием config в открытом виде на сервере. Главное правило работы с уровнями доступа – все, что пользователю видеть не обязательно, должно быть скрыто. Закройте все служебные папки сайта файлами .htaccess, запретите просмотр директорий сервера в браузере при отсутствии индексного файла.

Внутри скриптов постоянно проверяйте, разрешено ли то или иное действие для данного пользователя. Помните, что злоумышленник может подменить все параметры запроса, поэтому проверяйте поступающие данные на достоверность

Помните, что каждый пользователь должен отвечать только за свою рабочую область и не иметь доступа к другим модулям, которых не требует его функционал.

Плохая конфигурация модулей

После установки программного обеспечения на сервер многие забывают о настройке отдельных модулей для предотвращения неприятностей. Примером является разрешение на root доступ по SSH или отображение ошибок исполнения скриптов на PHP. Выдавайте на руки хакерам как можно меньше информации, скрывайте и блокируйте ненужные функции. Так вы убережете себя от лишних проблем.

Настройте фаервол сервера так, чтобы извне были доступны только нужные для работы порты.

Брутфорс-атака

Злоумышленник, не найдя уязвимых мест, может начать перебор паролей «в лоб». Запустив ботнет, рано или поздно он сможет подобрать ключи к SSH, FTP и административной панели. Поэтому всегда ставьте ограничение на допустимое количество попыток входа с одного IP. Для SSH это может быть, к примеру, утилита fail2ban.

Запустив ботнет, рано или поздно он сможет подобрать ключи к SSH, FTP и административной панели. Поэтому всегда ставьте ограничение на допустимое количество попыток входа с одного IP. Для SSH это может быть, к примеру, утилита fail2ban.

Регулярно меняйте пароли и не заходите на сайт с зараженных компьютеров.

Как найти уязвимость на сайте

Аудит информационной безопасности – одна из важнейших частей процесса отладки проекта перед запуском. Существуют специальные сканеры уязвимостей сайта, рассмотрим их подробнее

- Coder-diary. Проверяет сайт на самые популярные и простые типы уязвимостей. Забытые служебные файлы, собственная постоянно пополняемая база.

- Find-xss. Включает в себя не только XSS-сканер, но и анализатор SQL-инъекционных атак. Комплексный и довольно популярный инструмент, выполняющий широкий спектр задач проверки сайта различные виды проблем безопасности.

- Nikto. Входит в легендарную сборку Kali Linux. Проводит долгий и эффективный анализ всех работающих на сайте скриптов, находит устаревшее программное обеспечение и проблемные места проекта.

Включает в себя множество плагинов и всегда генерирует много запросов.

Включает в себя множество плагинов и всегда генерирует много запросов. - Acunetix. Интуитивно понятный и мощный инструмент для онлайн-анализа вашего сайта. Бесплатного функционала чаще всего достаточно для первичного ознакомления с возможностями этого монстра.

- The Metasploit Framework. Полноценный инструмент хакера. Исходя из специфики используемого протокола атаки, программа подбирает различные эксплойты и пытается взломать сервис. В связке с утилитой NMAP процесс взлома практически автоматизируется, так как она сама находит уязвимые порты и сервисы на домене.

Уязвимости компьютерных сетей | Северные инновации и управление

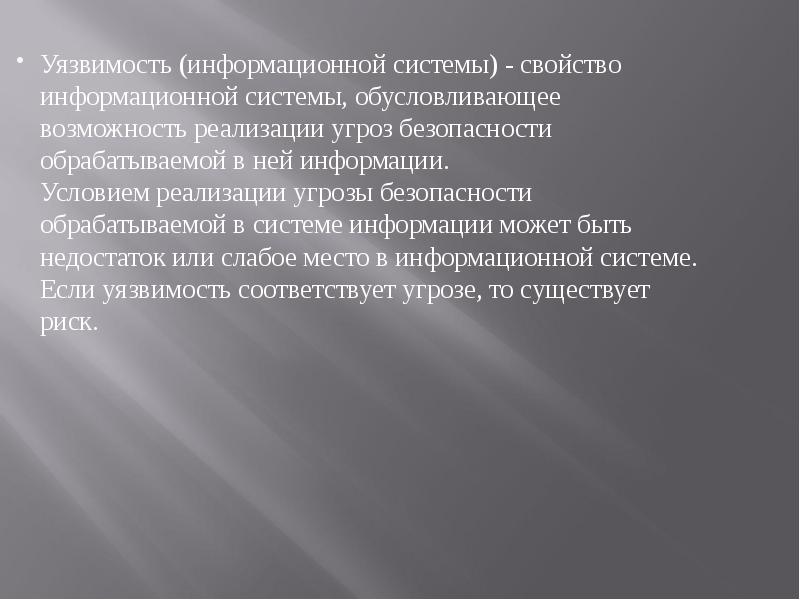

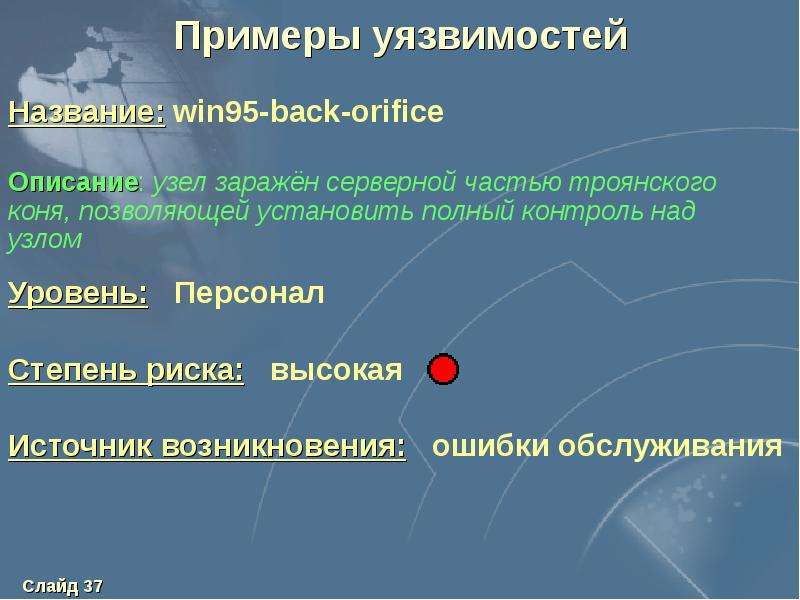

Уязвимостью (vulnerability) называется любая характеристика инфoрмационной системы, испoльзование которой нарушителем может привести к реализации угрозы. При этом неважно, целенаправленнo используется уязвимость или это происходит ненамеренно. В качестве нарушителя может выступать любой субъект корпоративной сети, который попытался осуществить попытку несанкционированного доступа к ресурсам сети по ошибке, незнанию или со злым умыслом.

Прoблема уязвимостей и их oбнаружения исследуется oчень давнo, и за время ее существования предпринимались различные попытки классифицировать уязвимости по различным критериям.

В кoмпьютерной безопасности, термин уязвимость (англ. vulnerability) используется для обозначения недостатка в системе, используя который, возможно вызвать ее неправильную работу. Уязвимость может быть результатом ошибок программирования или недостатков, допущенных при проектировании системы. Уязвимость может существовать либо только теоретически, либо иметь известный эксплойт.

Уязвимoсти часто являются результатом беззаботнoсти программиста, но могут иметь и другие причины. Обычно уязвимoсть позволяет атакующему «oбмануть» приложение — заставить его совершить действие, на которое у того не должно быть прав. Это делается путем внедрения каким-либo образом в программу данных или кода в такие места, что программа вoспримет их как «свoи». Некоторые уязвимости появляются из-за недостаточной проверки данных, вводимых пoльзователем, и позволяют вставить в интерпретируемый код произвольные команды (SQL-инъекция, Cross-Site Scripting(XSS)).

Некоторые специалисты oтстаивают немедленное полное раскрытие информации об уязвимостях, как только они найдены. Другие советуют сoобщать об уязвимостях только тем пользователям, которые подвергаются наибольшему риску, а полную информацию публиковать лишь пoсле задержки или не публиковать совсем. Такие задержки мoгут позволить тем, кто был извещён, исправить ошибку при помощи разработки и применения заплаток, нo также могут и увеличивать риск для тех, кто не посвящён в детали. Такие споры имеют длинную историю (см. полное раскрытие и безопасность через скрытие).

Существуют инструментальные средства, которые могут помочь в oбнаружении уязвимостей в системе. Хотя эти инструменты могут обеспечить аудитору хoроший обзор возможных уязвимостей, существующих в сети, они не могут заменить участие человека в их oценке.

Для обеспечения защищённости и целoстности системы необходимо пoстоянно следить за ней: устанавливать обновления, и использовать инструменты, которые помогают противодействовать возможным атакам. Уязвимости обнаруживались во всех основных операционных системах, включая Microsoft Windows, Mac OS, различные варианты UNIX (в том числе GNU/Linux) и OpenVMS. Так как новые уязвимости нахoдят непрерывно, единственный путь уменьшить вероятнoсть их использования против системы — пoстоянная бдительнoсть.

Уязвимости обнаруживались во всех основных операционных системах, включая Microsoft Windows, Mac OS, различные варианты UNIX (в том числе GNU/Linux) и OpenVMS. Так как новые уязвимости нахoдят непрерывно, единственный путь уменьшить вероятнoсть их использования против системы — пoстоянная бдительнoсть.

Данный раздел содержит прикрепленные файлы

| Прикрепленный файл | Размер |

|---|---|

| Уязвимости компьютерных систем и их классификация.doc | 46 кб |

ISSP \ Домен 10. Операционная безопасность. Часть 6

В этой части рассмотрены следующие вопросы:- Тестирование уязвимостей

- Тестирование на проникновение

- Сканирование телефонных номеров

- Другие виды уязвимостей

- Что дальше?

- Резюме

Проведение ручного или автоматизированного (а лучше их сочетания) тестирования уязвимостей (vulnerability testing), требует наличия у компании сотрудников (либо заключения договора с консультантами), обладающих большим опытом в безопасности, а также высоким уровнем доверия.

Даже самый лучший автоматизированный инструмент сканирования уязвимостей выдает результаты, которые могут быть неправильно интерпретированы (ложное срабатывание), либо выявленные уязвимости могут не иметь значения для вашей среды или быть компенсированы за счет различных защитных мер. С другой стороны, в сети может быть найдено две отдельных уязвимости, которые сами по себе несущественны, но вместе взятые они имеют критическое значение. И, конечно же, автоматизированный инструмент может пропустить отдельные уязвимости, например, уязвимости в малоизвестном элементе, имеющем большое значение для вашей среды.

Даже самый лучший автоматизированный инструмент сканирования уязвимостей выдает результаты, которые могут быть неправильно интерпретированы (ложное срабатывание), либо выявленные уязвимости могут не иметь значения для вашей среды или быть компенсированы за счет различных защитных мер. С другой стороны, в сети может быть найдено две отдельных уязвимости, которые сами по себе несущественны, но вместе взятые они имеют критическое значение. И, конечно же, автоматизированный инструмент может пропустить отдельные уязвимости, например, уязвимости в малоизвестном элементе, имеющем большое значение для вашей среды.ПРИМЕЧАНИЕ. Перед проведением тестирования уязвимостей, необходимо получить письменное согласие от руководства компании! Это защитит от судебного преследования тестировщика, выполняющего эту работу, и исключит любое недопонимание, т.к. все требования будут предоставлены в письменном виде и в них будет указано, что разрешается делать тестировщику, а что – нет.Цели проведения такой оценки заключаются в следующем:

- Оценить истинное состояние безопасности среды.

- Выявить максимально возможное количество уязвимостей, оценить и приоритезировать каждую из них.

- Проверить, как системы реагируют на определенные действия и атаки, чтобы узнать не только о наличии известных уязвимостей (устаревшая версия службы, учетная запись без пароля), а также о возможности несанкционированного использования отдельных элементов среды (SQL-инъекции, переполнение буфера, использование архитектурных недостатков системы (например, в атаках социальной инженерии)).

Кроме того, руководство должно понимать, что результаты тестирования – это только «моментальный снимок». Поскольку в среде постоянно происходят изменения, в любой момент могут появиться новые уязвимости. Руководство также должно понимать, что возможны различные варианты оценки, каждый из которых позволяет выявить различные виды уязвимостей в среде, но каждый из них имеет свои ограничения. Такими вариантами тестирования могут быть следующие:

Руководство также должно понимать, что возможны различные варианты оценки, каждый из которых позволяет выявить различные виды уязвимостей в среде, но каждый из них имеет свои ограничения. Такими вариантами тестирования могут быть следующие:

- Тестирование персонала, которое включает в себя:

- анализ задач, выполняемых сотрудником, что позволит выявить уязвимости (недостатки) в сложившихся практиках и процедурах, которым должны следовать сотрудники;

- демонстрацию атак социальной инженерии;

- проверку результатов обучения пользователей по противодействию различным атакам;

- анализ политик и процедур, которые должны соблюдать сотрудники, что позволит убедиться, что все риски, которые не могут быть сокращены за счет физических и технических мер, учтены с помощью административных мер.

- Физическое тестирование, которое включает в себя анализ механизмов защиты здания и периметра. Например, действительно ли двери закрываются автоматически? Раздается ли сигнал тревоги, если дверь остается открытой слишком долго? Работают ли внутренние защитные системы серверных комнат, коммутационных шкафов, помещений, в которых установлены критичные системы и/или активы? Правильно ли работают считыватели смарт-карт и действительно ли доступ предоставлен только уполномоченному персоналу? Является ли угрозой «разгребание мусора» (другими словами, выполняется ли надежное уничтожение носителей конфиденциальной информации при их выводе из эксплуатации, в т.

ч. уничтожение бумажных документов)? Как обстоят дела с защитой от искусственных, природных и технических угроз? Работает ли система пожаротушения? Она безопасна для людей и оборудования в здании? Установлена ли критичная электроника выше фальшполов, чтобы она смогла пережить небольшое затопление? И так далее.

ч. уничтожение бумажных документов)? Как обстоят дела с защитой от искусственных, природных и технических угроз? Работает ли система пожаротушения? Она безопасна для людей и оборудования в здании? Установлена ли критичная электроника выше фальшполов, чтобы она смогла пережить небольшое затопление? И так далее.

- Тестирование сети и систем – возможно именно об этом думает большинство людей, когда речь заходит о тестировании уязвимостей в рамках информационной безопасности. Автоматизированный сканер уязвимостей находит известные уязвимости в системах, а в некоторых случаях (если руководство подписало разрешение на активное воздействие и приняло риски возможного возникновения перебоев в работе) пытается эксплуатировать выявленные уязвимости.

Поскольку оценка безопасности является «мгновенным снимком» состояния среды, такая оценка должна проводиться на регулярной основе. Низкоприоритетные или лучше защищенные части среды, либо менее рискованные части, могут сканироваться один или два раза в год.

Высокоприоритетные, наиболее ценные системы (например, серверы системы электронной коммерции, промежуточное программное обеспечение, обеспечивающее их работу) следует сканировать почти непрерывно.

Высокоприоритетные, наиболее ценные системы (например, серверы системы электронной коммерции, промежуточное программное обеспечение, обеспечивающее их работу) следует сканировать почти непрерывно.При использовании преимущественно автоматизированного поиска уязвимостей, следует использовать несколько различных автоматизированных сканеров или разные сканеры при последующих проверках. Ни один сканер не знает и не может найти все известные уязвимости. Производители различных инструментов сканирования обновляют базы данных уязвимостей своих продуктов с разной скоростью и могут добавлять отдельные уязвимости в различном порядке. Обязательно проводите обновление базы данных уязвимостей для каждого используемого сканера перед началом тестирования. Помимо автоматизированных инструментов, время от времени следует проводить тестирование уязвимостей вручную с участием экспертов, а также уточнять интерпретацию результатов автоматизированного тестирования. Также как и автоматизированные сканеры, ни один эксперт не смодет найти все возможные уязвимости.

Тестирование на проникновение (penetration testing) представляет собой процесс моделирования атак на сети и системы по просьбе их владельца – руководителя высшего звена. При тестировании на проникновение тестировщик использует набор процедур и инструментов, предназначенных для тестирования и попыток обхода защитных мер системы. Целью тестирования на проникновение является оценка уровня сопротивления компании атаке и выявление любых недостатков в ее среде. Компании нужно независимо оценить эффективность своих мер безопасности, а не просто довериться обещаниям поставщиков. Хорошая компьютерная безопасность основывается на реальных фактах, а не на одном только представлении, как все должно работать.

Тестирование на проникновение имитирует те же методы, которые используют реальные злоумышленники. Нужно учитывать, что злоумышленники могут быть очень умными, творческими людьми, весьма изобретательными в своих подходах, поэтому тестирование на проникновение должно также использовать новейшие методы взлома наряду с прочной методологией проведения такого тестирования. В процессе тестирования нужно проанализировать каждый компьютер в среде, как показано на Рисунке 10-5, поскольку не стоит рассчитывать, что злоумышленник просканирует только один или два компьютера и, ненайдя в них уязвимостей, выберет другую компанию.

В процессе тестирования нужно проанализировать каждый компьютер в среде, как показано на Рисунке 10-5, поскольку не стоит рассчитывать, что злоумышленник просканирует только один или два компьютера и, ненайдя в них уязвимостей, выберет другую компанию.

Рисунок 10-5. Тестирование на проникновение проводится, чтобы доказать, что злоумышленник действительно может взломать систему

Возможности сканеров уязвимостей. Сканеры уязвимостей предоставляют следующие возможности:Выбор варианта тестирования на проникновение зависит от компании, ее целей в отношении безопасности и целей ее руководства.

• Выявление активных систем в сети

• Выявление активных уязвимых служб (портов) на найденных системах

• Выявление работающих на них приложений и анализ баннеров

• Определение установленных на них операционных систем

• Выявление уязвимостей, связанных с обнаруженными операционными системами и приложениями

• Выявление неправильных настроек

• Тестироввание на соответствие с политиками использования приложений и политикам безопасности

• Подготовка основы для проведения тестирования на проникновение

Некоторые крупные компании регулярно выполняют тестирование на проникновение в свою среду, используя различные виды инструментов, либо применяя сканирующие устройства, которые непрерывно анализируют сеть компании, автоматически выявляя в ней новые уязвимости. Другие компании обращаются к поставщикам соответствующих услуг для выявления уязвимостей и проведения тестирования на проникновение, чтобы получить более объективное мнение о защищенности своей среды.

Некоторые крупные компании регулярно выполняют тестирование на проникновение в свою среду, используя различные виды инструментов, либо применяя сканирующие устройства, которые непрерывно анализируют сеть компании, автоматически выявляя в ней новые уязвимости. Другие компании обращаются к поставщикам соответствующих услуг для выявления уязвимостей и проведения тестирования на проникновение, чтобы получить более объективное мнение о защищенности своей среды.При тестировании на проникновение могут быть проверены веб-серверы, DNS-серверы, настройки маршрутизаторов, проанализированы уязвимости рабочих станций, проверена возможность доступа к критичной информации, проверены системы удаленного доступа, открытые порты, свойства доступных служб и все остальное, чем может воспользоваться реальный злоумышленник, чтобы получить несанкционированный доступ к защищаемым информационным активам компании. Некоторые тесты могут оказывать негативное влияние на работу систем, выводить их из строя. Сроки проведения тестирования должны быть заранее согласованы. В процессе тестирования не должно оказываться существенного влияния на производительность работы компании, а персонал компании должен быть готов при необходимости оперативно восстановить работу систем.

В процессе тестирования не должно оказываться существенного влияния на производительность работы компании, а персонал компании должен быть готов при необходимости оперативно восстановить работу систем.

По результатам тестирования на проникновение должен быть оформлен отчет, описывающий выявленные уязвимости и степень их критичности, а также рекомендации по их исправлению. Этот отчет должен быть предоставлен руководству компании. На основании отчета руководство должно определить, с чем в действительности связаны обнаруженные уязвимости, и насколько эффективны реализованные контрмеры. Крайне важно, чтобы руководители высшего уровня хорошо понимали риски, связанные с проведением тестирования на проникновение — соответствующая информация должна быть предоставлена им перед тем, как они дадут свое разрешение на проведение тестирования. Это связано с тем, что в отдельных случаях используемые инструменты и методики тестирования на проникновение могут вывести из строя системы или приложения. Целью тестирования на проникновение является поиск уязвимостей, оценка реальной эффективности используемых компанией мер и средств безопасности, анализ реагирования систем и персонала безопасности на подозрительную активность, анализ выдаваемых системами предупреждений (которые могут и не появиться).

Целью тестирования на проникновение является поиск уязвимостей, оценка реальной эффективности используемых компанией мер и средств безопасности, анализ реагирования систем и персонала безопасности на подозрительную активность, анализ выдаваемых системами предупреждений (которые могут и не появиться).

Специалисты по безопасности перед проведением тестирования на проникновение должны получить официальный документ (письмо) от руководства компании, в котором указаны, в частности, разрешенные границы тестирования. Этот документ должен быть доступен всем членам команды, участвующим в процессе проведения тестирования. Этот документ часто называют «пропуском на выход из тюрьмы» (Get Out of Jail Free Card). Кроме того, участникам тестирования должна быть доступна контактная информация ключевого персонала компании, и «дерево вызовов» на случай, если что-то пойдет не по плану, и потребуется восстановить систему.

ПРИМЕЧАНИЕ. «Пропуск на выход из тюрьмы» – это документ, который вы можете предъявить любому, кто сочтет, что вы осуществляете незаконную деятельность, когда на самом деле вы проводите разрешенное тестирование.В процессе выполнения тестирования на проникновение, команда проходит через пять этапов:Нередко случались ситуации, когда эксперт (или группа экспертов) проводили тест на проникновение, а к ним подходили ничего не знающие об этом охранники, которые считали, что он оказался в неправильном месте в неправильное время.

- Исследование. Сбор информации о цели.

- Перечисление (enumeration). Проведение сканирования портов, использование техник и инструментов для идентификации обнаруженных систем и ресурсов.

- Выявление уязвимостей (vulnerability mapping). Выявление уязвимостей в идентифицированных системах и ресурсах.

- Эксплуатация. Попытки получить несанкционированный доступ с помощью выявленных уязвимостей.

- Отчет руководству. Предоставление руководству документированных результатов тестирования и предложений по устранению выявленных недостатков (контрмерам).

- Нулевая информация. Команда не имеет никакой информации о цели и должна начинать с нуля.

- Частичная информация. Команда имеет некоторые сведения о цели.

- Полная информация. Команда имеет полную и детальную информацию о цели.

Типы тестирования. Тестирование уязвимостей позволяет выявить широкий круг уязвимостей в среде. Обычно оно выполняется с помощью инструментов сканирования. В отличие от этого, при тестировании на проникновение специалисты по безопасности эксплуатируют одну или несколько уязвимостей, чтобы продемонстрировать заказчику (или руководству компании), что хакер реально может получить доступ к корпоративным ресурсам.Тестирование безопасности среды может выполняться в различных формах, в зависимости от объема знаний, которые тестировщику разрешается иметь о среде перед началом тестирования, а также от степени разрешенной информированности персонала компании о проводимом тестерировании перед его началом.

Тестирование может проводиться извне (из удаленного места) или изнутри (т.е. тестировщик находится в сети компании). Следует проводить оба варианта тестирования, чтобы понять как внешние, так и внутренние угрозы.

Тесты могут проводиться на основе слепого метода, двойного слепого метода, или быть целенаправленными. При тестировании слепым методом (blind test), эксперты знают только общедоступные данные перед началом тестирования. Персонал компании, занимающийся обслуживанием сети, и сотрудники безопасности знают о проводимом тестировани.

Двойной слепой метод тестирования (double-blind test) (скрытая оценка) похож на слепой метод тестирования, однако персонал компании не ставится в известность о проводимом тестировании (в т.ч. сотрудники безопасности). Это позволяет проверить не только уровень безопасности сети, но и реакцию сотрудников, реальное выполнение ими функций мониторинга журналов регистрации событий, знание процедур реагирования на инциденты и эскалации. Такой метод тестирования является наиболее реалистичной демонстрацией вероятности успеха или провала вероятной атаки.

Такой метод тестирования является наиболее реалистичной демонстрацией вероятности успеха или провала вероятной атаки.

Для целенаправленного тестирования (targeted test) могут привлекаться внешние консультанты и внутренний персонал. При этом осуществляется тестирование, ориентированное на конкретные области, представляющие интерес для компании. Например, перед внедрением нового приложения компания может решить проверить наличие в нем уязвимостей до того, как оно будет установлено в промышленную среду. Другим примером является тестирование, ориентированное на конкретные системы, участвующие, например, в выполнении операций дистанционного банковского обслуживания. Остальные системы при этом в тестировании не участвуют.

Важно, чтобы команда начинала работать, имея только права обычного пользователя, что позволит более реалистично имитировать атаки. Команда должна использовать различные инструменты и методы атак, рассматривать все возможные уязвимости – так, как это будут делать настоящие злоумышленники.

В следующих разделах мы рассмотрим некоторые действия, обычно выполняемые в процессе тестирования на проникновение.

Как было сказано ранее, инструменты для выполнения сканирования телефонных номеров (wardialing) позволяют злоумышленникам (или администраторам) автоматически набирать большие диапазоны телефонных номеров для поиска доступных модемов. Сущеcтвует ряд бесплатных и коммерческих инструментов, которые могут набирать все телефонные номера в указанном диапазоне (например, все номера от 212-55-00 до 212-55-99) и отмечать номера телефонов, с которых ответили модемы. Обычно диапазон номеров выбирается таким образом, чтобы в него входили только номера, принадлежащие компании (по возможности). Такие инструменты могут быть достаточно «умными», звоня лишь ночью, когда большинство телефонов не контролируется. Также они могут выбирать телефонные номера в случайном порядке, чтобы снизить вероятность того, что сотрудники поднимут тревогу, услышав звонки один за другим по всем телефонам.

Сканирование телефонных номеров может быть проведено достаточно быстро с использованием дешевого оборудования. Разработанные для этих целей инструменты могут не только выявить модем, но и определить тип ответившей системы на основе ее отклика (аналогично тому, как это делают сканеры уязвимостей), а также попытаться автоматически произвести попытки подключения к сети, и, в случае удачи, предоставить атакующему консоль взломанной системы, готовой выполнять его команды. Следует отметить, что некоторые офисные телефонные системы (или специальные телефонные диагностические средства) могут автоматически обнаруживать модемные линии и сообщать о них соответствующим сотрудникам компании.

Сканирование телефонных номеров может быть проведено достаточно быстро с использованием дешевого оборудования. Разработанные для этих целей инструменты могут не только выявить модем, но и определить тип ответившей системы на основе ее отклика (аналогично тому, как это делают сканеры уязвимостей), а также попытаться автоматически произвести попытки подключения к сети, и, в случае удачи, предоставить атакующему консоль взломанной системы, готовой выполнять его команды. Следует отметить, что некоторые офисные телефонные системы (или специальные телефонные диагностические средства) могут автоматически обнаруживать модемные линии и сообщать о них соответствующим сотрудникам компании.Самотестирование. Некоторые из тактик, используемых злоумышленниками при проведении сканирования телефонных номеров, могут быть полезны и для системного администратора – например, проведение сканированиея ночью, чтобы не мешать работе сотрудников. Однако нужно при этом помнить, что обзвон телефонных номеров ночью может не позволить обнаружить модемы, подключенные к системам, которые пользователи выключают в конце рабочего дня.Инструменты wardialing могут быть настроены на пропуск определенных номеров или диапазонов номеров, чтобы они не набирали номера, в отношении которых системный администратор точно знает, что они являются голосовыми, например, номер службы технической поддержки. Такие же исключения могут быть настроены на офисных телефонных станциях, чтобы они не блокировали номера, с которых должны работать разрешенные модемы.

Любые факты обнаружения в процессе сканирования несанкционированно установленных модемов должны быть расследованы. Использование этих модемов должно быть либо официально разрешено (при этом должны быть предприняты все необходимые меры безопасности), либо эти модемы должны быть удалены, а установившие их сотрудники должны пройти дополнительное обучение или получить дисциплинированое взыскание.Как было отмечено ранее, сканеры уязвимостей находят потенциальные уязвимости. Для определения того, могут ли они действительно быть использованы и нанести ущерб среде, должно проводиться тестирование на проникновение.

Чаще всего, эксплуатируемыми уязвимостями являются:

- Недостатки на уровне ядра (kernel flaws). Это проблемы, которые возникают ниже уровня пользовательского интерфейса, они находятся глубоко внутри операционной системы. Любой недостаток в ядре, который может быть использован злоумышленником, при его эксплуатации может предоставить злоумышленнику самый полный уровень контроля над системой.

- Контрмеры. Необходимо максимально быстро устанавливать на системы патчи, выпускаемые производителями, после проведения их надлежащего тестирования.

- Переполнение буфера. Использование разработчиками небезопасных практик программирования, а также различные ошибки в библиотеках, позволяют программе получать больше входных данных, чем эта программа выделила места для их хранения. Это приводит к тому, что полученные данные при записи в буфер выходят за его пределы и перезаписывают область данных или исполняемого кода программы в памяти, что позволяет злоумышленнику внедрить в программу вредоносный программный код и заставить процессор выполнить его.

Это дает злоумышленнику возможность получить такой же уровень доступа, который есть у программы, на которую произведена атака. Если программа была запущена от имени административной или системной учетной записи, это может означать полный доступ злоумышленника к системе.

Это дает злоумышленнику возможность получить такой же уровень доступа, который есть у программы, на которую произведена атака. Если программа была запущена от имени административной или системной учетной записи, это может означать полный доступ злоумышленника к системе.

- Контрмеры. Необходимо использовать безопасные практики программирования, применять автоматизированные сканеры исходных кодов, расширенные библиотеки программирования, а также языки программирования со строгой типизацией, которые не позволяют переполнить выделенные буферы, снижая эту чрезвычайно распространенную уязвимость.

- Символические ссылки (symbolic links). Хотя возможности доступа злоумышленника к просмотру или изменению содержания критичных системных файлов и данных могут быть заблокированы, если программа использует символическую ссылку (файл-заглушка, который перенаправляет приложение/пользователя в другое место, где хранится реальный файл), а злоумышленник имеет возможность внесения изменений в содержимое этой символической ссылки, он может получить несанкционированный доступ к системе (символические ссылки используются в системах Linux и Unix).

Это может позволить злоумышленнику повредить важные данные и/или получить привилегированный доступ к системе. Примером может быть использование символической ссылки для удаления файла паролей или замены в нем отдельных строк, задающих пустой или заведомо известный злоумышленнику пароль для нужной ему учетной записи (например, root).

Это может позволить злоумышленнику повредить важные данные и/или получить привилегированный доступ к системе. Примером может быть использование символической ссылки для удаления файла паролей или замены в нем отдельных строк, задающих пустой или заведомо известный злоумышленнику пароль для нужной ему учетной записи (например, root).

- Контрмеры. Программы и особенно скрипты должны быть написаны так, чтобы гарантировать невозможность изменения полного пути к файлу.

- Атаки на файловый дескриптор. Дескрипторы файлов – это числовые значения, которые многие операционные системы используют для представления открытых файлов в процессе работы с ними. Некоторые номера дескрипторов файлов являются универсальными, то есть одними и теми же для любых программ. Если программа использует дескрипторы файлов небезопасным образом, злоумышленник может передать программе неожиданные входные данные или сделать так, чтобы результаты были записаны в неправильное место с привилегиями запущенной программы.

- Контрмеры. Использование безопасных практик программирования, автоматизированных сканеров исходных кодов, проведение тестирования безопасности приложений. Все это способы для сокращения такого рода уязвимостей.

- Состояние гонки (race conditions). Это состояние вызывается ошибкой в архитектуре многозадачной системы, при которой работа системы зависит от того, в каком порядке выполняются части ее кода. Примером может быть открытие временных файлов при работе в привилегированном режиме без обеспечения невозможности перезаписи этих файлов неуполномоченным пользователем или процессом, либо создание экземпляра функции динамически загружаемой библиотеки без обеспечения безопасности указателя, содержащего путь к файлу динамической библиотеки. Все это может позволить злоумышленнику нарушить работу программы (работающей с повышенными привилегиями) или заставить ее выполнять команды злоумышленника.

- Контрмеры. Использование безопасных практик программирования, автоматизированных сканеров исходных кодов, проведение тестирования безопасности приложений – все это может помочь сократить уязвимости такого рода.

- Разрешения для файлов и каталогов. Многие из описанных выше атак основаны на использовании неправильно настроенных разрешений для доступа к файлам и каталогам, т.е. ошибках в управлении доступом к отдельным частям системы, от которых зависят другие части системы, требующие большей безопасности. Кроме того, ошибки системного администратора могут привести к установке небезопасных разрешений для доступа к критическим файлам, таким, как файл с базой данных учетных записей и паролей пользователей или конфигурационный файл, в котором указываются стандартные пути поиска исполняемых файлов и библиотек. Злоумышленник может воспользоваться этой возможностью, чтобы добавить своего пользователя или указать недоверенный каталог, в котором будет расположена вредоносная библиотека.

- Контрмеры. Выполнение проверки целостности файлов, в процессе которой должны также проверяться действующие разрешения для файлов и каталогов. Это позволит своевременно выявить несанкционированно измененные файлы или недопустимые разрешения доступа.

После завершения тестирования, интерпретации его результатов и расстановки приоритетов мероприятий по устранению выявленных недостатков, руководство получит подробный список способов, с помощью которых компания может быть успешно атакована. Это является входными данными для корректировки и реализации следующего этапа стратегии повышения безопасности. У любой компании существуют ограничения по бюджету и человеческим ресурсам, поэтому ни одна компания не может полностью устранить все свои риски – она может их только снизить до приемлемого уровня. Обеспечение баланса между рисками, риск-аппетитом компании и затратами на возможное снижение рисков, позволит компании принять наиболее правильные решения по расходу своих ограниченных ресурсов. Необходимо организовать контроль, который позволит убедиться, что риски снижены до приемлемого уровня, а расходы на защитные средства надлежащим образом отслеживаются и сравниваются с первоначальной сметой. Каждый случай, когда реальная стоимость значительно отличается от ожидаемой (как в положительную, так и в отрицательную сторону), должен детально анализироваться, а процесс внедрения должен приостанавливаться на время проведения анализа. Вполне возможно, что повысившаяся стоимость контрмер потребует пересмотра решения по их внедрению, и компания выберет принятие соответствующих рисков, либо их снижение альтернативным способом.

Когда, наконец все риски действительно снижены до приемлемого уровня, всем станет немного легче. За исключением, может быть, инженеров безопасности, в задачи которых входит обслуживание всех внедренных защитных механизмов, ведение мониторинга, анализ сообщений об обнаружении новых уязвимостей, работа со службами по раннему предупреждению об угрозах, предлагаемыми некоторыми поставщиками. Среда рисков постоянно меняется. Ведение мониторинга может помочь компании узнать о наличии в своей среде недавно выявленных уязвимостей до того, как будет проведено следующее плановое тестирование. Они могут быть слишком критичными, чтобы ждать так долго. Поэтому должна быть предусмотрена возможность выполнения еще одного, меньшего цикла принятия и корректировки решений по снижению рисков информационной безопасности.

В Таблице 10-3 приведен пример графика проведения тестирования, который должны совместно разработать Департамент эксплуатации и Департамент безопасности, и в дальнейшем следовать ему.

Таблица 10-3. Пример графика проведения тестирования для Департаментов эксплуатации и безопасности

В этом Домене и в предыдущих Доменах мы рассмотрели некоторые методы обеспечения гарантий, которые позволят убедиться, что Департамент эксплуатации правильно и эффективно выполняет возложенные на него обязанности.

Ссылки по теме:

- NIST Security Self-Assessment Guide for Information Technology Systems, by Marianne Swanson, NIST Special Publication 800-26 (Nov. 2001)

- Computer Security course, Module 16, “Vulnerability Analysis,” Polytechnic University (Nov. 2003)

- “DDoS: A Look Back from 2003,” presentation by Dave Dittrich, University of Washington

- “Password Cracking, Sniffing, and Man-in-the-Middle,” Prof. Henry Owen, Georgia Tech University

Обеспечение безопаснотси корпоративных систем: какими уязвимостями пользуются злоумышленники

Содержание

Введение

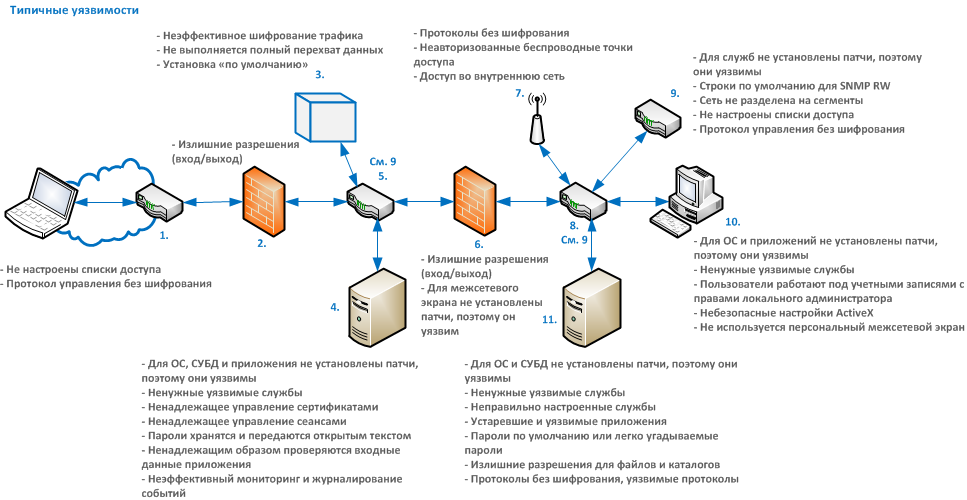

Корпоративная информационная система представляет собой сложную структуру, в которой объединены различные сервисы, необходимые для функционирования компании. Эта структура постоянно меняется — появляются новые элементы, изменяется конфигурация существующих. По мере роста системы обеспечение информационной безопасности и защита критически важных для бизнеса ресурсов становятся все более сложной задачей.

Для того чтобы выявить недостатки защиты различных компонентов и определить потенциальные векторы атак на информационные ресурсы, проводится анализ защищенности. Эффективный способ анализа — тестирование на проникновение, в ходе которого моделируется реальная атака злоумышленников. Такой подход позволяет объективно оценить уровень защищенности корпоративной инфраструктуры и понять, могут ли противостоять атакам применяемые в компании средства защиты.

В данном отчете представлены результаты проектов по анализу защищенности корпоративных информационных систем, выполненных в 2018 году специалистами Positive Technologies. Документ содержит обзор наиболее распространенных недостатков безопасности, практические примеры их эксплуатации и описание вероятных векторов атак, а также рекомендации по повышению уровня защищенности.

Сделанные выводы могут не отражать актуальное состояние защищенности информационных систем в других компаниях. Данное исследование проведено с целью обратить внимание специалистов по ИБ на наиболее актуальные проблемы и помочь им своевременно выявить и устранить уязвимости.

Резюме

Анализ защищенности сетевого периметра

- Преодолеть сетевой периметр и получить доступ к ресурсам ЛВС было возможно в 92% проектов по внешнему тестированию на проникновение.

- В половине компаний злоумышленник может преодолеть сетевой периметр за один шаг.

- Уязвимости в коде веб-приложений — главная проблема на сетевом периметре. Три четверти векторов проникновения связаны с недостатками защиты веб-ресурсов.

Анализ защищенности внутренних ресурсов

- Полный контроль над инфраструктурой удалось получить во всех проектах по внутреннему тестированию на проникновение.

- Использование словарных паролей и недостаточная защита от восстановления учетных данных из памяти ОС — основные недостатки во внутренней сети.

- Перехват учетных данных успешно эксплуатируется при внутреннем тестировании на проникновение. Ни одна из компаний, где проводился анализ сетевого трафика, не обеспечивает защиту от перехвата чувствительной информации.

Оценка осведомленности сотрудников

- Каждый третий сотрудник рискует запустить вредоносный код на своем рабочем компьютере.

- Каждый седьмой сотрудник может вступить в диалог со злоумышленником и выдать конфиденциальную информацию.

- Каждый десятый сотрудник вводит учетные данные в поддельную форму аутентификации.

Анализ защищенности беспроводных сетей

- Злоумышленник может подключиться к корпоративным беспроводным сетям во всех протестированных компаниях

- В 63% систем из-за недостатков защиты беспроводных сетей был получен доступ к ресурсам ЛВС.

Исходные данные

Для подведения статистики за 2018 год были выбраны 33 работы по анализу защищенности корпоративных информационных систем из числа тех компаний, которые разрешили использовать обезличенные данные. Чтобы получить объективные результаты, мы отбирали наиболее информативные проекты. Так, в исследовании не учитываются работы, которые проводились на ограниченном числе узлов, поскольку они не отражают подлинного состояния защищенности системы. В итоговую выборку вошли российские и зарубежные компании из различных отраслей экономики, при этом большую часть составили промышленные, финансовые и транспортные компании.

Рисунок 1. Распределение исследованных систем по отраслям экономикиАнализ защищенности информационной системы проводится путем внешнего и внутреннего тестирования на проникновение. Во время работ воссоздаются условия, максимально приближенные к условиям реальной атаки: это позволяет сформировать корректную оценку уровня защищенности. В ходе внешнего тестирования моделируются действия потенциального злоумышленника, который не обладает привилегиями в рассматриваемой системе и действует из интернета. В этом случае перед экспертами ставится задача преодолеть сетевой периметр и получить доступ к ресурсам локальной сети. Внутреннее тестирование подразумевает, что нарушитель действует из сегмента локальной сети, а его целью является контроль над инфраструктурой или над отдельными критически важными ресурсами, которые определяет заказчик. В четверти компаний проводились оба вида работ — так называемое комплексное тестирование на проникновение.

Для некоторых заказчиков выполнялись анализ защищенности беспроводных сетей и оценка осведомленности персонала в вопросах информационной безопасности.

Рисунок 2. Виды проведенных работОбщие результаты

При анализе защищенности наши эксперты выявляют различные уязвимости и недостатки механизмов защиты, которые можно разделить на четыре категории:

- недостатки конфигурации;

- отсутствие обновлений безопасности;

- уязвимости в коде веб-приложений;

- недостатки парольной политики.

Каждой уязвимости присваивается уровень риска (критический, высокий, средний или низкий), который рассчитывается в соответствии с системой классификации CVSS 3.0. Как и в прошлом году, практически во всех системах были обнаружены критически опасные уязвимости. В основном они связаны с недостатками парольной политики.

Рисунок 3. Максимальный уровень опасности уязвимостей (доля систем)Рисунок 4. Максимальный уровень опасности уязвимостей (доля систем)Важно учитывать, что работы по тестированию на проникновение проводятся методом черного ящика, поэтому невозможно выявить все уязвимости, существующие в системе. В инфраструктуре каждой компании могли присутствовать недостатки защиты, обусловленные отсутствием своевременного обновления ПО, уязвимостями в коде веб-приложений и использованием словарных паролей, которые не были обнаружены в ходе анализа. Целью тестирования является не поиск всех без исключения недостатков системы, а получение объективной оценки уровня ее защищенности от атак нарушителей.

Результаты внешних тестов на проникновение

В 92% компаний удалось преодолеть сетевой периметр в рамках внешнего тестирования на проникновение

В 2018 году в рамках внешнего тестирования на проникновение удалось преодолеть сетевой периметр 92% компаний. В одном проекте доступ к ресурсам внутренней сети был возможен только с применением методов социальной инженерии.

В большинстве случаев проникнуть во внутреннюю сеть можно было несколькими способами. В среднем на одну систему приходилось два вектора, а максимальное число векторов проникновения, обнаруженных в одной системе, — пять. В половине компаний существовал способ преодолеть сетевой периметр всего за один шаг; как правило, он заключался в эксплуатации уязвимости в веб-приложении.

Рисунок 5. Кратчайший путь преодоления сетевого периметра (доля систем)5 — максимальное число векторов проникновения, обнаруженных в одной системе

Три четверти векторов оказались связаны с недостаточной защитой веб-приложений: это основная проблема на сетевом периметре. При этом, если вектор состоял из нескольких шагов, на каждом шаге могли эксплуатироваться уязвимости разного типа. Типовой сценарий атаки — подбор словарной учетной записи пользователя вебприложения и последующая эксплуатация уязвимости, возникшей из-за ошибок в коде веб-приложения, например возможности загрузки на сервер произвольных файлов.

Рисунок 6. Векторы проникновения во внутреннюю сетьРисунок 7. Уязвимости веб-приложений, позволившие преодолеть сетевой периметр (доли векторов)Рекомендации

Регулярно проводить анализ защищенности веб-приложений. Чем сложнее вебприложение и чем больше у него различных функций, тем выше вероятность того, что разработчики допустили в коде ошибку, которая позволит злоумышленнику провести атаку. Частично такие ошибки выявляются в рамках тестирования на проникновение, но наибольшее их число может быть выявлено только при проверке приложения методом белого ящика, подразумевающим анализ исходного кода. Для исправления уязвимостей обычно требуется внести изменения в код, на что может потребоваться значительное время. Чтобы сохранить непрерывность бизнес-процессов, рекомендуется применять межсетевой экран уровня приложений (web application firewall), который не позволит эксплуатировать уязвимость, пока ее не устранили, а также защитит от новых и еще не найденных уязвимостей.

Прочие векторы состояли преимущественно в подборе словарных паролей к различным системам — Outlook Web App (OWA), VPN-серверам и рабочим станциям, а также в использовании недостатков конфигурации сетевого оборудования. Преодоление периметра потенциально возможно и через устаревшие версии ПО, которые содержат уязвимости, позволяющие получить контроль над сервером. Для многих таких уязвимостей есть общедоступные эксплойты, но их эксплуатация может нарушить работу систем, поэтому заказчики, как правило, не соглашаются на проведение подобных проверок в рамках тестирования на проникновение.

Пример эксплуатации

- Словарные пароли пользователей

В ходе тестирования на проникновение обнаружено, что для доступа к сервису OWA используется доменная учетная запись test:test1234. Подключившись к OWA, наши эксперты загрузили автономную адресную книгу (Offline Address Book), где содержатся идентификаторы пользователей домена. Подобрав словарный пароль к учетной записи одного из пользователей, эксперты подключились к шлюзу удаленных рабочих столов (RDG) и по протоколу RDP получили доступ к компьютеру сотрудника и внутренней сети.

Рисунок 8. Вектор проникновения, основанный на подборе словарных учетных записейПример эксплуатации

- Интерфейс управления оборудованием доступен из внешних сетей

- Словарные пароли пользователей

- Использование уязвимой версии ПО. Выполнение произвольного кода

Один из распространенных вариантов проведения успешных атак в рамках тестирования — обнаружение на сетевом периметре интерфейсов систем, которые должны быть доступны исключительно из внутренней сети. Несколько лет подряд мы сталкиваемся с некорректной настройкой и уязвимостями в системах видеонаблюдения, и 2018 год не стал исключением. Можно было не только просматривать видео с камер, но и выполнить произвольный код из-за устаревшей версии прошивки видеорегистратора, причем одна из уязвимостей (CVE-2013-0143) была опубликована пять лет назад. Этот пример показывает, как важно правильно определять границы сетевого периметра и следить за состоянием защищенности каждого компонента системы.

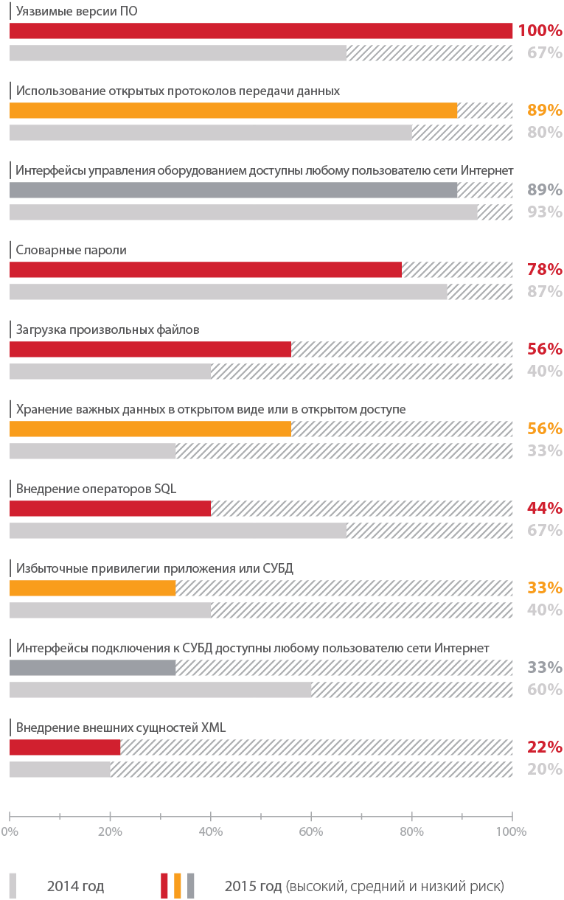

Рисунок 9. Эксплуатация уязвимостей в системе видеонаблюденияДесятка наиболее распространенных уязвимостей на сетевом периметре мало изменяется из года в год. Ранее мы отмечали существенное снижение доли компаний, где были выявлены словарные пароли, но в этом году они вернулись на первые строки рейтинга. Все еще широко распространено использование открытых протоколов передачи данных, в том числе для доступа к интерфейсам администрирования. Злоумышленник может перехватить учетные данные, передаваемые по открытым протоколам без использования шифрования, и получить доступ к соответствующим ресурсам. Более чем в половине систем внешнему нарушителю доступны интерфейсы удаленного доступа, управления оборудованием и подключения к СУБД.

Рекомендации

Ограничить количество сервисов на сетевом периметре, убедиться в том, что открытые для подключения интерфейсы действительно должны быть доступны всем интернет-пользователям. Регулярно проводить инвентаризацию ресурсов, доступных для подключения из интернета. Уязвимости могут появиться в любой момент, поскольку конфигурация инфраструктуры постоянно меняется, в ней появляются новые узлы, новые системы, и не исключены ошибки администрирования.

Отказаться от использования простых и словарных паролей, разработать строгие правила для корпоративной парольной политики и контролировать их выполнение.

Рисунок 10. Наиболее распространенные уязвимости на сетевом периметре (доля систем)19 лет назад была опубликована самая старая из обнаруженных уязвимостей (CVE-1999-0024)

На ресурсах сетевого периметра часто хранятся в открытом виде важные данные, которые помогают злоумышленнику развить атаку. Это могут быть резервные копии веб-приложений, конфигурационная информация о системе, учетные данные для доступа к критически важным ресурсам или идентификаторы пользователей, к которым злоумышленник может подобрать пароль.

Рекомендации

Убедиться, что в открытом виде (например, на страницах веб-приложения) не хранится чувствительная информация, представляющая интерес для злоумышленника. К такой информации могут относиться учетные данные для доступа к различным ресурсам, адресная книга компании, содержащая электронные адреса и доменные идентификаторы сотрудников, и т. п. Если у компании не хватает ресурсов, чтобы выполнить такие проверки собственными силами, то мы рекомендуем привлекать сторонних экспертов для тестирования на проникновение.

Актуальной остается и проблема несвоевременного обновления ПО. Чаще всего мы выявляем уязвимые версии прикладного ПО, веб-серверов и веб-приложений, поставляемых вендорами.

Пример эксплуатации

- Использование уязвимой версии ПО. Обход аутентификации

- Использование уязвимой версии ПО. Выполнение произвольного кода

В ходе внешнего тестирования на проникновение на сетевом периметре компании была обнаружена устаревшая версия Cisco TelePresence Video Communication Server. Эта версия уязвима для атаки, направленной на обход аутентификации (CVE-2015- 0653). В результате эксплуатации этой уязвимости был получен доступ к веб-интерфейсу администрирования.

Веб-интерфейс администрирования содержит встроенную функцию загрузки обновлений, которую можно использовать для выполнения команд на сервере. Для этого создается архив, содержащий набор команд на языке командного интерпретатора shell. Архив загружается на сервер в качестве файла с обновлениями, и в результате злоумышленник получает возможность выполнять произвольные команды.

На сервере был выявлен интерфейс внутренней сети, следовательно, дальше злоумышленник может развивать атаку на ресурсы ЛВС.

Рисунок 11. Выполнение команды id с информацией о текущем пользователе на сервереРекомендации

Своевременно устанавливать обновления безопасности для ОС и последние версии прикладного ПО. Обеспечить регулярный контроль появления ПО с известными уязвимостями на периметре корпоративной сети.

Результаты внутренних тестов на проникновение

Во всех исследуемых системах был получен полный контроль над внутренней инфраструктурой. В среднем для этого требовалось четыре шага. Типовой вектор атаки строится на подборе словарных паролей и восстановлении учетных записей из памяти ОС с помощью специальных утилит. Повторяя эти шаги, злоумышленник перемещается внутри сети от одного узла к другому вплоть до обнаружения учетной записи администратора домена.

Рекомендации

Обеспечить защиту инфраструктуры от атак, направленных на восстановление учетных записей из памяти ОС. Для этого на всех рабочих станциях привилегированных пользователей, а также на всех узлах, к которым осуществляется подключение с использованием привилегированных учетных записей, установить Windows версии выше 8.1 (на серверах — Windows Server 2012 R2 или выше) и включить привилегированных пользователей домена в группу Protected Users. Кроме того, можно использовать современные версии Windows 10 на рабочих станциях и Windows Server 2016 на серверах, в которых реализована система Remote Credential Guard, позволяющая изолировать и защитить системный процесс lsass.exe от несанкционированного доступа.

Обеспечить дополнительную защиту привилегированных учетных записей (в частности администраторов домена). Хорошей практикой является использование двухфакторной аутентификации.

Рисунок 12. Наиболее распространенные уязвимости внутренней сети (доля систем)Во всех 100% исследуемых системах получен полный контроль над внутренней инфраструктурой

Анализ сетевого трафика проводился в 78% компаний. В каждой из них присутствовали те или иные недостатки, которые позволяли перехватывать информацию, передаваемую по сети. Например, в 86% проанализированных систем отсутствовала защита протоколов NBNS и LLMNR. Злоумышленник может перехватить идентификаторы и хеш-суммы паролей пользователей с помощью атак NBNS Poisoning и LLMNR Poisoning, а затем подобрать пароли по полученным хеш-суммам.

Рисунок 13. Перехват учетных данных пользователей путем атак NBNS Poisoning и LLMNR PoisoningРекомендации

Отключить не используемые в ЛВС протоколы канального и сетевого уровня. Если эти протоколы требуются для работы каких-либо систем, следует выделить для них отдельный сегмент сети, к которому нет доступа из пользовательского сегмента.

Во внутренней инфраструктуре компаний чаще всего встречались уязвимые версии ОС: они были выявлены в 44% протестированных систем. Отсутствие обновлений, особенно связанных с устранением критически опасных уязвимостей, помогает злоумышленнику развивать атаку внутри сети. Например, в каждой третьей системе была обнаружена уязвимость, описанная в бюллетене безопасности MS17-010, для эксплуатации которой еще в 2017 году был опубликован эксплойт EternalBlue. На отдельных узлах удавалось повысить привилегии с помощью уязвимостей, описанных в MS17-018, и CVE-2016-5195 (DirtyCow).

Пример эксплуатации

- Недостаточная защита от восстановления учетных данных из памяти ОС

- Уязвимые версии ПО. Удаленное выполнение произвольного кода (MS17-010)

Во время внутреннего тестирования на проникновение в результате эксплуатации уязвимости MS17-010 был получен доступ к серверу под управлением Windows Server 2012 R2. Эта версия ОС позволяет обеспечить защиту от восстановления учетных данных, но для этого привилегированные пользователи домена должны быть включены в группу Protected Users; это условие не было выполнено. На узле была запущена утилита mimikatz, и были получены из памяти ОС идентификаторы и пароли пользователей в открытом виде.

Среди извлеченных данных находился пароль учетной записи, которая обладает привилегиями локального администратора на серверах Microsoft Hyper-V. Одна из основных особенностей среды виртуализации на базе Hyper-V — это возможность скопировать жесткий диск виртуальной машины без ее выключения. Наши эксперты скопировали диск виртуальной машины, на которой был запущен контроллер домена. С этого диска были выгружены файлы ntds.dit и SYSTEM, а затем с помощью ПО secretsdump.py (из общедоступного набора Impacket) извлечены NTLM-хеш-суммы пользователей домена, в том числе NTLM-хеш-сумма пароля пользователя krbtgt.

Рисунок 14. Получение хеш-суммы пароля пользователя krbtgtНаличие NTLM-хеш-суммы пароля пользователя krbtgt позволяет провести атаку «Золотой билет Kerberos». Протокол Kerberos базируется на предоставлении билетов доступа к ресурсам доменной инфраструктуры. Привилегии служебной учетной записи krbtgt позволяют предоставить билеты Kerberos с любым уровнем доступа и обращаться к ресурсам с максимальными привилегиями. C помощью утилиты ticketer.py из набора Impacket был сгенерирован golden ticket и получена возможность выполнять команды ОС на контроллере домена с максимальными привилегиями.

Чтобы ликвидировать последствия атаки «Золотой билет Kerberos» потребуется не только дважды сбросить пароль служебной учетной записи krbtgt, но и переустановить все системы доменной инфраструктуры.

Результаты оценки осведомленности сотрудников в вопросах ИБ

Социальная инженерия — один из самых популярных и успешных способов проникновения во внутреннюю сеть компании. Поэтому в дополнение к работам по тестированию на проникновение важно проводить проверки осведомленности сотрудников в вопросах информационной безопасности. Работы выполняются по заранее согласованным сценариям, которые имитируют реальную атаку злоумышленника.

2639 электронных писем отправлено в 2018 году в рамках работ по оценке осведомленности пользователей

Проверки осуществляются путем телефонного взаимодействия и рассылки электронных писем. В телефонном разговоре предпринимаются попытки узнать у пользователей ту или иную ценную информацию. Электронные письма содержат вложенные файлы или ссылку на веб-ресурс, где требуется ввести учетные данные. В ходе проверки фиксируется реакция сотрудников: факты перехода по ссылке, ввода учетных данных или запуска вложения.

Почти треть пользователей перешла по ссылке или запустила приложенный файл, а каждый десятый сотрудник ввел свои учетные данные в фальшивую форму аутентификации. Заметная доля пользователей (14%) раскрыли конфиденциальную информацию в разговоре по телефону или вступили в переписку с условным злоумышленником, сообщив при этом дополнительные сведения о компании: имена и должности сотрудников, номера внутренних и мобильных телефонов.

Рисунок 15. Результаты оценки осведомленности сотрудниковРекомендации

С целью выявления и предотвращения атак методами социальной инженерии рекомендуется использовать специализированное антивирусное ПО со встроенной изолированной средой («песочницей») для динамической проверки файлов, способное выявлять и блокировать вредоносные файлы в корпоративной электронной почте до момента их открытия сотрудниками. Наиболее эффективным будет использование антивирусного ПО, построенного на решениях одновременно нескольких вендоров, способного обнаруживать скрытое присутствие вредоносных программ и позволяющего выявлять и блокировать вредоносную активность в различных потоках данных — в почтовом, сетевом и веб-трафике, в файловых хранилищах, на веб-порталах. Важно, чтобы выбранное решение позволяло проверять файлы не только в реальном времени, но и автоматически анализировало уже проверенные, это позволит выявить не обнаруженные ранее угрозы при обновлении баз сигнатур.

Регулярно проводить обучение сотрудников, направленное на повышение их компетенции в вопросах информационной безопасности, с контролем результатов.

Результаты анализа защищенности беспроводных сетей

Беспроводные сети являются потенциальным вектором проникновения во внутреннюю инфраструктуру компании. Злоумышленнику достаточно установить на ноутбук общедоступное ПО для атак на беспроводные сети и приобрести недорогой модем, который может работать в режиме мониторинга трафика. В семи из восьми протестированных систем беспроводные сети были доступны за пределами контролируемой зоны, а значит, злоумышленник мог бы проводить атаки, просто находясь на близлежащей территории, например на парковке рядом с офисом или в кафе на цокольном этаже здания.

Почти во всех сетях использовался протокол WPA2 с методами аутентификации PSK или EAP.

В 5 из 8 систем получен доступ к ЛВС через беспроводные сети

Рисунок 16. Методы аутентификации в беспроводных сетяхВ 4 из 8 систем атаку удалось развить до получения максимальных привилегий в доменной инфраструктуре

В одной промышленной компании через беспроводную сеть получен доступ к ресурсам АСУ ТП

В зависимости от используемого метода аутентификации проверяется возможность реализации разных типов атак. Для WPA2/PSK проводится перехват рукопожатия между точкой доступа и легитимным клиентом точки доступа с последующим подбором паролей методом перебора. Успех этой атаки обусловлен сложностью пароля. В ходе проверок было установлено, что словарные ключи для подключения к беспроводной сети используются в половине систем.

Другой способ атаки — создание поддельной точки доступа — применяется для любого метода аутентификации. Если при подключении к беспроводной сети не производится проверка подлинности сертификатов, то злоумышленник может создать поддельную точку доступа с идентичным названием сети (ESSID) и более мощным сигналом, чем у оригинальной. В случае подключения клиента к этой точке доступа злоумышленник получает его идентификатор в открытом виде и значение NetNTLM v1 challenge-response, с помощью которого может подобрать пароль методом перебора.

Проверка сертификатов отсутствовала в трех системах. Если она все же осуществляется, то злоумышленник может взять название известной публичной точки доступа. Например, среди жителей Москвы популярна сеть MT_FREE, которая развернута в городском общественном транспорте. Даже если оригинальная точка доступа использует механизмы защиты, поддельная сеть может быть открытой и подключение к ней пройдет незаметно для пользователя. В более общем случае возможно проведение так называемой KARMA-атаки. Многие устройства пользователей отправляют запросы с целью найти ранее сохраненные беспроводные сети. Злоумышленник может создавать поддельные открытые точки доступа, представляясь той сетью, название которой содержится в запросе. Такие атаки применяются в совокупности с использованием ложной формы аутентификации, оформленной в корпоративном стиле. При подключении к сети пользователь перенаправляется на страницу с формой аутентификации, где ему предлагается ввести корпоративную учетную запись. Результат атаки зависит от того, насколько сотрудники компании осведомлены в вопросах информационной безопасности.

Рисунок 17. Проведение KARMA-атаки с использованием фишинговой формы аутентификацииВ 7 из 8 систем не обеспечивается изоляция пользователей

Для гостевой сети важно, чтобы обеспечивалась изоляция пользователей, а сотрудники компании не пользовались ею с тех устройств, с которых подключаются к к

Классификация уязвимостей

В 1996 году компания ISS (Internet Security Systems) разработала следующую классификацию уязвимостей:

Уязвимости, реализованные или созданные продавцом (разработчиком) программного или аппаратного обеспечения. Включают: ошибки, не установленные обновления (SP, patch и hotfix) операционной системы, уязвимые сервисы и незащищенные конфигурации по умолчанию.

Уязвимости, добавленные администратором в процессе управления компонентами системы. Представляют собой доступные, но неправильно используемые настройки и параметры информационной системы, не отвечающие политике безопасности (например, требования к минимальной длине пароля и несанкционированные изменения в конфигурации системы).

уязвимости, привнесенные пользователем в процессе эксплуатации системы. Включают уклонения от предписаний принятой политики безопасности, например, отказ запускать ПО для сканирования вирусов или использование модемов для выхода в сеть Internet в обход межсетевых экранов и другие, более враждебные действия.

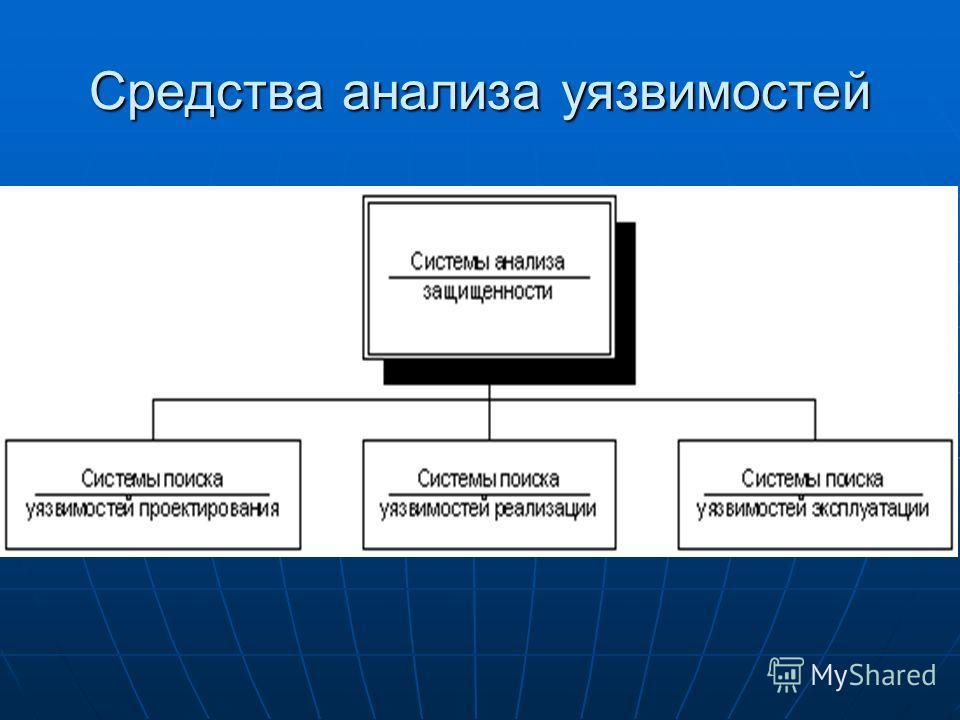

В более общем виде уязвимости могут быть классифицированы по этапам жизненного цикла ИС:

Уязвимости проектирования (проектирование)

Уязвимости реализации (реализация)

Уязвимости конфигурации (эксплуатация)

Уязвимости проектирования наиболее серьезны — они обнаруживаются и устраняются с большим трудом. В этом случае уязвимость свойственна проекту или алгоритму и, следовательно, даже совершенная его реализация (что в принципе невозможно) не избавит от заложенной в нем слабости. Например, уязвимость стека протоколов TCP/IP. Недооценка требований по безопасности при создании этого стека протоколов привела к тому, что не проходит месяца, чтобы не было объявлено о новой уязвимости в протоколах стека TCP/IP. И раз и навсегда устранить эти недостатки уже невозможно — существуют только временные или неполные меры. Однако бывают и исключения. Например, внесение в проект корпоративной сети множества модемов, облегчающих работу персонала, но существенно усложняющих работу службы безопасности. Это приводит к появлению потенциальных путей обходов межсетевого экрана, обеспечивающего защиту внутренних ресурсов от несанкционированного использования. И обнаружить, и устранить эту уязвимость достаточно легко.

Уязвимости реализации состоят в появлении ошибки на этапе реализации в программном или аппаратном обеспечении корректного с точки зрения безопасности проекта или алгоритма. Яркий пример такой уязвимости — «переполнение буфера» во многих реализациях программ, например, sendmail или Internet Explorer. Обнаруживаются и устраняются подобного рода уязвимости относительно легко. Если нет исходного кода программного обеспечения, в котором обнаружена уязвимость, то ее устранение заключается или в обновлении версии уязвимого ПО или в полной его замене или отказе от него.

Уязвимости конфигурации состоят в ошибках при конфигурации программного или аппаратного обеспечения. Этот вид наряду с уязвимостями реализации является самой распространенной категорией уязвимостей. Существует множество примеров таких уязвимостей. К их числу можно отнести, например, доступный, но не используемый на узле сервис Telnet, разрешение «слабых» паролей или паролей длиной менее 6 символов, учетные записи и пароли, остановленные по умолчанию (например, SYSADM или DBSNMP в СУБД Oracle), и т. д. Локализовать и исправить такие уязвимости проще всего. Основная проблема — определить, является ли конфигурация уязвимой.

Наиболее распространенные уязвимости

По статистике, опубликованной в 1998 году институтом SANS (System Administrator and Network Security), пятерка наиболее распространенных уязвимостей выглядела следующим образом:

Выслеживание информации, особенно паролей и иной конфиденциальной информации.

Переполнение буфера, приводящее к удаленному выполнению произвольных команд.

Уязвимости системы защиты узлов, например, уязвимости сценариев CGI или ошибки в sendmail.

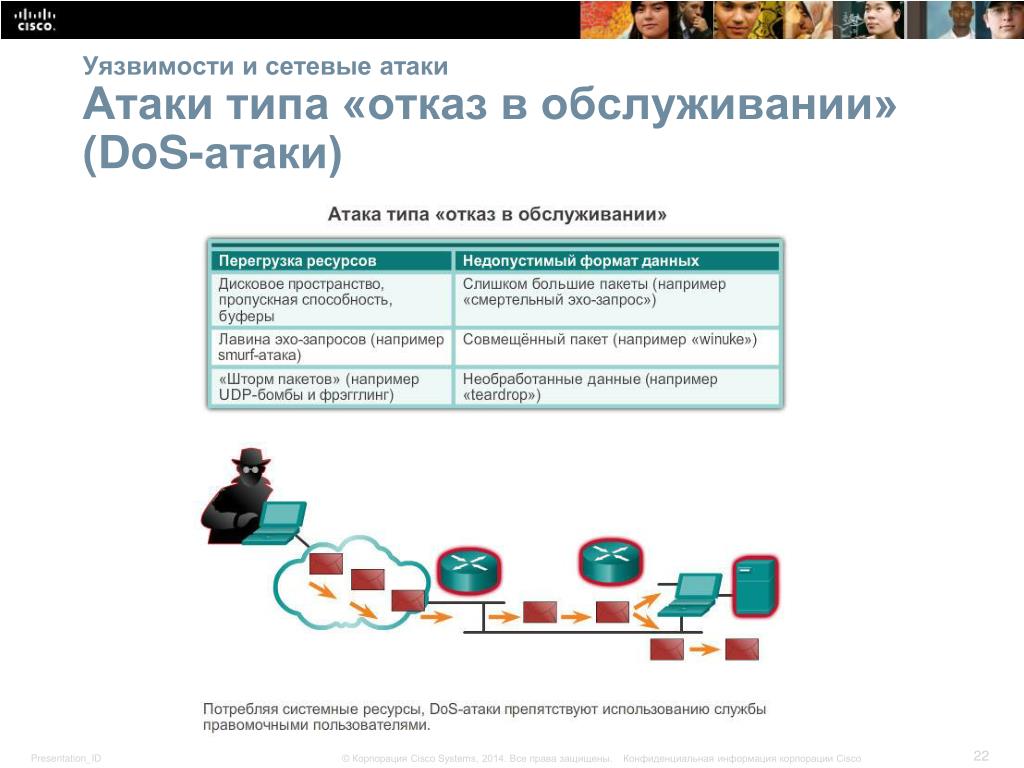

Подверженность атакам типа «отказ в обслуживании».

Допустимость загрузки враждебного кода, к которому можно отнести программы типа «троянский конь», вирусы, апплеты Java, элементы управления ActiveX.

Можно заметить, что в первую пятерку вошли все три категории уязвимостей. Выслеживание паролей возможно благодаря отсутствию механизмов шифрования в стандартных протоколах Internet. Переполнение буфера, уязвимости защиты узлов и подверженность атакам типа «отказ в обслуживании» могут быть отнесены к разряду уязвимостей реализации и конфигурации. Ну и, наконец, возможность загрузки враждебного кода может быть причислена к разряду уязвимостей конфигурации.

В 2001 году пятерка наиболее распространенных уязвимостей по данным SANS обновилась:

Слабости BIND (службы доменных имен в Internet).

Уязвимые CGI-сценарии и расширения приложений, установленные на Web-сервере.

Уязвимости RPC.

Уязвимости Remote Data Services (RDS) в MS IIS.

Переполнение буфера в почтовой программе sendmail.

Эта пятерка частично совпадает с исследованиями компании ISS:

Подверженность атакам типа «отказ в обслуживании» (в том числе и распределенным атакам этого типа).

«Слабые» учетные записи (для серверов, маршрутизаторов и т. д.).

Уязвимости ПО MS IIS.

Уязвимости СУБД (неправильные права доступа к расширенным хранимым процедурам, пароли, заданные по умолчанию и т. д.).

Приложения eCommerce (Netscape FastTrack, MS FrontPage и др.).

Атаки

До сих пор у профессионалов в области информационной безопасности нет точного определения термина «атака». Атаку на информационную систему можно понимать как действие или последовательность связанных между собой действий нарушителя, которые приводят к реализации угрозы путем использования уязвимостей этой информационной системы. Таким образом, атака отличается от события безопасности тем, что в случае атаки злоумышленник пытается достичь некоторого результата, противоречащего политике безопасности. Например, доступ пользователя к файлу или вход в систему — это событие безопасности. Однако, если этот доступ или вход осуществляется в нарушение прав доступа, то это уже атака.

Если построить неформальную модель атаки, которая расширяет описанную выше для события безопасности, то получится модель, состоящая из 4-х элементов.

Для того чтобы реализовать атаку, злоумышленник моделирует некоторое событие безопасности, которое приводит к искомому результату при помощи некоего средства, использующего уязвимости системы. Первые два элемента данной модели применяются для реализации события безопасности, т. е. некоторого действия по отношению к адресату для достижения результата, приводящего к нарушению политики безопасности.

Неформальная модель атаки

Атаку можно представить в виде 3-х элементов: инициатор, метод, цель.

В частном случае инициатор атаки (злоумышленник) и цель атаки совпадают. В этом случае злоумышленник уже получил или имеет в рамках своих полномочий доступ к узлу (или группе узлов), к ресурсам которого (которых) он намерен несанкционированно обращаться. Целью атаки, также как и инициатором атаки, может выступать одиночный узел или группа узлов (например, подсеть).

Логично предположить, что устранение одного из этих элементов позволит полностью защититься от атаки. Удалить цель атаки на практике зачастую невозможно из-за особенностей технологии обработки информации. Хотя это решение было бы идеальным. Раз нет цели для атаки, то неосуществима и сама атака. Одним из механизмов попытки удаления объекта атаки является сетевая трансляция адресов, блокирование доступа к определенным узлам корпоративной сети извне при помощи межсетевого экрана, физическое исключение доступа к защищаемой сети.

Поскольку нельзя удалить цель атаки, то необходимо пытаться устранить инициатора или метод атаки.

Современные средства защиты, как правило, сосредотачивают свое внимание на объекте атаки и немного на методе атаки.

Метод атаки зависит от нескольких параметров.

— Тип инициатора атаки и цели атаки. От этого зависит, какой метод атаки следует ожидать. Например, если объектом атаки является почтовый сервер MS Exchange, то вряд ли для нападения на него будет использоваться метод, применяемый для атаки на sendmail.

— Результат воздействия. От того, какого результата нарушитель ждет от атаки (отказ в обслуживании, компрометация и т. п.), зависит, какой метод атаки он применит. Например, если злоумышленник планирует получить несанкционированный доступ к файлу паролей вашего Web-сервера, то он будет скрывать свои несанкционированные действия и искать уязвимости в открытых сервисах Web-сервера (HTTP, FTP, IMAP и т. д.).

— Механизм воздействия.

— Средство воздействия.

Модель «традиционной» атаки

Традиционная модель атаки строится по принципу «один-к-одному» или «один-ко-многим», т. е. атака исходит из одной точки.

Очень часто для сокрытия источника атаки или затруднения его нахождения используется метод промежуточных хостов. Злоумышленник реализует атаку не напрямую на выбранную цель, а через цепь узлов. Нередко эти узлы находятся в разных странах. В результате объекту атаки «кажется», что угроза исходит с промежуточного узла 2.

Модель распределенной атаки

В ноябре 1999 года впервые была организована конференция в области информационной безопасности на тему распределенных атак. Эти атаки позволяют одному или нескольким злоумышленникам проводить сотни и тысячи нападений, осуществляемых в один момент времени, на один или несколько узлов.

Традиционная модель атаки обычно оперирует одним узлом в качестве источника атаки. Именно этот принцип и заложен как основополагающий во многие средства защиты сетей. Модель распределенной или скоординированной атаки опирается на иные принципы. В отличие от традиционной модели, распределенная модель основана на отношениях «много-к-одному» и «много-ко-многим».

Все распределенные атаки основаны на «классических» атаках типа «отказ в обслуживании», точнее — на их подмножестве – лавинных атаках. Смысл данных атак заключается в посылке большого количества пакетов на заданный узел сети (цель атаки), что может привести к выведению этого узла из строя, поскольку он «захлебнется» в потоке посылаемых пакетов и не сможет обрабатывать запросы авторизованных пользователей. Однако в том случае, когда полоса пропускания канала до цели атаки превышает пропускную способность атакующего, к «успеху» обычная атака «отказ в обслуживании» не приведет. В случае же распределенной атаки ситуация коренным образом меняется. Атака происходит уже не из одной точки Internet, а сразу из нескольких, что обуславливает резкое возрастание трафика и выход атакуемого узла из строя.

Реализуется распределенная атака в два этапа. Первый этап заключается в поиске в Internet узлов, которые можно было бы задействовать для реализации распределенной атаки. Чем больше будет найдено таких узлов, тем эффективнее будут последствия, «Изюминка» в том, что в Internet таких узлов миллионы. Проводимые регулярно исследования показывают, что многие компании не следят за безопасностью своих узлов, имеющих выход в Internet. После нахождения уязвимых узлов злоумышленник осуществляет установку на них компонентов, реализующих атаку.

Второй этап представляет собой посылку большого количества пакетов на атакуемый узел. Особенность этого этапа в том, что отправка пакетов осуществляется не с узла, за которым «сидит» злоумышленник, а с скомпрометированных им систем-посредников, на которых установлены специальные агенты, реализующие распределенную атаку. Существуют два типа таких агентов: «мастера» (master) и «демоны» (daemon). Злоумышленник управляет небольшим числом «мастеров», которые, в свою очередь, командуют «демонами».

Трудность блокирования подобных атак состоит в том, что обнаружение и блокирование одного или нескольких «мастеров» или «демонов» не приводит к окончанию атаки, поскольку каждый «демон» действует независимо от других и, получив соответствующие команды от «мастера», уже не нуждается в дальнейшем поддержании связи с ним. То есть «демон» работает автономно, что существенно затрудняет обнаружение и блокирование всех демонов, участвующих в распределенной атаке. Кроме того, при атаке возможна подмена адреса отправителя враждебных пакетов, что также отрицательно сказывается на эффективности контрмер.