Виды угроз / VPS.house corporate blog / Habr

Безопасность виртуального сервера может быть рассмотрена только непосредственно как «информационная безопасность». Многие слышали это словосочетание, но не все понимают, что же это такое?

«Информационная безопасность» — это процесс обеспечения доступности, целостности и конфиденциальности информации.

Под «доступностью» понимается соответственно обеспечение доступа к информации. «Целостность» — это обеспечение достоверности и полноты информации. «Конфиденциальность» подразумевает под собой обеспечение доступа к информации только авторизованным пользователям.

Исходя из Ваших целей и выполняемых задач на виртуальном сервере, необходимы будут и различные меры и степени защиты, применимые по каждому из этих трех пунктов.

Для примера, если Вы используете виртуальный сервер, только как средство для серфинга в интернете, то из необходимых средств для обеспечения безопасности, в первую очередь будет использование средств антивирусной защиты, а так же соблюдение элементарных правил безопасности при работе в сети интернет.

В другом случае если у Вас размещен на сервере продающий сайт или игровой сервер, то и необходимые меры защиты будут совершенно различными.

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее оптимальные средства обеспечения безопасности, для этого рассмотрим основные моменты.

Под «Угрозой» понимается потенциальная возможность тем или иным способом нарушить информационную безопасность. Попытка реализации угрозы называется «атакой», а тот, кто реализует данную попытку, называется «злоумышленником». Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы.

Угрозы информационной безопасности, которые наносят наибольший ущерб

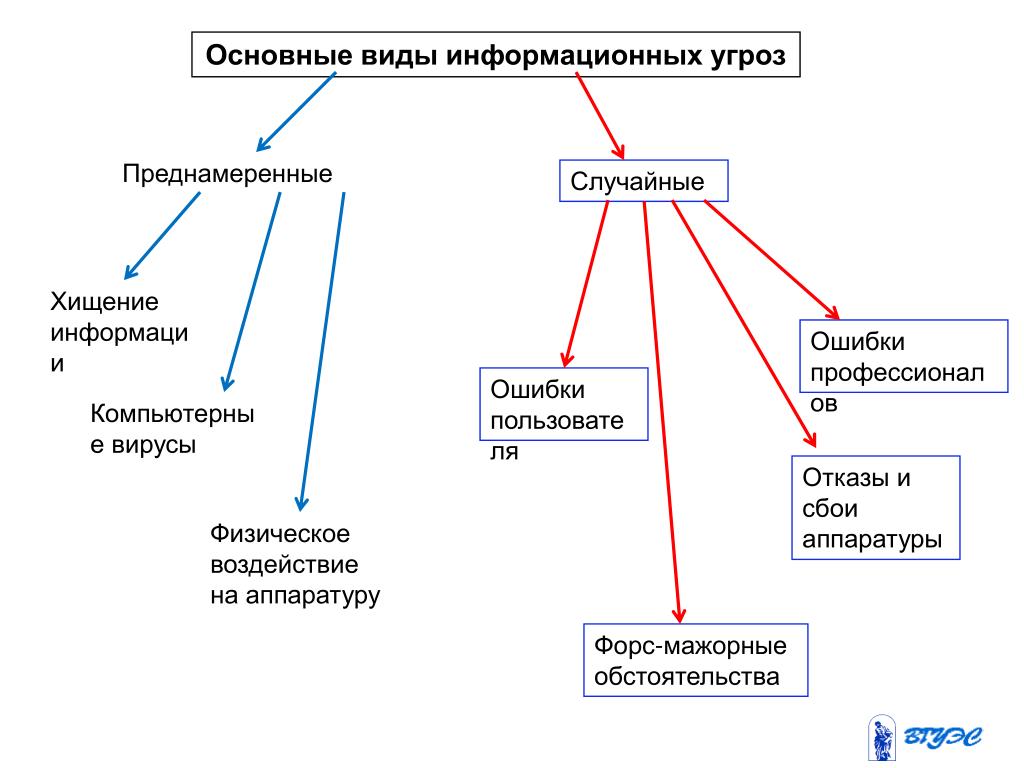

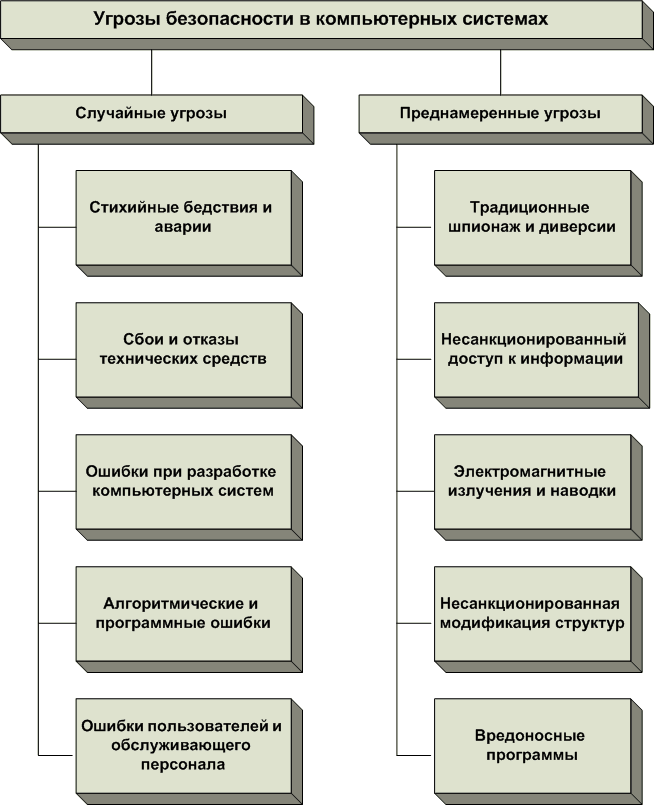

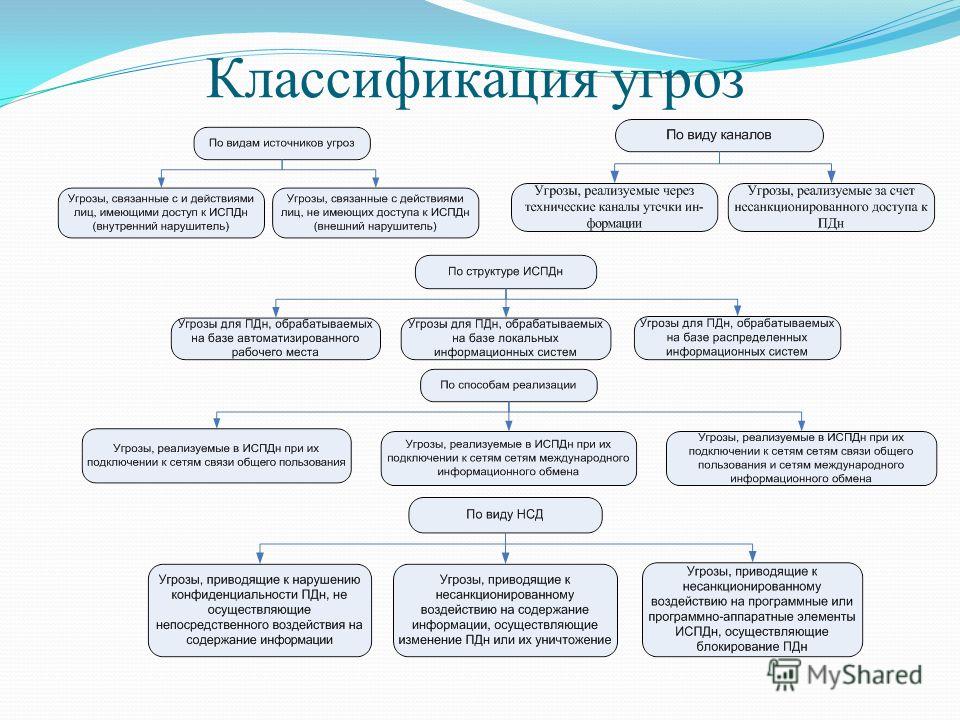

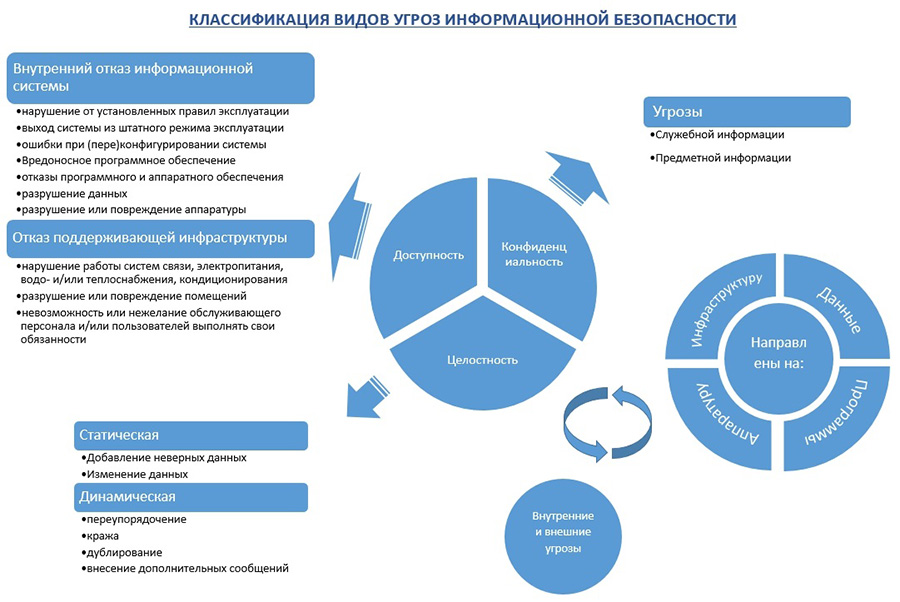

Рассмотрим ниже классификацию видов угроз по различным критериям:

- Угроза непосредственно информационной безопасности:

- Доступность

- Целостность

- Конфиденциальность

- Компоненты на которые угрозы нацелены:

- Данные

- Программы

- Аппаратура

- Поддерживающая инфраструктура

- По способу осуществления:

- Случайные или преднамеренные

- Природного или техногенного характера

- По расположению источника угрозы бывают:

- Внутренние

- Внешние

Как упоминалось в начале понятие «угроза» в разных ситуациях зачастую трактуется по-разному.

И необходимые меры безопасности будут разными. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать — вся информация считается общедоступной, однако в большинстве случаев нелегальный доступ представляется серьезной опасностью.

И необходимые меры безопасности будут разными. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать — вся информация считается общедоступной, однако в большинстве случаев нелегальный доступ представляется серьезной опасностью.На угрозы направленные на уязвимости используемых Вами программ, зачастую Вы как пользователь не сможете повлиять, кроме как не использовать данные программы. Допускается использование данных программ только в случае если реализация угроз используя уязвимости этих программ, либо не целесообразна с точки зрения злоумышленника, либо не имеет для Вас как для пользователя существенных потерь.

Обеспечением необходимых мер безопасности от угроз направленных на аппаратуру, инфраструктуру или угрозы техногенного и природного характера, занимается напрямую та хостинг компания, которую Вы выбрали и в которой арендуете свои сервера. В данном случае необходимо наиболее тщательно подходить к выбору, правильно выбранная хостинг компания на должном уровне обеспечит Вам надежность аппаратной и инфраструктурной составляющей.

Вам как администратору виртуального сервера, данные виды угроз нужно принимать во внимание только в случаях при которых даже кратковременная потеря доступа или частичная или полная остановка в работоспособности сервера по вине хостинг компании могут привести к не соизмеримым проблемам или убыткам. Это случается достаточно редко, но по объективным причинам ни одна хостинг компания не может обеспечить Uptime 100%.

Угрозы непосредственно информационной безопасности

К основным угрозам доступности можно отнести

- Внутренний отказ информационной системы;

- Отказ поддерживающей инфраструктуры.

Основными источниками внутренних отказов являются:

- Нарушение (случайное или умышленное) от установленных правил эксплуатации

- Выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.)

- Ошибки при (пере)конфигурировании системы

- Вредоносное программное обеспечение

- Отказы программного и аппаратного обеспечения

- Разрушение данных

- Разрушение или повреждение аппаратуры

По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

- Нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

- Разрушение или повреждение помещений;

- Невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.

п.).

п.).

Основные угрозы целостности

Можно разделить на угрозы статической целостности и угрозы динамической целостности.

Так же стоит разделять на угрозы целостности служебной информации и содержательных данных. Под служебной информацией понимаются пароли для доступа, маршруты передачи данных в локальной сети и подобная информация. Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет, оказывается сотрудник организации, который знаком с режимом работы и мерами защиты.

С целью нарушения статической целостности злоумышленник может:

- Ввести неверные данные

- Изменить данные

Угрозами динамической целостности являются, переупорядочение, кража, дублирование данных или внесение дополнительных сообщений.

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Для наглядности данные виды угроз так же схематично представлены ниже на рис 1.

Рис. 1. Классификация видов угроз информационной безопасности

Для применения наиболее оптимальных мер по защите, необходимо провести оценку не только угроз информационной безопасности но и возможного ущерба, для этого используют характеристику приемлемости, таким образом, возможный ущерб определяется как приемлемый или неприемлемым. Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Каждый кто приступает к организации информационной безопасности, должен ответить на три основных вопроса:

- Что защищать?

- От кого защищать, какие виды угроз являются превалирующими: внешние или внутренние?

- Как защищать, какими методами и средствами?

Принимая все выше сказанное во внимание, Вы можете наиболее полно оценить актуальность, возможность и критичность угроз. Оценив всю необходимую информацию и взвесив все «за» и «против». Вы сможете подобрать наиболее эффективные и оптимальные методы и средства защиты.

Основные методы и средства защиты, а так же минимальные и необходимые меры безопасности применяемые на виртуальных серверах в зависимости от основных целей их использования и видов угроз, нами будут рассмотрены в следующих статьях под заголовком «Основы информационной безопасности».

Виды и типы компьютерных угроз

Автор Исхаков Максим На чтение 4 мин. Просмотров 2.5k. Опубликовано Обновлено

Просмотров 2.5k. Опубликовано Обновлено

В связи с широким использованием Интернета существуют различные типы и виды компьютерных угроз, которым подвержены компьютерные сети.

Каждая из этих опасностей может нанести потенциальный ущерб и причинить много вреда, если данные будут потеряны.

Компьютерные сети, а также автономные системы подвержены ряду рисков. Опасность возрастает, когда компьютерная сеть подключена к интернету. Существуют различные виды опасностей для компьютерных систем, все они имеют общую связь.

Они предназначены для обмана пользователя и получения доступа к сети или автономным системам, или уничтожения данных. Известно, что некоторые угрозы воспроизводятся сами собой, в то время как другие уничтожают файлы в системе или заражают сами файлы.

Типы угроз компьютерной безопасности

Классификация типов угроз информационной безопасности производится по способу компрометации информации в системе. Есть пассивные и активные угрозы.

Есть пассивные и активные угрозы.

Пассивные угрозы очень трудно обнаружить и в равной степени трудно предотвратить. Активные угрозы продолжают вносить изменения в систему, их достаточно легко обнаружить и устранить.

Вирус

Наиболее распространенными из типов киберугроз являются вирусы. Они заражают различные файлы в компьютерной сети или в автономных системах.

Большинство людей становятся жертвами вирусов, злоумышленник заставляет человека предпринимать какие-либо действия, такие как щелчок по вредоносной ссылке, загрузка вредоносного файла и так далее. Именно из этих ссылок и файлов вирус передается на компьютер.

Есть также случаи, когда вирусы были частью вложения электронной почты. Вирусы могут распространяться через зараженное портативное хранилище данных (флешки, накопители). Следовательно, важно иметь в системе антивирус, который может не только обнаружить вирус, но и избавиться от него.

Черви

Другими распространенными типами угроз безопасности в Интернете являются черви. На самом деле это вредоносные программы, которые используют слабые стороны операционной системы. Подобно тому, как черви в реальной жизни перемещаются из одного места в другое, точно так же черви в кибер-мире распространяются с одного компьютера на другой и из одной сети в другую.

На самом деле это вредоносные программы, которые используют слабые стороны операционной системы. Подобно тому, как черви в реальной жизни перемещаются из одного места в другое, точно так же черви в кибер-мире распространяются с одного компьютера на другой и из одной сети в другую.

Наиболее характерной особенностью червей является то, что они способны распространяться с очень высокой скоростью, что может привести к риску сбоя системы.

Существует тип червя, который называется net worm.

Эти черви размножаются, посылая полные и независимые копии по сети, заражая таким образом почти все системы в указанной сети.

Троянский вирус

Это другой тип компьютерного вируса, который замаскирован. Троянцы получили свое имя из легенды. Часто видно, что Трояны являются частью различных вложений в электронных письмах или ссылках на скачивание. В некоторых случаях посещение определенных веб-страниц также подвергает риску компьютерную систему.

Spyware

Шпионское ПО, как следует из названия, предлагает шпионить за сетью и компьютерной системой. Они могут быть непреднамеренно загружены с разных веб-сайтов, сообщений электронной почты или мгновенных сообщений.

Они могут быть непреднамеренно загружены с разных веб-сайтов, сообщений электронной почты или мгновенных сообщений.

В некоторых случаях они также могут пробираться через другое прямое соединение для обмена файлами. Иногда нажав «Принять лицензионное соглашение», вы можете подвергнуть компьютер риску.

Руткит

Работа руткитов заключается в том, чтобы прикрывать хакеров. Лучшая или худшая сторона руткитов состоит в том, что они также могут скрываться от антивирусного программного обеспечения, из-за чего пользователь не знает, что в системе присутствует руткит.

Это помогает хакеру, и он может распространять вредоносное ПО в системе. Поэтому важно иметь хороший антивирус со сканером руткитов , который сможет обнаружить вторжение.

Riskware

Это опасные программы, которые часто становятся частью программных приложений. Они рассматриваются как часть среды разработки для вредоносных программ и распространяются на программные приложения. В некоторых случаях эти приложения также могут использоваться хакерами в качестве дополнительных компонентов для получения доступа в сеть.

Adware

Дополнение к списку компьютерных угроз — рекламное ПО. Нередко на компьютере появляются различные рекламные объявления или всплывающие окна, когда используются определенные приложения. Они могут не представлять большой угрозы, но часто снижают скорость работы компьютеров.

Есть вероятность того, что компьютерная система может стать нестабильной из-за этих рекламных программ.

Фишинг

Зачастую люди получают электронные письма от надежных организаций, таких как банки. В некоторых случаях сообщения электронной почты могут поступать с поддельных сайтов, которые могут напоминать оригинальный сайт или накладывать поддельные всплывающие окна, в результате чего собираются конфиденциальные данные. Они являются частью различных мошеннических действий и часто представляют финансовые угрозы.

Это были основные типы компьютерных угроз.

На видео: Виды и типы компьютерных угроз

youtube.com/embed/hZ53K4aZwnA?enablejsapi=1&autoplay=0&cc_load_policy=0&cc_lang_pref=&iv_load_policy=1&loop=0&modestbranding=0&rel=1&fs=1&playsinline=0&autohide=2&theme=dark&color=red&controls=1&» title=»YouTube player» allow=»autoplay; encrypted-media» allowfullscreen=»» data-no-lazy=»1″ data-skipgform_ajax_framebjll=»»/>

12 видов угроз твоему компьютеру и как с ними бороться

Сколько нам ни напоминают делать сложные пароли, устанавливать антивирусы, не ходить на сайты, где обещают миллион денег без регистрации и СМС, — мы продолжаем совершать совершать глупости, а потом сильно об этом жалеть.

Мы составили короткий словарик самых известных компьютерных угроз. Информирован — значит вооружен. По крайней мере, ты теперь сможешь объяснить на пальцах, чем «червь» отличается от «трояна».

Программы-вымогатели (ransomware)

Блокируют доступ к твоему компьютеру или смартфону и требуют перевести деньги, чтобы вернуть тебе контроль. Иногда могут зашифровать содержимое дискового накопителя.

Иногда могут зашифровать содержимое дискового накопителя.

Способы борьбы: обновленная до последних апдейтов система, хороший антивирус.

Вредоносный софт (malware)

Зонтичный термин для любого софта, который выполняет действия без ведома пользователя в интересах третьих лиц. Теоретически под определение попадает Microsoft Windows, а также весь софт, который помимо основной функции начинает показывать рекламу, устанавливать другой ненужный софт и т.д.

Способы борьбы: общая компьютерная грамотность и сдержанность.

Ботнеты

Компьютерные сети, объединенные при помощи «ботов». Чаще всего под термином подразумевают незаконно созданные при помощи вирусов сети на компьютерах ничего не догадывающихся пользователей. После набора необходимого количества машин ботнет может начать рассылать спам, проводить DDoS-атаки и пр.

Способы борьбы: обновленная до последних апдейтов система, хороший антивирус.

Спуфинг (spoofing)

Способ обмана пользователя, когда вредоносная функция маскируется под безобидную. Если это софт, то он будет добиваться ввода пароля администратора компьютера, если это сайт — ввода кредитной карты, и т.д. Спуфингом также называют подмену GPS-данных рядом с правительственными объектами или распространение фейковых фильмов компаниями-дистрибьюторами во избежание распространения там оригинала.

Если это софт, то он будет добиваться ввода пароля администратора компьютера, если это сайт — ввода кредитной карты, и т.д. Спуфингом также называют подмену GPS-данных рядом с правительственными объектами или распространение фейковых фильмов компаниями-дистрибьюторами во избежание распространения там оригинала.

Способ борьбы: здравый смысл, деликатно приправленный щепоткой паранойи.

Троян

Название софта, прикидывающегося другой программой (не путать со спуфингом — это название метода). В отличие от вируса, устанавливается доверчивым пользователем добровольно.

Способы борьбы: последние версии антивирусов, как правило, знают самые распространенные трояны.

DDoS

Распределенная атака на интернет-ресурс. Чаще всего устраиваются с помощью ботнетов. Ресурс-жертву начинают заваливать запросами, приводя к выходу из строя на продолжительное время.

Способ борьбы: боевой сетевой администратор (DDoS-атаки — один из самых популярных способов ведения интернет-войн, поэтому и методики противодействия очень разнообразные).

Червь

Вредоносный софт, самостоятельно распространяющий себя по локальной сети или через Интернет.

Способ борьбы: антивирус.

Вирус

Вредоносный код, который внедряет себя в код другой программы, делая ее вредоносной.

Способ борьбы: антивирус.

Adware

Тип вредоносного софта, который начинает показывать рекламу там, где этого не просили. Практически не существует сама по себе, а совмещена с другим типом вредоносного софта.

Способ борьбы: антивирус.

Spyware

Программа-шпион, передающая данные пользователя очень плохим людям. Под информацией подразумеваются не только файлы, но и ввод с клавиатуры, камеры смартфона и т.п. Под определение также попадают мессенджеры и социальные сети, согласившиеся сотрудничать с правительствами стран (WeChat в Китае, Facebook в США).

Способ борьбы: вредоносный софт, как правило, выявляют антивирусы. С вероятной правительственной слежкой придется справляться либо самоограничением в софте, либо совсем уж шпионскими методами (читай некоторые интервью Эдварда Сноудена).

Фишинг (fishing)

Попытка выманить у тебя логин-пароль либо номер кредитной карты. Чаще всего делается при помощи спуфинга, то есть подмены веб-сайта.

Способ борьбы: здравый смысл, деликатно приправленный щепоткой паранойи.

Фарминг (pharming)

Скрытое перенаправление пользователя на другой веб-сайт.

Способ борьбы: с фармингом хорошо справляется любой современный браузер. Если он изо всех сил сигналит тебе, что «с сертификатом что-то не так», то, скорее всего, это и есть пример фарминга.

Преднамеренные угрозы информационной безопасности — SearchInform

Под угрозой информационной безопасности принято понимать любое действие или событие, направленное на нанесение ущерба информационной системе предприятия. Обычно угрозам подвергается конфиденциальная информация: данные о сотрудниках и финансовой деятельности, научные и военные разработки, другие важные сведения. Однако иногда объектом атак злоумышленников становится отдельный человек.

Уязвимость данных обусловлена большим числом потенциальных каналов их утечки в автоматизированных системах обработки информации. Защита таких систем и содержащейся в ней информации основана на оценке и обнаружении всех видов угроз при создании, функционировании и реформации самой IT-системы.

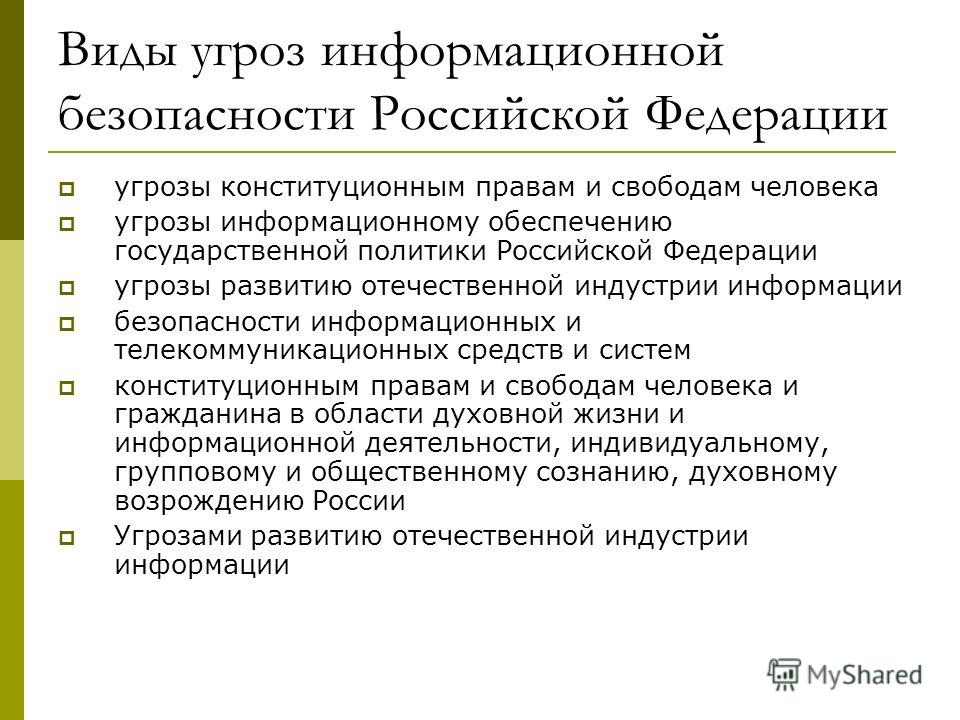

К основным видам угроз защите безопасности относятся:

- природные катаклизмы – наводнение, пожар, землетрясение и т.д.;

- выход из строя аппаратуры и вспомогательной инфраструктуры IT-систем;

- последствия ошибок проектировщиков и разработчиков IT-систем;

- неопытность и ошибки сотрудников при пользовании информационными технологиями компании;

- умышленные действия инсайдеров и киберпреступников.

Потенциальные угрозы делятся на две группы в зависимости от причины возникновения: объективные (естественные) и субъективные (искусственные).

Объективные (природные) угрозы – это нарушение работы компонентов IT-системы вследствие вмешательства форс-мажорных обстоятельств, вызванных природными явлениями без участия человеческого фактора.

Субъективные (искусственные) угрозы спровоцированы действиями человека или группы лиц. В свою очередь их принято разделять на:

- неумышленные (непреднамеренные) угрозы, возникающие в результате ошибочных действий сотрудников, недочетов при разработке системы защиты, сбоев в работе ПО;

- умышленные угрозы, являющиеся результатом превышения полномочий сотрудников, промышленного шпионажа с целью незаконного захвата конфиденциальной информации или интеллектуальной собственности компании.

Источники угроз безопасности могут быть как внутренними (персонал, уязвимость оборудования и т.д.), так и внешними (конкуренты, хакеры и др.).

Неправомерный доступ является наиболее частой и вариативной формой киберпреступности. Цель неправомерного доступа заключается в получении злоумышленником доступа к информации с нарушением установленных правил контроля доступа, разработанных с учетом внутренней политики информационной безопасности. Неправомерный доступ выполняется с помощью нелегального ПО и специальных устройств. Ошибки в системе безопасности, некорректная установка и настройка защитных программ облегчают злоумышленникам эту задачу.

Неправомерный доступ выполняется с помощью нелегального ПО и специальных устройств. Ошибки в системе безопасности, некорректная установка и настройка защитных программ облегчают злоумышленникам эту задачу.

Способы реализации умышленных угроз

Умышленные угрозы напрямую зависят от преступных целей мошенника. Преступниками могут быть сотрудники предприятия, стратегические партнеры, наемные рабочие, конкурирующие фирмы и др. Способы реализации таких угроз правонарушителем зависят от следующих факторов: конкуренция, неудовлетворенность работника карьерным положением, финансовая подоплека (взяточничество), своеобразный способ самоутверждения и др.

Самые яркие представители компьютерных преступников – это не хакеры-юнцы, пользующиеся смартфонами и домашними ПК для взлома промышленных IT-систем. Типичные IT-мошенники – это работники компании, которые имеют привилегированный доступ к системе информационной безопасности. По определению нарушителями могут быть человек или группа лиц, умышленно совершившие незаконные действия в корыстных целях или по ошибке, в результате чего был нанесен ущерб информационным ресурсам предприятия.

Основными умышленными угрозами нарушения работы IT-системы, ведущими к выходу из строя оборудования, незаконному проникновению в систему и обеспечению неправомерного доступа к информационным активам выступают:

- Действия, направленные на нарушение работы IT-системы (пожар, взрыв) или вывод из строя самых важных ее компонентов (оборудования, вспомогательной инфраструктуры, мобильных устройств).

- Отключение источников электропитания, систем охлаждения и вентиляции, каналов связи.

- Дезорганизация работы IT-системы, то есть нарушение режима работы программного обеспечения, установка устройств, вызывающих помехи в работе электроники.

- Подключение к работе шпионов с целью предварительной разведки, в том числе и в отделе, обеспечивающем информационную безопасность.

- Подкуп и шантаж персонала, имеющего широкие полномочия.

- Использование специального оборудования для прослушивания переговоров, удаленной видео- и фотосъемки.

- Перехват информации, передающейся по связным каналам, их оценка для выявления обменных протоколов.

- Кража и незаконное копирование информации на флэш-накопителях, картах памяти, жестких дисках, микросхемах.

- Кража отработанного материала – архивной документации, списанных с производств носителей информации и т.д.

- Считывание остаточной информации на ОЗУ персональных компьютеров и внешних накопителей.

- Считывание информации из ОЗУ, которые используются в операционной системе (включая подсистему безопасности).

- Незаконный захват логинов и паролей для входа в систему с последующей имитацией работы в ней в качестве авторизированного пользователя (masquerade).

- Неправомерный доступ к пользовательским терминалам с уникальными характеристиками, такими как порядковый номер подстанции в сети, физический и системный адрес.

- Взлом кодов криптографической защиты данных.

- Применение вредоносного ПО для создания вирусов, которые провоцируют взлом IT-системы с целью записи и передачи конфиденциальной информации или приводят к сбоям в ее работе.

- Неправомерное подключение к каналам связи для действий «между строк» (например, ввода искаженных данных) под утечкой официального пользователя во время перерывов в его работе.

Такого рода угрозы являются наиболее распространенными в современном мире. Из-за них конфиденциальная информация регулярно оказывается в руках преступников. Это наносит вред экономике и подрывает репутацию как крупных компаний, так и частных лиц.

Защита информации от умышленных угроз

В зависимости от функциональности, средства обеспечения защиты информации можно разделить на следующие виды:

- Средства и методы предотвращения. Они направлены на создание условий, при которых вероятность возникновения и реализации умышленных угроз утечки информации будет устранена или минимизирована.

- Средства обнаружения. Они предназначаются для обнародования возникающих угроз или вероятности их возникновения, а также для сбора дополнительных сведений.

- Средства ослабления. Они предназначаются для ликвидации возникающих угроз утечки информации.

- Средства реставрации. Они нужны для возобновления функций поврежденной системы.

Проверить, все ли в порядке с защитой данных в компании, можно во время 30-дневного бесплатного теста «СёрчИнформ КИБ».

Создание системы защиты информации от непреднамеренных или умышленных угроз со стороны сотрудников и сторонних лиц – важнейший вопрос в обеспечении информационной безопасности. Существенную роль в его решении играют организационные методы в комплексе с обновленным технологическими решениями. Организационный метод включает обучения персонала, формирование доверительной атмосферы в компании, устранение конфликтных ситуаций между персоналом и руководством. На техническом уровне регулярно проводится контроль доступа к ценным ресурсам компании, отслеживание всех действий персонала в IT-системе компании.

Для обеспечения безопасности информации не всегда хватает усилий сотрудников и руководства компании. Чтобы защититься от всех существующих угроз, иногда нужно прибегать к помощи со стороны. Речь идет о специальных компаниях, которые предоставляют комплексные услуги по предотвращению утечек информации, хакерских атак и других угроз информационным активам предприятия. С их помощью защищать важные данные проще и надежней.

16.06.2020

Угрозы в сети Интернет

Содержание статьи:

Технические угрозы

Основными техническими угрозами для пользователей являются вредоносные программы, ботнеты и и DoS и DDoS-атаки.

Угроза – это потенциально возможное событие, действие, которое посредством воздействия на объект защиты может привести к нанесению ущерба.

Вредоносные программы

Цель вредоносных программ – причинить ущерб компьютеру, серверу или компьютерной сети. Они могут, например, испортить, украсть или стереть данные, хранящиеся на компьютере, замедлить или полностью остановить работу устройства. Вредоносные программы часто «прячутся» в письмах и сообщениях с заманчивыми предложениями от неизвестных лиц и компаний, в страницах новостных сайтов или других популярных ресурсах, которые содержат уязвимости. Пользователи заходят на эти сайты, и вредоносные программы незаметно проникают на компьютер.

Также вредоносные программы распространяются через электронную почту, съемные носители информации или скачанные из Интернета файлы. Файлы или ссылки, присланные по электронной почте, могут подвергать устройство заражению.

Вредоносные программы могут скрываться и под видом звуковых или графических сообщений. Например, красивая экранная заставка, которой с удовольствием любуется пользователь, может оказаться троянской программой (что это такое, читайте ниже). Ссылки, которые появляются во всплывающих окнах и в рекламных объявлениях на различных сайтах, также могут содержать вирусы.

К вредоносным программам относятся вирусы, черви, троянские программы.

Вирус – разновидность компьютерной программы, отличительной особенностью которой является способность к размножению (саморепликации) и незаметному для пользователя внедрению в файлы, загрузочные секторы дисков и документы. Название «вирус» по отношению к компьютерным программам пришло из биологии именно по признаку способности к саморазмножению. Лежащий в виде зараженного файла на диске вирус не опасен до тех пор, пока его не открыть или не запустить. Он начинает действовать только тогда, когда пользователь его активирует. Вирусы разработаны, чтобы копировать себя, заражая компьютеры, при этом обычно они уничтожают файлы.

Черви – это разновидность вирусов. Они полностью оправдывают свое название, поскольку распространяются путем «переползания» из устройства в устройство. Так же, как и вирусы, они представляют собой саморазмножающиеся программы, но в отличие от вирусов, червю не нужна помощь пользователя, чтобы распространиться. Он сам находит лазейку.

Троянские программы – вредоносные программы, которые целенаправленно внедряются злоумышленниками для сбора информации, ее разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. Внешне троянские программы выглядят как легальные программные продукты и не вызывают подозрений. В отличие от вирусов, они полностью готовы к выполнению своих функций. На это и делается расчет злоумышленников: их задача – сделать такую программу, которую пользователи не побоятся запускать и использовать.

Злоумышленники могут заражать компьютер, чтобы сделать его частью ботнета – сети из зараженных устройств, расположенных по всему миру. Крупные ботнеты могут включать в себя десятки и сотни тысяч компьютеров. Пользователи часто даже не догадываются, что их компьютеры заражены вредоносными программами и используются злоумышленниками. Ботнеты создаются путем рассылки разными способами вредоносных программ, а зараженные машины в дальнейшем регулярно получают команды от администратора ботнета, так что оказывается возможным организовать согласованные действия компьютеров-ботов по атаке других устройств и ресурсов.

DoS и DDoS атаки

DoS-атака (отказ в обслуживании) – это атака, приводящая к парализации работы сервера или персонального компьютера вследствие огромного количества запросов, с высокой скоростью поступающих на атакуемый ресурс.

Суть DoS-атаки заключается в том, что злоумышленник пытается сделать временно недоступным конкретный сервер, перегрузить сеть, процессор или переполнить диск. Цель атаки – просто вывести компьютер из строя, а не получить информацию, захватить все ресурсы компьютера-жертвы, чтобы другие пользователи не имели к ним доступа. К ресурсам относятся: память, процессорное время, дисковое пространство, сетевые ресурсы и т. д.

Осуществить DoS-атаку можно двумя способами.

При первом способе для DoS-атаки используется уязвимость программного обеспечения, установленного на атакуемом компьютере. Уязвимость позволяет вызвать определенную критическую ошибку, которая приведет к нарушению работоспособности системы.

При втором способе атака осуществляется при помощи одновременной отсылки большого количества пакетов информации на атакуемый компьютер, что вызывает перегрузку сети.

Если подобная атака проводится одновременно сразу с большого числа компьютеров, то в этом случае говорят о DDoS-атаке.

DDoS-атака (распределенный отказ в обслуживании) – это разновидность DoS-атаки, которая организуется при помощи очень большого числа компьютеров, благодаря чему атаке могут быть подвержены сервера даже с очень большой пропускной способностью Интернет-каналов.

Для организации DDoS-атак злоумышленники используют ботнет – специальную сеть компьютеров, зараженных особым видом вирусов. Каждым таким компьютером злоумышленник может управлять удаленно, без ведома владельца. При помощи вируса или программы, искусно маскирующейся под легальную, на компьютер-жертву устанавливается вредоносный программный код, который не распознается антивирусом и работает в фоновом режиме. В нужный момент по команде владельца ботнета такая программа активизируется и начинает отправлять запросы на атакуемый сервер, в результате чего заполняется канал связи между сервисом, на который проводится атака, и Интернет-провайдером и сервер перестает работать.

Более подробная информация — в статье «Атаки DoS и DDoS».

Социальная инженерия

Большинство злоумышленников полагается не только на технологии, но и на человеческие слабости, используя при этом социальную инженерию. Этот сложный термин обозначает способ получать нужную информацию не с помощью технических возможностей, а путем обыкновенного обмана, хитрости. Социальные инженеры применяют психологические методы воздействия на людей через электронную почту, социальные сети и службы мгновенного обмена сообщениями. В результате их умелой работы пользователи добровольно выдают свои данные, не всегда понимая, что их обманули.

Мошеннические сообщения чаще всего содержат угрозы, например, закрытия пользовательских банковских счетов, обещания огромного выигрыша с минимальными усилиями или вовсе без них, запросы о добровольных пожертвованиях от лица благотворительных организаций. Например, сообщение от злоумышленника может выглядеть так: «Ваш аккаунт заблокирован. Чтобы восстановить доступ к нему, необходимо подтвердить следующие данные: номер телефона, электронную почту и пароль. Присылайте их по такому-то электронному адресу». Чаще всего злоумышленники не оставляют пользователю времени для размышлений, например, просят заплатить в день получения письма.

Фишинг

Фишинг является наиболее популярным способом атаки на пользователей и одним из методов социальной инженерии. Он представляет собой особый вид Интернет-мошенничества. Цель фишинга – получение доступа к конфиденциальным данным, таким как адрес, телефон, номера кредитных карт, логины и пароли, путем использования поддельных веб-страниц. Часто фишинговая атака происходит следующим образом: на электронную почту приходит письмо с просьбой войти в систему Интернет-банкинга от имени якобы сотрудника банка. Письмо содержит ссылку на ложный сайт, который трудно отличить от настоящего. Пользователь вводит личные данные на поддельном сайте, а злоумышленник перехватывает их. Завладев персональными данными, он может, например, получить кредит на имя пользователя, вывести деньги с его счета и расплатиться его кредитными картами, снять деньги с его счетов или создать копию пластиковой карты и с ее помощью снять деньги в любом месте мира.

Ложные антивирусы и программы для обеспечения безопасности.

Злоумышленники часто распространяют вредоносные программы под видом антивирусов. Эти программы генерируют уведомления, которые, как правило, содержат предупреждение о том, что компьютер якобы заражен, и рекомендацию пройти по указанной ссылке для успешного лечения, загрузить с нее файл обновления и запустить его. Часто уведомления маскируются под сообщения из законных источников, таких как компании, выпускающие антивирусное программное обеспечение. Источниками распространения ложных антивирусов являются электронная почта, онлайн-объявления, социальные сети и даже всплывающие окна на компьютере, которые имитируют системные сообщения.

Подмена обратного адреса

Хорошо известно, что пользователи гораздо больше доверяют сообщениям, полученным от знакомых, и с большей вероятностью откроют их, не ожидая подвоха. Злоумышленники пользуются этим и подделывают обратный адрес на знакомый пользователю, чтобы обманом заманить его на сайт, содержащий вредоносную программу, или выведать персональные данные. Жертвами собственной доверчивости часто становятся, например, клиенты Интернет-банков

Способы защиты от угроз в Интернете

Существует много видов и способов атак, но также есть и достаточное количество способов защиты от них. При работе в Интернете рекомендуется выполнять следующие требования:

Пользуйтесь паролями

Для создания сложного пароля необходимо использовать сочетание не менее восьми символов. Желательно, чтобы пароль включал в себя символы верхнего и нижнего регистров, цифры и специальные символы. Пароль не должен повторять прошлые пароли, а также содержать даты, имена, номера телефонов и подобную информацию, которая может быть легко угадана.

Работайте на компьютере под учетной записью с ограниченными правами

Перед началом работы в операционной системе рекомендуется создать пользовательскую учетную запись для повседневной работы на компьютере и использовать ее вместо учетной записи администратора. Пользовательская учетная запись позволяет выполнять те же самые действия, что и учетная запись администратора, однако при попытке внести изменения в параметры операционной системы или установить новое программное обеспечение будет запрошен пароль администратора. Это снижает риски случайного удаления или изменения важных системных настроек, а также заражения компьютера вредоносными программами.

Используйте шифрование данных

Шифрование данных – это дополнительный способ защитить важную информацию от посторонних пользователей. Специальные криптографические программы кодируют данные, чтобы прочитать их мог только тот пользователь, который обладает ключом для расшифровки. Во многих операционных системах есть встроенные средства шифрования. Например, в Windows 7 для защиты всех файлов, хранящихся на диске операционной системы и на внутренних жестких дисках, используется шифрование дисков BitLocker, а для защиты файлов, хранящихся на внешних жестких дисках, USB-устройствах, используется BitLocker To Go.

Регулярно выполняйте обновления программного обеспечения

Регулярно и своевременно обновляйте программное обеспечение, в том числе операционную систему и все используемые приложения. Удобнее всего установить режим автоматического обновления, который позволит проводить все работы в фоновом режиме. Настоятельно рекомендуется скачивать обновления только с сайтов производителей программ.

Используйте и регулярно обновляйте антивирусные программы

Для защиты системы от возможных онлайн-угроз. Антивирус является ключевым компонентом защиты от вредоносных программ. Его обязательно нужно установить и регулярно обновлять, чтобы помогать ему бороться с новыми вредоносными программами, число которых увеличивается с каждым днем. Современные антивирусные программы, как правило, производят обновление антивирусных баз автоматически. Они выполняют сканирование важнейших системных областей и контролируют все возможные пути вторжения вирусов, такие как вложения электронной почты и потенциально опасные веб-сайты, в фоновом режиме, не мешая работе пользователя. Антивирус должен быть всегда включен: отключать его настоятельно не рекомендуется. Старайтесь также проверять на наличие вирусов все съемные носители.

Используйте межсетевой экран

Межсетевой экран, или брандмауэр, – это специальный фильтр, задача которого – контролировать проходящие через него сетевые пакеты в соответствии с заданными правилами. Межсетевой экран работает следующим образом: он отслеживает процессы обмена данными между устройством и Интернетом и проверяет все данные, получаемые из сети или отправляемые туда. При необходимости он блокирует сетевые атаки и препятствует тайной отправке персональных данных в Интернет. Межсетевой экран не позволяет проникнуть информации, вызывающей подозрение, и не выпускает из системы важную информацию.

Веб-сервер и его типы атак

Введение

веб-сайтов размещены на веб-серверах. Веб-серверы сами по себе являются компьютерами, работающими под управлением операционной системы; подключен к серверной базе данных, запускает различные приложения. Любая уязвимость в приложениях, базе данных, операционной системе или в сети приведет к атаке на веб-сервер. Стек уязвимостей веб-сервера представлен ниже (источник: White Hat Security)

Источник: http: // black-shado.blogspot.com/2006/11/vulnerability-stack.html

Например, IIS и Apache

Типы атак на веб-сервер:

DOS-атака:

Злоумышленник может вызвать атаку типа «отказ в обслуживании», посылая множество пакетов запросов на обслуживание, которые подавляют возможности обслуживания веб-сервера, или он может попытаться использовать ошибку программирования в приложении, вызывающую атаку DOS.

Например, атака переполнения буфера, SYN-флуд, HTTP-запрос HTTP-запроса, Ping of death.

Источник: https://blogs.manageengine.com/network/netflowanalyzer/2014/04/02/ddos-attack-detection-using-netflow-analyzer.html

Повреждения веб-сайта:

Атаки с использованием SQL-инъекций используются для повреждения веб-сайта. Когда злоумышленник обнаруживает, что поля ввода не очищены должным образом, он может добавить строки SQL для злонамеренного создания запроса, который выполняется веб-браузером. Он может хранить вредоносные / несвязанные данные в базе данных; при запросе веб-сайта он покажет нерелевантные данные на веб-сайте, таким образом отображая поврежденный веб-сайт.

Обход каталога:

Это уязвимость, при которой злоумышленник может получить доступ за пределы корневого веб-каталога из приложения. Если он может получить доступ за пределы корневого веб-каталога, он может выполнять команды ОС и получать конфиденциальную информацию или получать доступ к ограниченным каталогам.

Атаки с неправильной конфигурацией:

Если включены ненужные службы или используются файлы конфигурации по умолчанию, подробная информация / информация об ошибках не маскируется; злоумышленник может взломать веб-сервер с помощью различных атак, таких как взлом пароля, внедрение SQL на основе ошибок, внедрение команд и т. д.

Фишинговая атака:

Злоумышленник может перенаправить жертву на вредоносные веб-сайты, отправив ему / ей вредоносную ссылку по электронной почте, которая выглядит аутентичной, но перенаправляет его / ее на вредоносную веб-страницу, тем самым похищая их данные.

Существует множество других атак на веб-приложения, которые могут привести к атаке на веб-сервер: подделка формы параметров, подделка файлов cookie, непроверенные входные данные, SQL-инъекции, атаки переполнения буфера.

Методология:

Сбор информации:

Информация, относящаяся к целевому серверу, собирается из различных источников, таких как

Сканирование уязвимостей:

Существуют автоматизированные инструменты для сканирования веб-сервера и приложений, работающих на нем.Результаты могут показать различные угрозы и уязвимости на целевом веб-сервере; эти уязвимости можно впоследствии использовать с помощью инструментов или вручную.

Например, Acunetix, Nikto, Vega и т. Д.

Парольные атаки:

Контрмеры:

Регулярно обновляйте и исправляйте веб-серверы.

Не использовать конфигурацию по умолчанию.

Надежно храните файлы конфигурации.

Проверить приложения, работающие на веб-сервере, на все уязвимости.

Используйте IDS и брандмауэр с обновленными подписями.

Заблокируйте все ненужные протоколы и службы.

Используйте безопасные протоколы.

Отключите учетные записи по умолчанию, следуйте строгой политике контроля доступа.

Установите антивирус и регулярно обновляйте его.

Все используемые ОС и программное обеспечение должны быть самыми последними и обновленными.

Что такое мобильная угроза?

Подобно вирусам и шпионскому ПО, которые могут заразить ваш компьютер, существует множество угроз безопасности, которые могут затронуть мобильные устройства. Мы делим эти мобильные угрозы на несколько категорий: угрозы для приложений, угрозы из Интернета, угрозы из сети и физические угрозы.

Угрозы, связанные с приложениями

Загружаемые приложения могут представлять множество проблем безопасности для мобильных устройств.«Вредоносные приложения» могут хорошо выглядеть на сайте загрузки, но они специально разработаны для совершения мошенничества. Даже некоторые законные программы могут использоваться в мошеннических целях. Угрозы, связанные с приложениями, обычно относятся к одной или нескольким из следующих категорий:

- Вредоносное ПО — это программа, которая при установке на ваш телефон выполняет вредоносные действия. Без вашего ведома вредоносное ПО может взимать плату с вашего счета за телефон, отправлять нежелательные сообщения в ваш список контактов или предоставлять злоумышленнику контроль над вашим устройством.

- Шпионское ПО предназначено для сбора или использования личных данных без вашего ведома и согласия. Данные, которые обычно становятся мишенью для шпионского ПО, включают историю телефонных звонков, текстовые сообщения, местоположение пользователя, историю браузера, список контактов, электронную почту и личные фотографии. Эта украденная информация может быть использована для кражи личных данных или финансового мошенничества.

- Угрозы конфиденциальности могут быть вызваны приложениями, которые не обязательно являются вредоносными, но собирают или используют конфиденциальную информацию (например,g., местонахождение, списки контактов, личная информация), что необходимо для выполнения их функций.

- Уязвимые приложения — это приложения, содержащие уязвимости, которые могут использоваться в злонамеренных целях. Такие уязвимости позволяют злоумышленнику получить доступ к конфиденциальной информации, выполнить нежелательные действия, остановить правильную работу службы или загрузить приложения на ваше устройство без вашего ведома.

Веб-угрозы

Поскольку мобильные устройства постоянно подключены к Интернету и часто используются для доступа к веб-службам, веб-угрозы создают постоянные проблемы для мобильных устройств:

- Фишинг-мошенничество использует электронную почту, текстовые сообщения, Facebook и Twitter для отправки вам ссылок на веб-сайты, которые предназначены для того, чтобы обманом заставить вас предоставить такую информацию, как пароли или номера учетных записей.Часто эти сообщения и сайты очень трудно отличить от сообщений вашего банка или других законных источников.

- Drive-By Downloads может автоматически загружать приложение при посещении веб-страницы. В некоторых случаях необходимо предпринять действия, чтобы открыть загруженное приложение, а в других случаях приложение может запускаться автоматически.

- Эксплойты браузера используют уязвимости вашего мобильного веб-браузера или программного обеспечения, запускаемого браузером, например Flash-плеера, программы чтения PDF-файлов или программы просмотра изображений.Просто посетив небезопасную веб-страницу, вы можете запустить эксплойт браузера, который может установить вредоносное ПО или выполнить другие действия на вашем устройстве.

Сетевые угрозы

Мобильные устройства обычно поддерживают сотовые сети, а также локальные беспроводные сети (WiFi, Bluetooth). Оба этих типа сетей могут содержать различные классы угроз:

- Сетевые эксплойты используют недостатки в мобильной операционной системе или другом программном обеспечении, которое работает в локальных или сотовых сетях.После подключения они могут устанавливать вредоносные программы на ваш телефон без вашего ведома.

- Wi-Fi Sniffing перехватывает данные, когда они передаются по воздуху между устройством и точкой доступа Wi-Fi. Многие приложения и веб-страницы не используют надлежащие меры безопасности, отправляя незашифрованные данные по сети, которые могут быть легко прочитаны кем-то, кто собирает данные в пути.

Физические угрозы

Мобильные устройства маленькие, ценные, и мы везде носим их с собой, поэтому их физическая безопасность также является важным фактором.

Потерянные или украденные устройства — одна из самых распространенных мобильных угроз. Мобильное устройство ценно не только потому, что само оборудование может быть перепродано на черном рынке, но, что более важно, потому, что оно может содержать конфиденциальную личную и организационную информацию.

Как предотвратить внутренние угрозы

Предотвращение инсайдерских атак становится все сложнее

Поверхность атаки постоянно развивается, что затрудняет обнаружение и предотвращение внутренних атак.Распространенность BYOD, распространение инструментов и приложений SaaS и миграция данных в облако изменили характер корпоративного периметра. Разнообразие, широта и рассредоточенность точек доступа затрудняют контроль за безопасностью и дают злоумышленникам возможность скрыть свои следы.

Эти изменения заставляют экспертов по кибербезопасности и ИТ-отделы беспокоиться о том, что пользователи получают доступ к системам за пределами корпоративного периметра, что приводит к повышенной вероятности утечки данных.

Дело не только в том, что для доступа к корпоративной сети используется больше устройств; Дело в том, что многие телефоны и ноутбуки незащищены, что затрудняет обнаружение несанкционированных устройств в лесу безвредных.

В среднем почти четверть всех сотрудников являются привилегированными пользователями. Привилегированные пользователи имеют доступ к более широкому спектру конфиденциальных систем и данных, чем стандартные пользователи. Некоторые привилегированные пользователи могут иметь законную потребность в таком расширенном доступе. Но не все.Когда так много инсайдеров имеют повышенные привилегии, трудно отличить законное поведение от ненормального.

В наши дни, во время пандемии COVID-19, гораздо больше «инсайдеров» работают вне организации. Люди, работающие удаленно, ожидают и нуждаются в таком же доступе к системам, который они имеют в офисе. Тем не менее, ИТ-команды имеют меньше возможностей для наблюдения и контроля, что увеличивает риск внутренних угроз.

Связанные бесплатные инструменты: Инструменты кибербезопасности удаленного работника

Когда надлежащие протоколы увольнения забываются, пробелы дают бывшим сотрудникам возможность отомстить

В некоторых организациях сотрудников увольняют.Когда это происходит быстро, можно забыть о надлежащих протоколах и процессах вывода из эксплуатации. Привилегированные учетные записи могут оставаться активными, сотрудники могут сохранять ноутбуки, выпущенные компанией, а пароли не могут быть изменены или отключены должным образом. Подобные пробелы дают бывшим сотрудникам возможность украсть IP, внедрить вредоносное ПО и отомстить.

По мере того, как все эти факторы риска увеличиваются, инсайдеры (и преступники, которые их преследуют) становятся более изощренными в использовании технологий, их способности скрывать свои следы и тайно перемещаться по корпоративным сетям.

Тем не менее, внутренние угрозы можно обнаружить до того, как они нанесут ущерб. Во-первых, давайте рассмотрим некоторые известные внутренние угрозы за последние несколько лет. Затем я расскажу, как такого рода нарушения можно было обнаружить и, возможно, предотвратить.

угроз и ваши активы — что на самом деле находится под угрозой?

Введение

Прежде чем мы подробно расскажем о том, что статья будет охватывать и помочь демистифицировать шаги, необходимые для оценки вашего текущего состояния безопасности, нам нужно знать несколько основных терминов и их значение, поэтому при использовании в контексте этой статьи вы иметь полное представление о том, что они означают и имеют в виду.

- Угроза : выражение намерения причинить боль, травму, зло или наказание, а также указание на надвигающуюся опасность или вред. Это также считается возможной опасностью или угрозой. В сфере информационных технологий (ИТ) угроза — это все, о чем упоминалось, но только в сфере ИТ. Проще говоря, угроза — это все, что, по вашему мнению, может нанести ущерб активам вашей компании, особенно таким, как ваши данные или что-либо еще, содержащееся в компьютерной сети и ее системах, а также самим системам.

- Активы : что-либо ценное, полезное или ценное качество или вещь; преимущество или ресурс. Опять же, в сфере ИТ это будет считаться данными, системами, в которых они содержатся, или инфраструктурой, которая соединяет такие системы. Подумайте о затратах, связанных с вашей инфраструктурой, человеческими ресурсами, необходимыми для их работы, и данными (данными вашей компании), которые содержат эти системы. Большинство руководителей высшего звена сегодня начинают понимать, что все три части этой парадигмы ИТ составляют единое целое…системы, люди, которые ими управляют, и данные, которые они содержат — в сегодняшней реальной производственной среде предприятий не учитывать все три важных актива довольно глупо, и вместе эту сумму частей следует считать «полный актив».

Почему вам важно знать такие термины? Что ж, когда мы начнем говорить об источниках угрозы, которые могут быть внутренними и внешними, нам нужно будет понять, что такое угроза, каковы различия между различными подкатегориями угроз и против чего существует угроза, а именно: в основном ваши активы.Опять же, цель этого введения состоит в том, чтобы действительно научить вас думать (используя определенную терминологию), как аналитик ИТ-безопасности, и, что более важно, определить термины, о которых вы будете слышать, как я буду говорить повсюду. Если вы не знаете, что такое угроза в общих чертах или что представляет собой актив для вас, тогда статья может не иметь большого смысла. При этом давайте перейдем к сути статьи … а именно, что представляют собой различные виды угроз, откуда они берутся, что вам нужно учитывать в отношении них и какой ущерб такие угрозы могут нанести вам, вашей компании. , а также сеть и системы, с которыми вы работаете.

Парадигма активов и угроз, состоящая из трех частей

К настоящему времени вы должны увидеть, что угрозы и активы идут рука об руку. Со всеми тремя подкатегориями ИТ-активов также связаны очень специфические и уникальные угрозы. Прежде чем мы начнем этот раздел, я хотел бы сделать оговорку о том, что то, что я упоминаю как « трехчастную ИТ-парадигму активов и угроз », — это то, что я создал сам, чтобы помочь « объяснить » основную связь между тем, какие активы следует учитывать. при рассмотрении того, какие угрозы могут быть с ними связаны.Кроме того, это должно помочь вам более логично сформулировать связь между активами и угрозами. Эти три части можно увидеть на рисунке 1.

Рисунок 1: 3 основных актива в области ИТ

В качестве примера рассмотрим теоретически простую сеть. Если у вас была простая сеть с одной подсетью LAN с примерно 50 хостами (с ПК), 1 сервером базы данных, 1 файловым сервером, 1 сервером печати, одним сервером Active Directory (контроллер домена — DC), коммутатором третьего уровня, маршрутизатором и брандмауэр (для подключения к Интернету и VPN), а также 2 администратора, управляющие шоу, вам нужно подумать о ваших активах.Давайте разберем это в формате маркера:

- 50 ПК с подключенными к ним конечными пользователями и приложениями, которые они запускают

- Системы — 3 сервера (файл / печать / база данных и каталог)

- Сеть и инфраструктура безопасности — коммутатор, маршрутизатор и межсетевой экран

- 2 администратора

- Данные, содержащиеся в системах, считающихся ценными

Да, со всеми частями связаны угрозы. Подумайте об этом так:

- Конечные пользователи могут вызывать у вас проблемы с безопасностью, такие как попытки взлома внутренних систем, удаление данных, загрузка вредоносных программ… список может продолжаться около 20 страниц, если учесть, что «конечные пользователи» могут или будут пытаться сделать с внутренней сетью

- Ваши системы могут выйти из строя, если их не поддерживать должным образом, они могут быть взломаны из внутренних и внешних ресурсов, опять же, список можно продолжать, и это не цель этой статьи, чтобы рассказать вам, какова каждая угроза вашим активам, просто чтобы вы знали что вы должны думать о них в целом

- Ваша сетевая инфраструктура может столкнуться с теми же проблемами, что и ваши системы.Кроме того, обе ваши системы, клиент И сетевая инфраструктура могут быть превращены в оружие в случае использования … DoS-атаки, исходящие от троянских программ, установленных на клиентах, атаки Smurf, запущенные с ваших маршрутизаторов, атаки проникновения на ваш брандмауэр и злоумышленник, позволяющий блокировать частные адреса ( RFC 1918 ) для проникновения в вашу локальную сеть — это лишь часть того, что вы могли ожидать

- Ваши администраторы могут отказаться от контроля изменений и свергнуть вашу сеть, если не будут должным образом контролироваться и контролировать, а также они могут срезать углы и рисковать, основываясь на незнании того, что могут знать их менеджеры, если они не разбираются в ИТ (а это все слишком часто) — это лишь некоторые из угроз, связанных с ИТ-персоналом.Кроме того, большой угрозой, которую я также считаю, которую многие компании не рассматривают, является нехватка выделенных внутренних ИТ-ресурсов, что может стать огромной угрозой для компании. Во-первых, если у вас есть только один администратор, который знает все и не имеет «первичных» / «вторичных» отношений со своей командой управления, или другого администратора, то вы можете столкнуться с большой угрозой того, что один человек знает все ваши ИТ-системы. и если этот один человек уйдет, вы (простите за мой французский) — полностью облажались. Слишком часто бюджет выглядит отличным для взлома ИТ-ресурсов, но эй, вы получаете то, за что платите.У вас есть один парень, и ваша сеть страдает. Другая возможная угроза — отсутствие на месте выделенного ресурса ИТ-безопасности и обеспечение безопасности некоторых плохих допингов. Если бы у меня была копейка за каждый раз, когда я видел это на практике, я бы с комфортом вышел на пенсию 4 года назад.

В общем, это сделано для того, чтобы вы знали лишь о нескольких угрозах вашим трем основным активам … системам, данным в системах и людям, которые запускают системы и заботятся о данных.Хотя я выбрал более простой путь, чтобы объяснить это, и даже использовал здесь шутливый тон, это не шутка, и как аналитику безопасности очень важно учитывать все прямые (а иногда и косвенные) угрозы, с которыми вы можете столкнуться при анализе активов вашей компании. .

Типы и категории угроз

Итак, теперь, когда мы рассмотрели разницу между угрозами и активами, определили их и посмотрели, как они соотносятся, мы должны более подробно остановиться на некоторых очень конкретных категориях угроз, которые могут представлять собой угрозу.Есть много разных типов, и они делятся на очень специфические и уникальные категории.

- Разведка (Разведка) : Когда злоумышленник «исследует» вашу сеть или системы (стучит в вашу дверь), чтобы узнать, находитесь ли вы там, и, если возможно, составить карту вашей сети и систем для будущей злонамеренной атаки. Поиск уязвимостей является обычным делом, это можно сделать путем сканирования систем на наличие открытых портов, используя такие команды, как ping и traceroute (tracert в Windows), чтобы сопоставить путь через сеть или какие узлы составляют подсеть на вашем краю и DMZ , выполняя ping-сканирование для картографических целей или просто подслушивая, если вы можете запустить атаку Man in the Middle или каким-то образом получить в сети сниффер для анализа.Надежный способ провести разведывательную атаку — найти систему Linux в демилитаризованной зоне, попытаться получить root-доступ … войти и запустить Tethereal или Tcpdump для сбора информации по сети после того, как вы сделаете сетевую карту Linux беспорядочной. Это простой пример, но, надеюсь, он показывает, насколько серьезна атака Recon и какую «угрозу» она создает. На рисунке 2 показано использование широко используемого инструмента, который может отображать оценки уязвимости. Он находится в свободном доступе в Интернете и может использоваться злоумышленниками, которые хлопают вашей дверью, проверяя, что вы оставили открытыми.

Рисунок 2: Использование GFI LANguard N.S.S.

Вы можете найти это программное обеспечение здесь: http://www.gfi.com/downloads/downloads.asp?pid=8&lid=1

- DoS (отказ в обслуживании): Я уже упоминал об этом ранее, когда мы обсуждали три актива и какие угрозы могут быть связаны с ними. DoS-атака очень серьезна по своей природе и проста в исполнении. Было приложено много усилий для исправления систем, которые могли либо запустить DoS-атаку, либо подвергнуться ее воздействию, но думать, что хакеры высшего уровня (Элита) не работают постоянно над новыми способами эксплуатации систем, глупо.Этот недавний всплеск активности вирусов и вредоносного ПО в этом месяце должен показать вам, что нет недостатка в людях, работающих над взломом и разрушением ваших систем. Кроме того, не принимать во внимание триллионы Script Kiddies (нижняя часть хакерской бочки — люди, использующие упрощенные, документированные и свободно доступные инструменты, созданные Elite) также очень неразумно. DoS-атаки — это не что иное, как атака на вашу систему (системы), которая приведет к тому, что эта система не сможет выполнять свою предполагаемую работу (или цель).Очень часто встречается в системах Microsoft при переполнении буфера. Это всего лишь один эксплойт, есть много других … например; рассмотрим маршрутизатор доступа в Интернет, который находится по периметру вашей сети, обслуживая пакеты туда и обратно. Если кто-то в Интернете может успешно установить троянов (что легко сделать, просто отправив им электронную почту / спам через чей-то открытый почтовый ретранслятор) на компьютеры неизвестных получателей, эти взломанные системы могут быть сгруппированы в массовом порядке и использованы в качестве единого оружия против вашего Интернета. маршрутизатор доступа.Если ваш маршрутизатор доступа в Интернет не защищен или не усилен, более чем вероятно, что вы почувствуете ущемление, когда начнется DoS … После того, как ПК были атакованы трояном, их можно контролировать для отправки потока трафика на ваш маршрутизатор. . Поскольку группа (называемая Zombie Hoard) не знает, что делается, они эффективно запускают DDoS-атаку (распределенную DoS-атаку) против вашего маршрутизатора, загружая его ЦП и входные буферы, чтобы законный трафик не мог пройти через него. Это просто сделать, просто остановить, но вы должны сначала учитывать, что ваши активы (ваш маршрутизатор и подключение к Интернету, которое питает жизнь вашей локальной сети) и людей, которые их запускают (надеюсь, исправляя устройства, чтобы остановить этот вид атаки, или некоторое ограничение скорости нисходящего потока от вашего восходящего интернет-провайдера… все это важно учитывать. Подумайте о старом ПК с Windows 95, знаете ли вы, что эту операционную систему (из-за отсутствия контроля над размером пакета ping) можно «использовать» для выполнения эхо-запроса смерти, который может привести к сбою ничего не подозревающих систем? Знаете ли вы, что существуют бесплатные утилиты (для Script Kiddies), которые могут отправлять искаженные пакеты в системы и вызывать их сбой? Знание — сила, знание — еще одно ваше драгоценное имущество.

Рисунок 3: DDoS-атака

- Манипуляции (манипулирование данными): Манипуляция данными сегодня считается очень большой угрозой, потому что данные — это то, от чего наше безбумажное общество стало не только зависеть, но и опасно… не могу выжить без. Манипуляция данными — огромная угроза. Представьте, что ваши администраторы (или, что еще хуже, технический специалист службы поддержки со слишком большим количеством прав на систему) расстраиваются из-за решения руководства не повышать им зарплату в этом году, потому что ИТ считают «кровоточащей язвой», а не «реальным бизнес-активом» — не думал, что это так, а? Как аналитик безопасности, вы должны действительно рассматривать это как угрозу. Другие угрозы могут включать, но не ограничиваются ими, атаки «Человек посередине» , когда злоумышленник может вставить себя «между» двумя взаимодействующими сторонами и перехватить трафик, прочитать его и, возможно, изменить, как показано на рисунке 4.Другие способы манипулирования данными, если у вас есть DNS-сервер в вашей DMZ, его использование и записи изменяются (манипулируются) на другой IP-адрес фиктивного сайта, на который теперь переходят ваши клиенты (DNS Poisoning) или, что еще хуже, немного ведро черная дыра, которая никуда не ведет, заставляя ваших клиентов и деловых партнеров глубоко задуматься о том, насколько на самом деле «на высоте» ваша компания. Какие активы? Ваши системы, данные о них и люди, которые о них заботятся. Вы видите угрозы и то, как они могут отличаться от актива к активу? Активы, такие как ваши данные, могут быть привлечены к ответственности, поскольку юридическое и простое отсутствие контроля над ними также может стоить вам судебного процесса.К угрозам нельзя относиться легкомысленно; Несерьезное отношение к безопасности может стоить вам в долгосрочной перспективе.

Рисунок 4: Атака MITM

Есть лишь несколько категорий (наиболее распространенных) и некоторые угрозы, которые вы можете связать с ними. Их следует всегда учитывать при попытке установить связь между вашими активами и количеством угроз, которые могут быть связаны с каждым из них. Опять же, запомните это, но несколько… это только верхушка айсберга.

Угрозы (внутренние и внешние)

Много лет назад профессионалы в области сетей и безопасности часто слышали, что брандмауэр — прекрасная вещь, потому что он «защищает ресурсы внутри вашей сети». Этот менталитет менялся в течение многих лет, и на момент написания этой статьи анализ тенденций свидетельствует о том, что модель угроз безопасности (внутренняя и внешняя) превратилась в сбалансированную проблему — внутренние угрозы (угрозы, исходящие изнутри сеть) между внешними угрозами (угрозами, исходящими извне).Помните, что угрозы могут исходить как внутри, так и за пределами вашей сети. Два общих примера могут быть:

- Внутри : недовольный сотрудник входит на свой сетевой сервер, переходит в свою личную общую папку и удаляет все данные в папке, для которых еще не было выполнено резервное копирование на сервере, важном для компании.

- За пределами : неизвестный злоумышленник злонамеренно просканировал ваш граничный маршрутизатор, подключился к нему и пытается ввести пароли с помощью словарной атаки.

Это важно различать, потому что они возникают совершенно по-разному, и вы должны защищаться от них по-разному, хотя они оба подпадают под одни и те же категории … они оба представляют собой угрозы для ваших активов.

В чем разница?

- Внутренние угрозы : угрозы, исходящие из сети. Примеры включают злонамеренных сотрудников, сотрудников, которые не являются злонамеренными, но допускают ошибки, такие как ошибки, допущенные при развертывании и внедрении, и т.

- Внешние угрозы : угрозы, исходящие извне вашей сети, полная противоположность внутренним угрозам. Внешние угрозы могут исходить от хакеров в Интернете, от ваших бизнес-конкурентов (да, они есть!), От ваших врагов (независимо от того, есть ли они у вас или нет) и так далее.

Итак, что мы можем с этим поделать?

Мы завершили ту часть этой статьи, в которой обсуждалась терминология, и она должна быть очень понятной для вас … полностью приехали домой.Если у вас все еще есть вопросы по терминологии, перейдите по ссылкам на ресурсы в конце этой статьи, чтобы вы могли собрать дополнительную информацию, если она вам понадобится, чтобы прояснить то, в чем вы все еще можете запутаться.

Теперь давайте посмотрим, как связать всю эту информацию вместе, чтобы вы действительно могли оценить, что нужно сделать для защиты ваших активов от множества угроз, существующих сегодня. Мы можем многое сделать как руководство компании, аналитики и инженеры по безопасности:

- Оценка риска : вы должны знать, какова ваша толерантность к риску. Когда вы это знаете, очень важно видеть, насколько вы действительно подвержены риску определенных угроз.Это делается с помощью оценки рисков, которая широко используется для «проверки безопасности ваших систем, а затем определения того, насколько вы подвержены риску известных угроз.

- Анализ инфраструктуры : Теперь, когда вы знаете, что такое оценка рисков, вам нужно протестировать свои системы. Эта статья не предназначена для того, чтобы показать вам, «как» это сделать, это скорее руководство, чтобы вы знали, что вы должны это делать. Другие статьи на этом сайте могут быть использованы, чтобы показать вам, как защитить ваши системы, просто убедитесь, что вы это делаете…. убедитесь, что вы анализируете системы на наличие слабых мест против известных эксплойтов, и, надеюсь, вы используете IDS (системы обнаружения вторжений), чтобы находить атаки, происходящие в реальном времени, или возможные «новые» атаки — или более известные как атаки «нулевого дня», которые пока даже не известны широким массам, IDS просто пометила активность в вашей сети как «странную» или «необычную». Это всего лишь один способ выполнить анализ, другие способы — выполнить пошаговое руководство по сети, настроить и контролировать аудит серверов и другой критически важной инфраструктуры, проверить журналы брандмауэра (и других приложений) на предмет необычной активности, Sniffer анализ трафика, проходящего через сеть (захват и анализ пакетов) — все это способы понять, какие у вас слабые места.Используя простые инструменты, такие как NMAP или GFI LANguard N.S.S. (как бесплатное), так и сканирование вашего края и внутренних критических систем могут многое вам показать. Оценка уязвимости — это один из ваших первых шагов, позволяющих увидеть, насколько подвержены риску ваши активы.

- Получите поддержку со стороны руководства : После того, как вы закончите анализ, вам нужно его сдать (надеюсь, в официальном отчете). Вам действительно нужна поддержка высшего руководства, чтобы отнестись к этому серьезно. Если что-то нужно сделать (будь то получение новых систем, обновите… что угодно), для этого вам, скорее всего, понадобится какой-то бюджет. Несмотря на то, что многие компании «говорят на словах», они не «ходят пешком», когда дело доходит до создания безопасной инфраструктуры. Если у вас нет поддержки для этого, вам нужно будет добиться этого. Благословение высшего руководства (и отдела кадров) поможет обеспечить соблюдение всех введенных новых политик, поможет получить деньги, необходимые для развертывания инфраструктуры сети / системы безопасности и так далее. Это очень важно для защиты ваших активов…. информировать руководство о том, что активы подвергаются риску. (Начинаете понимать баланс между активами и угрозами?)

- Бюджет безопасности : подумайте о реальном бюджете безопасности, который соответствует бизнес-модели компании. Не планировать ничего из года в год — обычное дело во многих организациях, и это не очень разумно. Опять же, безопасность важна. Игнорирование или реагирование на него по мере его возникновения (реактивная, а не проактивная) повышает вашу устойчивость к риску, угрозы становятся более распространенными и реалистичными, и вы рискуете потерять или повредить свои активы.Подобно инвестированию в фондовый рынок или столы Black Jack в Лас-Вегасе, вы рискуете, играя в азартные игры — несмотря ни на что, ваш риск возрастает, когда вы рискуете, да, окупаемость может быть больше с высоким риском, но убыток может будь таким же великим. Вы чувствуете, что хотите бросить кости против падения вашей сети хранения данных? Чтобы сэкономить кучу денег заранее, все можно потерять за один час из-за жестокой атаки на ваши системы … пора подумать о надежной системе безопасности как о надежном страховом полисе против ваших активов.Послушайте, если Yahoo, Microsoft и крупные игроки в игре могут быть выбиты из Интернета атакой, которая должна вам что-то сказать.

- Составьте план реагирования и группу аварийного реагирования : Если у вас ее нет, то, вероятно, у вас также нет политики безопасности, что не очень хорошо. Другие статьи на этом сайте освещают это более подробно, просто помните, что вам нужна политика безопасности, и в одном из разделов этой политики должно быть указано, что вы собираетесь делать, когда угроза для ваших активов все же возникает.Надеюсь, у вас есть пошаговый план с инструкциями, а также некоторая помощь в его реализации. Когда возникает угроза для ваших активов, тушение пожара станет вашим единственным вариантом, если вы не будете должным образом подготовлены.

- Имейте DRP : план аварийного восстановления поможет вам защитить ваши активы. Предотвращение сбоев может осуществляться в форме высокой доступности, резервирования и резервного копирования. При резервировании, будь то активное резервирование или резервирование в виде запасных частей, готовых к размещению, у вас должен быть какой-то план аварийного восстановления на случай возникновения угрозы, когда ваши системы и данные окажутся под угрозой.Чтобы обезопасить свои активы, вам, возможно, потребуется быстро их заменить или восстановить. Наиболее распространенной формой является «надежное» резервное копирование данных, которое проверяется на эффективность и надежность.

Только для управления:

Это расширение предназначено для управленческих команд, которые «зависят» от ИТ-персонала, и наоборот — ИТ-персонала, который «полагается» на свое руководство в предоставлении им инструментов для выполнения своей работы. Слишком необычно ожидать, что если вы дадите кому-то молоток в качестве единственного инструмента — все станет «гвоздем».

Это то, чем вы можете помочь ….

- Разберитесь в своих активах и помогите их защитить : Смотрите на ИТ как на реальный бизнес-актив, стратегическую часть плана, а не как на денежный вакуум, который лишает компанию прибыли. Да, в некоторых компаниях ИТ — это центр затрат, но, опять же, если вы не возвращаетесь к бумажному обществу из безбумажного общества, вам нужно начать думать об ИТ как о бизнес-союзнике … соответственно составить бюджет на основе прогнозов. Если управленческая команда мотивирована только своим собственным бонусом за счет сокращения ИТ-персонала, денег и проектов, то это, вероятно, то место, где вы, скорее всего, НЕ захотите рассматривать сокращение… не планировать надлежащую позицию безопасности безумие. Я думаю, что бонусные программы — это хороший способ вознаграждения, но когда вы получаете вознаграждение за экономию денег за счет увеличения риска, когда часть этих бонусных денег по праву должна была быть повторно направлена на развитие компании, это неправильно. Считаете ли вы справедливым, что ваш системный администратор, который, возможно, уже насыщен вспомогательной работой и учится по ночам, чтобы не отставать от новых навыков, справедливо отказываться от чего-то столь же важного, как обеспечение безопасности ваших активов, что само по себе является отдельной важной задачей. уже занятой человек? Вы бы поступили так же со своим личным финансовым консультантом? Вы бы позвонили ему и сказали… Фред, пока ты работаешь сегодня, чтобы заработать мне больше денег, не могли бы вы прекратить то, что вы делаете, и, пожалуйста, сходите в магазин за едой для меня, а затем зайдите ко мне домой и помойте мою машину — о, и заберите моих детей, нянька их сегодня вечером, а потом, может быть, уберу мой туалет? Нет, нет … Думаю, ты бы не стал. При этом важны и данные вашей компании. Если вы не относитесь к этому как к таковому, то вы повышаете уровень риска, вы больше подвержены угрозам и рискуете со своими активами. Разве не страшно, как можно упростить юмор? Да, я люблю пошутить, но это серьезно.Компании и их руководство должны начать относиться к этому более серьезно, чтобы они могли уменьшить угрозу, снизить риск повреждения активов и доброго имени компании и рассматривать безопасность как жизнеспособное решение в компании, а не как высасывание долларов из стоимость изготовления виджетов. Виджеты более важны, когда это ваш основной компонент для бизнеса, но когда никто не может купить виджеты в Интернете в течение недели … Нуфф сказал.

- Нанять специалиста по безопасности : Это следует учитывать.Это должно быть частью вашей оценки рисков и вашего плана действий, основанного на том, что вы обнаружите. Подумайте об этом так: если вы обнаружите, что слишком много риска, подсчитайте упущенную прибыль за дни по сравнению с наймом специального ресурса, и, как правило, вы всегда обнаружите, что в долгосрочной перспективе этот ресурс был дешевле. Помните наш последний пример? Сайт не работает на неделю? Конечно, человеческая природа любит рисковать азартными играми, но, работая в публичной компании, чем вы занимаетесь? Деньги владельца акций… для частной компании вы играете с прибылью компании для владельцев и, возможно, для себя. Если вы очень большая организация, вам следует подумать о выделенном ресурсе или увеличении штата. Лично мне не нравится увеличение штата, потому что безопасность очень чувствительна, человек слишком много знает о вашей сети и о том, как она работает, на всех этапах входа и выхода. Мне нравится знать, что этот человек работает на меня; Я могу выпить пива с этим человеком, узнать его немного лучше и узнать его мотивацию.Не «кто-то», кто работает в компании или я — неполный рабочий день. Не сказать, что это не заслуживающий доверия человек, я встречал много таких, но это просто личное предпочтение. Часто управленческие команды хотят сэкономить никель и пойти по этому пути. Приличное решение, но не лучшее. Этот человек не обязательно должен быть в штате постоянно (это может быть консультант, который приходит и проводит анализ вашей сети раз в месяц, даже если это минимально), но, опять же, это все еще немного рискованно. Худшее, что вы можете сделать, — это полностью игнорировать это, это доставит вам массу неприятностей, когда возникнет настоящая угроза, особенно если она достаточно серьезна.Не игнорируйте безопасность … вы закрываете входную дверь, когда выходите из дома?