Криптография и основные способы шифрования информации

После глобальных атак шифровальщиков WannaCry и Petya у пользователей возникло множество вопросов о том, как работают шифровальщики-вымогатели, как они проникают в систему и как можно уберечь свои данные от таких атак. Сегодня мы постараемся сосредоточить ваше внимание на самом процессе шифрования, который используется подобными программами-вымогателями.

Попадание программы-вымогателя в систему приводит к мгновенному шифрованию всех личных файлов на компьютере и теоретически грозит их полной потерей. Использование шифрования делает вредоносные программы более стойкими и при этом дает их создателям полный контроль над вашими данными. В то же время методы шифрования, используемые киберпреступниками, становятся все более и более сложными. Поэтому давайте сначала познакомимся с историей криптографии и шифрования, а также с основными терминами.

История криптографии

Криптография (от древнегреческих: κρυπτоς — «скрытый» и γραφειν — «пишу») — это наука о методах, предотвращающих прочтение передаваемой частной информации третьей стороной.

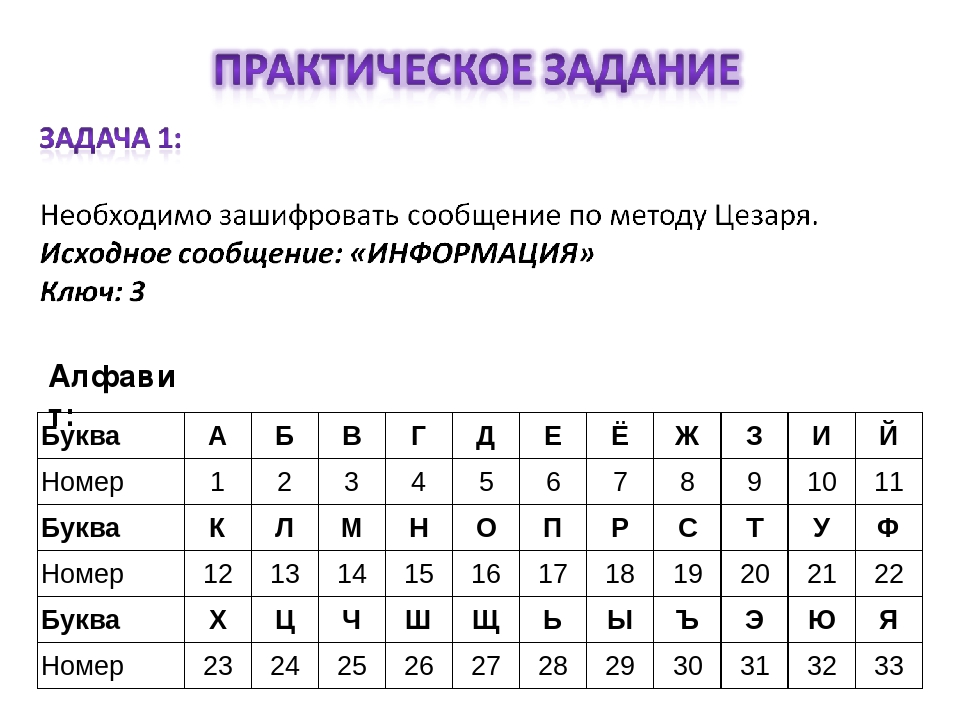

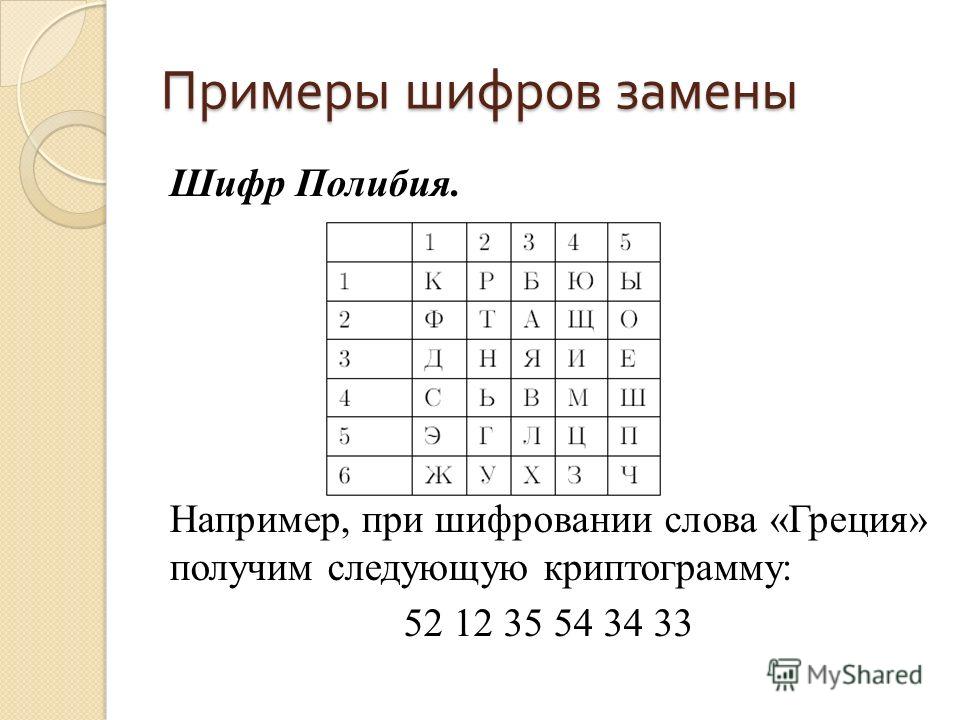

Шифр Цезаря — один из простейших способов шифрования сообщений, полезный для понимания криптографии. Его также называют шифром сдвига, поскольку он заменяет исходные буквы сообщения другими буквами, находящимися в определенной позиции по отношению к первичной букве в алфавите. Например, если мы зашифруем сообщение через шифр +3 на английском языке, то A станет D, а K станет N. Если же использовать правило -2, то D станет B, а Z станет X.

read everything on invest in blockchain

uhdghyhubwklqjrqlqyhvwlqeorfnfkdlq

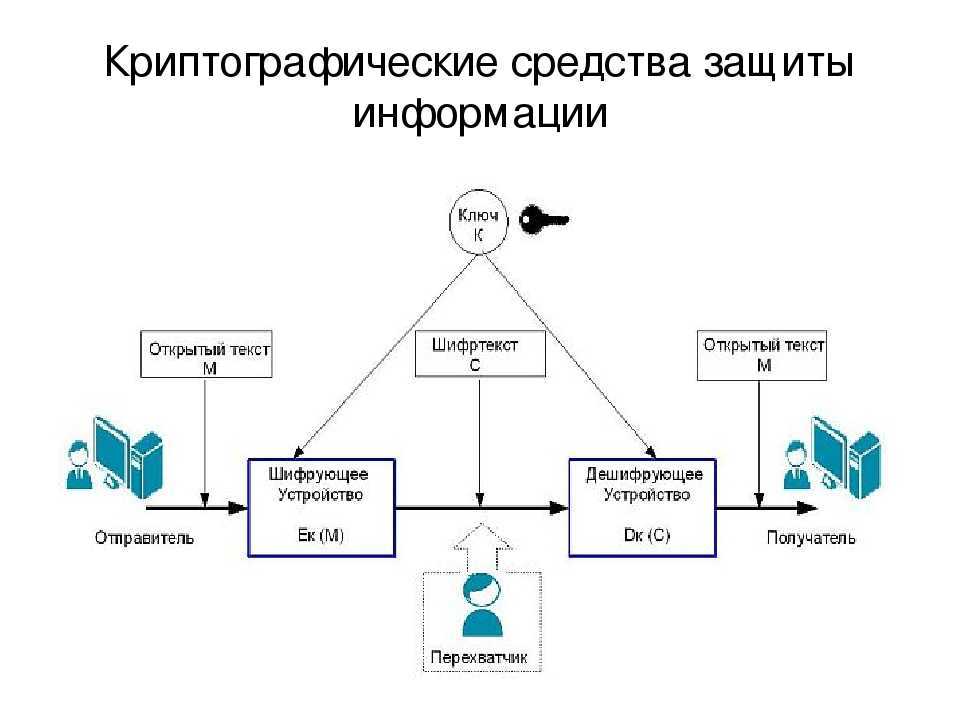

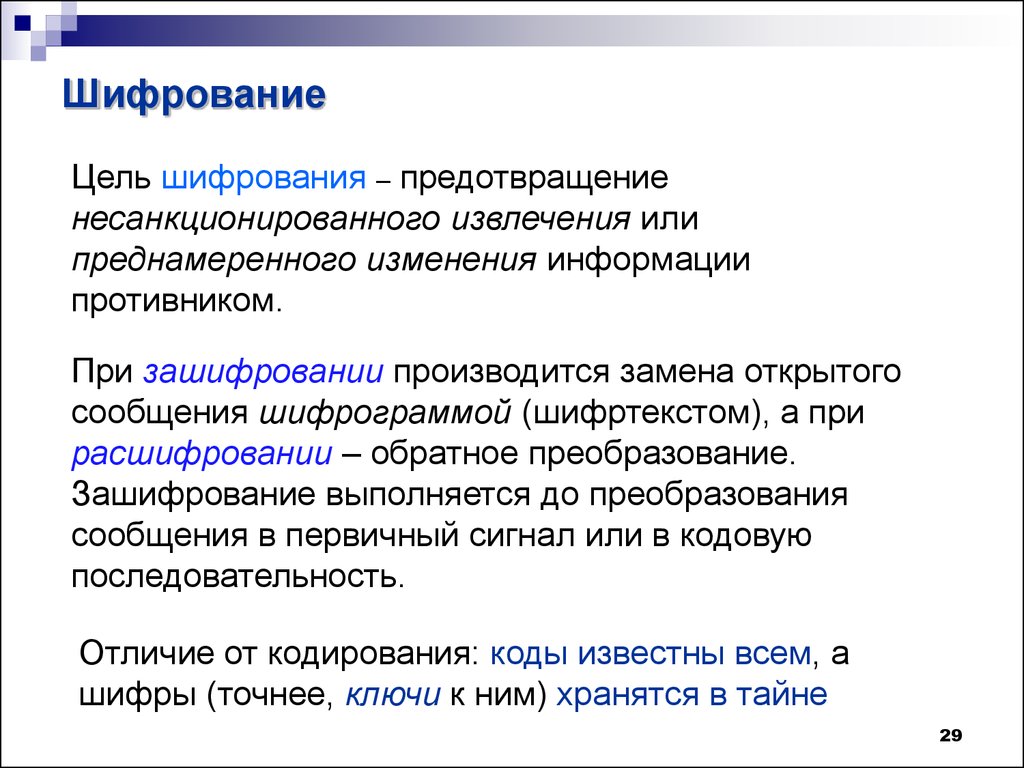

Это самый простой пример использования криптографии, однако на похожей логике строится и любой другой метод. Существует сообщение, которое секретно для всех, кроме заинтересованных сторон, и процесс, направленный на то, чтобы сделать это сообщение нечитаемым для всех, кроме отправителя и получателя. Этот процесс называется шифрованием и состоит из двух элементов:

- Шифр — это набор правил, которые вы используете для кодирования информации. Например, сдвиг на X букв в алфавите в примере с шифром Цезаря. Шифр не обязательно должен быть засекречен, потому что сообщение можно будет прочитать только при наличии ключа.

Таким образом, многие люди могут иметь доступ к одному и тому же шифру, но без ключа они все равно не смогут его взломать.

Эволюция криптографии

Во время Второй мировой войны войска Германии использовали машину шифрования «Enigma», чтобы передавать важную информацию. Математик и гений Алан Тьюринг, в чью честь впоследствии был назван тест Тьюринга, нашел способ ее взломать. Именно взлом «Enigma» считают одним из основных переломных моментов во Второй мировой войне. И здесь сообщения шифровались для защиты их содержимого. Это подразумевает, что всегда будут стороны, заинтересованные в получении данной информации. Поскольку люди так или иначе достигают успехов в расшифровке различных кодов, криптография вынуждена адаптироваться. Современная криптография далеко ушла от обычного смещения букв в алфавите, предлагая сложнейшие головоломки, которые решать с каждым годом все труднее. Вместо банального смещения буквы теперь могут заменяться на числа, другие буквы и различные символы, проходя через сотни и тысячи промежуточных шагов.

Цифровая эпоха привела к экспоненциальному увеличению сложности шифрования. Это связано с тем, что компьютеры принесли с собой резкое увеличение вычислительной мощности. Человеческий мозг по-прежнему остается самой сложной информационной системой, но, когда дело доходит до выполнения вычислений, компьютеры намного быстрее и могут обрабатывать гораздо больше информации. Криптография цифровой эры связана с электротехникой, информатикой и математикой. В настоящее время сообщения обычно шифруются и дешифруются с помощью сложных алгоритмов, созданных с использованием комбинаций этих технологий. Однако, независимо от того насколько сильным будет шифрование, всегда будут люди, работающие над его взломом.

Это связано с тем, что компьютеры принесли с собой резкое увеличение вычислительной мощности. Человеческий мозг по-прежнему остается самой сложной информационной системой, но, когда дело доходит до выполнения вычислений, компьютеры намного быстрее и могут обрабатывать гораздо больше информации. Криптография цифровой эры связана с электротехникой, информатикой и математикой. В настоящее время сообщения обычно шифруются и дешифруются с помощью сложных алгоритмов, созданных с использованием комбинаций этих технологий. Однако, независимо от того насколько сильным будет шифрование, всегда будут люди, работающие над его взломом.

Как взламывают код?

Вы можете заметить, что даже без ключа шифр Цезаря не так сложно взломать. Каждая буква может принимать только 25 разных значений, а для большинства значений сообщение не имеет смысла. С помощью проб и ошибок вы сможете расшифровать сообщение, приложив определенные усилия. Взлом шифрования с использованием всех возможных вариаций называют брутфорсом (bruteforce, англ. — грубая сила). Такой взлом предполагает подбор всех возможных элементов до тех пор, пока решение не будет найдено. С увеличением вычислительных мощностей брутфорс становится все более реалистичной угрозой, единственный способ защиты от которой — увеличение сложности шифрования. Современные шифры позволяют использовать триллионы возможных ключей, делая брутфорс менее опасным. Тем не менее утверждается, что суперкомпьютеры и в особенности квантовые компьютеры вскоре смогут взломать большинство шифров посредством брутфорса из-за своих непревзойденных вычислительных мощностей, ведь любой шифр неотъемлемо связан с набором правил, а правила, в свою очередь, могут быть проанализированы.

— грубая сила). Такой взлом предполагает подбор всех возможных элементов до тех пор, пока решение не будет найдено. С увеличением вычислительных мощностей брутфорс становится все более реалистичной угрозой, единственный способ защиты от которой — увеличение сложности шифрования. Современные шифры позволяют использовать триллионы возможных ключей, делая брутфорс менее опасным. Тем не менее утверждается, что суперкомпьютеры и в особенности квантовые компьютеры вскоре смогут взломать большинство шифров посредством брутфорса из-за своих непревзойденных вычислительных мощностей, ведь любой шифр неотъемлемо связан с набором правил, а правила, в свою очередь, могут быть проанализированы.

Анализом правил занимается более тонкий метод дешифровки сообщений — частотный анализ. Этот метод анализирует повторяющиеся события и пытается найти ключ, используя эту информацию. Давайте снова рассмотрим пример шифра Цезаря, чтобы разобраться. Мы знаем, что буква E используется гораздо чаще, чем другие буквы в латинском алфавите. Когда мы применяем это знание к зашифрованному сообщению, то начинаем искать букву, которая повторяется чаще всего, и находим, что буква H используется чаще других, и проверяем наше предположение, применяя к сообщению сдвиг -3. Поэтому, чем длиннее сообщение, тем легче применить к нему частотный анализ.

Когда мы применяем это знание к зашифрованному сообщению, то начинаем искать букву, которая повторяется чаще всего, и находим, что буква H используется чаще других, и проверяем наше предположение, применяя к сообщению сдвиг -3. Поэтому, чем длиннее сообщение, тем легче применить к нему частотный анализ.

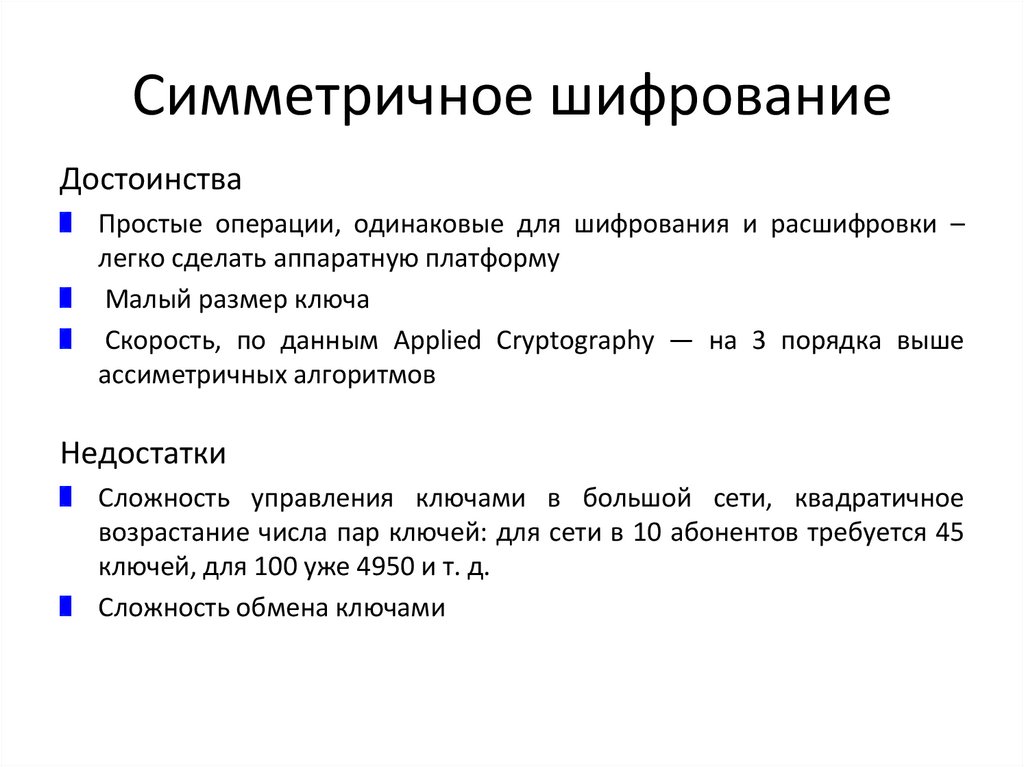

Симметричный и асимметричный методы шифрования

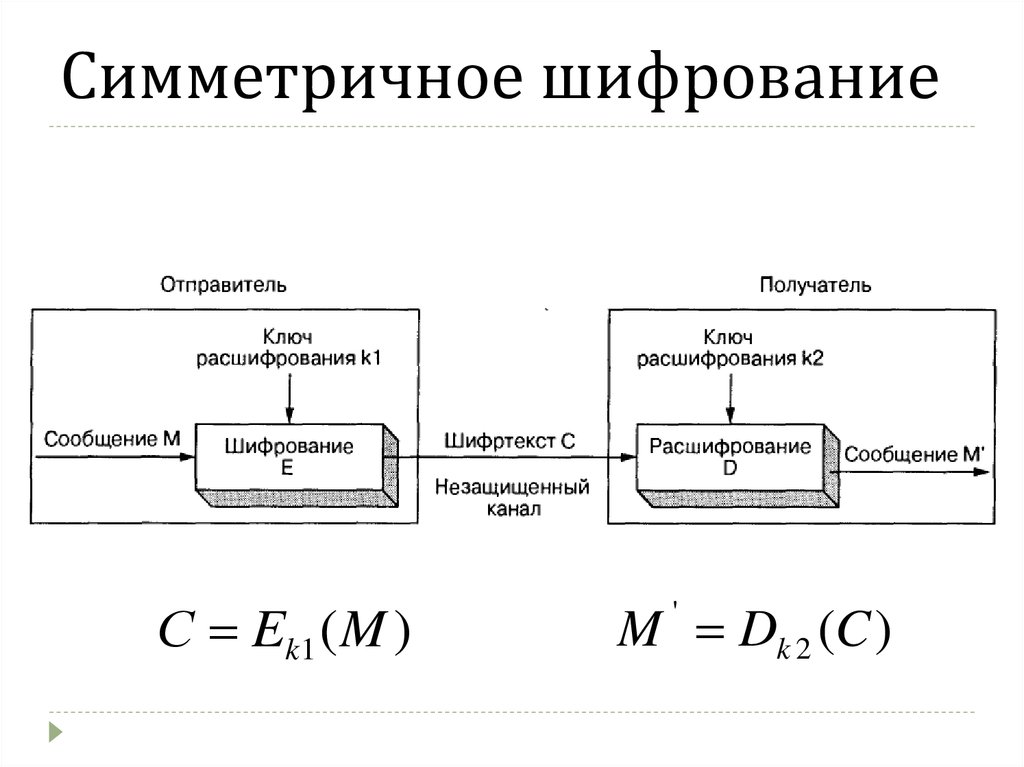

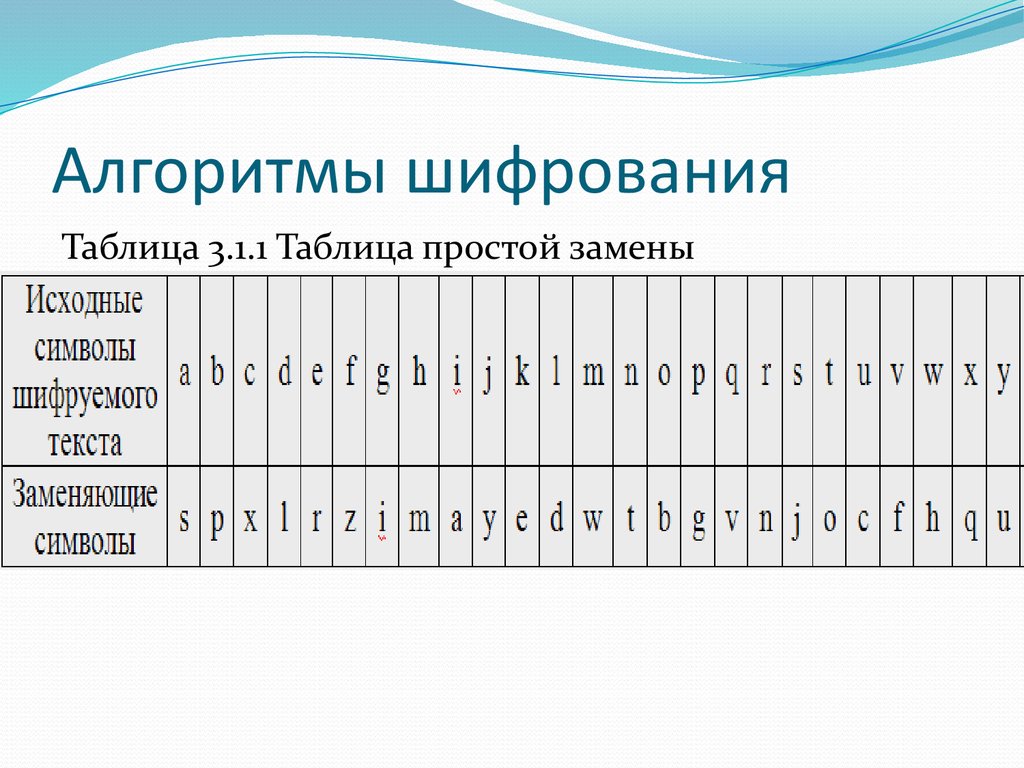

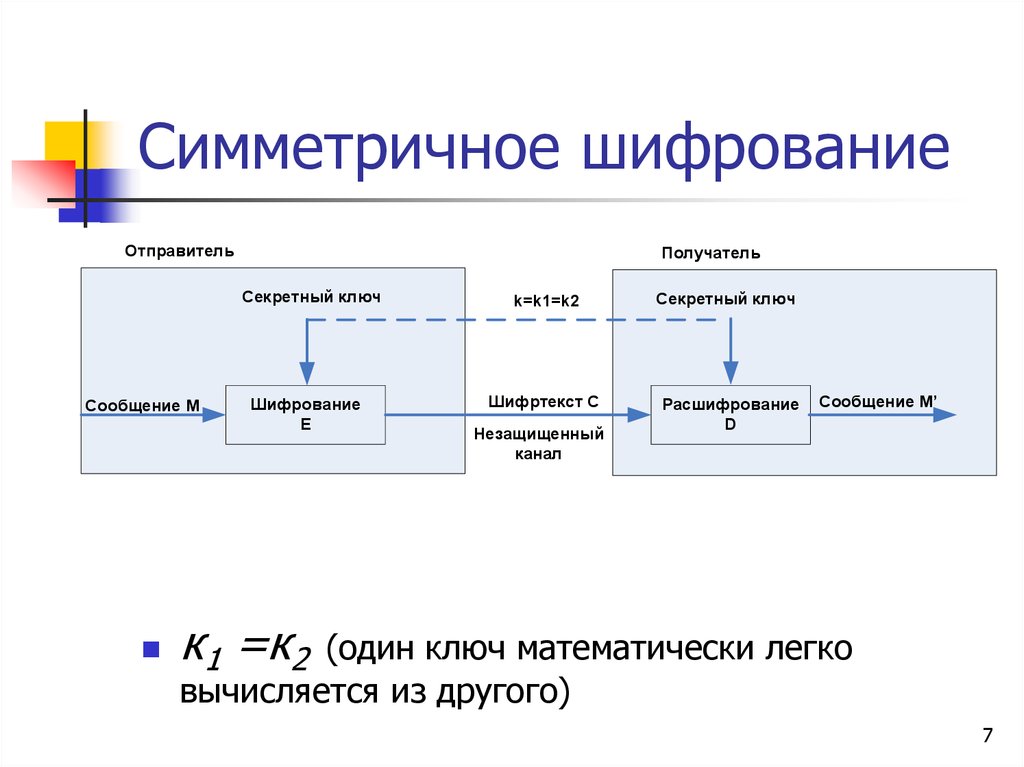

Поскольку структура открытого текста аналогична зашифрованному сообщению, то, используя частотный анализ, можно легко выявить принцип, по которому определить, как часто и в какой последовательности появляются символы. Шифр, использованный выше, — это простой пример того, как работает симметричное шифрование. И отправитель, и получатель смещают буквы на одинаковое количество позиций. Поэтому крайне важно держать ключ в секрете, и именно поэтому симметричное шифрование часто упоминается как «закрытый ключ шифрования».

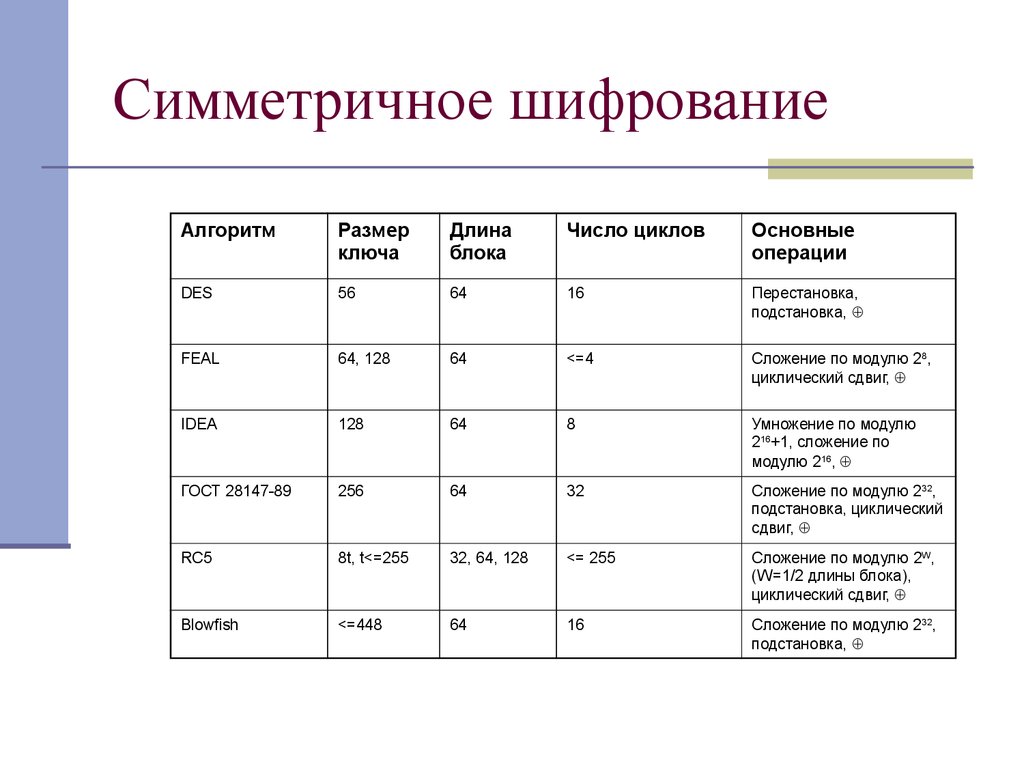

Существуют два основных алгоритма симметричного шифрования: блочный шифр и поточный шифр. Блочные шифры, как можно понять из названия, оперируют шифрованием блоков байтов, используя аналогичный ключ.

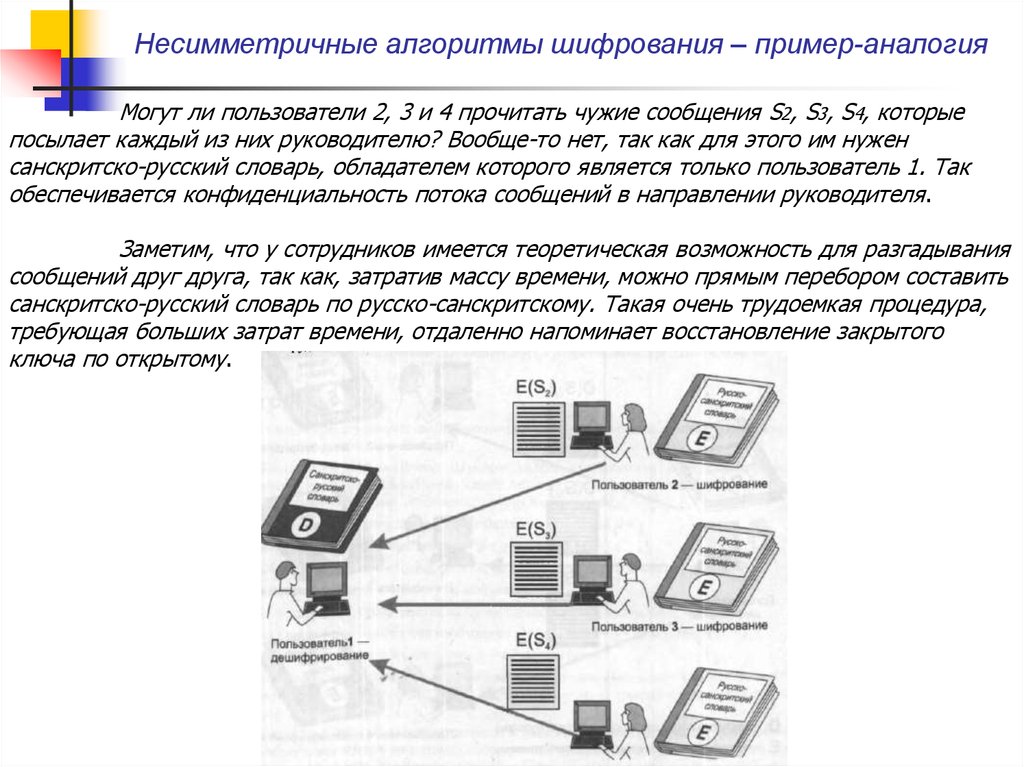

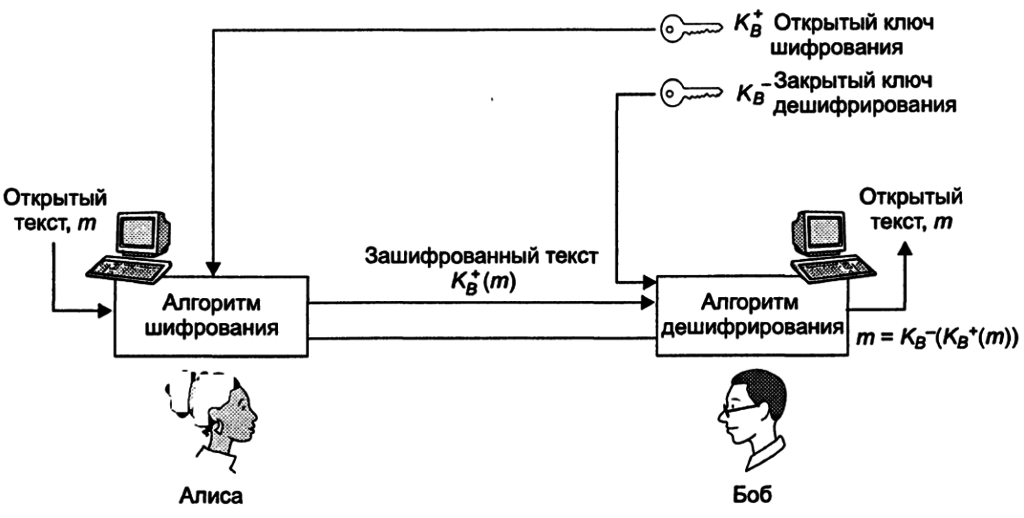

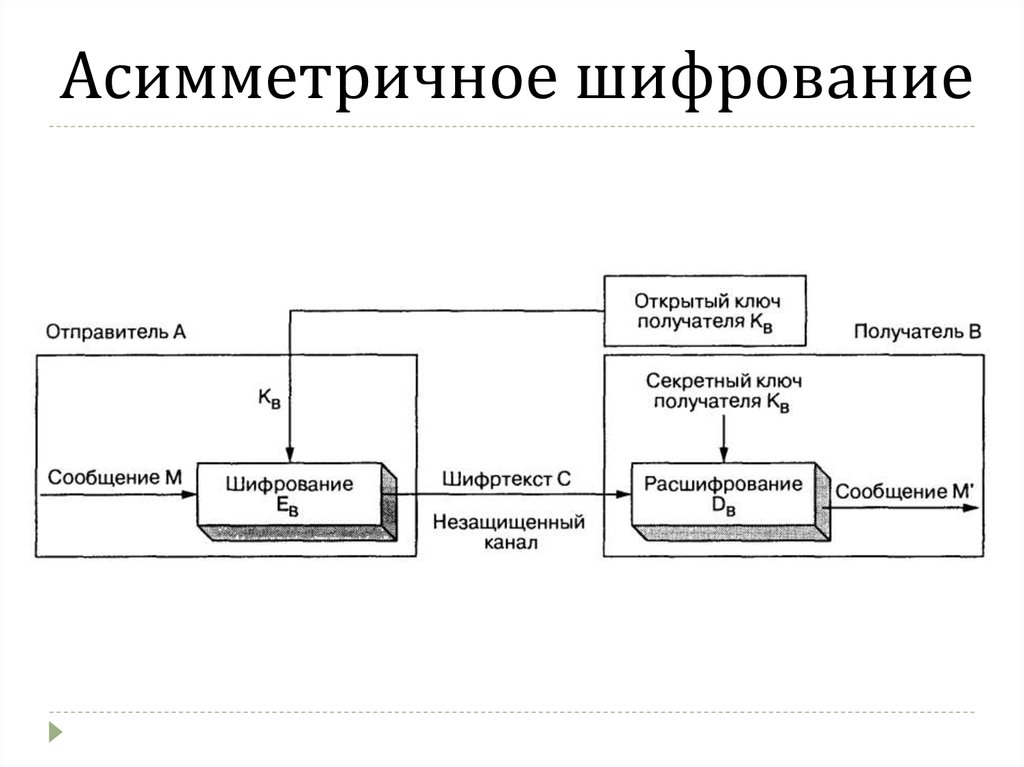

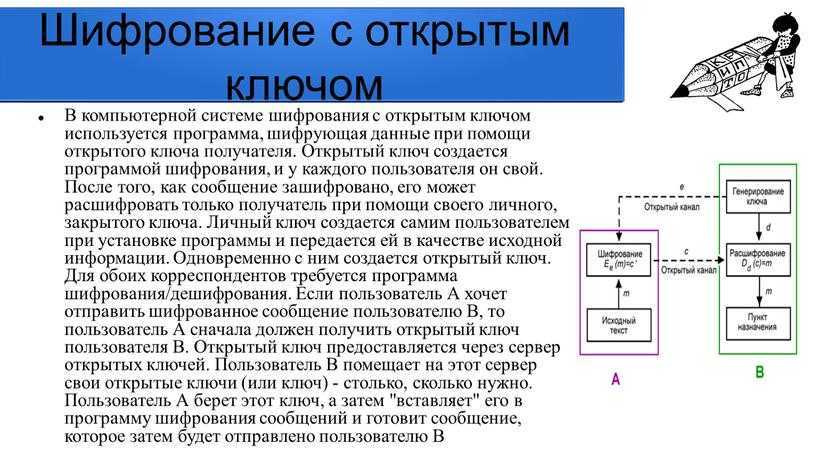

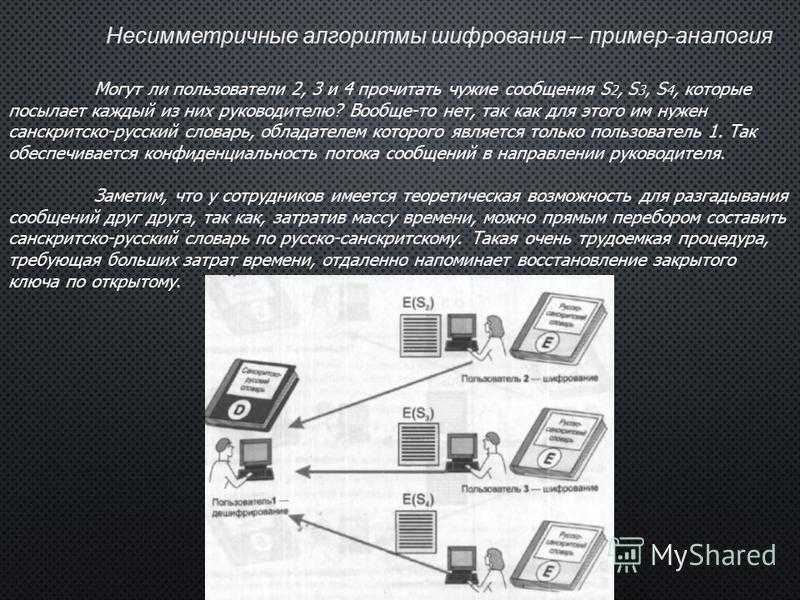

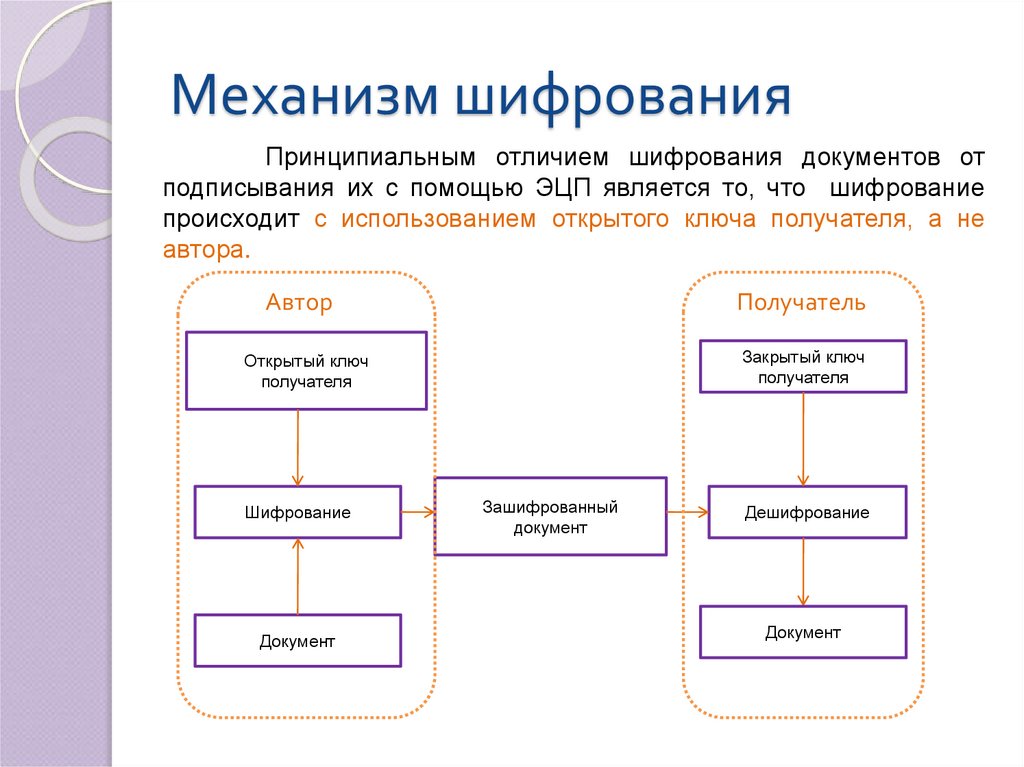

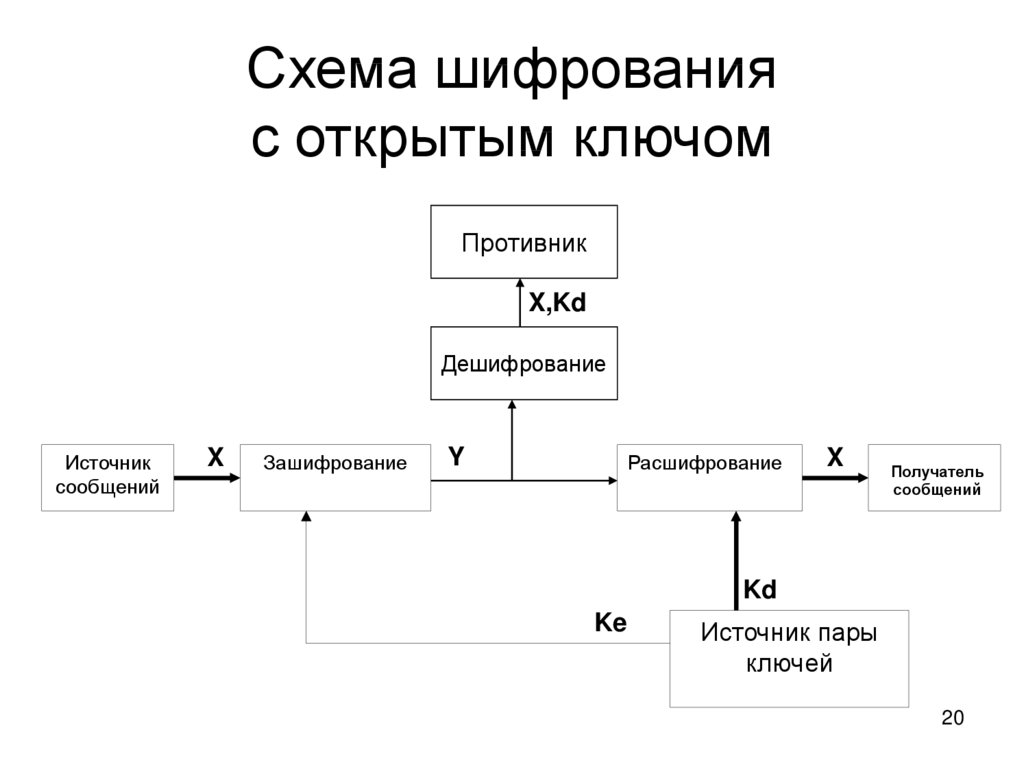

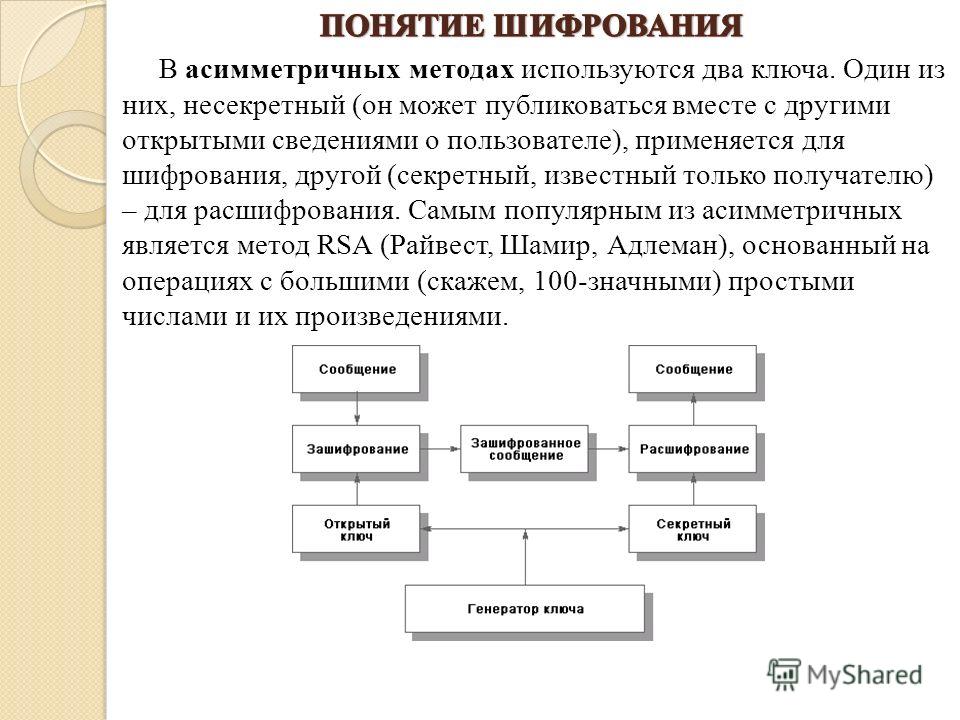

У асимметричного шифрования, также известного как шифрование с открытым ключом, есть ответ на этот вопрос. Оно использует пару ключей, состоящую из открытого и закрытого. Открытый ключ рассчитан на широкое распространение, в то время как закрытый ключ находится только у владельца пары ключей. Сообщения, зашифрованные с помощью открытого ключа, могут быть расшифрованы только с помощью закрытого ключа, а сообщения, зашифрованные с помощью закрытого ключа, могут быть расшифрованы только с использованием открытого ключа. В результате, алгоритмы асимметричного шифрования позволяют вам не только зашифровывать и расшифровывать сообщения, но также и аутентифицировать отправителя этого сообщения, поскольку только закрытый ключ владельца может создать сообщение, которое можно расшифровать с помощью открытого ключа.

Оно использует пару ключей, состоящую из открытого и закрытого. Открытый ключ рассчитан на широкое распространение, в то время как закрытый ключ находится только у владельца пары ключей. Сообщения, зашифрованные с помощью открытого ключа, могут быть расшифрованы только с помощью закрытого ключа, а сообщения, зашифрованные с помощью закрытого ключа, могут быть расшифрованы только с использованием открытого ключа. В результате, алгоритмы асимметричного шифрования позволяют вам не только зашифровывать и расшифровывать сообщения, но также и аутентифицировать отправителя этого сообщения, поскольку только закрытый ключ владельца может создать сообщение, которое можно расшифровать с помощью открытого ключа.

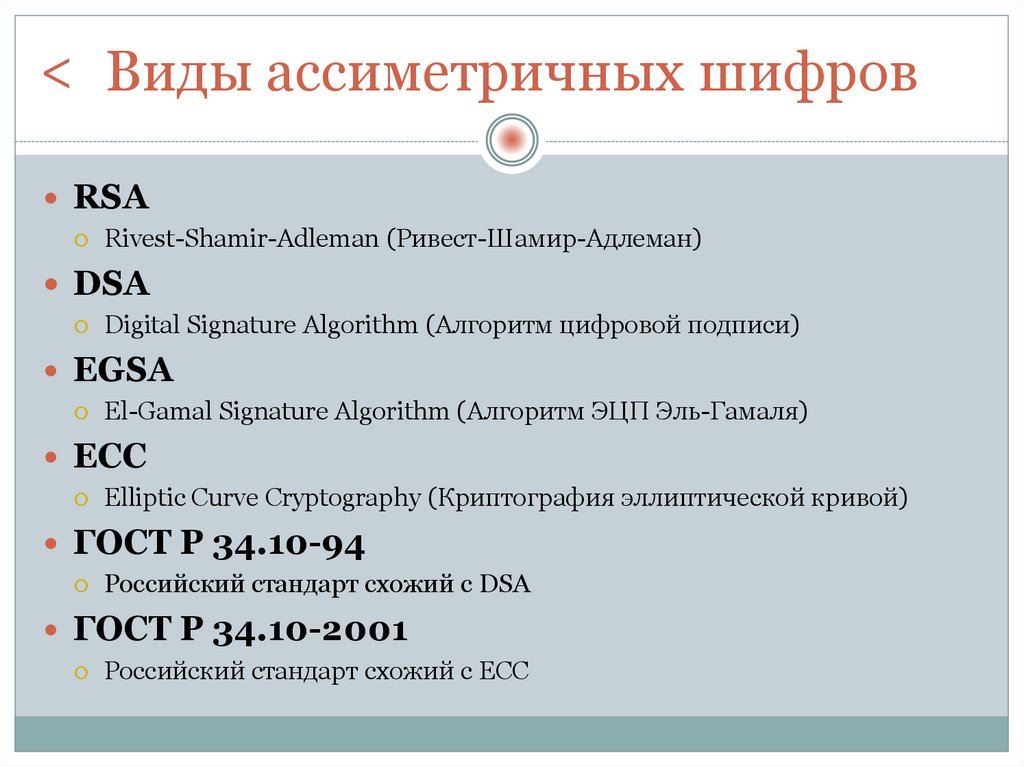

В основе большинства асимметричных криптосистем обычно лежит алгоритм, который требует сложных вычислительных операций. Наиболее распространенными алгоритмами на сегодня являются Diffie-Hellman-Merkle, RSA и Elliptic Curve Cryptography. Суть заключается в том, что асимметричное шифрование позволяет осуществлять относительно безопасное шифрование без необходимости в общем закрытом ключе, однако сложный вычислительный характер делает невозможным его использование для больших наборов данных. С учетом того, что оба вида шифрования имеют свои уникальные преимущества и недостатки, в большинстве случаев применений, в том числе создателями шифровальщиков-вымогателей, будет использоваться сочетание и того, и другого вида.

С учетом того, что оба вида шифрования имеют свои уникальные преимущества и недостатки, в большинстве случаев применений, в том числе создателями шифровальщиков-вымогателей, будет использоваться сочетание и того, и другого вида.

Другие способы шифрования

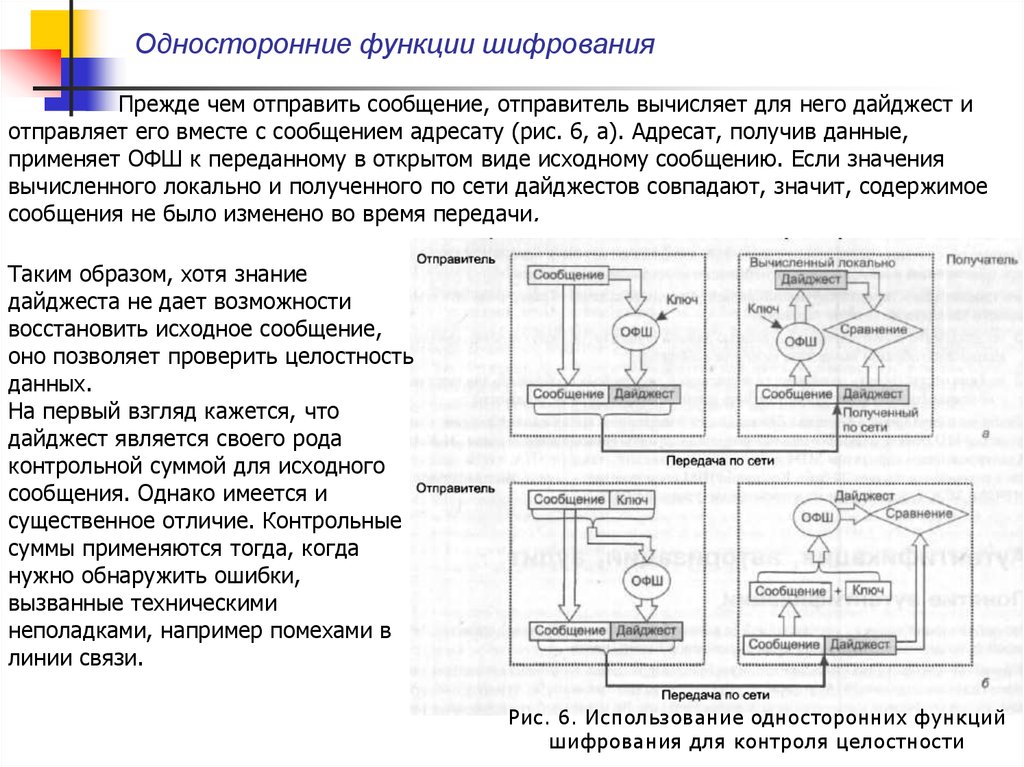

Хеширование информации, в отличие от симметричного и асимметричного шифрований, является односторонней функцией. Можно создать хеш из некоторых данных, но нет никакого способа, чтобы обратить процесс. Это делает хеширование не очень удобным способом хранения данных, но подходящим для проверки целостности некоторых данных. Функция в качестве входных данных принимает какую-то информацию и выводит, казалось бы, случайную строку, которая всегда будет одинаковой длины. Идеальная функция хеширования создает уникальные значения для различных входов. Одинаковый ввод всегда будет производить одинаковый хеш. Поэтому можно использовать хеширование для проверки целостности данных.

Еще один способ шифрования — цифровая подпись, которая представляет собой комбинацию хеширования и асимметричного шифрования. То есть сообщение сначала хешируется, а после шифруется с помощью приватного ключа отправителя. Получатель использует открытый ключ отправителя для извлечения хеша из подписи, затем сообщение снова хешируется для сравнения с извлеченным хешем. Если вы точно знаете, что открытый ключ принадлежит отправителю и расшифровка открытого ключа прошла успешно, можете быть уверены, что сообщение действительно пришло от отправителя. Совпадение хешей говорит о том, что сообщение не было никак изменено. Но не стоит забывать, что цифровая подпись не обязательно делает сообщение конфиденциальным. Цифровые подписи будут работать с зашифрованными сообщениями, но шифрование самого сообщения должно выполняться отдельно.

То есть сообщение сначала хешируется, а после шифруется с помощью приватного ключа отправителя. Получатель использует открытый ключ отправителя для извлечения хеша из подписи, затем сообщение снова хешируется для сравнения с извлеченным хешем. Если вы точно знаете, что открытый ключ принадлежит отправителю и расшифровка открытого ключа прошла успешно, можете быть уверены, что сообщение действительно пришло от отправителя. Совпадение хешей говорит о том, что сообщение не было никак изменено. Но не стоит забывать, что цифровая подпись не обязательно делает сообщение конфиденциальным. Цифровые подписи будут работать с зашифрованными сообщениями, но шифрование самого сообщения должно выполняться отдельно.

Криптография, блокчейн и криптовалюты

Большинство криптовалют служит совершенно другим целям, нежели отправка секретных сообщений, но несмотря на это, криптография играет здесь ключевую роль. Оказалось, что традиционные принципы криптографии и используемые для нее инструменты имеют больше функций, чем мы привыкли считать. Наиболее важные новые функции криптографии — это хеширование и цифровые подписи.

Наиболее важные новые функции криптографии — это хеширование и цифровые подписи.

Хеширование — это ключевой компонент технологии блокчейн, касающийся защиты и целостности данных, протекающих через систему. Этот метод в основном используется для четырех процессов:

- верификация и подтверждение остатков в кошельках пользователей;

- кодирование адресов кошельков;

- кодирование транзакций между кошельками;

- майнинг блоков (для криптовалют, предполагающих такую возможность) путем создания математических головоломок, которые необходимо решить, чтобы добыть блок.

Цифровая подпись здесь в некотором смысле представляет аналог вашей реальной подписи и служит для подтверждения вашей личности в сети. Когда речь заходит о криптовалютах, цифровые подписи представляют математические функции, которые сопоставляются с определенным кошельком. Таким образом, цифровые подписи — это своего рода способ цифровой идентификации кошелька. Прилагая цифровую подпись к транзакции, владелец кошелька доказывает всем участникам сети, что сделка исходила именно от него, а не от кого-либо другого. Цифровые подписи используют криптографию для идентификации кошелька и тайно связаны с общедоступным и приватным ключами кошелька. Ваш общедоступный ключ — это аналог вашего банковского счета, в то время как приватный ключ — ваш PIN-код. Не имеет значения, кто знает номер вашего банковского счета, потому что единственное, что с ним смогут сделать, — это внести деньги на ваш счет. Однако, если они знают ваш PIN-код, у вас могут возникнуть реальные проблемы.

Цифровые подписи используют криптографию для идентификации кошелька и тайно связаны с общедоступным и приватным ключами кошелька. Ваш общедоступный ключ — это аналог вашего банковского счета, в то время как приватный ключ — ваш PIN-код. Не имеет значения, кто знает номер вашего банковского счета, потому что единственное, что с ним смогут сделать, — это внести деньги на ваш счет. Однако, если они знают ваш PIN-код, у вас могут возникнуть реальные проблемы.

В блокчейне приватные ключи используются для шифрования транзакции, а открытый ключ — для дешифровки. Это становится возможным, потому что отправляющая сторона отвечает за транзакцию. Передающая сторона шифрует транзакцию своим приватным ключом, но ее можно дешифровать с помощью открытого ключа получателя, потому что единственное назначение этого процесса заключается в верификации отправителя. Если открытый ключ не срабатывает при дешифровке транзакции, она не выполняется. В такой системе открытый ключ распространяется свободно и тайно соотносится с приватным ключом. Проблемы нет, если открытый ключ известен, но приватный ключ всегда должен находиться в тайне. Несмотря на соотношение двух ключей, вычисление приватного ключа требует невероятных вычислительных мощностей, что делает взлом финансово и технически невозможным. Необходимость защиты ключа — основной недостаток этой системы. Если кому-то станет известен ваш приватный ключ, он сможет получить доступ к вашему кошельку и совершить с ним любые транзакции, что уже происходило с Bloomberg, когда один из ключей сотрудников был показан по телевизору.

Проблемы нет, если открытый ключ известен, но приватный ключ всегда должен находиться в тайне. Несмотря на соотношение двух ключей, вычисление приватного ключа требует невероятных вычислительных мощностей, что делает взлом финансово и технически невозможным. Необходимость защиты ключа — основной недостаток этой системы. Если кому-то станет известен ваш приватный ключ, он сможет получить доступ к вашему кошельку и совершить с ним любые транзакции, что уже происходило с Bloomberg, когда один из ключей сотрудников был показан по телевизору.

С момента своего появления в 2009 году криптографическая защита блокчейна выдержала все попытки подделки данных, а их было бесчисленное множество. Новые криптовалюты реализуют еще более безопасные методы криптографии, некоторые из которых даже защищены от брутфорса квантовых процессоров, то есть предупреждают угрозы будущего.

Как понимание алгоритмов шифрования помогает бороться с программами-вымогателями?

Анализ шифрования программ-вымогателей чрезвычайно сложен, и в этой статье мы лишь охватили общие принципы шифрования. Поэтому, учитывая все типы существующих вредоносных программ, намного безопаснее быть, в первую очередь, защищенным, а лишь потом пытаться очистить систему. Это еще более актуально в случае с программами-вымогателями. Даже если вы не находитесь в эпицентре эпидемии, это не значит, что ваш компьютер не подвержен заражению. Поэтому убедитесь, что у вас установлено надежное антивирусное решение, которое гарантированно заблокирует любые атаки шифровальщиков. Регулярно делайте резервное копирование ваших данных, следите, чтобы на компьютере всегда были установлены последние обновления безопасности операционной системы и актуальные обновления программного обеспечения, а также прислушивайтесь к рекомендациям антивирусных экспертов.

Поэтому, учитывая все типы существующих вредоносных программ, намного безопаснее быть, в первую очередь, защищенным, а лишь потом пытаться очистить систему. Это еще более актуально в случае с программами-вымогателями. Даже если вы не находитесь в эпицентре эпидемии, это не значит, что ваш компьютер не подвержен заражению. Поэтому убедитесь, что у вас установлено надежное антивирусное решение, которое гарантированно заблокирует любые атаки шифровальщиков. Регулярно делайте резервное копирование ваших данных, следите, чтобы на компьютере всегда были установлены последние обновления безопасности операционной системы и актуальные обновления программного обеспечения, а также прислушивайтесь к рекомендациям антивирусных экспертов.

При подготовке статьи были использованы материалы сайтов coinspot.io, proglib.io и blog.emsisoft.com

Дополнительные материалы

Общие термины криптографии

- Сообщение: Данные, которые вы хотите защитить с помощью шифрования.

Это может быть текст сообщения или файл.

Это может быть текст сообщения или файл. - Открытый текст: Незашифрованное сообщение.

- Шифротекст: Зашифрованное сообщение.

- Ключ: Компонент, который используется алгоритмом шифрования для того, чтобы преобразовать открытый текст в шифротекст и обратно.

- Блочный шифр: Симметричное шифрование, оперирующее блоками байт.

- Поточный шифр: Использует поток ключей для шифрования одного бита за один раз.

- Симметричный (закрытый) ключ шифрования: Для шифрования и дешифрования сообщения используется один и тот же ключ.

- Асимметричный (открытый) ключ шифрования: Для шифрования и дешифрования сообщения используются разные ключи.

Анализ шифровальщика Petya

В качестве примера мы приведем анализ работы шифовальщика Petya. Появившись первоначально в Восточной Европе 27 июня 2017 года, эта программа-шифровальщик быстро инфицировала компьютеры ряда крупных организаций на Украине и в России, прежде чем распространиться дальше. Больше всего в атаке поражал тот факт, что текущая версия программы-вымогателя Petya использовала все ту же уязвимость в Windows, первоначально обнаруженную Агентством национальной безопасности США, которую месяцем ранее так, увы, успешно использовали создатели шифровальщика WannaCry. Ту самую уязвимость, которую можно было легко устранить, следуя совету экспертов, всего лишь скачав и установив последний пачт безопасности от Microsoft.

Больше всего в атаке поражал тот факт, что текущая версия программы-вымогателя Petya использовала все ту же уязвимость в Windows, первоначально обнаруженную Агентством национальной безопасности США, которую месяцем ранее так, увы, успешно использовали создатели шифровальщика WannaCry. Ту самую уязвимость, которую можно было легко устранить, следуя совету экспертов, всего лишь скачав и установив последний пачт безопасности от Microsoft.

Petya — довольно уникальная программа-вымогатель. Как и в версии 2016 года, Petya внедрял свою собственную операционную систему и зашифровывал важные структуры файловой системы после перезагрузки, тем самым фактически блокируя пользователей от их компьютеров. После инфицирования системы, замаскированного под процесс проверки CHKDSK, на экран зараженного компьютера выводилась заставка Petya с требованием заплатить выкуп в размере 300 долларов в биткоиновом эквиваленте, чтобы расшифровать файлы и восстановить доступ к машине. Способ распространения шифровальщика довольно похож на тот, который был использован WannaCry: через подключенные к интернету системы, в которых включен протокол SMBv1 и в которых не был установлен патч Microsoft MS17-010, исправляющий уязвимость в протоколе MBv1.

Тщательный анализ показал, что денежный аспект, вероятно, был не более чем отвлекающим маневром. Выбор упрощенной системы для оплаты (отслеживаемый биткоин-кошелек) и уязвимого канала для связи (обычный адрес электронной почты, который был быстро заблокирован почтовым провайдером) означал, что с самого начала не предполагалось, что подобный сбор выкупа будет постоянным. А, значит, маловероятно, что долгосрочный доход был целью атаки. Когда уже все было сделано, то на биткоин-кошелек, указанный в записке Petya, поступило менее 4 биткоинов. Для сравнения, киберпреступники, стоявшие за атакой WannaCry, получили выкупов на общую сумму более 51 биткоина, в то время как печально известный CryptoLocker в 2013-2014 годах собрал более 3 млн. долларов, выплаченных жертвами в виде выкупа. Многие эксперты пришли к выводу, что на самом деле Petya — это разрушающая вредоносная программа, замаскированная под шифровальщика.

Факт того, что шифровальщик Petya столь успешно и быстро вывел из строя большое количество систем, говорит о том, что многие коммерческие и государственные организации по-прежнему несерьезно относятся к шифровальщикам-вымогателям, даже несмотря на наличие инструментов, специально созданных для того, чтобы устранить уязвимость и защититься от данного типа вредоносных программ. Начиная с Чернобыльской электростанции и заканчивая шоколадными фабриками, на которые были осуществлены атаки, совершенно очевидно, что многие предприятия и государственные структуры просто не прислушались к советам экспертов, которые после недавней атаки WannaCry активно призывали устанавливать патчи безопасности. Кроме того, Petya также дал отчетливо понять, что шифровальщик-вымогатель может нанести значительный косвенный ущерб случайным свидетелям.

Начиная с Чернобыльской электростанции и заканчивая шоколадными фабриками, на которые были осуществлены атаки, совершенно очевидно, что многие предприятия и государственные структуры просто не прислушались к советам экспертов, которые после недавней атаки WannaCry активно призывали устанавливать патчи безопасности. Кроме того, Petya также дал отчетливо понять, что шифровальщик-вымогатель может нанести значительный косвенный ущерб случайным свидетелям.

Шифрование данных обзор, сравнение, лучшие продукты, внедрения, поставщики.

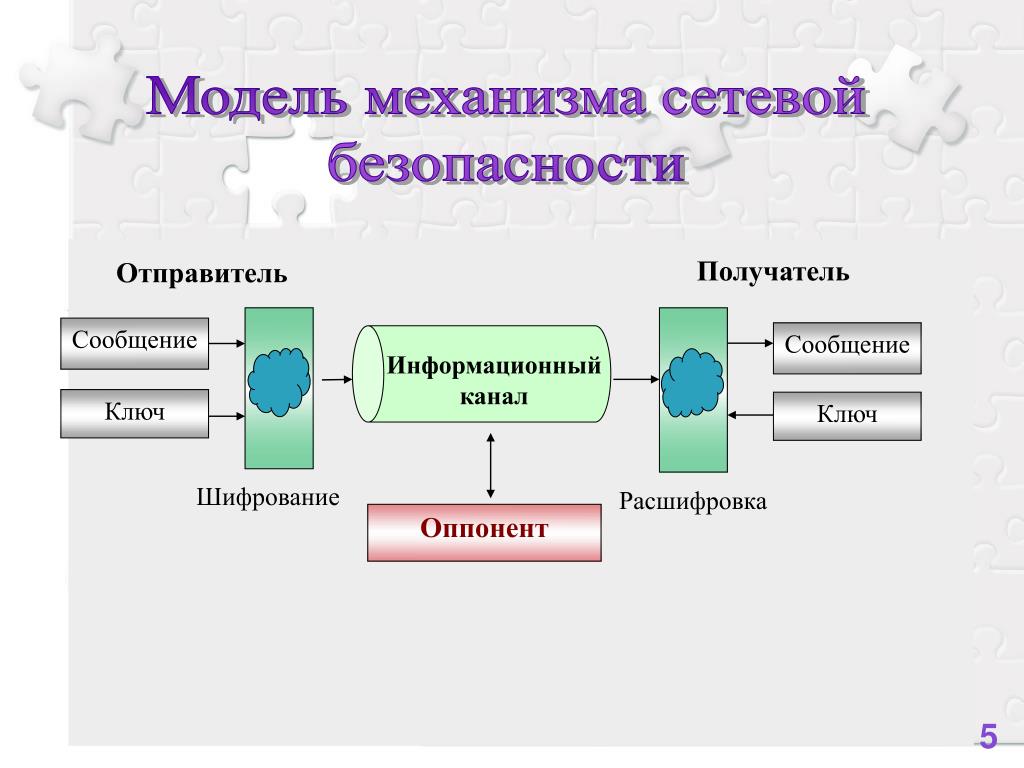

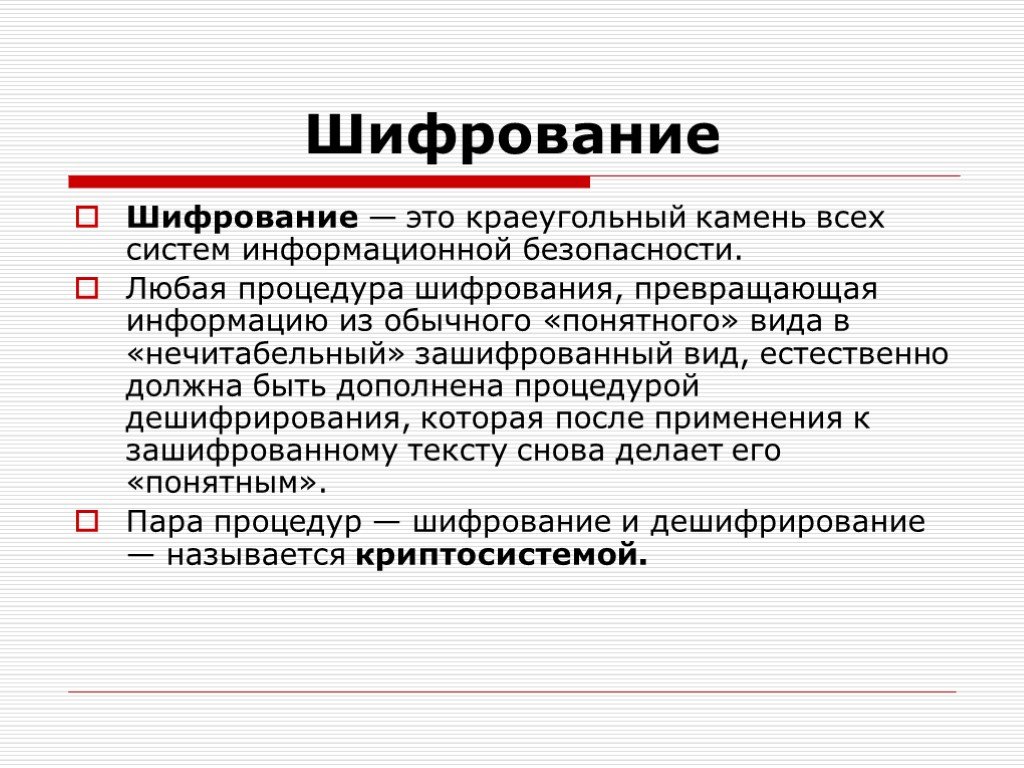

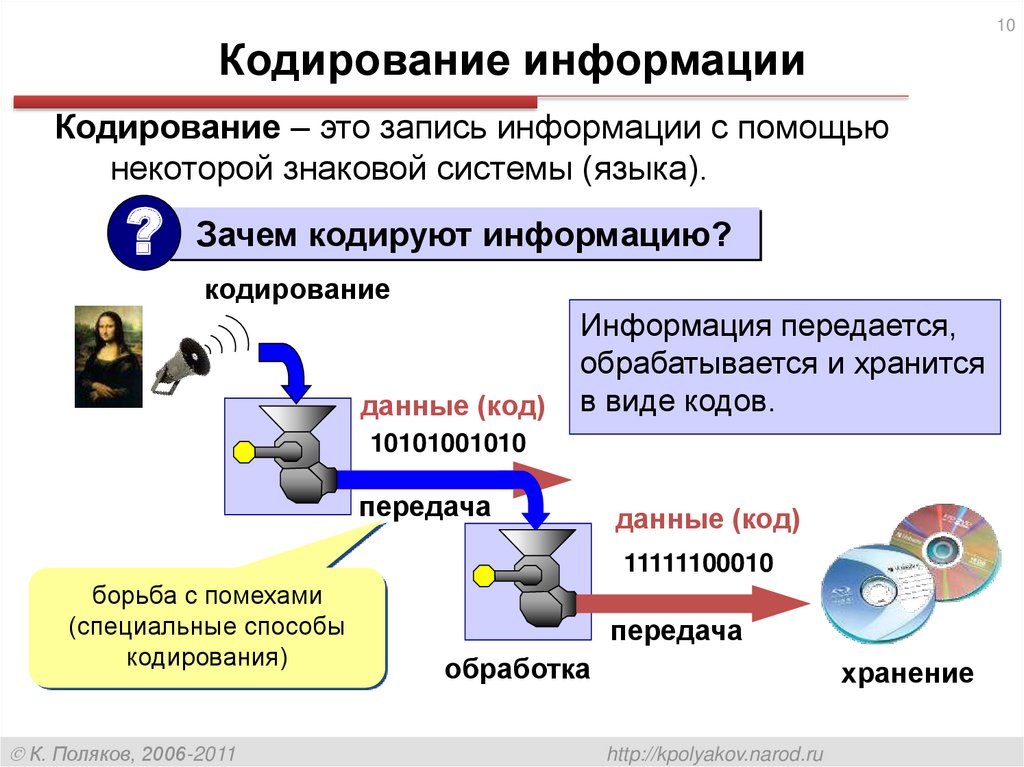

Шифрование данных это обратимое преобразование информации в целях сокрытия от неавторизованных лиц, с предоставлением, в это же время, авторизованным пользователям доступа к ней. Главным образом, шифрование информации служит соблюдению конфиденциальности при ее передаче. Важной особенностью любого алгоритма шифрования является использование ключа, который утверждает выбор конкретного преобразования из совокупности возможных для данного алгоритма.

Пара процедур — шифрование и дешифрирование — называется криптосистемой. Обычно

криптосистема предусматривает наличие специального параметра — секретного ключа.

Кодирование и шифрование информации обеспечивает три состояния безопасности данных:

- Конфиденциальность. Шифрование используется для скрытия информации от неавторизованных пользователей при передаче или при хранении.

- Целостность. Шифрование используется для предотвращения изменения информации при передаче или хранении.

- Идентифицируемость. Шифрование используется для аутентификации источника информации и предотвращения отказа отправителя информации от того факта, что данные были отправлены именно им.

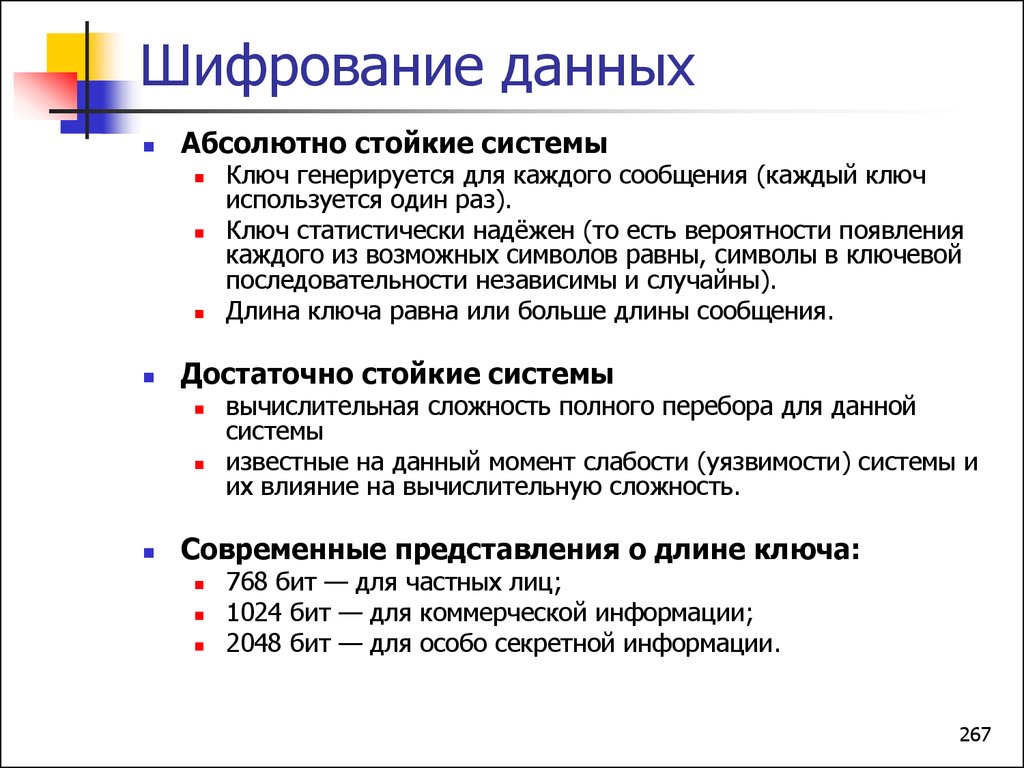

Алгоритмы шифрования данных бывают симметричные и асимметричные. В симметричных схемах шифрования (классическая криптография) секретный ключ шифрования совпадает с секретным ключом дешифрирования. В асимметричных схемах шифрования (криптография с открытым ключом) открытый ключ шифрования не совпадает с секретным ключом дешифрирования.

Интегрированные средства защиты информации в сетевых ОС не всегда могут полностью решить возникающие на практике проблемы связанные с защитой информации. Специализированное программы, обеспечивающие шифрование персональных данных и защиту информации от несанкционированного доступа, обладают существенно лучшими характеристиками. Кроме криптографических систем и программ шифрования, существует много других доступных внешних средств защиты данных.

- Продукты

- Сравнение

- Поставщики

- Производители

- FAQ

- Материалы

Наиболее популярные продукты категории Шифрование данных Все продукты категории

Gemalto Trusted Service Hub

gemalto

infotecs ViPNet Coordinator HW

ИнфоТеКС

SYSCLOUD Google Drive Encryption

SysCloud

Поставщики Шифрование данных

Amazon Web Services

ARE. ..

..

- ARE

- AUS

- BHR

- BRA

- CAN

- CHE

- CHN

- DEU

- ESP

- FRA

- GBR

- IDN

- IRL

- ISR

- IND

- ITA

- JPN

- KOR

- NZL

- SWE

- SGP

- THA

- USA

ISSP

GEO. ..

..

- GEO

- KAZ

- RUS

- UKR

Производители Шифрование данных

Amazon Web Services

ARE…

- ARE

- AUS

- BHR

- BRA

- CAN

- CHE

- CHN

- DEU

- ESP

- FRA

- GBR

- IDN

- IRL

- ISR

- IND

- ITA

- JPN

- KOR

- NZL

- SWE

- SGP

- THA

- USA

F.

A.Q.

Шифрование данных

A.Q.

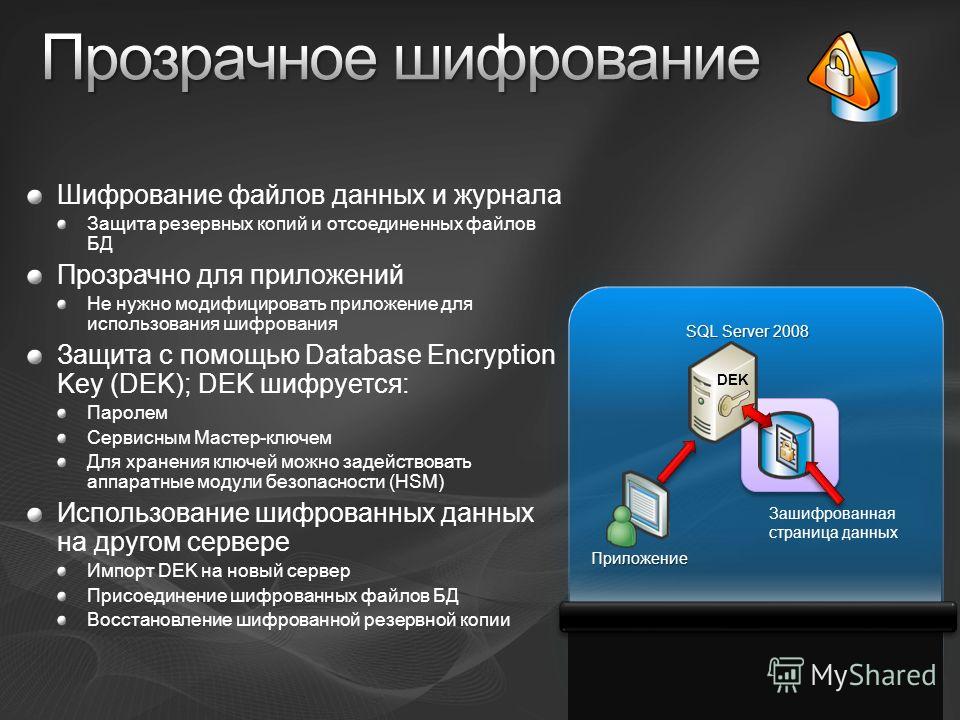

Шифрование данныхНекоторые облачные сервисы уже сейчас шифруют данные пользователей после загрузки и расшифровывают их, когда пользователь хочет скачать или открыть их. Это значит, что сам облачный сервис не имеет доступа к данным пользователей и в случае кражи их серверов данные останутся зашифрованными.

Облачного шифрования может быть недостаточно и рекомендуется самостоятельно шифровать данные на своем компьютере перед загрузкой в Dropbox или Google Drive.

Даже если у пользователя на компьютере нет важной информации, злоумышленник может получить доступ к контактам и документам коллег и друзей через информацию в электронной почте и аккаунтах в социальных сетях.

Мошенник может украсть данные за $0,02 и продать их за $200. Часто применяются написанные скрипты для поиска слабо защищенных компьютеров в Интернете для последующей автоматической кражи информации.

Защита информации методом шифрования обладает рядом преимуществ:

- обеспечение целостности и блокировка корпоративных данных, хранящихся в электронном виде;

- охрана баз данных, почты и других систем от несанкционированного доступа;

- защита информации от копирования и обнародования;

- повышение уровня корпоративной этики за счет обеспечения безопасности обмена личными сообщениями.

Утечка корпоративных данных может происходить при пересылке информации через интернет, и при копировании файлов сотрудниками, и при несанкционированном внедрении, и из-за неумышленных ошибок персонала. В любом из этих случаев шифрование данных в сети гарантирует их неизменность и полную безопасность, так как дешифровка для злоумышленников чаще всего оказывается просто невозможной.

Шифрование использует алгоритм и ключ для преобразования входных данных в зашифрованные выходные данные. Методы шифрования данных позволяют просматривать сообщения исключительно отправителю и получателю, поскольку зашифрованную информацию может прочесть только тот, кто имеет секретный ключ для преобразования сообщения в простой текст.

Симметричное шифрование. Является самым простым алгоритмом. Криптографы часто называют его секретным ключом криптографии (SKC) или общим, поскольку шифрование и расшифровка информации происходит с использованием одного и того же ключа. Симметричное шифрование подразумевает, что секретный цифровой ключ должен быть известен как получателю, так и отправителю.

Асимметричное шифрование. Этот алгоритм широко используется во Всемирной сети. Его также называют открытым ключом криптографии (PKC). Алгоритм PKC использует два ключа: открытый и закрытый. Открытый может быть известен многим. Расшифровать данные с его помощью невозможно. Например, адрес электронной почты является открытым ключом. Закрытый является секретным, используется для расшифровки сообщения, никогда не раскрывается другой стороне. Например, пароль учетной записи электронной почты является ключом к открытию электронных писем.

Хэш-функции, хэширование. Хэш-функции являются алгоритмами, которые в некотором смысле не используют ключ. Такие способы шифрования данных называют дайджестами сообщений или односторонним шифрованием. При помощи алгоритмов хеширования возможно преобразование больших объемов информации в строку двоичных чисел (битов) определенной длины (хеш), которую трудно имитировать. Хэш может использоваться в качестве цифровой подписи или для шифрования и хранения паролей. Методы шифрования информации черех хэширование являются ключевым моментом технологии блокчейн.

Методы шифрования информации черех хэширование являются ключевым моментом технологии блокчейн.

Блочный шифр. Является разновидностью симметричного шифрования. Блочное шифрование подразумевает, что каждый блок данных шифруется или расшифровывается отдельно, причем каждый бит в выходном блоке зависит от каждого бита в соответствующем входном блоке, но не от других битов. Размер блока определяется алгоритмом.

Потоковый шифр. Использует симметричное шифрование. В отличие от блока, где все шифрование происходит одновременно, потоковое выполняется по одному биту за раз. Преобразование символов открытого сообщения в символы шифрованного происходит в зависимости от их расположения в потоке открытого текста и используемого ключа.

Цифровая подпись. Такие виды шифрования информации чаще всего используют ассиметричную криптографию с открытым ключом. Имеют цифровой идентификатор на основе сертификата, выданного аккредитованным центром сертификации (ЦС). Являются частью механизма проверки безопасности, подлинности цифровых сообщений. Электронный документ, содержащий ЦП, подтверждает аутентификацию заявленного отправителя, неотрекаемость сообщения, отвечает за целостность передаваемых данных.

Электронный документ, содержащий ЦП, подтверждает аутентификацию заявленного отправителя, неотрекаемость сообщения, отвечает за целостность передаваемых данных.

Что такое шифрование? — Определение, типы и многое другое

Содержание

- Определение

- Типы/методы шифрования

- Алгоритмы шифрования

- Стандарты шифрования

- Обзор шифрования файлов

- Обзор шифрования диска

- Обзор шифрования электронной почты

- Рекомендации по шифрованию

Определение

В криптографии шифрование — это процесс кодирования сообщения или информации таким образом, что только авторизованные стороны могут получить к ним доступ, а неавторизованные — нет.

Типы/методы шифрования

Асимметричное шифрование

В схемах шифрования с открытым ключом ключ шифрования публикуется для использования любым пользователем и для шифрования сообщений. Только принимающая сторона имеет доступ к ключу расшифровки, позволяющему читать сообщения. Шифрование с открытым ключом было впервые описано в секретном документе в 1973 году. До этого все схемы шифрования были с симметричным ключом (также называемым закрытым ключом).

Только принимающая сторона имеет доступ к ключу расшифровки, позволяющему читать сообщения. Шифрование с открытым ключом было впервые описано в секретном документе в 1973 году. До этого все схемы шифрования были с симметричным ключом (также называемым закрытым ключом).

Симметричное шифрование

В схемах с симметричным ключом ключи шифрования и дешифрования совпадают. Общающиеся стороны должны иметь один и тот же ключ для обеспечения безопасной связи.

Алгоритмы шифрования

Тройное шифрование DES

Тройное шифрование DES было разработано для замены оригинального алгоритма стандарта шифрования данных (DES), который хакеры научились с легкостью преодолевать. Одно время Triple DES был рекомендуемым стандартом и наиболее широко используемым симметричным алгоритмом в отрасли.

Тройной DES использует три отдельных ключа по 56 бит каждый. Общая длина ключа составляет 168 бит, но эксперты говорят, что 112-битная сила ключа больше подходит.

Несмотря на постепенное прекращение использования Triple DES, он по-прежнему остается надежным решением аппаратного шифрования для финансовых услуг и других отраслей.

Шифрование RSA

RSA — это алгоритм шифрования с открытым ключом и стандарт для шифрования данных, отправляемых через Интернет. Это также один из методов, используемых в программах PGP и GPG.

В отличие от Triple DES, RSA считается асимметричным алгоритмом шифрования, поскольку использует пару ключей. Открытый ключ используется для шифрования сообщения, а закрытый ключ — для его расшифровки. Злоумышленникам требуется немало времени и вычислительной мощности, чтобы взломать этот код шифрования.

Advanced Encryption Standards (AES)

Advanced Encryption Standard (AES) — это алгоритм, признанный стандартом правительством США и многими другими организациями.

Хотя шифрование AES чрезвычайно эффективно в 128-битной форме, оно также использует ключи из 192 и 256 бит для надежного шифрования.

AES считается устойчивым ко всем атакам, за исключением атак грубой силы, которые пытаются расшифровать сообщения, используя все возможные комбинации в 128-, 192- или 256-битном шифре. Тем не менее, эксперты по безопасности считают, что AES в конечном итоге станет стандартом для шифрования данных в частном секторе.

Тем не менее, эксперты по безопасности считают, что AES в конечном итоге станет стандартом для шифрования данных в частном секторе.

Стандарты шифрования

Существует ряд стандартов, связанных с криптографией. Вот следующие стандарты шифрования:

- Стандарт шифрования данных (устарел).

- Расширенный стандарт шифрования.

- RSA (оригинальный алгоритм с открытым ключом).

- Открыть PGP.

Обзор шифрования файлов

Шифрование на уровне файловой системы, часто называемое шифрованием файлов и папок, представляет собой форму шифрования диска, при которой отдельные файлы или каталоги шифруются самой файловой системой.

Обзор шифрования диска

Шифрование диска — это технология, защищающая информацию путем преобразования ее в нечитаемый код, который не может быть легко расшифрован авторизованными пользователями. Шифрование диска использует программное или аппаратное обеспечение для шифрования диска для шифрования каждого бита данных, которые находятся на диске или томе диска.

Обзор шифрования электронной почты

Шифрование электронной почты — это шифрование сообщений электронной почты, предназначенное для защиты содержимого от чтения лицами, не являющимися предполагаемыми получателями. Шифрование электронной почты может также включать аутентификацию. Электронная почта не является безопасной и может раскрывать конфиденциальную информацию. Большинство электронных писем в настоящее время передаются в открытом (не зашифрованном) виде. С помощью некоторых доступных инструментов люди, не являющиеся назначенными получателями, могут читать содержимое электронной почты. Шифрование электронной почты традиционно использует один из двух протоколов: TLS или сквозное шифрование. В рамках сквозного шифрования существует несколько вариантов, включая протоколы PGP и S/MIME.

Рекомендации по шифрованию

- Знайте законы: Когда дело доходит до защиты информации, позволяющей установить личность, организации должны соблюдать множество частично совпадающих правил, касающихся конфиденциальности.

Шесть основных правил, которые затрагивают многие организации, включают: FERPA, HIPAA, HITECH, COPPA, PCI DSS и законы штата об уведомлениях об утечке данных.

Шесть основных правил, которые затрагивают многие организации, включают: FERPA, HIPAA, HITECH, COPPA, PCI DSS и законы штата об уведомлениях об утечке данных. - Оцените данные: Правило безопасности в соответствии с HIPAA не требует шифрования в явном виде, но в нем указано, что организации должны проводить оценку риска данных и внедрять шифрование, если оценка показывает, что шифрование будет «разумной и подходящей» защитой. Если организация решает не шифровать защищенную электронную информацию о состоянии здоровья (ePHI), она должна задокументировать и обосновать это решение, а затем принять «эквивалентную альтернативную меру».

- Определите требуемый или необходимый уровень шифрования: Министерство здравоохранения и социальных служб США (HHS) обращается к Национальному институту стандартов и технологий (NIST) за рекомендациями по уровню шифрования. HHS и NIST подготовили надежную документацию для соблюдения правила безопасности HIPAA.

Специальная публикация NIST 800-111 использует широкий подход к шифрованию на пользовательских устройствах. В двух словах, в нем говорится, что при наличии даже отдаленной возможности риска необходимо использовать шифрование. FIPS 140-2, который включает AES в свои протоколы, является идеальным выбором. FIPS 140-2 помогает образовательным учреждениям гарантировать, что PII «делается непригодным для использования, нечитаемым или неразборчивым для неуполномоченных лиц». Устройство, соответствующее требованиям FIPS 140-2, имеет функцию криптографического стирания, которая «использует шифрование целевых данных, обеспечивая очистку ключа шифрования целевых данных, оставляя на носителе только зашифрованный текст, эффективно очищая данные».

Специальная публикация NIST 800-111 использует широкий подход к шифрованию на пользовательских устройствах. В двух словах, в нем говорится, что при наличии даже отдаленной возможности риска необходимо использовать шифрование. FIPS 140-2, который включает AES в свои протоколы, является идеальным выбором. FIPS 140-2 помогает образовательным учреждениям гарантировать, что PII «делается непригодным для использования, нечитаемым или неразборчивым для неуполномоченных лиц». Устройство, соответствующее требованиям FIPS 140-2, имеет функцию криптографического стирания, которая «использует шифрование целевых данных, обеспечивая очистку ключа шифрования целевых данных, оставляя на носителе только зашифрованный текст, эффективно очищая данные». - Помните о передаче конфиденциальных данных и удаленном доступе: Шифрование должно распространяться не только на ноутбуки и резервные диски. Для связи или отправки данных через Интернет требуется безопасность транспортного уровня (TLS), протокол для передачи данных по сети и шифрование AES.

Когда сотрудник получает доступ к локальной сети учреждения, безопасное VPN-подключение необходимо, когда используется ePHI. Кроме того, прежде чем помещать несколько студенческих файлов на внешнее физическое устройство для передачи между системами или офисами, это устройство должно быть зашифровано и соответствовать требованиям FIPS 140-2, чтобы избежать потенциальных нарушений.

Когда сотрудник получает доступ к локальной сети учреждения, безопасное VPN-подключение необходимо, когда используется ePHI. Кроме того, прежде чем помещать несколько студенческих файлов на внешнее физическое устройство для передачи между системами или офисами, это устройство должно быть зашифровано и соответствовать требованиям FIPS 140-2, чтобы избежать потенциальных нарушений. - Обратите внимание на детали, напечатанные мелким шрифтом: К сожалению, многие школы не проявляют надлежащей должной осмотрительности при проверке политик конфиденциальности и безопасности данных сторонних служб и непреднамеренно разрешают сбор данных и методы интеллектуального анализа данных, которые родители/учащиеся считают неприемлемыми. или нарушать FERPA. Соблюдение нормативных требований подразумевает гораздо больше, чем просто защита паролем рабочих станций в офисе. Это требует использования шифрования для защиты данных в состоянии покоя при хранении в школьных системах или на съемных носителях.

Помните, что хранящиеся данные, которые находятся за пределами брандмауэра школы (или «в дикой природе»), являются основным источником нарушений безопасности.

Помните, что хранящиеся данные, которые находятся за пределами брандмауэра школы (или «в дикой природе»), являются основным источником нарушений безопасности.

Решение для шифрования электронной почты Proofpoint

Узнайте о службе безопасного шифрования электронной почты Proofpoint, которая защищает сообщения электронной почты и вложения. Узнайте, почему зашифрованная электронная почта является необходимой мерой безопасности.

Читать далее

Основы шифрования электронной почты

Proofpoint Essentials Email Encryption помогает малым и средним предприятиям автоматически шифровать электронные письма. Это помогает уменьшить потенциально негативные последствия потери данных.

Читать далее

Основы шифрования для малого бизнеса

Proofpoint Essentials Email Encryption помогает малым предприятиям снизить риск потери данных за счет автоматического шифрования конфиденциальной электронной почты. Загрузите краткое описание решений, чтобы узнать больше.

Загрузите краткое описание решений, чтобы узнать больше.

Читать далее

Техническое описание архитектуры шифрования Proofpoint

Благодаря Proofpoint™ Enterprise Archive основанные на стандартах технологии шифрования защищают ваши данные в современных центрах обработки данных.

Читать далее

Предыдущий глоссарий

Следующий глоссарий

Что такое шифрование данных? Полное руководство

Современные предприятия располагают огромным объемом данных, от финансовой информации до демографических данных клиентов, большинство из которых они хотят сохранить в тайне. Шифрование данных позволяет им и вам защищать конфиденциальность данных, оставляя их доступными для законных пользователей. Однако шифрование не является безошибочным. Знание того, как работает шифрование данных и какие у вас есть варианты, поможет вам минимизировать риски и защитить самые ценные активы.

В этой статье:

- Что такое шифрование данных?

- Симметричное и асимметричное шифрование

- Типы шифрования данных

- Примеры алгоритмов шифрования данных

- Стандарты шифрования данных

- Шифрование данных в пути и данных в состоянии покоя

- Шифрование данных при передаче

- Шифрование данных при хранении

- Можно ли взломать зашифрованные данные?

- Что такое облачное шифрование?

- Основные характеристики решений для шифрования данных

- Тенденции шифрования данных

- Используйте собственное шифрование (BYOE)

- Шифрование как услуга (EaaS)

- Шифрование облачного хранилища

- Сквозное шифрование (E2EE)

- Шифрование на уровне поля

- Шифрование последовательного канала

- Шифрование на уровне сети

- 6 Преимущества шифрования данных

- Cloudian HyperStore: безопасное крупномасштабное хранилище со встроенным шифрованием

Что такое шифрование данных?

Шифрование данных — это метод защиты конфиденциальности данных путем преобразования их в закодированную информацию, называемую зашифрованным текстом, которую можно расшифровать только с помощью уникального ключа дешифрования, сгенерированного либо во время шифрования, либо заранее. Шифрование данных может использоваться во время хранения или передачи данных и обычно используется в сочетании со службами аутентификации, чтобы гарантировать, что ключи предоставляются или используются только авторизованными пользователями.

Шифрование данных может использоваться во время хранения или передачи данных и обычно используется в сочетании со службами аутентификации, чтобы гарантировать, что ключи предоставляются или используются только авторизованными пользователями.

Данные более доступны и желанны для злоумышленников, чем когда-либо, что увеличивает потребность в защите. Кроме того, многие предприятия сталкиваются с нормативными требованиями к защите данных, многие из которых прямо требуют использования шифрования.

Помимо очевидных преимуществ повышенной безопасности, защиты конфиденциальности и предотвращения несанкционированного доступа, шифрование помогает обеспечить целостность данных. Шифрование защищает контент от нежелательных изменений и может использоваться для проверки происхождения и подлинности данных.

Симметричное и асимметричное шифрование

Тип используемого шифрования зависит от того, как и кем предполагается получить доступ к данным.

Симметричное шифрование использует один закрытый ключ для шифрования и дешифрования. Это более быстрый метод, чем асимметричное шифрование, и его лучше всего использовать отдельными лицами или в закрытых системах. Использование симметричных методов с несколькими пользователями в открытых системах, например по сети, требует передачи ключа и создает возможность для кражи. Наиболее часто используемый тип симметричного шифрования — AES.

Асимметричное шифрование (открытый ключ шифрования) Асимметричное шифрование использует парные открытый и закрытый ключи, которые математически связаны и могут использоваться только вместе. Любой ключ можно использовать для шифрования данных, но для их расшифровки необходимо использовать парный ключ. Асимметричное шифрование используется несколькими пользователями и в открытых сетях, таких как Интернет, поскольку открытый ключ можно свободно передавать без риска кражи данных. Наиболее часто используемые типы асимметричного шифрования — ElGamal, RSA, DSA и PKCS.

Наиболее часто используемые типы асимметричного шифрования — ElGamal, RSA, DSA и PKCS.

Типы шифрования данных — ЧАСТИЧНЫЕ

Примеры алгоритмов шифрования данных

Существует множество алгоритмов шифрования данных на выбор, в зависимости от варианта использования, но наиболее часто используются следующие: TDES) — запускает алгоритм DES, устаревший стандарт, три раза, шифруя, расшифровывая и снова шифруя, чтобы создать ключ большей длины. Его можно запустить с одним ключом, двумя ключами или тремя разными ключами с повышением безопасности. 3DES использует метод блочного шифрования, что делает его уязвимым для таких атак, как коллизия блоков.

Стандарты шифрования данных

Помимо алгоритмов шифрования данных существуют также отраслевые стандарты, регулирующие их использование в организациях. Вот два важных стандарта.

Федеральный стандарт обработки информации NIST (FIPS) 140-2 Стандарт FIPS был разработан в соответствии с Федеральным законом США об управлении информационной безопасностью (FISMA). Они предназначены для использования федеральным правительством США, и многие правительственные агентства и учреждения США требуют шифрования на уровне FIPS. В то же время FIPS был добровольно принят многими в частном секторе в качестве надежного стандарта для шифрования конфиденциальных данных.

Они предназначены для использования федеральным правительством США, и многие правительственные агентства и учреждения США требуют шифрования на уровне FIPS. В то же время FIPS был добровольно принят многими в частном секторе в качестве надежного стандарта для шифрования конфиденциальных данных.

CC — это не стандарт шифрования, а набор международных рекомендаций по проверке того, что заявления о безопасности продукта подтверждаются при тестировании. Первоначально шифрование выходило за рамки CC, но все чаще включается в стандарты безопасности, определенные для проекта.

Руководство CC было создано для обеспечения независимого от поставщика стороннего надзора за продуктами безопасности. Проверяемые продукты предоставляются поставщиками на добровольной основе, и проверяются функциональные возможности в целом или по отдельности. Когда продукт оценивается, его функции и возможности проверяются в соответствии с семью уровнями строгости и сравниваются с определенным набором стандартов в соответствии с типом продукта.

Шифрование данных в пути и данных в состоянии покоя

Данные ценны независимо от того, передаются ли они между пользователями или хранятся на сервере, и должны быть защищены в любое время. Способ реализации этой защиты зависит от состояния данных.

Шифрование данных при передаче

Данные считаются передаваемыми, когда они перемещаются между устройствами, например, в частных сетях, через Интернет или с ноутбука на флэш-накопитель. Данные подвергаются большему риску во время передачи из-за необходимости расшифровки перед передачей и уязвимостей самого метода передачи. Шифрование данных во время передачи, называемое сквозным шифрованием, гарантирует, что даже в случае перехвата данных их конфиденциальность будет защищена.

Шифрование данных в состоянии покоя

Данные считаются в состоянии покоя, если они находятся на устройстве хранения и не используются или не передаются активно. Данные в состоянии покоя часто менее уязвимы, чем в пути, из-за функций безопасности устройства, ограничивающих доступ, но они не защищены. Кроме того, он часто содержит более ценную информацию, поэтому является более привлекательной целью для воров.

Кроме того, он часто содержит более ценную информацию, поэтому является более привлекательной целью для воров.

Шифрование хранимых данных снижает вероятность кражи данных, вызванной утерянными или украденными устройствами, непреднамеренным обменом паролями или случайным предоставлением разрешений, за счет увеличения времени, необходимого для доступа к информации, и предоставления времени, необходимого для обнаружения потери данных, атак программ-вымогателей, удаленного удаления данных или изменены учетные данные.

Можно ли взломать зашифрованные данные?

Короче говоря, да — зашифрованные данные можно взломать. Злоумышленники могут скомпрометировать системы шифрования данных несколькими способами:

- Вредоносное ПО на конечных устройствах — многие конечные устройства имеют механизмы шифрования, такие как полное шифрование диска. Злоумышленники могут скомпрометировать конечное устройство с помощью вредоносного ПО и использовать ключи на устройстве для расшифровки данных.

- Атаки методом грубой силы — злоумышленники обычно пытаются взломать шифрование, пробуя случайным образом разные ключи. Шансы на успех напрямую связаны с размером ключа. Вот почему большинство стандартов шифрования определяют использование 256-битных ключей шифрования. Однако некоторые системы шифрования используют слабые шифры, уязвимые для атак методом грубой силы.

- Криптоанализ — это метод, при котором злоумышленники находят уязвимость в самом шифре и используют его для получения доступа к данным.

- Атаки по побочным каналам — сюда входит поиск ошибок или слабых мест в конструкции системы, которые позволяют пользователям расшифровывать данные или предотвращать их шифрование без взлома самого шифра.

- Атаки социальной инженерии — возможно, самый простой способ взломать зашифрованные данные — использовать фишинг или другие методы социальной инженерии, чтобы обманом заставить привилегированного пользователя предоставить ключ.

- Внутренние угрозы . Серьезной угрозой для зашифрованных данных является возможность того, что привилегированное лицо восстанет против организации и злоупотребит своими привилегиями для кражи данных. К внутренним угрозам также относятся небрежные пользователи, которые не соблюдают политики безопасности.

Несмотря на все эти риски, шифрование является надежной и эффективной мерой безопасности. Но в свете вероятности того, что шифрование будет скомпрометировано, его следует рассматривать как еще один уровень защиты, а не единственный, который оборонные организации используют для защиты своих данных.

Что такое облачное шифрование?

Когда организация хранит данные в облаке, она может использовать возможности поставщика облачных услуг для шифрования данных. Большинство поставщиков облачных услуг предлагают шифрование как услугу, либо встроенную в облачные службы, либо как отдельное предложение. Облачное шифрование удобно и позволяет многим организациям выполнять свои обязательства в облаке.

Прежде чем использовать облачное шифрование, очень важно точно определить, что предлагает облачный провайдер:

- Какова надежность шифрования и соответствует ли оно требованиям организации.

- Кто управляет ключами — существует несколько моделей, включая полностью управляемые ключи шифрования и ключи шифрования, управляемые клиентом.

- Как настроить сквозное шифрование, чтобы данные оставались зашифрованными при их передаче из облака к конечным пользователям и обратно.

Облачное шифрование — центральный компонент любой стратегии облачной безопасности. Однако организациям следует знать об этих важных проблемах:

- Облачное шифрование может рассматриваться конечными пользователями как сложное, особенно при наличии полного сквозного шифрования.

- Может быть сложно интегрировать облачное шифрование с системами, работающими локально или на конечных устройствах.

- Необходимо отслеживать использование облачного шифрования, так как это процесс, требующий больших вычислительных ресурсов.

В зависимости от ценовой модели это также может привести к высоким затратам на облако.

В зависимости от ценовой модели это также может привести к высоким затратам на облако. - Управление ключами должно осуществляться осторожно, потому что, если ключи шифрования потеряны, данные бесполезны, а если ключи не защищены должным образом, шифрование не обеспечивает никакой защиты.

Основные характеристики решений для шифрования данных

Решения для шифрования данных — это решения, которые позволяют организациям внедрять шифрование в больших масштабах. Они включают передовые алгоритмы шифрования вместе с инструментами управления, которые помогают развертывать шифрование, управлять ключами и паролями, устанавливать политики доступа и отслеживать, как выполняется шифрование в организации.

Чтобы быть полезными, решения для шифрования данных должны быть простыми в использовании или, что еще лучше, полностью прозрачными, чтобы они шифровали конфиденциальные данные без вмешательства человека. Кроме того, они должны обладать высокой масштабируемостью, чтобы приспосабливаться к растущим объемам данных, и быть быстрыми, чтобы минимально влиять на производительность сотрудников.

Ниже перечислены ключевые функции, на которые следует обращать внимание при выборе решения для шифрования данных:

- Строгие стандарты шифрования . На сегодняшний день отраслевым стандартом шифрования является Advanced Encryption Standard (AES) с 256-битным ключом.

- Шифрование данных в состоянии покоя — данные в состоянии покоя можно сохранять на файловых серверах, базах данных, рабочих станциях сотрудников и в облаке. Решение должно иметь доступ ко всем этим хранилищам данных для шифрования конфиденциальных данных.

- Шифрование данных при передаче — решение должно быть способно шифровать передачу данных с использованием безопасности транспортного уровня (TLS) — зашифрованного протокола, который обеспечивает подлинность сообщений и предотвращает перехват.

- Детальный контроль — решение должно обеспечивать выборочное шифрование конфиденциальных данных организации без принудительного шифрования всех хранилищ данных.

Например, он может разрешить шифрование определенных папок, приложений, устройств хранения или типов файлов.

Например, он может разрешить шифрование определенных папок, приложений, устройств хранения или типов файлов. - Управление ключами — это важная часть управления шифрованием. Решение должно обеспечивать удобство создания ключей шифрования, доставки их владельцам данных, резервного копирования и уничтожения при отзыве доступа.

- Применение политик — решения должны позволять организации определять политики шифрования и автоматически применять их. Например, такие операции, как сохранение файла на съемном носителе или его отправка по электронной почте, могут быть заблокированы до тех пор, пока сотрудник не зашифрует файл.

- Постоянное шифрование — многие решения позволяют шифровать конфиденциальные файлы, которые остаются на месте, где бы они ни находились — независимо от того, копируются ли они, пересылаются по электронной почте или модифицируются.

Типы тенденций шифрования данных

Вот несколько тенденций, которые, вероятно, будут стимулировать развитие шифрования данных в будущем:

Использование собственного шифрования (BYOE) управлять своими собственными ключами шифрования, используя собственное программное обеспечение для шифрования.

Он также известен как «Принеси свой собственный ключ» (BYOK). BYOE работает, позволяя клиентам развертывать виртуализированные экземпляры собственного программного обеспечения для шифрования вместе с бизнес-приложениями, размещенными в облаке.

Он также известен как «Принеси свой собственный ключ» (BYOK). BYOE работает, позволяя клиентам развертывать виртуализированные экземпляры собственного программного обеспечения для шифрования вместе с бизнес-приложениями, размещенными в облаке.Шифрование как услуга (EaaS)

EaaS — это модель подписки, в рамках которой поставщики облачных услуг предлагают шифрование с оплатой по факту использования. Этот подход решает проблемы соответствия и предоставляет клиентам некоторые возможности для управления собственным шифрованием для защиты данных в мультитенантных средах. Эти службы обычно предлагают полное шифрование диска (FDE), шифрование базы данных или шифрование файлов.

Шифрование облачного хранилища

Услуга, в которой поставщики облачного хранилища используют алгоритмы шифрования для защиты всех данных, сохраненных в облачном хранилище. Это похоже на шифрование, выполняемое локально, но с важными отличиями. Клиенты облачных сервисов должны уделить время изучению политик и процедур провайдера в отношении шифрования и управления ключами, чтобы обеспечить соответствие уровню конфиденциальности зашифрованных данных, которыми они самостоятельно управляют.

Сквозное шифрование (E2EE)

E2EE гарантирует, что злоумышленник, перехватывающий канал связи, не сможет увидеть данные, передаваемые между ними. Использование Transport Layer Security (TLS) для создания зашифрованного канала между веб-клиентами и веб-серверами не всегда гарантирует E2EE, поскольку злоумышленники могут получить доступ к содержимому до того, как оно будет зашифровано клиентом, и сразу после его расшифровки сервером.

Шифрование на уровне полей

Шифрование на уровне полей — это возможность шифрования данных в определенных полях на веб-странице, таких как номера кредитных карт, номера социального страхования, номера банковских счетов и медицинская информация.

Шифрование последовательного канала

Это метод, который шифрует данные, когда они покидают хост, расшифровывает их на следующем сетевом канале (который может быть хостом или точкой ретрансляции) и повторно шифрует их перед отправкой на следующий связь. Каждая ссылка может использовать другой ключ или другой алгоритм для шифрования данных, и процесс повторяется до тех пор, пока данные не достигнут получателя.

Шифрование на уровне сети

Этот метод применяет криптографические службы на уровне сетевой пересылки (уровень 3 в модели OSI). Это выше уровня канала передачи данных, но ниже прикладного уровня. Шифрование уровня 3 достигается за счет безопасности интернет-протокола (IPsec). При использовании в сочетании с набором стандартов IETF он создает основу для частной связи в IP-сетях.

6 Преимущества шифрования данных

Подводя итог нашего обсуждения, приведем основные преимущества шифрования данных для бизнеса:

- Обеспечивает целостность данных — шифрование может предотвратить случайное или злонамеренное изменение конфиденциальных данных.

- Поддерживает соответствие — шифрование явно требуется многими нормами и отраслевыми стандартами. Наличие надежного шифрования может помочь продемонстрировать аудиторам, что организация надежно защищает конфиденциальные данные.

- Защищает данные при передаче — всякий раз, когда данные передаются между двумя системами, существует множество рисков для целостности и конфиденциальности данных, включая атаки «человек посередине» (MitM).

Шифрование данных при передаче, чаще всего реализуемое с помощью протокола Transport Layer Security (TLS), защищает от многих из этих рисков.

Шифрование данных при передаче, чаще всего реализуемое с помощью протокола Transport Layer Security (TLS), защищает от многих из этих рисков. - Защищает данные в облачном хранилище — когда данные хранятся в общедоступном облаке, они могут подвергаться гораздо более широкому спектру угроз, включая случайное попадание в Интернет, доступ других арендаторов облака и злоумышленников внутри облака провайдер. Шифрование данных в облачном хранилище по умолчанию обеспечивает уровень защиты от всех этих угроз.

- Обеспечивает безопасность удаленной работы — с массовым ростом удаленной работы многие сотрудники хранят данные за пределами физических офисов, и сотрудники все чаще получают доступ к корпоративным системам с личных устройств. Обеспечение шифрования данных, где бы они ни хранились, может значительно повысить безопасность в этих сценариях.

- Защищает интеллектуальную собственность — для многих организаций интеллектуальная собственность является стратегическим активом, который может стоить миллионы.

Шифруя эти данные и безопасно управляя ключами шифрования, организация может сделать их бесполезными для злоумышленника.

Шифруя эти данные и безопасно управляя ключами шифрования, организация может сделать их бесполезными для злоумышленника.

Cloudian HyperStore: безопасное крупномасштабное хранилище со встроенным шифрованием

Чтобы убедиться, что ваши данные зашифрованы, а ваши ключи безопасности правильно управляются, требуется много работы. Cloudian HyperStore — это локальное решение для хранения объектов, которое может помочь вам упростить эти процессы в вашем облаке, независимо от того, является ли оно частным, общедоступным или гибридным.

HyperStore полностью совместим с S3 API и включает автоматическую проверку данных и шифрование. Он использует два метода шифрования на стороне сервера, SSE/SSE-C и Keysecure, а также поддерживает использование сторонних систем управления ключами для обеспечения безопасности ваших данных при хранении. HTTPS используется для запросов на загрузку и выгрузку, чтобы обеспечить защиту данных при передаче. Шифрованием можно управлять на уровне корзины вплоть до отдельных объектов, что дает вам полный контроль.