Шифрование данных обзор, сравнение, лучшие продукты, внедрения, поставщики.

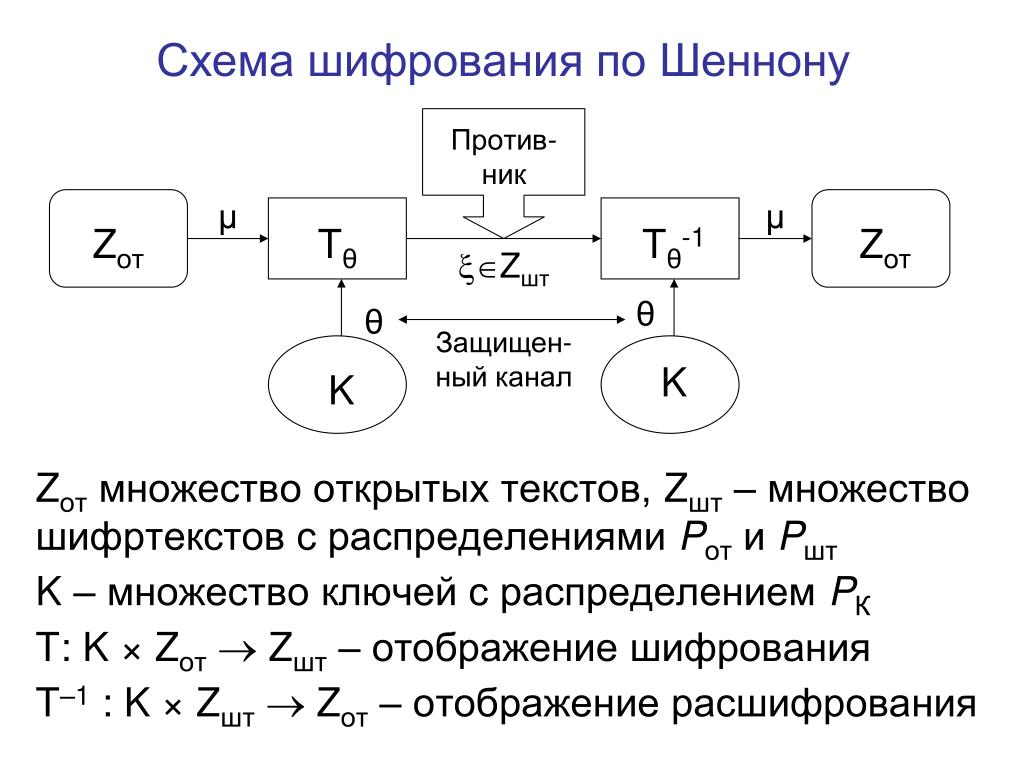

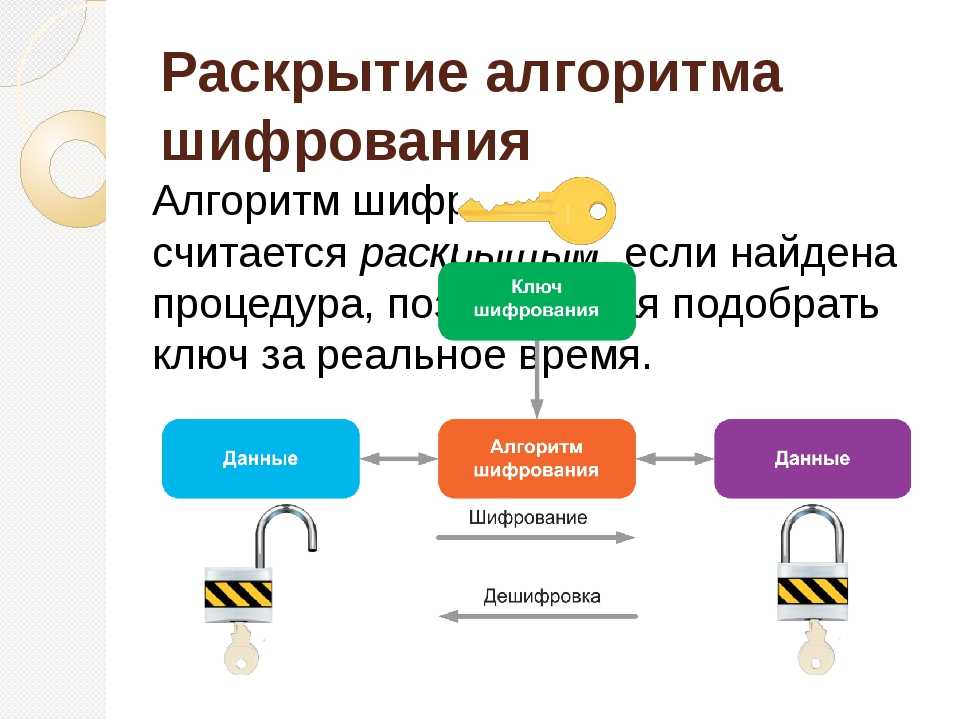

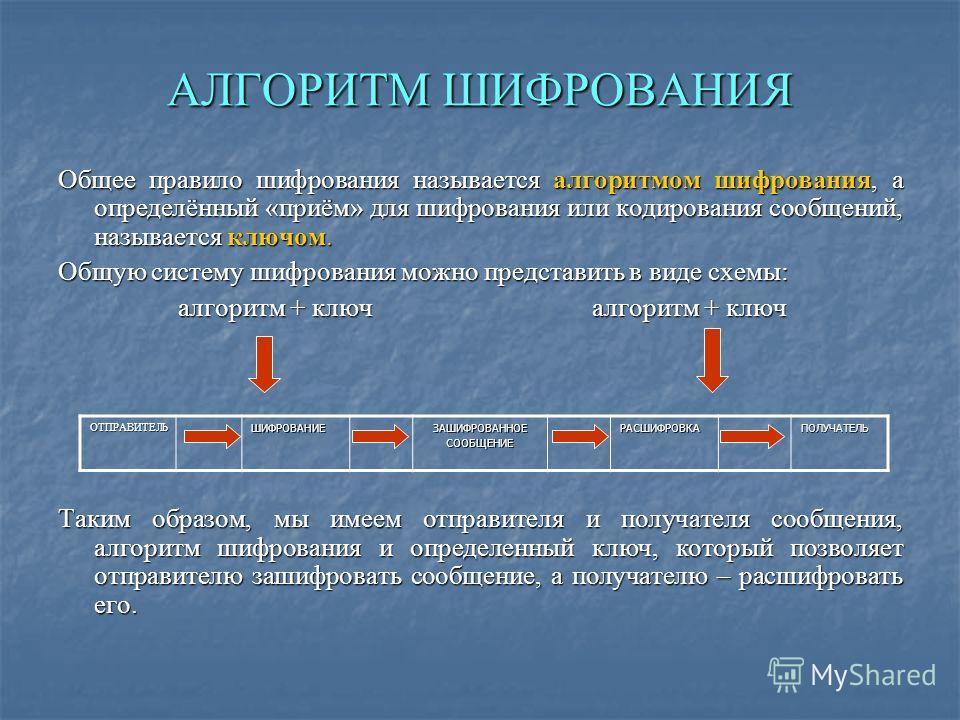

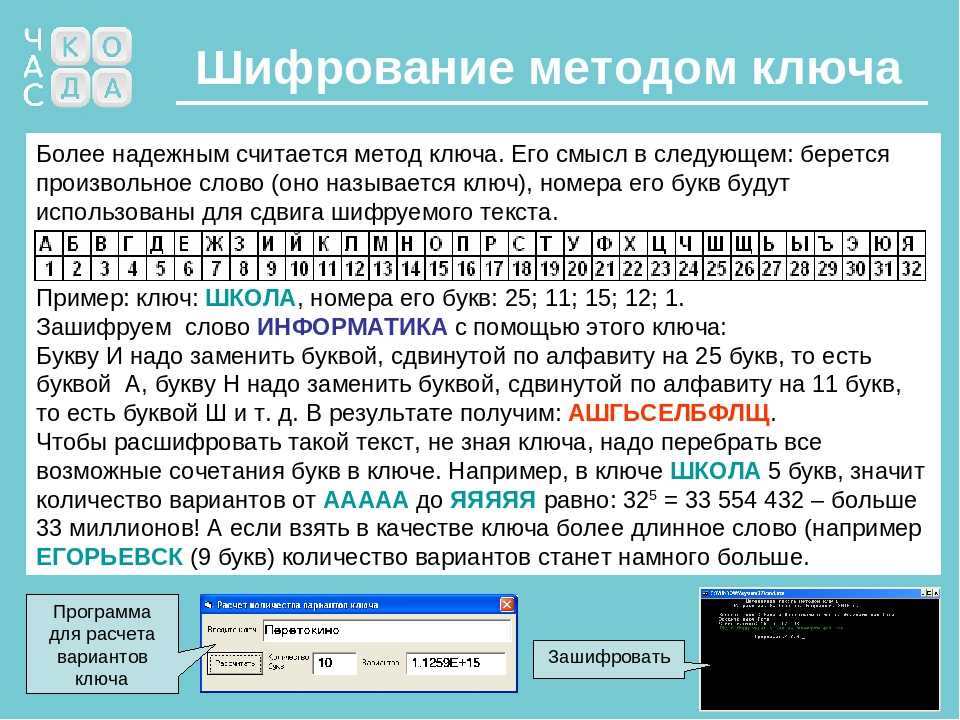

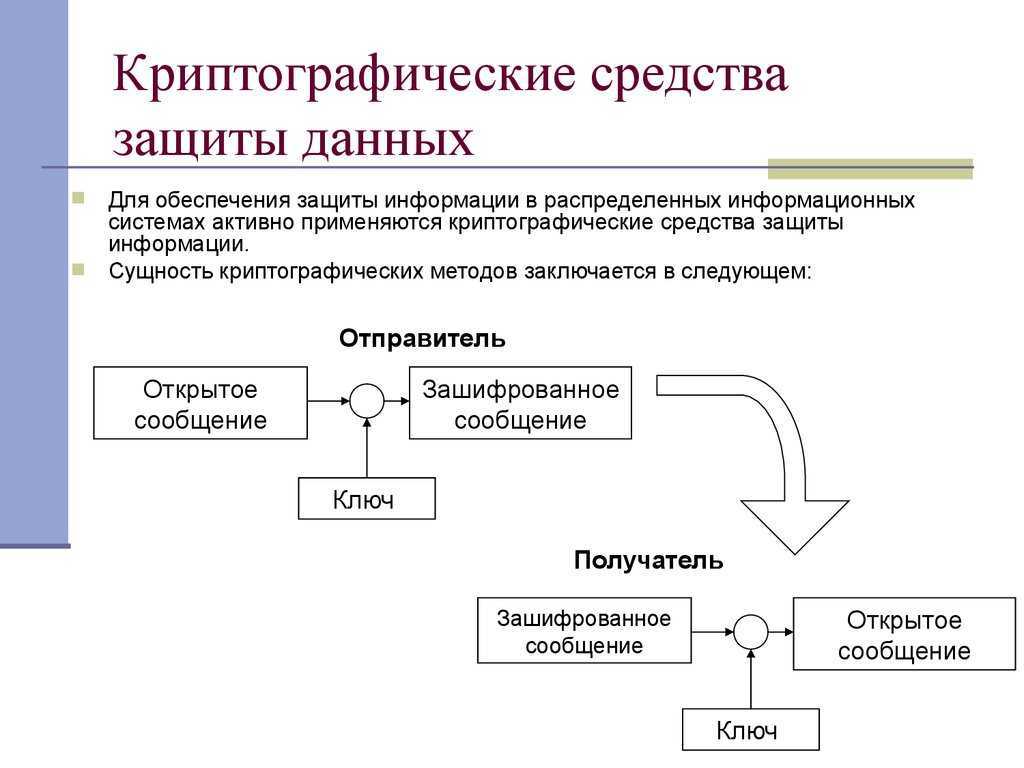

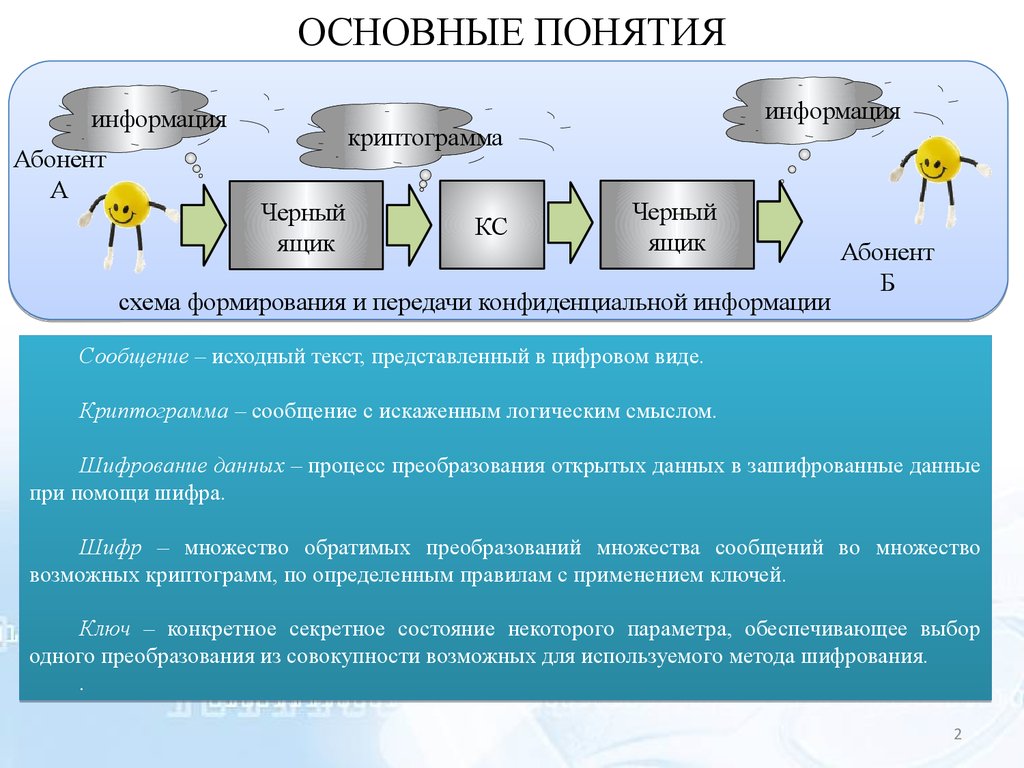

Шифрование данных это обратимое преобразование информации в целях сокрытия от неавторизованных лиц, с предоставлением, в это же время, авторизованным пользователям доступа к ней. Главным образом, шифрование информации служит соблюдению конфиденциальности при ее передаче. Важной особенностью любого алгоритма шифрования является использование ключа, который утверждает выбор конкретного преобразования из совокупности возможных для данного алгоритма.

Пара процедур — шифрование и дешифрирование — называется криптосистемой. Обычно

криптосистема предусматривает наличие специального параметра — секретного ключа.

Кодирование и шифрование информации обеспечивает три состояния безопасности данных:

- Конфиденциальность. Шифрование используется для скрытия информации от неавторизованных пользователей при передаче или при хранении.

- Целостность. Шифрование используется для предотвращения изменения информации при передаче или хранении.

- Идентифицируемость. Шифрование используется для аутентификации источника информации и предотвращения отказа отправителя информации от того факта, что данные были отправлены именно им.

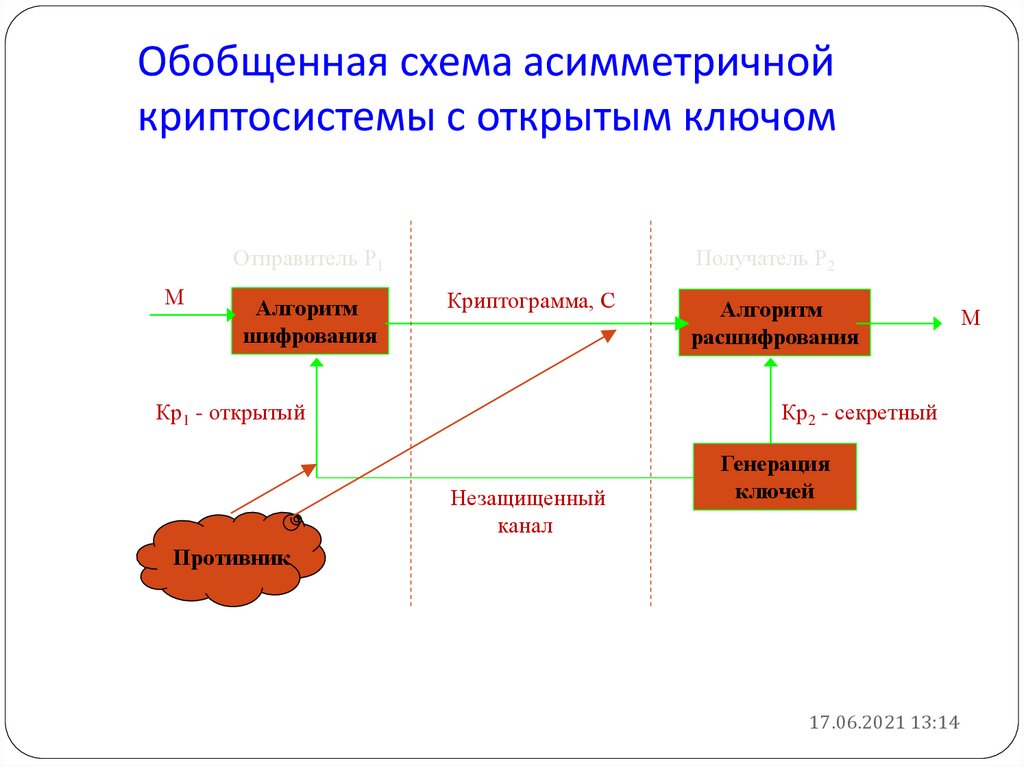

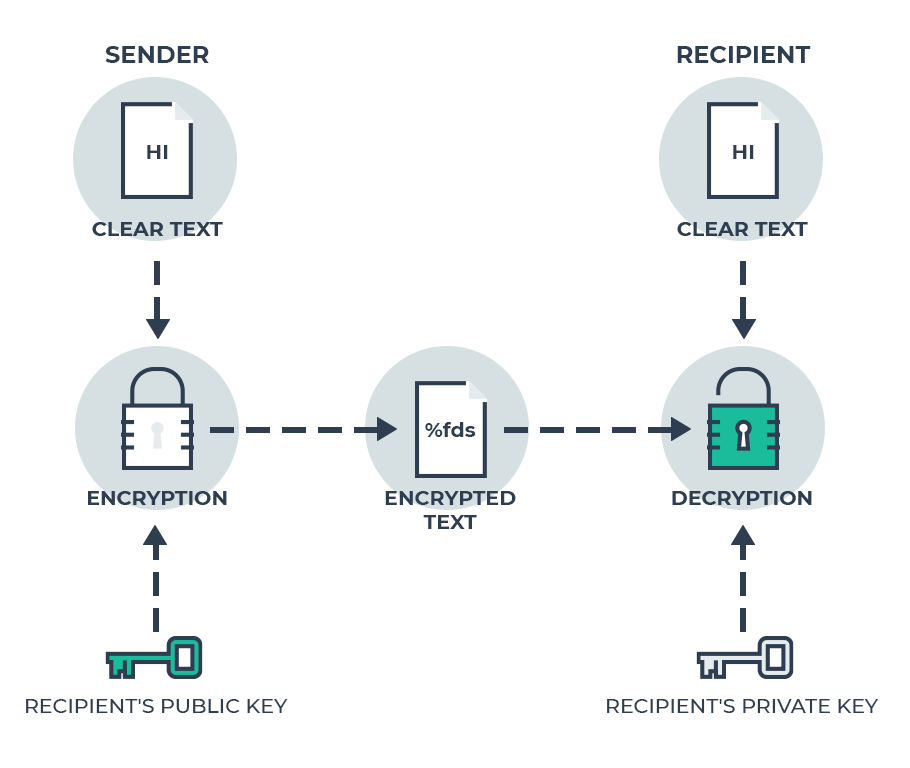

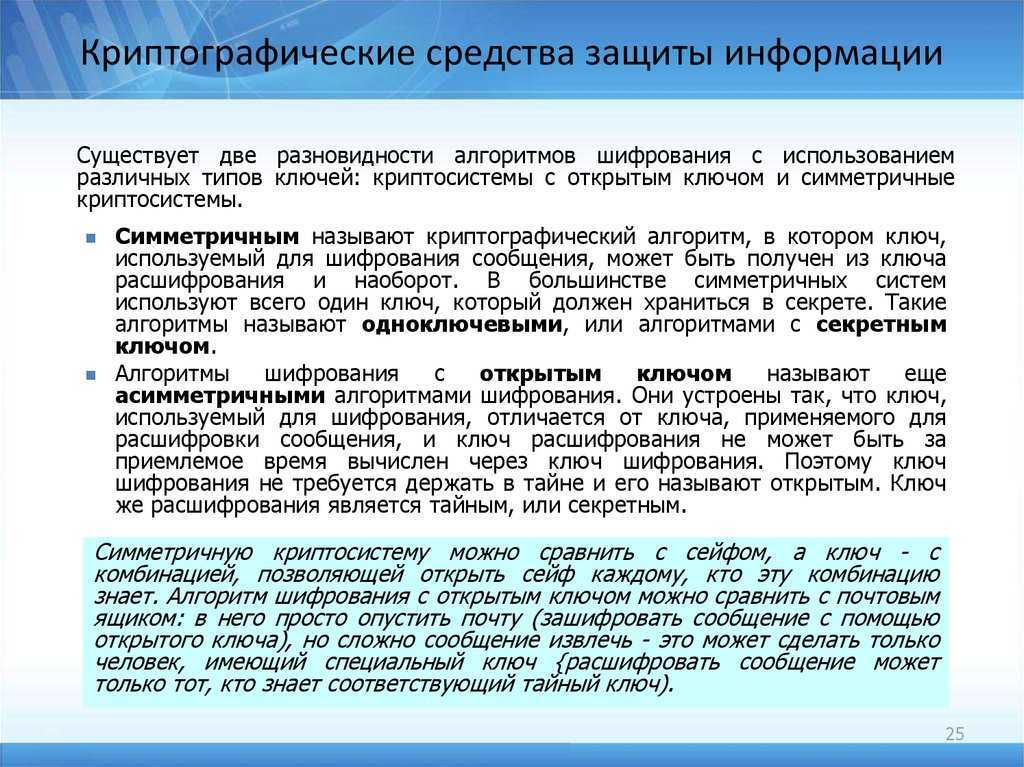

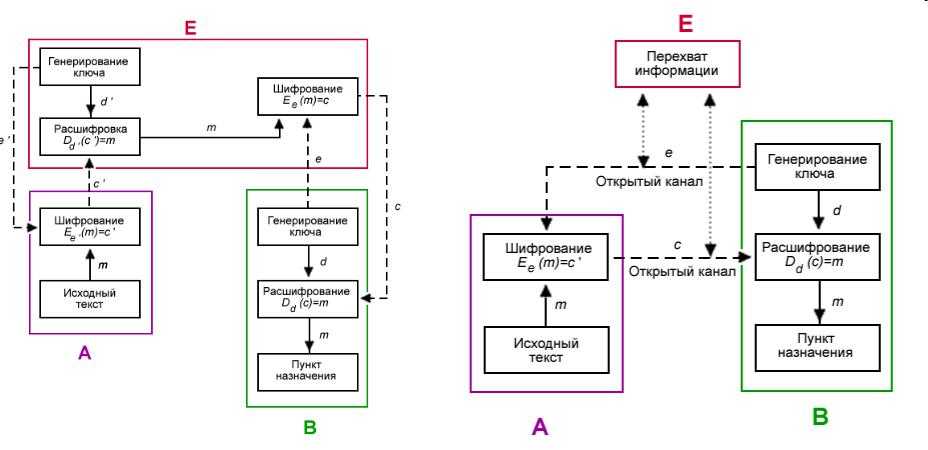

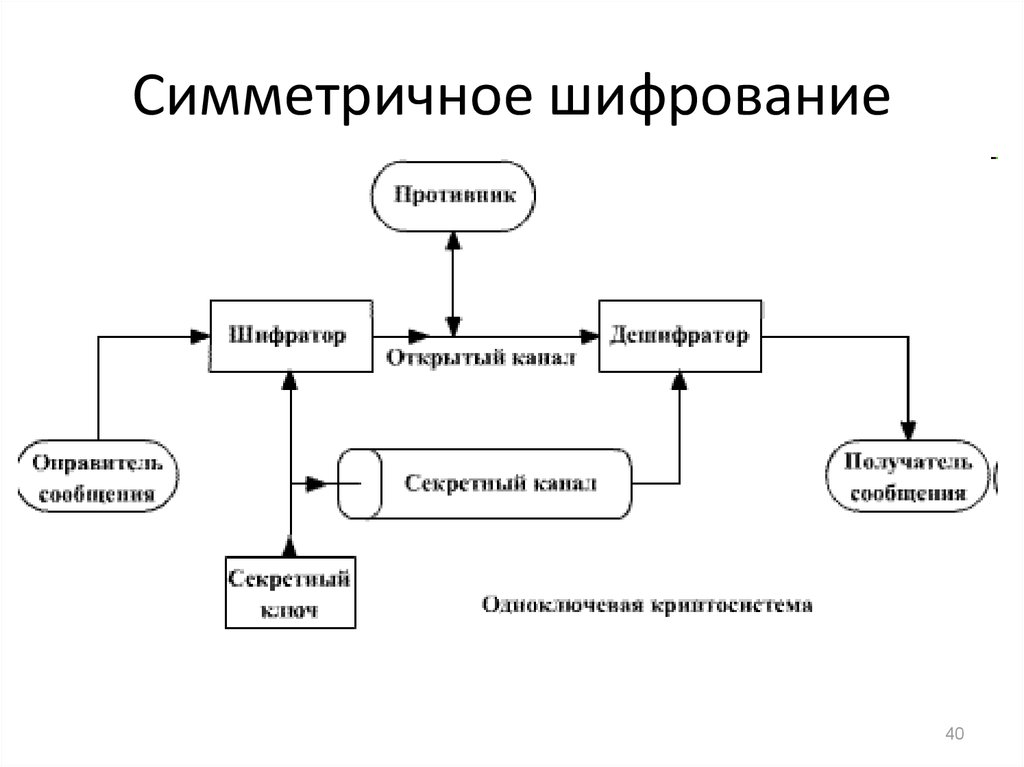

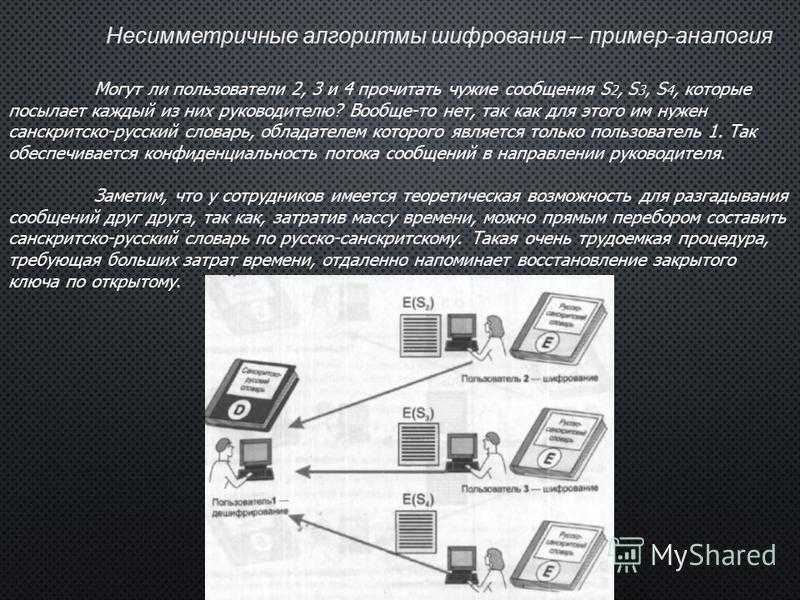

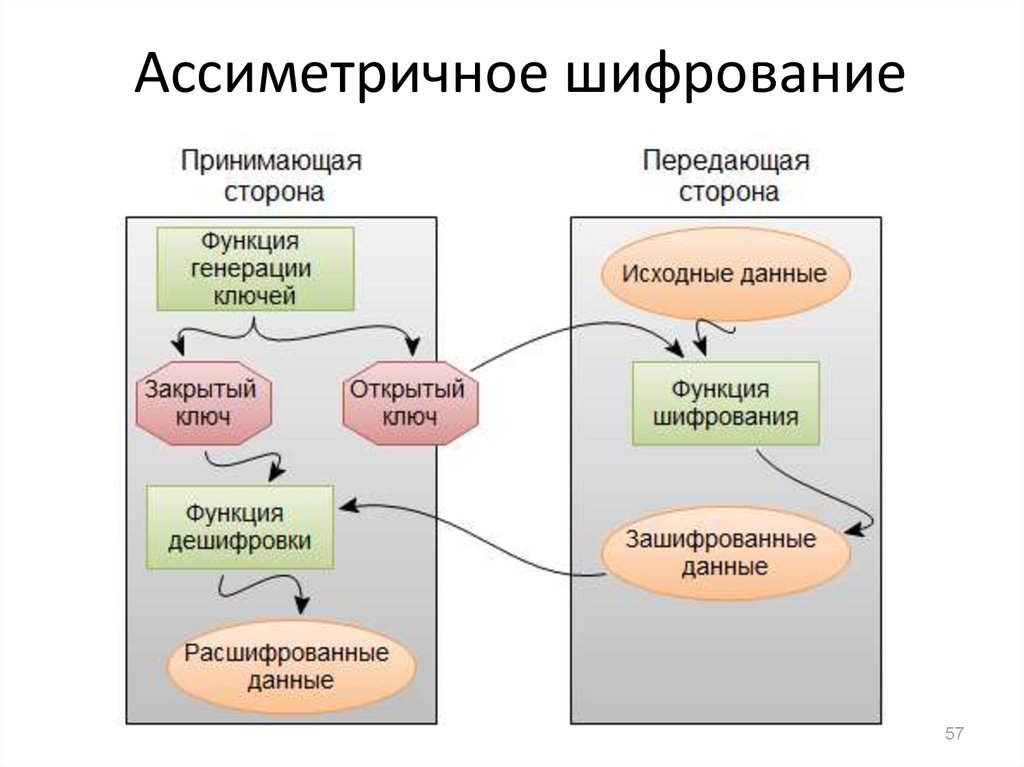

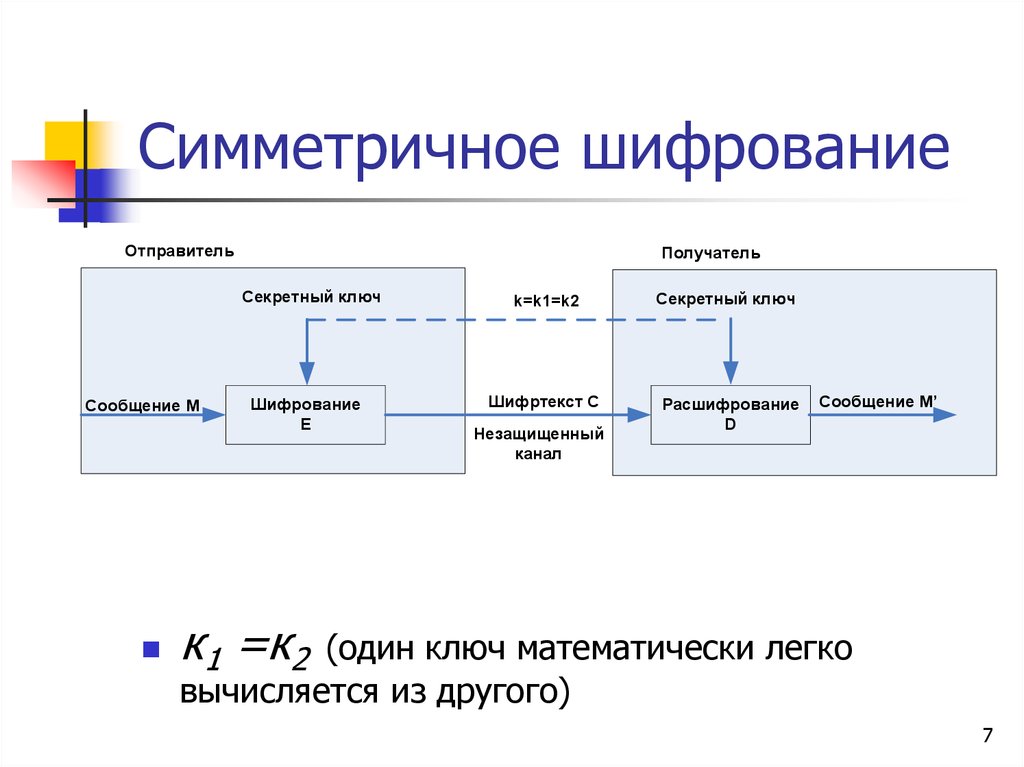

Алгоритмы шифрования данных бывают симметричные и асимметричные. В симметричных схемах шифрования (классическая криптография) секретный ключ шифрования совпадает с секретным ключом дешифрирования. В асимметричных схемах шифрования (криптография с открытым ключом) открытый ключ шифрования не совпадает с секретным ключом дешифрирования.

Интегрированные средства защиты информации в сетевых ОС не всегда могут полностью решить возникающие на практике проблемы связанные с защитой информации. Специализированное программы, обеспечивающие шифрование персональных данных и защиту информации от несанкционированного доступа, обладают существенно лучшими характеристиками. Кроме криптографических систем и программ шифрования, существует много других доступных внешних средств защиты данных.

- Продукты

- Сравнение

- Поставщики

- Производители

- FAQ

- Материалы

Наиболее популярные продукты категории Шифрование данных Все продукты категории

Gemalto Trusted Service Hub

gemalto

infotecs ViPNet Coordinator HW

ИнфоТеКС

SYSCLOUD Google Drive Encryption

SysCloud

Поставщики Шифрование данных

ISSP

GEO. ..

..

- GEO

- KAZ

- RUS

- UKR

Производители Шифрование данных

F.A.Q. Шифрование данных

Некоторые облачные сервисы уже сейчас шифруют данные пользователей после загрузки и расшифровывают их, когда пользователь хочет скачать или открыть их. Это значит, что сам облачный сервис не имеет доступа к данным пользователей и в случае кражи их серверов данные останутся зашифрованными.

Облачного шифрования может быть недостаточно и рекомендуется самостоятельно шифровать данные на своем компьютере перед загрузкой в Dropbox или Google Drive.

Даже если у пользователя на компьютере нет важной информации, злоумышленник может получить доступ к контактам и документам коллег и друзей через информацию в электронной почте и аккаунтах в социальных сетях.

Мошенник может украсть данные за $0,02 и продать их за $200. Часто применяются написанные скрипты для поиска слабо защищенных компьютеров в Интернете для последующей автоматической кражи информации.

Защита информации методом шифрования обладает рядом преимуществ:

- обеспечение целостности и блокировка корпоративных данных, хранящихся в электронном виде;

- охрана баз данных, почты и других систем от несанкционированного доступа;

- защита информации от копирования и обнародования;

- повышение уровня корпоративной этики за счет обеспечения безопасности обмена личными сообщениями.

Утечка корпоративных данных может происходить при пересылке информации через интернет, и при копировании файлов сотрудниками, и при несанкционированном внедрении, и из-за неумышленных ошибок персонала. В любом из этих случаев шифрование данных в сети гарантирует их неизменность и полную безопасность, так как дешифровка для злоумышленников чаще всего оказывается просто невозможной.

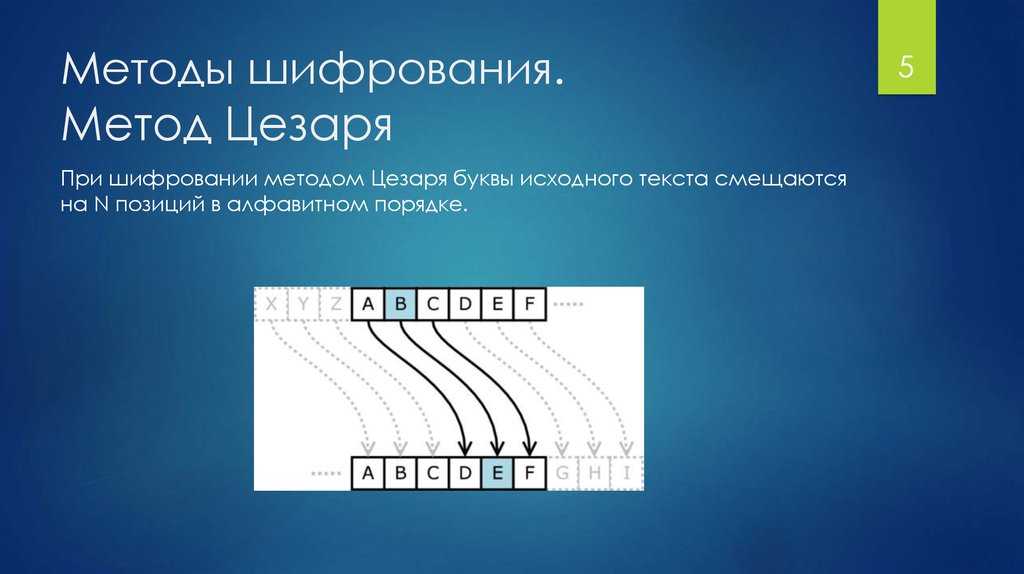

Шифрование использует алгоритм и ключ для преобразования входных данных в зашифрованные выходные данные. Методы шифрования данных позволяют просматривать сообщения исключительно отправителю и получателю, поскольку зашифрованную информацию может прочесть только тот, кто имеет секретный ключ для преобразования сообщения в простой текст.

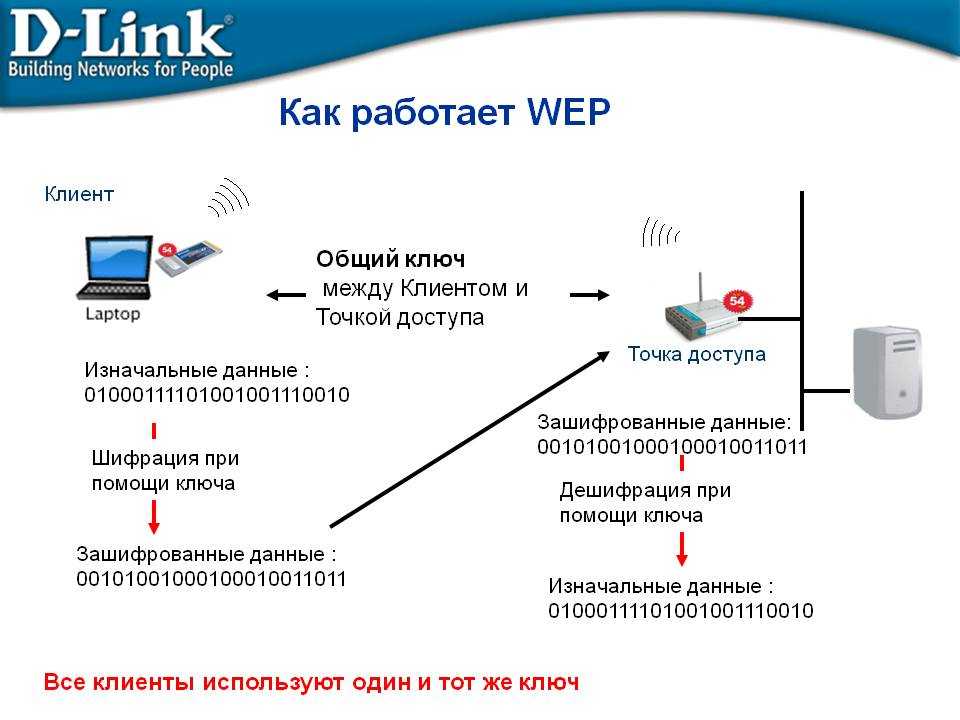

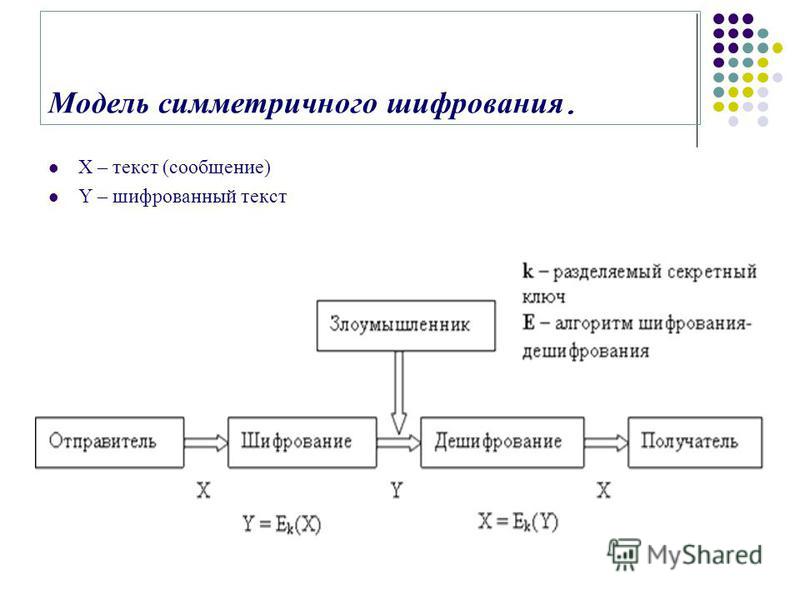

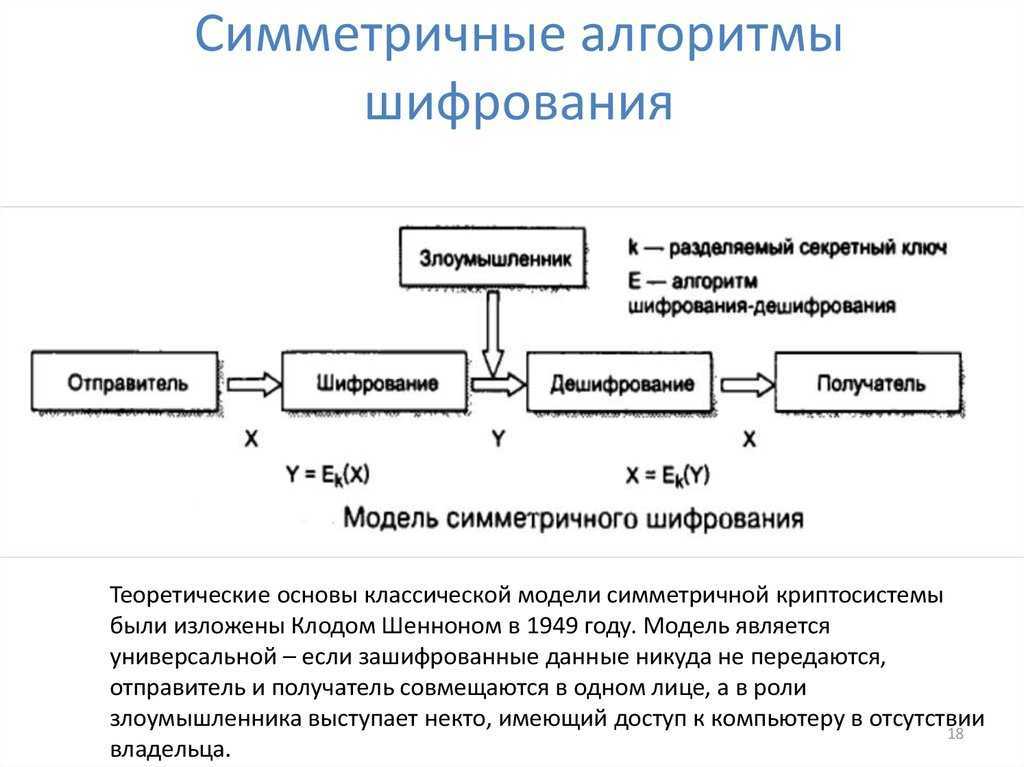

Симметричное шифрование. Является самым простым алгоритмом. Криптографы часто называют его секретным ключом криптографии (SKC) или общим, поскольку шифрование и расшифровка информации происходит с использованием одного и того же ключа. Симметричное шифрование подразумевает, что секретный цифровой ключ должен быть известен как получателю, так и отправителю.

Асимметричное шифрование. Этот алгоритм широко используется во Всемирной сети. Его также называют открытым ключом криптографии (PKC). Алгоритм PKC использует два ключа: открытый и закрытый. Открытый может быть известен многим. Расшифровать данные с его помощью невозможно.

Хэш-функции, хэширование. Хэш-функции являются алгоритмами, которые в некотором смысле не используют ключ. Такие способы шифрования данных называют дайджестами сообщений или односторонним шифрованием. При помощи алгоритмов хеширования возможно преобразование больших объемов информации в строку двоичных чисел (битов) определенной длины (хеш), которую трудно имитировать. Хэш может использоваться в качестве цифровой подписи или для шифрования и хранения паролей. Методы шифрования информации черех хэширование являются ключевым моментом технологии блокчейн.

Блочный шифр. Является разновидностью симметричного шифрования. Блочное шифрование подразумевает, что каждый блок данных шифруется или расшифровывается отдельно, причем каждый бит в выходном блоке зависит от каждого бита в соответствующем входном блоке, но не от других битов. Размер блока определяется алгоритмом.

Размер блока определяется алгоритмом.

Потоковый шифр. Использует симметричное шифрование. В отличие от блока, где все шифрование происходит одновременно, потоковое выполняется по одному биту за раз. Преобразование символов открытого сообщения в символы шифрованного происходит в зависимости от их расположения в потоке открытого текста и используемого ключа.

Цифровая подпись. Такие виды шифрования информации чаще всего используют ассиметричную криптографию с открытым ключом. Имеют цифровой идентификатор на основе сертификата, выданного аккредитованным центром сертификации (ЦС). Являются частью механизма проверки безопасности, подлинности цифровых сообщений. Электронный документ, содержащий ЦП, подтверждает аутентификацию заявленного отправителя, неотрекаемость сообщения, отвечает за целостность передаваемых данных.

Алгоритмы шифрования данных | Статья в журнале «Молодой ученый»

Авторы: Иванов Константин Константинович, Юрченко Роман Николаевич, Ярмонов Антон Сергеевич

Рубрика: Информационные технологии

Опубликовано в

Молодой учёный

№29 (133) декабрь 2016 г.

Дата публикации: 21.12.2016 2016-12-21

Статья просмотрена: 2886 раз

Скачать электронную версию

Скачать Часть 1 (pdf)

Библиографическое описание:Иванов, К. К. Алгоритмы шифрования данных / К. К. Иванов, Р. Н. Юрченко, А. С. Ярмонов. — Текст : непосредственный // Молодой ученый. — 2016. — № 29 (133). — С. 18-20. — URL: https://moluch.ru/archive/133/37180/ (дата обращения: 17.11.2022).

Рано или поздно перед каждой информационной системой встает важный вопрос обеспечения защиты данных путем сокрытия информации от лиц, для которых она не предназначена. Выполнить данную задачу в рамках самой системы можно за счет внедрения системы аутентификации, благодаря чему доступ смогут получить исключительно авторизованные пользователи.

Простыми словами, шифрование данных заключается в представлении информации в виде, отличном от первоначального, по которому невозможно определить, как выглядит исходная информация, не зная специального ключа шифрования. Используя же этот ключ, данные можно спокойно расшифровать. Стоит также отметить, что шифрование данных используется не только для физической защиты данных — его можно также можно использовать, например, для предотвращения несанкционированного доступа в систему, усложнив процедуру аутентификации.

Шифрование является важной частью криптографии — науки о защите информации. В течение последних нескольких десятков лет эта наука переживает бурное развитие [1], вызванное, в первую очередь, повсеместным использованием электронно-вычислительных машин, а также желанием владельцев этой техники защитить свои личные данные (или данной организации) от посторонних глаз.

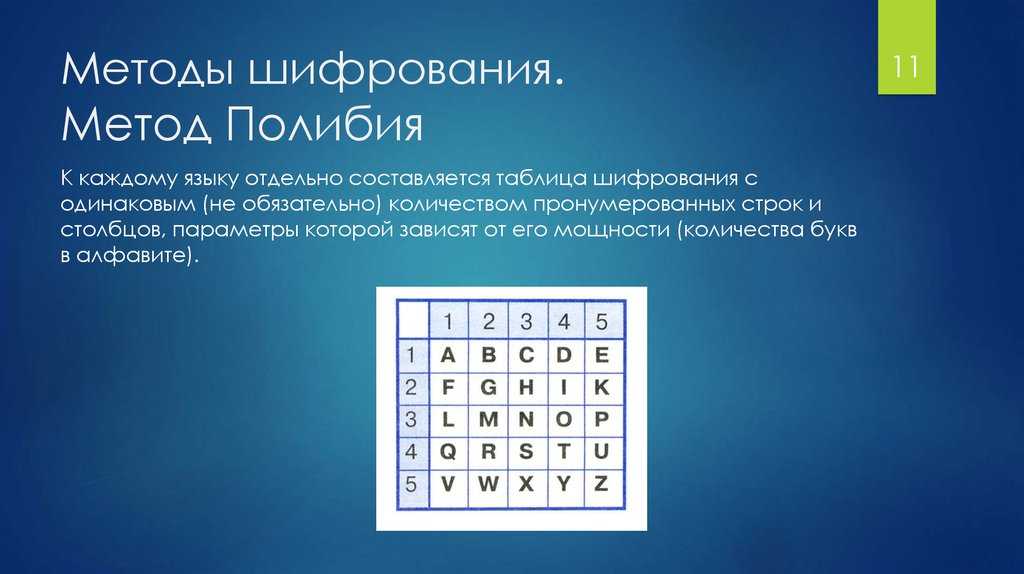

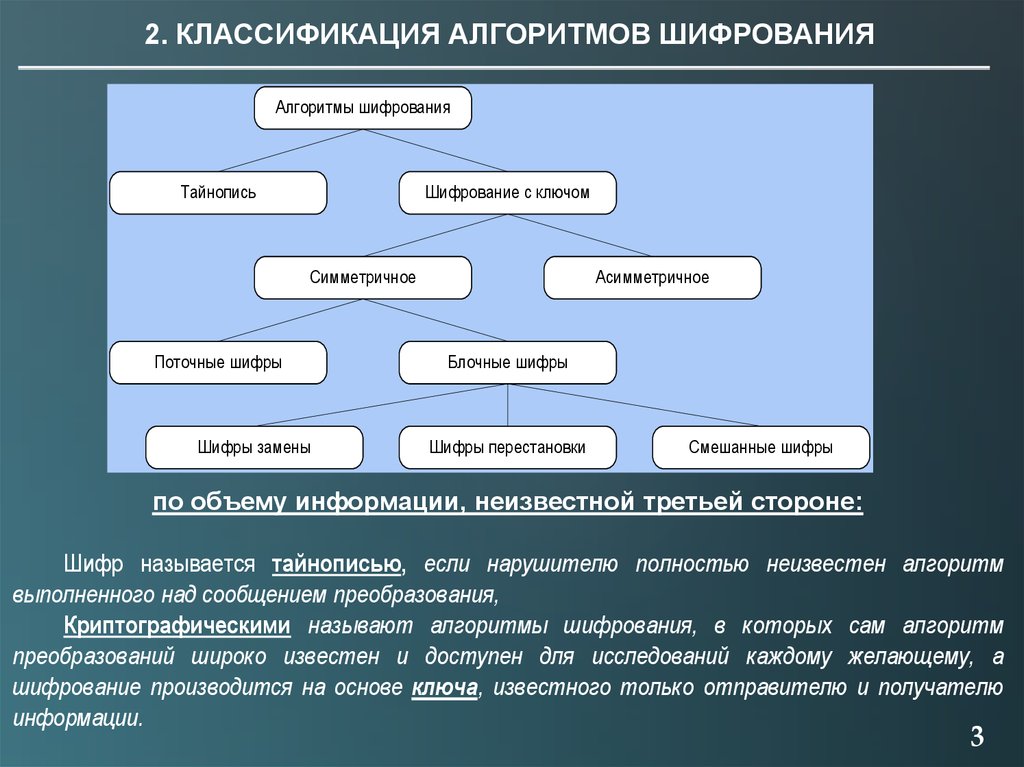

Для того чтобы решить столь серьезную проблему, были разработаны специальные алгоритмы шифрования. Структурно эти алгоритмы можно разделить на три группы: бесключевые, одноключевые и двухключевые (см. рисунок 1) [1]. Бесключевые алгоритмы не используют ключи в процессе шифрования, одноключевые используют один ключ, а двухключевые — два ключа. Двухключевые алгоритмы считаются наиболее надежными, однако они более сложны и трудоёмки в использовании.

Рис. 1. Структурное разделение алгоритмов шифрования

Как видно из рисунка 1, некоторые типы алгоритмов могут относиться сразу к нескольким группам. Так, например, хэш-функции (выполняющие контрольное суммирование данных) могут выполняться как с ключом (причем с одним), так и без него. Хэш-функции получили широкое распространение из-за своей относительной простоты и низкой потребности ресурсов и используется, например, тогда, когда необходимо подтвердить целостность данных.

Также к двум группам относятся и алгоритмы аутентификации, которые могут быть как одноключевыми, так и двухключевыми. Подобные алгоритмы заменяют стандартную схему парольной аутентификации, когда пользователь может попасть в систему при правильном вводе имени пользователя и пароля. Эти алгоритмы заметно понижают шансы злоумышленника попасть в систему. Например, возможна следующая реализация использования алгоритма аутентификации:

Подобные алгоритмы заменяют стандартную схему парольной аутентификации, когда пользователь может попасть в систему при правильном вводе имени пользователя и пароля. Эти алгоритмы заметно понижают шансы злоумышленника попасть в систему. Например, возможна следующая реализация использования алгоритма аутентификации:

1) Каждый пользователь владеет уникальным ключом шифрования, который также знает и система;

2) При попытке входа в систему сервер генерирует случайное число, которое после генерации отправляет пользователю;

3) Используя свой уникальный ключ шифрования, пользователь шифрует полученное число и отправляет серверу уже зашифрованное число;

4) Сервер расшифровывает полученное число (или зашифровывает исходное), используя ключ шифрования пользователя, хранящейся в системе;

5) Если результаты совпадают, то пользователь получает доступ к системе, в противном же случае он получит отказ на получение доступа.

Генераторы случайных чисел, хоть и являются бесключевыми алгоритмами, тем не менее используют ключи шифрования, просто они создают их сами. Такие ключи являются абсолютно случайными, что заметно уменьшает возможность расшифровать данные.

Такие ключи являются абсолютно случайными, что заметно уменьшает возможность расшифровать данные.

Алгоритмы симметричного шифрования являются базовыми, так как в них шифрование и дешифрование производится по одному ключу (или один ключ можно легко получить из другого). Эти алгоритмы делятся на использующие блочное шифрование и использующие потоковое шифрование. При блочном шифровании весь массив данных делится на блоки определенной фиксированной длины (чаще всего используются блоки по 64 или 128 бит), которая равна длине ключа шифрования. Соответственно, каждый полученный блок шифруется отдельно ключом, причем этот ключ может меняться для разных блоков, например, в зависимости от результата шифрования предыдущего блока. В свою очередь, при потоковом шифровании шифруется отдельно каждый бит данных. Можно сказать, что потокового шифрования как такового не существует — оно всего лишь является частным случаем блочного шифрования, когда длина блока равна одному биту. Стоит отметить, что алгоритмы симметричного шифрования представляют собой наиболее обширную категорию алгоритмов шифрования.

Генераторы псевдослучайных чисел используются тогда, когда нет возможности разработать качественный генератор случайных чисел. Псевдослучайные числа создаются на основе некоторого алгоритма симметричного шифрования.

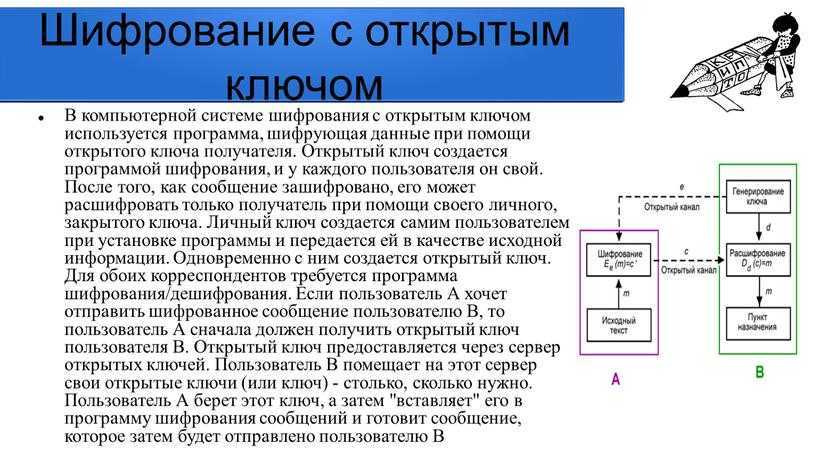

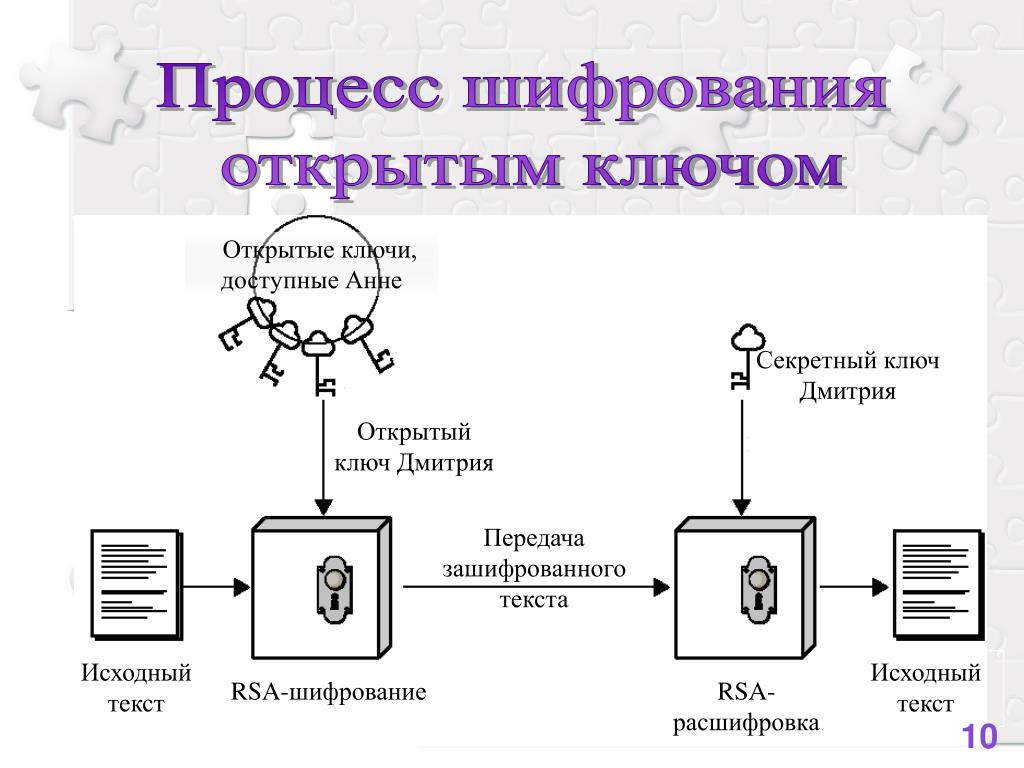

Алгоритмы асимметричного шифрования используют два ключа шифрования: открытый для зашифровывания информация и секретный для ее дешифрования, причем открытый ключ достаточно просто вычисляется из секретного, а вычислить секретный ключ из открытого практически невозможно (для этого потребуется длительное время и огромные ресурсы). Информацию, зашифрованную открытым ключом, можно расшифровать исключительно секретным ключом. Например, возможна следующая реализация алгоритма асимметричного шифрования при общении двух пользователей:

1) Один пользователь имеет открытый ключ шифрования, а другой — секретный;

2) Первый пользователь шифрует сообщение, используя открытый ключ, и передает его второму;

3) Второй пользователь дешифрует полученное сообщение, используя секретный ключ.

Последними на очереди являются алгоритмы электронной подписи, которые «используют секретный ключ для вычисления электронной цифровой подписи данных, а вычисляемый из него открытый — для ее проверки» [1].

Таким образом, существует огромное число хороших и качественных алгоритмов шифрования, однако даже их использование, к сожалению, никак не исключает возможности несанкционированного доступа к данных, однако они серьезно осложнят жизнь злоумышленнику и, возможно, даже вынудят его отказаться от этой затеи. Именно в этом, во многом, на сегодня и состоит задачу защиты информации.

Литература:

- Панасенко, С. П. Алгоритмы шифрования. Специальный справочник. / С.П Панасенко. — СПб.: БХВ-Петербург, 2009. — 576 с.: ил.

Основные термины (генерируются автоматически): алгоритм, секретный ключ, блочное шифрование, ключ, открытый ключ, пользователь, потоковое шифрование, симметричное шифрование, шифрование данных, асимметричное шифрование.

Похожие статьи

Симметричное (одноключевое) шифрование данных при защите…Ключевые слова: информационная безопасность,шифрование данных,генератор ключей,канал связи, симметричное шифрование. Для защиты информации в компьютерных сетях при обмене данными широко применяются методы шифрования информации.

Шифрование и криптоанализ | Статья в журнале «Молодой…»Открытые и секретные алгоритмы.

Симметричное (одноключевое) шифрование данных при защите информации в компьютерных сетях.

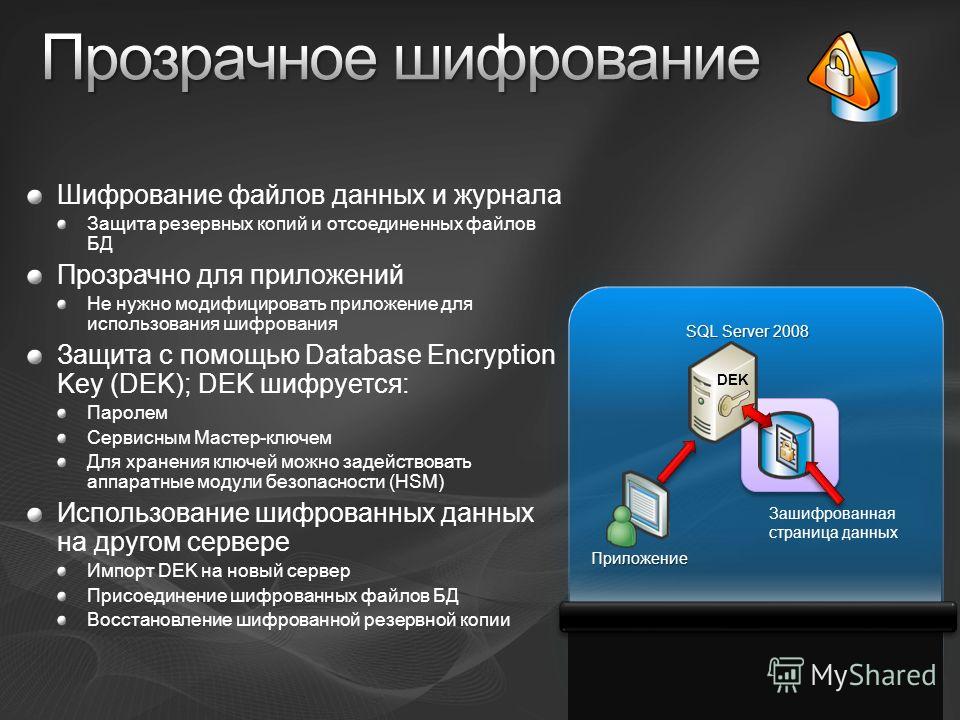

Прозрачное

шифрование данных (TDE) | Статья в журнале. ..

..Как можно использовать прозрачное шифрование данных(TDE) и развить этот метод. Ключевые слова: Oracledatabase, encryption, dataprivacy, Прозрачное шифрование данных, Расширяемое управление ключами. Acknowledgements (Благодарности).

Способ хранения закрытого

ключа криптосистемы цифровой…Алгоритмы асимметричного шифрования используют два ключа, которые образуют неразрывную пару. Создатель ключей оставляет один ключ себе: этот ключ называют закрытым (личным). Второй ключ публикуется.

Исследование криптосистем с

открытым ключом на основе…В криптосистеме с открытым ключом для шифрования и расшифрования используются различные ключи.

Достоинства асимметричных криптосистем: — секретный ключ известен только одной стороне; — секретный ключ не нужно передавать

Криптография. Основные методы и проблемы. Современные…

— алгоритмы асимметричного шифрования; — алгоритмы симметричного шифрования.

— увеличение размера шифрируемых блоков данных и ключей к ним

Реализация Windows-приложения, выполняющего

шифрование…КЕ — открытый (незащищенный) ключ, используемый для шифрования данных. КD — закрытый ключ, используемый для дешифрования данных. Е (m) — односторонняя функция позволяющая зашифровать открытый текст m с использованием ключа КЕ.

Реализация

алгоритма шифрования RSA на языке…Статья посвящена реализации алгоритма шифрования на открытом ключе RSA.

Инициатором передачи данных выступает абонент В, соответственно он должен сгенерировать открытую и закрытую пары ключей и положить их в открытое хранилище.

Некоторые аспекты криптографического взлома и повышения…

Такой способ шифрования называют шифрование-дешифрирование-шифрование. Если блочный алгоритм использует n-битовый ключ, то длинна ключа в таком методе шифрования будет 2n. В IBM был разработан другой вариант этого метода шифрования.

Симметричное (одноключевое) шифрование данных при защите. ..

..Ключевые слова: информационная безопасность,шифрование данных,генератор ключей,канал связи, симметричное шифрование. Для защиты информации в компьютерных сетях при обмене данными широко применяются методы шифрования информации.

Шифрование и криптоанализ | Статья в журнале «Молодой…»Открытые и секретные алгоритмы.

Симметричное (одноключевое) шифрование данных при защите информации в компьютерных сетях.

Прозрачное

шифрование данных (TDE) | Статья в журнале…Как можно использовать прозрачное шифрование данных(TDE) и развить этот метод. Ключевые слова: Oracledatabase, encryption, dataprivacy, Прозрачное шифрование данных, Расширяемое управление ключами. Acknowledgements (Благодарности).

Acknowledgements (Благодарности).

Способ хранения закрытого

ключа криптосистемы цифровой…Алгоритмы асимметричного шифрования используют два ключа, которые образуют неразрывную пару. Создатель ключей оставляет один ключ себе: этот ключ называют закрытым (личным). Второй ключ публикуется.

Исследование криптосистем с

открытым ключом на основе…В криптосистеме с открытым ключом для шифрования и расшифрования используются различные ключи.

Достоинства асимметричных криптосистем: — секретный ключ известен только одной стороне; — секретный ключ не нужно передавать

Криптография.

Основные методы и проблемы. Современные…

Основные методы и проблемы. Современные…— алгоритмы асимметричного шифрования; — алгоритмы симметричного шифрования.

— увеличение размера шифрируемых блоков данных и ключей к ним

Реализация Windows-приложения, выполняющего

шифрование…КЕ — открытый (незащищенный) ключ, используемый для шифрования данных. КD — закрытый ключ, используемый для дешифрования данных. Е (m) — односторонняя функция позволяющая зашифровать открытый текст m с использованием ключа КЕ.

Реализация

алгоритма шифрования RSA на языке…Статья посвящена реализации алгоритма шифрования на открытом ключе RSA.

Инициатором передачи данных выступает абонент В, соответственно он должен сгенерировать открытую и закрытую пары ключей и положить их в открытое хранилище.

Некоторые аспекты криптографического взлома и повышения…

Такой способ шифрования называют шифрование-дешифрирование-шифрование. Если блочный алгоритм использует n-битовый ключ, то длинна ключа в таком методе шифрования будет 2n. В IBM был разработан другой вариант этого метода шифрования.

Похожие статьи

Симметричное (одноключевое) шифрование данных при защите…Ключевые слова: информационная безопасность,шифрование данных,генератор ключей,канал связи, симметричное шифрование. Для защиты информации в компьютерных сетях при обмене данными широко применяются методы шифрования информации.

Для защиты информации в компьютерных сетях при обмене данными широко применяются методы шифрования информации.

Открытые и секретные алгоритмы.

Симметричное (одноключевое) шифрование данных при защите информации в компьютерных сетях.

Прозрачное

шифрование данных (TDE) | Статья в журнале…Как можно использовать прозрачное шифрование данных(TDE) и развить этот метод. Ключевые слова: Oracledatabase, encryption, dataprivacy, Прозрачное шифрование данных, Расширяемое управление ключами. Acknowledgements (Благодарности).

Способ хранения закрытого

ключа криптосистемы цифровой. ..

..Алгоритмы асимметричного шифрования используют два ключа, которые образуют неразрывную пару. Создатель ключей оставляет один ключ себе: этот ключ называют закрытым (личным). Второй ключ публикуется.

Исследование криптосистем с

открытым ключом на основе…В криптосистеме с открытым ключом для шифрования и расшифрования используются различные ключи.

Достоинства асимметричных криптосистем: — секретный ключ известен только одной стороне; — секретный ключ не нужно передавать

Криптография. Основные методы и проблемы. Современные…

— алгоритмы асимметричного шифрования; — алгоритмы симметричного шифрования.

— увеличение размера шифрируемых блоков данных и ключей к ним

Реализация Windows-приложения, выполняющего

шифрование…КЕ — открытый (незащищенный) ключ, используемый для шифрования данных. КD — закрытый ключ, используемый для дешифрования данных. Е (m) — односторонняя функция позволяющая зашифровать открытый текст m с использованием ключа КЕ.

Реализация

алгоритма шифрования RSA на языке…Статья посвящена реализации алгоритма шифрования на открытом ключе RSA.

Инициатором передачи данных выступает абонент В, соответственно он должен сгенерировать открытую и закрытую пары ключей и положить их в открытое хранилище.

Некоторые аспекты криптографического взлома и повышения…

Такой способ шифрования называют шифрование-дешифрирование-шифрование. Если блочный алгоритм использует n-битовый ключ, то длинна ключа в таком методе шифрования будет 2n. В IBM был разработан другой вариант этого метода шифрования.

Симметричное (одноключевое) шифрование данных при защите…Ключевые слова: информационная безопасность,шифрование данных,генератор ключей,канал связи, симметричное шифрование. Для защиты информации в компьютерных сетях при обмене данными широко применяются методы шифрования информации.

Открытые и секретные алгоритмы.

Симметричное (одноключевое) шифрование данных при защите информации в компьютерных сетях.

Прозрачное

шифрование данных (TDE) | Статья в журнале…Как можно использовать прозрачное шифрование данных(TDE) и развить этот метод. Ключевые слова: Oracledatabase, encryption, dataprivacy, Прозрачное шифрование данных, Расширяемое управление ключами. Acknowledgements (Благодарности).

Способ хранения закрытого

ключа криптосистемы цифровой…Алгоритмы асимметричного шифрования используют два ключа, которые образуют неразрывную пару. Создатель ключей оставляет один ключ себе: этот ключ называют закрытым (личным). Второй ключ публикуется.

Создатель ключей оставляет один ключ себе: этот ключ называют закрытым (личным). Второй ключ публикуется.

Исследование криптосистем с

открытым ключом на основе…В криптосистеме с открытым ключом для шифрования и расшифрования используются различные ключи.

Достоинства асимметричных криптосистем: — секретный ключ известен только одной стороне; — секретный ключ не нужно передавать

Криптография. Основные методы и проблемы. Современные…

— алгоритмы асимметричного шифрования; — алгоритмы симметричного шифрования.

— увеличение размера шифрируемых блоков данных и ключей к ним

Реализация Windows-приложения, выполняющего

шифрование. ..

..КЕ — открытый (незащищенный) ключ, используемый для шифрования данных. КD — закрытый ключ, используемый для дешифрования данных. Е (m) — односторонняя функция позволяющая зашифровать открытый текст m с использованием ключа КЕ.

Реализация

алгоритма шифрования RSA на языке…Статья посвящена реализации алгоритма шифрования на открытом ключе RSA.

Инициатором передачи данных выступает абонент В, соответственно он должен сгенерировать открытую и закрытую пары ключей и положить их в открытое хранилище.

Некоторые аспекты криптографического взлома и повышения…

Такой способ шифрования называют шифрование-дешифрирование-шифрование. Если блочный алгоритм использует n-битовый ключ, то длинна ключа в таком методе шифрования будет 2n. В IBM был разработан другой вариант этого метода шифрования.

Если блочный алгоритм использует n-битовый ключ, то длинна ключа в таком методе шифрования будет 2n. В IBM был разработан другой вариант этого метода шифрования.

Типы, алгоритмы, техники и методы

- Нандини

- Опубликовано 26 июл 2022

Пароль или секретный ключ могут использоваться для шифрования данных, что затрудняет доступ к ним для кого-либо, кроме лица, знающего пароль или ключ. Два типа: зашифрованный текст (зашифрованные данные) и открытый текст (незашифрованная информация).

В настоящее время многие предприятия используют широко распространенную и эффективную технологию защиты данных — шифрование. Шифрование с открытым ключом и симметричное асимметричное шифрование — два наиболее часто используемых метода шифрования данных. Знайте о лучшем языке кодирования для изучения.

Знайте о лучшем языке кодирования для изучения.

В настоящее время существует две формы шифрования: симметричное шифрование и асимметричное шифрование. Этот термин относится к тому, полезен ли один и тот же ключ для шифрования и дешифрования.

Что такое симметричное шифрование?Один и тот же ключ полезен для шифрования и дешифрования при симметричном шифровании. В результате должен быть установлен механизм безопасности для передачи ключа между отправителем и получателем.

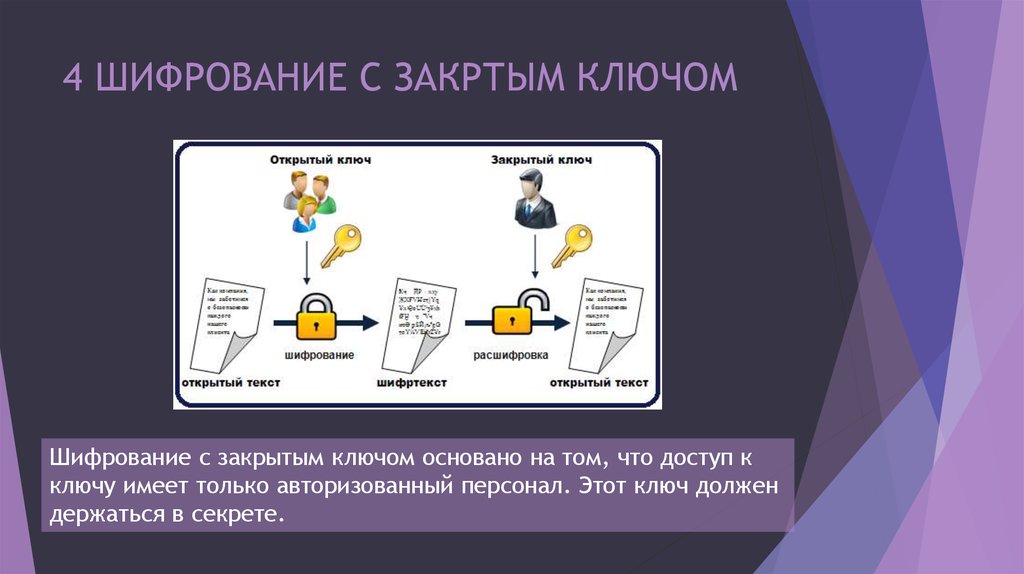

Что такое асимметричное шифрование?Асимметричное шифрование использует концепцию пары ключей, в которой отдельный ключ полезен для шифрования и дешифрования. Один из ключей часто называют закрытым ключом, а другой — открытым ключом.

Когда лицо владеет закрытым ключом, это лицо хранит закрытый ключ, тогда как открытый ключ может быть передан другим лицам или обнародован.

Кроме того, только закрытый ключ получателя может декодировать данные, зашифрованные с помощью открытого ключа получателя. В результате данные могут передаваться, не опасаясь несанкционированного или незаконного доступа к данным.

Что такое хеширование?

Хэширование — это метод шифрования, который создает значение фиксированной длины, обобщающее содержимое файла или сообщения. Он ошибочно известен как механизм шифрования.

Хэш-функции используются в криптографии для предоставления цифровых подписей и контроля целостности; однако, поскольку секретный ключ не используется, сообщение не является закрытым, поскольку оно может воспроизводить хэш.

Почему необходимо шифрование данных?Если кто-то задается вопросом, почему корпорациям необходимо использовать шифрование и отслеживать алгоритмы шифрования, рассмотрите следующие четыре причины:

Аутентификация: Шифрование с открытым ключом демонстрирует, что исходный сервер обладал закрытым ключом, на законных основаниях предоставлен сертификат SSL. . Когда так много поддельных веб-сайтов, это обязательная функция.

. Когда так много поддельных веб-сайтов, это обязательная функция.

Конфиденциальность: Шифрование гарантирует, что никто, кроме законного получателя или владельца данных, не сможет читать сообщения или получать доступ к данным. Эта защита не позволяет мошенникам, хакерам, интернет-провайдерам, спамерам и государственным учреждениям получать доступ к конфиденциальной информации и читать ее.

Соответствие нормативным требованиям: Многие отрасли и государственные учреждения имеют стандарты, требующие от фирм, взаимодействующих с личной информацией потребителей, хранить эти данные в зашифрованном виде. HIPAA, PCI-DSS и GDPR — это несколько примеров нормативных требований и требований соответствия, для которых требуется шифрование.

Безопасность: Шифрование защищает данные от несанкционированного доступа при хранении или передаче. Даже если корпоративное устройство будет утеряно или украдено, содержащиеся на нем данные, скорее всего, останутся в безопасности, если жесткий диск надежно защищен. Шифрование также защищает данные от враждебных действий, таких как атаки посредников, и позволяет сторонам общаться, не беспокоясь об утечке данных.

Шифрование также защищает данные от враждебных действий, таких как атаки посредников, и позволяет сторонам общаться, не беспокоясь об утечке данных.

Важная терминология шифрования программного обеспечения

Алгоритм: Алгоритмы, часто называемые шифрами, представляют собой правила или инструкции для процесса шифрования. Алгоритмы шифрования или шифры включают Triple DES, RSA и AES.

Дешифрование — это процесс преобразования нечитаемого зашифрованного текста в читаемые данные.

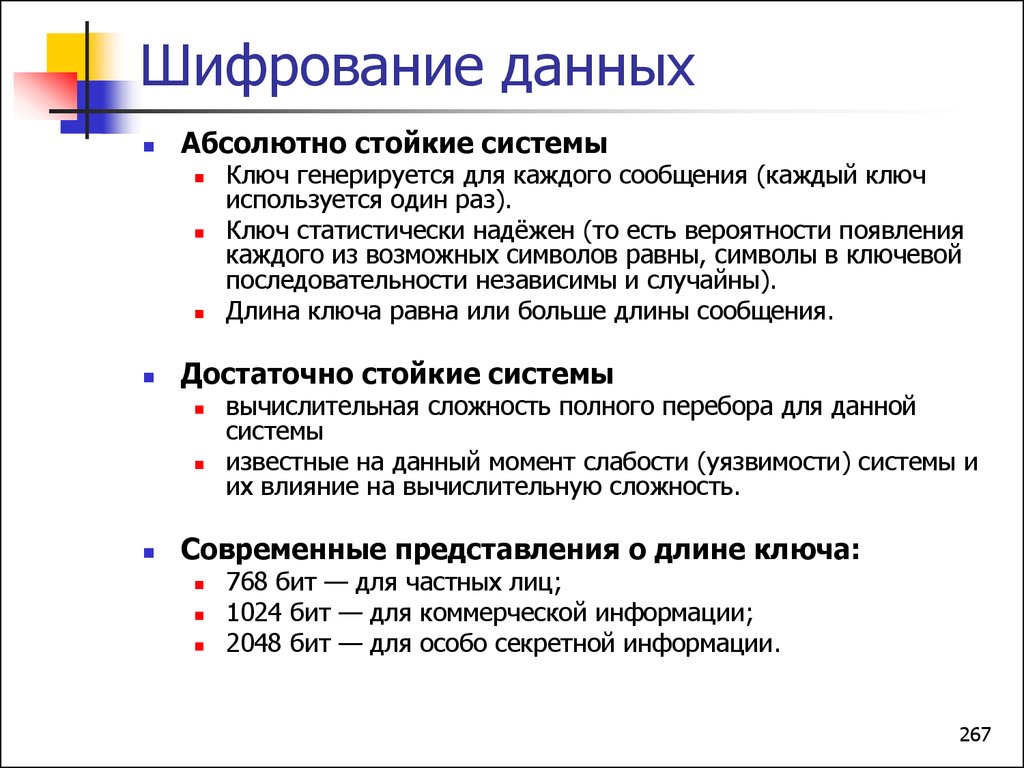

Ключ — это случайная последовательность битов, используемая для шифрования и декодирования данных. Каждый ключ уникален, и более длинные ключи труднее сломать. Наиболее распространенные критические длины для закрытых ключей составляют 128 и 256 бит, а для открытых ключей — 2048 бит.

У вас есть полный контроль над вашими ключами PGP с помощью GoAnywhere Open PGP Studio, и вы можете быстро выбрать алгоритмы шифрования, которые вы хотите поддерживать своими ключами.

Критические криптографические системы бывают двух типов: симметричные и асимметричные.

Все стороны в системе с асимметричным ключом (также известной как система с закрытым ключом) используют один и тот же ключ. Ключи полезны для шифрования и декодирования сообщений, и они должны храниться в секрете, иначе безопасность будет поставлена под угрозу. Убедитесь, что все стороны получают один и тот же ключ и должны безопасно распределять ключи.

Хотя это возможно, требуемые ограничения безопасности могут сделать эту систему непригодной для широкого и коммерческого использования в открытой сети, такой как Интернет. Эту проблему можно решить с помощью асимметричных жизненных схем.

Асимметричные жизненно важные системы (общедоступные/частные критически важные системы) выигрывают от двух ключей. Один ключ является секретным («закрытый ключ»). «Открытый ключ» делается общедоступным. Математическая связь между открытым и закрытым ключами требует другого.

Варианты шифрования данных в GoAnywhere

GoAnywhere, служба управляемой передачи файлов (MFT), предлагает несколько функций и стандартов шифрования для защиты конфиденциальности и целостности данных вашей организации. Конфиденциальные зашифрованные данные защищены как при передаче, так и при хранении с помощью GoAnywhere.

Выбор лучшего программного обеспечения и метода шифрования

При принятии решения о том, какие протоколы шифрования использовать, учитывайте различные переменные, связанные с методом шифрования. Универсальность программного обеспечения для шифрования GoAnywhere позволяет вам выбирать стандарт шифрования для каждой передачи. Прежде чем принять решение о стандарте шифрования и его методе шифрования, учтите следующее:

— Какое решение для шифрования данных лучше всего соответствует потребностям моей организации?

— Каков уровень конфиденциальности данных, которыми обмениваются?

— Как будут доставляться данные (например, FTP, электронная почта или HTTP)?

— Обмениваются ли огромные файлы (которые должны быть сжаты)?

— Что лучше шифровать данные (перед передачей) или соединение?

— Какие стандарты шифрования поддерживаются вашим торговым партнером?

Торговый партнер может устанавливать поддерживаемые им стандарты шифрования. Например, многие банки требуют от своих клиентов шифровать данные с использованием стандарта шифрования Open PGP.

Например, многие банки требуют от своих клиентов шифровать данные с использованием стандарта шифрования Open PGP.

Основная цель шифрования данных

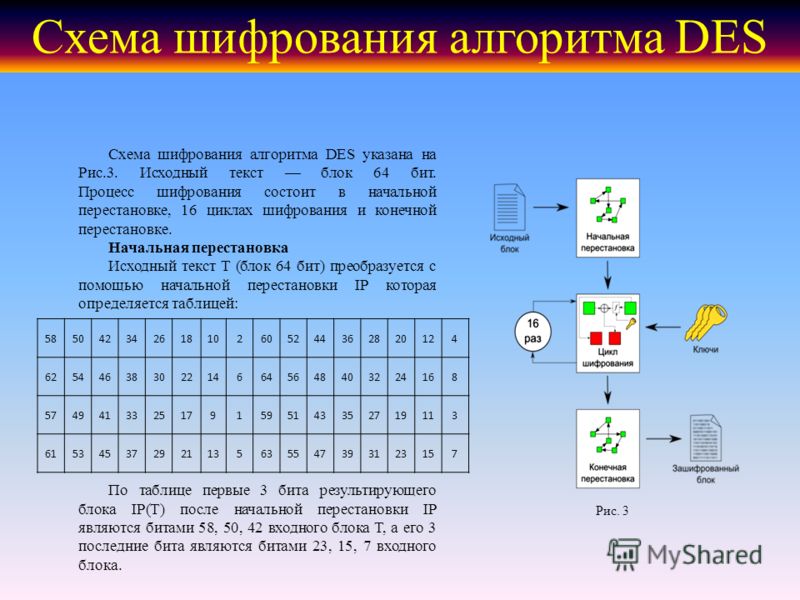

Шифрование данных защищает конфиденциальность цифровых данных, хранящихся на компьютерах и пересылаемых через Интернет или другие компьютерные сети. Метод шифрования с современным алгоритмом шифрования заменил старый стандарт шифрования данных (DES).

Эти алгоритмы шифрования обеспечивают секретность и лежат в основе основных действий по обеспечению безопасности, таких как аутентификация, целостность и неотказуемость. Аутентификация позволяет проверить источник сообщения, а целостность гарантирует, что содержимое сообщения не изменилось с момента его доставки.

Неотказуемость также гарантирует, что отправитель сообщения не сможет отказаться от предоставления новостей.

Процесс шифрования данных

Нешифрованные данные шифруются с использованием метода шифрования и ключа шифрования. Процедура создает зашифрованный текст, который можно увидеть в исходной форме только в том случае, если он декодирован с помощью правильного ключа.

Процедура создает зашифрованный текст, который можно увидеть в исходной форме только в том случае, если он декодирован с помощью правильного ключа.

Один и тот же секретный ключ, шифры с симметричным ключом шифруют и декодируют сообщение или файл. Хотя шифрование с симметричным ключом значительно быстрее, чем асимметричное шифрование, отправитель должен обменяться ключом шифрования с получателем перед декодированием сообщения.

Поскольку предприятиям все чаще требуется безопасно обмениваться и поддерживать большие ключи, большинство служб шифрования данных эволюционировали и используют асимметричный метод для обмена секретным ключом после шифрования данных с использованием симметричного метода.

С другой стороны, асимметричная криптография, часто известная как криптография с открытым ключом, использует два разных ключа: открытый и закрытый. Как известно, публичным ключом можно делиться со всеми, а закрытый ключ должен храниться в секрете.

Алгоритм Rivest-Shamir-Adleman (RSA) — это криптосистема с открытым ключом, обычно используемая для защиты конфиденциальных данных, в основном при их передаче по незащищенной сети, такой как Интернет.

Популярность метода RSA связана с тем фактом, что как открытый, так и закрытый ключи могут шифровать сообщение для обеспечения секретности, целостности, достоверности и ненадежности электронных сообщений и данных посредством цифровых подписей.

Трудности в современном шифровании

Самый простой метод атаки на шифрование — это грубая сила, при которой используются различные ключи, пока не будет известен правильный. Поскольку длина ключа определяет, сколько ключей может быть использовано, такой вид атаки более вероятен.

Очень важно помнить, что надежность шифрования напрямую связана с размером ключа, но по мере роста критического размера увеличивается и количество ресурсов, необходимых для выполнения вычислений.

Атака по сторонним каналам и криптоанализ — два подхода к взлому шифра. Атаки по побочным каналам нацелены на реализацию шифрования, а не на сам шифр. Эти атаки с большей вероятностью увенчаются успехом, если в системе есть недостатки в конструкции или исполнении.

Аналогичным образом, криптоанализ предполагает выявление и использование места в шифровании. Криптоанализ более вероятен, когда шифрование ошибочно.

Решения для шифрования данных

Решения для шифрования данных для обеспечения безопасности данных могут шифровать устройства, электронные письма и сами данные. Во многих ситуациях эти возможности шифрования сочетаются с возможностями контроля устройств, электронной почты и данных. Поскольку работники все чаще используют внешние устройства, портативные носители и онлайн-приложения в рамках своей повседневной деловой деятельности, компании и организации сталкиваются с проблемой защиты данных и предотвращения их потери.

Поскольку работники переносят данные на одноразовые устройства или загружают их в облако, конфиденциальные данные могут больше не находиться под контролем и безопасностью компании. Следовательно, лучшие системы предотвращения потери данных предотвращают кражу данных и проникновение вирусов через съемные и внешние устройства, а также онлайн-приложения и облачные приложения.

Они также должны убедиться, что устройства и приложения работают правильно и что данные защищены автоматическим шифрованием даже после того, как они покинут предприятие.

Как указывалось ранее, управление электронной почтой и шифрование являются важными компонентами системы предотвращения потери данных. Защищенная, зашифрованная электронная почта — единственное решение для удаленной рабочей силы, BYOD и аутсорсинга проектов для соблюдения нормативных требований.

Решения Premier для предотвращения потери данных позволяют вашим сотрудникам продолжать работу и сотрудничество по электронной почте, в то время как программное обеспечение и инструменты помечают, классифицируют и шифруют важные данные в электронных письмах и вложениях. Эти системы автоматически предупреждают, блокируют и шифруют данные в соответствии с содержанием и контекстом сообщения, таким как пользователь, класс данных и получатель.

Хотя шифрование данных может показаться сложным и сложным, программное обеспечение для предотвращения потери данных справляется с этим каждый день. Шифрование данных — это не проблема, которую ваша фирма должна решать в одиночку. Шифрование и управление устройствами, электронной почтой и приложениями — ключевые функции лучшего пакета защиты от потери данных.

Шифрование данных — это не проблема, которую ваша фирма должна решать в одиночку. Шифрование и управление устройствами, электронной почтой и приложениями — ключевые функции лучшего пакета защиты от потери данных.

Список наиболее эффективных алгоритмов шифрования

Шифрование — это проблема кибербезопасности, о которой часто говорят в новостях, часто обвиняя политические органы в сокрытии террористических действий. Специалист по шифрованию может подумать, что эта уникальная технология, имеющая фундаментальное значение для защиты Интернета, несправедливо очернена.

Шифрование — это средство преобразования данных в нечитаемый формат, чтобы доступ к ним могли получить только авторизованные стороны.

Существует несколько доступных методов шифрования в соответствии с алгоритмом шифрования, используемым в настоящее время. Вот пять самых распространенных:

Blowfish

Blowfish — еще один алгоритм шифрования, который пытается избавиться от DES. Этот симметричный инструмент разбивает сообщения на 64-битные фрагменты и шифрует каждое отдельно. Как вид, иглобрюх известен своей быстротой, гибкостью и несокрушимостью.

Этот симметричный инструмент разбивает сообщения на 64-битные фрагменты и шифрует каждое отдельно. Как вид, иглобрюх известен своей быстротой, гибкостью и несокрушимостью.

Кроме того, он находится в общественном достоянии, так что каждый может его использовать. Поэтому он бесплатный, что добавляет ему привлекательности. Blowfish очень полезен для платформ электронной коммерции, безопасности платежей и решений для управления паролями.

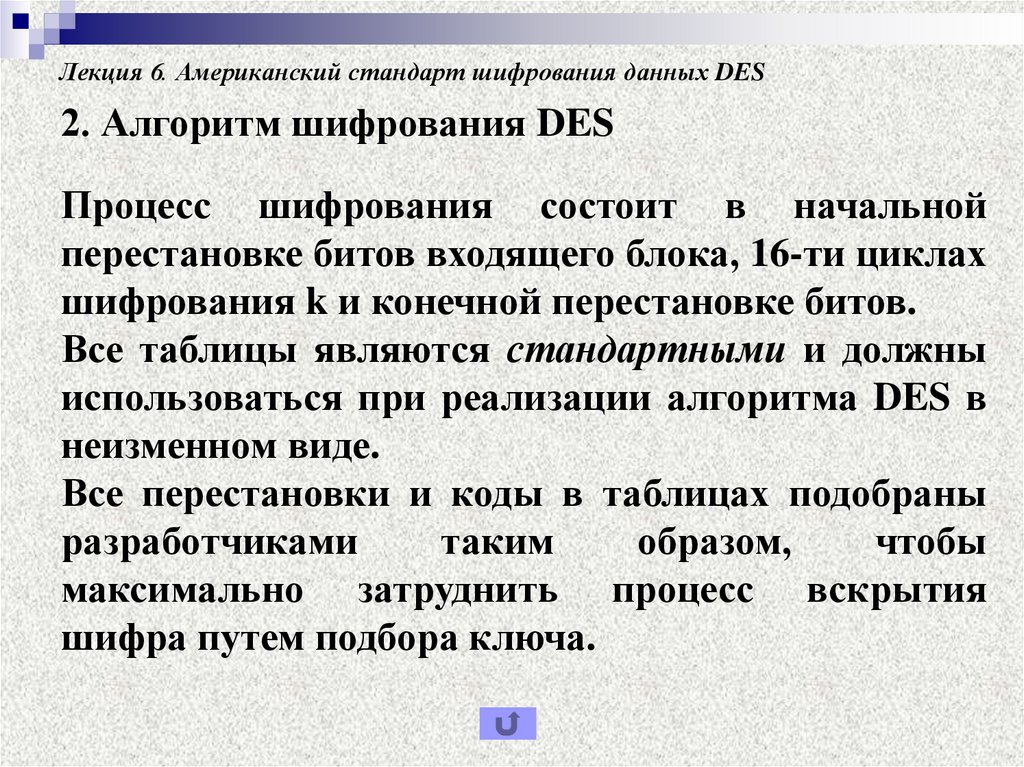

Тройной DES

Тройной DES — это алгоритм шифрования, преемник оригинального алгоритма стандарта шифрования данных (DES), разработанный в ответ на хакеры, которые обнаружили, как взломать DES.

Его симметричное шифрование, которое ранее было наиболее широко используемым симметричным методом в бизнесе, но постепенно прекращается. TripleDES шифрует пароли UNIX и PIN-коды банкоматов, трижды применяя алгоритм DES к каждому блоку данных.

АЕС

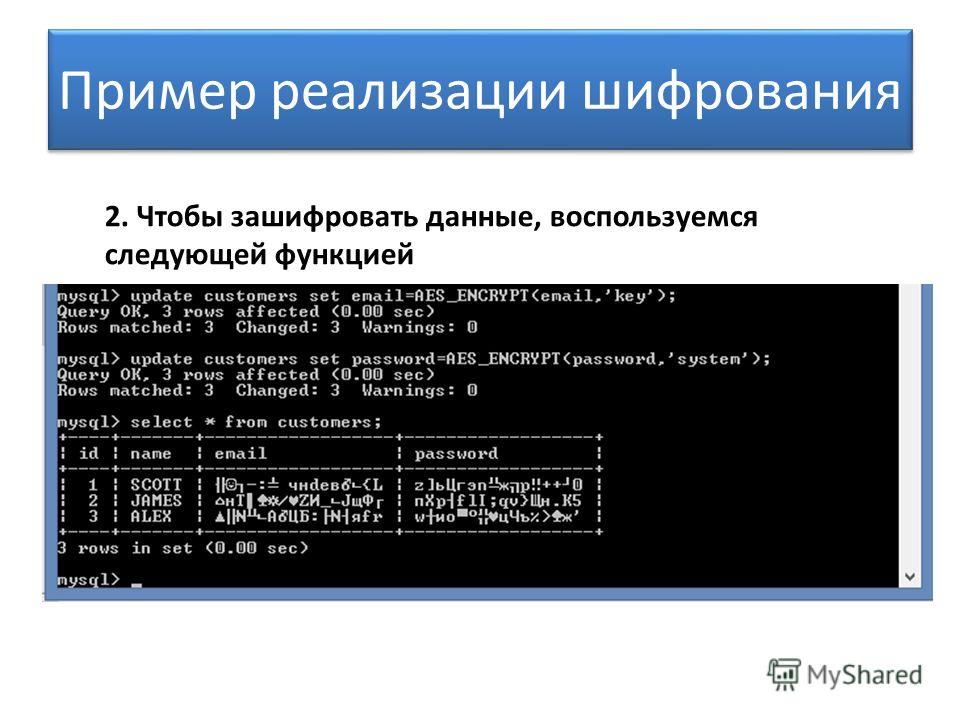

Advanced Encryption Standard (AES) — это надежный стандартный алгоритм шифрования, используемый правительством США и другими организациями. Хотя 128-битные ключи невероятно эффективны, AES также поддерживает 192- и 256-битные ключи для более сложных задач шифрования. За исключением атак методом грубой силы, AES известен как непроницаемый. Несмотря на это, многие эксперты по интернет-безопасности предсказывают, что AES в конечном итоге станет отраслевым стандартом для шифрования данных в частном секторе.

Хотя 128-битные ключи невероятно эффективны, AES также поддерживает 192- и 256-битные ключи для более сложных задач шифрования. За исключением атак методом грубой силы, AES известен как непроницаемый. Несмотря на это, многие эксперты по интернет-безопасности предсказывают, что AES в конечном итоге станет отраслевым стандартом для шифрования данных в частном секторе.

RSA

RSA — это метод асимметричного шифрования с открытым ключом, используемый для шифрования данных, передаваемых через Интернет. Шифрование RSA является надежным и надежным, потому что оно генерирует огромное количество чепухи, сбивает с толку потенциальных хакеров и заставляет их тратить значительное количество времени и энергии на проникновение в системы.

Twofish

Blowfish заменяет Twofish, еще один используемый метод шифрования. Это безлицензионный алгоритм симметричного шифрования, который расшифровывает 128-битные блоки данных. Кроме того, Twofish всегда шифрует данные за 16 раундов независимо от размера ключа.

Twofish идеально подходит для настройки как программного, так и аппаратного обеспечения и известен как один из самых быстрых в своем роде. Эта стратегия используется многими современными программными решениями для шифрования файлов и папок.

Rivest-Shamir-Adleman Group (RSA)

Rivest-Shamir-Adleman — метод асимметричного шифрования, метод шифрования, основанный на факторизации произведения двух больших простых чисел. Только человек, знающий эти две цифры, может эффективно расшифровать сообщение.

RSA широко используется в цифровых подписях, хотя этот метод замедляется при шифровании больших объемов данных.

Что делает асимметричное шифрование таким эффективным?

Первое (и самое очевидное) преимущество использования этого типа шифрования — повышенная безопасность данных. Ключи классифицируются как открытые или закрытые. Открытый ключ шифрует данные, а закрытый ключ их расшифровывает.

Асимметричное шифрование — это находка для веб-серверов и серверов электронной почты, которые подключаются к сотням тысяч клиентов в минуту, поскольку им нужно хранить и хранить только один ключ. Еще одна важная проблема заключается в том, что криптография с открытым ключом позволяет вам установить зашифрованное соединение без предварительной встречи в автономном режиме для обмена ключами.

Еще одна важная проблема заключается в том, что криптография с открытым ключом позволяет вам установить зашифрованное соединение без предварительной встречи в автономном режиме для обмена ключами.

Второй важный элемент асимметричного шифрования — аутентификация. Как было показано ранее, материал, зашифрованный с помощью открытого ключа, можно расшифровать только с помощью закрытого ключа. В результате это гарантирует, что данные просматриваются и расшифровываются только тем объектом, который предназначен для их получения. Проще говоря, это подтверждает, что вы разговариваете с человеком или организацией, которыми вы себя считаете.

Заключение

Шифрование шифрует данные (сообщения или файлы) только для чтения или доступа уполномоченными лицами. Программное обеспечение для шифрования шифрует передаваемые данные, используя сложные алгоритмы шифрования.

После получения данные могут быть расшифрованы с использованием ключа, предоставленного источником сообщения. Когда дело доходит до технологии шифрования, надежность, длина и совместимость играют важную роль в работе.

Когда дело доходит до технологии шифрования, надежность, длина и совместимость играют важную роль в работе.

Поскольку шифрование делает информацию нечитаемой для неавторизованного лица, данные остаются конфиденциальными и секретными независимо от того, передаются они или хранятся в системе. Несанкционированные стороны будут наблюдать только неорганизованный рой данных.

Кроме того, технология шифрования помогает обеспечить целостность данных, поскольку специальные алгоритмы шифрования защищают от подделок и манипуляций. Возможности технологии с методом шифрования для защиты информации требуют эффективного управления ключами шифрования и дешифрования уполномоченными сторонами.

Если вы стремитесь сделать успешную карьеру в области науки о данных, зарегистрируйтесь в магистерской программе по науке о данных и начните работу. Он охватывает важные концепции науки о данных, такие как анализ данных, визуализация данных, НЛП, SQL, статистика и многое другое. Чтобы получить полную информацию о программе сертификации специалистов по науке о данных, поговорите с нашими экспертами по телефону

.

Что такое шифрование данных? Полное руководство

Что такое шифрование данных? Полное руководствоСовременные предприятия располагают огромным объемом данных, от финансовой информации до демографических данных клиентов, большинство из которых они хотят сохранить в тайне. Шифрование данных позволяет им и вам защищать конфиденциальность данных, оставляя их доступными для законных пользователей. Однако шифрование не является безошибочным. Знание того, как работает шифрование данных и какие у вас есть варианты, поможет вам минимизировать риски и защитить самые ценные активы.

В этой статье:

- Что такое шифрование данных?

- Симметричное и асимметричное шифрование

- Типы шифрования данных

- Примеры алгоритмов шифрования данных

- Стандарты шифрования данных

- Шифрование данных в пути и данных в состоянии покоя

- Шифрование данных при передаче

- Шифрование данных при хранении

- Можно ли взломать зашифрованные данные?

- Что такое облачное шифрование?

- Основные характеристики решений для шифрования данных

- Тенденции шифрования данных

- Используйте собственное шифрование (BYOE)

- Шифрование как услуга (EaaS)

- Шифрование облачного хранилища

- Сквозное шифрование (E2EE)

- Шифрование на уровне полей

- Шифрование последовательного канала

- Шифрование на уровне сети

- 6 Преимущества шифрования данных

- Cloudian HyperStore: безопасное крупномасштабное хранилище со встроенным шифрованием

Что такое шифрование данных?

Шифрование данных — это метод защиты конфиденциальности данных путем преобразования их в закодированную информацию, называемую зашифрованным текстом, которую можно расшифровать только с помощью уникального ключа дешифрования, сгенерированного либо во время шифрования, либо заранее. Шифрование данных может использоваться во время хранения или передачи данных и обычно используется в сочетании со службами аутентификации, чтобы гарантировать, что ключи предоставляются или используются только авторизованными пользователями.

Шифрование данных может использоваться во время хранения или передачи данных и обычно используется в сочетании со службами аутентификации, чтобы гарантировать, что ключи предоставляются или используются только авторизованными пользователями.

Данные более доступны и желанны для злоумышленников, чем когда-либо, что увеличивает потребность в защите. Кроме того, многие предприятия сталкиваются с нормативными требованиями к защите данных, многие из которых прямо требуют использования шифрования.

Помимо очевидных преимуществ повышенной безопасности, защиты конфиденциальности и предотвращения несанкционированного доступа, шифрование помогает обеспечить целостность данных. Шифрование защищает контент от нежелательных изменений и может использоваться для проверки происхождения и подлинности данных.

Симметричное и асимметричное шифрование

Тип используемого шифрования зависит от того, как и кем предполагается получить доступ к данным.

Симметричное шифрование использует один закрытый ключ для шифрования и дешифрования. Это более быстрый метод, чем асимметричное шифрование, и его лучше всего использовать отдельными лицами или в закрытых системах. Использование симметричных методов с несколькими пользователями в открытых системах, например по сети, требует передачи ключа и создает возможность для кражи. Наиболее часто используемый тип симметричного шифрования — AES.

Асимметричное шифрование (открытый ключ шифрования) Асимметричное шифрование использует парные открытый и закрытый ключи, которые математически связаны и могут использоваться только вместе. Любой ключ можно использовать для шифрования данных, но для их расшифровки необходимо использовать парный ключ. Асимметричное шифрование используется несколькими пользователями и в открытых сетях, таких как Интернет, поскольку открытый ключ можно свободно передавать без риска кражи данных. Наиболее часто используемые типы асимметричного шифрования — ElGamal, RSA, DSA и PKCS.

Наиболее часто используемые типы асимметричного шифрования — ElGamal, RSA, DSA и PKCS.

Типы шифрования данных — ЧАСТИЧНОЕ

Примеры алгоритмов шифрования данных

Существует множество алгоритмов шифрования данных на выбор, в зависимости от варианта использования, но наиболее часто используются следующие: TDES) — запускает алгоритм DES, устаревший стандарт, три раза, шифруя, расшифровывая и снова шифруя, чтобы создать ключ большей длины. Его можно запустить с одним ключом, двумя ключами или тремя разными ключами с повышением безопасности. 3DES использует метод блочного шифрования, что делает его уязвимым для таких атак, как коллизия блоков.

Стандарты шифрования данных

Помимо алгоритмов шифрования данных существуют также отраслевые стандарты, регулирующие их использование в организациях. Вот два важных стандарта.

Федеральный стандарт обработки информации NIST (FIPS) 140-2 Стандарт FIPS был разработан в соответствии с Федеральным законом США об управлении информационной безопасностью (FISMA). Они предназначены для использования федеральным правительством США, и многие правительственные агентства и учреждения США требуют шифрования на уровне FIPS. В то же время FIPS был добровольно принят многими в частном секторе в качестве надежного стандарта для шифрования конфиденциальных данных.

Они предназначены для использования федеральным правительством США, и многие правительственные агентства и учреждения США требуют шифрования на уровне FIPS. В то же время FIPS был добровольно принят многими в частном секторе в качестве надежного стандарта для шифрования конфиденциальных данных.

CC — это не стандарт шифрования, а набор международных рекомендаций по проверке того, что заявления о безопасности продукта подтверждаются при тестировании. Первоначально шифрование выходило за рамки CC, но все чаще включается в стандарты безопасности, определенные для проекта.

Руководство CC было создано для обеспечения независимого от поставщика стороннего надзора за продуктами безопасности. Проверяемые продукты предоставляются поставщиками на добровольной основе, и проверяются функциональные возможности в целом или по отдельности. Когда продукт оценивается, его функции и возможности проверяются в соответствии с семью уровнями строгости и сравниваются с определенным набором стандартов в соответствии с типом продукта.

Шифрование данных в пути и данных в состоянии покоя

Данные ценны независимо от того, передаются ли они между пользователями или хранятся на сервере, и их необходимо постоянно защищать. Способ реализации этой защиты зависит от состояния данных.

Шифрование данных при передаче

Данные считаются передаваемыми, когда они перемещаются между устройствами, например, в частных сетях, через Интернет или с ноутбука на флэш-накопитель. Данные подвергаются большему риску во время передачи из-за необходимости расшифровки перед передачей и уязвимостей самого метода передачи. Шифрование данных во время передачи, называемое сквозным шифрованием, гарантирует, что даже в случае перехвата данных их конфиденциальность будет защищена.

Шифрование данных в состоянии покоя

Данные считаются в состоянии покоя, если они находятся на устройстве хранения и не используются или не передаются активно. Данные в состоянии покоя часто менее уязвимы, чем в пути, из-за функций безопасности устройства, ограничивающих доступ, но они не защищены. Кроме того, он часто содержит более ценную информацию, поэтому является более привлекательной целью для воров.

Кроме того, он часто содержит более ценную информацию, поэтому является более привлекательной целью для воров.

Шифрование хранимых данных снижает вероятность кражи данных, вызванной утерянными или украденными устройствами, непреднамеренным обменом паролем или случайным предоставлением разрешений за счет увеличения времени, необходимого для доступа к информации, и предоставления времени, необходимого для обнаружения потери данных, атак программ-вымогателей, удаленного удаления данных или изменены учетные данные.

Можно ли взломать зашифрованные данные?

Короче говоря, да — зашифрованные данные можно взломать. Злоумышленники могут скомпрометировать системы шифрования данных несколькими способами:

- Вредоносное ПО на конечных устройствах — многие конечные устройства имеют механизмы шифрования, такие как полное шифрование диска. Злоумышленники могут скомпрометировать конечное устройство с помощью вредоносного ПО и использовать ключи на устройстве для расшифровки данных.

- Атаки методом грубой силы — злоумышленники обычно пытаются взломать шифрование, пробуя случайным образом разные ключи. Шансы на успех напрямую связаны с размером ключа. Вот почему большинство стандартов шифрования определяют использование 256-битных ключей шифрования. Однако некоторые системы шифрования используют слабые шифры, уязвимые для атак методом грубой силы.

- Криптоанализ — это метод, при котором злоумышленники находят уязвимость в самом шифре и используют его для получения доступа к данным.

- Атаки по побочным каналам – сюда входит поиск ошибок или слабых мест в конструкции системы, которые позволяют пользователям расшифровывать данные или предотвращать их шифрование без взлома самого шифра.

- Атаки социальной инженерии — возможно, самый простой способ взломать зашифрованные данные — использовать фишинг или другие методы социальной инженерии, чтобы обманом заставить привилегированного пользователя предоставить ключ.

- Внутренние угрозы — серьезной угрозой для зашифрованных данных является возможность того, что привилегированное лицо восстанет против организации и злоупотребит своими привилегиями для кражи данных. К внутренним угрозам также относятся небрежные пользователи, которые не соблюдают политики безопасности.

Несмотря на все эти риски, шифрование является надежной и эффективной мерой безопасности. Но в свете вероятности того, что шифрование будет скомпрометировано, его следует рассматривать как еще один уровень защиты, а не единственный, который оборонные организации используют для защиты своих данных.

Что такое облачное шифрование?

Когда организация хранит данные в облаке, она может использовать возможности поставщика облачных услуг для шифрования данных. Большинство поставщиков облачных услуг предлагают шифрование как услугу, либо встроенную в облачные службы, либо как отдельное предложение. Облачное шифрование удобно и позволяет многим организациям выполнять свои обязательства в облаке.

Прежде чем использовать облачное шифрование, очень важно точно определить, что предлагает облачный провайдер:

- Какова надежность шифрования и соответствует ли оно требованиям организации.

- Кто управляет ключами — существует несколько моделей, включая полностью управляемые ключи шифрования и ключи шифрования, управляемые клиентом.

- Как настроить сквозное шифрование, чтобы данные оставались зашифрованными при их перемещении из облака к конечным пользователям и обратно.

Облачное шифрование — центральный компонент любой стратегии облачной безопасности. Однако организациям следует знать об этих важных проблемах:

- Облачное шифрование может рассматриваться конечными пользователями как сложное, особенно при наличии полного сквозного шифрования.

- Может быть сложно интегрировать облачное шифрование с системами, работающими локально или на конечных устройствах.

- Необходимо контролировать использование облачного шифрования, так как это процесс, требующий больших вычислительных ресурсов.

В зависимости от ценовой модели это также может привести к высоким затратам на облако.

В зависимости от ценовой модели это также может привести к высоким затратам на облако. - Управление ключами должно осуществляться осторожно, потому что, если ключи шифрования потеряны, данные бесполезны, а если ключи не защищены должным образом, шифрование не обеспечивает никакой защиты.

Основные характеристики решений для шифрования данных

Решения для шифрования данных — это решения, которые позволяют организациям внедрить шифрование в больших масштабах. Они включают передовые алгоритмы шифрования вместе с инструментами управления, которые помогают развертывать шифрование, управлять ключами и паролями, устанавливать политики доступа и отслеживать, как выполняется шифрование в организации.

Чтобы быть полезными, решения для шифрования данных должны быть простыми в использовании или, что еще лучше, полностью прозрачными, чтобы они шифровали конфиденциальные данные без вмешательства человека. Кроме того, они должны обладать высокой масштабируемостью, чтобы приспосабливаться к растущим объемам данных, и быть быстрыми, чтобы минимально влиять на производительность сотрудников.

Ниже перечислены основные функции, на которые следует обращать внимание при выборе решения для шифрования данных:

- Надежные стандарты шифрования . На сегодняшний день отраслевым стандартом шифрования является Advanced Encryption Standard (AES) с 256-битным ключом.

- Шифрование данных в состоянии покоя — данные в состоянии покоя можно сохранять на файловых серверах, базах данных, рабочих станциях сотрудников и в облаке. Решение должно иметь доступ ко всем этим хранилищам данных для шифрования конфиденциальных данных.

- Шифрование данных при передаче — решение должно быть способно шифровать передачу данных с использованием безопасности транспортного уровня (TLS) — зашифрованного протокола, который обеспечивает подлинность сообщений и предотвращает перехват.

- Гранулярные элементы управления — решение должно обеспечивать выборочное шифрование конфиденциальных данных организации без принудительного шифрования всех хранилищ данных.

Например, он может разрешить шифрование определенных папок, приложений, устройств хранения или типов файлов.

Например, он может разрешить шифрование определенных папок, приложений, устройств хранения или типов файлов. - Управление ключами — это важная часть управления шифрованием. Решение должно обеспечивать удобство создания ключей шифрования, доставки их владельцам данных, резервного копирования и уничтожения при отзыве доступа.

- Применение политик — решения должны позволять организации определять политики шифрования и автоматически применять их. Например, такие операции, как сохранение файла на съемном носителе или его отправка по электронной почте, могут быть заблокированы до тех пор, пока сотрудник не зашифрует файл.

- Постоянное шифрование — многие решения позволяют шифровать конфиденциальные файлы, которые остаются на месте, где бы они ни находились — независимо от того, копируются ли они, пересылаются по электронной почте или модифицируются.

Тенденции шифрования данных Типы

Вот несколько тенденций, которые, вероятно, будут стимулировать развитие шифрования данных в будущем:

Использование собственного шифрования (BYOE) управлять своими собственными ключами шифрования, используя собственное программное обеспечение для шифрования.

Он также известен как «Принеси свой собственный ключ» (BYOK). BYOE работает, позволяя клиентам развертывать виртуализированные экземпляры собственного программного обеспечения для шифрования вместе с бизнес-приложениями, размещенными в облаке.

Он также известен как «Принеси свой собственный ключ» (BYOK). BYOE работает, позволяя клиентам развертывать виртуализированные экземпляры собственного программного обеспечения для шифрования вместе с бизнес-приложениями, размещенными в облаке.Шифрование как услуга (EaaS)

EaaS — это модель подписки, в рамках которой поставщики облачных услуг предлагают шифрование с оплатой по факту использования. Этот подход решает проблемы соответствия и предоставляет клиентам некоторые возможности для управления собственным шифрованием для защиты данных в мультитенантных средах. Эти службы обычно предлагают полное шифрование диска (FDE), шифрование базы данных или шифрование файлов.

Шифрование облачного хранилища

Услуга, в которой поставщики облачного хранилища используют алгоритмы шифрования для защиты всех данных, сохраненных в облачном хранилище. Это похоже на шифрование, выполняемое локально, но с важными отличиями. Клиенты облачных сервисов должны уделить время изучению политик и процедур провайдера в отношении шифрования и управления ключами, чтобы обеспечить соответствие уровню конфиденциальности зашифрованных данных, которыми они самостоятельно управляют.

Сквозное шифрование (E2EE)

E2EE гарантирует, что злоумышленник, перехватывающий канал связи, не сможет увидеть данные, передаваемые между ними. Использование Transport Layer Security (TLS) для создания зашифрованного канала между веб-клиентами и веб-серверами не всегда гарантирует E2EE, поскольку злоумышленники могут получить доступ к содержимому до того, как оно будет зашифровано клиентом, и сразу после его расшифровки сервером.

Шифрование на уровне полей

Шифрование на уровне полей — это возможность шифрования данных в определенных полях на веб-странице, таких как номера кредитных карт, номера социального страхования, номера банковских счетов и медицинская информация.

Шифрование последовательного канала

Это метод, который шифрует данные, когда они покидают хост, расшифровывает их на следующем сетевом канале (который может быть хостом или точкой ретрансляции) и повторно шифрует их перед отправкой на следующий ссылка на сайт. Каждая ссылка может использовать другой ключ или другой алгоритм для шифрования данных, и процесс повторяется до тех пор, пока данные не достигнут получателя.

Шифрование на уровне сети

Этот метод применяет криптографические службы на уровне сетевой пересылки (уровень 3 в модели OSI). Это выше уровня канала передачи данных, но ниже прикладного уровня. Шифрование уровня 3 достигается за счет безопасности интернет-протокола (IPsec). При использовании в сочетании с набором стандартов IETF он создает основу для частной связи в IP-сетях.

6 Преимущества шифрования данных

Подводя итоги нашего обсуждения, приведем основные преимущества шифрования данных для бизнеса:

- Обеспечивает целостность данных — шифрование может предотвратить случайное или злонамеренное изменение конфиденциальных данных.

- Поддерживает соответствие — шифрование явно требуется многими нормами и отраслевыми стандартами. Наличие надежного шифрования может помочь продемонстрировать аудиторам, что организация надежно защищает конфиденциальные данные.

- Защищает данные при передаче — всякий раз, когда данные передаются между двумя системами, существует множество рисков для целостности и конфиденциальности данных, включая атаки «человек посередине» (MitM).

Шифрование данных при передаче, чаще всего реализуемое с помощью протокола Transport Layer Security (TLS), защищает от многих из этих рисков.

Шифрование данных при передаче, чаще всего реализуемое с помощью протокола Transport Layer Security (TLS), защищает от многих из этих рисков. - Защищает данные в облачном хранилище — когда данные хранятся в общедоступном облаке, они могут подвергаться гораздо более широкому спектру угроз, включая случайное попадание в Интернет, доступ других арендаторов облака и злоумышленников внутри облака провайдер. Шифрование данных в облачном хранилище по умолчанию обеспечивает уровень защиты от всех этих угроз.

- Обеспечивает безопасность удаленной работы — с массовым ростом удаленной работы многие сотрудники хранят данные за пределами физических офисов, и сотрудники все чаще получают доступ к корпоративным системам с личных устройств. Обеспечение шифрования данных, где бы они ни хранились, может значительно повысить безопасность в этих сценариях.

- Защищает интеллектуальную собственность — для многих организаций интеллектуальная собственность является стратегическим активом, который может стоить миллионы.

Шифруя эти данные и безопасно управляя ключами шифрования, организация может сделать их бесполезными для злоумышленника.

Шифруя эти данные и безопасно управляя ключами шифрования, организация может сделать их бесполезными для злоумышленника.

Cloudian HyperStore: безопасное крупномасштабное хранилище со встроенным шифрованием

Чтобы убедиться, что ваши данные зашифрованы, а ваши ключи безопасности правильно управляются, требуется много работы. Cloudian HyperStore — это локальное решение для хранения объектов, которое может помочь вам упростить эти процессы в вашем облаке, независимо от того, является ли оно частным, общедоступным или гибридным.

HyperStore полностью совместим с S3 API и включает автоматическую проверку данных и шифрование. Он использует два метода шифрования на стороне сервера, SSE/SSE-C и Keysecure, а также поддерживает использование сторонних систем управления ключами для обеспечения безопасности ваших данных при хранении. HTTPS используется для запросов на загрузку и выгрузку, чтобы обеспечить защиту данных при передаче. Шифрованием можно управлять на уровне корзины вплоть до отдельных объектов, что дает вам полный контроль.