Основные виды атак на инфраструктуру и концепция защиты от них — «Онланта»

На сегодняшний день большое количество кибератак является успешным по нескольким причинам: они не зависят от местоположения киберпреступника и удаленности от него потенциальной жертвы, а также временных рамок и часовых поясов. Взломанная ИТ-среда может повлечь за собой критические для бизнеса последствия: нанести репутационный ущерб и снизить уровень доверия со стороны клиентов, ведь их данные тоже могут попасть в чужие руки. Взлом инфраструктуры сопряжен и с финансовыми рисками: вследствие оттока заказчиков и потери уникальных инновационных разработок организации, ее конкурентоспособность может значительно упасть на рынке. Ситуация усложняется тем, что методы и тактики злоумышленников постоянно эволюционируют. Хакеры непрерывно адаптируют свои атаки к новым реалиям и технологиям. Современные кибератаки максимально автоматизированы, что позволяет злоумышленникам ускорять их проведение и использовать искусственный интеллект для повышения успеха их реализации.

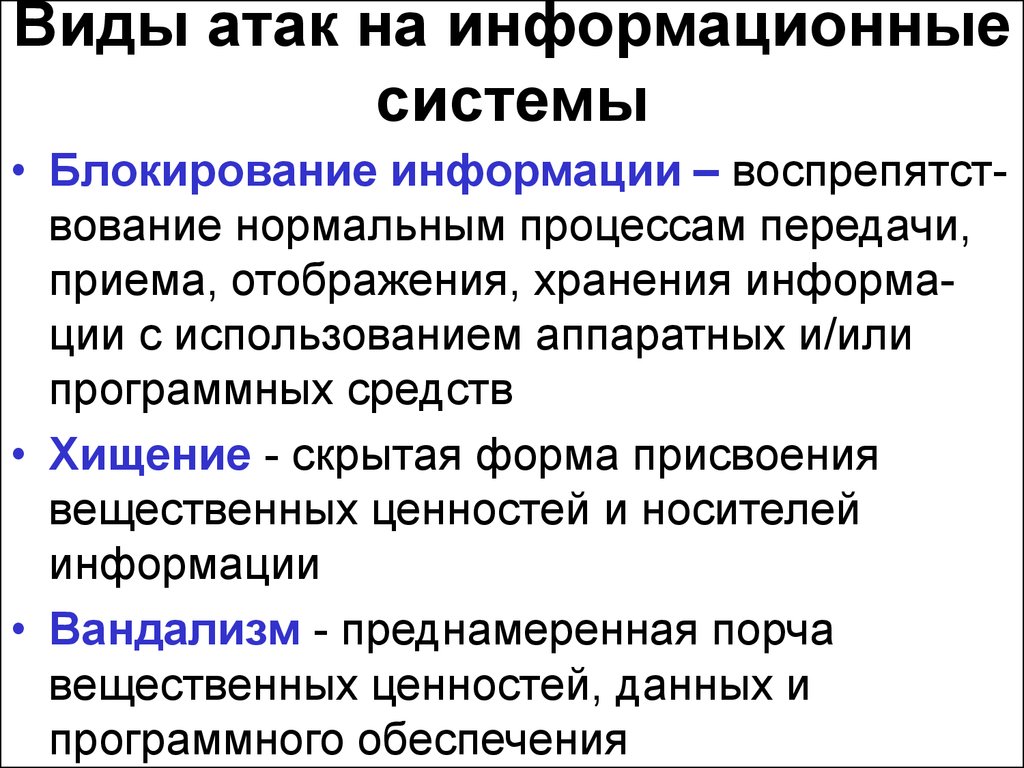

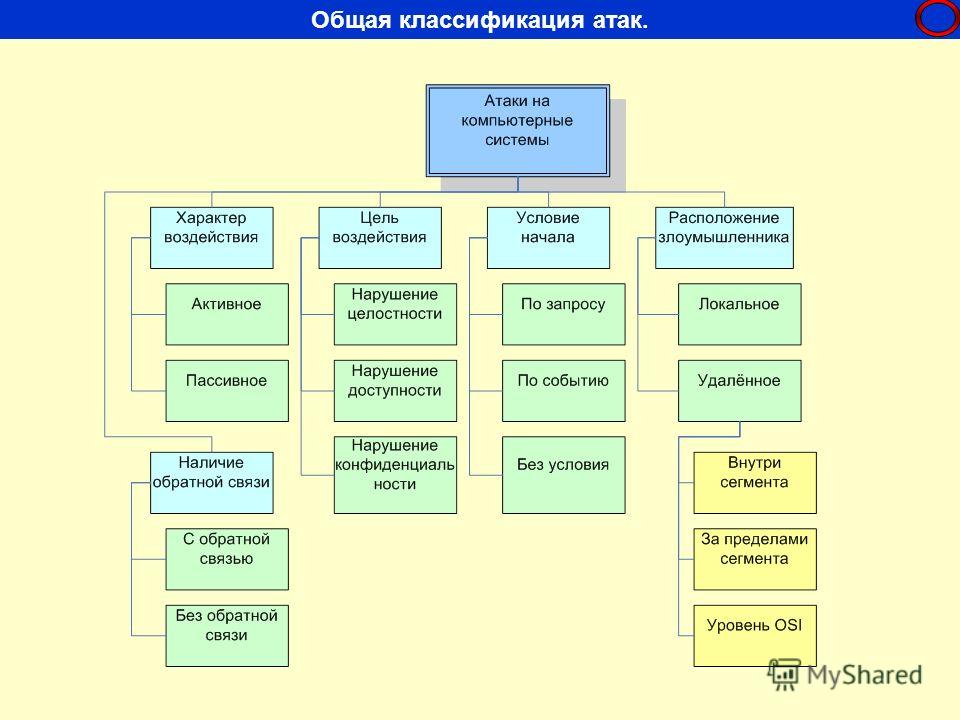

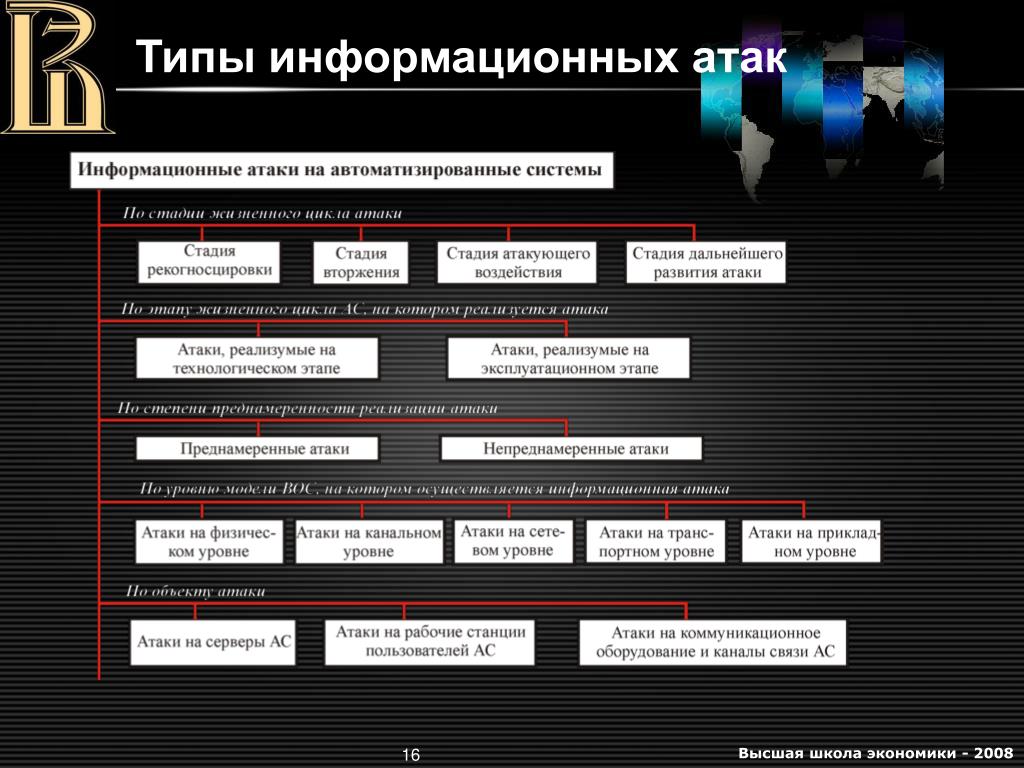

Основные типы и виды кибератак на инфраструктуру

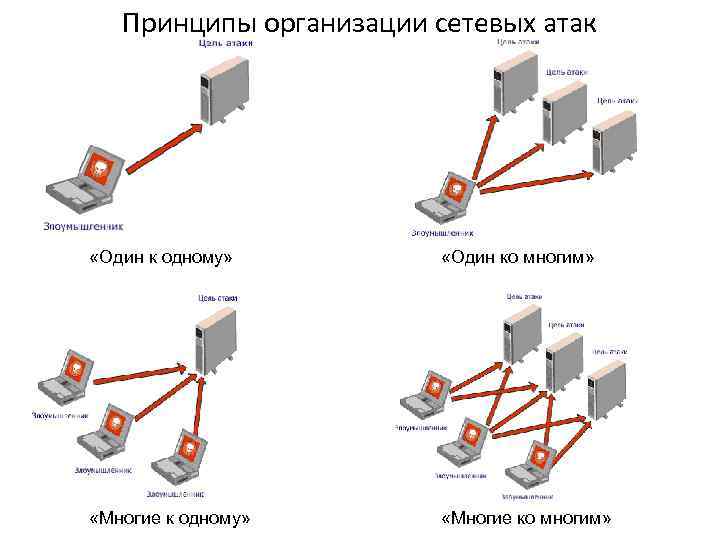

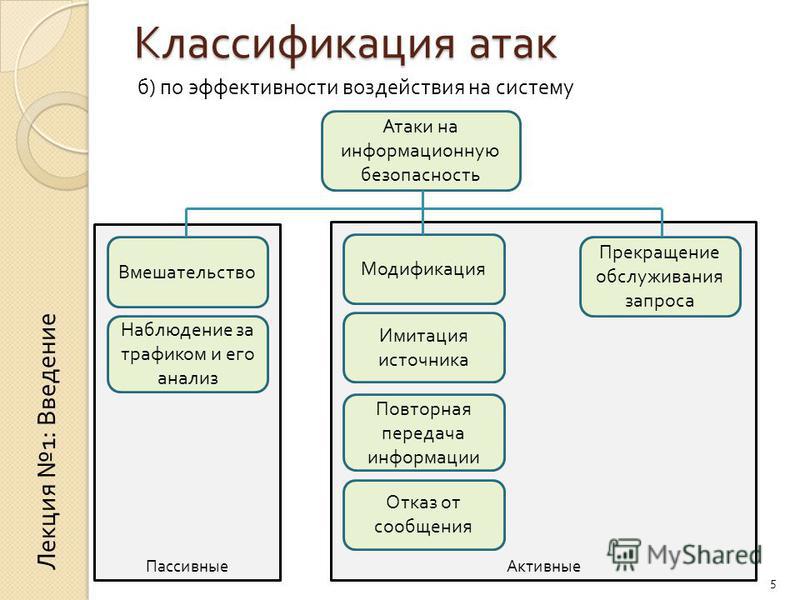

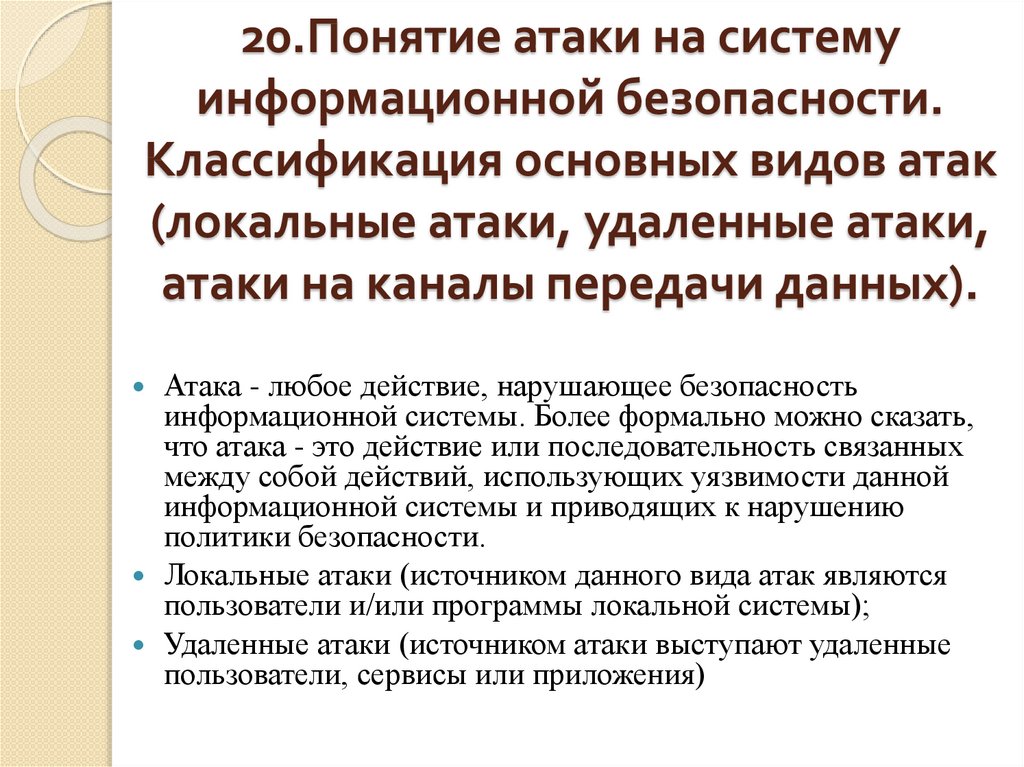

Как правило, не имеет значение, какую инфраструктуру вы используете – локальную или облачную. Если данные, которые вы передаете, имеют ценность, кто-то захочет их получить. Действия злоумышленников можно разделить на два основных вида – распределенные и целевые атаки.

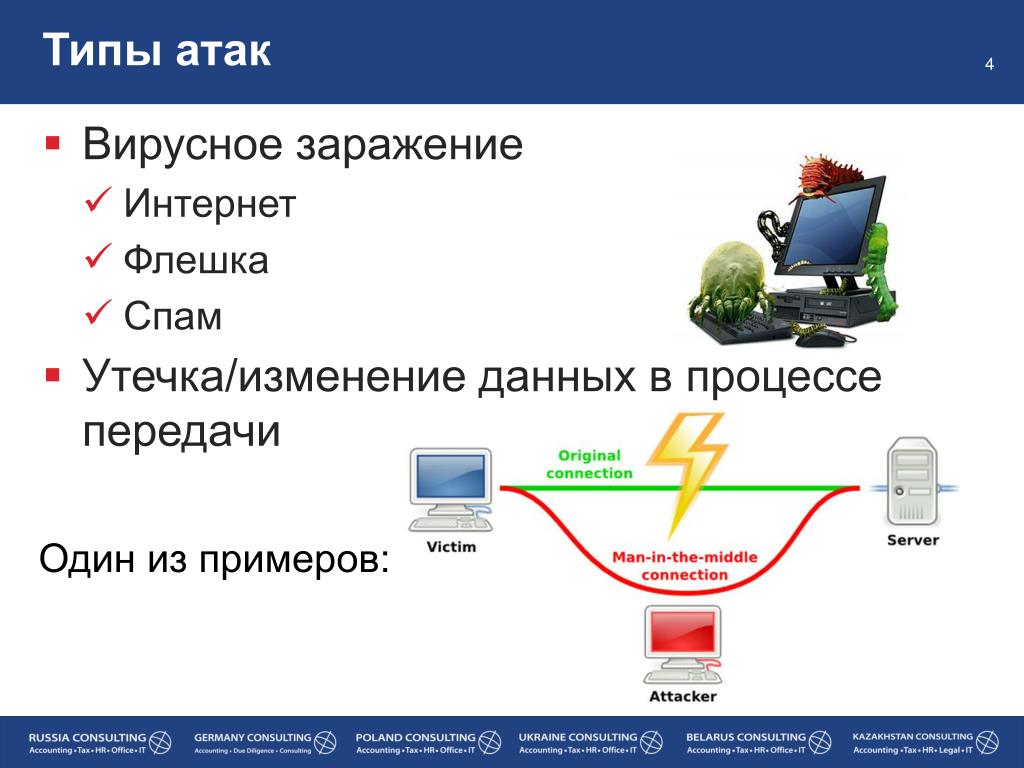

- Распределенные кибератаки представляют собой использование бот-сети и направлены одновременно на большое количество пользователей и ресурсов компаний. Как правило, в таких атаках используются утекшие базы данных организаций и пользователей.

- Целевыми атаками (APT) называют заранее спланированное «нападение» на конкретную компанию или инфраструктуру. При этих инцидентах злоумышленник не только получает доступ к внутренним ресурсам, но и остается в сети компании, пока его не обнаружат, – это могут быть дни, месяцы и даже годы.

Целевые атаки реализуются хакерами с высокими техническими компетенциями. Они используют автоматизированные инструменты, самостоятельно определяют векторы атаки, эксплуатируют 0-day уязвимости и некоторые особенности системы, опираясь на свой опыт.

Целевые атаки реализуются хакерами с высокими техническими компетенциями. Они используют автоматизированные инструменты, самостоятельно определяют векторы атаки, эксплуатируют 0-day уязвимости и некоторые особенности системы, опираясь на свой опыт.

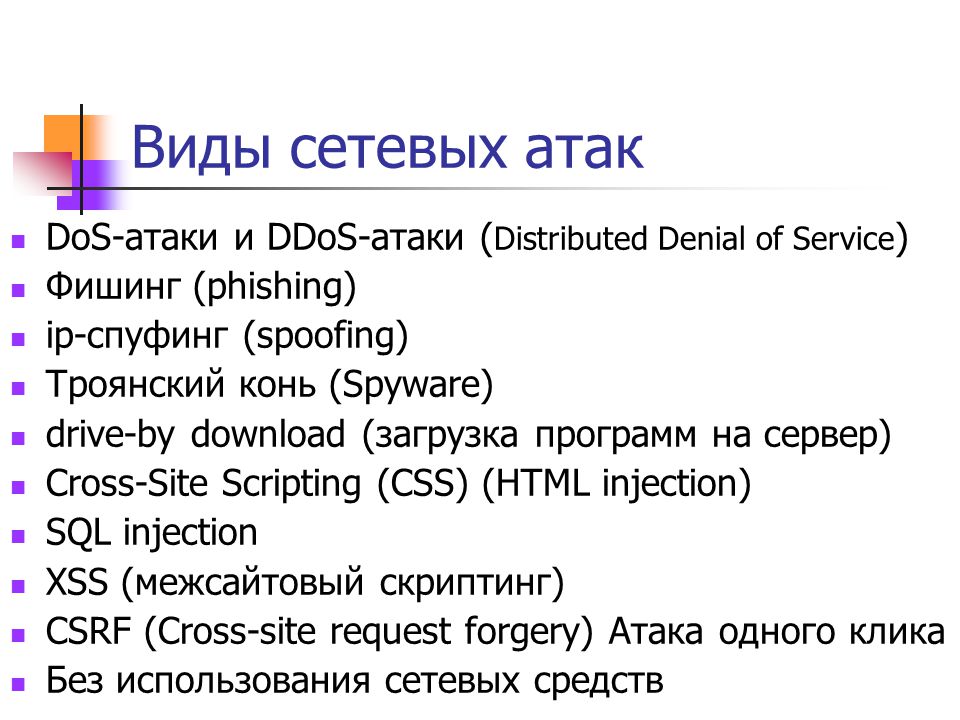

Кибератаки представляют опасность как для обычных пользователей, так и для бизнеса. В обоих случаях последствия могут быть не просто неприятными, но и критическими. Согласно статистике за 2020 год, представленной компанией Acronis, DDoS-атаки, фишинг и атаки на видеоконференции возглавили список киберугроз. Однако и другие типы атак приносят массу проблем как бизнесу, так и обычным пользователям. Злоумышленники шантажируют пользователей мессенджеров с помощью ботов, влезают в сеть через QR-коды и используют уязвимости в настройках или шифровании легальной сети, а также прибегают к классике жанра – атакам «грубой силы». Для того, чтобы лучше понимать действия злоумышленников, необходимо знать, какие существуют типы атак на инфраструктуру и их ключевые особенности.

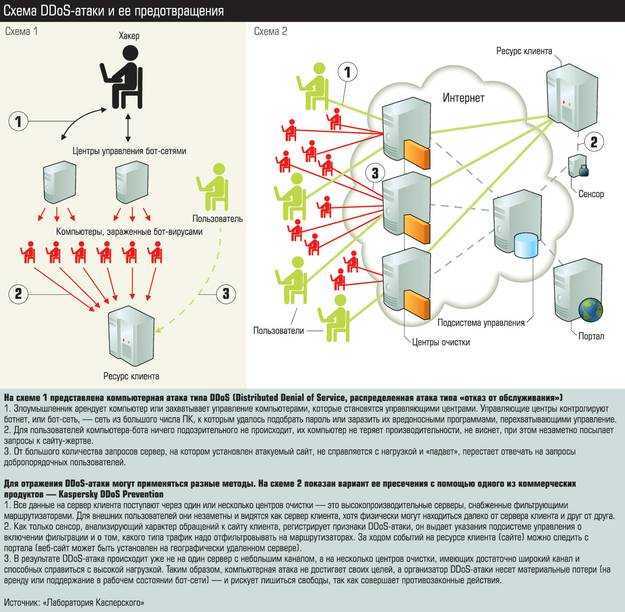

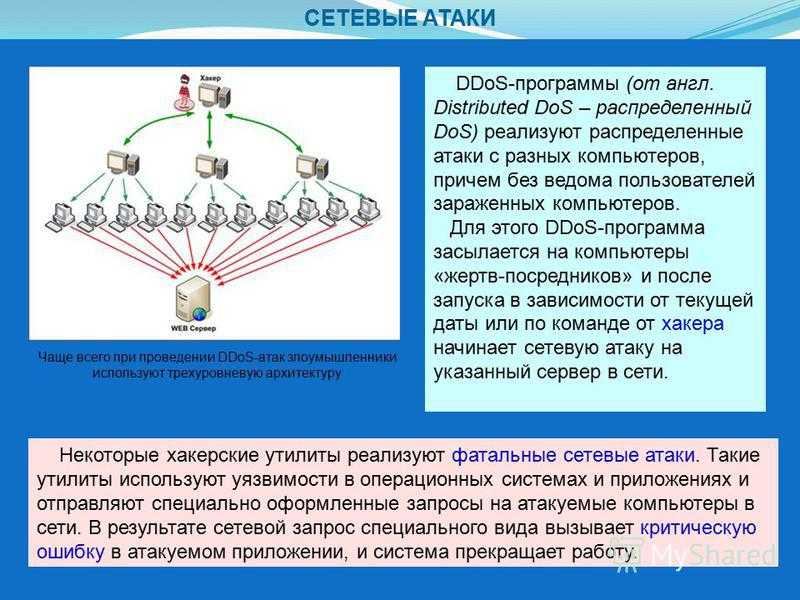

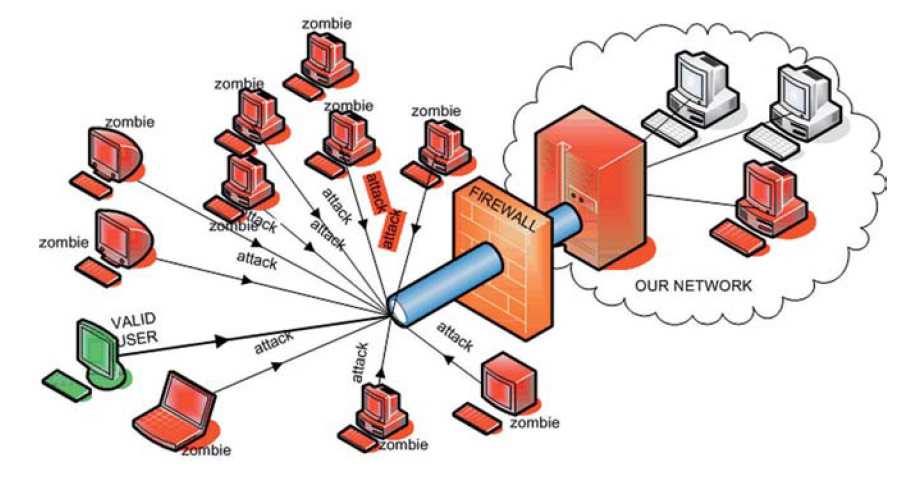

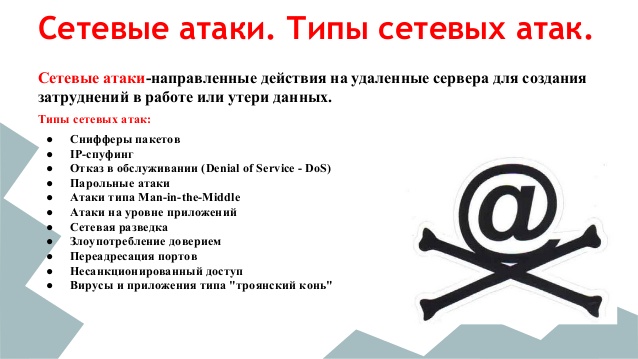

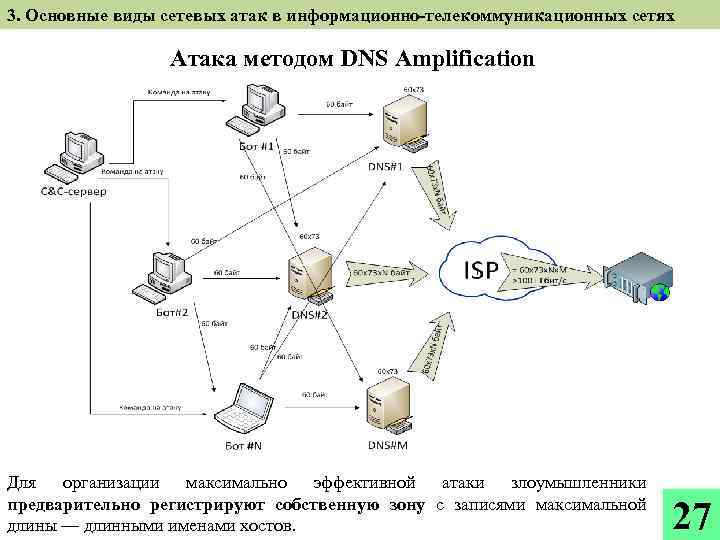

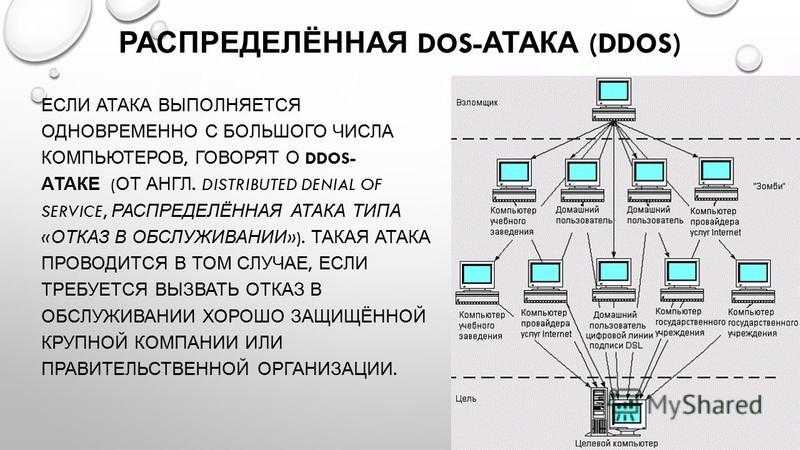

- DDoS-атаки. Распределенные атаки типа «отказ в обслуживании» реализуются за счет использования нескольких скомпрометированных компьютерных систем в качестве источников атакующего трафика. Эти атаки забивают системы большим количеством запросов, в результате чего пропускная способность снижается, и системы становятся перегруженными и недоступными. По сути, DDoS-атака похожа на неожиданную пробку, забивающую шоссе.

- Фишинг. В основе фишинговых атак лежит использование электронных писем, которые могут быть замаскированы под легитимные сообщения от различных компаний. В таком фейковом сообщении злоумышленники могут предлагать перейти по ссылке, скачать зараженный файл или просить передать конфиденциальные данные пользователя – логины, пароли и номера счетов банковских карт.

- Brute-force. Атаки «грубой силой» являются довольно простым методом проникновения в инфраструктуру и представляют собой «угадывание» учетных записей пользователя.

Некоторые злоумышленники используют приложения и скрипты в качестве инструментов перебора, которые пробуют множество комбинаций паролей, чтобы обойти процессы аутентификации. Если пароль слабый, то злоумышленникам понадобится всего пару секунд, поэтому бизнес должен применять строгую политику паролей.

Некоторые злоумышленники используют приложения и скрипты в качестве инструментов перебора, которые пробуют множество комбинаций паролей, чтобы обойти процессы аутентификации. Если пароль слабый, то злоумышленникам понадобится всего пару секунд, поэтому бизнес должен применять строгую политику паролей. - Боты. Это программный робот, который имитирует или заменяет поведение человека и выполняет простые задачи со скоростью, которая превышает пользовательскую активность. Некоторые боты бывают полезными, и их действия направлены на поддержку пользователей, однако существуют и вредоносные. К примеру, они используются для автоматического сканирования веб-сайтов и поиска уязвимостей, а также выполнения простых кибератак.

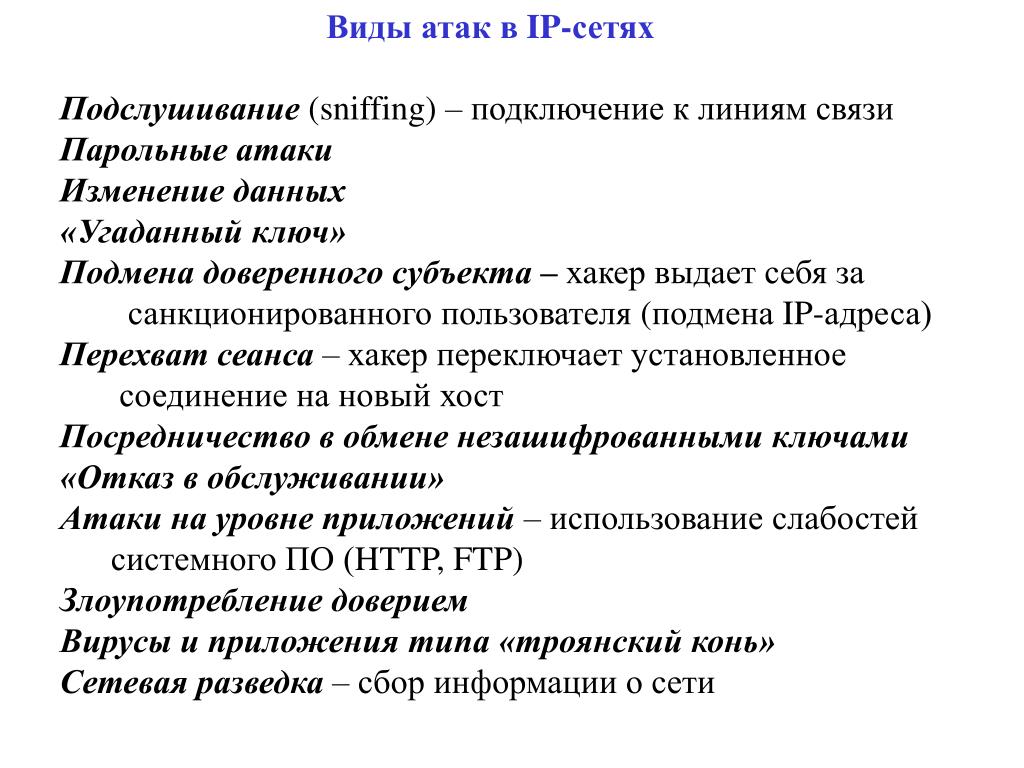

- Атака через посредника (MITM). При данном типе атаки киберпреступник становится «третьим лишним» и пропускает весь веб-трафик через себя. В этот момент потенциальная жертва ни о чем не подозревает, что приводит к тому, что все учетные данные для входа в системы оказываются у злоумышленника.

После полученная информация может быть использована для кражи корпоративных данных или несанкционированных переводов средств.

После полученная информация может быть использована для кражи корпоративных данных или несанкционированных переводов средств.

Как обезопасить бизнес

Грамотный выбор инструментов обеспечения безопасности ИТ-ландшафта – залог сохранения конфиденциальности и сохранности корпоративных данных. Меры по обеспечению ИБ можно разделить на три ключевых вида: технические средства, организационные меры и профилактические проверки уровня защищенности.

Технические средства

- WAF-комплекс. Это межсетевой экран для веб-приложений, основными функциями которого являются выявление и блокировка атак. С помощью WAF-комплекса можно не только выявлять вредоносный трафик, но и также определять, какие атаки были направлены на бизнес-критичные системы. Внедрение этого инструмента позволяет бизнесу защититься от атак на бизнес-логику приложений.

- Межсетевые экраны (FW). Межсетевые экраны являются цифровым защитным барьером вокруг ИТ-инфраструктуры, который защищает сеть и предотвращает несанкционированный доступ.

Межсетевые экраны обеспечивают безопасность сети путем фильтрации входящего и исходящего сетевого трафика на основе набора правил. В целом, задача межсетевых экранов состоит в том, чтобы уменьшить или исключить возникновение нежелательных сетевых подключений, позволяя при этом свободно протекать всем законным коммуникациям.

Межсетевые экраны обеспечивают безопасность сети путем фильтрации входящего и исходящего сетевого трафика на основе набора правил. В целом, задача межсетевых экранов состоит в том, чтобы уменьшить или исключить возникновение нежелательных сетевых подключений, позволяя при этом свободно протекать всем законным коммуникациям. - Антивирус. Антивирус – это программа, которая обнаруживает заражение и выполняет действия по его устранению: лечит или удаляет зараженные файлы. Антивирусное ПО работает и как профилактическое средство: оно не только борется, но и предотвращает заражение компьютера в будущем. Антивирусное программное обеспечение позволяет бизнесу защититься от шпионского ПО, вредоносных программ, фишинговых атак, спам-атак и других киберугроз.

- DLP – это набор инструментов и процессов, которые применяюся для предотвращения потери и нелегитимного использования конфиденциальных данных. DLP-система отслеживает весь трафик в защищенной корпоративной сети и позволяет выявлять нарушение политик, несанкционированный доступ к данным со стороны неавторизованных пользователей и блокировать попытки несанкционированной передачи критически важных корпоративных данных.

- Почтовая защита. Основная линия защиты корпоративной почты – это безопасный шлюз. Он фильтрует вредоносные сообщения и отправляет их в карантин. Безопасный шлюз электронной почты может блокировать до 99,99% спама, обнаруживать и удалять письма, содержащие вредоносные ссылки или вложения.

- SIEM-системы. Такие системы собирают и объединяют данные со всей ИТ-инфраструктуры: от хост-систем и приложений до устройств безопасности. После происходит классификация и анализ инцидентов и событий. SIEM-системы на основе правил корреляции получаемых событий выявляют потенциальные инциденты ИБ и уведомляют об этом администратора безопасности.

Организационные меры

- Повышение осведомленности. Регулярные внутрикорпоративные вебинары и обучение основам ИБ жизненно необходимы для каждой компании. Это позволяет повысить осведомленность сотрудников и убедиться, что они обладают навыками, необходимыми для обнаружения и противодействия атакам.

- Разграничение прав и ролей сотрудников. Полный доступ каждого сотрудника ко всем данным компании имеет свои риски – утечка клиентских баз, инсайдерская торговля и раскрытие информации об инновационной деятельности. Компаниям необходимо четко разграничивать права доступа пользователей к корпоративным системам, файлам и оборудованию.

Регулярная проверка защищенности: PenTest + аудит

Аудит информационной безопасности ИТ-инфраструктуры – это независимая оценка уровня защищенности компании на соответствие признанным практикам в области обеспечения ИБ, а также законодательным требованиям: международному стандарту ISO/IEC 27001, ФЗ-152 «О персональных данных» и ФЗ-187 «О безопасности критической информационной инфраструктуры». В аудит входят оценка эффективности и надежности существующих методов защиты, анализ слабых мест и уязвимостей, а также оценка их критичности и разработка рекомендаций по их устранению.

Аудит ИБ – важнейшая мера при разработке концепции защиты ИТ-ландшафта. Однако по-настоящему она эффективна только в том случае, если осуществляется с определенной периодичностью, а не как разовая инициатива.

Однако по-настоящему она эффективна только в том случае, если осуществляется с определенной периодичностью, а не как разовая инициатива.

Помимо аудита, стоит обратить внимание и на тестирование на проникновение – PenTest. Это имитация реальной атаки с применением техник и методов, которые используют злоумышленники с целью выявления уязвимых точек в ИТ-инфраструктуре компании. Проведение PenTest позволяет бизнесу получить реальную оценку и полноценную картину уровня защищенности инфраструктуры и всех информационных систем, а также сформировать список действий и мероприятий, необходимых для повышения уровня безопасности.

В заключение

Обеспечение информационной безопасности является одной из ключевых задач бизнеса. Безопасность должна быть как на техническом уровне, в который входят все необходимые инструменты по защите инфраструктуры, так и на организационном – сотрудники компании всегда должны быть в курсе последних новостей в сфере ИБ и актуальных техниках киберпреступников. Только комплексный и проактивный подход к обеспечению ИБ позволит добиться высокого уровня безопасности и сохранить конфиденциальные данные внутри организации.

Только комплексный и проактивный подход к обеспечению ИБ позволит добиться высокого уровня безопасности и сохранить конфиденциальные данные внутри организации.

Была ли полезна статья?

Расскажите друзьям:

Виды хакерских атак. — it-black.ru

В прошлой статье я немного рассказал кто такие хакеры, а в этой статье хочу продолжить данную тему и написать о видах хакерских атак и дать рекомендации по их предотвращению.

Атакой (attack) на информационную систему называется действие или последовательность связанных между собой действий нарушителя, которые приводят к реализации угрозы путем использования уязвимостей этой информационной системы. Приступим к изучению атак:

Fishing

Fishing (или Фишинг). Смысл его в том, чтобы получить от пользователей информацию (пароли, номера кредитных карт и т.д.) или деньги. Этот приём направлен не на одного пользователя, а на многих. Например, письма якобы от службы технической поддержки рассылаются всем известным клиентам какого-либо банка.

Например, письма якобы от службы технической поддержки рассылаются всем известным клиентам какого-либо банка.

В письмах обычно содержится просьба выслать пароль к учётной записи, якобы из-за проведения каких-либо технических работ. Подобные письма, обычно очень правдоподобно и грамотно составлены, что, возможно, подкупает доверчивых пользователей.

Рекомендации: Паранойя – лучшая защита. Не доверяйте ничему подозрительному, никому не давайте свои данные. Администраторам не нужно знать Ваш пароль, если он предназначен для доступа к их серверу. Они полностью управляют сервером и могут сами посмотреть пароль или изменить его.

Подробнее можете узнать в статье “Фишинг“.

Социальная инженерия

Социальная инженерия – это не технический, а психологический приём. Пользуясь данными, полученными при инвентаризации, взломщик может позвонить какому-либо пользователю (например, корпоративной сети) от имени администратора и попытаться узнать у него, например, пароль.

Это становится возможным, когда в больших сетях, пользователи не знают всех работников, и тем более не всегда могут точно узнать их по телефону. Кроме этого, используются сложные психологические приёмы, поэтому шанс на успех сильно возрастает.

Рекомендации: те же самые. Если действительно есть необходимость, то сообщите нужные данные лично. Если Вы записали пароль на бумаге, не оставляйте её где попало и по возможности уничтожайте, а не просто выбрасывайте в мусорную корзину.

Подробнее прочитайте в нашей статье “Социальная инженерия“.

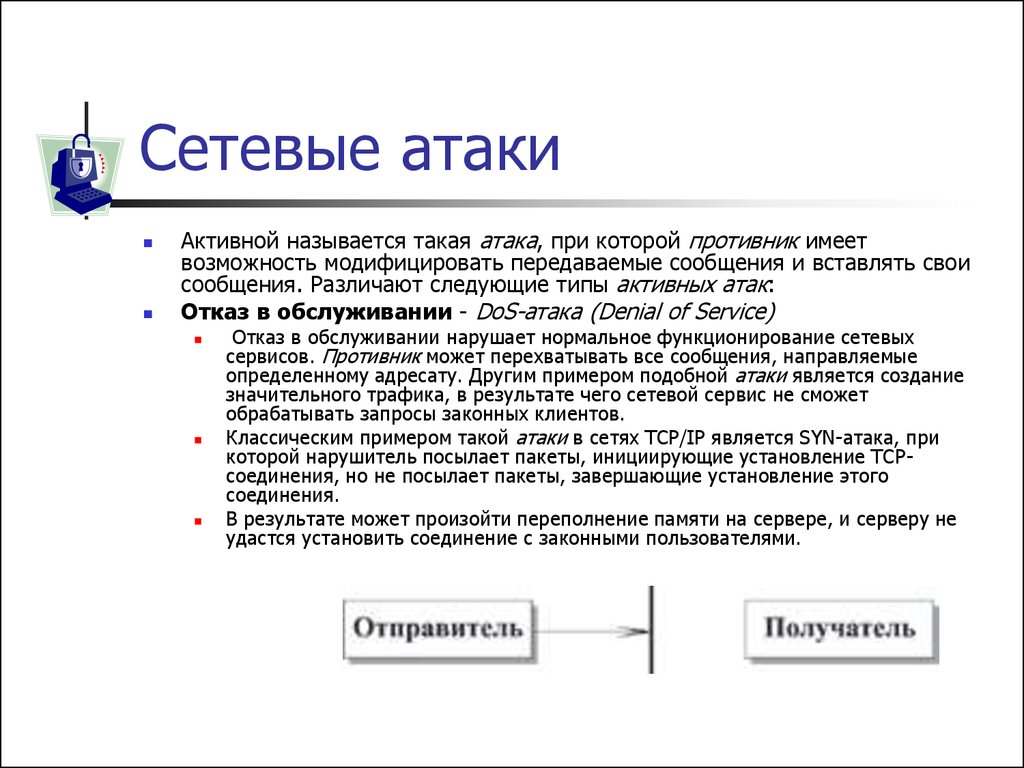

DoS

DoS (Denial of Service или Отказ от Обслуживания). Это не отдельная атака, а результат атаки. Используется для вывода системы или отдельных программ из строя. Для этого взломщик особым образом формирует запрос к какой-либо программе, после чего она перестаёт функционировать. Требуется перезагрузка, чтобы вернуть рабочее состояние программы.

Smurf

Smurf (атака, направленная на ошибки реализации TCP-IP протокола). Сейчас этот вид атаки считается экзотикой, однако раньше, когда TCP-IP протокол был достаточно новым, в нём содержалось некоторое количество ошибок, которые позволяли, например, подменять IP адреса.

Однако, этот тип атаки применяется до сих пор. Некоторые специалисты выделяют TCP Smurf, UDP Smurf, ICMP Smurf. Конечно, такое деление основано на типе пакетов.

Рекомендации: коммутаторы CISCO предоставляют хорошую защиту, как и многие другие, а также свежее ПО и межсетевые экраны; необходимо блокировать широковещательные запросы.

UDP Storm

UDP Storm (UDP шторм) – используется в том случае, если на жертве открыто как минимум два UDP порта, каждый из которых отсылает отправителю какой-нибудь ответ. Например, порт 37 с сервером time на запрос отправляет текущую дату и время. Взломщик отправляет UDP пакет на один из портов жертвы, но в качестве отправителя указывает адрес жертвы и второй открытый UDP порт жертвы.

Тогда порты начинают бесконечно отвечать друг другу, что снижает производительность. Шторм прекратится, как только один из пакетов пропадёт (например, из-за перегрузки ресурсов).

Рекомендации: по возможности исключить использование сервисов, которые принимают UDP пакеты, либо отрезать их от внешней сети межсетевым экраном.

UDP Bomb

UDP Bomb – взломщик отправляет системе UDP пакет с некорректными полями служебных данных. Данные могут быть нарушены как угодно (например, некорректная длина полей, структура). Это может привести к аварийному завершению. Рекомендации: обновите ПО.

Mail Bombing

Mail Bombing («Почтовая бомбёжка»). Если на атакуемом компьютере есть почтовый сервер, то на него посылается огромное количество почтовых сообщений с целью вывода его из строя.

Кроме того, такие сообщения сохраняются на жёстком диске сервера и могут переполнить его, что может вызвать DoS. Конечно, сейчас эта атака, скорее история, но в некоторых случаях всё же может быть использована. Рекомендации: грамотная настройка почтового сервера.

Конечно, сейчас эта атака, скорее история, но в некоторых случаях всё же может быть использована. Рекомендации: грамотная настройка почтового сервера.

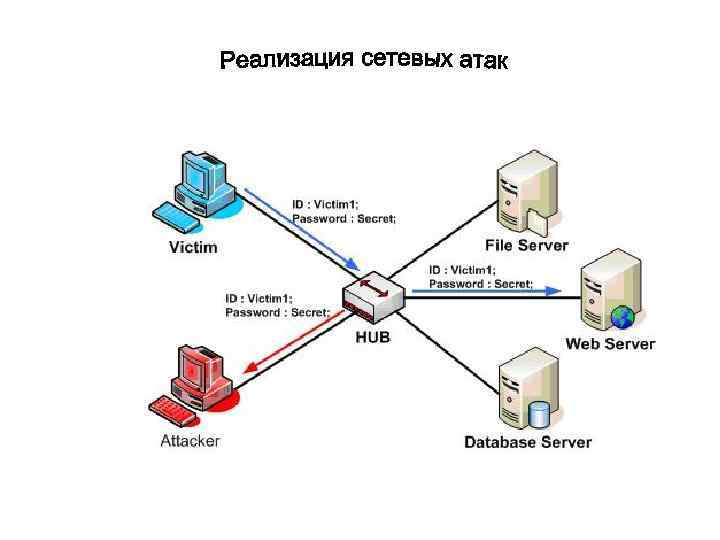

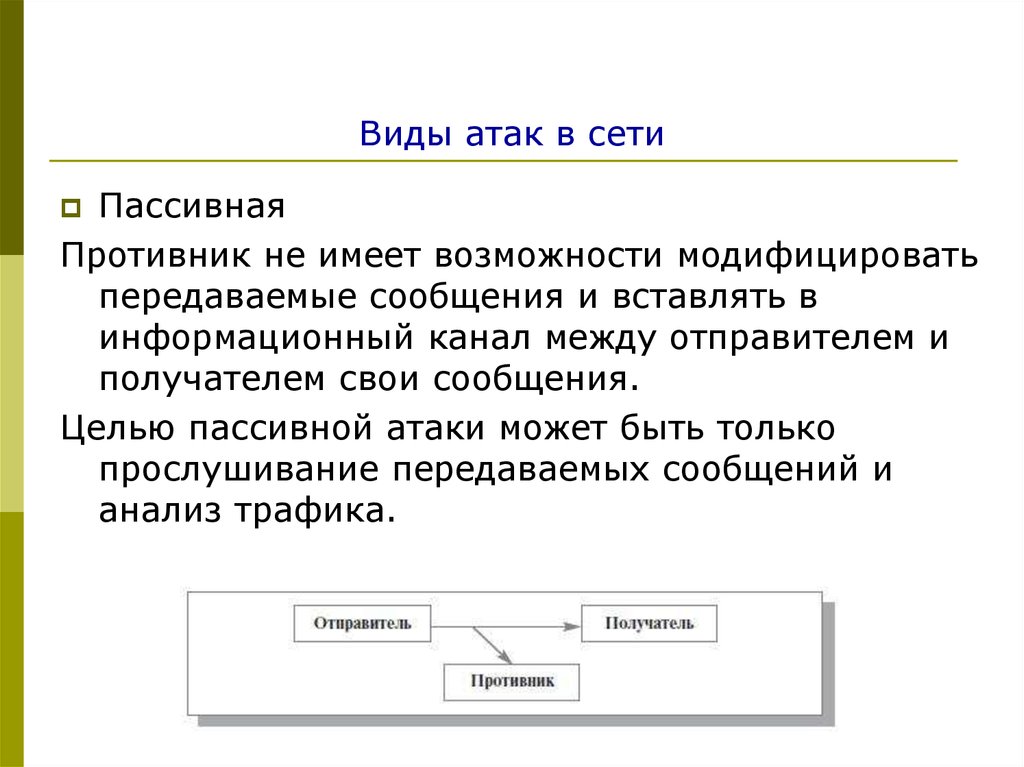

Sniffing

Sniffing (Сниффинг или прослушивание сети). В том случае, если вместо коммутаторов в сети установлены концентраторы, полученные пакеты рассылаются всем компьютерам в сети, а дальше уже компьютеры определяют для них этот пакет или нет.

Если взломщик получит доступ к компьютеру, который включен в такую сеть, или получит доступ к сети непосредственно, то вся информация, передаваемая в пределах сегмента сети, включая пароли, станет доступна.

Взломщик просто поставит сетевую карту в режим прослушивания и будет принимать все пакеты независимо от того, ему ли они предназначались.

Рекомендации: используйте коммутаторы вместо концентраторов, шифруйте трафик.

Подробнее можете узнать в статье “Снифферы“.

IP Hijack

IP Hijack (IP хайджек). Если есть физический доступ к сети, то взломщик может «врезаться» в сетевой кабель и выступить в качестве посредника при передаче пакетов, тем самым он будет слушать весь трафик между двумя компьютерами. Очень неудобный способ, который часто себя не оправдывает, за исключением случаев, когда никакой другой способ не может быть реализован.

Подобное включение само по себе неудобно, хотя есть устройства, которые немного упрощают эту задачу, в частности они следят за нумерацией пакетов, чтобы избежать сбоя и возможного выявления вторжения в канал.

Рекомендации: следите за доступом к кабелям, например, используйте короба. Шифруйте трафик.

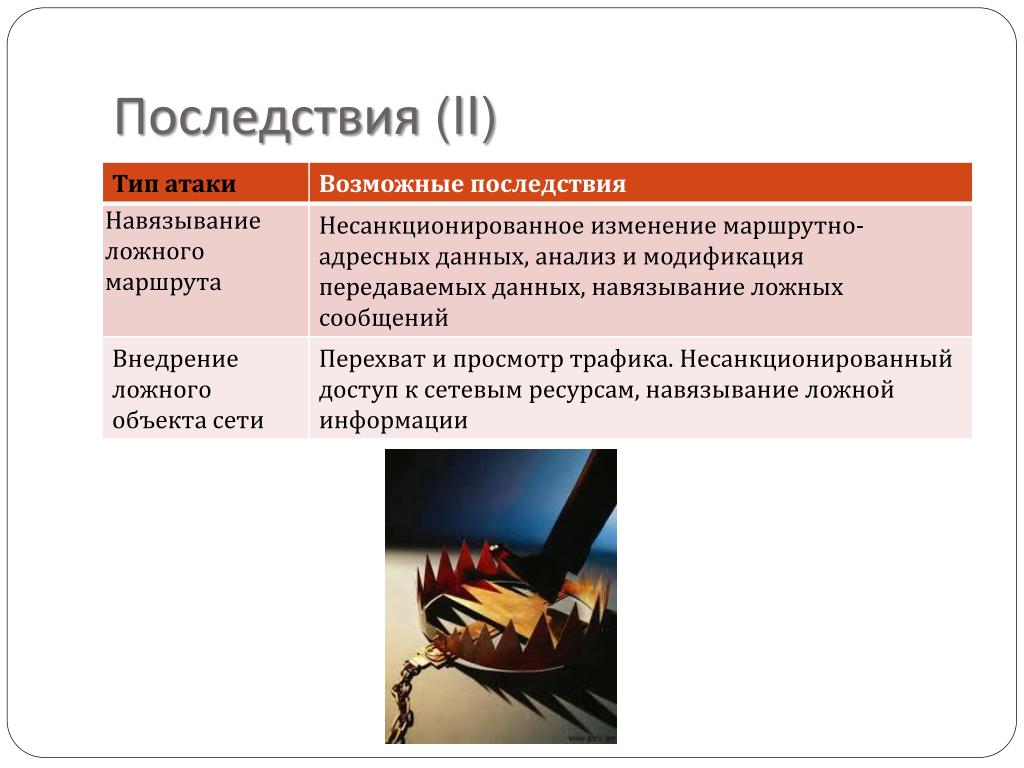

Dummy DNS Server

Dummy DNS Server (ложный DNS Сервер). Если настройки сети поставлены в автоматический режим, то при включении в сеть, компьютер «спрашивает» кто будет его DNS сервером, к которому он в дальнейшем будет отправлять DNS запросы.

При наличии физического доступа к сети, взломщик может перехватить такой широковещательный запрос и ответить, что его компьютер будет DNS сервером.

После этого он сможет отправлять обманутую жертву по любому маршруту. Например, жертва хочет пройти на сайт банка и перевести деньги, взломщик может отправить её на свой компьютер, где будет сфабрикована форма ввода пароля. После этого пароль будет принадлежать взломщику.

Достаточно сложный способ, потому что взломщику необходимо ответить жертве раньше, чем DNS сервер.

Рекомендации: по возможности ограничьте доступ к сети посторонних.

IP-Spoofing

IP-Spoofing (Спуфинг или Подмена IP адреса). Атакующий подменяет свой реальный IP фиктивным. Это необходимо, если доступ к ресурсу имеют только определённые IP адреса. Взломщику нужно изменить свой реальный IP на «привилегированный» или «доверенный», чтобы получить доступ. Этот способ может быть использован по-другому.

Этот способ может быть использован по-другому.

После того, как два компьютера установили между собой соединение, проверив пароли, взломщик может вызвать на жертве перегрузку сетевых ресурсов специально сгенерированными пакетами. Тем самым он может перенаправить трафик на себя и таким образом обойти процедуру аутентификации.

Рекомендации: угрозу снизит уменьшение времени ответного пакета с установленными флагами SYN и ACK, а также увеличить максимальное количество SYN-запросов на установление соединения в очереди (tcp_max_backlog). Так же можно использовать SYN-Cookies.

Software vulnerabilities

Software vulnerabilities (Ошибки ПО). Использование ошибок в программном обеспечении. Эффект может быть разный. От получения несущественной информации до получения полного контроля над системой. Атаки через ошибки ПО самые популярные во все времена.

Старые ошибки исправляются новыми версиями, но в новых версиях появляются новые ошибки, которые опять могут быть использованы.

Вирусы

Самая известная простому пользователю проблема. Суть во внедрении вредоносной программы в компьютер пользователя. Последствия могут быть различны и зависят от вида вируса, которым заражён компьютер.

Но в целом – от похищения информации до рассылки спама, организации DDoS атак, а так же получения полного контроля над компьютером. Помимо прикрепленного к письму файла, вирусы могут попасть в компьютер через некоторые уязвимости ОС.

Рекомендации: Пользуйтесь антивирусным программным обеспечением. Не ограничивайтесь только DrWEB или Kaspersky Anti-Virus (потому как они не проверяют реестр), используйте специализированные антивирусы против Malware, например Ad-Aware, SpyBot, XSpy.

Также не открывайте подозрительных вложений и вообще не открывайте программ от неизвестных отправителей. Даже если отправитель Вам знаком, всё равно сначала проверьте антивирусом.

10 типов кибератак, о которых следует знать в 2023 году

Сегодняшняя жизнь стала намного комфортнее благодаря различным цифровым устройствам и интернету для их поддержки. У всего хорошего есть обратная сторона, и это также относится к современному цифровому миру. Сегодня Интернет внес позитивные изменения в нашу жизнь, но вместе с этим возникает огромная проблема с защитой ваших данных. Это порождает кибератаки. В этой статье мы обсудим различные типы кибератак и способы их предотвращения.

У всего хорошего есть обратная сторона, и это также относится к современному цифровому миру. Сегодня Интернет внес позитивные изменения в нашу жизнь, но вместе с этим возникает огромная проблема с защитой ваших данных. Это порождает кибератаки. В этой статье мы обсудим различные типы кибератак и способы их предотвращения.

Что такое кибератака?

Прежде чем перейти к различным типам кибератак, мы сначала познакомим вас с кибератакой. Когда происходит несанкционированный доступ к системе/сети третьей стороной, мы называем это кибератакой. Человек, который осуществляет кибератаку, называется хакером/злоумышленником.

Кибератаки имеют несколько негативных последствий. Когда атака проводится, это может привести к утечке данных, что приведет к потере данных или манипулированию данными. Организации несут финансовые потери, подрывается доверие клиентов и наносится ущерб репутации. Чтобы обуздать кибератаки, мы внедряем кибербезопасность. Кибербезопасность — это метод защиты сетей, компьютерных систем и их компонентов от несанкционированного цифрового доступа.

Ситуация с COVID-19 также негативно повлияла на кибербезопасность. По данным Интерпола и ВОЗ, во время пандемии COVID-19 произошло заметное увеличение числа кибератак.

Теперь, когда вы знаете, что такое кибератака, давайте рассмотрим различные типы кибератак.

Типы кибератак

Сегодня в мире происходит множество разновидностей кибератак. Если мы знаем различные типы кибератак, нам становится легче защищать от них наши сети и системы. Здесь мы подробно рассмотрим первую десятку кибератак, которые могут затронуть отдельного человека или крупный бизнес, в зависимости от масштаба.

Начнем с различных типов кибератак в нашем списке:

1. Атака вредоносных программ

Это один из самых распространенных видов кибератак. «Вредоносное ПО» относится к вредоносным программным вирусам, включая червей, шпионское ПО, программы-вымогатели, рекламное ПО и трояны.

Троянский вирус маскируется под законное программное обеспечение. Программа-вымогатель блокирует доступ к ключевым компонентам сети, тогда как программа-шпион — это программа, которая крадет все ваши конфиденциальные данные без вашего ведома. Рекламное ПО — это программное обеспечение, которое отображает рекламный контент, например баннеры, на экране пользователя.

Программа-вымогатель блокирует доступ к ключевым компонентам сети, тогда как программа-шпион — это программа, которая крадет все ваши конфиденциальные данные без вашего ведома. Рекламное ПО — это программное обеспечение, которое отображает рекламный контент, например баннеры, на экране пользователя.

Вредоносное ПО проникает в сеть через уязвимость. Когда пользователь нажимает на опасную ссылку, он загружает вложение электронной почты или при использовании зараженного флеш-накопителя.

Давайте теперь посмотрим, как мы можем предотвратить атаку вредоносных программ:

- Используйте антивирусное программное обеспечение. Он может защитить ваш компьютер от вредоносных программ. Avast Antivirus, Norton Antivirus и McAfee Antivirus — это лишь некоторые из популярных антивирусных программ.

- Используйте брандмауэры. Брандмауэры фильтруют трафик, который может попасть на ваше устройство. Windows и Mac OS X имеют встроенные брандмауэры по умолчанию, которые называются Брандмауэр Windows и Брандмауэр Mac.

- Будьте бдительны и не переходите по подозрительным ссылкам.

- Регулярно обновляйте ОС и браузеры.

2. Фишинговая атака

Фишинговые атаки — один из наиболее распространенных видов кибератак. Это тип атаки социальной инженерии, при которой злоумышленник выдает себя за доверенное лицо и отправляет жертве поддельные письма.

Не подозревая об этом, жертва открывает письмо и переходит по вредоносной ссылке или открывает вложение к письму. Таким образом злоумышленники получают доступ к конфиденциальной информации и учетным данным. Они также могут установить вредоносное ПО с помощью фишинговой атаки.

Фишинговые атаки можно предотвратить, выполнив следующие шаги:

- Тщательно изучайте получаемые электронные письма. Большинство фишинговых писем содержат серьезные ошибки, такие как орфографические ошибки и изменения формата по сравнению с законными источниками.

- Используйте панель инструментов для защиты от фишинга.

- Регулярно обновляйте свои пароли.

3. Атака на пароль

Это форма атаки, при которой хакер взламывает ваш пароль с помощью различных программ и инструментов для взлома паролей, таких как Aircrack, Cain, Abel, John the Ripper, Hashcat и т. д. и атаки кейлоггеров.

Ниже перечислены несколько способов предотвращения атак на пароли:

- Используйте надежные буквенно-цифровые пароли со специальными символами.

- Не используйте один и тот же пароль для нескольких веб-сайтов или учетных записей.

- Обновите свои пароли; это ограничит вашу подверженность атаке пароля.

- Не иметь открытых подсказок для пароля.

4. Атака «человек посередине»

Атака «человек посередине» (MITM) также известна как атака с прослушиванием. В этой атаке злоумышленник вмешивается в двусторонний обмен данными, т. е. перехватывает сеанс между клиентом и хостом. Таким образом хакеры крадут данные и манипулируют ими.

Как видно ниже, связь между клиентом и сервером прервана, вместо этого линия связи проходит через хакера.

АтакиMITM можно предотвратить, выполнив следующие шаги:

- Помните о безопасности используемого веб-сайта. Используйте шифрование на своих устройствах.

- Воздержитесь от использования общедоступных сетей Wi-Fi.

5. Атака путем внедрения кода SQL

Атака путем внедрения языка структурированных запросов (SQL) происходит на веб-сайте, управляемом базой данных, когда хакер манипулирует стандартным SQL-запросом. Он осуществляется путем внедрения вредоносного кода в поисковую строку уязвимого веб-сайта, в результате чего сервер раскрывает важную информацию.

В результате злоумышленник может просматривать, редактировать и удалять таблицы в базах данных. Злоумышленники также могут получить административные права через это.

Для предотвращения атаки SQL-инъекции:

- Используйте систему обнаружения вторжений, так как они предназначены для обнаружения несанкционированного доступа к сети.

- Выполните проверку введенных пользователем данных. С помощью процесса проверки он контролирует ввод данных пользователем.

6. Атака типа «отказ в обслуживании»

Атака типа «отказ в обслуживании» представляет собой серьезную угрозу для компаний. Здесь злоумышленники нацелены на системы, серверы или сети и наводняют их трафиком, чтобы исчерпать свои ресурсы и пропускную способность.

Когда это происходит, обслуживание входящих запросов становится непосильным для серверов, в результате чего веб-сайт, на котором он размещен, либо закрывается, либо замедляется. Это оставляет законные запросы на обслуживание без присмотра.

Это также известно как DDoS-атака (распределенный отказ в обслуживании), когда злоумышленники используют несколько скомпрометированных систем для запуска этой атаки.

Теперь посмотрим, как предотвратить DDoS-атаку:

- Запустите анализ трафика для выявления вредоносного трафика.

- Обратите внимание на предупреждающие знаки, такие как замедление работы сети, периодические отключения веб-сайтов и т.

д. В такие моменты организация должна без промедления предпринять необходимые шаги.

д. В такие моменты организация должна без промедления предпринять необходимые шаги. - Составьте план реагирования на инциденты, подготовьте контрольный список и убедитесь, что ваша команда и центр обработки данных могут справиться с DDoS-атакой.

- Поручите предотвращение DDoS-атак поставщикам облачных услуг.

7. Внутренняя угроза

Как следует из названия, внутренняя угроза связана не с третьей стороной, а с внутренним лицом. В таком случае; это может быть человек из организации, который знает все об организации. Внутренние угрозы могут нанести огромный ущерб.

Инсайдерские угрозы широко распространены на малых предприятиях, поскольку сотрудники имеют доступ к нескольким учетным записям с данными. Причин такой формы нападения много, это может быть и жадность, и злой умысел, и даже невнимательность. Внутренние угрозы трудно предсказать и, следовательно, сложно.

Для предотвращения атаки внутренней угрозы:

- Организации должны иметь хорошую культуру осведомленности о безопасности.

- Компании должны ограничивать доступ сотрудников к ИТ-ресурсам в зависимости от их должностных обязанностей.

- Организации должны обучать сотрудников выявлять внутренние угрозы. Это поможет сотрудникам понять, когда хакер манипулировал или пытался использовать данные организации не по назначению.

8. Криптоджекинг

Термин Cryptojacking тесно связан с криптовалютой. Криптоджекинг происходит, когда злоумышленники получают доступ к чужому компьютеру для майнинга криптовалюты.

Доступ получен путем заражения веб-сайта или манипулирования жертвой для перехода по вредоносной ссылке. Для этого они также используют онлайн-рекламу с кодом JavaScript. Жертвы не знают об этом, так как код майнинга Crypto работает в фоновом режиме; задержка казни — единственный знак, свидетелями которого они могут быть.

Криптоджекинг можно предотвратить, выполнив следующие шаги:

- Обновите свое программное обеспечение и все приложения безопасности, так как криптоджекинг может заразить самые незащищенные системы.

- Провести обучение сотрудников по вопросам криптоджекинга; это поможет им обнаруживать угрозы криптоджекинга.

- Установите блокировщик рекламы, так как реклама является основным источником скриптов для криптоджекинга. Также есть расширения, такие как MinerBlock, который используется для идентификации и блокировки скриптов крипто-майнинга.

9. Эксплойт нулевого дня

Эксплойт нулевого дня происходит после объявления сетевой уязвимости; в большинстве случаев нет решения для уязвимости. Следовательно, поставщик уведомляет об уязвимости, чтобы пользователи знали об этом; однако эта новость доходит и до злоумышленников.

В зависимости от уязвимости поставщику или разработчику может потребоваться любое количество времени для устранения проблемы. Тем временем злоумышленники нацелены на обнаруженную уязвимость. Они стараются использовать уязвимость еще до того, как для нее будет реализовано исправление или решение.

Эксплойты нулевого дня можно предотвратить с помощью:

- В организациях должны быть четко согласованные процессы управления исправлениями.

Используйте управленческие решения для автоматизации процедур. Таким образом, он позволяет избежать задержек в развертывании.

Используйте управленческие решения для автоматизации процедур. Таким образом, он позволяет избежать задержек в развертывании. - Разработайте план реагирования на инциденты, который поможет вам справиться с кибератакой. Держите стратегию, сосредоточенную на атаках нулевого дня. Поступая таким образом, можно уменьшить ущерб или полностью избежать его.

10. Атака водопоя

Жертвой здесь является определенная группа организации, региона и т. д. При такой атаке злоумышленник нацелен на веб-сайты, которые часто используются целевой группой. Веб-сайты идентифицируются либо путем тщательного наблюдения за группой, либо путем угадывания.

После этого злоумышленники заражают эти сайты вредоносным ПО, которое заражает системы жертв. Вредоносное ПО в такой атаке нацелено на личную информацию пользователя. Здесь хакер также может получить удаленный доступ к зараженному компьютеру.

Давайте теперь посмотрим, как мы можем предотвратить атаку водопоя:

- Обновите свое программное обеспечение и уменьшите риск использования уязвимостей злоумышленником.

Не забывайте регулярно проверять наличие исправлений безопасности.

Не забывайте регулярно проверять наличие исправлений безопасности. - Используйте средства сетевой безопасности для выявления атак через водопой. Системы предотвращения вторжений (IPS) хорошо работают, когда дело доходит до обнаружения таких подозрительных действий.

- Чтобы предотвратить атаку Watering Hole, рекомендуется скрывать свои действия в сети. Для этого используйте VPN, а также используйте функцию приватного просмотра вашего браузера. VPN обеспечивает безопасное подключение к другой сети через Интернет. Он действует как щит для вашей активности в Интернете. NordVPN — хороший пример VPN.

Это были первые десять типов кибератак. Теперь давайте познакомим вас со следующим разделом нашей статьи о типах кибератак.

Как предотвратить кибератаки?

Хотя мы рассмотрели несколько способов предотвращения различных типов кибератак, которые мы обсуждали, давайте подведем итоги и рассмотрим несколько личных советов, которые вы можете использовать, чтобы избежать кибератаки в целом.

- Регулярно меняйте свои пароли и используйте надежные буквенно-цифровые пароли, которые трудно взломать. Воздержитесь от использования слишком сложных паролей, которые вы склонны забывать. Не используйте один и тот же пароль дважды.

- Регулярно обновляйте операционную систему и приложения. Это основной метод предотвращения любой кибератаки. Это устранит уязвимости, которыми часто пользуются хакеры. Используйте надежное и легитимное антивирусное программное обеспечение.

- Используйте брандмауэр и другие инструменты сетевой безопасности, такие как системы предотвращения вторжений, контроль доступа, безопасность приложений и т. д.

- Не открывайте электронные письма от неизвестных отправителей. Тщательно проверяйте полученные электронные письма на наличие лазеек и существенных ошибок.

- Используйте VPN. Это гарантирует, что он шифрует трафик между VPN-сервером и вашим устройством.

- Регулярно создавайте резервные копии своих данных.

По мнению многих специалистов по безопасности, идеально иметь три копии ваших данных на двух разных типах носителей и еще одну копию в удаленном месте (в облачном хранилище). Следовательно, даже в ходе кибератаки вы можете стереть данные вашей системы и восстановить их с помощью недавно выполненной резервной копии.

По мнению многих специалистов по безопасности, идеально иметь три копии ваших данных на двух разных типах носителей и еще одну копию в удаленном месте (в облачном хранилище). Следовательно, даже в ходе кибератаки вы можете стереть данные вашей системы и восстановить их с помощью недавно выполненной резервной копии. - Сотрудники должны знать принципы кибербезопасности. Они должны знать различные типы кибератак и способы борьбы с ними.

- Использовать двухфакторную или многофакторную аутентификацию. При двухфакторной аутентификации пользователям необходимо предоставить два разных фактора аутентификации для проверки себя. Если вас попросят указать более двух дополнительных методов аутентификации помимо вашего имени пользователя и пароля, мы называем это многофакторной аутентификацией. Это оказывается жизненно важным шагом для защиты вашей учетной записи.

- Защитите свои сети Wi-Fi и избегайте использования общедоступных сетей Wi-Fi без использования VPN.

- Защитите свой мобильный телефон, так как мобильные телефоны также являются целью кибератак.

Устанавливайте приложения только из законных и надежных источников, следите за обновлениями своего устройства.

Устанавливайте приложения только из законных и надежных источников, следите за обновлениями своего устройства.

Это советы, которые вы должны использовать, чтобы защитить свои системы и сети от кибератак.

Узнайте о типах атак на систему, используемых методах и многом другом с Certified Ethical Hacking Course. Зарегистрируйтесь сейчас!

Заключение

Из этой статьи о типах кибератак вы узнали все о кибератаках. Вы рассмотрели, что такое кибератака, десять основных типов кибератак и способы предотвращения кибератаки. Сегодня, когда количество киберпреступлений растет, полезно знать о кибератаках и о том, как можно защитить свою сеть. Если вы хотите узнать больше об этой теме, посмотрите это видео: Top Cybersecurity Threats.

У вас есть к нам вопросы относительно «Типов кибератак»? Пожалуйста, укажите их в разделе комментариев к этой статье. Наши квалифицированные специалисты свяжутся с вами в ближайшее время!

Часто задаваемые вопросы

1.

Что такое кибератака?

Что такое кибератака?Кибератака — это оскорбительный несанкционированный доступ к системе/сети третьей стороны. Он направлен на уничтожение или кражу конфиденциальной информации из компьютерной сети, информационной системы или персонального устройства. Человек, который осуществляет эту кибератаку, называется хакером.

2. Какие существуют четыре типа атак?

Существуют различные типы кибератак: атака с использованием вредоносного ПО, атака с использованием пароля, фишинговая атака и атака с внедрением SQL-кода.

3. Каковы примеры кибератаки?

Некоторые примеры кибератак: атаки на профили знаменитостей в Твиттере, электронные письма с вложениями, содержащими вредоносное ПО, электронные письма со ссылками на вредоносные веб-сайты и законные потоки связи с вредоносными пакетами.

4. Что происходит во время кибератаки?

Кибератаки выводят из строя, уничтожают, разрушают или контролируют компьютерные системы, чтобы изменять, манипулировать, блокировать, удалять или красть данные в этих системах. Они могут быть сделаны любым человеком или группой через Интернет с использованием одной или нескольких стратегий атаки. Это приводит к финансовой потере денег или краже информации.

Они могут быть сделаны любым человеком или группой через Интернет с использованием одной или нескольких стратегий атаки. Это приводит к финансовой потере денег или краже информации.

5. Какие существуют способы предотвращения кибератак?

Некоторые из лучших способов предотвращения кибератак включают регулярную смену паролей и использование паролей, которые трудно взломать, обновление операционных систем и приложений, использование брандмауэра и других инструментов сетевой безопасности, избегание писем от неизвестных отправителей, регулярное резервное копирование ваших данных. и использовать многофакторную аутентификацию.

6. Каковы 5 самых популярных кибератак?

Самые сложные кибератаки для предприятий — это фишинговые атаки, программы-вымогатели, вредоносные атаки, внутренние угрозы и слабые пароли.

10 самых распространенных типов атак на кибербезопасность

Кибератаки становятся все более распространенными, и некоторые из наиболее сложных атак могут быть запущены без вмешательства человека с появлением сетевых червей-вымогателей.

Определение кибератаки: Кибератака — это преднамеренная и злонамеренная попытка взлома информационной системы человека или организации.

Хотя обычно целью является экономическая, некоторые недавние атаки указывают на уничтожение данных как на цель. Злоумышленники часто ищут выкуп или другие виды экономической выгоды, но нападения могут быть совершены по целому ряду мотивов, включая цели политической активности.

10 наиболее распространенных типов кибератак

- Вредоносное ПО

- Фишинг

- Атаки «человек посередине» (MitM)

- Атака типа «отказ в обслуживании» (DOS)

- SQL-инъекции

- 0032

- Эксплойт нулевого дня

- Атака на пароль

- Межсайтовый скриптинг

- Руткиты

- Атаки Интернета вещей (IoT)

Вредоносное ПО

Термин «вредоносное ПО»

черви. Вредоносное ПО использует уязвимость для взлома сети, когда пользователь нажимает «подброшенную» опасную ссылку или вложение электронной почты, которое используется для установки вредоносного программного обеспечения внутри системы.

Вредоносное ПО и вредоносные файлы внутри компьютерной системы могут:

- Отказ в доступе к критически важным компонентам сети

- Получение информации путем извлечения данных с жесткого диска

- Нарушение работы системы или даже вывод ее из строя

Вредоносное ПО настолько распространено, что существует большое разнообразие методов работы. Наиболее распространены следующие типы:

- Вирусы — заражают приложения, присоединяясь к последовательности инициализации. Вирус воспроизводит себя, заражая другой код в компьютерной системе. Вирусы также могут прикрепляться к исполняемому коду или ассоциироваться с файлом, создавая вирусный файл с тем же именем, но с расширением .exe, таким образом создавая приманку, которая несет вирус.

- Трояны — программа, скрывающаяся внутри полезной программы с вредоносными целями. В отличие от вирусов, трояны не копируют себя и обычно используются для создания бэкдора, которым могут воспользоваться злоумышленники.

- Черви — в отличие от вирусов не атакуют хост, являясь автономными программами, распространяющимися по сетям и компьютерам. Черви часто устанавливаются через вложения электронной почты, отправляя свою копию каждому контакту в списке адресов электронной почты зараженного компьютера. Они обычно используются для перегрузки сервера электронной почты и проведения атаки типа «отказ в обслуживании».

- Программа-вымогатель — тип вредоносного ПО, которое отказывает в доступе к данным жертвы, угрожая опубликовать или удалить их, если не будет выплачен выкуп. Усовершенствованные программы-вымогатели используют криптовирусное вымогательство, шифруя данные жертвы таким образом, что их невозможно расшифровать без ключа дешифрования.

- Шпионское ПО — тип программы, устанавливаемой для сбора информации о пользователях, их системах или привычках просмотра, отправляя данные удаленному пользователю. Затем злоумышленник может использовать полученную информацию в целях шантажа или загрузить и установить другие вредоносные программы из Интернета.

Фишинг

Фишинговые атаки чрезвычайно распространены и включают в себя массовую отправку мошеннических электронных писем ничего не подозревающим пользователям, замаскированных под сообщения из надежного источника. Мошеннические электронные письма часто кажутся законными, но связывают получателя с вредоносным файлом или сценарием, предназначенным для предоставления злоумышленникам доступа к вашему устройству для управления им или сбора разведданных, установки вредоносных сценариев/файлов или для извлечения данных, таких как информация о пользователе. , финансовая информация и многое другое.

Фишинговые атаки также могут осуществляться через социальные сети и другие интернет-сообщества, через прямые сообщения от других пользователей со скрытым намерением. Фишеры часто используют социальную инженерию и другие общедоступные источники информации для сбора информации о вашей работе, интересах и деятельности, что дает злоумышленникам преимущество, убеждая вас, что они не те, за кого себя выдают.

Существует несколько различных типов фишинговых атак, в том числе:

- Целевой фишинг — целевые атаки, направленные на определенные компании и/или отдельных лиц.

- Whaling — атаки, нацеленные на руководителей высшего звена и заинтересованных лиц в организации.

- Фарминг — использует отравление кэша DNS для захвата учетных данных пользователя через поддельную целевую страницу входа.

Фишинговые атаки также могут осуществляться через телефонный звонок (голосовой фишинг) и текстовые сообщения (SMS-фишинг). В этом посте представлены дополнительные сведения о фишинговых атаках — как их обнаружить и как предотвратить.

Атаки «человек посередине» (MitM)

Происходит, когда злоумышленник перехватывает двухстороннюю транзакцию, вставая посередине. Оттуда кибер-злоумышленники могут красть данные и манипулировать ими, прерывая трафик.

Этот тип атаки обычно использует уязвимости безопасности в сети, такие как незащищенный общедоступный Wi-Fi, чтобы проникнуть между устройством посетителя и сетью. Проблема с этим типом атаки заключается в том, что ее очень трудно обнаружить, поскольку жертва думает, что информация направляется законному адресату. Фишинговые или вредоносные атаки часто используются для проведения MitM-атаки.

Проблема с этим типом атаки заключается в том, что ее очень трудно обнаружить, поскольку жертва думает, что информация направляется законному адресату. Фишинговые или вредоносные атаки часто используются для проведения MitM-атаки.

Атака типа «отказ в обслуживании» (DOS)

Атаки типа «отказ в обслуживании» работают путем переполнения систем, серверов и/или сетей трафиком, что приводит к перегрузке ресурсов и полосы пропускания. В результате система не может обрабатывать и выполнять законные запросы. В дополнение к атакам типа «отказ в обслуживании» (DoS) существуют также распределенные атаки типа «отказ в обслуживании» (DDoS).

DoS-атаки насыщают ресурсы системы с целью воспрепятствовать ответу на запросы на обслуживание. С другой стороны, DDoS-атака запускается с нескольких зараженных хост-компьютеров с целью добиться отказа в обслуживании и перевести систему в автономный режим, тем самым открывая путь для проникновения в сеть/среду другой атаки.

Наиболее распространенными типами DoS- и DDoS-атак являются флуд-атака TCP SYN, атака teardrop, атака smurf, атака ping-of-death и ботнеты.

SQL-инъекции

Это происходит, когда злоумышленник вставляет вредоносный код на сервер с помощью языка запросов к серверу (SQL), заставляя сервер предоставлять защищенную информацию. Этот тип атаки обычно включает в себя отправку вредоносного кода в незащищенный комментарий на веб-сайте или в поле поиска. Методы безопасного кодирования, такие как использование подготовленных операторов с параметризованными запросами, являются эффективным способом предотвращения SQL-инъекций.

Когда команда SQL использует параметр вместо прямой вставки значений, это может позволить серверной части выполнять вредоносные запросы. Более того, интерпретатор SQL использует параметр только как данные, не выполняя его как код. Узнайте больше о том, как методы безопасного кодирования могут предотвратить внедрение SQL, здесь.

Эксплойт нулевого дня

Эксплойт нулевого дня относится к использованию сетевой уязвимости, когда она является новой и недавно анонсированной — до выпуска и/или внедрения исправления. Злоумышленники нулевого дня хватаются за раскрытую уязвимость в небольшом промежутке времени, когда не существует решений/превентивных мер. Таким образом, для предотвращения атак нулевого дня требуется постоянный мониторинг, упреждающее обнаружение и гибкие методы управления угрозами.

Злоумышленники нулевого дня хватаются за раскрытую уязвимость в небольшом промежутке времени, когда не существует решений/превентивных мер. Таким образом, для предотвращения атак нулевого дня требуется постоянный мониторинг, упреждающее обнаружение и гибкие методы управления угрозами.

Password Attack

Пароли являются наиболее распространенным методом аутентификации доступа к защищенной информационной системе, что делает их привлекательной мишенью для кибератак. Получив доступ к паролю человека, злоумышленник может получить доступ к конфиденциальным или критически важным данным и системам, включая возможность манипулировать этими данными/системами и контролировать их.

Взломщики паролей используют множество методов для идентификации индивидуального пароля, в том числе с помощью социальной инженерии, получения доступа к базе данных паролей, тестирования сетевого подключения для получения незашифрованных паролей или простого угадывания.

Последний упомянутый метод выполняется систематическим образом, известным как «атака грубой силой». Атака грубой силы использует программу, которая перебирает все возможные варианты и комбинации информации для подбора пароля.

Атака грубой силы использует программу, которая перебирает все возможные варианты и комбинации информации для подбора пароля.

Другим распространенным методом является атака по словарю, когда злоумышленник использует список общих паролей, чтобы попытаться получить доступ к компьютеру и сети пользователя. Передовые методы блокировки учетной записи и двухфакторная аутентификация очень полезны для предотвращения атаки на пароль. Функции блокировки учетной записи могут заблокировать учетную запись после нескольких неверных попыток ввода пароля, а двухфакторная аутентификация добавляет дополнительный уровень безопасности, требуя от пользователя, входящего в систему, ввести дополнительный код, доступный только на его устройстве (устройствах) 2FA.

Межсайтовые сценарии

Атака с использованием межсайтовых сценариев отправляет вредоносные сценарии в содержимое надежных веб-сайтов. Вредоносный код присоединяется к динамическому контенту, отправляемому в браузер жертвы. Обычно этот вредоносный код состоит из кода Javascript, выполняемого браузером жертвы, но может включать Flash, HTML и XSS.

Дополнительную информацию об атаках с использованием межсайтовых сценариев можно найти здесь.

Руткиты

Руткиты устанавливаются внутри законного программного обеспечения, где они могут получить удаленный контроль и доступ к системе на уровне администратора. Затем злоумышленник использует руткит для кражи паролей, ключей, учетных данных и получения важных данных.

Поскольку руткиты прячутся в законном программном обеспечении, как только вы разрешаете программе вносить изменения в вашу ОС, руткит устанавливается в системе (хост, компьютер, сервер и т. д.) и остается бездействующим до тех пор, пока злоумышленник не активирует его или не активирует его через механизм постоянства. Руткиты обычно распространяются через вложения электронной почты и загрузки с небезопасных веб-сайтов.

Атаки Интернета вещей (IoT)

В то время как подключение к Интернету практически на всех мыслимых устройствах создает удобство и простоту для отдельных лиц, оно также предоставляет злоумышленникам растущее — почти неограниченное — количество точек доступа, которые они могут использовать и сеять хаос. Взаимосвязанность вещей позволяет злоумышленникам взломать точку входа и использовать ее в качестве ворот для использования других устройств в сети.

Взаимосвязанность вещей позволяет злоумышленникам взломать точку входа и использовать ее в качестве ворот для использования других устройств в сети.

Атаки Интернета вещей становятся все более популярными из-за быстрого роста устройств Интернета вещей и (в целом) низкого приоритета встроенной безопасности в этих устройствах и их операционных системах. В одном случае атаки IoT атаке подверглось казино в Вегасе, и хакер получил доступ через подключенный к Интернету термометр внутри одного из аквариумов казино.

Передовые методы предотвращения атаки IoT включают обновление ОС и сохранение надежного пароля для каждого IoT-устройства в вашей сети, а также частую смену паролей.

Как защититься от кибератак

Сложность и разнообразие кибератак постоянно растут, и для каждой гнусной цели используются разные типы атак. Несмотря на то, что меры по предотвращению кибербезопасности различаются для каждого типа атак, надлежащие методы обеспечения безопасности и элементарная ИТ-гигиена, как правило, хорошо справляются с такими атаками.