Массовые СМС с кодами подтверждения — что делать

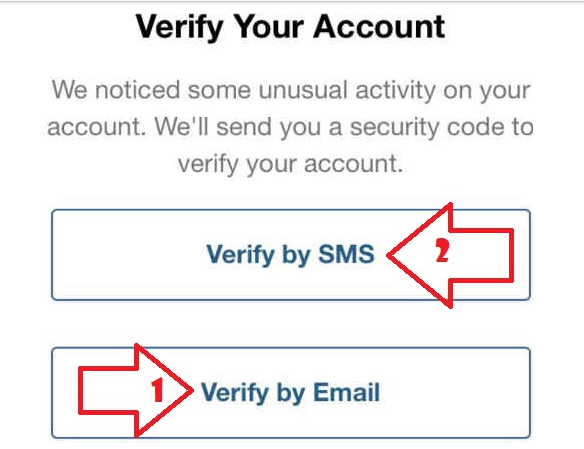

С десятка номеров пришли однотипные смс, одно за другим — «Ваш код подтверждения…»:

Некоторые сообщения продублировались утром и вечером. Что это может быть?

Анна

Анна, кто-то мог отправить смс и вручную, вводя ваш номер на разных сайтах. Но более вероятно, что это работа автоматического скрипта — программного кода, который выполняет действия по заранее заданному алгоритму.

Георгий Шабашев

настороже

Профиль автора

Попробую разобраться, чего хотел автор этого скрипта. Некоторые варианты выглядят безобидно, другие в будущем могут стоить вам денег. Вот что приходит на ум:

- над вами подшутил кто-то из знакомых;

- ваш телефон внесли в базу номеров;

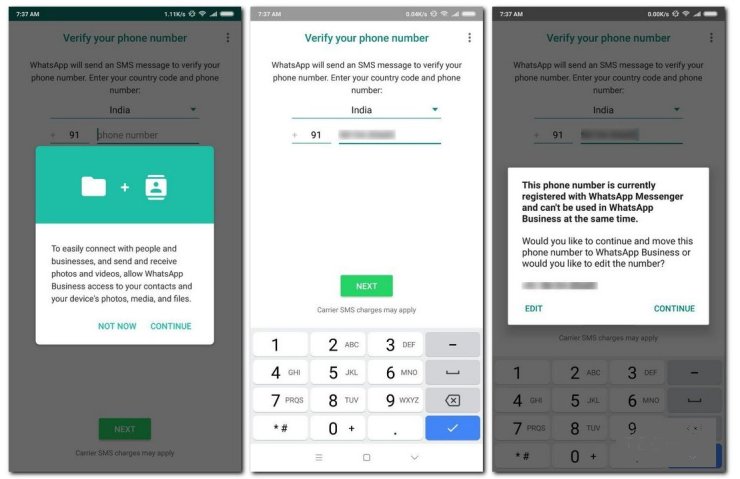

- мошенник попытался зарегистрировать аккаунт на ваш номер;

- ваши пароли украли и попытались использовать;

- от вас хотят скрыть важное сообщение.

Обычная шутка

Начну с самого безобидного. Кто-то из знакомых, знающих ваш номер, решил ради шутки завалить ваш телефон сообщениями. Это делают с помощью программ, которые называются «смс-бомберы», или «смс-флудеры». Не знаю, почему некоторые считают это смешным, но шутка достаточно популярная.

Кто-то из знакомых, знающих ваш номер, решил ради шутки завалить ваш телефон сообщениями. Это делают с помощью программ, которые называются «смс-бомберы», или «смс-флудеры». Не знаю, почему некоторые считают это смешным, но шутка достаточно популярная.

Как защититься. Если не планируете пользоваться сервисами, от которых пришли сообщения, просто заблокируйте имена отправителей.

Создание баз номеров

Другая возможная цель такого скрипта — сбор информации. Скрипт пытается восстановить пароль на разных сервисах. Если процесс запустился, аккаунт с таким телефонным номером существует. Его вносят в базу номеров.

Использовать базу могут как угодно. Например, статистику о владельцах дисконтных карт одной торговой сети передадут в другую — и вы начнете получать от них уведомления об акциях и скидках. Или через некоторое время вам позвонит «сотрудник банка» и попытается выманить данные карты.

Как защититься. Существуют сервисы, которые подменяют телефонные номера, поэтому доля паранойи не помешает. Если вам звонят и просят срочно назвать три цифры с обратной стороны карты, чтобы заблокировать списание денег, не верьте — даже если это звонок с номера банка, указанного на карте. Положите трубку и перезвоните в банк.

Если вам звонят и просят срочно назвать три цифры с обратной стороны карты, чтобы заблокировать списание денег, не верьте — даже если это звонок с номера банка, указанного на карте. Положите трубку и перезвоните в банк.

/wtf/verte-sim/

Под прищуром: секретная симкарта за 50 тысяч от Verte Telecom

Еще вариант защиты — завести отдельную симкарту для регистрации на сайтах и больше нигде ее не использовать. Если на этот номер позвонят или напишут из банка, вы будете точно знать, что это мошенник.

Расскажем, как уберечь свои деньги

От воров, хакеров и других нехороших ребят. Подпишитесь на рассылку, чтобы не пропустить важные статьи

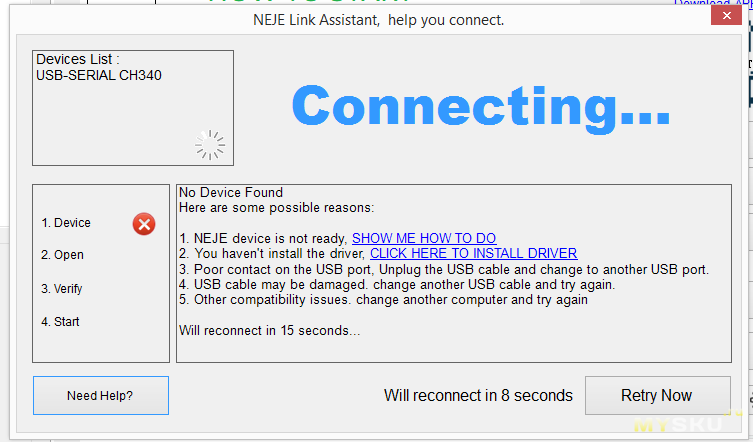

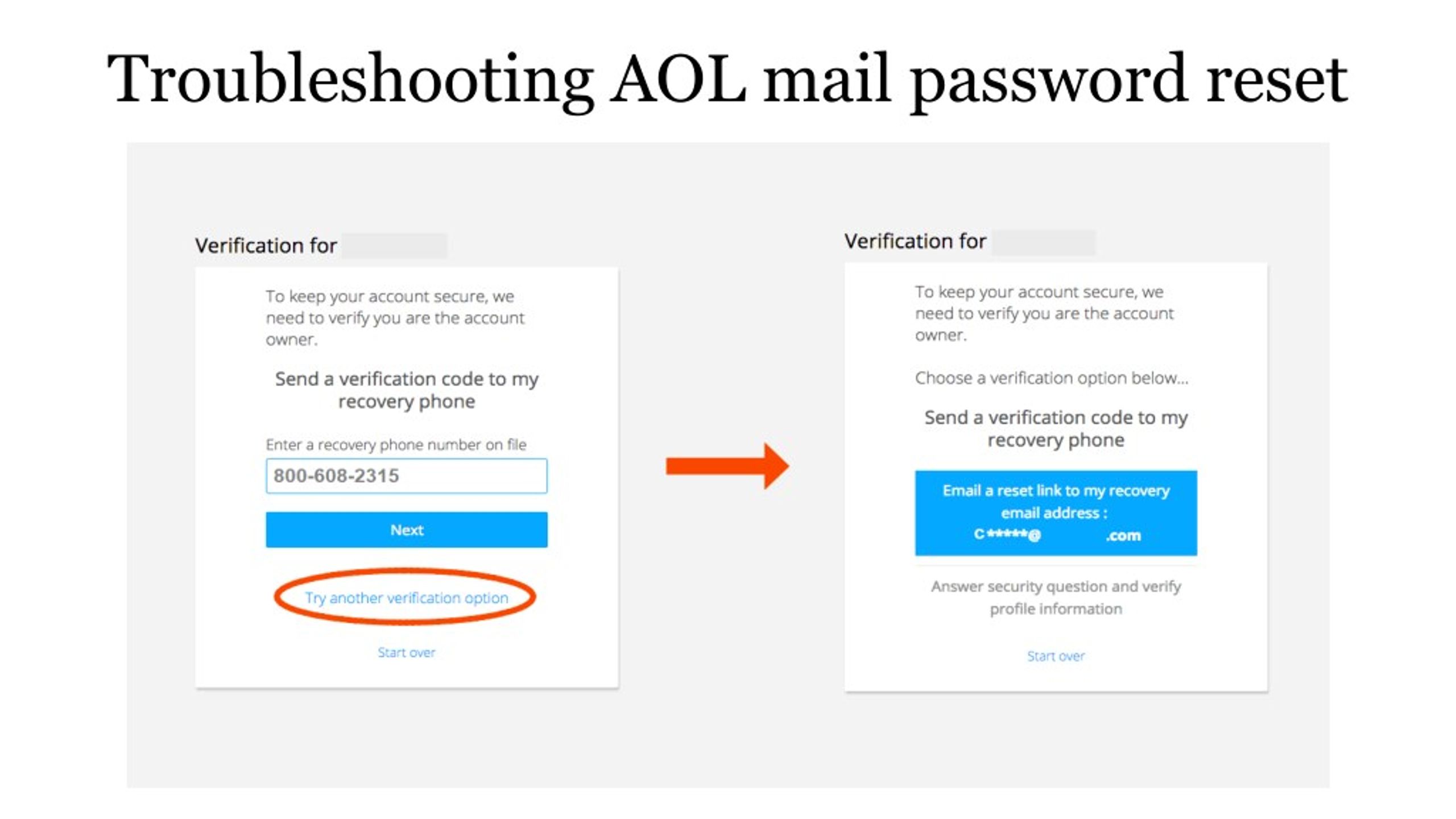

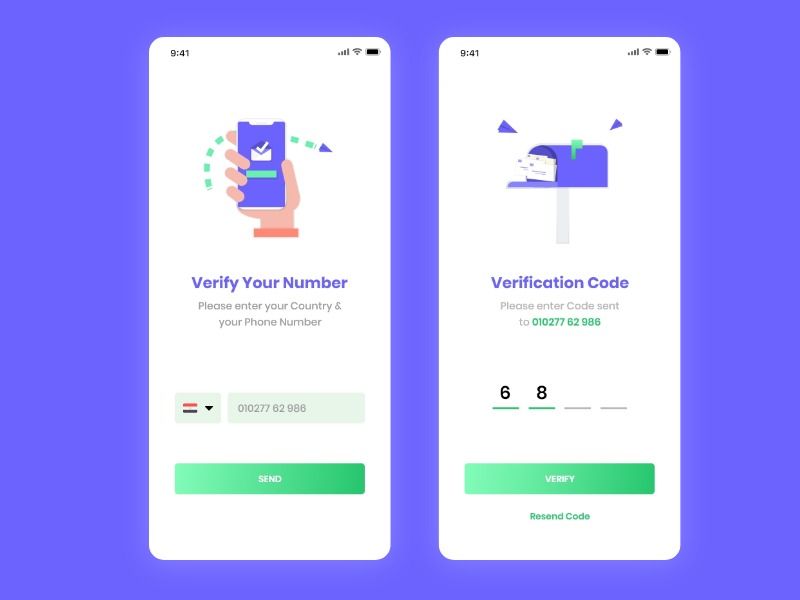

Попытка регистрации с подбором кода

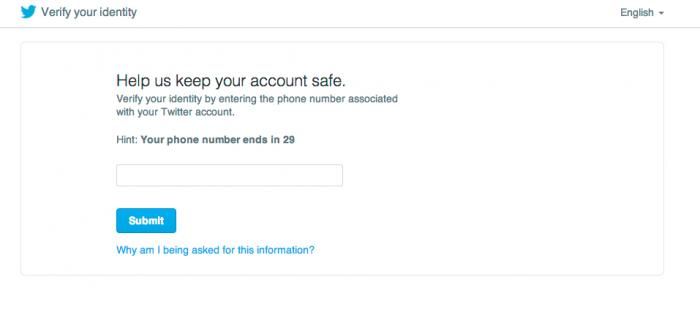

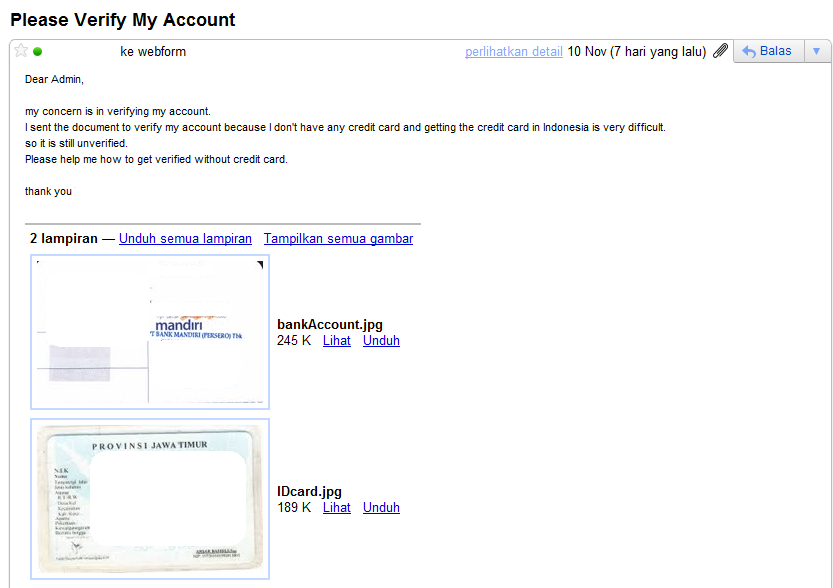

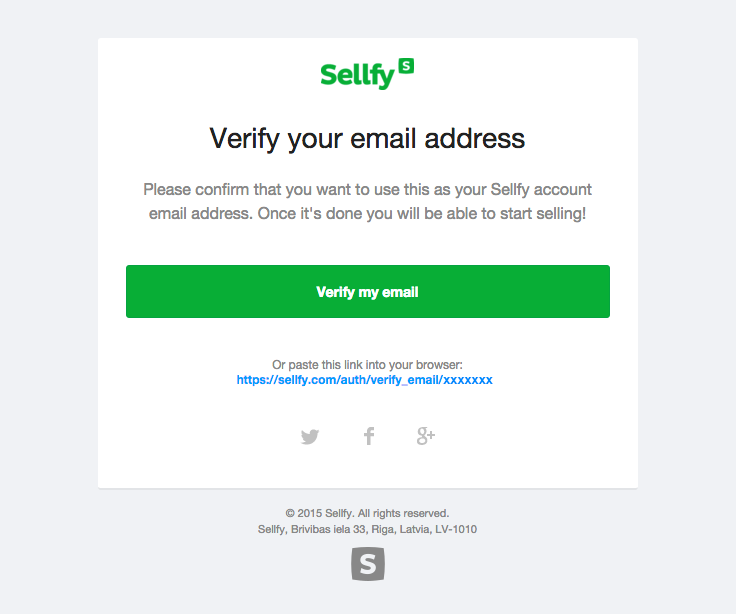

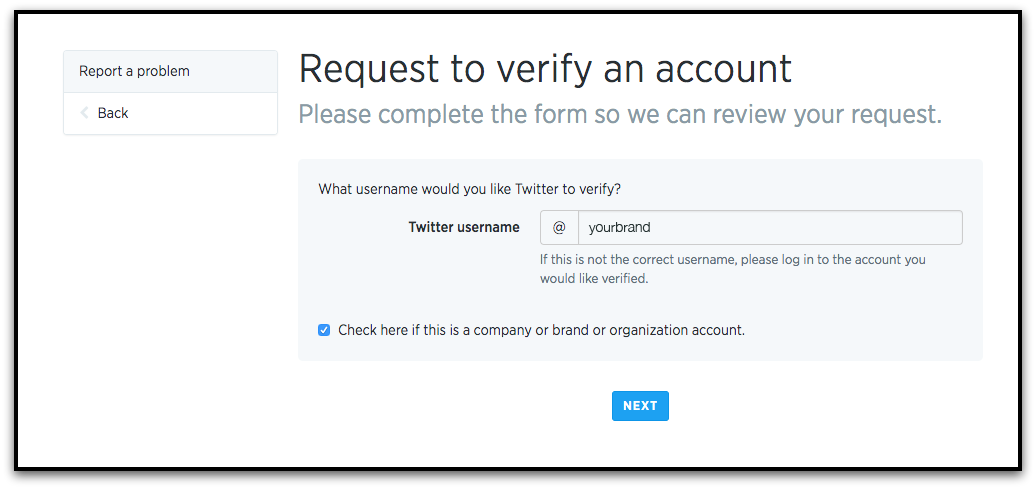

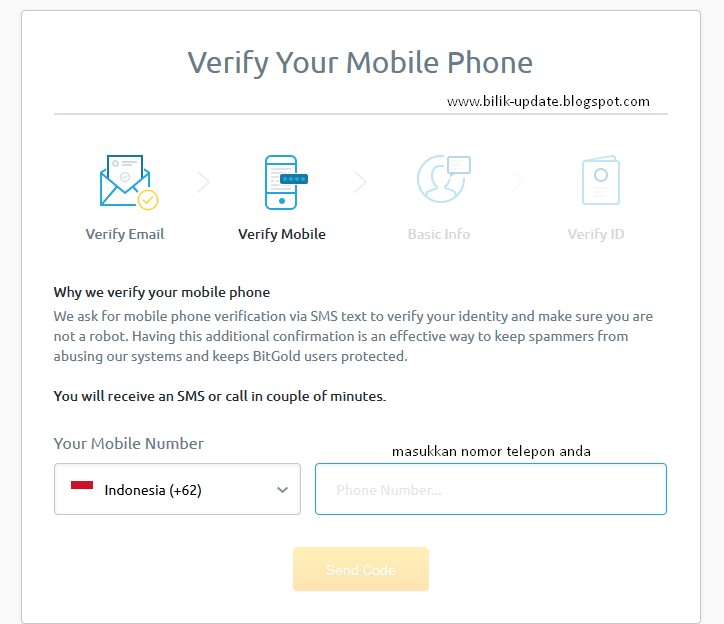

Для рассылки спама с разводом и «мусорной» рекламой мошенники обычно создают аккаунты на чужое имя или используют взломанные. Смс с кодами активации могут говорить о том, что ваши аккаунты пытаются взломать — или зарегистрировать новые на ваш номер телефона.

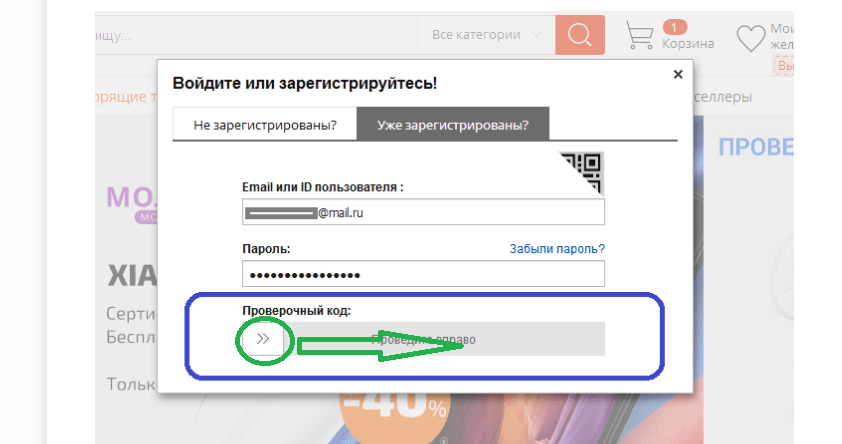

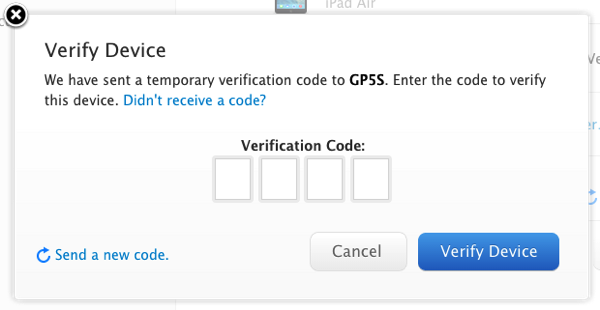

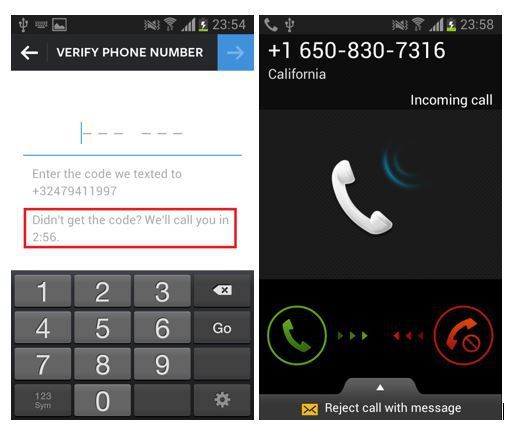

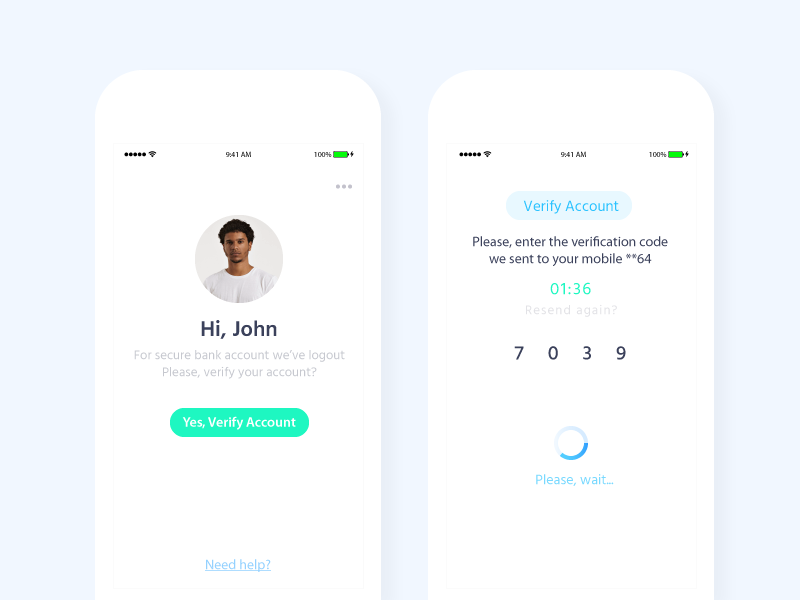

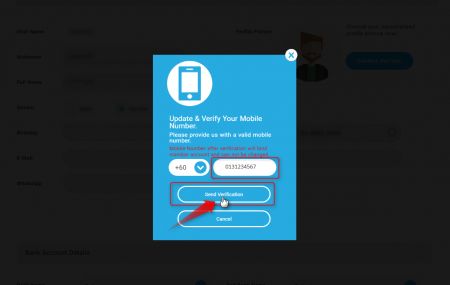

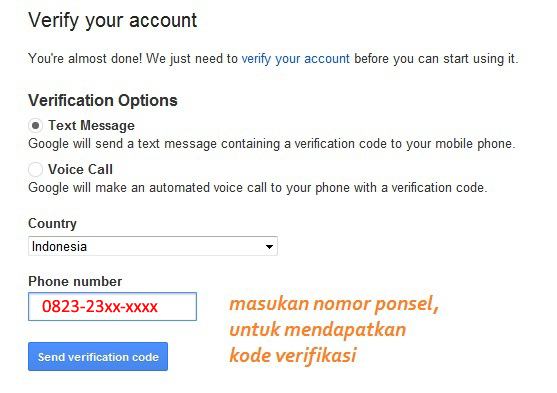

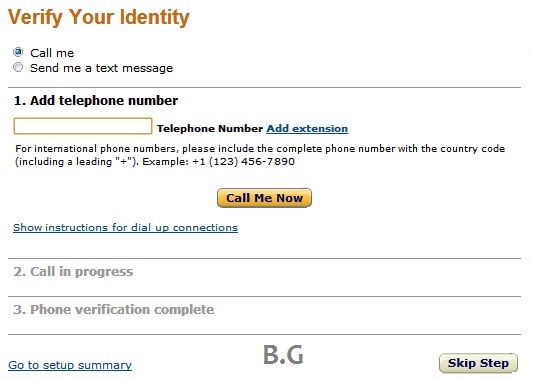

При регистрации сервисы отправляют на указанный номер мобильного код проверки. Вводя этот код, вы подтверждаете, что номер принадлежит вам и вы соглашаетесь с регистрацией. У мошенника нет вашего телефона, но он может попытаться подобрать присланный вам код.

Чем длиннее код, тем сложнее это сделать. Например, если код состоит из четырех цифр, существует 10 тысяч разных вариантов, а если из шести — вариантов уже миллион.

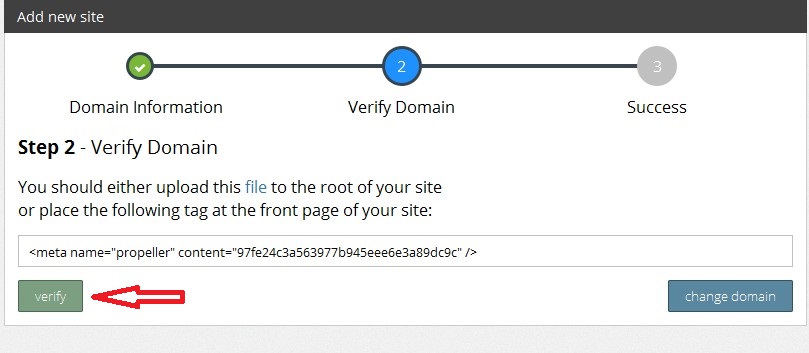

Скрипт можно научить проверять все эти варианты и автоматически вводить коды проверки один за другим — от 000000 до 999999. Здесь все зависит от защиты сайта: ограничивает ли он количество попыток, если ограничивает, то сколько их. И можно ли повторить процедуру с тем же номером через какое-то время.

Чем больше попыток дает сайт, тем выше вероятность, что скрипт успеет подобрать код и подтвердить «вашу» учетную запись без доступа к телефону и тексту смс. Например, в 2017 году на «Хабре» писали про угон аккаунтов одного каршеринга.

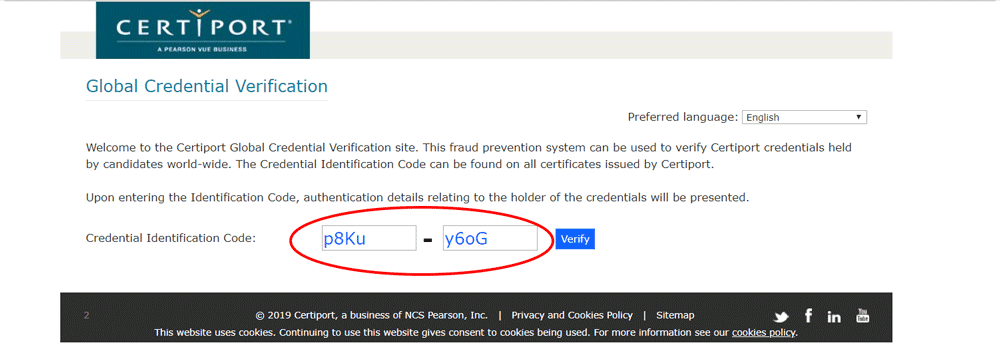

Многие сайты защищены хуже, чем кажется. Специально для этой статьи я написал небольшой скрипт и попытался с его помощью подобрать шестизначный код подтверждения одной социальной сети. На удивление, сайт разрешил моему скрипту ввести больше ста разных кодов подтверждения — и только после этого сказал, что я слишком часто пытаюсь это сделать, и попросил подождать 10 минут.

Специально для этой статьи я написал небольшой скрипт и попытался с его помощью подобрать шестизначный код подтверждения одной социальной сети. На удивление, сайт разрешил моему скрипту ввести больше ста разных кодов подтверждения — и только после этого сказал, что я слишком часто пытаюсь это сделать, и попросил подождать 10 минут.

Я не стал перезапускать скрипт. Но даже за одну попытку вероятность подбора — 100 к 1 000 000, то есть 0,01%. Если перебрать 10 тысяч номеров, один из них удастся подтвердить. А если длина кода всего четыре символа, то при тех же условиях хватит ста номеров, чтобы подобрать код к одному из них и получить доступ к подтвержденному аккаунту. После этого можно рассылать с него спам от чужого имени.

Анна, вы написали, что сообщения приходили с определенными интервалами, утром и вечером. Это увеличивает вероятность того, что речь идет о подборе кода. Мошенник подождал предложенное сайтом время и снова запустил свой скрипт. Возможно, пытались взломать ваши аккаунты или зарегистрировать новые на ваш номер телефона.

Как защититься. К сожалению, гарантированной защиты от такого взлома нет. Не исключено, что мошеннику удастся подобрать код и активировать аккаунт. Отдельная симкарта для интернета не поможет: мошенник все равно сможет зарегистрировать аккаунт на основную. Тут все зависит от безопасности конкретного сайта.

Если какие-то сайты вам важны или у вас уже есть там аккаунт, попробуйте сменить пароль или написать в техподдержку и описать ситуацию. Возможно, ваш аккаунт заблокируют и создадут новый или предложат какой-то другой вариант.

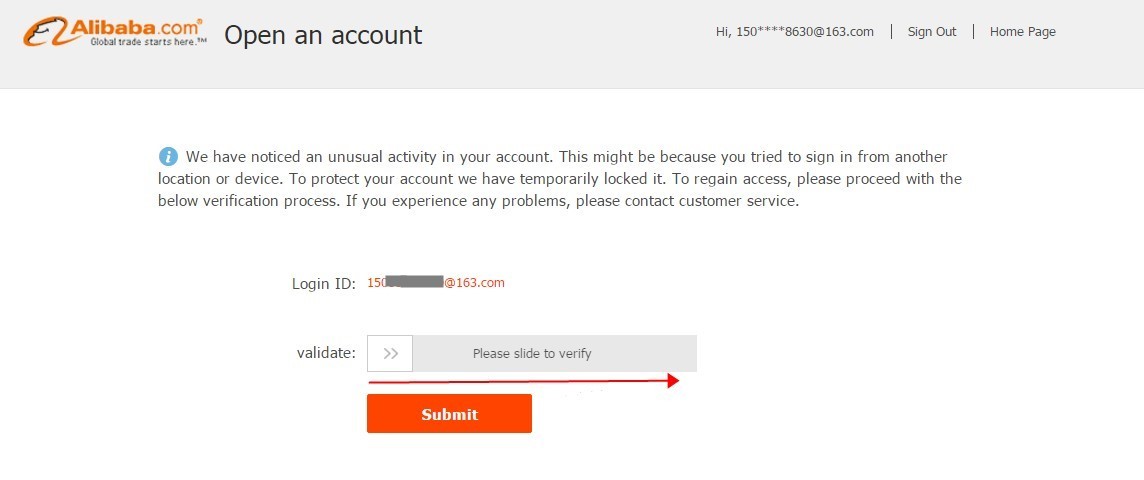

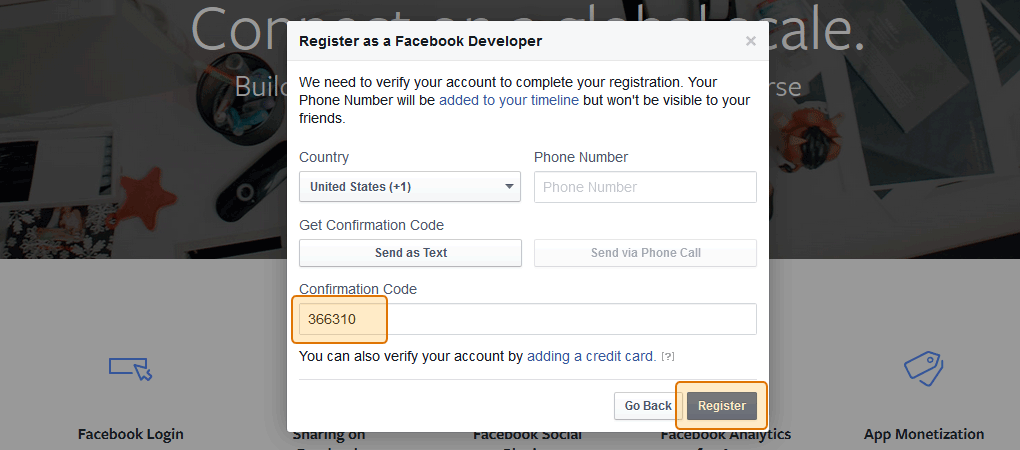

Утечка паролей

Время от времени в руки злоумышленников попадают базы данных с паролями пользователей различных сервисов — из-за взломов, утечек и социальной инженерии. Пароль также могут украсть с помощью троянских программ или вирусов. Более того, вы сами могли нечаянно передать пароль мошенникам, например на поддельном сайте.

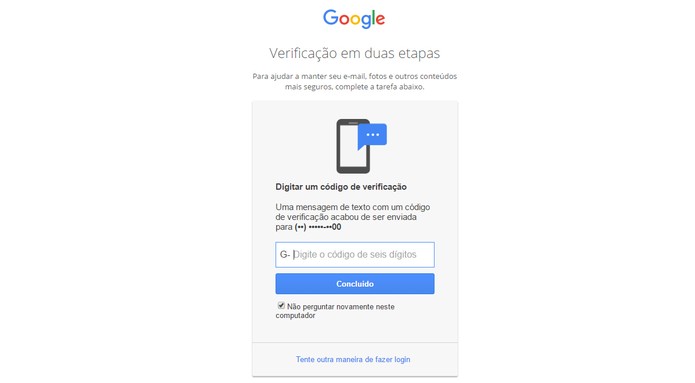

Если у вас одинаковый пароль на многих сайтах, это дополнительный риск. Узнав ваш пароль к одному сайту, мошенники получают доступ и к остальным. Проверяют это тоже с помощью скрипта, который вводит украденный у вас пароль на всех сайтах подряд. Где-то пароль не подойдет, где-то аутентификация двухфакторная — сначала надо ввести пароль, потом код из смс. Если пароль подошел на нескольких таких сайтах, то и сообщений будет много.

Проверяют это тоже с помощью скрипта, который вводит украденный у вас пароль на всех сайтах подряд. Где-то пароль не подойдет, где-то аутентификация двухфакторная — сначала надо ввести пароль, потом код из смс. Если пароль подошел на нескольких таких сайтах, то и сообщений будет много.

/list/new-fishing/

Как перейти по ссылке и потерять деньги и личные данные

Дальше код подтверждения попытаются подобрать по уже описанной схеме.

Как защититься. Используйте для каждого сайта уникальный пароль. Это не так сложно, как кажется: например, добавьте к вашему обычному паролю несколько первых или последних символов из названия сайта. Так вы хотя бы защититесь от автоматического перебора, если мошенники украдут один из паролей.

6 приемов, которые помогут легко запоминать пароли и пины

Маскировка важного смс

Последний вариант, который мне показался возможным, — попытка скрыть какое-то важное сообщение. Возможно, злоумышленник украл данные вашей карты и не хотел, чтобы вы увидели смс о снятии средств. Поток сообщений отодвинет нужное на второй экран, и есть шанс, что вы его пропустите и не заблокируете карту вовремя. Надеюсь, это не ваш случай.

Поток сообщений отодвинет нужное на второй экран, и есть шанс, что вы его пропустите и не заблокируете карту вовремя. Надеюсь, это не ваш случай.

Как защититься. Внимательно проверяйте все пришедшие сообщения и блокируйте смс от ненужных сервисов. Так проще убедиться, что сообщение от банка о снятии крупной суммы или от мобильного оператора о замене симкарты не затерялось в спаме.

Если увидели что-то подозрительное, пишите. Возможно, кто-то пытается украсть ваши деньги.

Написать

Приложение Twilio Verify и Azure Active Directory B2C — Azure AD B2C

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 3 мин

В этом пошаговом руководстве описано, как интегрировать пример приложения для оплаты в Интернете в Azure Active Directory B2C (Azure AD B2C) с помощью API Twilio Verify. С помощью приложения Twilio Verify, клиенты Azure AD B2C могут соответствовать требованиям транзакций PSD2 (директивы оплаты 2) благодаря динамической компоновке и надежной проверки подлинности клиента.

С помощью приложения Twilio Verify, клиенты Azure AD B2C могут соответствовать требованиям транзакций PSD2 (директивы оплаты 2) благодаря динамической компоновке и надежной проверки подлинности клиента.

Предварительные требования

Чтобы приступить к работе, вам потребуется:

- Подписка Azure AD. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Клиент Azure AD B2C, связанный с вашей подпиской Azure.

- Пробная учетная запись Twilio.

Описание сценария

Решение Twilio включает следующие компоненты:

Демонстрационное веб-приложение PSD2 .NET, которое предоставляет возможность входа или регистрации и выполнения фиктивной транзакции с высоким риском.

В Azure AD B2C объединены политики входа и регистрации.

Политика Azure AD B2C интегрирована с API Twilio Verify с использованием

id_token_hint.Веб-приложение .NET, которое размещает конечную точку OpenIdConnect

., чтобы разрешить проверку well-known

well-knownid_token_hint.

| Шаг | Описание |

|---|---|

| 1 | Пользователь инициирует вход или регистрацию в демонстрационном приложении PSD2. Пользователь проходит проверку подлинности с помощью объединенной политики входа и регистрации Azure AD B2C. Маркер возвращается в приложение. При регистрации номер телефона пользователя проверяется с помощью SMS или телефона и записывается в учетную запись Azure AD B2C. |

| Пользователь инициирует транзакцию с высоким риском, например перевод 500 долл. США. Текущий маркер доступа пользователя оценивается для PolicyId, чтобы определить, прошел ли пользователь проверку подлинности с помощью пошаговой пользовательской политики. | |

| 3 | Приложение записывает значения транзакции и получателя платежа — 500 долл. США и John Doe — и создает подписанный маркер. Этот маркер называется id_token_hint и содержит утверждение amount:$500, payee:john doe. id_token_hint отправляется вместе с запросом к пользовательской политике Azure AD B2C, которая интегрирована с Twilio. |

| 4 | Azure AD B2C проверяет подпись id_token_hint, проверяя конечную точку подключения приложений OpenID Connect /.well-known. После проверки служба извлекает утверждения из этого маркера, в особенности amount и payee. Пользователь увидит страницу для проверки номера мобильного телефона через SMS-сообщение. |

| 5 | Пользователь запрашивает проверку номера телефона через SMS-сообщение, а Azure AD B2C выполняет запрос REST API в конечную точку API Twilio Verify. Служба также отправляет сведения о транзакции amount и payee в рамках процесса PSD2 для создания одноразового секретного кода (OTP). Twilio отправляет сообщение SMS на зарегистрированный номер телефона пользователя. |

| 6 | Пользователь вводит одноразовый секретный код (OTP), полученный в сообщении SMS, и отправляет его в Azure AD B2C. Azure AD B2C отправляет запрос API с этим OTP в API Twilio Verify, чтобы подтвердить, что код верен. Наконец, в приложение выдается маркер с новым PolicyId, обозначающим, что пользователь выполнил пошаговую проверку подлинности. Azure AD B2C отправляет запрос API с этим OTP в API Twilio Verify, чтобы подтвердить, что код верен. Наконец, в приложение выдается маркер с новым PolicyId, обозначающим, что пользователь выполнил пошаговую проверку подлинности. |

Подключение с помощью Twilio

Получите пробную учетную запись Twilio.

Приобретите номер телефона на сайте Twilio, следуя шагам в этой статье.

Перейдите к разделу Verify API в консоли Twilio и следуйте инструкциям по созданию службы и включению параметра PSD2.

Настройка демонстрационного приложения PSD2

Откройте решение B2C-WebAPI-DotNet и замените следующие значения собственными значениями для конкретного клиента в web.config:

<add key="ida:Tenant" value="yourtenant.onmicrosoft.com" /> <add key="ida:TenantId" value="d6f33888-0000-4c1f-9b50-1590f171fc70" /> <add key="ida:ClientId" value="6bd98cc8-0000-446a-a05e-b5716ef2651b" /> <add key="ida:ClientSecret" value="secret" /> <add key="ida:AadInstance" value="https://yourtenant.

b2clogin.com/tfp/{0}/{1}" />

<add key="ida:RedirectUri" value="https://your hosted psd2 demo app url/" />

b2clogin.com/tfp/{0}/{1}" />

<add key="ida:RedirectUri" value="https://your hosted psd2 demo app url/" />

В веб-приложении также размещается генератор указания маркера ИД и конечная точка метаданных.

Создайте сертификат для подписи, как указано в описании этого примера.

Обновите следующие строки на основе сертификата в web.config:

<add key="ida:SigningCertThumbprint" value="4F39D6014818082CBB763E5BA5F230E545212E89" /> <add key="ida:SigningCertAlgorithm" value="RS256" />

Отправьте демонстрационное приложение на выбранный поставщик услуг размещения. В этом примере представлено руководство по Службе приложений Azure, включая инструкции по отправке сертификата.

Обновите регистрацию приложения Azure AD B2C, добавив URL-адрес ответа, эквивалентный URL-адресу, по которому размещено приложение.

Откройте файлы политики и замените все экземпляры

contoso

Найдите технический профиль Twilio REST API Custom-SMS-Enroll. Обновите

ServiceURLс помощью Twilio AccountSID и замените номер отправителя на приобретенный номер телефона.Найдите технические профили Twilio REST API TwilioRestAPI-Verify-Step1 и TwilioRestAPI-Verify-Step2 и обновите

ServiceURLс помощью Twilio AccountSID.

Добавьте файлы политики в Azure AD B2C:

- Войдите на портал Azure с правами глобального администратора клиента Azure AD B2C.

- Убедитесь, что вы используете каталог, содержащий клиент Azure AD B2C. На панели инструментов портала выберите значок Каталоги и подписки.

- В настройках портала на странице Каталоги и подписки найдите свой каталог Azure AD B2C в списке Имя каталога и выберите Переключить.

- Выберите Все службы в левом верхнем углу окна портала Azure, найдите службу Azure AD B2C и выберите ее.

- Перейдите в раздел Azure AD B2C>Identity Experience Framework>Ключи политики.

- Добавьте новый раздел с именем B2cRestTwilioClientId. Выберите ручной ввод и укажите значение параметра Twilio AccountSID.

- Добавьте новый ключ с именем B2cRestTwilioClientSecret. Выберите ручной ввод и укажите значение маркера проверки подлинности Twilio.

- Отправьте все файлы политики в клиент.

- Настройте строку в преобразовании утверждений GenerateOTPMessageEnrol для своего текста SMS-регистрации.

Тестирование решения

- Перейдите к приложению и протестируйте действия входа, регистрации и отправки средств.

Дальнейшие действия

Дополнительные сведения см. в следующих статьях.

Примеры кода интеграции Twilio на GitHub

Пользовательские политики в AAD B2C

Начало работы с настраиваемыми политиками в AAD B2C

Verify — перевод на русский | английский-русский

Translate. vc

EnglishespañolFrançaisPortuguêsрусскийTürkçe

vc

EnglishespañolFrançaisPortuguêsрусскийTürkçe

Английские фразы | Русские фразы | Турецкие фразы

английскийиспанскийфранцузскийпортугальскийрусскийтурецкийанглийскийиспанскийфранцузскийпортугальскийрусскийтурецкийTranslate.vc / английский → русский / [ V ] / Verify

909 параллельный перевод

The police will be delighted to verify my identity.

Полиция будет счастлива установить мою личность.

Naturally, I want to verify it, and that’s why I need you.

Естественно, я хочу это проверить. Потому-то вы мне и понадобились.

But we’ve got to verify it legally

Но все нужно сделать солидно. Надо посмотреть.

— You’ll verify that, no doubt?

— Вы без сомнения это подтверждаете?

By Cheshu, he is an ass, as in the world : I will verify as much in his beard.

Ей-богу, он осёл, каких на свете мало ; я готов сказать ему это в лицо.

The bank will verify that.

Банк это подтвердит.

Come and verify my statement and then I can have my fan back.

Сходи, подтверди мои слова, и я получу обратно мой веер!

I can verify nothing for you.

Ничего я не могу подтвердить!

Oh, she’ll verify this, of course.

Разумеется, она может подтвердить.

Until finally, all that was left… And Stella can verify that. Was the house itself.

Пока не оказалось, что всё, что осталось — и Стелла может подтвердить это — это сам дом и около 20-ти акров земли.

Verify your boundaries.

Подтвердите свои границы.

We can’t verify the boundaries, my president.

Мы не можем подтвердить наши границы, господин президент.

To do as you suggest, to verify those boundaries we need your authority to cross that fence.

Чтобы последовать вашему совету и найти те пограничные столбы. Нам необходимо ваше разрешение.

You go to the Vendrome to verify their departure this morning.

Поезжай на Вандомскую площадь и проверь, когда они утром ушли.

We wish to verify your father’s signature on this death certifcate.

— Мы хотим, чтобы вы опознали подпись вашего отца на этом свидетельстве о смерти.

I’d like to verify that number, sir.

Хотел бы подтвердить названные цифры, сэр.

Follow them and verify it

Ступай за ними и убедись, что она мертва.

But since it’s difficult to verify, let’s leave the Greeks alone. With great pleasure.

Но поскольку это трудно проверить, оставим греков в покое.

But it can’t be avoided old chap, trust but verify.

Но без этого нельзя, старик, доверяй, но проверяй.

Verify all hatches secured.

Проверка люков — все люки закрыты.

The ship’s computers will verify my figures.

Компьютер на борту проверит мои вычисления.

On moment, I’ll just verify with my files.

Минуточку, я сейчас сверюсь с картотекой.

No, what’s that? You will not be allowed to verify exhumation up to 2 years of burial except by court order, has been embalmed corpse or authorization Special Health.

Но эксгумация в данном случае возможна по истичение не менее двух лет после похорон исключая те случаи, когда ее проведение санкционированно судебными органами или же по специальному указанию министерства здравоохранения эксгумация может быть также проведена при наличии документов о бальзамировании.

I will verify my orders.

Я проверю мои приказы.

It’s citizen Dussard duty to verify the political colour of all those who enter in Toulon.

Обязанность гражданина Дасарда проверять политические убеждения всех тех, кто прибывает в Тулон.

Nobody can verify he was there or what he was up to?

Но никто ведь не может подтвердить, что ваш муж действительно был в студии?

Thank you, Trefayne. Can you verify that?

Спасибо, Трейфейн.

No! First we verify her story!

Сначала проверим ее слова!

— Can you verify that, navigator?

— Штурман, можете подтвердить?

First, I must verify that the Sorensen formula works.

Сперва я должен проверить, работает ли формула Соренсена.

McCoy could verify all that.

Маккой мог бы это проверить.

— Mr. Sulu, do you verify?

— Мистер Сулу, это верно?

Well, I mean, can you verify the figures?

— Так вы можете подтвердить это?

I do not know if you realize that you know only your imagination about yourself, without a chance to verify it.

Не знаю, отдаешь ли ты себе отчет в том, что знаешь о себе только то, что воображаешь, без всяких шансов проверить это.

— Still nothing, Mr. Chekov. — I verify, sir.

— Пока ничего, мистер Чехов.

Prepare to verify destruct sequence code 1.

Приготовиться принять первый код ликвидации в полете.

Please verify your coordinates.

Пожалуйста, подтвердите координаты.

I have asked Dr. McCoy to check Starfleet medical records to verify Mr. Spock’s suspicion that Dr. Sevrin is insane.

Я попросил доктора Маккоя просмотреть медицинские отчеты Звездного флота, чтобы проверить подозрения м-ра Спока насчет безумия д-ра Севрина.

Should I send word to the captain to check and verify?

Мне позвонить капитану, чтобы проверить и удостовериться?

Therefore the accused declaration as for why the raincoat was splattered in another adjacent Zone to the industrial park it is quite feasible as the court will verify with this chemical analysis I’ve presented.

Поэтому заявление моего подзащитного, что его пальто забрызгала проезжающая машина является вполне достоверным и убедительным. Очень достоверным.

Let’s calmly verify these receipts

И уж тем более вас. Надо просто спокойно все проверить.

Before giving you the keys to this house, it is my duty, sir, to verify who has sent you.

Перед тем как дать Вам ключи от этого дома, мой долг, месье, проверить, кто Вас прислал.

can’t help but be convinced, for my poor legs force me to verify its validity often.

не могу не убедиться в её правоте, ибо мои бедные ноги заставляют меня часто подтверждать её силу.

If we could verify the situation that sent Ricky to the school…

Если бы мы смогли узнать, по какой причине Рикки отправили в школу…

And according to reports, although this is not easy to verify, he was then actually driven away from the scene of the hunt while the baker’s van was apparently followed for several miles by one solitary foxhound.

И по слухам, хотя их и не легко проверить, он был фактически увезен с места охоты, в то время, как фургон пекаря преследовал несколько миль одинокий фоксхаунд. «

Let’s count it… — Please verify the amount.

Десять, двадцать, тридцать, сорок, пятьдесят.

Mr Chairman, I would like to verify the witness’statement.

Мистер Чэйрмэн, я хотел бы сравнить с показаниями свидетеля.

I just thought I’d verify the signal.

Я подумал, что стоит проверить сигнал.

But you’re on a tap, we verify every call.

Ваш телефон прослушивается. Мы обязаны проверять все разговоры.

Let’s take the youngsters about whom we have doubts and take them aside to verify

Давайте возмем молодых относительно которых мы сомневаемся… и отдельно, проверим.

It was possible to verify,

Следуя инструкциям, полученным от Минервы,..

verified 22

- перевод на «verify» турецкий

Пришло смс с кодом, который не запрашивал.

Что делать? | Личные деньги | Деньги

Что делать? | Личные деньги | ДеньгиЕлена Трегубова

Примерное время чтения: 5 минут

100588

Категория: Доступная экономика

Москвичка Елена Г. получила смс с кодом подтверждения от сервиса по подбору кредитов, который она не запрашивала. Кто и что может стоять за этим сообщением (и ему подобными), АиФ.ru разбирался с экспертами.

Это мошенники?

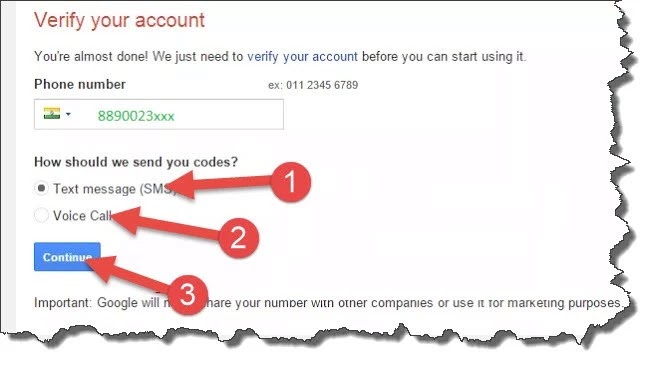

Сегодня коды, которые отправляются на мобильный телефон, вполне стандартный способ идентификации, говорит руководитель практики аналитических решений для противодействия мошенничеству и финансовым преступлениям Алексей Коняев.

Код отправляется для подтверждения личности того человека, который совершает какие-либо действия на сайте или в приложении. Так система понимает, что заполнял заявку именно тот гражданин, чьи данные были указаны. Код запрашивается при многих важных операциях онлайн, например, при оформлении покупок, кредитов, заказов, изменении данных, отправке денежных средств, перечисляет основатель и генеральный директор IT-компании Алексей Рыбаков.

Код запрашивается при многих важных операциях онлайн, например, при оформлении покупок, кредитов, заказов, изменении данных, отправке денежных средств, перечисляет основатель и генеральный директор IT-компании Алексей Рыбаков.

«С помощью кода добивается безопасность транзакции или какой-либо онлайн-сделки, он часто предотвращает получение мошенниками доступа к денежным средствам пользователя», — объясняет эксперт.

По словам Коняева, получение кода вовсе не означает, что это именно мошенник — бывает, что человек ошибся цифрой при вводе собственного номера. Но в этом случае сообщение будет единичным, и никаких звонков, сообщений со ссылками и т.п. далее не последует, предупреждает эксперт.

В свою очередь юрист, руководитель комитета по защите интеллектуальной собственности в региональном отделении ОПОРы России по КБР Изабелла Атласкирова добавляет, что рассылкой смс людям, которые эти смс не запрашивали, могут промышлять сервисы, использующие методы навязывания своих услуг гражданам. Такие сервисы рассылают сообщения наобум, по методу «холодных звонков», только в данном случае звонки подменяются сообщениями.

Такие сервисы рассылают сообщения наобум, по методу «холодных звонков», только в данном случае звонки подменяются сообщениями.

«Есть и еще одна возможная причина для таких смс — вы стали жертвой так называемых смс-бомберов: они вводят ваш номер не с целью получить средства, а для того, чтобы доставить вам неудобство. Тогда смс будут идти потоком», — подсказывает Коняев.

Но и вероятность того, что за отправкой кода стоят мошенники, довольно высока. «Возможен вариант, что вам позвонят и попросят сообщить код. Звонящий может представиться сотрудником банка или правоохранительных органов и сообщить о попытке мошенничества, сказать, что нужно срочно перевести деньги на специальный счет. Конечно, это мошенники, и им ни в коем случае нельзя сообщать код из смс, данные карт, счетов, переводить куда-либо деньги. Лучше всего сразу повесить трубку», — советует Алексей Коняев.

Для подтверждения заявки на кредит мошенниками используется номер телефона пользователя, чтобы, во-первых, не вызвать подозрения у сервиса — указанная операция должна быть обычной для этого пользователя, а, во-вторых, не оставить свой информационный след и усложнить поиск после того, как пользователь обнаружит оформление кредита и обратится в правоохранительные органы, подчеркивает Рыбаков.

Эксперт добавляет, что аферисты могут массово рассылать коды активации с самых разных платформ — для этого существуют специальные программы, которые автоматически создают новые профили на номер пользователя. В этом случае пользователь может испугаться такого количества кодов подтверждения и поверить звонку якобы официального представителя сервиса о возникших неполадках.

«С помощью методов социальной инженерии мошенники могут, например, оформить кредит на пользователя и перевести эти деньги на свои счета. Так пользователю придется выплатить кредит, оформленный мошенником», — предупреждает Рыбаков.

Да, бывает, что звонка от якобы банковских служащих или следователей не последовало, а сообщения повторяются. Скорее всего, мошенники пытаются ввести код путем подбора с помощью специальных программ. «Сегодня большинство сайтов, где используется система кодов, от этого защищено: дается ограниченное число попыток ввода, причем очень небольшое, поэтому шансы, что мошенники угадают, крайне невысоки», — успокаивает Коняев.

Что делать, если получил код, который не запрашивал?

Алексей Рыбаков рекомендует придерживаться следующих правил:

Во-первых, не сообщать код подтверждения посторонним, знакомым и тем, кто представляется работниками банка. Аферисты могут попросить не называть код подтверждения устно, а прислать его в виде скриншота экрана. Так делать нельзя.

Во-вторых, при звонках от банковских работников следует сбрасывать вызов и самостоятельно звонить по официальному номеру телефона сервиса.

«Если вы не планируете брать кредит, не стоит реагировать на сообщения кредитных сервисов. Также не стоит передавать им свои персональные данные. Вообще любое общение с представителями финансовых организаций лучше вести лично в офисе сервиса или банка. В том случае, если это сугубо дистанционный сервис, также никаких кодов вводить не нужно. Лучше перезвонить в данный сервис и уточнить, по какому вопросу они вас беспокоят», — подсказывает Изабелла Атласкирова.

В свою очередь руководитель отдела продвижения продуктов компании по защите персональных данных Павел Коростелев добавляет, что защитить номер телефона можно, доверяя его только проверенным организациям: «Не стоит указывать его на всех сайтах подряд, важно тщательно фильтровать информацию, которая публикуется в открытых источниках. Можно также разграничить личный номер и номер для регистрации в различных сервисах. Благо, современные смартфоны поддерживают две SIM-карты», — резюмирует эксперт.

Можно также разграничить личный номер и номер для регистрации в различных сервисах. Благо, современные смартфоны поддерживают две SIM-карты», — резюмирует эксперт.

мошенничествосмс-мошенничествосмс-сообщение

Следующий материал

Новости СМИ2

Что это и как его открыть?

Автор: Jay Geater | Последнее обновление: January 25, 2023

Резюме файла VERIFY

Расширение файла VERIFY имеет ноль тип (-ов) файла (-ов) и связано с ноль различными программными обеспечениями, но главным образом с Unknown Apple II File, разработанным found on Golden Orchard Apple II CD Rom. Часто они представлены в формате Unknown Apple II File.

Рейтинг популярности файлов VERIFY составляет «Носители информации». Это означает, они могут иногда встречаться на обычных устройствах.

Это означает, они могут иногда встречаться на обычных устройствах.

Если у вас возникли проблемы с открытием файлов VERIFY, или если вы просто хотите узнать больше о связанных с ними программах и разработчиках см. полную информацию, представленную ниже.

Популярность типов файлов

Ранг Файла

/ 11690

Активность

Статус файла

25

January

2023

Страница Последнее обновление

Откройте файлы в %%os%% с помощью средства для просмотра файлов FileViewPro

Продукт Solvusoft

Скачать бесплатно

Установить необязательные продукты — FileViewPro (Solvusoft) | Лицензия | Политика защиты личных сведений | Условия | Удаление

Типы файлов VERIFY

Ассоциация основного файла VERIFY

.VERIFY

| Формат файла: | .verify |

| Тип файла: | Unknown Apple II File |

| Создатель: | found on Golden Orchard Apple II CD Rom |

| Категория файла: | Необычные файлы |

| Ключ реестра: | HKEY_CLASSES_ROOT\. verify verify |

Программные обеспечения, открывающие Unknown Apple II File:

Unknown Apple II File, разработчик — found on Golden Orchard Apple II CD Rom

Windows

Установить необязательные продукты — FileViewPro (Solvusoft) | Лицензия | Политика защиты личных сведений | Условия | Удаление

Поиск типов файлов

Популярность файла VERIFY

Разбивка устройства расширения файла (настольный компьютер / мобильный телефон / планшет)

| ПК | (84.34%) | |

| Мобильные | (14.29%) | |

| Планшет | (1.37%) |

Устранение неполадок при открытии файлов VERIFY

Общие проблемы с открытием файлов VERIFY

Unknown Apple II File не установлен

При двойном щелчке VERIFY-файла может появиться диалоговое окно операционной системы с сообщением о том, что он «Не удается открыть этот тип файла». Если это так, это обычно связано с тем, что у вас нет Unknown Apple II File для %%os%%, установленного на вашем компьютере. Поскольку ваша операционная система не знает, что делать с этим файлом, вы не сможете открыть его двойным щелчком мыши.

Если это так, это обычно связано с тем, что у вас нет Unknown Apple II File для %%os%%, установленного на вашем компьютере. Поскольку ваша операционная система не знает, что делать с этим файлом, вы не сможете открыть его двойным щелчком мыши.

Совет: Если вам извстна другая программа, которая может открыть файл VERIFY, вы можете попробовать открыть данный файл, выбрав это приложение из списка возможных программ.

Установлена неправильная версия Unknown Apple II File

В некоторых случаях может быть более новая (или более старая) версия файла Unknown Apple II File, которая не поддерживается установленной версией приложения. Если у вас нет правильной версии Unknown Apple II File (или любой из других программ, перечисленных выше), вам может потребоваться попробовать загрузить другую версию или одно из других программных приложений, перечисленных выше. Эта проблема чаще всего встречается, когда у вас есть более старая версия программного приложения, и ваш файл был создан более новой версией, которую он не может распознать.

Совет: Иногда вы можете получить подсказку о версии VERIFY-файла, который у вас есть, щелкнув правой кнопкой мыши на файле, а затем нажав на «Свойства» (Windows) или «Получить информацию» (Mac OSX).

Резюме: В любом случае, большинство проблем, возникающих во время открытия файлов VERIFY, связаны с отсутствием на вашем компьютере установленного правильного прикладного программного средства.

Другие причины проблем с открытием файлов VERIFY

Хотя на вашем компьютере уже может быть установлено Unknown Apple II File или другое программное обеспечение, связанное с VERIFY, вы по-прежнему можете столкнуться с проблемами при открытии файлов Unknown Apple II File. Если у вас по-прежнему возникают проблемы с открытием VERIFY-файлов, могут возникнуть другие проблемы, препятствующие открытию этих файлов. Эти другие проблемы включают (перечислены в порядке от наиболее до наименее распространенных):

- Неверные ссылки на файлы VERIFY в реестре Windows («телефонная книга» операционной системы Windows)

- Случайное удаление описания файла VERIFY в реестре Windows

- Неполная или неправильная установка прикладного программного средства, связанного с форматом VERIFY

- Повреждение файла VERIFY (проблемы с самим файлом Unknown Apple II File )

- Заражение VERIFY вредоносным ПО

- Повреждены или устарели драйверы устройств оборудования, связанного с файлом VERIFY

- Отсутствие на компьютере достаточных системных ресурсов для открытия формата Unknown Apple II File

Викторина: В какой операционной системе впервые применили иерархическую файловую систему (например, папки с файлами)?

CommodoreDOS

Linux

Multics

OS2

Как исправить проблемы с открытием файлов VERIFY

Установить необязательные продукты — FileViewPro (Solvusoft) | Лицензия | Политика защиты личных сведений | Условия | Удаление

Расширение файла # A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

Хитрый код: мошенники научились обходить СМС-подтверждение операций | Статьи

Мошенники научились обходить двухфакторную аутентификацию (по коду из СМС) для подтверждения платежей в интернете. Это делается с помощью одновременного проведения фейковой операции на фишинговом сайте, стилизованном под оплату ОСАГО, и реального перевода денег, инициированного злоумышленником. О такой схеме «Известиям» рассказали в «Лаборатории Касперского», ее распространение подтвердили в других компаниях по кибербезопасности и в банках. Россияне уже привыкли, что нельзя называть код из СМС по телефону, но при вводе его на сайте проявляют меньшую бдительность.

Это делается с помощью одновременного проведения фейковой операции на фишинговом сайте, стилизованном под оплату ОСАГО, и реального перевода денег, инициированного злоумышленником. О такой схеме «Известиям» рассказали в «Лаборатории Касперского», ее распространение подтвердили в других компаниях по кибербезопасности и в банках. Россияне уже привыкли, что нельзя называть код из СМС по телефону, но при вводе его на сайте проявляют меньшую бдительность.

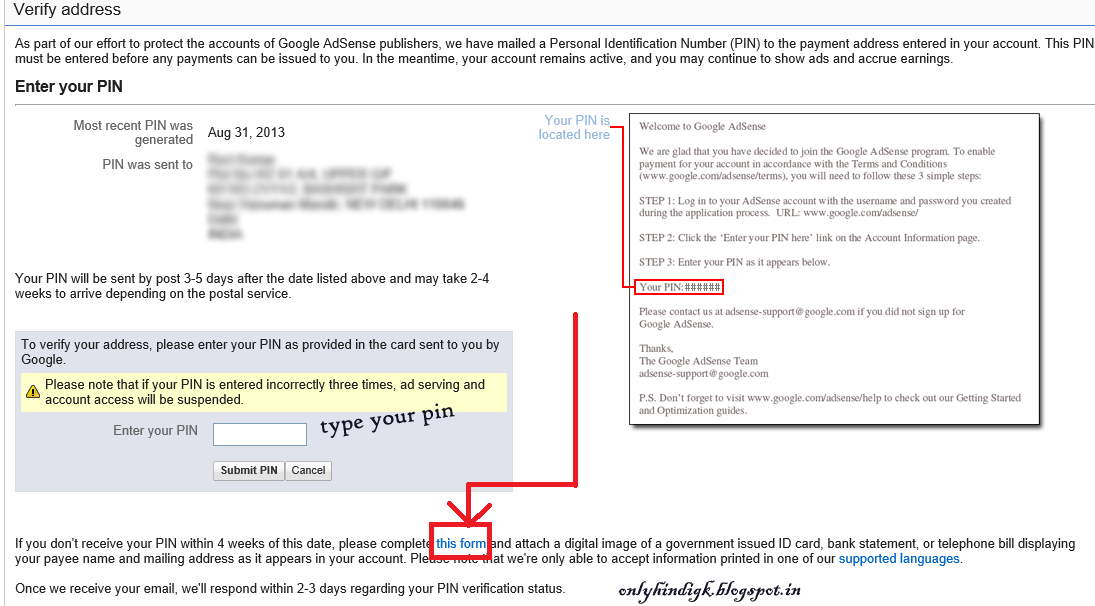

Двухфакторный обман

Схема обмана начинается с того, что гражданину направляют сообщение с предложением продлить ОСАГО: в нем указаны данные об авто, в том числе госномер, а при переходе по ссылке демонстрируется сумма страховки и другая ссылка для оплаты, рассказал руководитель отдела развития методов фильтрации контента в «Лаборатории Касперского» Алексей Марченко. Он продолжил: после перехода по ссылке и ввода данных карты пользователю показывается страница с надписью «Формируется СМС-код», которая демонстрируется по таймеру около 30 секунд, а затем перебрасывает на форму ввода кода. В этот момент клиенту действительно поступает СМС от кредитной организации.

В этот момент клиенту действительно поступает СМС от кредитной организации.

Фото: РИА Новости/Максим Богодвид

— Вероятнее всего, после того как пользователь указывает на ресурсе данные карты, злоумышленники инициируют не оплату, а запрос на списание денег с этой карты. На этом этапе у них есть всё необходимое для перевода, кроме проверочного кода. В этот момент пользователь находится на страничке ожидания «Формируется СМС». За это время к нему приходит сообщение. Пользователю кажется, что это СМС для оплаты, хотя на самом деле это СМС для подтверждения перевода денег, который инициировали злоумышленники, — пояснил Алексей Марченко.

Он заключил: когда пользователь вводит СМС-код на страничке, которая появилась после ожидания, злоумышленники завершают атаку, подтверждая перевод денег, который они инициировали на своей стороне. Это комбинация скама и фишинга, подчеркнул эксперт. Схема обмана, в которой сочетается фейковое предложение оплатить страховой полис, использование номера автомобиля человека, серия веб-страниц с ожиданием для получения сперва данных карты, а затем проверочного кода и другие, была зафиксирована недавно и встречается достаточно редко, уточнил Алексей Марченко.

В «РЕСО-Гарантия» известно о пяти таких случаях в последнее время. Об этой схеме обмана знают в Росбанке, Газпромбанке и ВТБ, а также в компаниях Digital Security и Zecurion, которые специализируются на кибербезопасности. В Росбанке уточнили, что сейчас злоумышленники активно используют этот сценарий, например, создавая подложные сайты интернет-магазинов. Также способ обмана с обходом двухфакторной аутентификации применяется на сайтах объявлений, добавили в Digital Security.

Услуга оплаты страховки через интернет популярна у автолюбителей, знает замглавы департамента защиты информации Алексей Плешков. Он добавил, что поскольку многие покупали автомобиль либо в конце календарного года, либо в самом его начале, переоформление полисов часто приходится на декабрь и январь — в этот период массово появляются и фишинговые сайты страховщиков.

Фото: ИЗВЕСТИЯ/Дмитрий Коротаев

— Таким способом можно не только украсть деньги, но и войти на важные порталы. Но от подобных случаев, например, на «Госуслугах» есть дополнительные проверки. Если пользователь выполняет вход из нового места (определяется по IP и другим косвенным признакам), то потребуется ввод не только кода из СМС, но и других данных для аутентификации (например, номер какого-либо документа), — разъяснил замдиректора департамента анализа защищенности Digital Security Максим Прокопович.

Если пользователь выполняет вход из нового места (определяется по IP и другим косвенным признакам), то потребуется ввод не только кода из СМС, но и других данных для аутентификации (например, номер какого-либо документа), — разъяснил замдиректора департамента анализа защищенности Digital Security Максим Прокопович.

Накануне «Известия» сообщили, что на «Госуслугах» в 2022 году планируют ввести обязательную двухфакторную аутентификацию.

Проверка адресаРоссияне в большинстве своем уже научились выявлять телефонных мошенников и не называют им коды подтверждения операций, отметил руководитель аналитического центра Zecurion Владимир Ульянов. При этом, по его словам, ввод кода из СМС на подозрительном сайте несет такие же риски, как и передача его собеседнику. В то же время пользователи уверены, что применение двухфакторной аутентификации повышает безопасность операций.

Эксперт также пояснил, что данные об авто, которые используются для повышения доверия, могут быть взяты из открытых источников или из утечек баз данных. По его словам, такую схему обмана вполне можно автоматизировать и поставить на поток.

По его словам, такую схему обмана вполне можно автоматизировать и поставить на поток.

Фото: ИЗВЕСТИЯ/Дмитрий Коротаев

— Чтобы избежать несанкционированных списаний, клиентам необходимо внимательно читать сообщения от банков с кодом подтверждения. В них, как правило, указываются назначение платежа, наименование получателя, сумма операции и другие реквизиты. Также нужно обращать внимание на адрес получателя на странице сайта, где вводится код подтверждения, и на саму страницу, — предупредили в банке «Открытие».

Даже несмотря на то что злоумышленники находят способы обойти двухфакторную аутентификацию, ей все равно стоит доверять, уверены эксперты. Этот метод подтверждения легальности операции подразумевает, что пользователь отдает себе отчет в своих действиях и понимает, на каком сайте и с какой целью он вводит пароль и код, подчеркнул генеральный директор Infosecurity a Softline Company Николай Агринский.

В ЦБ и Минцифры оперативно не ответили на запрос «Известий» о том, знают ли в регуляторах о фишинговой схеме, позволяющей обойти двухфакторную аутентификацию.

Идентификация, проверка, подтверждение и аутентификация — это не одно и то же.

Одной из самых больших проблем нашего времени является связка цифровых удостоверений с нецифровыми удостоверениями.

В этой публикации мы говорим о четырех концепциях, которые облегчают эту связь и широко используются в процедурах и процессах цифровой адаптации.

Índice

Возьмем пример

Пепе нужно как можно скорее арендовать мотоцикл (ознакомьтесь с историей Пепе здесь).

Он выбирает компанию по аренде мотоциклов, которая использует цифровое решение для удаленной регистрации клиентов.

Поскольку он впервые собирается использовать приложение этого сервиса, Пепе должен ввести свой адрес электронной почты, чтобы представиться. То есть Пепе ЕСТЬ , ОПРЕДЕЛЯЮЩИЙ СВОЮ ЛИЧНОСТЬ . Тип идентификации зависит от требований компании, она также может запрашивать ваше имя и фамилию, например.

Пепе идентифицирует себя, введя свой адрес электронной почты Далее система просит его доказать, что он тот человек, за которого себя выдает (то есть подтвердить мне доказательствами, что он Пепе Г. ).

).

Чтобы доказать это, он должен сделать селфи и запечатлеть обе стороны своего удостоверения личности. Система ПРОВЕРЯЕТ , что биометрические данные, извлеченные из его селфи, совпадают с данными фотографии ДНР.

Пепе подтверждает свою личность с помощью селфи и фиксирует свое удостоверение личностиТем временем система ПРОВЕРЯЕТ , что его удостоверение личности существует, что оно действительно, что пользователь достаточно взрослый, чтобы водить машину, и т. д.

Поскольку Пепе является законным пользователем с актуальной документацией, система регистрирует его за считанные секунды. Пепе уже является клиентом компании по аренде мотоциклов, поэтому в любое время он может пользоваться транспортными средствами.

Отныне каждый раз, когда Пепе нужен мотоцикл, ему достаточно будет сделать селфи. Система уже распознает его, и с помощью селфи он может ПОДТВЕРЖДИТЬ , что он ранее был подтвержден как клиент.

Если различия недостаточно ясны, с точки зрения Пепе…

➡ Идентификация: I Am Am Pepe G.

➡ Проверка: Я доказываю, что я Pepe G. С селфи и экраном моего идентификатора

➡ Валидация: Система . 39. что мой ID существует и что его информация действительна и подлинна

➡️ Аутентификация: Я делаю селфи, чтобы показать, что я Пепе Г. и хочу снова воспользоваться услугой

Немного теории : разъяснение концепций

Идентификация

Мы идентифицируем себя, когда говорим, кто мы есть.

При идентификации отвечаем на вопрос: «Кто ты?»

Согласно словарю, «идентифицировать» означает «предоставить личные данные, необходимые для признания».

Проверка

Проверка связывает нас с удостоверением личности, которое мы предоставляем , чтобы доказать, что мы сами.

Как правило, проверки включают подтверждение по официальным базам данных, таким как бюро кредитных историй, файлы документов, удостоверяющих личность, и т. д.

д.

В частности, в процессе онлайн-проверки личности гарантируется, что документ, удостоверяющий личность, принадлежит лицу, которому он принадлежит , на основе сопоставления биометрической информации с селфи и захвата информации о документе.

Мы верифицируем себя с помощью наших документов, удостоверяющих личность.

Верификация отвечает на два вопроса: «Кто вы?» и «Ты действительно тот, за кого себя выдаешь?»

Согласно словарю, верификация означает «проверить или проверить истинность чего-либо».

Валидация

Проверка документации или личной информации потенциальных клиентов подразумевает их сравнение с базами данных с целью проверки того, что эти данные существуют в реальном мире и верны (также для уменьшения человеческих ошибок).

Все, что проверено, найдено и согласуется с другим источником данных.

Этап проверки пользователей дает компаниям уверенность в том, что почтовые адреса, банковские счета, телефоны и т. д. существуют. что. они предоставляют, но не ссылаются на них напрямую.

д. существуют. что. они предоставляют, но не ссылаются на них напрямую.

То есть валидация подтверждает, что, например, учетная запись электронной почты существует, но не подтверждает на 100%, что она принадлежит человеку (следовательно, валидация должна быть завершена другими механизмами безопасности).

Ответьте на вопрос: Существуют ли эти данные?

По словарю: 1. тр. Придайте силе или твердости чему-либо, сделайте это действительным.

Проверка по сравнению с проверкой

Во время проверки подлинности данные проверяются на существование, их правильность или реальность. В то время как при проверке личности рассматриваемые данные напрямую связаны, и проверяются отношения и право собственности между данными и лицом, подлежащим проверке.

Аутентификация

Мы аутентифицируем себя, когда мы предоставляем пароль, селфи и т. д. (информация, которую должны иметь только мы), то есть доказательство того, что мы те, за кого себя выдаем .

Подтверждение нашей личности перед предоставлением нам доступа к платформе или услуге обычно включает:

- Предоставленную нами ранее информацию (например, личные вопросы)

- Селфи (или другие биометрические системы)

- Одноразовый пароль

Аутентификация отвечает на вопрос: «Вы тот, за кого себя выдаете?»

Идея состоит в том, чтобы пользователь снова подтвердил, что он тот же человек, который зарегистрировался на платформе или в сервисе. Это можно сделать с помощью паролей, токенов или биометрических систем.

Согласно словарю, аутентифицировать означает «предоставить кредит» или «доказать что-то, чтобы быть уверенным или реальным».

Подтверждение вашей личности на сайте VA.gov

Если у вас уже есть My HealtheVet или DS Logon , вам не нужно будет повторно подтверждать свою личность при входе на VA.gov. Если у вас нет ни одной из этих учетных записей, мы поможем вам подтвердить вашу личность, используя Login. gov или ID.me .

gov или ID.me .

- Войдите или создайте учетную запись

Как подтвердить свою личность на VA.gov

Какой самый быстрый способ подтвердить свою личность в Интернете?

Если у вас есть учетная запись Premium My HealtheVet или Premium DS Logon , вы можете использовать существующую учетную запись для входа. Вы уже подтвердили свою личность при получении учетной записи Premium. Таким образом, вам не нужно будет снова подтверждать свою личность на VA.gov. Вы можете войти в систему сейчас, чтобы приступить к выполнению обычных задач, таких как проверка статуса вашего заявления или отправка защищенного сообщения вашей медицинской команде.

Войти сейчас

Как мне подтвердить свою личность в Интернете без учетной записи Premium?

Мы поможем вам подтвердить вашу личность, используя Login. gov или ID.me .

gov или ID.me .

Вот что вам нужно для подтверждения вашей личности с помощью Login.gov:

Ваше водительское удостоверение или неводительское удостоверение личности, выданное государством, и

Ваш номер социального страхования, и

Вот что вам потребуется для подтверждения вашей личности с помощью ID.me:

- Смартфон (или стационарный или мобильный телефон и компьютер с подключением к Интернету), и

- Ваш номер социального страхования, и

- Удостоверение личности. В качестве доказательства вы можете использовать свои водительские права или паспорт. Или вы можете ответить на вопросы, основанные на личных и общедоступных данных (например, вашем кредитном отчете), чтобы доказать, что вы — это вы.

Войдите сейчас

Если вам нужна поддержка от Login. gov или ID.me , перейдите на веб-сайт службы учетной записи.

gov или ID.me , перейдите на веб-сайт службы учетной записи.

Перейти в справочный центр Login.gov

Посетите раздел поддержки ID.me

Могу ли я подтвердить свою личность лично в медицинском учреждении VA?

Если вы являетесь пациентом VA, вы можете подтвердить свою личность в местном медицинском учреждении VA в рамках процесса получения Premium Моя учетная запись HealtheVet . Затем вы можете использовать эту учетную запись для входа в VA.gov без необходимости подтверждения своей личности в Интернете.

Вам необходимо предъявить удостоверение личности с фотографией государственного образца. Вы можете использовать удостоверение личности ветерана или действительные водительские права.

Сотрудник VA подтвердит вашу личность. Затем они запишут вашу информацию в систему My HealtheVet и подтвердят, что вы имеете право на получение учетной записи Premium.

Найдите ближайшее медицинское учреждение VA

Могу ли я подтвердить свою личность по телефону?

Если вы не можете подтвердить свою личность онлайн или лично в региональном офисе VA, вы можете подтвердить свою личность по телефону в рамках процесса получения учетной записи Premium DS Logon . Затем вы можете использовать эту учетную запись для входа в VA.gov без необходимости подтверждения своей личности в Интернете.

Вы можете использовать этот метод для подтверждения своей личности только в том случае, если вы получили прямой депозитный платеж VA посредством электронного перевода средств (EFT), например компенсацию по инвалидности или пенсионную выплату.

Позвоните нам по телефону 800-827-1000. Когда вам будет предложено назвать причину вашего звонка, скажите «eBenefits».

Вам потребуется следующая информация:

- Ваше полное имя (фамилия, которую вы использовали во время службы, может отличаться от предоставленной)

- Ваш номер социального страхования

- Номер вашего расчетного или сберегательного счета

- Сумма в долларах вашего последнего электронного платежа

Примечание: Если у вас есть доверенность и вы обновляете чужой DS Logon , вы можете подтвердить их личность по телефону, если они получили прямой платеж VA.

Вопросы или проблемы, которые могут возникнуть при подтверждении вашей личности

Что, если мой кредит заморожен, а я пытаюсь подтвердить свою личность?

Пока мы пытаемся подтвердить вашу личность, если мы обнаружим, что ваш кредит заморожен, мы дадим вам ссылку на страницу Experian, которая предлагает вам бесплатный одноразовый персональный идентификационный номер (ПИН-код). Этот PIN-код позволит вам предоставить нам одноразовый доступ к вашей кредитной информации, которая необходима нам для подтверждения вашей личности.

Блокировка вашего кредита останется активной. Подтверждение вашей личности не влияет на ваш кредитный рейтинг.

Войти сейчас

Как я могу подтвердить свою личность на VA.gov, если я живу за пределами США?

Если ваш адрес находится за пределами США, вы можете использовать ID. me для подтверждения своей личности. Вам нужно будет предъявить документы, удостоверяющие личность, во время видеозвонка с ID.me представителем.

me для подтверждения своей личности. Вам нужно будет предъявить документы, удостоверяющие личность, во время видеозвонка с ID.me представителем.

Узнайте больше о подтверждении вашей личности, если вы живете за пределами США, на веб-сайте ID.me

Убедитесь, что ваши документы, удостоверяющие личность, готовы.

Узнайте о первичных и вторичных документах, удостоверяющих личность, на веб-сайте ID.me.

Могу ли я использовать Login.gov для подтверждения своей личности без номера телефона в США?

Да.

Ввод номера телефона является последним шагом в процессе проверки личности Login.gov .

Если на ваше имя не зарегистрирован номер телефона в США, нажмите . Получите код по почте вместо .

Вам придется подождать, чтобы получить письмо на почту с кодом. Затем вы можете следовать инструкциям, чтобы ввести код и завершить процесс.

У меня нет смартфона. Как мне подтвердить свою личность через ID.me?

Вам понадобится стационарный или мобильный телефон, а также компьютер с подключением к Интернету.

В настоящее время мы не можем поддерживать:

- Телефоны, зарегистрированные на члена семьи или супруга

- Виртуальные телефонные службы, такие как Skype или Google Voice

- Международные телефонные номера

Если у вас нет телефона, который может принимать текстовые сообщения, в процессе настройки:

- Выберите «телефонный звонок», когда вас спросят, как вы хотите получить 6-значный код для настройки. ваш телефон для двухфакторной аутентификации.

- Выберите «электронная почта», когда вас спросят, как вы хотите получить ссылку для загрузки приложения ID.me Wallet, чтобы начать использовать ID.

me .

me .

Если у вас нет телефона, на котором можно делать фотографии, в процессе настройки:

- Выберите вариант «подтвердить, отвечая на вопросы», когда вас спросят, как вы хотите подтвердить свою личность, или

- Убедитесь, что у вас есть фотография вашего водительского удостоверения или паспорта на вашем компьютере, или что вы можете отсканировать их, чтобы вы могли загрузить их для подтверждения своей личности с помощью одной из этих форм удостоверения личности.

Что делать, если у меня возникли проблемы с ответом на контрольные вопросы ID.me?

Попробуйте еще раз ответить на личные контрольные вопросы, следуя этим советам:

- Получите копию вашего кредитного отчета от Experian, компании, предоставляющей кредитные отчеты, и используйте ее, чтобы перепроверить, что ответы, которые вы предоставляете на ID .

me в процессе проверки соответствует информации в вашем отчете.

me в процессе проверки соответствует информации в вашем отчете.

Перейдите на Experian.com, чтобы получить свой кредитный отчет - Если вы считаете, что в вашем кредитном отчете содержится неверная информация, вам необходимо подать спор в Experian.

Перейдите на Experian.com, чтобы подать спор - Если вы недавно переехали, сменили имя или у вас другой постоянный адрес, попробуйте использовать предыдущую информацию.

- Убедитесь, что вы вводите номер телефона, зарегистрированный на ваше имя.

Что делать, если я ответил на контрольные вопросы, но еще не прошел проверку?

Вы можете попробовать подтвердить свою личность с помощью водительских прав или паспорта. При загрузке копии водительского удостоверения или паспорта обязательно следуйте инструкциям по размещению изображений.

Примечание: Если у вас есть учетная запись Premium My HealtheVet или Premium DS Logon , вы можете войти в систему, используя эти учетные данные, и вам не нужно будет подтверждать свою личность. Если у вас нет существующей учетной записи Premium, узнайте, как ее получить.

Если у вас нет существующей учетной записи Premium, узнайте, как ее получить.

Узнайте, как получить учетную запись Premium My HealtheVet

Узнайте, как получить учетную запись Premium DS Logon

Что такое многофакторная аутентификация и почему ее использует VA.gov?

Многофакторная аутентификация — это дополнительный уровень защиты вашей учетной записи. Это помогает нам убедиться, что вы пытаетесь получить доступ к своей учетной записи, а не хакер. Ее также иногда называют двухфакторной аутентификацией.

Каждый раз, когда вы входите на веб-сайт или в приложение VA, вы будете использовать многофакторную аутентификацию, чтобы подтвердить, что вы — это вы. Вы сделаете это, используя устройство, которое должно быть только у вас, например, ваш мобильный телефон.

Вы получите уникальный код в текстовом сообщении, по телефону или другим выбранным вами способом. Другие варианты могут включать вспомогательное приложение, например Google Authenticator, электронный ключ или резервные коды. Затем вы введете этот код для доступа к своей учетной записи.

Другие варианты могут включать вспомогательное приложение, например Google Authenticator, электронный ключ или резервные коды. Затем вы введете этот код для доступа к своей учетной записи.

Таким образом, даже если кто-то угадает или украдет ваше имя пользователя и пароль, многофакторная аутентификация не позволит им получить доступ к вашей учетной записи.

Посмотрите наше видео о многофакторной аутентификации (YouTube)

Узнайте больше о вариантах аутентификации на веб-сайте Login.gov

Узнайте больше о многофакторной аутентификации на веб-сайте ID.me

Как я могу получить дополнительную поддержку от Login.gov или ID.me?

Перейти на сайт службы учетной записи.

Перейти в справочный центр Login.gov

Посетите раздел поддержки ID.me

- Войдите или создайте учетную запись

Вход в систему VA.

gov

gov Как получить учетную запись Premium DS Logon онлайн

Получите премиум-аккаунт My HealtheVet

Конфиденциальность и безопасность на VA.gov

Преимущества VA

Здравоохранение

Подайте заявку на медицинское обслуживание VA, узнайте, как получить доступ к услугам и управлять своим здоровьем и льготами в Интернете.

Последнее обновление:

Как проверить фото онлайн и бороться с распространением дезинформации

РУКОВОДСТВО ПО ПРОВЕРКЕ

Дата выпуска: Изменено:

Используя несколько примеров, команда FRANCE 24 Observers дает вам ноу-хау для проверки фотографий, которые циркулируют в Интернете. © НаблюдателиАвтор текста: Группа наблюдателей

Вы только что получили фотографию в WhatsApp, Facebook или Twitter. Изображение вызывает у вас гнев, грусть или радость, а подпись побуждает поделиться им как можно шире. Однако вы немного осторожны, потому что история кажется слишком хорошей, чтобы быть правдой. Вы правы, будьте осторожны. Вот несколько советов по самостоятельной проверке изображений и отслеживанию происхождения фотографии.

Изображение вызывает у вас гнев, грусть или радость, а подпись побуждает поделиться им как можно шире. Однако вы немного осторожны, потому что история кажется слишком хорошей, чтобы быть правдой. Вы правы, будьте осторожны. Вот несколько советов по самостоятельной проверке изображений и отслеживанию происхождения фотографии.

Реклама

Нет ничего лучше, чем привлекательная фотография, чтобы привлечь чье-то внимание в социальных сетях. Полная эмоций фотография может заставить читателя задержаться на статье, щелкнуть ссылку и широко поделиться контентом. Журналисты знают это и тратят время на выбор подходящей фотографии для иллюстрации своих статей.

К сожалению, люди, которые распространяют «фейковые новости», также понимают силу фотографии. Чтобы получить максимальное количество кликов (и, следовательно, денег), некоторые люди манипулируют или незаконно присваивают фотографии, которые не имеют ничего общего с рассматриваемой темой. .. просто для того, чтобы привлечь ваше внимание.

.. просто для того, чтобы привлечь ваше внимание.

В сети циркулирует множество изображений, измененных цифровым способом. Тем не менее, для изменения изображения по-прежнему требуются некоторые технические навыки. Однако есть гораздо более простой способ обмануть людей с помощью фотографий: вы можете найти старое изображение и изменить подпись, чтобы фотография рассказывала любую историю, которую вы хотите.

Лучший рефлекс при виде изображения, которое, по вашему мнению, было вырвано из контекста? Обратный поиск изображений.

Давайте рассмотрим пример. На этом фото женщина угрожает полицейскому, который направляет пистолет на мужчину, лежащего на земле. В подписи утверждается, что на этом фото мать в Доминиканской Республике пытается защитить своего сына от полицейского. История трогательная, фото качественные и снято отлично. На самом деле, это, возможно, слишком большой выстрел — и это вызывает у нас подозрения.

Вот как проверить фотографию с обратным поиском изображения.

1) Начните с копирования адреса фотографии, щелкнув по ней правой кнопкой мыши (или нажав и удерживая ее на смартфоне.)

Чтобы получить URL-адрес изображения, щелкните его правой кнопкой мыши. © Observers2) Затем перейдите в Google Images и вставьте адрес.

Чтобы выполнить обратный поиск изображения в Google Картинках, щелкните значок камеры, а затем вставьте ссылку на любое изображение, которое вы хотите найти. © Observers3) Нажмите «поиск по изображению» и проверьте результаты

Результаты обратного поиска изображений в Google Images. © Наблюдатели Первая веб-страница в результатах Google относится к 2015 году. Если вы нажмете на нее, вы сможете прочитать, что фотография на самом деле является изображением из фильма под названием «Кристо Рей». Чтобы подтвердить это, мы можем поискать фильм на киносайте IMDb. Конечно же, изображение появляется в галерее на странице фильма.

Узнайте больше об этом розыгрыше, прочитав нашу статью на эту тему.

… Но будьте осторожны, потому что даже Google ошибаетсяGoogle Images был первым онлайн-инструментом, который люди широко использовали для обратного поиска изображений. Однако он не идеален и не всегда находит источник изображения. Иногда он может даже предоставлять ложную информацию.

Возьмите пример с фотографии ниже. FRANCE 24 размыло это изображение, потому что оно показывает обгоревшие тела, которые осматривают работники Красного Креста. Пользователи социальных сетей часто незаконно присваивают фотографию, утверждая, например, что на ней изображены христиане, убитые Боко Харам в Нигерии.

Если вы выполните обратный поиск изображений в Google, вот что он выдаст:

Согласно Google, фотография была сделана во время бойни в Дуэкуэ, Кот-д’Ивуар, которая произошла во время кризиса, охватившего страну в период с 2010 по 2010 год. 2011.

2011.

Однако, если вы продолжите поиск, то увидите, что на самом деле это фото не имеет ничего общего с резней в Дуэкуэ. На самом деле это было сделано в июле 2010 года в Демократической Республике Конго, когда взорвался бензовоз.

Так почему же Google ошибается? Просто потому, что алгоритм Google ищет наиболее вероятный контекст для изображения, ища статьи, содержащие фото.

Тем не менее, эта фотография была широко использована; он использовался слишком многими статьями или веб-сайтами, которые утверждали, что это фотография Дюэкуэ. Из-за высокой частотности этих статей они превратились в правду, по крайней мере, для Google.

Другие инструменты для обратного поиска изображенийЕсли Google не дает вам удовлетворительного ответа, пришло время попытать счастья с другими инструментами, чтобы вы могли выполнить двойную или даже тройную проверку подозрительного изображения.

Ознакомьтесь с несколькими другими сайтами ниже:

Яндекс, российская поисковая система

Если вы хотите найти источник изображения, которое, кажется, пришло из России или Восточной Европы, Яндекс — ваш лучший выбор. Его алгоритм открывает другие веб-страницы, чем Google.

Его алгоритм открывает другие веб-страницы, чем Google.

Инструмент обратного поиска изображений также особенно хорошо подходит для распознавания лиц.

TinEye, независимый инструмент проверки

TinEye — один из старейших инструментов обратного поиска изображений. Это позволяет вам использовать фильтры, например, для поиска самой старой фотографии, самого большого размера файла или самого измененного изображения.

Хотя это может быть не самый эффективный способ поиска последних изображений, которые появляются в новостях, у него есть функции, которые могут помочь вам обнаружить некоторые манипуляции с фотошопом на фотографиях.

Baidu, китайский поисковик изображений

Baidu — отличное место для начала, если вы хотите сопоставить фото или видео с чем-то в китайской сети.

Большинство результатов других поисковых систем не показывают контент с китайских сайтов. Но сосредоточив свой поиск на Baidu, вы иногда можете найти статьи или фотографии, похожие на те, которые вы исследуете.

Вот пример того, как мы использовали Baidu для анализа изображения детей, одетых в костюмы во время пандемии Covid-19 в Китае.

Плагины помогут вам выполнять поиск одним щелчком мыши

Есть два разных плагина, которые вы можете установить прямо в браузер, чтобы упростить поиск изображения.

Вы можете загрузить RevEye для Google Chrome или Firefox, чтобы одновременно выполнять поиск с помощью четырех инструментов обратного изображения, о которых мы упоминали выше.

Вы также можете использовать плагин InVid WeVerify, чтобы сделать то же самое, просто щелкнув изображение правой кнопкой мыши.

Наконец, имейте в виду, что нет идеальных инструментов, и ни один из них не позволит вам окончательно определить происхождение изображения. Если у вас есть сомнения по поводу того или иного изображения, иногда лучше просто не делиться им. Вы же не хотите ошибиться и помочь распространить мистификацию.

Если у вас есть сомнения по поводу того или иного изображения, иногда лучше просто не делиться им. Вы же не хотите ошибиться и помочь распространить мистификацию.

А если вы не можете проверить изображение самостоятельно, не стесняйтесь обращаться к нам через Facebook или по электронной почте и мы посмотрим!

Расширьте возможности чтения на те же темы

- Руководство по проверке

изображений для проверки | Kyverno

Проверка подписей изображений и добавление дайджестов

Предупреждение

Проверка изображения — это функция бета-версии . Он не готов к использованию в производственной среде, и в нем могут быть критические изменения. Обычные семантические правила управления версиями и совместимости не применяются. Sigstore — это проект Linux Foundation, ориентированный на технологии подписывания программного обеспечения и журналов прозрачности для повышения безопасности цепочки поставок программного обеспечения. Cosign — это подпроект, обеспечивающий подпись, проверку и хранение образов в реестре OCI.

Cosign — это подпроект, обеспечивающий подпись, проверку и хранение образов в реестре OCI.

Правило Kyverno verifyImages использует Cosign для проверки подписей образов контейнеров и аттестаций in-toto, хранящихся в реестре OCI.

Логическая структура правила показана ниже:

Каждое правило содержит:

- Один или несколько эталонных шаблонов изображений для соответствия

- Общие атрибуты конфигурации:

- требуется: обеспечивает проверку всех совпадающих изображений

- mutateDigest: преобразует теги в дайджесты для совпадающих изображений изображения

- репозиторий: используйте другой репозиторий для извлечения подписей

- Ноль или более аттестаторов , которые могут быть открытыми ключами, сертификатами и атрибутами конфигурации без ключа, используемыми для идентификации доверительных органов

- Ноль или более утверждений аттестации in-toto , подлежащих проверке.

Если предоставляются аттестаты, требуется как минимум один аттестующий.

Если предоставляются аттестаты, требуется как минимум один аттестующий.

Правило verifyImages также может использоваться для выполнения преобразования тегов в дайджесты (мутации) или требовать, чтобы изображения проверялись с помощью какого-либо другого правила. Хотя чаще всего фактически выполняется проверка подписи или аттестации, это необязательные функции.

Образы контейнеров можно подписывать на этапе сборки конвейера CI/CD с помощью Cosign. Образ можно подписать несколькими подписями, например, на уровне организации и на уровне проекта.

Проверка правила политики завершается неудачно, если подпись не найдена в реестре OCI или если образ не был подписан с использованием указанного ключа.

Правило мутирует совпадающие изображения, чтобы добавить дайджест изображения, когда mutateDigest имеет значение true (по умолчанию), если дайджест еще не указан. Преимущество использования дайджеста изображения заключается в том, что ссылки на изображения становятся неизменяемыми. Это помогает гарантировать, что версия развернутого образа не изменится и, например, будет той же версией, которая была просканирована и проверена средством сканирования и обнаружения уязвимостей.

Это помогает гарантировать, что версия развернутого образа не изменится и, например, будет той же версией, которая была просканирована и проверена средством сканирования и обнаружения уязвимостей.

Правило imageVerify сначала выполняется как часть веб-перехватчика мутации, поскольку применяемая политика может вставить дайджест изображения. Правила imageVerify выполняются после применения других правил мутации, но до вызова веб-перехватчика проверки. Этот порядок позволяет другим правилам политики сначала изменять ссылку на изображение, если это необходимо, например, для замены адреса реестра до проверки подписи изображения.

Правило также выполняется как часть веб-перехватчика проверки для применения требует проверки и verifyDigest .

Если для required установлено значение true (по умолчанию), каждое изображение в ресурсе проверяется, чтобы убедиться в наличии неизменяемой аннотации, помечающей изображение как проверенное.

Когда для правила verifyDigest установлено значение true (по умолчанию), каждое изображение проверяется на наличие дайджеста.

Правило imageVerify можно комбинировать с автоматическим созданием, чтобы проверки правил политики применялись к контроллерам Pod.

Объявление attestors указывает один или несколько способов проверки подписей изображений или аттестаций. attestors.count указывает необходимое количество подтвердителей в списке записей , которые должны быть проверены. По умолчанию, если не указано иное, проверяются все подтвердители.

Вот пример политики проверки образа, которая гарантирует, что образ из репозитория ghcr.io/kyverno/test-verify-image с использованием любого тега будет подписан соответствующим открытым ключом, как определено в политике:

1apiВерсия: kyverno.io/v1 2 вида: ClusterPolicy 3метаданные: 4 название: контрольное изображение 5 спец: 6 validationFailureAction: принудительно 7 фон: ложь 8 webhookTimeoutSeconds: 30 9 failurePolicy: Ошибка 10 правил: 11 - имя: контрольное изображение 12 матч: 13 любых: 14 - ресурсы: 15 видов: 16 - стручок 17 веризображений: 18 - Ссылки на изображения: 19 - "ghcr.io/kyverno/test-verify-image*" 20 засвидетельствовавших: 21 - счет: 1 22 записи: 23 - ключи: 24 открытых ключа: |- 25 ----- НАЧАТЬ ПУБЛИЧНЫЙ КЛЮЧ ----- 26 MFkwEwYHKoZIzj0CAQYIKoZIzj0DAQcDQgAE8nXRh950IZbRj8Ra/N9sbqOPZrfM 27 5/KAQN0/KjHcorm/J5yctVd7iEcnessRQjU917hmKO6JWVGHpDguIyakZA== 28 -----КОНЕЦ ОТКРЫТОГО КЛЮЧА-----

Подписанный образ можно запустить следующим образом:

1kubectl run signed --image=ghcr.io/kyverno/test-verify-image:signed 2pod/подписано создано

Развернутый модуль будет изменен для использования дайджеста образа.

Попытка запустить неподписанный образ вызовет следующую ошибку политики:

1kubectl run unsigned --image=ghcr.io/kyverno/test-verify-image:unsigned 2Ошибка сервера: веб-хук допуска "mutate.kyverno.svc" отклонил запрос: 3 4resource Pod/default/unsigned был заблокирован из-за следующих политик 5 6check-образ: 7 check-image: 'не удалось выполнить проверку образа для ghcr.io/kyverno/test-verify-image:unsigned: 8 подпись не найдена'

Аналогично, попытка запустить образ, соответствующий указанному правилу, но подписанный другим ключом, приведет к ошибке:

1kubectl run signed-other --image=ghcr.io/kyverno/test-verify-image:signed -кто-то еще 2Ошибка сервера: веб-хук допуска "mutate.kyverno.svc" отклонил запрос: 3 4resource Pod/default/signed-other был заблокирован из-за следующих политик 5 6check-образ: 7 check-image: 'проверка образа не удалась для ghcr.io/kyverno/test-verify-image:signed-by-someone-else: 8 неверная подпись'

Подписание изображений

Чтобы подписать изображения, установите Cosign и сгенерируйте пару открытого и закрытого ключей.

1cosign сгенерировать пару ключей

Затем используйте команду cosign sign и укажите закрытый ключ в аргументе командной строки --key .

1# ${IMAGE} - РЕПОЗИТОРИЙ/ПУТЬ/ИМЯ:ТЕГ

2cosign знак --key cosign.key ${IMAGE}

Эта команда подпишет ваш образ и опубликует подпись в реестре OCI. Вы можете проверить подпись с помощью cosign проверяет команду .

проверка 1cosign --key cosign.pub ${IMAGE}

Подробные сведения об использовании и поддержке реестра OCI см. в документации Cosign.

в документации Cosign.

Подписи образа контейнера доказывают, что образ был подписан владельцем соответствующего закрытого ключа. Однако подписи не предоставляют дополнительных данных и намерений, которые требуются для таких платформ, как SLSA (уровни цепочки поставок для программных артефактов).

Аттестация — это метаданные, прикрепленные к артефактам программного обеспечения, таким как изображения. Подписанные аттестации предоставляют поддающуюся проверке информацию, необходимую для SLSA.

Формат аттестации in-toto обеспечивает гибкую схему для метаданных, таких как сведения о репозитории и среде сборки, отчеты о сканировании уязвимостей, результаты тестов, отчеты о проверке кода или любую другую информацию, используемую для проверки целостности образа. Каждая аттестация содержит подписанный оператор с типом предиката и предикатом . Вот пример, полученный с сайта in-toto:

1{

2 "payloadType": "https://example. com/CodeReview/v1",

3 "полезная нагрузка": {

4 "_type": "https://in-toto.io/Statement/v0.1",

5 "predicateType": "https://example.com/CodeReview/v1",

6 "тема": [

7 {

8 "имя": "registry.io/org/app",

9"дайджест": {

10 "sha256": "b31bfb4d0213f254d361e0079deaaebefa4f82ba7aa76ef82e90b4935ad5b105"

11 }

12 }

13],

14 "предикат": {

15 "автор": "[email protected]",

16 "репо": {

17 «ветка»: «основная»,

18 "тип": "git",

19 "uri": "https://git-repo.com/org/app"

20 },

21 "рецензент": [

22 "[email protected]"

23 ]

24 }

25 },

26 "подписей": [

27 {

28 "id": "",

29 "sig": "MEYCIQDtJYN8dq9RACVUYljdn6t/BBONrSaR8NDpB+56YdcQqAIhAKRgiQIFvGyQERJJYjq2+6Jq2tkVbFpQMXPU0Zu8Gu1S"

30 }

31 ]

32}

com/CodeReview/v1",

3 "полезная нагрузка": {

4 "_type": "https://in-toto.io/Statement/v0.1",

5 "predicateType": "https://example.com/CodeReview/v1",

6 "тема": [

7 {

8 "имя": "registry.io/org/app",

9"дайджест": {

10 "sha256": "b31bfb4d0213f254d361e0079deaaebefa4f82ba7aa76ef82e90b4935ad5b105"

11 }

12 }

13],

14 "предикат": {

15 "автор": "[email protected]",

16 "репо": {

17 «ветка»: «основная»,

18 "тип": "git",

19 "uri": "https://git-repo.com/org/app"

20 },

21 "рецензент": [

22 "[email protected]"

23 ]

24 }

25 },

26 "подписей": [

27 {

28 "id": "",

29 "sig": "MEYCIQDtJYN8dq9RACVUYljdn6t/BBONrSaR8NDpB+56YdcQqAIhAKRgiQIFvGyQERJJYjq2+6Jq2tkVbFpQMXPU0Zu8Gu1S"

30 }

31 ]

32}

Правило imageVerify может содержать одну или несколько проверок аттестации, которые проверяют содержимое предиката . Вот пример, который проверяет URI репозитория, ветку и рецензентов.

1apiВерсия: kyverno.io/v1 2 вида: ClusterPolicy 3метаданные: 4 имя: проверка кода подтверждения 5 спец: 6 validationFailureAction: принудительно 7 фон: ложь 8 webhookTimeoutSeconds: 30 9 failurePolicy: Ошибка 10 правил: 11 - название: аттестовать 12 матч: 13 любых: 14 - ресурсы: 15 видов: 16 - стручок 17 веризображений: 18 - Ссылки на изображения: 19- "registry.io/org/app*" 20 аттестаций: 21 — тип предиката: https://example.com/CodeReview/v1 22 засвидетельствовавших: 23 - записи: 24 - ключи: 25 открытых ключей: |- 26 ----- НАЧАТЬ ПУБЛИЧНЫЙ КЛЮЧ ----- 27 MFkwEwYHKoZIzj0CAQYIKoZIzj0DAQcDQgAEzDB0FiCzAWf/BhHLpikFs6p853/G 28 3A/jt+GFbOJjpnr7vJyb28x4XnR1M5pwUUcpzIZkIgSsd+XcTnrBPVoiyw== 29 -----КОНЕЦ ОТКРЫТОГО КЛЮЧА----- 30 условий: 31 - все: 32 - ключ: "{{ repo.uri }}" 33 оператор: Равно 34 значение: "https://git-repo.com/org/app" 35 - ключ: "{{repo.branch}}" 36 оператор: равно 37 значение: "основной" 38 - ключ: "{{ рецензентов}}" 39оператор: В 40 значение: ["[email protected]", "[email protected]"]

Приведенное выше правило политики извлекает и проверяет, подписаны ли аттестации с помощью соответствующего закрытого ключа, декодирует полезные данные для извлечения предиката, а затем применяет каждое условие к предикату.

Каждое правило verifyImages можно использовать для проверки подписей или аттестаций, но не того и другого одновременно. Это позволяет гибко использовать отдельные подписи для аттестации. 9Объект 0626 attestors{} появляется как под

Это позволяет гибко использовать отдельные подписи для аттестации. 9Объект 0626 attestors{} появляется как под verifyImages , так и под verifyImages.attestations . Его использование в первом месте предназначено для проверки подписи изображения, а во втором — только для аттестации.

Подписание аттестаций

Чтобы подписать аттестации, используйте команду cosign attest . Эта команда подпишет ваши аттестации и опубликует их в реестре OCI.

1# ${IMAGE} - РЕПОЗИТОРИЙ/ПУТЬ/ИМЯ:ТЕГ

2cosign attest --key cosign.key --predicate <файл> --type <тип предиката> ${IMAGE}

Вы можете использовать настраиваемый тип аттестации с документом JSON в качестве предиката. Например, в приведенном выше примере обзора кода тело предиката может быть указано в файле predicate.json с содержимым:

1{

2 "автор": "[email protected]",

3 "репо": {

4 «ветвь»: «основная»,

5 "тип": "git",