какие они бывают и зачем нужны / Хабр

В отчете по результатам пентеста каждой уязвимости присваивается определенный класс опасности. Это не субъективная оценка, она основывается на общепринятых методиках. О них сегодня и поговорим. Расскажем, как принято классифицировать и оценивать уязвимости информационных систем и объясним, зачем это нужно.

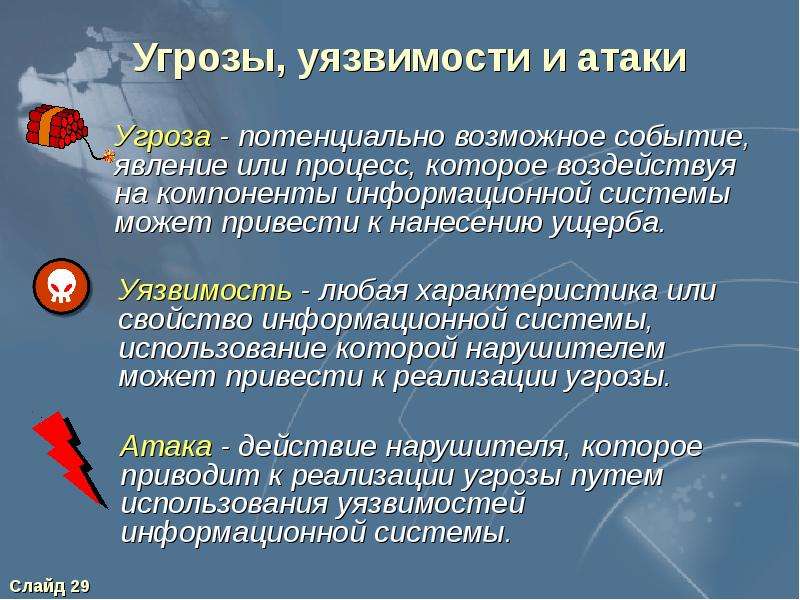

Что такое уязвимости и чем они отличаются от угроз

Многие путают эти понятия, а разница есть. Угрозы в ИБ — это потенциальные опасности, которые могут возникнуть в информационной системе (ИС), если нарушитель использует ее уязвимости для атак.

Угроз в ИС может быть всего три. Это угрозы:

нарушения целостности;

нарушения доступности;

нарушения конфиденциальности.

Число уязвимостей не ограничено. Порой кажется, что со временем их становится только больше. Уязвимости — это некие недостатки в ПО, оборудовании, мерах по обеспечению безопасности компании с точки зрения человеческого фактора (доступы, пропуски), предоставляющие злоумышленнику возможность совершать в ИС несанкционированную деятельность. В уязвимость быстро превращается и отсутствие или слабая защита информационной системы.

В уязвимость быстро превращается и отсутствие или слабая защита информационной системы.

Эксплуатируя уязвимость, атакующий получает возможность реализовать угрозу. То, что дает возможность использовать уязвимости, называется источником угрозы (threat agent): хакер; недобросовестный или ошибившийся сотрудник, через которого произошла утечка конфиденциальной информации или который повредил файлы; процесс, осуществляющий доступ к данным в обход политики безопасности; обстоятельства непреодолимой силы (землетрясение, разрушившее здание).

Какие бывают уязвимости:

Уязвимости с риском — подразумевают, что злоумышленник может значительно воздействовать на систему в результате использования такой уязвимости.

Уязвимости без риска — когда эксплуатация уязвимости не может нанести значимого вреда.

Уязвимости могут быть эксплуатируемыми и неэксплуатируемыми, то есть такими, для которых еще не существует эксплойт. Однако и уязвимость, для которой есть эксплойт, может быть уязвимостью без риска. Все зависит от конкретной ситуации.

Однако и уязвимость, для которой есть эксплойт, может быть уязвимостью без риска. Все зависит от конкретной ситуации.

Уязвимости проявляются в следующих местах:

материальная среда ИС: оборудование, устройства (например, носители для записи и хранения информации), физические входы в систему;

персонал;

политики безопасности и различные административные регламенты;

бизнес-процессы;

локальное и облачное программное обеспечение.

Классификация и оценка уязвимостей и угроз: зачем это все нужно?

Уязвимостей много, они чрезвычайно разнообразны, а их опасность варьируется в широких пределах. Поэтому, чтобы верно расставить приоритеты и сперва устранить наиболее опасные уязвимости, просто необходимо их правильно классифицировать и оценить.

Как классифицируют уязвимости и угрозы

Существуют международные и локальные, принятые в отдельных странах системы классификации. Это перечни известных дефектов в безопасности вычислительных систем, которые составляют экспертные группы из безопасников, разработчиков и заинтересованных представителей отраслевых компаний.

Это перечни известных дефектов в безопасности вычислительных систем, которые составляют экспертные группы из безопасников, разработчиков и заинтересованных представителей отраслевых компаний.

5 наиболее распространенных классификаций

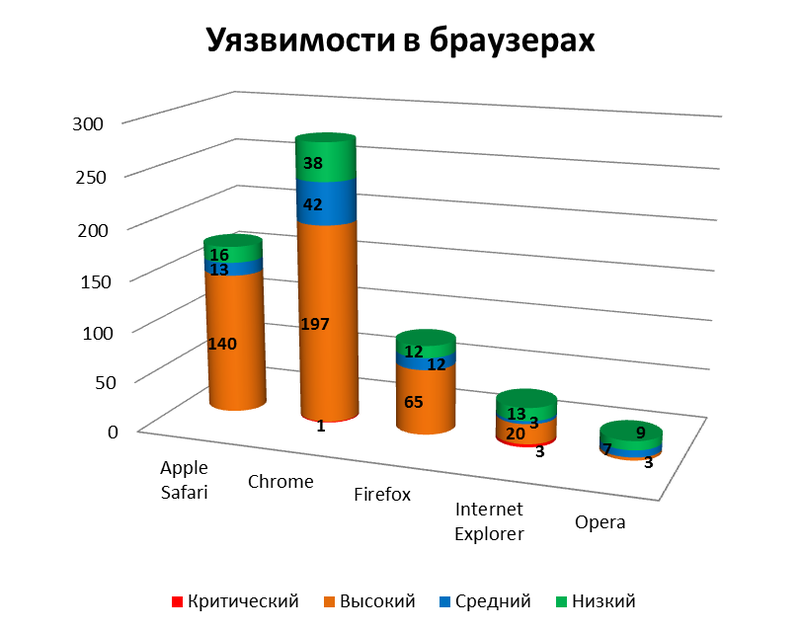

OWASP Top 10 получила название в честь некоммерческой организации Open Web Application Security Project, которая сосредоточена на обеспечении безопасности Интернета. OWASP ведет и регулярно обновляет чарт из 10 самых опасных рисков для web-приложений, составленный на основе общедоступной Risk Rating Methodology.

ТОП-10 веб-угроз с официального сайта классификации

Рейтинг не охватывает все возможные проблемы, он лишь позволяет выделить и изучить десять наиболее распространенных и актуальных на сегодня типов угроз. Так что OWASP даже выдвинула призыв: «Don’t stop at 10».

Впервые OWASP Top 10 обнародовали в 2004 году, и с тех пор он обновляется примерно раз в три года. Каждая угроза в топе сопровождается подробным описанием, примерами и рекомендациями по устранению. В последней на сегодняшний день версии рейтинга есть, например, такие ошибки, как отсутствие журналирования и мониторинга, небезопасная конфигурация, межсайтовый скриптинг.

В последней на сегодняшний день версии рейтинга есть, например, такие ошибки, как отсутствие журналирования и мониторинга, небезопасная конфигурация, межсайтовый скриптинг.

Классификация уязвимостей CVE. Классификацию Common Vulnerabilities and Exposures ИБ-профессионалы используют чаще всего. Именно на нее мы постоянно ссылаемся в отчетах по итогам пентестов.

CVE представляет собой нечто вроде словаря известных угроз. Каждой присваивается идентификатор, где также указаны год, в который поступило сообщение об этой уязвимости, и номер, присвоенный экспертами из CNA (CVE Numbering Authorities). Это отдельная организация, состоящая из более чем 200 экспертных групп, объединяющих исследователей, специалистов по обнаружению уязвимостей, разработчиков. Наиболее авторитетная из них — та же Mitre.

CVE-запись об уязвимости в Diagnostic Lab Management System в National Vulnerability Database. Содержит описание уязвимости и дополнительные данные о ней

Самым опасным, громким уязвимостям дают собственные имена. Например, CVE-2022-30190, которая позволяет проэксплуатировать Windows Support Diagnostic Tool через файлы MS Office, назвали Follina, а критическая уязвимость удаленного выполнения кода CVE-2021-44228, найденная в библиотеке Apache Log4j, известна как Log4Shell или LogJam.

Например, CVE-2022-30190, которая позволяет проэксплуатировать Windows Support Diagnostic Tool через файлы MS Office, назвали Follina, а критическая уязвимость удаленного выполнения кода CVE-2021-44228, найденная в библиотеке Apache Log4j, известна как Log4Shell или LogJam.

Классификация недостатков безопасности CWE. Перечень Common Weakness Enumeration составлен в форме иерархического словаря, где перечислены ошибки в ПО, из-за которых возможно появление уязвимостей.

Инициатором этого проекта выступило Министерство нацбезопасности США, его поддерживает корпорация Mitre, а развивает большое сообщество ИБ-экспертов. Соответственно, многие эксперты считают эту классификацию стандартом описания недостатков безопасности ПО. Важная особенность CWE — строгая многоуровневая древовидная структура, состоящая из типов и категорий уязвимостей, снабженных цветовой кодировкой. Этот классификатор не такой динамичный, как OWASP Top 10. Внесение изменений в структуру CWE происходит редко, после уймы исследований и бюрократических проволочек.

Классификация атак CAPEC. Common Attack Pattern Enumeration and Classification — это классификация, которая появилась в процессе развития CWE и схожа с ней по иерархической структуре, однако содержит больше контекста и дополнительной информации.

В CAPEC систематизированы так называемые шаблоны объектов и механизмов атак, в которых описаны методы, используемые злоумышленниками. В них включены: описание того, как эксплуатируется уязвимость, последствия, которые возможны при ее эксплуатации, меры защиты.

CAPEC ссылается и на CVE, так что ее можно считать объединяющим классификатором и отправной точкой для поиска дополнительной информации о конкретной проблеме.

Классификация основных уязвимостей ИСПДн. Мы уже рассмотрели одну, по сути американскую государственную классификацию уязвимостей, но есть и российский аналог. Эта классификация узкоспециальная. Она разработана ФСТЭК для упорядочивания уязвимостей информационных систем, в которых ведется обработка персональных данных.

Эта классификация является основой для составления многих документов, связанных с информационной безопасностью, ее активно использует регулятор. В то же время, классификация основных уязвимостей ИСПДн не включает технических подробностей уязвимостей и содержит достаточно общие описания. Впрочем, для нужд регулятора этого более, чем достаточно.

Помимо пяти перечисленных можно вспомнить и пару необычных классификаций. Например, компания QIWI совместно с проектом Vulners разработали классификацию уязвимостей на основе графа связанной информации. Существует и классификация логических уязвимостей на основе метода групповой атаки с использованием апостериорной эмпирической методологии (что бы это ни значило). Такие вещи редко используются на практике и представляют скорее научный, академический интерес.

Как оценивают уязвимости

Время переходить от упорядочивания к приоритизации найденных проблем. Для этого уязвимости необходимо оценить. Если классификации универсальны, то результаты оценки конкретной уязвимости сильно зависят от IT-ландшафта, в котором она обнаружена.

Каждой уязвимости присваивают ранг или оценку серьезности на основе таких факторов, как:

Какие системы затронуты.

Какие данные в опасности.

Какие бизнес-функции находятся под угрозой.

Насколько легко реализовать атаку и добиться компрометации ИС.

Потенциальный ущерб в результате уязвимости.

Исходя из этого набора факторов, уязвимость в тестовой версии ПО не так страшна, как такая же в продуктовой. Уязвимость в старой версии ПО, для которой уже есть патч, оценивается как более легкая, чем такой же недостаток в новейшей программе.

При этом в целом уязвимость удаленного исполнения кода в популярном MS Word опаснее, чем подобная дыра в каком-нибудь редком текстовом редакторе, так как она затрагивает больше пользователей. Однако если компания использует не Word, а именно это редкое решение, то подобная ошибка будет оценена как критически опасная. Повторим, что многое зависит от контекста.

Бывают случаи, когда непонятно, как оценивать уязвимость. Обычно это связано с ошибками конфигурации (например, слабый пароль на критическом сервисе). Такие кейсы сложно оценить в соответствии с общепринятым стандартом. Тем не менее он есть и широко применяется.

Обычно это связано с ошибками конфигурации (например, слабый пароль на критическом сервисе). Такие кейсы сложно оценить в соответствии с общепринятым стандартом. Тем не менее он есть и широко применяется.

Стандарт CVSS

Common Vulnerability Scoring System без ложной скромности переводится как общая система оценки уязвимостей. Это отраслевой стандарт, по которому оценивают серьезность дыр в безопасности ИС.

Краткая история CVSS

В начале нулевых Консультативный Совет по Инфраструктуре США (NIAC) провел исследования, благодаря которым в 2005 году появился первый стандарт с методами оценки ПО-уязвимостей. Заложенные тогда принципиальные основы расчета метрики используются и сегодня. Из-за того, что первую версию CVSS поддерживала еще молодая экспертная группа CVSS-SIG, вскоре разработчики стали жаловаться на многочисленные недостатки стандарта.

В CVSS стали вносить правки и в 2007 выпустили вторую версию с измененной формулой расчета. Прошло семь лет, прежде чем авторитетные Национальный институт стандартов и технологий (NIST) и Международный союз электросвязи (ITU) выпустили рекомендации по применению этой версии.

Прошло семь лет, прежде чем авторитетные Национальный институт стандартов и технологий (NIST) и Международный союз электросвязи (ITU) выпустили рекомендации по применению этой версии.

Третью версию CVSS NIAC опубликовал в 2015 году. В ее разработке участвовали эксперты Microsoft, IBM Internet Security Systems, Cisco, eBay, CERT/CC, Qualys, Symantec, DHS/MITRE. Ее до сих пор поддерживает FIRST, хотя в 2019 году вышел апдейт: CVSS 3.1.

Метрики в CVSS

CVSS позволяет вычислить серьезность риска по десятибалльной шкале. Чем больше число, тем выше опасность и быстрее нужно на нее реагировать.

Степени опасности по шкале:

низкая — от 0,1 до 3,9 баллов;

средняя — от 4 до 6,9;

высокая — от 7 до 8,9,

критическая — от 9 до 10.

Баллы начисляются исходя из базовых метрик, охватывающих различные аспекты уязвимости:

Вектор атаки (AV) — выражает «удаленность» атаки и способ эксплуатации уязвимости.

Сложность атаки (AC) — говорит о сложности выполнения атаки и о том, какие факторы необходимы для ее успеха (наряду с взаимодействием с пользователем, сложность атаки ранее была частью метрики сложности доступа).

Взаимодействие с пользователем (пользовательский интерфейс) — определяет, требует ли атака активного участия человека или ее можно автоматизировать.

Требуемые привилегии (PR) — документирует уровень аутентификации пользователя, необходимый для успешной атаки (это заменяет прежнюю метрику аутентификации).

Область действия (S) — определяет, может ли злоумышленник повлиять на компонент за пределами его области/полномочия безопасности.

Конфиденциальность (C) — определяет, могут ли неавторизованные лица получить доступ к данным и в какой степени.

Целостность (I) — измеряет влияние на достоверность данных.

Доступность (A) — относится к влиянию на доступность данных или услуг для авторизованных пользователей.

Эти показатели дают всестороннее представление об уязвимости. В результате, например, для ПО с открытым исходным кодом, поставляемого несколькими поставщиками, оценки CVSS могут различаться в зависимости от поставляемой версии, способа поставки, платформы и даже способа компиляции ПО.

Применение CVSS

Уязвимости в известных программных продуктах получают официальную оценку. Информация о каждой раскрытой уязвимости из CVE поступает в NIST. Эксперты института анализирует все аспекты уязвимости и присваивают ей степень опасности. В результате специалисты по информационной безопасности получают показатель, на который можно опираться в своих исследованиях. Применение метрик CVSS закреплено в стандартах PCI DSS и СТО БР ИББС, так что можно сказать, что эта оценка имеет юридическую силу.

Мы также проводим оценку уязвимостей по шкале CVSS, например, во время пентестов. Как правило, для расчетов используем онлайн-калькулятор, опубликованный на сайте Форума групп безопасности и реагирования на инциденты (FIRST) или аналогичное решение от NVD — CVSS v3 Calculator.

Поэтому и метрики CVSS, и другие перечисленные системы стоит использовать именно в качестве базовых инструментов. Они — унифицированная основа для работы, а не замена профессионального чутья опытного безопасника.

Анализ уязвимостей — что это: разновидности угроз и их цели

#Информационная безопасность

Под анализом уязвимостей понимаются процессы, направленные на поиск любых угроз, уязвимых точек и рисков потенциального несанкционированного проникновения злоумышленников в ИС (информационную систему).

Уязвимость — слабый компонент ИС какой-либо организации. Угроза — возможность негативного воздействия со стороны злоумышленников, которое может повлечь компрометацию коммерческой и другой конфиденциальной информации. Третье лицо в таком анализе — злоумышленник, который использует уязвимости для реализации угроз.

Если присутствуют уязвимости, это негативно сказывается на работе всего предприятия, так как оно становится менее защищенным перед недобросовестными конкурентами, это упрощает работу злоумышленников по нанесению вреда и позволяет третьим лицам получить доступ к конфиденциальным данным.

Источник угрозы может быть как случайным, так и преднамеренным. Третий вариант — техногенные и природные факторы, которые никогда не стоит исключать.

У каждой угрозы есть свой список уязвимостей, с помощью которых злоумышленник может реализовать свои планы.

Аудит информационной безопасности

Подробнее

Анализ уязвимостей в области информационной безопасности (ИБ)

Эффективная ИБ обеспечивает не только защиту от кражи каких-либо данных из сети предприятия, но и финансовую защиту бизнеса в целом. Предприятия, которые хотят отличаться качественной ИБ, постоянно работают над предотвращением:

- утечек любых корпоративных данных

- удаленного редактирования защищенной информации

- изменения уровня защиты от угроз, которые могут спровоцировать потерю доверия инвесторов, поставщиков, контрагентов и т. д.

Угрозы могут иметь несколько источников, поэтому очень важно своевременно их классифицировать и создать схему их анализа. Это позволит получить наибольший охват потенциальных уязвимостей в бизнес-процессах предприятия.

В ИБ крайне важно следовать четырем принципам:

- конфиденциальность

- целостность

- достоверность

- доступность

Разновидности анализируемых угроз

Чтобы провести качественный анализ уязвимостей информационной структуры, необходимо различать виды угроз, которые могут возникнуть в системе конкретной организации. Такие угрозы разделяются на отдельные классы.

1 класс. Потенциальный источник угрозы, который может находиться:

- непосредственно в информационной системе (ИС)

- в пределах видимости ИС (например, устройства для несанкционированной звукозаписи)

- вне зоны видимости ИС (перехват данных в процессе их отправки куда-либо)

2 класс. Воздействие на ИС, которое может нести:

- активную угрозу (троян, вирус)

- пассивную угрозу (копирование конфиденциальной информации злоумышленником)

3 класс. Метод обеспечения доступа, который может быть реализован:

- напрямую (кража паролей)

- посредством нестандартных каналов связи (например, уязвимости операционной системы)

Главные цели атаки на ИТ-инфраструктуру компании:

- получение контроля над ценными ресурсами и данными

- организация несанкционированного доступа к корпоративной сети

- ограничение деятельности предприятия в определенной области

Второй метод чаще всего реализуется по заказу недобросовестных компаний-конкурентов или политическими деятелями.

Что конкретно может нести угрозу информационной безопасности любого предприятия:

- вредоносное программное обеспечение

- мошенники-хакеры

- инсайдеры-работники, действующие со злыми намерениями или по неосторожности

- природные явления

Реализовать угрозу можно несколькими методами. Например, организовать перехват данных, оставить программную или аппаратную «закладку» или нарушить работу локальных беспроводных корпоративных сетей, организовать для инсайдеров доступ к инфраструктуре компании.

Оценка вероятности угроз

Для оценки вероятности наступления угрозы профессионалами применяется качественная шкала, состоящая из трех уровней. Рассмотрим их подробнее.

Уровень 1 — Н («низкая вероятность»)

Отличается минимальной вероятностью появления. У такой угрозы нет никаких предпосылок (прошлых инцидентов, мотивов) для того, чтобы она была реализована. Угрозы уровня Н, как правило, возникают не чаще, чем 1 раз в 5 – 10 лет.

Уровень 2 — С («средняя вероятность»)

У такой угрозы вероятность возникновения чуть выше, чем у предыдущей, потому, что в прошлом, к примеру, уже были подобные инциденты или известно, что атакующая сторона имеет планы по реализации такой угрозы. Угрозы с уровнем С приводят к реальным инцидентам примерно раз в год.

Уровень 3 — В («высокая вероятность»)

Угроза имеет высокие шансы на реализацию. В подтверждение тому — статистическая информация, наличие подобных инцидентов в прошлом, серьезная мотивация со стороны злоумышленников. Вероятная частота возникновения угроз уровня В — раз на неделю или чаще.

Методики анализа уязвимостей

Существует несколько способов, при помощи которых можно провести анализ уязвимостей системы. Один из них основан на вероятностной методике, и при его применении нужно опираться на следующие факторы:

- потенциал злоумышленника (выявляется путем оценок экспертов)

- источник угрозы (где возможна атака — в зоне видимости или за ее пределами)

- метод воздействия (сетевой, аппаратный или социальный)

- объект угрозы (корпоративные данные, средства для шифрования, передачи, работы с ними или сотрудники компании)

В процессе анализа уязвимостей в информационной системе крайне важно учитывать возможные места дислокации.

Анализ уязвимостей, которые связаны с неправильной настройкой защитных средств, должен проводиться регулярно. Идеальное решение — настроить непрерывный мониторинг ИС на предмет возникновения уязвимостей. Отдельно от вышеописанного анализа в обязательном порядке необходимо проводить определенные мероприятия с рабочим персоналом компании: выдавать права доступа к данным и ресурсам, права на установку специализированного программного обеспечения, а также права на копирование информации и применение внешних носителей данных.

Оцените данную статьюУязвимость в системе безопасности: полный обзор

Современные ИТ-специалисты должны иметь хотя бы базовое представление о кибербезопасности, чтобы преуспеть в своей карьере. По прогнозам, к 2027 году объем мирового рынка кибербезопасности достигнет 281,74 млрд долларов США.

Уязвимость в системе безопасности относится к уязвимости или возможности в информационной системе, которую киберпреступники могут использовать и получить несанкционированный доступ к компьютерной системе. Уязвимости ослабляют системы и открывают двери для вредоносных атак.

В частности, Международная организация по стандартизации (ISO) определяет уязвимость в системе безопасности как уязвимость актива или группы активов, которая может быть использована одной или несколькими киберугрозами, где активом является все, что имеет ценность для организации, ее деловые операции и их непрерывность, включая информационные ресурсы, поддерживающие миссию организации

Краткий обзор уязвимостей, эксплойтов и угроз

В кибербезопасности существуют важные различия между уязвимостями, эксплойтами и угрозами.

В то время как уязвимость относится к уязвимостям в оборудовании, программном обеспечении или процедурах — пути доступа хакеров к системам, — эксплойт — это реальный вредоносный код, который киберпреступники используют для использования уязвимостей и компрометации ИТ-инфраструктуры.

Угроза — это потенциально опасное событие, которое еще не произошло, но может нанести ущерб, если произойдет. Эксплойты — это то, как угрозы становятся атаками, а уязвимости — это то, как эксплойты получают доступ к целевым системам.

Примеры и распространенные типы уязвимостей в системе безопасности

Четыре основных типа уязвимостей в информационной безопасности: сетевые уязвимости, уязвимости операционной системы, уязвимости процессов (или процедур) и уязвимости человека.

- Сетевые уязвимости — это слабые места в аппаратной или программной инфраструктуре организации, которые позволяют злоумышленникам получить доступ и причинить вред. Эти области воздействия могут варьироваться от плохо защищенного беспроводного доступа до неправильно настроенных брандмауэров, которые не защищают сеть в целом.

- Уязвимости операционной системы (ОС) — это уязвимости в ОС, которые позволяют кибер-злоумышленникам нанести ущерб любому устройству, на котором установлена ОС. Примером атаки, использующей уязвимости ОС, является атака типа «отказ в обслуживании» (DoS), при которой повторяющиеся поддельные запросы забивают систему и перегружают ее. Неисправленное и устаревшее программное обеспечение также создает уязвимости в ОС, поскольку система, в которой работает приложение, уязвима, иногда подвергая опасности всю сеть.

- Уязвимости процессов создаются, когда процедур, которые должны действовать как меры безопасности, недостаточно. Одной из наиболее распространенных уязвимостей процессов является уязвимость аутентификации, когда пользователи и даже ИТ-администраторы используют слабые пароли.

- Человеческие уязвимости создаются ошибками пользователей, которые могут сделать сети, оборудование и конфиденциальные данные уязвимыми для злоумышленников.

Возможно, они представляют наиболее серьезную угрозу, особенно из-за увеличения числа удаленных и мобильных сотрудников. Примерами человеческой уязвимости в системе безопасности являются открытие вложения электронной почты, зараженного вредоносным ПО, или отсутствие установки обновлений программного обеспечения на мобильные устройства.

Возможно, они представляют наиболее серьезную угрозу, особенно из-за увеличения числа удаленных и мобильных сотрудников. Примерами человеческой уязвимости в системе безопасности являются открытие вложения электронной почты, зараженного вредоносным ПО, или отсутствие установки обновлений программного обеспечения на мобильные устройства.

Когда следует сообщать об известных уязвимостях?

Сроки раскрытия известных уязвимостей в системе безопасности могут различаться между исследователями, поставщиками и организациями, выступающими за кибербезопасность. Агентство кибербезопасности и безопасности инфраструктуры (CISA) предоставляет рекомендации по устранению и публичному раскрытию вновь выявленных уязвимостей кибербезопасности. Их рекомендации варьируются в зависимости от таких переменных, как серьезность уязвимости, активное использование уязвимости или наличие серьезных и вероятных угроз.

В чем разница между уязвимостью и риском?

Уязвимости и риски отличаются тем, что уязвимости являются известными недостатками. Это выявленные пробелы, которые подрывают усилия по обеспечению безопасности ИТ-систем организации.

Это выявленные пробелы, которые подрывают усилия по обеспечению безопасности ИТ-систем организации.

Риски, с другой стороны, представляют собой потенциальные потери или ущерб, когда угроза использует уязвимость.

Распространенное уравнение для его расчета: Риск = Угроза x Уязвимость x Последствие.

Когда уязвимость становится пригодной для эксплуатации?

Уязвимость становится пригодной для использования при наличии определенного пути для совершения вредоносных действий. Принятие основных мер безопасности (таких как своевременное обновление исправлений безопасности и надлежащее управление пользовательским контролем доступа) может помочь предотвратить превращение уязвимостей в более опасные нарушения безопасности.

Что такое эксплойт нулевого дня?

Уязвимости нулевого дня — это недостатки программного обеспечения безопасности, которые не были обнаружены или исправлены специалистами по ИТ-безопасности организации. Эксплойт нулевого дня — это эксплойт, используемый для атаки на уязвимость нулевого дня.

Что вызывает уязвимости?

- Человеческая ошибка. Когда конечные пользователи становятся жертвами фишинга и других методов социальной инженерии, они становятся одной из основных причин уязвимостей в системе безопасности.

- Ошибки программного обеспечения — это недостатки в коде, которые киберпреступники могут использовать для получения несанкционированного доступа к оборудованию, программному обеспечению, данным или другим активам в сети организации. конфиденциальные данные и выполнять несанкционированные действия, которые считаются неэтичными или незаконными.

- Сложность системы. Когда система слишком сложна, она становится уязвимой, поскольку повышается вероятность неправильных конфигураций, недостатков или нежелательного доступа к сети.

- Расширение возможностей подключения. Наличие большого количества удаленных устройств, подключенных к сети, создает новые точки доступа для атак.

- Плохой контроль доступа — неправильное управление ролями пользователей, например, предоставление некоторым пользователям большего, чем им нужно, доступа к данным и системам или не закрытие учетных записей для старых сотрудников, делает сети уязвимыми как для внутренних, так и для внешних взломов.

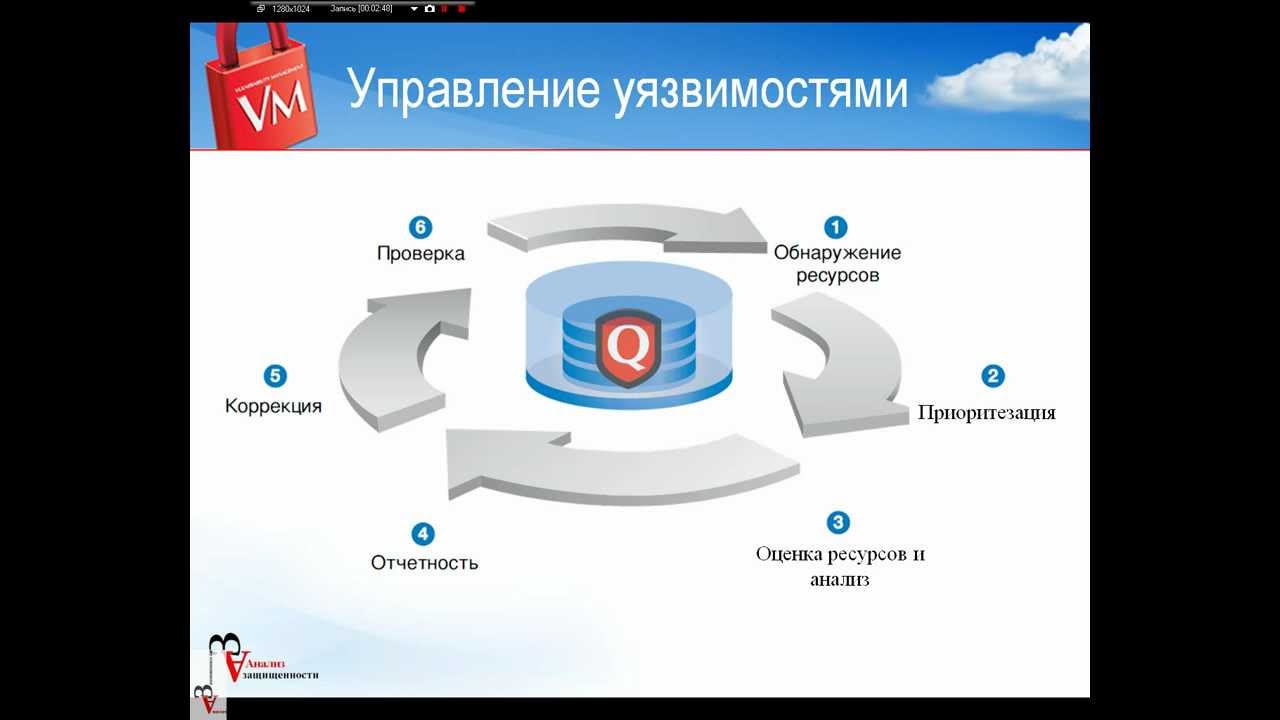

Что такое управление уязвимостями?

Управление уязвимостями — это практика, состоящая из выявления, классификации, исправления и уменьшения уязвимостей безопасности. Это требует большего, чем сканирование и исправление. Скорее, управление уязвимостями требует всестороннего обзора систем, процессов и людей организации, чтобы принимать обоснованные решения о наилучшем способе действий для обнаружения и устранения уязвимостей. Оттуда группы ИТ-безопасности могут исправить ситуацию, установив исправления и настроив соответствующие параметры безопасности.

Что такое сканирование уязвимостей?

Сканирование уязвимостей — это процесс выявления уязвимостей в приложениях и устройствах организации. Этот процесс автоматизирован с помощью сканеров уязвимостей и делает снимки уязвимостей сети, что позволяет специалистам по безопасности принимать обоснованные решения относительно их устранения.

Этот процесс автоматизирован с помощью сканеров уязвимостей и делает снимки уязвимостей сети, что позволяет специалистам по безопасности принимать обоснованные решения относительно их устранения.

Что такое уязвимость кибербезопасности и чем она отличается от угрозы кибербезопасности?

Уязвимость кибербезопасности на самом деле не представляет реальной или непосредственной опасности для ИТ-сетей организации. Скорее, это путь, по которому злоумышленники могут получить доступ к своей цели. Угрозы кибербезопасности — это фактические средства, с помощью которых кибер-злоумышленники используют уязвимости. Угрозы могут быть чем угодно: от целенаправленных хакерских атак до программ-вымогателей, которые удерживают системы в заложниках до тех пор, пока не будет произведена оплата.

Как их найти и исправить?

Когда дело доходит до защиты от кибератак, лучшая защита — это нападение. Во-первых, организации должны выявлять потенциальные уязвимости и угрозы, используя соответствующие инструменты и процессы, такие как сканеры уязвимостей и технологии обнаружения угроз. Также важно приоритизировать уязвимости и угрозы после их выявления, чтобы они были устранены или смягчены в порядке важности.

Также важно приоритизировать уязвимости и угрозы после их выявления, чтобы они были устранены или смягчены в порядке важности.

После обнаружения уязвимостей и угроз некоторые из наиболее распространенных исправлений:

- Использование антивирусного программного обеспечения и других мер защиты конечных точек

- Регулярные обновления исправлений операционной системы

- Реализация безопасности Wi-Fi, которая защищает и скрывает сети Wi-Fi

- Установка или обновление брандмауэра, отслеживающего сетевой трафик

- Внедрение и обеспечение безопасного доступа с помощью минимальных привилегий и пользовательских элементов управления

Подведение итогов

Simplilearn предлагает продвинутую программу для руководителей по кибербезопасности, предназначенную для того, чтобы вооружить вас навыками, необходимыми для того, чтобы стать экспертом в быстро развивающейся области кибербезопасности. Разработанный ведущими экспертами отрасли, студенты приобретают базовые и продвинутые навыки, чтобы преуспеть в своих ролях лидеров кибербезопасности в любой отрасли.

Разработанный ведущими экспертами отрасли, студенты приобретают базовые и продвинутые навыки, чтобы преуспеть в своих ролях лидеров кибербезопасности в любой отрасли.

Топ-5 уязвимостей компьютерной безопасности

Киберпреступники постоянно стремятся воспользоваться уязвимостями безопасности вашего компьютера. Хотя цели этих киберпреступников могут варьироваться от одной к другой (политические мотивы, денежная выгода или просто ради удовольствия/престижа), они представляют серьезную угрозу для вашей организации.

Частью защиты вашего бизнеса от современных киберугроз является осведомленность о различных типах уязвимостей, которые могут подвергнуть вашу сеть риску, а затем защита этих уязвимостей до того, как злоумышленник сможет их использовать. Каковы некоторые распространенные уязвимости сетевой безопасности и как вы можете противостоять им?

Прежде чем мы углубимся в примеры уязвимостей безопасности, важно установить, что такое уязвимость в компьютерной безопасности.

Что такое уязвимость в компьютерной безопасности?

Говоря простым языком, уязвимость компьютерной системы — это изъян или слабость в системе или сети, которая может быть использована для нанесения ущерба или предоставления злоумышленнику возможности каким-либо образом манипулировать системой.

Это отличается от «киберугрозы» тем, что, хотя киберугроза может включать внешний элемент, уязвимости компьютерной системы изначально существуют в сетевом активе (например, в компьютере, базе данных или даже в конкретном приложении). Кроме того, они обычно не являются результатом преднамеренных усилий злоумышленника, хотя киберпреступники будут использовать эти недостатки в своих атаках, что приводит к тому, что некоторые используют эти термины взаимозаменяемо.

Способ использования компьютерной уязвимости зависит от характера уязвимости и мотивов злоумышленника. Эти уязвимости могут возникать из-за непредвиденного взаимодействия различных программ, системных компонентов или основных недостатков отдельной программы. Важно знать, что уязвимости присутствуют практически в каждой сети — невозможно выявить и устранить их все из-за невероятно сложной природы современной сетевой архитектуры.

Важно знать, что уязвимости присутствуют практически в каждой сети — невозможно выявить и устранить их все из-за невероятно сложной природы современной сетевой архитектуры.

Однако вы можете значительно снизить риск утечки данных или подобного события, зная некоторые из наиболее распространенных сетевых уязвимостей и находя способы их устранения. Вот несколько типов уязвимостей безопасности, на которые следует обратить внимание:

Типы уязвимостей безопасности

Уязвимости компьютерной безопасности можно разделить на многочисленные типы на основе различных критериев, например, где существует уязвимость, что ее вызвало или как ее можно использовать. . Некоторые широкие категории этих типов уязвимостей включают:

- Сетевые уязвимости . Это проблемы с аппаратным или программным обеспечением сети, которые делают ее доступной для вторжения извне. Примеры включают небезопасные точки доступа Wi-Fi и плохо настроенные брандмауэры.

- Уязвимости операционной системы . Это уязвимости в конкретной операционной системе, которые хакеры могут использовать для получения доступа к ресурсу, на котором установлена ОС, или для нанесения ущерба. Примеры включают учетные записи суперпользователя по умолчанию, которые могут существовать в некоторых установках ОС, и скрытые бэкдор-программы.

- Уязвимости человека. Самым слабым звеном во многих архитектурах кибербезопасности является человеческий фактор. Ошибки пользователя могут легко привести к раскрытию конфиденциальных данных, созданию уязвимых точек доступа для злоумышленников или нарушению работы систем.

- Уязвимости процесса. Некоторые уязвимости могут быть созданы определенными элементами управления процессом (или их отсутствием). Одним из примеров может быть использование слабых паролей (которые также могут быть подвержены человеческим уязвимостям).

Вот несколько конкретных примеров уязвимостей системы безопасности, которые помогут вам узнать, что искать:

1) Скрытые программы-бэкдоры

Это пример преднамеренно созданной уязвимости компьютерной безопасности. Когда производитель компьютерных компонентов, программного обеспечения или целых компьютеров устанавливает программу или фрагмент кода, предназначенный для обеспечения удаленного доступа к компьютеру (обычно для целей диагностики, настройки или технической поддержки), такая программа доступа называется бэкдором.

Когда производитель компьютерных компонентов, программного обеспечения или целых компьютеров устанавливает программу или фрагмент кода, предназначенный для обеспечения удаленного доступа к компьютеру (обычно для целей диагностики, настройки или технической поддержки), такая программа доступа называется бэкдором.

Когда бэкдор устанавливается на компьютеры без ведома пользователя, его можно назвать скрытой программой-бэкдором. Скрытые бэкдоры представляют собой огромную уязвимость программного обеспечения, потому что они позволяют любому, кто знает о бэкдоре, получить незаконный доступ к уязвимой компьютерной системе и любой сети, к которой она подключена.

Например, в статье Bloomberg рассказывается о случае, когда в маршрутизаторах производителя была оставлена уязвимость в системе безопасности, которую можно было использовать в качестве бэкдора. Согласно статье:

«Крупнейшая телефонная компания Европы обнаружила скрытые бэкдоры в программном обеспечении, которые могли предоставить Huawei несанкционированный доступ к сети фиксированной связи оператора в Италии, системе, которая обеспечивает доступ в Интернет для миллионов домов и предприятий… Vodafone в 2011 году попросили Huawei удалить бэкдоры в домашних интернет-маршрутизаторах и получили от поставщика заверения, что проблемы были устранены, но дальнейшее тестирование показало, что уязвимости в системе безопасности остались».

Эта уязвимость программного обеспечения в маршрутизаторах Huawei вызывает беспокойство, поскольку, если она будет использована злоумышленниками, она может предоставить им прямой доступ к миллионам сетей.

2) Права учетной записи суперпользователя или администратора

Одним из основных принципов управления уязвимостями программного обеспечения является ограничение прав доступа пользователей программного обеспечения. Чем к меньшему количеству информации/ресурсов может получить доступ пользователь, тем меньший ущерб может нанести его учетная запись в случае взлома.

Однако во многих организациях не удается контролировать права доступа к учетным записям пользователей, что позволяет практически каждому пользователю в сети иметь так называемый «суперпользователь» или доступ на уровне администратора. Некоторые конфигурации компьютерной безопасности настолько ошибочны, что позволяют непривилегированным пользователям создавать учетные записи пользователей уровня администратора.

Проверка того, что доступ к учетной записи пользователя ограничен только тем, что необходимо каждому пользователю для выполнения своей работы, имеет решающее значение для управления уязвимостями компьютерной безопасности. Кроме того, обеспечение того, чтобы вновь созданные учетные записи не имели доступа на уровне администратора, важно для предотвращения простого создания менее привилегированными пользователями более привилегированных учетных записей.

3) Автоматический запуск сценариев без проверки на вредоносные программы/вирусы

Одной из распространенных уязвимостей сетевой безопасности, которую научились использовать некоторые злоумышленники, является использование определенных веб-браузеров (таких как Safari) для автоматического запуска «надежных» или «безопасных» скрипты. Имитируя доверенный фрагмент кода и обманывая браузер, киберпреступники могут заставить программное обеспечение браузера запускать вредоносное ПО без ведома или участия пользователя, который часто не знает, как отключить эту «функцию».

Хотя ограничение посещения сотрудниками ненадежных веб-сайтов, на которых может быть запущено вредоносное ПО, является началом, отключение автоматического запуска «безопасных» файлов гораздо надежнее и необходимо для соответствия эталонному тесту AppleOS Центра интернет-безопасности (CIS).

4) Неизвестные ошибки безопасности в программном обеспечении или программных интерфейсах

Программное обеспечение компьютера невероятно сложно. Когда две или более программы созданы для взаимодействия друг с другом, сложность может только возрасти. Проблема заключается в том, что в рамках одной части программного обеспечения могут возникать проблемы программирования и конфликты, которые могут создавать уязвимости в системе безопасности. Когда две программы взаимодействуют друг с другом, возрастает риск конфликтов, которые создают уязвимости в программном обеспечении.

Ошибки в программировании и непредвиденные взаимодействия с кодом относятся к наиболее распространенным уязвимостям компьютерной безопасности, и киберпреступники ежедневно работают над их обнаружением и злоупотреблением ими. К сожалению, предсказать создание этих уязвимостей компьютерной системы практически невозможно, потому что практически нет ограничений на комбинации программного обеспечения, которые могут быть обнаружены на одном компьютере, не говоря уже о целой сети.

К сожалению, предсказать создание этих уязвимостей компьютерной системы практически невозможно, потому что практически нет ограничений на комбинации программного обеспечения, которые могут быть обнаружены на одном компьютере, не говоря уже о целой сети.

5) Незашифрованные данные в сети

Отсутствие шифрования в сети может не привести к атаке, но облегчает злоумышленникам кражу данных и их использование. Незашифрованные данные в сети могут представлять серьезную опасность для организаций любого размера.

Хотя шифрование не остановит атаку, оно может лишить злоумышленников возможности использовать украденную информацию, превратив ее в неразборчивую тарабарщину до тех пор, пока ее не удастся расшифровать. Это дает командам по защите прав потребителей время, чтобы уведомить затронутые стороны, чтобы они могли принять меры противодействия краже личных данных, чтобы избежать вреда.

Это лишь некоторые из различных уязвимостей компьютерной безопасности, с которыми ваш бизнес может столкнуться в любой момент времени.