основные понятия и парадигма / Хабр

В данной публикации читателям предлагается ознакомиться с основными терминами и определениями в области информационной безопасности, а также будут рассмотрены концепция и парадигма информационной безопасности. Информация в данной и последующих публикациях основывается на общепринятых российских и мировых подходах к информационной безопасности.С развитием информационных технологий и их всеобъемлющим проникновением практически во все сферы деятельности современных государств и компаний вопросы защиты информации становятся ключевыми: так называемая четвертая научная революция немыслима без использования наукоёмких информационных технологий, которые со всеми преимуществами привносят и связанные с ними риски, поскольку одновременно с проникновением ИТ в жизни государств, компаний и обычных граждан растут и множатся угрозы информационной безопасности.

Налицо постоянная эволюция как информационных технологий, так и сферы защиты информации, а также самих атакующих: если ещё в конце 20-го века вопросами взлома компьютерных систем занимались, как правило, увлеченные энтузиасты из академических сред, которые не ставили своей целью получение незаконной прибыли и обман компаний и граждан, то в последнее время с каждым годом растет количество финансово мотивированных злоумышленников. Более того, в современном киберпространстве орудуют настоящие армии хакеров, поддерживаемые и спонсируемые правительствами разных стран. Они осуществляют нападения на ресурсы и инфраструктуру других государств и крупных корпораций с целью получения разведывательной информации и, зачастую, вывода из строя объектов критической инфраструктуры или даже целых отраслей промышленности. Одновременно с этим нарастает также и государственное регуляторное давление: осознавая важность защиты информации и информационной инфраструктуры, практически все развитые государства принимают законодательные нормы, отвечающие современным вызовам. Таким образом, современная информационная безопасность находится «на линии перекрестного огня» высококвалифицированных атакующих, ИТ-потребностей бизнеса и государства, а также правового регулирования. Для победы в данных условиях прежде всего необходим твердый фундамент, а именно четкое понимание основных явлений, терминов, а также самой концепции информационной безопасности.

Под защитой информации в классическом понимании подразумевается обеспечение целостности, конфиденциальности, доступности информационных ресурсов. Кроме этого, дополнительными свойствами информации в состоянии защищенности являются неотказуемость, подлинность, подотчетность.

Под угрозой безопасности информации понимают потенциальную причину возникновения нежелательного инцидента информационной безопасности, который может нанести ущерб активам и нарушить состояние защищенности информации; инциденту может предшествовать несанкционированное изменение состояния актива, называющееся событием информационной безопасности.

Моделирование угроз

Под риском информационной безопасности понимают потенциальную возможность использования уязвимостей активов конкретной угрозой для причинения ущерба организации. Как и в классическом риск-менеджменте, есть следующие способы обработки киберриска: игнорировать, принять, избежать, передать, минимизировать. Выбор именно последнего, наиболее оптимального во многих случаях способа обработки риска предшествует разработке и внедрению систем и средств информационной безопасности. При этом при выборе и реализации конкретных мер по обеспечению информационной безопасности активов следует руководствоваться целесообразностью применения этих мер в контексте решаемой бизнес-задачи, стоимости актива и величины прогнозируемого ущерба, а также потенциальных затрат злоумышленников. Согласно общепринятому подходу, стоимость защитных мер не должна превышать стоимость актива или величину прогнозируемого ущерба, а расчетные целесообразные затраты на атаку для злоумышленника должны быть меньше, чем ожидаемая им прибыль от реализации этой атаки.

Ущерб от реализации атаки может быть прямым или непрямым. Прямой ущерб — это непосредственные очевидные и легко прогнозируемые потери компании, такие как утеря прав интеллектуальной собственности, разглашение секретов производства, снижение стоимости активов или их частичное или полное разрушение, судебные издержки и выплата штрафов и компенсаций и т.д. Непрямой ущерб может означать качественные или косвенные потери. Качественными потерями могут являться приостановка или снижение эффективности деятельности компании, потеря клиентов, снижение качества производимых товаров или оказываемых услуг. Косвенные потери — это, например, недополученная прибыль, потеря деловой репутации, дополнительно понесенные расходы.

Угроза безопасности информации возникает при наличии следующих взаимосвязанных компонентов: источника угрозы, уязвимости актива, способа реализации угрозы, объекта воздействия и самого вредоносного воздействия. Приведем пример: хакер (источник угрозы) атакует непропатченный веб-сервер компании (уязвимость актива) путем внедрения SQL-инъекции (способ реализации угрозы) в обслуживающую этот веб-сервер СУБД (объект воздействия) и незаконно получает конфиденциальную информацию (вредоносное воздействие).

Далее эти компоненты угрозы информационной безопасности будут рассмотрены подробнее.

1. Источником угрозы могут являться внешние или внутренние (по отношению к рассматриваемому объекту защиты) нарушители, третьи лица, силы природы.

Внешние нарушители не являются сотрудниками компании, легитимными пользователями внутренних информационных систем, аутсорсерами, подрядчиками, поставщиками, заказчиками и прочими лицами, связанными юридическими отношениями с рассматриваемой организацией. Такие нарушители не имеют легитимного доступа к объекту защиты (информационному активу) и классифицируются по ихнавыкам, возможностям и мотивации. Примерами внешних нарушителей могут быть как проправительственные хакеры-эксперты с государственной финансовой поддержкой или нанятые конкурентами киберпреступники, так и «хактивисты», профессиональные кибермошенники или даже подростки, вооруженные широкодоступными хакерским программами. Мерами противодействия внешним нарушителям является практически весь спектр «классических» способов обеспечения информационной безопасности: разработка и внедрение внутренних регламентирующих документов, средств защиты информации, мер активного противодействия, реагирование и расследование киберинцидентов и т.д. Организациям следует проводить регулярную оценку собственной подверженности риску атаки внешних злоумышленников, при которой нужно учитывать сферу деятельности, зависимость от информационных технологий, публичность, привлекательность для атакующих, широту охвата потенциальной атаки. В целом, именно внешние нарушители являются самым непредсказуемым и бесконтрольным фактором киберриска, требующим реализации самых современных мер и способов защиты.

Внутренними нарушителями могут считаться физические лица — сотрудники и руководители компании, а также юридические лица, которые имеют договорные отношения с компанией. Внутренние нарушители классифицируются по целенаправленности и злонамеренности их действий, а для осуществления целенаправленного несанкционированного доступа у злонамеренного инсайдера должны быть мотив, способ и соответствующая возможность для атаки. Поставщики услуг, оборудования или персонала также несут в себе риски информационной безопасности — известны случаи, когда причинами утечек становились поставщики IT-сервисов, производители вспомогательного оборудования и сотрудники компании-подрядчика. Повайдеры облачных сервисов также попадают в категорию потенциальных внутренних нарушителей, чему может свидетельствовать большое количество утечек данных из некорректно сконфигурированных облачных хранилищ. Следует отметить тенденцию последнего времени в виде стандартизации методов оценки и управления риском привлечения сторонних организаций: ЦБ РФ выпустил стандарт СТО БР ИББС-1.4-2018 «Управление риском информационной безопасности при аутсорсинге», а международный стандарт ISO 27036 можно использовать для управления информационной безопасностью при взаимодействии с поставщиками услуг, в том числе и с провайдерами облачных сервисов (руководствуясь ISO 27036-4:2016).

Кроме внешних и внутренних нарушителей не стоит забывать и о других источниках угроз: третьи лица и силы природы могу оказать существенное негативное влияние на деятельность компании. Так, третьими лицами можно считать органы государственной власти, последствия от вмешательства которых в работу компании могут быть соразмерны с воздействием стихийного бедствия. Новости о проведении следственных мероприятий могут негативно сказаться на имидже и репутации компании, а вынесенное предписание о приостановке деятельности на даже относительно непродолжительный срок может фактически означать уход компании с рынка. Такими же последствиями могут обернуться изъятие оборудования, опечатывание серверных помещений, арест ключевых руководителей компании. Мерами минимизации рисков, порожденных воздействием третьих лиц, должны быть как неукоснительное выполнение всех требований действующего законодательства, так и непрерывные внутренние compliance-проверки. Наконец, силами природы в контексте категоризации источников угроз являются стихийные бедствия, такие как природные и техногенные катастрофы, а также социальные катастрофы: эпидемии, военные действия, теракты, революции, забастовки и прочие форс-мажоры. Для минимизации рисков данных происшествий зачастую требуются большие финансовые вложения в системы обеспечения непрерывности деятельности и восстановления работоспособности, а также учет данных рисков на начальных этапах развития компании: следует тщательно выбирать месторасположение офисов с учетом местности, близости других учреждений и объектов инфраструктуры, погодных условий, состояния государства и социума, учитывать прогнозы экономического и социального развития конкретного региона присутствия. Кроме минимизации рисков воздействия стихийных бедствий описанными выше способами, компании могут выбрать и еще один способ обработки данных рисков — страхование. При продуманной и грамотно выбранной схеме страховых выплат можно нивелировать ущерб от воздействия непреодолимых сил на бизнес. Однако, любому руководителю и сотруднику всегда стоит помнить о том, что жизнь человека бесценна по сравнению с даже самым прибыльным бизнесом, поэтому при любых обстоятельствах спасение жизней и здоровья людей должно быть первым приоритетом.

2. Уязвимость — это недостаток средств защиты информационной системы, который может быть использован нарушителем (как внешним, так и внутренним) для реализации угроз информационной безопасности. Уязвимости информационной системы могут быть порождены как ошибками при создании, внедрении или эксплуатации системы, так и слабостью наложенных защитных средств и примененных мер.

С логической точки зрения, не может существовать идеально защищенных и безопасных информационных систем, которые при этом не находятся в изолированном пространстве, а выполняют свою бизнес-функцию, поэтому даже в самой казалось бы надежной и проверенной системе могут оказаться уязвимости. Российский стандарт ГОСТ Р 56546-2015 выделяет несколько возможных типов уязвимостей: уязвимости кода, конфигурации, архитектуры, организационная уязвимость, многофакторная уязвимость. Данный стандарт указывает и на потенциальные места возникновения уязвимостей: общесистемное, прикладное, специальное ПО, технические средства, сетевое оборудование, средства защиты. Уязвимость характеризуется степенью своей опасности, которая стандартом ГОСТ Р 56546-2015 определяется как сравнительная величина, характеризующая подверженность информационной системы уязвимости и влияние этой уязвимости на нарушение свойств безопасности информации (конфиденциальность, целостность, доступность).

Общепринятым способом расчета опасности уязвимости в количественном выражении является использование метрики CVSS (Common Vulnerability Scoring System) американского Национального института стандартов и технологий (NIST, National Institute of Standards and Technology). Данная метрика позволяет описать основные особенности уязвимости и количественно оценить её опасность (по шкале от 0 до 10) в зависимости от сложности эксплуатации, влияния на свойства безопасности актива, наличия готового эксплойта и его доступности для злоумышленника, возможности устранить уязвимость, уровня достоверности сообщения о наличии уязвимости, а также в привязке к конкретной среде эксплуатации уязвимой системы.

Идея централизованно регистрировать и классифицировать уязвимости нашла свою реализацию в нескольких официальных реестрах уязвимостей, таких как MITRE CVE (Common Vulnerabilities and Exposures), БДУ ФСТЭК России (Банк данных угроз безопасности информации), NIST NVD (National Vulnerability Database), CERT/CC VND (Vulnerability Notes Database).

Реестр CVE организации MITRE ведется с 1999 года, и за это время в нем были сохранены данные о более чем 115 тысячах уязвимостей. Информацию в данный реестр вносят CNA (CVE Numbering Authorities) — зарегистрированные организации (такие как государственные CERT’ы), компании-производители ПО, а также независимые исследователи безопасности, которые имеют полномочия присваивать обнаруженным уязвимостям идентификатор вида CVE-YYYY-NNNN, где YYYY — год обнаружения уязвимости, а NNNN — её порядковый номер. В настоящий момент в списке CNA присутствуют 98 организаций и лиц, среди которых есть две российских компании — Яндекс и Лаборатория Касперского.

Российский реестр БДУ находится в ведении ФСТЭК России и ГНИИИ ПТЗИ. С 2015 года он пополнился информацией о более чем 21 тысяче уязвимостей, имеющих идентификаторы вида BDU: ГГГГ-ННННН, где ГГГГ — год обнаружения, а ННННН — порядковый номер уязвимости. Данный реестр характерен тем, что содержит уникальную информацию об уязвимостях в ПО российской разработки, которая не представлена в других реестрах, а также позволяет разработчикам отечественных средств защиты информации получать актуальные данные об уязвимостях из надежного государственного источника. Любой нашедший уязвимость гражданин или организация могут отправить информацию о ней через веб-форму или по электронной почте непосредственно во ФСТЭК России.

Кроме указанных официальных, существует и большое количество альтернативных реестров уязвимостей и эксплойтов, которые ведутся как разработчиками ПО (например, Microsoft, Cisco, Oracle, IBM, Red Hat, Ubuntu, VMware и прочие), так и отдельными организациями и энтузиастами.

Причиной возникновения уязвимости может быть ошибка, допущенная при разработке или настройке ПО. Американский Национальный институт стандартов и технологий классифицирует 124 типа ошибок в своем перечне CWE (Common Weakness Enumeration). Более того, для каждой из приведенных ошибок на сайте организации MITRE приведено её подробное описание с примерами уязвимого кода, указаниями по обнаружению и устранению подобных ошибок с привязкой к стадиями разработки ПО, а также со ссылками на зарегистрированные уязвимости CVE, которые были вызваны данной ошибкой, и на шаблоны атак CAPEC (Common Attack Pattern Enumeration and Classification), связывающие ошибку и возможные атаки.

ФСТЭК России создала реестр угроз безопасности информации в качестве отечественной альтернативы классификатору MITRE CAPEC. Данный реестр на текущий день содержит 213 типов угроз, при этом каждый тип угрозы имеет свой уникальный идентификатор (вида УБИ.***), описание угрозы, источника, объекта воздействия и последствий от её реализации. Доступен поиск по названию, источнику или последствиям реализации угрозы. При этом в реестре содержатся не только чисто технические угрозы, но и организационные, такие как, например, УБИ.040 (Угроза конфликта юрисдикций различных стран), УБИ.056 (Угроза некачественного переноса инфраструктуры в облако) или УБИ.134 (Угроза потери доверия к поставщику облачных услуг).

Для выявления уязвимостей можно применять как автоматизированные системы (сканеры уязвимостей, системы управления конфигурациями и версиями), так и проводить оценку защищенности и тесты на проникновение, в результате чего организация получает информацию о наличии потенциально эксплуатируемых уязвимостей. Однако нужно помнить, что каждый день появляется в среднем несколько десятков новых уязвимостей, так что эпизодическим анализом обходиться не следует, а стоит выстраивать непрерывный процесс управления уязвимостями. В его рамках организации могут циклически проходить инвентаризацию, классификацию и приоритизацию активов, анализ текущей защищенности, поиск уязвимостей и их обработку (устранение/минимизация/изоляция/принятие) в соответствии с их критичностью, последующую проверку и оценку эффективности пройденных шагов.

3. Способы реализации угроз также поддаются классификации. Например, ФСТЭК России предлагает следующие категории методов реализации угроз: несанкционированный сбор информации, исчерпание ресурсов, инъекция, подмена при взаимодействии, манипулирование сроками и состоянием, злоупотребление функционалом, вероятностные методы, нарушение аутентификации, нарушение авторизации, манипулирование структурами данных, анализ целевого объекта, манипулирование ресурсами, использование технических отказов и ошибок, получение физического доступа, использование слабостей организации.

Проект MITRE ATT&CK является базой знаний о способах реализации угроз, расширяя список методов до тактик, техник и процедур (TTPs — Tactics, Techniques, Procedures), применяемых атакующими. MITRE ATT&CK связан с классификатором шаблонов атак MITRE CAPEC, о котором мы говорили ранее. Для каждой из тактик атак приводится перечень конкретных техник, которые сопровождаются детальным техническим описанием реализации атаки, списком ПО, используемого атакующими, и идентификаторами конкретных киберпреступных группировок, использующих в соответствии со своим «почерком» те или иные TTPs, по которым атаку можно атрибутировать для успешного противодействия или расследования.

4. Объектами вредоносного воздействия при атаке могут быть все активы компании, как материальные, так и нематериальные: люди, информация, процессы разработки, производства и поставки, каналы передачи данных, программные и аппаратные средства и компоненты систем. При этом следует помнить, что именно люди — сотрудники, руководители, аутсорсеры — являются зачастую самым слабым звеном в системе обеспечения информационной безопасности компании. Если технические средства защиты функционируют в соответствии с заложенными в них правилами и для их эффективной работы достаточно произвести корректную настройку, то для минимизации «человеческого фактора» при кибератаках следует непрерывно вести разъяснительную работу с персоналом и проводить тренировки и обучение, учитывая психологические и социокультурные особенности поведения сотрудников.

5. Видами вредоносного воздействия, как правило, являются нарушение целостности, конфиденциальности, доступности информационных ресурсов, а также атаки на неотказуемость, подлинность, подотчетность информации.

Интересными примерами нарушения целостности могут являться разнообразные способы манипулирования и мошенничества с данными, такие как Data Diddling (скрытое внесение некорректных изменений в систему с целью сохранения искаженных сведений и получения от этого финансовой выгоды в дальнейшем — например, для манипулирования финансовой отчетностью компании и стоимостью акций), Salami Fraud (внесение большого количества очень малозаметных изменений на протяжении длительного времени, что в итоге приводит к значительным последствиям — например, списание 10 копеек с каждого банковского счета всех клиентов на протяжении года), «логические бомбы» (внедрение программных закладок, приводящих к искажению хранящихся/обрабатывающихся данных при наступлении определенных условий — например, несанкционированное начисление повышенных процентов по вкладу определенному сотруднику банка после его увольнения).

Нарушение конфиденциальности информации чревато не только очевидными последствиями в краткосрочной перспективе, например, при обнаружении персональных данных клиентов в отрытом доступе, но и тем, что украденная информация может неожиданно «всплыть» через несколько лет после факта компрометации — например, порочащие компанию или руководителя сведения могут быть разглашены накануне IPO или назначения на новую должность. Кража ноу-хау компании конкурентами может привести не только к потере конкурентных преимуществ и доли на рынке, но и к фактам вымогательства со стороны атаковавших конкурентов, угрожающих предать огласке «серые» способы ведения бизнеса компанией.

Атаки, в результате которых нарушается доступность информации, как правило, оказываются самыми легкими для обнаружения, одновременно являясь чрезвычайно разрушительными с точки зрения осуществления операционной деятельности и сохранения репутации. Примерами могут являться как нашумевшие международные эпидемии WannaCry или NotPetya, так и DDoS-атаки на российские платежные системы и банки. Организации и частные лица также всё чаще сталкиваются с вирусами-вымогателями, которые становятся опаснее год от года и способны приостановить функционирование целых предприятий.

Описанные выше совокупные компоненты угроз информационной безопасности (источники, уязвимости и способы реализации угроз, объекты и виды вредоносного воздействия) могут быть нейтрализованы защитными мерами, которые традиционно подразделяются на организационные, технические, физические и применяются к сотрудникам, процессам и технологиям. По целям применяемых мер существует разделение на предупредительные, директивные, превентивные, сдерживающие, корректирующие, восстановительные, расследовательные и компенсирующие меры.

Основными международными стандартами практического обеспечения информационной безопасности являются ISO/IEC 27001:2013 Information security management systems – Requirements («Системы менеджмента информационной безопасности – Требования») и NIST SP 800-53 Security and Privacy Controls for Information Systems and Organizations («Меры обеспечения безопасности и конфиденциальности для информационных систем и организаций»), которые включают в себя описание организационных и технических требований для разработки целостной системы обеспечения и управления информационной безопасностью. Следует отметить, что все меры защиты, описанные в стандарте NIST SP 800-53, включают в себя также и конкретные шаги по реализации соответствующей меры, что делает этот документ гораздо более подробным, нежели стандарт ISO/IEC 27001:2013.

Внедрение различных технических средств защиты целесообразно производить только после прохождения основных этапов построения комплексной системы управления информационной безопасностью: разработки внутренних нормативных документов в области риск-менеджмента и кибербезопасности, инвентаризации и классификации активов, оценки и анализа рисков, технико-экономического обоснования внедрения конкретных типов средств защиты. Следует также учесть, что даже самое современное и «продвинутое» средство требует тонкой настройки для выполнения защитных бизнес-функций в конкретной компании, поэтому для экономически эффективного использования потребуется сначала выработать понимание того, какие именно риски будет закрывать та или иная система киберзащиты, а затем соответствующим образом её настроить и непрерывно поддерживать в актуальном состоянии.

В заключение хотелось бы еще раз отметить, что развитие и польза от применения современных информационных технологий идут рука об руку с ассоциированными с ними рисками и угрозами. Поэтому внедрение информационных технологий, как любой новый проект, несущий в себе определенную неизвестность, следует сочетать с анализом и обработкой рисков. Однако зачастую бытует устаревший подход, при котором вопросы обеспечения информационной безопасности рассматриваются в отрыве от бизнес-контекста, а также не сочетаются с управлением рисками. Только целостное понимание компонентов актуальных угроз информационной безопасности вкупе с применением методик оценки рисков внедрения и эксплуатации тех или иных информационных систем, а также понимание современных способов нейтрализации угроз защитными мерами принесет вам пользу при выборе ИТ-стратегии развития компании и её цифровой трансформации, а также при внедрении и использовании тех или иных информационных технологий, продуктов и сервисов.

#Информационная безопасность

Под анализом уязвимостей понимаются процессы, направленные на поиск любых угроз, уязвимых точек и рисков потенциального несанкционированного проникновения злоумышленников в ИС (информационную систему).

Уязвимость — слабый компонент ИС какой-либо организации. Угроза — возможность негативного воздействия со стороны злоумышленников, которое может повлечь компрометацию коммерческой и другой конфиденциальной информации. Третье лицо в таком анализе — злоумышленник, который использует уязвимости для реализации угроз.

Если присутствуют уязвимости, это негативно сказывается на работе всего предприятия, так как оно становится менее защищенным перед недобросовестными конкурентами, это упрощает работу злоумышленников по нанесению вреда и позволяет третьим лицам получить доступ к конфиденциальным данным.

Источник угрозы может быть как случайным, так и преднамеренным. Третий вариант — техногенные и природные факторы, которые никогда не стоит исключать.

У каждой угрозы есть свой список уязвимостей, с помощью которых злоумышленник может реализовать свои планы.

Аудит информационной безопасности

Анализ уязвимостей в области информационной безопасности (ИБ)

Эффективная ИБ обеспечивает не только защиту от кражи каких-либо данных из сети предприятия, но и финансовую защиту бизнеса в целом. Предприятия, которые хотят отличаться качественной ИБ, постоянно работают над предотвращением:

- утечек любых корпоративных данных

- удаленного редактирования защищенной информации

- изменения уровня защиты от угроз, которые могут спровоцировать потерю доверия инвесторов, поставщиков, контрагентов и т. д.

Угрозы могут иметь несколько источников, поэтому очень важно своевременно их классифицировать и создать схему их анализа. Это позволит получить наибольший охват потенциальных уязвимостей в бизнес-процессах предприятия.

В ИБ крайне важно следовать четырем принципам:

- конфиденциальность

- целостность

- достоверность

- доступность

Разновидности анализируемых угроз

Чтобы провести качественный анализ уязвимостей информационной структуры, необходимо различать виды угроз, которые могут возникнуть в системе конкретной организации. Такие угрозы разделяются на отдельные классы.

1 класс. Потенциальный источник угрозы, который может находиться:

- непосредственно в информационной системе (ИС)

- в пределах видимости ИС (например, устройства для несанкционированной звукозаписи)

- вне зоны видимости ИС (перехват данных в процессе их отправки куда-либо)

2 класс. Воздействие на ИС, которое может нести:

- активную угрозу (троян, вирус)

- пассивную угрозу (копирование конфиденциальной информации злоумышленником)

3 класс. Метод обеспечения доступа, который может быть реализован:

- напрямую (кража паролей)

- посредством нестандартных каналов связи (например, уязвимости операционной системы)

Главные цели атаки на ИТ-инфраструктуру компании:

- получение контроля над ценными ресурсами и данными

- организация несанкционированного доступа к корпоративной сети

- ограничение деятельности предприятия в определенной области

Второй метод чаще всего реализуется по заказу недобросовестных компаний-конкурентов или политическими деятелями.

Что конкретно может нести угрозу информационной безопасности любого предприятия:

- вредоносное программное обеспечение

- мошенники-хакеры

- инсайдеры-работники, действующие со злыми намерениями или по неосторожности

- природные явления

Реализовать угрозу можно несколькими методами. Например, организовать перехват данных, оставить программную или аппаратную «закладку» или нарушить работу локальных беспроводных корпоративных сетей, организовать для инсайдеров доступ к инфраструктуре компании.

Оценка вероятности угроз

Для оценки вероятности наступления угрозы профессионалами применяется качественная шкала, состоящая из трех уровней. Рассмотрим их подробнее.

Уровень 1 — Н («низкая вероятность»)

Отличается минимальной вероятностью появления. У такой угрозы нет никаких предпосылок (прошлых инцидентов, мотивов) для того, чтобы она была реализована. Угрозы уровня Н, как правило, возникают не чаще, чем 1 раз в 5 – 10 лет.

Уровень 2 — С («средняя вероятность»)

У такой угрозы вероятность возникновения чуть выше, чем у предыдущей, потому, что в прошлом, к примеру, уже были подобные инциденты или известно, что атакующая сторона имеет планы по реализации такой угрозы. Угрозы с уровнем С приводят к реальным инцидентам примерно раз в год.

Уровень 3 — В («высокая вероятность»)

Угроза имеет высокие шансы на реализацию. В подтверждение тому — статистическая информация, наличие подобных инцидентов в прошлом, серьезная мотивация со стороны злоумышленников. Вероятная частота возникновения угроз уровня В — раз на неделю или чаще.

Методики анализа уязвимостей

Существует несколько способов, при помощи которых можно провести анализ уязвимостей системы. Один из них основан на вероятностной методике, и при его применении нужно опираться на следующие факторы:

- потенциал злоумышленника (выявляется путем оценок экспертов)

- источник угрозы (где возможна атака — в зоне видимости или за ее пределами)

- метод воздействия (сетевой, аппаратный или социальный)

- объект угрозы (корпоративные данные, средства для шифрования, передачи, работы с ними или сотрудники компании)

В процессе анализа уязвимостей в информационной системе крайне важно учитывать возможные места дислокации. Чтобы это реализовать, нужно оперативно обнаружить и устранить ошибки в операционной системе и программном обеспечении, а позже систематически устанавливать все патчи безопасности от разработчиков.

Анализ уязвимостей, которые связаны с неправильной настройкой защитных средств, должен проводиться регулярно. Идеальное решение — настроить непрерывный мониторинг ИС на предмет возникновения уязвимостей. Отдельно от вышеописанного анализа в обязательном порядке необходимо проводить определенные мероприятия с рабочим персоналом компании: выдавать права доступа к данным и ресурсам, права на установку специализированного программного обеспечения, а также права на копирование информации и применение внешних носителей данных.

ИБ. НПА. Анализ уязвимостей ГИС

Продолжаем рассматривать недавние изменения в приказ ФСТЭК России №17. В этот раз – анализ уязвимостей ГИС. Теперь анализ уязвимостей ГИС требуется проводить на 3 из 6 этапах жизненного цикла системы защиты ГИС: формирования требований, внедрения и аттестации. 1. На этапе анализа угроз безопасности информации ГИС, необходимо провести анализ возможных уязвимостей ИС, используя при этом БДУ ФСТЭК России, а также иные источники данных об уязвимостях в качестве исходных данных. В модель угроз нужно включить описание возможныхуязвимостей ИС. Основное отличие от других этапов кроется в слове “возможных”. Не фактических, а именно возможных. А при наличие хорошей фантазии, у нас будет возможно всё. На сколько я понимаю, тут нужна некая классификация всех возможных уязвимостей и исключение неподходящих типов уязвимостей по определенным причинам (отсутствие объекта воздействия, определенные структурные характеристики, неиспользуемые ИТ). Проблема в том, что в БДУ ФСТЭК в разделе Уязвимости отсутствует подобная классификация уязвимостей. Кроме того, разделе Уязвимости приведены только фактические уязвимости ПО. А как же уязвимости ГИС в целом? Недостатки орг. мер? На самом деле, перечень таких возможных уязвимостей скрывается в неструктурированном виде в тексте угроз БДУ ФСТЭК: “Данная угроза обусловлена уязвимостями некоторых системных (материнских) плат – наличием механизмов аппаратного сброса паролей, установленных в BIOS/UEFI” или “Данная угроза обусловлена слабостями механизмов фильтрации сетевого трафика и антивирусного контроля на уровне организации”.2. На этапе внедрения системы защиты информации требуется провести уже фактический анализ уязвимостей. “При анализе уязвимостей информационной системы проверяется отсутствие известных уязвимостей средств защиты информации, технических средств и программного обеспечения, в том числе с учетом информации, имеющейся у разработчиков и полученной из других общедоступных источников, правильность установки и настройкисредств защиты информации, технических средств и программного обеспечения, а также корректность работы средств защиты информации при их взаимодействии с техническими средствами и программным обеспечением.По результатам анализа уязвимостей должно быть подтверждено, что в информационной системе отсутствуют уязвимости, содержащиеся в банке данных угроз безопасности информации ФСТЭК России, а также в иных источниках, или их использование (эксплуатация) нарушителем невозможно.”Тут уже речь о других уязвимостях – известных или фактических уязвимостях. При этом нужно проверить как минимум все уязвимости из БДУ. Выгружаем в XLS . И ставим + — напротив уязвимостей J

Но хорошо, что уязвимости имеют такие поля как Производитель, Наименование ПО, Версия ПО. Составив заранее полный перечень ПО, можно сделать выборку нужных уязвимостей. Но что делать с результатами? Например, для Windows8.1 – 247 уязвимостей в БДУ. Далее нужно в каждой пройти по ссылке на внешние источники и проверить что там предлагалось для устранения уязвимостей, проверить наличие установленных обновлений для данных уязвимостей.Вручную — сложно. Хотелось бы, чтобы сканнеры уязвимостей могли работать с БДУ и делать всё за нас. Давайте посмотрим… RedCheck от Алтекс-Софт : “RedCheck производит поиск уязвимостей по нашей базе ovaldb которая синхронизируется с БД угроз безопасности информации ФСТЭК России! Список уязвимостей Вы можете посмотреть на сайте базы данных https://ovaldb.altx-soft.ru/Definitions.aspx?refsource=FSTEC.”Вроде ок. Жаль только последняя уязвимость по ссылке – от 2016 г. А в БДУ уже куча за 2017 г.Ревизор Сети 3.0 от ЦБИ: “Ревизор Сети изначально осуществляет поиск включенных в БДУ ФСТЭК России (http://bdu.fstec.ru) уязвимостей, содержащихся в операционных системах Windows и функционирующих в них приложениях и средствах защиты информации, в том числе российской разработки. Помимо поиска уязвимостей из базы данных уязвимостей ФСТЭК России Сетевой сканер «Ревизор Сети» версии 3.0 осуществляет поиск уязвимостей, содержащихся в таких источниках, как cve.mitre.org, ovaldb.altx-soft.ru, microsoft.com и других источниках. ”XSpider от Positive Technologies “Обязательно такая возможность будет. В июне в рамках пересертификации XSpider будет передана в испытательную лабораторию ФСТЭК сборка уже с таким функционалом ”.Сканер-ВС от Эшелон “Сканер-ВС поддерживает поиск уязвимостей по БДУ ФСТЭК России”. Правда опыт показал, что текущая, сертифицированная версия – не поддерживает. Итого, в перспективе возможно за нас всё будут делать сканеры, но в данный момент готового отчета, подтверждающего отсутствие уязвимостей из БДУ ФСТЭК я не обнаружил. Да и с актуальностью баз вопросы – надо будет внимательно проверять результаты и возможно последние уязвимости просматривать вручную. Кроме того, не забываем, что в анализ уязвимостей входит ещё анализ настройки СЗИ, ПО и ТС и анализ корректности работы СЗИ. 3. На этапе аттестации требуется провести следующие испытания “анализ уязвимостей информационной системы, в том числе вызванных неправильной настройкой (конфигурированием) программного обеспечения и средств защиты информации” при этом в качестве исходных данных используются “результаты анализа уязвимостей информационной системы”. Это как вообще? Просто повторяем то что делали на этапе внедрения? С учетом последних требований к разделению аттестаторов и внедренцев, видимо тут расчет на выборочный независимый дублирующий анализ.

5.1 Понятие уязвимости информации в информационных системах. Причины возникновения уязвимости информации.

Уязвимость — это любая характеристика информационной системы, использование которой нарушителем может привести к реализации угрозы.

В компьютерной безопасности термин «уязвимость» (англ. vulnerability) используется для обозначения недостатка в системе, используя который, можно намеренно нарушить её целостность и вызвать неправильную работу. Уязвимость может быть результатом ошибок программирования, недостатков, допущенных при проектировании системы, ненадежных паролей, вирусов и других вредоносных программ, скриптовых и SQL-инъекций. Некоторые уязвимости известны только теоретически, другие же активно используются и имеют известные эксплойты.

короч уязвимости могут быть допущены случайно и заложены специально, но как правило уязвимость является результатом человеческой халатности и\или невнимательности.

5.2 Классификация уязвимостей информации.

из башки:Могут быть организационными, уязвимости СКУД, документы, отсутствие видеонаблюдения, противопожарной охраны, дырявое ПО и тд

уязвимости уровня сети — уязвимости сетевых протоколов;

уязвимости уровня операционной системы;

уязвимости уровня баз данных — уязвимости конкретных СУБД ;

уязвимости уровня приложений — относятся уязвимости программного обеспечения.

уязвимость со стороны персонала

Кадровые:

Недостаточное обучение

неосведомленность персонала

немотивированность персонала

отсутствие мониторинга

Физическая безопасность:

небрежное использование механизмов физического контроля доступа

отсутствие дверей/окон и пр.

Подверженность оборудования затоплению/температурам/пыли/перепадам напряжения

Управление коммуникациями и операциями:

Сложный интерфейс, приводящий к ошибкам при использовании

Плохой контроль изменений

Плохое управление сетью

отсутствие резервного копирования

Отсутствие обновлений ПО

Отсутстви разграничение прав/обязанностей

Отсутствие разделения тестового и боевого оборудования

Неконтроллируемое копирование

Контроль доступа:

плохое разделение доступа в сетях

отсутствие меанизмов аутентификации/идентификации

Плохая политики контроля доступа

Отсутствие выхода из системы при уходе от компа

нет или мало тестирования ПО

нет контроля прав доступа

Плохой контроль паролей

ИС:

Плохие криптоключи

отсутствие контроля входных/выходных данных

отсутствие проверки обрабатываемых данных

нет или мало тестирования ПО

неконтроллируемая загрузка и использование ПО

использование бесплатных ПО

5.3 Понятие «утечка информации». Общая характеристика каналов утечки информации из информационных систем.

Утечку информации в общем плане можно рассматривать как неправомерный выход конфиденциальных сведений за пределы организации или круга лиц, которым эти сведения были доверены.

Утечка информации по своей сущности всегда предполагает противоправное (тайное или явное, осознанное или случайное) овладение конфиденциальной информацией, независимо от того, каким путем это достигается.

Утечку охраняемой информации, может произойти при наличии ряда обстоятельств. Если есть злоумышленник, который такой информацией интересуется и затрачивает определенные силы и средства для ее получения. И если есть условия, при которых он может рассчитывать на овладение интересующую его информацию (затратив на это меньше сил, чем если бы он добывал ее сам).

Все каналы утечки данных можно разделить на косвенные и прямые. Косвенные каналы не требуют непосредственного доступа к техническим средствам информационной системы. Прямые соответственно требуют доступа к аппаратному обеспечению и данным информационной системы.

Примеры косвенных каналов утечки:

Кража или утеря носителей информации, исследование не уничтоженного мусора;

Дистанционное фотографирование, прослушивание;

Перехват электромагнитных излучений.

Примеры прямых каналов утечки:

Инсайдеры (человеческий фактор). Утечка информации вследствие несоблюдения коммерческой тайны;

Прямое копирование.

Каналы утечки информации можно также разделить по физическим свойствам и принципам функционирования:

акустические — запись звука, подслушивание и прослушивание;

акустоэлектрические — получение информации через звуковые волны с дальнейшей передачей ее через сети электропитания;

виброакустические — сигналы, возникающие посредством преобразования информативного акустического сигнала при воздействии его на строительные конструкции и инженерно-технические коммуникации защищаемых помещений;

оптические — визуальные методы, фотографирование, видео съемка, наблюдение;

электромагнитные — копирование полей путем снятия индуктивных наводок;

радиоизлучения или электрические сигналы от внедренных в технические средства и защищаемые помещения специальных электронных устройств съема речевой информации “закладных устройств”, модулированные информативным сигналом;

материальные — информация на бумаге или других физических носителях информации

Максимальный уровень риска уязвимостей, связанных с отсутствием обновлений безопасности (доля уязвимых систем)

В 2015 году сетевые инфраструктуры компаний оказались лучше защищены от внешнего злоумышленника, чем в предыдущие годы, однако уровень защищенности от внутреннего нарушителя остался крайне низким. Лидер уязвимостей сетевого периметра — старые версии ПО, во внутренних сетях — недостатки управления учетными записями и паролями. Увеличилось число сотрудников, которые переходят по внешним ссылкам, а уровень защищенности каждой третьей из беспроводных сетей оценивается «ниже среднего». Такие наблюдения сделаны в исследовании компании Positive Technologies на основе тестов на проникновение, проводившихся в 2015 году. Ниже мы представляем основные результаты исследования.

Исходные данные

В исследовании использованы результаты тестирования 17 информационных систем крупных российских и зарубежных компаний. Наибольшую долю составляют компании финансового сектора (35%). В равных долях представлены промышленные, телекоммуникационные и IT-компании (по 18%), также среди протестированных — одна транспортная компания и одна госорганизация. Большинство исследованных предприятий включали множество дочерних компаний и филиалов, расположенных в разных городах и странах; количество активных узлов, доступных на их сетевом периметре, исчислялось сотнями. Помимо тестирования на проникновение, в 24% проектов проводилась оценка осведомленности сотрудников в вопросах информационной безопасности.

Общие результаты

В 76% исследованных систем выявлена возможность получения злоумышленником полного контроля над отдельными критически важными ресурсами. При этом в 35% систем такой уровень привилегий может быть получен от лица любого внешнего нарушителя. Не удалось получить контроль над какими-либо критически важными ресурсами в 24% проектов. В целом видна тенденция к повышению общего уровня защищенности критически важных ресурсов, по сравнению с 2013 и 2014 годами.

В половине исследованных систем возможно получение полного контроля над всей корпоративной инфраструктурой. При этом в 19% случаев такие привилегии могут быть получены со стороны внешнего нарушителя, а еще в 31% компаний — от лица внутреннего нарушителя из пользовательского сегмента сети.

Минимальный уровень доступа, необходимый нарушителю для получения полного контроля над отдельными критически важными ресурсами

Как и в предыдущие годы, практически в каждой корпоративной инфраструктуре были обнаружены уязвимости высокой степени риска. С 2013 года сохраняется тенденция к росту доли организаций, корпоративная инфраструктура которых подвержена критически опасным уязвимостям, связанным с использованием устаревших версий ПО и с отсутствием обновлений безопасности. Средний возраст наиболее устаревших неустановленных обновлений — 73 месяца (более шести лет).

Недостатки защиты сетевого периметра

По сравнению с 2014 годом общий уровень защищенности сетевого периметра повысился: в рамках почти половины проектов, где проводились работы, не было выявлено недостатков, которые позволили бы получить доступ к критически важным ресурсам из внешних сетей. Сложность осуществления атак также возросла: для получения доступа к ресурсам внутренней сети внешнему нарушителю лишь в 46% случаев достаточно обладать низкой квалификацией (против 61% в 2014 году).

Сложность преодоления периметра

В 54% проектов, где проводились работы по внешнему тестированию на проникновение, были получены максимальные привилегии в каких-либо критически важных для бизнеса системах, в 27% случаев — полный контроль над всей инфраструктурой компании.

В 55% систем для преодоления сетевого периметра без использования методов социальной инженерии требовалась средняя либо низкая квалификация, либо вовсе тривиальные действия нарушителя. В среднем для получения доступа к ресурсам внутренней сети, как и в 2014 году, требовалась эксплуатация двух различных уязвимостей.

При преодолении сетевого периметра в 47% случаев вектор атаки основывался на эксплуатации уязвимостей веб-приложений. В целом уязвимости различного уровня риска в коде веб-приложений были обнаружены в 69% исследованных систем. Например, уязвимость «Загрузка произвольных файлов» была выявлена в 56% проектов, а «Внедрение операторов SQL» оказалось возможно в 44%.

Другие 53% атак, в результате которых был получен доступ к ресурсам внутренней сети, пришлись на использование словарных учетных данных. Данная уязвимость была наиболее распространенной в 2014 году, а в 2015 году выявлена на сетевом периметре 78% систем. Во всех этих системах были обнаружены простые пароли привилегированных пользователей. В 44% компаний словарные учетные данные использовались для доступа к общедоступным веб-приложениям.

Во всех исследованных системах были выявлены недостатки, связанные с использованием на сетевом периметре уязвимых версий ПО; главным образом это устаревшие версии веб-серверов (78%) и прикладного ПО (67%).

Наиболее распространенные уязвимости на сетевом периметре

Недостатки защиты внутренней сети

Как и в предыдущие годы, в рамках всех проектов удалось получить максимальные привилегии в критически важных системах при тестировании от лица внутреннего злоумышленника (например, рядового сотрудника, находящегося в пользовательском сегменте сети). При этом полный контроль над инфраструктурой был получен в 71% случаев. Полученные результаты совпадают с показателями 2013 года.

В среднем при наличии доступа во внутреннюю сеть для контроля над критически важными ресурсами злоумышленнику требуется эксплуатация четырех различных уязвимостей, что на один шаг больше, чем в предыдущем году, и на один шаг меньше, чем в 2013 году. Однако сложность реализации атак существенно снизилась — в 82% случаев для доступа к критически важным ресурсам нарушителю достаточно было обладать квалификацией низкого уровня; аналогичный показатель в 2014 году составлял лишь 56%.

Самой распространенной уязвимостью ресурсов внутренней сети остается использование словарных паролей. Данный недостаток обнаружен в рамках всех без исключения проектов. При этом в 91% случаев было выявлено использование слабых паролей для привилегированных учетных записей.

Словарные пароли во внутренней сети

Во всех системах также были выявлены недостатки защиты служебных протоколов, которые могут привести к перехвату и перенаправлению сетевого трафика. Недостаточный уровень защиты привилегированных учетных записей и недостатки антивирусной защиты по-прежнему распространены во внутренней сети компаний: уязвимости каждой из этих категорий были обнаружены в 91% систем.

Уровень защищенности внутренних сетей по-прежнему остается крайне низким. Несмотря на отдельные улучшения (например, повысился средний уровень криптографической защиты, повысилась осведомленность пользователей в вопросах информационной безопасности), применяемых мер защиты все так же недостаточно для противодействия злоумышленникам. Наиболее распространенный сценарий развития атаки во внутренней сети практически не изменился с 2014 года и состоит всего из трех основных этапов. Как и прежде, для успешной атаки достаточно использовать широко распространенные и давно известные типы уязвимостей.

Наиболее распространенные уязвимости внутренней сети

Недостатки осведомленности сотрудников в вопросах ИБ

В целом уровень осведомленности сотрудников в вопросах информационной безопасности оценивается выше, чем в 2014 году, но по-прежнему остается достаточно низким: ни в одной из протестированных систем он не был оценен как приемлемый, хотя вдвое снизилась доля компаний, для которых уровень осведомленности сотрудников был оценен как крайне низкий (25% против 50% в 2014 году).

В 2015 году в среднем 24% пользователей осуществили переход по поддельной ссылке (в 2014 году было 20%). Не изменилась доля испытуемых, которые ввели свои учетные данные в заведомо ложную форму аутентификации или загрузили исполняемый файл: показатель остался на уровне 15%.

Доля зафиксированных событий относительно общего количества отправленных сообщений

Недостатки защиты беспроводных сетей

В рамках данных работ проводится поиск недостатков в использовании точек доступа и клиентских устройств Wi-Fi для диапазонов 2,4 и 5 ГГц с использованием технологий 802.11a/b/g/n, а также недостатков в архитектуре и организации беспроводного доступа. Лишь для 33% систем уровень защищенности беспроводных сетей был оценен как «приемлемый».

Среди выявленных недостатков стоит отметить использование механизма WPS для упрощения процесса настройки беспроводной сети. Для подключения к точке доступа используется специальный PIN-код, состоящий только из цифр. Нарушитель может подобрать PIN-код и подключиться к точке доступа.

Также выявлены факты использования несанкционированных точек доступа; в случае их подключения к локальной вычислительной сети злоумышленник имеет возможность получить доступ к внутренним сетям. В ряде систем обнаружено отсутствие защиты отдельных беспроводных сетей, что может привести к перехвату важной информации. К распространенным уязвимостям можно также отнести использование стандартных учетных записей для доступа к веб-интерфейсу управления сетевым оборудованием.

В рамках одного из проектов было установлено, что почти все беспроводные сети компании доступны за пределами контролируемой зоны, при этом на общедоступных ресурсах сетевого периметра в открытом виде хранились учетные данные пользователя домена. Таким образом любой внешний нарушитель может подключиться к беспроводной сети и проводить атаки на ресурсы ЛВС.

Заключение

Для снижения рисков компрометации критически важных систем со стороны внешних нарушителей рекомендуется особое внимание уделять ресурсам, доступным из внешних сетей. Как показывает практика, подавляющее большинство успешных атак основаны на эксплуатации уязвимостей не официальных сайтов организаций и их серверов, а каких-либо других ресурсов компании, которые не должны быть доступны на сетевом периметре (например, СУБД, неиспользуемых отладочных интерфейсов, интерфейсов удаленного доступа или управления, интерфейсов инфраструктурных служб, таких как LDAP). Интерфейсы для доступа к таким ресурсам могут быть открыты для подключения по ошибке администраторов; зачастую представители крупных компаний, отвечающие за безопасность, не могут точно сказать — сколько и каких ресурсов организации доступны из внешних сетей.

Для защиты от атак на веб-приложения рекомендуется применять межсетевые экраны уровня приложения с эффективными настройками правил корреляции. Для контроля за ресурсами на сетевом периметре рекомендуется обеспечить регулярное сканирование ресурсов, доступных из внешних сетей (к примеру, раз в месяц). Для своевременного выявления и устранения уязвимостей в коде критически важных веб-приложений необходимо регулярно проводить работы по анализу их защищенности, как методом черного или серого ящика, так и методом белого ящика с подробным анализом исходных кодов. Такие работы важно проводить не только на каждом этапе разработки приложения, но и в отношении систем, принятых в эксплуатацию, с последующим контролем устранения выявленных уязвимостей.

Что касается защиты корпоративных систем от атак со стороны внутреннего нарушителя, необходимо ввести парольную политику, запрещающую использование простых паролей, предусматривающую обязательную двухфакторную аутентификацию для привилегированных пользователей критически важных систем, а также требования к регулярной смене паролей (например, раз в 60 дней). Также необходимо обратить особое внимание на устаревшие версии ПО, на открытые протоколы передачи данных и на хранение важной информации в открытом виде на серверах и рабочих станциях сотрудников. Кроме базовых мер защиты информации, следует на регулярной основе проводить аудит безопасности информационных систем и тестирование на проникновение со стороны внешнего и внутреннего нарушителя.

Полный текст исследования читайте на www.ptsecurity.ru/research/analytics

Авторы: Дмитрий Каталков, Евгений Гнедин, отдел аналитики информационной безопасности Positive Technologies

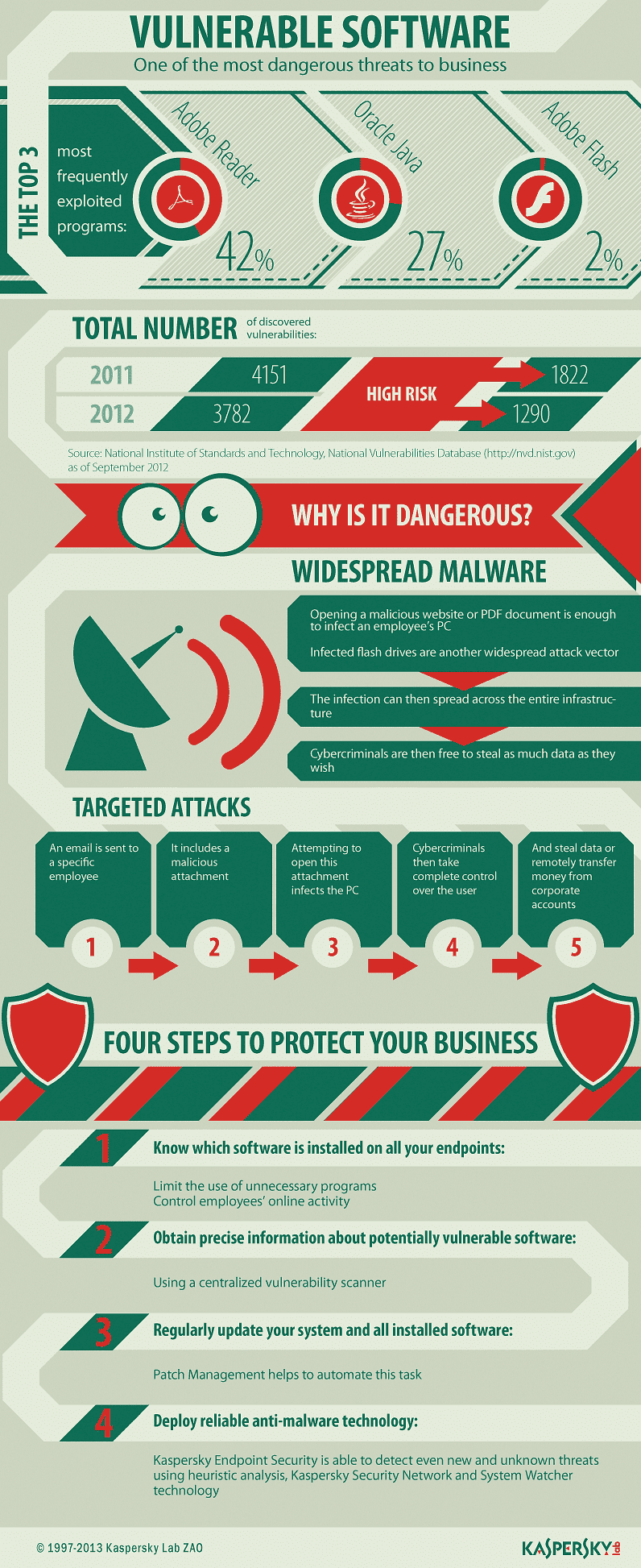

Уязвимое программное обеспечение Infographic

Уязвимости — в операционной системе (ОС) или приложении — могут быть результатом:

- Программные ошибки

, в результате чего ошибка в программном коде может позволить компьютерному вирусу получить доступ к устройству и получить контроль. - Предполагаемые характеристики

Законные, документированные способы доступа приложений к системе

Если известно, что уязвимости существуют в операционной системе или приложении — независимо от того, предназначены ли эти уязвимости или нет — программное обеспечение будет открыто для атаки вредоносных программ.

Уязвимость системы

Конечно, можно спроектировать ОС таким образом, чтобы новые или неизвестные приложения не могли получить достаточно широкий или полный доступ к файлам, хранящимся на диске, или получить доступ к другим приложениям, работающим на устройстве. По сути, этот тип ограничений может повысить безопасность, блокируя все вредоносные действия. Однако такой подход также налагает существенные ограничения на легальные приложения — и это может быть очень нежелательным.

Закрытые и частично закрытые системы

Вот несколько примеров закрытых и частично закрытых систем:

- Закрытые системы на мобильных телефонах

Операционные системы во многих основных мобильных телефонах — в отличие от смартфонов и телефонов, которые поддерживают использование сторонних приложений на основе Java — представляют собой пример широко используемых защищенных систем. Эти устройства обычно не были подвержены вирусным атакам. Однако новые приложения не могли быть установлены, поэтому устройства были сильно ограничены в своих функциях. - виртуальная машина Java

Java-машина частично удовлетворяет условию «закрытой» защиты. Машина запускает приложения Java в «режиме песочницы», который строго контролирует все потенциально опасные действия, которые приложение может попытаться выполнить. В течение достаточно длительного периода не было никаких «настоящих» вирусов или троянских программ — в форме приложений Java. Единственными исключениями были «тестовые вирусы», которые не были особенно жизнеспособными в реальной жизни. Вредоносные Java-приложения обычно возникают только после обнаружения методов, обходящих систему безопасности, встроенную в Java-машину. - Бинарная среда выполнения для беспроводной мобильной платформы (BREW MP)

Платформа BREW является еще одним примером среды, закрытой для вирусов. Мобильные телефоны, работающие на этой платформе, допускают установку только сертифицированных приложений с криптографическими подписями. Хотя подробная документация опубликована, чтобы помочь сторонним производителям программного обеспечения в разработке приложений, сертифицированные приложения доступны только у поставщиков мобильных услуг. Поскольку каждое приложение должно быть сертифицировано, это может замедлить разработку программного обеспечения и задержать коммерческий выпуск новых приложений.В результате платформа BREW не так широко используется, как некоторые другие платформы, а некоторые другие альтернативы предлагают пользователям гораздо более широкий выбор приложений.

Практичны ли «закрытые» системы для настольных компьютеров и ноутбуков?

Если бы настольные операционные системы, такие как Windows или MacOS, основывались на принципе «закрытой системы», независимым компаниям было бы гораздо сложнее — и, возможно, в некоторых случаях — невозможно разработать широкий спектр сторонних производителей. приложения, на которые потребители и предприятия стали полагаться.Кроме того, спектр доступных веб-сервисов также будет значительно меньше.

Интернет — и мир в целом — было бы совсем другое место:

- Многие бизнес-процессы будут медленнее и менее эффективными.

- Потребители не выиграют от богатого «обслуживания клиентов» и динамичных интернет-услуг, которые они ожидают.

Защита от рисков

В некоторой степени риски, которые несут уязвимость системы и вредоносные программы, могут быть ценой, которую мы должны заплатить за жизнь в мире, где технологии помогают нам достигать наших целей работы и отдыха … быстрее и удобнее.Тем не менее, выбор строгого антивирусного решения может помочь вам воспользоваться преимуществами технологии — в безопасности.

Другие факторы, которые помогают вредоносным программам процветать

Чтобы узнать о других факторах, которые позволяют вредоносным программам процветать и выживать, перейдите по следующим ссылкам:

Другие статьи и ссылки, связанные с эксплойтами и уязвимостями

Эксплойты и уязвимости

KasperskyЕсли известно, что существуют уязвимости в операционной системе или приложении — независимо от того, предназначены эти уязвимости или нет — программное обеспечение будет открыто для атаки вредоносными программами ,

.

.Краткое описание:

Требования к кампусу для поиска и устранения уязвимостей на сетевых вычислительных устройствах

Введение:

Сканирование уязвимостей — это инструмент, который помогает университету выявлять уязвимости в своих сетевых вычислительных устройствах. Результаты сканирования уязвимостей помогают информировать администраторов и администраторов компьютерных устройств об известных и потенциальных уязвимостях, чтобы эти уязвимости можно было устранять и управлять ими.Сканирование уязвимостей можно использовать на более широком уровне, чтобы обеспечить правильную и эффективную работу по защите информации в кампусе.

Стандарт ИТ-безопасности Cal Poly: компьютерные устройства включают требования, направленные на сканирование компьютерных устройств на наличие уязвимостей и своевременное устранение обнаруженных уязвимостей. Целью настоящего стандарта является разъяснение требований и ожиданий университетского городка в отношении сканирования уязвимостей и устранения обнаруженных уязвимостей для обеспечения соответствия требованиям.

Область применения:

Этот стандарт применяется к сотрудникам, подрядчикам, поставщикам и агентам, имеющим доступ к информационным системам кампуса. Это также относится к соединениям удаленного доступа, используемым для работы от имени Cal Poly. Этот стандарт применяется ко всем принадлежащим университету устройствам, подключенным к сети, и может применяться к личным устройствам, если они используются исключительно или широко для ведения бизнеса, связанного с университетом.

Стандарт:

Одобренный сканирующий инструмент

Хотя существует множество инструментов, которые могут обеспечить понимание уязвимостей в системе, не все инструменты сканирования имеют одинаковый набор функций.Сотрудник Cal Poly по информационной безопасности отвечает за утверждение и надзор за использованием в кампусе корпоративного инструмента сканирования и оценки. Использование любого другого сканера уязвимостей должно быть обосновано в письменной форме и одобрено сотрудником по информационной безопасности.

Любой одобренный сканирующий инструмент должен быть способен сканировать информационные системы из центрального местоположения и иметь возможность предлагать исправления. Он также должен иметь возможность связать значение серьезности с каждой обнаруженной уязвимостью на основе относительного воздействия уязвимости на уязвимое подразделение.

Периодическая оценка уязвимости — существующие устройства

Устройствадолжны периодически проводить оценку уязвимости всех своих сетевых вычислительных устройств.

Как минимум, устройства должны ежеквартально запускать аутентифицированные сканы из средства сканирования корпоративного класса на все сетевые вычислительные устройства, находящиеся под их контролем.

Ежемесячное сканирование требуется для следующих сетевых вычислительных устройств:

- Любые университетские вычислительные устройства, которые, как известно, содержат данные уровня 1

- Любые университетские вычислительные устройства, которые должны соответствовать определенным нормативным требованиям, e.г., PCI, HIPPA и др.

- Все образы файловой системы или шаблоны виртуальных машин, используемые в качестве базовых образов для создания и развертывания новых рабочих станций или серверов

- Все устройства, которые используются в качестве серверов или используются для хранения данных

- Любое оборудование сетевой инфраструктуры

Для проведения сканирования должен использоваться утвержденный корпоративный инструмент сканирования уязвимостей, если не разрешено иное (см. Утвержденный инструмент сканирования).

Сканирование должно выполняться в часы, соответствующие бизнес-потребностям организации и сводящие к минимуму нарушение нормальных бизнес-функций.

Данные сканирования должны рассматриваться как внутренне конфиденциальные, т. Е. Уровень 2, в соответствии со стандартом классификации и обработки информации Cal Poly.

Оценка будет сканировать сетевые вычислительные устройства изнутри периметра сети Cal Poly.

Вычислительные устройства или системные администраторы не должны вносить никаких временных изменений в сетевые вычислительные устройства с единственной целью — пройти оценку. Любые попытки повлиять на результаты будут переданы руководству для возможных дисциплинарных мер.

Ни одно из устройств, подключенных к сети, не должно быть специально настроено для блокировки сканирования уязвимостей от авторизованных механизмов сканирования.

Уязвимости сетевых вычислительных устройств должны быть устранены и устранены с помощью надлежащих методик анализа и исправления.

Оценка уязвимости новой информационной системы

Ни одна новая информационная система не должна рассматриваться в производстве, пока не будет проведена оценка уязвимости и устранены уязвимости.

Подразделения проведут оценку уязвимости:

- по завершении фазы установки и установки операционной системы

- по завершении установки любого предоставленного поставщиком или собственного разработанного приложения

- незадолго до перевода информационной системы в производство

- по завершении изображения или шаблона, предназначенного для развертывания нескольких устройств

- для предоставленных поставщиком информационных систем, перед приемочным тестированием пользователя и еще раз перед началом производства

- для всего нового оборудования сетевой инфраструктуры, во время фазы прожига и до перехода к производству

По завершении каждой из вышеуказанных оценок уязвимостей все обнаруженные уязвимости должны быть задокументированы и устранены.Подразделения должны вести учет всех оценок и иметь возможность производить копии по запросу руководства, сотрудника по информационной безопасности или внешнего аудитора.

Ограничение сканирования

Подразделения не должны проводить навязчивое сканирование систем, которые не находятся под их непосредственным руководством:

Подразделенияотвечают за то, чтобы оборудование, принадлежащее поставщику, не имело уязвимостей, которые могут нанести ущерб информационным системам Cal Poly. Поставщик должен быть проинформирован и должен иметь под рукой персонал во время сканирования.Если поставщик не предоставляет персонал, необходимо провести сканирование для определения состояния безопасности принадлежащих поставщику устройств, находящихся в сети Cal Poly.

Продавцам не разрешается проводить сканирование информационных систем университета без явного разрешения Управления информационной безопасности Cal Poly и присутствия соответствующего персонала университета, назначенного соответствующим подразделением.

Компьютерное устройство / системный администратор никогда не может проводить сканирование в общедоступной сети или в Интернете, если только такая деятельность не разрешена на основе договорных отношений.Разрешение должно быть оформлено в письменном виде и одобрено сотрудником по информационной безопасности и заместителем проректора / директора по информационной безопасности.

Сетевые вычислительные устройства, которые, по-видимому, вызывают нарушение работы в сети, могут сканироваться информационными службами с использованием ненавязчивых методов для выявления источника сбоев.

Исправление

В конце каждой квартальной оценки каждая единица будет вести документацию, показывающую:

- Все обнаруженные уязвимости, серьезность и уязвимые информационные системы.

- Для каждой обнаруженной уязвимости, подробная информация о том, как уязвимость будет исправлена или устранена.

Отчеты, подготовленные средством сканирования уязвимостей предприятия, могут использоваться в качестве вышеуказанной документации.

В рамках ежегодного процесса самооценки информационной безопасности подразделения должны будут документировать усилия по сканированию и устранению уязвимостей на основе вышеуказанной документации.

Обнаруженные уязвимости будут исправлены и / или смягчены в соответствии со следующими правилами:

- Критические, высокие и средние (уровни 4 и 5) уязвимости будут полностью устранены в течение 30 календарных дней с момента обнаружения.

- Низкие (Уровни 3 и 2) уязвимости будут устранены в течение 90 календарных дней с момента обнаружения.

Уязвимости считаются исправленными, когда риск эксплуатации был полностью устранен, и последующие проверки устройства показывают, что уязвимость больше не существует. Как правило, это достигается путем исправления операционной системы / программных приложений или путем обновления программного обеспечения.

Внешний аудит

Управление информационной безопасности оставляет за собой право проводить независимый аудит каждого подразделения по желанию или по запросу руководства.Эти проверки будут проверять существующие данные сканирования и проверять, что уязвимости были фактически устранены. Любые расхождения будут отмечены и доведены до сведения заместителя проректора / главного сотрудника по вопросам информации, а также руководства и старшего руководства подразделения.

Использование внешних подрядчиков

Подразделения могут использовать внешних подрядчиков для выполнения необходимых работ; однако подрядчики должны использовать инструмент оценки корпоративного класса с теми же возможностями, что и утвержденный инструмент.

Если подрядчики привлекаются к проведению сканирования с использованием утвержденного сканирующего инструмента, определенного в настоящем документе, необходимо получить разрешение от сотрудника по информационной безопасности и заместителя проректора / главного сотрудника по информации.

Определения:

Authenticated Scan — тип сканирования, для которого требуются соответствующие учетные данные для аутентификации на компьютере, чтобы определить наличие уязвимости без необходимости попытки навязчивого сканирования

Информационные системы — Программные, аппаратные и интерфейсные компоненты, которые работают вместе для выполнения набора бизнес-функций

Внутренняя конфиденциальность — Требование поддерживать определенную информацию доступной только тем, кто имеет к ней доступ, и тем, кому необходимо это знать.Для этой цели уполномоченными должны быть только те сотрудники Cal Poly, которым необходимо знать об этом.

Интрузивное сканирование — тип сканирования, который пытается определить наличие уязвимости путем активного выполнения известного эксплойта

Сетевое вычислительное устройство — Любое вычислительное устройство, подключенное к сети, которое предоставляет средства для доступа, обработки и хранения информации

Оборудование сетевой инфраструктуры — Оборудование, обеспечивающее передачу информации, e.например, маршрутизаторы, коммутаторы, межсетевые экраны, мостовое оборудование и т. д .; не включает в себя сетевые серверы и рабочие станции, если такие устройства не выполняют определенную функцию обеспечения транспорта

Системный администратор / администратор вычислительного устройства — Физическое или физическое лицо, ответственное за общую реализацию и обслуживание сетевого вычислительного устройства

Угроза — Любое обстоятельство или событие, которое может нанести ущерб информационной системе в виде разрушения, разглашения, неблагоприятного изменения данных и / или отказа в обслуживании, или чего-либо или кого-либо, кто может преднамеренно или случайно использовать уязвимость

Единица — Определенная организационная единица в университете, которая отвечает за защиту информационных активов, e.г., отдел, колледж, отдел, вспомогательный, центр или институт и т. д.

Уязвимость — Угроза безопасности в операционной системе или другом системном программном обеспечении или компоненте прикладного программного обеспечения, включая, помимо прочего: отсутствующие исправления операционной системы и приложений, неправильно установленные или активные приложения и службы, недостатки и эксплойты программного обеспечения, неправильные конфигурации в системах и т. д.

Обязанности:

Управление подразделениями, включая координаторов по информационной безопасности и руководителей ИТ-подразделений

- Поддерживает и применяет этот стандарт, как указано, утверждает и представляет ежегодную самооценку риска

- Запрашивает внутренний аудит, закупает и / или выделяет ресурсы, необходимые для реализации стандарта

- Контролирует и координирует оценки уязвимости и процессы исправления

- Определяет, кто ведет документацию

- Уведомляет пользователей устройства и поддерживает участие персонала в реализации процессов

- Запрашивает исключения

Системный администратор / Администратор вычислительных устройств

- Поддерживает и соблюдает эту политику, как указано

- Внедряет лучшие практики для соответствия результатам оценки или устранения уязвимостей

- Гарантирует, что любые вычислительные устройства в их области сканируются в соответствии с этим стандартом

- Устраняет уязвимости в указанные сроки, если не было запрошено и утверждено письменное исключение или расширение

- Активно отслеживает наличие доступных исправлений для устранения уязвимостей, для которых было предоставлено исключение или расширение

- Создает необходимую документацию с использованием корпоративного сканирующего инструмента

- Уведомляет пользователей устройства о запланированных проверках и задачах исправления, которые могут повлиять на пользователя или потребовать от пользователя дополнительной работы

- Обостряется до управления

Управление информационной безопасности

- Одобряет и контролирует использование в кампусе сканера уязвимостей корпоративного класса для проведения сканирования

- Проверяет и одобряет использование альтернативных инструментов сканирования по мере необходимости

- Проводит ежегодные обзоры соответствия и оценки рисков

- Консультирует подразделения по оценке уязвимости в кампусе и процессам реабилитации

- Может проверять единицы и контролировать активность сканирования для проверки соответствия

- Уведомляет старшее руководство подразделений, которые не соответствуют требованиям

- По согласованию с группой управления информационной безопасностью утверждает или отклоняет запросы на исключение

- Авторизует удаление устройств из сети

Несоответствие и исключения:

Любая единица, нуждающаяся в исключении из этого стандарта, должна следовать процессу запроса на исключение ИТ / информационной безопасности.Примеры возможных исключений включают, но не ограничиваются:

- Если критическая (уровень 4 или 5) уязвимость не может быть исправлена, но существуют компенсирующие меры контроля, которые снижают или устраняют риск

- Если критическая (уровень 4 или 5) уязвимость не может быть исправлена или проконтролирована, например, в настоящее время исправление недоступно, или исправление может повлиять на доступность службы или контракты на обслуживание и т. д.

- Если устройство не должно или не может быть сканировано на частоте, требуемой этим стандартом

После предоставления исключения, если станет доступен метод устранения или уменьшения уязвимости, уязвимость должна быть устранена с этого момента в соответствии со стандартом.

Устройство считается несовместимым, если выполняется одно из следующих случаев:

- Критическая (уровень 4 или 5) уязвимость в вычислительном устройстве не устранена или своевременно не устранена, как определено в стандарте

- Вычислительное устройство не сканируется в соответствии с частотой, определенной в настоящем документе

Если обнаружено, что устройство несовместимо и проблема не решена в сроки, определенные в консультации с отделом информационной безопасности, устройство может быть удалено из сети Cal Poly.

Реализация

| Дата вступления в силу: | 01.04.2013 |

|---|---|

| Частота просмотров: | Ежегодный |

| Ответственный сотрудник: | Вице-проректор / Директор по информационным технологиям Сотрудник по информационной безопасности |

История изменений

| Дата | Акция | Страницы |

|---|---|---|

| 3/2013 | Публичный выпуск итогового документа | Все |

| 12/2012 | Пересмотренный проект выпущен для обзора кампуса | Все |

| 30.09.2010 | Первоначальный проект разработан | Все |

Угрозы и уязвимости информационных технологий

Аудитория: любой, кто запрашивает, проводит или участвует в оценке ИТ-рисков.

Введение

Угроза и уязвимость — это не одно и то же. Угроза — это человек или событие, которое может оказать негативное воздействие на ценный ресурс. Уязвимость — это то качество ресурса или его среды, которое позволяет реализовать угрозу.Вооруженный грабитель банков является примером угрозы. Банковский кассир является примером ценного ресурса, который может быть уязвим во время ограбления банка. Пуленепробиваемое стекло между грабителем и кассиром лишает грабителя возможности стрелять в кассира. Угроза сохраняется, но одно из ее вредных последствий (выстрел из ружья) было смягчено защитным механизмом (стекло).

В безопасности системы и сети угрозы остаются, но они смягчаются путем правильного использования функций и процедур безопасности.Смягчение — это любое усилие, направленное на предотвращение негативного воздействия угрозы или на ограничение ущерба, если полное предотвращение невозможно, или на повышение скорости или эффективности усилий по восстановлению.

Аппаратные и программные системы и обрабатываемые ими данные могут быть уязвимы для широкого спектра угроз. Выбор функций и процедур безопасности должен основываться не только на общих целях безопасности, но и на конкретных уязвимостях рассматриваемой системы в свете угроз, которым она подвергается.Возможна чрезмерная защита, которая только тратит ресурсы и доставляет неудобства пользователям.

Как видите, существует связь между угрозами и уязвимостями. Иногда легче изучить каждую потенциальную угрозу и определить степень вашей уязвимости (например, пожар, наводнение, землетрясение). В других случаях легче искать потенциальные уязвимости без особой угрозы (например, неправильный монтаж оборудования, сбой носителя, ошибка ввода данных).Для того чтобы прийти к полной оценке риска, необходимо рассмотреть обе перспективы. Угрозы и уязвимости перемешаны в следующем списке и могут совместно именоваться как потенциальные «проблемы безопасности».

Для удобства обсуждения и использования проблемы можно разделить на четыре категории. Экологические проблемы включают нежелательные случайные события, связанные с конкретным участком, такие как молния, пыль и активация спринклера. Физические проблемы включают нежелательные действия персонала, связанные с конкретным участком, преднамеренные или непреднамеренные, такие как угон, вандализм и опасность поездки. Site-Support Проблемы включают в себя основные аспекты сайта, такие как электроэнергия, телефонная связь и климат-контроль. Эти три категории проблем, как правило, не могут быть решены как часть проектирования и администрирования системы — они более уместно рассматриваются как часть проектирования и обслуживания оборудования, что охватывает все имеющиеся системы.

Последняя категория Technical относится к коварным системным ситуациям, таким как неправильная работа системы, вредоносное ПО и прослушивание линий.Фактических угроз немного: неподготовленных и гнусных пользователей и системных катастроф. Гораздо полезнее изучить множество возможностей (уязвимостей), открытых для этих пользователей и событий, а также рассмотреть способы предотвращения этих случаев и / или обеспечения быстрого восстановления.

Следующий список предназначен для использования в качестве отправной точки в любой оценке риска ИТ. Каждая потенциальная проблема должна быть оценена для конкретного сайта или системы, чтобы определить, в какой степени она применима.Вероятность его возникновения, в сочетании с прогнозируемым воздействием события и стоимостью соответствующего смягчения, дает приоритетный список проблем безопасности, которые следует устранить.

Окружающая среда (нежелательные события, зависящие от конкретного места)

- огонь

- Потоп

- цунами

- Землетрясение

- извержения вулкана

- Молния

- Суровая погода

- дым

- Пыль

- насекомые

- грызуны

- Химические пары

- Спринклер Активация

- Утечка воды — поломка трубы, дыра в крыше, конденсация

- Взрыв — рядом газопровод, химический завод, нефтебаза, склад боеприпасов

- Вибрация — рядом железнодорожный путь, реактивное движение, строительная площадка

- Электромагнитные помехи — предполагаемые плохим приемом радиосигнала или дрожанием рабочих станций

- Электростатический разряд — предлагается «искрением» на заземленные предметы

Физический (нежелательные кадровые действия для конкретного участка)

- Несанкционированный доступ к объекту

- Кража

- вандализм

- Саботаж

- Вымогательство

- Терроризм / Бомба Угроза

- Трудовые волнения — сотрудники и вспомогательные подрядчики

- Война / Гражданские волнения