Значение слова «уязви́мый»

ая, ое; уязви́м, ма, мо.

1. Такой, которого легко ранить, покалечить, убить; подверженный разрушающему, опасному для здоровья воздействию.

Бронежилет делает человека менее уязвимым. Девушка была уязвима для простудных заболеваний. При эпидемии гриппа особенно уязвимая группа населения — дети.

2. Неспособный выдержать удар, оказать сопротивление.

Уязвимый участок обороны футбольной команды. Экономика страны уязвима перед кризисом. Нащупать уязвимое место вражеского флота. Атака наиболее уязвимых частей армии противника. Некоторые модели ноутбуков уязвимы для атак хакеров.

3. Ненадежный, легко подвергающийся поломке, повреждениям; слабый, поддающийся вредным воздействиям.

Уязвимая часть конструкции. Уязвимые узлы коммуникаций современных зданий. Зимой у растений уязвима корневая система. При опасности солнечных ожогов особенно уязвимы плечи. Флора и фауна полуострова становятся все более уязвимыми из-за загрязнения.

При опасности солнечных ожогов особенно уязвимы плечи. Флора и фауна полуострова становятся все более уязвимыми из-за загрязнения.

4. Перен.Такой, которого легко оскорбить, обидеть; свойственный такому человеку.

Дочка была капризной и уязвимой девочкой. Уязвимая гордость. Легко уязвимое самолюбие. Человеческие чувства очень уязвимы. Совесть у честных людей — самое уязвимое место. Влюбленное сердце уязвимо для обмана.

5. Имеющий слабые стороны, недостатки, которые могут быть подвергнуты критике.

Практическая часть доклада уязвима. Уязвимая сторона документа — страховая.

Данные других словарей

| Большой толковый словарь русского языка Под ред. С. А. Кузнецова | уязви́мый -ая, -ое; -ви́м, -а, -о. 1. Такой, которого легко ранить. Уродился уязвимым со всех сторон. Лежащий человек менее уязвим, чем стоящий. * Старые животные были мало уязвимы для копий и стрел и успевали убегать (Обручев). 2. Такой, которого (которое) легко уязвить. Сердце — самый у. орган. 3. Неспособный выдержать удар, оказать нужное сопротивление. У. участок обороны. У-ые узлы коммуникаций фронта. 4. Имеющий слабости, недостатки. У-ая часть доклада (слабая, плохо аргументированная). У-ые места диссертации. У. цели. У. плана. У. учебных полётов. | |

| Словарь трудностей русского произношения М. Л. Каленчук, Р. Ф. Касаткина | уязви́мый[зв’] и допуст. |

Почему быть уязвимым — это нормально

7 декабря 2016 Жизнь

Чувство уязвимости заставляет нас испытывать страх и тревогу. Но поняв его важность, вы сможете извлечь из уязвимости пользу и не дать ей захватить всю вашу жизнь.

Почему важно иногда быть уязвимым

Уязвимость — неотъемлемая часть человеческих отношений. Вспомните людей, с которыми вы особенно близки, неважно, кто это: супруг или супруга, лучший друг, родители, братья и сёстры. Скорее всего, вы вместе пережили какие-то моменты, когда вам приходилось быть очень откровенным и вы чувствовали себя уязвимо. Но именно в таких ситуациях мы лучше узнаём друг друга и становимся ближе.

Кроме того, уязвимость помогает нам избежать типичного заблуждения — склонности подтверждать свою точку зрения. Делиться своими эмоциями или задавать вопросы может быть довольно неловко: нам кажется, что нас станут судить и критиковать. Но только так у нас могут появиться новые взгляды и неожиданные идеи.

В общем, чувство уязвимости идёт нам на пользу. По данным психологов Роберта Йеркса и Джона Додсона (Robert M. Yerkes, John D. Dodson), оно даже повышает нашу производительность. В состоянии комфорта и покоя мы работаем с одной и той же производительностью, а для улучшения результатов нам необходимо немного стресса. Так что, если вы чувствуете себя уязвимым, не волнуйтесь: это значит, что вы двигаетесь вперёд.

Однако слишком много стресса сказывается противоположным образом: у нас всё валится из рук. Если уязвимость вызывает у вас панику, постарайтесь найти свой оптимальный уровень мотивации.

Как побороть страх перед уязвимостью

1. Выбирайте реалистичные цели, чтобы не волноваться попусту

Если полная откровенность даётся вам с трудом, попробуйте поставить себе цель хотя бы раз в месяц быть предельно честным. Например, если друзья приглашают вас пойти в кино на фильм, который вам совсем не нравится, не говорите, что у вас другие планы, а назовите настоящую причину. Конечно, при этом вы почувствуете себя уязвимым. Но именно это и поможет понять, что в уязвимости нет ничего страшного.

Конечно, при этом вы почувствуете себя уязвимым. Но именно это и поможет понять, что в уязвимости нет ничего страшного.

Обычно чувство уязвимости возникает, потому что мы боимся реакции окружающих. Именно поэтому мы и прибегаем к безобидной лжи и отговоркам.

Но ведь не зря существует поговорка «Не так страшен чёрт, как его малюют». Сделав что-то, чего вы боялись, вы заметите, что вас гораздо больше пугало ожидание, чем само действие. Простая выполнимая цель поможет избежать этого ожидания и почувствовать, что вы сами контролируете свою уязвимость.

2. Попросите о помощи друзей

Наверняка кто-то из ваших друзей не боится неловкости и всегда готов пробовать что-то новое. Старайтесь проводить с такими людьми больше времени, именно они смогут вдохновить и поддержать вас.

Что бы ни вызывало у вас то самое чувство уязвимости — общение с незнакомыми людьми или уроки сёрфинга, — поддержка друга поможет справиться с волнением.

3. Развивайте осознанность

Осознанность предполагает, что мы сосредоточены на том, что происходит вокруг нас, а не отвлекаемся и не живём пассивно. Многочисленные исследования подтвердили, что упражнения, развивающие осознанность, помогают уменьшить тревогу и справиться с депрессией. Вот несколько способов жить осознанно.

Многочисленные исследования подтвердили, что упражнения, развивающие осознанность, помогают уменьшить тревогу и справиться с депрессией. Вот несколько способов жить осознанно.

- Медитация. Хотя осознанная медитация сейчас считается средством от всех бед, она действительно поможет меньше испытывать тревогу. Есть множество приложений для медитации (например, Breathe), но можно медитировать и без них. Просто поставьте таймер на 5 минут, сядьте и дышите. Постарайтесь сосредоточиться только на своём дыхании и ни на что не отвлекаться.

- Напоминания. Например, поставьте напоминания о перерывах во время работы. Так вы и отдохнуть не забудете, и легче сфокусируетесь на работе.

- Ведение записей. Выплеснутые на бумагу тревоги не будут отвлекать вас в течение дня. Кроме того, это помогает найти решение некоторых проблем и определить, что для вас важно в данный момент.

Когда мы испытываем тревогу, мы боимся того, что только ещё может произойти. Если мы сосредоточены на настоящем моменте, у нас просто не получится волноваться о будущем.

Если мы сосредоточены на настоящем моменте, у нас просто не получится волноваться о будущем.

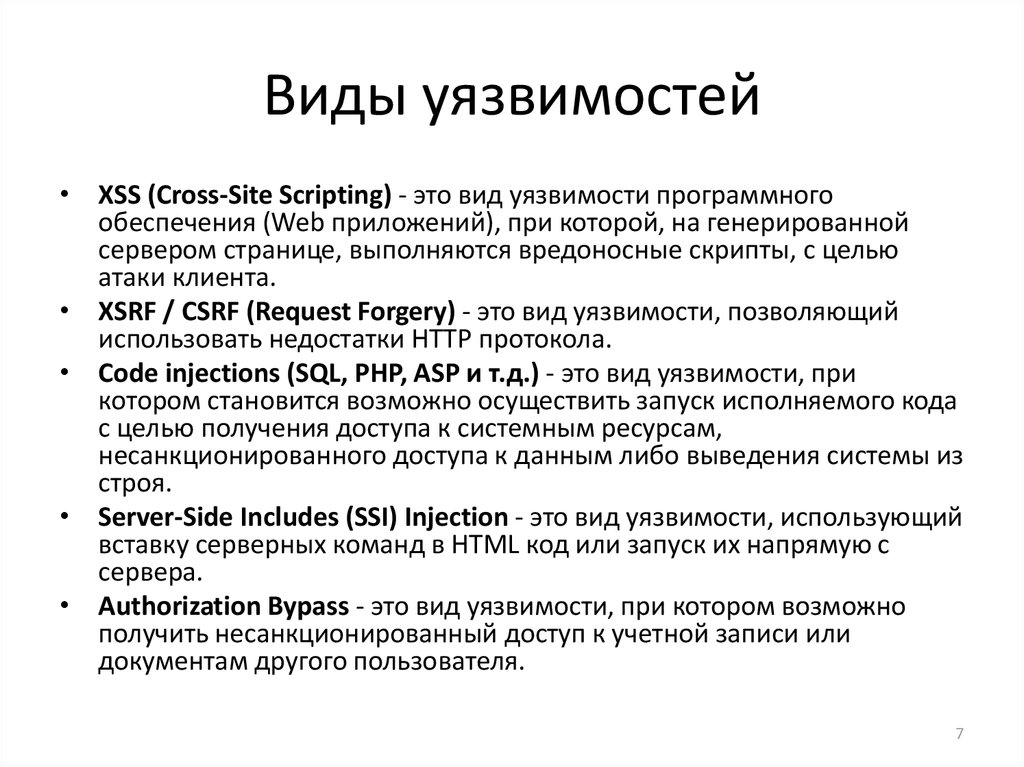

Что такое уязвимость (информационные технологии)?

К

- Участник TechTarget

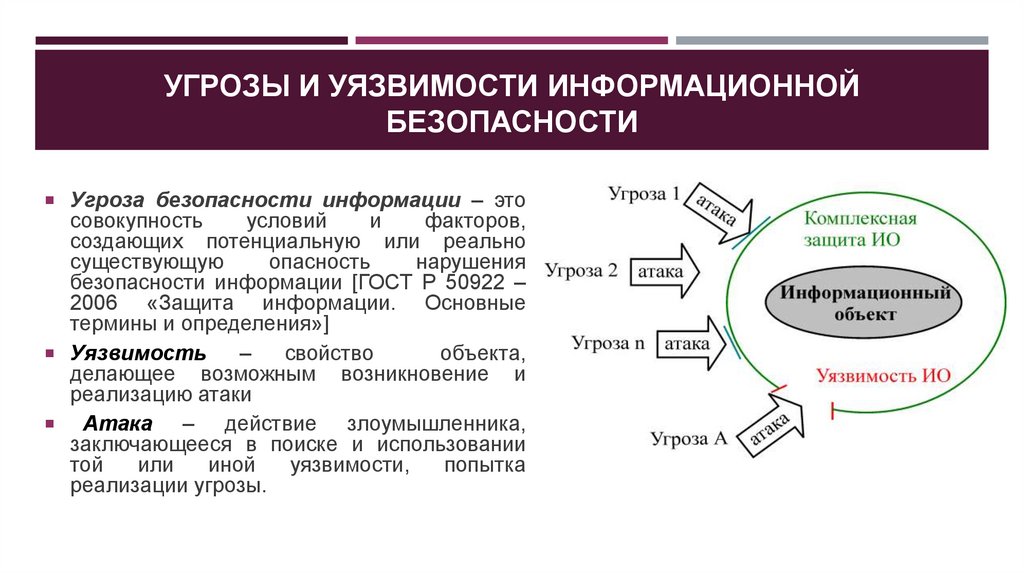

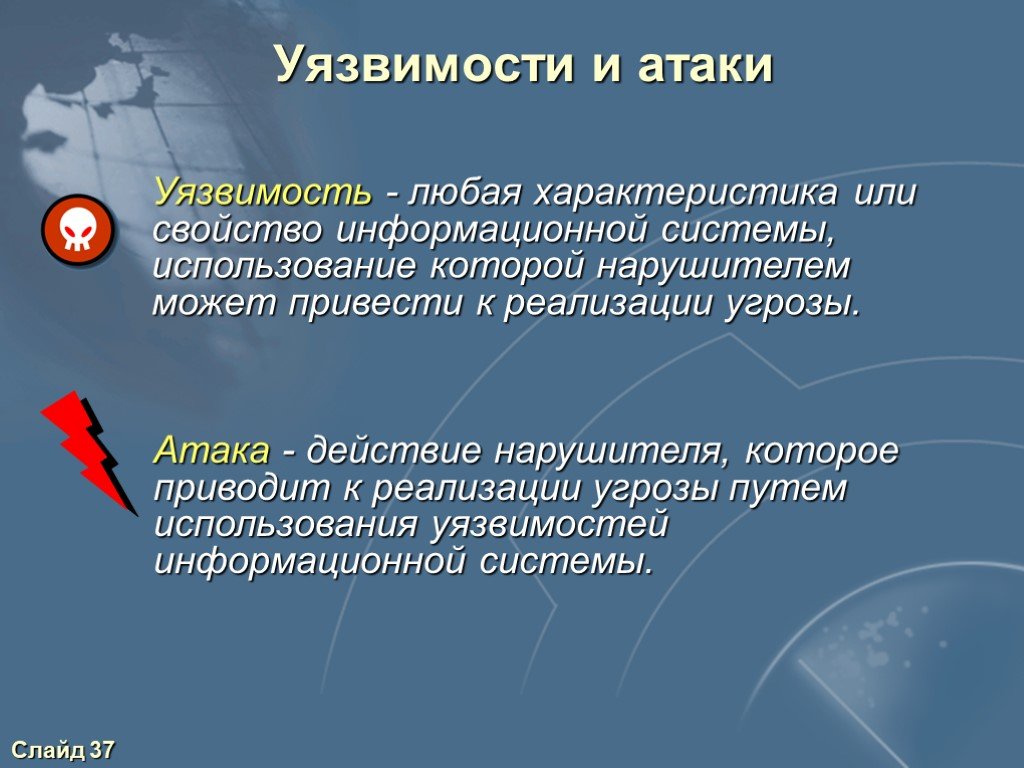

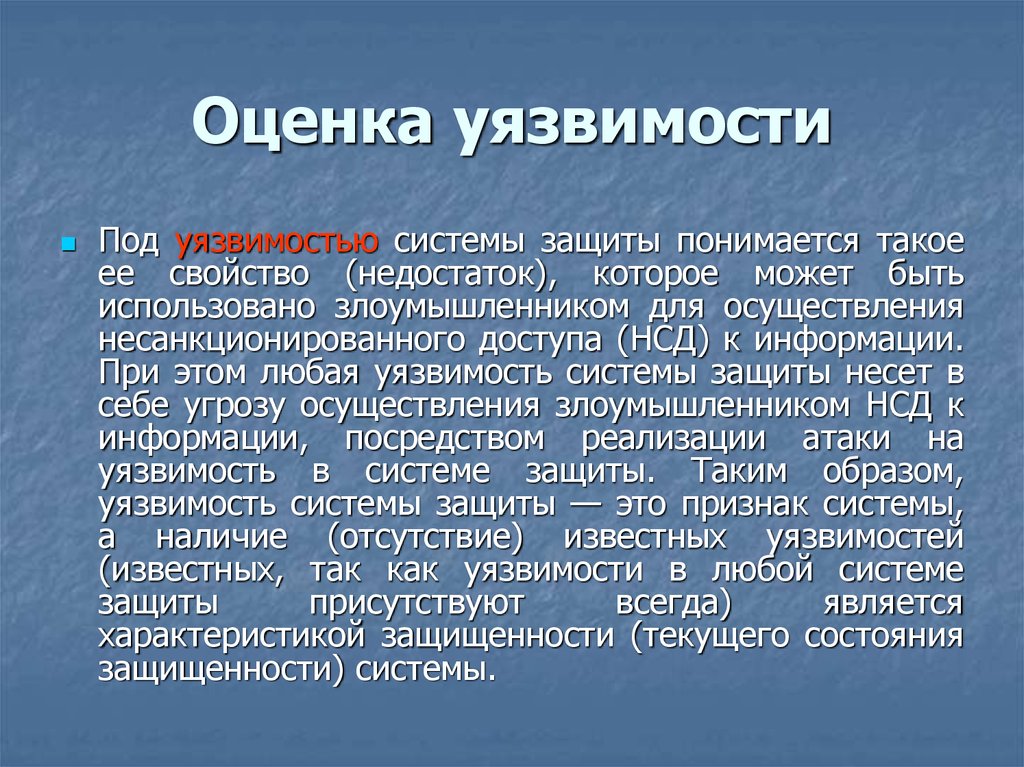

Уязвимость в информационных технологиях (ИТ) — это изъян в коде или дизайне, который создает потенциальную точку нарушения безопасности конечной точки или сети. Уязвимости создают возможные векторы атак, через которые злоумышленник может запустить код или получить доступ к памяти целевой системы. Средства эксплуатации уязвимостей разнообразны и включают внедрение кода и переполнение буфера; они могут проводиться с помощью хакерских скриптов, приложений и кодирования от руки. Эксплойт нулевого дня, например, происходит, как только уязвимость становится общеизвестной.

Вопрос о том, когда публиковать информацию об уязвимостях, остается спорным.

Как черные, так и белые шляпы регулярно ищут уязвимости и тестируют эксплойты. Некоторые компании предлагают вознаграждение за обнаружение ошибок, чтобы побудить белых хакеров искать уязвимости. Как правило, суммы платежей соизмеримы с размером организации, сложностью взлома системы и тем, какое влияние ошибка может оказать на пользователей.

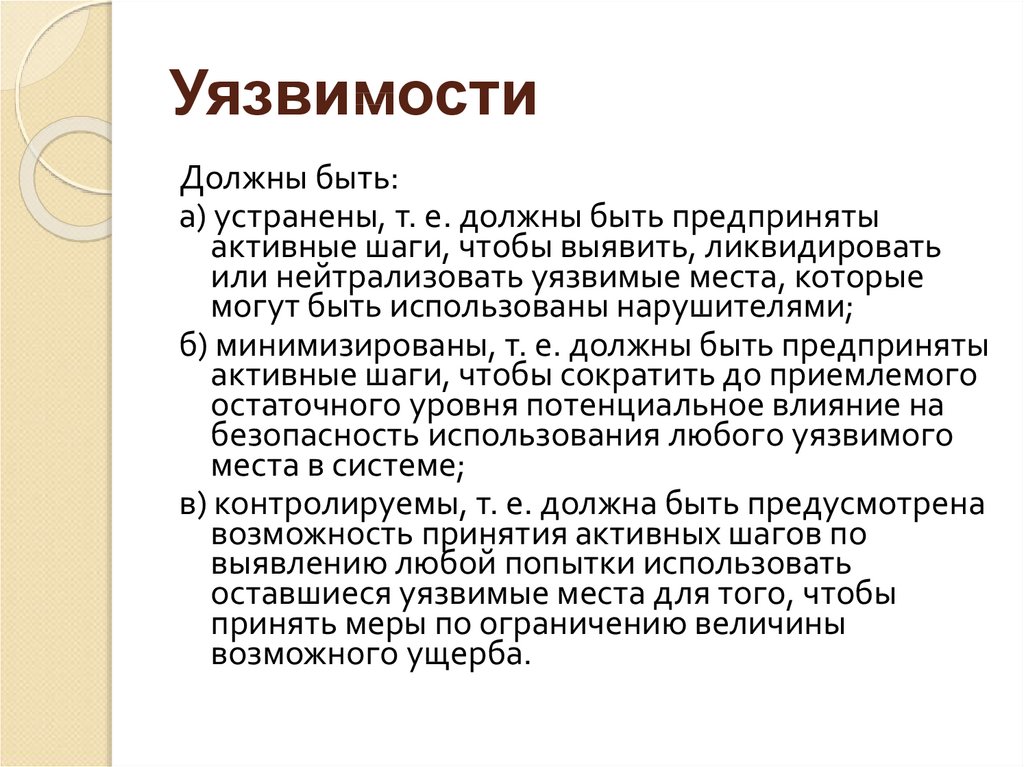

Планирование управления уязвимостями — это комплексный подход к разработке системы практик и процессов, предназначенных для выявления, анализа и устранения недостатков в аппаратном или программном обеспечении, которые могут служить векторами атак. Процессы управления уязвимостями включают:

Проверка на наличие уязвимостей. Этот процесс должен включать регулярное сканирование сети, ведение журнала брандмауэра, тестирование на проникновение или использование автоматизированного инструмента, такого как сканер уязвимостей. Сканер уязвимостей — это программа, которая выполняет диагностический этап анализа уязвимостей, также известный как оценка уязвимостей. Это часто включает компонент проверки на проникновение для выявления уязвимостей в персонале, процедурах или процессах организации, которые могут быть не обнаружены при сканировании сети или системы.

Выявление уязвимостей. Сюда входит анализ сканирования сети и результатов проверки на проникновение, журналов брандмауэра или результатов сканирования уязвимостей для поиска аномалий, которые позволяют предположить, что атака вредоносного ПО или другое злонамеренное событие использовало уязвимость в системе безопасности или могло бы это сделать.

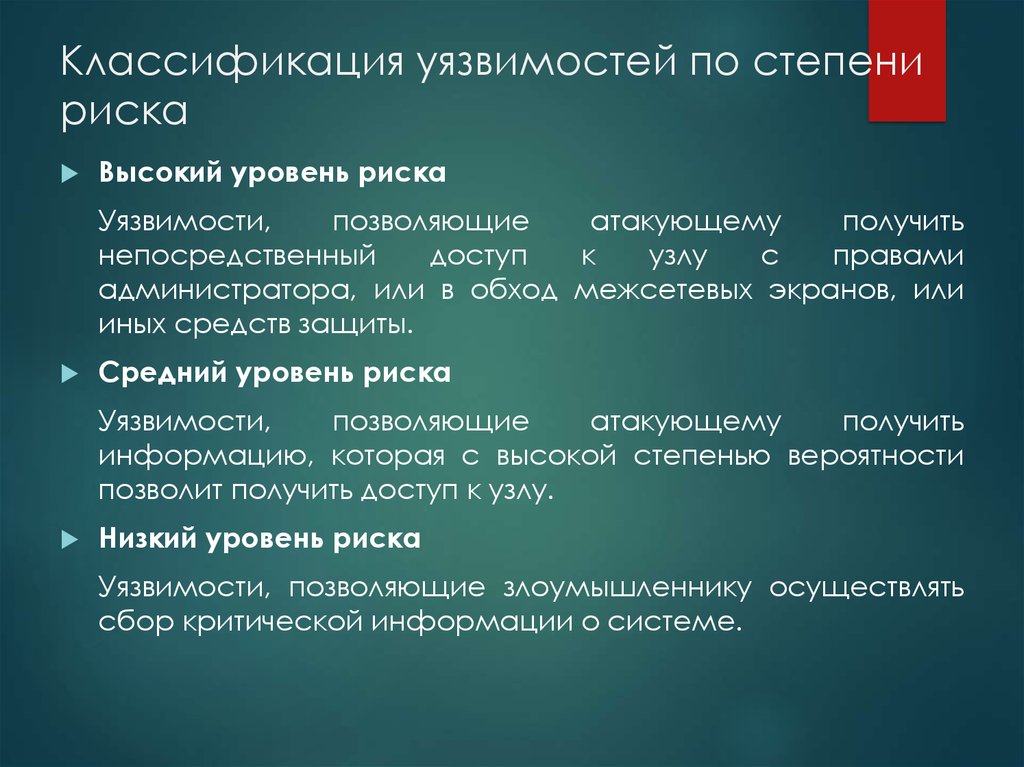

Проверка уязвимостей. Этот процесс включает в себя проверку того, могут ли выявленные уязвимости действительно использоваться на серверах, в приложениях, сетях или других системах. Это также включает классификацию серьезности уязвимости и уровня риска, который она представляет для организации.

Устранение уязвимостей — это процесс выяснения того, как предотвратить использование уязвимостей до того, как будет выпущено исправление или в случае его отсутствия. Это может включать в себя отключение затронутой части системы (если это не критично) или различные другие обходные пути.

Исправление уязвимостей — это процесс получения исправлений — обычно от поставщиков уязвимого программного или аппаратного обеспечения — и своевременного применения их ко всем уязвимым областям. Иногда это автоматизированный процесс, выполняемый с помощью инструментов управления исправлениями. Этот шаг также включает тестирование патчей.

Системы управления уязвимостями Общая система оценки уязвимостей (CVSS) — это система оценки серьезности уязвимостей безопасности в программном обеспечении. Управляемый Форумом групп реагирования на инциденты и безопасности (FIRST), CVSS использует алгоритм для определения трех оценок серьезности: базовый, временной и экологический. Баллы числовые; они варьируются от 0,0 до 10,0, причем 10,0 является наиболее серьезным.

Управляемый Форумом групп реагирования на инциденты и безопасности (FIRST), CVSS использует алгоритм для определения трех оценок серьезности: базовый, временной и экологический. Баллы числовые; они варьируются от 0,0 до 10,0, причем 10,0 является наиболее серьезным.

Национальная база данных уязвимостей (NVD) — это государственное хранилище информации об уязвимостях, основанной на стандартах. NVD является продуктом отдела компьютерной безопасности Национального института стандартов и технологий (NIST) и используется правительством США для управления безопасностью и соответствия требованиям, а также для автоматического управления уязвимостями. NVD спонсируется Министерством внутренней безопасности (DHS), NCCIC и US-CERT.

Последнее обновление: февраль 2019 г.

Продолжить чтение Об уязвимости (информационные технологии)- Пять советов по улучшению плана управления угрозами и уязвимостями

- Передовой опыт управления уязвимостями

- Справочник: управление уязвимостями

- Четыре шага к надежному управлению уязвимостями безопасности

враждебный ML

Состязательное машинное обучение — это метод, используемый в машинном обучении для обмана или введения в заблуждение модели с помощью злонамеренных входных данных.

Сеть

- межсоединение центра обработки данных (DCI)

Технология соединения центров обработки данных (DCI) объединяет два или более центров обработки данных для совместного использования ресурсов.

- Протокол маршрутной информации (RIP)

Протокол маршрутной информации (RIP) — это дистанционно-векторный протокол, в котором в качестве основной метрики используется количество переходов.

- доступность сети

Доступность сети — это время безотказной работы сетевой системы в течение определенного интервала времени.

Безопасность

- кража учетных данных

Кража учетных данных — это тип киберпреступления, связанный с кражей удостоверения личности жертвы.

- суверенная идентичность

Самостоятельная суверенная идентификация (SSI) — это модель управления цифровой идентификацией, в которой отдельные лица или предприятия владеют единолично .

..

.. - Сертифицированный специалист по безопасности информационных систем (CISSP)

Certified Information Systems Security Professional (CISSP) — это сертификат информационной безопасности, разработанный …

ИТ-директор

- рассказывание историй о данных

Рассказывание историй о данных — это процесс перевода анализа данных в понятные термины с целью повлиять на деловое решение…

- оншорный аутсорсинг (внутренний аутсорсинг)

Оншорный аутсорсинг, также известный как внутренний аутсорсинг, — это получение услуг от кого-то вне компании, но в пределах …

- FMEA (анализ видов и последствий отказов)

FMEA (анализ видов и последствий отказов) представляет собой пошаговый подход к сбору сведений о возможных точках отказа в …

HRSoftware

- самообслуживание сотрудников (ESS)

Самообслуживание сотрудников (ESS) — это широко используемая технология управления персоналом, которая позволяет сотрудникам выполнять множество связанных с работой .

..

.. - платформа обучения (LXP)

Платформа обучения (LXP) — это управляемая искусственным интеллектом платформа взаимного обучения, предоставляемая с использованием программного обеспечения как услуги (…

- Поиск талантов

Привлечение талантов — это стратегический процесс, который работодатели используют для анализа своих долгосрочных потребностей в талантах в контексте бизнеса …

Служба поддержки клиентов

- виртуальный помощник (помощник ИИ)

Виртуальный помощник, также называемый помощником ИИ или цифровым помощником, представляет собой прикладную программу, которая понимает естественный язык …

- жизненный цикл клиента

В управлении взаимоотношениями с клиентами (CRM) жизненный цикл клиента — это термин, используемый для описания последовательности шагов, которые проходит клиент.

..

.. - интерактивный голосовой ответ (IVR)

Интерактивный голосовой ответ (IVR) — это автоматизированная система телефонии, которая взаимодействует с вызывающими абонентами, собирает информацию и маршрутизирует …

Что такое уязвимость в кибербезопасности? Типы и значение

Обновлено 21 декабря 22 519 Views

Ценность данных с годами возросла, и все больше и больше специалистов по кибербезопасности, таких как аналитики по кибербезопасности и инженеры по кибербезопасности, нанимаются для поддержки операций предприятия. Сегодня мы обсудим уязвимости, которые эти профессионалы должны искать и обрабатывать в рамках своей работы.

- Что такое уязвимость в кибербезопасности?

- Примеры уязвимостей

- Чем уязвимость отличается от угрозы и риска кибербезопасности?

- Когда уязвимость становится пригодной для эксплуатации?

- Что вызывает уязвимость?

- Типы уязвимостей

- Что такое управление уязвимостями?

- Заключение

Эффективное управление уязвимостями способствует успеху программ безопасности, а также позволяет контролировать последствия успешных атак с минимальным ущербом. Следовательно, существует потребность в установленной системе управления уязвимостями для организаций во всех отраслях. Но прежде чем мы разберем различные уязвимости кибербезопасности, давайте узнаем, что такое уязвимость.

Следовательно, существует потребность в установленной системе управления уязвимостями для организаций во всех отраслях. Но прежде чем мы разберем различные уязвимости кибербезопасности, давайте узнаем, что такое уязвимость.

Посмотрите это видео о кибербезопасности от Intellipaat

Что такое уязвимость в кибербезопасности? Уязвимость в кибербезопасности относится к любой слабости в информационной системе, системных процессах или внутреннем контроле организации. Эти уязвимости являются мишенями для скрытых киберпреступников и открыты для эксплуатации через точки уязвимости.

Эти хакеры могут получить незаконный доступ к системам и нанести серьезный ущерб конфиденциальности данных. Таким образом, уязвимости кибербезопасности чрезвычайно важны для мониторинга общего состояния безопасности, поскольку бреши в сети могут привести к полномасштабному взлому систем в организации.

Таким образом, уязвимости кибербезопасности чрезвычайно важны для мониторинга общего состояния безопасности, поскольку бреши в сети могут привести к полномасштабному взлому систем в организации.

Станьте экспертом в области кибербезопасности. Зарегистрируйтесь сейчас в программе последипломного образования по кибербезопасности Белхейвенского университета

Примеры уязвимостейНиже приведены некоторые примеры уязвимостей:

- Слабость в брандмауэре, которая может привести к проникновению злоумышленников в компьютерную сеть

- Отсутствие камер наблюдения

- Незапертые двери на предприятиях

Все эти слабости могут быть использованы другими для нанесения ущерба бизнесу или его активам.

Через этот блог узнайте о типах кибербезопасности!

Чем уязвимость отличается от угрозы и риска кибербезопасности? Уязвимости в систему не вносятся; скорее они там с самого начала. Не так много случаев, связанных с киберпреступной деятельностью, которые приводят к уязвимостям. Как правило, они являются результатом недостатков операционной системы или неправильной конфигурации сети. Угрозы кибербезопасности, с другой стороны, вводятся в систему, как загрузка вируса или атака социальной инженерии.

Не так много случаев, связанных с киберпреступной деятельностью, которые приводят к уязвимостям. Как правило, они являются результатом недостатков операционной системы или неправильной конфигурации сети. Угрозы кибербезопасности, с другой стороны, вводятся в систему, как загрузка вируса или атака социальной инженерии.

Риски кибербезопасности обычно классифицируются как уязвимости, что может привести к путанице, поскольку они не являются одним и тем же. На самом деле риски — это вероятность и последствия использования уязвимости. Если эти два фактора низкие, то и риск низкий. Это прямо пропорционально, и в этом случае верно и обратное; высокая вероятность и влияние уязвимостей приводят к высоким рискам.

Воздействие кибератак, как правило, связано с триадой ресурсов ЦРУ. Некоторые распространенные уязвимости не представляют опасности, если уязвимость не имеет большого значения для организации.

Если вы хотите узнать больше о кибербезопасности, запишитесь на этот профессиональный курс по кибербезопасности в Сингапуре.

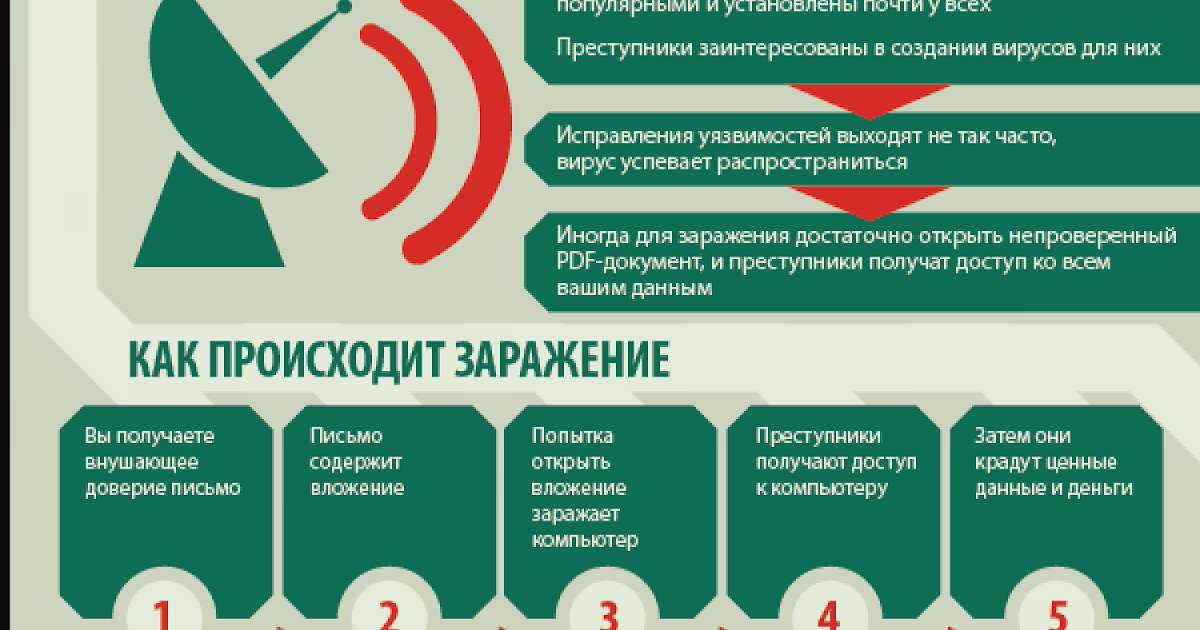

Уязвимость, имеющая хотя бы один определенный вектор атаки, является эксплуатируемой уязвимостью. Злоумышленники, по понятным причинам, захотят использовать слабые места в системе или сети, которые можно использовать. Конечно, уязвимость — это не то, что кому-то захочется, но вам следует больше беспокоиться о том, что ее можно использовать.

Бывают случаи, когда что-то уязвимое на самом деле не может быть использовано. Возможные причины:

- Недостаточно общедоступной информации для использования злоумышленниками.

- Предварительная проверка подлинности или доступ к локальной системе, которых может не быть у злоумышленника

- Существующие меры безопасности

Строгие методы обеспечения безопасности могут предотвратить использование многих уязвимостей.

Зарегистрироваться в Intellipaat’s Cyber Security Course , чтобы продолжить карьеру в этой области.

Получите 100% повышение!

Осваивайте самые востребованные навыки прямо сейчас!

Что вызывает уязвимость?Уязвимости могут возникать по многим причинам, например:

- Сложные системы — Сложные системы повышают вероятность неправильной конфигурации, дефектов или непреднамеренного доступа.

- Знакомство — Злоумышленники могут быть знакомы с общим кодом, операционными системами, оборудованием и программным обеспечением, которые приводят к известным уязвимостям.

- Связь — Подключенные устройства более подвержены уязвимостям.

- Плохое управление паролями — Ненадежные и повторно используемые пароли могут привести к одной утечке данных к нескольким.

- Недостатки ОС — Операционные системы тоже могут иметь недостатки. Незащищенные операционные системы по умолчанию могут предоставить пользователям полный доступ и стать мишенью для вирусов и вредоносных программ.

- Интернет – В Интернете полно шпионского и рекламного ПО, которое может автоматически устанавливаться на компьютеры.

- Ошибки программного обеспечения — Иногда программисты могут случайно оставить в программном обеспечении ошибку, которую можно использовать.

- Непроверенный пользовательский ввод — Если программное обеспечение или веб-сайт предполагают, что все вводимые данные безопасны, они могут запустить непреднамеренную SQL-инъекцию.

- Люди — Социальная инженерия представляет собой самую большую угрозу для большинства организаций. Таким образом, люди могут быть одной из самых больших причин уязвимости.

Ознакомьтесь с нашим учебным курсом по этичному взлому, чтобы узнать больше!

Типы уязвимостей Ниже приведены некоторые наиболее распространенные типы уязвимостей кибербезопасности. Киберпреступники обычно проверяют сети на наличие неправильных конфигураций системы и пробелов, которые кажутся пригодными для эксплуатации. Из-за быстрой цифровой трансформации количество неправильных конфигураций сети растет. Поэтому важно работать с опытными специалистами по безопасности при внедрении новых технологий.

Из-за быстрой цифровой трансформации количество неправильных конфигураций сети растет. Поэтому важно работать с опытными специалистами по безопасности при внедрении новых технологий.

Как и в случае с неправильными конфигурациями системы, хакеры обычно исследуют сети на наличие неисправленных систем, которые являются легкой мишенью. Эти незакрытые уязвимости могут быть использованы злоумышленниками для кражи конфиденциальной информации. Чтобы свести к минимуму такие виды рисков, важно установить график управления исправлениями, чтобы все последние системные исправления внедрялись сразу после их выпуска.

Чтобы узнать больше о карьере консультанта по кибербезопасности, загляните в этот блог!

Отсутствующие или слабые учетные данные авторизации Обычная тактика, используемая злоумышленниками, заключается в получении доступа к системам и сетям с помощью грубой силы, например угадывания учетных данных сотрудников. Вот почему крайне важно, чтобы сотрудники были обучены передовым методам кибербезопасности, чтобы их учетные данные для входа не могли быть легко использованы.

Вот почему крайне важно, чтобы сотрудники были обучены передовым методам кибербезопасности, чтобы их учетные данные для входа не могли быть легко использованы.

Со злым умыслом или непреднамеренно сотрудники, имеющие доступ к важным системам, иногда в конечном итоге делятся информацией, которая помогает киберпреступникам взломать сеть. Внутренние угрозы может быть очень трудно отследить, поскольку все действия будут казаться законными. Чтобы помочь в борьбе с этими типами угроз, следует инвестировать в решения для контроля доступа к сети и сегментировать сеть в соответствии со стажем работы и опытом сотрудников.

Отсутствует или плохое шифрование данных Злоумышленникам легче перехватить связь между системами и взломать сеть, если в ней используется плохое или отсутствующее шифрование. При наличии недостоверной или незашифрованной информации кибер-злоумышленники могут извлечь важную информацию и ввести ложную информацию на сервер. Это может серьезно подорвать усилия организации по соблюдению требований кибербезопасности и привести к штрафам со стороны регулирующих органов.

Это может серьезно подорвать усилия организации по соблюдению требований кибербезопасности и привести к штрафам со стороны регулирующих органов.

Пройдите наш курс по кибербезопасности в Хайдарабаде, чтобы узнать больше о кибербезопасности от основ!

Уязвимости нулевого дняУязвимости нулевого дня — это определенные уязвимости программного обеспечения, о которых злоумышленники узнали, но которые еще не были обнаружены организацией или пользователем.

В этих случаях нет доступных исправлений или решений, поскольку уязвимость еще не обнаружена и не уведомлена поставщиком системы. Они особенно опасны, поскольку нет защиты от таких уязвимостей до тех пор, пока не произойдет атака. Следовательно, важно сохранять осторожность и постоянно отслеживать системы на наличие уязвимостей, чтобы свести к минимуму атаки нулевого дня.

Смена карьеры

Что такое Управление уязвимостями? Управление уязвимостями — это циклическая практика, состоящая из идентификации, классификации, исправления и уменьшения уязвимостей безопасности. Есть три основных элемента управления уязвимостями, а именно. обнаружение уязвимостей, оценка уязвимостей и исправление.

Есть три основных элемента управления уязвимостями, а именно. обнаружение уязвимостей, оценка уязвимостей и исправление.

Обнаружение уязвимостей включает следующие три метода:

- Сканирование уязвимостей

- Тестирование на проникновение

- Взлом Google

Как следует из названия, сканирование выполняется для поиска уязвимостей в компьютерах, приложениях или сетях. Для этого используется сканер (программное обеспечение), которое может обнаруживать и идентифицировать уязвимости, возникающие из-за неправильной конфигурации и ошибочного программирования в сети.

Некоторые популярные инструменты сканирования уязвимостей — SolarWinds Network Configuration Manager (NCM), ManageEngine Vulnerability Manager Plus, Rapid7 Nexpose, Acunetix, Probely, TripWire IP 360 и т. д.

Тестирование на проникновение Тестирование на проникновение или тестирование на проникновение — это практика тестирования ИТ-актива на наличие уязвимостей в системе безопасности, которые потенциально может использовать злоумышленник. Тестирование на проникновение может быть автоматизированным или ручным. Он также может проверять политики безопасности, осведомленность сотрудников о безопасности, способность выявлять инциденты безопасности и реагировать на них, а также соблюдение требований соответствия.

Тестирование на проникновение может быть автоматизированным или ручным. Он также может проверять политики безопасности, осведомленность сотрудников о безопасности, способность выявлять инциденты безопасности и реагировать на них, а также соблюдение требований соответствия.

Подготовьтесь к следующему собеседованию с помощью нашего блога, посвященного вопросам и ответам на собеседование по кибербезопасности.

Взлом GoogleВзлом Google — это использование поисковой системы для обнаружения уязвимостей в системе безопасности. Это достигается с помощью расширенных операторов поиска в запросах, которые могут найти труднодоступную информацию или данные, которые были случайно раскрыты из-за неправильной настройки облачных сервисов. В основном эти целевые запросы используются для поиска конфиденциальной информации, которая не предназначена для публичного доступа.

Магистр управления кибербезопасностью поможет освоить концепции и навыки, необходимые для того, чтобы стать экспертом в области кибербезопасности. Зарегистрируйтесь сейчас.

Зарегистрируйтесь сейчас.

После обнаружения уязвимости она проходит процесс оценки уязвимости. Что такое оценка уязвимости? Это процесс систематического анализа слабых мест безопасности в информационной системе. Он выделяет всякий раз, когда система подвержена любым известным уязвимостям, а также классифицирует уровни серьезности и при необходимости рекомендует соответствующие исправления или меры по смягчению последствий.

Процесс оценки включает:

- Выявление уязвимостей: Анализ сетевых сканирований, журналов брандмауэра, результатов пен-тестов и результатов сканирования уязвимостей для поиска аномалий, которые могут выявить уязвимости, подверженные кибератакам.

- Проверка уязвимостей: Решите, можно ли использовать обнаруженную уязвимость, и классифицируйте ее серьезность, чтобы понять уровень риска

- Устранение уязвимостей: Придумайте соответствующие контрмеры и оцените их эффективность, если исправление недоступно.

- Устранение уязвимостей: Обновите уязвимое программное или аппаратное обеспечение, где это возможно.

Ознакомьтесь с 20 лучшими инструментами сетевого сканирования, которые помогут выявить любые пробелы и уязвимости в ИТ-инфраструктуре!

Существует несколько типов оценки уязвимости:

- Сетевая оценка: Этот тип оценки используется для выявления потенциальных проблем в сетевой безопасности и обнаружения уязвимых систем как в проводных, так и в беспроводных сетях.

- Оценка на основе хоста: Оценка на основе хоста может помочь найти и идентифицировать уязвимости в серверах, рабочих станциях и других сетевых узлах. Как правило, он оценивает открытые порты и службы и делает параметры конфигурации и управление исправлениями сканируемых систем более заметными.

- Оценка беспроводной сети: Включает сканирование сетей Wi-Fi и векторов атак в инфраструктуре беспроводной сети.

Это помогает проверить, что сеть настроена безопасно, чтобы избежать несанкционированного доступа, а также может обнаруживать мошеннические точки доступа.

Это помогает проверить, что сеть настроена безопасно, чтобы избежать несанкционированного доступа, а также может обнаруживать мошеннические точки доступа. - Оценка приложений: Это выявление уязвимостей безопасности в веб-приложениях и их исходном коде. Это достигается за счет внедрения автоматизированных инструментов сканирования уязвимостей на интерфейсе или анализа исходного кода статически или динамически.

- Оценка баз данных: Оценка баз данных или систем больших данных на наличие уязвимостей и неправильной конфигурации, выявление мошеннических баз данных или небезопасных сред разработки/тестирования, а также классификация конфиденциальных данных для повышения безопасности данных.

Управление уязвимостями становится постоянной и повторяющейся практикой, поскольку кибератаки постоянно развиваются.

Курсы, которые могут вам понравиться

Устранение уязвимостей Чтобы всегда быть на шаг впереди вредоносных атак, специалисты по безопасности должны иметь процесс мониторинга и управления известными уязвимостями. Когда-то занимавшая много времени и утомительная ручная работа, теперь можно постоянно отслеживать инвентаризацию программного обеспечения организации с помощью автоматизированных инструментов и сопоставлять их с различными рекомендациями по безопасности, системами отслеживания проблем или базами данных.

Когда-то занимавшая много времени и утомительная ручная работа, теперь можно постоянно отслеживать инвентаризацию программного обеспечения организации с помощью автоматизированных инструментов и сопоставлять их с различными рекомендациями по безопасности, системами отслеживания проблем или базами данных.

Если результаты отслеживания показывают, что услуги и продукты основаны на рискованном коде, необходимо найти уязвимый компонент и эффективно и действенно устранить его.

Следующие шаги по исправлению могут показаться простыми, но без них организации могут столкнуться с некоторыми трудностями в борьбе с хакерами.

Шаг 1: знай свой код — Знание того, с чем ты работаешь, имеет решающее значение и является первым шагом к устранению уязвимостей. Непрерывный мониторинг инвентаризации программного обеспечения, чтобы знать, какие программные компоненты используются и что требует немедленного внимания, значительно предотвратит злонамеренные атаки.

Шаг 2.

устар. [з’в’]

устар. [з’в’]