Значение слова «уязви́мый»

ая, ое; уязви́м, ма, мо.

1. Такой, которого легко ранить, покалечить, убить; подверженный разрушающему, опасному для здоровья воздействию.

Бронежилет делает человека менее уязвимым. Девушка была уязвима для простудных заболеваний. При эпидемии гриппа особенно уязвимая группа населения — дети.

2. Неспособный выдержать удар, оказать сопротивление.

Уязвимый участок обороны футбольной команды. Экономика страны уязвима перед кризисом. Нащупать уязвимое место вражеского флота. Атака наиболее уязвимых частей армии противника. Некоторые модели ноутбуков уязвимы для атак хакеров.

3. Ненадежный, легко подвергающийся поломке, повреждениям; слабый, поддающийся вредным воздействиям.

Уязвимая часть конструкции. Уязвимые узлы коммуникаций современных зданий. Зимой у растений уязвима корневая система. При опасности солнечных ожогов особенно уязвимы плечи. Флора и фауна полуострова становятся все более уязвимыми из-за загрязнения.

При опасности солнечных ожогов особенно уязвимы плечи. Флора и фауна полуострова становятся все более уязвимыми из-за загрязнения.

4. Перен.Такой, которого легко оскорбить, обидеть; свойственный такому человеку.

Дочка была капризной и уязвимой девочкой. Уязвимая гордость. Легко уязвимое самолюбие. Человеческие чувства очень уязвимы. Совесть у честных людей — самое уязвимое место. Влюбленное сердце уязвимо для обмана.

5. Имеющий слабые стороны, недостатки, которые могут быть подвергнуты критике.

Практическая часть доклада уязвима. Уязвимая сторона документа — страховая.

Данные других словарей

| Большой толковый словарь русского языка Под ред. С. А. Кузнецова | уязви́мый -ая, -ое; -ви́м, -а, -о. 1. Такой, которого легко ранить. Уродился уязвимым со всех сторон. Лежащий человек менее уязвим, чем стоящий. * Старые животные были мало уязвимы для копий и стрел и успевали убегать (Обручев). 2. Такой, которого (которое) легко уязвить. Сердце — самый у. орган. 3. Неспособный выдержать удар, оказать нужное сопротивление. У. участок обороны. У-ые узлы коммуникаций фронта. 4. Имеющий слабости, недостатки. У-ая часть доклада (слабая, плохо аргументированная). У-ые места диссертации. У. цели. У. плана. У. учебных полётов. | |

| Словарь трудностей русского произношения М. Л. Каленчук, Р. Ф. Касаткина | уязви́мый[зв’] и допуст. |

Тонкая организация: почему быть уязвимым не так уж плохо (и даже важно)

Здоровье

20 августа 2019

Кажется, что в незащищенности нет ничего хорошего. Но это не совсем так. Pink выяснил, как принятие собственной уязвимости может помочь избавиться от комплексов, найти любовь и стать счастливым.

Мы привыкли ассоциировать уязвимость с чем-то плохим, опасным и вредным. Если обратиться к словарю, выяснится, что это слово подразумевает незащищенность, наличие слабых мест, неспособность оказывать сопротивление. Нас учат, что уязвимого человека проще обидеть, сбить с верного пути или вовсе остановить. И потому мы наращиваем броню, прячем под ней свои слабости и старательно учимся держать удары жизни.

Но социолог и автор бестселлера «Дары несовершенства» Брене Браун предложила принять уязвимость. Перестать пытаться подавить ее и воспеть как неотъемлемую часть этого мира. Потому что, как показали исследования Браун, в уязвимости кроются не только беды и страдания, но также радость, вдохновение и счастье.

Реклама на РБК www.adv.rbc.ru

Уязвимость — это естественное качество любого человека. В живой природе вообще невозможно найти хотя бы одну неуязвимую систему. Наше физическое и психическое состояние может пострадать от внешних воздействий и наших решений, но если хрупкость тела мы принимаем как данность, то неосязаемую психологическую уязвимость стремимся искоренить или хотя бы скрыть. С последним напрямую связаны чувства страха и стыда. Мы боимся, что нашу уязвимость заметят, и стыдимся, если это происходит.

Страх и стыд заставляют нас прятать частичку себя — ту, которая нам не нравится, кажется непривлекательной, глупой, некрасивой, смехотворной. Что-то, что может заставить другого человека отвергнуть нас, высмеять или даже не заметить. Из-за страха быть уязвленными мы не проявляем инициативу в отношениях и на работе. Не делаем первые шаги, не решаемся на перемены, не делаем того, что нам хочется. Именно с неприятием собственной уязвимости связано развитие комплекса неполноценности — когда нам кажется, что мы недостаточно хороши.

«К тому времени, как ты 10 лет проработал соцработником, начинаешь осознавать, что мы здесь ради отношений. Отношения — цель и смысл нашей жизни», — говорит Браун в своем выступлении на TED, объясняя, почему взялась исследовать именно эту тему (ее слова подтверждают результаты масштабного гарвардского исследования, в ходе которого ученые выяснили, что качество отношений сильно влияет на наше здоровье и счастье). В течение многих лет она изучала и анализировала тысячи историй разных людей, по итогам работы написала книгу про стыд, а после испытала мощнейший кризис и на целый год оставила работу, чтобы пройти курс психотерапии. Причиной кризиса стало неожиданное открытие: оказалось, что без принятия уязвимости невозможно построить здоровые отношения, по-настоящему любить и быть любимым. Для перфекционистки Браун это стало ударом. Но она научилась принимать несовершенство — себя и всего мира — и теперь советует делать то же всем остальным.

© Tatiana/Pexels

Когда Брене начала сравнивать анкеты участников исследования, то заметила закономерность: у всех, кто был счастлив в любви, находилась изрядная доля искренности и мужества. «Английское слово мужество (courage) происходит от латинского cor, что означает сердце. Поэтому изначально быть мужественным означало «рассказывать историю о том, кто ты, от всего сердца»», — объяснила Браун.

«Английское слово мужество (courage) происходит от латинского cor, что означает сердце. Поэтому изначально быть мужественным означало «рассказывать историю о том, кто ты, от всего сердца»», — объяснила Браун.

Быть мужественным — значит признавать свое право на несовершенность. Это важно в контексте отношений, потому что принятие собственных слабостей помогает полюбить не только себя, но и окружающих: «Невозможно испытывать сострадание к остальным людям, если мы не можем относиться по-доброму к себе», — убеждена Браун. Более того, здоровые отношения в принципе возможны только между двумя реальными, несовершенными людьми, а не их проекциями со спрятанными недостатками. Истинная близость не терпит фальши и потому недоступна тем, кто старательно скрывает свои слабости.

Как бы нам ни хотелось, невозможно избирательно подавлять эмоции. Мы не можем отказаться от грусти, тревоги и страха, оставив себе только позитив. Подавляя уязвимость, мы лишаем себя возможности чувствовать радость, вдохновение и счастье. Но эти потрясающие эмоции в основном приносит близкое общение с любимыми людьми, достижение важных целей, исследование чего-то нового и другие вещи, которые требуют от нас искренности, открытости и готовности к провалам и ошибкам.

Но эти потрясающие эмоции в основном приносит близкое общение с любимыми людьми, достижение важных целей, исследование чего-то нового и другие вещи, которые требуют от нас искренности, открытости и готовности к провалам и ошибкам.

Получается, что многолетнее социологическое исследование подтвердило простую идею: стоит жить без страха быть уязвимым, перестать пытаться все на свете контролировать и предсказывать события и действия других людей, чтобы обезопасить себя на каждом шагу. И помнить, что со всеми своими недостатками, страхами и тревогами, мы — полноценные личности. «Когда мы действуем, исходя из этого убеждения, то перестаем кричать и начинаем слушать. Тогда мы относимся добрее и нежнее к окружающим нас людям и к самим себе», — уверена Брене Браун. И с ней невозможно не согласиться.

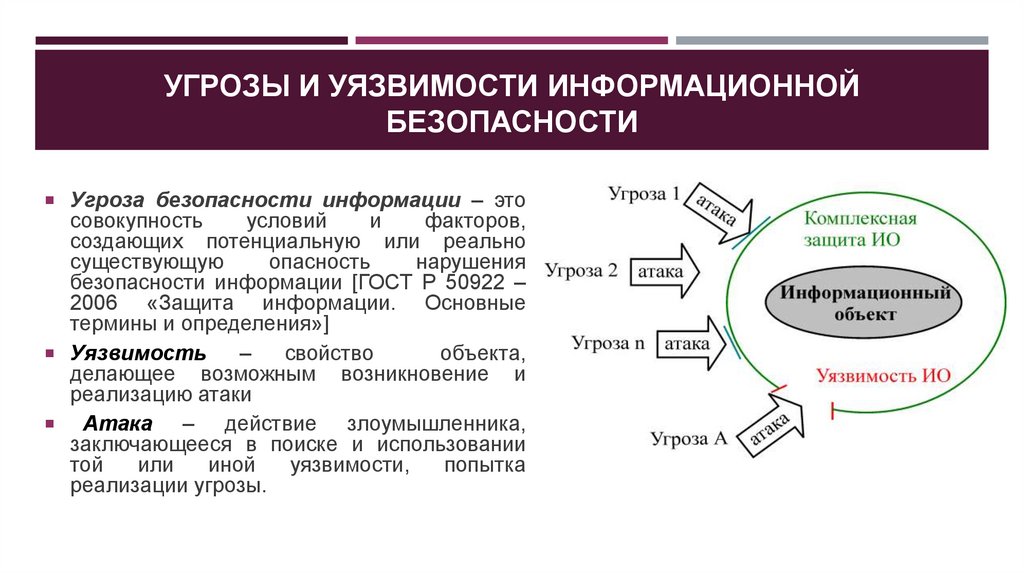

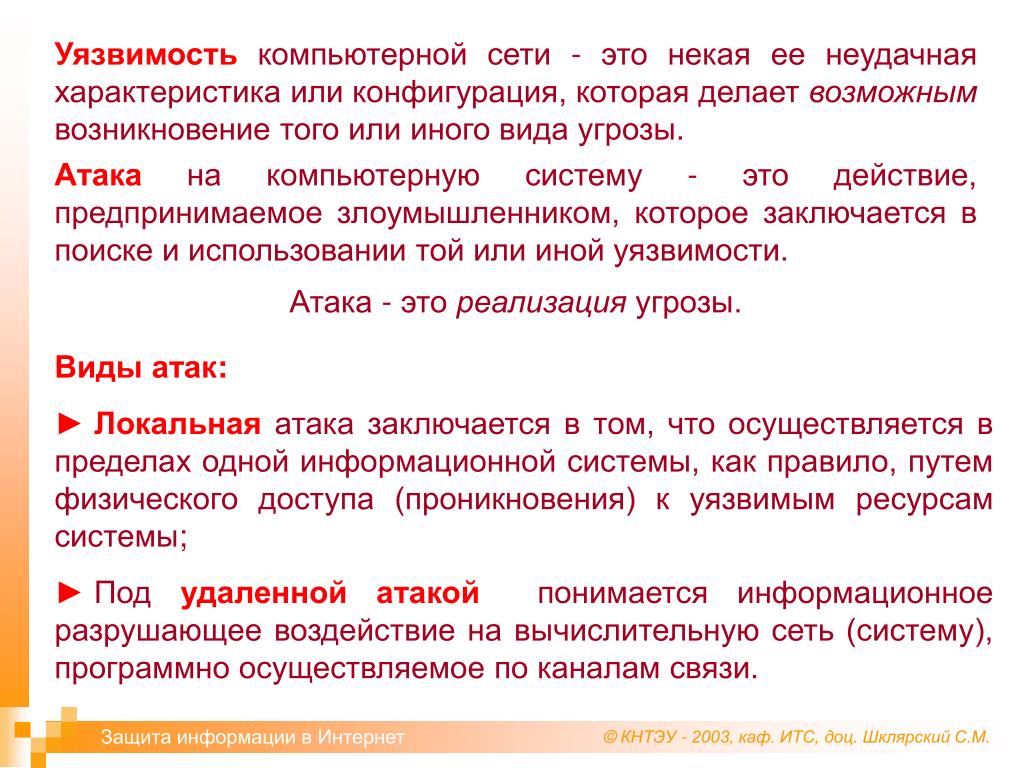

Что такое уязвимость (информационные технологии)?

К

- Участник TechTarget

Уязвимость в информационных технологиях (ИТ) — это изъян в коде или дизайне, который создает потенциальную точку нарушения безопасности конечной точки или сети.

Вопрос о том, когда публиковать информацию об уязвимостях, остается спорным. Некоторые эксперты по безопасности выступают за полное и немедленное раскрытие информации, включая конкретную информацию, которая может быть использована для использования уязвимости. Сторонники немедленного раскрытия информации утверждают, что это приводит к большему количеству исправлений уязвимостей и более безопасному программному обеспечению. Противники раскрытия уязвимостей утверждают, что информация об уязвимостях вообще не должна публиковаться, поскольку эта информация может быть использована злоумышленником.

Как черные, так и белые шляпы регулярно ищут уязвимости и тестируют эксплойты. Некоторые компании предлагают вознаграждение за обнаружение ошибок, чтобы побудить белых хакеров искать уязвимости. Как правило, суммы платежей соизмеримы с размером организации, сложностью взлома системы и тем, какое влияние ошибка может оказать на пользователей.

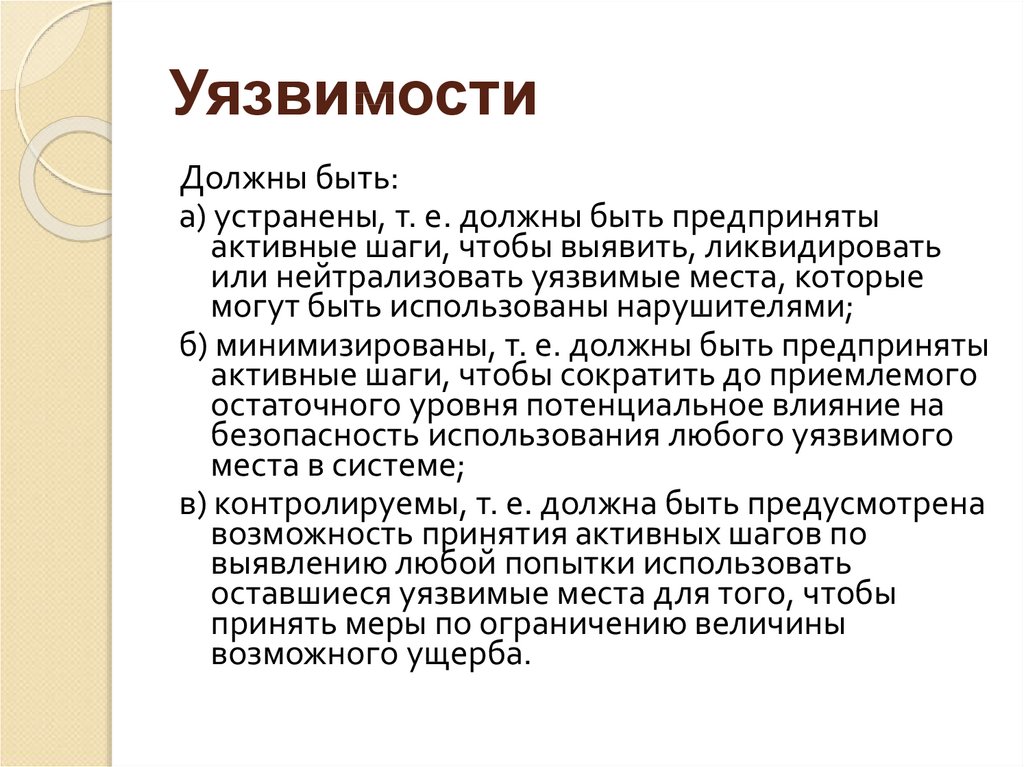

Сканирование и оценка уязвимостейПланирование управления уязвимостями — это комплексный подход к разработке системы практик и процессов, предназначенных для выявления, анализа и устранения недостатков в аппаратном или программном обеспечении, которые могут служить векторами атак. Процессы управления уязвимостями включают:

Проверка на наличие уязвимостей. Этот процесс должен включать регулярное сканирование сети, ведение журнала брандмауэра, тестирование на проникновение или использование автоматизированного инструмента, такого как сканер уязвимостей. Сканер уязвимостей — это программа, которая выполняет диагностический этап анализа уязвимостей, также известный как оценка уязвимостей. Это часто включает компонент проверки на проникновение для выявления уязвимостей в персонале, процедурах или процессах организации, которые могут быть не обнаружены при сканировании сети или системы.

Сканер уязвимостей — это программа, которая выполняет диагностический этап анализа уязвимостей, также известный как оценка уязвимостей. Это часто включает компонент проверки на проникновение для выявления уязвимостей в персонале, процедурах или процессах организации, которые могут быть не обнаружены при сканировании сети или системы.

Выявление уязвимостей. Сюда входит анализ сканирования сети и результатов проверки на проникновение, журналов брандмауэра или результатов сканирования уязвимостей для поиска аномалий, которые позволяют предположить, что атака вредоносного ПО или другое злонамеренное событие использовало уязвимость в системе безопасности или могло бы это сделать.

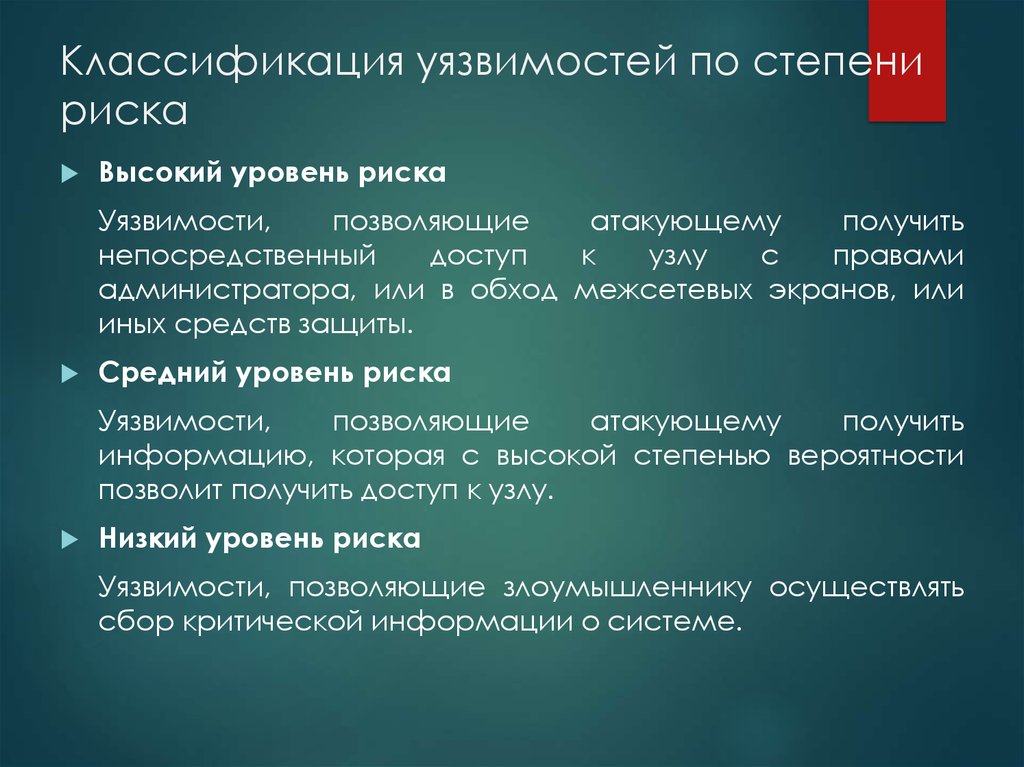

Проверка уязвимостей. Этот процесс включает в себя проверку того, могут ли выявленные уязвимости действительно использоваться на серверах, в приложениях, сетях или других системах. Это также включает классификацию серьезности уязвимости и уровня риска, который она представляет для организации.

Устранение уязвимостей — это процесс выяснения того, как предотвратить использование уязвимостей до выпуска исправления или в случае его отсутствия. Это может включать в себя отключение затронутой части системы (если это не критично) или различные другие обходные пути.

Исправление уязвимостей — это процесс получения исправлений — обычно от поставщиков уязвимого программного или аппаратного обеспечения — и своевременного применения их ко всем уязвимым областям. Иногда это автоматизированный процесс, выполняемый с помощью инструментов управления исправлениями. Этот шаг также включает тестирование патчей.

Системы управления уязвимостями Общая система оценки уязвимостей (CVSS) — это система оценки серьезности уязвимостей безопасности в программном обеспечении. Управляемый Форумом групп реагирования на инциденты и безопасности (FIRST), CVSS использует алгоритм для определения трех оценок серьезности: базовый, временной и экологический. Баллы числовые; они варьируются от 0,0 до 10,0, причем 10,0 является наиболее серьезным.

Баллы числовые; они варьируются от 0,0 до 10,0, причем 10,0 является наиболее серьезным.

Национальная база данных уязвимостей (NVD) — это государственное хранилище информации об уязвимостях, основанной на стандартах. NVD является продуктом отдела компьютерной безопасности Национального института стандартов и технологий (NIST) и используется правительством США для управления безопасностью и соответствия требованиям, а также для автоматического управления уязвимостями. NVD спонсируется Министерством внутренней безопасности (DHS), NCCIC и US-CERT.

Последнее обновление: февраль 2019 г.

Продолжить чтение Об уязвимости (информационные технологии)- Четыре шага к надежному управлению уязвимостями безопасности

- Справочник: управление уязвимостями

- Передовой опыт управления уязвимостями

- Пять советов по улучшению плана управления угрозами и уязвимостями

когнитивное искажение

Когнитивное искажение — это систематический мыслительный процесс, вызванный склонностью человеческого мозга к упрощению обработки информации через фильтр личного опыта и предпочтений.

Сеть

- факс

Факс — сокращение от «факсимиле» и иногда называемый «телекопированием» — это телефонная передача отсканированных печатных…

- Закрыть сеть

Сеть Clos — это тип неблокируемой многоступенчатой коммутационной сети, используемой сегодня в коммутационных фабриках крупных центров обработки данных.

- коллизия в сети

В полудуплексной сети Ethernet коллизия возникает в результате попытки двух устройств в одной сети Ethernet передать…

Безопасность

- маскировка

Маскировка – это метод, при котором пользователям возвращается другая версия веб-контента, отличная от версии поисковых роботов.

- Вредоносное ПО TrickBot

TrickBot — это сложное модульное вредоносное ПО, которое начиналось как банковский троян, а затем эволюционировало, чтобы поддерживать множество различных типов .

..

.. - Общая система оценки уязвимостей (CVSS)

Общая система оценки уязвимостей (CVSS) — это общедоступная платформа для оценки серьезности уязвимостей безопасности в …

ИТ-директор

- качественные данные

Качественные данные — это информация, которую невозможно подсчитать, измерить или выразить с помощью чисел.

- зеленые ИТ (зеленые информационные технологии)

Green IT (зеленые информационные технологии) — это практика создания и использования экологически устойчивых вычислительных ресурсов.

- Agile-манифест

The Agile Manifesto — это документ, определяющий четыре ключевые ценности и 12 принципов, в которые его авторы верят разработчикам программного обеспечения…

HRSoftware

- опыт кандидата

Опыт кандидата отражает отношение человека к процессу подачи заявления о приеме на работу в компанию.

- непрерывное управление производительностью

Непрерывное управление эффективностью в контексте управления человеческими ресурсами (HR) представляет собой надзор за работой сотрудника …

- вовлечения сотрудников

Вовлеченность сотрудников — это эмоциональная и профессиональная связь, которую сотрудник испытывает к своей организации, коллегам и работе.

Служба поддержки клиентов

- распознавание голоса (распознавание говорящего)

Распознавание голоса или говорящего — это способность машины или программы принимать и интерпретировать диктовку или понимать и …

- Облачная служба Salesforce

Salesforce Service Cloud — это платформа управления взаимоотношениями с клиентами (CRM), позволяющая клиентам Salesforce предоставлять услуги и …

- БАНТ

BANT — это аббревиатура от «Budget, Authority, Need, Timing».

Что такое уязвимость в кибербезопасности? Типы и значение

Обновлено 17 марта 23 г. 891 Views

Ценность данных с годами возросла, и все больше и больше специалистов по кибербезопасности, таких как аналитики по кибербезопасности и инженеры по кибербезопасности, нанимаются для поддержки операций предприятия. Сегодня мы обсудим уязвимости, которые эти профессионалы должны искать и обрабатывать в рамках своей работы.

- Что такое уязвимость в кибербезопасности?

- Примеры уязвимостей

- Чем уязвимость отличается от угрозы и риска кибербезопасности?

- Когда уязвимость становится пригодной для использования?

- Что вызывает уязвимость?

- Типы уязвимостей

- Что такое управление уязвимостями?

- Заключение

Эффективное управление уязвимостями способствует успеху программ безопасности, а также позволяет контролировать последствия успешных атак с минимальным ущербом. Следовательно, существует потребность в установленной системе управления уязвимостями для организаций во всех отраслях. Но прежде чем мы разберем различные уязвимости кибербезопасности, давайте узнаем, что такое уязвимость.

Но прежде чем мы разберем различные уязвимости кибербезопасности, давайте узнаем, что такое уязвимость.

Посмотрите это видео о кибербезопасности от Intellipaat

Что такое уязвимость в кибербезопасности? Уязвимость в кибербезопасности относится к любой слабости в информационной системе, системных процессах или внутреннем контроле организации. Эти уязвимости являются мишенями для скрытых киберпреступников и открыты для эксплуатации через точки уязвимости.

Эти хакеры могут получить незаконный доступ к системам и нанести серьезный ущерб конфиденциальности данных. Таким образом, уязвимости кибербезопасности чрезвычайно важны для мониторинга общего состояния безопасности, поскольку бреши в сети могут привести к полномасштабному взлому систем в организации.

Станьте экспертом в области кибербезопасности. Запишитесь сейчас на наш курс по кибербезопасности.

Примеры уязвимостейНиже приведены некоторые примеры уязвимостей:

- Слабость в брандмауэре, которая может привести к проникновению злоумышленников в компьютерную сеть

- Отсутствие камер наблюдения 9000 5

- Открытые двери на предприятиях

Все эти слабости могут быть использованы другими, чтобы навредить бизнесу или его активам.

Через этот блог узнайте о типах кибербезопасности!

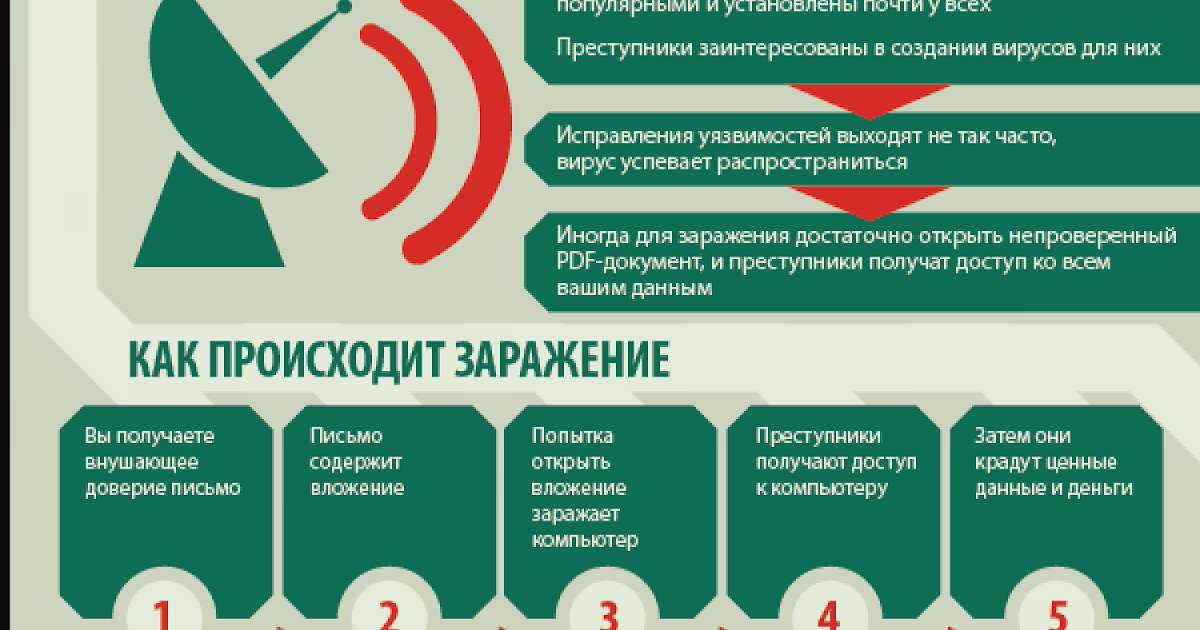

Чем уязвимость отличается от угрозы и риска кибербезопасности?Уязвимости в систему не вносятся; скорее они там с самого начала. Не так много случаев, связанных с киберпреступной деятельностью, которые приводят к уязвимостям. Как правило, они являются результатом недостатков операционной системы или неправильной конфигурации сети. Угрозы кибербезопасности, с другой стороны, вводятся в систему, как загрузка вируса или атака социальной инженерии.

Риски кибербезопасности обычно классифицируются как уязвимости, что может привести к путанице, поскольку они не являются одним и тем же. На самом деле риски — это вероятность и последствия использования уязвимости. Если эти два фактора низкие, то и риск низкий. Это прямо пропорционально, и в этом случае верно и обратное; высокая вероятность и влияние уязвимостей приводят к высоким рискам.

Воздействие кибератак, как правило, связано с триадой ресурсов ЦРУ. Некоторые распространенные уязвимости не представляют опасности, если уязвимость не имеет большого значения для организации.

Некоторые распространенные уязвимости не представляют опасности, если уязвимость не имеет большого значения для организации.

Уязвимость, имеющая хотя бы один определенный вектор атаки, является эксплуатируемой уязвимостью. Злоумышленники, по понятным причинам, захотят использовать слабые места в системе или сети, которые можно использовать. Конечно, уязвимость — это не то, что кому-то захочется, но вам следует больше беспокоиться о том, что ее можно использовать.

Бывают случаи, когда что-то уязвимое на самом деле не может быть использовано. Возможные причины:

- Недостаточно общедоступной информации для использования злоумышленниками.

- Предварительная проверка подлинности или доступ к локальной системе, которых может не быть у злоумышленника

- Существующие меры безопасности

Строгие методы обеспечения безопасности могут предотвратить использование многих уязвимостей.

Получите 100% повышение!

Осваивайте самые востребованные навыки прямо сейчас!

Что вызывает уязвимость?Существует множество причин уязвимостей, таких как:

Сложные системыСложные системы повышают вероятность неправильной конфигурации, дефектов или непреднамеренного доступа.

ЗнакомствоЗлоумышленники могут быть знакомы с общим кодом, операционными системами, оборудованием и программным обеспечением, которые приводят к известным уязвимостям.

Возможности подключенияПодключенные устройства более подвержены уязвимостям.

Плохое управление паролямиНенадежные и повторно используемые пароли могут привести к одной утечке данных, а затем к нескольким.

Недостатки ОС Операционные системы тоже могут иметь недостатки. Незащищенные операционные системы по умолчанию могут предоставить пользователям полный доступ и стать мишенью для вирусов и вредоносных программ.

Иногда программисты могут случайно оставить в программном обеспечении ошибку, которую можно использовать.

Непроверенный пользовательский вводЕсли программное обеспечение или веб-сайт предполагают, что все входные данные безопасны, они могут запустить непреднамеренную SQL-инъекцию.

ЛюдиСоциальная инженерия представляет собой самую большую угрозу для большинства организаций. Таким образом, люди могут быть одной из самых больших причин уязвимости.

Ознакомьтесь с нашим учебным курсом по этичному взлому, чтобы узнать больше!

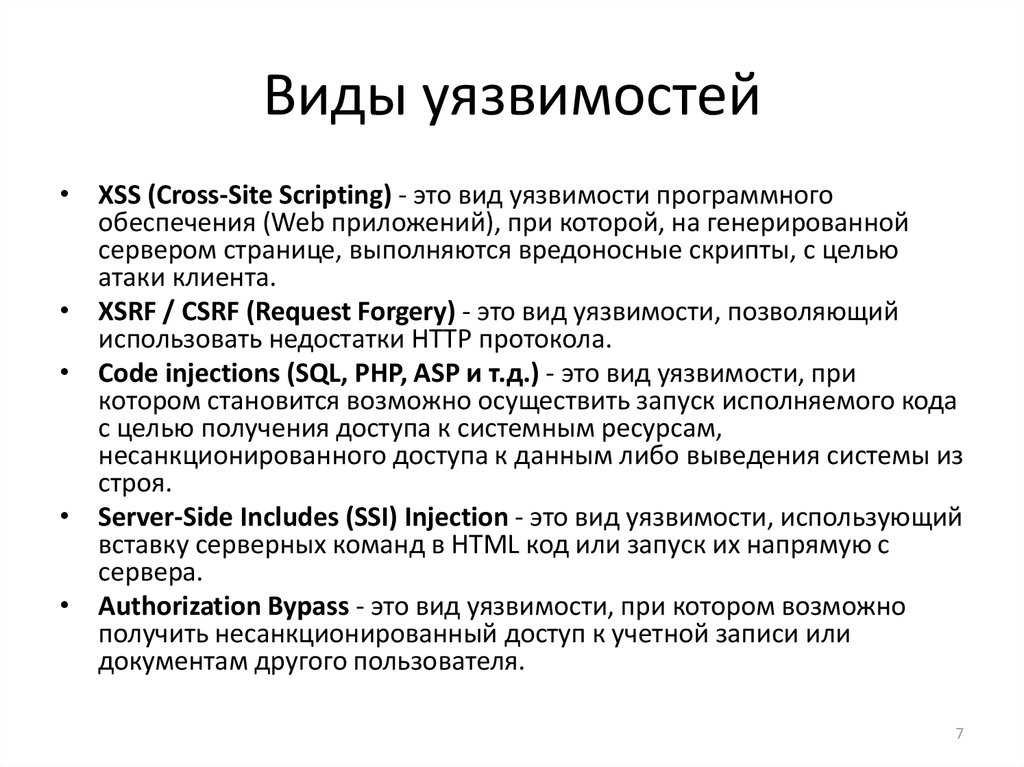

Типы уязвимостейНиже приведены некоторые из наиболее распространенных типов уязвимостей кибербезопасности:

Неправильная конфигурация системы Сетевые активы, которые имеют разрозненные элементы управления безопасностью или уязвимые настройки, могут привести к неправильной конфигурации системы. Киберпреступники обычно проверяют сети на наличие неправильных конфигураций системы и пробелов, которые кажутся пригодными для эксплуатации. Из-за быстрой цифровой трансформации количество неправильных конфигураций сети растет. Поэтому важно работать с опытными специалистами по безопасности при внедрении новых технологий.

Киберпреступники обычно проверяют сети на наличие неправильных конфигураций системы и пробелов, которые кажутся пригодными для эксплуатации. Из-за быстрой цифровой трансформации количество неправильных конфигураций сети растет. Поэтому важно работать с опытными специалистами по безопасности при внедрении новых технологий.

Как и в случае с неверными конфигурациями системы, хакеры, как правило, исследуют сети на наличие неисправленных систем, которые являются легкой мишенью. Эти незакрытые уязвимости могут быть использованы злоумышленниками для кражи конфиденциальной информации. Чтобы свести к минимуму подобные риски, важно установить график управления исправлениями, чтобы все последние системные исправления внедрялись сразу после их выпуска.

Чтобы узнать больше о карьере консультанта по кибербезопасности, посетите этот блог!

Отсутствующие или слабые учетные данные авторизации Распространенная тактика, которую используют злоумышленники, заключается в получении доступа к системам и сетям с помощью грубой силы, такой как угадывание учетных данных сотрудников. Вот почему крайне важно, чтобы сотрудники были обучены передовым методам кибербезопасности, чтобы их учетные данные для входа не могли быть легко использованы.

Вот почему крайне важно, чтобы сотрудники были обучены передовым методам кибербезопасности, чтобы их учетные данные для входа не могли быть легко использованы.

Со злым умыслом или непреднамеренно сотрудники, имеющие доступ к важным системам, иногда в конечном итоге делятся информацией, которая помогает киберпреступникам взломать сеть. Внутренние угрозы может быть очень трудно отследить, поскольку все действия будут казаться законными. Чтобы помочь в борьбе с этими типами угроз, следует инвестировать в решения для контроля доступа к сети и сегментировать сеть в соответствии со стажем работы и опытом сотрудников.

Отсутствует или плохое шифрование данных Злоумышленникам легче перехватить связь между системами и взломать сеть, если в ней используется плохое или отсутствующее шифрование. При наличии недостоверной или незашифрованной информации кибер-злоумышленники могут извлечь важную информацию и ввести ложную информацию на сервер. Это может серьезно подорвать усилия организации по соблюдению требований кибербезопасности и привести к штрафам со стороны регулирующих органов.

Это может серьезно подорвать усилия организации по соблюдению требований кибербезопасности и привести к штрафам со стороны регулирующих органов.

Уязвимости нулевого дня — это определенные уязвимости программного обеспечения, о которых злоумышленники узнали, но которые еще не были обнаружены организацией или пользователем.

В этих случаях нет доступных исправлений или решений, поскольку уязвимость еще не обнаружена и не уведомлена поставщиком системы. Они особенно опасны, поскольку нет защиты от таких уязвимостей до тех пор, пока не произойдет атака. Следовательно, важно сохранять осторожность и постоянно отслеживать системы на наличие уязвимостей, чтобы свести к минимуму атаки нулевого дня.

Смена карьеры

Что такое Управление уязвимостями? Управление уязвимостями — это циклическая практика, состоящая из идентификации, классификации, исправления и уменьшения уязвимостей безопасности. Есть три основных элемента управления уязвимостями, а именно. обнаружение уязвимостей, оценка уязвимостей и исправление.

Есть три основных элемента управления уязвимостями, а именно. обнаружение уязвимостей, оценка уязвимостей и исправление.

Обнаружение уязвимостей включает следующие три метода:

- Сканирование уязвимостей

- Тестирование на проникновение

- Взлом Google

Как следует из названия, сканирование выполняется для поиска уязвимостей в компьютерах, приложений или сетей. Для этого используется сканер (программное обеспечение), которое может обнаруживать и идентифицировать уязвимости, возникающие из-за неправильной конфигурации и ошибочного программирования в сети.

Некоторые популярные инструменты сканирования уязвимостей — SolarWinds Network Configuration Manager (NCM), ManageEngine Vulnerability Manager Plus, Rapid7 Nexpose, Acunetix, Probely, TripWire IP 360 и т. д.

Тестирование на проникновение Тестирование на проникновение или тестирование на проникновение — это практика тестирования ИТ-актива на наличие уязвимостей в системе безопасности, которые потенциально может использовать злоумышленник. Тестирование на проникновение может быть автоматизированным или ручным. Он также может тестировать политики безопасности, осведомленность сотрудников о безопасности, способность выявлять инциденты безопасности и реагировать на них, а также соблюдение требований соответствия.

Тестирование на проникновение может быть автоматизированным или ручным. Он также может тестировать политики безопасности, осведомленность сотрудников о безопасности, способность выявлять инциденты безопасности и реагировать на них, а также соблюдение требований соответствия.

Подготовьтесь к следующему собеседованию с помощью нашего блога, посвященного вопросам и ответам на собеседование по кибербезопасности.

Взлом GoogleВзлом Google — это использование поисковой системы для обнаружения уязвимостей в системе безопасности. Это достигается с помощью расширенных операторов поиска в запросах, которые могут найти труднодоступную информацию или данные, которые были случайно раскрыты из-за неправильной настройки облачных сервисов. В основном эти целевые запросы используются для поиска конфиденциальной информации, которая не предназначена для публичного доступа.

Оценка уязвимости кибербезопасности После обнаружения уязвимости она проходит процесс оценки уязвимости. Что такое оценка уязвимости? Это процесс систематического анализа слабых мест безопасности в информационной системе. Он указывает, когда система подвержена любым известным уязвимостям, а также классифицирует уровни серьезности и при необходимости рекомендует соответствующие исправления или меры по смягчению последствий.

Что такое оценка уязвимости? Это процесс систематического анализа слабых мест безопасности в информационной системе. Он указывает, когда система подвержена любым известным уязвимостям, а также классифицирует уровни серьезности и при необходимости рекомендует соответствующие исправления или меры по смягчению последствий.

Процесс оценки включает:

- Выявление уязвимых мест: Анализ сетевых сканирований, журналов брандмауэра, результатов пен-тестов и результатов сканирования уязвимостей для поиска аномалий, которые могут выявить уязвимости, подверженные кибератакам.

- Проверка уязвимостей: Решите, можно ли использовать обнаруженную уязвимость, и классифицируйте ее серьезность, чтобы понять уровень риска

- Устранение уязвимостей: Придумайте соответствующие контрмеры и оцените их эффективность, если исправление недоступно.

- Устранение уязвимостей: Обновите уязвимое программное или аппаратное обеспечение, где это возможно.

Ознакомьтесь с 20 лучшими инструментами сетевого сканирования, которые помогут выявить любые пробелы и уязвимости в ИТ-инфраструктуре!

Существует несколько типов оценки уязвимости:

Сетевая оценкаЭтот тип оценки используется для выявления потенциальных проблем в сетевой безопасности и обнаружения уязвимых систем как в проводных, так и в беспроводных сетях.

Оценка на основе хостаОценка на основе хоста может помочь найти и выявить уязвимости в серверах, рабочих станциях и других сетевых узлах. Как правило, он оценивает открытые порты и службы и делает параметры конфигурации и управление исправлениями сканируемых систем более заметными.

Оценка беспроводной сети Включает сканирование сетей Wi-Fi и векторов атак в инфраструктуре беспроводной сети. Это помогает проверить, что сеть настроена безопасно, чтобы избежать несанкционированного доступа, а также может обнаруживать мошеннические точки доступа.

Это выявление уязвимостей безопасности в веб-приложениях и их исходном коде. Это достигается за счет внедрения автоматизированных инструментов сканирования уязвимостей на интерфейсе или анализа исходного кода статически или динамически.

Оценка баз данныхОценка баз данных или систем больших данных на наличие уязвимостей и неправильной конфигурации, выявление мошеннических баз данных или небезопасных сред разработки/тестирования, а также классификация конфиденциальных данных для повышения безопасности данных.

Управление уязвимостями становится постоянной и повторяющейся практикой, поскольку кибератаки постоянно развиваются.

Курсы, которые могут вам понравиться

Устранение уязвимостей Чтобы всегда быть на шаг впереди вредоносных атак, специалисты по безопасности должны иметь процесс мониторинга и управления известными уязвимостями. Когда-то занимавшая много времени и утомительная ручная работа, теперь можно постоянно отслеживать инвентаризацию программного обеспечения организации с помощью автоматизированных инструментов и сопоставлять их с различными рекомендациями по безопасности, системами отслеживания проблем или базами данных.

Когда-то занимавшая много времени и утомительная ручная работа, теперь можно постоянно отслеживать инвентаризацию программного обеспечения организации с помощью автоматизированных инструментов и сопоставлять их с различными рекомендациями по безопасности, системами отслеживания проблем или базами данных.

Если результаты отслеживания показывают, что службы и продукты основаны на опасном коде, необходимо найти уязвимый компонент и эффективно и действенно устранить его.

Следующие шаги по исправлению могут показаться простыми, но без них организации могут столкнуться с некоторыми трудностями в борьбе с хакерами.

Шаг 1. Знайте свой код Знание того, с чем вы работаете, имеет решающее значение и является первым шагом к устранению уязвимостей. Непрерывный мониторинг инвентаризации программного обеспечения, чтобы знать, какие программные компоненты используются и что требует немедленного внимания, значительно предотвратит злонамеренные атаки.

устар. [з’в’]

устар. [з’в’]