основные виды и их причины

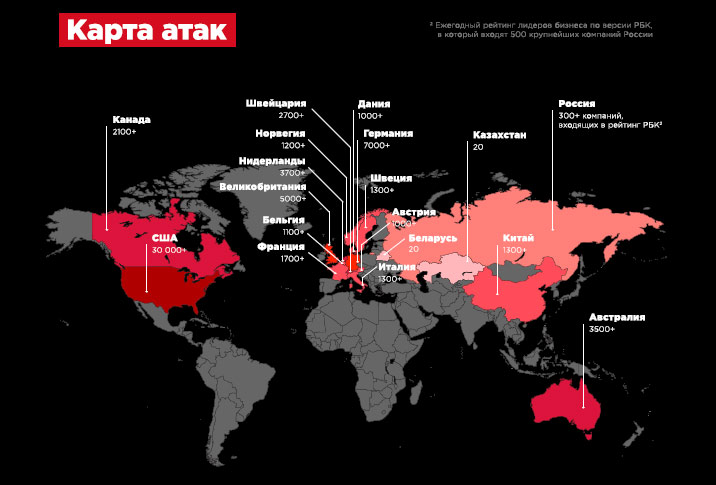

11 июня 2021 В современных реалиях информационные активы организаций, содержащиеся в разных информационных системах (бухгалтерские системы, банковские клиенты, корпоративные порталы, рабочие компьютеры, файловые сервера, сервера БД, электронная почта, планшеты, смартфоны, интернет-сайты, носители информации), представляют собой ценность, имеющую материальную стоимость. Особую значимость представляют конфиденциальные сведения, составляющие коммерческую тайну, а также относящиеся к учетной, отчетной информации и к данным о клиентах. Центр кибербезопасности Открытых Технологий подготовил цикл статей о хакерских атаках: видах, правилах безопасности и методах предотвращения разного вида атак.Захват контроля (повышение прав) над удалённой/локальной вычислительной системой, либо её дестабилизация, либо отказ в обслуживании, называется хакерской атакой. Причины хакерских атак бывают разные: конкуренция, мошенничество, вымогательство, неприязненные отношения, развлекательные цели, политические взгляды, угрозы терроризма и т.

Существует большое количество видов хакерских атак, специалисты Открытых Технологий выделили самые основные:

– Фишинг

– Социальная инженерия

– Целевая (таргетированная) атака

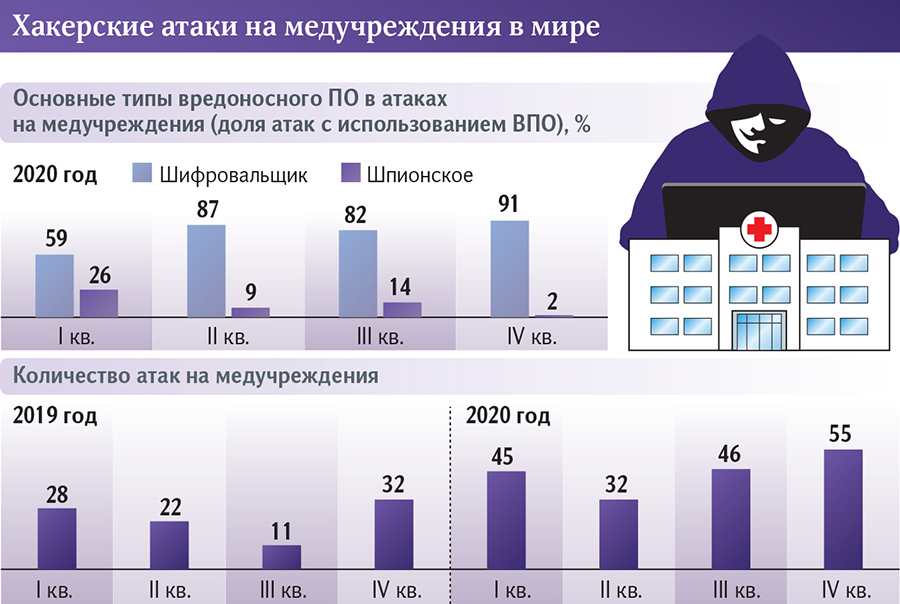

– Вредоносное ПО (вирусы, трояны, шифровальщики, вымогатели, почтовые черви, сетевые черви, рекламные черви, снифферы, шпионы, угонщики браузеров, руткиты, и т.п.)

– Веб-уязвимости

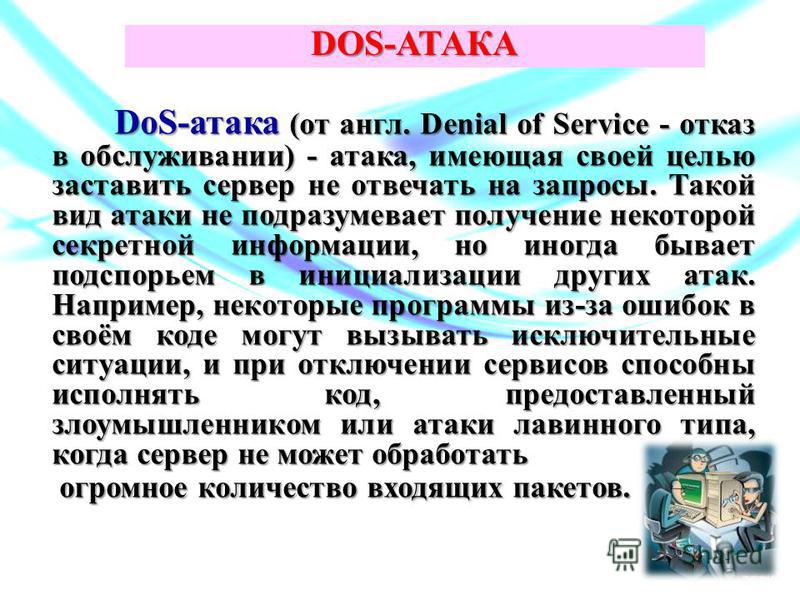

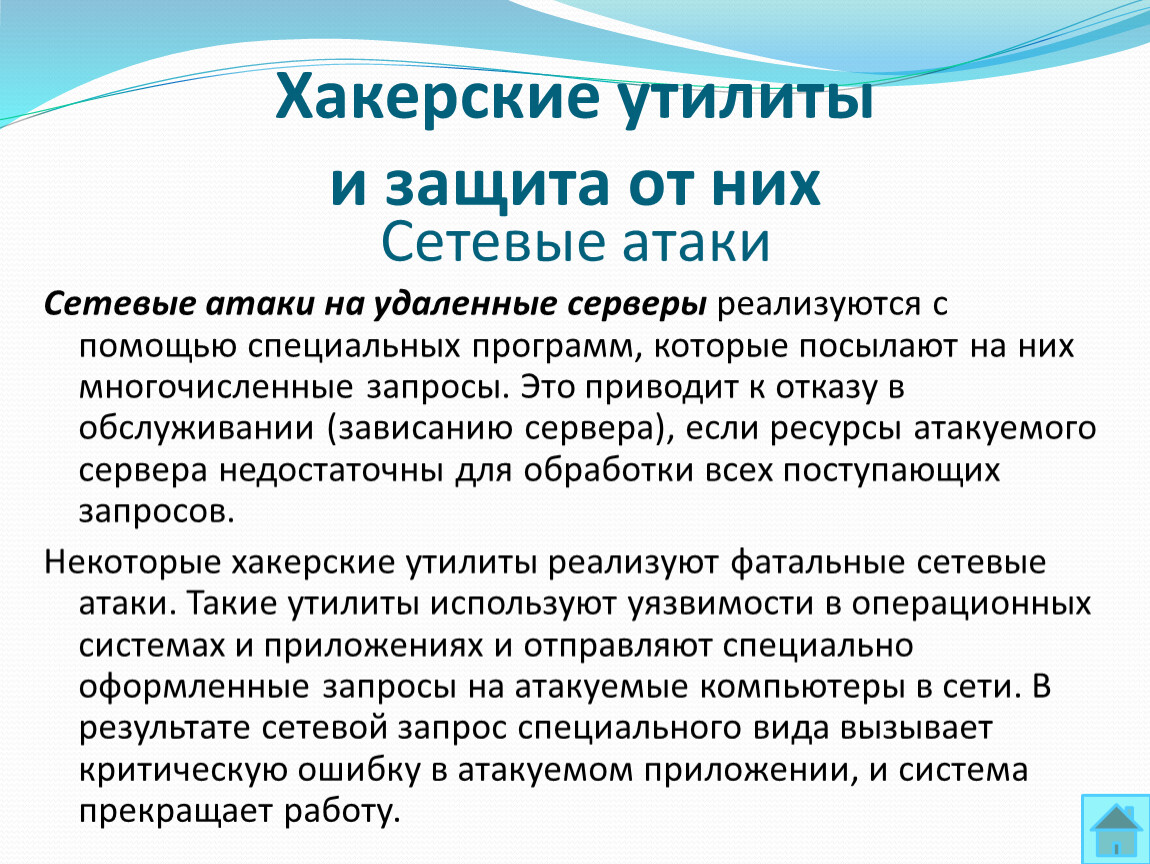

– Отказ в обслуживании (DDoS)

– Взлом пароля (по словарю, брутфорс и т.п.)

– Использование уязвимостей в установленном ПО

– Реализация угроз «нулевого дня»

– Атака посредника

– Внутренняя атака (персонал организации, инсайдеры и т.п.)

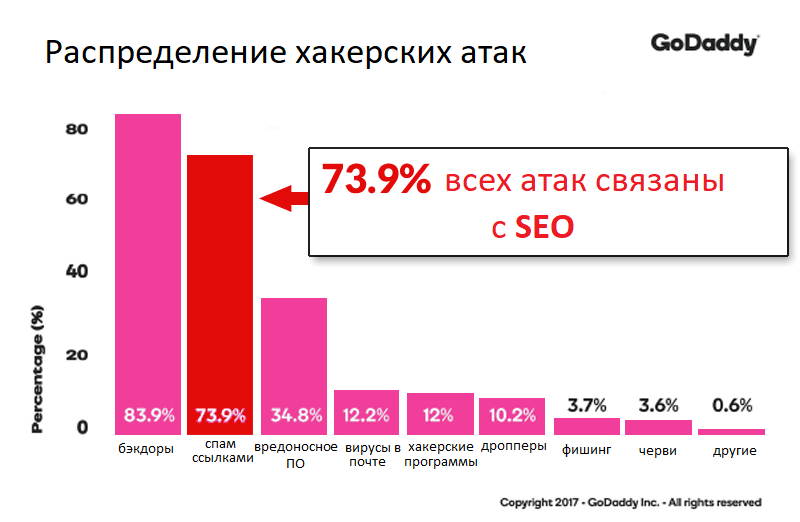

Каждый вид хакерской атаки способен нанести существенный урон информационным системам и организациям, поэтому крайне важно обеспечить защиту от взлома или остановить его в начальной стадии. Защищаться от хакерских атак стоит компаниям из всех отраслей экономики. Человек до сих пор остается самым уязвимым звеном в цепочке безопасности. От использования многообразия методов социальной инженерии не защитят никакие технические средства. Как правило, именно через рассылку писем и вредоносные программы хакеры получают доступ к данным.

Защищаться от хакерских атак стоит компаниям из всех отраслей экономики. Человек до сих пор остается самым уязвимым звеном в цепочке безопасности. От использования многообразия методов социальной инженерии не защитят никакие технические средства. Как правило, именно через рассылку писем и вредоносные программы хакеры получают доступ к данным.

Целевая (таргетированная) атака с использованием специализированного программного обеспечения, пожалуй, самый разрушительный и постоянно растущий вид атак. DDoS не подразумевает получение конфиденциальной информации напрямую, но иногда бывает подспорьем в прикрытии других атак путем отвлечения внимания и защитных ресурсов на активный DDoS.

На сегодняшний день не существует полностью автоматической защиты от хакерских атак. Главная задача киберпреступников – взломать информационные системы и завладеть информацией. Главная задача кибербезопасности – предотвратить взлом информационных систем.

В следующей статье мы расскажем о правилах информационной безопасности.

Автор текста: Иванков Алексей, системный архитектор Центра кибербезопасности Открытых Технологий

Предыдущая новость:

Первый проект SD-WAN на российском рынке

Следующая новость:

Чек-лист правил информационной безопасности

Хакерские атаки: классификация и способы защиты

Сегодня шоу про хакеров, вроде Мистер Робот, бьют все рекорды по популярности, а хакерский жаргон уже перестал, собственного говоря, быть жаргоном как таковым. Все мы знаем, как часты утечки пользовательских данных и сколько бед может натворить талантливый школьник с компьютером и выходом в интернет. Системы автомобилей Jeep взламываются прямо на дороге, работа международной корпорации может быть парализована в течении десяти минут, а взлом корпоративного facebook-аккаунта, например, компании Crayola, – такое плевое дело, что смешно и говорить.

Так почему же пользователи все еще использует один и тот же пароль для почты, соцсетей и доступа к интернет-банкингу? Почему корпоративная политика безопасности большинства компаний заставляет сотрудников менять пароль каждые несколько месяцев, несмотря на то, что чаще всего эти изменения – это просто другая цифра в конце одного и того же пароля? И что еще важнее, можем ли мы сделать что-нибудь для защиты от хакерских атак еще «на берегу»?

Вот список нескольких самых распространённых хакерских атак и способов их избежать:

- Удаленная атака или эксплойт

Главные цели удаленных атак – захват данных, заражение сетей вирусным ПО или просто нанесение существенного урона сети и отдельным компьютерам.

Методы борьбы: из-за разнообразия средств удаленных атак способов защиты от них великое множество. Беда в том, что, учитывая размах технических средств, достаточно большая группа хакеров всегда сможет найти брешь в вашей системе, нужную «отмычку» и, скорее всего, рано или поздно взломать вашу сеть. Пожалуй, единственное, что тут может реально помочь – команда экспертов по безопасности, которая будет охранять доступ к вашим данным и сети в режиме реального времени.

- Атака с клиентской стороны

д. Даже опытный пользователь не всегда может отличить фишинговый сайт от оригинального – копии достаточно правдоподобны, а учитывая ритм нашей жизни заметить незначительную опечатку в адресе сайта очень трудно.

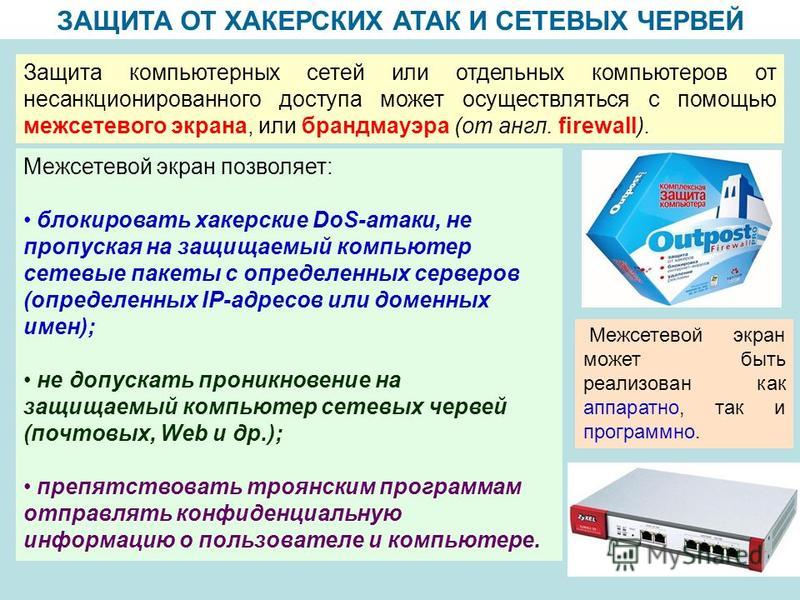

д. Даже опытный пользователь не всегда может отличить фишинговый сайт от оригинального – копии достаточно правдоподобны, а учитывая ритм нашей жизни заметить незначительную опечатку в адресе сайта очень трудно.Методы борьбы: веб-прокси и фаерволы практически бесполезны, если ваши сотрудники регулярно проверяют корпоративную почту, используя публичные точки доступа, например, в Старбакс. Всё, на что вы можете надеяться – бдительность и здравый смысл ваших коллег. Постарайтесь обучить их основам интернет-безопасности, но помните, что люди останутся людьми и в основной своей массе будут продолжать игнорировать уведомления антивируса. Сегодня хакеры очень терпеливы и готовы ждать месяцами, пока пользователь своими действиями не откроет им доступ. Поэтому все сотрудники должны знать о такой опасности и понимать, какую ответственность они на себя берут. Корпоративные компьютеры должны использоваться только для рабочих нужд, а количество ПО на них должно быть сведено к минимуму (и, конечно, должны использоваться только авторизированные программы).

- Метод «грубой силы»

Этот метод используется хакерами, когда ни одна из их попыток получить доступ к вашей сети стандартными методами не увенчалась успехом. Фактически, суть метода состоит в том, чтобы применить все известные способы проникновения разом, в надежде, что один из них или удачная комбинация методов позволит взломать вашу систему защиты. Более того, часто используется полный перебор значения полей (например, адресов, паролей) до тех пор, пока не будет подобран верный вариант. Этот тип атаки чаще всего наносит много урона вашей сети и оборудованию, однако его легко отследить по большим массивам неизвестных данных, появившимся в сети, кажется, из ничего.

Методы борьбы: учитывая то, что этот тип атаки легко обнаружить, важно это сделать до того, как в руки хакеров попадут какие-либо данные. Для защиты от онлайн-атак методом полного перебора значений часто используются такие методы: ограниченное количество попыток ввода пароля, задержка между попытками ввода, специальные вопросы для восстановления пароля, использование CAPTCHA или верификации по СМС, блокирование аккаунта после нескольких неудачных попыток входа и др. Постарайтесь также запретить использование слишком простых паролей и вариаций уже использованных паролей.

Для защиты от онлайн-атак методом полного перебора значений часто используются такие методы: ограниченное количество попыток ввода пароля, задержка между попытками ввода, специальные вопросы для восстановления пароля, использование CAPTCHA или верификации по СМС, блокирование аккаунта после нескольких неудачных попыток входа и др. Постарайтесь также запретить использование слишком простых паролей и вариаций уже использованных паролей.

- Социальная инженерия

Этот тип атаки предполагает психологическую манипуляцию. В случае успеха, пользователь добровольно передает хакеру конфиденциальную информацию: номера телефонов, адреса, пароли, номера кредитных карт и т.д. Иногда это самый простой и эффективный метод получения доступа к хорошо защищенной сети (именно так Эдвард Сноуден получил доступ к сети АНБ США).

Методы борьбы: все мы люди и, если не распознать вовремя намерения хакера, рано или поздно он добьется от вас нужной информации. Все, что можно посоветовать, – постарайтесь не делиться конфиденциальной информацией, несмотря ни на что. Да, звучит достаточно просто, но каждый день множество людей по всему миру пересылает деньги и пароли первым встречным в интернете, представившимся их одноклассниками. Расскажите об этой опасности вашим сотрудникам.

Все, что можно посоветовать, – постарайтесь не делиться конфиденциальной информацией, несмотря ни на что. Да, звучит достаточно просто, но каждый день множество людей по всему миру пересылает деньги и пароли первым встречным в интернете, представившимся их одноклассниками. Расскажите об этой опасности вашим сотрудникам.

- «Человек посередине»

Этот тип атаки, по сути своей, представляет собой перехват и подмену сообщений между двумя пользователями. Для атаки используются незащищенные протоколы передачи данных и практически в 100% случаев пользователи и не подозревают, что их сообщения перехватываются, а хакеры контролируют весь процесс коммуникации.

Методы борьбы: тут следует обратить внимание на настройки роутера и сервера, использовать сильное шифрование и защищенные протоколы передачи данных, устанавливать плагины для браузеров, которые автоматически шифруют исходящую информацию и, конечно, избегать доступа черeз публичный Wi-Fi.

Хакеры становятся умнее с каждым днем. Атаки эволюционировали от коротких и агрессивных до методичных, хорошо спланированных, продолжительных операций, включающих несколько (если не все) способы взлома.

Традиционные методы защиты (антивирус, фаерволы, VPN, менеджеры паролей, отслеживание трафика, интернет-шлюзы, работа в выделенном периметре и т.п.) служат в первую очередь для отслеживания первых шагов хакеров в вашей сети. К тому времени, как вы обнаружите, что кто-то пробрался, возможно, злоумышленники уже получат все необходимые данные. К сожалению, хакеры разбираются во всех возможных типах защиты не хуже (а часто и лучше) специалистов по безопасности, поэтому все современные методы проникновения по умолчанию создаются так, чтобы обходить защиту корпоративных систем.

Однако здравый смысл все еще играет большую роль. Если сотрудник пользуется всеми возможными методами защиты, а потом дает интервью федеральному телеканалу на фоне доски с паролями доступа – какой смысл во всех этих дорогущих программах для IT-безопасности? Сделайте все возможное, чтобы защитить ваши системы с технической стороны, но не забывайте о регулярном обучении ваших сотрудников. И не забывайте о себе – быть всегда в курсе последних хакерских ноу-хау и думать, как хакер (знать, что им нужно и как они могут это получить) также очень полезно.

И не забывайте о себе – быть всегда в курсе последних хакерских ноу-хау и думать, как хакер (знать, что им нужно и как они могут это получить) также очень полезно.

Источник: http://itransition.ru/blog/hacker-attacks-main-types-and-protection-measures/

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.

7 лет назад | тэги: Мнения Экспертов, 2015, Разработка

10 самых распространенных типов кибератак

Кибератаки становятся все более распространенными, и некоторые из наиболее сложных атак могут быть запущены без вмешательства человека с появлением сетевых червей-вымогателей.

Что такое кибератака?

Определение кибератаки: Кибератака — это преднамеренная и злонамеренная попытка взлома информационной системы человека или организации.

Хотя обычно целью является экономическая, некоторые недавние атаки указывают на уничтожение данных как на цель. Злоумышленники часто ищут выкуп или другие виды экономической выгоды, но нападения могут быть совершены по целому ряду мотивов, включая цели политической активности.

10 наиболее распространенных типов атак на кибербезопасность

- Вредоносное ПО

- Фишинг

- Атаки «человек посередине» (MitM)

- Атака типа «отказ в обслуживании» (DOS) 90 016 SQL-инъекции

- Эксплойт нулевого дня

- Атака на пароль

- Межсайтовый скриптинг

- Руткиты

- Атаки на Интернет вещей (IoT)

9000 7 Хотите защитить себя от кибератак?

Загрузите нашу электронную книгу: Как хакеры планируют свои атаки и как от них защищаться

Вредоносное ПО

Вредоносное ПО или Вредоносное ПО — это термин, который охватывает различные типы атак, включая шпионское ПО, вирусы и черви. Вредоносное ПО использует уязвимость для взлома сети, когда пользователь нажимает «подброшенную» опасную ссылку или вложение электронной почты, которое используется для установки вредоносного программного обеспечения внутри системы.

Вредоносное ПО использует уязвимость для взлома сети, когда пользователь нажимает «подброшенную» опасную ссылку или вложение электронной почты, которое используется для установки вредоносного программного обеспечения внутри системы.

Вредоносное ПО и вредоносные файлы внутри компьютерной системы могут:

- Отказывать в доступе к критическим компонентам сети

- Получить информацию путем извлечения данных с жесткого диска

- Нарушить работу системы или даже вывести ее из строя

Вредоносное ПО настолько распространено, что существует большое разнообразие методов работы. Наиболее распространенными типами являются:

- Ransomware : этот тип вредоносных программ шифрует файлы пользователя и требует оплаты в обмен на ключ дешифрования. Это серьезная угроза для ИТ-систем, поскольку это может привести к потере данных, простоям и финансовым потерям.

- Бесфайловое вредоносное ПО: В отличие от традиционных вредоносных программ, бесфайловое вредоносное ПО работает в памяти системы, не оставляя после себя никаких файлов.

Поскольку его трудно обнаружить, он может нанести ущерб ИТ-системам, украсть конфиденциальные данные и получить контроль над зараженным устройством.

Поскольку его трудно обнаружить, он может нанести ущерб ИТ-системам, украсть конфиденциальные данные и получить контроль над зараженным устройством. - Шпионское ПО: Этот тип вредоносного ПО тайно собирает информацию о пользователе без его ведома и согласия. Это угроза для ИТ-систем, поскольку она может украсть конфиденциальную информацию, такую как учетные данные для входа в систему, банковскую информацию и личные данные.

- Рекламное ПО: Рекламное ПО — это вредоносное ПО, которое отображает нежелательную рекламу и перенаправляет пользователей на потенциально опасные веб-сайты. Это может замедлить работу ИТ-систем и подвергнуть пользователей дальнейшему заражению вредоносным ПО.

- Трояны: Троян выглядит как законное программное обеспечение, но имеет злонамеренные намерения, часто используемые для кражи данных или получения доступа к системе. Это серьезная угроза для ИТ-систем, поскольку ее может быть сложно обнаружить, и она может нанести серьезный ущерб.

- Черви: Червь — это самовоспроизводящееся вредоносное ПО, которое распространяется по сетям и может нанести значительный ущерб. Это угроза для ИТ-систем, поскольку она может потреблять пропускную способность сети и вызывать серьезные сбои.

- Руткиты: Руткиты скрывают вредоносное ПО, изменяя поведение системы и уклоняясь от обнаружения. Они могут взять под контроль ИТ-системы, украсть конфиденциальные данные и нанести ущерб, не будучи обнаруженными.

- Мобильное вредоносное ПО: Мобильное вредоносное ПО нацелено на мобильные устройства и может получать доступ к конфиденциальным данным, управлять устройством или получать доход за счет мошеннических действий. Это растущая угроза для ИТ-систем, поскольку использование мобильных устройств продолжает расти.

- Эксплойты: Эксплойты используют уязвимости в программном обеспечении или системах для получения доступа или причинения вреда.

Они представляют серьезную угрозу для ИТ-систем, поскольку их можно использовать для установки других вредоносных программ, кражи данных или получения контроля над устройствами.

Они представляют серьезную угрозу для ИТ-систем, поскольку их можно использовать для установки других вредоносных программ, кражи данных или получения контроля над устройствами. - Scareware: Scareware — это вводящее в заблуждение программное обеспечение, которое обманом заставляет пользователей поверить в то, что их система заражена, побуждая их покупать поддельное антивирусное программное обеспечение. Это может привести к финансовым потерям и подвергнуть пользователей дальнейшему заражению вредоносным ПО.

- Кейлоггер: Кейлоггер — это вредоносное ПО, которое записывает нажатия клавиш на устройстве, позволяя злоумышленнику украсть конфиденциальную информацию, такую как учетные данные для входа в систему, информацию о кредитной карте и личные данные.

- Ботнет: Ботнет — это сеть зараженных устройств, которыми злоумышленник может управлять для выполнения вредоносных действий. Его можно использовать для запуска крупномасштабных атак, кражи конфиденциальной информации и получения дохода за счет мошеннических действий.

Фишинг

Фишинговые атаки чрезвычайно распространены и включают в себя массовую рассылку мошеннических электронных писем ничего не подозревающим пользователям, замаскированных под сообщения из надежного источника. Мошеннические электронные письма часто кажутся законными, но связывают получателя с вредоносным файлом или сценарием, предназначенным для предоставления злоумышленникам доступа к вашему устройству для управления им или сбора разведданных, установки вредоносных сценариев/файлов или для извлечения данных, таких как информация о пользователе, финансовая информация и т. д.

Фишинговые атаки также могут осуществляться через социальные сети и другие интернет-сообщества, через прямые сообщения от других пользователей со скрытым намерением. Фишеры часто используют социальную инженерию и другие общедоступные источники информации для сбора информации о вашей работе, интересах и деятельности, что дает злоумышленникам преимущество, убеждая вас, что они не те, за кого себя выдают.

Существует несколько различных типов фишинговых атак, в том числе:

- Целевой фишинг — целевые атаки, направленные на определенные компании и/или отдельных лиц.

- Whaling — атаки, нацеленные на руководителей высшего звена и заинтересованных лиц в организации.

- Фарминг — использует отравление кеша DNS для захвата учетных данных пользователя через поддельную целевую страницу входа.

Фишинговые атаки также могут осуществляться с помощью телефонного звонка (голосовой фишинг) и текстовых сообщений (SMS-фишинг). В этом посте представлены дополнительные сведения о фишинговых атаках — как их обнаружить и как предотвратить.

Атаки «человек посередине» (MitM)

Происходит, когда злоумышленник перехватывает двухстороннюю транзакцию, вставая посередине. Оттуда кибер-злоумышленники могут красть данные и манипулировать ими, прерывая трафик.

Этот тип атаки обычно использует уязвимости безопасности в сети, такие как незащищенный общедоступный Wi-Fi, чтобы проникнуть между устройством посетителя и сетью. Проблема с этим типом атаки заключается в том, что ее очень трудно обнаружить, поскольку жертва думает, что информация направляется законному адресату. Фишинговые или вредоносные атаки часто используются для проведения MitM-атаки.

Проблема с этим типом атаки заключается в том, что ее очень трудно обнаружить, поскольку жертва думает, что информация направляется законному адресату. Фишинговые или вредоносные атаки часто используются для проведения MitM-атаки.

Атака типа «отказ в обслуживании» (DOS)

Атаки типа «отказ в обслуживании» работают путем переполнения систем, серверов и/или сетей трафиком, что приводит к перегрузке ресурсов и полосы пропускания. В результате система не может обрабатывать и выполнять законные запросы. В дополнение к атакам типа «отказ в обслуживании» (DoS) существуют также распределенные атаки типа «отказ в обслуживании» (DDoS).

DoS-атаки насыщают ресурсы системы с целью воспрепятствовать ответу на запросы на обслуживание. С другой стороны, DDoS-атака запускается с нескольких зараженных хост-компьютеров с целью добиться отказа в обслуживании и перевести систему в автономный режим, тем самым открывая путь для проникновения в сеть/среду другой атаки.

Наиболее распространенными типами DoS- и DDoS-атак являются флуд-атака TCP SYN, атака teardrop, атака smurf, атака ping-of-death и ботнеты.

SQL-инъекции

Это происходит, когда злоумышленник вставляет вредоносный код на сервер с помощью языка запросов к серверу (SQL), заставляя сервер предоставлять защищенную информацию. Этот тип атаки обычно включает в себя отправку вредоносного кода в незащищенный комментарий на веб-сайте или в поле поиска. Методы безопасного кодирования, такие как использование подготовленных операторов с параметризованными запросами, являются эффективным способом предотвращения SQL-инъекций.

Когда команда SQL использует параметр вместо прямой вставки значений, это может позволить серверной части выполнять вредоносные запросы. Более того, интерпретатор SQL использует параметр только как данные, не выполняя его как код. Узнайте больше о том, как методы безопасного кодирования могут предотвратить внедрение SQL, здесь.

Эксплойт нулевого дня

Эксплойт нулевого дня относится к использованию сетевой уязвимости, когда она является новой и недавно анонсированной — до выпуска и/или внедрения исправления. Злоумышленники нулевого дня хватаются за раскрытую уязвимость в небольшом промежутке времени, когда не существует решений/превентивных мер. Таким образом, для предотвращения атак нулевого дня требуется постоянный мониторинг, упреждающее обнаружение и гибкие методы управления угрозами.

Злоумышленники нулевого дня хватаются за раскрытую уязвимость в небольшом промежутке времени, когда не существует решений/превентивных мер. Таким образом, для предотвращения атак нулевого дня требуется постоянный мониторинг, упреждающее обнаружение и гибкие методы управления угрозами.

Атака на пароль

Пароли являются наиболее распространенным методом аутентификации доступа к защищенной информационной системе, что делает их привлекательной мишенью для кибератак. Получив доступ к паролю человека, злоумышленник может получить доступ к конфиденциальным или критически важным данным и системам, включая возможность манипулировать этими данными/системами и контролировать их.

Взломщики паролей используют множество методов для идентификации индивидуального пароля, в том числе с помощью социальной инженерии, получения доступа к базе данных паролей, тестирования сетевого подключения для получения незашифрованных паролей или простого угадывания.

Последний упомянутый метод выполняется систематическим образом, известным как «атака грубой силой». Атака грубой силы использует программу, которая перебирает все возможные варианты и комбинации информации для подбора пароля.

Атака грубой силы использует программу, которая перебирает все возможные варианты и комбинации информации для подбора пароля.

Другим распространенным методом является атака по словарю, когда злоумышленник использует список общих паролей, чтобы попытаться получить доступ к компьютеру и сети пользователя. Передовые методы блокировки учетной записи и двухфакторная аутентификация очень полезны для предотвращения атаки на пароль. Функции блокировки учетной записи могут заблокировать учетную запись после нескольких неверных попыток ввода пароля, а двухфакторная аутентификация добавляет дополнительный уровень безопасности, требуя от пользователя, входящего в систему, ввести дополнительный код, доступный только на его устройстве (устройствах) 2FA.

Межсайтовые сценарии

Атака с использованием межсайтовых сценариев отправляет вредоносные сценарии в контент с надежных веб-сайтов. Вредоносный код присоединяется к динамическому контенту, отправляемому в браузер жертвы. Обычно этот вредоносный код состоит из кода Javascript, выполняемого браузером жертвы, но может включать Flash, HTML и XSS.

Дополнительную информацию об атаках с использованием межсайтовых сценариев можно найти здесь.

Руткиты

Руткиты устанавливаются внутри законного программного обеспечения, где они могут получить удаленный контроль и доступ на уровне администратора над системой. Затем злоумышленник использует руткит для кражи паролей, ключей, учетных данных и получения важных данных.

Поскольку руткиты прячутся в законном программном обеспечении, как только вы разрешаете программе вносить изменения в вашу ОС, руткит устанавливается в системе (хост, компьютер, сервер и т. д.) и остается бездействующим до тех пор, пока злоумышленник не активирует его или пока он не будет запущен с помощью механизма сохранения. Руткиты обычно распространяются через вложения электронной почты и загрузки с небезопасных веб-сайтов.

Атаки Интернета вещей (IoT)

В то время как подключение к Интернету практически на всех вообразимых устройствах создает удобство и простоту для отдельных лиц, оно также предоставляет злоумышленникам растущее — почти неограниченное — количество точек доступа, которые они могут использовать и сеять хаос. Взаимосвязанность вещей позволяет злоумышленникам взломать точку входа и использовать ее в качестве ворот для использования других устройств в сети.

Взаимосвязанность вещей позволяет злоумышленникам взломать точку входа и использовать ее в качестве ворот для использования других устройств в сети.

Атаки Интернета вещей становятся все более популярными из-за быстрого роста устройств Интернета вещей и (в целом) низкого приоритета встроенной безопасности в этих устройствах и их операционных системах. В одном случае атаки IoT атаке подверглось казино в Вегасе, и хакер получил доступ через подключенный к Интернету термометр внутри одного из аквариумов казино.

Передовые методы предотвращения атаки IoT включают обновление ОС и сохранение надежного пароля для каждого IoT-устройства в вашей сети, а также частую смену паролей.

Как защититься от кибератак

Сложность и разнообразие кибератак постоянно растут, и для каждой гнусной цели используются разные типы атак. Несмотря на то, что меры по предотвращению кибербезопасности различаются для каждого типа атак, надлежащие методы обеспечения безопасности и элементарная ИТ-гигиена, как правило, хорошо справляются с такими атаками.

В дополнение к внедрению передовых методов кибербезопасности ваша организация должна применять методы безопасного кодирования, поддерживать системы и программное обеспечение безопасности в актуальном состоянии, использовать брандмауэры и инструменты и решения для управления угрозами, устанавливать антивирусное программное обеспечение в системах, контролировать доступ и привилегии пользователей, часто создавать резервные копии систем и активно отслеживать взломанные системы с помощью управляемой службы обнаружения и реагирования.

Запросите демонстрацию, чтобы увидеть, как Datto помогает службам безопасности выявлять, изолировать, исследовать и устранять сложные киберугрозы и уязвимости.

13 распространенных типов кибератак и способы их предотвращения

БезопасностьЧтобы победить в борьбе с киберпреступностью, компании должны понимать, как они подвергаются атакам. Вот наиболее опасные типы кибератак и способы их предотвращения.

- Майкл Кобб

Сегодняшние киберпреступники — это не любители на полставки или детишки-сценаристы, а спонсируемые государством злоумышленники и профессиональные преступники, стремящиеся украсть информацию. Хотя разрушения и вандализм по-прежнему распространены, шпионаж заменил хактивизм в качестве второй основной движущей силы кибератак после финансовой прибыли. Какими бы ни были мотивы, многие службы безопасности изо всех сил пытаются обеспечить безопасность своих ИТ-систем.

Хотя разрушения и вандализм по-прежнему распространены, шпионаж заменил хактивизм в качестве второй основной движущей силы кибератак после финансовой прибыли. Какими бы ни были мотивы, многие службы безопасности изо всех сил пытаются обеспечить безопасность своих ИТ-систем.

Кибератаки совершаются против организаций каждый день: по данным Check Point Research, в четвертом квартале 2021 года был зафиксирован рекордный пик еженедельных кибератак, достигший более 900 атак на организацию, в то время как управление ИТ сообщило о 34,9 миллионах взломанных записей только в июне 2022 года.

Исследование RiskIQ подсчитало, что киберпреступность обходится организациям в 1,79 миллиона долларов каждую минуту. Эти затраты являются как материальными, так и нематериальными, включая не только прямую потерю активов, доходов и производительности, но и потерю делового доверия и репутационного ущерба.

Киберпреступность построена на эффективном использовании уязвимостей, и службы безопасности всегда находятся в невыгодном положении, поскольку им приходится защищать все возможные точки входа, а злоумышленнику достаточно найти и использовать только одну уязвимость или уязвимость. Эта асимметрия очень благоприятна для любого злоумышленника, в результате чего даже крупные предприятия изо всех сил пытаются предотвратить монетизацию доступа киберпреступников к своим сетям — сетям, которые обычно должны поддерживать открытый доступ и связь, пытаясь защитить корпоративные ресурсы.

Эта асимметрия очень благоприятна для любого злоумышленника, в результате чего даже крупные предприятия изо всех сил пытаются предотвратить монетизацию доступа киберпреступников к своим сетям — сетям, которые обычно должны поддерживать открытый доступ и связь, пытаясь защитить корпоративные ресурсы.

Эта статья является частью

Не только крупные организации подвержены риску кибератак; Киберпреступники будут использовать любое устройство, подключенное к Интернету, в качестве оружия, цели или того и другого, а предприятия малого и среднего бизнеса, как правило, используют менее сложные меры кибербезопасности.

Итак, какие кибератаки являются наиболее разрушительными и как они работают? Вот 13 самых разрушительных типов кибератак.

1. Атака вредоносного ПО Вредоносное ПО или вредоносное программное обеспечение — это общий термин, используемый для обозначения враждебной или агрессивной программы или файла, предназначенного для эксплуатации устройств за счет пользователя и в интересах злоумышленника. Существуют различные типы вредоносных программ, но все они используют методы обхода и запутывания, предназначенные не только для обмана пользователей, но и для обхода средств контроля безопасности, чтобы они могли тайно установить себя в систему или устройство без разрешения. Вот некоторые из наиболее распространенных типов вредоносных программ:

Существуют различные типы вредоносных программ, но все они используют методы обхода и запутывания, предназначенные не только для обмана пользователей, но и для обхода средств контроля безопасности, чтобы они могли тайно установить себя в систему или устройство без разрешения. Вот некоторые из наиболее распространенных типов вредоносных программ:

- Программы-вымогатели. В настоящее время самой опасной формой вредоносного ПО является программа-вымогатель — программа, предназначенная для шифрования файлов жертвы и последующего требования выкупа за получение ключа дешифрования; В 2021 году количество атак, связанных с программами-вымогателями, увеличилось на 82% по сравнению с 2020 годом, при этом некоторые из крупнейших атак в истории поражают критически важные инфраструктуры и объекты. Программа-вымогатель более подробно описана ниже.

- Руткит. В отличие от других вредоносных программ, руткит представляет собой набор программных инструментов, используемых для открытия бэкдора на устройстве жертвы, что позволяет злоумышленнику установить дополнительные вредоносные программы, такие как программы-вымогатели и кейлоггеры, или получить контроль и удаленный доступ к другим устройствам в сети.

Чтобы избежать обнаружения, руткиты часто отключают программное обеспечение безопасности. Когда руткит получает контроль над устройством, его можно использовать для рассылки спама по электронной почте, присоединения к ботнету или сбора и отправки конфиденциальных данных злоумышленнику.

Чтобы избежать обнаружения, руткиты часто отключают программное обеспечение безопасности. Когда руткит получает контроль над устройством, его можно использовать для рассылки спама по электронной почте, присоединения к ботнету или сбора и отправки конфиденциальных данных злоумышленнику. - Троян. Троянский конь — это загружаемая и устанавливаемая на компьютер программа, которая выглядит безобидной, но на самом деле является вредоносной. Как правило, это вредоносное ПО скрыто в безобидном на вид вложении электронной почты или в бесплатной загрузке. Когда пользователь нажимает на вложение электронной почты или загружает бесплатную программу, скрытое вредоносное ПО передается на вычислительное устройство пользователя. Оказавшись внутри, вредоносный код выполняет любую задачу, для которой его создал злоумышленник. Часто это нужно для запуска немедленной атаки, но это также может создать лазейку, которую хакер может использовать в будущих атаках.

- Шпионское ПО.

После установки шпионское ПО отслеживает интернет-активность жертвы, отслеживает учетные данные для входа и отслеживает конфиденциальную информацию — и все это без согласия или ведома пользователя. Киберпреступники используют шпионское ПО для получения номеров кредитных карт, банковской информации и паролей, которые пересылаются злоумышленнику. Среди недавних жертв — пользователи Google Play в Южной и Юго-Восточной Азии, но шпионское ПО также используется государственными учреждениями во многих странах. Шпионское ПО Pegasus использовалось для слежки за активистами, политиками, дипломатами, блоггерами, исследовательскими лабораториями и союзниками.

После установки шпионское ПО отслеживает интернет-активность жертвы, отслеживает учетные данные для входа и отслеживает конфиденциальную информацию — и все это без согласия или ведома пользователя. Киберпреступники используют шпионское ПО для получения номеров кредитных карт, банковской информации и паролей, которые пересылаются злоумышленнику. Среди недавних жертв — пользователи Google Play в Южной и Юго-Восточной Азии, но шпионское ПО также используется государственными учреждениями во многих странах. Шпионское ПО Pegasus использовалось для слежки за активистами, политиками, дипломатами, блоггерами, исследовательскими лабораториями и союзниками.

Несмотря на многие известные недостатки, пароли по-прежнему являются наиболее распространенным методом аутентификации, используемым для компьютерных служб, поэтому получение пароля цели — это простой способ обойти средства контроля безопасности и получить доступ к критически важным данным и системам. Для получения пароля пользователя злоумышленники используют различные методы:

Для получения пароля пользователя злоумышленники используют различные методы:

- Атака полным перебором. Злоумышленник может использовать общеизвестные пароли, такие как password123, или пароли, основанные на информации, полученной из сообщений жертвы в социальных сетях, таких как имя домашнего животного, чтобы угадать учетные данные пользователя путем проб и ошибок, в то время как другие используют автоматизированные инструменты для взлома паролей, чтобы попробовать все возможные комбинации символов.

- Атака по словарю. Подобно атаке полным перебором, атака по словарю использует предварительно выбранную библиотеку часто используемых слов и фраз в зависимости от местоположения или национальности жертвы.

- Социальная инженерия. Хакеру легко создать персонализированное электронное письмо или сообщение, которое кому-то покажется подлинным, собрав информацию о них из их сообщений в социальных сетях.

Эти сообщения, особенно если они отправляются с поддельной учетной записи, выдающей себя за кого-то, кого жертва знает, могут быть использованы для получения учетных данных для входа под ложным предлогом.

Эти сообщения, особенно если они отправляются с поддельной учетной записи, выдающей себя за кого-то, кого жертва знает, могут быть использованы для получения учетных данных для входа под ложным предлогом. - Сниффер паролей. Это небольшая программа, установленная в сети, которая извлекает имена пользователей и пароли, которые передаются по сети в открытом виде. Это больше не та угроза, которая была раньше, поскольку большая часть сетевого трафика теперь зашифрована.

- Кейлоггер. Тайно отслеживает и регистрирует каждое нажатие клавиши пользователем для захвата паролей, PIN-кодов и другой конфиденциальной информации, вводимой с клавиатуры. Эта информация отправляется обратно злоумышленнику через Интернет.

- Кража или покупка базы паролей. Хакеры могут попытаться взломать сетевую защиту организации, чтобы украсть ее базу данных учетных данных пользователей, чтобы либо продать данные другим, либо использовать их самостоятельно.

Опрос, проведенный Identity Defined Security Alliance в 2022 году, показал, что 84% респондентов столкнулись с нарушением конфиденциальности. Недавние громкие примеры — успешные атаки на основе идентификации против SolarWinds и Colonial Pipeline. «Отчет Verizon о расследованиях утечек данных за 2022 год» показал, что 61% всех утечек были связаны с использованием учетных данных.

3. Программы-вымогатели Ransomware в настоящее время является наиболее известным типом вредоносных программ. Обычно он устанавливается, когда пользователь посещает вредоносный веб-сайт или открывает поддельное вложение электронной почты. Он использует уязвимости на устройстве для шифрования важных файлов, таких как документы Word, электронные таблицы Excel, файлы PDF, базы данных и важные системные файлы, что делает их непригодными для использования. Затем злоумышленник требует выкуп в обмен на ключ дешифрования, необходимый для восстановления заблокированных файлов. Атака может быть нацелена на критически важный сервер или попытаться установить программу-вымогатель на другие устройства, подключенные к сети, прежде чем активировать процесс шифрования, чтобы все они были поражены одновременно. Чтобы заставить жертв платить, злоумышленники часто угрожают продать или слить данные, полученные во время атаки, если выкуп не будет выплачен.

Атака может быть нацелена на критически важный сервер или попытаться установить программу-вымогатель на другие устройства, подключенные к сети, прежде чем активировать процесс шифрования, чтобы все они были поражены одновременно. Чтобы заставить жертв платить, злоумышленники часто угрожают продать или слить данные, полученные во время атаки, если выкуп не будет выплачен.

Возможными целями являются все, от частных лиц и малого бизнеса до крупных организаций и государственных учреждений. Атаки могут нанести серьезный ущерб жертве и ее клиентам. Атака программы-вымогателя WannaCry в 2017 году затронула организации в более чем 150 странах, при этом сбои в работе больниц обошлись только Национальной службе здравоохранения Великобритании примерно в 111 миллионов долларов. Совсем недавно атака на розничного продавца мяса JBS Foods в 2021 году вызвала нехватку мяса в США. Чтобы избежать продолжающихся сбоев, компания заплатила выкуп в размере 11 миллионов долларов, а Colonial Pipeline заплатила выкуп в размере 5 миллионов долларов после того, как атака программы-вымогателя закрыла один из крупнейших трубопроводов страны. Программа-вымогатель — настолько серьезная проблема, что существует официальный веб-сайт правительства США под названием StopRansomware, который предоставляет ресурсы, помогающие организациям предотвращать атаки программ-вымогателей, а также контрольный список того, как реагировать на атаку.

Программа-вымогатель — настолько серьезная проблема, что существует официальный веб-сайт правительства США под названием StopRansomware, который предоставляет ресурсы, помогающие организациям предотвращать атаки программ-вымогателей, а также контрольный список того, как реагировать на атаку.

Распределенная атака типа «отказ в обслуживании» (DDoS) — это атака, при которой несколько скомпрометированных компьютерных систем атакуют цель, например сервер, веб-сайт или другой сетевой ресурс, и вызывают отказ в обслуживании для пользователей целевого ресурса. Поток входящих сообщений, запросов на подключение или искаженных пакетов в целевую систему заставляет ее замедляться или даже давать сбой и отключаться, тем самым отказывая в обслуживании законным пользователям или системам.

В 2021 г. произошел очередной значительный рост числа DDoS-атак, многие из которых нарушили работу критически важных инфраструктур по всему миру; количество DDoS-атак с выкупом увеличилось на 29%. Злоумышленники также используют возможности искусственного интеллекта, чтобы понять, какие методы атак работают лучше всего, и соответствующим образом направить свои ботнеты — подчиненные машины, используемые для выполнения DDoS-атак. К сожалению, ИИ используется для усиления всех форм кибератак.

Злоумышленники также используют возможности искусственного интеллекта, чтобы понять, какие методы атак работают лучше всего, и соответствующим образом направить свои ботнеты — подчиненные машины, используемые для выполнения DDoS-атак. К сожалению, ИИ используется для усиления всех форм кибератак.

Фишинговая атака — это форма мошенничества, при которой злоумышленник маскируется под авторитетную организацию, такую как банк, налоговое управление или лицо в электронной почте или в других формах связи, для распространения вредоносных ссылок или вложений, чтобы обманом заставить ничего не подозревающую жертву передать ценную информацию, такую как пароли, данные кредитной карты, интеллектуальную собственность и т. д. Запустить фишинговую кампанию легко, и они удивительно эффективны. Фишинговые атаки также могут проводиться с помощью телефонного звонка (голосовой фишинг) и текстового сообщения (SMS-фишинг).

Целевые фишинговые атаки направлены на конкретных лиц или компании, в то время как китобойные атаки представляют собой тип целевой фишинговой атаки, нацеленной конкретно на руководителей высшего звена в организации. Одним из типов китобойной атаки является компрометация деловой электронной почты (BEC), когда злоумышленник нацелен на определенных сотрудников, которые имеют возможность авторизовать финансовые транзакции, чтобы обманным путем заставить их перевести деньги на счет, контролируемый злоумышленником. Центр жалоб на интернет-преступления ФБР заявил, что атаки BEC составили большинство инцидентов, зарегистрированных в 2021 году, на которые приходится 19 инцидентов.954 жалобы и убытки на сумму около 2,4 миллиарда долларов.

Одним из типов китобойной атаки является компрометация деловой электронной почты (BEC), когда злоумышленник нацелен на определенных сотрудников, которые имеют возможность авторизовать финансовые транзакции, чтобы обманным путем заставить их перевести деньги на счет, контролируемый злоумышленником. Центр жалоб на интернет-преступления ФБР заявил, что атаки BEC составили большинство инцидентов, зарегистрированных в 2021 году, на которые приходится 19 инцидентов.954 жалобы и убытки на сумму около 2,4 миллиарда долларов.

Любой веб-сайт, управляемый базой данных, — а таких веб-сайтов большинство — подвержен атакам с внедрением кода SQL. SQL-запрос — это запрос на выполнение некоторого действия с базой данных, и тщательно сконструированный вредоносный запрос может создавать, изменять или удалять данные, хранящиеся в базе данных, а также считывать и извлекать такие данные, как интеллектуальная собственность, личная информация клиентов, административные учетные данные или сведения о частном бизнесе. SQL-инъекция занимает третье место в списке самых опасных уязвимостей 2022 года, составленном Common Weakness Enumeration (CWE) Top 25, и продолжает оставаться распространенным вектором атак. PrestaShop, разработчик программного обеспечения для электронной коммерции, используемого примерно 300 000 интернет-магазинов, недавно предупредил пользователей о необходимости немедленного обновления до последней версии программного обеспечения, поскольку некоторые более ранние версии уязвимы для атак путем внедрения SQL-кода, которые позволяют злоумышленнику украсть данные кредитных карт клиентов.

SQL-инъекция занимает третье место в списке самых опасных уязвимостей 2022 года, составленном Common Weakness Enumeration (CWE) Top 25, и продолжает оставаться распространенным вектором атак. PrestaShop, разработчик программного обеспечения для электронной коммерции, используемого примерно 300 000 интернет-магазинов, недавно предупредил пользователей о необходимости немедленного обновления до последней версии программного обеспечения, поскольку некоторые более ранние версии уязвимы для атак путем внедрения SQL-кода, которые позволяют злоумышленнику украсть данные кредитных карт клиентов.

Это еще один тип атаки с внедрением, при котором злоумышленник внедряет данные, например вредоносный скрипт, в контент с веб-сайтов, которым доверяют. Атаки с использованием межсайтовых сценариев (XSS) могут происходить, когда ненадежному источнику разрешено внедрять свой собственный код в веб-приложение, и этот вредоносный код включается в динамический контент, доставляемый в браузер жертвы. Это позволяет злоумышленнику выполнять вредоносные сценарии, написанные на различных языках, таких как JavaScript, Java, Ajax, Flash и HTML, в браузере другого пользователя.

Это позволяет злоумышленнику выполнять вредоносные сценарии, написанные на различных языках, таких как JavaScript, Java, Ajax, Flash и HTML, в браузере другого пользователя.

XSS позволяет злоумышленнику украсть файлы cookie сеанса, позволяя злоумышленнику притворяться пользователем, но его также можно использовать для распространения вредоносных программ, порчи веб-сайтов, создания хаоса в социальных сетях, фишинга для получения учетных данных и — в сочетании с методами социальной инженерии — совершения более опасных атак. XSS был постоянным вектором атаки, используемым хакерами, заняв второе место в рейтинге CWE Top 25 в 2022 году.

8. Атака «человек посередине» Атака «человек посередине» (MiTM) — это когда злоумышленники тайно перехватывают и передают сообщения между двумя сторонами, которые считают, что общаются друг с другом напрямую, но на самом деле злоумышленники вмешиваются в онлайн-разговор. Злоумышленники могут читать, копировать или изменять сообщения, прежде чем переслать их ничего не подозревающему получателю, и все это в режиме реального времени. Успешная атака MiTM может позволить хакерам захватывать или манипулировать конфиденциальной личной информацией, такой как учетные данные для входа в систему, детали транзакций и номера кредитных карт.

Успешная атака MiTM может позволить хакерам захватывать или манипулировать конфиденциальной личной информацией, такой как учетные данные для входа в систему, детали транзакций и номера кредитных карт.

URL — это уникальный идентификатор, используемый для поиска ресурса в Интернете и сообщающий веб-браузеру, как и где его получить. Хакерам легко изменить URL-адрес, чтобы попытаться получить доступ к информации или ресурсам, к которым у них не должно быть доступа. Например, если хакер входит в свою учетную запись на сайте awebsite.com и может просмотреть настройки своей учетной записи по адресу https://www.awebsite.com/acount?user=2748, он может легко изменить этот URL-адрес на https://www.awebsite.com/acount?user=1733, чтобы узнать, может ли он получить доступ к настройкам учетной записи пользователя 1733. пользовательский ввод, то хакер может просмотреть настройки учетной записи пользователя 1733 и, возможно, любого другого пользователя.

Этот тип атаки используется для сбора конфиденциальной информации, такой как имена пользователей, файлы и данные базы данных, или для доступа к административным страницам, которые используются для управления всем сайтом. Если злоумышленнику удается получить доступ к привилегированным ресурсам посредством манипулирования URL-адресами, это называется небезопасной прямой ссылкой на объект .

10. Подмена DNSХакеры уже давно используют небезопасный характер DNS для перезаписи сохраненных IP-адресов на DNS-серверах и преобразователях поддельными записями, поэтому жертвы перенаправляются на контролируемый хакерами веб-сайт вместо законного. Эти поддельные сайты выглядят точно так же, как сайт, который пользователь ожидал посетить, поэтому они не вызывают подозрений, когда их просят ввести учетные данные для входа на сайт, который, по их мнению, является подлинным.

11. Ботнет Ботнет представляет собой набор компьютеров и устройств, подключенных к Интернету, которые заражены и удаленно контролируются киберпреступниками. Уязвимые устройства IoT также используются для увеличения размера и мощности ботнетов. Они часто используются для рассылки спама по электронной почте, участия в кампаниях по мошенничеству с кликами и создания вредоносного трафика для DDoS-атак. Например, ботнет Meris запускает DDoS-атаку примерно на 50 различных веб-сайтов и приложений каждый день, запустив одни из самых крупных HTTP-атак за всю историю. Целью создания ботнета является заражение как можно большего числа подключенных устройств и использование вычислительной мощности и ресурсов этих устройств для автоматизации и усиления вредоносных действий.

Уязвимые устройства IoT также используются для увеличения размера и мощности ботнетов. Они часто используются для рассылки спама по электронной почте, участия в кампаниях по мошенничеству с кликами и создания вредоносного трафика для DDoS-атак. Например, ботнет Meris запускает DDoS-атаку примерно на 50 различных веб-сайтов и приложений каждый день, запустив одни из самых крупных HTTP-атак за всю историю. Целью создания ботнета является заражение как можно большего числа подключенных устройств и использование вычислительной мощности и ресурсов этих устройств для автоматизации и усиления вредоносных действий.

При атаке drive-by злоумышленник встраивает вредоносный код в законный, но небезопасный веб-сайт, поэтому, когда кто-либо посещает сайт, код автоматически выполняется и заражает его устройство без какого-либо вмешательства со стороны посетителя. Поскольку пользователям трудно идентифицировать этот тип взломанного веб-сайта, это очень эффективный способ установить вредоносное ПО на устройство. Кибер-злоумышленники усовершенствовали эту случайную атаку, определив сайты, которые часто посещают пользователи, которых они хотят атаковать, например, сотрудников конкретной организации или даже целого сектора, такого как оборона, финансы или здравоохранение. это называется атака водопоя . Поскольку жертва доверяет сайту, вредоносное ПО может быть даже скрыто в файле, который они намеренно скачивают с сайта. Вредоносная программа часто представляет собой троянскую программу удаленного доступа, предоставляющую злоумышленнику удаленный доступ к целевой системе.

Кибер-злоумышленники усовершенствовали эту случайную атаку, определив сайты, которые часто посещают пользователи, которых они хотят атаковать, например, сотрудников конкретной организации или даже целого сектора, такого как оборона, финансы или здравоохранение. это называется атака водопоя . Поскольку жертва доверяет сайту, вредоносное ПО может быть даже скрыто в файле, который они намеренно скачивают с сайта. Вредоносная программа часто представляет собой троянскую программу удаленного доступа, предоставляющую злоумышленнику удаленный доступ к целевой системе.

Сотрудники и подрядчики имеют законный доступ к системам организации, и некоторые из них имеют глубокое понимание ее защиты от кибербезопасности. Это можно использовать для получения доступа к ограниченным ресурсам, внесения изменений в конфигурацию системы или установки вредоносных программ. Широко распространено мнение, что количество атак со стороны злонамеренных инсайдеров превышает количество атак, вызванных другими источниками, но исследование в «Отчете Verizon о расследованиях утечек данных за 2022 год» показывает, что 80% утечек вызваны внешними по отношению к организации лицами. Однако некоторые из крупнейших утечек данных были совершены инсайдерами, имеющими доступ к привилегированным учетным записям. Например, Эдвард Сноуден, подрядчик Агентства национальной безопасности с административным доступом к учетной записи, стоял за одной из крупнейших утечек секретной информации в истории США.

Однако некоторые из крупнейших утечек данных были совершены инсайдерами, имеющими доступ к привилегированным учетным записям. Например, Эдвард Сноуден, подрядчик Агентства национальной безопасности с административным доступом к учетной записи, стоял за одной из крупнейших утечек секретной информации в истории США.

Чем больше людей и устройств объединяет сеть, тем выше ценность сети, что затрудняет повышение стоимости атаки до точки, при которой хакеры сдаются. Закон Меткалфа утверждает, что ценность сети пропорциональна квадрату подключенных к ней пользователей. Таким образом, группы безопасности должны признать, что их сети будут подвергаться постоянным атакам, но, понимая, как работают различные типы кибератак, можно внедрить смягчающие меры и стратегии, чтобы свести к минимуму ущерб, который они могут нанести. Вот основные моменты, о которых следует помнить:

- Хакерам, конечно, сначала нужно закрепиться в сети, прежде чем они смогут достичь своих целей, поэтому им нужно найти и использовать одну или несколько уязвимостей или слабых мест в ИТ-инфраструктуре своей жертвы.

- Уязвимости связаны либо с людьми, либо с технологиями, и, согласно недавнему отчету IBM «Cyber Security Intelligence Index», человеческая ошибка была основной причиной 95% всех нарушений. Ошибки могут быть как непреднамеренными действиями, так и бездействием, от загрузки вложения, зараженного вредоносным ПО, до неиспользования надежного пароля. Это делает обучение по вопросам безопасности главным приоритетом в борьбе с кибератаками, а поскольку методы атак постоянно развиваются, обучение также необходимо постоянно обновлять, чтобы пользователи были предупреждены о последних типах атак. Кампания по моделированию кибератак может оценить уровень киберосведомленности среди сотрудников с дополнительным обучением там, где есть очевидные недостатки.

- Хотя пользователи, заботящиеся о безопасности, могут снизить вероятность успеха большинства кибератак, стратегия глубокоэшелонированной защиты также важна. Их следует регулярно тестировать с помощью оценки уязвимостей и тестов на проникновение, чтобы проверить наличие уязвимых мест безопасности в операционных системах и приложениях, которые они запускают.

- Сквозное шифрование по всей сети не позволяет многим атакам успешно извлечь ценные данные, даже если им удается взломать защиту периметра.

- Чтобы справиться с эксплойтами нулевого дня, когда киберпреступники обнаруживают и используют ранее неизвестную уязвимость до того, как станет доступно исправление, предприятиям необходимо рассмотреть возможность добавления обезвреживания и реконструкции контента в свои средства предотвращения угроз, поскольку предполагается, что весь контент является вредоносным, поэтому нет необходимости пытаться обнаруживать постоянно меняющиеся функции вредоносных программ.

- Наконец, группам безопасности необходимо активно отслеживать всю ИТ-среду на наличие признаков подозрительной или ненадлежащей активности, чтобы обнаруживать кибератаки как можно раньше — сегментация сети создает более устойчивую сеть, способную обнаруживать, изолировать и пресекать атаки. И, конечно же, должен быть хорошо отрепетированный план реагирования в случае обнаружения атаки.

Стратегии и бюджеты безопасности должны предусматривать возможность адаптации и развертывания новых элементов управления безопасностью, если подключенный мир собирается выжить в нескончаемой битве против кибератак.

Следующие шагиПроблемы кибербезопасности удаленной работы и способы их решения

Как выполнить оценку риска кибербезопасности

Сертификатыпо кибербезопасности для продвижения по карьерной лестнице

Каково будущее кибербезопасности?

Как предотвратить внедрение процесса и смягчить его последствия

Последний раз это было опубликовано в августе 2022 г.

Копать глубже об угрозах и уязвимостяхсмишинг (SMS-фишинг)

Автор: Кинза Ясар8 книг по кибербезопасности, которые стоит прочитать в 2023 году

Автор: Сара Амслерчеловек в браузере (MitB)

Автор: Александр ГиллисИзвлеченные уроки и планы на будущее — вопросы безопасности в канале

Автор: Нил Лэнгридж

- Введение в smartNIC и их преимущества

SmartNIC разгружают задачи обработки пакетов с ЦП сервера, высвобождая ресурсы для производительности приложений.

Они могут запускать пакет…

Они могут запускать пакет… - IOTech Edge Connect освобождает данные от заводских устройств

Компания IOTech разработала Edge Connect для сбора данных от операционных технологий и отправки их в ИТ-системы, которые отслеживают и контролируют …

- 5 методов устранения проблем с сетью в Linux и Windows

Отладку проблемы с сетью следует начинать с устранения основных неполадок. Если это не поможет, администраторы должны проверить, проверить и …

- Отсутствие соглашения о правилах ИИ в США и ЕС дает Китаю преимущество

В то время как ЕС и Китай предложили правила ИИ, США продолжают применять подход невмешательства к регулированию, который может повлиять на их …

- США балансируют между дипломатией и безопасностью с Китаем

На фоне переговоров о дальнейшем введении экспортного контроля в отношении Китая представители администрации подтвердили желание президента Байдена ввести .

..

.. - Напряженность в отношениях с ЕС растет из-за Закона о цифровых рынках и технической политики

члена Конгресса хотят, чтобы администрация Байдена выступила против ЕС по поводу технологической политики, направленной против американского бизнеса.

- Увеличьте срок службы ПК с помощью эффективного управления жизненным циклом ПК

Когда ИТ-отделы устанавливают политику жизненного цикла для ПК и настольных компьютеров, им необходимо установить продолжительность жизни ПК для групп пользователей. …

- Оценка вариантов поддержки AppleCare Professional

AppleCare+ — не единственный вариант покрытия и поддержки, который предлагает Apple. ИТ-специалистам следует рассмотреть различные варианты AppleCare Professional …

- Роль шифрования файлов и папок Mac для бизнеса

ИТ-администраторы могут включить утилиту Mac FileVault для бизнес-файлов и данных, чтобы обеспечить дополнительный уровень безопасности и .

..

..

- Навигация по проблемам выставления счетов за использование нескольких облаков

Отслеживание облачных счетов из нескольких облаков или учетных записей может быть сложным. Узнайте, как идентифицировать мультиоблачный биллинг …

- 5 лучших практик оптимизации затрат Google Cloud

Стоимость всегда является главным приоритетом для предприятий. Для тех, кто рассматривает Google Cloud или текущих пользователей, откройте для себя эти оптимизации …

- Как создавать моментальные снимки Amazon EBS и управлять ими через интерфейс командной строки AWS

Моментальные снимки

EBS являются важной частью любой стратегии резервного копирования и восстановления данных в развертываниях на основе EC2. Ознакомьтесь с тем, как …

- Будущие киберугрозы: четыре «всадника апокалипсиса»

Как справляться с новыми угрозами безопасности от глубокого подделки людей до прекращения безопасного шифрования

- Как центры обработки данных могут избежать повышения цен и удержать больше клиентов

Наиболее многообещающие стратегии обеспечения минимального роста цен для клиентов требуют, чтобы операторы начали анализировать свой подход .