Секретный интернет: что такое Даркнет и что там происходит?

20.08.2021

Каждый пользователь интернета хоть раз слышал о Даркнете и темных делах, которые там происходят. Но так ли страшна эта сторона сети и кто ее использует? Давайте разбираться.

Интернет условно можно разделить на три слоя:

— Видимая сеть (индексируемая сеть, индексируемый веб) — часть сети на поверхности: сайты можно найти по запросу в поисковой системе, они открыты для всех людей и имеют простые понятные адреса;

— Глубокая сеть (Deep Web, Глубокий интернет, Невидимая сеть) — часть интернет-ресурсов скрытых от поисковых машин. Владельцы таких сайтов отказываются от индексации поисковыми системами, запароливают доступ к сайту или не связывают гиперссылками страницы. Робот поисковой системы не может индексировать сайты и страницы;

— Даркнет (Dark Net, Тёмная сеть, Скрытая сеть) — часть скрытого интернета, которая не видна поисковым машинам и обычным пользователям. Сеть создана анонимной для отсутствия цензуры и запретов.

Сеть создана анонимной для отсутствия цензуры и запретов.

Даркнет имеет много разных названий — «Тёмный веб», «Теневая сеть», «Скрытый веб» и другие. Отчасти эти названия отражают суть этого понятия, ведь на сайты Даркнета нельзя попасть через обычный браузер или найти через поисковик Google. Не стоит путать Даркнет и Глубокую сеть — на сайты Глубокой сети можно зайти через обычный браузер по паролю или специальной ссылке.

Смысл Тёмной сети в анонимности, но сама по себе сеть не гарантирует анонимности, а только дает инструменты. Пользователь точно так же, как и в обычном сегменте интернета, может скачать вирус, открыть данные о себе. Важно помнить, что анонимность и безопасность в Даркнете — ложное ощущение. От киберпреступлений на темной стороне интернета вас никто не защитит.

Как устроен и работает Даркнет?

В 1995 году Военно-морские силы США начали разработку технологии для анонимной передачи зашифрованных данных. Так появилась технология «луковой маршрутизации» (The Onion Router). Данные «оборачивают» в слои шифрования, которые проходят через узлы передачи данных. Каждый узел «снимает» слой шифрования и узнает, куда дальше отправить данные.

Данные «оборачивают» в слои шифрования, которые проходят через узлы передачи данных. Каждый узел «снимает» слой шифрования и узнает, куда дальше отправить данные.

В 2000 году исходный код выложили в свободный доступ, и в течение нескольких лет разворачивали узлы. В 2008 году впервые появился браузер Tor с встроенной «луковой маршрутизацией» второго поколения. Технология реализована через систему прокси-серверов, устанавливающих анонимное сетевое соединение.

Большинство сайтов Даркнета находятся на псевдо-домене .onion и имеют длинный адрес состоящий из набора букв и цифр. Некоторые имеют зашифрованное название компании или ресурса, как зеркала Facebook и BBC.

В Дарквебе есть свои поисковые системы, не отслеживающие трафик. Есть также своя «википедия», которая называется Hidden Wiki. Это не энциклопедия, а скорее каталог ссылок на различные сайты. Дело в том, что сайты в Даркнете размещают на виртуальных хостингах и часто меняют их для анонимности. Поэтому, чтобы посетить определенный сайт, придется иметь точный адрес. Тут и помогают подобные сайты-каталоги.

Тут и помогают подобные сайты-каталоги.

Кто и для чего использует Даркнет?

Даркнет заработал себе славу сети для преступников. Однако, Даркнет всего лишь пространство для данных и общения без «зоркого глаза» правительственных структур. Преступления совершают конкретные люди, скрытые за никами и аватарками.

Изначально в Тёмной сети общались журналисты и информаторы, а также преследуемые властями люди, которые пытались избежать политических репрессий. Здесь также функционируют сайты, поддавшиеся цензуре в некоторых странах. Например, в зеркало сайта международной новостной службы BBC, созданный для обхода цензуры в таких странах как Иран, Китай, Вьетнам и другие. В Даркнете можно найти вполне законные и легальные произведения искусства, фотографии и другие вещи, которые попали под цензуру.

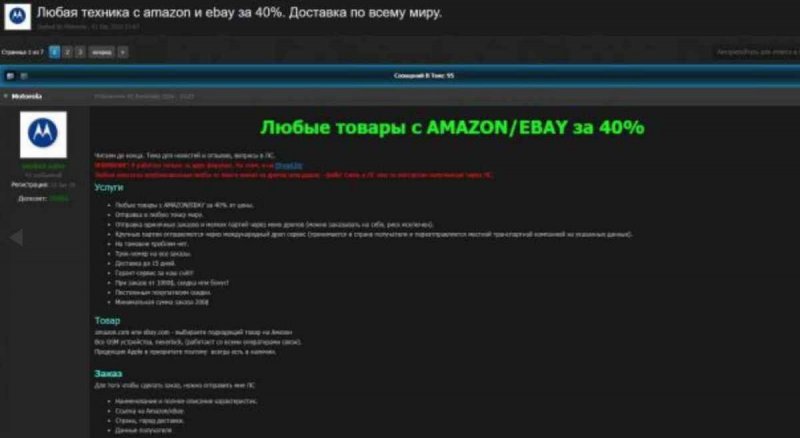

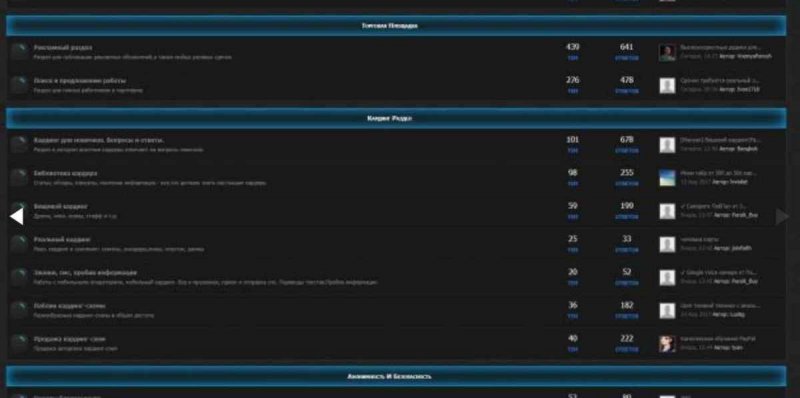

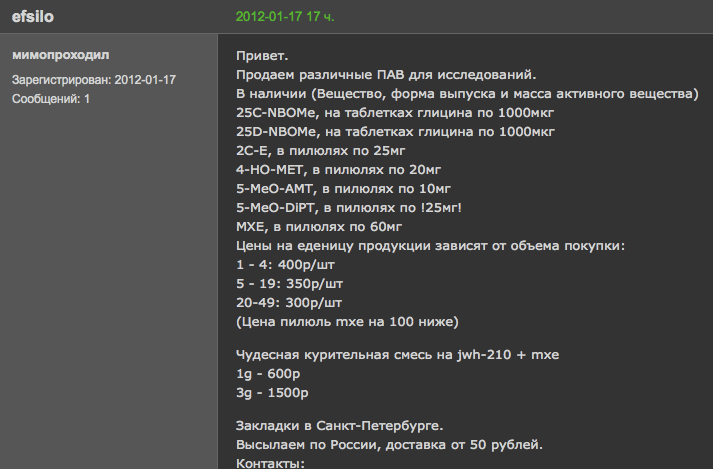

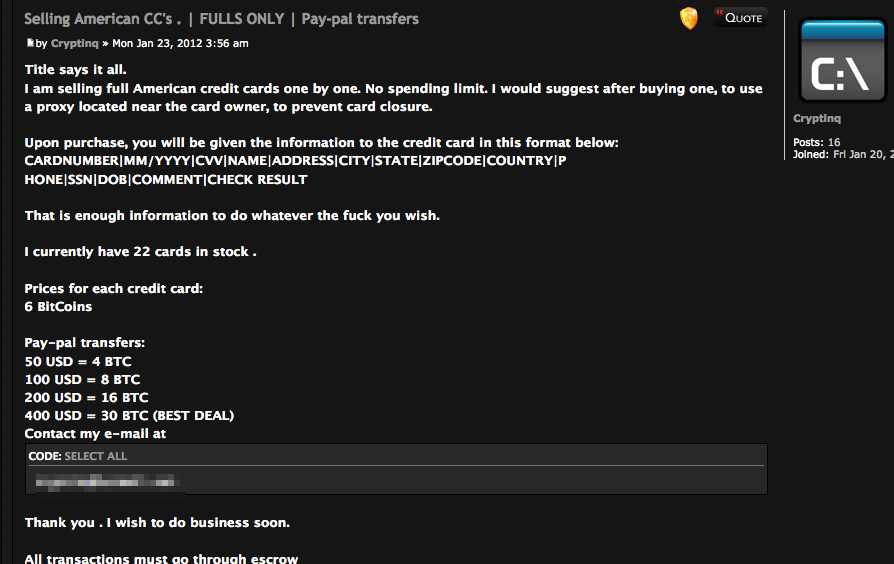

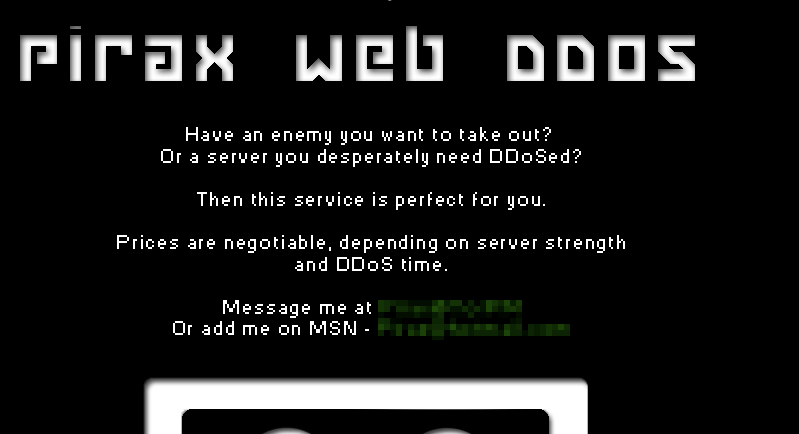

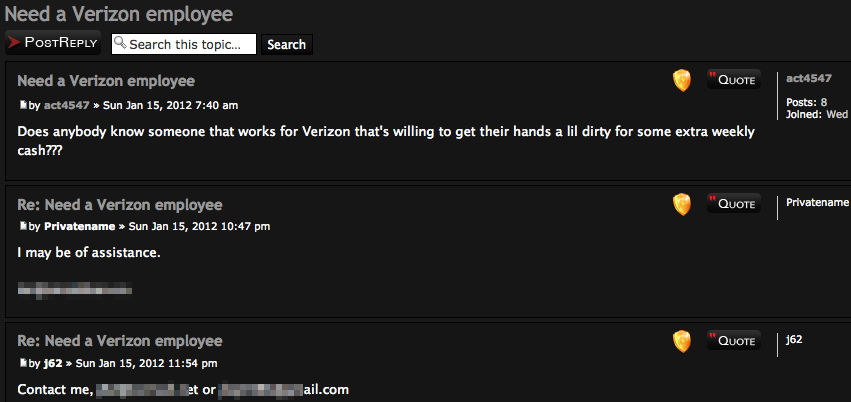

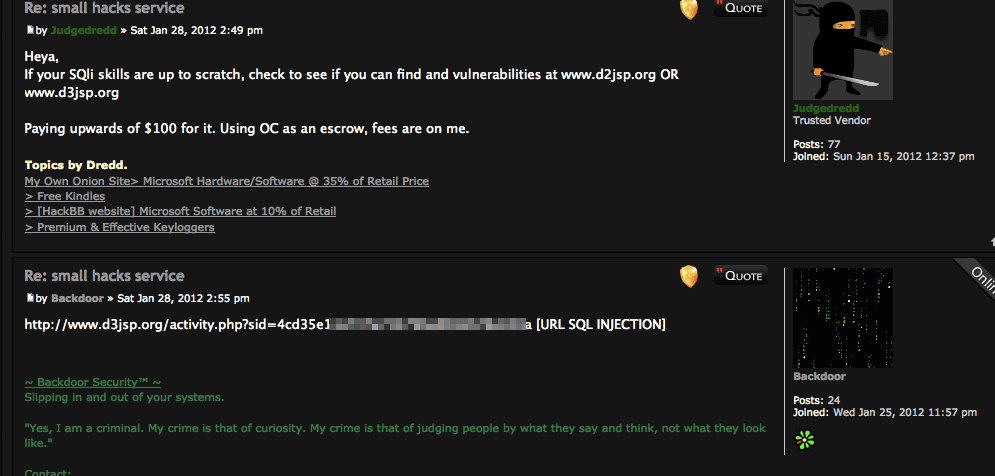

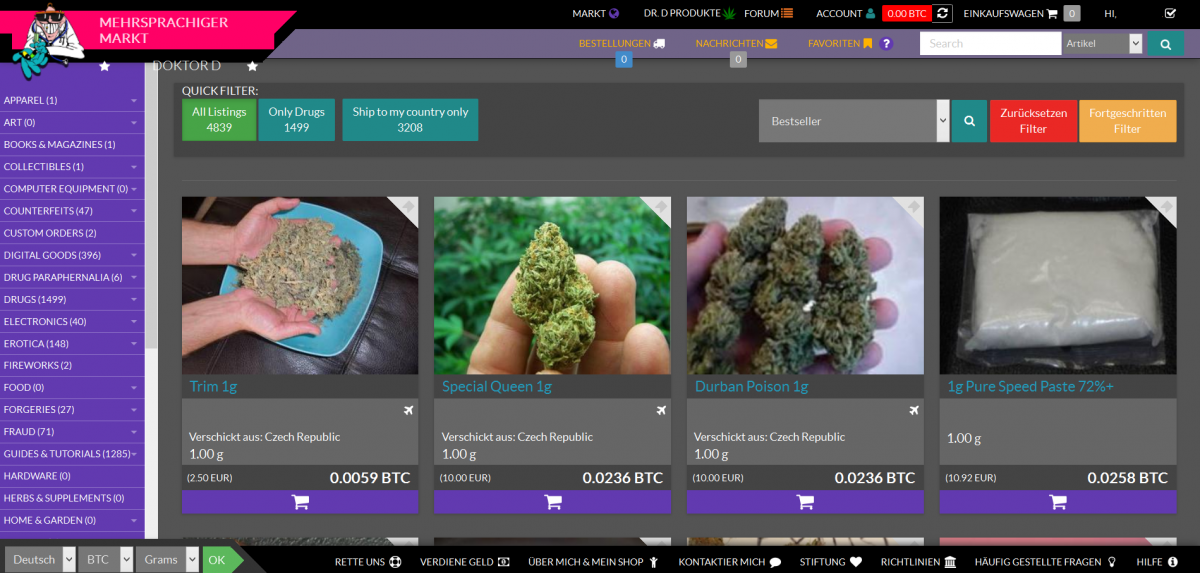

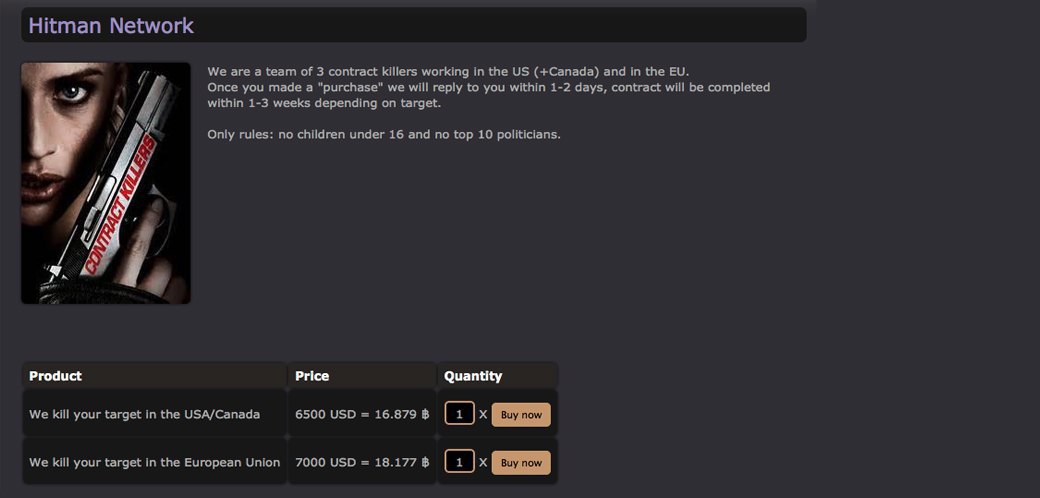

Основной массив сайтов в Даркнете условно можно разделить на два типа: сайты, форумы без цензуры и интернет-магазины, которые чаще всего продают незаконные товары: наркотики, оружие, детскую порнографию, программы для кибершпионажа. С развитием Биткоина и криптовалют, пользователям стало проще рассчитываться между собой, поскольку такие операции анонимны. Незаконные сделки стали проще и безопасней.

С развитием Биткоина и криптовалют, пользователям стало проще рассчитываться между собой, поскольку такие операции анонимны. Незаконные сделки стали проще и безопасней.

В Даркнете не действует авторское право, так что там часто распространяют фильмы, книги, программное обеспечение и другие объекты авторского права без согласия правообладателя. Компания Microsoft утверждает, что Даркнет стал основной помехой на пути становления и разработки DRM-технологий, которые программным методом контролируют или ограничивают действия с контентом.

Опасности Даркнета

— Высокая анонимность в Даркнете часто дает чувство безнаказанности.

В Даркнете нет цензуры и правил, но если пользователь нарушает закон страны, в которой живет, — это подпадает под административный или уголовный кодекс. Если такого пользователя поймают, то он предстанет перед судом, как за преступления в офлайне. Важно помнить, что таких преступников тоже ловят: в 2017 году поймали создателя крупнейшего сайта с детской порнографией Elysium, а в 2013 — создателя крупнейшего интернет-магазина наркотиков Silk Road.

— В Даркнете можно стать жертвой хакера.

В этой сети продают данные: личные данные людей, номера карт, доступы к сервисам, номера страховок и другое. При этом, можно стать жертвой предприимчивых хакеров: вас могут взломать и нанести вред компьютеру, украсть данные. С помощью данных легко получить доступ к счетам, и украсть деньги быстро и незаметно.

— Покупать что-то в Даркнете не то же самое, что покупать в обычном интернет-магазине

Большинство вещей, которые продаются в Даркнете незаконны, а продавцы скрываются под ником и аватаром. Можно просто перевести деньги и не получить ничего, кроме потерянного времени и средств. Продавцы в таких ситуациях просто пропадают. Конечно, можно пожаловаться на продавца модератору ресурса, но вряд ли, это даст хоть какие-то плоды.

— Если вы «забредёте» не туда, велика вероятность получить дозу шокирующего контента

В скрытой сети не существует цензуры: там можно найти видео и фото убийств, изнасилований, пыток или их подробные описания. Зрителям доступны извращения на любой вкус. Пользователь может увидеть подобный контент, посетив сайт или ветку форума по ошибке или просто из любопытства.

Зрителям доступны извращения на любой вкус. Пользователь может увидеть подобный контент, посетив сайт или ветку форума по ошибке или просто из любопытства.

— В Даркнете можно стать жертвой психопата

Отсутствие цензуры и ощущение вседозволенности привлекают многих психически нездоровых людей. В Даркнете легко можно наткнуться на психопатов и социопатов, которые ищут себе легких жертв. Поскольку общение анонимное, можно стать жертвой психологического насилия. Особенно чувствительных пользователей могут довести до самоубийства.

Tor и «теневой Интернет»: секреты темной стороны Интернета

Tor и «теневой Интернет»: секреты темной стороны Интернета

«

Теневой Интернет» (или «Невидимый Интернет») находится на подъеме. Люди любопытны по своей натуре, а потому все больше и больше Интернет-пользователей идут на его «темную сторону». Каждый знает, что Интернет – это бесконечный источник информации, а такие поисковики как Google, Yahoo и Bing могут утолить нашу жажду в информации с помощью всего нескольких ключевых слов, в результате чего за считанные секунды мы получаем огромные списки информации. Но знаете ли Вы, что большинство из нас имеют доступ всего к 4% «Всемирной паутины»?

Каждый знает, что Интернет – это бесконечный источник информации, а такие поисковики как Google, Yahoo и Bing могут утолить нашу жажду в информации с помощью всего нескольких ключевых слов, в результате чего за считанные секунды мы получаем огромные списки информации. Но знаете ли Вы, что большинство из нас имеют доступ всего к 4% «Всемирной паутины»?

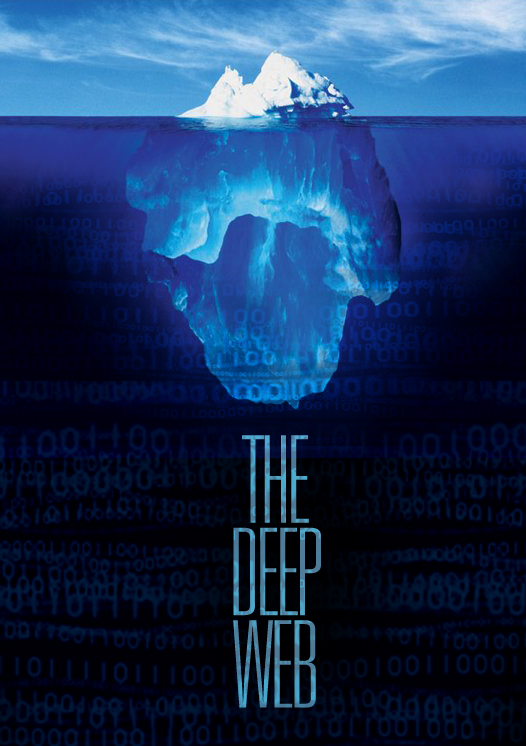

Чтобы понять это, Вам надо

представить весь Интернет в виде айсберга.

Мы знаем только верхушку айсберга: структура «теневого Интернета»

Как мы говорили выше, чтобы лучше понять «теневой Интернет», необходимо представить весь Интернет в виде айсберга, который разделен на пять частей, каждая из которых погружена еще больше, чем предыдущая.

Уровень 1. На верхушке айсберга мы найдем все страницы, к которым мы можем получить доступ с использованием поисковых систем. Эта часть Интернета видима и доступна для «простых смертных», а информация в нем полностью отслеживаема.

Уровень 2. Чуть ниже поверхности воды мы найдем те страницы или сайты, которые не индексируются (другими словами, сайты, которые не видимы в поисковиках) традиционными поисковыми системами (наподобие Google или Yahoo). Таким образом, они доступны только для тех, кто «в курсе» этих сайтов.

Уровень 3. Если мы погружаемся еще глубже в холодную воду, окружающий нас айсберг, то мы можем увидеть информацию (преимущественно, нелегальную), которую очень сложно найти «в открытую».

Уровень 4. По мере нашего приближения к самой нижней точке айсберга, мы сможем найти любой тип нелегального сайта. Большинство из них находятся под мониторингом правительства США (например, веб-сайты детской порнографии).

Уровень 5. Пройдя четыре уровня «теневого Интернета», мы сможем достигнуть самой нижней точки нашего айсберга – самой скрытой части Интернета, известной как “темная сторона Сети” (The Dark Net). Будучи раем для хакеров, эта часть веба основана на наборе частных сетей, доступ к которым может осуществляться только «надежными» пользователями. Это самая темная сторона Интернета: она не подчиняется стандартным протоколам и она небезопасна.

Будучи раем для хакеров, эта часть веба основана на наборе частных сетей, доступ к которым может осуществляться только «надежными» пользователями. Это самая темная сторона Интернета: она не подчиняется стандартным протоколам и она небезопасна.

Tor: Как получить доступ в «теневой Интернет»

Каждый из нас может получить доступ к «теневым» частям «Всемирной паутины», но для этого Вы должны использовать альтернативные поисковые системы. Tor (The Onion Router) – это бесплатная программа, которая была разработана в Исследовательской лаборатории Военно-морских сил США в середине 90-х годов для защиты онлайн-коммуникаций спецслужб США.

Tor имеет многоуровневую структуру (отсюда и его название), которая позволяет пользователю перемещаться в сети, переходя с одного уровня на другой, при этом пользователь защищен шифром, который позволяет скрыть его IP-адрес. Одна из главных отличительных особенностей «теневого Интернета» — это анонимность пользователя.

Действительно ли можно анонимно просматривать веб-страницы?

Эксперты отрасли говорят, что подключение через Tor может быть рискованно. Tor не позволяет пользователю контролировать прокси, к которому он подключается, в результате чего он может столкнуться с атаками типа «man-in-the-middle» и инфекциями JavaScript, которые нарушают конфиденциальность пользователя.

Tor не позволяет пользователю контролировать прокси, к которому он подключается, в результате чего он может столкнуться с атаками типа «man-in-the-middle» и инфекциями JavaScript, которые нарушают конфиденциальность пользователя.

Лучший способ избежать данного типа атак – это контролировать те элементы, которые Вы можете, например: тип операционной системы (Windows, Linux и т.д.), источник соединения, достоверность информации, которой мы обмениваемся и т.д. Организованные преступные группировки остаются анонимными в «теневом Интернете» благодаря их высокому профессиональному уровню и умелой организации.

Хотя мир «теневого Интернета» кажется очень увлекательным, мы должны принимать во внимание широкий спектр опасностей, с которыми мы можем там столкнуться.

Оригинал статьи: Tor and the Deep Web: Secrets from the Dark Side of the Internet

Panda Security в России

+7(495)105 94 51, [email protected]

http://www. pandasecurity.com

pandasecurity.com

Dark Netdeep webTorпоисктеневой интернет

Мир сходит с ума и грянет киберапокалипсис. Подпишись на наш Телеграм канал, чтобы узнать первым, как выжить в цифровом кошмаре!

Что такое вредоносное ПО: определение, примеры, обнаружение и восстановление

Функция

Какие существуют типы вредоносных программ? Как вы можете предотвратить, обнаружить или удалить его? У нас есть ответы.

Джош Фрулингер

Соавтор, ОГО |

Джакарин2521 / Саймон2579/ Гетти ИзображенийОпределение вредоносного ПО

Вредоносное ПО, сокращение от вредоносного программного обеспечения, — это общий термин для вирусов, червей, троянов и других вредоносных компьютерных программ, которые хакеры используют для уничтожения и получения доступа к конфиденциальной информации. Как заявляет Microsoft, «[вредоносное ПО] — это универсальный термин для обозначения любого программного обеспечения, предназначенного для нанесения ущерба отдельному компьютеру, серверу или компьютерной сети». Другими словами, программное обеспечение идентифицируется как вредоносное ПО на основе его предполагаемого использования, а не конкретного метода или технологии, использованных для его создания.

Как заявляет Microsoft, «[вредоносное ПО] — это универсальный термин для обозначения любого программного обеспечения, предназначенного для нанесения ущерба отдельному компьютеру, серверу или компьютерной сети». Другими словами, программное обеспечение идентифицируется как вредоносное ПО на основе его предполагаемого использования, а не конкретного метода или технологии, использованных для его создания.

Это означает, что вопрос, скажем, в чем разница между вредоносным ПО и вирусом, немного упускает из виду: вирус — это тип вредоносного ПО, поэтому все вирусы являются вредоносными программами (но не каждое вредоносное ПО является вирусом). .

Типы вредоносных программ

Существует несколько различных способов классификации вредоносных программ; во-первых, тем, как распространяется вредоносное программное обеспечение. Вы, наверное, слышали, что слова вирус, троян, и червь используются взаимозаменяемо, но, как объясняет Symantec, они описывают три слегка различающихся способа, которыми вредоносное ПО может заразить целевые компьютеры:

- Червь – это отдельная вредоносная программа, которая воспроизводит себя и распространяется с компьютера на компьютер.

- Вирус – это фрагмент компьютерного кода, который встраивается в код другой автономной программы, а затем заставляет эту программу предпринимать вредоносные действия и распространяться.

- Троян – это программа, которая не может воспроизводить себя, но маскируется под то, что нужно пользователю, и обманным путем заставляет его активировать ее, чтобы нанести ущерб и распространиться.

Вредоносное ПО также может быть установлено на компьютер «вручную» самими злоумышленниками, либо путем получения физического доступа к компьютеру, либо путем повышения привилегий для получения удаленного доступа администратора.

Еще один способ классифицировать вредоносное ПО по тому, что оно делает после успешного заражения компьютеров жертвы. Вредоносное ПО использует широкий спектр потенциальных методов атаки:

- Шпионское ПО определяется Webroot Cybersecurity как «вредоносное ПО, используемое с целью тайного сбора данных о ничего не подозревающих пользователях».

По сути это отслеживает ваше поведение при использовании компьютера, а также данные, которые вы отправляете и получаете, обычно с целью отправки этой информации третьей стороне. Кейлоггер – это особый вид шпионского ПО, которое записывает все нажатия клавиш пользователем и отлично подходит для кражи паролей.

По сути это отслеживает ваше поведение при использовании компьютера, а также данные, которые вы отправляете и получаете, обычно с целью отправки этой информации третьей стороне. Кейлоггер – это особый вид шпионского ПО, которое записывает все нажатия клавиш пользователем и отлично подходит для кражи паролей. - Руткит — это, как описано в TechTarget, «программа или, чаще, набор программных средств, которые предоставляют злоумышленнику удаленный доступ и контроль над компьютером или другой системой». Он получил свое название, потому что это набор инструментов, которые (как правило, незаконно) получают

- Рекламное ПО — это вредоносное ПО, которое заставляет ваш браузер перенаправлять веб-рекламу, которая часто сама стремится загрузить еще более вредоносное ПО.

Как отмечает The New York Times , рекламное ПО часто использует соблазнительные «бесплатные» программы, такие как игры или расширения для браузера.

Как отмечает The New York Times , рекламное ПО часто использует соблазнительные «бесплатные» программы, такие как игры или расширения для браузера. - Программа-вымогатель – это разновидность вредоносного ПО, которое шифрует файлы на вашем жестком диске и требует оплаты, обычно в биткойнах, в обмен на ключ дешифрования. Несколько громких вспышек вредоносных программ за последние несколько лет, таких как Petya, являются программами-вымогателями. Без ключа расшифровки жертвы математически не могут восстановить доступ к своим файлам. Так называемый scareware — это своего рода теневая версия программы-вымогателя; он утверждает, что взял под свой контроль ваш компьютер и требует выкуп, но на самом деле просто использует уловки, такие как циклы перенаправления браузера, чтобы создать впечатление, будто он нанес больше вреда, чем на самом деле, и, в отличие от программ-вымогателей, может быть относительно легко отключен.

- Криптоджекинг — это еще один способ, которым злоумышленники могут заставить вас предоставить им биткойны, только он работает без вашего ведома.

Вредоносное ПО для майнинга криптовалют заражает ваш компьютер и использует циклы вашего процессора для майнинга биткойнов для получения прибыли злоумышленником. Программное обеспечение для майнинга может работать в фоновом режиме в вашей операционной системе или даже как JavaScript в окне браузера.

Вредоносное ПО для майнинга криптовалют заражает ваш компьютер и использует циклы вашего процессора для майнинга биткойнов для получения прибыли злоумышленником. Программное обеспечение для майнинга может работать в фоновом режиме в вашей операционной системе или даже как JavaScript в окне браузера. - Вредоносная реклама — это использование законной рекламы или рекламных сетей для скрытой доставки вредоносного ПО на компьютеры ничего не подозревающих пользователей. Например, киберпреступник может заплатить за размещение рекламы на законном веб-сайте. Когда пользователь нажимает на объявление, код в объявлении либо перенаправляет его на вредоносный веб-сайт, либо устанавливает вредоносное ПО на его компьютер. В некоторых случаях вредоносное ПО, встроенное в рекламу, может запускаться автоматически без каких-либо действий со стороны пользователя. Этот метод называется «загрузкой с диска».

Любое конкретное вредоносное ПО имеет как способ заражения, так и поведенческую категорию. Так, например, WannaCry — это червь-вымогатель. И конкретная часть вредоносного ПО может иметь разные формы с разными векторами атаки: например, банковское вредоносное ПО Emotet было замечено в дикой природе как троян и червь.

Так, например, WannaCry — это червь-вымогатель. И конкретная часть вредоносного ПО может иметь разные формы с разными векторами атаки: например, банковское вредоносное ПО Emotet было замечено в дикой природе как троян и червь.

Взглянув на 10 основных нарушителей вредоносного ПО по данным Центра интернет-безопасности за июнь 2018 года, вы получите представление о типах вредоносных программ. На сегодняшний день наиболее распространенным вектором заражения является спам по электронной почте, который обманом заставляет пользователей активировать вредоносное ПО в стиле троянов. WannaCry и Emotet являются наиболее распространенными вредоносными программами в списке, но многие другие, включая NanoCore и Gh0st, относятся к категории 9.0013 Трояны удаленного доступа или RAT — по сути, руткиты, которые распространяются подобно троянам. Криптовалютные вредоносные программы, такие как CoinMiner, завершают список.

Как предотвратить вредоносное ПО

Поскольку спам и фишинговая электронная почта являются основным вектором заражения компьютеров вредоносными программами, лучший способ предотвратить вредоносное ПО — убедиться, что ваши почтовые системы надежно заблокированы, а ваши пользователи знают, как обнаружить опасность. Мы рекомендуем сочетать тщательную проверку прикрепленных документов и ограничение потенциально опасного поведения пользователей, а также просто знакомить ваших пользователей с распространенными фишинговыми мошенничествами, чтобы их здравый смысл мог проявиться.

Мы рекомендуем сочетать тщательную проверку прикрепленных документов и ограничение потенциально опасного поведения пользователей, а также просто знакомить ваших пользователей с распространенными фишинговыми мошенничествами, чтобы их здравый смысл мог проявиться.

Что касается более технических профилактических мер, вы можете предпринять ряд шагов, в том числе установить исправление и обновление всех ваших систем, вести инвентаризацию оборудования, чтобы вы знали, что вам нужно защищать, и проводить непрерывную оценку уязвимостей на ваша инфраструктура. Когда дело доходит до атак программ-вымогателей, один из способов быть готовым — всегда делать резервные копии ваших файлов, гарантируя, что вам никогда не придется платить выкуп, чтобы получить их обратно, если ваш жесткий диск зашифрован.

Защита от вредоносных программ

Антивирусное программное обеспечение является наиболее широко известным продуктом в категории продуктов для защиты от вредоносных программ; несмотря на то, что в названии есть слово «вирус», большинство предложений борются со всеми формами вредоносного ПО. Хотя профессионалы в области безопасности считают его устаревшим, он по-прежнему является основой базовой защиты от вредоносных программ. Согласно недавним тестам AV-TEST, лучшее на сегодняшний день антивирусное программное обеспечение принадлежит производителям Лаборатории Касперского, Symantec и Trend Micro.

Хотя профессионалы в области безопасности считают его устаревшим, он по-прежнему является основой базовой защиты от вредоносных программ. Согласно недавним тестам AV-TEST, лучшее на сегодняшний день антивирусное программное обеспечение принадлежит производителям Лаборатории Касперского, Symantec и Trend Micro.

Когда речь идет о более продвинутых корпоративных сетях, Endpoint Security Предложения обеспечивают надежную защиту от вредоносных программ. Они обеспечивают не только обнаружение вредоносного ПО на основе сигнатур, которое вы ожидаете от антивируса, но и антишпионское ПО, персональный брандмауэр, контроль приложений и другие способы предотвращения вторжений на хост. Gartner предлагает список своих лучших решений в этой области, в который входят продукты Cylance, CrowdStrike и Carbon Black.

Как обнаружить вредоносное ПО

Вполне возможно — и даже вероятно — что ваша система в какой-то момент будет заражена вредоносным ПО, несмотря на все ваши усилия. Как вы можете сказать наверняка? 9Обозреватель 0013 CSO Роджер Граймс подробно описал, как диагностировать ваш компьютер на наличие потенциально вредоносного ПО, которое может оказаться полезным.

Как вы можете сказать наверняка? 9Обозреватель 0013 CSO Роджер Граймс подробно описал, как диагностировать ваш компьютер на наличие потенциально вредоносного ПО, которое может оказаться полезным.

Когда вы достигаете уровня корпоративных ИТ-специалистов, вы также можете использовать более продвинутые инструменты наблюдения, чтобы видеть, что происходит в вашей сети, и обнаруживать заражения вредоносным ПО. Большинство форм вредоносного ПО используют сеть для распространения или отправки информации обратно своим контроллерам, поэтому сетевой трафик содержит сигналы заражения вредоносным ПО, которые в противном случае вы могли бы пропустить; Существует широкий спектр инструментов для мониторинга сети по цене от нескольких долларов до нескольких тысяч. Существуют также инструменты SIEM, которые произошли от программ управления журналами; эти инструменты анализируют журналы с различных компьютеров и устройств в вашей инфраструктуре в поисках признаков проблем, включая заражение вредоносным ПО. Поставщики SIEM варьируются от крупных компаний, таких как IBM и HP Enterprise, до более мелких специалистов, таких как Splunk и Alien Vault.

Поставщики SIEM варьируются от крупных компаний, таких как IBM и HP Enterprise, до более мелких специалистов, таких как Splunk и Alien Vault.

Удаление вредоносного ПО

Как удалить вредоносное ПО после заражения — это вопрос на миллион долларов. Удаление вредоносных программ — сложная задача, и метод может варьироваться в зависимости от типа, с которым вы имеете дело. CSO содержит информацию о том, как удалить руткиты, программы-вымогатели и криптоджекинг или иным образом восстановить их. У нас также есть руководство по аудиту вашего реестра Windows, чтобы понять, как двигаться дальше.

Если вы ищете инструменты для очистки вашей системы, у Tech Radar есть хорошая подборка бесплатных предложений, в которой есть как знакомые имена из антивирусного мира, так и новички, такие как Malwarebytes.

Примеры вредоносного ПО

Мы уже обсуждали некоторые из текущих угроз вредоносного ПО, вырисовывающихся сегодня. Но существует длинная, легендарная история вредоносных программ, восходящая к зараженным гибким дискам, которыми обменивались любители Apple II в 1980-х годах, и червю Морриса, распространявшемуся по машинам Unix в 1988 году.

- ILOVEYOU , червь, распространившийся со скоростью лесного пожара в 2000 году и причинивший ущерб на сумму более 15 миллиардов долларов

- SQL Slammer , который остановил интернет-трафик в течение нескольких минут после его первого быстрого распространения в 2003 году

- Conficker , червь, который использовал незакрытые бреши в Windows и использовал различные векторы атак — от внедрения вредоносного кода до фишинговых электронных писем — для взлома паролей и захвата устройств Windows в ботнет.

- Zeus , троянец-кейлоггер конца 00-х годов, нацеленный на банковскую информацию

- КриптоЛокер , первая массовая атака программ-вымогателей, код которой постоянно используется в аналогичных проектах вредоносных программ

- Stuxnet , чрезвычайно сложный червь, который заразил компьютеры по всему миру, но нанес реальный ущерб только в одном месте: на иранском ядерном объекте в Натанзе, где он уничтожил центрифуги по обогащению урана, для чего он был создан спецслужбами США и Израиля

Тенденции вредоносных программ

Вы можете рассчитывать на то, что киберпреступники будут следить за деньгами. Они будут нацеливаться на жертв в зависимости от вероятности успешной доставки своего вредоносного ПО и размера потенциальной выплаты. Если вы посмотрите на тенденции вредоносных программ за последние несколько лет, вы увидите некоторые колебания с точки зрения популярности определенных типов вредоносных программ и наиболее частых жертв — все это обусловлено тем, что, по мнению преступников, будет иметь наибольшую рентабельность инвестиций.

Они будут нацеливаться на жертв в зависимости от вероятности успешной доставки своего вредоносного ПО и размера потенциальной выплаты. Если вы посмотрите на тенденции вредоносных программ за последние несколько лет, вы увидите некоторые колебания с точки зрения популярности определенных типов вредоносных программ и наиболее частых жертв — все это обусловлено тем, что, по мнению преступников, будет иметь наибольшую рентабельность инвестиций.

Недавние отчеты об исследованиях указывают на некоторые интересные изменения в тактике и целях вредоносных программ. Криптомайнеры, которые превзошли программы-вымогатели как наиболее распространенный тип вредоносного ПО, теряют популярность из-за снижения стоимости криптовалюты. Программы-вымогатели становятся более целенаправленными, отходя от дробовика.

Всплеск атак вредоносного ПО на предприятия

Согласно отчету Malwarebytes Labs о состоянии вредоносных программ за 2019 год, в 2018 году количество вредоносных программ, с которыми они столкнулись, увеличилось на 79 процентов по сравнению с 2017 годом. . «Обычно в конце года или квартала мы наблюдаем некоторое увеличение или большое количество обнаружений со стороны потребителей», — говорит Адам Куджава, директор Malwarebytes Labs. «С точки зрения бизнеса он может медленно расти, но, конечно, ничего подобного мы не видели за последние шесть месяцев». Для сравнения, за тот же период число обнаружений среди потребителей снизилось на 3 процента.

. «Обычно в конце года или квартала мы наблюдаем некоторое увеличение или большое количество обнаружений со стороны потребителей», — говорит Адам Куджава, директор Malwarebytes Labs. «С точки зрения бизнеса он может медленно расти, но, конечно, ничего подобного мы не видели за последние шесть месяцев». Для сравнения, за тот же период число обнаружений среди потребителей снизилось на 3 процента.

«Мы заметили, что киберпреступники стремятся отойти от потребителей и вместо этого направить свои действительно тяжелые вещи против бизнеса», — добавляет Куява.

Этот «действительно тяжелый материал» в основном представляет собой старое вредоносное ПО, ориентированное на потребителя, которое «было превращено в оружие», чтобы стать более крупной и универсальной угрозой для бизнеса. Куджава называет Emotet одним из самых значительных. «Это неприятный маленький троянец для кражи информации, который также устанавливает дополнительные вредоносные программы, распространяется в боковом направлении и действует как собственный отправитель спама. Как только он заражает систему, он начинает рассылать электронные письма и пытается заразить других людей».

Как только он заражает систему, он начинает рассылать электронные письма и пытается заразить других людей».

Emotet существует с 2014 года и ориентирован в основном на потребителей. Первоначально он заражал компьютер, пытаясь украсть информацию о финансовой или кредитной карте человека. С тех пор он приобрел новые возможности, вдохновленные или заимствованные из других успешных вредоносных программ, таких как Wannacry или EternalBlue. «Теперь он стал намного более модульным, и мы видим, что он может использовать эти эксплойты для прохождения через корпоративную сеть, тогда как раньше они были ограничены одной конечной точкой», — говорит Куява. «Даже если это небольшая сеть в малом бизнесе, это более пикантно, чем заражение бабушки».

Согласно отчету Global Threat Report: The Year of the Next-Gen Cyberattack от Carbon Black, распространение вредоносного ПО увеличивается. Почти 60% атак вредоносных программ на бизнес в настоящее время предназначены для горизонтального распространения по сети.

Одной из причин всплеска атак вредоносного ПО на бизнес может быть Общий регламент ЕС по защите данных (GDPR). Куява считает, что, возможно, злоумышленники активизировали бизнес-атаки, думая, что после вступления в силу постановления украсть личные и другие данные будет сложнее. Это в сочетании со снижением стоимости криптовалюты и усилением защиты от программ-вымогателей заставило злоумышленников использовать то, что работало в прошлом. «Они всегда [возвращаются к тому, что работает]», — говорит он. «Киберпреступность циклична. Оно всегда возвращается».

Количество атак криптомайнинга снижается

В отчете Malwarebyte Labs отмечается отход от криптомайнинга, начиная со второго квартала 2018 года, в основном из-за снижения стоимости криптовалюты. Тем не менее, количество обнаружений криптомайнинга увеличилось за год на 7 процентов.

Вместо этого киберпреступники обращаются к вредоносным программам для кражи информации, таким как Emotet, чтобы получить прибыль. «В целом кажется, что преступники пришли к единому мнению, что иногда воровать лучше, чем добывать», — говорится в отчете.

«В целом кажется, что преступники пришли к единому мнению, что иногда воровать лучше, чем добывать», — говорится в отчете.

Программы-вымогатели становятся более целенаправленными

Куява отмечает, что малый и средний бизнес (SMB) становится все более популярными целями. Он связывает это с вероятностью получения оплаты за атаки программ-вымогателей — малые и средние предприятия часто не могут позволить себе простои и рассматривают выплату выкупа как самый быстрый способ восстановления. Они также часто являются более мягкими целями, чем крупные предприятия.

Согласно отчету Malwarebytes, в 2018 году количество обнаружений программ-вымогателей во всем мире сократилось на 26 процентов. Однако количество обнаружений программ-вымогателей в компаниях выросло на 28 процентов. Наиболее часто целевыми отраслями были консалтинг, образование, производство и розничная торговля. Куджава считает, что преступники сосредотачиваются на этих отраслях из-за возможности и вероятности выплаты выкупа.

Подробнее о вредоносных программах

- Инопланетное вредоносное ПО представляет растущую угрозу для пользователей мобильного банкинга

- Как группа SilentFade крадет миллионы из рекламных аккаунтов Facebook

- Спустя десятилетие вредоносная программа Qbot Trojan осваивает новые опасные приемы

- Объяснение программы-вымогателя Ryuk: целенаправленная, разрушительно эффективная атака

- Обнаружение вредоносных программ за 9 простых шагов

- Как обнаружить и предотвратить вредоносное ПО для майнинга криптовалют

- 8 типов вредоносных программ и как их распознать

- Заражено вредоносным ПО? Проверьте реестр Windows .

Связанный:

- Вредоносное ПО

- Программы-вымогатели

- Фишинг

- Безопасность

Copyright © 2019 IDG Communications, Inc.

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

Объяснение кейлоггеров: как злоумышленники записывают компьютерные вводы

Функция

Хотя иногда кейлоггеры можно использовать на законных основаниях, обычно они используются для слежки за вами в незаконных целях.

Джош Фрулингер

Соавтор, ОГО |

Что такое кейлоггер?

Кейлоггер — это инструмент, который может записывать и сообщать о действиях пользователя компьютера при его взаимодействии с компьютером. Название представляет собой короткую версию регистратора нажатий клавиш , , и один из основных способов, с помощью которых кейлоггеры отслеживают вас, — это запись того, что вы печатаете, когда вы это печатаете. Но, как вы увидите, кейлоггеры бывают разных типов, и некоторые из них записывают более широкий диапазон входных данных.

Кто-то, наблюдающий за всем, что вы делаете, может показаться жутким, и кейлоггеры часто устанавливаются злоумышленниками для гнусных целей. Но есть законные или, по крайней мере, законные способы использования клавиатурных шпионов, поскольку родители могут использовать их для отслеживания детей в Интернете, а работодатели могут аналогичным образом контролировать своих работников.

Что делает кейлоггер?

Основная функциональность кейлоггера заключается в том, что он записывает то, что вы вводите, и тем или иным образом сообщает эту информацию тому, кто установил его на ваш компьютер. (Мы вернемся к деталям чуть позже.) Поскольку большая часть вашего взаимодействия с компьютером — и с людьми, с которыми вы общаетесь через компьютер, — осуществляется через клавиатуру, диапазон потенциальной информации, которую шпион может получить с помощью этой метод действительно обширен, от паролей и банковской информации до частной переписки.

Некоторые кейлоггеры не ограничиваются только регистрацией нажатий клавиш, записью текста и другими способами. Продвинутые кейлоггеры могут:

- Записывать текст буфера обмена, записывая информацию, которую вы вырезали и вставляли из других документов

- Отслеживание действий, таких как открытие папок, документов и приложений

- Делать и записывать снимки экрана в произвольное время

- Запросить текстовое значение некоторых экранных элементов управления, которые могут быть полезны для получения паролей

Какие типы клавиатурных шпионов существуют и как они работают?

Термин «кейлоггер» охватывает широкий спектр инструментов, некоторые из которых дают одни и те же результаты совершенно разными способами. Мы углубимся в различные типы и немного поговорим о том, как они работают.

Мы углубимся в различные типы и немного поговорим о том, как они работают.

Первая общая категория — это программное обеспечение для кейлоггеров . Это программы, которые живут на вашем устройстве и записывают нажатия клавиш и другие действия.

Возможно, наиболее распространенным типом программного обеспечения для кейлоггеров является кейлоггер пользовательского режима , иногда называемый кейлоггерами уровня API . Эти программы не имеют административных привилегий, но им все же удается перехватывать информацию, передаваемую интерфейсами прикладного программирования (API), которые позволяют различным приложениям получать ввод с клавиатуры. В Microsoft Windows такие кейлоггеры отслеживают функции API GetAsyncKeyState или GetKeyState и используют DLL для записи собранных данных.

Кейлоггеры уровня ядра сложнее создать и установить, но как только они появятся, они проникнут в саму операционную систему, и в результате их будет труднее обнаружить и уничтожить. На другом конце спектра есть экранные скребки, , которые не регистрируют нажатия клавиш, а используют возможности компьютера для записи экранного текста, и кейлоггеры на уровне браузера , которые могут обнаруживать только текст, введенный в форму браузера (но учитывая, насколько большую часть нашей онлайн-жизни происходит в веб-браузере, это все еще довольно опасно).

На другом конце спектра есть экранные скребки, , которые не регистрируют нажатия клавиш, а используют возможности компьютера для записи экранного текста, и кейлоггеры на уровне браузера , которые могут обнаруживать только текст, введенный в форму браузера (но учитывая, насколько большую часть нашей онлайн-жизни происходит в веб-браузере, это все еще довольно опасно).

В дополнение к программному обеспечению для кейлоггеров существует также аппаратное обеспечение для кейлоггеров , в том числе записывающие устройства, которые могут быть установлены в самой проводке клавиатуры, или устройство для кейлоггеров может выглядеть как флэш-накопитель USB и вставляться в порт на ноутбуке. или компьютер. Есть также гаджеты, которые могут записывать Bluetooth-соединение между беспроводной клавиатурой и компьютером.

Одной из особенно эзотерических версий кейлоггера, которая была протестирована в лаборатории, является акустический кейлоггер , который может с невероятной точностью определять, что вы печатаете, просто основываясь на звуке, который ваши пальцы издают при нажатии на клавиши. Значительно проще идея сторонней записи , которая по сути состоит из камеры, тайно направленной на ваш экран и клавиатуру.

Значительно проще идея сторонней записи , которая по сути состоит из камеры, тайно направленной на ваш экран и клавиатуру.

Все эти различные кейлоггеры должны где-то сохранять эти данные; с жесткими дисками, которые намного больше, чем когда-то, обычно нетрудно найти место для их хранения. Программное обеспечение для кейлогинга время от времени отправляет информацию, которую оно собирает через Интернет, обратно тому, кто его контролирует, иногда маскируя данные, чтобы скрыть свою деятельность. Аппаратные кейлоггеры тоже могут это делать, хотя иногда их контроллеры должны физически собирать их.

Прежде чем мы двинемся дальше, мы должны обсудить еще одно различие, которое мы можем провести между различными типами клавиатурных шпионов. Это не о том, как они работают на технической основе; вместо этого речь идет об их законности. Любой из перечисленных выше типов кейлоггеров может быть установлен злоумышленником, который хочет украсть вашу личную информацию или пароли.

Однако, когда владелец устройства устанавливает кейлоггер в своей системе, все становится еще мрачнее. Многие коммерческие кейлоггеры продаются родителям, которые хотят контролировать действия своих детей в Интернете, и это обычно считается законным, если родители владеют отслеживаемыми компьютерами. Кейлоггеры часто встречаются на компьютерах в школе или на работе, и в большинстве юрисдикций в Соединенных Штатах они считаются законными, если используются в законных целях. Другими словами, ваш начальник может использовать данные, собранные с помощью кейлоггера, установленного на вашем рабочем ноутбуке, в качестве доказательства, чтобы уволить вас, если обнаружит, что вы занимаетесь какой-либо несанкционированной деятельностью. Но для них по-прежнему будет незаконным, скажем, собирать ваши банковские пароли, если вам случится войти в свое финансовое учреждение на работе.

Как кейлоггер попадает в вашу систему?

Физический кейлоггер должен быть физически подключен к компьютеру, и поэтому требует прямого доступа, что является сложной задачей, часто выполняемой с помощью методов социальной инженерии или скомпрометированного инсайдера.

Но наиболее распространенным типом незаконного кейлоггера является разновидность программного обеспечения, которое лучше всего можно описать как кейлоггер вредоносное ПО . На самом деле кейлоггеры, поскольку они могут собирать такие прибыльные данные, являются одним из наиболее распространенных полезных нагрузок вредоносных программ, доставляемых червями, вирусами и троянскими программами.

Таким образом, кейлоггер проникает в вашу систему точно так же, как любой другой тип вредоносного ПО проникает в вашу систему, а это означает, что если вы соблюдаете гигиену кибербезопасности, вы должны быть в состоянии держать программное обеспечение кейлоггера в страхе. Для этого вам необходимо:

- Следить за фишинговыми сообщениями, не открывать и не загружать вложения, если вы не совсем уверены, откуда они пришли

- Точно так же не загружайте и не устанавливайте приложения, если они не получены из надежного источника. Это включает в себя панели навигации браузера, которые являются распространенным вектором вредоносного ПО.

- Защитите свой компьютер с помощью обновленного антивирусного программного обеспечения.

Как обнаружить кейлоггер

Как узнать, есть ли в вашей системе кейлоггер? Для аппаратного кейлоггера, конечно, вы должны проверить аппаратное обеспечение. Если к вашему компьютеру подключена флешка или что-то незнакомое, изучите ее. Если вы работаете на корпоративном рабочем столе, время от времени проверяйте заднюю панель, чтобы увидеть, не появилось ли что-то новое и странное.

С помощью программных кейлоггеров есть некоторые признаки, которые вы можете уловить самостоятельно. Кейлоггеры могут иногда снижать производительность сети, создавать необычные сообщения об ошибках и мешать загрузке веб-страниц. Это все особенности вредоносных программ в целом; иногда вы можете просто сказать, что что-то не так с вашим компьютером. Признаки, характерные для кейлоггера, могут включать задержки в движении мыши или нажатии клавиш, когда вводимый текст не появляется на экране так быстро, как должен. На смартфоне вы можете заметить, что скриншоты ухудшаются. (Да, кейлоггеры можно устанавливать на смартфоны, как и любые другие вредоносные программы.)

На смартфоне вы можете заметить, что скриншоты ухудшаются. (Да, кейлоггеры можно устанавливать на смартфоны, как и любые другие вредоносные программы.)

Однако, если подобные видимые проблемы на вашем компьютере вызывает кейлоггер, вероятно, он не очень хорош. Это не означает, что вы никогда не будете заражены кейлоггером, который вызывает эти симптомы — есть много киберпреступников, готовых быстро и грязно обрушить на своих жертв «достаточно хорошее» вредоносное ПО. Но не получайте ложного чувства безопасности только потому, что ваш компьютер работает без сбоев: коммерческий кейлоггер или кейлоггер, внедренный опытным преступником или хакером из государства, может выполнять свою работу в фоновом режиме без вашего ведома. Вот почему хорошее решение для защиты конечных точек имеет ключевое значение: эти платформы ищут код кейлоггера на вашем компьютере и постоянно обновляются с помощью последних сигнатур вредоносных программ, чтобы помочь им обнаружить новые варианты.

Системы сетевой безопасности также играют роль в обнаружении клавиатурных шпионов. Помните, что данные должны каким-то образом вернуться к контроллеру кейлоггера, и обычно они отправляются через Интернет. В то время как многие кейлоггеры делают все возможное, чтобы замаскировать свои данные под обычный интернет-трафик, хорошие инструменты сетевой безопасности могут его обнаружить.

Помните, что данные должны каким-то образом вернуться к контроллеру кейлоггера, и обычно они отправляются через Интернет. В то время как многие кейлоггеры делают все возможное, чтобы замаскировать свои данные под обычный интернет-трафик, хорошие инструменты сетевой безопасности могут его обнаружить.

Тем не менее, вы всегда должны быть готовы к тому, что где-то в вашей системе скрывается кейлоггер. Одним из хороших защитных механизмов против возможного слежения является использование менеджера паролей, который безопасно вводит пароли в окна браузера способами, которые не могут обнаружить большинство кейлоггеров.

Как удалить кейлоггер

Плохая новость заключается в том, что вы, вероятно, не сможете удалить кейлоггер самостоятельно. Вы можете найти некоторые веб-сайты, которые рекомендуют просматривать диспетчер задач вашей операционной системы или список установленных программ и удалять все, что выглядит незнакомым или подозрительным; хотя это не плохая идея, кейлоггер любой степени сложности не будет виден в этих контекстах.

Хорошей новостью является то, что почти все комплекты защиты конечных точек не только обнаруживают, но и удаляют вредоносное ПО. Если вы просматриваете обзоры и рейтинги программного обеспечения для защиты от кейлоггеров, такие как AntiVirus Guide или Best Antivirus Pro, то вы найдете списки мощных поставщиков антивирусов и средств защиты конечных точек, таких как McAfee, Kaspersky, Norton, Bitdefender и т. д. на. Если вы найдете пакет защиты конечных точек, который вам нравится, он почти наверняка справится с работой, когда дело доходит до очистки вашего компьютера от программного обеспечения кейлоггера.

История клавиатурных шпионов: примеры и известные атаки

Самый ранний из известных клавиатурных шпионов фактически появился еще до компьютерной эры. В 1970-х годах советская разведка разработала устройство, которое можно было спрятать в электрической пишущей машинке IBM и отправлять информацию о нажатиях клавиш с помощью радиоимпульсов; они были установлены на пишущих машинках в дипломатических учреждениях США в Москве и Ленинграде.