темный или все же серый интернет?

Даркнет: темный или все же серый интернет?

Securitymedia.org

О «темной стороне интернета» существует множество стереотипов. Самый распространенный – это представление о «темной стороне» как о пристанище наркоторговцев, психопатов и террористов, в котором они анонимны и неуловимы.

Отчасти это действительно так – в даркнете можно встретить множество сайтов, которые эксплуатируют те или иные девиации. Есть и целые маркетплейсы нелегальных товаров. Но все это – только один, довольно несущественный сегмент «темного интернета».

В этой статье рассмотрены основные особенности Даркнета, его содержание и принципы работы. Действительно ли «темный веб» такой темный, и так ли он анонимен на самом деле.

Что такое Darknet

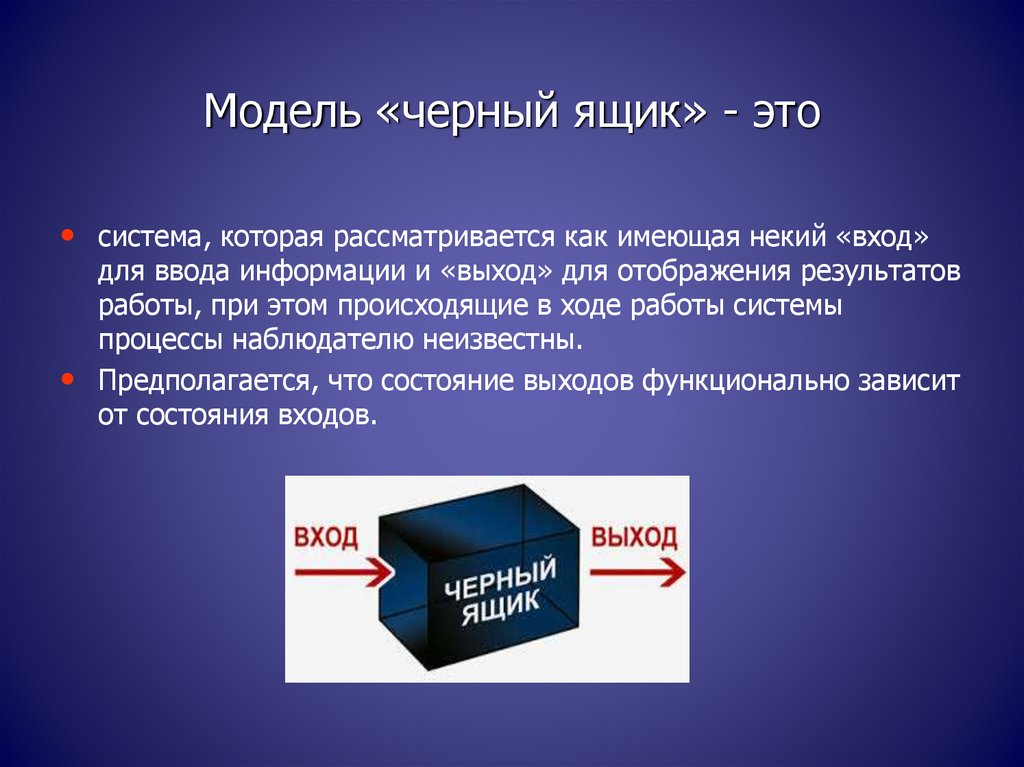

Darknet – это частная сеть, построенная на связи между доверенными участниками (пирами).

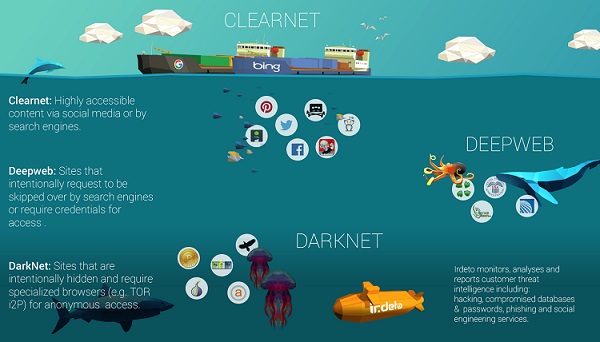

Еще одно распространенное заблуждение – это отождествление понятий Darknet и Deepweb. Дипвеб – это «глубокая сеть», то есть совокупность всех неиндексируемых сайтов.

Получить доступ к даркнет-сети можно с помощью специальных браузеров, ориентированных на работу с этим сегментом. Наибольшей популярностью пользуются Tor и I2P. Они используют несколько слоев шифрования и позиционируются как полностью анонимные.

Анонимность в даркнете

Вопрос приватности в интернете чувствителен для большинства пользователей. Многие позиционируют Даркнет как абсолютно анонимное пространство, где можно делать все что угодно, говорить что угодно, и никто не узнает. И в чистой теории это можно назвать правдой, если закрыть глаза на массу факторов, среди которых можно выделить три базовых:

- Неоднородность.

У даркнета нет единого стандарта, которого придерживаются все сайты. Как и нет гарантий, что в результате серфа пользователь не «поймает» вредоносное ПО.

У даркнета нет единого стандарта, которого придерживаются все сайты. Как и нет гарантий, что в результате серфа пользователь не «поймает» вредоносное ПО. - Огромное количество участников. Если проводить аналогию, то даркнет – это как метро в час-пик. Огромное количество взаимодействующих пользователей, которые анонимны в совокупности и совсем не анонимны при предметном рассмотрении специалистом.

- Потребность в дополнительных методах защиты. Tor обеспечивает высокий уровень защиты, но высокий – не значит абсолютный.

Ситуацию с даркнетом хорошо описывает старый анекдот про Неуловимого Джо, который остается неуловимым только потому что его никто никогда не искал.

Антон КузьминРуководитель Центра предотвращения киберугроз CyberART, ГК Innostage

Даркнет не является таким анонимным, как может показаться. Это связано с последними изменениями в законодательстве РФ.

Так, например, провайдеры обязаны хранить и анализировать трафик пользователей. Трафик хранят, анализируют и классифицируют в соответствии с «законом Яровой». При посещении сайта происходит передача информации об IP-адресе, имени домена, объема трафика и времени подключения. Если передача данных происходит через незащищенный протокол HTTP, то открывается доступ не только к истории запросов, но и к логинам с паролями.

Кроме этого, провайдер обязан быть подключен к СОРМ (т.е. система оперативно-розыскных мероприятий), необходимого для проведения законного перехвата трафика. При использовании VPN или браузера Tor, системы анализа видят трафик, отправленный на определенный адрес или сеть адресов, которые принадлежат конкретному VPN-сервису или сервер Tor.

Современным средствам анализа трафика не составит труда сопоставить объем трафика и его время с трафиком любого сервера, тем самым обнаружить совершенные действия в сети.

Участники, в свою очередь, сохраняют анонимность благодаря организации работы площадок, которые не хранят логи, не отвечают на запросы правоохранительных органов, усложняют собственную инфраструктуру из соображений конспирации и осторожности пользователей, которые включают VPN, не указывают личные данные и т.

п.

Действительно высокий уровень анонимности в данный момент – это привилегия, для обладания которой нужно потратить огромное количество ресурсов. В первую очередь, придется потратить время на приобретение целого ряда компетенций и воспитания внутренней культуры.

Что есть в дарк-интернете

Технически, даркнет мало чем отличается от «белого» интернета: те же маркетплейсы, сайты-визитки, блоги, форумы и другие привычные сайты. Весомое отличие – в содержании этих страниц. Как правило, эти материалы носят общественно порицаемый или уголовно наказуемый характер.

Если говорить в контексте информационной безопасности, то даркнет – это рынок цифровых услуг, только незаконных. К ним можно отнести:

- «Пробивы». Получение информации о человеке из государственных или иных баз данных.

- Взлом. От аккаунта в социальной сети до панели администратора сайта или рабочей учетной записи.

- Торговля базами данных. Огромное количество локальных утечек даже неизвестны компании, которая потеряла данные.

- Условно легальные. Например, поиск сотрудников для того или иного рода деятельности.

И огромное количество других услуг разной степени легальности. Вместе с тем, в даркнете можно встретить вполне безобидные страницы и даже развлекательные проекты. Например, огромную популярность получили «Посылки из даркнета». На таких сайтах можно было приобрести коробку с неизвестным содержимым на разные суммы. В некоторых случаях «коробка» состояла из целого квеста, с поиском по координатам, хождением по заброшенным зданиям и тд. В результате – « зловещий» набор из пластиковой имитации человеческих зубов, противогазов, вымазанных в краске лезвий и флешек с «фотожабами».

Итоги

Для анонимности мало скачать Tor и вбить в браузере «darknet.org». На конфиденциальность пользователя влияет целый ряд факторов, львиная доля из которых не зависят как от самого пользователя.

Расположенная в даркнете информация может быть полезна исследователям тех или иных направлений, но для неподготовленного человека скорее опасна. Запрет многих материалов далеко не всегда имеет политический мотив, в большинстве своем они просто шокирующие или имеют манипулятивный характер.

Использование даркнета как площадки с нулевой цензурой возможно, однако не защитит человека от банальных сетевых троллей, которые широко известны еще со времен первых имиджборд. В условиях абсолютного отсутствия ответственности и условной анонимности никакое обсуждение социально-значимых тем просто невозможно.

Можно сделать вывод о том, что даркнет неоднороден – в сети есть как темные участки с жутким контентом, так и практически легальные страницы с безобидным юмором или обсуждением тех или иных тем.

Секретный интернет: что такое Даркнет и что там происходит?

20.08.2021

Каждый пользователь интернета хоть раз слышал о Даркнете и темных делах, которые там происходят. Но так ли страшна эта сторона сети и кто ее использует? Давайте разбираться.

Но так ли страшна эта сторона сети и кто ее использует? Давайте разбираться.

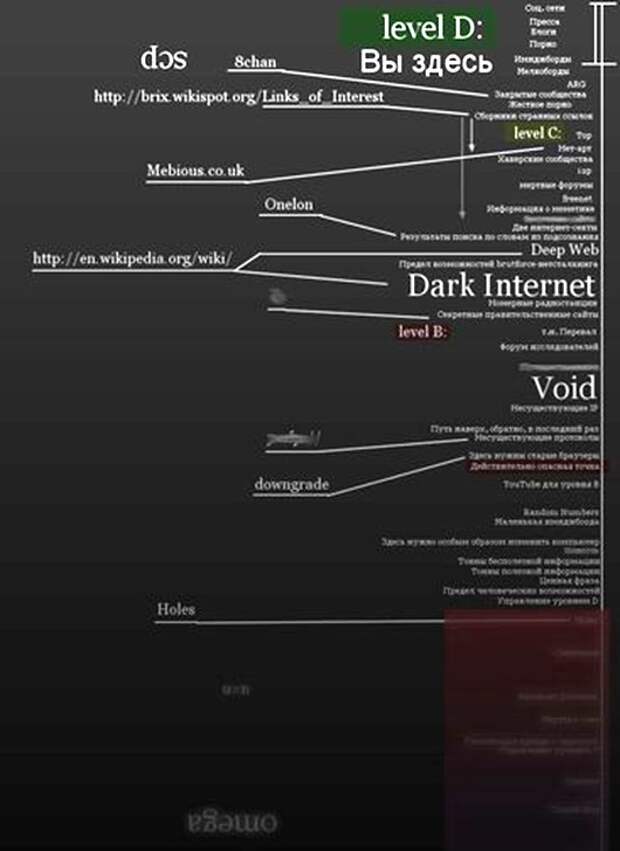

Интернет условно можно разделить на три слоя:

— Видимая сеть (индексируемая сеть, индексируемый веб) — часть сети на поверхности: сайты можно найти по запросу в поисковой системе, они открыты для всех людей и имеют простые понятные адреса;

— Глубокая сеть (Deep Web, Глубокий интернет, Невидимая сеть) — часть интернет-ресурсов скрытых от поисковых машин. Владельцы таких сайтов отказываются от индексации поисковыми системами, запароливают доступ к сайту или не связывают гиперссылками страницы. Робот поисковой системы не может индексировать сайты и страницы;

— Даркнет (Dark Net, Тёмная сеть, Скрытая сеть) — часть скрытого интернета, которая не видна поисковым машинам и обычным пользователям. Сеть создана анонимной для отсутствия цензуры и запретов.

Даркнет имеет много разных названий — «Тёмный веб», «Теневая сеть», «Скрытый веб» и другие. Отчасти эти названия отражают суть этого понятия, ведь на сайты Даркнета нельзя попасть через обычный браузер или найти через поисковик Google. Не стоит путать Даркнет и Глубокую сеть — на сайты Глубокой сети можно зайти через обычный браузер по паролю или специальной ссылке.

Не стоит путать Даркнет и Глубокую сеть — на сайты Глубокой сети можно зайти через обычный браузер по паролю или специальной ссылке.

Смысл Тёмной сети в анонимности, но сама по себе сеть не гарантирует анонимности, а только дает инструменты. Пользователь точно так же, как и в обычном сегменте интернета, может скачать вирус, открыть данные о себе. Важно помнить, что анонимность и безопасность в Даркнете — ложное ощущение. От киберпреступлений на темной стороне интернета вас никто не защитит.

Как устроен и работает Даркнет?

В 1995 году Военно-морские силы США начали разработку технологии для анонимной передачи зашифрованных данных. Так появилась технология «луковой маршрутизации» (The Onion Router). Данные «оборачивают» в слои шифрования, которые проходят через узлы передачи данных. Каждый узел «снимает» слой шифрования и узнает, куда дальше отправить данные.

В 2000 году исходный код выложили в свободный доступ, и в течение нескольких лет разворачивали узлы. В 2008 году впервые появился браузер Tor с встроенной «луковой маршрутизацией» второго поколения. Технология реализована через систему прокси-серверов, устанавливающих анонимное сетевое соединение.

В 2008 году впервые появился браузер Tor с встроенной «луковой маршрутизацией» второго поколения. Технология реализована через систему прокси-серверов, устанавливающих анонимное сетевое соединение.

Большинство сайтов Даркнета находятся на псевдо-домене .onion и имеют длинный адрес состоящий из набора букв и цифр. Некоторые имеют зашифрованное название компании или ресурса, как зеркала Facebook и BBC.

В Дарквебе есть свои поисковые системы, не отслеживающие трафик. Есть также своя «википедия», которая называется Hidden Wiki. Это не энциклопедия, а скорее каталог ссылок на различные сайты. Дело в том, что сайты в Даркнете размещают на виртуальных хостингах и часто меняют их для анонимности. Поэтому, чтобы посетить определенный сайт, придется иметь точный адрес. Тут и помогают подобные сайты-каталоги.

Кто и для чего использует Даркнет?

Даркнет заработал себе славу сети для преступников. Однако, Даркнет всего лишь пространство для данных и общения без «зоркого глаза» правительственных структур. Преступления совершают конкретные люди, скрытые за никами и аватарками.

Преступления совершают конкретные люди, скрытые за никами и аватарками.

Изначально в Тёмной сети общались журналисты и информаторы, а также преследуемые властями люди, которые пытались избежать политических репрессий. Здесь также функционируют сайты, поддавшиеся цензуре в некоторых странах. Например, в зеркало сайта международной новостной службы BBC, созданный для обхода цензуры в таких странах как Иран, Китай, Вьетнам и другие. В Даркнете можно найти вполне законные и легальные произведения искусства, фотографии и другие вещи, которые попали под цензуру.

Основной массив сайтов в Даркнете условно можно разделить на два типа: сайты, форумы без цензуры и интернет-магазины, которые чаще всего продают незаконные товары: наркотики, оружие, детскую порнографию, программы для кибершпионажа. С развитием Биткоина и криптовалют, пользователям стало проще рассчитываться между собой, поскольку такие операции анонимны. Незаконные сделки стали проще и безопасней.

В Даркнете не действует авторское право, так что там часто распространяют фильмы, книги, программное обеспечение и другие объекты авторского права без согласия правообладателя. Компания Microsoft утверждает, что Даркнет стал основной помехой на пути становления и разработки DRM-технологий, которые программным методом контролируют или ограничивают действия с контентом.

Компания Microsoft утверждает, что Даркнет стал основной помехой на пути становления и разработки DRM-технологий, которые программным методом контролируют или ограничивают действия с контентом.

Опасности Даркнета

— Высокая анонимность в Даркнете часто дает чувство безнаказанности.

В Даркнете нет цензуры и правил, но если пользователь нарушает закон страны, в которой живет, — это подпадает под административный или уголовный кодекс. Если такого пользователя поймают, то он предстанет перед судом, как за преступления в офлайне. Важно помнить, что таких преступников тоже ловят: в 2017 году поймали создателя крупнейшего сайта с детской порнографией Elysium, а в 2013 — создателя крупнейшего интернет-магазина наркотиков Silk Road.

— В Даркнете можно стать жертвой хакера.

В этой сети продают данные: личные данные людей, номера карт, доступы к сервисам, номера страховок и другое. При этом, можно стать жертвой предприимчивых хакеров: вас могут взломать и нанести вред компьютеру, украсть данные. С помощью данных легко получить доступ к счетам, и украсть деньги быстро и незаметно.

С помощью данных легко получить доступ к счетам, и украсть деньги быстро и незаметно.

— Покупать что-то в Даркнете не то же самое, что покупать в обычном интернет-магазине

Большинство вещей, которые продаются в Даркнете незаконны, а продавцы скрываются под ником и аватаром. Можно просто перевести деньги и не получить ничего, кроме потерянного времени и средств. Продавцы в таких ситуациях просто пропадают. Конечно, можно пожаловаться на продавца модератору ресурса, но вряд ли, это даст хоть какие-то плоды.

— Если вы «забредёте» не туда, велика вероятность получить дозу шокирующего контента

В скрытой сети не существует цензуры: там можно найти видео и фото убийств, изнасилований, пыток или их подробные описания. Зрителям доступны извращения на любой вкус. Пользователь может увидеть подобный контент, посетив сайт или ветку форума по ошибке или просто из любопытства.

— В Даркнете можно стать жертвой психопата

Отсутствие цензуры и ощущение вседозволенности привлекают многих психически нездоровых людей. В Даркнете легко можно наткнуться на психопатов и социопатов, которые ищут себе легких жертв. Поскольку общение анонимное, можно стать жертвой психологического насилия. Особенно чувствительных пользователей могут довести до самоубийства.

В Даркнете легко можно наткнуться на психопатов и социопатов, которые ищут себе легких жертв. Поскольку общение анонимное, можно стать жертвой психологического насилия. Особенно чувствительных пользователей могут довести до самоубийства.

Быстро развивающаяся гиг-экономика даркнета представляет собой растущую угрозу

В центре внимания ОГО: даркнет

Эксперты заметили резкое увеличение количества объявлений о поиске помощи для наемных хакеров. Вот на что они нацелены и как реагировать на угрозу.

Андрада Фискутеан

ОГО |

ДжоссНату / Getty ImagesВ центре внимания ОГО: даркнет

- Что такое темная сеть? Как получить к нему доступ…

- 10 вещей, которые вы должны знать о темноте…

- Быстро развивающаяся гиг-экономика даркнета — это.

..

.. - Состояние даркнета: выводы…

- Ваши данные продаются в темноте…

Показать больше

«Мне нужен хакер сайта за 2000 долларов», «Взломать этот сайт за 10 тысяч долларов», «Можете ли вы собирать информацию с сайтов наших конкурентов?» или «Можно ли удалять отзывы? Бюджет 300 долларов».

Сообщения, подобные этим, в которых люди пытаются нанять черных шляп, заполонили некоторые из самых активных хакерских форумов в даркнете. Большинство таких сообщений касаются атак на веб-сайты, покупки и продажи клиентских баз данных или получения доступа к корпоративным веб-ресурсам. Большинство людей хотят купить, но некоторые также продают. Как новые, так и опытные киберпреступники рекламируют то, что они могут предложить, демонстрируя свой опыт и готовность нарушать закон.

Исследователи из охранной компании Positive Technologies проанализировали десятку самых известных форумов в темной сети и заявили, что в прошлом году количество подобных сообщений увеличилось. На этих форумах зарегистрировано более восьми миллионов пользователей, которые в общей сложности опубликовали более 80 миллионов сообщений.

На этих форумах зарегистрировано более восьми миллионов пользователей, которые в общей сложности опубликовали более 80 миллионов сообщений.

«Мы рассматривали хакерские сервисы, которые представляли бы угрозу безопасности корпоративных сайтов или веб-приложений, — говорит старший аналитик по информационной безопасности Вадим Соловьев. «Мы заметили всплеск интереса к взлому веб-сайтов».

Роман Санников, директор Insikt Group, Recorded Future, говорит, что его компания также заметила рост такой активности в даркнете. Это началось еще до пандемии, но усилилось по мере того, как все больше сотрудников перешли на удаленную работу.

Взлом обычного веб-сайта обычно стоит менее 10 000 долларов, в то время как пользовательские базы данных стоят от 100 до 20 000 долларов или от 5 до 50 долларов за 1000 записей, говорится в отчете Positive Technologies.

Как всегда, некоторые хакеры, которые предлагают свои навыки, любят хвастаться своей сильной рабочей «этикой». «Предлагаю услугу по целевому взлому интересующих вас ресурсов в сети [.

Подавляющее большинство сообщений, 90%, исходят от людей, заинтересованных в покупке хакерских услуг, а 7% написаны преступниками, рекламирующими то, что они могут сделать. Остальные — на продажу хакерских инструментов и программ (2%) и на поиск сообщников (1%) — людей, готовых поделиться своим опытом с «профессионалами-единомышленниками».

Соловьев говорит, однако, что те 7% постов, предлагающих хакерские услуги, не следует недооценивать, так как трудно понять, сколько клиентов они привлекают. Обычно услуги, предлагаемые на этих форумах, являются узкоспециализированными, говорит он, и мало кто может совмещать различные компетенции. «Если мы говорим о взломе веб-сайтов, некоторые [черные шляпы] умеют взламывать веб-сайты, чтобы получить к ним доступ, в то время как другие знают, что можно сделать с этими доступами», — говорит он.

Запрос на покупку доступа к взломанным веб-сайтам

Санников изRecorded Future соглашается. «Как только люди получают несанкционированный доступ, они часто ничего не делают с этим сами, что выходит за рамки их конкретной области знаний», — говорит он. «Вместо этого они продают доступ другим, которые затем извлекают конфиденциальную информацию, сбрасывают вредоносное ПО, создают ботнет или блокируют системы».

Когда исследователи Positive Technology просматривали объявления, размещенные покупателями, они заметили, что 69% были связаны со взломом веб-сайтов, а 21% были направлены на получение пользовательских или клиентских баз данных от цели — такая информация, по словам Соловьева, обычно интересует конкурентов и спамеров.

Позитивные технологииПредлагаемые услуги по взлому веб-сайтов

Несколько человек, около 4% от общего числа, хотели внедрить вредоносный код на веб-сайты, поведение, которое может быть связано с атаками водопоя или веб-скиммерами. Меньшая группа преступников (3%) искала кого-то, кто хотел бы взломать веб-сайт, чтобы удалить определенные данные, такие как негативные отзывы о компании. Наконец, еще меньший класс постов предлагал на продажу готовые программы и хакерские скрипты.

Меньшая группа преступников (3%) искала кого-то, кто хотел бы взломать веб-сайт, чтобы удалить определенные данные, такие как негативные отзывы о компании. Наконец, еще меньший класс постов предлагал на продажу готовые программы и хакерские скрипты.

Веб-сайты — популярная цель наемных хакеров

Соловьева не удивляет, что пользователи хакерских форумов хотят атаковать веб-сайты. «Когда компании запускают веб-сайты, безопасность чаще всего не является проблемой номер один», — говорит он. «Мы хотели бы, чтобы предприятия понимали, что безопасности веб-сайтов и пользователей следует уделять серьезное внимание, потому что от этого зависит репутация компании, стабильность бизнеса и удовлетворенность клиентов».

Взлом веб-сайта может стоить до 10 000 долларов, согласно объявлениям, найденным командой Соловьева. Однако некоторые покупатели выделяют на такие работы всего несколько сотен долларов. Рынок разнообразен, и все, что можно купить в криминальных целях, будет, возможно, по выгодной цене.

Запрос на взлом определенного веб-сайта

Люди хотят приобрести веб-шеллы, доступ к административным интерфейсам веб-сайтов или готовые эксплойты, которые можно использовать для внедрения SQL-кода. Веб-оболочки (файлы, загруженные на сервер, которые злоумышленник может использовать для выполнения команд ОС через веб-интерфейс), например, могут стоить от нескольких центов до 1000 долларов, что является низкой ценой, поскольку получаемые привилегии ограничены, объясняет Соловьев.

Рынок личных данных в даркнете процветает

Среди наиболее распространенных рекламных объявлений — те, которые нацелены на интернет-магазины. Взлом этих компаний обычно стоит от 50 до 2000 долларов. Злоумышленники часто хотят внедрить вредоносный код JavaScript на веб-сайты, чтобы перехватывать данные, вводимые покупателями. «Клиенты регистрируются на этих сайтах, оставляя свои личные данные. Они совершают покупки, вводя информацию о кредитной карте, и используют облачные сервисы для хранения информации», — говорит Соловьев.

Его команда заметила, что уже взломанные базы данных могут стоить до 20 000 долларов или до 50 долларов за 1000 записей. Записи пользователей обычно содержат такую информацию, как имя пользователя, адрес электронной почты, полное имя, номер телефона, домашний адрес, дату рождения и иногда даже номер социального страхования. «Традиционная покупка и продажа украденных или утекших баз данных по-прежнему широко распространена из-за потенциальных возможностей для преступных действий, которые могут быть связаны с ними», — говорит Стефано ДиБлази, исследователь угроз в Digital Shadows. «Например, злоумышленники с финансовыми мотивами могут использовать данные украденных кредитных карт, извлеченные из базы данных, для отмывания украденных денег. Кроме того, личная информация может быть использована киберпреступниками для различных целей, включая мошенничество с безработицей и налоговыми льготами, а также кражу личных данных и захват учетных записей», — говорит он.

По этим причинам, по словам ДиБлази, рынок баз данных процветает больше, чем рынок взлома веб-сайтов, который вместо этого характеризуется высоким спросом и низким предложением.

Как снизить риск киберпреступности по найму

Конечно, компании должны отслеживать объявления в темной сети на предмет запросов или предложений, которые нацелены на них или их отрасль. Кроме того, вот на чем, по мнению экспертов, организации должны сосредоточиться:

Повышение безопасности веб-сайтов

Команда Соловьева обнаружила множество объявлений, нацеленных на веб-ресурсы. Компании, по его словам, недостаточно защищают их, и последствия могут быть разрушительными. Если веб-сервис размещен на сервере, подключенном к внутренней сети, злоумышленник теоретически может проникнуть в корпоративную инфраструктуру. «Если хакер получает контроль над веб-ресурсом, он может изменить информацию на нем, разместить вредоносное ПО и перехватить номера кредитных карт, которые пользователи вводят при оплате товаров и услуг», — говорит он.

Более того, предыдущий отчет, опубликованный Positive Technologies в августе 2020 года, показал, что 86% компаний, прошедших пентест, оказались уязвимыми из-за недостаточной защиты их веб-приложений. «Веб-приложения часто создаются собственными силами компаниями, у которых практически нет опыта разработки коммерческого программного обеспечения, и они рассматривают безопасность лишь как второстепенную мысль, если вообще думают о ней, поэтому неудивительно, что веб-сайты стали отправной точкой для киберворов», — говорит Соловьев. .

«Веб-приложения часто создаются собственными силами компаниями, у которых практически нет опыта разработки коммерческого программного обеспечения, и они рассматривают безопасность лишь как второстепенную мысль, если вообще думают о ней, поэтому неудивительно, что веб-сайты стали отправной точкой для киберворов», — говорит Соловьев. .

Взлом веб-приложений компании может привести к утечке данных или нарушению правил конфиденциальности, но злоумышленник также может использовать ресурсы этой организации в качестве платформы для распространения вредоносных программ или для хранения инструментов, которые будут загружены во время других атак.

Пересмотреть подход к безопасности веб-приложений

Вероятность того, что компания станет жертвой атаки, значительно возросла, поскольку преступным группировкам больше не нужно целенаправленно взламывать сайты: они могут просто купить пачку доступов в темноте паутина в целости и сохранности, — говорит Соловьев. Он считает, что компании могут оказаться «под интенсивными атаками со стороны низкоквалифицированных хакеров, которые в массовом порядке ищут известные уязвимости на веб-сайтах».

Он считает, что компании могут оказаться «под интенсивными атаками со стороны низкоквалифицированных хакеров, которые в массовом порядке ищут известные уязвимости на веб-сайтах».

«Чтобы свести к минимуму атаки на веб-ресурсы, организациям следует использовать комплексный подход к безопасности веб-приложений, включающий подробный анализ и тестирование, а также внедрение таких технологий, как брандмауэры веб-приложений или проактивная защита от атак», — говорит Соловьев. При построении системы безопасности он рекомендует руководствоваться принципами риск-ориентированного подхода, учитывающего масштабы негативных последствий, которые компания может допустить.

Защита от фишинга и компрометации деловой почты

Санников из Recorded Future утверждает, что одной из самых больших проблем для организаций должен быть фишинг и компрометация деловой электронной почты. «С таким большим количеством информации, доступной через скомпрометированные учетные данные с помощью таких средств, как снифферы и веб-инъекции, а также документы, просочившиеся на сайтах-вымогателях, злоумышленникам стало намного проще получить доступ к учетным записям сотрудников, а затем перемещаться по компании для повышения привилегий или Компрометация деловой электронной почты», — говорит он.

«Кроме того, благодаря утечке документов на сайтах, занимающихся вымогательством, злоумышленникам будет легче разрабатывать убедительные приманки для нападения на организации-партнеры компаний-жертв. Если злоумышленник находит счет-фактуру от жертвы третьему лицу, он может легко подделать его и отправить тому же лицу из третьего лица, которое изначально работало над ним», — говорит Санников.

Он советует компаниям быть в курсе и отслеживать все веб-инъекции, рекламируемые на платформах даркнета. «Наблюдение за сайтами-вымогателями, чтобы узнать, не стала ли жертвой третья сторона, с которой вы работаете, поможет вам поставить тревожные флажки вокруг любого общения или взаимодействия, которое вы могли иметь с этой компанией», — говорит Санников.

Установите исправление и соблюдайте правила безопасности

ДиБлази добавляет, что хакеры в черных шляпах часто авантюристичны и, скорее всего, сначала попытаются нацелиться на «низко висящие плоды». «Самый эффективный способ предотвратить эти атаки — убедиться, что ваша компания является надежной мишенью, установив обновленные исправления безопасности и внедрив передовые методы кибергигиены», — сказал он. «Кроме того, наличие собственной или сторонней группы по анализу киберугроз может поддержать усилия групп безопасности по приоритизации мер безопасности и смягчению потенциальных угроз».

«Самый эффективный способ предотвратить эти атаки — убедиться, что ваша компания является надежной мишенью, установив обновленные исправления безопасности и внедрив передовые методы кибергигиены», — сказал он. «Кроме того, наличие собственной или сторонней группы по анализу киберугроз может поддержать усилия групп безопасности по приоритизации мер безопасности и смягчению потенциальных угроз».

По словам ДиБлази, компании, работающие в Интернете, всегда должны исходить из того, что киберпреступники активно используют их данные или будут использовать их в будущем.

Связанный:

- Черная шляпа

- Хакерские группы

- Интернет-безопасность

Copyright © 2021 IDG Communications, Inc.

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

Что такое фишинг? Примеры, типы и методы

Характеристика

Фишинг — это тип кибератаки, при которой используется замаскированная электронная почта, чтобы заставить получателя передать информацию, загрузить вредоносное ПО или выполнить какое-либо другое желаемое действие.

Джош Фрулингер

Соавтор, ОГО |

ЧУЙН / Getty Images / АКО9Определение фишинга

Фишинг — это тип кибератаки, в которой в качестве оружия используется замаскированная электронная почта. В этих атаках используются методы социальной инженерии, чтобы обмануть получателя электронной почты, заставив его поверить, что сообщение — это то, что ему нужно или нужно — например, запрос от их банка или заметка от кого-то из их компании — и щелкнуть ссылку или загрузить вложение. .

«Фиш» произносится так же, как пишется, то есть как слово «рыба» — аналогия с рыболовом, бросающим туда наживку (фишинговое электронное письмо) и надеющимся, что вы клюнете.

Фишинговые электронные письма могут быть нацелены несколькими различными способами: некоторые вообще не нацелены, некоторые «мягко» нацелены на кого-то, играющего определенную роль в организации, а некоторые нацелены на конкретных, ценных людей.

История фишинга

Один из старейших видов кибератак, фишинг, восходит к 1990-м годам и до сих пор остается одним из самых распространенных и вредоносных, фишинговые сообщения и методы становятся все более изощренными.

Термин возник среди хакеров, стремящихся обмануть пользователей AOL, чтобы они выдали свои регистрационные данные. «ph» является частью традиции причудливого хакерского правописания, и, вероятно, на него повлиял термин «phreaking», сокращение от «телефонный phreaking», ранняя форма взлома, которая включала воспроизведение звуковых тонов в телефонных трубках для получения бесплатных телефонных звонков. .

Некоторые фишинговые атаки оказались достаточно успешными, чтобы наделать шума:

- Возможно, одна из самых серьезных фишинговых атак в истории произошла в 2016 году, когда хакерам удалось заставить председателя предвыборного штаба Хиллари Клинтон Джона Подеста предложить свой пароль Gmail.

- Атака «fappening», в ходе которой были обнародованы интимные фотографии ряда знаменитостей, первоначально считалась результатом отсутствия безопасности на серверах Apple iCloud, но на самом деле она стала результатом ряда успешных попыток фишинга.

- В 2016 году сотрудники Канзасского университета ответили на фишинговое электронное письмо и передали доступ к информации о депозите своей зарплаты, в результате чего они потеряли зарплату.

Что может сделать фишинговая электронная почта

Существует несколько способов разбить атаки на категории. Один на цель попытки фишинга — для чего она предназначена. Как правило, фишинговая кампания пытается заставить жертву сделать одну из двух вещей:

Передать конфиденциальную информацию. Эти сообщения направлены на то, чтобы обманом заставить пользователя раскрыть важные данные — часто это имя пользователя и пароль, которые злоумышленник может использовать для взлома системы или учетной записи. Классическая версия этой аферы включает в себя отправку электронного письма, похожего на сообщение от крупного банка; рассылая спам сообщения миллионам людей, злоумышленники гарантируют, что по крайней мере некоторые из получателей будут клиентами этого банка. Жертва щелкает ссылку в сообщении и попадает на вредоносный сайт, напоминающий веб-страницу банка, а затем вводит свое имя пользователя и пароль. Злоумышленник теперь может получить доступ к учетной записи жертвы.

Жертва щелкает ссылку в сообщении и попадает на вредоносный сайт, напоминающий веб-страницу банка, а затем вводит свое имя пользователя и пароль. Злоумышленник теперь может получить доступ к учетной записи жертвы.

Загрузить вредоносное ПО. Как и многие виды спама, фишинговые сообщения этого типа направлены на то, чтобы жертва заразила свой компьютер вредоносным ПО. Часто сообщения имеют «мягкую направленность» — например, они могут быть отправлены сотруднику отдела кадров с вложением, якобы являющимся резюме соискателя. Эти вложения часто представляют собой ZIP-файлы или документы Microsoft Office со встроенным вредоносным кодом. Одной из наиболее распространенных форм вредоносного кода является программа-вымогатель: в 2017 г. было подсчитано, что 93% фишинговых писем содержали вложения программ-вымогателей.

Типы фишинга

Еще один способ классифицировать эти атаки — по тому, на кого они нацелены и как отправляются сообщения. Если и есть общий знаменатель фишинговых атак, так это маскировка. Злоумышленники подделывают свой адрес электронной почты, чтобы он выглядел так, как будто он исходит от кого-то другого, создают поддельные веб-сайты, которые выглядят как те, которым доверяет жертва, и используют иностранные наборы символов для маскировки URL-адресов.

Злоумышленники подделывают свой адрес электронной почты, чтобы он выглядел так, как будто он исходит от кого-то другого, создают поддельные веб-сайты, которые выглядят как те, которым доверяет жертва, и используют иностранные наборы символов для маскировки URL-адресов.

Тем не менее, существует множество методов, подпадающих под определение фишинга. Каждый из этих типов фишинга представляет собой вариацию на тему, когда злоумышленник маскируется под доверенное лицо, часто реальное или предположительно реальное лицо, или компанию, с которой жертва может иметь дело.

Фишинг по эл.

Ironscales подсчитала самые популярные бренды, которые хакеры используют в своих попытках фишинга. Из более чем 50 000 фальшивых страниц входа, которые компания отслеживала, злоумышленники использовали следующие бренды:

- PayPal: 22%

- Майкрософт: 19%

- Фейсбук: 15%

- eBay: 6%

- Амазонка: 3%

Целевой фишинг : Когда злоумышленники создают сообщение для конкретного человека. Например, целевой фишер может нацелиться на кого-то из финансового отдела и притвориться менеджером жертвы, требуя крупного банковского перевода в короткие сроки.

Например, целевой фишер может нацелиться на кого-то из финансового отдела и притвориться менеджером жертвы, требуя крупного банковского перевода в короткие сроки.

Китобойный промысел : Китобойный фишинг, или китобойный промысел , представляет собой форму целевого фишинга, нацеленную на очень крупную рыбу — генеральных директоров или других важных целей, таких как члены совета директоров компании.

Сбор информации, достаточной для того, чтобы обмануть действительно важную цель, может занять время, но может принести удивительно высокую отдачу. В 2008 году киберпреступники атаковали руководителей компаний электронными письмами, в которых утверждалось, что к ним приложены повестки в суд из ФБР. На самом деле они загрузили кейлоггеры на компьютеры руководителей — и вероятность успеха мошенников составила 10%, отловив почти 2000 жертв.

Компрометация деловой электронной почты (BEC): Тип целевой фишинговой атаки, в которой злоумышленники выдают себя за генерального директора компании или другого высшего руководителя, как правило, чтобы заставить других сотрудников этой организации перевести деньги.

Вишинг и смишинг: Фишинг с помощью телефонного звонка и текстового сообщения соответственно.

Другие типы фишинга включают фишинг-клоны, прогулку на снегоступах, фишинг в социальных сетях и многое другое — и этот список растет по мере того, как злоумышленники постоянно совершенствуют свои тактики и методы.

Как работает фишинг

Все инструменты, необходимые для запуска фишинговых кампаний (известные как фишинговые наборы), а также списки рассылки легко доступны в даркнете, что позволяет киберпреступникам, даже обладающим минимальными техническими навыками, легко проводить фишинговые атаки.

Набор для фишинга объединяет ресурсы и инструменты фишингового веб-сайта, которые необходимо установить только на сервере. После установки все, что нужно злоумышленнику, — это отправить электронные письма потенциальным жертвам.

Некоторые наборы для фишинга позволяют злоумышленникам подделывать надежные бренды, увеличивая вероятность того, что кто-то перейдет по мошеннической ссылке. Исследование Akamai, представленное в отчете Phishing-Baiting the Hook, выявило 62 варианта набора для Microsoft, 14 для PayPal, семь для DHL и 11 для Dropbox.

Исследование Akamai, представленное в отчете Phishing-Baiting the Hook, выявило 62 варианта набора для Microsoft, 14 для PayPal, семь для DHL и 11 для Dropbox.

Отчет Duo Labs «Фиш в бочке» включает анализ повторного использования наборов для фишинга. Из 3200 фишинговых наборов, обнаруженных Duo, 900 (27%) были обнаружены более чем на одном хосте. Однако на самом деле это число может быть выше. «Почему мы не видим более высокий процент повторного использования набора? Возможно, потому что мы измеряли на основе хэша SHA1 содержимого комплекта. Одно изменение только в одном файле в наборе будет выглядеть как два отдельных набора, даже если они в остальном идентичны», — сказал Джордан Райт, старший инженер по исследованиям и разработкам в Duo и автор отчета.

Duo SecurityПримеры фишинга

Преступники полагаются на обман и создают ощущение безотлагательности, чтобы добиться успеха в своих фишинговых кампаниях. Как показывают следующие примеры, эти социальные инженеры знают, как извлечь выгоду из кризиса.

Пример фишинга: обновление Corona

Следующий снимок экрана представляет собой фишинговую кампанию, обнаруженную Mimecast, которая пытается украсть учетные данные для входа в учетную запись Microsoft OneDrive жертвы. Злоумышленник знал, что, поскольку все больше людей работают из дома, обмен документами через OneDrive станет обычным явлением.

Пример фишинга: лекарство от Covid

Эта фишинговая кампания, идентифицированная Proofpoint, просит жертв загрузить приложение на свое устройство для «запуска имитации лечения» от COVID-19. Приложение, конечно, вредоносное.

Пример фишинга: вопрос общественного здравоохранения

Это электронное письмо, по-видимому, отправлено Агентством общественного здравоохранения Канады, и получателям предлагается щелкнуть ссылку, чтобы прочитать важное письмо. Ссылка ведет на вредоносный документ.

Как предотвратить фишинг

Лучший способ научиться распознавать фишинговые электронные письма — это изучить примеры, полученные в дикой природе! Отдел технологических услуг Университета Лихай ведет галерею последних фишинговых писем, полученных студентами и сотрудниками.

Существует также ряд шагов, которые вы можете предпринять, и образа мышления, который вы должны принять, чтобы уберечь вас от фишинга.

Если вы работаете в отделе ИТ-безопасности вашей компании, вы можете принять упреждающие меры для защиты организации, в том числе:

- «Песочница» входящей электронной почты, проверка безопасности каждой ссылки, которую нажимает пользователь

- Проверка и анализ веб-трафика

- Проведение фишинговых тестов для выявления слабых мест и использования результатов для обучения сотрудников

Поощряйте сотрудников отправлять вам подозрительные фишинговые электронные письма, а затем благодарите их.