Структура И Функции Службы Безопасности Предприятия Реферат – Telegraph

>>> ПОДРОБНЕЕ ЖМИТЕ ЗДЕСЬ <<<

Структура И Функции Службы Безопасности Предприятия Реферат

Вход

Помощь

Заказать работу

Скачать (31.72 Кб)

Сколько стоит заказать работу?

реферат ‘эконом. безопасность..docx

— 34.82 Кб ( Скачать документ )

© 2009 — 2020 Freepapers — тысячи рефератов, курсовых и дипломных работ

Предметы

Поиск

Помощь

Автор работы: Пользователь скрыл имя, 15 Января 2012 в 22:14, реферат

В условиях нестабильной экономической ситуации процесс успешного функционирования и экономического развития российских компаний во многом зависит от совершенствования их деятельности в области обеспечения экономической безопасности предприятия. На текущий момент не все руководители предприятий готовы в полной мере оценить необходимость создания надежной системы экономической безопасности.

Введение………………………………………………………………………..2 Глава 1. Понятие службы безопасности…………………………………..3 Глава 2. Службы безопасности предприятия……………………………4 2.1.Структуры служб безопасности………………………………………4 2.2.Основные принципы деятельности службы безопасности……9 2.3.Цель создания службы безопасности…………………………….10 2.4.Основные функции службы безопасности на предприятии….10 Заключение………………………………………………………………….12 Список литературы………………………………………………………..13

по дисциплине:

«Экономическая безопасность»

на тему: «Службы

безопасности предприятия»

Проверил: К.э.н., доцент

Сироткин В.Б.

Введение………………………………………………………… ……………. .2

.2

Глава 1. Понятие

службы безопасности…………………………………..3

Глава 2.

Службы безопасности предприятия……………………………4

2.1.Структуры

служб безопасности………………………………………4

2.2.Основные

принципы деятельности службы безопасности……9

2.3.Цель создания

службы безопасности…………………………….10

2.4.Основные

функции службы безопасности на предприятии….10

Заключение…………………………………………………… …………….12

Список литературы…………………………………………………… …..13

В условиях нестабильной

экономической ситуации процесс

успешного функционирования и экономического

развития российских компаний во многом

зависит от совершенствования их

деятельности в области обеспечения

экономической безопасности предприятия.

На текущий момент не все руководители

предприятий готовы в полной мере

оценить необходимость создания

надежной системы экономической

безопасности. В Законе РФ «О безопасности»

понятие «безопасность» определяется

как состояние защищенности жизненно

важных интересов. Однако в сознании

Однако в сознании

большинства граждан все еще

сильны стереотипы, согласно которым

данная область относится многими

к сфере компетенции государства

и специальных органов. Хотя предпринимательская

деятельность — это деятельность, осуществляемая

на свой «страх» и «риск», т.е. в

первую очередь владелец бизнеса

должен взглянуть на свое предприятие

и определить те жизненно важные интересы,

которые необходимо защищать в первую

очередь. И защищать эти интересы

нужно компании самой, а не надеяться

на помощь государства. Одним из инструментов

по обеспечению защиты безопасности

предприятия может стать создание

на его базе собственной службы безопасности.

Глава 1.

Понятие службы безопасности.

Службы

безопасности на предприятии — подразделение

предприятия, специально созданное для

обеспечения безопасности его законных

прав и интересов от криминальной конкуренции

со стороны социальных организаций и физических

лиц.

Службы

безопасности — неотъемлемая часть

хозяйственной и иной предпринимательской

деятельности в странах с развитой рыночной

экономикой. Руководитель предприятия,

определяя характер службы безопасности,

должен исходить из особенностей сферы

и масштабов деятельности предприятия,

объектов, подлежащих защите, учитывать

возможности материально-технического

и финансового обеспечения мероприятий

по обеспечению безопасности.

Все подразделения службы

безопасности в полном объеме создаются

лишь крупнейшими экономическими субъектами.

Небольшие предприятия ограничиваются

группами внутренней безопасности, состоящими

из охранников и персонала, занимающегося

настройкой и ремонтом технических

средств обеспечения безопасности.

В некоторых случаях

создавать службу безопасности на предприятии

не следует. В таком случае для

обеспечения безопасности от криминальной

конкуренции можно использовать

технические средства. На основной

На основной

персонал предприятия при этом возлагаются

соответствующие дополнительные функции.

К проектированию системы обеспечения

безопасности — опирающейся в основном

на технические средства, целесообразно

привлечь специализированные консультативные

фирмы.

Глава 2.

Службы безопасности

предприятия: структура,

цель, принципы и функции.

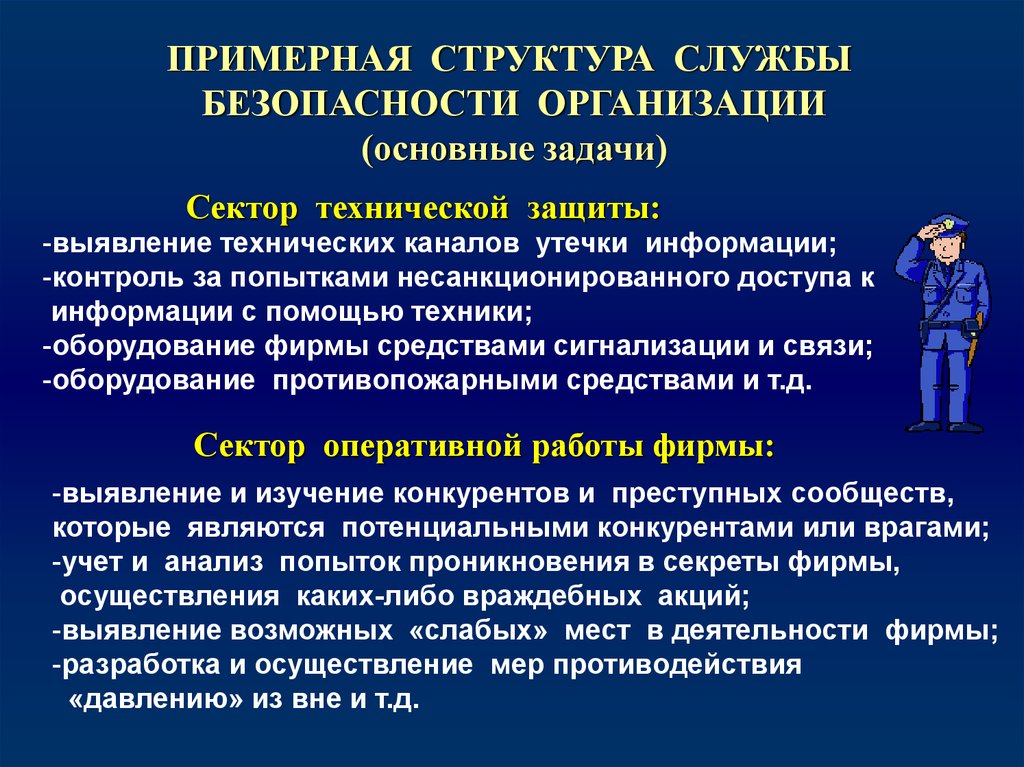

2.1.

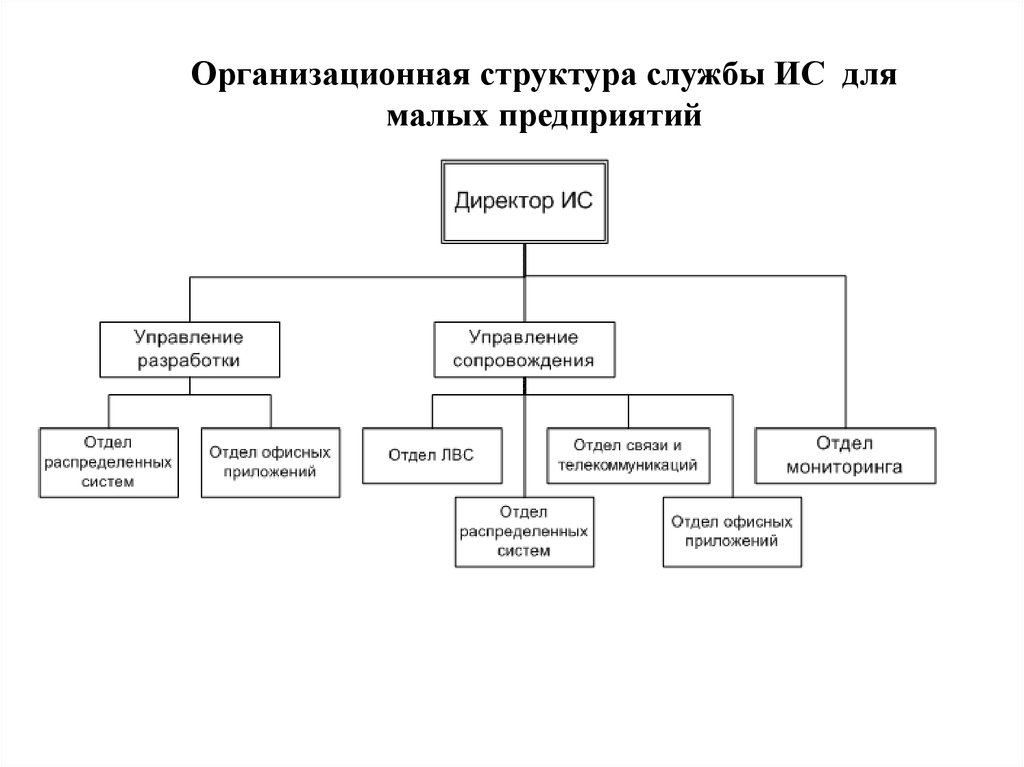

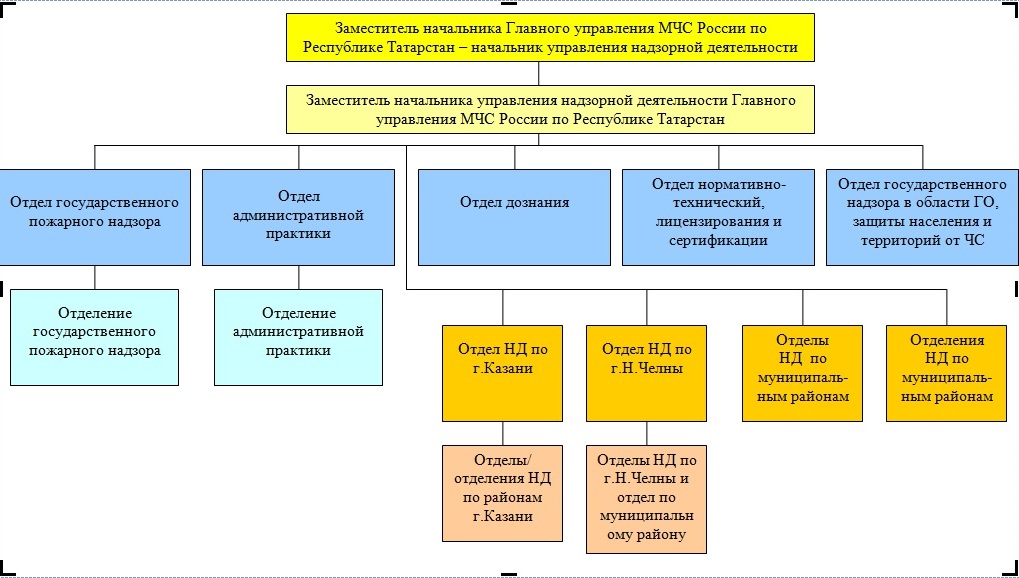

Структуры служб безопасности.

Все

многообразие структур и форм деятельности

служб безопасности можно условно

подразделить на два основных вида:

Организационная

структура служб

первого вида

может представляться многофункциональной

службой предприятия, решающей весь комплекс

проблем его безопасности. Она присуща,

как правило, крупным, финансово стабильным

организациям: коммерческим банкам, инвестиционным

фондам, финансово-промышленным группам,

использующим собственный персонал и

технические средства.

Ко

второму виду относятся

структуры , специализирующиеся на

оказании услуг в сфере безопасности.

Они могут решать широкий круг вопросов:

от комплексной защиты предприятия до

выполнения конкретных функций (например,

выявление подслушивающих устройств,

охрана транзитных перевозок, личная охрана

сотрудников). В ряде случаев предприятию

оказывается экономически выгоднее привлечь

для выполнения некоторых функций безопасности

специализированную организацию, чем

содержать собственную структуру. То же

можно отнести и к привлечению, например,

частных фирм в разрешении проблем, связанных

с угрозами безопасности предприятия,

в частности с угрозами, обусловленными

техническим проникновением: выявление

подслушивающих устройств, контроль эфира,

особенно в тех случаях, когда нужны разовые

мероприятия подобного рода. Учитывая

весьма высокую стоимость аппаратуры,

необходимой для выявления угроз технического

проникновения, экономически целесообразней

оказывается наем специалистов из сторонней

организации, чем содержание на предприятии

соответствующего оборудования и штата

сотрудников. При этом еще следует учитывать

При этом еще следует учитывать

значительные затраты на профилактику

этой техники, ее обслуживание и обновление

взамен морально устаревшей, обучение

персонала.

В

соответствии с типовым положением, высшим

органом управления любым акционерным

предприятием является общее собрание

акционеров. Наряду с выработкой генеральной

цели и принципиальных направлений деятельности,

экономической и технической политики

предприятия, как это и предусмотрено

положением, прерогативой общего собрания,

по-видимому, должно быть также определение

потребности в обеспечении безопасности,

санкционирование организации, установление

объемов и источников финансирования

этой деятельности. Однако типовые положение

и устав акционерного предприятия такие

полномочия общего собрания не предусматривают.

Типовые учредительные документы также

регламентируют, что в период между общими

собраниями акционеров полномочным органом

управления является совет директоров,

возглавляемый генеральным директором

акционерного общества. Именно генеральный

Именно генеральный

директор должен обладать всей полнотой

полномочий по обеспечению безопасности

акционерного общества и в пределах своей

компетенции:

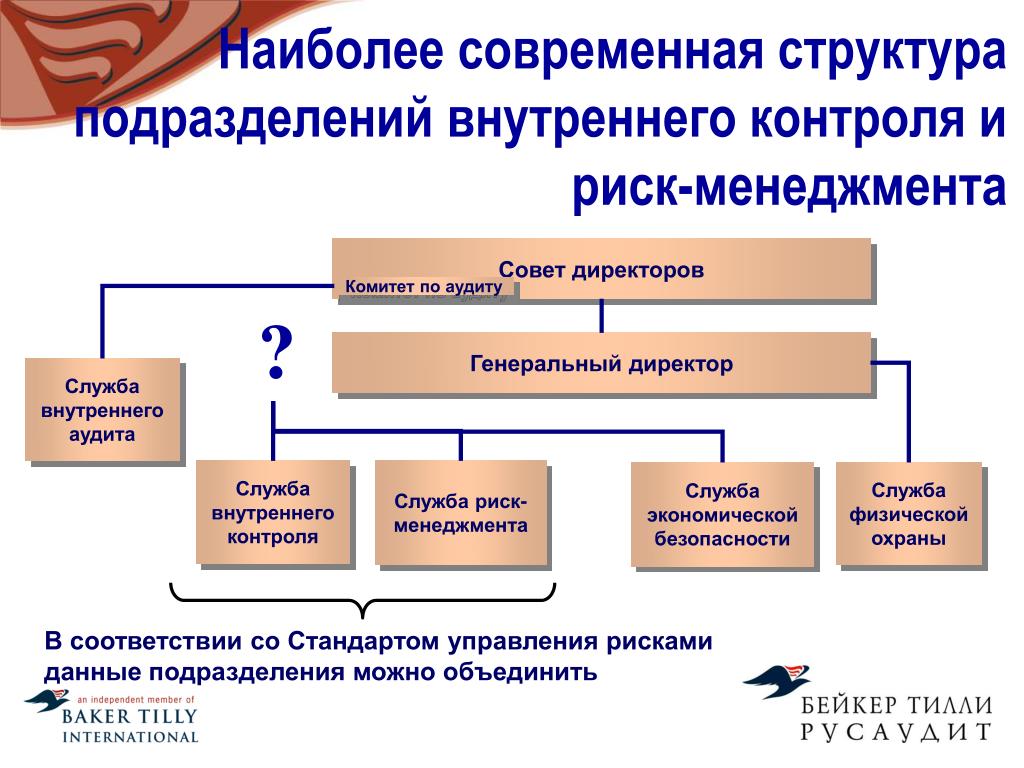

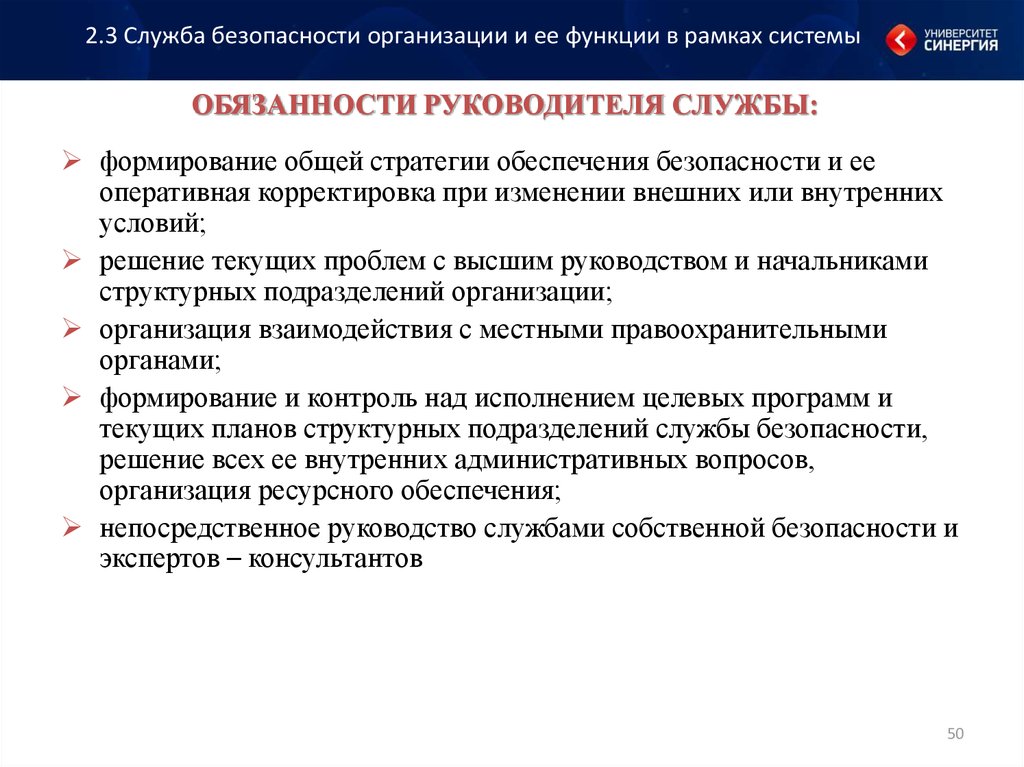

Проведенные

сопоставления результатов деятельности

служб безопасности показали, что

наиболее эффективно они функционируют

там, где решение проблем безопасности

постоянно находится в сфере

внимания первых руководителей, увязывается

ими с результатами производственно-хозяйственной

деятельности предприятия. Именно на этих

предприятиях руководитель службы безопасности

обладает максимально возможным

кругом полномочий, позволяющим оказывать

влияние на различные области

деятельности объекта, как того требуют

интересы его безопасности. Так, на

крупных предприятиях, где служба

безопасности состоит из нескольких

подразделений, выполняет различные

функции по охране, сыску, анализу

реальных и потенциальных угроз,

ее руководитель, как правило, является

одновременно и заместителем генерального

директора, а на объектах с повышенной

системой защищенности — и первым

заместителем. Используются и другие

Используются и другие

варианты построения организационной

структуры, при которых в аппарате

управления выделяется должность специального

директора по безопасности. Он руководит

службой безопасности, включающей службу

охраны, специальные системы связи

и информации, противопожарные службы,

специальные группы реагирования.

Особенности

построения организационной структуры

службы безопасности зависят от:

Кроме

отмеченных объективных факторов на

выбор структуры службы безопасности

могут воздействовать и факторы

субъективного порядка. Например, наличие

свободных финансовых ресурсов, которые

можно направить на обеспечение

безопасности, или субъективное мнение

руководителя предприятия, считающего,

что затраты на службу безопасности

себя не окупают и поэтому в

ее организации нет необходимости.

Разумеется,

представить универсальную структуру

службы безопасности того или иного

предприятия — объекта защиты

— будет весьма сложно из-за многообразия

форм проявления на нем отмеченных

факторов. Однако, по-видимому, можно

Однако, по-видимому, можно

говорить о некотором наборе типовых

направлений деятельности служб

безопасности, исходя из условного деления

множества объектов защиты на следующие

группы:

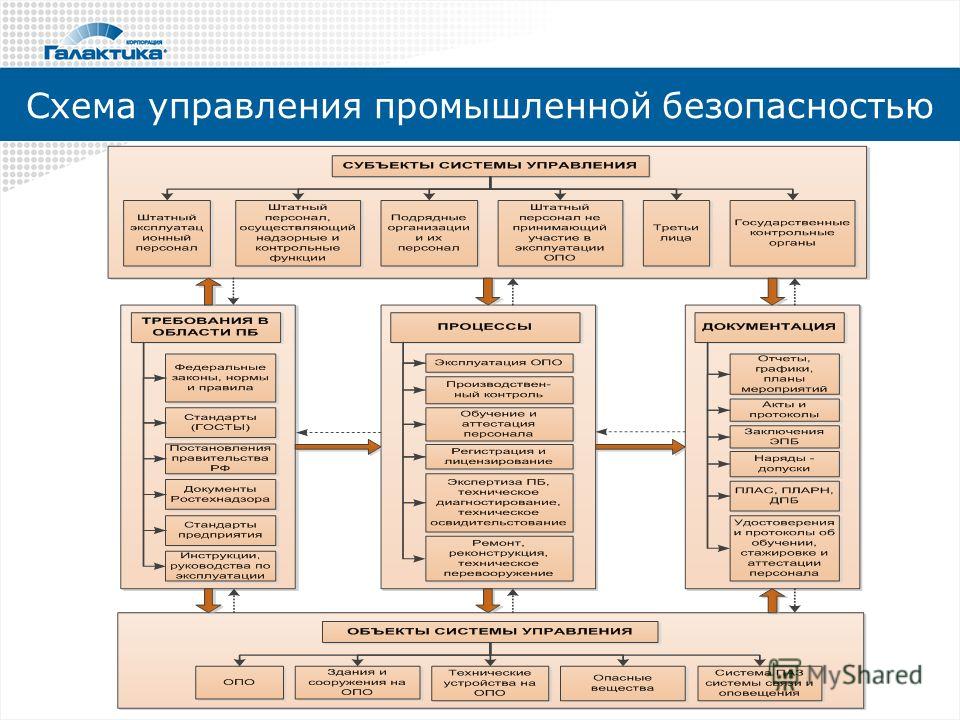

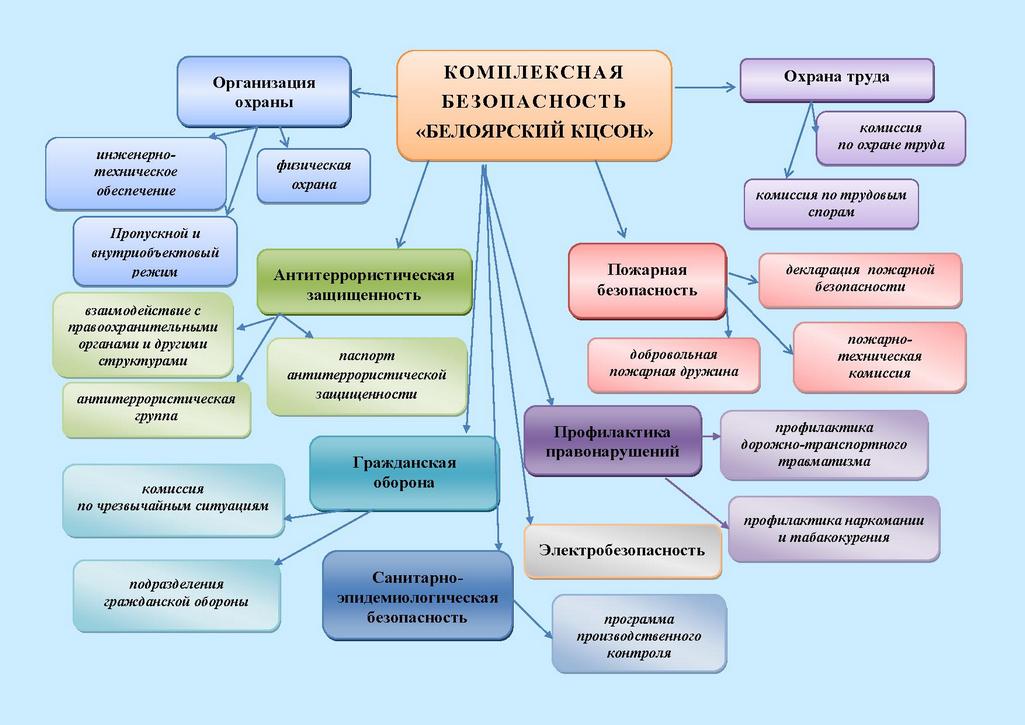

Первое

направление — юридическая

безопасность предпринимательской

деятельности, под которой следует понимать

юридически корректное оформление прав,

порядка и условий осуществления этой

конкретной деятельности (устава, регистрационных

документов, прав собственности на имущество,

соглашений, ведение бухгалтерской документации

и др.).

Второе

— физическая безопасность

субъектов предпринимательской деятельности.

В качестве объектов следует при этом

рассматривать как сам вид предпринимательской

деятельности, так и ресурсы предпринимателя:

финансовые, материальные, информационные.

Третье

— информационная (информационно-коммерческая)

безопасность, защита информационных

ресурсов хозяйствующего субъекта, а также

объектов его интеллектуальной собственности.

Коммерчески значимая информация может

быть связана со всеми теми объектами,

которые упоминались при рассмотрении

физической безопасности.

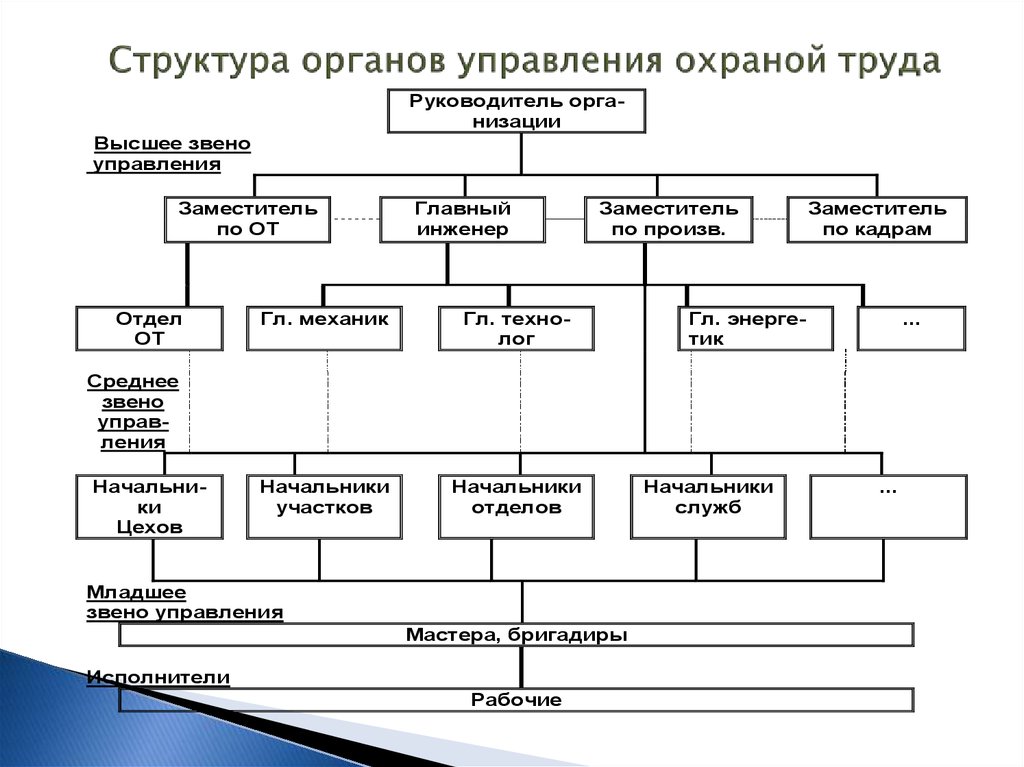

Одно

из важнейших по значимости —

четвертое направление

— это вопросы безопасности

людей, персонала: охрана труда

и техника безопасности, производственная

санитария и экология, аспекты психологии

деловых отношений, вопросы личной безопасности

сотрудников и членов их семей.

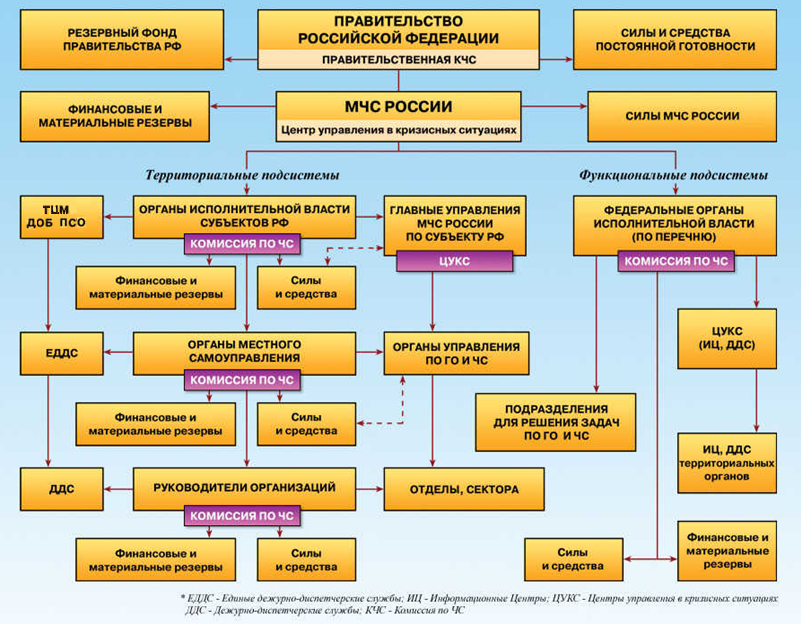

Таким

образом, можно обобщить, что предложенная

концептуальная организация управления

системой безопасности, имеющая ярко

выраженную вертикаль подчиненности

и взаимной ответственности, исходит

из практического опыта в сфере защиты

государственной и коммерческой тайны.

Выбор такой концепции предопределен

высоким уровнем издержек — экономических

потерь, которые вынуждено понести предприятие

в случаях реализации угроз его безопасности,

а также взаимообусловленностью проблем

безопасности предприятия, безопасности

личности, общества и государства.

Службы безопасности предприятия | 2.1. Структуры служб безопасности .

реферат — Службы безопасности предприятия .

Функции службы безопасности предприятия и ее структура

Контрольная работа: Служба безопасности предприятия и ее функции

Служба безопасности предприятия и ее функции

Коммерческое Предпринимательство Курсовая Работа

Реферат Энергосбережение На Транспорте

Эссе По Истории Смутное Время

Курсовая Организация Ресторана

Виды Аудита Современная Классификация Курсовая Работа 2021

Аудит безопасности предприятия: заказать проведение аудита систем безопасности в Йошкар-Оле

Комплексный аудит безопасности компании — это прежде всего анализ реальной картины наличия и управления существующими рисками безопасности предприятия, а по результату его проведения предоставление рекомендаций по устранению и минимизации выявленных рисков и угроз.

Анализируемые подсистемы безопасности:

1) Антикоррупционный комплекс — это система мер внутри компании, направленная на предотвращение и профилактику совершения коррупционных действий сотрудниками компании. Изучение и анализ проводится по таким направлениям:

Изучение и анализ проводится по таким направлениям:

- Внутрикорпоративная культура

- Нормативная база

- Тренинги

- Партнеры

- Дочерние компании

2) Правовая безопасность — это состояние защищенности ее интересов, при котором обеспечено максимальное соблюдение всеми подразделениями обязательных для компании требований, а в отношении возникающих правовых рисков выстроена эффективная работа по их своевременному выявлению, минимизации и устранению. Изучение и анализ проводится по таким направлениям:

- Структура, кадровое наполнение и модель работы юридической службы

- Функции юридической службы

- Внутренние документы

- Текущая работа юридической службы

- Превентивные мероприятия. Реагирование на чрезвычайные юридические угрозы

3) Служба безопасности — это структура, которая выполняет функции защиты от внешних и внутренних рисков, и выполняет задачи обеспечения безопасности бизнеса и персонала. Изучение и анализ проводится по таким направлениям:

Изучение и анализ проводится по таким направлениям:

- Общие документы

- Руководство корпоративной безопасностью

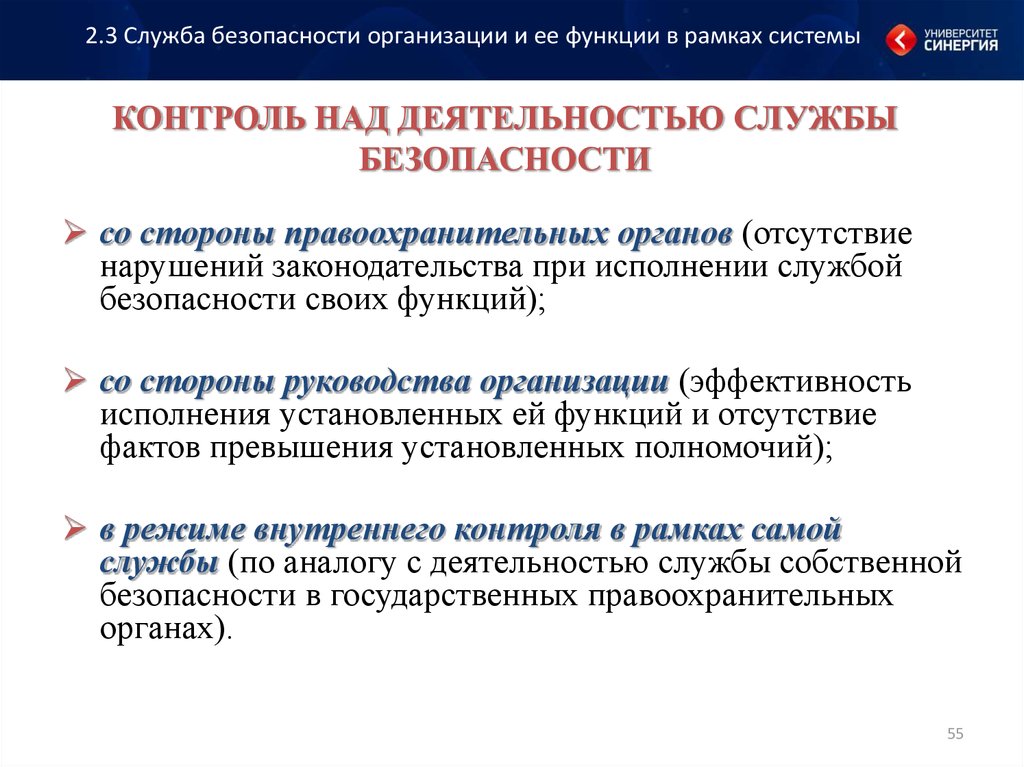

- Контроль службы безопасности

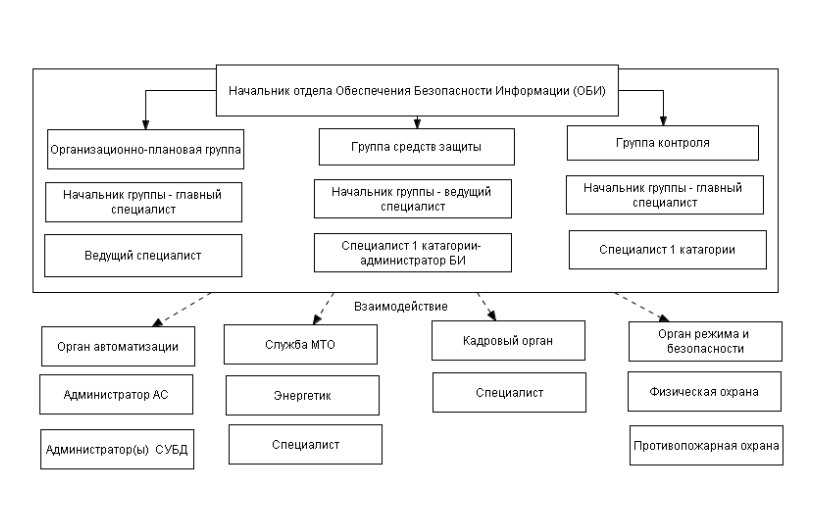

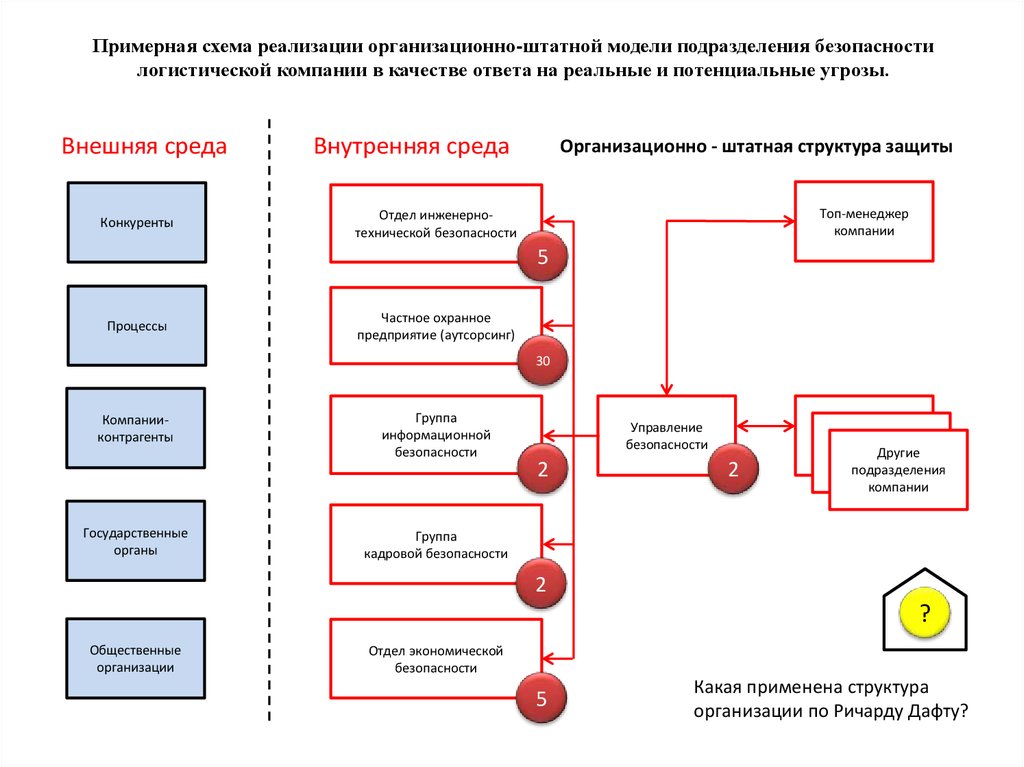

- Организационная структура службы безопасности

- Бюджет службы безопасности

- Материально-техническое обеспечение

4) Корпоративная разведка — это сбор и обработка данных из разных источников, для выработки управленческих решений с целью повышения конкурентоспособности коммерческой организации. Изучение и анализ проводится по таким направлениям:

- Cтруктура и нормативная база

- Сотрудники бизнес-разведки

- Стратегическое направление

- Оперативное направление

- Источники информации

- Информационно-аналитическая работа

5) Кадровая безопасность

Изучение и анализ проводится по таким направлениям:

Изучение и анализ проводится по таким направлениям:

- HR-процессы

- Поиск сотрудников

- Проверка кандидатов

- Обучение, развитие и мотивация персонала

- Контроль сотрудников и превентивные меры

- Безопасность сотрудников

6) Защита собственников бизнеса и их места проживания

Личная безопасность бизнесмена и членов его семьи изучается и анализируется по таким направлениям:

- Сотрудники личной охраны

- Перемещение

- Охрана места проживания

- Обслуживающий персонал

- Соседи

- Периметр и территория

- Освещение

- Основное здание

- Двери

- Окна

- Системы вентиляции и кондиционирования

- Ценное имущество

- Технические средства контроля, фиксации и безопасности

- Информационная безопасность

- Оружие и средства активной защиты

- Дополнительные здания/строения

- Укрытие

- Парковка/гараж

- Экстренные ситуации

- Защита членов семьи

7) Физическая защита офиса компании, производства, склада, распределительного центра, территорий большой протяженности

Физическая безопасность предприятия (центральный офис, производство, склад, распределительный центр) состоит в изучении и анализе состояния защищенности объекта по таким направлениям:

- Нормативная документация системы безопасности объекта

- Координация вопросов безопасности

- Система идентификации и контроля доступа

- Помещение и территория

- Система видеонаблюдения

- Архивация данных и их хранение

- Освещение и периметр территории

- Аварийные выходы

- Вентиляционные выходы

- Совместные арендаторы и риски

- Инспекция систем и технических средств безопасности

- Анализ существующих процедур безопасности

- Посетители объекта

- Администрирование ключей

- Физическая охрана

- Иные направления физической безопасности предприятия

8) Информационная безопасность, техническая защита — это процесс обеспечения доступности, целостности и конфиденциальности информации.

- Кибербезопасность

- Руководства, политики и стандарты

- Управление активами

- Техническая архитектура безопасности

- Процессы и операционные практики

- Технические спецификации

- Управление доступом

- Управление паролями

- Человеческий фактор

- Управление персоналом

- Работа на ПК

- Техническая защита информации

- Работа с внешними сторонами

- Безопасность серверных помещений

- Безопасность периметра

- Оборудование

- Резервное копирование

- Мониторинг и соответствие

- Архив (бумажных) документов

- Защита персональных данных (GDPR)

По итогам аудита клиент получает детализированный письменный меморандум, в котором предоставлен структурированный анализ существующих систем безопасности предприятия, включающий в себя:

- Выявление слабых и незащищенных сторон в системе

- Анализ организационно-распорядительной документации

- Анализ существующих политик безопасности и контроля

- Оценку защищенности бизнес-процессов контролируемых системой

- Определение видов рисков и вероятности их

- Рекомендации по разработке структуры службы безопасности компании, либо ее аутсорсингу

В случае если по результатам проведения аудита безопасности предприятия выявлены существенные несоответствия стандартам и, как следствие, критические риски безопасности, в рамках дополнительного проекта ГРУППА “ФАРБ” поможет разработать и внедрить необходимые документы и процедуры, которые бы регулировали направления Вашей Безопасности в дальнейшем.

Продолжительность Комплексного Аудита Безопасности Компании

Комплексный аудит по всем системам безопасности компании может длиться около 30 календарных дней, если только не откроется какая-то экстраординарная информация, или не будет фактов противодействия со стороны менеджмента или сотрудников компании в реализации плана мероприятия. В этом случае срок аудита может потенциально увеличиться на срок от 7 до 14 календарных дней.

Делегируйте свою проблему безопасности нам!

Что такое архитектура информационной безопасности предприятия?

Расходы на безопасность и управление рисками стремительно растут во всем мире. Но на каких именно улучшениях вам следует сосредоточиться, чтобы наилучшим образом усилить вашу программу кибербезопасности?

Для многих организаций построение надежной архитектуры информационной безопасности должно стоять на первом месте. Читайте дальше, чтобы узнать, что такое архитектура информационной безопасности и как она может помочь вам защитить критически важные ИТ-активы от угроз безопасности с меньшими усилиями и заботами.

Что такое архитектура информационной безопасности предприятия?

Простой способ определить архитектуру информационной безопасности предприятия (EISA) — сказать, что это подмножество архитектуры предприятия (EA), ориентированное на защиту данных компании.

Более полное определение состоит в том, что EISA описывает основные принципы и процедуры безопасности организации для защиты данных, включая не только и другие системы, но и группы персонала, их роли и функции. Эта информация предоставляется в контексте организационных требований, приоритетов, устойчивости к риску и связанных с ними факторов, чтобы гарантировать, что EISA отражает как текущие, так и будущие потребности бизнеса.

Ключевые элементы

Ниже перечислены ключевые элементы EISA и назначение каждого из них:

- Бизнес-контекст

- Концептуальный уровень — Предоставляет общую картину, включая профиль предприятия и атрибуты риска.

- Логический уровень — определяет логические пути между информацией, службами, процессами и приложением

- Внедрение — определяет способ реализации EISA.

- Решения — подробные сведения о программном обеспечении, устройствах, процессах и других компонентах, используемых для устранения уязвимостей системы безопасности и обеспечения безопасности в будущем.

Преимущества EISA

Наличие надежной EISA бесценно для планирования безопасности на всех уровнях. Он предоставляет подробную информацию, необходимую для принятия наилучших решений о том, какие процессы и решения внедрить в ИТ-среду и как управлять жизненным циклом технологии.

Кроме того, тщательно задокументированная и опубликованная архитектура информационной безопасности предприятия жизненно важна для соответствия многим современным отраслевым стандартам и правовым предписаниям.

Проблемы при создании EISA

Разработка оптимальной стратегии EISA может быть затруднена, особенно когда действуют следующие общие факторы: ИТ-безопасность

Ключевые задачи при построении EISA

Создание архитектуры информационной безопасности предприятия включает в себя следующие задачи:

- Выявление и устранение пробелов и уязвимостей в текущей архитектуре безопасности.

- Проанализируйте текущие и возникающие угрозы безопасности и способы их смягчения.

- Регулярно проводите оценку угроз безопасности. Риски, которые следует учитывать, включают кибератаки, вредоносное ПО, утечку личных данных клиентов или сотрудников, а также сбои аппаратного и программного обеспечения.

- Определите технологии безопасности (например, управление привилегированным доступом), а также возможности безопасности решений, не связанных с безопасностью (например, серверов электронной почты), которые можно использовать в EISA.

- Убедитесь, что EISA соответствует бизнес-стратегии.

- Убедитесь, что EISA помогает вам выполнять требования применимых стандартов соответствия, таких как SOX, PCI DSS, HIPAA/HITECH и GDPR.

5 шагов к успеху EISA

Следующие 5 шагов помогут вам разработать эффективную EISA:

1. Оцените текущую ситуацию с безопасностью.

Определите процессы и стандарты безопасности, с которыми в настоящее время работает ваша организация. Затем проанализируйте, где отсутствуют средства безопасности для разных систем и как их можно улучшить.

Затем проанализируйте, где отсутствуют средства безопасности для разных систем и как их можно улучшить.

2. Анализ информации о безопасности (стратегической и технической).

Свяжите информацию, полученную на шаге 1, с вашими бизнес-целями. Не забудьте включить как технические меры, так и контекст стратегии, чтобы расставить приоритеты в своих усилиях.

3. Разработать логический уровень безопасности архитектуры.

Чтобы создать логическую архитектуру для вашего EISA на основе лучших практик безопасности, используйте установленную структуру для назначения элементов управления с высоким приоритетом.

4. Разработайте реализацию EISA.

Превратите логический уровень в реализуемый дизайн. Основываясь на своем опыте, ресурсах и состоянии рынка, решите, какие элементы разрабатывать самостоятельно, а какими должен управлять поставщик.

5. Рассматривайте архитектуру как непрерывный процесс.

Поскольку ландшафт угроз, ваша ИТ-среда, рынок решений и рекомендации по передовому опыту постоянно развиваются, обязательно периодически пересматривайте и пересматривайте свою архитектуру информационной безопасности.

Выбор современной платформы EISA

Нет необходимости начинать с нуля при создании EISA. Вместо этого полагайтесь на одну из нескольких платформ, разработанных за последнее десятилетие, для создания эффективной EISA. Настройте его по мере необходимости, чтобы убедиться, что он работает для вашей уникальной организации.

Вот основные платформы EISA на выбор:

Open Group Architecture Framework (TOGAF)

TOGAF впервые предоставляет набор инструментов для создания архитектуры безопасности предприятия с нуля. Это поможет вам определить четкие цели и преодолеть разрыв между различными уровнями вашей EISA. Более того, эта структура может быть адаптирована для поддержки вас по мере изменения потребностей вашей организации в обеспечении безопасности.

Прикладная архитектура безопасности бизнеса Sherwood (SABSA)

SABSA — это методология для EA и EISA. Он часто используется с другими процессами, такими как COBIT 5.

COBIT 5

COBIT 5, разработанный ISACA, представляет собой подробную структуру, которая помогает организациям любого размера управлять и защищать ИТ-инфраструктуру. Он охватывает бизнес-логику, риски и требования к процессам.

Он охватывает бизнес-логику, риски и требования к процессам.

Структура архитектуры Министерства обороны (DoDAF)

DoDAF предназначена не только для государственных учреждений. Поскольку он связывает операции с информационной безопасностью, он идеально подходит для помощи организациям с несколькими компаниями с независимыми ИТ-сетями в решении проблем функциональной совместимости. Он сосредоточен на визуализации инфраструктуры для различных заинтересованных сторон на предприятии.

Федеральная структура архитектуры предприятия (FEAF)

FEAF является эталонной архитектурой предприятия для федерального правительства США. Он был разработан, чтобы помочь федеральным агентствам определить приоритетные области и выработать общие методы ведения бизнеса, несмотря на их уникальные потребности, цели, операции и деятельность. Это может помочь как государственным учреждениям, так и частным организациям с EISA, а также EA.

Zachman Framework

Zachman Framework — это высокоуровневая структура, часто используемая для создания EA, но ее также можно преобразовать в нисходящий подход EISA. Основанный на шести основных вопросах — что, как, когда, кто, где и почему — он имеет шесть уровней: идентификация, определение, представление, спецификация, конфигурация и конкретизация.

Основанный на шести основных вопросах — что, как, когда, кто, где и почему — он имеет шесть уровней: идентификация, определение, представление, спецификация, конфигурация и конкретизация.

Часто задаваемые вопросы

Что такое корпоративная кибербезопасность?

Кибербезопасность предприятия относится к архитектуре, протоколам и инструментам, используемым для защиты активов предприятия, как внутренних, так и в Интернете, от кибератак внутри и за пределами предприятия.

Кибербезопасность предприятия отличается от общей кибербезопасности тем, что современные предприятия имеют сложную инфраструктуру, которая требует строгой политики безопасности, постоянных оценок и эффективного управления во избежание инцидентов безопасности.

Какова архитектура безопасности информационной системы?

Архитектура безопасности информационной системы определяет структуру, протоколы, модели и методы, необходимые для защиты данных, которые система собирает, хранит и обрабатывает.

Является ли архитектура безопасности частью архитектуры предприятия?

Да. Архитектура безопасности является основой корпоративной архитектуры, поскольку она оценивает и улучшает безопасность и конфиденциальность. Без надлежащих мер безопасности вся корпоративная инфраструктура — и, следовательно, весь бизнес — находится под угрозой.

3 Архитектура безопасности предприятия

Архитектура безопасности представляет собой структуру организационных, концептуальных, логических и физических компонентов, которые согласованно взаимодействуют для достижения и поддержания состояния управляемого риска. Это активатор/драйвер безопасного поведения, безопасного поведения, устойчивого поведения, надежного поведения и соблюдения конфиденциальности в зонах риска на всем предприятии.

Компоненты архитектуры безопасности всегда связаны с другими элементами архитектуры. Таким образом, хотя архитектура безопасности может быть рассматривает как одну архитектуру, никогда не может быть изолированной архитектурой.

Риски, управляемые архитектурой безопасности, бывают разных видов. Двумя важными из них являются бизнес-риск и операционный риск. Архитектура безопасности содержит сбалансированный взгляд на риск: негативные последствия сводятся к приемлемому уровню, а позитивные возможности используются максимально. Бизнес-ориентированный подход является ключевым для архитектуры безопасности: бизнес-факторы предлагают контекст для оценки рисков; они определяют, необходимо ли соблюдение какой-либо системы контроля, и обосновывают необходимость мер безопасности.

Для полной интеграции безопасности в архитектуру следует использовать системный инженерный подход. Это означает, что безопасность и риск учитываются как можно раньше в жизненном цикле системной инженерной разработки рассматриваемого объекта. На каждом этапе жизненного цикла разработки выполняются соответствующие действия, связанные с безопасностью и рисками. Эти действия могут варьироваться от рекомендаций и указаний высокого уровня на ранних этапах до подробных проверок безопасности на заключительном этапе. Таким образом, может быть создана безопасная операционная система, которая будет надежной, безопасной, отказоустойчивой и уважающей интересы конфиденциальности. Кроме того, это приводит к безопасному поведению.

Таким образом, может быть создана безопасная операционная система, которая будет надежной, безопасной, отказоустойчивой и уважающей интересы конфиденциальности. Кроме того, это приводит к безопасному поведению.

На этапе эксплуатации следует отслеживать, оценивать и сообщать аспекты безопасности архитектур. Хотя эта рабочая фаза обычно не начинается до тех пор, пока не будет завершена первая итерация TOGAF ADM, именно во время фаз G и H ADM необходимо разработать и внедрить возможности для измерения безопасности.

Прилагательное «Предприятие» перед «Архитектурой безопасности» указывает на уровень абстракции, к которому обращается архитектура безопасности. Понятие «предприятие» подразумевает выравнивание бизнеса на самом высоком уровне, а не на местном уровне. Стандарт TOGAF определяет «предприятие» как высший уровень описания организации и обычно охватывает все миссии и функции. Далее говорится, что предприятие часто охватывает несколько организаций. Например, предприятие может быть государственным учреждением, целой корпорацией, подразделением корпорации, отдельным отделом или цепочкой географически удаленных организаций, связанных между собой общей собственностью.

Архитектура безопасности предприятия стремится привести меры безопасности бизнеса в соответствие с бизнес-целями. Это достигается за счет определения взаимосвязей между компонентами на разных уровнях архитектуры, что обеспечивает прослеживаемость и обоснование. Архитектор корпоративной безопасности обычно использует процессы ISM и ERM для разработки результатов и взаимодействия с заинтересованными сторонами.

3.1 Управление рисками предприятия

За время своего существования индустрия безопасности информационных технологий и информационной безопасности сформировала взгляд на операционный риск, который связан только с угрозами, уязвимостями и событиями потерь (негативными последствиями). Однако, как отмечалось ранее в Разделе 1.2, в данном Руководстве используется стандарт ISO 31000:2009.[6] определение «риска», «неопределенности результатов» и управления рисками представлено как достижение баланса между положительными и отрицательными результатами, возникающими в результате реализации либо возможностей, либо угроз.

3.1.1 Определение риска

Риск – это «воздействие неопределенности на цели » (ISO 31000:2009 [6]).

Эффект неопределенности – это любое отклонение от ожидаемого – положительное или отрицательное.

Понимание термина «риск» имеет решающее значение для понимания более широких концепций ERM и роли эффективной архитектуры предприятия и архитектуры безопасности предприятия. В этом Руководстве мы определяем риск в соответствии со стандартом ISO 31000:2009.. Риск – это влияние неопределенности на достижение бизнес-целей. Неопределенность связана с предсказанием будущих результатов, учитывая ограниченный объем информации, доступной при принятии бизнес-решения. Эта информация никогда не может быть идеальной, хотя мы ожидаем, что, имея более качественную информацию, мы сможем принимать более качественные решения. Каждое решение основывается на оценке баланса между потенциальными возможностями и угрозами, вероятности благоприятных исходов по сравнению с разрушительными исходами, величиной этих потенциальных положительных или отрицательных событий и вероятностью, связанной с каждым идентифицированным исходом. Выявление и оценка этих факторов известна как «оценка риска» или «анализ риска». «Управление рисками» — это искусство и наука применения этих концепций в процессе принятия решений. Риск можно рассматривать на стратегическом долгосрочном уровне (общее направление бизнеса), среднесрочном тактическом уровне (проекты и программы трансформации) и на операционном уровне (регулярные повседневные оперативные решения, процессы и практики). ). Целью управления рисками является оптимизация бизнес-результатов для максимизации стоимости бизнеса и минимизации коммерческих потерь. Риск можно увидеть на любом уровне бизнес-стека (см. рис. 2), но он всегда определяется сверху вниз от оценки ценности бизнеса и ее оптимизации.

Выявление и оценка этих факторов известна как «оценка риска» или «анализ риска». «Управление рисками» — это искусство и наука применения этих концепций в процессе принятия решений. Риск можно рассматривать на стратегическом долгосрочном уровне (общее направление бизнеса), среднесрочном тактическом уровне (проекты и программы трансформации) и на операционном уровне (регулярные повседневные оперативные решения, процессы и практики). ). Целью управления рисками является оптимизация бизнес-результатов для максимизации стоимости бизнеса и минимизации коммерческих потерь. Риск можно увидеть на любом уровне бизнес-стека (см. рис. 2), но он всегда определяется сверху вниз от оценки ценности бизнеса и ее оптимизации.

© The SABSA Institute

Рис. 2. Деловые риски и Области киберрисков

Неопределенность обычно связана с недостатком информации и приводит к неадекватным или неполным знаниям или пониманию. В контексте управления рисками неопределенность существует всякий раз, когда знание или понимание события, последствия или вероятности является неадекватным или неполным.

Этот сбалансированный взгляд на риск также заложен в SABSA, включая предоставление преимуществ, возникающих из возможностей, а также контроль последствий угроз. Возможно, единственная роль корпоративного архитектора заключается в создании операционной среды, в которой операционный риск может быть оптимизирован для получения максимальной выгоды для бизнеса и минимальных потерь для бизнеса.

© Институт SABSA

Рисунок 3: Модель операционного риска SABSA

Операционный риск связан с угрозами и возможностями, возникающими в бизнес-операциях. SABSA — это архитектурная и операционная основа для использования возможностей и обеспечения положительных результатов для достижения определенных бизнес-целей, а также управления отрицательными последствиями событий убытков в пределах терпимости предприятия к риску, а именно их аппетита к риску.

3.1.2 Основные концепции управления рисками предприятия

В соответствии с ISO 31000:2009 процесс управления рисками способствует принятию решений за счет учета неопределенности и возможности будущих событий или обстоятельств (преднамеренных или непреднамеренных) и их влияния на согласованные цели. В нем также представлена модель процесса управления рисками, как показано на рис. 4. Подход ISO 31000:2009 ясно дает понять, что управление рисками должно быть глубоко и прочно встроено во все виды деятельности. В нем также говорится, что это непрерывный жизненный цикл, а не изолированная деятельность. Это определение управления рисками принято в данной работе.

В нем также представлена модель процесса управления рисками, как показано на рис. 4. Подход ISO 31000:2009 ясно дает понять, что управление рисками должно быть глубоко и прочно встроено во все виды деятельности. В нем также говорится, что это непрерывный жизненный цикл, а не изолированная деятельность. Это определение управления рисками принято в данной работе.

Суть этого определения заключается в том, что эффективное управление рисками заключается в достижении ожидаемой цели. На каждом этапе есть элемент риска, которым необходимо управлять, и каждый результат является неопределенным. ERM направлен на снижение неопределенности.

Рисунок 4: ISO 31000:2009 Модель управления рисками (на основе [6])

Для ERM важны следующие концепции:

3.

2 Управление информационной безопасностью

2 Управление информационной безопасностьюУправление информационной безопасностью (ISM) — это процесс, который определяет цели безопасности, назначает владельцев рисков информационной безопасности и поддерживает реализацию мер безопасности. Процесс управления безопасностью включает в себя оценку рисков, определение и надлежащее выполнение мер безопасности, отчетность о состоянии безопасности (меры определены, внедрены и работают) и обработку инцидентов безопасности.

3.2.1 Безопасность

Для многих специалистов по безопасности безопасность основывается на трех основных столпах: конфиденциальность, целостность и доступность, также известных как триада ЦРУ. Они хорошо работают в технической среде, где информационные системы необходимо классифицировать, чтобы определить применимые требования безопасности. Классификация может быть достигнута в соответствии со схемой конфиденциальности (высокая-средняя-низкая). Особенно в финансовой отрасли эти схемы классификации безопасности, основанные на триаде ЦРУ, широко распространены во всей организации.

Однако в разговоре с владельцами бизнеса часто оказывается, что эти термины для них ничего не значат. У них есть четкое понимание того, каким людям разрешен доступ к каким системам, но они не используют для этого эти термины «безопасности». Кроме того, эти три термина являются слишком широкими. Каждую проблему безопасности можно отнести к одному из этих трех терминов. Тот факт, что они определены так широко, также является их слабостью: они могут означать что-то совершенно различное в двух разных средах.

Например, «Доступность» может означать:

- Время безотказной работы — минимальное время безотказной работы системы 99,9% в рабочее время

- Отзывчивость – минимальное время отклика 0,01 миллисекунды для каждой транзакции

- В архиве – гарантированный срок хранения медицинских данных в течение 7 лет

- Стерты — все данные на серверах должны быть сделаны невосстановимыми перед отправкой в корзину

- Восстанавливаемый – если система выйдет из строя из-за аварии, она должна быть восстановлена в течение 24 часов

Этот пример показывает, что Доступность может иметь все виды значений, в зависимости от области действия и контекста. Это также показывает, что в нашем распоряжении есть более конкретные термины, которые определяют тип проблемы, которую нам нужно решить. Если термины настолько сложны и должны каждый раз анализироваться, чтобы определить, что мы на самом деле имеем в виду, то почему мы должны продолжать использовать эти термины? Термины Конфиденциальность, Целостность и Доступность перегружены и используются многими людьми для разных целей. Нам нужна более конкретная концепция.

Это также показывает, что в нашем распоряжении есть более конкретные термины, которые определяют тип проблемы, которую нам нужно решить. Если термины настолько сложны и должны каждый раз анализироваться, чтобы определить, что мы на самом деле имеем в виду, то почему мы должны продолжать использовать эти термины? Термины Конфиденциальность, Целостность и Доступность перегружены и используются многими людьми для разных целей. Нам нужна более конкретная концепция.

Таким образом, в этой работе мы отходим от узкой триады ЦРУ к очень богатой терминологии, которая одновременно конкретна и удобна для бизнеса. Это предлагается моделью бизнес-атрибутов SABSA, как описано в разделе «Управление требованиями». Бизнес-атрибуты предлагают гибкий и мощный способ выражения беспокойства владельцев бизнеса о безопасности.

Модель бизнес-атрибутов также позволяет измерять эффективность. Эффективность меры безопасности рассматривается в связи с риском, который она снижает. Предприятие не может определить, сколько оно готово потратить на обеспечение безопасности актива, пока не поймет его стоимость. Например, использование этого актива в приложении и сопутствующий риск, которому в результате подвергается актив, будут определять истинные требования к безопасности. Кроме того, важным фактором является толерантность организации к риску. Другими словами, вопрос должен звучать не так: «Надежно ли это?», а скорее: «Достаточно ли это безопасно?». Последний вопрос, в конечном счете, является вопросом, на который должна ответить оценка риска.

Например, использование этого актива в приложении и сопутствующий риск, которому в результате подвергается актив, будут определять истинные требования к безопасности. Кроме того, важным фактором является толерантность организации к риску. Другими словами, вопрос должен звучать не так: «Надежно ли это?», а скорее: «Достаточно ли это безопасно?». Последний вопрос, в конечном счете, является вопросом, на который должна ответить оценка риска.

Чтобы дать более приземленное представление о том, что включает в себя безопасность, приводятся некоторые общепринятые области, которыми должен заниматься архитектор безопасности:

- Защита активов — защита информационных активов от потери или непреднамеренного раскрытия, и ресурсов от несанкционированного и непреднамеренного использования

- Оценка рисков – определение рисков, с которыми мы сталкиваемся, их измерение для определения их вероятности и воздействия, а затем принятие, смягчение или передача риска в соответствии с риск-аппетитом организации

- Контроль доступа – кто вы и какие действия вам разрешено делать при каких условиях?

- Аудит – соответствует ли операционная среда требованиям?

- Доступность – способность функционировать без прерывания или истощения услуг, несмотря на аномальные или злонамеренные события

3.

2.2 Конфиденциальность

2.2 КонфиденциальностьКонфиденциальность — это возможность отдельного лица или группы изолировать себя или информацию о себе. Границы и содержание того, что считается личным, различаются в зависимости от культуры и человека, но имеют общие темы. Сфера конфиденциальности частично перекрывает безопасность, включая, например, концепции надлежащего использования, а также защиту информации.

В целом, директивы о конфиденциальности требуют, чтобы личные данные не обрабатывались вообще, за исключением случаев, когда выполняются определенные условия. Эти условия делятся на три категории: прозрачность, законная цель и пропорциональность.

3.2.3 Основные концепции управления информационной безопасностью

Согласно ISO/IEC 27001:2013 [4], система ISM сохраняет аспекты безопасности информации, применяя процесс управления рисками, и дает уверенность заинтересованным сторонам, которые рискуют адекватно управляются. Система ISM является частью и интегрирована с процессами организации и общей структурой управления. Стандарт определяет требования к системе ISM.

Стандарт определяет требования к системе ISM.

Следующие основные концепции безопасности относятся к процессу ISM. Их описания, а также их взаимосвязь с TOGAF ADM приведены далее в этом Руководстве. Их роль в процессе ISM будет описана в Практическом руководстве по архитектуре безопасности. Они перечислены здесь, чтобы перечислить основные концепции информационной безопасности, которые должны быть частью стандарта TOGAF. Основные категории ISO/IEC 27001:2013 используются для лучшего понимания взаимосвязи понятий.

Контекст организации

- Модель домена безопасности

- Бизнес-факторы/бизнес-цели

- Реестр применимых законов и нормативных актов

- Регистр применимой системы контроля

- Платформа доверия

Руководство

- Архитектура политики безопасности

Планирование

- Принципы безопасности

- Профиль бизнес-атрибутов

- Цели управления/Цели безопасности

- Качество данных

- Модель бизнес-рисков/Реестр рисков

- Каталог услуг безопасности

Служба поддержки

- План ресурсов безопасности

- Обучение и осведомленность в области безопасности

- Стандарты безопасности

Эксплуатация

- Класс безопасности

Оценка производительности

- Аудит безопасности

Улучшение

- (без новой концепции безопасности)

3.