Средства обеспечения информационной безопасности

Дата: 08.11.2020. Автор: Артем П. Категории: Прочее

Информация – ценный ресурс для различных компаний, фирм, любых коммерческих и государственных структур, вне зависимости от сферы их деятельности. В связи с этим подобные объекты заинтересованы в том, чтобы создать полноценную и эффективную систему кибербезопасности. Для ее организации требуется применение специализированных и наиболее подходящих средств обеспечения информационной безопасности.

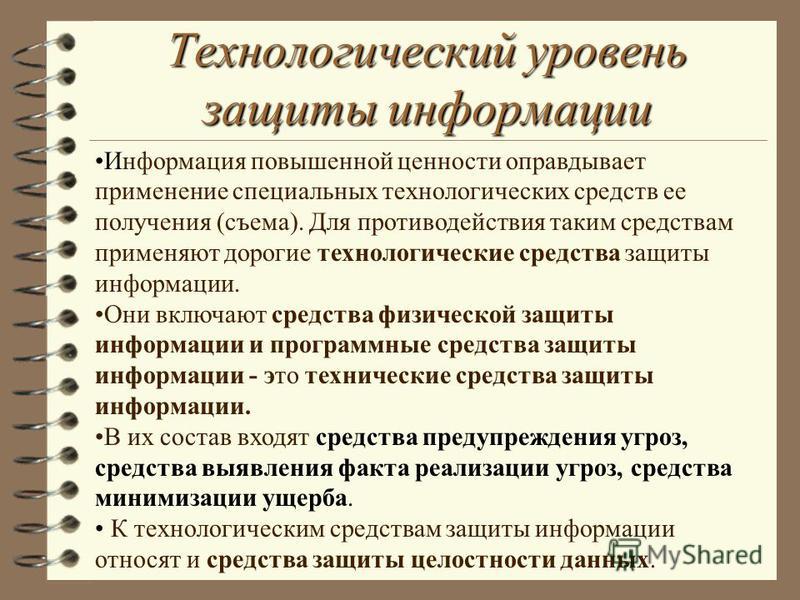

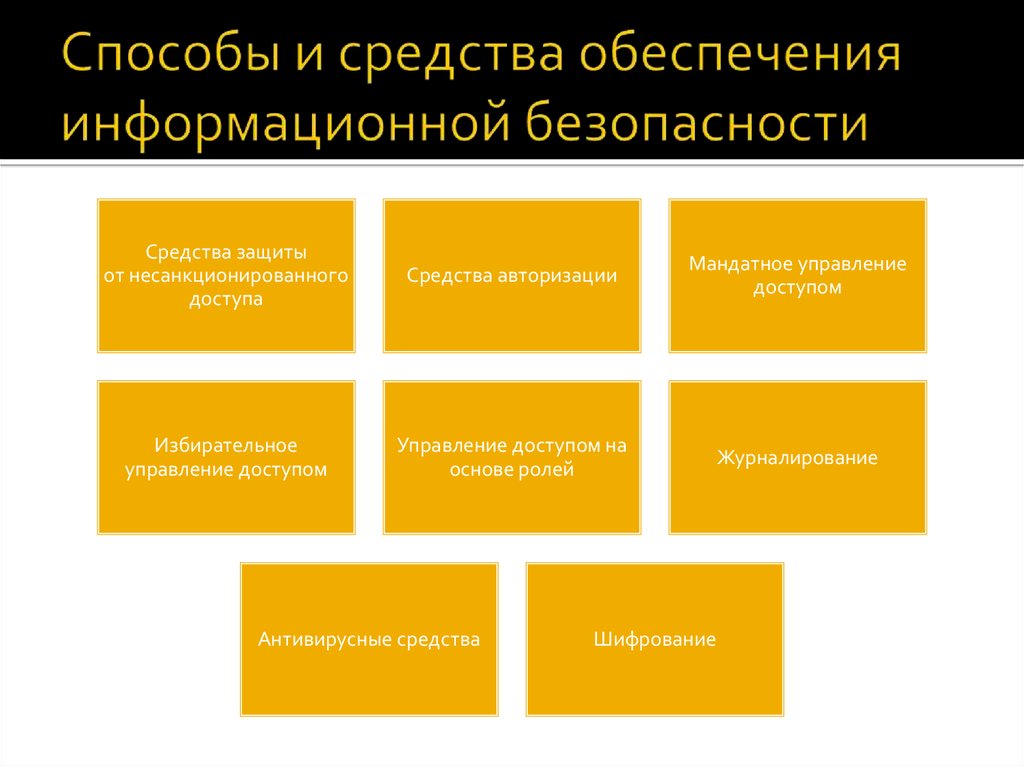

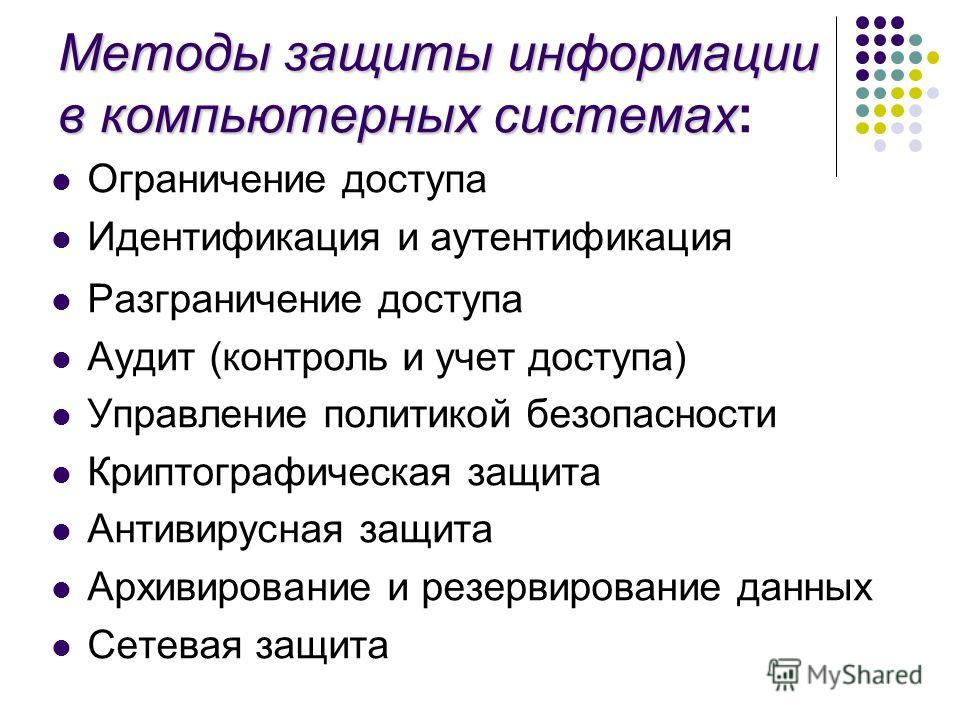

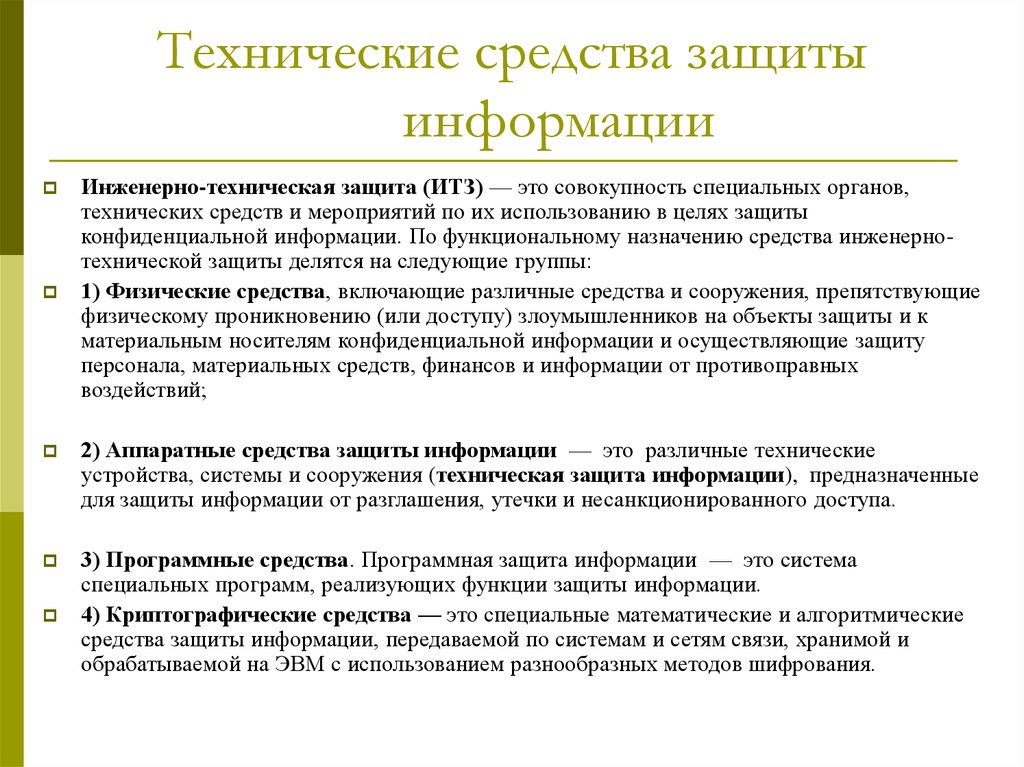

Основная цель системы кибербезопасности – защита информационной системы, сохранность, создание гарантий того, что защищаемые данные будут целостны, не изменены, не разрушены. Процессы обеспечения кибербезопасности реализуются с применением всевозможных защитных механизмов, при формировании которых могут использоваться следующие средства: физические, аппаратные, программные, программно-аппаратные (технические), криптографические, организационные, правовые, морально-этические.

Физические

Физические средства обеспечения информационной безопасности представлены в виде электронного, механического оборудования, которое предназначено для формирования физического препятствия на вероятных путях проникновения и получения несанкционированного доступа нарушителей к определенным составляющим частям системы или информации.

К этой категории также принято относить устройства визуального наблюдения, сигнальное и сигнализирующее оборудование, устройства связи. Физическая кибербезопасность также связана с реализацией защитных мер, защищающих от чрезвычайных происшествий (воспламенение, потоп и т. д.).

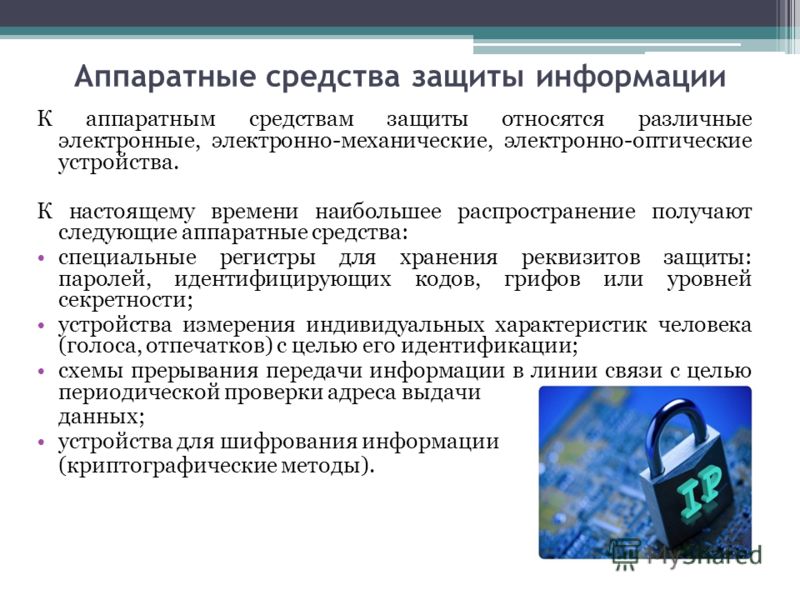

Аппаратные

Аппаратные средства обеспечения кибербезопасности – это обширная категория, в которой представлены всевозможные электронные, механические устройства, которые были интегрированы в оборудование автоматизированной информационной системы, либо работающие в качестве автономной аппаратуры, сопряженной с этим оборудованием.

Основная задача аппаратных средств заключается в обеспечении внутренней защиты структурных элементов, систем вычислительной техники (к примеру, центральных процессоров, периферийных устройств, терминалов и т. д.). Всё это может быть реализовано с использованием технологий управления доступом (аутентификационные, идентификационные методы, проверка полномочий субъектов, протоколирование, реагирование на инциденты безопасности и др.).

д.). Всё это может быть реализовано с использованием технологий управления доступом (аутентификационные, идентификационные методы, проверка полномочий субъектов, протоколирование, реагирование на инциденты безопасности и др.).

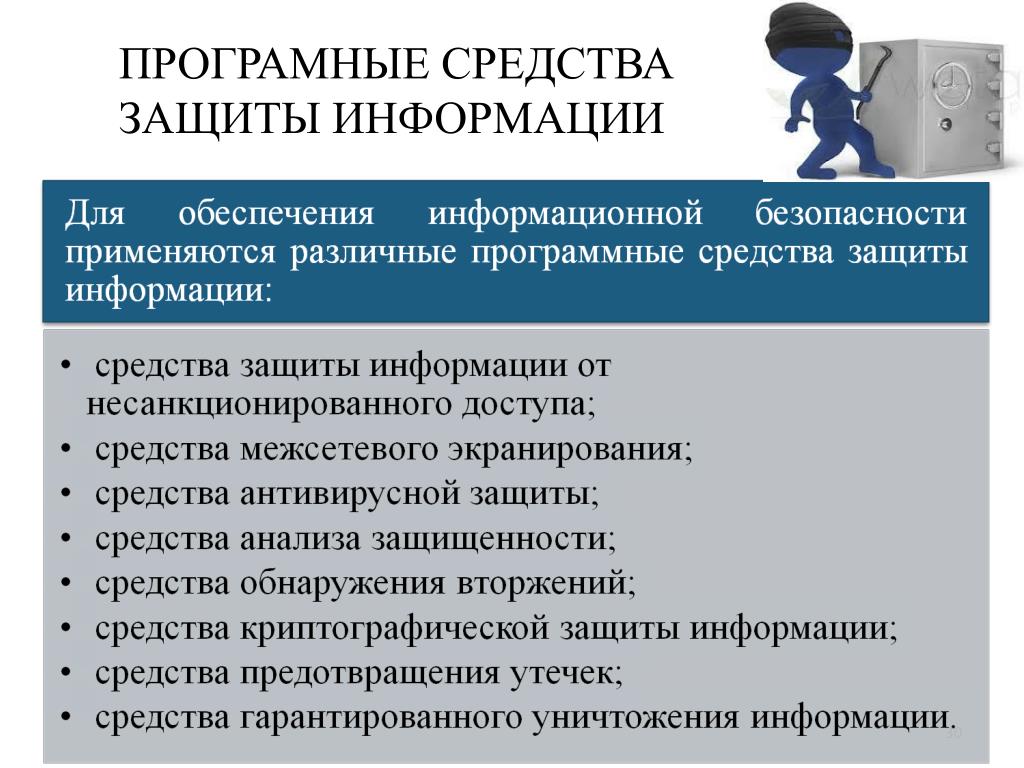

Программные

Программные средства обеспечения информационной безопасности применяются, чтобы реализовывать логические и интеллектуальные защитные функции. Они могут быть добавлены в состав ПО автоматизированной информационной системы, любо включены в структуру средств, комплексов, систем контрольного оборудования.

Программные средства – один из наиболее востребованных, повсеместно используемых типов защиты, потому что они отличаются своей универсальностью, простотой в эксплуатации, наличием возможностей по их изменению, развитию. Из-за все этого они также считаются наиболее уязвимыми частями защиты инфосистемы компаний. На сегодняшний день реализуется множество видов операционных систем, систем управления БД, сетевых пакетов, пакетов прикладного ПО, которые включают в себя различные средства защиты данных.

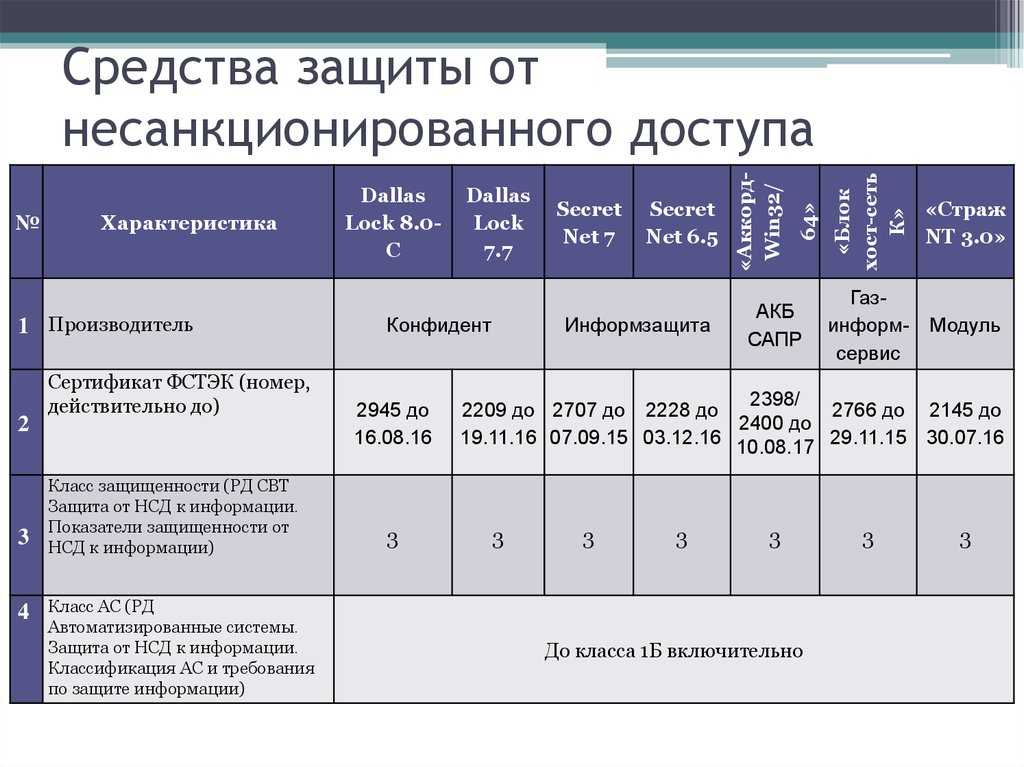

Аппаратно-программные

Аппаратно-программные средства обеспечения кибербезопасности – это разные виды электронных устройств, гаджетов, оборудования, специализированного ПО, которые включены в структуру автоматической системы организации и исполняют самостоятельно или в комбинации с иными средствами функционал защиты (аутентификационные и идентификационные процедуры, процессы разграничения доступа к информационным ресурсам, регистрацию событий, криптографическая защита данных и т. д.).

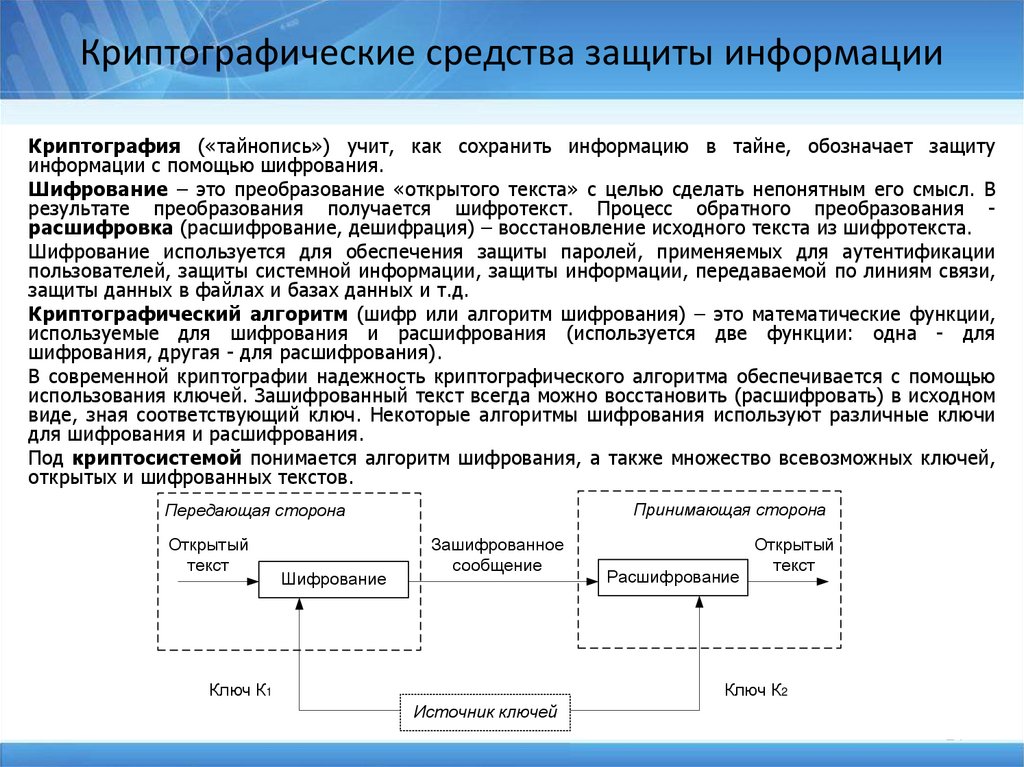

Криптографические

Криптографические средства обеспечения информационной безопасности могут реализовываться с использованием аппаратных и/или программных средств. Криптографические способы защиты данных базируются на принципе их шифрования. Средства криптозащиты данных выполняет криптографическое изменение информации, чтобы обеспечить ее защиту, безопасность. Криптозащита информации, шифрование – один из наиболее важных методов защиты данных.

Административные

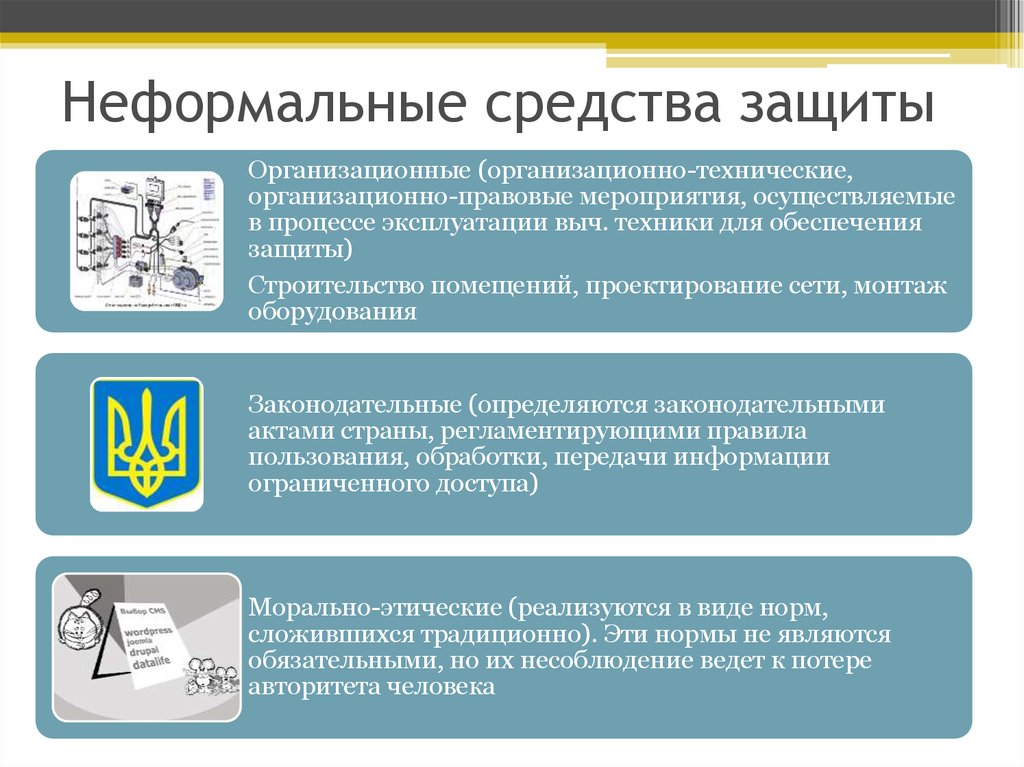

Административные (организационные) средства обеспечения кибербезопасности регламентируют процедуры работы системы обработки информации, процессы использования ресурсов информационной системы, профессиональную деятельность сотрудников организации, порядок взаимодействия работников компании с инфосистемой таким образом, чтобы максимально затруднить или вовсе исключить вероятность реализации актуальных киберугроз, либо свести к минимуму размеры потерь в случае реализации киберугроз.

Основной задачей внедрения административных мер обеспечения кибербезопасности является формирование политики информационной безопасности конкретной организации, а также ее дальнейшее выполнение с выделением всех необходимых для этого ресурсов и полного контроля ее функционирования.

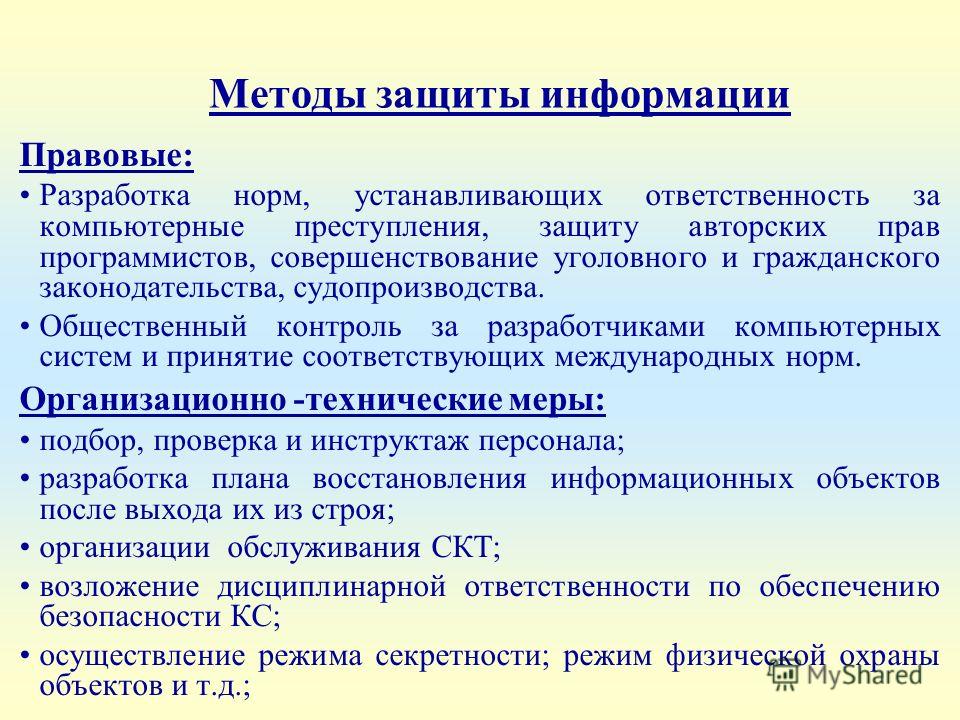

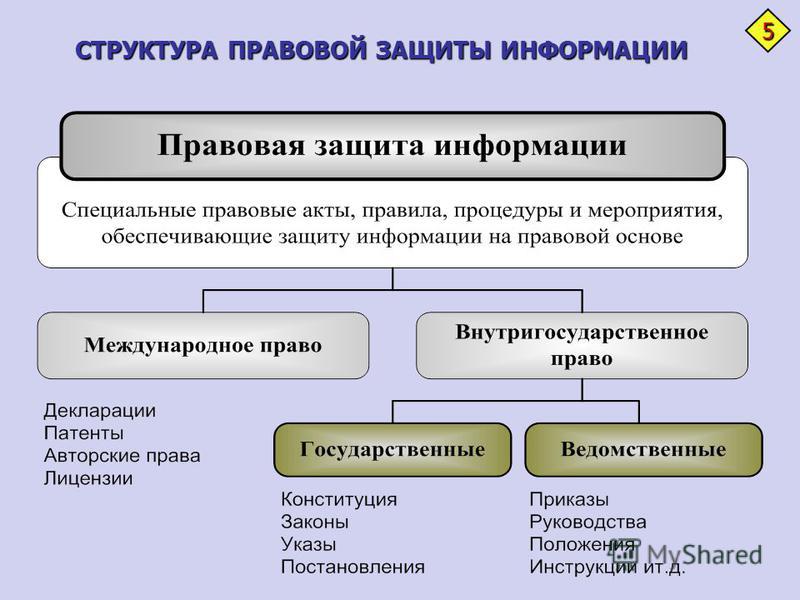

Правовые

Правовые средства обеспечения кибербезопасности – это действующее федеральное законодательство, президентские указы, нормативная документация, требования и техрегламенты регуляторов отрасли. С помощью всей этой официальной документации регламентируются правила взаимодействия с информационными данными, закрепляются права и обязанности участников информационных отношений при обработке, эксплуатации данных, а также устанавливается административная или уголовная ответственность за нарушение законодательства в отрасли.

Благодаря наличию и реализации правовых средств обеспечения информационной безопасности создаются значимые препятствия для неправомерного, незаконного использования конфиденциальных данных. Также с их помощью осуществляется сдерживание возможных нарушителей. Правовые средства обеспечения информационной безопасности являются упреждающими, профилактическими, поэтому требуется проведение систематической разъяснительной работы с сотрудниками организации и обслуживающим персоналом инфосистем.

Также с их помощью осуществляется сдерживание возможных нарушителей. Правовые средства обеспечения информационной безопасности являются упреждающими, профилактическими, поэтому требуется проведение систематической разъяснительной работы с сотрудниками организации и обслуживающим персоналом инфосистем.

Морально-этические

Морально-этические средства обеспечения кибербезопасности представлены в виде общепринятых и/или реализуемых в конкретной организации поведенческих норм и регламентов взаимодействия с информацией (в том числе и с конфиденциальной). Морально-этические нормы традиционно складываются (некоторые уже давно сложились) в процессе распространения электронно-вычислительного оборудования.

Морально-этические нормы необязательны для исполнения, в отличие от законодательных актов. Но несоблюдение подобных норм, принятых в обществе или в конкретной организации, приводит к падению авторитета нарушителя, престижа, а также в целом компании. К категории морально-этических норм относятся как неписаные (к примеру, принципы честности), а также писаные (могут быть оформлены официально в уставе компании, в специальных предписаниях, рекомендациях и т. д.). Морально-этические средства обеспечения кибербезопасности носят строго профилактический характер, поэтому руководству организации требуется формировать внутри коллектива здоровый моральных микроклимат, чтобы снизить вероятность возникновения нарушений в системах информационной безопасности.

д.). Морально-этические средства обеспечения кибербезопасности носят строго профилактический характер, поэтому руководству организации требуется формировать внутри коллектива здоровый моральных микроклимат, чтобы снизить вероятность возникновения нарушений в системах информационной безопасности.

Об авторе Артем П

Представитель редакции CISOCLUB. Пишу новости, дайджесты, добавляю мероприятия и отчеты.

Читать все записи автора Артем П

Средства защиты информации, техническая аппаратная защита информации

Контакты:

+7 (495) 647-21-13

+7 (495) 788-77-32

Наш канал в ВК:

Мы на Youtube:

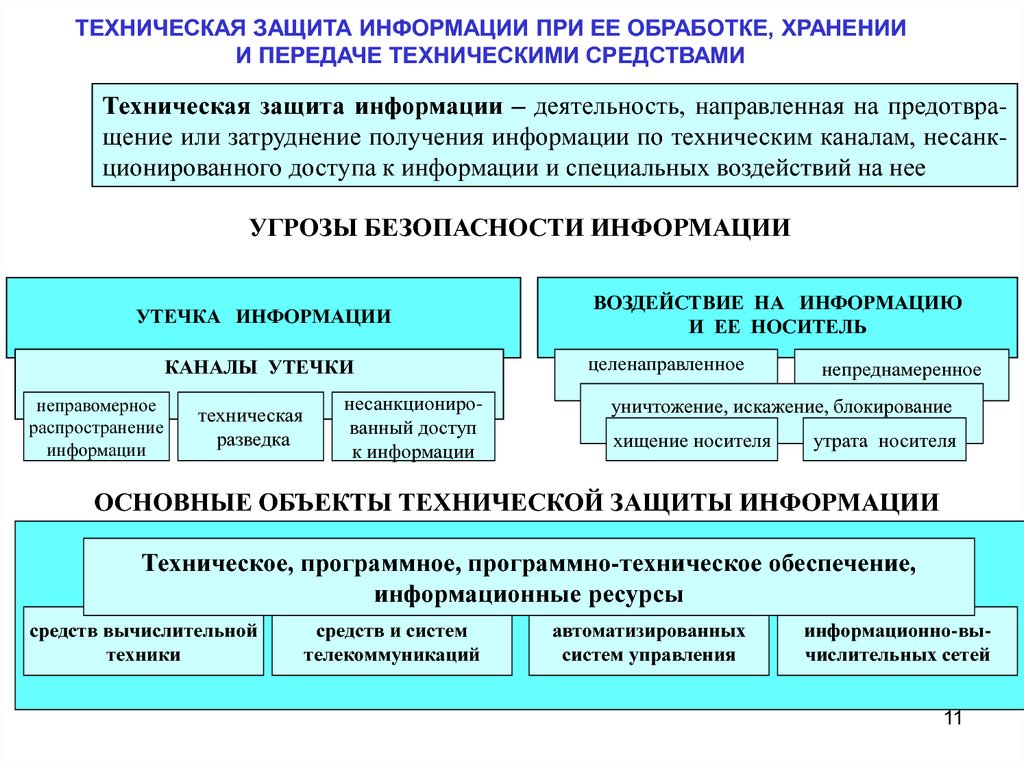

Средства защиты информации — это вся линейка инженерно-технических, электрических, электронных, оптических и других устройств и приспособлений, приборов и технических систем, а также иных изделий, применяемых для решения различных задач по защите информации, в том числе предупреждения утечки и обеспечения безопасности защищаемой информации.

В целом средства защиты информации в части предотвращения преднамеренных действий в зависимости от способа реализации можно разделить на группы:

• Технические (аппаратные) средства защиты информации. Это различные по типу устройства (механические, электромеханические, электронные и др.), которые на уровне оборудования решают задачи информационной защиты, например, такую задачу, как защита помещения от прослушивания. Они или предотвращают физическое проникновение, или, если проникновение все же случилось, препятствуют доступу к данным, в том числе с помощью маскировки данных. Первую часть задачи обеспечивают замки, решетки на окнах, защитная сигнализация и др. Вторую — генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации (защита помещения от прослушивания) или позволяющих их обнаружить.

• Программные и технические средства защиты информации включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др.

• Смешанные аппаратно-программные средства защиты информации реализуют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства, такие как защита помещения от прослушивания.

• Организационные средства защиты информации складываются из организационно-технических (подготовка помещений с компьютерами, прокладка кабельной системы с учетом требований ограничения доступа к ней и др.) и организационно-правовых (национальные законодательства и правила работы, устанавливаемые руководством конкретного предприятия).

Техническая защита информации как часть комплексной системы безопасности во многом определяет успешность ведения бизнеса. Основная задача технической защиты информации — выявить и блокировать каналы утечки информации (радиоканал, ПЭМИН, акустические каналы, оптические каналы и др.). Решение задач технической защиты информации предполагает наличие специалистов в области защиты информации и оснащение подразделений специальной техникой обнаружения и блокирования каналов утечки.

Блокираторы сотовой связи (подавители сотовых телефонов), в просторечье называемые глушителями сотовых — эффективное средство борьбы с утечкой информации по каналу сотовой связи. Глушители сотовых работают по принципу подавления радиоканала между трубкой и базой. Технический блокиратор утечки информации работает в диапазоне подавляемого канала. Глушители сотовых телефонов классифицируют по стандарту подавляемой связи (AMPS/N-AMPS, NMT, TACS, GSM900/1800, CDMA, IDEN, TDMA, UMTS, DECT, 3G, универсальные), мощности излучения, габаритам. Как правило, при определении излучаемой мощности глушителей сотовых телефонов учитывается безопасность находящихся в защищаемом помещении людей, поэтому радиус эффективного подавления составляет от нескольких метров до нескольких десятков метров. Применение блокираторов сотовой связи должно быть строго регламентировано, так как может создать неудобства для третьих лиц.

20 лучших инструментов кибербезопасности в 2023 году [Самые мощные инструменты]

Обновлено 18 марта, 23 926 просмотров

Кибербезопасность стала одним из главных приоритетов среди организаций из-за большого количества конфиденциальных данных и финансовых записей, которые регулярно поступают в их системы. Регулярная потребность в технологиях для выполнения почти каждой отдельной задачи привела к распространению киберпреступлений. Здесь мы встретимся со списком инструментов кибербезопасности, состоящим из множества инструментов, которые платные, бесплатные или с открытым исходным кодом, которые позволяют аналитику кибербезопасности поддерживать конфиденциальность данных компании и предотвращать любые виды скомпрометированных данных, финансовые потери, и т. д.

В этом блоге об инструментах, используемых в кибербезопасности, мы подробно прочитаем следующие темы:

- Типы инструментов кибербезопасности

- Kali Linux

- Каин и Авель

- Metasploit

- John the Ripper

- 0

- 0

- NIKTO

- TCPDUMP

- KISMAC

- NETSTUMBLE

- SPLUNK

- Forcepoint

- Aircrack-NG

- Nexpe

- Nagios

- Keepass

- 0010

- Burp Suite

- POF

- Paros Proxy

- Nmap

- Nessus Professional

- Master a Cyber Security Tool

Это многочисленные инструменты кибербезопасности, которые позволяют профессионалам защитить свои системы и организации от атак.

Инструменты кибербезопасности можно разделить на несколько категорий. Категории, к которым можно отнести эти инструменты, перечислены ниже:

- Тестирование на проникновение

- Снаски для пакетов

- Шифрование

- Сканирующая веб -уязвимость

- Сетевая защита

- Мониторинг сети

- Обнаружение сетевых вторжений

Проверьте Cyber Security Courd.

Лучшие инструменты кибербезопасности

Теперь пришло время подробно прочитать о некоторых из самых популярных инструментов в области кибербезопасности. Давай начнем.

1. Kali Linux Kali Linux является одним из наиболее распространенных инструментов, используемых в кибербезопасности. Эта операционная система состоит из ряда инструментов, полезных для аудита безопасности, сканирования сети и системы на наличие уязвимостей и т. д. это идеальный выбор даже для профессионалов начального уровня. Кроме того, многие инструменты, предлагаемые Kali Linux, легко исполняются, что позволяет пользователям контролировать системы сетевой безопасности компании одним щелчком мыши.

Кроме того, многие инструменты, предлагаемые Kali Linux, легко исполняются, что позволяет пользователям контролировать системы сетевой безопасности компании одним щелчком мыши.

Посетите этот блог о типах кибербезопасности!

2. Каин и АвельКаин и Авель — один из старейших и лучших инструментов кибербезопасности, помогающий выявить слабые места в Windows и восстановить пароль. Это позволяет экспертам по кибербезопасности находить уязвимости в защите паролей различных систем, работающих под управлением Windows.

Среди его многочисленных функций наиболее важными являются его способность вести учет VoIP-соединений и анализировать протоколы маршрутизации, чтобы выяснить, могут ли маршрутизируемые пакеты данных быть скомпрометированы. Этот бесплатный инструмент для кибербезопасности может раскрывать ящики с паролями, кэшированные пароли и т. д., а также может использовать силовые атаки, которые помогают взломать зашифрованные пароли. Кроме того, это помогает в расшифровке зашифрованных паролей.

Кроме того, это помогает в расшифровке зашифрованных паролей.

Запишитесь на лучший Курс по кибербезопасности прямо сейчас!

3. MetasploitВ Metasploit есть отличная коллекция инструментов, которые идеально подходят для тестирования на проникновение. Профессионалы часто используют его для достижения ряда целей безопасности, таких как обнаружение уязвимостей систем и сетей, разработка стратегий для улучшения защиты компании от кибербезопасности и многое другое.

Metasploit позволяет экспертам тестировать системную безопасность онлайн- и веб-приложений, серверов, сетей и т. д. Одним из преимуществ этого программного обеспечения является то, что оно может выявлять даже возникающие уязвимости и круглосуточно обеспечивать первоклассную безопасность.

Посмотрите этот интересный блог о списке контроля доступа!

4. John the Ripper

John the Ripper Специалисты по безопасности используют John the Ripper для проверки надежности паролей. Его дизайн помогает выявлять слабые пароли, которые представляют угрозу безопасности для конкретной системы. Вначале он был разработан только для платформы UNIX, но новые версии позволяют ему работать и в других операционных системах, таких как DOS, Windows, системы OpenVMS и т. д.

Джон Потрошитель ищет сложные шифры, зашифрованные учетные данные для входа и пароли, похожие на хеш, чтобы найти любой слабый пароль. Этот инструмент разрабатывается и регулярно обновляется, чтобы гарантировать получение точных результатов во время тестирования на проникновение. Это один из самых идеальных вариантов для экспертов по кибербезопасности для повышения безопасности паролей.

Зарегистрируйтесь на лучший курс по кибербезопасности в Бангалоре сегодня!

5. Wireshark

Wireshark Ранее Wireshark назывался Ethereal. Это один из лучших инструментов для кибербезопасности, основанный на консоли. Это инструмент для анализа пакетов, который позволяет профессионалам анализировать сетевые протоколы и анализировать сети в реальном времени в поисках любых уязвимостей, которые можно использовать. Кроме того, он собирает необходимую информацию об уровнях сетевого трафика.

Специалисты по кибербезопасности используют этот инструмент для хранения пакетов данных и определения поведения и характеристик каждого пакета. Эти знания помогают выявить слабые места в сетевой безопасности. Он в основном следит за сетевыми пакетами и представляет их в удобочитаемом формате. Это один из лучших инструментов кибербезопасности с открытым исходным кодом.

6. Nikto Nikto — это программный инструмент с открытым исходным кодом, используемый в кибербезопасности для определения уязвимостей в Интернете и принятия необходимых мер. Профессионалы используют этот инструмент для сканирования с целью выявления веб-уязвимостей и управления ими. База данных Nikto состоит примерно из 6400 различных типов угроз безопасности. База данных предлагает данные об угрозах, которые можно использовать для сравнения с результатом сканирования веб-уязвимостей. Это сканирование охватывает как веб-серверы, так и сети.

Профессионалы используют этот инструмент для сканирования с целью выявления веб-уязвимостей и управления ими. База данных Nikto состоит примерно из 6400 различных типов угроз безопасности. База данных предлагает данные об угрозах, которые можно использовать для сравнения с результатом сканирования веб-уязвимостей. Это сканирование охватывает как веб-серверы, так и сети.

Этот инструмент постоянно обновляется, позволяя пользователям легко распознавать новые веб-уязвимости. Кроме того, регулярно создаются различные плагины, чтобы сделать их совместимыми с разными системами.

Изучите инструмент Nikto, чтобы воспользоваться его преимуществами. Запишитесь на курс этического хакинга в Бангалоре, чтобы изучить его.

7. Tcpdump Tcpdump — полезный сетевой инструмент для перехвата пакетов. Это помогает в мониторинге и регистрации трафика TCP/IP, который используется совместно по сети. Этот программный инструмент на основе команд анализирует трафик систем, а также сеть, через которую проходит трафик. Кроме того, этот инструмент проверяет безопасность сети, разделяя трафик данных TCP/IP, получаемый через Интернет. Tcpdump также определяет содержимое пакетов сетевого трафика.

Кроме того, этот инструмент проверяет безопасность сети, разделяя трафик данных TCP/IP, получаемый через Интернет. Tcpdump также определяет содержимое пакетов сетевого трафика.

KisMAC специально создан для обеспечения безопасности беспроводной сети в операционных системах MAC. Этот сетевой инструмент имеет множество высококлассных функций, предназначенных для использования экспертами в этой области, поэтому он может быть не лучшим выбором для новичков и специалистов по безопасности начального уровня.

KisMAC сканирует беспроводные сети, которые поддерживаются картами Wi-Fi, например Airport. Он использует атаки грубой силы, слабое планирование, использование уязвимостей и многие подобные методы, чтобы проникнуть в безопасность ключей WEP и WPA. Если экспертам удается их взломать, это говорит о том, что ключи недостаточно безопасны, что делает сеть уязвимой для возможных кибератак.

Готовитесь к собеседованию? Загляните в наш блог на Вопросы для интервью по кибербезопасности прямо сейчас!

9. NetStumbler

NetStumbler NetStumbler — популярный инструмент кибербезопасности, созданный для систем, работающих под управлением операционной системы Windows. Он позволяет специалистам по информационным технологиям и кибербезопасности распознавать открытые сетевые порты и чрезвычайно полезен для целей управления безопасностью. Поскольку он специально разработан для работы в Windows, в нем нет места для исходных кодов. При поиске сетевых портов с открытым исходным кодом он использует методы поиска WAP, в отличие от других инструментов кибербезопасности, что сделало его популярным среди организаций для защиты сети.

10. Splunk Splunk — это инструмент системной безопасности, известный своей универсальностью и скоростью. Это один из лучших инструментов для мониторинга сетевой безопасности. Splunk используется для проведения анализа сети в режиме реального времени и выполнения исторических поисков для поиска данных об угрозах. Этот удобный инструмент оснащен унифицированным пользовательским интерфейсом, а также многочисленными функциями и методами, помогающими в процессе поиска необходимой информации.

Это комплексный инструмент безопасности системы, который также используется для сбора, хранения и индексации данных в репозиториях для создания предупреждений, отчетов, визуализаций, графиков и информационных панелей в реальном времени.

В восторге от Splunk? Запишитесь на наш сертификационный курс Splunk прямо сейчас!

11. ForcepointForcepoint — это инструмент безопасности, в первую очередь предназначенный для пользователей облачных вычислений, который позволяет экспертам настраивать SD-Wan для ограничения доступа пользователей к определенным данным ресурсов. Эта настройка также позволяет им блокировать вторжения и вероятное использование уязвимостей.

Этот инструмент помогает сетевым администраторам легко обнаруживать вредоносные действия в сети, предоставляя им достаточно времени для принятия необходимых мер для их предотвращения. Это одно из существенных преимуществ Forcepoint по сравнению с другими инструментами, поскольку они предназначены для отслеживания проблем, чтобы пользователи могли применять необходимые методы для их устранения позже. Одна из его важных функций в облаке заключается в том, что он предупреждает или блокирует облачные серверы, которые представляют угрозу безопасности для систем. Кроме того, он предлагает высокий уровень безопасности в других приложениях с важными данными.

Одна из его важных функций в облаке заключается в том, что он предупреждает или блокирует облачные серверы, которые представляют угрозу безопасности для систем. Кроме того, он предлагает высокий уровень безопасности в других приложениях с важными данными.

Узнайте о зарплате кибербезопасности через этот блог!

12. Aircrack-ngЭтот инструмент состоит из множества методов, которые помогают анализировать уязвимости безопасности Wi-Fi. Эксперты используют Aircrack-ng для сбора пакетов данных, подключенных через сеть, для процесса непрерывного мониторинга. Кроме того, он позволяет специалистам по кибербезопасности использовать свои функции для экспорта этих пакетов данных в понятные текстовые файлы, которые могут проходить различные оценки безопасности.

Aircrack-ng также поддерживает захват и внедрение, которые имеют решающее значение с точки зрения оценки производительности сетевых карт. Более того, он проверяет, насколько надежны ключи WEP и WPA-PSK, взламывая их, и помогает организациям оценить надежность сети. Это идеальный инструмент для расширения и улучшения сетевой безопасности организации.

Это идеальный инструмент для расширения и улучшения сетевой безопасности организации.

Посмотрите это обучающее видео на YouTube, чтобы узнать, как построить свою карьеру в этой области

13. NexposeNexpose предлагает специалистам по безопасности функции в режиме реального времени для сканирования и устранения уязвимостей в локальных системах. Это позволяет экспертам находить слабые места в системах и использовать эти знания для выявления и минимизации возможных атак.

Кроме того, Nexpose предлагает группе безопасности возможность просмотра различных сетевых действий в режиме реального времени. Он регулярно обновляет свою базу данных, чтобы он мог адаптироваться к различным типам сред угроз в программном обеспечении и данных, гарантируя, что инструмент имеет самые последние данные об угрозах. Кроме того, профессионалы в области кибербезопасности могут использовать Nexpose для присвоения оценок риска обнаруженным уязвимостям, создавая список приоритетов на основе уровней безопасности.

Он регулярно обновляет свою базу данных, чтобы он мог адаптироваться к различным типам сред угроз в программном обеспечении и данных, гарантируя, что инструмент имеет самые последние данные об угрозах. Кроме того, профессионалы в области кибербезопасности могут использовать Nexpose для присвоения оценок риска обнаруженным уязвимостям, создавая список приоритетов на основе уровней безопасности.

Nagios позволяет специалистам по безопасности эффективно контролировать различные сети, такие как NNTP, POP3, SMTP, HTTP, ICMP и другие. Более того, он контролирует подключенные системы и хосты в режиме реального времени. Как только он обнаруживает проблему безопасности или вторжение в сеть, он отправляет предупреждение пользователям, чтобы предупредить их о том же. Здесь у пользователей есть возможность выбрать оповещения об уведомлениях, которые они хотят получать, и те, которые они не хотят.

Кроме того, проверьте этот блог на 20 лучших хакерских инструментов !

15. KeePass

KeePass Специалисты по информационной безопасности часто используют KeePass для управления идентификацией. Это позволяет пользователям использовать мастер-пароль для доступа ко всем своим учетным записям, которые они используют для работы. Он сочетает в себе безопасность и удобство, что дает ему преимущество перед другими инструментами кибербезопасности для управления идентификацией.

Существуют многочисленные нарушения безопасности сети и системы, вызванные неточным управлением паролями, но KeePass также устраняет эту возможность. это Прикладное программное обеспечение используется в компаниях и офисах, поскольку оно может помочь специалистам по безопасности обнаружить возможные риски, вызванные человеческим фактором.

Хотите получить глубокие знания и практический опыт в области этичного взлома? Зарегистрируйтесь сегодня в нашем Этическом обучении хакеров и Сертификации !

16. Burp Suite

Burp Suite Burp Suite — это надежный инструмент, используемый в области кибербезопасности, который позволяет организациям повысить безопасность своей сети. Эксперты по безопасности используют Burp Suite для сканирования систем в режиме реального времени, уделяя особое внимание выявлению жизненно важных уязвимостей, которые могут оказать большое влияние на безопасность компании. Кроме того, он имитирует атаки, чтобы найти различные способы, которыми эти угрозы могут ослабить и поставить под угрозу безопасность сети.

Burp Suite имеет три версии: Community, Professional и Enterprise. Версия Burp Suite для сообщества доступна бесплатно, но многие функции ограничены и не могут быть использованы в этой версии. Он предлагает только основные ручные инструменты. Профессиональная и корпоративная версии Burp Suite предназначены для коммерческого использования и, следовательно, не доступны для бесплатного использования. Хотя это может быть немного дорого для небольших компаний, Burp Suite является одним из лучших инструментов безопасности для большинства организаций.

Узнайте больше о кибербезопасности из нашего блога Руководство по кибербезопасности .

17. POfPOf — это широко распространенный инструмент кибербезопасности, который позволяет компаниям контролировать сети, независимо от каких-либо обновлений, выпущенных разработчиками в течение некоторого времени. Инструмент не создает дополнительного трафика данных при мониторинге сети, что делает его эффективным инструментом сетевой безопасности. Он используется профессионалами для изображения хост-операционных систем, подключенных к сети.

POf позволяет специалистам по кибербезопасности выполнять ряд функций, таких как поиск имен, различные запросы, проверки и т. д. Его быстрый и легкий характер сделал его популярным среди специалистов по кибербезопасности с продвинутыми навыками, но не среди новичков, поскольку они могут возникнуть трудности с изучением и использованием инструмента.

Посетите этот блог о лучших навыках кибербезопасности, чтобы узнать больше!

18. Paros ProxyParos Proxy — это инструмент безопасности на основе Java, включающий набор полезных инструментов, которые позволяют экспертам выполнять несколько тестов безопасности, которые приводят к обнаружению различных уязвимостей в Интернете. Веб-пауки, сканеры уязвимостей и трафик, записанный для сохранения сетевой активности в реальном времени, — вот некоторые из важных инструментов, доступных в Paros Proxy. Более того, это позволяет экспертам выявлять вторжения в сеть.

Paros Proxy также помогает обнаруживать основные и популярные угрозы кибербезопасности, включая атаки с внедрением SQL и межсайтовые сценарии. Кроме того, одним из его основных преимуществ является то, что его можно легко редактировать с помощью элементарной Java или HTTP/HTTPS. Проще говоря, Paros Proxy — это идеальный инструмент для поиска уязвимостей в сети до того, как кибер-злоумышленники и хакеры воспользуются ими для взлома.

Посетите этот блог, чтобы получить представление о карьере консультанта по кибербезопасности!

19. NmapNmap иначе называется Network Mapper. Это бесплатный инструмент с открытым исходным кодом в области кибербезопасности, который может помочь в сканировании ИТ-систем и сетей для выявления уязвимостей в системе безопасности. Кроме того, это позволяет профессионалам наметить возможные области атак в сети, контролировать время безотказной работы хоста и обслуживания и соответственно принимать важные меры безопасности.

Nmap может работать почти во всех популярных операционных системах, что делает его предпочтительным инструментом среди профессионалов. Кроме того, он позволяет экспертам сканировать уязвимости в Интернете независимо от размера сети. Кроме того, он предоставляет ИТ-специалистам обзор характеристик сети, таких как типы фильтров пакетов и брандмауэров, развернутых для обеспечения безопасности сети, хосты, подключенные к сети, операционная система, на которой она работает, и т. д.

д.

Вам следует записаться на лучший курс по кибербезопасности в Лондоне , чтобы получить глубокие знания!

20. Nessus ProfessionalЭтот инструмент помогает организациям улучшить целостность сети и устранить многочисленные недостатки, включая неправильную настройку параметров безопасности, установку неправильных исправлений безопасности и многие другие ошибки. Кроме того, Nessus Professional позволяет специалистам находить слабые места в сети, такие как программные ошибки, неверные настройки безопасности в операционных системах, ИТ-устройствах и программных приложениях, отсутствующие и неполные исправления и т. д., и управлять ими по мере необходимости.

Версия Nessus Pro позволяет специалистам по безопасности использовать бесплатный сканер уязвимостей, помогающий находить возможные угрозы и эксплойты. Кроме того, одним из его основных преимуществ является то, что его база данных регулярно пополняется новыми и обновляемыми данными об угрозах, что позволяет содержать самые свежие сведения об уязвимостях, обнаруженных в сети.

В этом блоге «20 лучших инструментов кибербезопасности, на которые следует обратить внимание в 2021 году» вы подробно прочитали о некоторых из самых популярных и часто используемых инструментов в области кибербезопасности. . Если вы стремитесь стать профессионалом в этой области, то важно, чтобы вы не только прошли обучение, но и научились использовать некоторые из этих инструментов, чтобы получить конкурентное преимущество при приеме на работу. Этот список инструментов призван помочь вам выбрать те, которые лучше всего подходят для вашего опыта и карьеры. Начать!

Свяжитесь с нами по телефону Сообщество кибербезопасности и избавьтесь от всех своих сомнений!

Расписание курсов

Средства кибербезопасности (Руководство 2023 г.)

КАК СТАТЬ АНАЛИТИКОМ ПО КИБЕРБЕЗОПАСНОСТИ (Руководство 2023 г.) Узнайте, какие инструменты чаще всего используют аналитики кибербезопасности.

Станьте аналитиком по кибербезопасности

Поговорите с консультантом по обучению, чтобы узнать больше о курсе сертификации по кибербезопасности в BrainStation.

Нажимая «Отправить», вы принимаете наши Условия.

Не удалось отправить! Обновить страницу и повторить попытку?

Аналитики кибербезопасности используют в своей работе различные инструменты, которые можно разделить на несколько категорий: мониторинг сетевой безопасности, шифрование, веб-уязвимости, тестирование на проникновение, антивирусное программное обеспечение, обнаружение сетевых вторжений и анализаторы пакетов.

Средства мониторинга сетевой безопасности

Эти инструменты используются для анализа сетевых данных и обнаружения сетевых угроз. Примеры инструментов включают Argus, Nagios, Pof, Splunk и OSSEC.

Средства шифрования

Шифрование защищает данные путем скремблирования текста таким образом, что он становится нечитаемым для неавторизованных пользователей.

Средства сканирования веб-уязвимостей

Эти программы сканируют веб-приложения для выявления уязвимостей в системе безопасности, включая межсайтовые сценарии, инъекции SQL и обход путей. Примеры инструментов включают Burp Suite, Nikto, Paros Proxy и SQLMap.

Тестирование на проникновение

Тестирование на проникновение, также известное как «пентест», имитирует атаку на компьютерную систему с целью оценки безопасности этой системы. Примеры инструментов тестирования на проникновение включают Metasploit, Kali Linux, Netsparker и Wireshark.

Антивирусное программное обеспечение

Это программное обеспечение предназначено для поиска вирусов и других вредоносных программ, включая программы-вымогатели, черви, шпионское ПО, рекламное ПО и трояны. Примеры инструментов включают Norton 360, Bitdefender Antivirus, Norton AntiVirus, Kapersky Anti-Virus и McAfee Total Protection.

Обнаружение вторжения в сеть

Система обнаружения вторжений (IDS) отслеживает сетевой и системный трафик на предмет необычной или подозрительной активности и уведомляет администратора в случае обнаружения потенциальной угрозы. Примеры инструментов включают Snort, Security Onion, SolarWinds Security Event Manager, Kismet и Zeek.

Анализаторы пакетов

Анализатор пакетов, также называемый анализатором пакетов, анализатором протокола или анализатором сети, используется для перехвата, регистрации и анализа сетевого трафика и данных. Примеры инструментов включают Wireshark, Tcpdump и Windump.

Инструменты брандмауэра

Лучшие пакеты управления безопасностью брандмауэра включают Tufin, AlgoSec, FireMon и RedSeal.

Услуги управляемого обнаружения

Службы управляемого обнаружения анализируют и заблаговременно обнаруживают и в конечном итоге устраняют киберугрозы. Предупреждения исследуются, чтобы определить, требуются ли какие-либо действия.

Программное обеспечение для кибербезопасности

Независимо от того, являетесь ли вы аналитиком по кибербезопасности, отвечающим за интернет-безопасность крупной компании, или просто обычным человеком, стремящимся обеспечить целостность своих конфиденциальных данных и мобильных устройств, использование правильного программного обеспечения для кибербезопасности является важной частью любой стратегии кибербезопасности.

Учитывая растущую важность кибербезопасности, неудивительно, что существует бесчисленное множество программных решений и инструментов кибербезопасности, обещающих защитить компании и частных лиц от целого ряда возможных онлайн-угроз.

Некоторые инструменты кибербезопасности предлагают целостный пакет безопасности с охватом целого ряда уязвимостей и угроз безопасности, в то время как другие решения безопасности сосредоточены конкретно на таких областях, как сетевая безопасность, безопасность конечных точек, анализ угроз, защита брандмауэра, системы обнаружения вторжений, защита от вредоносных программ, управление уязвимостями, управление внешней поверхностью атаки и многое другое.

- Средства мониторинга кибербезопасности

- Программное обеспечение для анализа пакетов

- Программное обеспечение для мониторинга безопасности сети

- Программное обеспечение для оценки уязвимостей

- Программное обеспечение для обнаружения внедрения сети

- Программное обеспечение для мониторинга работников

- Программное обеспечение шифрования

- Персональная кибербезопасность

13 Best Cybersecurity Software

9003. современных команд безопасности, это 13 лучших программ и инструментов кибербезопасности:- SiteLock

- SolarWinds Security Manager

- Heimdal Security

- Wireshark

- Nagios

- Nessus Profession

Средства мониторинга кибербезопасности

SiteLock

SiteLock обеспечивает комплексную защиту веб-сайта от вредоносных киберугроз, включая веб-приложения и код вашего сайта.

В зависимости от того, на какой платный план вы подписаны — каждый предлагает 30-дневную бесплатную пробную версию — вы можете использовать SiteLock для ежедневного сканирования вашего веб-сайта на наличие вредоносных программ, вирусов и других угроз безопасности, прежде чем воспользоваться функцией автоматического удаления вредоносных программ платформы.

.

.Функции SiteLock

- Управление уязвимостями

- Сканирование и резервное копирование веб-сайтов

- Сеть доставки контента обеспечивает высокий трафик с нулевым временем задержки

- Безопасность веб-приложений

- Поддерживает различные среды CMS, включая WordPress, Drupal, Magento, WooCommerce и другие

SolarWinds Security Event Manager

SolarWinds предлагает исчерпывающий набор решений в области кибербезопасности для выполнения широкого спектра функций, включая безопасность и анализ сетевого трафика, управление базами данных, управление системами, ИТ-безопасность и управление ИТ-услугами, управление приложениями и многое другое. .

Security Event Manager — это легкий и доступный инструмент кибербезопасности компании, интуитивно понятный и достаточно простой, чтобы вы могли повысить безопасность своего компьютера без дорогостоящих и сложных функций, которые вам не обязательно понадобятся.

SolarWinds Особенности

- Автоматизированное обнаружение угроз и ответ

- Централизованный сборник журналов

- Легкая в использовании панель

- Встроенная целостность файлов

- Соответствующие отчеты

- Форенсовый анализ 110110110110110110110110110110110110910111110 гг.

- Remote desktop control

- Email fraud prevention

- Vulnerability assessment

- Ransomware encryption protection

- DNS filtering

- Administrative rights management

- Powerful analytics through Heimdal’s dashboard

- Захват в реальном времени и автономный анализ

- Чтение и запись в различных форматах файлов захвата, включая tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor и многие другие

- Расширенный анализ VoIP

- Экспорт результатов в XML, PostScript, CSV или обычный текст

- Мониторинг всех критических компонентов инфраструктуры, включая приложения, сетевые протоколы, операционные системы и т. д. персонал, заинтересованные стороны и пользователи

- Расширенные функции корпоративной версии включают доступ к веб-консоли сервера, развертывание уведомлений, отчеты об уровне обслуживания и автоматический вывод хоста из эксплуатации

- Неограниченное количество оценок

- Может быть развернут на различных платформах, включая Raspberry Pi

- Динамически скомпилированные подключаемые модули ускоряют и повышают эффективность сканирования

- Доступ к 90 настраиваемым возможностям создания отчетов

- -запрос на обучение продукту с более чем 60 целевыми видеороликами

- Молниеносное сканирование с автоматическим определением приоритета наиболее опасных уязвимостей

- Одновременное сканирование нескольких сред

- Руководство по исправлению

- Запуск автоматического сканирования даже в труднодоступных областях, включая одностраничные приложения, сайты с большим количеством сценариев, созданные на основе JavaScript, области, защищенные паролем, и несвязанные страницы

- Локальное или облачное развертывание

- Совместимость со всеми типами операционных систем и оборудования

- Выполнение анализа трафика в реальном времени

- Обнаружение различных атак и зондов, включая переполнение буфера, скрытое сканирование портов, CGI-атаки, попытки снятия отпечатков операционной системы и многое другое

- Функции предотвращения потери данных Teramind включают оптическое распознавание символов (OCR), снятие отпечатков пальцев и обнаружение контента для обнаружения утечки данных

- Предотвращайте внутренние угрозы, автоматизируя обнаружение рисков и блокируя любое нежелательное поведение сотрудников

- Инструменты мониторинга сотрудников показывают производительность на индивидуальном уровне, использование социальных сетей, время, потраченное на проекты, и многое другое

- Termind также предлагает программное обеспечение для обеспечения безопасности для определенных отраслей, включая здравоохранение, финансы услуги и правительство

- Не требует знания шифрования

- Мобильное шифрование, позволяющее шифровать и расшифровывать файлы с мобильных устройств (включая телефоны Android, iPhone и планшеты)

- Управляйте своими паролями и получайте доступ к ним

- Поощряйте совместную работу команды, позволяя пользователям AxCrypt получать доступ к защищенным файлам с помощью пароля

- Защита в режиме реального времени от кражи важных данных

- Анализ и предотвращение сетевых угроз

- Расширенная защита от угроз

- Многоуровневая защита от программ-вымогателей

- Расширенный родительский контроль 0

TotalAV Cyber Security

Программное обеспечение, предназначенное для повышения безопасности вашего персонального компьютера, иногда также может сделать его менее эффективным и приятным в использовании. Пакет программного обеспечения TotalAV для персональной кибербезопасности предлагает типичную защиту от вирусов и программ-вымогателей, а также фактически улучшает работу в Интернете, позволяя блокировать рекламу, отключать уведомления и получать доступ к веб-сайтам и контенту с географическим ограничением.

Функции TotalAV

- Защита от вирусов и угроз безопасности в режиме реального времени

- Настройте интеллектуальное сканирование по расписанию, чтобы обеспечить безопасность вашей системы и данных

- Мониторинг ваших личных учетных записей электронной почты на предмет утечки данных ваш онлайн-аккаунт и быстро сохраните данные для входа в несколько браузеров с TotalAV Password Vault

LifeLock

Поскольку все больше и больше компаний хранят больше наших личных данных, чем когда-либо, вероятность крупномасштабной утечки данных никогда не была выше, как и риск кражи личных данных.

LifeLock предлагает всестороннюю защиту от кражи личных данных, отслеживая угрозы, которые легко пропустить (например, займы до зарплаты или преступления, совершенные от вашего имени), а также услуги по восстановлению личных данных и страховое покрытие в размере 1 миллиона долларов для юристов и других экспертов в случае кражи личных данных. пока ты член.

Функции LifeLock

- Оповещения о личных данных и номерах социального страхования

- Мониторинг захвата телефона

- Оповещения о преступлениях, совершенных от вашего имени

- Кредитные отчеты и рейтинги

- Мониторинг названия дома

- Мониторинг социальных сетей

Какие языки программирования используются для кибербезопасности?

C и C++, Python, JavaScript, PHP и SQL — вот некоторые из предпочтительных языков программирования, используемых для обеспечения кибербезопасности. Хотя не все рабочие места в области кибербезопасности требуют знаний в области кодирования, обучение кодированию может быть полезным для достижения успеха в области кибербезопасности.

С и С++

Язык программирования C использовался при разработке некоторых из самых популярных операционных систем, таких как Linux, macOS и Microsoft Windows. C и C++ обеспечивают доступ к низкоуровневой ИТ-инфраструктуре, такой как оперативная память и системные процессы. Хакеры могут легко использовать эти низкоуровневые операции, если они не защищены должным образом.

Питон

Python — один из самых популярных языков программирования для кибербезопасности из-за его простоты и функциональности. Python используется для разработки как веб-приложений, так и программных приложений. Специалисты по кибербезопасности используют Python для разработки инструментов анализа и хакерских сценариев, а также для разработки безопасных программ.

JavaScript

Этот язык в основном используется для разработки интерактивных веб-страниц и приложений. JavaScript широко используется, и хакеры могут манипулировать им для сбора информации.

Изучение JavaScript может помочь выявить уязвимости в веб-дизайне и защититься от злоумышленников.

Изучение JavaScript может помочь выявить уязвимости в веб-дизайне и защититься от злоумышленников.PHP

PHP используется на стороне сервера для разработки веб-сайтов. Поскольку большинство веб-сайтов создаются с использованием PHP, изучение этого языка будет полезно для работы в области кибербезопасности, которая направлена на защиту веб-сайтов.

SQL

Язык структурированных запросов (SQL) в основном используется при проектировании и управлении базами данных, а также широко используется для обслуживания и извлечения данных. Изучение SQL особенно полезно для предотвращения SQL-инъекций, типа кибератаки, когда злоумышленник манипулирует операторами SQL для кражи или изменения информации.

Могу ли я научиться кибербезопасности?

Многие эксперты по кибербезопасности являются самоучками или получили навыки в рамках учебных программ и сертификаций. Хотя для некоторых вакансий в области кибербезопасности требуется степень в области кибербезопасности, программирования, информационных систем или смежных областях, они не являются обязательными и не являются гарантированным способом обеспечения работы в области кибербезопасности.

Работа в сфере кибербезопасности может быть разной. Некоторым не требуется обширная техническая подготовка или знания в области программирования. Скорее важнее понять основы систем и сетей информационных технологий и получить практический опыт решения задач кибербезопасности.

После того, как вы усвоите основы кибербезопасности, может быть полезно получить навыки, которые помогут вам в дальнейшей карьере, например программирование. Сертификаты — это также отличный способ обновить свои навыки и изучить определенные области кибербезопасности.

Нужно ли мне знать программирование для кибербезопасности?

Вам не нужно знать код для большинства вакансий начального уровня в области кибербезопасности. Однако изучение программирования может помочь продвинуться по карьерной лестнице в этой области. Для вакансий более высокого уровня кодирование может быть активом или требованием.

Как аналитик по кибербезопасности вы ищете уязвимости, что требует глубокого понимания систем, сетей и стандартов безопасности.

Кодирование часто можно оставить преданным программистам. Но по мере того, как вы приобретете больше опыта в области кибербезопасности, вам может оказаться полезным понять основы кодирования.

Кодирование часто можно оставить преданным программистам. Но по мере того, как вы приобретете больше опыта в области кибербезопасности, вам может оказаться полезным понять основы кодирования.Сколько времени нужно, чтобы научиться кибербезопасности?

Вы можете изучить основы кибербезопасности всего за 12 недель. Однако может потребоваться от двух до четырех лет, чтобы развить навыки, знания и опыт, чтобы действительно преуспеть в кибербезопасности. Однако это также зависит от вашего образования и опыта.

Карьеру в сфере кибербезопасности можно сделать разными путями. Для тех, кто участвует в официальной программе получения степени, может потребоваться два года, чтобы получить степень младшего специалиста в области кибербезопасности, и четыре года, чтобы получить степень бакалавра. Однако степень в области кибербезопасности не является обязательной, поэтому альтернативное обучение, образование и сертификация также могут быть выполнены за одно и то же время.

Heimdal Security

Heimdal предлагает полный набор решений для кибербезопасности. У предприятий есть возможность либо выбирать отдельные продукты для обеспечения безопасности, либо инвестировать в унифицированную платформу угроз Heimdal, преимущество которой заключается в упрощении ваших ИТ-операций и рационализации ряда операций кибербезопасности, включая защиту конечных точек, управление доступом и безопасность электронной почты.

Heimdal также предлагает программное обеспечение для предотвращения киберугроз и антивирусное программное обеспечение для личного домашнего использования.

Heimdal Features

Программное обеспечение анализатора пакетов

Wireshark

Wireshark, самый популярный в мире анализатор сетевых протоколов, дает микроскопическое представление о вашей сетевой активности.

Используя Wireshark, вы можете проверять сотни протоколов и просматривать захваченные сетевые данные, используя графический интерфейс пользователя (GUI) или утилиту TShark в режиме TTY (телетайп).

Функции Wireshark

Программное обеспечение для мониторинга сетевой безопасности

Nagios

Для мониторинга и обеспечения целостности инфраструктуры вашей организации программный пакет Nagios для управления ИТ представляет собой гибкий, настраиваемый и интуитивно понятный вариант.

Линейка продуктов Nagios, обещающая помочь вам обнаружить и устранить любые проблемы с ИТ-инфраструктурой до того, как они повлияют на бизнес-процессы, включает: Nagios XI, программное обеспечение для мониторинга ИТ-инфраструктуры; Nagios Log Server для мониторинга журналов корпоративного класса; и Nagios Network Analyzer, решение для анализа данных о сетевых потоках.

Функции Nagios

Программное обеспечение для оценки уязвимостей

Nessus Professional

Nessus считается мировым золотым стандартом в области оценки уязвимостей и демонстрирует самый низкий в отрасли уровень ложных срабатываний и самый широкий охват уязвимостей среди всех программ обеспечения безопасности.

Благодаря более чем 450 готовым шаблонам вы можете быстро и удобно сканировать на наличие уязвимостей и проверять соответствие конфигурации эталонным показателям CIS или другим передовым методам. Простота использования является важным преимуществом Nessus благодаря интуитивно понятной системе навигации и общему приятному пользовательскому опыту.

Функции Nessus

Программное обеспечение для обнаружения вторжений в сеть

Акунетикс

Мощный инструмент для обеспечения безопасности веб-приложений, Acunetix автоматически создаст список всех ваших веб-сайтов, приложений и API-интерфейсов и просканирует каждый уголок ваших приложений, чтобы обнаружить недостатки и уязвимости в безопасности, включая инъекции SQL, неправильные конфигурации, XSS, открытые базы данных, внешние внеполосные уязвимости и многое другое.

Функции Acunetix

Snort

Snort — это система предотвращения вторжений с открытым исходным кодом, которую можно настроить для коммерческого или личного использования.

Snort использует набор правил для поиска пакетов, соответствующих вредоносной сетевой активности, и генерирует оповещения для пользователей. В дополнение к своим приложениям в качестве полномасштабной системы предотвращения вторжений в сеть, Snort также может использоваться в качестве анализатора пакетов, такого как tcpdump, или в качестве регистратора пакетов.

Функции Snort

Программное обеспечение для мониторинга сотрудников

Teramind

Отслеживание деятельности и поведения сотрудников является важной частью обеспечения безопасности компаний, и Teramind предлагает одно из лучших программ кибербезопасности для мониторинга сотрудников, анализа поведения пользователей и предотвращения потери данных.

Благодаря трем уровням предложений продуктов — каждый с бесплатной пробной версией — вы можете использовать Teramind для создания настраиваемых отчетов о деятельности сотрудников, выявления и получения настраиваемых предупреждений об аномалиях поведения сотрудников, которые могут указывать на потенциальные угрозы, и обеспечения соответствия GDPR, HIPAA, PCI и многое другое, настроив оповещения о любых несоответствующих действиях.

Функции Teramind

Программное обеспечение для шифрования

AxCrypt

Для расширенного шифрования, представленного простым способом, AxCrypt обслуживает клиентов по всему миру уже более 20 лет.

Благодаря планам, адаптированным как для частных пользователей, так и для организаций, AxCrypt обеспечивает безопасность файлов с 128-битным или 256-битным шифрованием, а также осведомленность об облачном хранилище и функции обмена ключами, которые помогут компаниям соблюдать правила и положения о защите данных, сохраняя при этом ваши файлы защищены от дорогостоящих утечек данных.

Функции AxCrypt

Программное обеспечение для личной кибербезопасности

Bitdefender Total Security

Сочетая надежную защиту с низким общим влиянием на производительность, Bitdefender Total Security обеспечивает защиту от вредоносных программ от киберугроз во всех основных операционных системах, обещая, что один продукт защитит до пяти устройств (в зависимости от плана, на который вы подписаны).

к), не замедляя их.

к), не замедляя их.Функции Bitdefender