Криптография и основные способы шифрования информации

После глобальных атак шифровальщиков WannaCry и Petya у пользователей возникло множество вопросов о том, как работают шифровальщики-вымогатели, как они проникают в систему и как можно уберечь свои данные от таких атак. Сегодня мы постараемся сосредоточить ваше внимание на самом процессе шифрования, который используется подобными программами-вымогателями.

Попадание программы-вымогателя в систему приводит к мгновенному шифрованию всех личных файлов на компьютере и теоретически грозит их полной потерей. Использование шифрования делает вредоносные программы более стойкими и при этом дает их создателям полный контроль над вашими данными. В то же время методы шифрования, используемые киберпреступниками, становятся все более и более сложными. Поэтому давайте сначала познакомимся с историей криптографии и шифрования, а также с основными терминами.

История криптографии

Криптография (от древнегреческих: κρυπτоς — «скрытый» и γραφειν — «пишу») — это наука о методах, предотвращающих прочтение передаваемой частной информации третьей стороной.

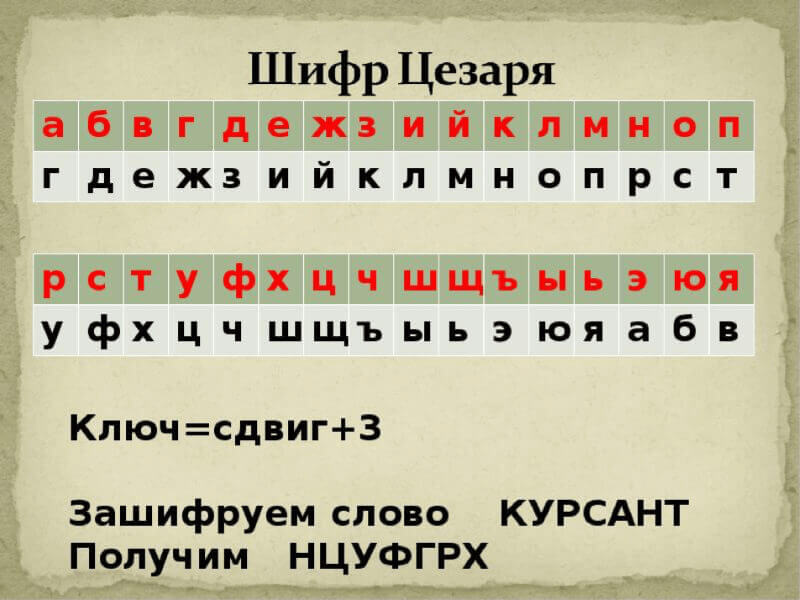

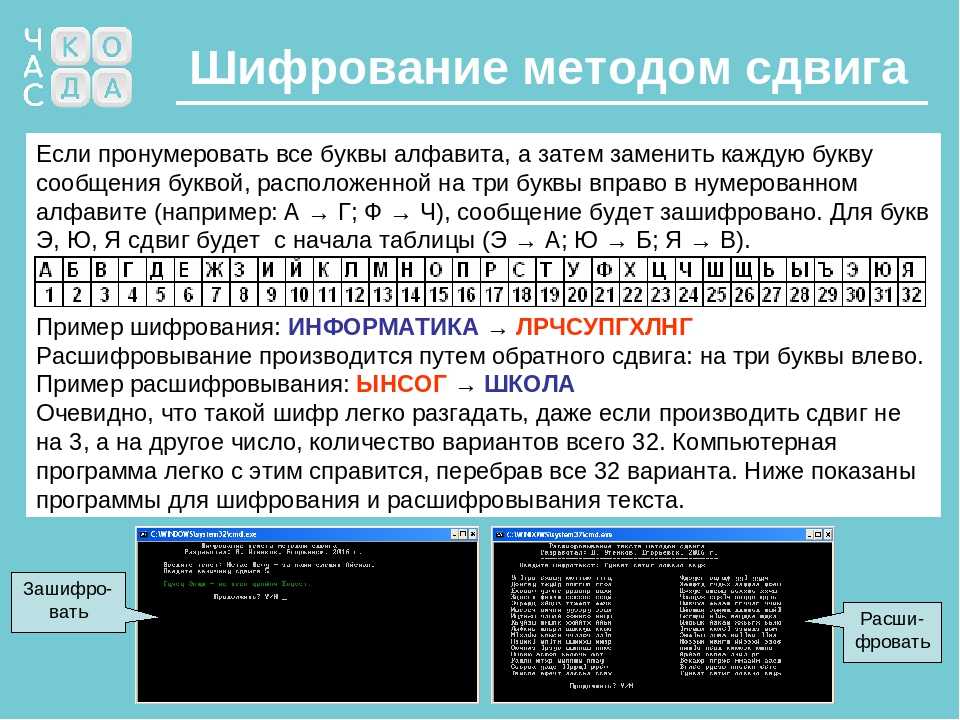

Шифр Цезаря — один из простейших способов шифрования сообщений, полезный для понимания криптографии. Его также называют шифром сдвига, поскольку он заменяет исходные буквы сообщения другими буквами, находящимися в определенной позиции по отношению к первичной букве в алфавите. Например, если мы зашифруем сообщение через шифр +3 на английском языке, то A станет D, а K станет N. Если же использовать правило -2, то D станет B, а Z станет X.

read everything on invest in blockchain

uhdghyhubwklqjrqlqyhvwlqeorfnfkdlq

Это самый простой пример использования криптографии, однако на похожей логике строится и любой другой метод. Существует сообщение, которое секретно для всех, кроме заинтересованных сторон, и процесс, направленный на то, чтобы сделать это сообщение нечитаемым для всех, кроме отправителя и получателя. Этот процесс называется шифрованием и состоит из двух элементов:

- Шифр — это набор правил, которые вы используете для кодирования информации. Например, сдвиг на X букв в алфавите в примере с шифром Цезаря. Шифр не обязательно должен быть засекречен, потому что сообщение можно будет прочитать только при наличии ключа.

- Ключ — значение, описывающее, каким именно образом использовать набор правил шифрования. Для шифра Цезаря это будет число букв для сдвига в алфавитном порядке, например, +3 или -2. Ключ — это инструмент для дешифровки сообщения.

Таким образом, многие люди могут иметь доступ к одному и тому же шифру, но без ключа они все равно не смогут его взломать.

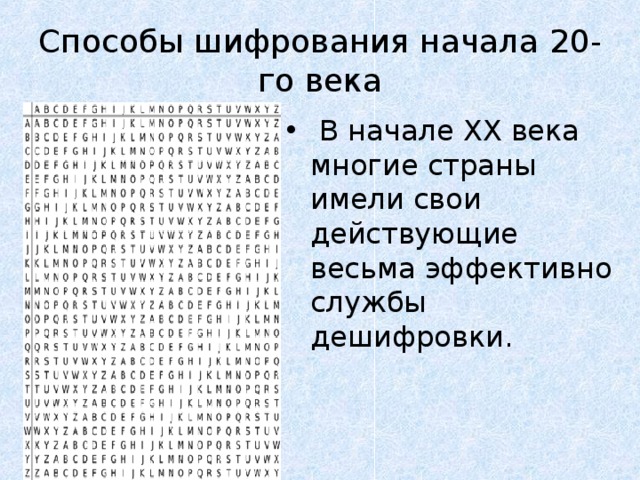

Эволюция криптографии

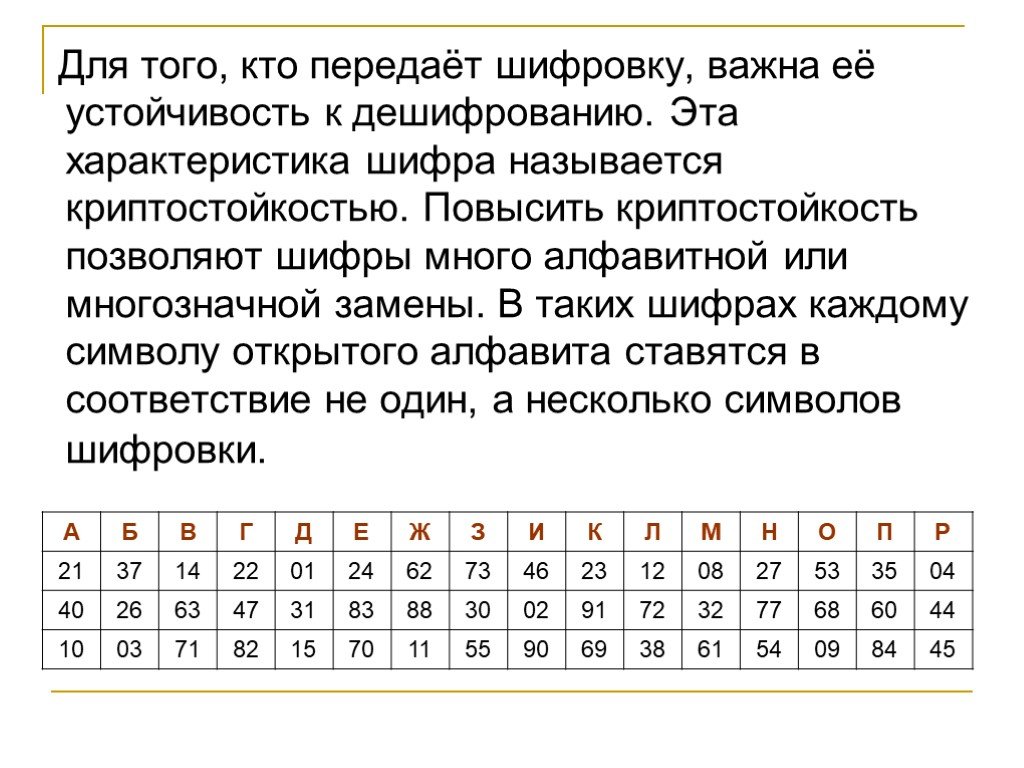

Во время Второй мировой войны войска Германии использовали машину шифрования «Enigma», чтобы передавать важную информацию. Математик и гений Алан Тьюринг, в чью честь впоследствии был назван тест Тьюринга, нашел способ ее взломать. Именно взлом «Enigma» считают одним из основных переломных моментов во Второй мировой войне. И здесь сообщения шифровались для защиты их содержимого. Это подразумевает, что всегда будут стороны, заинтересованные в получении данной информации. Поскольку люди так или иначе достигают успехов в расшифровке различных кодов, криптография вынуждена адаптироваться. Современная криптография далеко ушла от обычного смещения букв в алфавите, предлагая сложнейшие головоломки, которые решать с каждым годом все труднее. Вместо банального смещения буквы теперь могут заменяться на числа, другие буквы и различные символы, проходя через сотни и тысячи промежуточных шагов.

Цифровая эпоха привела к экспоненциальному увеличению сложности шифрования. Это связано с тем, что компьютеры принесли с собой резкое увеличение вычислительной мощности. Человеческий мозг по-прежнему остается самой сложной информационной системой, но, когда дело доходит до выполнения вычислений, компьютеры намного быстрее и могут обрабатывать гораздо больше информации. Криптография цифровой эры связана с электротехникой, информатикой и математикой. В настоящее время сообщения обычно шифруются и дешифруются с помощью сложных алгоритмов, созданных с использованием комбинаций этих технологий. Однако, независимо от того насколько сильным будет шифрование, всегда будут люди, работающие над его взломом.

Это связано с тем, что компьютеры принесли с собой резкое увеличение вычислительной мощности. Человеческий мозг по-прежнему остается самой сложной информационной системой, но, когда дело доходит до выполнения вычислений, компьютеры намного быстрее и могут обрабатывать гораздо больше информации. Криптография цифровой эры связана с электротехникой, информатикой и математикой. В настоящее время сообщения обычно шифруются и дешифруются с помощью сложных алгоритмов, созданных с использованием комбинаций этих технологий. Однако, независимо от того насколько сильным будет шифрование, всегда будут люди, работающие над его взломом.

Как взламывают код?

Вы можете заметить, что даже без ключа шифр Цезаря не так сложно взломать. Каждая буква может принимать только 25 разных значений, а для большинства значений сообщение не имеет смысла. С помощью проб и ошибок вы сможете расшифровать сообщение, приложив определенные усилия. Взлом шифрования с использованием всех возможных вариаций называют брутфорсом (bruteforce, англ. — грубая сила). Такой взлом предполагает подбор всех возможных элементов до тех пор, пока решение не будет найдено. С увеличением вычислительных мощностей брутфорс становится все более реалистичной угрозой, единственный способ защиты от которой — увеличение сложности шифрования. Современные шифры позволяют использовать триллионы возможных ключей, делая брутфорс менее опасным. Тем не менее утверждается, что суперкомпьютеры и в особенности квантовые компьютеры вскоре смогут взломать большинство шифров посредством брутфорса из-за своих непревзойденных вычислительных мощностей, ведь любой шифр неотъемлемо связан с набором правил, а правила, в свою очередь, могут быть проанализированы.

— грубая сила). Такой взлом предполагает подбор всех возможных элементов до тех пор, пока решение не будет найдено. С увеличением вычислительных мощностей брутфорс становится все более реалистичной угрозой, единственный способ защиты от которой — увеличение сложности шифрования. Современные шифры позволяют использовать триллионы возможных ключей, делая брутфорс менее опасным. Тем не менее утверждается, что суперкомпьютеры и в особенности квантовые компьютеры вскоре смогут взломать большинство шифров посредством брутфорса из-за своих непревзойденных вычислительных мощностей, ведь любой шифр неотъемлемо связан с набором правил, а правила, в свою очередь, могут быть проанализированы.

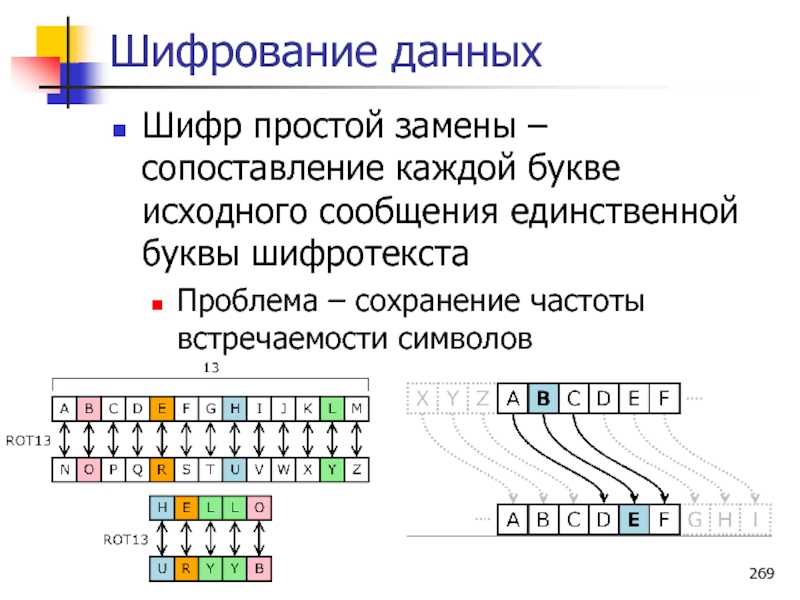

Анализом правил занимается более тонкий метод дешифровки сообщений — частотный анализ. Этот метод анализирует повторяющиеся события и пытается найти ключ, используя эту информацию. Давайте снова рассмотрим пример шифра Цезаря, чтобы разобраться. Мы знаем, что буква E используется гораздо чаще, чем другие буквы в латинском алфавите. Когда мы применяем это знание к зашифрованному сообщению, то начинаем искать букву, которая повторяется чаще всего, и находим, что буква H используется чаще других, и проверяем наше предположение, применяя к сообщению сдвиг -3. Поэтому, чем длиннее сообщение, тем легче применить к нему частотный анализ.

Когда мы применяем это знание к зашифрованному сообщению, то начинаем искать букву, которая повторяется чаще всего, и находим, что буква H используется чаще других, и проверяем наше предположение, применяя к сообщению сдвиг -3. Поэтому, чем длиннее сообщение, тем легче применить к нему частотный анализ.

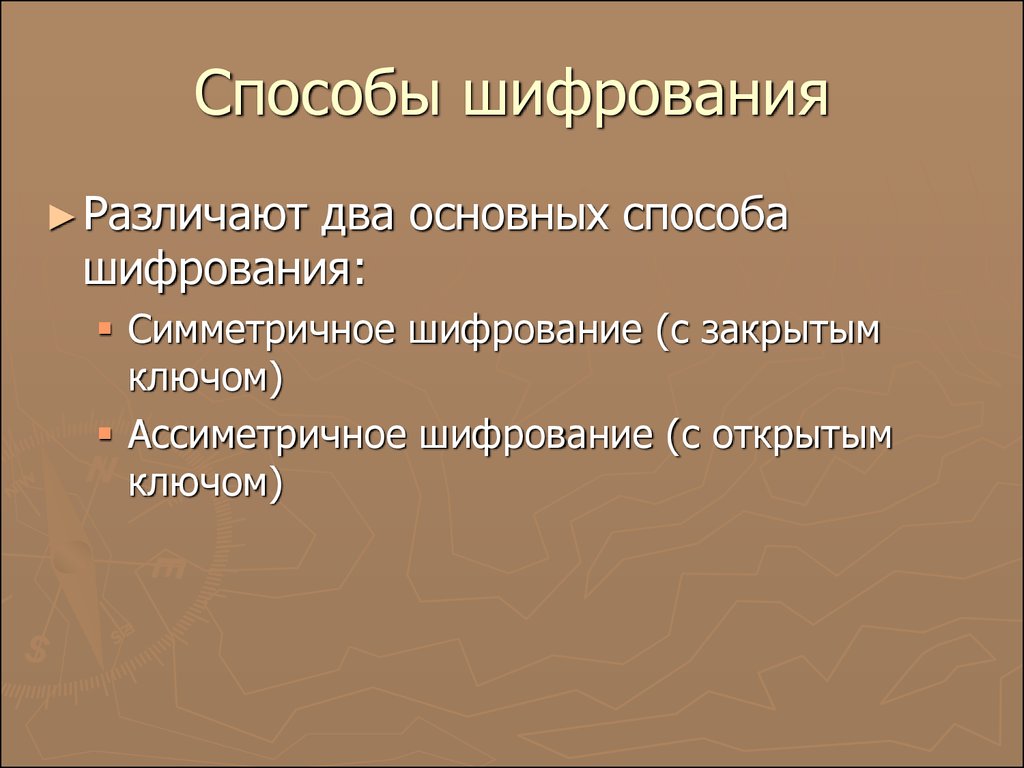

Симметричный и асимметричный методы шифрования

Поскольку структура открытого текста аналогична зашифрованному сообщению, то, используя частотный анализ, можно легко выявить принцип, по которому определить, как часто и в какой последовательности появляются символы. Шифр, использованный выше, — это простой пример того, как работает симметричное шифрование. И отправитель, и получатель смещают буквы на одинаковое количество позиций. Поэтому крайне важно держать ключ в секрете, и именно поэтому симметричное шифрование часто упоминается как «закрытый ключ шифрования».

Существуют два основных алгоритма симметричного шифрования: блочный шифр и поточный шифр. Блочные шифры, как можно понять из названия, оперируют шифрованием блоков байтов, используя аналогичный ключ.

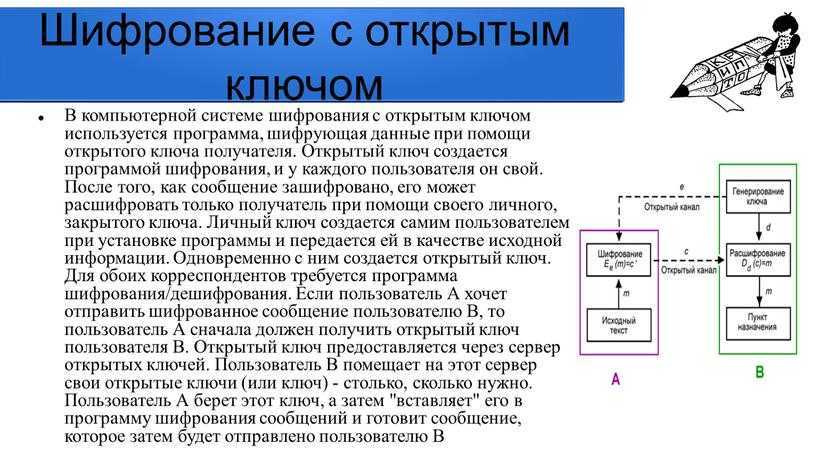

У асимметричного шифрования, также известного как шифрование с открытым ключом, есть ответ на этот вопрос. Оно использует пару ключей, состоящую из открытого и закрытого. Открытый ключ рассчитан на широкое распространение, в то время как закрытый ключ находится только у владельца пары ключей. Сообщения, зашифрованные с помощью открытого ключа, могут быть расшифрованы только с помощью закрытого ключа, а сообщения, зашифрованные с помощью закрытого ключа, могут быть расшифрованы только с использованием открытого ключа. В результате, алгоритмы асимметричного шифрования позволяют вам не только зашифровывать и расшифровывать сообщения, но также и аутентифицировать отправителя этого сообщения, поскольку только закрытый ключ владельца может создать сообщение, которое можно расшифровать с помощью открытого ключа.

Оно использует пару ключей, состоящую из открытого и закрытого. Открытый ключ рассчитан на широкое распространение, в то время как закрытый ключ находится только у владельца пары ключей. Сообщения, зашифрованные с помощью открытого ключа, могут быть расшифрованы только с помощью закрытого ключа, а сообщения, зашифрованные с помощью закрытого ключа, могут быть расшифрованы только с использованием открытого ключа. В результате, алгоритмы асимметричного шифрования позволяют вам не только зашифровывать и расшифровывать сообщения, но также и аутентифицировать отправителя этого сообщения, поскольку только закрытый ключ владельца может создать сообщение, которое можно расшифровать с помощью открытого ключа.

В основе большинства асимметричных криптосистем обычно лежит алгоритм, который требует сложных вычислительных операций. Наиболее распространенными алгоритмами на сегодня являются Diffie-Hellman-Merkle, RSA и Elliptic Curve Cryptography. Суть заключается в том, что асимметричное шифрование позволяет осуществлять относительно безопасное шифрование без необходимости в общем закрытом ключе, однако сложный вычислительный характер делает невозможным его использование для больших наборов данных. С учетом того, что оба вида шифрования имеют свои уникальные преимущества и недостатки, в большинстве случаев применений, в том числе создателями шифровальщиков-вымогателей, будет использоваться сочетание и того, и другого вида.

С учетом того, что оба вида шифрования имеют свои уникальные преимущества и недостатки, в большинстве случаев применений, в том числе создателями шифровальщиков-вымогателей, будет использоваться сочетание и того, и другого вида.

Другие способы шифрования

Хеширование информации, в отличие от симметричного и асимметричного шифрований, является односторонней функцией. Можно создать хеш из некоторых данных, но нет никакого способа, чтобы обратить процесс. Это делает хеширование не очень удобным способом хранения данных, но подходящим для проверки целостности некоторых данных. Функция в качестве входных данных принимает какую-то информацию и выводит, казалось бы, случайную строку, которая всегда будет одинаковой длины. Идеальная функция хеширования создает уникальные значения для различных входов. Одинаковый ввод всегда будет производить одинаковый хеш. Поэтому можно использовать хеширование для проверки целостности данных.

Еще один способ шифрования — цифровая подпись, которая представляет собой комбинацию хеширования и асимметричного шифрования. То есть сообщение сначала хешируется, а после шифруется с помощью приватного ключа отправителя. Получатель использует открытый ключ отправителя для извлечения хеша из подписи, затем сообщение снова хешируется для сравнения с извлеченным хешем. Если вы точно знаете, что открытый ключ принадлежит отправителю и расшифровка открытого ключа прошла успешно, можете быть уверены, что сообщение действительно пришло от отправителя. Совпадение хешей говорит о том, что сообщение не было никак изменено. Но не стоит забывать, что цифровая подпись не обязательно делает сообщение конфиденциальным. Цифровые подписи будут работать с зашифрованными сообщениями, но шифрование самого сообщения должно выполняться отдельно.

То есть сообщение сначала хешируется, а после шифруется с помощью приватного ключа отправителя. Получатель использует открытый ключ отправителя для извлечения хеша из подписи, затем сообщение снова хешируется для сравнения с извлеченным хешем. Если вы точно знаете, что открытый ключ принадлежит отправителю и расшифровка открытого ключа прошла успешно, можете быть уверены, что сообщение действительно пришло от отправителя. Совпадение хешей говорит о том, что сообщение не было никак изменено. Но не стоит забывать, что цифровая подпись не обязательно делает сообщение конфиденциальным. Цифровые подписи будут работать с зашифрованными сообщениями, но шифрование самого сообщения должно выполняться отдельно.

Криптография, блокчейн и криптовалюты

Большинство криптовалют служит совершенно другим целям, нежели отправка секретных сообщений, но несмотря на это, криптография играет здесь ключевую роль. Оказалось, что традиционные принципы криптографии и используемые для нее инструменты имеют больше функций, чем мы привыкли считать. Наиболее важные новые функции криптографии — это хеширование и цифровые подписи.

Наиболее важные новые функции криптографии — это хеширование и цифровые подписи.

Хеширование — это ключевой компонент технологии блокчейн, касающийся защиты и целостности данных, протекающих через систему. Этот метод в основном используется для четырех процессов:

- верификация и подтверждение остатков в кошельках пользователей;

- кодирование адресов кошельков;

- кодирование транзакций между кошельками;

- майнинг блоков (для криптовалют, предполагающих такую возможность) путем создания математических головоломок, которые необходимо решить, чтобы добыть блок.

Цифровая подпись здесь в некотором смысле представляет аналог вашей реальной подписи и служит для подтверждения вашей личности в сети. Когда речь заходит о криптовалютах, цифровые подписи представляют математические функции, которые сопоставляются с определенным кошельком. Таким образом, цифровые подписи — это своего рода способ цифровой идентификации кошелька. Прилагая цифровую подпись к транзакции, владелец кошелька доказывает всем участникам сети, что сделка исходила именно от него, а не от кого-либо другого. Цифровые подписи используют криптографию для идентификации кошелька и тайно связаны с общедоступным и приватным ключами кошелька. Ваш общедоступный ключ — это аналог вашего банковского счета, в то время как приватный ключ — ваш PIN-код. Не имеет значения, кто знает номер вашего банковского счета, потому что единственное, что с ним смогут сделать, — это внести деньги на ваш счет. Однако, если они знают ваш PIN-код, у вас могут возникнуть реальные проблемы.

Цифровые подписи используют криптографию для идентификации кошелька и тайно связаны с общедоступным и приватным ключами кошелька. Ваш общедоступный ключ — это аналог вашего банковского счета, в то время как приватный ключ — ваш PIN-код. Не имеет значения, кто знает номер вашего банковского счета, потому что единственное, что с ним смогут сделать, — это внести деньги на ваш счет. Однако, если они знают ваш PIN-код, у вас могут возникнуть реальные проблемы.

В блокчейне приватные ключи используются для шифрования транзакции, а открытый ключ — для дешифровки. Это становится возможным, потому что отправляющая сторона отвечает за транзакцию. Передающая сторона шифрует транзакцию своим приватным ключом, но ее можно дешифровать с помощью открытого ключа получателя, потому что единственное назначение этого процесса заключается в верификации отправителя. Если открытый ключ не срабатывает при дешифровке транзакции, она не выполняется. В такой системе открытый ключ распространяется свободно и тайно соотносится с приватным ключом. Проблемы нет, если открытый ключ известен, но приватный ключ всегда должен находиться в тайне. Несмотря на соотношение двух ключей, вычисление приватного ключа требует невероятных вычислительных мощностей, что делает взлом финансово и технически невозможным. Необходимость защиты ключа — основной недостаток этой системы. Если кому-то станет известен ваш приватный ключ, он сможет получить доступ к вашему кошельку и совершить с ним любые транзакции, что уже происходило с Bloomberg, когда один из ключей сотрудников был показан по телевизору.

Проблемы нет, если открытый ключ известен, но приватный ключ всегда должен находиться в тайне. Несмотря на соотношение двух ключей, вычисление приватного ключа требует невероятных вычислительных мощностей, что делает взлом финансово и технически невозможным. Необходимость защиты ключа — основной недостаток этой системы. Если кому-то станет известен ваш приватный ключ, он сможет получить доступ к вашему кошельку и совершить с ним любые транзакции, что уже происходило с Bloomberg, когда один из ключей сотрудников был показан по телевизору.

С момента своего появления в 2009 году криптографическая защита блокчейна выдержала все попытки подделки данных, а их было бесчисленное множество. Новые криптовалюты реализуют еще более безопасные методы криптографии, некоторые из которых даже защищены от брутфорса квантовых процессоров, то есть предупреждают угрозы будущего.

Как понимание алгоритмов шифрования помогает бороться с программами-вымогателями?

Анализ шифрования программ-вымогателей чрезвычайно сложен, и в этой статье мы лишь охватили общие принципы шифрования. Поэтому, учитывая все типы существующих вредоносных программ, намного безопаснее быть, в первую очередь, защищенным, а лишь потом пытаться очистить систему. Это еще более актуально в случае с программами-вымогателями. Даже если вы не находитесь в эпицентре эпидемии, это не значит, что ваш компьютер не подвержен заражению. Поэтому убедитесь, что у вас установлено надежное антивирусное решение, которое гарантированно заблокирует любые атаки шифровальщиков. Регулярно делайте резервное копирование ваших данных, следите, чтобы на компьютере всегда были установлены последние обновления безопасности операционной системы и актуальные обновления программного обеспечения, а также прислушивайтесь к рекомендациям антивирусных экспертов.

Поэтому, учитывая все типы существующих вредоносных программ, намного безопаснее быть, в первую очередь, защищенным, а лишь потом пытаться очистить систему. Это еще более актуально в случае с программами-вымогателями. Даже если вы не находитесь в эпицентре эпидемии, это не значит, что ваш компьютер не подвержен заражению. Поэтому убедитесь, что у вас установлено надежное антивирусное решение, которое гарантированно заблокирует любые атаки шифровальщиков. Регулярно делайте резервное копирование ваших данных, следите, чтобы на компьютере всегда были установлены последние обновления безопасности операционной системы и актуальные обновления программного обеспечения, а также прислушивайтесь к рекомендациям антивирусных экспертов.

При подготовке статьи были использованы материалы сайтов coinspot.io, proglib.io и blog.emsisoft.com

Дополнительные материалы

Общие термины криптографии

- Сообщение: Данные, которые вы хотите защитить с помощью шифрования.

Это может быть текст сообщения или файл.

Это может быть текст сообщения или файл. - Открытый текст: Незашифрованное сообщение.

- Шифротекст: Зашифрованное сообщение.

- Ключ: Компонент, который используется алгоритмом шифрования для того, чтобы преобразовать открытый текст в шифротекст и обратно.

- Блочный шифр: Симметричное шифрование, оперирующее блоками байт.

- Поточный шифр: Использует поток ключей для шифрования одного бита за один раз.

- Симметричный (закрытый) ключ шифрования: Для шифрования и дешифрования сообщения используется один и тот же ключ.

- Асимметричный (открытый) ключ шифрования: Для шифрования и дешифрования сообщения используются разные ключи.

Анализ шифровальщика Petya

В качестве примера мы приведем анализ работы шифовальщика Petya. Появившись первоначально в Восточной Европе 27 июня 2017 года, эта программа-шифровальщик быстро инфицировала компьютеры ряда крупных организаций на Украине и в России, прежде чем распространиться дальше. Больше всего в атаке поражал тот факт, что текущая версия программы-вымогателя Petya использовала все ту же уязвимость в Windows, первоначально обнаруженную Агентством национальной безопасности США, которую месяцем ранее так, увы, успешно использовали создатели шифровальщика WannaCry. Ту самую уязвимость, которую можно было легко устранить, следуя совету экспертов, всего лишь скачав и установив последний пачт безопасности от Microsoft.

Больше всего в атаке поражал тот факт, что текущая версия программы-вымогателя Petya использовала все ту же уязвимость в Windows, первоначально обнаруженную Агентством национальной безопасности США, которую месяцем ранее так, увы, успешно использовали создатели шифровальщика WannaCry. Ту самую уязвимость, которую можно было легко устранить, следуя совету экспертов, всего лишь скачав и установив последний пачт безопасности от Microsoft.

Petya — довольно уникальная программа-вымогатель. Как и в версии 2016 года, Petya внедрял свою собственную операционную систему и зашифровывал важные структуры файловой системы после перезагрузки, тем самым фактически блокируя пользователей от их компьютеров. После инфицирования системы, замаскированного под процесс проверки CHKDSK, на экран зараженного компьютера выводилась заставка Petya с требованием заплатить выкуп в размере 300 долларов в биткоиновом эквиваленте, чтобы расшифровать файлы и восстановить доступ к машине. Способ распространения шифровальщика довольно похож на тот, который был использован WannaCry: через подключенные к интернету системы, в которых включен протокол SMBv1 и в которых не был установлен патч Microsoft MS17-010, исправляющий уязвимость в протоколе MBv1.

Тщательный анализ показал, что денежный аспект, вероятно, был не более чем отвлекающим маневром. Выбор упрощенной системы для оплаты (отслеживаемый биткоин-кошелек) и уязвимого канала для связи (обычный адрес электронной почты, который был быстро заблокирован почтовым провайдером) означал, что с самого начала не предполагалось, что подобный сбор выкупа будет постоянным. А, значит, маловероятно, что долгосрочный доход был целью атаки. Когда уже все было сделано, то на биткоин-кошелек, указанный в записке Petya, поступило менее 4 биткоинов. Для сравнения, киберпреступники, стоявшие за атакой WannaCry, получили выкупов на общую сумму более 51 биткоина, в то время как печально известный CryptoLocker в 2013-2014 годах собрал более 3 млн. долларов, выплаченных жертвами в виде выкупа. Многие эксперты пришли к выводу, что на самом деле Petya — это разрушающая вредоносная программа, замаскированная под шифровальщика.

Факт того, что шифровальщик Petya столь успешно и быстро вывел из строя большое количество систем, говорит о том, что многие коммерческие и государственные организации по-прежнему несерьезно относятся к шифровальщикам-вымогателям, даже несмотря на наличие инструментов, специально созданных для того, чтобы устранить уязвимость и защититься от данного типа вредоносных программ. Начиная с Чернобыльской электростанции и заканчивая шоколадными фабриками, на которые были осуществлены атаки, совершенно очевидно, что многие предприятия и государственные структуры просто не прислушались к советам экспертов, которые после недавней атаки WannaCry активно призывали устанавливать патчи безопасности. Кроме того, Petya также дал отчетливо понять, что шифровальщик-вымогатель может нанести значительный косвенный ущерб случайным свидетелям.

Начиная с Чернобыльской электростанции и заканчивая шоколадными фабриками, на которые были осуществлены атаки, совершенно очевидно, что многие предприятия и государственные структуры просто не прислушались к советам экспертов, которые после недавней атаки WannaCry активно призывали устанавливать патчи безопасности. Кроме того, Petya также дал отчетливо понять, что шифровальщик-вымогатель может нанести значительный косвенный ущерб случайным свидетелям.

Шифры и шифровки

В современном обществе человек должен уметь не только решать задачи и выполнять математические действия, но и уметь анализировать окружающий мир. Все большую популярность приобретают пароли, коды доступа, шифрование и дешифровка информации, нумерология, «игры с числами». Различные методы шифрования встречаются как в древности так и в наше время. Их создание очень привлекает как простых людей, так и специалистов: программистов, математиков, «безопасников», которые придумывают всё новые формы. Криптография способствует формированию умений и навыков, носящих общенаучный и обще интеллектуальный характер, содействует их участию в творческой деятельности. Подготовка сообщения способствует знакомству с литературой по избранной теме, создает возможность использовать приобретенные навыки работы с источниками, развивает самостоятельность мышления, умение на научной основе анализировать явления деятельности и делать выводы. Сообщение является первой из форм изучения литературы, предваряя углубленное изучение первоисточников, применение полученных знаний к анализу.

Подготовка сообщения способствует знакомству с литературой по избранной теме, создает возможность использовать приобретенные навыки работы с источниками, развивает самостоятельность мышления, умение на научной основе анализировать явления деятельности и делать выводы. Сообщение является первой из форм изучения литературы, предваряя углубленное изучение первоисточников, применение полученных знаний к анализу.

Цель урока: рассмотреть с обучающимися различные методы шифрования информации.

Задачи:

- Образовательные:

- расширение кругозора детей за счет использования знаний межпредметных областей;

- формирование первичных представлений об идеях и методах математики, как форме описания и методе познания действительности.

- Развивающие:

- развитие умения работать с литературой;

- развитие аналитического мышления.

- Воспитательные:

- воспитание умения работать в коллективе: выслушивать мнение других обучающихся и отстаивать свою точку зрения.

- воспитание умения работать в коллективе: выслушивать мнение других обучающихся и отстаивать свою точку зрения.

Методы обучения: словесный, наглядный, деятельностный

Формы обучения: групповая

Средства обучения: доска, компьютер, мультимедийный проектор, экран, тетради, средства для письма (на экран выводятся изображения исторических личностей, ключи шифров, репродукции полотен художников).

В результате изучения обучающиеся должны знать и уметь:

– знать простейшие виды шифрования;

– записывать информацию в виде шифра;

– иметь представление о тех видах человеческой деятельности (2-3 вида), где используются шифры (только после изучения темы).

Необходимые для работы термины:

Шифр – какая-либо система преобразования текста с секретом (ключом) для обеспечения секретности передаваемой информации.

Шифрование – обратимое преобразование информации в целях сокрытия от неавторизованных лиц, с предоставлением, в это же время, авторизованным пользователям доступа к ней.

Криптогра́фия (от др.-греч. κρυπτός — скрытый иγράφω — пишу) — наука о методах обеспечения конфиденциальности, шифрах.

Из группы обучающихся выделяются докладчики (1-2 человека), перед каждой из которых ставится предварительная цель ознакомиться с историей возникновения простых видов шифрования, известных им с других уроков, или исторических личностей. Каждая группа докладчиков предварительно получила домашнее задание – сделать сообщение по теме на 1–3 минуты:

1 группа: «Тарабарская грамота».

2 группа: «Королева Мария Стюарт».

3 группа: «Шифр Цезаря».

4 группа: «Шифр кардинала Ришелье».

Содержание занятия

1. Вступительное слово педагога

Во время своего рассказа учитель задает ребятам наводящие вопросы.

Цель: сформулировать цель и задачи урока совместно с учащимися, заинтересовать их темой занятия, определить предварительные знания учащихся по этой теме

– Сегодня на занятии мы поговорим о шифрах и шифровках, методах сокрытия информации и использования в современном мире. Издавна люди изыскивали способы уберечь некоторые сообщения от посторонних глаз. Можете ли вы привести примеры таких способов? Что такое шифр? Чем шифр отличается от шифровки? Какие способы шифрования вы можете предложить? Используются ли методы шифрования в современном мире? Где именно?

Издавна люди изыскивали способы уберечь некоторые сообщения от посторонних глаз. Можете ли вы привести примеры таких способов? Что такое шифр? Чем шифр отличается от шифровки? Какие способы шифрования вы можете предложить? Используются ли методы шифрования в современном мире? Где именно?

2. Основная часть

Цель: познакомить учащихся с основными методами шифрования информации.

Чаще всего шифры применялись в военной области и дипломатии: сначала ими пользовались пираты, отмечая расположение кладов, алхимики, купцы, заговорщики. Впоследствии, дипломаты, стремящиеся сохранить тайны переговоров, военачальники, скрывающие от противника отданные распоряжения, разведчики и другие. Первые шифры были очень несложными. Рассмотрим самые известные из них.

Выступление группы 1 с рассказом об истории шифра «Тарабарская грамота»

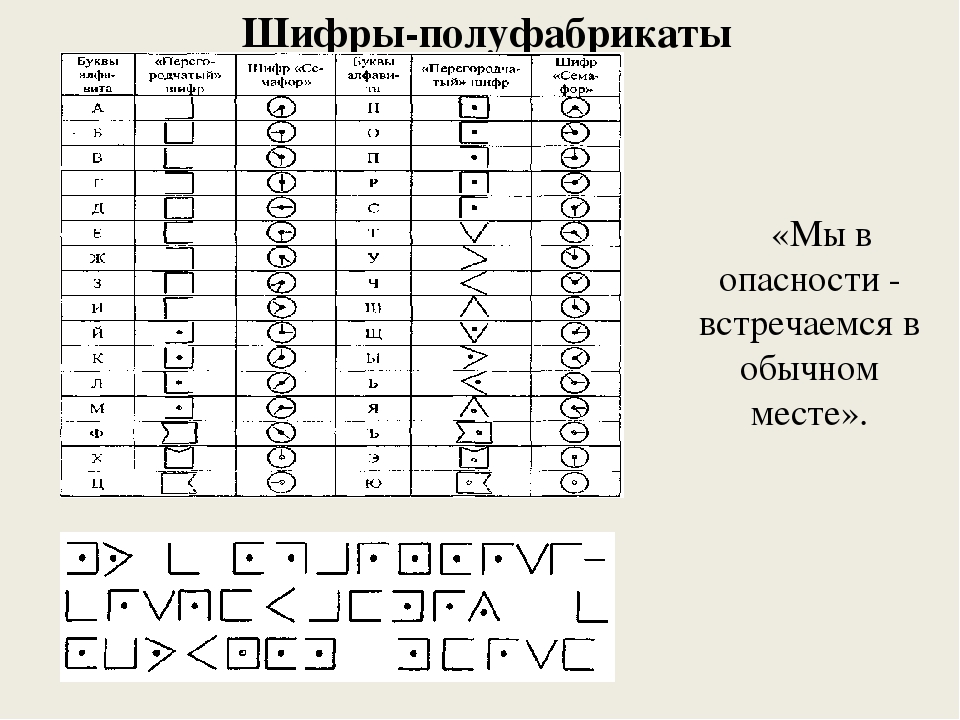

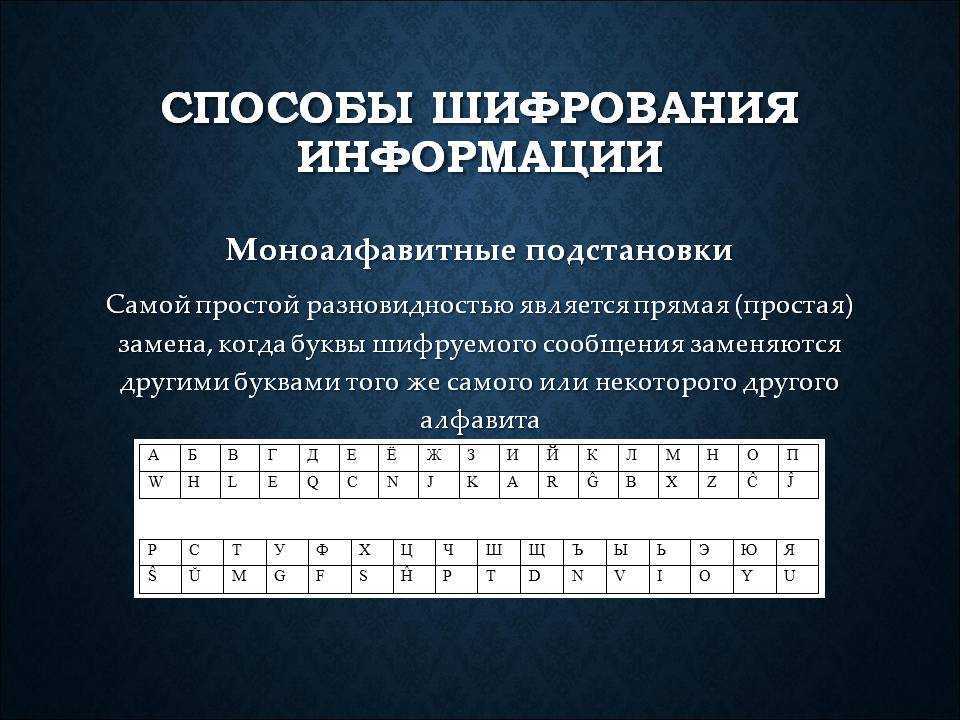

В основном древняя криптография (от греческих слов «крипто» – скрытый, и «графия» – описание) основывалась на взаимозамене букв. Русские дипломаты XV – XVI веков применяли так называемую «тарабарскую грамоту», или, как её ещё называли, «хитрую литорею», в которой все гласные оставались неизменными, а согласные заменялись одна другой по определенной схеме. Её легко расшифровать, так как количество букв в слове и гласные, которых в русском языке предостаточно, делают возможным разгадать и все остальное. Поэтому литорея, или симметричный шифр, как называется тарабарская грамота по-научному, вынуждена была все время усложняться, чтобы быть эффективной. Таки появилась тайнопись «мудреная». Она имела несколько вариантов, среди которых были и цифры. Буквам соответствовали числа, а уже с ними совершали простые арифметические действия – например, прибавляли некую постоянную цифру-ключ. В этой тайнописи были скрыты и гласные, что усложняло задачу стороннего дешифровальщика. Известно, что тарабарская грамота использовала греческие буквы, потом пробовала перейти на латинскую азбуку, но все эти ухищрения не сделали ее более сложной.

Русские дипломаты XV – XVI веков применяли так называемую «тарабарскую грамоту», или, как её ещё называли, «хитрую литорею», в которой все гласные оставались неизменными, а согласные заменялись одна другой по определенной схеме. Её легко расшифровать, так как количество букв в слове и гласные, которых в русском языке предостаточно, делают возможным разгадать и все остальное. Поэтому литорея, или симметричный шифр, как называется тарабарская грамота по-научному, вынуждена была все время усложняться, чтобы быть эффективной. Таки появилась тайнопись «мудреная». Она имела несколько вариантов, среди которых были и цифры. Буквам соответствовали числа, а уже с ними совершали простые арифметические действия – например, прибавляли некую постоянную цифру-ключ. В этой тайнописи были скрыты и гласные, что усложняло задачу стороннего дешифровальщика. Известно, что тарабарская грамота использовала греческие буквы, потом пробовала перейти на латинскую азбуку, но все эти ухищрения не сделали ее более сложной. При Иване Грозном произошло усилением влияния России в мировой политике, и вопрос шифровки писем послами приобрел важное значение. Новую версию называли «затейным письмом» и использовали подъячие палаты тайных дел. Шифр имел в своей основе ключ, который заучивался наизусть. Иногда целые слова или слоги заменялись причудливым значком, символом. До нас дошла особая азбука, выработанная патриархом Филаретом. Алексей Михайлович и его сын Петр I также имели в своем распоряжении азбуку из вымышленных знаков.

При Иване Грозном произошло усилением влияния России в мировой политике, и вопрос шифровки писем послами приобрел важное значение. Новую версию называли «затейным письмом» и использовали подъячие палаты тайных дел. Шифр имел в своей основе ключ, который заучивался наизусть. Иногда целые слова или слоги заменялись причудливым значком, символом. До нас дошла особая азбука, выработанная патриархом Филаретом. Алексей Михайлович и его сын Петр I также имели в своем распоряжении азбуку из вымышленных знаков.

Работа с учащимися

Мы с вами познакомимся с простой литореей, которая заключается в следующем: поставив согласные буквы в два ряда, употребляют в письме верхние буквы вместо нижних и наоборот, причём гласные остаются без перемены.

б в г д ж з к л м н

щ ш ч ц х ф т с р п

Задание №1 для учащихся: расшифровать известное стихотворение А. Барто

Шылкунас цотсацгит юпый | Выступал докладчик юный, |

Задание №2 для учащихся: Зашифровать одно из известных детских стихотворений по выбору учащегося.

Выступление группы 2 с рассказом об истории Марии Стюарт

Субботним утром 15 октября 1586 года Мария Стюарт, королева Шотландии, была обвинена в государственной измене. Ей вменяли в вину организацию заговора с целью убийства королевы Елизаветы I, чтобы завладеть короной Англии. Сэр Фрэнсис Уолсингем, государственный секретарь королевы Елизаветы I, уже арестовал других заговорщиков, добился от них признания и казнил. Теперь он собирался доказать, что Мария была душой заговора, а посему наравне с ними виновна и наравне с ними заслуживает смерти. Королева Мария и предводитель католиков – аристократов Энтони Бабингтон пользовались шифром простой замены, в котором каждая буква исходного текста заменяется, в соответствии с ключом, другим символом. Такой вид шифрования был очень распространен в тот период и считался достаточно надежным. К сожалению, лучший криптоаналитик Елизаветы, Томас Фелиппес был экспертом в частотном анализе и смог расшифровать переписку заговорщиков без особых трудностей.

Сэр Фрэнсис Уолсингем, государственный секретарь королевы Елизаветы I, уже арестовал других заговорщиков, добился от них признания и казнил. Теперь он собирался доказать, что Мария была душой заговора, а посему наравне с ними виновна и наравне с ними заслуживает смерти. Королева Мария и предводитель католиков – аристократов Энтони Бабингтон пользовались шифром простой замены, в котором каждая буква исходного текста заменяется, в соответствии с ключом, другим символом. Такой вид шифрования был очень распространен в тот период и считался достаточно надежным. К сожалению, лучший криптоаналитик Елизаветы, Томас Фелиппес был экспертом в частотном анализе и смог расшифровать переписку заговорщиков без особых трудностей.

Работа с учащимися

Так как королева Мария Стюарт в основу своего шифра положила английский алфавит, то для нас с вами он является не очень удобным. Мы составим его аналогию. Каждой букве положим в соответствии определенный символ (составляется вместе с детьми). Потому шифр называется символическим.

Потому шифр называется символическим.

Буква | А | Б | В | Г | Д | Е | Ё | Ж | З | И | Й | К | Л | М | Н | О |

Символ | § | ò | Ħ | ĩ | ÷ | ¥ | ī | Ō | Ƈ | ƌ | Ə | € | ™ | ≤ | π | ∆ |

Р | С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я |

|

√ | £ | ® | × | Ɛ | Ɵ | ≥ | µ | Ʃ | ǁ | Ɏ | ∩ | ɯ | ʍ | ϖ | ∞ |

|

Задание № 3 для учащихся: прочитать зашифрованный текст, используя таблицу.

©√¥€√§£π∆ ©∆™×µ§¥®£∞ ®∩ ≤∆™∆÷ ¥≥

Ответ: прекрасно получается ты молодец

Выступление группы 3 с рассказом о шифре Гая Юлия Цезаря

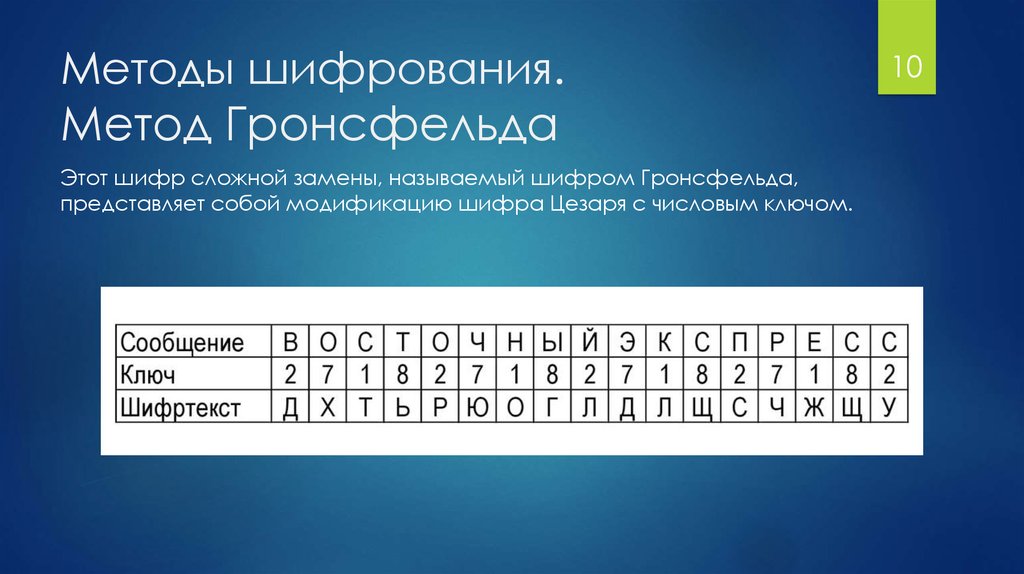

Шифр Цезаря, также известный как шифр сдвига, код Цезаря или сдвиг Цезаря — один из самых простых и наиболее широко известных методов шифрования. Он назван в честь римского императора Гая Юлия Цезаря, использовавшего его для секретной переписки со своими генералами. Цезарь использовал его со сдвигом 3, чтобы защищать военные сообщения. Хотя Цезарь был первым зафиксированным человеком, использующим эту схему, другие шифры подстановки, как известно, использовались и ранее. Нам неизвестно, насколько эффективным шифр Цезаря был в то время. Учитывая, что большинство врагов Цезаря были неграмотными, шифр вполне можно назвать безопасным. Из-за непривычной комбинации букв некоторые читатели думали, что сообщения были написаны на неизвестном иностранном языке. Нет никаких свидетельств того времени касательно методов взлома простых шифров подстановки. Шифр Цезаря был и является популярным и наиболее широко известным. Октавиан Август, племянник Цезаря, также использовал этот шифр, но со сдвигом вправо на один, без возвращения к началу алфавита. В XIX веке некоторые рекламные объявления в газетах иногда использовалась, чтобы обмениваться сообщениями, зашифрованными с использованием простых шифров. В 1915 шифр Цезаря использовала российская армия как замену для более сложных шифров, которые оказались слишком трудными для войск, но раскрывали их также быстро. Последние упоминания использования шифра Цезаря в больших масштабах или известными личностями относятся к 2006 году. Босс мафии Бернардо Провенцано был пойман в Сицилии частично из-за расшифровки его сообщений, написанных с использованием вариации шифра Цезаря.

Шифр Цезаря был и является популярным и наиболее широко известным. Октавиан Август, племянник Цезаря, также использовал этот шифр, но со сдвигом вправо на один, без возвращения к началу алфавита. В XIX веке некоторые рекламные объявления в газетах иногда использовалась, чтобы обмениваться сообщениями, зашифрованными с использованием простых шифров. В 1915 шифр Цезаря использовала российская армия как замену для более сложных шифров, которые оказались слишком трудными для войск, но раскрывали их также быстро. Последние упоминания использования шифра Цезаря в больших масштабах или известными личностями относятся к 2006 году. Босс мафии Бернардо Провенцано был пойман в Сицилии частично из-за расшифровки его сообщений, написанных с использованием вариации шифра Цезаря.

Работа с учащимися. Шифр Цезаря — это вид шифра подстановки, в котором каждый символ в открытом тексте заменяется символом, находящимся на три позиции левее или правее него в алфавите. Например, в шифре со сдвигом вправо на 3, А была бы заменена на Г, Б станет Д, и так далее.

Задание № 4 для учащихся: Используя шифр Цезаря со сдвигом на три вправо, расшифруйте знакомые вам строки.

Лжзх дюъсн, нгъгзхфв,

Екжюшгзх рг шсжц:

– сш, жсфнг нсръгзхфв,

Фзмъгф г цтгжц!

Задание № 5 для учащихся: Вместе с ребятами зашифровать одно из известных детских стихотворений по выбору учащихся.

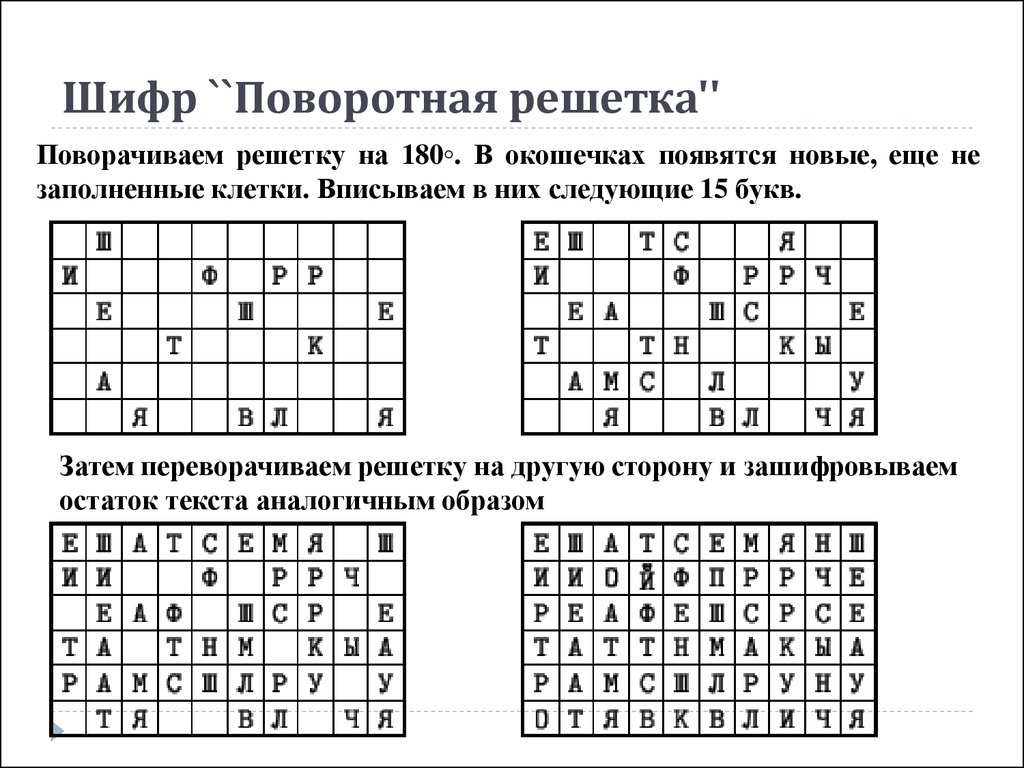

Выступление группы 4 с рассказом о шифре Ришелье

Даже в наши дни следует дополнительно позаботиться о конфиденциальности информации, например с помощью алгоритмов ручного шифрования. Один из способов – повторное шифрование, но оно также не дает гарантии защиты. Это может позволить повысить хотя бы временную стойкость передаваемой информации. Впервые понятие стойкости было сформулировано Антуаном Россиньолем, начальником шифровального отделения, созданного кардиналом Ришелье во Франции: «Стойкость военного шифра должна обеспечивать секретность в течение срока, необходимого для выполнения приказа. Стойкость дипломатического шифра должна обеспечивать секретность в течение нескольких десятков лет».

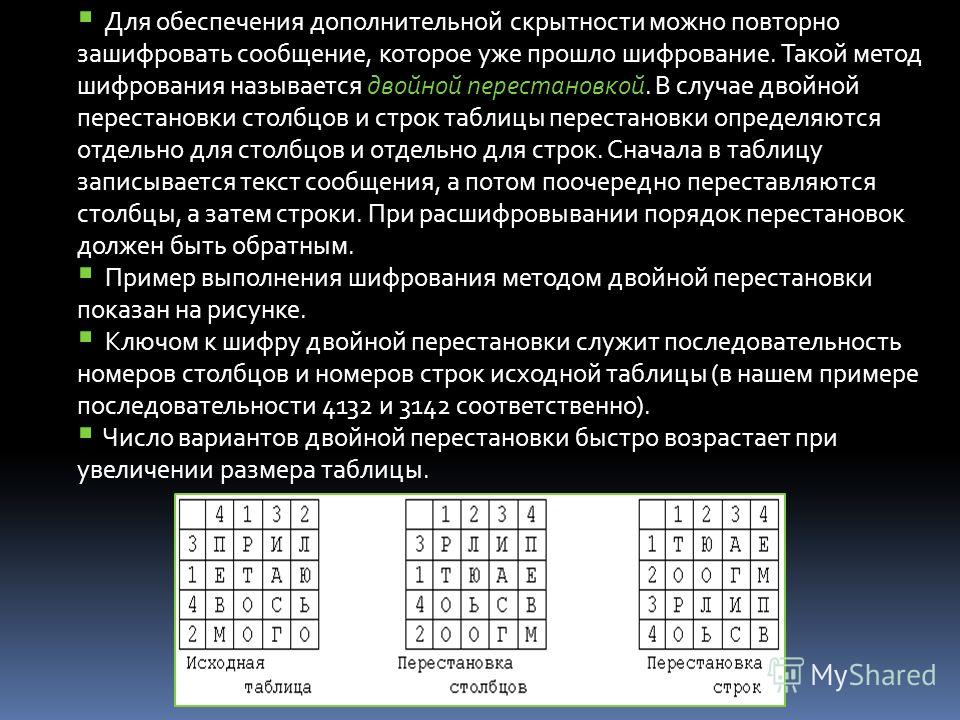

Работа с учащимися

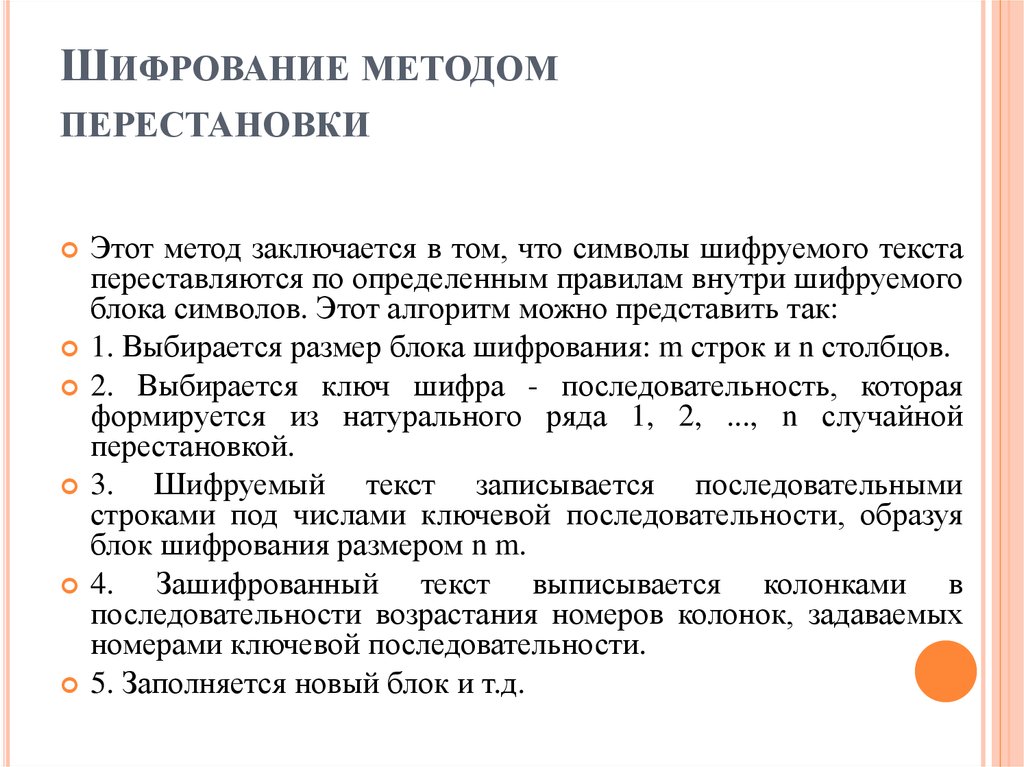

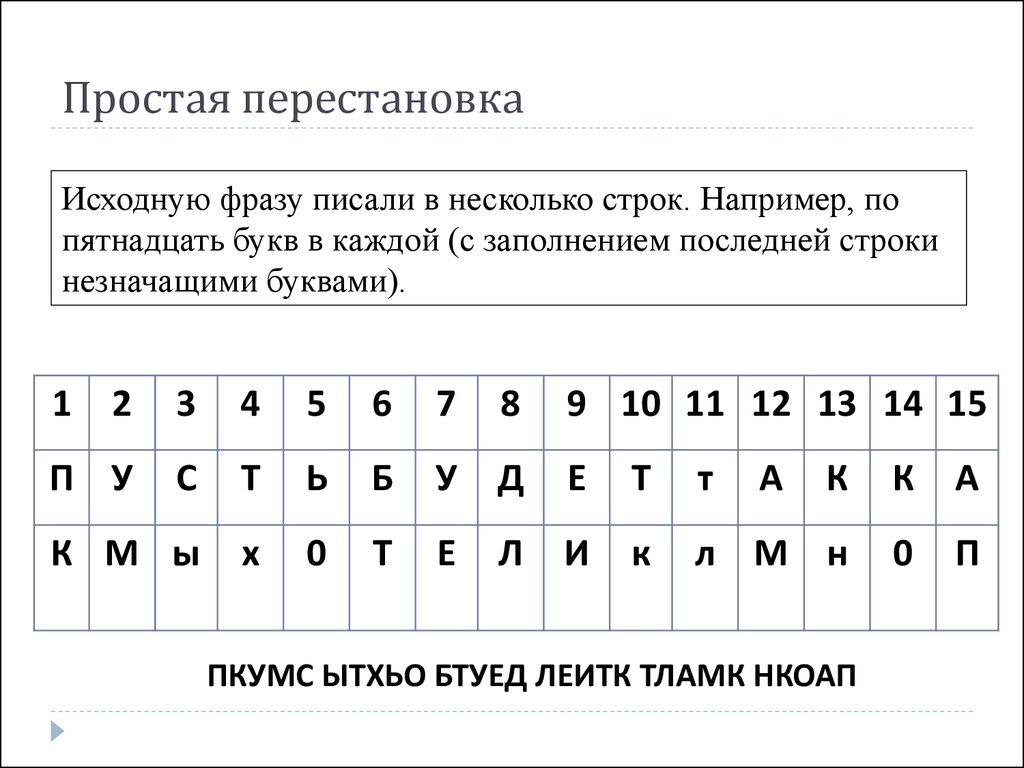

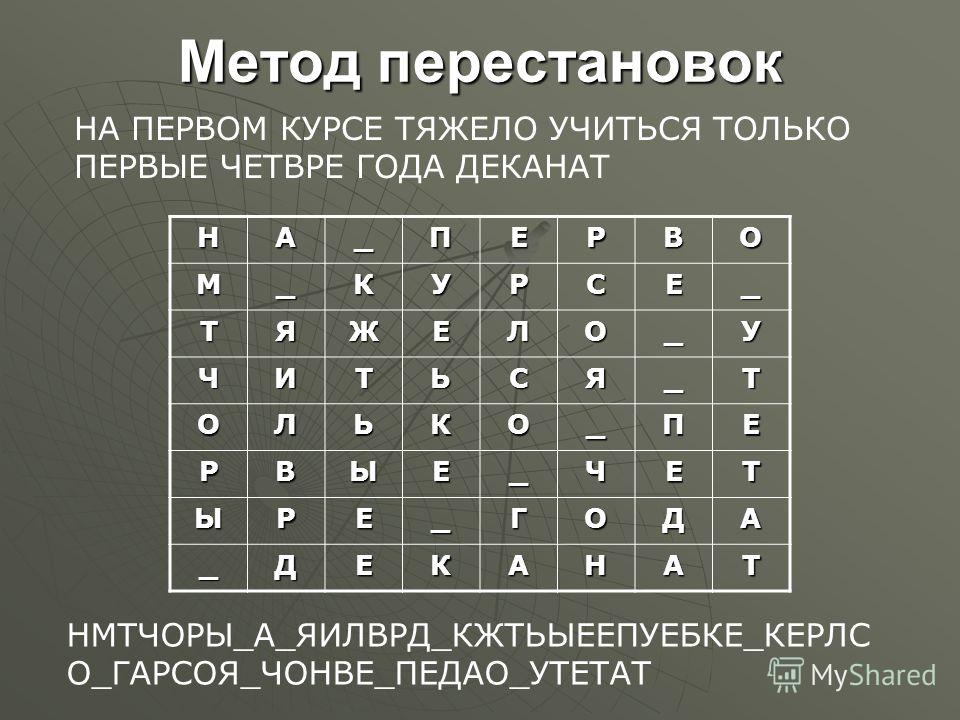

Шифр, использовавшийся Ришелье представляет собой шифр перестановки, при котором открытый текст разбивается на отрезки, а внутри каждого отрезка буквы переставляются в соответствии с фиксированной перестановкой.

Ключ: (2741635) (15243) (671852493) (07) (28615)(943)(2741635)

Задание №6 для учащихся: Вместе с ребятами зашифровать одно из известных детских стихотворений по выбору учащихся.

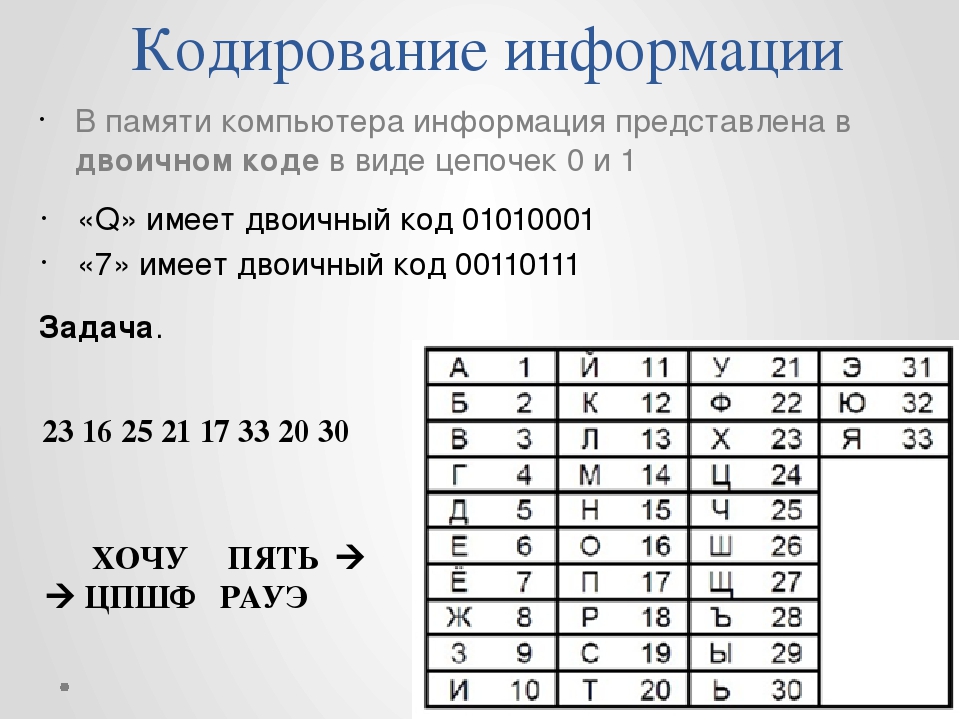

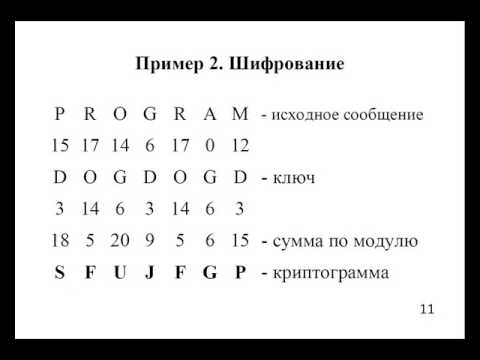

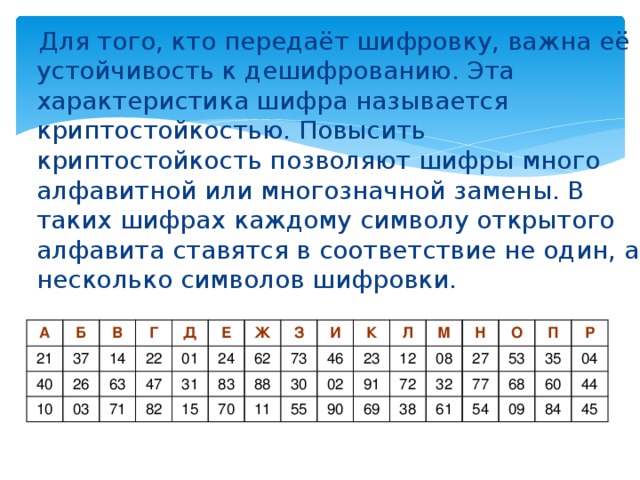

Рассказ учителя о цифровом шрифте

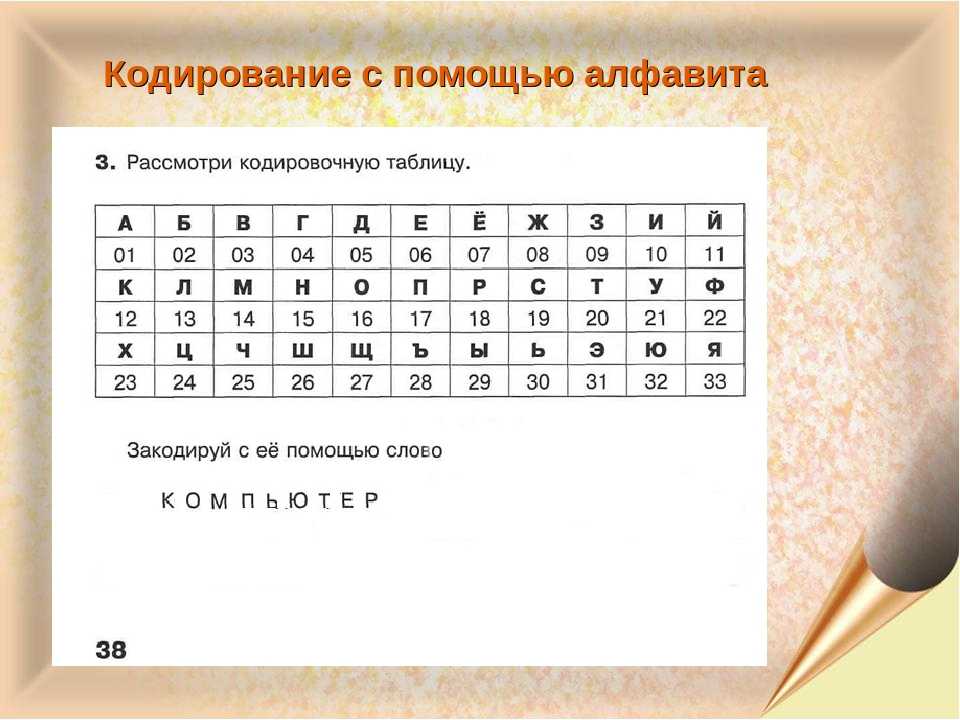

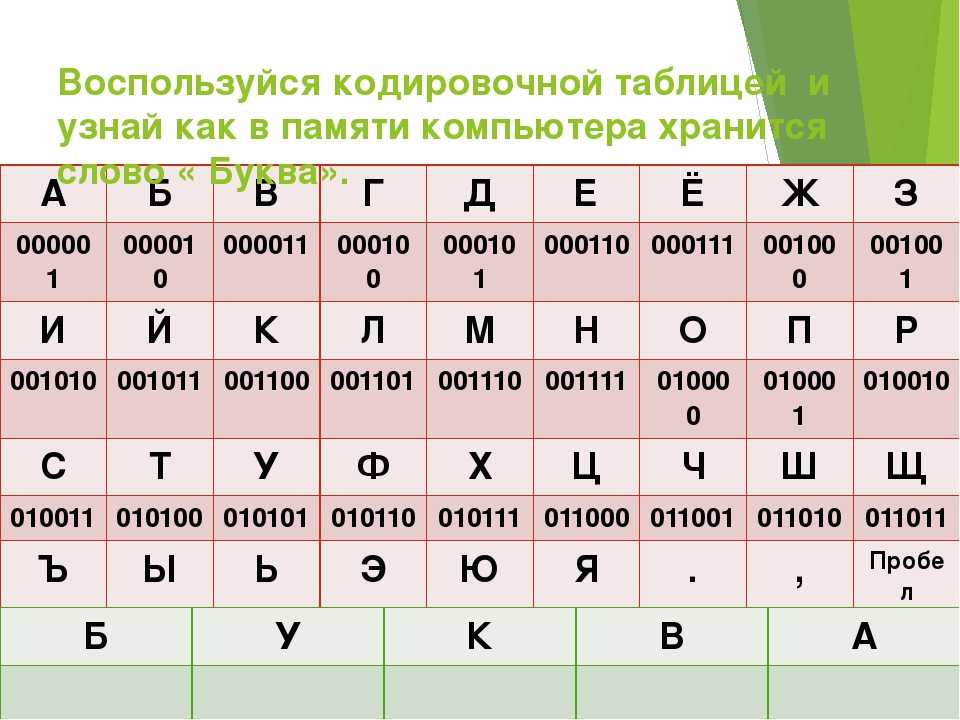

Вместо букв и знаков можно брать соответствующие им числа. Тогда шифрование сведётся к тому, что вместо одних чисел, соответствующих исходной букве или знаку, надо взять другое число.

Задание №7 для учащихся: Вместе с ребятами зашифровать одно из известных детских стихотворений по выбору учащихся.

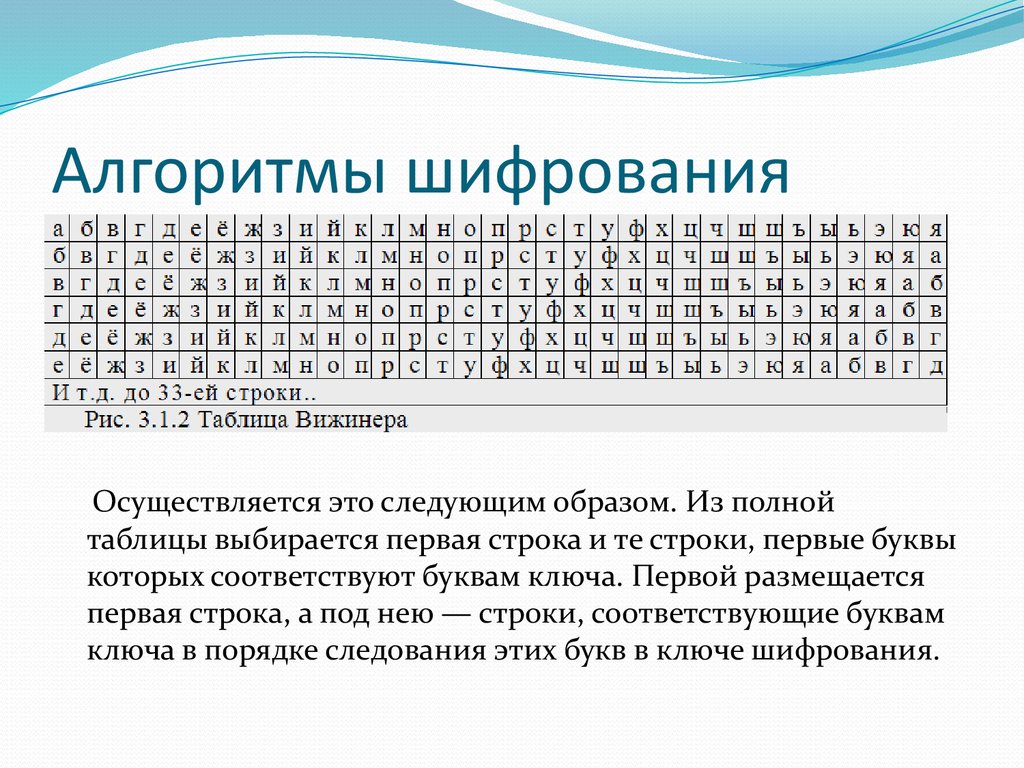

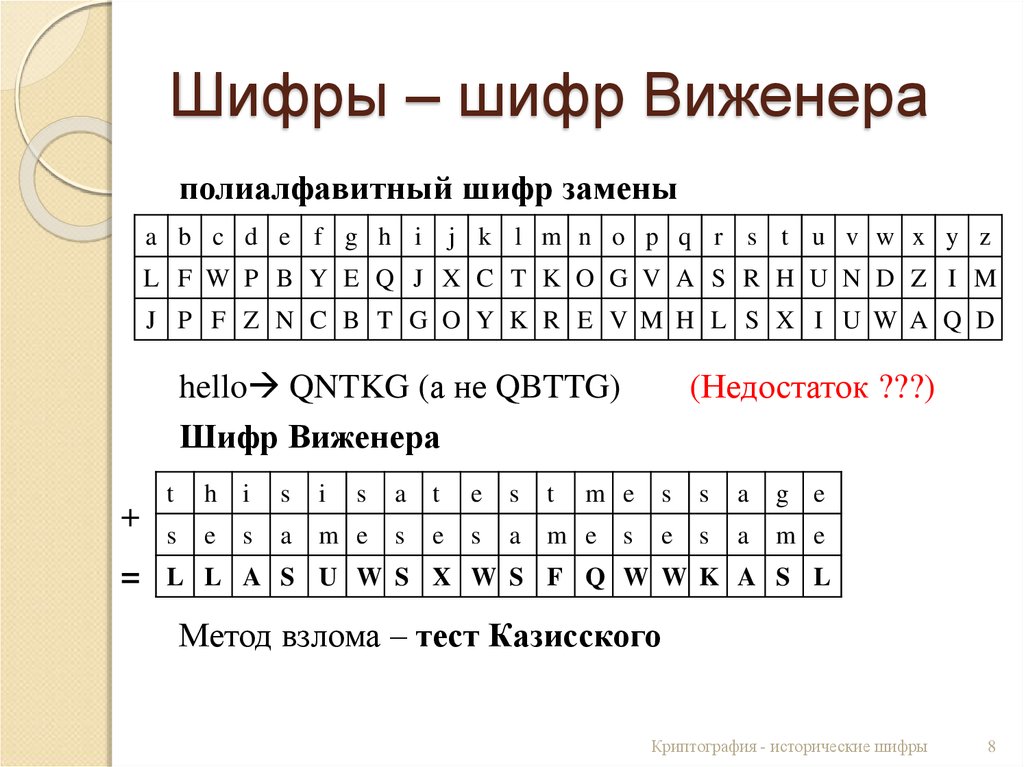

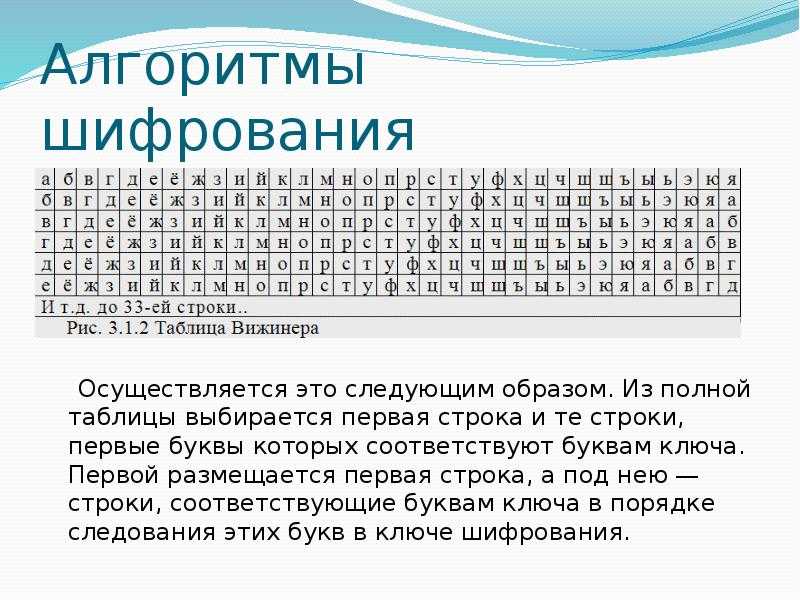

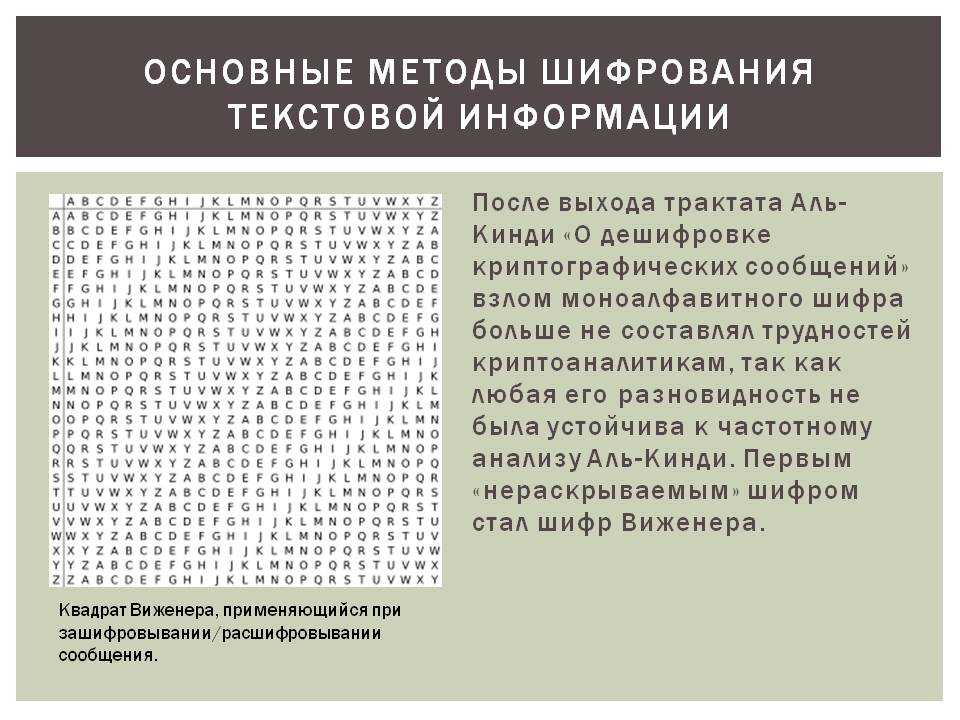

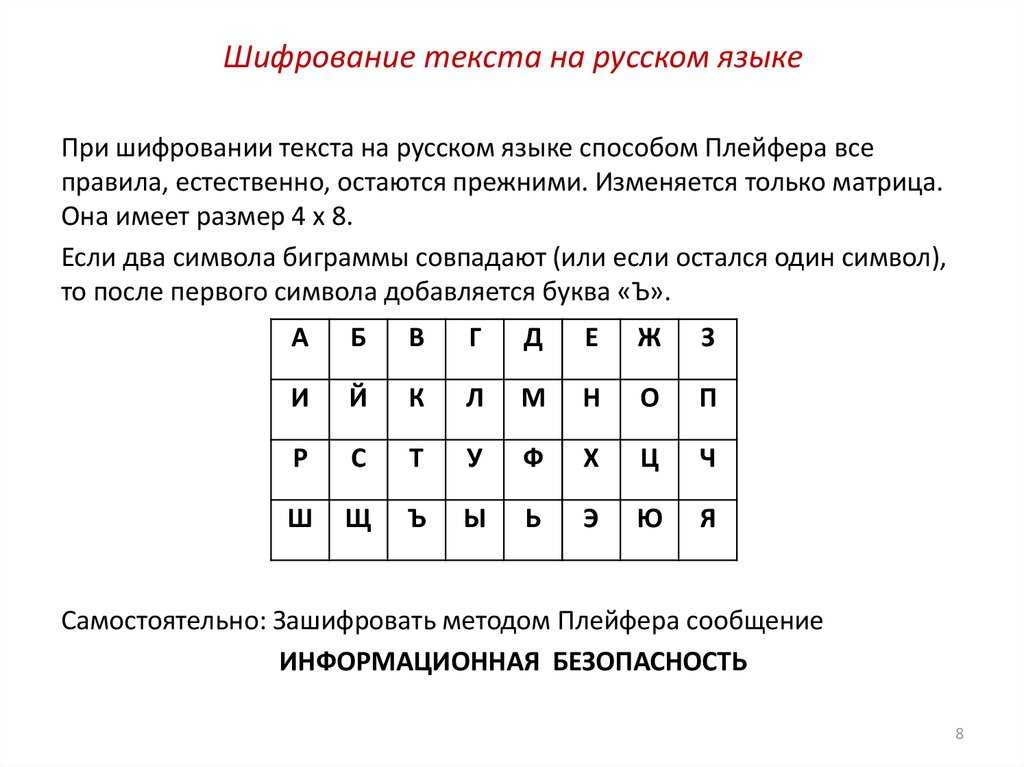

С наиболее подготовленной группой учащихся можно разобрать шифр Виженера.

3. Этап закрепления материала

Учащиеся разбиваются на группы, каждой из которых дается задание: зашифровать известное выражение. Так как группы различаются по уровню подготовки и работоспособности, то метод шифровки выдает учитель. В конце занятия на доске вывешивают таблицу, в которую каждая группа выписывает свой результат:

Так как группы различаются по уровню подготовки и работоспособности, то метод шифровки выдает учитель. В конце занятия на доске вывешивают таблицу, в которую каждая группа выписывает свой результат:

Математику следует изучать за тем, что она ум в порядок приводит.

Ответы

Группа 1. Тарабарская грамота

Ракеракиту лсецуек ифугакь сивь факер, гко опа ур ш номяцот нмашоцик.

Группа 2. Шифр символический

| буква | А | б | в | г | д | е | ё | ж | з | и | й | к | л |

символ | ↓ | ↔ | ↕ | ↖ | ↗ | ↘ | ↙ | ↨ | ∂ | ∆ | ∏ | ∑ | Ω |

буква | р | с | т | у | ф | х | ц | ч | ш | щ | ь | ы | ъ |

символ | √ | ∞ | ∟ | ∩ | ∫ | ≈ | ≠ | ≡ | ≤ | ≥ | ⌂ | ⌐ | ⌠ |

∕↓∟↘∕↓∟∆∑∟∆∑∩_∞Ω↘↗∩↘∟_∆∂∩≡↓∟⌂_∂↓_∟↘↑_≡∟↑_↑←↓_∩∕_↕_→↑√●↗↑∑_→√∆↕↑↗∆∟

Группа 3. Шифр Ришелье

Шифр Ришелье

Ожцётгч йпхщо йьёьнйчаг тб йзшёс ацс рфдфтеф рчгефнф сндтж ощ

Группа 4. Шифр символический (цифровой)

15 7 22 19 15 7 22 17 16 16_ 15 23 19 35 16 19 22_ 17 22 16 13 7 22 34_22 7_ 22 19 15_ 13 22 13_ 13 21 7_ 16 15_ 20_ 17 13 10 13 35 13 16_ 17 10 17 20 13 35 17 22

Группа 5. Шифр Цезаря

пгхзпгхлнц фозжцзх лкцъгхя кгхзп, ъхс срг цп е тсувжсн тулесжлх.

Группа 6. Шифр Виженера

амёсамёхюа ешшржсё хыакмёи ымёса, дёы въу аа о гыдлчыю ьдххычхё.

4. Выводы по занятию. Сегодня мы с вами познакомились с несколькими способами шифрования, научились их использовать на практике. На следующем занятии мы познакомимся с другими видами информации и узнаем, где и как они применяются в современном мире.

5. Этап рефлексии. Подведение итогов урока.

Какой из методов шифрования вам запомнился больше всего? Почему? Какой показался наиболее сложным для шифрования? Какой показался наиболее сложным для дешифровки? Какой способ, на ваш взгляд, более эффективен? Хотели бы вы использовать шифры сами?

6. Домашнее задание

Домашнее задание

Рассказывают, как один царь обрил голову гонца, написал на ней послание и отослал гонца к своему союзнику лишь тогда, когда волосы на его голове отросли. Развитие химии дало удобное средство для тайнописи: симпатические чернила, записи которыми не видны до тех пор, пока бумагу не нагреют или обработают каким-нибудь химикатом. Какие способы сокрытия или шифрования вы можете еще привести? Приведите несколько примеров.

Замечание: Данное занятие является первым при изучении темы «Шифры и шифровки». Основное внимание уделяется простым способам шифрования и отработке некоторых из них. Следующие занятия посвящены практическому применению шифров в современном обществе и знакомству учащихся с другими способами «тайной переписки». Выбор стихов для шифрования зависел от возраста и интересов конкретной группы.

Список использованной литературы:

1. Депман И.Я., Виленкин Н.Я. За страницами учебника математики. Пособие для учащихся 5-6 классов средней школы. — М.: Просвещение, 1989. — 287 с.

Пособие для учащихся 5-6 классов средней школы. — М.: Просвещение, 1989. — 287 с.

2. Мир математики в 40т. Т.2: Ж. Гомес. Математики, шпионы и хакеры. Кодирование и криптография./ Пер. с англ. – М.: Де Агостини, 2014. – 144 с.

3. Энциклопедия для детей. Том 11. Математика. 2-е изд., перераб. — М.: Мир энциклопедий Аванта+: Астрель 2007. — 621 с. Ред. коллегия: М. Аксёнова, В. Володин, М. Самсонов

: руководство для начинающих по шифрованию

Шифрование данных — это один из многих способов, которыми организации могут защитить свои данные. Шифрование превращает открытый текст (читаемые данные) в зашифрованный текст (рандомизированные данные), что требует использования уникального криптографического ключа для интерпретации.

Другими словами, шифрование — это мера безопасности, используемая для шифрования данных, чтобы их могли прочитать только авторизованные сотрудники.

Существует множество типов шифрования, и очень важно выбрать правильные алгоритмы и методы шифрования, отвечающие требованиям безопасности вашего бизнеса. В этой статье мы:

В этой статье мы:

- Изучение симметричных и асимметричных методов шифрования

- Подробная информация об общих алгоритмах шифрования и о том, когда их использовать

- Советы по обложке и рекомендации по шифрованию данных

Начнем!

Как работает шифрование данных

Целью шифрования данных является защита информации от просмотра посторонними лицами. На практике шифрование — это один из способов скрыть информацию, представив ее как случайные данные, а не как полезную информацию. Шифрование может применяться к данным тремя основными способами:

- В пути (данные в движении/отправляются)

- В состоянии покоя (данные сохранены)

- От начала до конца (на протяжении всего жизненного цикла данных)

Организации могут выбрать шифрование конфиденциальной информации в базах данных, файлах, документах, сообщениях и других каналах связи по своей сети.

Важно, не будем забывать, что шифрование можно использовать как во благо — для защиты ваших активов, — так и во вред. Фактически, распространяющиеся атаки программ-вымогателей основаны на быстрых методах шифрования для захвата большего количества файлов, чем когда-либо прежде. Согласно недавнему исследованию SURGe, нашей внутренней исследовательской группы по кибербезопасности,

Фактически, распространяющиеся атаки программ-вымогателей основаны на быстрых методах шифрования для захвата большего количества файлов, чем когда-либо прежде. Согласно недавнему исследованию SURGe, нашей внутренней исследовательской группы по кибербезопасности,

«… средний вариант программы-вымогателя может зашифровать почти 100 000 файлов общим объемом 53,93 ГБ за сорок две минуты и пятьдесят две секунды. Успешное заражение программой-вымогателем может оставить организации без доступа к критически важным IP-адресам, информации о сотрудниках и данным клиентов». – Райан Ковар, март 2022 г.

Из-за множества типов данных и различных вариантов использования для обеспечения безопасности существует множество различных методов шифрования. Мы можем разделить методы шифрования данных на две категории: симметричное и асимметричное шифрование данных.

Симметричное шифрование

При использовании методов симметричного шифрования для шифрования открытого текста и расшифровки зашифрованного текста используется один секретный ключ. И отправитель, и получатель имеют частный доступ к ключу, которым могут пользоваться только авторизованные получатели. Симметричное шифрование также известно как шифрование с закрытым ключом .

Некоторые распространенные алгоритмы симметричного шифрования включают:

- Advanced Encryption Standard (AES)

- Стандарт шифрования данных (DES)

- Тройной DES (TDES)

- Две рыбы

Вскоре мы рассмотрим каждый из них.

Асимметричное шифрование

Этот метод шифрования известен как криптография с открытым ключом . В асимметричном шифровании используются два ключа: открытый ключ и закрытый ключ. Для процессов шифрования и дешифрования используются отдельные ключи:

- Открытый ключ , как следует из названия, либо общедоступен, либо предоставляется авторизованным получателям.

- Соответствующий закрытый ключ требуется для доступа к данным, зашифрованным открытым ключом. Один и тот же открытый ключ , а не будет работать для расшифровки данных в этом методе.

Асимметричное шифрование предлагает еще один уровень безопасности данных, что делает онлайн-передачи более безопасными. Распространенные методы асимметричного шифрования включают Rivest Shamir Adleman (RSA) и криптографию на основе эллиптических кривых (ECC)

Сравнение симметричного и асимметричного шифрования

Помимо того факта, что оба метода используют разные комбинации ключей, существуют и другие различия между симметричным и асимметричным шифрованием.

- Асимметричное шифрование — это более новый метод, который устраняет необходимость делиться закрытым ключом с получателем. Важно, однако, что на практике этот подход занимает больше времени, чем симметричное шифрование.

- Методы симметричного шифрования лучше всего подходят для больших наборов данных, но используют меньшие зашифрованные тексты по сравнению с исходным файлом открытого текста.

(Противоположное верно для асимметричного шифрования.)

(Противоположное верно для асимметричного шифрования.)

В категории асимметричных и симметричных методов шифрования входят уникальные алгоритмы, которые используют разные тактики для сокрытия конфиденциальных данных. Мы рассмотрим их ниже.

Краткое примечание: как работает хеширование

Хеширование — это метод, использующий математическую функцию для преобразования входных данных любого размера (файлов, сообщений и т. д.) в значение фиксированной длины.

Многие люди ошибочно принимают хеширование за метод шифрования, но это важное различие. В хешировании нет ключа, а значит полной конфиденциальности не обеспечить. Кроме того, хеш может быть воссоздан.

Хеширование обычно используется наряду с криптографией в качестве метода хранения и извлечения данных. Чаще всего используется для:

- Проверка документов

- Цифровые подписи

- Контроль целостности

Общие алгоритмы и методы шифрования данных

Методы шифрования различаются в зависимости от ряда факторов, включая:

- Тип используемых ключей

- Длина ключа шифрования

- Размер зашифрованных блоков данных

Теперь давайте рассмотрим семь распространенных методов шифрования, которые вы можете использовать для защиты конфиденциальных данных вашего бизнеса.

1. Расширенный стандарт шифрования (AES)

Расширенный стандарт шифрования — это алгоритм симметричного шифрования, наиболее часто используемый во всем мире метод шифрования данных. AES, который часто называют золотым стандартом шифрования данных, используется многими государственными органами по всему миру, в том числе в США.0003

- Шифрование файлов и приложений

- Безопасность Wi-Fi

- VPN

- Протоколы SSL/TLS

2. Стандарт тройного шифрования данных (TDES)

Стандарт тройного шифрования данных, иногда сокращаемый до Triple DES или 3DES, представляет собой метод симметричного шифрования, использующий 56-битный ключ для шифрования блоков данных. Это более продвинутая и более безопасная версия алгоритма стандарта шифрования данных (DES). Как следует из названия, TDES трижды применяет DES к каждому блоку данных.

Используемый такими приложениями, как Firefox и Microsoft Office, TDES шифрует такие вещи, как:

- контакты банкомата

- Пароли UNIX

- Прочие платежные системы

Сегодня некоторые лидеры отрасли указывают, что TDES отказывается от определенных инструментов и продуктов. Общая безопасность AES по-прежнему выше, чем у TDES, согласно NIST.

Общая безопасность AES по-прежнему выше, чем у TDES, согласно NIST.

3. Rivest Shamir Adleman (RSA)

Алгоритм Rivest Shamir Adleman представляет собой асимметричную форму шифрования. Используется для шифрования данных из одной точки связи в другую (через Интернет) и зависит от простой факторизации двух больших рандомизированных простых чисел. Это приводит к созданию еще одного большого простого числа — сообщение может быть расшифровано только тем, кто знает эти числа.

Хакеру чрезвычайно сложно вычислить исходные простые числа, поэтому этот метод шифрования является жизнеспособным способом защиты конфиденциальных данных в организации. У этого метода есть некоторые ограничения, в первую очередь то, что он замедляется при шифровании больших объемов данных. Однако обычно RSA используется для:

- документации меньшего масштаба

- Файлы

- Обмен сообщениями

- Платежи

4. Blowfish

Этот алгоритм симметричного шифрования изначально был разработан для замены стандарта шифрования данных (DES). Метод шифрования Blowfish использует 64-битные размеры блоков и шифрует их по отдельности.

Метод шифрования Blowfish использует 64-битные размеры блоков и шифрует их по отдельности.

Этот метод шифрования данных известен своей гибкостью, скоростью и надежностью. Он также широко доступен, поскольку является общественным достоянием, что добавляет привлекательности. Blowfish обычно используется для защиты:

- платформ электронной коммерции

- Системы управления паролями

- Средства шифрования данных электронной почты

5. Twofish

Следующей версией Blowfish является Twofish, метод симметричного шифрования, который шифрует 128-битные блоки данных. Twofish использует более сложное расписание ключей, шифруя данные за 16 раундов независимо от размера ключа шифрования. Он также общедоступен, как и его предшественник Blowfish, но он намного быстрее и может применяться как к аппаратному, так и к программному обеспечению.

Twofish чаще всего используется для шифрования файлов и папок.

6. Шифрование с сохранением формата (FPE)

Другим алгоритмом симметричного шифрования является FPE: шифрование с сохранением формата. Как следует из названия, этот алгоритм сохраняет формат (и длину) ваших данных во время шифрования. Примером может служить номер телефона. Если исходный номер 012-345-6789, то зашифрованный текст сохранит формат, но будет использовать другой рандомизированный набор чисел, например 313-429-5072.

Как следует из названия, этот алгоритм сохраняет формат (и длину) ваших данных во время шифрования. Примером может служить номер телефона. Если исходный номер 012-345-6789, то зашифрованный текст сохранит формат, но будет использовать другой рандомизированный набор чисел, например 313-429-5072.

FPE можно использовать для защиты программного обеспечения и инструментов управления облаком. Надежные облачные платформы, такие как Google Cloud и AWS, используют этот метод для шифрования облачных данных.

7. Криптография на основе эллиптических кривых (ECC)

Алгоритм шифрования ECC — это относительно новый метод асимметричного шифрования. Он использует кривую диаграмму для представления точек, которые решают математическое уравнение, что делает его очень сложным. Более короткие ключи делают его более быстрым и надежным, чем шифрование RSA. ECC можно использовать для:

- Безопасность веб-коммуникаций (протоколы SSL/TLS)

- Одностороннее шифрование электронной почты

- Цифровые подписи в криптовалютах, таких как Биткойн или NFT

Проблемы с методами шифрования данных

Несмотря на очевидные преимущества, методы шифрования имеют некоторые недостатки. К счастью, тщательное внедрение лучших практик, которые мы рассмотрим ниже, помогает преодолеть и смягчить эти проблемы.

К счастью, тщательное внедрение лучших практик, которые мы рассмотрим ниже, помогает преодолеть и смягчить эти проблемы.

Управление ключами

Одной из основных проблем методов шифрования данных в организации является управление ключами. Любые ключи, необходимые для расшифровки, должны где-то храниться. К сожалению, это место часто менее безопасно, чем думают люди. Хакеры обладают особым умением обнаруживать местонахождение ключевой информации, что представляет огромную угрозу безопасности предприятия и сети.

Управление ключами также усложняет резервное копирование и восстановление. В случае аварии процесс извлечения ключей и резервного копирования может продлить операцию восстановления вашего бизнеса.

(Понять, как уязвимости и угрозы влияют на общий риск.)

Атаки методом грубой силы

Уязвимость для атак методом грубой силы является менее распространенной, хотя и серьезной, угрозой для шифрования. Атака грубой силы — это официальное название попыток хакера угадать ключ дешифрования. Современные компьютерные системы могут генерировать миллионы и миллиарды возможных комбинаций, поэтому чем сложнее любой ключ шифрования, тем лучше.

Современные компьютерные системы могут генерировать миллионы и миллиарды возможных комбинаций, поэтому чем сложнее любой ключ шифрования, тем лучше.

Современные алгоритмы шифрования при использовании в сочетании с надежными паролями обычно устойчивы к атакам такого типа. Тем не менее, вычислительные технологии продолжают развиваться, по-прежнему создавая угрозу существованию методов шифрования данных в будущем.

Рекомендации по стратегии шифрования данных

Шифрование данных — один из лучших способов защитить данные вашей организации. Тем не менее, как и в большинстве случаев, успешное шифрование зависит от стратегии и исполнения. В этом разделе мы рассмотрим некоторые передовые методы, чтобы ваши алгоритмы и методы шифрования данных были максимально эффективными.

1. Определите требования к безопасности

Оценка общего ландшафта безопасности вашей организации является важным первым шагом в любой стратегии шифрования. Системы шифрования различаются по мощности и возможностям обработки, поэтому важно оценить ваши текущие потребности в безопасности, прежде чем покупать решение.

Чтобы оценить уровень безопасности, вы можете…

- Провести оценку угроз, чтобы выявить уязвимости системы.

- Поговорите с командами и заинтересованными сторонами, чтобы узнать о любых бизнес-решениях, существующих ситуациях и даже нормативных требованиях, которые могут повлиять на вашу стратегию.

- Ознакомьтесь с предписывающими материалами, включая хорошо зарекомендовавшие себя основы кибербезопасности.

2. Классифицируйте свои данные

Основываясь на первом шаге, вы готовы лучше понять типы данных, которые вы храните и отправляете. Это включает в себя что угодно, от информации о клиентах до финансовых данных и сведений об учетных записях компании и даже вашей частной информации, на которую опирается ваш бизнес. Затем вы можете классифицировать каждый тип данных по:

- степени конфиденциальности

- Регулируется ли и как

- Как часто он используется и вызывается

(Сравните хранение данных в озерах данных и хранилищах данных. )

)

3. Выберите правильное решение для шифрования

После того, как вы определили свои приоритеты данных и требования к безопасности, вы можете искать инструменты шифрования данных, соответствующие вашим потребностям. . Скорее всего, вам потребуется установить ряд алгоритмов и методов шифрования для защиты различных форм данных в ваших базах данных, файлах и приложениях. Лучшие решения для шифрования данных могут предложить:

- Шифрование на нескольких уровнях (приложение, база данных и файл) для данных локально и в облаке

- Централизованная панель управления для шифрования данных, политик ключей шифрования и конфигураций

- Автоматизированный процесс жизненного цикла ключей шифрования (локальных и облачных)

- Аудит ведения журналов и общих элементов управления доступом на основе групп и ролей (RBAC) для обеспечения соответствия требованиям

Используйте средства шифрования данных в дополнение к решениям общей безопасности, таким как платформы для защиты электронной почты, программное обеспечение для облачной безопасности и платежные шлюзы, поскольку они также могут шифровать данные и обеспечивать дополнительный уровень безопасности.

4. Примите во внимание любые препятствия для развертывания

Добавление и пересмотр существующих стратегий безопасности является значительным изменением для любого бизнеса. Поэтому важно планировать любые проблемы, которые могут возникнуть, такие как интеграция решений для шифрования данных с серверными приложениями и устаревшими системами.

Убедитесь, что у вас достаточно времени, чтобы преодолеть эти препятствия, и рассмотрите возможность сотрудничества со сторонним ИТ-провайдером для поддержки вашей ИТ-группы при развертывании.

5. Активизируйте культуру безопасности и сотрудничайте с ней

Чтобы ваша стратегия шифрования данных была по-настоящему успешной, сотрудники должны проникнуться культурой безопасности. Обучение и обучение управлению ключами шифрования и лучшим практикам имеют решающее значение для минимизации фактора человеческой ошибки, связанного с неправильным хранением ключей, как мы выяснили выше, которые могут подвергнуть риску важные данные.

6. Знайте пределы шифрования данных

Целью шифрования является предотвращение несанкционированного доступа к конфиденциальной информации. Но вашей организации по-прежнему требуются дополнительные решения в области кибербезопасности, чтобы держать хакеров в страхе. К ним относятся брандмауэры, меры безопасности конечных точек и VPN.

Стратегия шифрования должна органично вписываться в уже сильную стратегию кибербезопасности.

(Посмотрите, как шифрование вписывается в вашу стратегию информационной безопасности или информационной безопасности.)

Будущее методов шифрования данных

Эффективная стратегия шифрования данных является важной мерой безопасности для любого бизнеса. Однако, как мы видели, это не без риска. По мере того, как кибератаки становятся все более изощренными, а вычислительные системы продолжают развиваться, алгоритмы и методы шифрования также должны развиваться. К счастью, такие инициативы, как квантово-безопасные алгоритмы следующего поколения и гомоморфное шифрование, представляют собой захватывающие новые разработки в области шифрования данных. Другие методы неизбежно будут исследованы по мере развития технологий.

Другие методы неизбежно будут исследованы по мере развития технологий.

В настоящее время внедрение эффективного решения для шифрования данных, которое соответствует вашим уникальным потребностям в области безопасности и развертывается в сотрудничестве с вашими ИТ-специалистами, операционными и управленческими командами, является одним из лучших способов защитить ваши данные на современном рабочем месте.

Что такое Splunk?

Эта статья была написана в сотрудничестве с Айлис Роудс и не обязательно отражает позицию, стратегии или мнение Splunk.

СВЯЗАННЫЕ ПОСТЫ

3 различных типа методов шифрования

Ни для кого не секрет, что мы в DataShield активно выступаем за безопасность данных. Утечки данных не только невероятно дороги, но и необходимо соблюдать законы, касающиеся безопасности данных, если предприятия хотят избежать крупных штрафов.

И хотя мы, безусловно, выступаем за уничтожение жестких дисков при избавлении от компьютера, это гарантирует безопасность ваших данных только тогда, когда придет время для новых жестких дисков. Так что насчет всего времени между ними?

Введите шифрование данных: настоятельно рекомендуемый способ защитить ваши данные от чужих рук, пока они находятся на вашем компьютере.

Что такое шифрование данных?

Шифрование — это метод преобразования информации на компьютере, чтобы она стала нечитаемой. Таким образом, даже если кто-то сможет получить доступ к компьютеру с личными данными на нем, он, скорее всего, не сможет ничего сделать с данными, если у него нет сложного, дорогого программного обеспечения или оригинального ключа данных.

Основная функция шифрования по существу переводит обычный текст в зашифрованный текст. Методы шифрования могут помочь гарантировать, что данные не будут прочитаны не теми людьми, но также могут гарантировать, что данные не будут изменены при передаче, и проверить личность отправителя.

3 различных метода шифрования

Согласно Wisegeek, существует три различных метода шифрования, каждый из которых имеет свои преимущества.

- Хэширование создает уникальную подпись фиксированной длины для сообщения или набора данных. Каждый «хеш» уникален для конкретного сообщения, поэтому незначительные изменения в этом сообщении будет легко отследить. После того, как данные зашифрованы с помощью хеширования, их нельзя отменить или расшифровать. Таким образом, хеширование (хотя технически это не метод шифрования как таковой) все же может доказать, что данные не были подделаны.

- Методы симметричного шифрования , также известные как криптография с закрытым ключом, получили свое название, потому что ключ, используемый для шифрования и дешифрования сообщения, должен оставаться безопасным. Любой, у кого есть доступ к ключу, может расшифровать данные. Используя этот метод, отправитель шифрует данные одним ключом, отправляет данные (зашифрованный текст), а затем получатель использует ключ для расшифровки данных.

- Методы асимметричного шифрования или криптография с открытым ключом отличаются от предыдущего метода тем, что в нем используются два ключа для шифрования или дешифрования (что делает его потенциально более безопасным). В этом методе открытый ключ, доступный всем, используется для шифрования сообщений, а получатель использует другой закрытый ключ для расшифровки сообщений.

Любой из этих методов, вероятно, окажется достаточным для надлежащей защиты данных, и быстрый поиск в Google покажет множество программ, доступных для шифрования данных. Шифрование данных необходимо (как по юридическим, так и по другим причинам) при передаче такой информации, как PHI, поэтому независимо от того, какой метод вы выберете, убедитесь, что вы делаете все возможное для защиты данных.

Не останавливайтесь на шифровании

Однако не останавливайтесь только на методах шифрования. DataShield предлагает консультации по соблюдению требований, чтобы убедиться, что все данные и политики вашей компании соответствуют требованиям местных и федеральных законов.