Криптография и главные способы шифрования информации

В XXI веке криптография играет серьезную роль в цифровой жизни современных людей. Кратко рассмотрим способы шифрования информации.

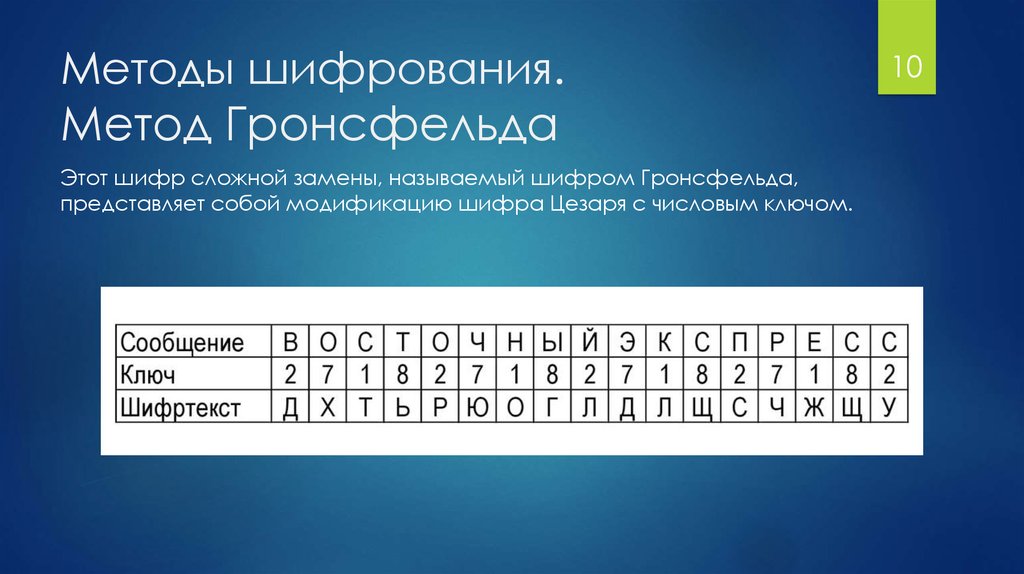

Скорее всего, вы уже сталкивались с простейшей криптографией и, возможно, знаете некоторые способы шифрования. Например Шифр Цезаря часто используется в развивающих детских играх.

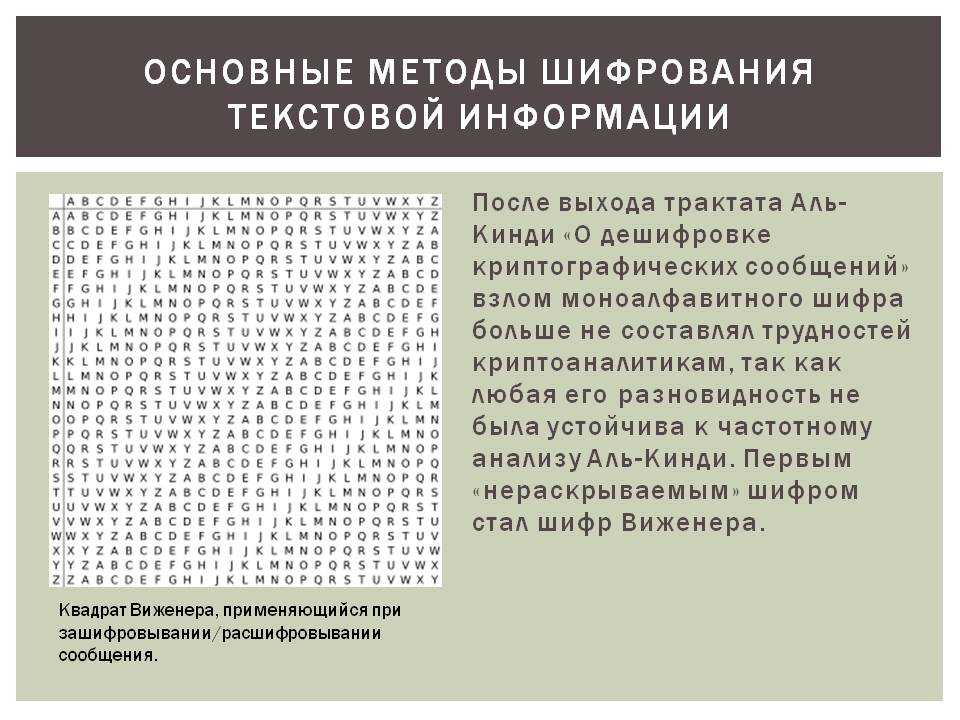

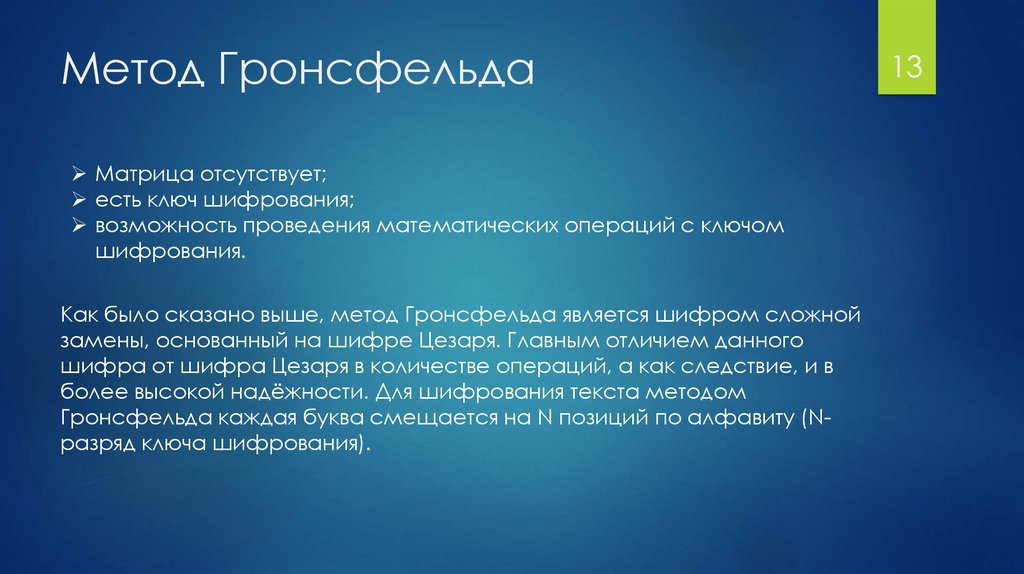

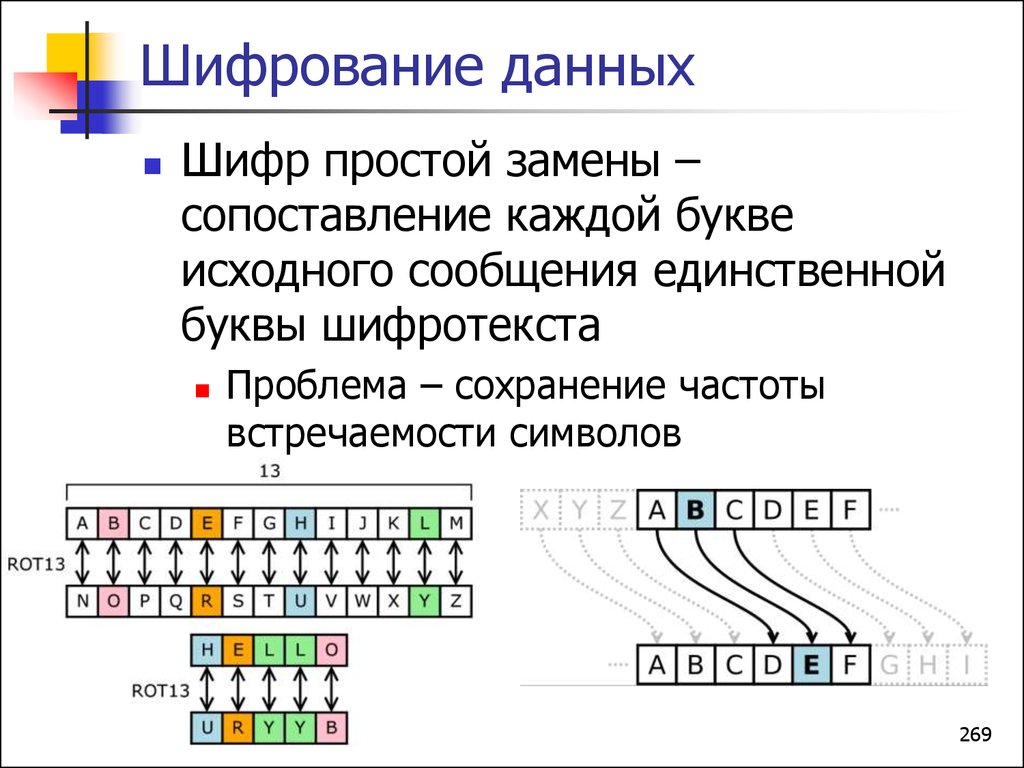

ROT13 – еще один распространенный тип шифрования сообщений. В нём каждая буква алфавита сдвигается на 13 позиций, как показано на рисунке:

Как можно заметить, этот шифр не обеспечивает по-настоящему надежную защиту информации: он является простым и понятным примером всей идеи криптографии.

Сегодня мы говорим о криптографии чаще всего в контексте какой-то технологии. Как безопасно передается личная и финансовая информация, когда мы совершаем покупку в интернете или просматриваем банковские счета? Как можно безопасно хранить данные, чтобы никто не мог просто открыть компьютер, вытащить жесткий диск и иметь полный доступ ко всей информации на нём? Ответим на эти и другие вопросы в данной статье.

В кибербезопасности есть ряд вещей, которые беспокоят пользователей, когда дело доходит до каких-либо данных. К ним относятся конфиденциальность, целостность и доступность информации.

Конфиденциальность – данные не могут быть получены или прочитаны неавторизованными пользователями.

Целостность информации – уверенность в том, что информация 100% останется нетронутой и не будет изменена злоумышленником.

Доступность информации – получение доступа к данным, когда это необходимо.

Также в статье рассмотрим различные формы цифровой криптографии и то, как они могут помочь достичь целей, перечисленных выше.

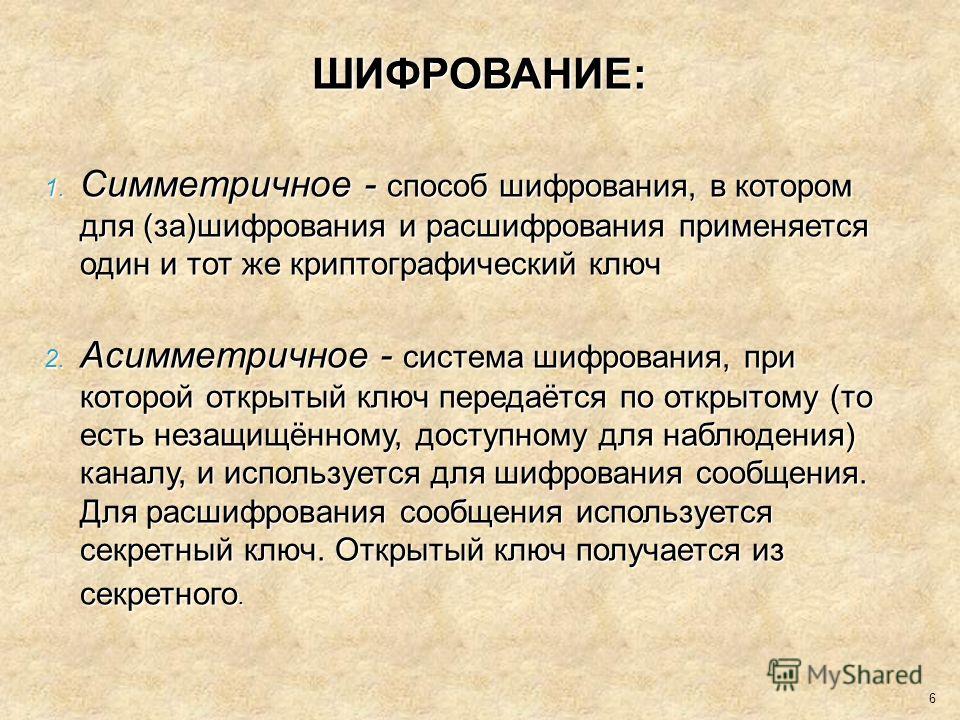

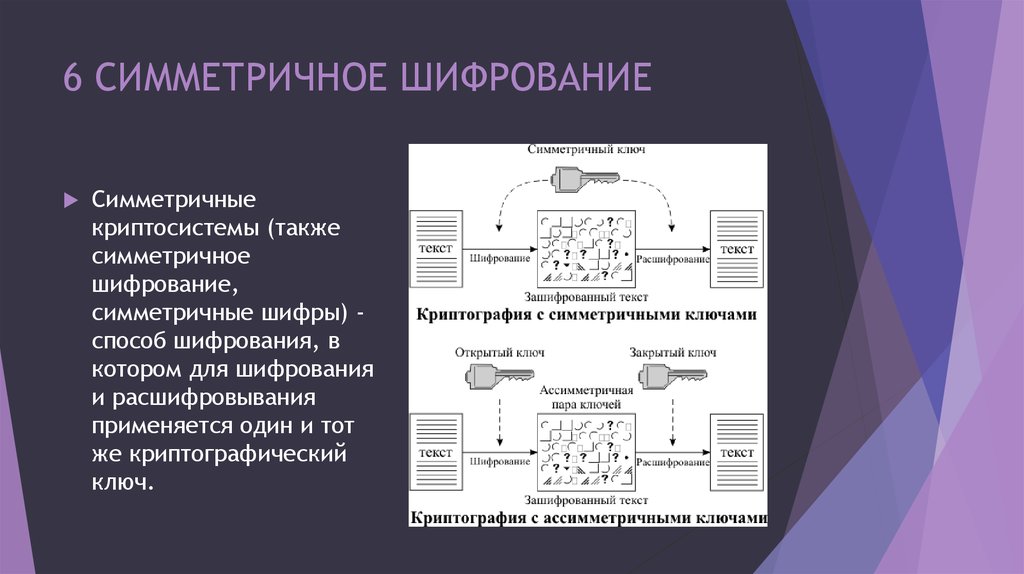

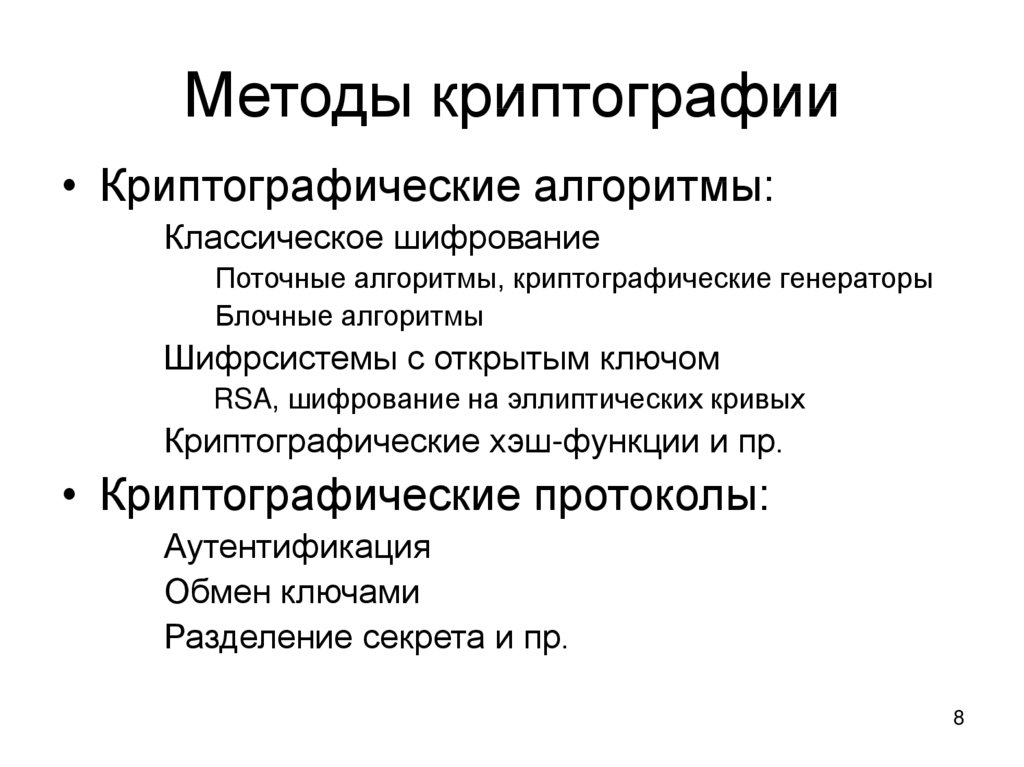

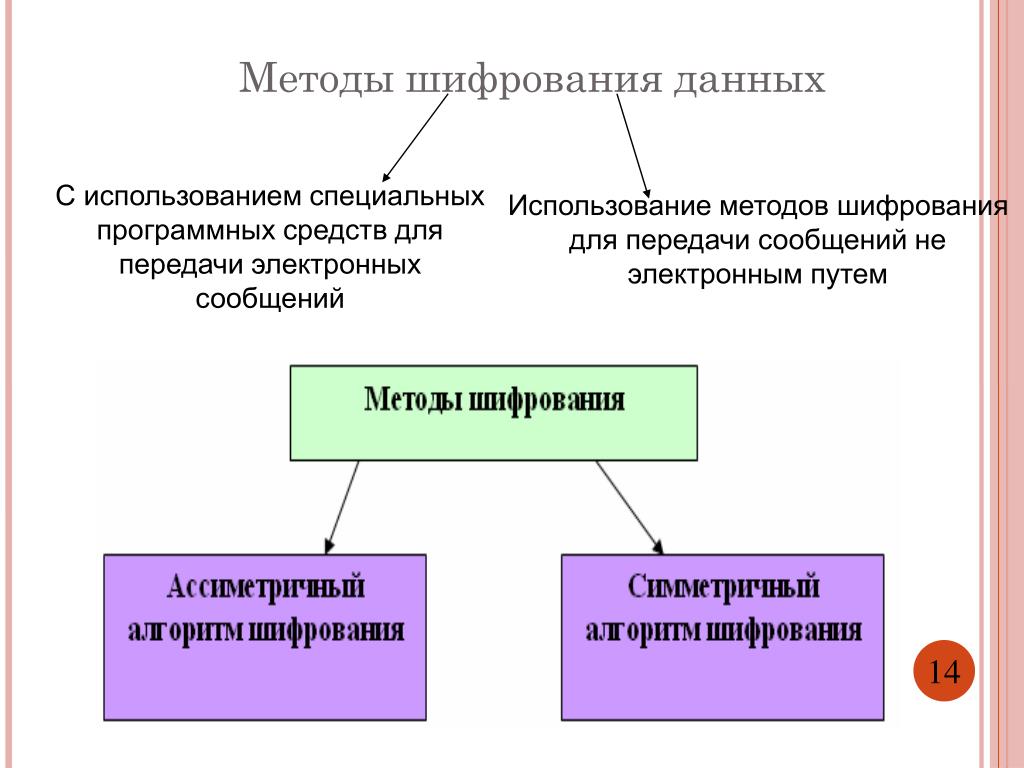

Основные способы шифрования:

- Симметрично

- Асимметричное

- Хеширование

- Цифровая подпись

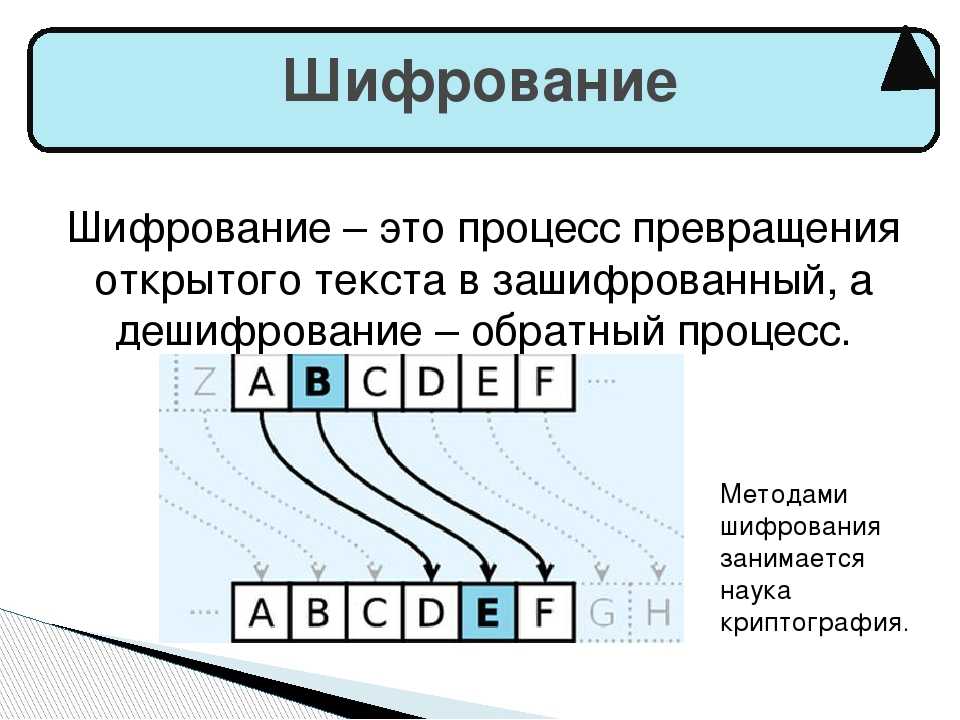

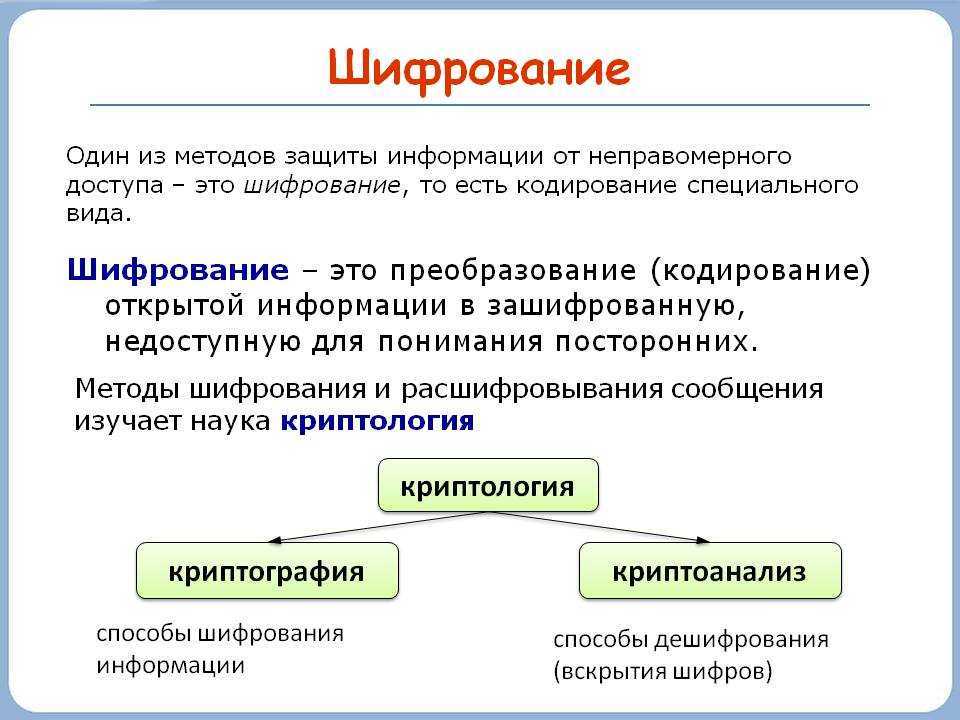

Прежде чем мы начнем разбираться в теме, ответим на простой вопрос: что именно подразумевается под «шифрованием»? Шифрование – преобразование информации в целях сокрытия от неавторизованных лиц, но в то же время с предоставлением авторизованным пользователям доступа к ней.

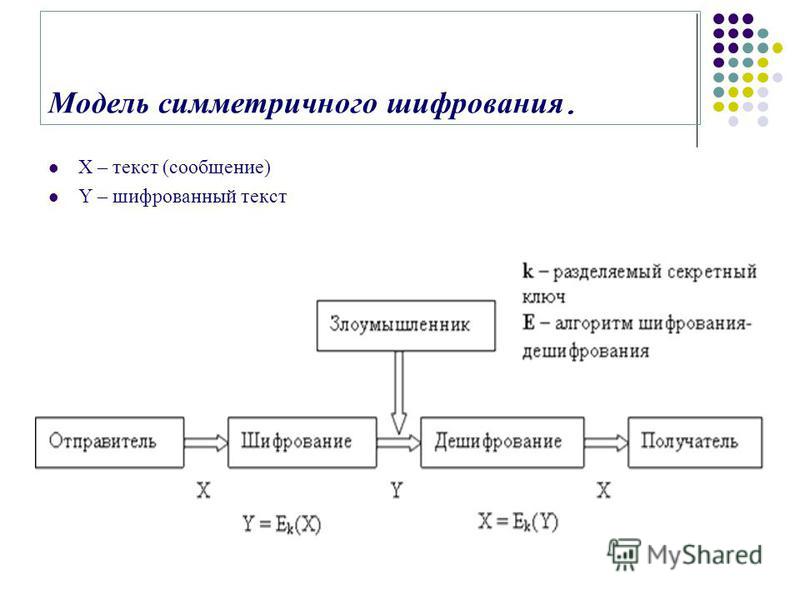

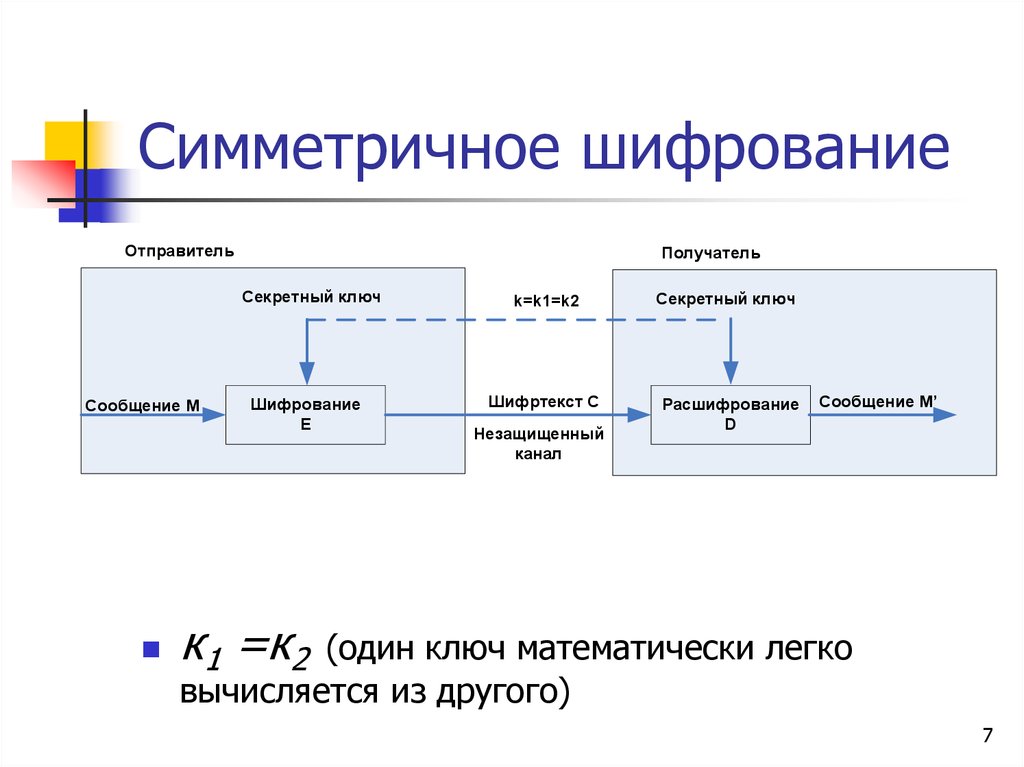

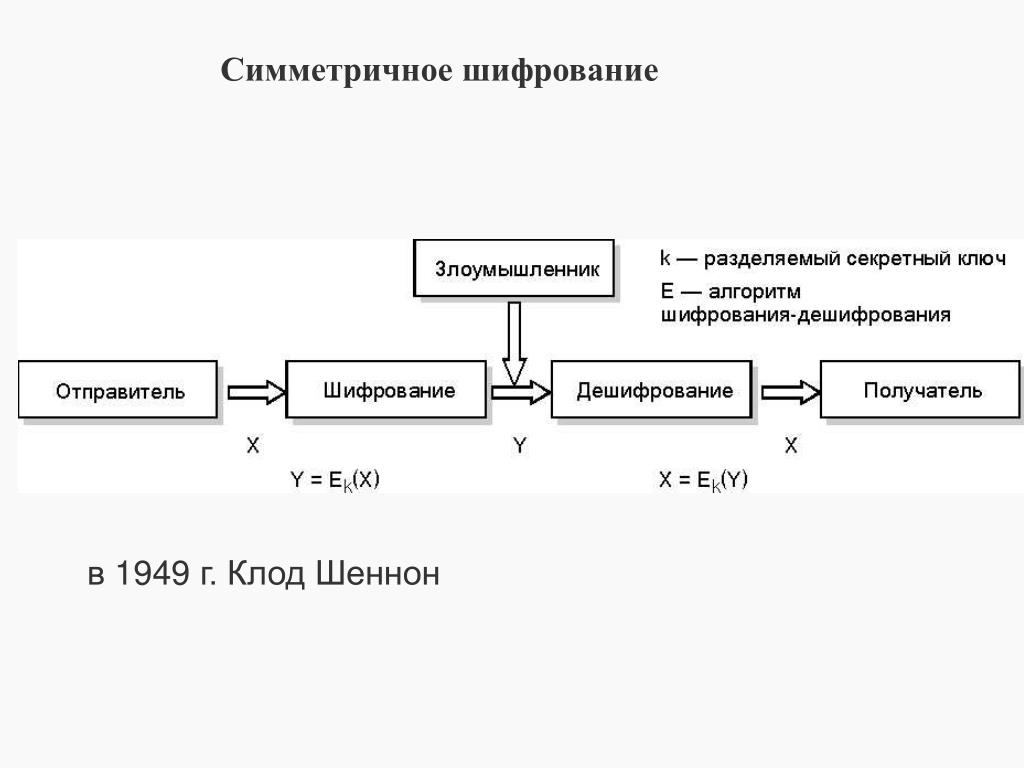

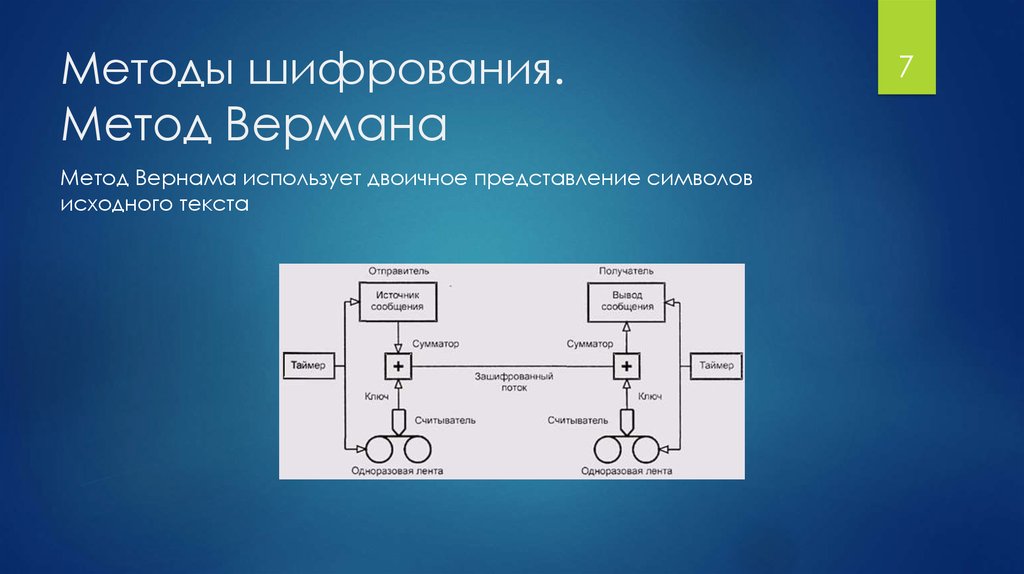

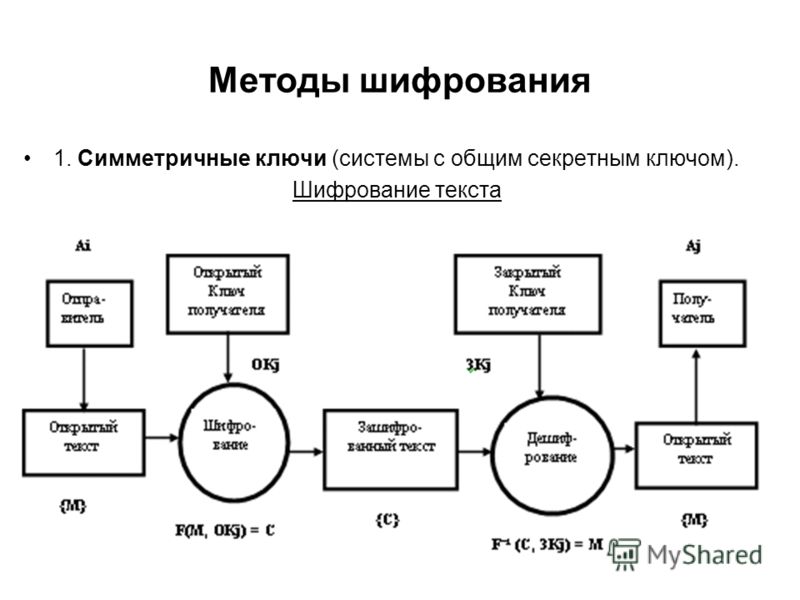

Чтобы правильно зашифровать и расшифровать данные, нужны две вещи: данные и ключ для дешифровки. При использовании симметричного шифрования ключ для шифрования и расшифровки данных одинаковый. Возьмем строку и зашифруем ее с помощью Ruby и OpenSSL:

require 'openssl'

require 'pry'

data_to_encrypt = 'now you can read me!'

cipher = OpenSSL::Cipher.new('aes256')

cipher.encrypt

key = cipher.random_key

iv = cipher.random_iv

data_to_encrypt = cipher.update(data_to_encrypt) + cipher.final

binding.pry

trueВот что выведет программа:

Обратите внимание, что переменная data_to_encrypt, которая изначально была строкой “now you can read me!”, теперь куча непонятных символов. Обратим процесс, используя ключ, который изначально сохранили в переменной key.

После использования того же ключа, который мы установили для шифрования, дешифруем сообщение и получаем исходную строку.

Давайте рассмотрим и другие способы шифрования.

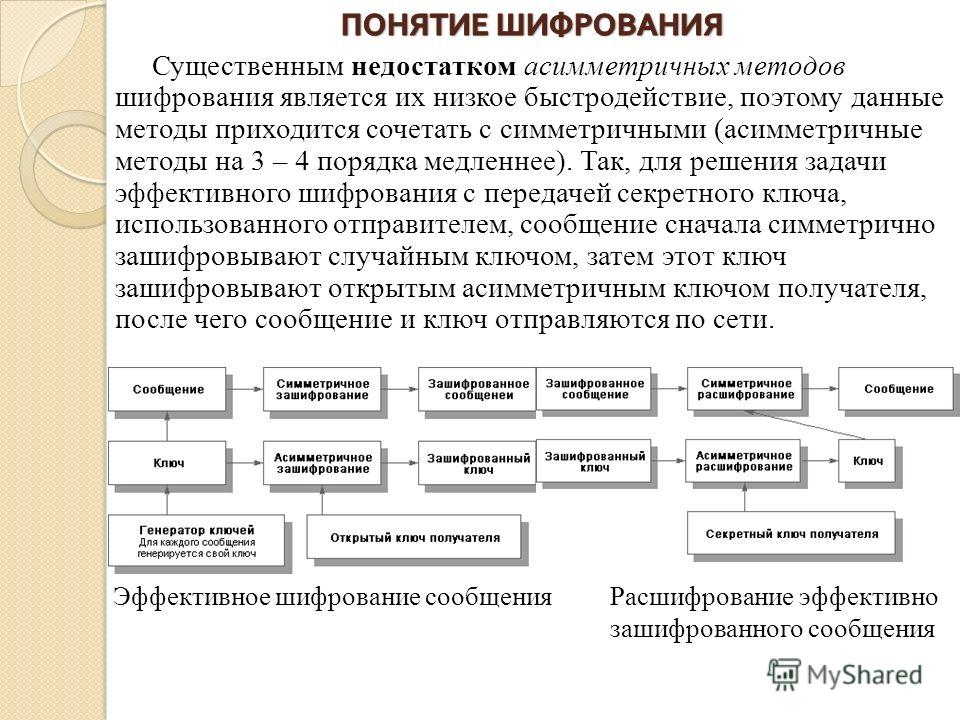

Проблема симметричного шифрования заключается в следующем: предположим, необходимо отправить какие-то данные через Интернет. Если для шифрования и расшифровки данных требуется один и тот же ключ, то получается, что сначала нужно отправить ключ. Это означает, что отослать ключ надо будет через небезопасное соединение. Но так ключ может быть перехвачен и использован третьей стороной. Чтобы избежать такого исхода, изобрели асимметричное шифрование.

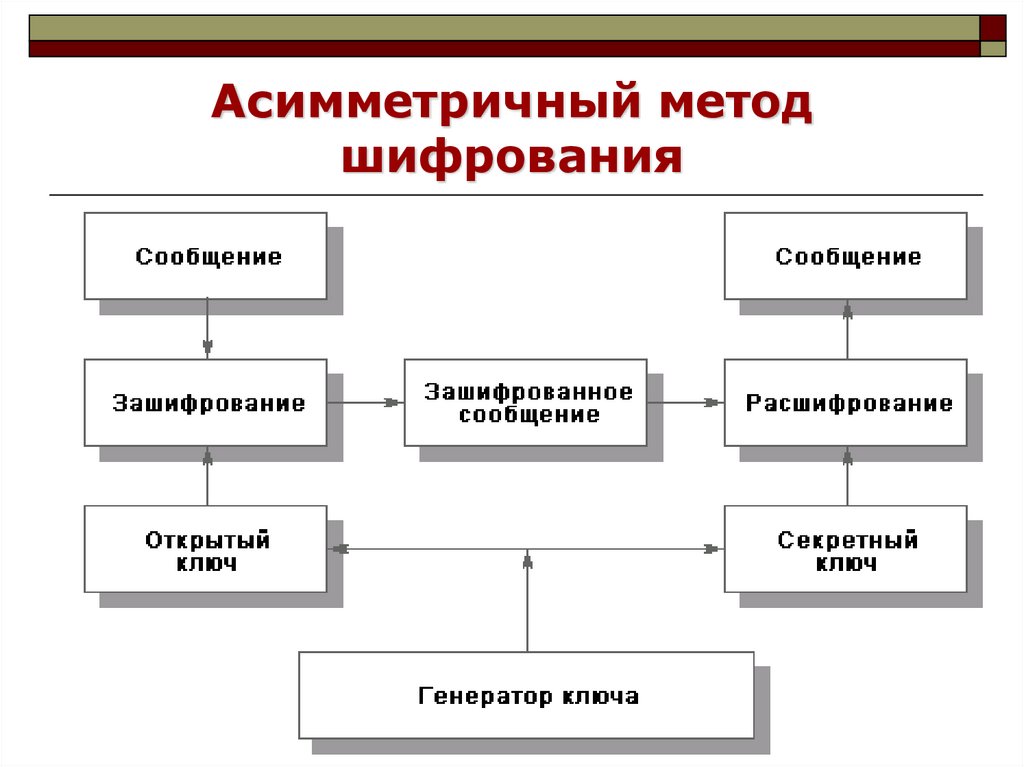

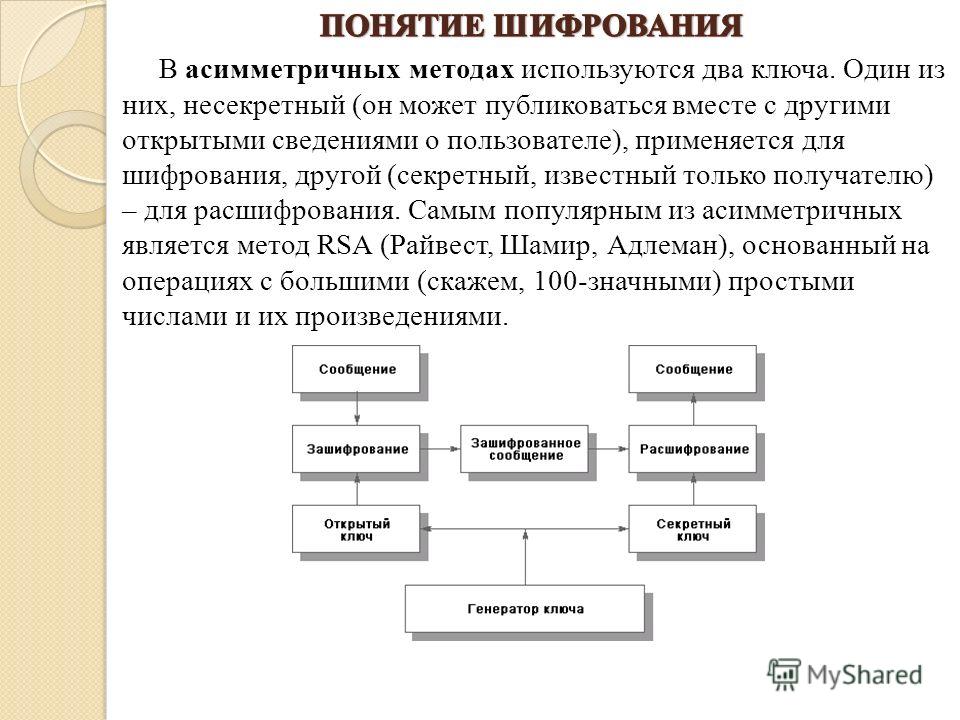

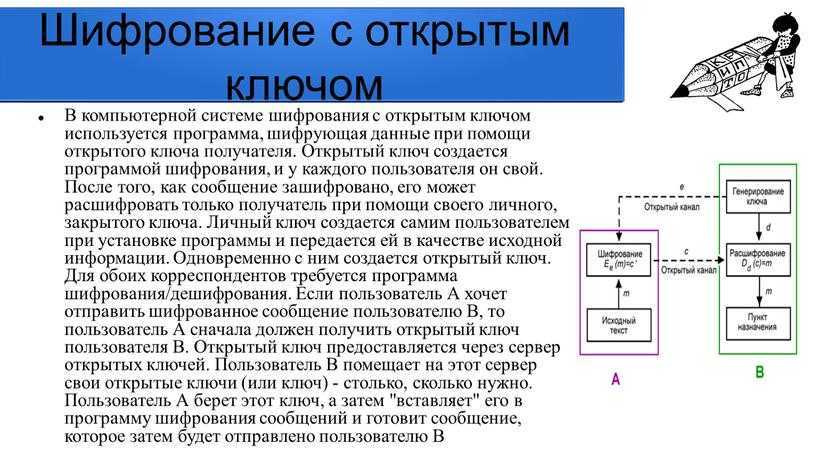

Дабы использовать асимметричное шифрование, необходимо сгенерировать два математически связанных ключа. Один – это приватный ключ, доступ к которому имеете только вы. Второй – открытый, который является общедоступным.

Рассмотрим пример общения с использованием асимметричного шифрования. В нём отправлять сообщения друг другу будут сервер и пользователь. У каждого из них есть по два ключа: приватный и публичный. Ранее было сказано, что ключи связные. Т.е. сообщение, зашифрованное приватным ключом можно расшифровать только с помощью смежного публичного ключа. Поэтому чтобы начать общение, нужно обменяться публичными ключами.

Поэтому чтобы начать общение, нужно обменяться публичными ключами.

Но как понять, что открытый ключ сервера принадлежит именно этому серверу? Существует несколько способов решения этой проблемы. Наиболее распространенный метод (и тот, который используется в интернете) – использование инфраструктуры открытых ключей (PKI). В случае веб-сайтов существует Центр сертификации, у которого есть каталог всех сайтов, на которые были выданы сертификаты и открытые ключи. При подключении к веб-сайту его открытый ключ сначала проверяется центром сертификации.

Создадим пару открытого и закрытого ключей:

require 'openssl' require 'pry' data_to_encrypt = 'now you can read me!' key = OpenSSL::PKey::RSA.new(2048) binding.pry true

Получится:

Обратите внимание, что приватный ключ и открытый ключ являются отдельными объектами с различными идентификаторами. Используя #private_encrypt, можно зашифровать строку с помощью закрытого ключа, а используя #public_decrypt – расшифровать сообщение:

Хеширование, в отличие от симметричного и асимметричного шифрования, является односторонней функцией.

Функция в качестве входных данных принимает какую-то информацию и выводит, казалось бы, случайную строку, которая всегда будет одинаковой длины. Идеальная функция хеширования создает уникальные значения для различных входов. Одинаковый ввод всегда будет производить одинаковый хеш. Поэтому можно использовать хеширование для проверки целостности данных.

Создадим новую строку, хешируем её и сохраним результат в переменной:

require 'openssl' require 'pry' test = 'some data' digest = Digest::SHA256.digest(test) binding.pry true

Снова хешируем строку и сравниваем её с той, что сохранили в переменной

Пока данные остаются прежними, строки будут совпадать. Теперь давайте немного их изменим и снова сравним. Затем изменим данные обратно на то, что было изначально, и еще раз сравним:

Затем изменим данные обратно на то, что было изначально, и еще раз сравним:

Чтобы показать, как выглядят разные строки похожих исходных данных, взгляните на это:

Цифровая подпись представляет собой комбинацию хеширования и асимметричного шифрования. То есть сообщения сначала хешируется, а после шифруется с помощью приватного ключа отправителя.

Получатель использует открытый ключ отправителя для извлечения хеша из подписи, затем сообщение снова хешируется для сравнения с извлеченным хешем. Если вы точно знаете, что открытый ключ принадлежит отправителю и расшифровка открытого ключа прошла успешно, можете быть уверены, что сообщение действительно пришло от отправителя. Совпадение хешей говорит о том, что сообщение не было никак изменено.

Но не стоит забывать, что цифровая подпись не обязательно делает сообщение конфиденциальным. Цифровые подписи будут работать с зашифрованными сообщениями, но шифрование самого сообщения должно выполняться отдельно.

Оригинал

- Взламываем шифры: криптография за 60 минут.

- 30 ресурсов по безопасности, которые точно пригодятся.

- Python: взлом криптографической хеш-функции через BruteForce.

5 интересных систем шифрования. Разгадайте секретные слова | Конкурсы и тесты

Юлия Удалова

Примерное время чтения: 7 минут

432622

Фото: www.globallookpress.com

В этот день свой профессиональный праздник отмечает Криптографическая служба России.

«Криптография» с древнегреческого означает «тайнопись».

Как раньше прятали слова?

Своеобразный метод передачи тайного письма существовал во времена правления династии египетских фараонов:

выбирали раба. Брили его голову наголо и наносили на неё текст сообщения водостойкой растительной краской. Когда волосы отрастали, его отправляли к адресату.

Шифр — это какая-либо система преобразования текста с секретом (ключом) для обеспечения секретности передаваемой информации.

АиФ.ru сделал подборку интересных фактов из истории шифрования.

Все тайнописи имеют системы

1. Акростих — осмысленный текст (слово, словосочетание или предложение), сложенный из начальных букв каждой строки стихотворения.

Вот, например, стихотворение-загадка с разгадкой в первых буквах:

Довольно именем известна я своим;

Равно клянётся плут и непорочный им,

Утехой в бедствиях всего бываю боле,

Жизнь сладостней при мне и в самой лучшей доле.

Блаженству чистых душ могу служить одна,

А меж злодеями — не быть я создана.

Юрий Нелединский-Мелецкий

Сергей Есенин, Анна Ахматова, Валентин Загорянский часто пользовались акростихами.

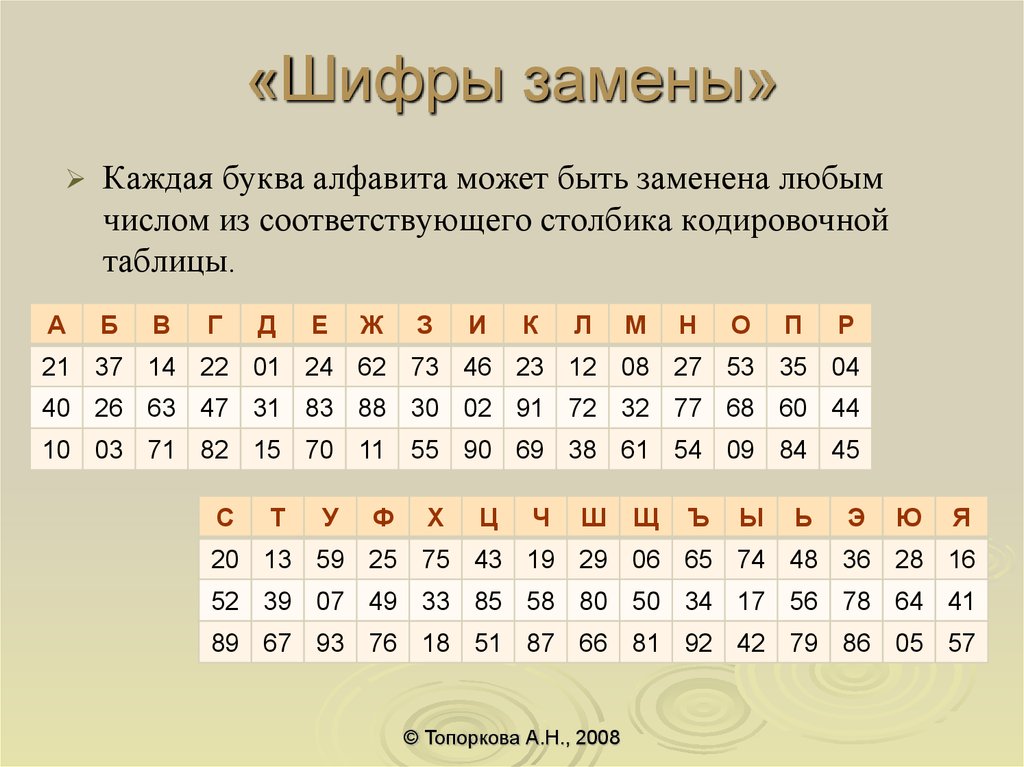

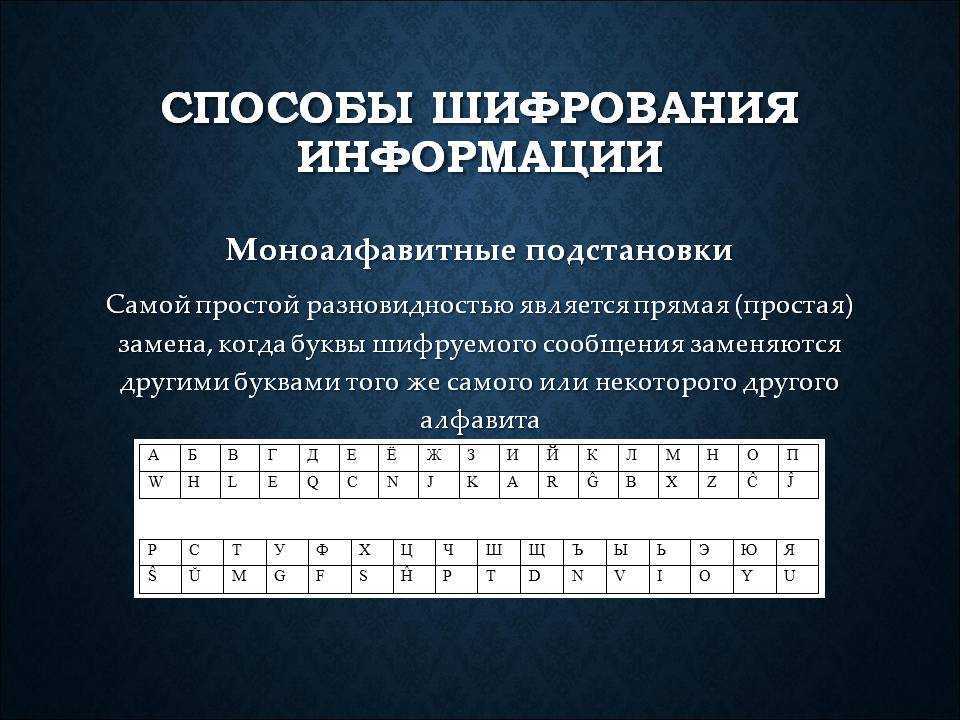

2. Литорея — род шифрованного письма, употреблявшегося в древнерусской рукописной литературе. Бывает простая и мудрая.

употребляют в письме верхние буквы вместо нижних и наоборот, причём гласные остаются без перемены; так, например, токепот = котёнок и т. п.

Мудрая литорея предполагает более сложные правила подстановки.

3. «ROT1» — шифр для детишек?

Возможно, в детстве вы тоже его использовали. Ключ к шифру очень прост: каждая буква алфавита заменяется на последующую букву.

А заменяется на Б, Б заменяется на В и так далее. «ROT1» буквально означает «вращать на 1 букву вперёд по алфавиту». Фраза «Я люблю борщ» превратится в секретную фразу «А мявмя впсъ». Этот шифр предназначен для развлечения, его легко понять и расшифровать, даже если ключ используется в обратном направлении.

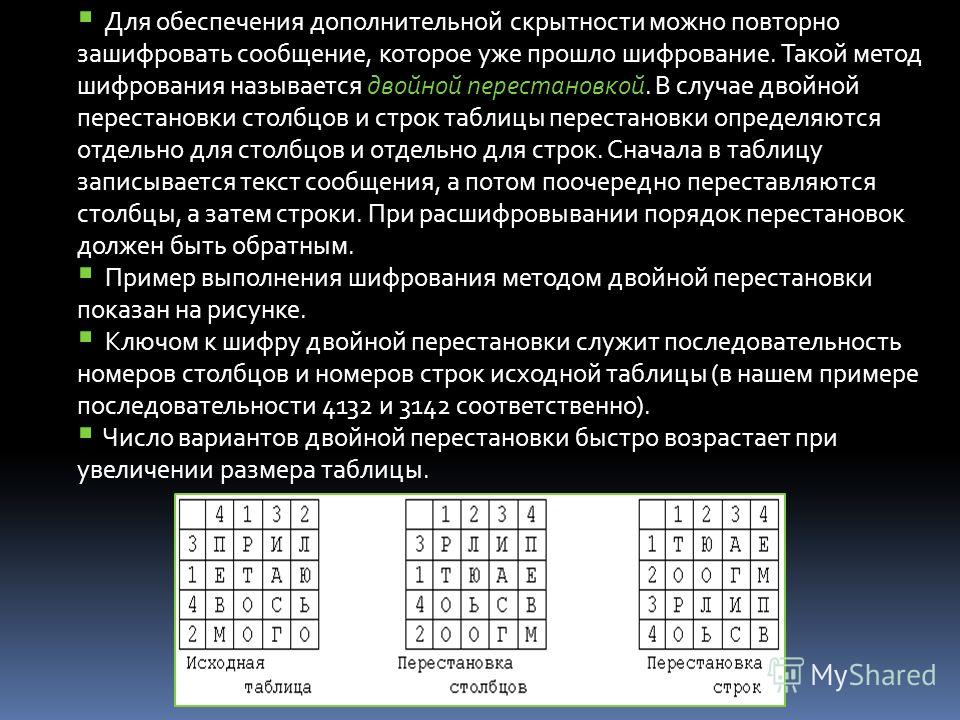

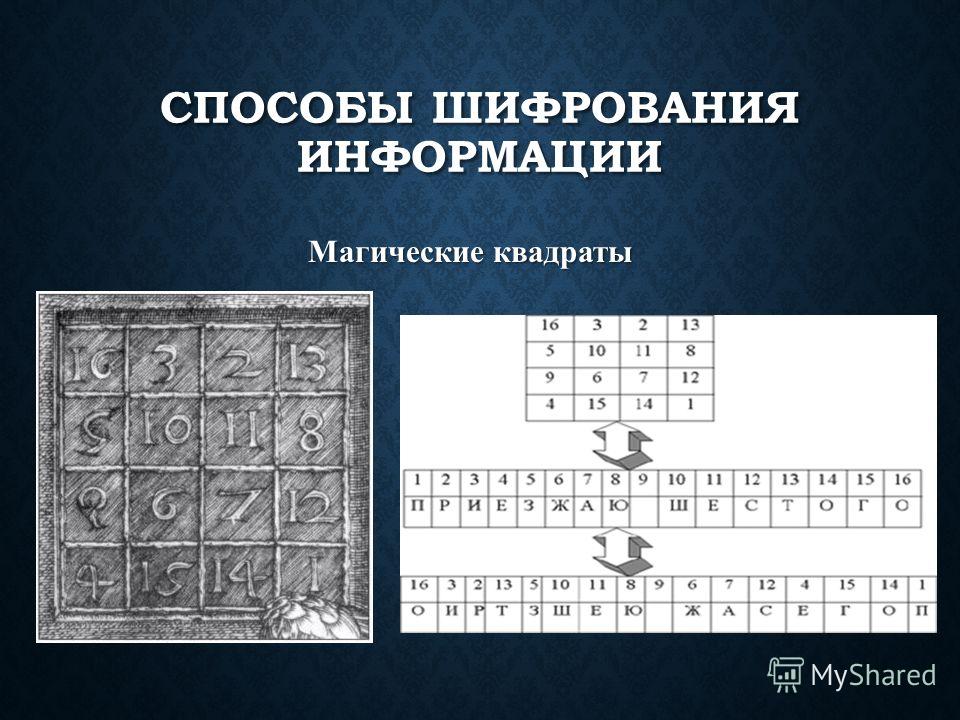

4. От перестановки слагаемых…

Во время Первой мировой войны конфиденциальные сообщения отправляли с помощью так называемых перестановочных шрифтов. В них буквы переставляются с использованием некоторых заданных правил или ключей.

В них буквы переставляются с использованием некоторых заданных правил или ключей.

Например, слова могут быть записаны в обратном направлении, так что фраза «мама мыла раму» превращается во фразу «амам алым умар». Другой перестановочный ключ заключается в перестановке каждой пары букв, так что предыдущее сообщение становится «ам ам ым ал ар ум».

Возможно, покажется, что сложные правила перестановки могут сделать эти шифры очень трудными. Однако многие зашифрованные сообщения могут быть расшифрованы с использованием анаграмм или современных компьютерных алгоритмов.

Диск с шифром Цезаря. Фото: mr.santak/commons.wikimedia.org

5. Сдвижной шифр Цезаря

Он состоит из 33 различных шифров, по одному на каждую букву алфавита (количество шифров меняется в зависимости от алфавита используемого языка). Человек должен был знать, какой шифр Юлия Цезаря использовать для того, чтобы расшифровать сообщение. Например, если используется шифр Ё, то А становится Ё, Б становится Ж, В становится З и так далее по алфавиту. Если используется шифр Ю, то А становится Ю, Б становится Я, В становится А и так далее. Данный алгоритм является основой для многих более сложных шифров, но сам по себе не обеспечивает надёжную защиту тайны сообщений, поскольку проверка 33-х различных ключей шифра займёт относительно небольшое время.

Например, если используется шифр Ё, то А становится Ё, Б становится Ж, В становится З и так далее по алфавиту. Если используется шифр Ю, то А становится Ю, Б становится Я, В становится А и так далее. Данный алгоритм является основой для многих более сложных шифров, но сам по себе не обеспечивает надёжную защиту тайны сообщений, поскольку проверка 33-х различных ключей шифра займёт относительно небольшое время.

Никто не смог. Попробуйте вы

Зашифрованные публичные послания дразнят нас своей интригой. Некоторые из них до сих пор остаются неразгаданными. Вот они:

Манускрипт Войнича. «Ботанический» раздел содержит изображения растений. Фото:commons.wikimedia.org

Манускрипт Войнича

Это 240-страничная книга, написанная на абсолютно неизвестном языке с цветными рисунками и странными диаграммами, изображениями невероятных событий и растений, которые не похожи ни на один известный вид.

Криптос у штаба ЦРУ в Лэнгли, штат Вирджиния. Фото: Jim Sanborn/commons.wikimedia.org

Фото: Jim Sanborn/commons.wikimedia.org

Криптос. Скульптура, созданная художником Джимом Санборном, которая расположена перед штаб-квартирой Центрального разведывательного управления в Лэнгли, Вирджиния. Скульптура содержит в себе четыре шифровки, вскрыть код четвёртой не удаётся до сих пор. В 2010 году было раскрыто, что символы 64-69 NYPVTT в четвёртой части означают слово БЕРЛИН.

Криптограмма № 1 — местонахождение тайника. Фото: commons.wikimedia.org

Шифр Бэйла — это комплект из трёх шифровок, которые, предположительно, раскрывают местонахождение одного из величайших захороненных сокровищ в американской истории: многих тысяч фунтов золота, серебра и драгоценных камней.

Теперь, когда вы прочитали статью, то наверняка сможете разгадать три простых шифра.

Свои варианты оставляйте в комментариях к этой статье. Ответ появится в 13:00 13 мая 2014 года.

Ответ:

1) Блюдечко

2) Слоненку все надоело

3) Хорошая погода

Смотрите также:

- Фёдор Достоевский: у нас явилось политическое единство, беспримерное в мире →

- Эдвард Радзинский: «В Истории видишь Чертёж Господа» →

- Великий пост – пауза, чтобы перевести дух и почитать →

Следующий материал

Самое интересное в соцсетях

Новости СМИ2

: руководство для начинающих по шифрованию

Шифрование данных — это один из многих способов, которыми организации могут защитить свои данные. Шифрование превращает открытый текст (читаемые данные) в зашифрованный текст (рандомизированные данные), что требует использования уникального криптографического ключа для интерпретации.

Шифрование превращает открытый текст (читаемые данные) в зашифрованный текст (рандомизированные данные), что требует использования уникального криптографического ключа для интерпретации.

Другими словами, шифрование — это мера безопасности, используемая для шифрования данных, чтобы их могли прочитать только авторизованные сотрудники.

Существует множество типов шифрования, и очень важно выбрать правильные алгоритмы и методы шифрования, отвечающие требованиям безопасности вашего бизнеса. В этой статье мы:

- Изучение симметричных и асимметричных методов шифрования

- Подробная информация об общих алгоритмах шифрования и о том, когда их использовать

- Советы по обложке и рекомендации по шифрованию данных

Начнем!

Как работает шифрование данных

Целью шифрования данных является защита информации от просмотра посторонними лицами. На практике шифрование — это один из способов скрыть информацию, представив ее как случайные данные, а не как полезную информацию. Шифрование может применяться к данным тремя основными способами:

Шифрование может применяться к данным тремя основными способами:

- В пути (данные в движении/отправляются)

- В состоянии покоя (данные сохранены)

- От начала до конца (на протяжении всего жизненного цикла данных)

Организации могут выбрать шифрование конфиденциальной информации в базах данных, файлах, документах, сообщениях и других каналах связи по своей сети.

Важно, не будем забывать, что шифрование можно использовать как во благо — для защиты ваших активов, — так и во вред. Фактически, распространяющиеся атаки программ-вымогателей основаны на быстрых методах шифрования для захвата большего количества файлов, чем когда-либо прежде. Согласно недавнему исследованию SURGe, нашей внутренней исследовательской группы по кибербезопасности,

«… средний вариант программы-вымогателя может зашифровать почти 100 000 файлов общим объемом 53,93 ГБ за сорок две минуты и пятьдесят две секунды. Успешное заражение программой-вымогателем может оставить организации без доступа к критически важным IP-адресам, информации о сотрудниках и данным клиентов». – Райан Ковар, март 2022 г.

– Райан Ковар, март 2022 г.

Типы шифрования

Из-за множества типов данных и различных вариантов использования в целях безопасности существует множество различных методов шифрования. Мы можем разделить методы шифрования данных на две категории: симметричное и асимметричное шифрование данных.

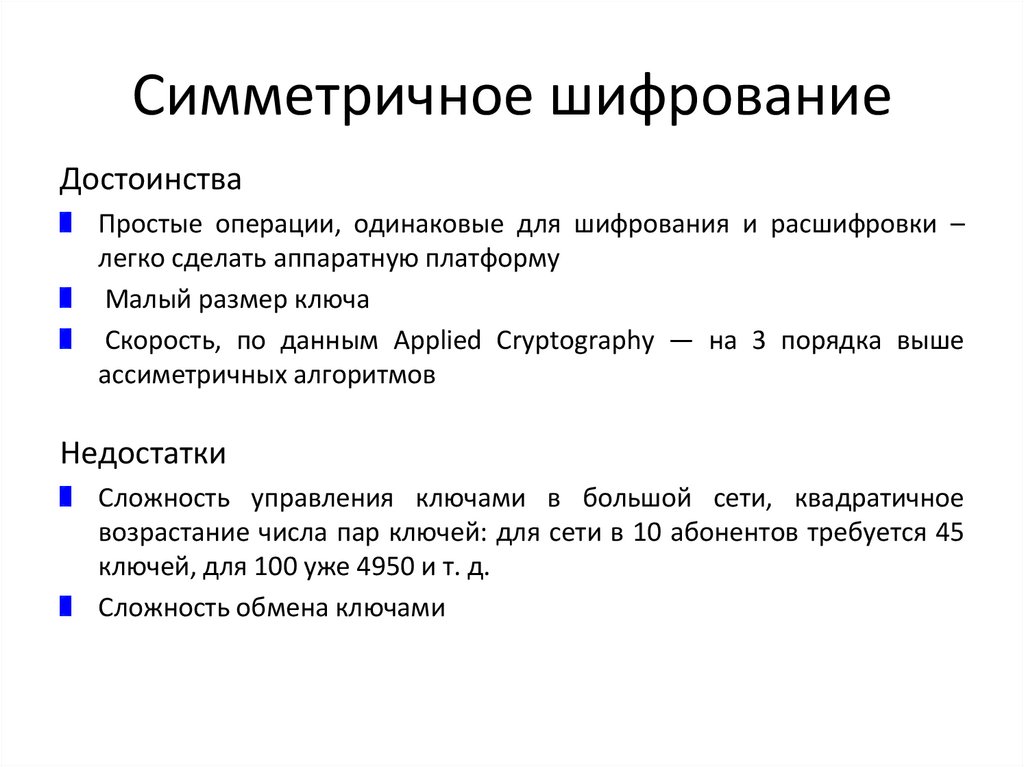

Симметричное шифрование

При использовании методов симметричного шифрования для шифрования открытого текста и расшифровки зашифрованного текста используется один секретный ключ. И отправитель, и получатель имеют частный доступ к ключу, которым могут пользоваться только авторизованные получатели. Симметричное шифрование также известно как шифрование с закрытым ключом .

Некоторые распространенные алгоритмы симметричного шифрования включают:

- Advanced Encryption Standard (AES)

- Стандарт шифрования данных (DES)

- Тройной DES (TDES)

- Две рыбы

Вскоре мы рассмотрим каждый из них.

Асимметричное шифрование

Этот метод шифрования известен как криптография с открытым ключом . В асимметричном шифровании используются два ключа: открытый ключ и закрытый ключ. Для процессов шифрования и дешифрования используются отдельные ключи:

- Открытый ключ , как следует из названия, либо общедоступен, либо предоставляется авторизованным получателям.

- Соответствующий закрытый ключ требуется для доступа к данным, зашифрованным открытым ключом. Один и тот же открытый ключ , а не будет работать для расшифровки данных в этом методе.

Асимметричное шифрование предлагает еще один уровень безопасности данных, что делает онлайн-передачи более безопасными. Распространенные методы асимметричного шифрования включают Rivest Shamir Adleman (RSA) и криптографию на основе эллиптических кривых (ECC)

Сравнение симметричного и асимметричного шифрования

Помимо того факта, что оба метода используют разные комбинации ключей, существуют и другие различия между симметричным и асимметричным шифрованием.

- Асимметричное шифрование — это более новый метод, который устраняет необходимость делиться закрытым ключом с получателем. Важно, однако, что на практике этот подход занимает больше времени, чем симметричное шифрование.

- Методы симметричного шифрования лучше всего подходят для больших наборов данных, но используют меньшие зашифрованные тексты по сравнению с исходным файлом открытого текста. (Противоположное верно для асимметричного шифрования.)

В категории асимметричных и симметричных методов шифрования входят уникальные алгоритмы, которые используют разные тактики для сокрытия конфиденциальных данных. Мы рассмотрим их ниже.

Краткое примечание: как работает хеширование

Хеширование — это метод, использующий математическую функцию для преобразования входных данных любого размера (файлов, сообщений и т. д.) в значение фиксированной длины.

Многие люди ошибочно принимают хеширование за метод шифрования, но это важное различие. В хешировании нет ключа, а значит полной конфиденциальности не обеспечить. Кроме того, хеш может быть воссоздан.

В хешировании нет ключа, а значит полной конфиденциальности не обеспечить. Кроме того, хеш может быть воссоздан.

Хеширование обычно используется наряду с криптографией в качестве метода хранения и извлечения данных. Чаще всего используется для:

- Проверка документов

- Цифровые подписи

- Контроль целостности

Общие алгоритмы и методы шифрования данных

Методы шифрования различаются в зависимости от ряда факторов, включая:

- Тип используемых ключей

- Длина ключа шифрования

- Размер зашифрованных блоков данных

Теперь давайте рассмотрим семь распространенных методов шифрования, которые вы можете использовать для защиты конфиденциальных данных вашего бизнеса.

1. Расширенный стандарт шифрования (AES)

Расширенный стандарт шифрования — это алгоритм симметричного шифрования, который является наиболее часто используемым методом шифрования данных во всем мире. AES, который часто называют золотым стандартом шифрования данных, используется многими государственными органами по всему миру, в том числе в США. 0003

0003

- Шифрование файлов и приложений

- Безопасность Wi-Fi

- VPN

- Протоколы SSL/TLS

2. Стандарт тройного шифрования данных (TDES)

Стандарт тройного шифрования данных, иногда сокращаемый до Triple DES или 3DES, представляет собой метод симметричного шифрования, использующий 56-битный ключ для шифрования блоков данных. Это более продвинутая и более безопасная версия алгоритма стандарта шифрования данных (DES). Как следует из названия, TDES трижды применяет DES к каждому блоку данных.

Используемый такими приложениями, как Firefox и Microsoft Office, TDES шифрует такие вещи, как:

- контакты банкомата

- Пароли UNIX

- Прочие платежные системы

Сегодня некоторые лидеры отрасли указывают, что TDES отказывается от определенных инструментов и продуктов. Общая безопасность AES по-прежнему выше, чем у TDES, согласно NIST.

3. Rivest Shamir Adleman (RSA)

Алгоритм Rivest Shamir Adleman представляет собой асимметричную форму шифрования. Используется для шифрования данных из одной точки связи в другую (через Интернет) и зависит от простой факторизации двух больших рандомизированных простых чисел. Это приводит к созданию еще одного большого простого числа — сообщение может быть расшифровано только тем, кто знает эти числа.

Используется для шифрования данных из одной точки связи в другую (через Интернет) и зависит от простой факторизации двух больших рандомизированных простых чисел. Это приводит к созданию еще одного большого простого числа — сообщение может быть расшифровано только тем, кто знает эти числа.

Хакеру чрезвычайно сложно вычислить исходные простые числа, поэтому этот метод шифрования является жизнеспособным способом защиты конфиденциальных данных в организации. У этого метода есть некоторые ограничения, в первую очередь то, что он замедляется при шифровании больших объемов данных. Однако обычно RSA используется для:

- документации меньшего масштаба

- Файлы

- Обмен сообщениями

- Платежи

4. Blowfish

Этот алгоритм симметричного шифрования изначально был разработан для замены стандарта шифрования данных (DES). Метод шифрования Blowfish использует 64-битные размеры блоков и шифрует их по отдельности.

Этот метод шифрования данных известен своей гибкостью, скоростью и надежностью. Он также широко доступен, поскольку является общественным достоянием, что добавляет привлекательности. Blowfish обычно используется для защиты:

Он также широко доступен, поскольку является общественным достоянием, что добавляет привлекательности. Blowfish обычно используется для защиты:

- платформ электронной коммерции

- Системы управления паролями

- Средства шифрования данных электронной почты

5. Twofish

Следующим поколением Blowfish является Twofish, метод симметричного шифрования, который шифрует 128-битные блоки данных. Twofish использует более сложное расписание ключей, шифруя данные за 16 раундов независимо от размера ключа шифрования. Он также общедоступен, как и его предшественник Blowfish, но он намного быстрее и может применяться как к аппаратному, так и к программному обеспечению.

Twofish чаще всего используется для шифрования файлов и папок.

6. Шифрование с сохранением формата (FPE)

Другим алгоритмом симметричного шифрования является FPE: шифрование с сохранением формата. Как следует из названия, этот алгоритм сохраняет формат (и длину) ваших данных во время шифрования. Примером может служить номер телефона. Если исходный номер 012-345-6789, то зашифрованный текст сохранит формат, но будет использовать другой рандомизированный набор чисел, например 313-429-5072.

Примером может служить номер телефона. Если исходный номер 012-345-6789, то зашифрованный текст сохранит формат, но будет использовать другой рандомизированный набор чисел, например 313-429-5072.

FPE можно использовать для защиты программного обеспечения и инструментов управления облаком. Надежные облачные платформы, такие как Google Cloud и AWS, используют этот метод для шифрования облачных данных.

7. Криптография на эллиптических кривых (ECC)

Алгоритм шифрования ECC — это относительно новый метод асимметричного шифрования. Он использует кривую диаграмму для представления точек, которые решают математическое уравнение, что делает его очень сложным. Более короткие ключи делают его более быстрым и надежным, чем шифрование RSA. ECC можно использовать для:

- Безопасность веб-коммуникаций (протоколы SSL/TLS)

- Одностороннее шифрование электронной почты

- Цифровые подписи в криптовалютах, таких как Биткойн или NFT

Проблемы с методами шифрования данных

Несмотря на очевидные преимущества, методы шифрования имеют некоторые недостатки. К счастью, тщательное внедрение лучших практик, которые мы рассмотрим ниже, помогает преодолеть и смягчить эти проблемы.

К счастью, тщательное внедрение лучших практик, которые мы рассмотрим ниже, помогает преодолеть и смягчить эти проблемы.

Управление ключами

Одной из основных проблем методов шифрования данных в организации является управление ключами. Любые ключи, необходимые для расшифровки, должны где-то храниться. К сожалению, это место часто менее безопасно, чем думают люди. Хакеры обладают особым умением обнаруживать местонахождение ключевой информации, что представляет огромную угрозу безопасности предприятия и сети.

Управление ключами также усложняет резервное копирование и восстановление. В случае аварии процесс извлечения ключей и резервного копирования может продлить операцию восстановления вашего бизнеса.

(Понять, как уязвимости и угрозы влияют на общий риск.)

Атаки методом грубой силы

Уязвимость для атак методом грубой силы является менее распространенной, хотя и серьезной, угрозой для шифрования. Атака грубой силы — это официальное название попыток хакера угадать ключ дешифрования. Современные компьютерные системы могут генерировать миллионы и миллиарды возможных комбинаций, поэтому чем сложнее любой ключ шифрования, тем лучше.

Современные компьютерные системы могут генерировать миллионы и миллиарды возможных комбинаций, поэтому чем сложнее любой ключ шифрования, тем лучше.

Современные алгоритмы шифрования при использовании в сочетании с надежными паролями обычно устойчивы к атакам такого типа. Тем не менее, вычислительные технологии продолжают развиваться, по-прежнему создавая угрозу существованию методов шифрования данных в будущем.

Рекомендации по стратегии шифрования данных

Шифрование данных — один из лучших способов защитить данные вашей организации. Тем не менее, как и в большинстве случаев, успешное шифрование зависит от стратегии и исполнения. В этом разделе мы рассмотрим некоторые передовые методы, чтобы ваши алгоритмы и методы шифрования данных были максимально эффективными.

1. Определите требования к безопасности

Оценка общего ландшафта безопасности вашей организации — важный первый шаг в любой стратегии шифрования. Системы шифрования различаются по мощности и возможностям обработки, поэтому важно оценить ваши текущие потребности в безопасности, прежде чем покупать решение.

Чтобы оценить уровень безопасности, вы можете…

- Провести оценку угроз, чтобы выявить уязвимости системы.

- Поговорите с командами и заинтересованными сторонами, чтобы узнать о любых бизнес-решениях, существующих ситуациях и даже нормативных требованиях, которые могут повлиять на вашу стратегию.

- Ознакомьтесь с предписывающими материалами, включая хорошо зарекомендовавшие себя основы кибербезопасности.

2. Классифицируйте свои данные

Основываясь на первом шаге, вы готовы лучше понять типы данных, которые вы храните и отправляете. Это включает в себя все, что угодно, от информации о клиентах до финансовых данных и сведений об учетных записях компании и даже вашей частной информации, на которую опирается ваш бизнес. Затем вы можете классифицировать каждый тип данных по:

- степени конфиденциальности

- Регулируется ли и как

- Как часто он используется и вызывается

(Сравните хранение данных в озерах данных и хранилищах данных. )

)

3. Выберите правильное решение для шифрования

После того, как вы определили свои приоритеты данных и требования к безопасности, вы можете искать инструменты шифрования данных, соответствующие вашим потребностям. . Скорее всего, вам потребуется установить ряд алгоритмов и методов шифрования для защиты различных форм данных в ваших базах данных, файлах и приложениях. Лучшие решения для шифрования данных могут предложить:

- Шифрование на нескольких уровнях (приложение, база данных и файл) для данных локально и в облаке

- Централизованная панель управления для шифрования данных, политик ключей шифрования и конфигураций

- Автоматизированный процесс жизненного цикла ключей шифрования (локальных и облачных)

- Аудит ведения журналов и общих элементов управления доступом на основе групп и ролей (RBAC) для обеспечения соответствия требованиям

Используйте средства шифрования данных в дополнение к решениям общей безопасности, таким как платформы для защиты электронной почты, программное обеспечение для облачной безопасности и платежные шлюзы, поскольку они также могут шифровать данные и обеспечивать дополнительный уровень безопасности.

4. Учтите любые препятствия при развертывании

Добавление и пересмотр существующих стратегий безопасности — это существенное изменение для любого бизнеса. Поэтому важно планировать любые проблемы, которые могут возникнуть, такие как интеграция решений для шифрования данных с серверными приложениями и устаревшими системами.

Убедитесь, что у вас достаточно времени, чтобы преодолеть эти препятствия, и рассмотрите возможность сотрудничества со сторонним ИТ-провайдером для поддержки вашей ИТ-группы при развертывании.

5. Активизируйте культуру безопасности и сотрудничайте с ней

Чтобы ваша стратегия шифрования данных была по-настоящему успешной, сотрудники должны проникнуться культурой безопасности. Обучение и обучение управлению ключами шифрования и лучшим практикам имеют решающее значение для минимизации фактора человеческой ошибки, связанного с неправильным хранением ключей, как мы выяснили выше, которые могут подвергнуть риску важные данные.

6. Знайте пределы шифрования данных

Целью шифрования является предотвращение несанкционированного доступа к конфиденциальной информации. Но вашей организации по-прежнему требуются дополнительные решения в области кибербезопасности, чтобы держать хакеров в страхе. К ним относятся брандмауэры, меры безопасности конечных точек и VPN.

Стратегия шифрования должна органично вписываться в уже сильную стратегию кибербезопасности.

(Посмотрите, как шифрование вписывается в вашу стратегию информационной безопасности или информационной безопасности.)

Будущее методов шифрования данных

Эффективная стратегия шифрования данных является важной мерой безопасности для любого бизнеса. Однако, как мы видели, это не без риска. По мере того, как кибератаки становятся все более изощренными, а вычислительные системы продолжают развиваться, алгоритмы и методы шифрования также должны развиваться. К счастью, такие инициативы, как квантово-безопасные алгоритмы следующего поколения и гомоморфное шифрование, представляют собой захватывающие новые разработки в области шифрования данных. Другие методы неизбежно будут исследованы по мере развития технологий.

Другие методы неизбежно будут исследованы по мере развития технологий.

В настоящее время внедрение эффективного решения для шифрования данных, которое соответствует вашим уникальным потребностям в области безопасности и развертывается в сотрудничестве с вашими ИТ-специалистами, операционными и управленческими командами, является одним из лучших способов защитить ваши данные на современном рабочем месте.

Что такое Splunk?

Эта статья была написана в сотрудничестве с Айлис Роудс и не обязательно отражает позицию, стратегии или мнение Splunk.

СВЯЗАННЫЕ ПОСТЫ

5 распространенных алгоритмов шифрования и неуязвимость будущего

В наши дни безопасность важнее всего для всех, кто занимается ИТ. Так и должно быть, учитывая, что, по оценкам Gartner, расходы на информационную безопасность и управление рисками составят 172 миллиарда долларов в 2022 году по сравнению со 155 миллиардами долларов в 2021 году. Хотя существует множество технологий, которые вы можете купить для защиты своих данных, шифрование является одним из аспектов безопасности. технология, которую должен понимать каждый пользователь компьютера.

Хотя существует множество технологий, которые вы можете купить для защиты своих данных, шифрование является одним из аспектов безопасности. технология, которую должен понимать каждый пользователь компьютера.

Как работает шифрование

Шифрование — это способ сделать данные — сообщения или файлы — нечитаемыми, гарантируя, что только авторизованное лицо может получить доступ к этим данным. Шифрование использует сложные алгоритмы для скремблирования данных и расшифровки тех же данных с использованием ключа, предоставленного отправителем сообщения. Шифрование гарантирует, что информация останется частной и конфиденциальной, независимо от того, хранится она или передается. Любой несанкционированный доступ к данным будет видеть только хаотичный массив байтов.

Вот некоторые основные термины шифрования, которые вы должны знать:

- Алгоритм

Алгоритмы, также известные как шифры, представляют собой правила или инструкции для процесса шифрования. Длина ключа, функциональность и особенности используемой системы шифрования определяют эффективность шифрования.

Длина ключа, функциональность и особенности используемой системы шифрования определяют эффективность шифрования.

- Расшифровка

Расшифровка — это процесс преобразования нечитаемого зашифрованного текста в читаемую информацию.

- Ключ

Ключ шифрования — это рандомизированная последовательность битов, используемая для шифрования и расшифровки данных. Каждый ключ уникален, а более длинные ключи труднее сломать. Типичные длины ключей составляют 128 и 256 бит для закрытых ключей и 2048 бит для открытых ключей.

Существует два типа систем криптографических ключей: симметричные и асимметричные.

Системы с симметричным ключом

В системе с симметричным ключом каждый, кто обращается к данным, имеет один и тот же ключ. Ключи, которые шифруют и расшифровывают сообщения, также должны оставаться в секрете для обеспечения конфиденциальности. Хотя это возможно, безопасное распределение ключей для обеспечения надлежащего контроля делает симметричное шифрование непрактичным для широкого коммерческого использования.

Системы асимметричных ключей

Система с асимметричным ключом, также известная как система открытого/закрытого ключа, использует два ключа. Один ключ остается секретным — закрытый ключ — в то время как другой ключ становится широко доступным для всех, кто в нем нуждается. Этот ключ называется открытым ключом. Закрытый и открытый ключи математически связаны друг с другом, поэтому соответствующий закрытый ключ может расшифровать только ту информацию, которая зашифрована с помощью открытого ключа.

Шифрование в действии

Вот пример того, как шифрование работает с дружественным к электронной почте программным обеспечением Pretty Good Privacy (PGP) или GnuPG, также известным как GPG, для поклонников открытого исходного кода. Скажем, я хочу отправить вам личное сообщение. Я шифрую его с помощью одной из программ, перечисленных ниже.

Here’s the message:

wUwDPglyJu9LOnkBAf4vxSpQgQZltcz7LWwEquhdm5kSQIkQlZtfxtSTsmawq6gVH8SimlC3W6TDOhhL2FdgvdIC7sDv7G1Z7p

CNzFLp0lgB9ACm8r5RZOBiN5ske9cBVjlVfgmQ9VpFzSwzLLODhCU7/2THg2iDrW3NGQZfz3SSWviwCe7GmNIvp5jEkGPCG

cla4Fgdp/xuyewPk6NDlBewftLtHJVf=PAb3

Once encrypted, the message becomes a jumbled mess of random characters. Но, имея ключ, который я вам посылаю, вы можете расшифровать его и найти исходное сообщение:

Но, имея ключ, который я вам посылаю, вы можете расшифровать его и найти исходное сообщение:

Приходите за хот-догами и газировкой!

Независимо от того, находится ли он в пути, например, электронная почта с хот-догами, или хранится на вашем жестком диске, шифрование работает, чтобы не допустить посторонних глаз к вашему бизнесу, даже если они получат доступ к вашей сети или системе.

Эта технология существует во многих формах, причем размер и сила ключа, как правило, являются наиболее существенными отличиями одной разновидности от другой.

Стандартные алгоритмы шифрования

1. Тройной DES

Тройной DES был разработан для замены исходного алгоритма стандарта шифрования данных (DES), который хакеры со временем научились относительно легко преодолевать. Одно время Triple DES был рекомендуемым стандартом и наиболее широко используемым симметричным алгоритмом в отрасли.

Тройной DES использует три отдельных ключа по 56 бит каждый. Общая длина ключа составляет 168 бит, но эксперты утверждают, что 112-битная сила ключа является более точной. Несмотря на постепенное прекращение использования Triple DES, по большей части он был заменен Advanced Encryption Standard (AES).

Несмотря на постепенное прекращение использования Triple DES, по большей части он был заменен Advanced Encryption Standard (AES).

2. AES

Advanced Encryption Standard (AES) — это алгоритм, признанный стандартом правительством США и многими организациями. Несмотря на высокую эффективность в 128-битной форме, AES также использует 19-битные ключи.2 и 256 бит для сложных целей шифрования.

AES в значительной степени считается невосприимчивым ко всем атакам, за исключением грубой силы, которая пытается расшифровать сообщения, используя все возможные комбинации в 128-, 192- или 256-битном шифре.

3. Безопасность RSA

RSA — это алгоритм шифрования с открытым ключом и стандарт для шифрования данных, отправляемых через Интернет. Это также один из методов, используемых в программах PGP и GPG. В отличие от Triple DES, RSA считается асимметричным алгоритмом из-за использования пары ключей. У вас есть открытый ключ для шифрования сообщения и закрытый ключ для его расшифровки. Результатом шифрования RSA является огромная партия бессмыслицы, взлом которой требует от злоумышленников много времени и вычислительной мощности.

Результатом шифрования RSA является огромная партия бессмыслицы, взлом которой требует от злоумышленников много времени и вычислительной мощности.

4. Blowfish

Blowfish — еще один алгоритм, предназначенный для замены DES. Этот симметричный шифр разбивает сообщения на блоки по 64 бита и шифрует их по отдельности. Blowfish известен своей огромной скоростью и общей эффективностью. Тем временем поставщики в полной мере воспользовались его бесплатной доступностью в открытом доступе. Вы найдете Blowfish в категориях программного обеспечения, начиная от платформ электронной коммерции для защиты платежей и заканчивая инструментами управления паролями, где оно защищает пароли. Это один из наиболее гибких доступных методов шифрования.

5. Twofish

Эксперт по компьютерной безопасности Брюс Шнайер является вдохновителем Blowfish и его преемника Twofish. Ключи, используемые в этом алгоритме, могут иметь длину до 256 бит, и в качестве симметричного метода вам нужен только один ключ. Twofish является одним из самых быстрых в своем роде и идеально подходит для использования в аппаратных и программных средах. Как и Blowfish, Twofish находится в свободном доступе для всех, кто хочет его использовать.

Twofish является одним из самых быстрых в своем роде и идеально подходит для использования в аппаратных и программных средах. Как и Blowfish, Twofish находится в свободном доступе для всех, кто хочет его использовать.

Будущее шифрования

Кибератаки постоянно развиваются, вынуждая специалистов по безопасности придумывать новые схемы и методы, чтобы держать их в страхе. Даже Национальный институт стандартов и технологий (NIST) изучает влияние квантовой криптографии на будущее шифрования. Следите за новыми разработками.

Между тем, будь то защита вашей электронной почты или сохраненных данных, вы должны быть уверены, что включаете шифрование в свою линейку инструментов безопасности.

Чтобы получить квалифицированную помощь по защите данных, обеспечению непрерывности бизнеса, резервному копированию и аварийному восстановлению, выберите технологического партнера Arcserve. И ознакомьтесь с нашими бесплатными пробными версиями, чтобы убедиться, насколько простыми в использовании и эффективными могут быть решения Arcserve.