Современная криптография. Алгоритмы шифрования | Блог компании ArtisMedia

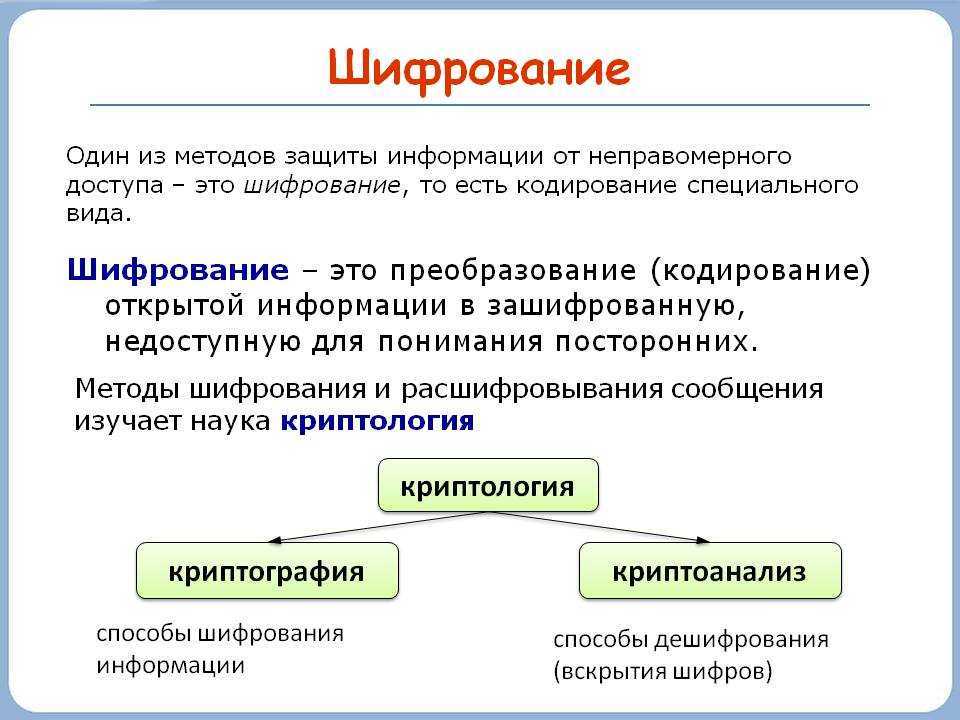

Современная криптография является основой компьютерной безопасности. Она базируется на различных математических концепциях, таких как теория чисел, теория сложности вычислений, теория вероятности.

Сегодня криптографические методы защиты используются не только для шифрования транзакций и контроля производства криптовалют, но также обеспечивают безопасную работу банковских систем, пластиковых карт, банкоматов, электронной коммерции, беспроводных устройств.

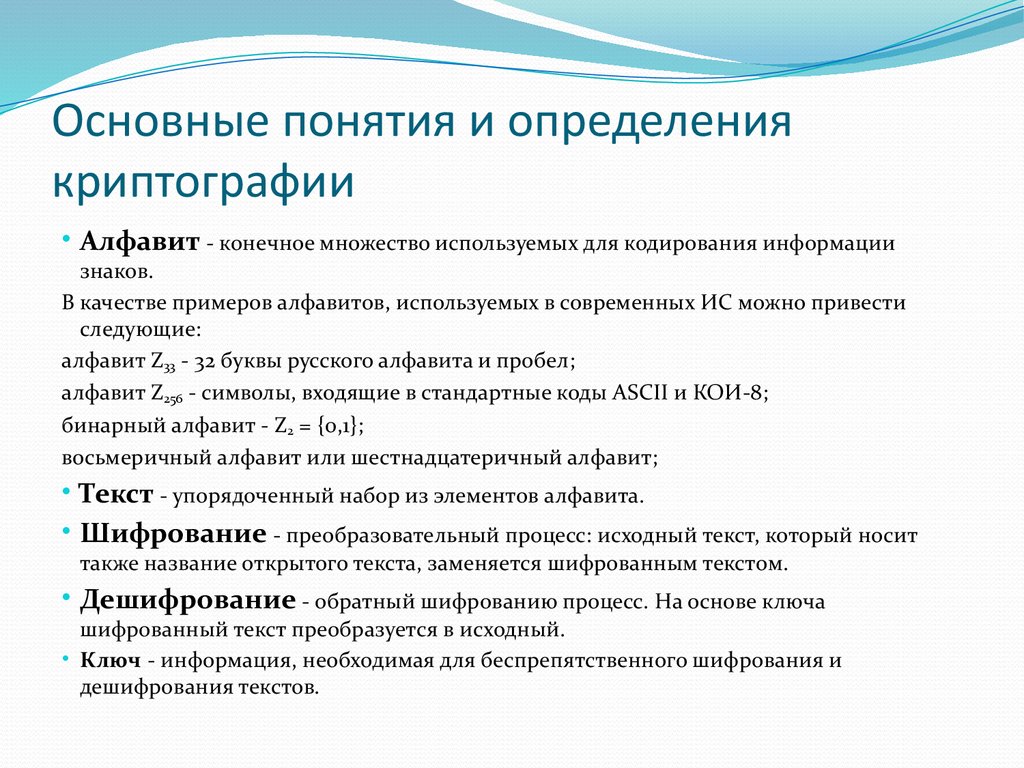

Основные понятия криптографии

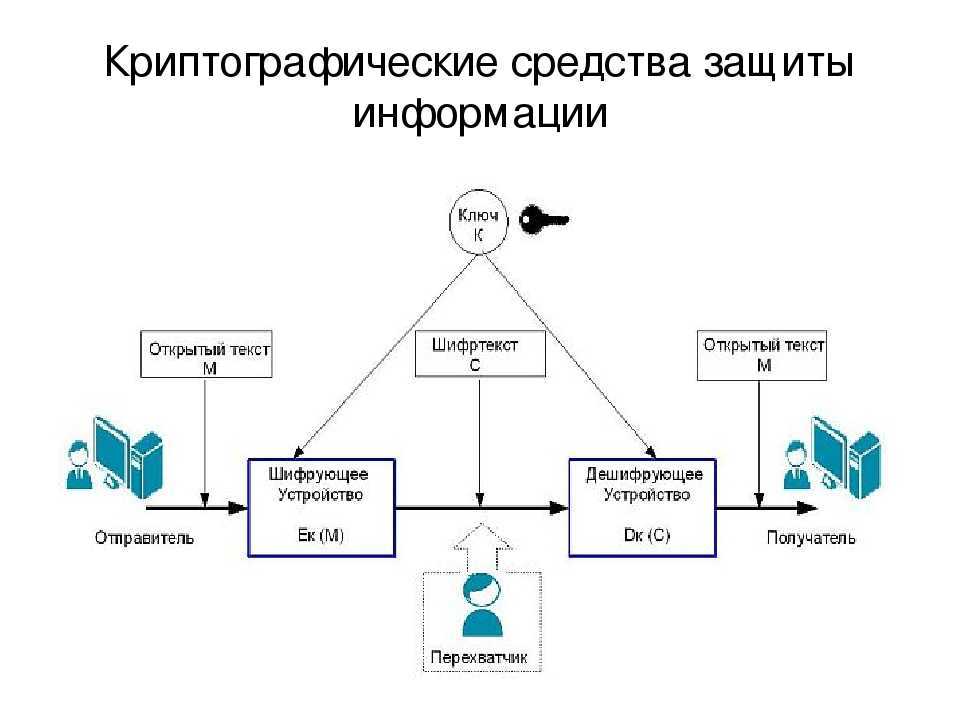

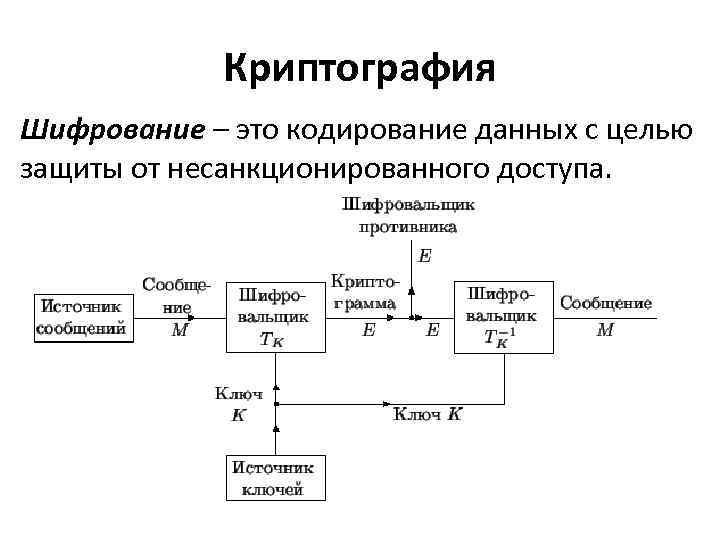

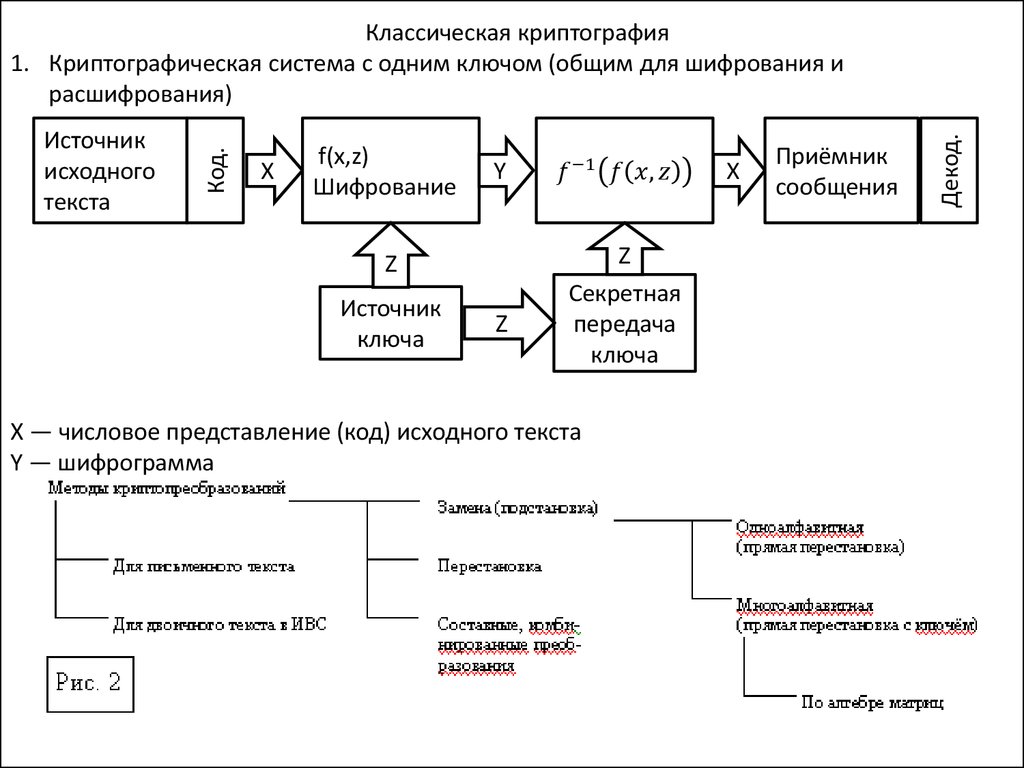

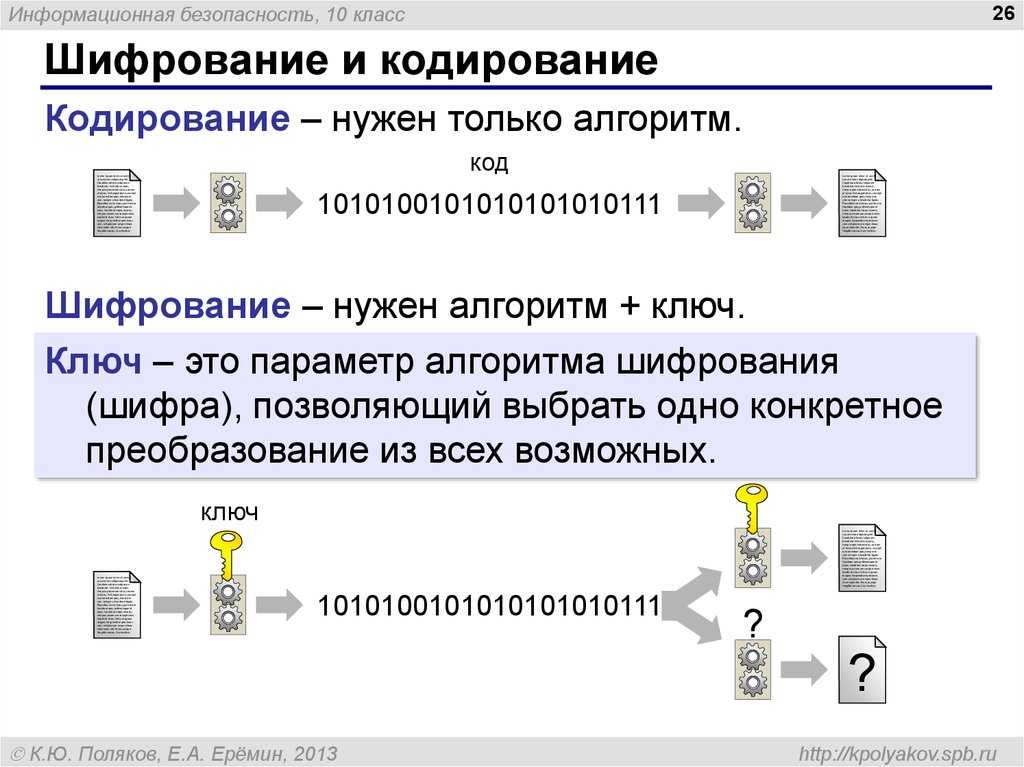

Основным компонентом криптографии является шифрование. Сообщения шифруются и расшифровываются с помощью сложных алгоритмов, созданных комбинацией информатики и математики.

Шифрование использует алгоритм и ключ для преобразования входных данных в зашифрованные выходные данные. Этот метод защиты позволяет просматривать сообщения исключительно отправителю и получателю, поскольку зашифрованную информацию может прочесть только тот, кто имеет секретный ключ для преобразования сообщения в простой текст.

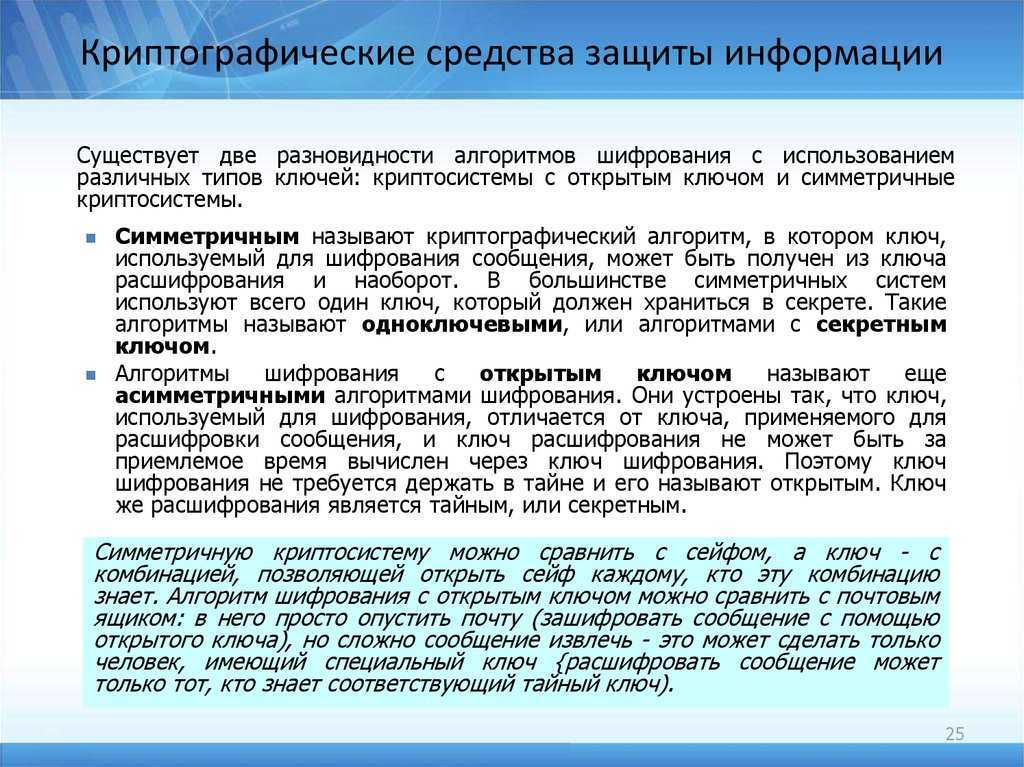

Симметричное шифрование

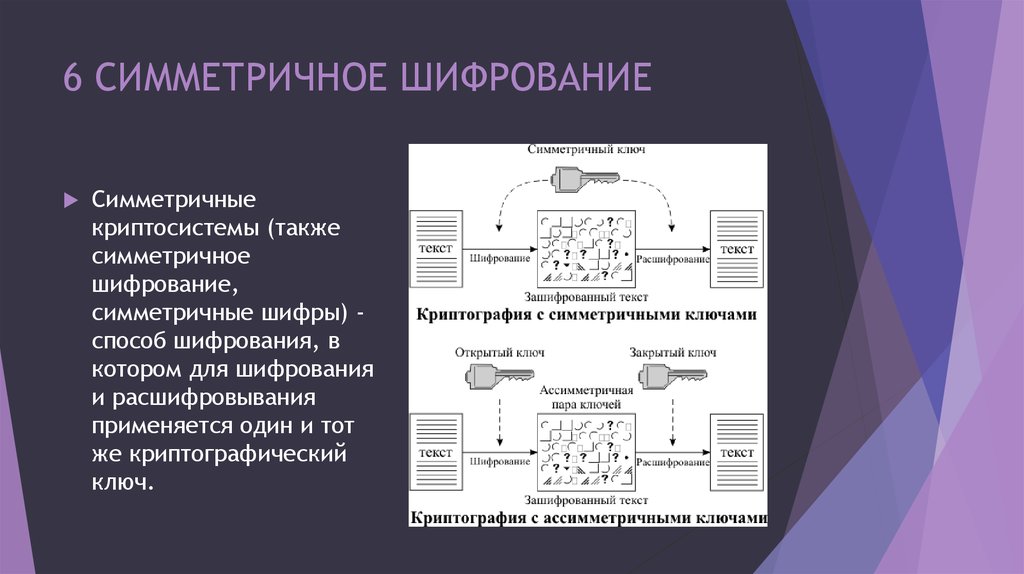

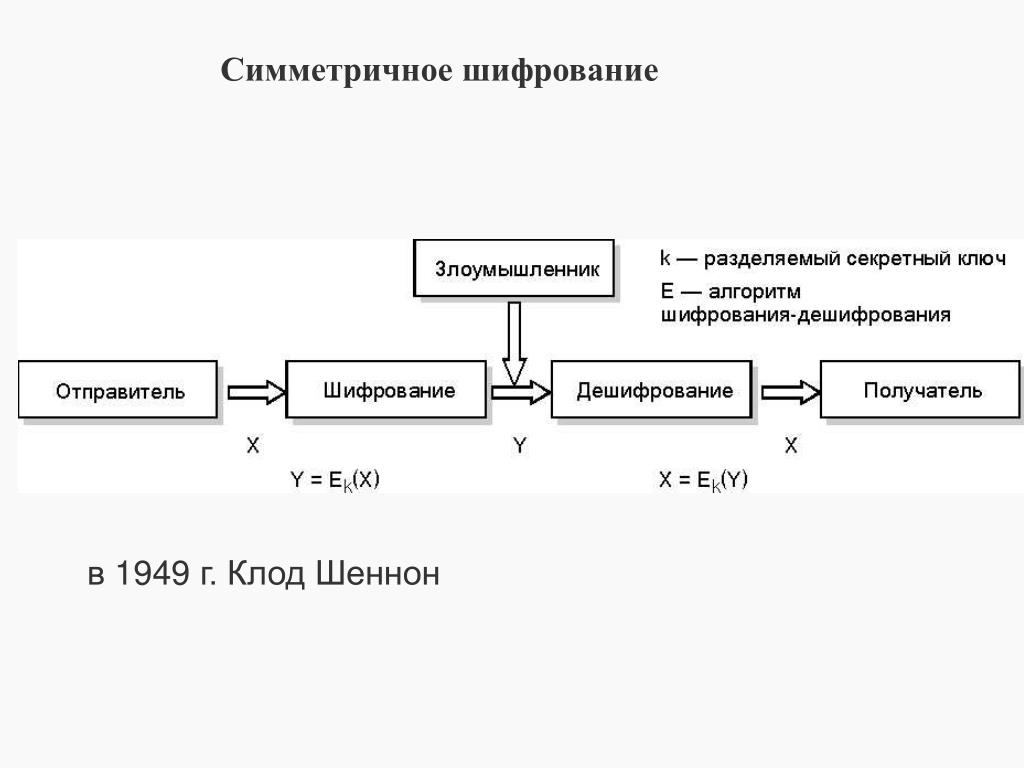

Является самым простым алгоритмом. Криптографы часто называют его секретным ключом криптографии (SKC) или общим, поскольку шифрование и расшифровка информации происходит с использованием одного и того же ключа. Симметричное шифрование подразумевает, что секретный цифровой ключ должен быть известен как получателю, так и отправителю.

Асимметричное шифрование

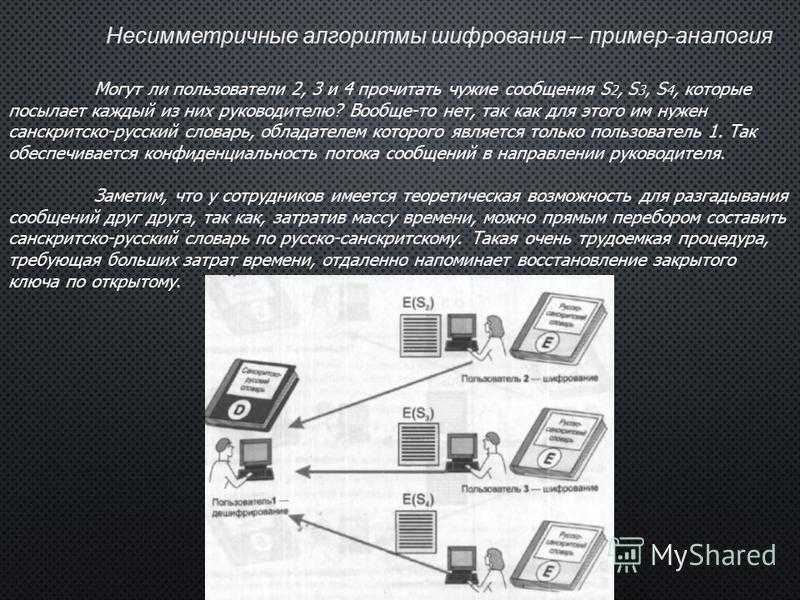

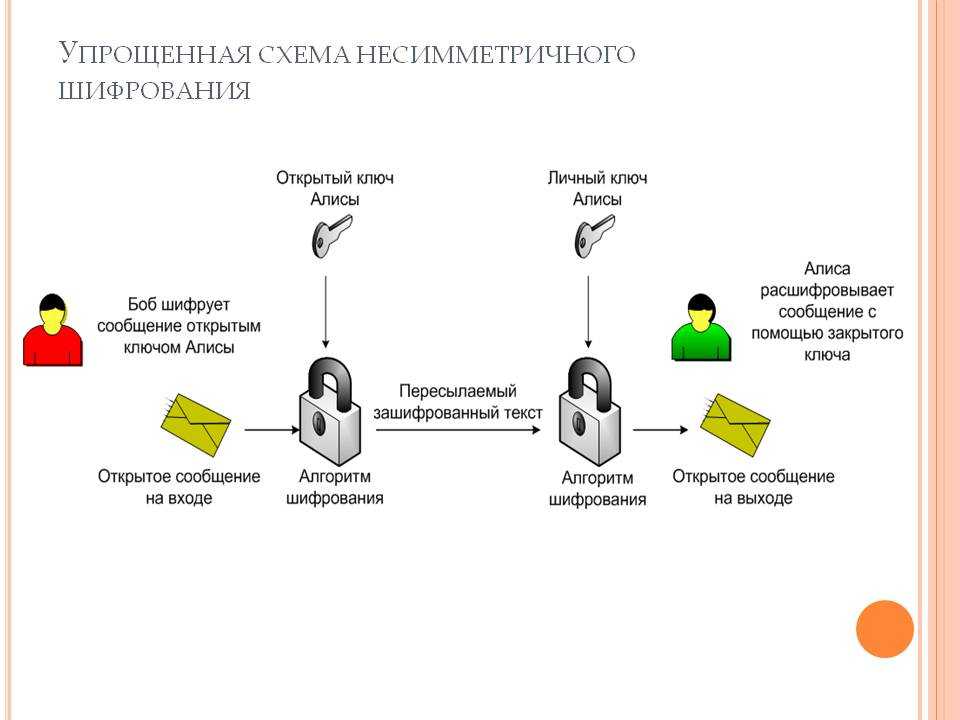

Этот алгоритм широко используется во Всемирной сети. Его также называют открытым ключом криптографии (PKC). Алгоритм PKC использует два ключа: открытый и закрытый.

- Открытый может быть известен многим. Расшифровать данные с его помощью невозможно. Например, адрес электронной почты является открытым ключом.

- Закрытый является секретным, используется для расшифровки сообщения, никогда не раскрывается другой стороне. Например, пароль учетной записи электронной почты является ключом к открытию электронных писем.

- Не имеет значения, какой ключ применяется в первую очередь, но для работы необходимы оба.

- Данные могут быть зашифрованы при помощи открытого или закрытого ключа.

Хэш-функции, хэширование

Хэш-функции являются алгоритмами, которые в некотором смысле не используют ключ. Их также называют дайджестами сообщений или односторонним шифрованием.

При помощи алгоритмов хеширования возможно преобразование больших объемов информации в строку двоичных чисел (битов) определенной длины (хеш), которую трудно имитировать. Таким образом хэш-функции обеспечивают измерение целостности пересылаемых файлов. Два разных сообщения, содержащие различную информацию, не могут иметь одинаковый хэш.

Хэш может использоваться в качестве цифровой подписи или для шифрования и хранения паролей. Метод хэширования является ключевым моментом технологии блокчейн. Он в основном касается защиты целостности данных, проходящих через blockchain-сети.

Блочный шифр

Является разновидностью симметричного шифрования. Блочное шифрование подразумевает, что каждый блок данных шифруется или расшифровывается отдельно, причем каждый бит в выходном блоке зависит от каждого бита в соответствующем входном блоке, но не от других битов. Размер блока определяется алгоритмом. В большинстве случаев блоки обычно имеют 64-или 128-разрядный формат. Это означает, что их размер предопределен и остается всегда неизменным.

Размер блока определяется алгоритмом. В большинстве случаев блоки обычно имеют 64-или 128-разрядный формат. Это означает, что их размер предопределен и остается всегда неизменным.

Потоковый шифр

Использует симметричное шифрование. В отличие от блока, где все шифрование происходит одновременно, потоковое выполняется по одному биту за раз. Преобразование символов открытого сообщения в символы шифрованного происходит в зависимости от их расположения в потоке открытого текста и используемого ключа.

Поточное шифрование работает на очень высокой скорости, а также имеет более низкую аппаратную сложность. Важным аспектом при использовании потоковых шифров является то, что вектор инициализации никогда не должен быть одинаковым при отправке данных по сети.

Цифровая подпись (ЦП)

Цифровые подписи чаще всего используют ассиметричную криптографию с открытым ключом. Имеют цифровой идентификатор на основе сертификата, выданного аккредитованным центром сертификации (ЦС). Являются частью механизма проверки безопасности, подлинности цифровых сообщений.

Являются частью механизма проверки безопасности, подлинности цифровых сообщений.

Электронный документ, содержащий ЦП, подтверждает аутентификацию заявленного отправителя, неотрекаемость сообщения, отвечает за целостность передаваемых данных.

Электронные подписи обычно используются для проведения финансовых операций, распространения программного обеспечения, формирования налоговых и бюджетных отчетов, а также для обнаружения поддельных документов или фальсификаций.

Преимущества криптографии

- Конфиденциальность. Использование криптографии защищает конфиденциальную информацию от несанкционированного доступа.

- Неотрекаемость, аутентификация. Сообщения, зашифрованные частным ключом или подписанные цифровой подписью, подтверждают личность заявленного отправителя.

- Контроль и управление доступом. Криптография, используя различные алгоритмы шифрования, обеспечивает ограниченный контроль доступа к хранящейся или передаваемой информации.

Благодаря этому, расшифровывать сообщения могут только держатели секретных ключей.

Благодаря этому, расшифровывать сообщения могут только держатели секретных ключей. - Проверка подлинности. Криптографические методы, такие как коды аутентификации сообщений и цифровые подписи, могут защитить информацию от подмены и подделки.

- Целостность данных. Криптографические хэши используются для сохранения целостности сообщений. С помощью дайджестов можно определить, была ли изменена информация во время ее передачи по сети.

В заключении хочется посоветовать международную криптобиржу Currency.com.

Currency.com основана в 2019 году и является одной из самых перспективных и безопасных криптоплатформ в восточном полушарии. Служба технической поддержки Currency.com работает 24/7 и оперативно отвечает на запросы пользователей.

Современные алгоритмы шифрования

Алгоритмы шифрования используются для изменения конфиденциальной информации до такого вида, чтобы она не была понятна для прочтения посторонними лицами.

Первые шифры использовались еще во времена Древнего Рима, Древнего Египта и Древней Греции. Одним из известных шифров является шифр Цезаря. Данный алгоритм работал следующим образом: каждая буква имеет свой порядковый номер в алфавите, который сдвигался на $3$ значения влево. Сегодня подобный алгоритм не обеспечивает ту защиту, которую давал во времена его использования.

Сегодня разработано большое количество алгоритмов шифрования, в том числе стандартных, которые обеспечивают надежную защиту конфиденциальной информации.

Разделяют алгоритмы шифрования на симметричные (к ним относятся AES, CAST, ГОСТ, DES, Blowfish) и асимметричные (RSA, El-Gamal).

Симметричные алгоритмы

Замечание 1

Симметричными алгоритмами шифрования используется один и тот же ключ для шифрования и дешифрования информации.

При передаче зашифрованной информации необходимо передавать и ключ для дешифрования. Слабым местом такого способа является канал передачи данных. В случае его незащищенности или возможности прослушивания ключ для дешифрования может стать доступным злоумышленнику.

В случае его незащищенности или возможности прослушивания ключ для дешифрования может стать доступным злоумышленнику.

Асимметричные алгоритмы

Замечание 2

Асимметричными алгоритмами используется два ключа – один для шифрования, другой – для дешифрования.

Каждый пользователь должен обладать парой ключей – открытым и секретным ключом.

Ключ шифрования

Определение 1

Ключ шифрования представляет собой случайную или специальным образом созданную последовательность бит, которая является переменным параметром алгоритма шифрования.

При шифровании одних и тех же данных одним алгоритмом, но с использованием разных ключей, результаты получаются разные.

Программы для шифрования (WinRAR, Rohos и т.д.) создают ключ из пароля, задаваемого пользователем.

Ключ шифрования может быть разной длины, измеряемой в битах. При увеличении длины ключа повышается теоретическая стойкость шифра. Практически это не всегда так.

Стойкость алгоритма шифрования

Замечание 3

Алгоритм шифрования считается стойким до тех пор, пока не доказано обратное.

Например, если алгоритм шифрования опубликован, время его существования более $5$ лет и не найдены серьезные уязвимости данного алгоритма, считается, что его стойкость соответствует задачам защиты секретной информации.

Алгоритмы шифрования

Алгоритм AES (Rijndael) на данный момент является федеральным стандартом шифрования США. В качестве стандарта утвержден Министерством торговли в $2001$ г. Стандартом считается вариант шифра с размером блока $128$ бит. Разработан в $1997$ г. в Бельгии. Возможными размерами ключа являются ключи $128, 192$ и $256$ бит.

Алгоритм ГОСТ 28147-8 является стандартом Российской Федерации на шифрование и имитозащиту данных. Официальным стандартом стал в $1989$ г. Разработан в $1970$-х гг. в Главном Управлении КГБ СССР. Использует ключ размером $256$ бит.

Алгоритм Blowfish использует сложную схему создания ключей, что существенно затрудняет атаку на алгоритм методом перебора. Непригоден для использования в системах частого изменения ключа и при шифровании небольших по объему данных. Алгоритм лучше всего использовать для систем, в которых существует необходимость шифрования больших массивов данных. Разработан в $1993$ г. Используется размер ключа от $32$ до $448$ бит.

Алгоритм лучше всего использовать для систем, в которых существует необходимость шифрования больших массивов данных. Разработан в $1993$ г. Используется размер ключа от $32$ до $448$ бит.

Алгоритм DES являлся Федеральным стандартом шифрования США в $1977-2001$ годах. Федеральным стандартом принят в $1977$ г. после введения в действие нового стандарта в $2001$ г. утратил статус стандарта. Разработан в $1972–1975$ гг. исследовательской лабораторией корпорации IBM. Использует ключ размером $56$ бит.

Алгоритм CAST является некоторым образом аналогом алгоритма DES. Использует ключи размером $128$ и $256$ бит.

Современное шифрование (криптография)

Современное шифрование является ключом к передовой компьютерной и коммуникационной безопасности. Это направление криптографии полностью основано на идеях математики, таких как теория чисел и теория сложности вычислений, а также на понятиях вероятности. В этой главе вы узнаете о различных элементах и характеристиках современной криптографии.

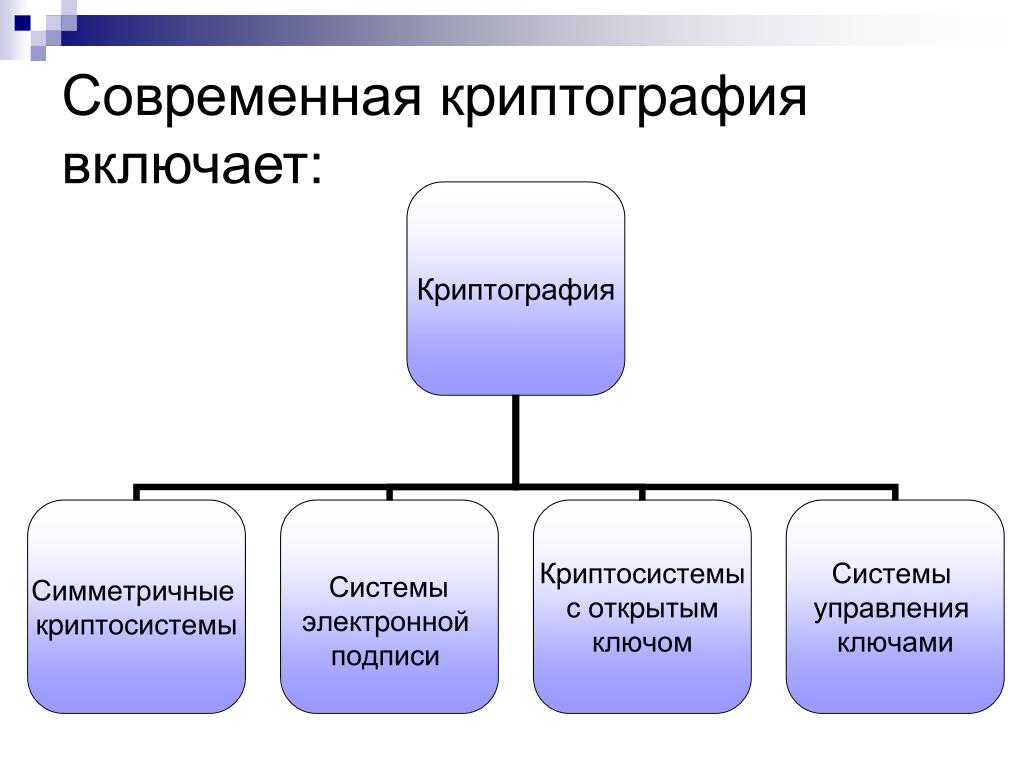

Типы современной криптографии

Различные алгоритмы содержат мощные механизмы шифрования, встроенные в них. Это породило два новых способа шифрования механизма защиты данных. Это:

- Шифрование с симметричным ключом

- Шифрование с асимметричным ключом

Ключ: Это может быть число, слово, фраза или любой код, который будет использоваться для шифрования и расшифровки любой зашифрованной информации в обычный текст и наоборот.

Криптография с симметричным и асимметричным ключом основана на количестве ключей и способе их работы. Дайте нам знать о них обоих в деталях:

Шифрование с симметричным ключом

Метод шифрования с симметричным ключом использует прямой метод шифрования. Следовательно, это более простая из этих двух практик. В случае шифрования с симметричным ключом шифрование выполняется с помощью только одного секретного ключа, известного как «симметричный ключ», и этот ключ остается у обеих сторон. Один и тот же ключ используется как для кодирования, так и для декодирования информации. Таким образом, ключ сначала используется отправителем перед отправкой сообщения, а на стороне получателя этот ключ используется для расшифровки закодированного сообщения.

Один и тот же ключ используется как для кодирования, так и для декодирования информации. Таким образом, ключ сначала используется отправителем перед отправкой сообщения, а на стороне получателя этот ключ используется для расшифровки закодированного сообщения.

Одним из старых добрых примеров этой техники шифрования является шифр Цезаря. Современные примеры и алгоритмы, использующие концепцию шифрования с симметричным ключом, — это RC4, QUAD, AES, DES, Blowfish, 3DES и т. д.

Шифрование с асимметричным ключом

Асимметричное шифрование — это еще один метод шифрования, использующий два ключа: новый и сложный метод шифрования. Это связано с тем, что он объединяет два криптографических ключа для обеспечения безопасности данных. Эти ключи называются открытым ключом и закрытым ключом. «Открытый ключ», как следует из названия, доступен всем, кто хочет отправить зашифрованное сообщение. Другой — это «закрытый ключ», который хранится в безопасности у владельца этого открытого ключа или у того, кто шифрует.

Шифрование информации сначала выполняется с помощью открытого ключа с помощью определенного алгоритма. Затем закрытый ключ, которым обладает получатель, будет использовать для расшифровки этой зашифрованной информации. Один и тот же алгоритм будет использоваться как при кодировании, так и при декодировании. Примерами алгоритмов шифрования с асимметричным ключом являются алгоритм Диффи-Хеллмана и алгоритм RSA.

Безопасность, обеспечиваемая этими алгоритмами шифрования

- Конфиденциальность информации.

- Целостность данных.

- Аутентификация.

- Аутентификация сообщения.

- Аутентификация объекта.

- Безотказность.

Методы работы в сочетании с современной криптографией

- Шифрование и его ключ

- Хэш-функции

- Коды аутентификации сообщений (MAC)

- Цифровые подписи

Преимущества и характерные различия между классическим/традиционным шифрованием и современным шифрованием

Вот заметные различия между классическими и современными методами шифрования:

| Традиционное шифрование | Современное шифрование |

|---|---|

Для создания зашифрованного текста манипуляции выполняются с символами открытого текста. | Для создания зашифрованного текста операции выполняются над последовательностью двоичных битов. |

| Вся экосистема должна общаться конфиденциально. | Здесь секретным ключом обладают только стороны, желающие установить безопасную связь. |

| Они слабее по сравнению с современным шифрованием. | Алгоритм шифрования, созданный с помощью этого метода шифрования, более надежен по сравнению с традиционными алгоритмами шифрования. |

| Он верит в концепцию безопасности через неизвестность. | Его безопасность зависит от общеизвестного математического алгоритма. |

сообщите об этом объявлении

6 типов шифрования, о которых вы должны знать

Как компания-разработчик программного обеспечения, мы понимаем важность кибербезопасности, и одним из лучших способов обеспечения максимальной безопасности является шифрование.

Давайте начнем эту статью о типах шифрования с небольшого сценария:

Представьте, что вы и ваш друг работаете в разных городах и вам нужно перевести ему 2000 долларов онлайн. Вы вводите данные своего банковского счета и переводите ему необходимые деньги. Через несколько часов вы получаете подтверждение от вашего друга о том, что он получил деньги. На следующий день вы получаете еще одно сообщение о том, что 3000 долларов были переведены на неизвестный счет. Теперь вы не помните, что кому-то переводили эти вторые 3000 долларов!

Вы вводите данные своего банковского счета и переводите ему необходимые деньги. Через несколько часов вы получаете подтверждение от вашего друга о том, что он получил деньги. На следующий день вы получаете еще одно сообщение о том, что 3000 долларов были переведены на неизвестный счет. Теперь вы не помните, что кому-то переводили эти вторые 3000 долларов!

Странно? Вы, должно быть, задаетесь вопросом: «Как это вообще произошло?» Ну, онлайн-страница, на которой вы вводили свои банковские реквизиты, не была защищена, или ваши данные были «украдены» при передаче, поскольку они не были зашифрованы. Именно здесь проявляется преимущество шифрования данных.

Теперь вам должно быть интересно, что такое шифрование? Как это работает? Сколько типов шифрования существует? Существует ли какой-либо стандарт шифрования, которому можно следовать? Что еще нужно для защиты ваших данных? На все эти вопросы я отвечу вам в этой статье. Если вам интересно узнать, читайте до конца!

Что такое шифрование?

Как работает шифрование?

Различные типы шифрования

Приложения шифрования

Протоколы шифрования

Что такое шифрование?

Для начала давайте разберемся с концепцией шифрования.

Когда вы передаете какую-либо информацию или данные через Интернет другому лицу, они проходят через ряд сетевых устройств, расположенных по всему миру, которые являются частью «общедоступной» сети Интернет. Поскольку ваши данные передаются через общедоступный Интернет, существует большая вероятность того, что данные будут скомпрометированы. Чтобы избежать такой компрометации, можно установить определенное программное/аппаратное обеспечение, которое обеспечит безопасную передачу ваших общих данных или информации. Эти процессы известны как шифрование в современном цифровом мире.

С технической точки зрения ваши общие данные закодированы; он преобразуется в нечитаемый формат. Когда они достигают человека на принимающей стороне, нечитаемые данные декодируются и становятся доступными для чтения только указанному получателю. Весь этот процесс кодирования/декодирования возможен только с помощью цифрового «ключа», который я подробно объясню в следующем разделе.

Источник: Khan Academy

Шифрование считается безопасным способом передачи или обмена данными, позволяющим избежать вмешательства третьих лиц. Это можно сделать в любой точке всего потока данных; это не изолированный процесс. Вы можете зашифровать свои данные, пока работаете над ними или собираетесь их отправить.

Это можно сделать в любой точке всего потока данных; это не изолированный процесс. Вы можете зашифровать свои данные, пока работаете над ними или собираетесь их отправить.

Как работает шифрование?

Теперь, когда мы разобрались с концепцией шифрования, давайте посмотрим, как именно оно работает.

Проще говоря, шифрование использует алгоритмы для смешивания любых данных, которые вы хотите зашифровать. Вам необходимо иметь случайно сгенерированный ключ перед отправкой сообщения или данных человеку на принимающей стороне, с помощью которого они могут его расшифровать. Представьте, что вы заперли ящик с важными документами с помощью ключа. Вы отправляете эту коробку своему другу. У нее такой же ключ, как и у вас, с помощью которого она может разблокировать его и получить доступ к этим важным документам. Но в цифровом мире все это делается в электронном виде!

Итак, есть три действующих уровня шифрования:

- Обычный текст

- Зашифрованный текст (зашифрованный текст)

- Расшифрованный текст (такой же, как исходный открытый текст).

Например, вы отправили нам сообщение следующего содержания:

« Здравствуйте, GoodCore, я занимаюсь онлайн-бизнесом. Большинство платежей поступают через мой сайт. Я хочу иметь лучший метод шифрования для защиты данных моих клиентов. Можете ли вы предложить, какой из них будет лучшим для моего сайта? С уважением, Эмма Джордж ».

Теперь это сообщение будет зашифровано с помощью ключа. The ciphertext will look like this to a third party:

nIssP3KwTm6t7nO27b6MisafLAKQnMC+UDzq/THM6Fv+QWmWpHkZkSEn2d1cBT9WT289y6HyZFpjuJFKTBeJEkJiy3/Fcj8AHGrzOyvJtTdpWHUe3GlzxFVed4UX/yXZdei1xagl+wg+HY5kD9kljDCe+XMVNjXNybcvJXnIiN+EtltIO5ftgbyGVI+A8x+Vms3FzUYFGRZWiDN4SsynTBNaXh+MJOJCaPxgej1nt+QJ1pjzFCxmuWnlRQRonAuiMxgbGKzuEhuOTwRg06dVfj0ZHV19HVyPE94u5UAC4IUAHnSYgJu8r2zLPeER0xlQtC0EeviBlFb9jW1LUglyO1wxH6vWuQu5URCgSY1u7rI=

Когда оно дойдет до нас, мы расшифруем сообщение с помощью того же ключа, и оно будет выглядеть так:

« Здравствуйте, GoodCore, я занимаюсь онлайн-бизнесом.

Большинство платежей поступают через мой сайт. Я хочу иметь лучший метод шифрования для защиты данных моих клиентов. Можете ли вы предложить, какой из них будет лучшим для моего сайта? С уважением, Эмма Джордж ».

Источник: Wall Street Journal

Существует два ключа шифрования, на основе которых работают различные типы шифрования:

1) Симметричный: Работает с одним закрытым ключом, поэтому быстрее, чем асимметричное шифрование (подробно описано в следующем пункте). Для методов симметричного шифрования отправитель должен поделиться закрытым ключом с получателем для доступа к данным или информации.

Для методов симметричного шифрования отправитель должен поделиться закрытым ключом с получателем для доступа к данным или информации.

Это старый и очень хорошо известный метод шифрования. Поскольку секретный ключ должен быть передан как отправителю, так и получателю, хакерам становится довольно рискованно получить доступ к данным или информации.

2) Асимметричный: Этот метод шифрования работает с двумя ключами: одним открытым ключом и одним закрытым ключом. Открытый ключ доступен всем. Однако закрытый ключ должен оставаться секретным ключом, потому что вы будете шифровать свои данные или сообщение с помощью открытого ключа, а расшифровывать с помощью закрытого ключа. Снова представьте ситуацию, когда вы поставили два замка на ящик с конфиденциальной информацией. У одного из этих двух замков есть мастер-ключ, доступ к которому может получить любой. Однако второй ключ есть только у вас и у друга, с которым вам предстоит делить ящик. Вы отправляете коробку своему другу с помощью другого человека. Он пытается открыть его и пройти только через один замок, потому что у него есть отмычка. К сожалению, он доставляет коробку вашему другу, который с помощью второго ключа может получить доступ к информации, которой вы поделились.

Вы отправляете коробку своему другу с помощью другого человека. Он пытается открыть его и пройти только через один замок, потому что у него есть отмычка. К сожалению, он доставляет коробку вашему другу, который с помощью второго ключа может получить доступ к информации, которой вы поделились.

Поскольку этот метод шифрования работает с двумя ключами, любой основанный на нем алгоритм будет считаться самым надежным типом шифрования, поскольку он обеспечивает высокий уровень безопасности. До сих пор никому не удавалось взломать шифрование с асимметричным ключом.

Различные типы шифрования

По мере развития технологий современные методы шифрования вытесняют устаревшие. Следовательно, существует несколько различных типов программного обеспечения для шифрования, которые упростили нашу работу. Поэтому для вашего удобства я предоставил вам список лучших типов шифрования и примеры ниже.

Triple DES

Алгоритм тройного шифрования данных или Triple-DES использует симметричное шифрование. Это расширенная версия блочного шифра DES, который раньше имел 56-битный ключ. Однако, как следует из названия, TDES шифрует данные с помощью 56-битного ключа трижды, что делает его 168-битным ключом. Он работает в три этапа при шифровании данных:

Это расширенная версия блочного шифра DES, который раньше имел 56-битный ключ. Однако, как следует из названия, TDES шифрует данные с помощью 56-битного ключа трижды, что делает его 168-битным ключом. Он работает в три этапа при шифровании данных:

- зашифровать

- расшифровать

- повторно зашифровать

Аналогичным образом, фазы дешифрования будут следующими:

- расшифровать

- зашифровать

- снова расшифровать

Так как он шифрует трижды, поэтому он намного медленнее по сравнению с другими типами шифрования. Мало того, он также шифрует данные более короткими блоками, поэтому становится довольно легко расшифровать данные в течение всего процесса шифрования. Следовательно, существует более высокий риск кражи данных. Однако до того, как появились другие модифицированные типы шифрования, это был наиболее рекомендуемый и широко распространенный алгоритм.

Несмотря на постепенное прекращение использования, многие финансовые и коммерческие организации по-прежнему используют этот тип шифрования для защиты своих данных.

AES

Advanced Encryption Standard (AES) также является симметричным шифрованием на основе алгоритма Rijndael. Он использует блочный шифр и шифрует один блок фиксированного размера за раз. Он работает в 128-битном или 192-битном режиме, но может быть расширен до 256-битной длины ключа. Чтобы зашифровать каждый бит, существуют разные раунды. Например, 128-битный будет иметь 10 раундов, 192-бит будет иметь 12 раундов и так далее.

Считается одним из лучших алгоритмов шифрования, поскольку был разработан Национальным институтом стандартов и технологий США. Это также один из защищенных типов шифрования, поскольку он работает с одним закрытым ключом.

RSA

Шифрование Rivest-Shamir-Adleman (RSA) — это асимметричный шифр, работающий с двумя ключами: открытым ключом для шифрования и закрытым ключом для дешифрования. Считается лучшим алгоритмом шифрования, он работает на 1024-битном ключе и может иметь длину ключа до 2048-битного. Это означает, что чем больше размер ключа, тем медленнее становится процесс шифрования.

Из-за большего размера ключа он известен как один из самых надежных типов шифрования. Он также считается стандартом шифрования данных, передаваемых через Интернет, поскольку на сегодняшний день это самый безопасный алгоритм шифрования. По сравнению с другими типами шифрования, RSA создает проблемы для хакеров из-за длины ключей, с которыми он работает.

Blowfish

Другой алгоритм шифрования, предназначенный для замены DES, Blowfish представляет собой симметричный блочный шифр, который работает с переменной длиной ключа от 32 бит до 448 бит. Поскольку это блочный шифр, он делит данные или сообщение на фиксированные 64-битные блоки при шифровании и дешифровании.

Модель шифрования Blowfish Он был разработан для быстрой работы и доступен как бесплатное общедоступное программное обеспечение для шифрования для любого пользователя. Он не запатентован и не лицензирован. Будучи общедоступной платформой шифрования, она неоднократно тестировалась на предмет скорости, эффективности и безопасности. Многие организации заявляют, что никому еще не удавалось взломать его. Следовательно, Blowfish стал выбором поставщиков и электронной коммерции, в основном помогая им защищать платежи, пароли и другую конфиденциальную информацию.

Многие организации заявляют, что никому еще не удавалось взломать его. Следовательно, Blowfish стал выбором поставщиков и электронной коммерции, в основном помогая им защищать платежи, пароли и другую конфиденциальную информацию.

Twofish

Также симметричный блочный шифр, Twofish является расширенной версией шифрования Blowfish. Он имеет размер блока 128 бит и может расширяться до 256-битной длины ключа. Как и другие симметричные шифры, он также разбивает данные на блоки фиксированной длины. Однако он работает за 16 раундов независимо от размера данных. Среди различных типов шифрования этот является гибким. Это позволяет выбрать быстрый процесс шифрования, а медленную настройку ключа и наоборот.

Модель шифрования TwofishПоскольку это не требует лицензии и работает значительно быстрее, вы имеете полный контроль над ним по сравнению с другими типами шифрования. Если бы AES не стал лучшим алгоритмом шифрования, Twofish считался бы таковым.

FPE

Шифрование с сохранением формата (FPE) — один из довольно новых методов шифрования. Он шифрует ваши данные в аналогичном формате. Например, если вы зашифровали свой пароль, состоящий из 6 букв, 5 цифр и 4 специальных букв, то на выходе будет другая комбинация аналогичного формата.

Он шифрует ваши данные в аналогичном формате. Например, если вы зашифровали свой пароль, состоящий из 6 букв, 5 цифр и 4 специальных букв, то на выходе будет другая комбинация аналогичного формата.

Другими словами, если вы используете этот метод шифрования, он сохранит формат вашего обычного текста, то есть после шифрования структура ваших данных останется прежней.

Он широко используется в системах финансовых баз данных, банковских системах, розничной торговле и т. д.

Приложения для шифрования

К этому моменту я предполагаю, что вы хорошо осведомлены о том, как защитить свои данные. Но есть еще один фактор, на который необходимо обратить внимание: как убедиться, что отправляемое вами сообщение не будет изменено или изменено. Для этого вам нужно знать о следующих приложениях для шифрования, которые обеспечат это.

Хэши

После того, как вы выбрали желаемый тип шифрования, вам необходимо дополнительно убедиться, что ваши данные не изменены, являются подлинными и проверенными. Для этого вам нужно использовать хэши. Это односторонняя функция, которая берет большой набор данных и преобразует их в небольшие данные стандартного размера. Вы создаете уникальный отпечаток пальца, который является доказательством того, что ваши данные не были изменены на разных уровнях шифрования. Результат хэширования называется хеш-значением или хеш-дайджестом.

Для этого вам нужно использовать хэши. Это односторонняя функция, которая берет большой набор данных и преобразует их в небольшие данные стандартного размера. Вы создаете уникальный отпечаток пальца, который является доказательством того, что ваши данные не были изменены на разных уровнях шифрования. Результат хэширования называется хеш-значением или хеш-дайджестом.

Если по какой-то причине есть сомнения в том, что данные были изменены или изменены, вы всегда можете сравнить исходный хэш с новым, потому что два разных измененных данных не могут давать одинаковые хэши.

Если мы посмотрим на серверный процесс, то хеш-функции, когда пользователь входит в систему через свой идентификатор и пароль. Сервер ищет связанное хеш-значение. Введенный вами пароль хешируется тем же алгоритмом, с помощью которого он был зашифрован. Если он совпадает с уже сохраненным значением хэша, то он действителен и аутентифицирован.

Цифровые сертификаты

После того, как вы определили, что ваша зашифрованная информация не изменена, также необходимо определить, из какого источника поступает ваша зашифрованная информация и кто будет ее расшифровывать. Здесь на помощь приходят цифровые сертификаты, также известные как сертификаты удостоверения или сертификаты открытого ключа.

Они аутентифицируют данные отправителя и получателя зашифрованных данных через Интернет, используя различные типы методов шифрования. Любой центр сертификации выдаст вам цифровой сертификат. В нем будет следующее:

- Ваше имя

- Название центра сертификации

- Уникальный серийный номер сертификата

- Дата истечения срока действия

- Уникальный закрытый ключ

- Цифровая подпись центра сертификации

После того как ваш цифровой сертификат будет выпущен, вы сможете использовать его в качестве источника проверка для ваших различных онлайн-потребностей.

Протоколы шифрования

Для того, чтобы вести частное общение по сети, мы должны убедиться, что наши устройства и наши каналы связи безопасны и надежны. Способы, которыми мы можем добиться этого, называются протоколами шифрования.

Ниже я рассмотрел несколько протоколов шифрования, о которых вы должны хорошо знать.

IPsec

Безопасность протокола Интернета (IPsec) представляет собой основу для различных типов шифрования. Это помогает проверять различные пакеты, которые шифруются и расшифровываются с использованием открытого и закрытого ключа в рамках протокола. Для аутентификации в эти пакеты также добавляются хэш-значения. Если отправленный пакет отличается от полученного пакета, то вы можете легко определить, что во время процесса были внесены изменения.

Модель протокола шифрования IPsecКроме того, вы можете запустить IPsec с помощью двух типов операций:

1. Туннельный режим: Весь пакет, включая заголовок, шифруется и помещается в другой пакет. Затем он перенаправляется в центральную VPN, где конечные точки расшифровывают. После расшифровки пакеты отправляются на правильный IP.

2. Транспортный режим: Шифруются только полезные данные пакетов. Заголовки отправляются как есть. Этот процесс требует меньше инфраструктуры и прост в развертывании.

Заголовки отправляются как есть. Этот процесс требует меньше инфраструктуры и прост в развертывании.

PPTP

Туннельный протокол точка-точка (PPTP) был разработан Microsoft и другими технологическими компаниями в качестве основы для типов шифрования. Это гарантирует, что связь между клиентом VPN (виртуальная частная сеть) и сервером VPN не будет нарушена.

Модель протокола шифрования PPTPОн окружает сеть передачи данных и помещает ее в IP-оболочку, которая при каждом обнаружении будет рассматриваться как IP-пакет. Этот протокол шифрования уже устарел.

L2TP

Туннельный протокол уровня 2, одобренный Microsoft и Cisco, представляет собой еще одну структуру для типов шифрования, которая используется в аппаратных устройствах шифрования. В отличие от PPTP, он заключает сетевые данные дважды, что замедляет весь процесс.

Кроме того, он работает с IPsec для обеспечения безопасного соединения и шифрования. В наши дни он встроен во все операционные системы и устройства с VPN-кабелем.

SSTP

Протокол безопасного туннелирования сокетов обеспечивает безопасность соединения между VPN-клиентом и VPN-сервером.

Модель протокола шифрования SSTPСледовательно, все данные и трафик протокола точка-точка (PPP) через канал SSL, который проходит между ними, шифруются. Поэтому он более защищен по сравнению с PPTP.

SSL

Специально разработанный для подключения к веб-серверу протокол защищенных сокетов (SSL), теперь известный как безопасность транспортного уровня (TLS), обеспечивает шифрование данных, целостность сообщений с использованием сертификатов и аутентификацию во время шифрования и дешифрования.

Скриншот SSL-сертификата GoodCoreГарантирует защиту информации на протяжении всего процесса обмена. Обычно он работает в фоновом режиме.

HTTPS

Безопасный протокол передачи гипертекста (HTTPS) — это протокол HTTP в сочетании с SSL. Это безопасная версия HTTP, которую вы видите в URL-адресе каждого веб-сайта. HTTPS гарантирует, что ваши конфиденциальные данные из веб-браузера на веб-сайт надежно защищены и зашифрованы, чтобы избежать кражи информации в Интернете.

HTTPS гарантирует, что ваши конфиденциальные данные из веб-браузера на веб-сайт надежно защищены и зашифрованы, чтобы избежать кражи информации в Интернете.

Он работает с асимметричным ключом шифрования, то есть с помощью закрытого ключа, который находится у владельца веб-сайта, и открытого ключа, который доступен каждому. Итак, в следующий раз, когда вы будете использовать веб-сайт, проверьте наличие буквы «s» после HTTP, чтобы обеспечить безопасность вашего онлайн-просмотра и обмена данными.

Final Words

На этом мы подошли к концу нашей статьи.

Безопасность данных находится в центре внимания всего интернет-мира. Вам действительно решать, какой метод шифрования лучше подходит для вас, а также правильное сочетание приложения шифрования и протоколов.

Подводя итог этой статье, шифрование — это безопасный способ обмена конфиденциальными данными через Интернет. Существуют различные типы шифрования, но я обсудил с вами шесть лучших типов шифрования и примеров: AES, Triple DES, FPE, RSA, Blowfish и Twofish.