как избежать рисков и сохранить свои деньги — все самое интересное на ПостНауке

Личное информационное пространство

В современном мире, перенасыщенном информацией, мы тратим огромное количество усилий на то, чтобы защититься от нее, выбрать из нее первостепенное и истинное, а остальное отвергнуть. Попросту говоря, информации слишком много — как и каналов ее распространения. В таких условиях на человека очень легко оказать воздействие; более того, на основе личных данных, которые пользователь сам выкладывает в открытый доступ, манипулятору не составит труда нарисовать психологический портрет, чтобы затем установить с человеком доверительный контакт.

Все осложняется еще и тем, что феномен приватности, то есть неприкосновенности личного (в т. ч. информационного) пространства, сегодня обесценен — так же, как и понятие психологических границ.

Софья Нартова-Бочавер:

— Чтобы увидеть возможные интересы того, с кем мы сейчас разговариваем, можно попробовать мысленно подняться на высоту птичьего полета или даже в космос и несколько секунд понаблюдать за ситуацией. Кому-то легче построить стеклянную стену между собой и собеседником. Также можно мысленно посадить человека в некий стеклянный сосуд, который уходит в небеса, — и пусть он там разговаривает: мы его не слышим, мы ему не отвечаем. Все это — усилия, направленные на принятие автономных решений, на выстраивание информационных и других психологических границ, на способность выделиться из толпы и не быть массовым человеком, ведь именно свойства массового человека эксплуатируются всевозможными мошенниками.

Правила безопасных покупок в интернете от Авито:

Сегодня в интернете совершаются миллионы сделок ежедневно. Даже те покупки, которые пока невозможно оформить полностью удаленно, часто планируются с использованием интернет-платформ (например, на них люди ищут квартиру или машину). С ростом пользователей интернета растет и вероятность встретить среди них одного нечестного, общение с которым может испортить опыт онлайн-шоппинга. Поэтому важно соблюдать простые и универсальные для всех площадок правила.

Никогда не передавайте посторонним данные банковских карт, в том числе CVV/CVC-код банковской карты или коды из СМС-сообщений от банка;

Не переходите по незнакомым ссылкам, которые присылают посторонние пользователи;

Оформляйте покупки только на официальных проверенных сайтах (веб-платформах или приложениях). По возможности используйте сервисы безопасных сделок — в этом случае деньги хранятся на защищенном счете и перечисляются продавцу только после получения товара покупателем. А если товар будет утерян или поврежден при доставке, вам компенсируют убытки.

А если товар будет утерян или поврежден при доставке, вам компенсируют убытки.

Обсуждайте подробности сделок только во встроенном мессенджере проверенного сайта или через звонки на данной платформе. Крупные интернет-платформы внедряют технологии для безопасности: например, Авито защищает своих пользователей с помощью искусственного интеллекта, который позволяет определять подозрительные ссылки или небезопасные действия.

Над материалом работали

экономика

Социальные науки

Журнал

Читать полностьювсе еще актуальна? / Хабр

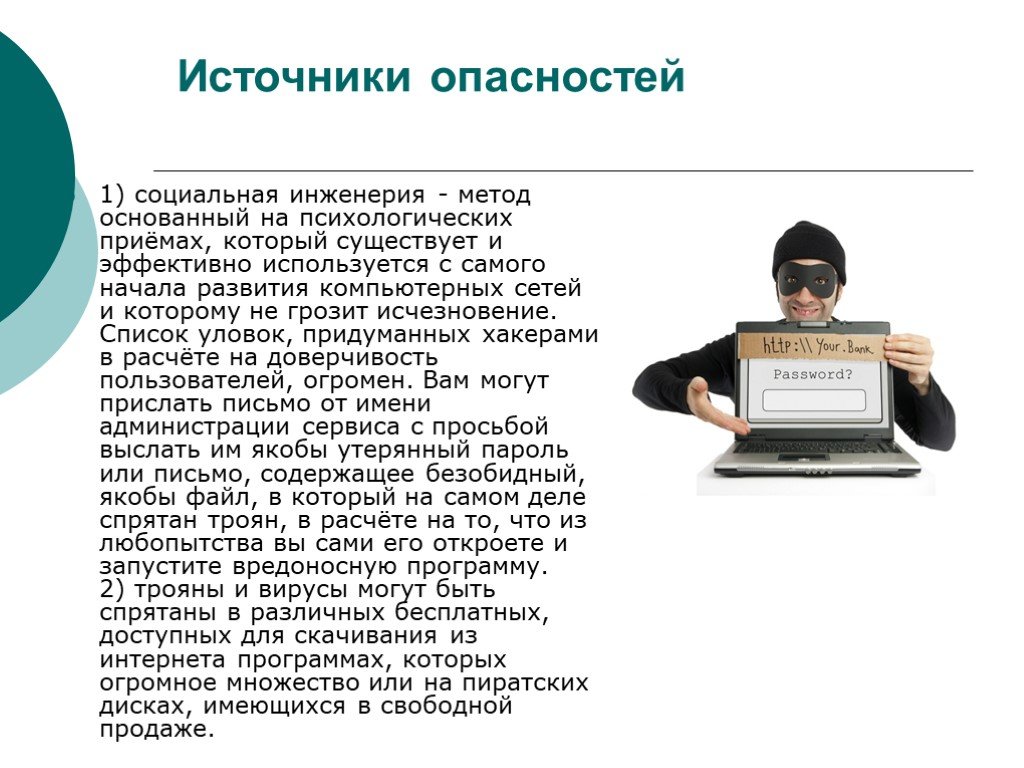

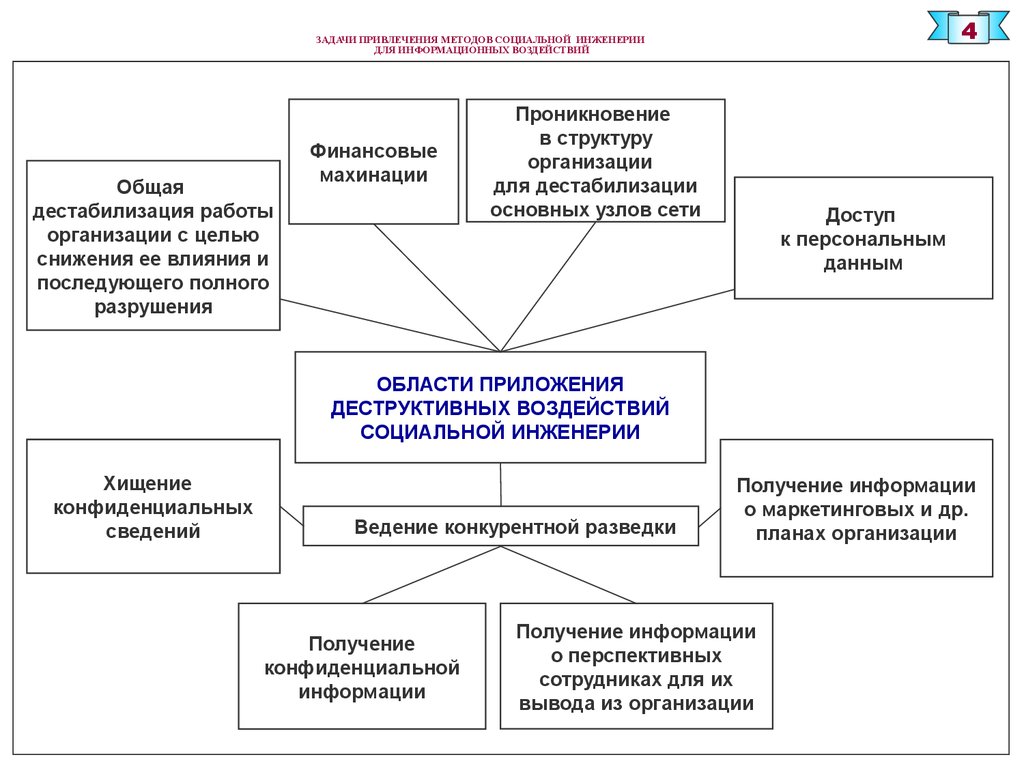

Социальная инженерия в общем своем понимании подразумевает под собой метод получения необходимой конфиденциальной информации, различного рода доступов к ресурсам или сети компании посредством психологической манипуляции человеком.

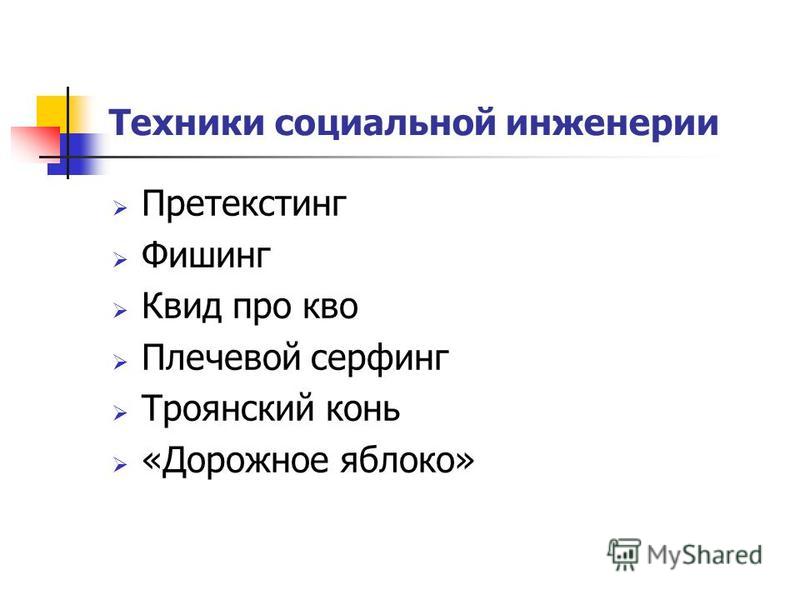

Основными типами атак социальной инженерии остается фишинг, приманка, Tailgating и Quid Pro Quo. Стоит оговориться, что типов СИ специалисты выделяют гораздо больше, но если говорить о самых распространенных, то ранее приведенные вполне можно назвать наиболее используемыми среди злоумышленников и пентестеров.

Коротко поговорим о каждом из приведенных типов.

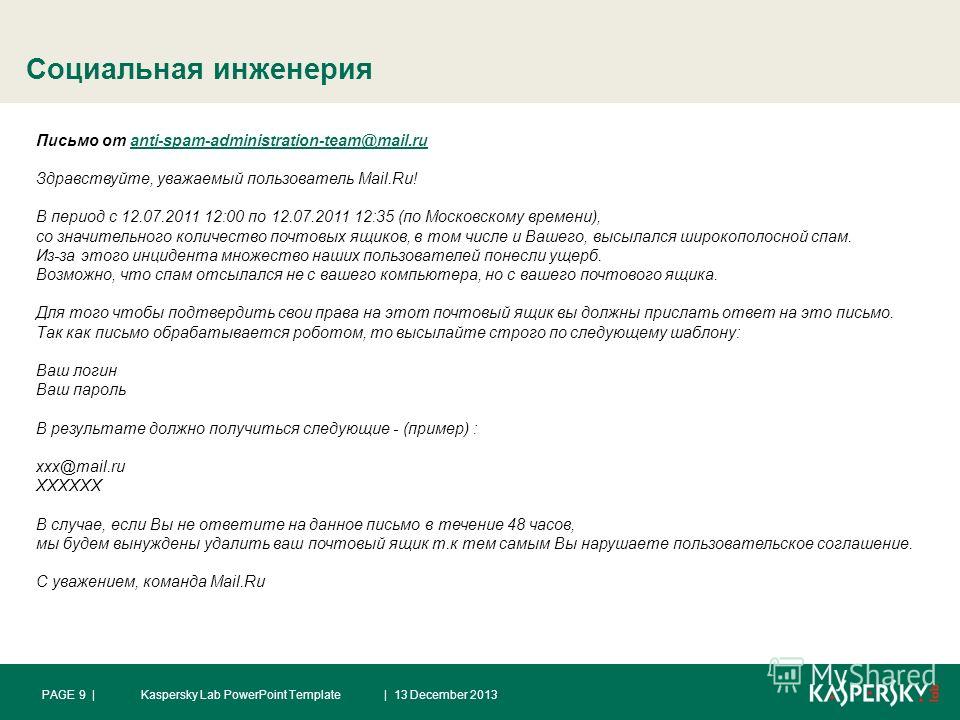

Quid Pro Quo

Атака заключается в том, чтобы внушить жертве, что с ее стороны происходят какие-то проблемы, например, с компьютером, банковским счетом или страховкой. Злоумышленник пытается запугать свою цель, старается убедить, что проблема действительно серьезная. И в определенный момент предлагает решение возникшей проблемы, говоря что все наладится, нужно только подтвердить логин/пароль учетной записи, номер страховки или паспорта и т.д.

TailGating

Является одной из самой творческих типов атак в СИ. Суть мероприятия заключается в том, что злоумышленнику необходимо получить физический доступ в здание/офис компании, не имея никаких для того разрешений. Кейсы бывают совершенно разные. Например, можно прийти в здание в костюме известной службы доставки и получить разрешение пройти дальше, вежливо попросить одного из сотрудников офиса открыть вам дверь, потому что свою карту-пропуск вы оставили дома и вообще опаздываете на встречу и т. д. Данные сценарии мы еще разберем подробней чуть позже.

д. Данные сценарии мы еще разберем подробней чуть позже.

Атака типа «приманка»

Атака похожа на фишинговые атаки. Основное отличие — жертве предлагается какое-то благо или бонус взамен на какую-либо информацию, типа учетных данных. Например, войти со своими логином/паролем на определенный ресурс и получить полгода бесплатного прослушивания музыки на известных площадках.

Фишинг

Фишинг остается одной из самых распространенных типов социальных атак, которые используют злоумышленники и пентестеры. Особенностью фишинговых атак является то, что злоумышленники создают в присылаемом письме иллюзию его важности и срочности действий, которые должны предпринять жертвы. Цель проведения фишинговой атаки может быть разная: получение первоначального доступа к внутренней инфраструктуре целевой компании, распространение троянов, шифровальщиков и других вредоносных программ. Но развитие ИБ заставляет постоянно менять и модифицировать концепции атак данного типа.

Летнее заявление Microsoft

Достаточно серьезно повлияло на изменение техник проведения мероприятий по соц инженерии летнее заявление Microsoft, которые сообщили, что макросы будут заблокированы по умолчанию во всех документах MS Office.

Это означает, что пользователи не смогут включать макросы в документах щелчком мыши. Теперь на включение макросов документе будут влиять такие факторы, как:

Цифровая подпись отправителя.

Надежность файла и источника.

Надежность документа.

Но прежде чем рассмотреть новые техники, надо вспомнить, как злоумышленники использовали макросы в документах MS Office до решения Microsoft об их отключении.

Техники до лета 2022 года

Суть большинства тактик, как показано на изображении выше, была заключена в следующей последовательности действий:

Злоумышленник создает документ в MS Office, в который включает вредоносный VBA код (макрос), далее этот вредоносный документ прикрепляется к письму с описанием, побуждающим жертву открыть прикрепленный файл и разрешить активацию макросов. После этого злоумышленник получает доступ к скомпрометированному хосту и

производит боковое перемещение по внутренней сети целевой компании.

Техники после лета 2022 года

Вспомнив концепцию старых техник пробива компаний с помощью соц. инженерии, вернемся к Microsoft и их обновлению, связанному с запретом исполнения макросов в документах. Блокировка макросов VBA происходит на основе атрибута MOTW (Mark of the Web).

Mark of the web — это функция NTFS, помогающая защищать устройства пользователей от файлов, загруженных из недоверенной сети и потенциально являющихся вредоносными. Таким образом, система ставит специальную

«маркировку» на все документы и файлы, попадающие на хост. В случае с MS Office, все документы с пометкой MOTW открываются в защищенном изолированном режиме

В связи с этими изменениями, злоумышленники начали придумывать новые цепочки атак. Хакеры стали использовать спам по электронной почте и вредоносные URL адреса для доставки файлов своим жертвам. По данным McAfee, злоумышленники используют LNK и ISO для доставки вредоносных программ. Самые распространенные из них: Emotet, Bumblebee, IcedID, Bazarloaders.

На сегодняшний момент операторы Emotet занимают одну из главных позиций по услуге предоставления первоначального доступа.

Исследователи из Kroll провели трудоемкий анализ для того, чтобы понять, как Emotet изменили метод доставки вредоносного ПО. Впоследствии стало известно, что они перешли с зараженных макросами документов на .LNK файлы.

LNK файлы (также известные как ярлыки к файлам) в ОС Windows используются в качестве ссылки на исходный файл. В этом файле-ярлыке содержится тип ярлыка, данные об имени файла, местоположении, программе, которая может открыть этот файл. В случае со злоумышленниками, файлы LNK запускают вредоносные сценарии VBScript или Powershell, встроенные в них. Этот метод доставки гарантирует, что вредоносная программа будет обходить установленные средства безопасности, такие как Mark of the web.

Цепочка атаки Emotet

Все начинается с доставки фишингового письма с прикрепленным к нему ZIP архивом. ZIP содержит файл ярлыка .LNK, на который не распространяется атрибут MOTW.

Далее .LNK исполняет Powershell script, который загружает вредоносный DLL, содержащий встроенный загрузчик Emotet. Загрузчик выделяет область памяти, куда загружается DLL и расшифровывается определенный ресурс. Эти расшифрованные данные являются окончательной полезной нагрузкой Emotet.

Также помимо техники, которую мы только что обсудили, стоит заметить что не потеряла актуальность весенняя 0-day уязвимость в MSDT Follina с идентификатором CVE-2022-30190. Для ее эксплуатации не требуется активировать макросы во вредоносном документе. В зараженном файле находится ссылка на HTML файл, в котором содержится вредоносный скрипт. При открытии документ запускает MS Diagnostic Tool, и после этого хакер может передавать через этот инструмент любую команду в систему в зависимости от привилегий пользователя, запустившего документ.

Физическая социальная инженерия

Помимо техник разобранных выше, не потеряла актуальность и физическая социальная инженерия.

Под данным типом атаки подразумевается проникновение злоумышленника или пентестера внутрь офиса.

Данную кампанию можно провести совершенно по разнообразным сценариям.

Цели, которые может преследовать злоумышленник, могут быть разными: от кражи конфиденциальных и критических данных компании вплоть до кражи офисной техники, закрепления во внутренней сети, заражения инфраструктуры вредоносным ПО и т.д.

Основные техники, которые используют злоумышленники и пентестеры в данных типах атак:

назначить собеседование в целевой компании

Используя сервисы по поиску работы, злоумышленник может найти интересующую его компанию, поискать открытые вакансии, составить свое резюме так, чтобы оно максимально подходило под описание выбранной вакансии и откликнуться. Далее хакер или пентестер может найти в открытых источниках схему здания, изучить расположение кабинетов, сетевых розеток, источников питания. Во время или после собеседования злоумышленник может сослаться на то, что ему нужно отойти в туалет или срочно ответить на звонок, чтобы разместить технические устройства, или вставить заранее подготовленную флешку в чей-то незаблокированный компьютер.

переодевание

Злоумышленник может переодеться в рабочую одежду и сказать, что он пришел заниматься какими-нибудь техническими/строительными работами. Отличным кейсом будет, если в здании и правда в каком-нибудь из помещений будет проводиться ремонт. Обычно сотрудники охраны и офиса не обращают должного внимания на людей в рабочей форме.Road Apple

Техника подразумевает под собой разбрасывание физических носителей, в основном флешек с заранее подготовленной полезной нагрузкой. Данные операции производятся рядом со зданием целевой компании, флешки раскидываются на парковках, у входа в здание, места курения, туалетах и т.д.cоздание поддельного пропуска

Хакер может найти на просторах интернета фотографии с изображением пропусков целевой компании и сделать копию. Уже на месте с помощью оборудования для клонирования пропусков, скопировать пропуск одного из сотрудников и получить доступ в офис. Клонировать проще всего будет, если найти жертву с пропуском прикрепленным к ремню или висящем на шее. Необходимо будет всего лишь на пару секунд вплотную поднести оборудование для копирования к пропуску сотрудника.

Клонировать проще всего будет, если найти жертву с пропуском прикрепленным к ремню или висящем на шее. Необходимо будет всего лишь на пару секунд вплотную поднести оборудование для копирования к пропуску сотрудника.

Вывод

С развитием ИБ технологий и систем защиты инфраструктуры компаний хакеры больше отдают предпочтение техникам социальной инженерии и успешно используют их в своих атаках. Для того, чтобы защитить свою компанию и минимизировать риск компрометации инфраструктуры, важно обращать внимание не только на организацию технической безопасности, но и обучать сотрудников компании отличать фишинговые письма от обычных, разбирать возможные кейсы атак социальной инженерии, способы противодействия им, проводить мероприятия по моделированию угроз, в том числе и тех, которые сегодня были разобраны.

Что такое «Социальная инженерия»? — ENISA

Опубликовано в глоссарии

Определение Социальная инженерия относится ко всем методам, направленным на то, чтобы уговорить цель раскрыть конкретную информацию или выполнить определенное действие по незаконным причинам.

Хотя такая форма обмана существовала всегда, она значительно эволюционировала вместе с технологиями ИКТ. В этом новом контексте методы социальной инженерии в ИТ можно рассматривать с двух разных точек зрения:

- либо с помощью психологических манипуляций, чтобы получить дальнейший доступ к ИТ-системе, где находится фактическая цель мошенника, например. выдача себя за важного клиента с помощью телефонного звонка, чтобы заманить цель на просмотр вредоносного веб-сайта для заражения рабочей станции цели;

- или использование ИТ-технологий в качестве поддержки методов психологического манипулирования для достижения цели за пределами ИТ-сферы, например. получение банковских учетных данных с помощью фишинговой атаки, чтобы затем украсть деньги цели.

Растущее использование ИТ-технологий естественным образом привело к увеличению использования таких методов, а также их комбинации, до такой степени, что большинство кибератак в настоящее время включают в себя ту или иную форму социальной инженерии.

В этой статье будут рассмотрены некоторые из наиболее распространенных техник: предлог, приманка, услуга за услугу и уклонение. Фишинговые атаки также основаны на социальной инженерии; эта тема была рассмотрена в предыдущей записи: Фишинг/целевой фишинг.

ПретекстингЭтот метод использует предлог — ложное оправдание определенного образа действий — чтобы завоевать доверие и обмануть жертву.

- Пример: злоумышленник утверждает, что работает в ИТ-поддержке, и запрашивает пароль цели для обслуживания.

Для предотвращения таких атак должны быть предусмотрены надлежащие процессы идентификации и аутентификации, политики и обучение.

ПриманкаПриманка включает в себя вовлечение жертвы в выполнение определенной задачи путем предоставления легкого доступа к тому, что она хочет.

- Пример: USB-накопитель, зараженный кейлоггером, с пометкой «Мои личные фото», оставленный на пороге жертвы.

Политики безопасности, такие как воздушный зазор и блокировка неавторизованного программного и аппаратного обеспечения, предотвратят большинство попыток, хотя персоналу также следует напомнить не доверять неизвестным источникам.

Quid pro quoQuid Pro Quo, «что-то за что-то» на латыни, предполагает запрос информации в обмен на компенсацию.

- Пример: злоумышленник спрашивает пароль жертвы, утверждающей, что она исследователь, проводящий эксперимент, в обмен на деньги.

Атаки типа «услуга за услугу» относительно легко обнаружить, учитывая асимметричность ценности информации по сравнению с компенсацией, которая противоположна для злоумышленника и жертвы. В этих случаях лучшей контрмерой остается неприкосновенность жертвы и ее способность идентифицировать, игнорировать и сообщать.

Tailgating — это следование за авторизованным лицом в зону или систему с ограниченным доступом.

- Пример: злоумышленник, одетый как сотрудник, несет большую коробку и убеждает жертву, которая является уполномоченным сотрудником, входящим в то же время, открыть дверь центра обработки данных, используя RFID-пропуск жертвы.

Доступ к закрытым областям должен контролироваться политиками доступа и/или использованием технологий управления доступом, чем более чувствительна область, тем строже комбинация. Обязанность носить бейдж, присутствие охранника и фактически закрывающиеся двери, такие как ловушки для людей с контролем доступа RFID, должны быть достаточными для сдерживания большинства злоумышленников.

РекомендацииЛюбая организация должна определить свои критически важные активы и внедрить соответствующие политики и протоколы безопасности. При необходимости их следует укреплять за счет использования технологий.

Тем не менее, единственной наиболее эффективной мерой противодействия атакам социальной инженерии остается здравый смысл. В связи с этим ENISA рекомендует следующее:

В связи с этим ENISA рекомендует следующее:

- частые информационные кампании: плакаты, презентации, электронные письма, информационные заметки; обучение и тренировки персонала

- ; Тесты на проникновение

- для определения восприимчивости организации к атакам с использованием социальной инженерии, отчетности и принятия мер по результатам.

Что такое социальная инженерия? Примеры и советы по профилактике

Получите круглосуточную поддержку, когда и когда вам это нужно, с помощью нашей круглосуточной службы экстренного реагирования на кибер-инциденты | Узнать больше

Атаки социальной инженерии

Дальнейшая информация

- Фишинг

- Защита от фишинга

- Тест: как распознать фишинговое письмо

- Тестирование на проникновение социальной инженерии

- Бесплатные фишинговые ресурсы

Обратитесь к эксперту

Для получения дополнительной информации или рекомендаций по защите от атак социальной инженерии свяжитесь с одним из наших экспертов сегодня.

Что такое социальная инженерия?

По мере того, как технологическая защита становится все более надежной, киберпреступники все чаще используют методы социальной инженерии для использования самого слабого звена в цепи безопасности: людей.

Социальные инженеры используют различные средства — как онлайн, так и оффлайн — чтобы убедить ничего не подозревающих пользователей поставить под угрозу их безопасность, перевести деньги или раздать конфиденциальную информацию.

Согласно отчету Proofpoint «Человеческий фактор» за 2019 год, в 99 % кибератак используются методы социальной инженерии, чтобы заставить пользователей установить вредоносное ПО.

На этой странице описаны различные типы угроз социальной инженерии, нацеленных на вашу организацию, и объяснены способы защиты от них.

Фишинг

Фишинг является наиболее распространенной формой атаки с использованием социальной инженерии.

Фишинговые атаки используют человеческий фактор для сбора учетных данных или распространения вредоносных программ, обычно через зараженные вложения электронной почты или ссылки на вредоносные веб-сайты.

Типы атак социальной инженерии:

Фишинг Angler

Фишинг Angler — это особый тип фишинговой атаки с использованием социальных сетей. В отличие от традиционного фишинга, который включает в себя подмену электронных писем законных организаций, фишинговые атаки рыболовов запускаются с использованием поддельных корпоративных учетных записей в социальных сетях.

BEC (компрометация деловой электронной почты)

BEC (компрометация деловой электронной почты) Мошенничество — это тип фишинговой атаки, при которой мошенники обманом заставляют людей передавать деньги или корпоративные данные. В отличие от большинства фишинговых писем, они очень целенаправленны.

Фарминг

Атаки фарминга перенаправляют трафик веб-сайта на вредоносный сайт, который выдает себя за него, используя системные уязвимости, которые сопоставляют доменные имена с IP-адресами.

Целевой фишинг

Целевой фишинг — это форма атаки по электронной почте, при которой мошенники подстраивают свое сообщение под конкретного человека. Целевой фишинг сложнее обнаружить, чем обычные фишинговые атаки, потому что тот факт, что они явно адресованы цели, снимает подозрения в том, что они фиктивные.

Целевой фишинг сложнее обнаружить, чем обычные фишинговые атаки, потому что тот факт, что они явно адресованы цели, снимает подозрения в том, что они фиктивные.

Tabnabbing/обратное Tabnabbing

Tabnabbing — это тип фишинговой атаки, которая манипулирует неактивными веб-страницами. Это происходит, когда люди нажимают на открытую вкладку, позволяя хакерам-преступникам перенаправлять сайт на дубликат, который они контролируют.

Whaling

Whaling — это тип фишинговой атаки, в которой используется влияние высшего руководства на более низкие должности, например генерального директора, на финансовых руководителей или помощников.

Вы можете узнать больше об этих и других фишинговых атаках на нашей странице информации о фишинге.

Другие виды социальной инженерии

Однако следует остерегаться не только фишинговых атак. Другие примеры социальной инженерии включают:

Приманка

Злоумышленники склоняют жертв к непреднамеренной компрометации их безопасности, например, предлагая бесплатные подарки или распространяя зараженные устройства.

Диверсионная кража

Диверсионная кража в автономном режиме включает в себя перехват поставок путем убеждения курьеров отправиться в неправильное место. В сети они включают в себя кражу конфиденциальной информации, убеждая жертв отправить ее не тому получателю.

Медовая ловушка

Злоумышленники притворяются, что испытывают романтический или сексуальный интерес к жертве, чтобы убедить ее предоставить конфиденциальную информацию или деньги.

Смишинг/SMS-фишинг

Текстовые сообщения, якобы отправленные законными лицами, часто используются с другими методами для обхода 2FA (двухфакторной аутентификации). Они также могут направлять жертв на вредоносные веб-сайты на своих телефонах.

Претекстинг

Ранняя стадия более сложных атак с использованием социальной инженерии , в ходе которых мошенник завоевывает доверие жертвы, как правило, создавая предысторию, которая заставляет их выглядеть заслуживающими доверия.

Услуга «услуга за услугу»

Атаки «услуга за услугу» полагаются на чувство взаимности людей, когда злоумышленники предлагают что-то в обмен на информацию.

Scareware

Форма вредоносного программного обеспечения — обычно всплывающее окно с предупреждением о том, что ваше защитное программное обеспечение устарело или что на вашем компьютере обнаружено вредоносное содержимое, — которое обманом заставляет жертв посещать вредоносные веб-сайты или покупать бесполезные продукты.

Tailgating

Физическая атака на безопасность, при которой злоумышленник следует за кем-то в безопасную или ограниченную зону, например, утверждая, что потерял свой пропуск.

Вишинг/голосовой фишинг

Вишинг — это форма целенаправленной атаки методом социальной инженерии с использованием телефона. Типы вишинг-атак включают в себя записанные сообщения, сообщающие получателям, что их банковские счета были скомпрометированы. Затем жертвам предлагается ввести свои данные с помощью клавиатуры телефона, что дает им доступ к своим учетным записям.

Water-hole/wateringhole

Wateringhole Атаки работают путем заражения веб-сайтов, которые, как известно, часто посещает целевая группа. Например, заражение NotPetya в 2017 году, которое считается политически мотивированной атакой на Украину, заразило веб-сайт правительства Украины, а затем распространилось по инфраструктуре страны.

Например, заражение NotPetya в 2017 году, которое считается политически мотивированной атакой на Украину, заразило веб-сайт правительства Украины, а затем распространилось по инфраструктуре страны.

419/нигерийский принц/мошенничество с авансовыми платежами

Эти мошенники просят жертв предоставить свои банковские реквизиты или комиссию, чтобы помочь им перевести деньги из своей страны. Они возникли в Нигерии, а номер 419 относится к разделу Уголовного кодекса Нигерии, который запрещает эту практику.

Как защититься от атак социальной инженерии

Снижение угрозы социальной инженерии является важнейшим компонентом всех программ кибербезопасности.

Требуется многоуровневый подход, сочетающий обучение персонала с технологической защитой, чтобы ваши сотрудники могли распознавать и сообщать об атаках с использованием социальной инженерии, а любые успешные атаки наносили как можно меньший ущерб.

Есть четыре основных элемента, которые должны охватывать ваши средства защиты с помощью социальной инженерии:

1.

Создайте позитивную культуру безопасности

Создайте позитивную культуру безопасностиЕсли вы или ваши сотрудники стали жертвой атаки с использованием социальной инженерии, ваша команда безопасности должна будет действовать быстро, чтобы сдержать ее. Поэтому ваша корпоративная культура должна побуждать жертв сообщать об инцидентах как можно скорее.

Последнее, что вам нужно, это заражение вредоносной программой, которая обитает в вашей системе в течение нескольких месяцев, потому что человек, который непреднамеренно вызвал ее, хранил молчание, опасаясь попасть в беду.

2. Обучите свой персонал изучению психологических триггеров и других подсказок. знакомые бренды или люди;

Вы должны обучить своих сотрудников:

- С подозрением относиться к нежелательным сообщениям и неизвестным людям.

- Проверяйте, действительно ли электронные письма приходят от их указанного получателя (перепроверьте имена отправителей и обратите внимание на раздачи, такие как орфографические ошибки и другие неграмотности).

- Не открывайте подозрительные вложения электронной почты.

- Подумайте, прежде чем предоставлять конфиденциальную информацию.

- Проверяйте безопасность веб-сайтов перед отправкой информации, даже если они кажутся законными; и

- Обратите внимание на URL-адреса и «опечатки» (сайты, которые выглядят подлинными, но чьи веб-адреса немного отличаются от реальных сайтов, которые они имитируют).

Узнайте больше о наших решениях по повышению осведомленности персонала по кибербезопасности

3. Проверьте эффективность обучения

Обучение по вопросам безопасности не должно быть разовым мероприятием. Вы должны регулярно проверять эффективность обучения и перераспределять его по мере необходимости.

Например, смоделированная фишинговая атака, при которой контролируемые попытки фишинга нацелены на ваших сотрудников, покажет вам, насколько они уязвимы и насколько ваша организация подвержена риску. С помощью этой информации вы можете переобучить тех, кто в ней больше всего нуждается, снизив тем самым свою подверженность риску.

Подробнее о внедрении эффективной программы информирования персонала

Мы можем помочь вам снизить риск социальной инженерии

IT Governance — ведущий поставщик решений в области управления ИТ, управления рисками и соблюдения нормативных требований. Просмотрите наш ассортимент курсов электронного обучения для повышения осведомленности персонала и решений социальной инженерии:

Курс повышения осведомленности персонала о фишинге

Плакаты о фишинге

Симуляция фишинговой атаки

Поговорить с экспертом

Этот веб-сайт использует файлы cookie.