Сканер уязвимостей обзор, сравнение, лучшие продукты, внедрения, поставщики.

Сканеры уязвимостей — это программные или аппаратные средства, служащие для осуществления диагностики и мониторинга сетевых компьютеров, позволяющее сканировать сети, компьютеры и приложения на предмет обнаружения возможных проблем в системе безопасности, оценивать и устранять уязвимости.

Сканер уязвимостей позволяют проверить различные приложения в системе на предмет наличия «дыр», которыми могут воспользоваться злоумышленники. Также могут быть использованы низкоуровневые средства, такие как сканер портов, для выявления и анализа возможных приложений и протоколов, выполняющихся в системе.

Сканирование на уязвимости можно разбить на 4 шага:

- Обычно, сканер сначала обнаруживает активные IP-адреса, открытые порты, запущенную операционную систему и приложения.

- Составляется отчёт о безопасности (необязательный шаг).

- Попытка определить уровень возможного вмешательства в операционную систему или приложения (может повлечь сбой).

- На заключительном этапе сканер может воспользоваться уязвимостью, вызвав сбой операционной системы или приложения.

Принцип работы сканера

Зондирование. Самый эффективный, но медленный метод активного анализа. Суть его заключается в том, что сканер безопасности сам проводит попытки эксплуатации найденных уязвимостей и мониторит сеть, определяя, где могут пройти угрозы. В процессе зондирования администратор может подтвердить свои догадки относительно «дыр» и принять меры по их закрытию.

Сканирование.В таком режиме сканирование уязвимостей работает максимально быстро, но анализ происходит лишь на поверхностном уровне. То есть сканер «смотрит» на явные «дыры» и анализирует общую безопасность инфраструктуры. Отличие этого механизма от предыдущего в том, что сканер не подтверждает наличие уязвимости, а лишь предупреждает о ней администратора.

Работа сканера базируется на косвенных признаках уязвимостей. К примеру, если сетевой сканер безопасности анализирует протоколы прикладного уровня или API, то он определяет их параметры и сравнивает с приемлемыми значениями, заданными администратором.

- Продукты

- Сравнение

- Поставщики

- Производители

- FAQ

Наиболее популярные продукты категории Сканер уязвимостей Все продукты категории

TRIPWIRE Industrial Visibility

Tripwire

NETSPI Penetration Testing as a Service

NetSPI LLC.

Поставщики Сканер уязвимостей

Rapid7

ARM…

- ARM

- AZE

- BLR

- GEO

- KGZ

- KAZ

- MDA

- RUS

- TJK

- TKM

- UKR

- UZB

Nozomi Networks

ARE.

- ARE

- AUS

- BRA

- CAN

- CHE

- DEU

- DNK

- ESP

- GBR

- ITA

- NLD

- PRT

- SGP

- USA

Производители Сканер уязвимостей

Rapid7

ARM. ..

..

- ARM

- AZE

- BLR

- GEO

- KGZ

- KAZ

- MDA

- RUS

- TJK

- TKM

- UKR

- UZB

Nozomi Networks

ARE…

- ARE

- AUS

- BRA

- CAN

- CHE

- DEU

- DNK

- ESP

- GBR

- ITA

- NLD

- PRT

- SGP

- USA

ARCON

AUS. ..

..

- AUS

- IND

- USA

F.A.Q. Сканер уязвимостей

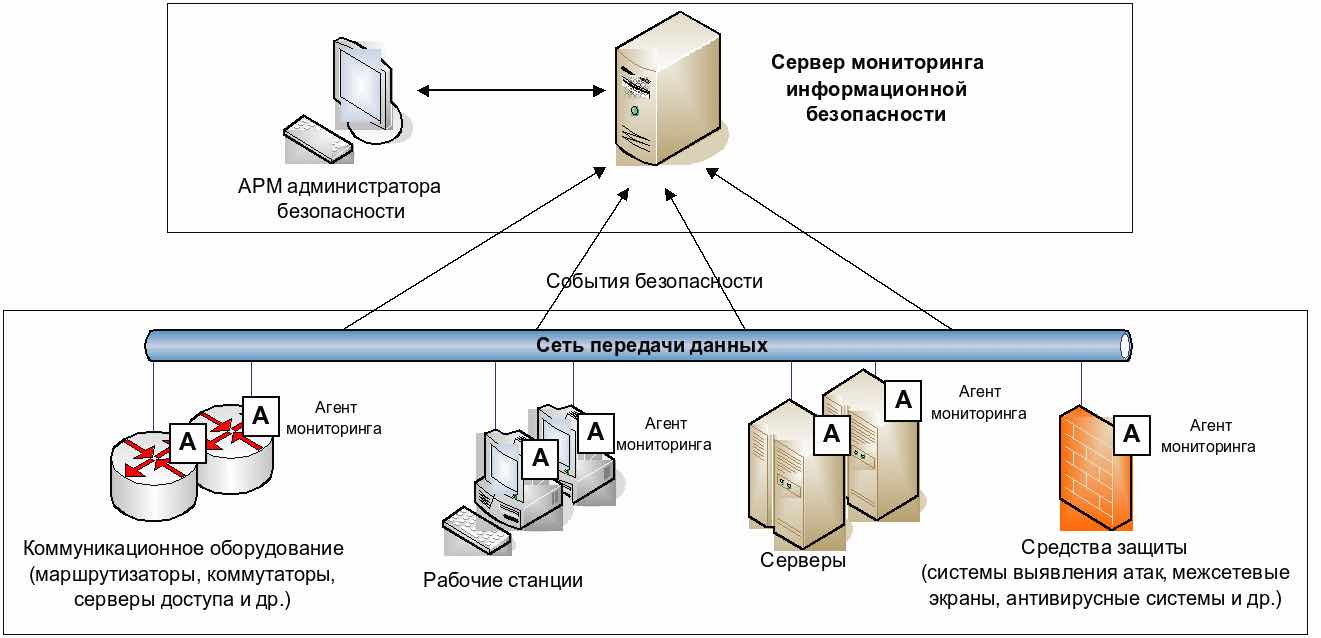

- Собирает информацию со всей инфраструктуры: активные процессы, запущенные приложения, работающие порты и устройства, службы и т. д.

- Ищет потенциальные уязвимости. Методом сканирования (использует косвенные признаки уязвимости без подтверждения ее наличия) и зондирования (запускает имитации атак).

- Использует специальные методы моделирования атак, чтобы подтвердить или опровергнуть присутствие уязвимости (функция доступна не в каждом сканере).

- Формирует подробный отчет с информацией о найденных уязвимостях.

Сканеры могут быть «дружественными» или «агрессивными». Первый тип просто собирает информацию и не моделирует атаку. Второй пользуется уязвимостью, чтобы вызвать сбой в работе программного обеспечения.

Грамотно используя сетевые сканеры безопасности, специалист может значительно ее усилить. Таким образом, сканеры направлены на решение следующих задач: идентификация и анализ уязвимостей; инвентаризация ресурсов, таких как операционная система, программное обеспечение и устройства сети; формирование отчетов, содержащих описание уязвимостей и варианты их устранения.

Сканер уязвимостей локальной сети — жизненно необходимое средство для компаний, чья деятельность напрямую связана с хранением и обработкой уникальных баз данных, конфиденциальной информации, ценных архивов. Без сомнения, сканеры необходимы организациям в сферах обороны, науки, медицины, торговли, IT, финансов, рекламы, производства, для органов власти и диспетчерских служб — словом, везде, где нежелательна или даже опасна утечка накопленной информации, имеются базы персональных данных клиентов.

Одним из главных требований к современным сетевым сканерам уязвимостей, помимо собственно безопасности, является поддержка различных операционных систем. Большинство популярных сканеров — кроссплатформенные (включая мобильные и виртуальные ОС).

Большинство популярных сканеров — кроссплатформенные (включая мобильные и виртуальные ОС).

Сканеры безопасности сети исследуют сразу несколько портов, что снижает время на проверку. И конечно, сканер должен проверить не только операционную систему, но и программное обеспечение, особое внимание уделяя популярным в хакерской среде продуктам Adobe Flash Player, Outlook, различным браузерам.

К полезной функции сканеров нужно отнести и проверку раздробленной сети, что избавляет администратора от необходимости оценивать каждый узел в отдельности и несколько раз задавать параметры сканирования.

Современные сканеры просты в использовании, их работу можно настроить в соответствии с потребностями сети. Например, они позволяют задать перечень проверяемых устройств и типов уязвимостей, указать разрешенные для автоматического обновления приложения, установить периодичность проверки и предоставления отчетов. Получив подробный отчет об уязвимостях, одним нажатием кнопки можно задать их исправление.

Из дополнительных возможностей стоит выделить анализ «исторических» данных. Сохраненная история нескольких сканирований позволяет оценить безопасность узла в определенном временном интервале, оптимально настроить работу программного и аппаратного обеспечения.

обзор продуктов, которые есть на рынке / Хабр

Aloha всем хабравчанам! Я Влад, системный администратор Cloud4Y. В этой статье расскажу, как мы выбирали продукт сканирования на уязвимости, почему важно контролировать, какие сервисы доступны извне и зачем необходимо проводить постоянный аудит состояния сети. Чай, кофе, па-а-а-аехали!

Сканер уязвимостей

Разберёмся с понятием сканера уязвимостей. Сканер уязвимостей (Vulnerability scanner) позволяет проверить различные системы, приложения и сети на возможное наличие уязвимостей, которыми может воспользоваться злоумышленник для компрометации ваших данных и систем, проверить открытые порты, оценивать и предлагать способ устранения уязвимости.

Работу сканера я разбил на следующие этапы:

Проверка открытых портов, обнаружение запущенных сервисов и ОС.

Выявление уязвимости.

Оценка безопасности.

Составление отчёта.

Эксплуатация уязвимости (выполняется исключительно с разрешения администратора проверяемой системы, так как может повлечь нарушение работы).

Виды сканирования

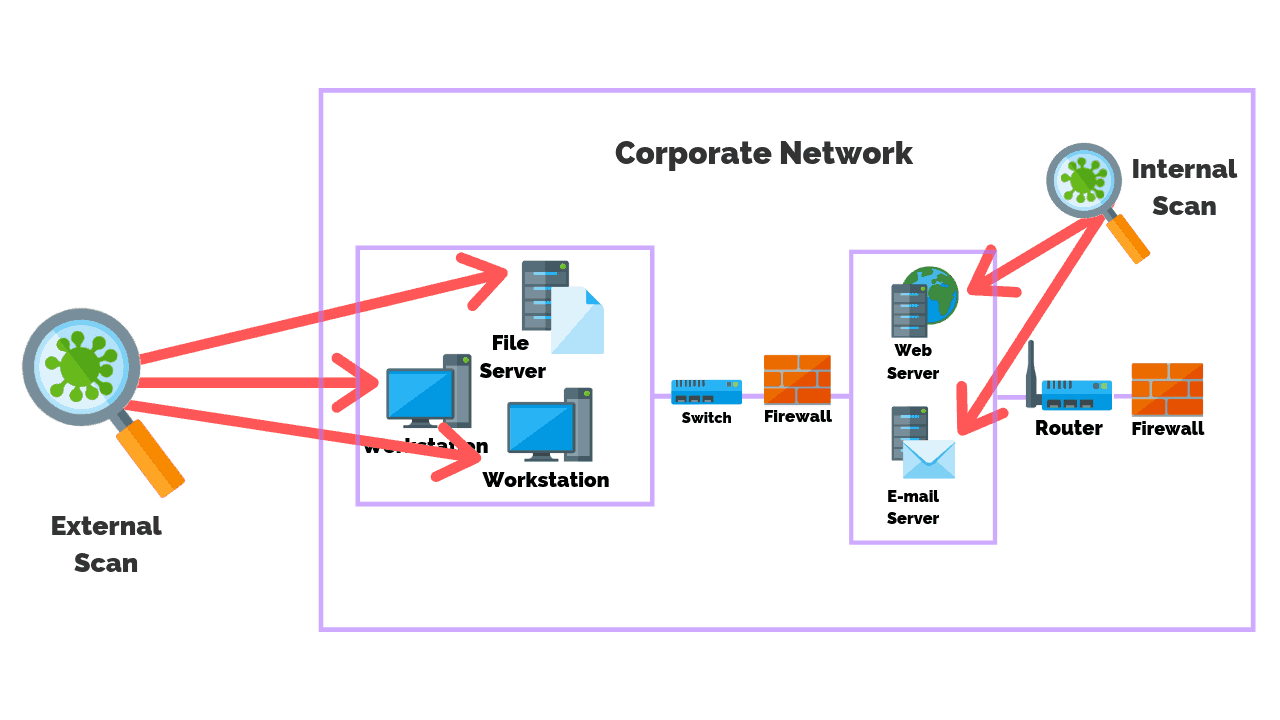

Сканирование на уязвимости — это один из начальных этапов задачи тестирования на проникновение (пентест). Сканирование на уязвимости, как пентест или любое тестирование делится на несколько видов. Рассмотрим каждый через призму сканера на уязвимости:

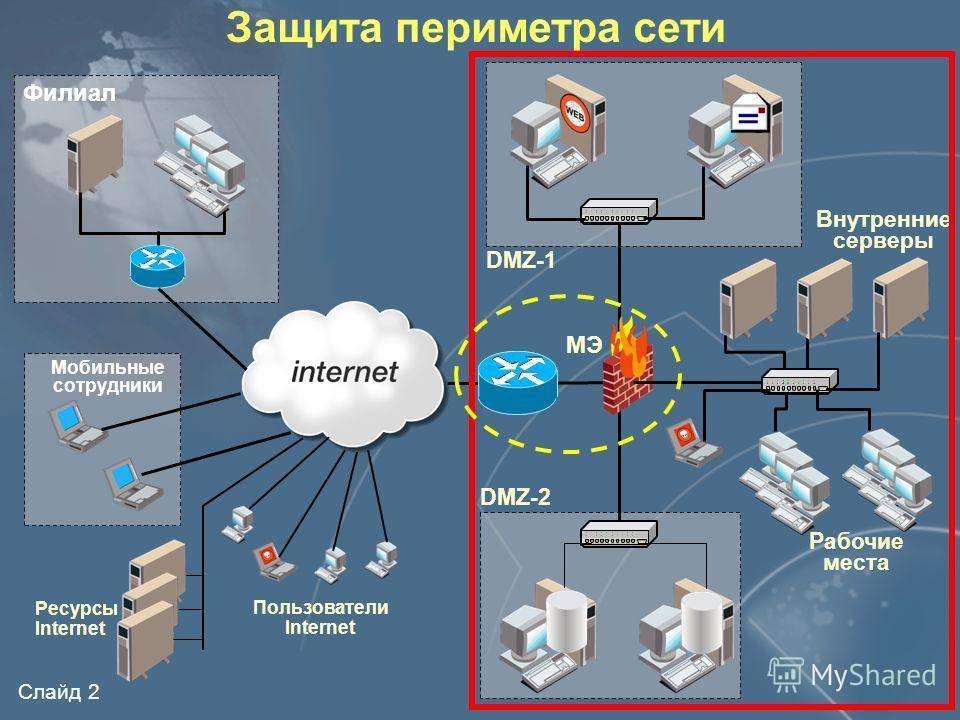

WhiteBox. Сканер запускается внутри исследуемой сети, что позволяет более полно и комплексно изучать уязвимости, отпадает необходимость «угадывания» типа сервиса или ОС. Плюс метода в полном и комплексном подходе к исследованию, а минус в том, что это менее приближено к ситуации реальной атаки злоумышленника.

BlackBox. «Чёрный ящик». Сканер запускается извне исследуемой сети, что приводит к необходимости работы через общедоступные интерфейсы. Приложению необходимо провести анализ открытых портов, «угадать» службы и сервисы, и провести выявление уязвимостей на основании полученной информации. Такой вариант максимально приближен к реальной ситуации: в качестве первоначальных данных у сканера есть только IP или доменное имя для проверки. Из минусов можно упомянуть, что уязвимости приложений, используемых в DMZ, так и останутся не найденными.

Приложению необходимо провести анализ открытых портов, «угадать» службы и сервисы, и провести выявление уязвимостей на основании полученной информации. Такой вариант максимально приближен к реальной ситуации: в качестве первоначальных данных у сканера есть только IP или доменное имя для проверки. Из минусов можно упомянуть, что уязвимости приложений, используемых в DMZ, так и останутся не найденными.

Разумеется, можно долго спорить о плюсах и минусах разных видов сканирования, но вряд ли кто-то будет оспаривать необходимость проведения тестирования. А практика показывает, что совмещение обоих методов позволяет получить наилучшие результаты. Мне кажется, разумнее сначала провести BlackBox сканирование, а затем WhiteBox. Кстати, сейчас мы работаем над созданием сервиса для клиентов, который позволит с помощью BlackBox-сканирования проверять инфраструктуру, расположенную в ЦОД Cloud4Y. Сервис убережёт от неприятных случайностей, когда из-за человеческого фактора не были закрыты порты или оставлены другие потенциально опасные «дыры».

Выбор продукта — основа сервиса

Для грамотного выбора продукта необходимо задать критерии, которым он должен отвечать:

Обязательные:

Бесплатный или ограничения платной версии, подходящие по параметрам.

Качественный поиск открытых портов.

Работает с IP адресами.

Ищет уязвимости – ссылки на CVE базы, уровень угроз по метрике CVSS или аналогичной.

Гибкость настроек.

Вывод отчёта.

Опциональные:

Наличие технической документации, технических форумов.

GUI.

Вывод отчета в удобном формате.

Отправка результатов на почту.

API.

Не каждый продукт на рынке соответствует такому набору критериев, особенно в сегменте бесплатного ПО, однако задача есть, а решение найдём. Проанализируем, что нынче модно в ИБ-кругах в качестве бесплатных решений. После поиска и анализа решений было выбрано несколько продуктов для изучения:

OpenVas.

Tenable Nessus.

Gobysec / Goby.

Tsunami-security-scanner.

Flan Scan.

D9scan.

Rustscan.

Owasp ZAP.

W9Scan.

Nmap.

Пойдём по порядку и посмотрим поближе на каждый из них

1. Greenbone Vulnerability Management (https://www.greenbone.net/) – бывший OpenVas – провёл реорганизацию, сменил название и модель распространения своего ПО. Бесплатно распространяется только продукт Greenbone Security Manager TRIAL, который содержит поддержку Greenbone Community Feed. После инсталляции и настройки продукта я запустил сканирование IP адреса, за которым был OpenSSH server vers 7.2p2. Время работы ПО для сканирования 1 IP-адреса — 28 минут. 28, Карл…

CVE уязвимости продукт нашёл. Только вот для OpenSSH server vers 7.2p2 как минимум есть CVE-2016-8858 с CVSS рейтингом 7,8.

Открытые порты: их действительно открыто 8, но, видимо в силу ограничений триал-версии, я увидел только 2 из 8. Эх, идём дальше.

Эх, идём дальше.

2. Tenable Nessus (https://www.tenable.com/products/nessus)— известный инструмент. Существует бесплатная версия продукта, кхм, с ограничением на сканирование 16 IP адресов, для нас это маловато, двигаемся дальше.

3. Gobysec/Goby – очень перспективный бесплатный продукт. Живёт здесь: https://gobies.org/. На момент написания статьи доступна beta-версия 1.9.320. Очень дружелюбный интерфейс, интуитивное понятное меню, есть расширения, API, выгружает отчёты и все работает из коробки (Windows 10). Работать одно удовольствие с таким продуктом. Есть недочёты, но это ж beta. После запуска сканер работал 15 минут (ну почему тааааак долго!&), нашёл все 8 открытых портов (ура!), правильно определил версии продуктов, но уязвимостей, к сожалению, я не увидел.

А так хорошо всё начиналось, да? Впрочем, я буду следить за развитием продукта. Следующий кандидат.

4. Tsunami-security-scanner – неофициальный продукт от Google. Репозиторий: https://github.com/google/tsunami-security-scanner. В основе решения связка nmap + плагин vulners + ncrack и все завернуто в docker. Что мешает использовать нам тот же nmap в связке с плагином? Вот и я также решил, что ничего. Исследуем следующего кандидата.

Репозиторий: https://github.com/google/tsunami-security-scanner. В основе решения связка nmap + плагин vulners + ncrack и все завернуто в docker. Что мешает использовать нам тот же nmap в связке с плагином? Вот и я также решил, что ничего. Исследуем следующего кандидата.

5. Flan Scan – решение от CloudFlare, репозиторий по адресу: https://github.com/cloudflare/flan. Продукт также использует связку nmap + vulners (что всё больше убеждает в необходимости использования nmap для решения задачи), однако есть пара особенностей:

Однозначно, такой продукт подходит по всем обязательным критериям и проходит в следующий этап отбора. Но вы ведь тоже видите, что это nmap плюс несколько нетривиальных фишек? Следующий!

6. D9Scan – на просторах github.com был найден «Python Network Scanner with Backdoor Detection on Network». Под капотом у скрипта – питон и что бы вы думали… опять nmap! Download, run, test, repeat. Результаты как у протестированных ранее цунами и флана, только без CVE отчётов, однако моя консоль стала приятного зелёного цвета.

7. Не смог пройти мимо решения Rustscan (https://github.com/RustScan/RustScan). Да, здесь опять в качестве сканера используется nmap, но интерес к продукту подстегивает заявление «Scans all 65k ports in 3 seconds.» Впечатляет? Меня тоже. Скорость сканирования сумасшедшая. Проверьте и убедитесь сами:

docker run -it --rm --name rustscan rustscan/rustscan:1.10.0 <rustscan arguments here> <ip address to scan>

Для наших целей продукт не очень подходит, так как открытые порты Edge можно собрать с помощью использования API vCloud Director’a. Узнать, как пользоваться API vCloud Director’a, можно тут.

8. Owasp Zed Attack Proxy (ZAP) – «самый популярный сканер веб-приложений в мире, бесплатный и с открытым исходным кодом», указано на главной странице продукта. Без сомнения, прекрасный продукт от команды OWASP, (если не знакомы, обязательно почитайте о них), классный сайт, обучающие ролики, море документации, отличное коммьюнити. Download => install JRE => Install ZAP => Test. К сожалению, продукт отказался сканировать исключительно IP адреса и попросил ввести корректный URL.

Download => install JRE => Install ZAP => Test. К сожалению, продукт отказался сканировать исключительно IP адреса и попросил ввести корректный URL.

Следует отметить, как только в поле URL появился «valid url»: http://scanme.nmap.org/ сканер тут же запустил сканирование и быстро нашёл проблемы:

Итог: софт простой, классный, но не проверяет по IP-адресам, что является обязательным критерием.

9. Такая же ситуация случилась и с W9Scan (https://github.com/w-digital-scanner/w9scan). При попытке подать на вход IP адрес для проведения сканирования софт преобразует его в http://<ip адрес>, что явно не соответствует нашим критериям.

10. Итак, последний пункт в списке — nmap (https://nmap.org/). Nmap («Network Mapper») — это инструмент с открытым исходным кодом для исследования сети, аудита безопасности, определения версий ОС, различных сервисов и многого другого. Не стоит забывать и о скриптовом движке NSE. NSE (Nmap Scripting Engine) является компонентом Nmap, который позволяет писать скрипты и автоматизировать часть задач, например, обнаружения и/или эксплуатации уязвимостей. Основой является интерпретатор скриптового язык Lua. Проверим nmap в деле. Я запустил сканирование подопытного IP адреса с опциями

Основой является интерпретатор скриптового язык Lua. Проверим nmap в деле. Я запустил сканирование подопытного IP адреса с опциями –p- -sV --script=vulners, а увидев консоли вывод, сразу понял какой продукт нам нужен.

Проверим походит ли по обязательному списку критериев:

Бесплатный? Полностью бесплатен.

Качественный поиск открытых портов? Есть.

Работает с IP адресами? Без проблем!

Ищет уязвимости (ссылки на CVE базы, уровень угроз по метрике CVSS или аналогичной)? Подключай плагины, например, vulners или vulscan.

Гибкость настроек? Огромное количество настроек, позволяющих регулировать тип сканирования.

Вывод отчета? Поддерживается: txt, grep, xml.

Удобный вывод отчета? Я нашел https://github.com/honze-net/nmap-bootstrap-xsl, потрясающий по удобству использования и красоте отчет.

GUI? Zenmap (https://nmap.org/zenmap/)

Коммьюнити? Огромное!

Эх, жаль, на почту отчеты не шлёт…

Итоги я свёл в таблицу:

В финал отбора прошли 3 продукта: FlanScan, Rustscan, nmap.

Rustscan неплох, однако скорость поиска открытых портов нивелируется списком, собранным через API. Другими словами, API позволяет вытащить открытые порты, а мне не нужен просто быстрый скан портов, мне нужен качественный. FlanScan = nmap + красивые отчеты и выгрузка в облако. Красивые отчёты я и сам сварганить могу. А уж про облако и говорить нечего. Nmap — это продукт, на котором основаны все сервисы, вышедшие в финал, а кастомизация поможет нам решить задачу реализации сканера на уязвимости.

Понятно, что всё субъективно, но из того, что я просмотрел, nmap — эталон инструмента для проведения разведки (любого вида) перед началом пентеста. Посмотрите выше, сколько продуктов известных брендов содержат в основе nmap – flan (cloudflare), tsunami(google), rustscan и это, не говоря о 1.8к форков на github и почти 6к звезд. Исходя из вышесказанного, мы пришли к выводу, что nmap будет отличной основой нашего сервиса сканирования на уязвимости.

Конечно, выбор «лучшего» инструмента всегда остается за вами, но если вы уже задумались о проведении аудита безопасности вашей сети, то вы уже на верном пути. Знайте: любое сканирование вашей инфраструктуры позволит вам быть уверенным, что у вас нет «дыр» — забытых открытых портов, необновлённого ПО или ошибочно сконфигурованных сервисов – которыми могут воспользоваться скрипт-кидди для эксплуатации уязвимости. Предупреждён — значит вооружён!

Знайте: любое сканирование вашей инфраструктуры позволит вам быть уверенным, что у вас нет «дыр» — забытых открытых портов, необновлённого ПО или ошибочно сконфигурованных сервисов – которыми могут воспользоваться скрипт-кидди для эксплуатации уязвимости. Предупреждён — значит вооружён!

P. S. Во время поиска наткнулся на https://github.com/infobyte/faraday. Авторы infobyte утверждают, что создали IDE для работы с данными, полученными в ходе аудита безопасности. Продукт Faraday имеет не только консольное исполнение, но и приятный GUI. К проблеме выбора сканера на уязвимости данный продукт относится лишь частично, однако может заинтересовать отдел ИБ в вашей компании.

Спасибо за внимание!

Что ещё интересного есть в блоге Cloud4Y

→ История Game Genie — чит-устройства, которое всколыхнуло мир

→ Как я случайно заблокировал 10 000 телефонов в Южной Америке

→ Странные продукты Apple

→ WD-40: средство, которое может почти всё

→ 30 лучших Python-проектов на GitHub на начало 2022 года

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем не чаще двух раз в неделю и только по делу.

Пишем не чаще двух раз в неделю и только по делу.

Сканеры уязвимостей и инструменты сканирования: что нужно знать

Что такое сканеры уязвимостей

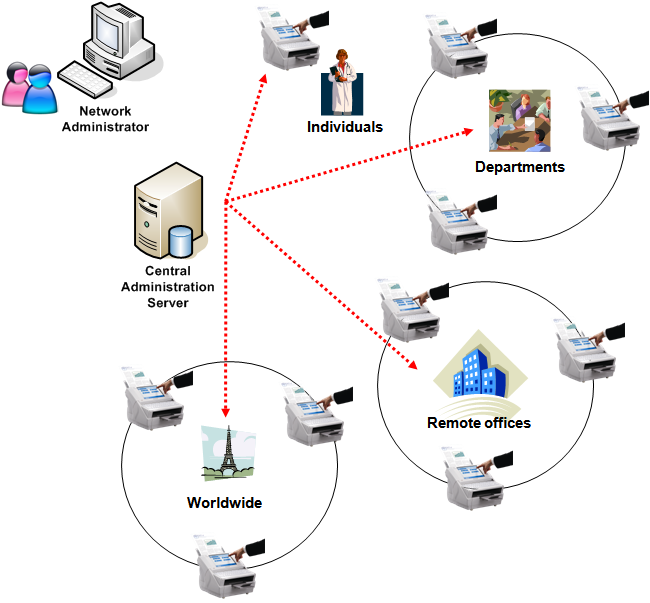

Сканер уязвимостей — это автоматизированный инструмент, который идентифицирует и создает перечень всех ИТ-активов (включая серверы, настольные компьютеры, ноутбуки, виртуальные машины, контейнеры, брандмауэры, коммутаторы и принтеры), подключенных к сети. Для каждого актива он также пытается определить операционные данные, такие как операционная система, на которой он работает, и установленное на нем программное обеспечение, а также другие атрибуты, такие как открытые порты и учетные записи пользователей. Сканер уязвимостей позволяет организациям отслеживать свои сети, системы и приложения на наличие уязвимостей в системе безопасности.

Большинство групп безопасности используют сканеры уязвимостей, чтобы выявить уязвимости безопасности в своих компьютерных системах, сетях, приложениях и процедурах. Существует множество доступных инструментов сканирования уязвимостей, каждый из которых предлагает уникальную комбинацию возможностей.

Существует множество доступных инструментов сканирования уязвимостей, каждый из которых предлагает уникальную комбинацию возможностей.

Ведущие сканеры уязвимостей предоставляют пользователям информацию о:

- Слабых местах в их среде

- Анализ степеней риска каждой уязвимости

- Рекомендации по уменьшению уязвимости

Перед покупкой инструмента для сканирования уязвимостей важно точно понять, как сканирование будет способствовать более широкой стратегии управления уязвимостями и безопасности. Традиционные инструменты сканирования уязвимостей могут сыграть важную роль в обнаружении распространенных CVE, если сканирование проводится часто. Компании обычно последовательно проводят сканирование уязвимостей в своих сетях и устройствах, потому что по мере того, как их технологии, программное обеспечение и т. д. продолжают развиваться и претерпевать изменения, существует более высокий риск появления угроз.

Пять типов сканеров уязвимостей

Сканеры уязвимостей можно разделить на 5 типов в зависимости от типа сканируемых активов.

возможные атаки на сетевую безопасность и уязвимые системы в проводных или беспроводных сетях. Сетевые сканеры обнаруживают неизвестные или неавторизованные устройства и системы в сети, помогают определить, есть ли в сети неизвестные точки периметра, такие как неавторизованные серверы удаленного доступа или подключения к небезопасным сетям деловых партнеров.

2. Сканеры на основе хоста Сканеры на основе хоста используются для обнаружения и выявления уязвимостей в серверах, рабочих станциях или других сетевых узлах, а также для обеспечения большей прозрачности параметров конфигурации и истории исправлений сканируемых систем. Инструменты оценки уязвимости на основе хоста также могут дать представление о потенциальном ущербе, который может быть нанесен внутренними и внешними лицами после предоставления или получения определенного уровня доступа к системе.

Беспроводные сканеры уязвимостей используются для выявления мошеннических точек доступа, а также для проверки безопасности сети компании.

4. Сканеры приложенийСканеры уязвимостей приложений проверяют веб-сайты с целью обнаружения известных уязвимостей программного обеспечения и ошибочных конфигураций в сети или веб-приложениях.

5. Сканеры баз данныхСканеры уязвимостей баз данных выявляют слабые места в базе данных, чтобы предотвратить вредоносные атаки

Сканирование внешних и внутренних уязвимостей

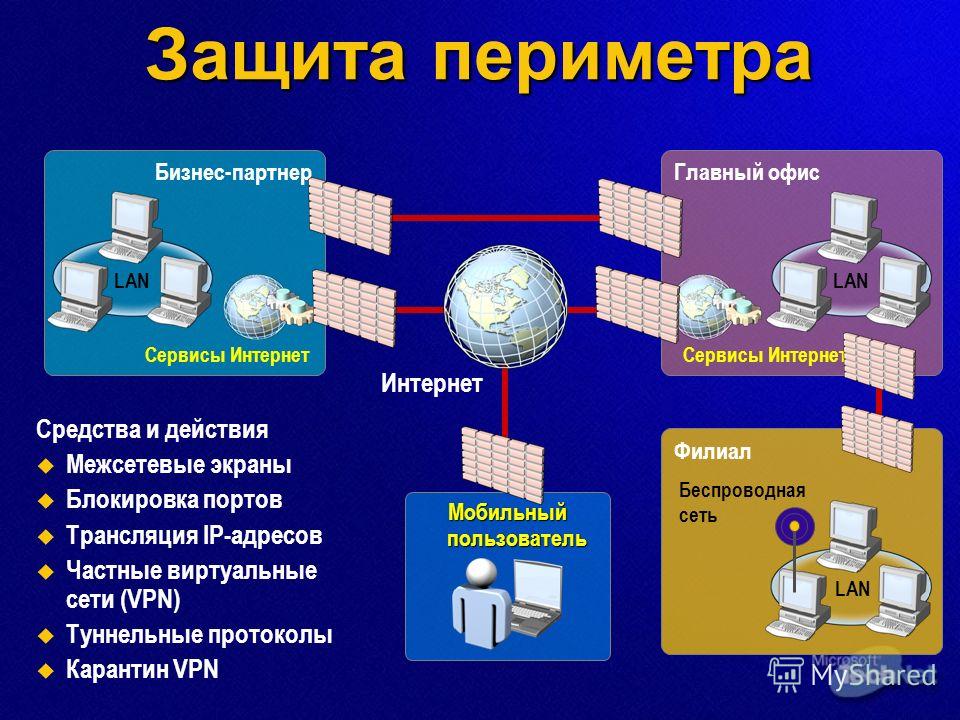

Внешнее сканирование уязвимостей может помочь организациям выявить и устранить уязвимости в системе безопасности, которые злоумышленник может использовать для получения доступа к своей сети. Внешнее сканирование уязвимостей выполняется из-за пределов сети организации, нацеленное на ИТ-инфраструктуру, открытую для доступа в Интернет, включая веб-приложения, порты, сети и т. д.

д.

Внешнее сканирование может обнаружить уязвимости в защите периметра, такие как:0005

- Открытые порты в сетевом брандмауэре

- Специализированный брандмауэр веб-приложений.

Внутреннее сканирование уязвимостей выполняется внутри корпоративной сети. Эти проверки позволяют усилить и защитить приложения и системы, не охваченные внешними проверками. Внутреннее сканирование уязвимостей может выявить такие проблемы, как: –

- Уязвимости, которыми может воспользоваться злоумышленник, проникший через защиту периметра

- Угроза вредоносного ПО, проникшего внутрь сети

- Выявление «внутренних угроз», исходящих от недовольных сотрудников или подрядчиков

Сканирование уязвимостей с проверкой подлинности и без проверки подлинности

Чтобы убедиться, что сканирование уязвимостей не имеет задержек в обнаружении, рекомендуется проводить сканирование уязвимостей как с проверкой подлинности, так и без проверки подлинности. В то время как аутентифицированное сканирование позволяет тестировщику войти в систему как пользователь и увидеть уязвимости с точки зрения доверенного пользователя, неаутентичное сканирование делает обратное и предлагает точку зрения злоумышленника. Опять же, сканирование при любых обстоятельствах гарантирует, что даже при постоянном развитии технологий компании защищены от угроз.

В то время как аутентифицированное сканирование позволяет тестировщику войти в систему как пользователь и увидеть уязвимости с точки зрения доверенного пользователя, неаутентичное сканирование делает обратное и предлагает точку зрения злоумышленника. Опять же, сканирование при любых обстоятельствах гарантирует, что даже при постоянном развитии технологий компании защищены от угроз.

Выход за рамки сканирования с помощью Balbix

Хотя использование многочисленных типов сканирования является важным шагом для снижения риска, эффективная программа оценки уязвимостей выходит за рамки периодического сканирования.

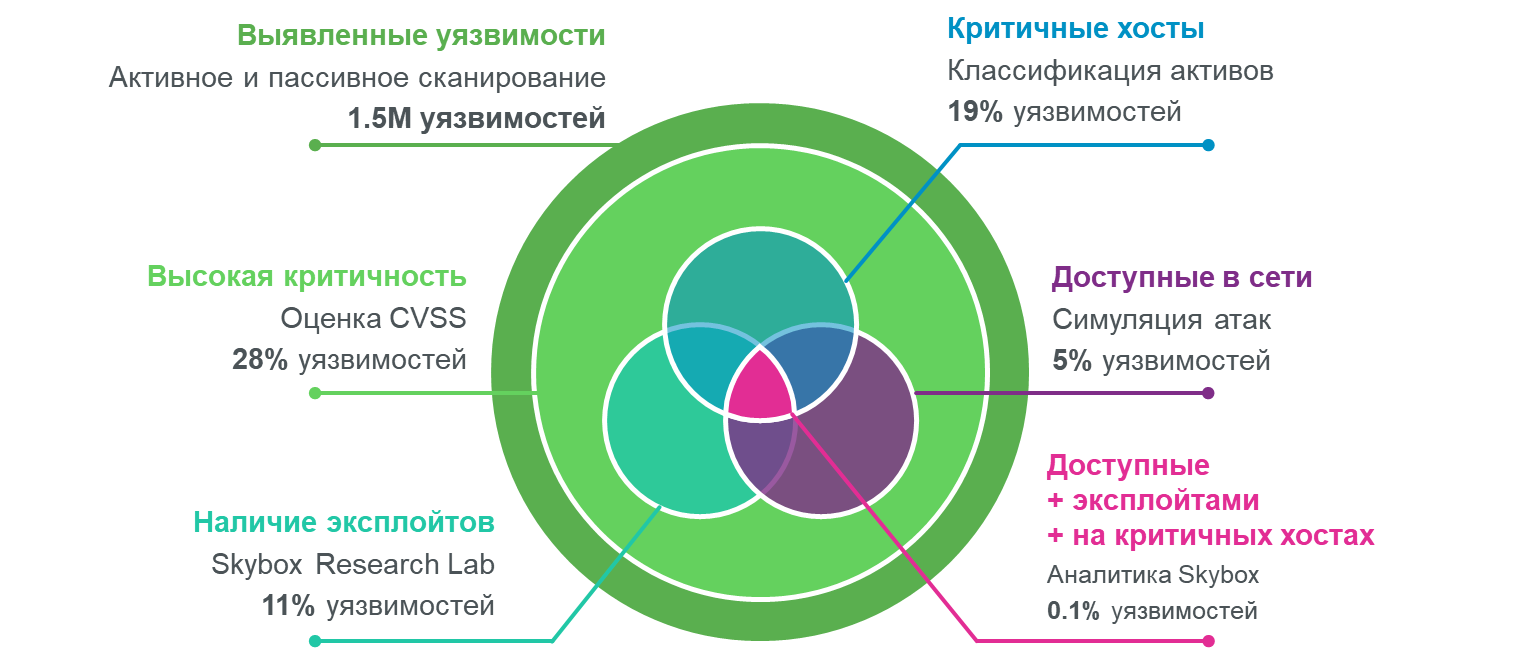

Balbix непрерывно и автоматически идентифицирует и создает инвентарь всех ИТ-активов, включая серверы, ноутбуки, настольные компьютеры, мобильные устройства, IoT и т. д., а также анализирует и обнаруживает уязвимости во всей поверхности атаки предприятия. Он определяет и расставляет приоритеты, какие уязвимости наиболее важны для вашего бизнеса, исходя из важности активов и их восприимчивости к более чем 100 векторам атак. Уязвимости распределяются по приоритетам на основе 5 факторов: серьезность, угрозы, подверженность активам, критичность бизнеса и меры безопасности, а затем отправляются владельцам рисков для автоматического или контролируемого устранения.

Уязвимости распределяются по приоритетам на основе 5 факторов: серьезность, угрозы, подверженность активам, критичность бизнеса и меры безопасности, а затем отправляются владельцам рисков для автоматического или контролируемого устранения.

В то время как сканеры уязвимостей предоставляют только снимок экрана риска в определенный момент времени, Balbix обеспечивает непрерывный анализ всей поверхности атаки компании в режиме реального времени.

Содержимое

Часто задаваемые вопросы о сканерах уязвимостей

- Что такое сканеры уязвимостей?

Сканер уязвимостей — это автоматизированный инструмент, который идентифицирует и создает перечень всех ИТ-активов (включая серверы, настольные компьютеры, ноутбуки, виртуальные машины, контейнеры, брандмауэры, коммутаторы и принтеры), подключенных к сети.

Для каждого актива он также пытается определить операционные данные, такие как операционная система, на которой он работает, и установленное на нем программное обеспечение, а также другие атрибуты, такие как открытые порты и учетные записи пользователей. Сканер уязвимостей позволяет организациям отслеживать свои сети, системы и приложения на наличие уязвимостей в системе безопасности.

Для каждого актива он также пытается определить операционные данные, такие как операционная система, на которой он работает, и установленное на нем программное обеспечение, а также другие атрибуты, такие как открытые порты и учетные записи пользователей. Сканер уязвимостей позволяет организациям отслеживать свои сети, системы и приложения на наличие уязвимостей в системе безопасности.- Какие существуют типы сканирования уязвимостей?

Сканеры уязвимостей можно разделить на 5 типов в зависимости от типа сканируемых активов.

- Сканирование сети для выявления возможных атак на безопасность сети и уязвимых систем в проводных или беспроводных сетях

- Сканирование на основе узлов для обнаружения и идентификации уязвимостей на серверах, рабочих станциях или других сетевых узлах, а также для обеспечения большей прозрачности параметров конфигурации и истории исправлений сканируемых систем

- Беспроводное сканирование сети Wi-Fi организации для выявления мошеннических точек доступа, а также для проверки того, что сеть компании настроена безопасно

- Сканирование приложений для тестирования веб-сайтов с целью обнаружения известных уязвимостей программного обеспечения и ошибочных конфигураций в сети или веб-приложениях

- Сканирование базы данных для выявления слабых мест в базе данных с целью предотвращения вредоносных атак

Рекомендуемые ресурсы

См. Balbix Live

Balbix Live

Top 7 Инструменты сканирования уязвимостей

Компьютерные системы, программное обеспечение, приложения и другие сетевые интерфейсы уязвимы для различных угроз. Неспособность найти эти уязвимости может привести к краху компании.

Таким образом, предприятия проводят регулярные оценки уязвимости своих веб-сайтов и сетей для выявления существующих лазеек и слабых мест.

Результаты оценки могут помочь разработчикам и сетевым администраторам понять проблемы безопасности и принять необходимые меры защиты от потенциальных угроз.

В этой статье более подробно рассматривается, что такое сканер уязвимостей. Мы также представим наши лучшие инструменты сканирования уязвимостей с открытым исходным кодом, которые бесплатны и адаптируются к различным операционным системам.

Начнем.

Как следует из названия, термин сканер уязвимостей оценивает уязвимости в системе или приложении. Он автоматизирует аудит безопасности и повышает вашу ИТ-безопасность, сканируя ваш веб-сайт и сеть на наличие различных угроз безопасности.

Сканер также может создать приоритетный список уязвимостей, которые необходимо исправить, описать тип уязвимости и предоставить необходимые шаги для их устранения. Некоторые сканеры также выполняют автоматическую установку исправлений.

Крайне важно быстро исправить любые уязвимости, потому что они подвергаются гораздо более высокому риску кибератак. Угрозы позволяют хакерам проникнуть в вашу систему безопасности и использовать уязвимости в своих интересах, что может привести к огромным потерям для вашего бизнеса.

Сканеры уязвимостей используют базу данных известных уязвимостей и автоматически проверяют их. Так же, как установка fail2ban или антивирусного программного обеспечения, эти сканеры играют решающую роль в поддержании максимальной безопасности вашего сайта.

Сканеры уязвимостей подразделяются на четыре основные категории:

Сканеры уязвимостей на основе данных

В современном цифровом мире базы данных сильно загружены хранением важных организационных данных. Потеря таких данных может привести не только к репутационному ущербу, но и к потенциальным денежным потерям.

Потеря таких данных может привести не только к репутационному ущербу, но и к потенциальным денежным потерям.

Сканеры на основе данных ищут уязвимости в базах данных, такие как отсутствующие исправления, слабые пароли и неправильные конфигурации. Они также подчеркивают слабые места для пользователей в режиме реального времени, чтобы обеспечить быстрый ответ.

Сетевые сканеры уязвимостей

Бесшовное и постоянное подключение к сети значительно увеличивает риск компрометации данных, отсюда и существование сетевых сканеров уязвимостей.

Сканер выявляет слабые места в сети и отслеживает возможные атаки на безопасность сети как в проводных, так и в беспроводных системах в режиме реального времени.

Сканеры уязвимостей на базе хоста

Несмотря на то, что в платформу встроены различные меры безопасности, у веб-хостинга все же есть слабые места.

Таким образом, сканеры уязвимостей на основе хоста могут быть установлены на каждом хосте в системе, чтобы обеспечить глубокое понимание потенциальных уязвимостей и повреждений, причиненных внутренними или внешними лицами, имеющими частичный доступ.

Некоторые примеры сканеров уязвимостей на хосте, которые мы рассматриваем здесь, включают OpenVAS и Lynis.

Облачные сканеры уязвимостей

Повышенная зависимость от облачных решений, особенно во время этого нового обычного стиля удаленной работы, также способствовала огромному спросу на облачные сканеры уязвимостей.

Эти сканеры в первую очередь сканируют и обнаруживают возможные риски для веб-сайтов и других онлайн-активов, которыми владеет бизнес.

В Интернете доступно множество инструментов для сканирования уязвимостей. Они могут быть платными, бесплатными или открытыми.

При поиске сканера уязвимостей следует обращать внимание на его надежность, репутацию в отрасли, уникальные функции, простоту настройки и использования, а также параметры масштабируемости.

В этой статье основное внимание будет уделено инструментам с открытым исходным кодом, которые предоставляют множество функций и бесплатны для использования.

Сканер уязвимостей с открытым исходным кодом Aircrack-NG

Aircrack-ng — это широко известный сканер уязвимостей с открытым исходным кодом, который специализируется на обнаружении уязвимостей Wi-Fi и беспроводных сетей. Его основные преимущества включают скорость, точность и гибкость, что делает его ценным инструментом для профессионалов в области безопасности.

Его основные преимущества включают скорость, точность и гибкость, что делает его ценным инструментом для профессионалов в области безопасности.

Некоторые из ключевых преимуществ Aircrack-ng при обнаружении уязвимостей Wi-Fi и беспроводной сети включают в себя:

- Возможность обнаружения уязвимостей в сетях и устройствах Wi-Fi

- Поддержка широкого спектра беспроводного оборудования и протоколов

- Полное покрытие уязвимостей беспроводной сети, включая взлом WEP и WPA-PSK

- Удобный интерфейс с обширной документацией и учебными пособиями

- Интеграция с другими инструментами и платформами безопасности

Уникальность Aircrack-ng заключается в передовых алгоритмах и методах обнаружения уязвимостей беспроводной сети. Он может обнаруживать скрытые беспроводные сети и выполнять активное и пассивное сканирование. Его модульная архитектура позволяет легко настраивать и интегрировать его с другими инструментами безопасности, что делает его универсальным и ценным активом для профессионалов в области безопасности. Специализированный инструмент, ориентированный на Wi-Fi и беспроводные уязвимости, делает его особенно подходящим для тестирования безопасности беспроводной сети.

Специализированный инструмент, ориентированный на Wi-Fi и беспроводные уязвимости, делает его особенно подходящим для тестирования безопасности беспроводной сети.

Anchore Сканер уязвимостей с открытым исходным кодом

Anchore — это инструмент статического анализа и соответствия политике контейнера Docker с открытым исходным кодом. После активации он автоматически выполняет сканирование изображений, анализ и оценку содержимого контейнера. Результат обеспечивает оценку политики для каждого образа и определяет, соответствует ли он требованиям бизнеса.

Anchore начнет работу с анализа содержимого образа контейнера для обнаружения скрытых уязвимостей. Он также просканирует известные уязвимости и убедится, что образ соответствует лучшим стандартам безопасности и лучшим отраслевым практикам. Самое главное, Anchore интегрируется с реестром контейнеров и инструментами CI/CD.

Anchore — это сканер уязвимостей с открытым исходным кодом, который помогает организациям выявлять уязвимости и управлять ими в своих контейнерных средах. Он особенно хорошо подходит для использования в DevOps и контейнерных средах, где приложения развернуты в контейнерах и их необходимо постоянно отслеживать на наличие уязвимостей.

Он особенно хорошо подходит для использования в DevOps и контейнерных средах, где приложения развернуты в контейнерах и их необходимо постоянно отслеживать на наличие уязвимостей.

Вот несколько причин, по которым вы можете захотеть использовать Anchore:

Обнаружение уязвимостей: Anchore может автоматически сканировать образы контейнеров на наличие известных уязвимостей и предоставлять подробные отчеты о найденных уязвимостях.

- Анализ образа : Anchore предоставляет подробную информацию о содержимом образов контейнеров, включая пакеты программного обеспечения и зависимости, которые могут помочь вам выявить потенциальные угрозы безопасности.

- Принудительное применение политики : Anchore позволяет вам определять пользовательские политики для образов контейнеров и применять эти политики, чтобы гарантировать, что в вашей среде используются только надежные и безопасные образы.

- Интеграция с конвейерами CI/CD : Anchore можно интегрировать в конвейеры CI/CD для автоматического сканирования образов контейнеров на наличие уязвимостей перед их развертыванием, помогая обнаруживать уязвимости на ранних этапах процесса разработки.

В целом, Anchore — это мощный инструмент, который может помочь вам выявлять и устранять уязвимости в ваших контейнерных средах, а также обеспечивать безопасное и надежное развертывание ваших приложений.

Arachni Сканер уязвимостей с открытым исходным кодом

Arachni — широко известный сканер уязвимостей с открытым исходным кодом, который специализируется на обнаружении уязвимостей веб-приложений. Его основные преимущества включают скорость, точность и гибкость, что делает его ценным инструментом для специалистов по безопасности.

Некоторые из ключевых преимуществ Arachni в обнаружении веб-уязвимостей включают:

- Комплексное покрытие веб-уязвимостей, включая SQL-инъекции, межсайтовые сценарии и обход каталогов

- Возможность сканирования как статического, так и динамического содержимого

- Настраиваемые параметры сканирования и отчеты

- Интеграция с другими инструментами и платформами безопасности

- Удобный интерфейс с обширной документацией и учебными пособиями

Что делает Arachni уникальным, так это его передовой механизм сканирования, который использует комбинацию эвристики и сигнатур для выявления уязвимостей. Его модульная архитектура позволяет легко настраивать и интегрировать его с другими инструментами безопасности, что делает его универсальным и ценным активом для профессионалов в области безопасности. Специальная направленность инструмента на веб-уязвимости делает его особенно подходящим для тестирования безопасности веб-приложений.

Его модульная архитектура позволяет легко настраивать и интегрировать его с другими инструментами безопасности, что делает его универсальным и ценным активом для профессионалов в области безопасности. Специальная направленность инструмента на веб-уязвимости делает его особенно подходящим для тестирования безопасности веб-приложений.

Бесплатная версия Burp Suite Сканер уязвимостей с открытым исходным кодом

Burp Suite Free Edition — это сканер уязвимостей с открытым исходным кодом, который предоставляет полный набор инструментов для тестирования безопасности веб-приложений, включая сканирование на наличие уязвимостей, перехват и изменение HTTP-запросов и анализ ответов.

Некоторые из ключевых преимуществ Burp Suite Free Edition включают:

- Поддержка нескольких операционных систем и платформ

- Мощные возможности сканирования для веб-приложений

- Способность выявлять различные типы уязвимостей, включая SQL-инъекции и межсайтовые сценарии

- Удобный интерфейс с обширной документацией и учебными пособиями

- Интеграция с другими инструментами и платформами безопасности

Что делает Burp Suite Free Edition уникальным, так это обширный набор функций и инструментов, что делает его универсальным средством для тестирования безопасности веб-приложений. Его способность перехватывать и изменять HTTP-запросы позволяет тестировать сложные веб-приложения и API. Кроме того, природа инструмента с открытым исходным кодом позволяет вносить вклад и настраивать сообщество.

Его способность перехватывать и изменять HTTP-запросы позволяет тестировать сложные веб-приложения и API. Кроме того, природа инструмента с открытым исходным кодом позволяет вносить вклад и настраивать сообщество.

Сканер уязвимостей с открытым исходным кодом Clair

Clair — это сканер уязвимостей на основе API, который позволяет проверять любые известные уязвимости безопасности для каждого уровня контейнера с открытым исходным кодом. Это упрощает создание службы, которая может постоянно отслеживать контейнеры и искать уязвимости в системе безопасности.

Clair регулярно собирает метаданные об уязвимостях из различных источников, индексирует образы контейнеров и предоставляет API, с помощью которого можно получить найденные на картинке функции. Он также может предупреждать вас всякий раз, когда обновляются метаданные уязвимости, что позволяет находить новые уязвимости из ранее отсканированных изображений.

Clair также предоставляет API, который можно использовать для запроса уязвимостей в определенных образах контейнеров.

Его основные преимущества включают скорость, точность и масштабируемость, что делает его ценным инструментом для специалистов по безопасности.

Некоторые из ключевых преимуществ Clair в обнаружении уязвимостей контейнеров включают:

- Всесторонний охват образов контейнеров и связанных с ними уязвимостей

- Поддержка широкого спектра форматов образов контейнеров и реестров

- Простая интеграция с системами оркестровки контейнеров, такими как Kubernetes и Docker Swarm

- Удобный интерфейс с подробными отчетами об уязвимостях

- Возможность сканирования контейнеров в режиме реального времени

Что делает Clair уникальным, так это его ориентация на контейнерные среды и способность предоставлять подробные отчеты об уязвимостях для образов контейнеров. Хотя он не предназначен специально для обнаружения уязвимостей Wi-Fi и беспроводных сетей, он очень эффективен для выявления уязвимостей, которые потенциально могут быть использованы с помощью контейнерных атак Wi-Fi или беспроводных сетей.

Lynis Сканер уязвимостей хоста с открытым исходным кодом

Lynis — это сканер уязвимостей хоста с открытым исходным кодом, который можно использовать для выявления проблем безопасности в системах на базе Linux и UNIX. Он разработан, чтобы быть легким, простым в использовании и широкими возможностями настройки, что позволяет пользователям адаптировать процесс сканирования к своим конкретным потребностям.

Некоторые преимущества использования Lynis включают:

- Комплексное сканирование : Lynis может выявить широкий спектр уязвимостей и неправильных конфигураций на хосте, включая проблемы с правами доступа к файлам, системными настройками и сетевыми службами.

- Простота в использовании : Lynis разработан так, чтобы быть удобным для пользователя, с четким и кратким выводом, который выделяет потенциальные проблемы безопасности и дает рекомендации по их устранению.

- Настраиваемый : пользователи могут настроить Lynis в соответствии со своими потребностями, адаптируя процесс сканирования, чтобы сосредоточить внимание на определенных проблемных областях или исключить определенные проверки.

- Открытый исходный код : Lynis является бесплатным и открытым исходным кодом, что означает, что он может свободно использоваться и модифицироваться кем угодно, а исходный код доступен для просмотра и аудита.

В целом, Lynis может быть ценным инструментом для организаций, стремящихся повысить безопасность своих систем на базе Linux и UNIX, предоставляя комплексный и настраиваемый способ выявления и устранения уязвимостей.

Metasploit Сканер уязвимостей с открытым исходным кодом и платформа

Metasploit — это среда тестирования на проникновение, которую можно использовать для выявления и использования различных типов уязвимостей в компьютерных системах и сетях. Вот некоторые из уязвимостей, которые может обнаружить Metasploit:

- Уязвимости удаленного выполнения кода

- Уязвимости SQL-инъекций

- Уязвимости межсайтового скриптинга (XSS)

- Уязвимости обхода каталога

- Уязвимости переполнения буфера

- Уязвимости обхода аутентификации

- Уязвимости включения файлов

- Неправильно настроенные службы и приложения

Помимо обнаружения уязвимостей, Metasploit также может моделировать атаки и пытаться использовать выявленные уязвимости. Это позволяет специалистам по безопасности проверять эффективность своих мер безопасности и оценивать потенциальное влияние фактической атаки. Metasploit также имеет большую библиотеку модулей эксплойтов и полезной нагрузки, что делает его ценным инструментом для профессионалов в области безопасности и этичных хакеров.

Это позволяет специалистам по безопасности проверять эффективность своих мер безопасности и оценивать потенциальное влияние фактической атаки. Metasploit также имеет большую библиотеку модулей эксплойтов и полезной нагрузки, что делает его ценным инструментом для профессионалов в области безопасности и этичных хакеров.

Сканер уязвимостей с открытым исходным кодом Nmap

Nmap — популярный сканер уязвимостей с открытым исходным кодом, который широко используется в сообществе безопасности. Он позволяет пользователям обнаруживать хосты и службы в сети, выявлять потенциальные уязвимости и выполнять различные задачи, связанные с безопасностью. Его ключевые преимущества включают возможность выполнять быстрое и точное сканирование, обнаруживать различные типы уязвимостей и предоставлять подробную информацию о целевых системах.

Он высоко ценится в сообществе специалистов по безопасности с открытым исходным кодом благодаря своей гибкости, портативности и надежности. Он поддерживает широкий спектр платформ и операционных систем, что делает его универсальным инструментом для специалистов по безопасности. Его способность обнаруживать уязвимости и предоставлять подробные отчеты делает его важным инструментом для сетевых администраторов и аналитиков безопасности. Кроме того, открытый исходный код инструмента позволяет постоянно разрабатывать и настраивать его, что позволяет специалистам по безопасности опережать возникающие угрозы.

Его способность обнаруживать уязвимости и предоставлять подробные отчеты делает его важным инструментом для сетевых администраторов и аналитиков безопасности. Кроме того, открытый исходный код инструмента позволяет постоянно разрабатывать и настраивать его, что позволяет специалистам по безопасности опережать возникающие угрозы.

Сканер уязвимостей OpenSCAP с открытым исходным кодом

OpenSCAP — это сканер уязвимостей с открытым исходным кодом, который высоко ценится в сообществе безопасности. Он обеспечивает автоматическую проверку соответствия, сканирование уязвимостей и управление конфигурацией для корпоративных сред. Основные преимущества инструмента включают его гибкость, масштабируемость и возможность интеграции с различными системами безопасности.

Некоторые из ключевых преимуществ OpenSCAP включают:

- Поддержка нескольких операционных систем и платформ

- Автоматическая проверка соответствия различным стандартам безопасности, включая эталонные тесты PCI-DSS и CIS

- Возможности управления конфигурацией для крупномасштабных сред

- Интеграция с другими инструментами и платформами безопасности

- Открытый исходный код обеспечивает непрерывную разработку и настройку

Что делает OpenSCAP уникальным, так это его комплексные возможности проверки соответствия и способность управлять конфигурациями в нескольких системах. Он также может сканировать известные уязвимости и предлагать шаги по исправлению. Модульная архитектура инструмента позволяет легко настраивать и интегрировать его с другими инструментами безопасности, что делает его универсальным и ценным активом для профессионалов в области безопасности.

Он также может сканировать известные уязвимости и предлагать шаги по исправлению. Модульная архитектура инструмента позволяет легко настраивать и интегрировать его с другими инструментами безопасности, что делает его универсальным и ценным активом для профессионалов в области безопасности.

Сканер уязвимостей с открытым исходным кодом OpenVAS

OpenVAS — это комплексный сканер уязвимостей с открытым исходным кодом и система управления. Он бесплатный, под лицензией GNU General Public License (GPL) и поддерживает различные операционные системы, включая несколько дистрибутивов Linux.

OpenVAS использует автоматически обновляемую базу данных уязвимостей от сообщества, содержащую более 50 000 известных тестов на сетевые уязвимости. Это означает, что он просматривает всю систему в мельчайших деталях и тестирует аутентифицированные и неаутентифицированные протоколы.

Проведенные тесты на уязвимости невероятно подробны и обеспечивают глубокий анализ того, насколько хорошо защищены компьютер и серверы.

OpenVAS также может управляться с внешнего сервера, что дает вам возможность смотреть с точки зрения хакера. Это позволяет вам идентифицировать открытые службы или порты и быстро решать их.

Некоторые из ключевых преимуществ OpenVAS включают:

- Поддержка нескольких операционных систем и платформ

- Возможность сканирования более 50 000 известных уязвимостей

- Настраиваемые параметры сканирования и отчеты

- Интеграция с другими инструментами и платформами безопасности

- Природа с открытым исходным кодом позволяет постоянно развиваться и совершенствоваться

Что делает OpenVAS уникальным, так это его способность предоставлять подробные отчеты об уязвимостях и предлагать шаги по исправлению. Он также может сканировать на наличие проблем с конфигурацией и проверять соответствие стандартам безопасности, таким как эталонные тесты CIS. Модульная архитектура инструмента позволяет легко настраивать и интегрировать его с другими инструментами безопасности, что делает его универсальным и ценным активом для профессионалов в области безопасности.

Trivy Сканер уязвимостей с открытым исходным кодом

Trivy — это сканер уязвимостей с открытым исходным кодом, который обнаруживает CVE в открытом программном обеспечении. Он дает быстрое объяснение риска, которое позволяет разработчикам решить, использовать ли компонент в своих контейнерах и приложениях.

В то время как обычные протоколы безопасности контейнеров используют сканирование статического изображения для поиска уязвимостей, Trivy идет еще дальше, легко объединяя инструмент сканирования уязвимостей с интегрированной средой разработки (IDE).

Благодаря обширному сообществу разработчиков ПО с открытым исходным кодом многие интеграции и надстройки поддерживают Trivy, например, использование диаграммы Helm для установки Trivy в кластер Kubernetes и средство экспорта Prometheus для извлечения показателей уязвимости.

Wapiti Сканер уязвимостей с открытым исходным кодом

Wapiti — широко известный сканер уязвимостей с открытым исходным кодом, предназначенный для выявления уязвимостей веб-приложений. Его основные преимущества включают точность, скорость и гибкость, что делает его ценным инструментом для профессионалов в области безопасности.

Его основные преимущества включают точность, скорость и гибкость, что делает его ценным инструментом для профессионалов в области безопасности.

Некоторые из ключевых преимуществ Wapiti в обнаружении веб-уязвимостей включают:

- Всесторонний охват веб-уязвимостей, включая SQL-инъекции, межсайтовые сценарии и уязвимости включения файлов

- Поддержка как статического, так и динамического содержимого

- Настраиваемые параметры сканирования и отчеты

- Интеграция с другими инструментами и платформами безопасности

- Удобный интерфейс с обширной документацией и учебными пособиями

Что делает Wapiti уникальным, так это его передовой механизм сканирования, который использует комбинацию эвристики и сигнатур для выявления уязвимостей. Его модульная архитектура позволяет легко настраивать и интегрировать его с другими инструментами безопасности, что делает его универсальным и ценным активом для профессионалов в области безопасности. Хотя Wapiti не предназначен специально для обнаружения уязвимостей Wi-Fi и беспроводных сетей, он очень эффективен для выявления веб-уязвимостей, которые потенциально могут быть использованы с помощью атак Wi-Fi или беспроводных сетей.

Хотя Wapiti не предназначен специально для обнаружения уязвимостей Wi-Fi и беспроводных сетей, он очень эффективен для выявления веб-уязвимостей, которые потенциально могут быть использованы с помощью атак Wi-Fi или беспроводных сетей.

Анализатор протоколов с открытым исходным кодом Wireshark

Wireshark — это бесплатный сканер сетевых уязвимостей с открытым исходным кодом, которому доверяют и который используется многими государственными и образовательными учреждениями. Он изучает сетевые уязвимости на микроскопическом уровне, обеспечивая высокий уровень безопасности вашего бизнеса.

Он перехватывает весь сетевой трафик, включая соединения Bluetooth, беспроводных сетей, Ethernet, Token Ring и Frame Relay, и это лишь некоторые из них. После завершения сканирования Wireshark отключается для анализа собранных данных.

Wireshark без проблем работает на различных платформах, включая Solaris . Сгенерированный аналитический отчет можно преобразовать в простой и понятный текст, что позволит пользователям, не имеющим технических знаний, лучше понять его.

Некоторые из ключевых преимуществ Wireshark при обнаружении сетевых уязвимостей включают:

- Возможность захвата и анализа сетевого трафика в режиме реального времени

- Поддержка широкого спектра протоколов, включая Wi-Fi и беспроводные протоколы

- Настраиваемые параметры фильтрации и анализа

- Графическая визуализация моделей сетевого трафика и аномалий

- Обширная документация и поддержка сообщества

Что делает Wireshark уникальным, так это его способность проводить подробный анализ сетевого трафика, что делает его ценным инструментом для выявления потенциальных уязвимостей и расследования инцидентов безопасности. Хотя он не предназначен специально для обнаружения уязвимостей Wi-Fi и беспроводных сетей, его поддержка Wi-Fi и беспроводных протоколов делает его очень эффективным при анализе и выявлении потенциальных уязвимостей в этих областях.

Вот несколько причин, по которым вы можете захотеть использовать Wireshark:

- Устранение неполадок в сети : Wireshark может помочь вам выявить проблемы с вашей сетевой инфраструктурой, такие как неправильная конфигурация, потерянные пакеты или перегрузка сети.

- Анализ безопасности : Wireshark позволяет проверять сетевой трафик и обнаруживать потенциальные угрозы безопасности, такие как заражение вредоносным ПО, попытки фишинга или попытки несанкционированного доступа.

- Анализ протокола : Wireshark поддерживает широкий спектр сетевых протоколов и может помочь вам понять, как эти протоколы работают и как они взаимодействуют друг с другом.

- Оптимизация производительности : Wireshark может помочь вам оптимизировать производительность сети, выявляя узкие места или другие проблемы, которые могут влиять на скорость и надежность сети.

В целом, Wireshark — это мощный и универсальный инструмент, который может помочь вам получить ценную информацию о вашей сети и выявить потенциальные уязвимости или проблемы с производительностью.

Сканер уязвимостей с открытым исходным кодом sqlmap

Sqlmap — это инструмент тестирования на проникновение, но он имеет функции автоматического обнаружения и оценки уязвимостей. Это выходит за рамки простого поиска слабых мест в системе безопасности и попыток их использования, а также создания подробного отчета о результатах.

Sqlmap был разработан на Python. Следовательно, он поддерживает любую операционную систему, в которой установлен интерпретатор Python. Он автоматически распознает хэши паролей и будет использовать уязвимости SQL-инъекций, используя шесть различных методов.

Атака с внедрением SQL (SQLi) — это тип атаки через Интернет, нацеленной на базы данных путем вставки вредоносного кода в операторы SQL через формы ввода веб-приложения или другие поля ввода пользователя.

Целью атаки с внедрением SQL-кода является манипулирование базой данных способом, не предусмотренным разработчиками веб-приложения, что позволяет злоумышленнику извлечь конфиденциальную информацию, изменить или удалить данные или даже получить контроль над всей системой.

Атаки с внедрением кода SQL могут происходить в различных средах, в том числе:

- Веб-приложения, использующие пользовательский ввод, например формы поиска или страницы входа.

- Системы управления контентом (CMS) и платформы электронной коммерции, которые позволяют пользователям создавать и редактировать контент или списки продуктов.

- Устаревшие системы, использующие устаревшие технологии баз данных или языки программирования.

- Мобильные приложения, взаимодействующие с серверной базой данных через API.

Атаки путем внедрения кода SQL можно предотвратить с помощью различных мер безопасности, таких как проверка входных данных и параметризованные запросы. Разработчикам и системным администраторам важно знать о потенциальных рисках, связанных с атаками путем внедрения кода SQL, и принимать упреждающие меры для защиты своих систем.

Разработчикам и системным администраторам важно знать о потенциальных рисках, связанных с атаками путем внедрения кода SQL, и принимать упреждающие меры для защиты своих систем.

Инструмент имеет обширную базу данных, которая поддерживает Oracle , PostgreSQL , MySQL , SQL Server и Access .

Почетное упоминание: сканер уязвимостей OnSecurity

Scan by OnSecurity — это инструмент сканирования уязвимостей, который выполняет более 40 000 проверок на наличие отсутствующих исправлений, неправильных настроек безопасности, паролей по умолчанию и опасных паролей. Он регулярно отслеживает и сканирует ваши активы, подключенные к Интернету. Он выявляет уязвимости до того, как злоумышленник сможет ими воспользоваться. Сканирование уязвимостей помогает не только определить области, которые можно улучшить, но и обеспечивает инвентаризацию активов. Кроме того, панель инструментов OnSecurity Portal оценивает каждую уязвимость по шкале CVSS, помогая вам расставить приоритеты и понять свой риск. OnSecurity уведомит вас, как только будет обнаружена находка, на портале, через SMS или Slack, чтобы вы могли принять незамедлительные меры.

OnSecurity уведомит вас, как только будет обнаружена находка, на портале, через SMS или Slack, чтобы вы могли принять незамедлительные меры.

Сканирование уязвимостей является важнейшим компонентом того, как организация защищает себя от субъектов угроз, поскольку оно помогает выявить слабые места и уязвимости в сети, системах и приложениях организации. Без программы сканирования уязвимостей организация может не знать о потенциальных уязвимостях, которые могут быть использованы злоумышленниками, что приведет к утечке данных, компрометации системы и другим инцидентам безопасности.

Средства обнаружения уязвимостей с открытым исходным кодом, такие как Wireshark, OpenVAS и Nmap, являются критически важными инструментами для специалиста по безопасности с открытым исходным кодом для проверки этих уязвимостей, поскольку они обеспечивают всестороннее представление о сети и системах организации. Эти инструменты позволяют специалистам по безопасности выявлять и оценивать уязвимости, в том числе слабые места в конфигурации системы, устаревшие версии программного обеспечения и неправильные настройки сети.