Сканер уязвимостей обзор, сравнение, лучшие продукты, внедрения, поставщики.

Сканеры уязвимостей — это программные или аппаратные средства, служащие для осуществления диагностики и мониторинга сетевых компьютеров, позволяющее сканировать сети, компьютеры и приложения на предмет обнаружения возможных проблем в системе безопасности, оценивать и устранять уязвимости.

Сканер уязвимостей позволяют проверить различные приложения в системе на предмет наличия «дыр», которыми могут воспользоваться злоумышленники. Также могут быть использованы низкоуровневые средства, такие как сканер портов, для выявления и анализа возможных приложений и протоколов, выполняющихся в системе.

Сканирование на уязвимости можно разбить на 4 шага:

- Обычно, сканер сначала обнаруживает активные IP-адреса, открытые порты, запущенную операционную систему и приложения.

- Составляется отчёт о безопасности (необязательный шаг).

- Попытка определить уровень возможного вмешательства в операционную систему или приложения (может повлечь сбой).

- На заключительном этапе сканер может воспользоваться уязвимостью, вызвав сбой операционной системы или приложения.

Принцип работы сканера

Зондирование. Самый эффективный, но медленный метод активного анализа. Суть его заключается в том, что сканер безопасности сам проводит попытки эксплуатации найденных уязвимостей и мониторит сеть, определяя, где могут пройти угрозы. В процессе зондирования администратор может подтвердить свои догадки относительно «дыр» и принять меры по их закрытию.

Сканирование.В таком режиме сканирование уязвимостей работает максимально быстро, но анализ происходит лишь на поверхностном уровне. То есть сканер «смотрит» на явные «дыры» и анализирует общую безопасность инфраструктуры. Отличие этого механизма от предыдущего в том, что сканер не подтверждает наличие уязвимости, а лишь предупреждает о ней администратора.

Работа сканера базируется на косвенных признаках уязвимостей. К примеру, если сетевой сканер безопасности анализирует протоколы прикладного уровня или API, то он определяет их параметры и сравнивает с приемлемыми значениями, заданными администратором.

- Продукты

- Сравнение

- Поставщики

- Производители

- FAQ

- Материалы

Наиболее популярные продукты категории Сканер уязвимостей Все продукты категории

TRIPWIRE Industrial Visibility

Tripwire

NETSPI Penetration Testing as a Service

NetSPI LLC.

Поставщики Сканер уязвимостей

Rapid7

ARM…

- ARM

- AZE

- BLR

- GEO

- KGZ

- KAZ

- MDA

- RUS

- TJK

- TKM

- UKR

- UZB

Nozomi Networks

ARE. ..

..

- AUS

- BRA

- CAN

- CHE

- DEU

- DNK

- ESP

- GBR

- ITA

- NLD

- PRT

- SGP

- USA

Производители Сканер уязвимостей

Rapid7

ARM. ..

..

- ARM

- AZE

- BLR

- GEO

- KGZ

- KAZ

- MDA

- RUS

- TJK

- TKM

- UKR

- UZB

ARE…

- ARE

- AUS

- BRA

- CAN

- CHE

- DEU

- DNK

- ESP

- GBR

- ITA

- NLD

- PRT

- SGP

- USA

ARCON

AUS. ..

..

- AUS

- IND

- USA

F.A.Q. Сканер уязвимостей

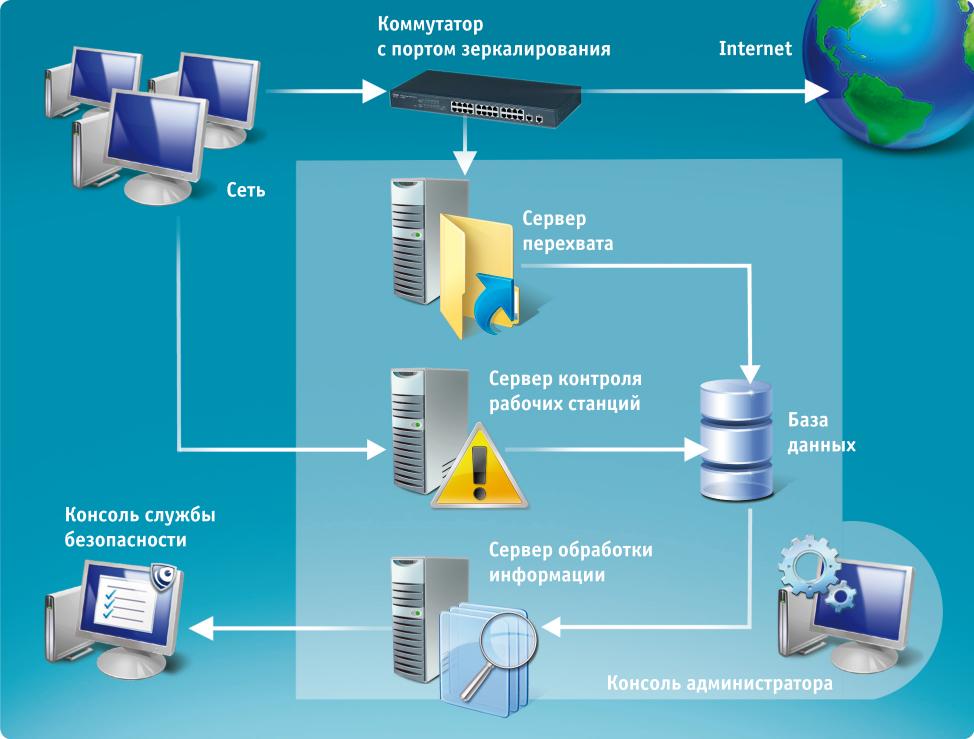

- Собирает информацию со всей инфраструктуры: активные процессы, запущенные приложения, работающие порты и устройства, службы и т. д.

- Ищет потенциальные уязвимости. Методом сканирования (использует косвенные признаки уязвимости без подтверждения ее наличия) и зондирования (запускает имитации атак).

- Использует специальные методы моделирования атак, чтобы подтвердить или опровергнуть присутствие уязвимости (функция доступна не в каждом сканере).

- Формирует подробный отчет с информацией о найденных уязвимостях.

Сканеры могут быть «дружественными» или «агрессивными». Первый тип просто собирает информацию и не моделирует атаку. Второй пользуется уязвимостью, чтобы вызвать сбой в работе программного обеспечения.

Грамотно используя сетевые сканеры безопасности, специалист может значительно ее усилить. Таким образом, сканеры направлены на решение следующих задач: идентификация и анализ уязвимостей; инвентаризация ресурсов, таких как операционная система, программное обеспечение и устройства сети; формирование отчетов, содержащих описание уязвимостей и варианты их устранения.

Сканер уязвимостей локальной сети — жизненно необходимое средство для компаний, чья деятельность напрямую связана с хранением и обработкой уникальных баз данных, конфиденциальной информации, ценных архивов. Без сомнения, сканеры необходимы организациям в сферах обороны, науки, медицины, торговли, IT, финансов, рекламы, производства, для органов власти и диспетчерских служб — словом, везде, где нежелательна или даже опасна утечка накопленной информации, имеются базы персональных данных клиентов.

Одним из главных требований к современным сетевым сканерам уязвимостей, помимо собственно безопасности, является поддержка различных операционных систем. Большинство популярных сканеров — кроссплатформенные (включая мобильные и виртуальные ОС).

Большинство популярных сканеров — кроссплатформенные (включая мобильные и виртуальные ОС).

Сканеры безопасности сети исследуют сразу несколько портов, что снижает время на проверку. И конечно, сканер должен проверить не только операционную систему, но и программное обеспечение, особое внимание уделяя популярным в хакерской среде продуктам Adobe Flash Player, Outlook, различным браузерам.

К полезной функции сканеров нужно отнести и проверку раздробленной сети, что избавляет администратора от необходимости оценивать каждый узел в отдельности и несколько раз задавать параметры сканирования.

Современные сканеры просты в использовании, их работу можно настроить в соответствии с потребностями сети. Например, они позволяют задать перечень проверяемых устройств и типов уязвимостей, указать разрешенные для автоматического обновления приложения, установить периодичность проверки и предоставления отчетов. Получив подробный отчет об уязвимостях, одним нажатием кнопки можно задать их исправление.

Из дополнительных возможностей стоит выделить анализ «исторических» данных. Сохраненная история нескольких сканирований позволяет оценить безопасность узла в определенном временном интервале, оптимально настроить работу программного и аппаратного обеспечения.

Сканеры безопасности

Цель

Познакомиться на практике с проблемой обнаружения уязвимостей сетевого узла при помощи сканеров безопасности. Определить способы устранения обнаруженных уязвимостей.

Программно-аппаратные средства

Компьютерная лаборатория с ЛВС, сканер безопасности NMap 4.2, сканер безопасностиXSpider7.5Demo, стандартные средства администрированияWindows.

Теоретический материал

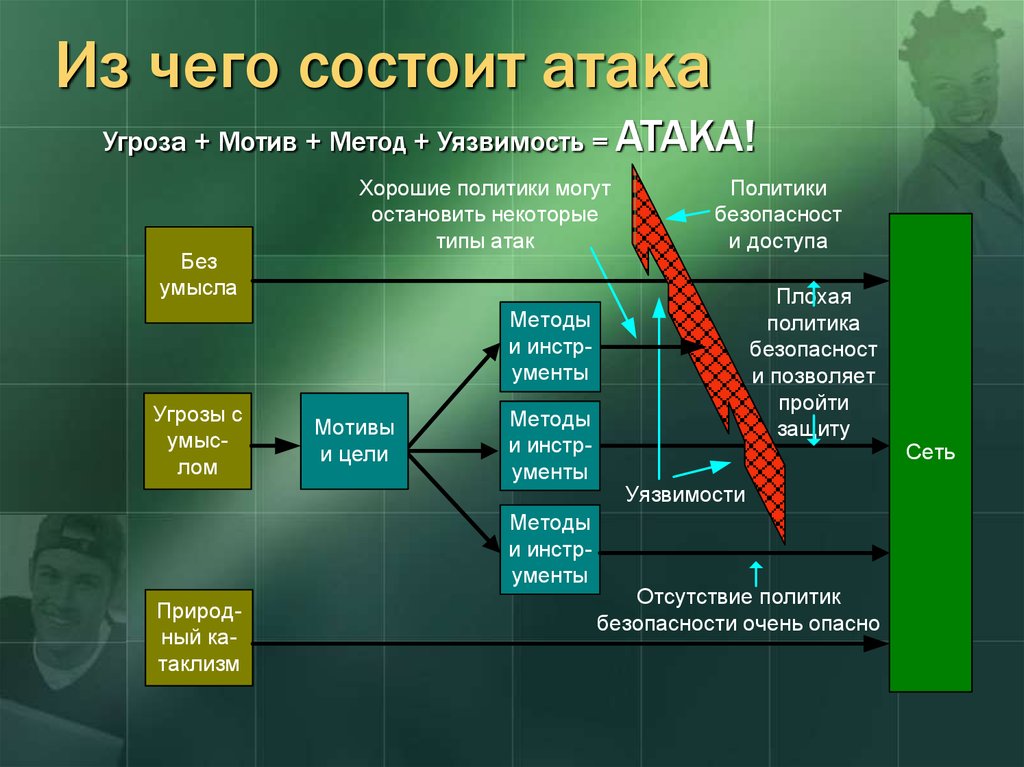

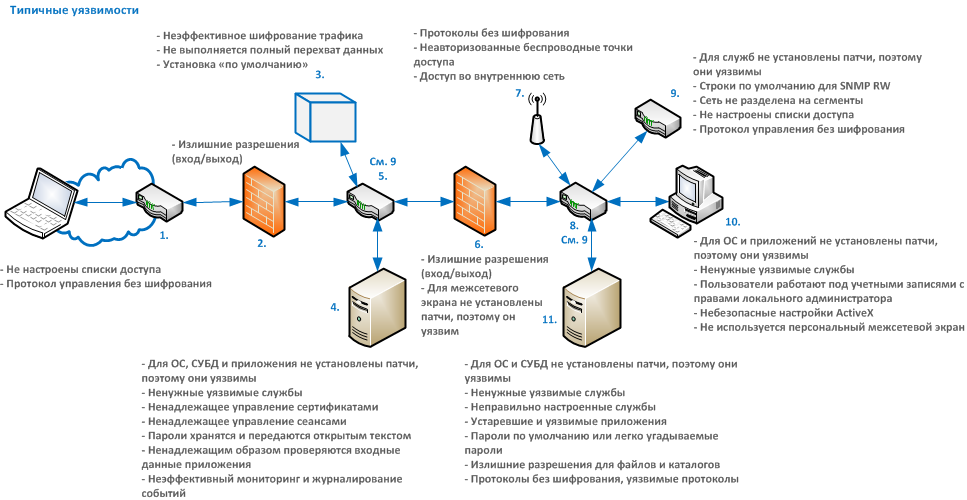

Одной из важнейших

проблем при анализе защищенности

сетевого узла является проблема поиска

уязвимостей в системе защиты. Под

понятием уязвимостьпонимают

слабость в системе защиты, которая дает

возможность реализовать ту или иную

угрозу. Подугрозойпонимают

совокупность условий и факторов, которые

могут стать причиной нарушения

целостности, доступности и конфиденциальности

информации, хранящейся, обрабатывающейся

и проходящей через сетевую компьютерную

систему. Уязвимости могут являться как

следствием ошибочного администрирования

компьютерной системы, так и следствием

ошибок, допущенных при реализации

механизмов безопасности разработчиком

ПО.

Подугрозойпонимают

совокупность условий и факторов, которые

могут стать причиной нарушения

целостности, доступности и конфиденциальности

информации, хранящейся, обрабатывающейся

и проходящей через сетевую компьютерную

систему. Уязвимости могут являться как

следствием ошибочного администрирования

компьютерной системы, так и следствием

ошибок, допущенных при реализации

механизмов безопасности разработчиком

ПО.

Для облегчения работы специалистов существуют программы, позволяющие сократить суммарно потраченное время на поиск уязвимостей, за счет автоматизации операций по оценке защищенности систем. Такие программы называют сканерами безопасности. Сканеры выявляют слабые места в безопасности на удаленном либо локальном ПК. Некоторые из них способны выдавать рекомендации по устранению обнаруженных уязвимостей.

Примечание

Несанкционированные

проверки уязвимости удаленного

компьютера могут быть отнесены к

уголовно наказуемому деянию согласно

статьям 272 и 274 УК РФ (максимальное

наказание – лишение свободы на срок

до пяти лет). См. также файл-приложение

к лабораторной работе:

См. также файл-приложение

к лабораторной работе:

УК_РФ_Глава_28_Преступления_в_сфере_компьютерной_информации.txt

Принципы работы сканера безопасности

Основной модуль программы подсоединяется по сети к удаленному компьютеру. В зависимости от активных сервисов формируются проверки и тесты. Сканирование– механизм пассивного анализа, с помощью которого сканер пытается определить наличие уязвимости без фактического подтверждения ее наличия – по косвенным признакам. Найденные при сканировании каждого порта заголовки сравнивается с таблицей правил определения сетевых устройств, операционных систем и возможных уязвимостей. На основе проведенного сравнения делается вывод о наличии или отсутствии потенциальной уязвимости.

При любой оценке

безопасности большая сложность

заключается в выяснении списка

программного обеспечения, установленного

в сети, наличие точного перечня портов

и использующих их служб может быть

одним из важнейших условий полной

идентификации всех уязвимых мест. Для

сканирования всех 131070 портов (от 1 до

65535 для TCP и UDP) на всех узлах может

понадобиться много дней и даже недель.

Поэтому лучше обратиться к более

коротким спискам портов и служб, чтобы

определить в первую очередь наличие

самых опасных уязвимых мест

(см. Приложение 1).

Для

сканирования всех 131070 портов (от 1 до

65535 для TCP и UDP) на всех узлах может

понадобиться много дней и даже недель.

Поэтому лучше обратиться к более

коротким спискам портов и служб, чтобы

определить в первую очередь наличие

самых опасных уязвимых мест

(см. Приложение 1).

Протоколы семейства TCP/IP, используемые в качестве основы взаимодействия вInternet, не соответствуют современным требованиям по обеспечению безопасности. Наличие неустранимых уязвимостей в базовых протоколахTCP/IPприводит к появлению все новых видов атак, направленных на получение НСД, отказа в обслуживании и т.д. Новые разновидности информационных воздействий на сетевые сервисы представляют реальную угрозу доступности и целостности данных. В связи с этим, очень большую актуальность имеет создание сканеров безопасности, позволяющих обнаруживать такие угрозы, в том числе и самые новейшие.

Технологии анализа

защищенности являются действенным

методом, позволяющим проанализировать

и реализовать политику сетевой

безопасности прежде, чем осуществится

попытка ее разрушения снаружи или

изнутри организации.

Сканеры безопасности – обоюдоострое оружие. Ими может воспользоваться как администратор компьютерной системы для выявления незащищенных мест, так и злоумышленник.

Классы сканеров безопасности

Сканеры безопасности сетевых сервисов и протоколов (IP-Tools,XSpider,NMap).

Сканеры безопасности операционных систем (SystemScanner).

Сканеры безопасности приложений (XSpider,SystemScanner, VForce, AppDetective).

Сканеры безопасности сетевых сервисов и протоколов

Они сканируют

локальную или удаленную машину с целью

обнаружения уязвимостей и начинают с

получения предварительной информации

о проверяемой системе: о разрешенных

протоколах и открытых портах, версии

ОС и т.д. Некоторые сканеры могут

попытаться сымитировать атаку на

сетевой узел (реализацией моделей

атак).

Сканеры безопасности операционных систем

Средства этого класса предназначены для проверки настроек ОС, влияющих на ее защищенность. К таким настройкам относятся: учетные записи пользователей, длина паролей и срок их действия, права пользователей на доступ к критичным системным файлам, уязвимые системные файлы и т.п. Данные сканеры могут проверить систему на наличие уязвимостей в прикладных программах и аппаратуре, уязвимостей связанных с недостатками в конфигурировании системы (не согласующиеся с политиками безопасности).

Сканеры безопасности приложений

Несмотря на то,

что особую популярность приобретают

универсальные сканеры, качество

проверок, определяемое их глубиной,

возможно обеспечить только

специализированными сканерами,

разработанными для конкретных прикладных

программ, WEB-серверов и

СУБД. Как правило, их работа основана

на специализированной методологии и

использовании обширной базы знаний по

уязвимостям конкретной прикладной

системы.

Недостатки сканеров безопасности

Обычно они могут только проверить известные уязвимости в системе безопасности. Их эффективность зависит в значительной степени от точности и быстродействия источника информации об уязвимостях.

Испытание на известную уязвимость может пройти неудачно. Иногда единственный способ определить, действительно ли система имеет некоторую известную слабость, состоит в том, чтобы пробовать задействовать это слабое место и понаблюдать, как система будет себя вести. Такой способ наиболее эффективен, но может иметь опасные последствия для всей системы. Альтернативой является следующее: собрать наиболее важную информацию (например, тип службы и версию) и на этом основании принять решение. Этот подход безопасен, но менее точен и часто ведет к большому количеству ложных подозрений.

Сканеры нового

поколения используют более интеллектуальные

методы сканирования, и помогают уменьшить

зависимость от знания предыдущих атак. Интеллектуальное сканирование находится

в стадии бурного развития, неудачи

автоматических сканеров свидетельствуют

о более фундаментальных недостатках

в концепции сканирования уязвимостей.

Поэтому нужно всегда помнить, что сканер

не обнаружит все уязвимости системы,

и будет часто сообщать о проблемах,

которых, на самом деле, нет. Кроме того,

современные сканеры не понимают

взаимозависимости между системами,

контекст, в котором компьютерные системы

существуют, и роль, которую люди играют

в действии компьютерных систем.

Интеллектуальное сканирование находится

в стадии бурного развития, неудачи

автоматических сканеров свидетельствуют

о более фундаментальных недостатках

в концепции сканирования уязвимостей.

Поэтому нужно всегда помнить, что сканер

не обнаружит все уязвимости системы,

и будет часто сообщать о проблемах,

которых, на самом деле, нет. Кроме того,

современные сканеры не понимают

взаимозависимости между системами,

контекст, в котором компьютерные системы

существуют, и роль, которую люди играют

в действии компьютерных систем.

Сканеры уязвимостей и инструменты сканирования: что нужно знать

Что такое сканеры уязвимостей

Сканер уязвимостей — это автоматизированный инструмент, который идентифицирует и создает перечень всех ИТ-активов (включая серверы, настольные компьютеры, ноутбуки, виртуальные машины, контейнеры, брандмауэры, коммутаторы и принтеры), подключенных к сети. Для каждого актива он также пытается определить операционные данные, такие как операционная система, на которой он работает, и установленное на нем программное обеспечение, а также другие атрибуты, такие как открытые порты и учетные записи пользователей. Сканер уязвимостей позволяет организациям отслеживать свои сети, системы и приложения на наличие уязвимостей в системе безопасности.

Сканер уязвимостей позволяет организациям отслеживать свои сети, системы и приложения на наличие уязвимостей в системе безопасности.

Большинство групп безопасности используют сканеры уязвимостей, чтобы выявить уязвимости безопасности в своих компьютерных системах, сетях, приложениях и процедурах. Существует множество доступных инструментов сканирования уязвимостей, каждый из которых предлагает уникальную комбинацию возможностей.

Ведущие сканеры уязвимостей предоставляют пользователям информацию о:

- Слабых местах в их среде

- Анализ степеней риска каждой уязвимости

- Рекомендации по уменьшению уязвимости

Перед покупкой инструмента для сканирования уязвимостей важно точно понять, как сканирование будет способствовать более широкой стратегии управления уязвимостями и безопасности. Традиционные инструменты сканирования уязвимостей могут сыграть важную роль в обнаружении распространенных CVE, если сканирование проводится часто. Компании обычно последовательно проводят сканирование уязвимостей в своих сетях и устройствах, потому что по мере того, как их технологии, программное обеспечение и т. д. продолжают развиваться и претерпевать изменения, существует более высокий риск появления угроз.

Компании обычно последовательно проводят сканирование уязвимостей в своих сетях и устройствах, потому что по мере того, как их технологии, программное обеспечение и т. д. продолжают развиваться и претерпевать изменения, существует более высокий риск появления угроз.

Пять типов сканеров уязвимостей

Сканеры уязвимостей можно разделить на 5 типов в зависимости от типа сканируемых активов.

Сведения о пяти типах сканеров оценки уязвимостей: 1. сетевые сканеры 2. сканеры хост-баз 3. беспроводные сканеры 4. сканеры приложений и 5. сканеры баз данных 1. сетевые сканерывозможные атаки на сетевую безопасность и уязвимые системы в проводных или беспроводных сетях. Сетевые сканеры обнаруживают неизвестные или неавторизованные устройства и системы в сети, помогают определить, есть ли в сети неизвестные точки периметра, такие как неавторизованные серверы удаленного доступа или подключения к небезопасным сетям деловых партнеров.

2. Сканеры на основе хоста

Сканеры на основе хоста Сканеры на основе хоста используются для обнаружения и идентификации уязвимостей в серверах, рабочих станциях или других сетевых узлах, а также для обеспечения большей прозрачности параметров конфигурации и истории исправлений сканируемых систем. Инструменты оценки уязвимости на основе хоста также могут дать представление о потенциальном ущербе, который может быть нанесен внутренними и посторонними лицами после предоставления или получения определенного уровня доступа к системе.

3. Беспроводные сканерыБеспроводные сканеры уязвимостей используются для выявления мошеннических точек доступа, а также для проверки безопасности сети компании.

4. Сканеры приложенийСканеры уязвимостей приложений проверяют веб-сайты с целью обнаружения известных уязвимостей программного обеспечения и ошибочных конфигураций в сети или веб-приложениях.

5. Сканеры баз данныхСканеры уязвимостей баз данных выявляют слабые места в базе данных, чтобы предотвратить вредоносные атаки

Сканирование внешних и внутренних уязвимостей

Внешнее сканирование уязвимостей может помочь организациям выявить и устранить уязвимости в системе безопасности, которые злоумышленник может использовать для получения доступа к своей сети. Внешнее сканирование уязвимостей выполняется из-за пределов сети организации, нацеленное на ИТ-инфраструктуру, открытую для доступа в Интернет, включая веб-приложения, порты, сети и т. д.

Внешнее сканирование уязвимостей выполняется из-за пределов сети организации, нацеленное на ИТ-инфраструктуру, открытую для доступа в Интернет, включая веб-приложения, порты, сети и т. д.

Внешнее сканирование может обнаружить уязвимости в защите периметра, такие как:0005

- Открытые порты в сетевом брандмауэре

- Специализированный брандмауэр веб-приложений.

Внутреннее сканирование уязвимостей выполняется внутри корпоративной сети. Эти проверки позволяют усилить и защитить приложения и системы, не охваченные внешними проверками. Внутреннее сканирование уязвимостей может выявить такие проблемы, как: –

- Уязвимости, которыми может воспользоваться злоумышленник, проникший через защиту периметра

- Угроза вредоносного ПО, проникшего внутрь сети

- Выявление «внутренних угроз», исходящих от недовольных сотрудников или подрядчиков

Сканирование уязвимостей с проверкой подлинности и без проверки подлинности

Чтобы убедиться, что сканирование уязвимостей не имеет задержек в обнаружении, рекомендуется проводить сканирование уязвимостей как с проверкой подлинности, так и без проверки подлинности. В то время как аутентифицированное сканирование позволяет тестировщику войти в систему как пользователь и увидеть уязвимости с точки зрения доверенного пользователя, неаутентичное сканирование делает обратное и предлагает точку зрения злоумышленника. Опять же, сканирование при любых обстоятельствах гарантирует, что даже при постоянном развитии технологий компании защищены от угроз.

В то время как аутентифицированное сканирование позволяет тестировщику войти в систему как пользователь и увидеть уязвимости с точки зрения доверенного пользователя, неаутентичное сканирование делает обратное и предлагает точку зрения злоумышленника. Опять же, сканирование при любых обстоятельствах гарантирует, что даже при постоянном развитии технологий компании защищены от угроз.

Выход за рамки сканирования с помощью Balbix

Хотя использование многочисленных типов сканирования является важным шагом для снижения риска, эффективная программа оценки уязвимостей выходит за рамки периодического сканирования.

Balbix непрерывно и автоматически идентифицирует и создает инвентарь всех ИТ-активов, включая серверы, ноутбуки, настольные компьютеры, мобильные устройства, IoT и т. д., а также анализирует и обнаруживает уязвимости во всей поверхности атаки предприятия. Он определяет и расставляет приоритеты, какие уязвимости наиболее важны для вашего бизнеса, исходя из важности активов и их восприимчивости к более чем 100 векторам атак. Уязвимости распределяются по приоритетам на основе 5 факторов: серьезность, угрозы, подверженность активам, критичность бизнеса и меры безопасности, а затем отправляются владельцам рисков для автоматического или контролируемого устранения.

Уязвимости распределяются по приоритетам на основе 5 факторов: серьезность, угрозы, подверженность активам, критичность бизнеса и меры безопасности, а затем отправляются владельцам рисков для автоматического или контролируемого устранения.

В то время как сканеры уязвимостей предоставляют только снимок экрана риска в определенный момент времени, Balbix обеспечивает непрерывный анализ всей поверхности атаки компании в режиме реального времени.

Содержимое

Часто задаваемые вопросы о сканерах уязвимостей

- Что такое сканеры уязвимостей?

Сканер уязвимостей — это автоматизированный инструмент, который идентифицирует и создает перечень всех ИТ-активов (включая серверы, настольные компьютеры, ноутбуки, виртуальные машины, контейнеры, брандмауэры, коммутаторы и принтеры), подключенных к сети.

Для каждого актива он также пытается определить операционные данные, такие как операционная система, на которой он работает, и установленное на нем программное обеспечение, а также другие атрибуты, такие как открытые порты и учетные записи пользователей. Сканер уязвимостей позволяет организациям отслеживать свои сети, системы и приложения на наличие уязвимостей в системе безопасности.

Для каждого актива он также пытается определить операционные данные, такие как операционная система, на которой он работает, и установленное на нем программное обеспечение, а также другие атрибуты, такие как открытые порты и учетные записи пользователей. Сканер уязвимостей позволяет организациям отслеживать свои сети, системы и приложения на наличие уязвимостей в системе безопасности.- Какие существуют типы сканирования уязвимостей?

Сканеры уязвимостей можно разделить на 5 типов в зависимости от типа сканируемых активов.

- Сканирование сети для выявления возможных атак на безопасность сети и уязвимых систем в проводных или беспроводных сетях

- Сканирование на основе узлов для обнаружения и идентификации уязвимостей на серверах, рабочих станциях или других сетевых узлах, а также для обеспечения большей прозрачности параметров конфигурации и истории исправлений сканируемых систем

- Беспроводное сканирование сети Wi-Fi организации для выявления мошеннических точек доступа, а также для проверки того, что сеть компании настроена безопасно

- Сканирование приложений для тестирования веб-сайтов с целью обнаружения известных уязвимостей программного обеспечения и ошибочных конфигураций в сети или веб-приложениях

- Сканирование базы данных для выявления слабых мест в базе данных с целью предотвращения вредоносных атак

Рекомендуемые ресурсы

См. Balbix Live

Balbix Live

РАСПИСАНИЕ A 30-МИНУТНАЯ ПРЕЗЕНТАЦИЯ

Сканер операционной системы — Stack Overflow на русском спросил

Изменено 8 лет назад

Просмотрено 2к раз

Я не понимаю, что такое сканер операционных систем и сетевой сканер. Обычно сетевой сканер, такой как Nessus, уже может проверять уязвимости операционных систем. Так что же делает сканер операционной системы? Есть идеи? Спасибо.

- операционные системы

- сканеры уязвимостей

1

Сетевой сканер опрашивает цель по сети:

- определяет открытые порты с помощью (полу-)исчерпывающего поиска

- определяет программное обеспечение и версии, если это возможно, на основе баннеров и поведения

- проверяет известные уязвимости (например, существует ли /CFIDE/administrator)

, но он ограничен только доступом к сети. Баннер, напечатанный на порту 22, идентифицирует версию SSH, но это может ввести в заблуждение — если у поставщика ОС есть исправления безопасности (обычная практика), то баннер может указывать на более старую, уязвимую версию, когда на самом деле программное обеспечение новее. достаточно, чтобы быть неуязвимым для этих проблем.

Баннер, напечатанный на порту 22, идентифицирует версию SSH, но это может ввести в заблуждение — если у поставщика ОС есть исправления безопасности (обычная практика), то баннер может указывать на более старую, уязвимую версию, когда на самом деле программное обеспечение новее. достаточно, чтобы быть неуязвимым для этих проблем.

Сканер операционной системы использует локальные учетные данные для доступа к системе изнутри .

- определяет прослушиваемые порты с помощью инструментов ОС (например, netstat)

- запрашивает точные установки и версии программного обеспечения

- запрашивает установленные исправления и версии файлов, чтобы узнать, исправлены ли уязвимости

В результате сканер операционной системы стал более полным и точным.

Есть ряд сканеров, которые в той или иной степени попадают в эту категорию. Я не могу порекомендовать какой-то один (так много и таких разных), но они делятся на две основные категории:

Сканеры или службы сканирования, выполняющие «аутентифицированное», «доверенное» или «проверенное» сканирование; обычно они проверяют конфигурацию ОС, исправления и установленное программное обеспечение.