что это, функции, принципы работы

#Software #Информационная безопасность

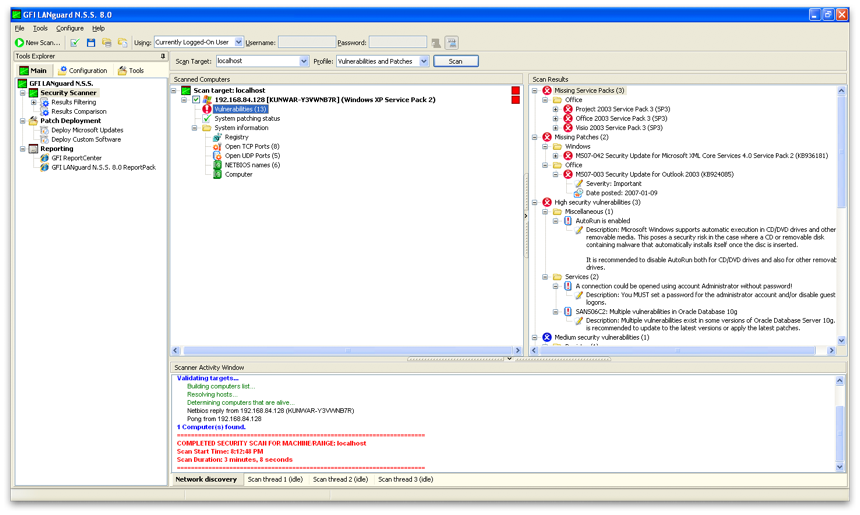

Сканер уязвимостей (Vulnerability scanner) — программное или аппаратное комплексное решение для сканирования информационной инфраструктуры в реальном времени. Сканер используется для обнаружения брешей в сетевой защите, операционной системе, базах данных, приложениях и т. д. Главная задача — оценивать безопасность, выявлять уязвимости и выводить отчеты.

Администратор при помощи сканера уязвимостей может находить «дыры», которыми пользуются хакеры для получения несанкционированного доступа к конфиденциальным данным в сети компании. Также сканер уязвимостей может контролировать запущенные процессы, службы и сканировать используемые порты.

Аудит информационной безопасности

Основные функции

Сканер уязвимостей имеет следующий функционал:

- ищет различные типы уязвимостей сети и анализирует их в режиме реального времени;

- проверяет ресурсы сети, операционные системы, подключенные устройства, порты;

- анализирует все активные процессы, поведение запущенных приложений;

- создает отчеты, в которых прописывает тип уязвимости

Принцип работы сканера

- Зондирование. Самый эффективный, но медленный метод активного анализа. Суть его заключается в том, что сканер сам проводит попытки эксплуатации найденных уязвимостей и мониторит сеть, определяя, где могут пройти угрозы. В процессе зондирования администратор может подтвердить свои догадки относительно «дыр» и принять меры по их закрытию.

- Сканирование. В таком режиме сканер работает максимально быстро, но проводит анализ лишь на поверхностном уровне.

То есть «смотрит» на явные «дыры» и анализирует общую безопасность инфраструктуры. Отличие этого механизма от предыдущего в том, что сканер уязвимостей не подтверждает наличие уязвимости, а лишь предупреждает о ней администратора.

Работа сканера базируется на косвенных признаках уязвимостей. К примеру, если сканер анализирует протоколы прикладного уровня или API, то он определяет их параметры и сравнивает с приемлемыми значениями, заданными администратором. Если он обнаружит расхождение значений, администратор получит уведомление о потенциальной уязвимости. После этого нужно проверить найденные потенциальные угрозы каким-либо другими инструментами.

Какие действия выполняет сканер уязвимостей

- Собирает информацию со всей инфраструктуры: активные процессы, запущенные приложения, работающие порты и устройства, службы и т. д.

- Ищет потенциальные уязвимости. Методом сканирования (использует косвенные признаки уязвимости без подтверждения ее наличия) и зондирования (запускает имитации атак).

- Использует специальные методы моделирования атак, чтобы подтвердить или опровергнуть присутствие уязвимости (функция доступна не в каждом сканере).

- Формирует подробный отчет с информацией о найденных уязвимостях.

Сканеры могут быть «дружественными» или «агрессивными». Первый тип просто собирает информацию и не моделирует атаку. Второй пользуется уязвимостью, чтобы вызвать сбой в работе программного обеспечения.

Страница не найдена – Information Security Squad

Служба или сервис в Kubernetes – это абстракция, описывающая набор концептуальных подов, в которых выполняется приложение, и политику доступа для этих типов подов. Если под должен подключиться к другому поду, он должен сначала определить свой IP-адрес. Сервисы Kubernetes также позволяют находить определенные поды. IP-адреса подов в сетевой модели Kubernetes являются абстрактными; если под сломается или […]

06.2021

06.2021Команда Vulners представляет дополнительный метод аудита для дистрибутивов Linux CentOS версий 7 и 8 с помощью исправлений для centos. Errata – это yum-plugin-security для установки только обновлений безопасности/исправления отдельных уязвимостей в системах Linux. Какой смысл каждый раз устанавливать ВСЕ ОБНОВЛЕНИЯ? Давай расскажем подробнее. Исправления для CentOS – это та же защита yum-plugin-security, что и для […]

sudo обычно регистрирует только команду, которую он явно запускает. Если пользователь запускает такую команду, как sudo su или sudo sh, последующие команды, запускаемые из этой оболочки, не подчиняются политике безопасности sudo. То же самое верно и для команд, предлагающих экранирование оболочки (включая большинство редакторов). Если ведение логов ввода-вывода включено, для последующих команд будут регистрироваться их […]

Вступление Термин chroot jail родился 1992 году и часто используется и сегодня. Но что означает этот термин и для чего используется эта операция? В этом руководстве мы рассмотрим основы использования chroot-jail и покажем, как это настроить. Как использовать chroot jail В этом примере показано, как создать и настроить chroot jail, чтобы он мог запускать команды […]

Но что означает этот термин и для чего используется эта операция? В этом руководстве мы рассмотрим основы использования chroot-jail и покажем, как это настроить. Как использовать chroot jail В этом примере показано, как создать и настроить chroot jail, чтобы он мог запускать команды […]

Netcat – это сетевой инструмент командной строки, используемый для открытия портов, подключения оболочки к порту, установления соединений TCP/UDP и т.д. В этом руководстве показано, как использовать Netcat для сканирования портов на удаленных объектах. Примеры, включенные в это руководство, объясняют сканирование отдельных портов, сканирование нескольких портов, сканирование диапазонов портов и захват баннеров с помощью Netcat. После […]

Страница не найдена – Information Security Squad

Служба или сервис в Kubernetes – это абстракция, описывающая набор концептуальных подов, в которых выполняется приложение, и политику доступа для этих типов подов. Если под должен подключиться к другому поду, он должен сначала определить свой IP-адрес. Сервисы Kubernetes также позволяют находить определенные поды. IP-адреса подов в сетевой модели Kubernetes являются абстрактными; если под сломается или […]

Если под должен подключиться к другому поду, он должен сначала определить свой IP-адрес. Сервисы Kubernetes также позволяют находить определенные поды. IP-адреса подов в сетевой модели Kubernetes являются абстрактными; если под сломается или […]

Команда Vulners представляет дополнительный метод аудита для дистрибутивов Linux CentOS версий 7 и 8 с помощью исправлений для centos. Errata – это yum-plugin-security для установки только обновлений безопасности/исправления отдельных уязвимостей в системах Linux. Какой смысл каждый раз устанавливать ВСЕ ОБНОВЛЕНИЯ? Давай расскажем подробнее. Исправления для CentOS – это та же защита yum-plugin-security, что и для […]

sudo обычно регистрирует только команду, которую он явно запускает. Если пользователь запускает такую команду, как sudo su или sudo sh, последующие команды, запускаемые из этой оболочки, не подчиняются политике безопасности sudo. То же самое верно и для команд, предлагающих экранирование оболочки (включая большинство редакторов). Если ведение логов ввода-вывода включено, для последующих команд будут регистрироваться их […]

То же самое верно и для команд, предлагающих экранирование оболочки (включая большинство редакторов). Если ведение логов ввода-вывода включено, для последующих команд будут регистрироваться их […]

Вступление Термин chroot jail родился 1992 году и часто используется и сегодня. Но что означает этот термин и для чего используется эта операция? В этом руководстве мы рассмотрим основы использования chroot-jail и покажем, как это настроить. Как использовать chroot jail В этом примере показано, как создать и настроить chroot jail, чтобы он мог запускать команды […]

Netcat – это сетевой инструмент командной строки, используемый для открытия портов, подключения оболочки к порту, установления соединений TCP/UDP и т.д. В этом руководстве показано, как использовать Netcat для сканирования портов на удаленных объектах. Примеры, включенные в это руководство, объясняют сканирование отдельных портов, сканирование нескольких портов, сканирование диапазонов портов и захват баннеров с помощью Netcat. После […]

После […]

Страница не найдена – Information Security Squad

Служба или сервис в Kubernetes – это абстракция, описывающая набор концептуальных подов, в которых выполняется приложение, и политику доступа для этих типов подов. Если под должен подключиться к другому поду, он должен сначала определить свой IP-адрес. Сервисы Kubernetes также позволяют находить определенные поды. IP-адреса подов в сетевой модели Kubernetes являются абстрактными; если под сломается или […]

Команда Vulners представляет дополнительный метод аудита для дистрибутивов Linux CentOS версий 7 и 8 с помощью исправлений для centos. Errata – это yum-plugin-security для установки только обновлений безопасности/исправления отдельных уязвимостей в системах Linux. Какой смысл каждый раз устанавливать ВСЕ ОБНОВЛЕНИЯ? Давай расскажем подробнее. Исправления для CentOS – это та же защита yum-plugin-security, что и для […]

06.2021

06.2021sudo обычно регистрирует только команду, которую он явно запускает. Если пользователь запускает такую команду, как sudo su или sudo sh, последующие команды, запускаемые из этой оболочки, не подчиняются политике безопасности sudo. То же самое верно и для команд, предлагающих экранирование оболочки (включая большинство редакторов). Если ведение логов ввода-вывода включено, для последующих команд будут регистрироваться их […]

Вступление Термин chroot jail родился 1992 году и часто используется и сегодня. Но что означает этот термин и для чего используется эта операция? В этом руководстве мы рассмотрим основы использования chroot-jail и покажем, как это настроить. Как использовать chroot jail В этом примере показано, как создать и настроить chroot jail, чтобы он мог запускать команды […]

Netcat – это сетевой инструмент командной строки, используемый для открытия портов, подключения оболочки к порту, установления соединений TCP/UDP и т. д. В этом руководстве показано, как использовать Netcat для сканирования портов на удаленных объектах. Примеры, включенные в это руководство, объясняют сканирование отдельных портов, сканирование нескольких портов, сканирование диапазонов портов и захват баннеров с помощью Netcat. После […]

д. В этом руководстве показано, как использовать Netcat для сканирования портов на удаленных объектах. Примеры, включенные в это руководство, объясняют сканирование отдельных портов, сканирование нескольких портов, сканирование диапазонов портов и захват баннеров с помощью Netcat. После […]

Страница не найдена – Information Security Squad

Служба или сервис в Kubernetes – это абстракция, описывающая набор концептуальных подов, в которых выполняется приложение, и политику доступа для этих типов подов. Если под должен подключиться к другому поду, он должен сначала определить свой IP-адрес. Сервисы Kubernetes также позволяют находить определенные поды. IP-адреса подов в сетевой модели Kubernetes являются абстрактными; если под сломается или […]

Команда Vulners представляет дополнительный метод аудита для дистрибутивов Linux CentOS версий 7 и 8 с помощью исправлений для centos. Errata – это yum-plugin-security для установки только обновлений безопасности/исправления отдельных уязвимостей в системах Linux. Какой смысл каждый раз устанавливать ВСЕ ОБНОВЛЕНИЯ? Давай расскажем подробнее. Исправления для CentOS – это та же защита yum-plugin-security, что и для […]

Errata – это yum-plugin-security для установки только обновлений безопасности/исправления отдельных уязвимостей в системах Linux. Какой смысл каждый раз устанавливать ВСЕ ОБНОВЛЕНИЯ? Давай расскажем подробнее. Исправления для CentOS – это та же защита yum-plugin-security, что и для […]

sudo обычно регистрирует только команду, которую он явно запускает. Если пользователь запускает такую команду, как sudo su или sudo sh, последующие команды, запускаемые из этой оболочки, не подчиняются политике безопасности sudo. То же самое верно и для команд, предлагающих экранирование оболочки (включая большинство редакторов). Если ведение логов ввода-вывода включено, для последующих команд будут регистрироваться их […]

Вступление Термин chroot jail родился 1992 году и часто используется и сегодня. Но что означает этот термин и для чего используется эта операция? В этом руководстве мы рассмотрим основы использования chroot-jail и покажем, как это настроить. Как использовать chroot jail В этом примере показано, как создать и настроить chroot jail, чтобы он мог запускать команды […]

Как использовать chroot jail В этом примере показано, как создать и настроить chroot jail, чтобы он мог запускать команды […]

Netcat – это сетевой инструмент командной строки, используемый для открытия портов, подключения оболочки к порту, установления соединений TCP/UDP и т.д. В этом руководстве показано, как использовать Netcat для сканирования портов на удаленных объектах. Примеры, включенные в это руководство, объясняют сканирование отдельных портов, сканирование нескольких портов, сканирование диапазонов портов и захват баннеров с помощью Netcat. После […]

Сравнение инструментов сканирования локальной сети / Хабр

Когда я работал в нескольких государственных организациях

Собственно, о результатах внутреннего

Собственно, о результатах внутреннего Старый и опытный

Их выбрали на основании аналитики интернет-публикаций и личного опыта. Лично я делал ставку на Nessus, но увы, не угадал.

Их выбрали на основании аналитики интернет-публикаций и личного опыта. Лично я делал ставку на Nessus, но увы, не угадал.Rapid7 Nexpose – это сканер уязвимостей, который выполняет активное сканирование IT-инфраструктуры на наличие ошибочных конфигураций, дыр, вредоносных кодов, и предоставляет рекомендации по их устранению. Под анализ попадают все компоненты инфраструктуры, включая сети, операционные системы, базы данных и web-приложения. По результатам проверки Rapid7 Nexpose в режиме приоритетов классифицирует обнаруженные угрозы и генерирует отчеты по их устранению. [2]

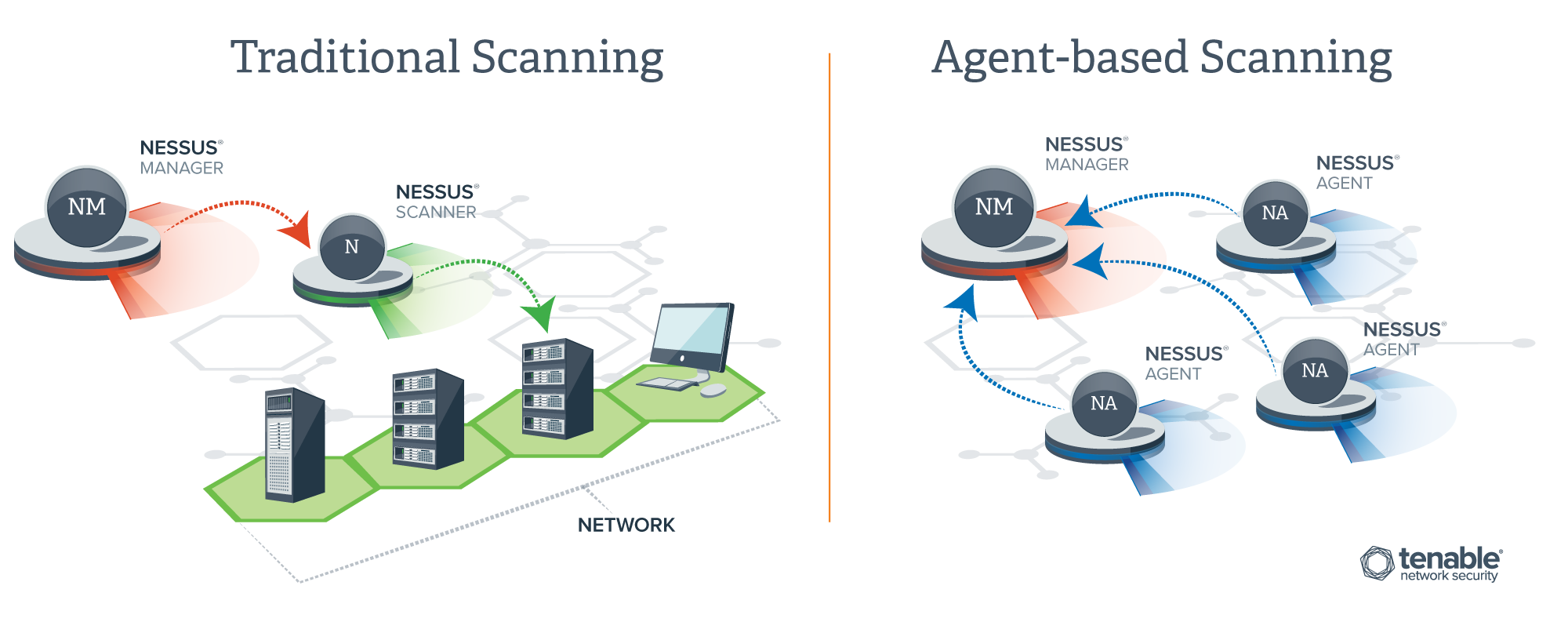

Tenable Nessus Scanner – это сканер, предназначенный для оценки текущего состояния защищённости традиционной ИТ-инфраструктуры, мобильных и облачных сред, контейнеров и т.д. По результатам сканирования выдаёт отчёт о найденных уязвимостях. Рекомендуется использовать, как составную часть Nessus Security Center. [3]

OpenVAS — это сканер уязвимостей с открытым исходным кодом. OpenVAS предназначен для активного мониторинга узлов вычислительной сети на предмет наличия проблем, связанных с безопасностью, оценки серьезности этих проблем и для контроля их устранения. Активный мониторинг означает, что OpenVAS выполняет какие-то действия с узлом сети: сканирует открытые порты, посылает специальным образом сформированные пакеты для имитации атаки или даже авторизуется на узле, получает доступ к консоли управления, и выполняет на нем команды. Затем OpenVAS анализирует собранные данные и делает выводы о наличии каких-либо проблем с безопасностью. Эти проблемы, в большинстве случаев касаются установленного на узле необновленного ПО, в котором имеются известные и описанные уязвимости, или же небезопасно настроенного ПО. [1,6]

Активный мониторинг означает, что OpenVAS выполняет какие-то действия с узлом сети: сканирует открытые порты, посылает специальным образом сформированные пакеты для имитации атаки или даже авторизуется на узле, получает доступ к консоли управления, и выполняет на нем команды. Затем OpenVAS анализирует собранные данные и делает выводы о наличии каких-либо проблем с безопасностью. Эти проблемы, в большинстве случаев касаются установленного на узле необновленного ПО, в котором имеются известные и описанные уязвимости, или же небезопасно настроенного ПО. [1,6]

Nmap — свободная утилита, предназначенная для разнообразного настраиваемого сканирования IP-сетей с любым количеством объектов, определения состояния объектов сканируемой сети (портов и соответствующих им служб). Изначально программа была реализована для систем UNIX, но сейчас доступны версии для множества операционных систем.[4,5]

Тестовая среда

Для проведения тестирования я собрал тестовую сеть на VMware Workstation 12 Pro в схему, которая представлена на рис.

1.

1.Рис. 1. Схема сети

Поднятые виртуалки:

- Windows 7 со всеми установленными обновлениями, запущенным приложением XAMPP, развёрнутыми сервисами MySQL и Apache. Также развёрнута тестовая система DVWA.

- Metasploitable 2 – операционная система с предустановленными уязвимыми сервисами и приложениями, которая используется для тестирования.

- Ubuntu 16.04 c установленным IDS Suricata [10] и сконфигурированным iptables [9].

- Kali Linux — дистрибутив Linux, который используется для тестирования на проникновения.

- Перечень уязвимых сервисов в Metasploitable 2 приведены в таблице 1.

Таблица 1

| Service | Port | Status |

| Vsftpd 2..four | 21 | Open |

| OpenSSH four.7p1 Debian 8ubuntu 1 (protocol 2.zero) | 22 | Open |

| Linux telnetd service | 23 | Open |

| Postfix smtpd | 25 | Open |

ISC BIND 9. four.2 four.2 |

53 | Open |

| Apache httpd 2.2.eight Ubuntu DAV/2 | 80 | Open |

| A RPCbind service | 111 | Open |

| Samba smbd .X | 139, 445 | Open |

| r companies | 512, 513, 514 | Open |

| GNU Classpath grmiregistry | 1099 | Open |

| Metasploitable root shell | 1524 | Open |

| A NFS service | 2048 | Open |

| ProFTPD 1..1 | 2121 | Open |

| MySQL 5.zero.51a-3ubuntu5 | 3306 | Open |

| PostgreSQL DB eight..zero — eight..7 |

5432 | Open |

| VNC protocol v1. | 5900 | Open |

| X11 service | 6000 | Open |

| Unreal ircd | 6667 | Open |

Apache Jserv protocol 1. |

8009 | Open |

| Apache Tomcat/Coyote JSP engine 1.1 | 8180 | Open |

На практике, когда проводится сканирование внутренних сетей на межсетевом экране и IPS, создаются правила, исключающие блокировку сканирования. Поэтому Suricata использовалась в режиме детектирования, и были написаны разрешающие правила на межсетевом экране.

Конфигурация iptables[9]:

#!/bin/sh

echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -A INPUT -i lo -j ACCEPT

iptables -I FORWARD -j ACCEPT

iptables -A FORWARD -i ens34 -o ens33 -j ACCEPT

iptables -t nat -A POSTROUTING -o ens33 -s 192.168.234.0/24 -j MASQUERADE

iptables -A FORWARD -i ens33 -m state --state ESTABLISHED, RELATED -j ACCEPT

iptables -A FORWARD -i ens33 -o ens34 -j REJECTNessus Scanner запускался в режиме «Basic Network Scanning». [3]

Rapid 7 Nexpose запускался в режиме «Full audit without Web Spider». [2]

OpenVAS 9 запускался в режиме «default».

[1,6]

[1,6]Nmap запускался двумя командами: [4,5]

Результаты тестирования

Nexpose обнаружил 527 уязвимости (см. Диаграмма 1), из них:

Репорт

167 – получили статус “critical” — уязвимости необходимо закрывать в первую очередь.

349 – получили статус “severe” — уязвимости сложны в эксплуатации, но могут привести к тяжёлым последствиям.

46 – получили статус “moderate” — найденные уязвимости могут предоставить атакующему информацию о системе, которую он может применить при проведении атаки.

Найдены уязвимости не только тестированных систем, но и потенциальные уязвимости в системе виртуализации.

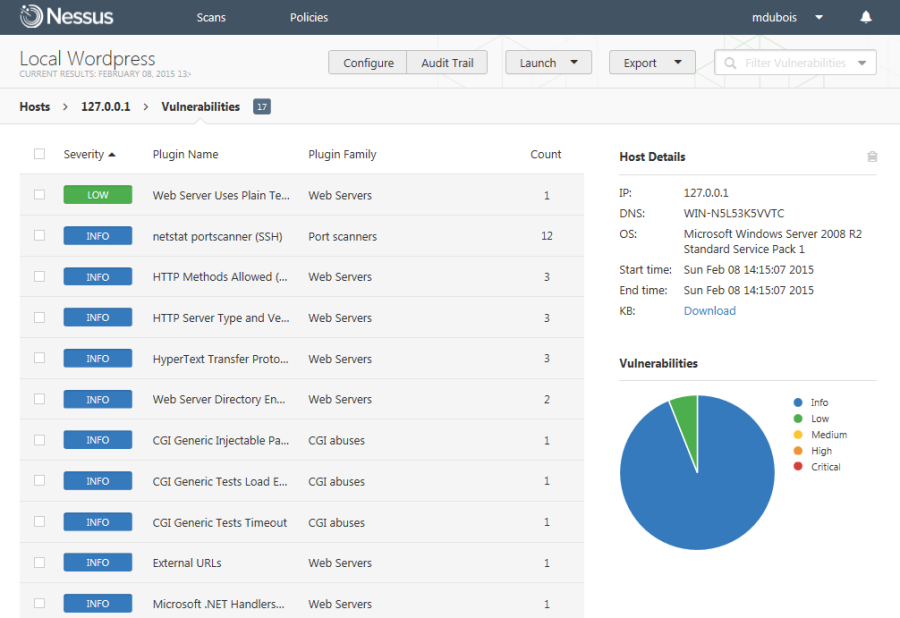

Tenable Nessus обнаружил 168 уязвимостей (см. Диаграмма 2), из них:

Репорт

3 – получили статус “critical”

9 – получили статус “high”

33 – получили статус “medium”

5 – получили статус “low”

118 получили статус “info”

Уязвимости уровня “critical” и “high” необходимо закрывать в первую очередь.

Уязвимости уровня “medium” — сложны в эксплуатации, но при должной проработке могут нанести ущерб.

Уязвимости уровня “low” и “info” — могут предоставить атакующему информацию о системе, которую он может применить при проведении атаки через другие векторы.

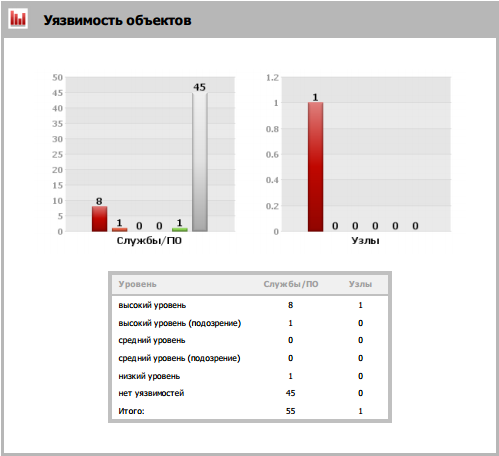

OpenVAS 9 обнаружил 53 уязвимости (см. Диаграмма 3), из них:

Репорт

Результаты срабатывания IDS

16 – получили статус “high”

33 – получили статус “medium”

4 – получили статус “low”

Уязвимости уровня “high” необходимо закрывать в первую очередь.

Уязвимости уровня “medium” — сложны в эксплуатации, но при должной проработке могут нанести ущерб.

Уязвимости уровня “low” могут предоставить атакующему информацию о системе, которую он может применить при проведении атаки через другие векторы.

Отдельно следует отметить полученные результаты с помощью сканера Nmap. Сканирование проводилось двумя командами, которые описывались выше. Результатом выполнения стал вывод информации об операционной системе, открытых сервисах и найденные возможные уязвимые сервисы и ссылки.

Использование скрипта “vuln” определило следующие типы уязвимостей:

- открытый telnet

- http-csrf

- http-enum

- http-sql-injection

- http-vuln-cve2017-1001000

- rmi-vuln-classloader

- mysql-vuln-cve2012-2122

- ssl-ccs-injection

- ssl-dh-params

- ssl-poodle

- irc-botnet-channels

- http-cookie-flags

Результаты работы Nmap и IDS

Результаты работы Nmap с использованием скрипта «vuln» и IDS

Выводы

Для формирования выводов я применил количественный метод оценки по суммарному количеству найденных уязвимостей. В результате выяснилось, что наибольшую глубину сканирования проводит Nexpose. Довольно слабо отработал Nessus, так как в режиме сканирования сети выдал много служебных данных о системах и сервисах, которые только дают информацию для аналитики. С очень слабой стороны показал себя сканнер OpenVAS 9 с последними обновлениями. Отдельного слова требует Nmap – очень хороший инструмент для проведения аналитического тестирования с возможностью расширения с помощью NSE-скриптов.

Во время тестирования IDS Suricata обнаружила сканнеры NMap и OpenVAS.

Данное тестирование не является каноничным, как например, тесты Gartner или NSS Labs. Но не смотря на это, думаю, статья будет актуальна для специалистов в сфере администрирования систем и технического аудита.

P.S. А для чего это всё делалось?

Необходимо было принять на вооружение выбрать сканер для компании Hacken. Кроме того, проведение сканирования внутренней сети регламентировано стандартами управления информационной безопасности в коммерчиских организациях, банковской, энергетической и прочих сферах деятельности. Сканирование сети необходимо проводить не только для получения сертификации для организации, но и для управления уязвимостями в информационно-телекоммуникационной системе, контроля обновления операционных систем и другие не менее важные задачи по управлению информационной безопасностью. [8, 11]

Сканер уязвимостей Nessus Vulnerability Scanner от Tenable: инструкция по применению!

Как правило, тест на проникновение начинается со сканирования на уязвимости. Хороший сканер содержит в себе всегда актуальную базу известных уязвимостей и, сканируя вашу сеть, сообщает о наличии той или иной. Наша дальнейшая работа заключается в том, чтобы проверить, действительно ли каждая из найденных уязвимостей подвержена эксплуатации, т.к. сканеры уязвимостей часто дают ложные срабатывания.

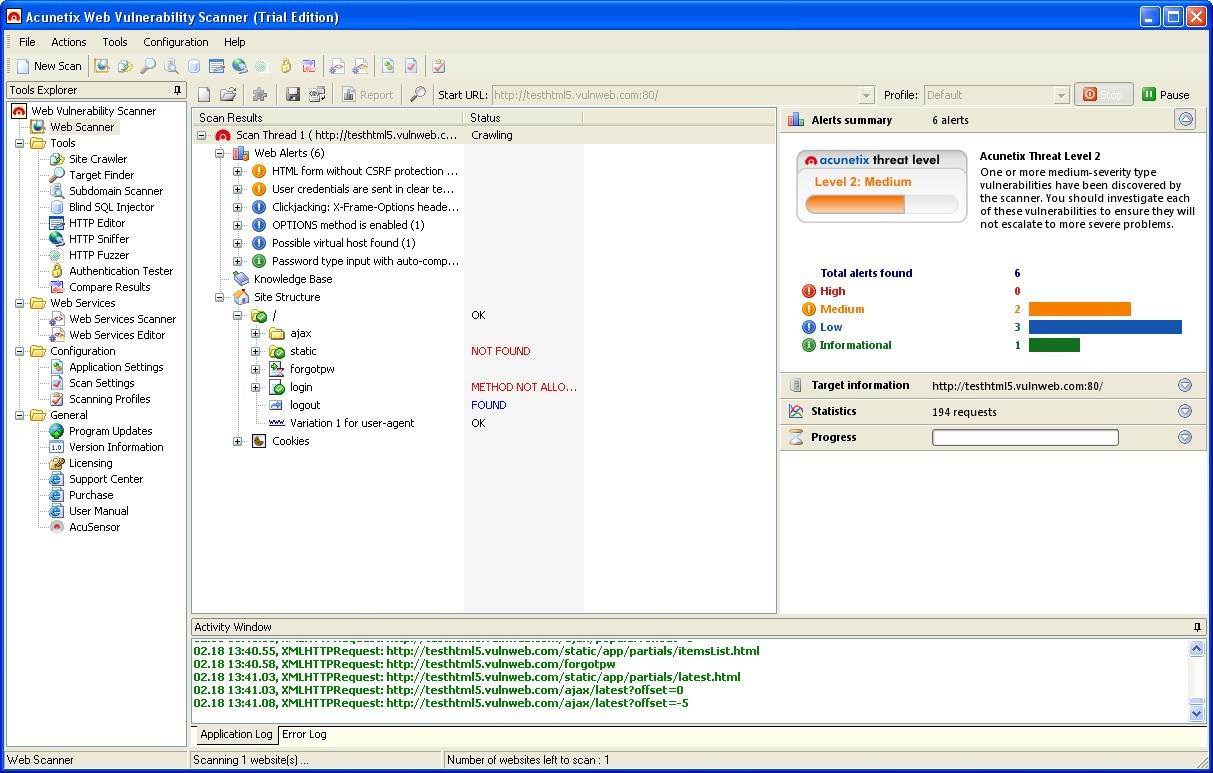

Одним из наиболее популярных сканеров уязвимостей на рынке является Nessus Vulnerability Scanner. Он стал своего рода стандартом для сканеров уязвимостей. Изначально он стартовал как проект с открытым кодом. Далее его приобрела компания Tenable, и теперь он является коммерческим продуктом (версия Professional). Несмотря на это, у Nessus Scanner по-прежнему есть «Home» версия, которая распространяется бесплатно, но имеет ограничение в 16 IP адресов. Именно эту версию мы и будем рассматривать в данной инструкции по применению.

Будучи «хакером», после сканирования получаем полный список уязвимостей, для которых необходимо только найти эксплойты. К сожалению, сканеры уязвимостей очень «шумные» и бдительные администраторы могут обнаружить их работу. Тем не менее, далеко не все организации имеют таких администраторов.

Не стоит забывать важные моменты касательно сканеров уязвимостей. Они не могут обнаружить уязвимости 0-day. Как и антивирусные программные продукты, их базы должны обновляться каждый день, чтобы быть эффективными.

Любой уважающий себя пентестер, должен быть знаком с Nessus Scanner. Многие достаточно крупные организаций по всему миру используют его в комплексе информационной безопасности.

С недавнего времени даже правительство США начало его использовать для сканирования уязвимостей. Почти каждый федеральный офис и военная база США во всем мире теперь применяет Nessus.

Давайте рассмотрим, что представляет собой эта программа в работе!

Шаг 1. Скачать Nessus Scanner бесплатно

Найти бесплатную домашнюю версию Nessus Home на сайте Tenable непросто. Поэтому мы для вас подготовили прямую ссылку.

Для получения бесплатной версии требуется регистрация, поэтому вам нужно будет указать свой email адрес для получения кода активации.

Далее вам будет предложено выбрать тип и разрядность вашей системы, поддерживаются Windows Server, MaxOS X, Linux, FreeBSD, GPG Keys.

И далее начинается сама загрузка дистрибутива. После скачивания запускаем установщик и проходим все шаги. Процесс интуитивно понятный, поэтому не будем его описывать.

Шаг 2. Запуск Nessus

После завершения установки, откроется браузер по умолчанию с сообщением, как показано ниже. Nessus построен на клиент-серверной архитектуре. Вы установили сервер на localhost, а в роли клиента выступает браузер.

Вы, скорее всего, получите сообщение, в котором говорится: «Your connection is not secure». Нажмите «Advanced».

Затем добавьте исключения для подключения Nessus по 8834 порту.

Шаг 3. Настройка Nessus Home

Практически все готово для поиска уязвимостей!

Вам необходимо создать учетную запись. Именно ее нужно будет указывать для входа в Nessus.

После ввода вашего логина и пароля будет необходимо активировать продукт. Находим письмо с кодом активации у себя в почте и вводим его в соответствующее поле на странице вашего Nessus.

Когда это будет сделано, Nessus начнет загружать все актуальные обновления и плагины, необходимые для поиска уязвимостей в вашей сети. Процесс может занять некоторое время.

Шаг 4. Запуск сканирования уязвимостей

Когда Nessus завершит обновление, вас встретит вот такой экран, как показано ниже. Нажмите «New Scan».

Это откроет новую страницу, на которой вы сможете выбрать тип сканирования. Обратите внимания, там всегда содержаться самые актуальные на сегодняшний день модели угроз.

Давайте нажмем на «Basic Network Scan».

Откроется страница, наподобие приведенной ниже, на которой вас попросят указать имя вашего сканирования (можно указать любое понятное для вас, например, First Scan). Также необходимо будет указать узлы, которые будем сканировать. Можно указать всю подсеть IP адресов 192.168.1.0/24. Нажимаем «Save».

Теперь нажимаем кнопку «Launch», чтобы запустить сканирование уязвимостей.

Шаг 5. Просмотр результатов сканирования

По результатам сканирования мы получаем список с IP адресами и связанные с ними риски. Риски имеют цветовую кодировку.

Нажимаем «vulnerabilities» в верхнем меню, чтобы отобразить все уязвимости, обнаруженные в сети.

Если кликнуть по конкретной уязвимости, то мы получим более детальную информацию. Ниже приведен пример уязвимости «CodeMeter».

Важно отметить, что помимо описания уязвимости, в отчете присутствует также и способ ее исправления и закрытия (раздел Solution).

Результаты сканирования можно сохранить в различных форматах. Откройте вкладку «Экспорт» выберите формат файла отчета:

Заключение

Nessus Vulnerability Scanner от компании Tenable даже в бесплатной Home версии представляет собой достаточно простой в использовании, но в то же время мощный сканер уязвимостей. Главным его достоинством является то, что в нем всегда можно найти актуальные модели угроз, на возможность эксплуатации которых он быстро и качественно проверит вашу сеть.

Помните, что успех качественной информационной безопасности — это регулярный аудит!

Но не забывайте, что сканирование чужих сетей, может иметь последствия в виде проблем с законом!

Вечный параноик, Антон Кочуков.

Делитесь нашими статьями в соцсетях и задавайте вопросы в комментариях!

См. также:

OpenVAS — онлайн-сканер уязвимостей

Что такое сканер сетевых уязвимостей?

Сетевой периметр компании — это «стена», изолирующая внутреннюю сеть от внешнего мира. Однако, поскольку внешнему миру необходим доступ к различным ресурсам компании (например, к веб-сайту), периметр сети предоставляет некоторые сетевые службы (например, FTP, VPN, DNS, HTTP и другие).Сканер сетевых уязвимостей предназначен для сопоставления всех служб, доступных на периметре сети, и определения того, подвержены ли они уязвимостям.

Подробная информация о нашем сканере

Light версии нашего сканера сетевых уязвимостей выполняет очень быструю оценку безопасности с минимальным взаимодействием с целевой системой. Он начинается с первого запуска Nmap для обнаружения открытых портов и служб. Затем, основываясь на результатах, возвращаемых Nmap, наш сетевой сканер опрашивает базу данных с известными уязвимостями, чтобы определить, затронуты ли какие-либо проблемы в конкретных версиях служб.Этот метод обнаружения, будучи очень быстрым, часто возвращает ложные срабатывания, поскольку он полагается только на версию, сообщенную службами (которая может быть неточной).

Полная версия сканера сетевых уязвимостей использует OpenVAS в качестве механизма сканирования. OpenVAS — это самый продвинутый сканер уязвимостей с открытым исходным кодом, который может активно обнаруживать тысячи уязвимостей в сетевых службах, таких как SMTP, DNS, VPN, SSH, RDP, VNC, HTTP и многие другие. OpenVAS обнаруживает уязвимости, подключаясь к каждой сетевой службе и отправляя созданные пакеты, чтобы заставить их реагировать определенным образом. В зависимости от ответа сканер сообщает об уязвимости службы.

Мы предварительно настроили и настроили OpenVAS на наших серверах, а также добавили очень простой интерфейс поверх его сложных функций. Движок работает в распределенной среде и может выполнять несколько параллельных сканирований.

10 лучших проверенных сканеров сетевых уязвимостей (бесплатные и платные инструменты)

Каждый день исследователи безопасности и хакеры обнаруживают новые уязвимости, увеличивая десятки тысяч известных дыр в приложениях, сервисах, операционных системах и прошивках.

Вот наш список лучших инструментов для поиска сетевых уязвимостей:Инструменты сканирования уязвимостей предоставляют автоматизированную помощь для отслеживания известных уязвимостей и выявления вашего воздействия на них.

- SolarWinds Network Configuration Manager ВЫБОР РЕДАКТОРА Наш лучший выбор, поскольку это наиболее полный доступный инструмент. NCM имеет расширенные возможности для создания и отслеживания политик конфигурации и связанных с ними проблем.Кроме того, он предлагает сканирование уязвимостей, а также возможность автоматически запускать сценарии исправления и развертывать стандартизированные конфигурации для сотен клиентов.

- CrowdStrike Falcon (БЕСПЛАТНАЯ ПРОБНАЯ ПЕРЕДАЧА) Облачная антивирусная программа нового поколения, которая защищает сети и конечные точки. Включает модуль поиска угроз.

- Сканер уязвимостей злоумышленников (БЕСПЛАТНАЯ пробная версия) Облачная служба сканирования уязвимостей по подписке. Планы предлагают ежемесячное сканирование, сканирование по требованию и тестирование на проникновение человека.

- Syxsense Secure (БЕСПЛАТНАЯ ПРОБНАЯ ПЕРЕДАЧА) Облачная система безопасности конечных точек, которая включает регулярное сканирование уязвимостей и автоматизированные процессы исправления.

- ManageEngine Vulnerability Manager Plus (БЕСПЛАТНАЯ пробная версия) Бесплатная и платная версии для сред Windows и Windows Server включают сканирование уязвимостей и автоматическое устранение последствий.

- ImmuniWeb Интернет-сканер уязвимостей, управляемый искусственным интеллектом, с вариантами от бесплатного до экспертного тестирования пера на людях.

- OpenVAS Открытая система оценки уязвимостей — это бесплатный менеджер уязвимостей для Linux, доступ к которому можно получить в Windows через виртуальную машину.

- Nexpose Community Edition Бесплатный для сканирования до 32 IP-адресов, этот инструмент обнаруживает и регистрирует ваши подключенные к сети устройства, выделяя все известные уязвимости в каждом из них.

- Мониторинг уязвимостей сети Paessler с помощью PRTG Этот инструмент, являющийся частью системы мониторинга ресурсов PRTG, проверяет журналы и отслеживает шаблоны трафика, а также защищает порты и использование ресурсов.Можно бесплатно использовать до 100 датчиков.

- Kaspersky Software Updater Бесплатная утилита для Windows, которая установит доступные обновления для любого вашего программного обеспечения, а не только для продуктов Kaspersky.

Кому нужен сканер сетевых уязвимостей?

Любая сеть, выходящая за пределы самого маленького офиса, имеет слишком большую и сложную поверхность атаки для чисто ручного мониторинга. Даже если вы отвечаете только за несколько хостов и устройств, вам нужна автоматическая помощь, чтобы эффективно и тщательно отслеживать постоянно растущий список известных уязвимостей и гарантировать, что ваша сеть не будет раскрыта.

В настоящее время большинство операционных систем предоставляют автоматические обновления программного обеспечения. Для небольшой организации этого может быть достаточно. Но какую часть установленного у вас программного обеспечения это покрывает? А как насчет неправильно настроенных служб или неавторизованного программного обеспечения, которое появилось в вашей сети?

Поговорка «сначала взломай себя» предполагает, что любой хост или устройство, подключенное к Интернету, должно быть проверено на проникновение, а принцип «глубокой защиты» гласит, что даже «внутренние» хосты и устройства должны регулярно проверяться.

Сканер уязвимостей предоставляет автоматическую помощь в этом. Как и многие инструменты сетевого администрирования, сканер уязвимостей имеет как законное, так и незаконное использование. Он может быть полезен системному администратору, разработчику, исследователю безопасности, тестеру на проникновение или хакеру в черной шляпе. Его можно использовать для оценки уязвимости для защиты вашей сети или для поиска жизнеспособных эксплойтов, позволяющих взломать ее.

Как работает сканирование сетевых уязвимостей?

Программное обеспечениедля сканирования уязвимостей полагается на базу данных известных уязвимостей и автоматизированные тесты для них.Ограниченный сканер будет адресовать только один хост или набор хостов, на которых работает одна платформа операционной системы. Комплексный сканер сканирует широкий спектр устройств и хостов в одной или нескольких сетях, определяя тип устройства и операционную систему, а также выявляя соответствующие уязвимости с меньшей или большей степенью вмешательства.

Сканирование может быть чисто сетевым, проводиться из более широкого Интернета ( внешнее сканирование ) или изнутри вашей локальной интрасети ( внутреннее сканирование ).Это может быть глубокая проверка , которая возможна, когда сканеру предоставлены учетные данные для аутентификации себя как законного пользователя хоста или устройства.

Управление уязвимостями

Сканирование уязвимостей — это только одна часть процесса управления уязвимостями. Как только сканер обнаруживает уязвимость, о ней необходимо сообщить, проверить (является ли это ложным срабатыванием?), Определить приоритеты и классифицировать по риску и влиянию, устранить и контролировать, чтобы предотвратить регресс.

Вашей организации необходим более или менее формальный процесс устранения уязвимостей. Процесс управления уязвимостями включает запланированное сканирование, руководство по приоритизации, управление изменениями для версий программного обеспечения и обеспечение процесса. Большинство сканеров уязвимостей могут быть частью полного решения по управлению уязвимостями, поэтому более крупным организациям необходимо учитывать этот контекст при выборе сканера.

Многие уязвимости можно устранить с помощью исправлений, но не все. Анализ затрат и выгод должен быть частью процесса, потому что не все уязвимости представляют собой угрозу безопасности в каждой среде, и могут быть бизнес-причины, по которым вы не можете установить данное исправление.Таким образом, это полезно, когда руководство по исправлению из инструмента включает альтернативные средства (например, отключение службы или блокировку порта через брандмауэр).

Связанное сообщение: Альтернативы Microsoft Baseline Security Analyzer

Особенности, которые необходимо учитывать

При выборе сканера уязвимостей необходимо оценить множество функций.

- Является ли сканер сетевым, выполняет обнаружение хоста / устройства и целевое профилирование?

- Какой диапазон активов он может сканировать — хосты, сетевые устройства, веб-серверы, среды виртуальных машин, мобильные устройства, базы данных? Соответствует ли это потребностям вашей организации?

- Является ли его база данных уязвимостей всеобъемлющей и подходящей для платформ вашей сети? Получает ли база данных автоматическую регулярную подачу обновлений?

- Является ли сканер точным в вашей среде? Не заваливает ли вас малоинформативными низкоуровневыми результатами? Какова частота ложных срабатываний и ложноотрицательных результатов? (Ложноположительный результат означает потраченные впустую усилия по расследованию, а ложный отрицательный результат означает необнаруженный риск.)

- Является ли сканер надежным и масштабируемым?

- Являются ли тесты сканера излишне навязчивыми? Влияет ли сканирование на хосты / устройства, снижая производительность и потенциально приводя к сбою плохо настроенных устройств?

- Можно ли настроить сканирование по расписанию и автоматические предупреждения?

- Предоставляет ли он стандартные политики (например, для определенных режимов соответствия)? Можете ли вы определить свою собственную политику?

- Легко ли понять результаты сканирования? Вы можете сортировать и фильтровать? Можете ли вы визуализировать тенденции с течением времени? Предоставляет ли он полезные рекомендации по расстановке приоритетов?

- Помогает ли это с восстановлением? Инструкции понятны? Как насчет автоматического исправления с помощью сценариев? Предоставляет ли он услуги автоматического обновления программного обеспечения для установки пакетов обновления и исправлений или интегрируется с ними?

- Какой диапазон готовых отчетов он предоставляет и каково их качество? Предоставляет ли он какие-либо необходимые вам отчеты о соответствии? Можете ли вы легко определить свои собственные форматы отчетов?

Предостережения

Сканер уязвимостей — это только один источник информации и не заменяет наличие квалифицированного персонала.

Как и многие инструменты сетевого администрирования, предназначенные для предприятий, высокопроизводительный сканер уязвимостей имеет тенденцию быть дорогим. Доступны хорошие бесплатные варианты, но многие из них ограничены размером сети, с которой они будут работать, и все влекут за собой расходы на оплату труда персонала, чтобы изучить инструмент, установить и настроить его, а также интерпретировать его результаты. Таким образом, вы должны оценить, может ли оплата за дополнительную автоматизацию и поддержку быть дешевле в долгосрочной перспективе.

Установка сканера может быть сложной, и, скорее всего, сканер сначала потратит несколько часов на загрузку обновлений в свою базу данных уязвимостей и их предварительную обработку.Кроме того, в зависимости от количества хостов и глубины выбранного сканирования данное сканирование может занять несколько часов.

Сканирование сетевых уязвимостей и тестирование на проникновениеТестирование на проникновение — еще один метод проверки безопасности ИТ-системы. Некоторые стандарты безопасности данных, например PCI-DSS, требуют и того, и другого. Определение этих двух концепций часто путается.

Сканирование уязвимостей обычно автоматизировано и ищет в ИТ-системе известные слабые места.Это могут быть лазейки в браузере, которые требуют наличия защитного программного обеспечения для блокирования атак, таких как безфайловые вредоносные программы. Сканирование уязвимостей сети похоже на просмотр контрольного списка уязвимостей и сообщение о том, какие из этих проблем существуют в системе и требуют решения.

Тестирование на проникновение обычно выполняется вручную. Это заставляет техника действовать как хакер и пытаться взломать систему или повредить ее. Путаница между определениями «сканирование уязвимостей» и «тестирование на проникновение» возникает из-за усложнения инструментов тестирования на проникновение.Техническому специалисту, тестирующему систему, необходимы определенные инструменты для проведения пробных атак. Поскольку компании, занимающиеся разработкой программного обеспечения, конкурируют за продажи на прибыльном рынке тестирования на проникновение, они включают все больше и больше средств автоматизации, чтобы привлечь «белых хакеров».

Точно так же разработчики сканеров уязвимостей ищут те же точки входа, которые используют хакеры, и поэтому процедуры в программном обеспечении для обнаружения уязвимостей используют те же методы, что и инструменты тестирования на проникновение.

Стоит изучить инструменты тестирования на проникновение, потому что вам потребуется реализовать эту стратегию безопасности, а также сканирование сетевых уязвимостей.Пен-тестирование на уязвимости веб-сайтов в настоящее время является особенно активно развивающейся областью. Однако имейте в виду, что вам все равно понадобится сканер уязвимостей.

Лучшее программное обеспечение для сканирования уязвимостей сети

При выборе инструментов, которые войдут в этот список, в первую очередь учитывались надежность и репутация поставщика программного обеспечения в отрасли, их способность поддерживать и обновлять свой продукт, уникальные функции, простота настройки и использования, а также возможности масштабирования.

Что следует искать в сканере уязвимостей?

Мы изучили рынок сканеров уязвимостей и проанализировали варианты по следующим критериям:

- Система, которая включает процессы смягчения угроз, а также тестирование уязвимостей

- Приятно иметь связанный диспетчер исправлений для обновления уязвимого программного обеспечения

- Приятно иметь диспетчер конфигурации для защиты устройств от взлома

- Процессы обнаружения 10 основных угроз OWASP

- Полное ведение журнала активности на соответствие стандартам защиты данных

- Бесплатный пробный период для безрисковой оценки

- Инструмент, который тщательно выявляет все уязвимости, потому что полузаполненная очистка не обеспечивает защиты

1.SolarWinds Network Configuration Manager (БЕСПЛАТНАЯ ПРОБНАЯ ИНФОРМАЦИЯ)

SolarWinds Network Configuration Manager ( NCM ) является исключением в нашем списке; он предоставляется бесплатно только на период оценки и покрывает определенный (но важный) набор уязвимостей. NCM обрабатывает как сканирование уязвимостей, так и управление доменом уязвимостей, возникающих из-за маршрутизатора и неправильной конфигурации коммутатора. Основное внимание уделяется исправлению, мониторингу неожиданных изменений и аудиту безопасности соответствия.NCM предоставляется бесплатно только в течение 30-дневной полнофункциональной пробной версии.

NCM сканирует на наличие уязвимостей в конфигурациях устройств на базе Cisco Adaptive Security Appliance (ASA) и межсетевой операционной системы (IOS®).

SolarWinds NCM.Для уязвимостей, вызванных ошибками конфигурации, он предоставляет возможность автоматически запускать сценарии исправления при обнаружении нарушения и автоматически развертывать стандартизированные обновления конфигурации на сотнях устройств.

Основные характеристики:

- Защищает конфигурации устройств

- Откат несанкционированных изменений настройки

- Обнаруживает вредоносную активность

- Стандартизирует настройку сети

- 30-дневная бесплатная пробная версия

Для устранения несанкционированных изменений, включая регрессии, он обеспечивает мониторинг изменений конфигурации и оповещения.Он может постоянно проверять маршрутизаторы и коммутаторы на соответствие. Он выполняет готовые отчеты о соответствии требованиям Национального института стандартов и технологий (NIST®), Федерального закона об управлении информационной безопасностью (FISMA) и Агентства по оборонным информационным системам (DISA®).

Плюсов:

- Поддерживает сканирование уязвимостей и перечисляет действия по устранению проблем

- Может автоматически определять, когда внесены изменения в конфигурацию или являются неправильными на основе установленных вами стандартов.

- Может автоматически отправлять обновления прошивки по расписанию

- Корпоративная отчетность и масштабируемость

- Оповещение является гибким и может быть настроено для уведомления получателей при внесении изменений в конфигурацию.

Минусы:

- Не предназначенный для домашних пользователей, этот инструмент был разработан для бизнес-среды, управляемой сетевыми специалистами.

Для пробной версии легкая установка может установить и использовать SQL Server Express, но база данных ограничена 10 гигабайтами.

ВЫБОР РЕДАКТОРА

SolarWinds NCM более всеобъемлющий, чем другие инструменты в списке. NCM имеет расширенные возможности для создания и отслеживания политик конфигурации и связанных с ними проблем (проблемы, которые чаще всего возникают при изменении конфигурации). Кроме того, он предлагает сканирование уязвимостей, а также возможность автоматически запускать сценарии исправления для проблем конфигурации и развертывать стандартизированные конфигурации для сотен клиентов.Наш выбор, так как это наиболее полный из перечисленных инструментов сетевого сканирования.

Получите 30-дневную бесплатную пробную версию: https://www.solarwinds.com/network-configuration-manager

ОС: Windows Server

2. CrowdStrike Falcon (БЕСПЛАТНАЯ ПРОБНАЯ ИНФОРМАЦИЯ)

CrowdStrike Falcon — это облачная система защиты конечных точек, которая охватывает всю сеть, защищая границы системы, а также проверяя всю активность в сети на предмет подозрительной активности.Платформа Falcon состоит из серии модулей, которые включают в себя поиск угроз и идентификацию вредоносных программ.

Система управления уязвимостями CrowdStrike Falcon называется Falcon Spotlight . Это автономный продукт, который можно интегрировать с другими модулями, приобретаемыми в составе пакета Falcon. Пакеты CrowdStrike Falcon доступны в четырех версиях: Pro, Enterprise, Premium и Complete.

CrowdStrike Falcon Spotlight использует сочетание процессов искусственного интеллекта и базы данных анализа угроз для обнаружения уязвимостей в конечных точках и сетях.База данных аналитики угроз постоянно обновляется и включает информацию о случаях атак, поступающих со всего мира.

В качестве удаленной системы Spotlight требует наличия агента на сайте, чтобы он мог получить полный доступ изнутри сети и сканировать все устройства. Еще одним преимуществом агента является то, что он позволяет системе Spotlight продолжать устранять проблемы уязвимости, даже если соединение с Интернетом потеряно. Это тот же агент, который используется для платформы Falcon, поэтому, если у вас уже есть службы Falcon Platform, у вас не будет никаких дополнительных задач по установке для использования Falcon Spotlight.

Основные характеристики:

- Облачная обработка

- Платформа защиты конечных точек

- База данных аналитики угроз

- AI процедуры

Преимущество облачного местоположения Falcon Spotlight в том, что оно не зависит от места размещения. Он может сканировать конечные точки бизнеса независимо от того, где они находятся, поэтому его можно легко развернуть для операций на нескольких площадках и контролировать центральным администратором.

Falcon Spotlight не выполняет сканирование системы.Он регистрирует устройства, подключенные к сети, а затем сообщает об известных уязвимостях этих конечных точек по мере обнаружения новой информации об этих уязвимостях.

Информация об уязвимостидоступна на панели управления Falcon, доступ к которой осуществляется через любой стандартный браузер. Информация об уязвимостях Spotlight также доступна в виде потока, который с помощью API-интерфейса Falcon можно направить в другие приложения для реагирования на инциденты и снижения угроз.

Плюсов:

- Поддерживает сканирование сетей, а также защиту конечных точек

- Хорошо интегрируется с другими инструментами CrowdStrike

- Использует ИИ для обнаружения активности угроз и оказания помощи системному администратору в устранении проблем

- Предлагает инструмент как облачный сервис, избегая сложных установок

Минусы:

- Можно использовать более длительный пробный период

CrowdStrike предлагает 15-дневную бесплатную пробную версию системы Falcon, чтобы вы могли бесплатно опробовать ее модули.

ТолпаУдар Сокол Начать 15-дневную БЕСПЛАТНУЮ пробную версию

3. Сканер уязвимостей злоумышленников (БЕСПЛАТНЫЙ ПРОБНЫЙ ПЕРИОД)Intruder — это облачный продукт SaaS, который предлагает три уровня услуг по сканированию уязвимостей. Базовый сервис Intruder запускает ежемесячную проверку защищаемой системы на предмет уязвимостей. Intruder постоянно обновляет свою центральную базу данных известных векторов атак всякий раз, когда обнаруживается новый.Эта информация позволяет понять уязвимости системы, которые делают эти атаки возможными.

Уязвимость может быть уязвимостью, которая уже использовалась для других стратегий атаки. В этом случае нарушение безопасности системы уже будет отмечено Intruder, и все его клиенты уже были бы уведомлены об этой проблеме, если бы ежемесячное сканирование выявило ее присутствие.

Если обнаруживается, что новая хакерская стратегия использует новую уязвимость, то эта уязвимость регистрируется в базе правил сканера, и все системы клиентов проходят повторное сканирование.

Типичный отчет об уязвимостях содержит подробный список всех системных функций, а также необходимость усиления защиты этого элемента. Проблемы обычно попадают в категории непропатченных систем, программного обеспечения, которое необходимо обновить, открытых портов, открытых баз данных. Пробелы в безопасности системы управления контентом, использование паролей по умолчанию и слабые места в конфигурации.

Основные характеристики:

- Непрерывное сканирование на наличие слабых мест и отсутствующих исправлений

- Интегрируется с наиболее часто используемыми архитектурами

Сканирование уязвимостей Intruder охватывает все локальные ресурсы на сайте клиента.Более высокие планы также сканируют все облачные сервисы, используемые клиентом. Консоль системы intruder.io, основанная на облаке, доступна из любого места через браузер.

Система Intruder предлагается в трех уровнях плана. Каждый может оплачиваться ежемесячно или ежегодно. Однако весь выбранный период подписки должен быть оплачен авансом. Эти три плана: Essential, Pro и Verified. Помимо экстренного сканирования, которое выполняется при обнаружении новой уязвимости, все планы также включают регулярное плановое ежемесячное сканирование.В плане Pro есть дополнительное средство сканирования по требованию, а в план «Проверено» входят услуги тестеров на проникновение человека.

Плюсов:

- Изящный, очень визуальный с отличным интерфейсом

- Может выполнять автоматическое сканирование уязвимостей по расписанию

- Может сканировать все новые устройства на предмет уязвимостей и рекомендуемых патчей для устаревших машин

- Работает в облаке, нет необходимости в локальном сервере

- Может оценивать уязвимости в веб-приложениях, базах данных и операционных системах

- Трехуровневая система ценообразования делает Intruder доступным для предприятий любого размера.

Минусы:

- Хотя инструмент очень интуитивно понятен, для полного изучения всех функций платформы может потребоваться некоторое время.

Услуга Intruder доступна для 30-дневной бесплатной пробной версии .

Сканер уязвимостей злоумышленников Начать 30-дневную БЕСПЛАТНУЮ пробную версию

4. Syxsense Secure (БЕСПЛАТНАЯ пробная версия)Syxsense Secure — это облачная система безопасности конечных точек, в основе которой лежит служба сканирования уязвимостей. Система Syxsense имеет ряд функций автоматизации, которые помогут вам в управлении вашей сетью и конечными точками, так что это не просто сканер безопасности. В начале своего обслуживания пакет сканирует вашу сеть, чтобы найти все конечные точки, включая устройства IoT.Syxsense создает инвентаризацию активов на основе этой информации, а также составляет карту топологии сети .

После регистрации всех конечных точек можно начинать службу защиты. Процесс обнаружения сети выполняется постоянно, поэтому любые изменения в инвентаризации активов автоматически регистрируются, а карта сети также мгновенно перерисовывается.

Сканирование уязвимостей запускает действий по исправлению с сопутствующим диспетчером исправлений, обеспечивающим большую часть исправлений, необходимых для обеспечения безопасности всех конечных точек.Для всех зарегистрированных устройств требуется установленный агент Syxsense, но контроллер Syxsense в облаке управляет установкой этих программ.

Консоль собирает всю статистику, идентифицированную для каждого устройства, делая системную информацию доступной для каждого устройства, для каждого типа устройства и в целом для всей сети. Служба безопасности может управлять компьютерами под управлением Windows , macOS и Linux .

Функции службы защиты включают возможность удаленного доступа к каждому устройству, а также утилиту Wake-on-LAN .Однако большинство действий, выполняемых с помощью Syxsense, выполняются автоматически. Примером автоматизации этого процесса является связь между сканированием уязвимостей и управлением исправлениями.

Основные характеристики:

- Инвентаризация активов в реальном времени

- Автоматическое устранение угроз

Syxsense Secure обеспечивает комплексные процедуры регистрации, что делает его отличным помощником для предприятий, которым необходимо подтвердить соответствие SOX , PCI DSS или HIPAA .Журналы аудита хранятся на серверах Syxsense, и каждой учетной записи выделяется 100 ГБ из облачного хранилища .

Система Syxsense Secure способна поддерживать ряд стратегий, позволяя помещать обнаруженное программное обеспечение в карантин и идентифицировать его с помощью системных предупреждений . Устранение угроз может быть полностью автоматизировано или сведено к списку угроз для расследования вручную.

Плюсов:

- Поддерживает автоматическое исправление с помощью автоматизированных сценариев

- Может быть установлен в Windows, Linux или Mac

- Предлагает автоматическое обнаружение новых сетевых устройств для упрощения управления запасами Панель инструментов

- интуитивно понятна и проста в управлении устройствами в

- Облегченный облачный сканер уязвимостей

Минусы:

- Можно использовать более длительный пробный период

Как облачная система Syxsense Secure может защищать активы где угодно — их не нужно собирать вместе на одном сайте.Стоимость услуги составляет по подписке с самым дешевым пакетом, охватывающим 10 устройств, за 960 долларов в год. Syxsense предлагает 14-дневную бесплатную пробную версию Syxsense Secure.

Syxsense Secure Начать 14-дневную БЕСПЛАТНУЮ пробную версию

5. ManageEngine Vulnerability Manager Plus (БЕСПЛАТНЫЙ ПРОБНЫЙ ПЕРИОД)

ManageEngine производит широкий спектр инструментов управления ИТ-инфраструктурой, а Vulnerability Manager Plus является конкурентом компании на рынке защиты систем.Полный список возможностей этого инструмента доступен только в платной версии утилиты, которая предназначена для больших локальных сетей и многосайтовых сетей. Бесплатная версия подходит для малых и средних предприятий и защищает до 25 устройств.

В бесплатной версии вы можете выполнять сканирование уязвимостей сети по запросу и по расписанию, которое позволит выявить проблемы в вашей внутренней сети. Передовая технология, используемая в сканере, позволяет обнаруживать аномальное поведение.Эта стратегия более эффективна при выявлении уязвимостей нулевого дня, чем традиционные системы обнаружения угроз на основе правил, основанные на базе данных. Вы также получаете действия по снижению угроз, встроенные в бесплатную версию Vulnerability Manager Plus.

Угрозы системы и безопасности могут заключаться в слабой безопасности конфигурации или устаревшем программном обеспечении. Vulnerability Manager Plus включает в себя функции Configuration Management и Patch Management , которые устраняют эти недостатки.Сканирование уязвимостей выявит неправильно настроенные устройства и позволит вам развернуть стандартные политики конфигурации. Сканирование также проверяет версии программного обеспечения и позволяет автоматизировать установку исправлений. Вы можете выбрать, какие исправления развертывать, что позволяет пропускать версии в тех случаях, когда важные настройки могут быть потеряны из-за автоматических обновлений программного обеспечения. Эти возможности настройки и мониторинга программного обеспечения распространяются на веб-серверы и брандмауэры.

Сканер определит опасное программное обеспечение, установленное на вашем оборудовании, и автоматически удалит несанкционированные или несанкционированные установки.

Системные администраторы получают специальные инструменты на панели управления, которые позволяют им расширять базовые возможности диспетчера уязвимостей. Это распространяется на интеграцию аутентификации Active Directory. Утилиты, доступные на панели управления, можно настроить в соответствии с ролью администратора, что позволяет руководителям групп ограничивать функции, доступные отдельным техническим специалистам.

Основные характеристики:

- Диспетчер конфигурации и диспетчер исправлений

- Доступна бесплатная версия

Мощные действия, доступные через приборную панель, включают функции Wake-on-LAN и выключения, которые можно настроить как автоматические процессы смягчения или управлять вручную.Управленческие отчеты и записи системного аудита включены в пакет Vulnerability Manager Plus.

Плюсов:

- Отлично подходит для упреждающего сканирования и документирования

- Надежная отчетность может помочь выявить улучшения после исправления

- Создан для масштабирования, может поддерживать большие сети

- Flexible — может работать в Windows, Linux и Mac

- Внутренняя информация об угрозах постоянно обновляется с учетом последних угроз и уязвимостей

- Поддерживает бесплатную версию, отлично подходит для небольших сетей

Минусы:

- Экосистема ManageEngine очень детализирована, поэтому требуется время, чтобы изучить все ее функции

Бесплатная версия пакета включает почти все возможности двух платных версий, которые называются редакциями Professional и Enterprise.Вы можете получить 30-дневную бесплатную пробную версию любой из двух платных версий, если инвентарь вашего устройства слишком велик для использования бесплатной версии.

ManageEngine Vulnerability Manager Plus Скачать 30-дневную БЕСПЛАТНУЮ пробную версию

6. Мониторинг уязвимостей сети Paessler с помощью PRTG

Продукт Paessler для системного мониторинга называется PRTG. Это единый инструмент мониторинга инфраструктуры, охватывающий сети, серверы и приложения.PRTG — это набор инструментов, каждая из которых называется «датчиком». В пакете есть несколько датчиков, которые защищают ваш бизнес от сетевых атак.

Основные характеристики:

- Аппарат инвентаризационный автоматический

- Постоянные проверки изменений оборудования

Любая оценка безопасности должна начинаться с проверки всей вашей существующей инфраструктуры. PRTG обнаруживает и отслеживает все ваши сетевые устройства на предмет изменений статуса и условий оповещения.Мониторинг сетевого трафика, предоставляемый PRTG, также может выявить необычные действия, которые могут указывать на вторжение.

Датчик перехвата пакетов может использоваться для глубокой проверки пакетов, предоставляя вам данные об активности протокола в вашем трафике. Это может быть идентифицировано по номеру порта или источнику или назначению трафика, среди других идентификаторов.

Экран вывода датчика анализатора пакетов PRTG.Модуль Syslog Receiver в Paessler PRTG обеспечит дополнительные функции сканирования безопасности для стратегии защиты вашей системы.Сетевые атаки оставляют бумажный след, и сбор сообщений системного журнала и журнала событий Windows является первым шагом в вашей стратегии сканирования уязвимостей.

Экран приемника системного журнала PRTGPRTG — это чистая система мониторинга, поэтому она не включает никаких активных функций управления и разрешения проблем, таких как управление исправлениями или управление конфигурацией. Тем не менее, он включает некоторые дополнительные функции оценки безопасности, такие как утилита сканирования и мониторинга портов.

Экран монитора порта PRTGЛюбой фактор, отслеживаемый PRTG, может использоваться в качестве источника для системы оповещения инструмента.В настраиваемые предупреждения могут быть включены такие факторы, как объем сообщений журнала, серьезность сообщения журнала, данные ловушек SNMP и активность порта.

Предупреждения, отображаемые на экране «Состояние датчика» PRTGPaessler устанавливает диапазоны зарядки для PRTG, основанные на количестве активированных датчиков. Каждому клиенту доставляется полная система PRTG, но все ее датчики неактивны. Вы настраиваете свою реализацию, активируя желаемые датчики.

Плюсов:

- Отлично подходит для организаций, которым нужна наиболее целостная форма мониторинга сети, приложений, серверов и уязвимостей

- Может обнаруживать необычную активность и заранее предупреждать

- Масштабируемая цена в зависимости от количества датчиков

- Хороший вариант для сети любого размера

- Бесплатная версия поддерживает 100 датчиков

Минусы:

- Очень подробная платформа — может потребоваться время, чтобы полностью изучить все доступные функции и опции

Вы можете использовать PRTG бесплатно постоянно, если вы активируете не более 100 датчиков.Вы можете получить 30-дневную бесплатную пробную версию PRTG с неограниченным количеством датчиков, чтобы лично проверить его функции защиты сети. Вы получаете полную поддержку пользователей, обновления системы и исправления безопасности даже во время бесплатного пробного периода.

Мониторинг уязвимостей сети Paessler с помощью PRTG Скачать 30-дневную БЕСПЛАТНУЮ пробную версию

Связанное сообщение: Лучшие альтернативы Microsoft Baseline Security Analyzer

7.ImmuniWeb

High-Tech Bridge предлагает ряд услуг по сканированию сетевых уязвимостей под брендом ImmuniWeb . Это очень сложная система на основе искусственного интеллекта, которую можно использовать в качестве разовой услуги или заключить договор об уровне обслуживания для непрерывного мониторинга, консультаций и советов.

ImmuniWeb специализируется на сканировании уязвимостей и тестировании на перо . Компания не делает ничего другого, но предоставляет широкий спектр возможностей для этой единственной задачи по проверке ошибок и лазеек в системах компаний, которые могли бы позволить хакерам проникнуть внутрь.Автоматизированная система ориентирована на уязвимости в веб-серверах.

Основные характеристики:

- На базе AI

- Сканирование уязвимостей и тестирование пером

- Community Edition можно использовать бесплатно

Список продуктов ImmuniWeb варьируется от , бесплатного Community Edition , с использованием автоматизированного сканера уязвимостей на основе искусственного интеллекта, до услуг группы человеческих пентестеров. Уровень предоставляемых вами услуг зависит от того, сколько вы готовы заплатить.

Версия для сообщества ImmuniWeb — это самый низкий уровень обслуживания, доступный этой компанией, но он по-прежнему довольно хорош и способствует соблюдению GDPR и PCI DSS .

Основной продукт ImmuniWeb для сканирования уязвимостей называется ImmuniWeb Discovery . Это программное обеспечение на основе искусственного интеллекта, которое обеспечивает автоматическое сканирование вашей системы с точки зрения постороннего человека. Он будет искать в вашей сети все возможные способы проникновения хакера.В отличие от системы, которая просто проверяет наличие списка известных эксплойтов, ImuniWeb Discovery применяет методы машинного обучения для проверки любых обнаруженных слабых мест, и это снижает количество ложных срабатываний.

Ключевое различие между сканированием уязвимостей и тестированием на проникновение состоит в том, что сканирование уязвимостей выполняется автоматически программным обеспечением, а тестирование на наличие уязвимостей — это человеческая деятельность. Все остальные службы безопасности ImmuniWeb относятся к категории тестов на проникновение.Они называются ImmuniWeb On-Demand , ImmuniWeb MobileSuite и ImmuniWeb Continuous .

Плюсов:

- Предлагает тестирование на проникновение и уязвимости в качестве готовой услуги — хорошо для компаний, которым требуется что-то более безопасное.

- Отчеты и информационные панели просты в навигации и хорошо используют цвета для выделения важных показателей

- Использует ИИ для сканирования и обнаружения угроз

- Предлагает бесплатную версию, подходящую для малого бизнеса

Минусы:

- Можно использовать лучшую многоязычную поддержку

- Дороже некоторых технических вариантов

Вы можете получить демоверсию ImmuniWeb Discovery или опробовать Community Edition на веб-сайте ImmuniWeb.

8. OpenVAS

Открытая система оценки уязвимостей , OpenVAS — это комплексный инструмент сканирования уязвимостей с открытым исходным кодом и система управления уязвимостями. Это бесплатное программное обеспечение, а его компоненты являются бесплатными программами, большая часть которых распространяется под лицензией GNU GPL. Он был создан на базе известного (и дорогостоящего) сканера уязвимостей Nessus, когда Nessus стал проприетарным продуктом. OpenVAS также является частью платного решения Greenbone Network по управлению уязвимостями.

Панель управления веб-графическим интерфейсом OpenVAS.Основные характеристики:

- База данных уязвимостей из сообщества

- Открытый исходный код

OpenVAS использует автоматически обновляемый канал сообщества тестов сетевых уязвимостей (NVT), количество которых превышает 50 000 и продолжает расти. Доступный по цене продукт Greenbone представляет собой альтернативный коммерческий поток тестов на уязвимости, который обновляется более регулярно и имеет гарантии обслуживания, а также поддержку.

OpenVAS доступен в виде пакетов в нескольких дистрибутивах Linux, в форме исходного кода и в виде виртуального устройства, которое можно загрузить в виртуальную машину в Windows.Он также является частью Kali Linux.

OpenVAS имеет графический веб-интерфейс, помощник по безопасности Greenbone, графический интерфейс на основе Qt, рабочий стол Greenbone Security и интерфейс командной строки.

После входа в систему в графическом веб-интерфейсе вы можете запустить первое сканирование через пункт меню «Сканирование»: Сканирование> Задачи . затем на странице Tasks используйте кнопку Task Wizard в верхнем левом углу.

Мастер задач OpenVAS.Когда вы запускаете задачу сканирования, на странице Сканирование> Результаты перечислены найденные уязвимости.

Страница результатов OpenVAS содержит сводку обнаруженных уязвимостей.Вы можете перейти к конкретной уязвимости, чтобы получить объяснение и помощь по исправлению.

Подробная информация о конкретной уязвимости.Отчеты можно экспортировать в различных форматах, а отчеты об изменениях могут быть созданы для анализа тенденций.

Отчеты OpenVAS.Плюсов:

- Инструмент с полностью открытым исходным кодом

- Большое преданное сообщество

- Бесплатное использование

Минусы:

- Нет платной поддержки

- Интерфейс скудный и не хватает функций качества жизни

- Предприятия, вероятно, сочтут кривую обучения разочарованием

Альтернативные варианты для OpenVAS

Установка и использование OpenVAS требует значительного обучения.Хотя OpenVAS и бесплатен, это не просто сканер уязвимостей, а полноценная бесплатная платформа для управления уязвимостями с открытым исходным кодом. Крутая кривая обучения — одна из основных причин, по которой многие сетевые администраторы ищут альтернативы OpenVAS , особенно те, которые предпочитают менее практический подход, но при этом требуют надежности компетентного инструмента. Вот почему OpenVAS занимает третье место в нашем списке после предложений SolarWinds и Paessler.

9. Nexpose Community Edition

Nexpose Community Edition — это комплексный сканер уязвимостей от Rapid7, владельцев инфраструктуры эксплойтов Metasploit.Бесплатная версия Nexpose ограничена 32 IP-адресами одновременно, и вы должны повторно подать заявку через год.

Nexpose работает на устройствах Windows, Linux и VM. Он сканирует сети, операционные системы, веб-приложения, базы данных и виртуальные среды. Nexpose можно использовать в сочетании с недорогой системой управления уязвимостями InsightVM Rapid7, чтобы получить комплексное решение для управления жизненным циклом уязвимостей.

Основные характеристики:

- Сканирует до 32 IP-адресов

- Автообнаружение устройства

- Бесплатное использование

Community Edition включает пробную версию веб-консоли Rapid7.Онлайн-справка, стоящая за знаком «?» Значок, это ваш самый полезный актив при начале работы.

В графическом веб-интерфейсе вы определяете один или несколько «сайтов» — представляющих интерес сетей — например, путем предоставления диапазона адресов CIDR. Затем вы можете выбрать один из нескольких предопределенных шаблонов сканирования.

В веб-интерфейсе Nexpose есть несколько предопределенных шаблонов сканирования.A Discovery Scan идентифицирует все устройства и хосты в указанном вами диапазоне адресов.

Nexpose Discovery Scan находит активы в сети.После этого запуск расширенного журналирования Full audit без Web Spider дает вам хорошее первоначальное представление об уязвимостях на вашем сайте.

Анализ найденных уязвимостей.Вы можете развернуть, чтобы найти подробную информацию об уязвимостях.

Детализация уязвимости.Вы можете посмотреть статус уязвимостей конкретного хоста или устройства. Каждая уязвимость включает руководство по исправлению.

Руководство по исправлению.Веб-консоль предоставляет несколько предопределенных отчетов.

В отчете Nexpose анализируются найденные уязвимости.Плюсов:

- Бесплатная версия может поддерживать малый бизнес и домашние локальные сети

- Предлагает хорошее сочетание технических возможностей и простоты использования

- Хорошо интегрируется в структуру Metasploit для более продвинутого тестирования.

Минусы:

- Обновления могут вызывать зависания

- Возможности фильтрации могут быть улучшены, в частности больше параметров

Вы также можете настроить сканирование по расписанию, включить политики соответствия и отслеживать историю подверженности сайта уязвимостям.

10. Kaspersky Software Updater

.Одним из серьезных недостатков безопасности вашей сети является состояние подключенных к ней компьютеров. Компании, занимающиеся разработкой программного обеспечения, постоянно ищут недостатки в безопасности в своих продуктах и выпускают обновления, которые должны быть установлены существующими клиентами, чтобы закрыть любые лазейки в безопасности.

Эти недостатки не являются результатом небрежности при первоначальном написании программного обеспечения. Они возникают из-за того, что хакеры постоянно ищут новые способы использования функций программного обеспечения для взлома системы безопасности.

Отслеживание наличия новых обновлений может занять много времени, поэтому программа, которая сканирует ваш компьютер и ведет список доступных обновлений, сэкономит вам много времени.

Основные характеристики:

- Автоматическое обновление программного обеспечения

- Обложки ПО от всех производителей

- Бесплатное использование

«Лаборатория Касперского» — ведущий производитель антивирусов, она сделала бесплатное средство обновления программного обеспечения доступным для пользователей Windows. Этот инструмент не просто отслеживает продукты «Лаборатории Касперского», он относится к большой библиотеке уведомлений об обновлениях, хранящейся в «Лаборатории Касперского».

После того, как вы скачаете бесплатную утилиту с сайта Касперского, утилита установится сама. В процессе установки также создается ярлык на рабочем столе.

Когда вы открываете инструмент, все, что вам нужно сделать, это нажать кнопку на экране приветствия.

Начальный экран Software UpdaterПеред сканированием вашего компьютера инструмент проверяет сервер Kaspersky, чтобы получить последний список доступных обновлений. Если после завершения сканирования все в порядке, вы получите сообщение об отсутствии доступных обновлений.Если обнаружено устаревшее программное обеспечение, средство обновления программного обеспечения отобразит их на экране результатов, аналогичном показанному ниже.

Список доступных обновленийПлюсов:

- Помогает остановить уязвимости, гарантируя, что на машинах и устройствах установлена последняя версия микропрограммного обеспечения и установлены последние обновления.

- Очень проста в использовании и внедрении

- Может автоматически сканировать и находить устаревшие приложения

Минусы:

- Отсутствуют расширенные функции, такие как мониторинг поведения или управление конфигурацией.

- Не идеален для больших сетей, которым требуется комплексное решение для обеспечения безопасности.

У вас есть выбор, какое программное обеспечение вы хотите обновить, или вы можете выбрать обновление всех перечисленных приложений.Что бы вы ни выбрали, инструмент обновит программное обеспечение без какого-либо дополнительного вмешательства с вашей стороны.

Еще 3 сканера сетевых уязвимостей

Если восемь лучших сетевых сканеров в нашем списке не совсем соответствуют вашим потребностям, вы можете рассмотреть одну из этих альтернатив, которые «кипятятся» от лидеров.

Tripwire Enterprise

Пакет Tripwire Enterprise для проверки уязвимостей сети платный, но вы можете попробовать его в демоверсии. Однако вы можете получить его бесплатно.Эта служба не только сканирует вашу сеть на предмет аномалий по запросу, но и работает в режиме реального времени, предупреждая вас о любых изменениях конфигурации или данных в вашей сети и обеспечивая контроль изменений.

Плюсов:

- Поддерживает мониторинг в реальном времени

- Может сканировать уязвимости, а также обнаруживать и предупреждать об изменениях конфигурации

- Лучше подходит для больших сетей

Минусы:

- Нет бесплатной версии, только бесплатная демо

- Интерфейс можно улучшить

Qualys FreeScan

Qualys FreeScan — это онлайн-сервис, который проверяет сервер или сеть на наличие уязвимостей.Он определит ваше серверное программное обеспечение и проверит, что на нем установлены последние исправления. Сканирование также будет искать заражение или действия злоумышленников. Эта услуга не бесплатна вечно, после 10 сканирований нужно платить.

Плюсов:

- Поддерживает непрерывный мониторинг и поиск уязвимостей

- Lightweight — работает как онлайн-сервис

- Отличный пользовательский интерфейс

Минусы:

- Только бесплатно до 10 сканирований

- Не лучший вариант для небольших сетей

Нетспаркер

Netsparker доступен как локальное приложение или как облачная служба.Это дорогостоящий вариант, поэтому он не фигурирует в основном списке данного руководства. Сканер уязвимостей нацелен на веб-серверы и проверяет действия всех приложений, которые работают для поддержки веб-предприятия.

Плюсов:

- Может быть установлен как локально, так и в облаке для дополнительной гибкости

- Специально для мониторинга веб-серверов — хороший вариант для компаний, у которых много онлайн-приложений.

Минусы:

- Дороже большинства других решений

- Предназначен для обслуживания крупных предприятий, не идеален для сетей малого и среднего размера.

Заключение

Сканирование уязвимостей — и, по сути, управление уязвимостями — это один из аспектов защиты вашей сети.Сканеры могут обнаруживать только те уязвимости, для которых уже реализованы тесты. Вам также необходимо развить представление о нормальном поведении вашей сети с помощью инструментов мониторинга и анализа пропускной способности, в частности инструментов, которые позволяют указывать автоматические предупреждения. Когда вы обнаруживаете аномалию и должны исследовать ее, анализаторы сети и анализаторы пакетов являются ключевыми инструментами. И есть много других инструментов безопасности для сетевого администратора.

Программное обеспечение для сканирования уязвимостей необходимо для защиты вашей сети.Есть несколько бесплатных опций; правильный выбор для вашей организации зависит от ваших потребностей, финансирования и опыта — или желания учиться.

Релевантно: Лучшие альтернативы Angry IP Scanner

Часто задаваемые вопросы об уязвимостях сети

Что такое инструменты оценки уязвимости сети?

Инструмент оценки уязвимости сети проверяет всю бизнес-систему на наличие известных слабых мест. Эти уязвимости представляют собой программные причуды, слабые места конфигурации оборудования или комбинации допустимых процессов, которые могут помочь хакеру или злоумышленнику в организации.В основе системы оценки уязвимостей лежит контрольный список уязвимостей, обнаруженных производителем инструмента оценки. База данных уязвимостей требует частого обновления.

Что такое распространенный механизм сканирования уязвимостей с открытым исходным кодом?

OpenVas, вероятно, является наиболее широко используемой системой сканирования уязвимостей с открытым исходным кодом. Одна из проблем движков сканирования с открытым исходным кодом заключается в том, что знание того, как работает сканер уязвимостей, дает хакерам возможность планировать атаки, которые не будут обнаружены.Большинство ведущих сканеров уязвимостей являются проприетарными и имеют частный исходный код и процедуры.

Какой инструмент безопасности вы бы использовали для сканирования хоста на предмет уязвимостей HTTP?

HTTP-уязвимости являются частью «уязвимостей веб-сайтов». Эта проблема касается как веб-сайтов, которыми управляют ваши предприятия, так и веб-сайтов, к которым имеют доступ пользователи в вашей сети. Из инструментов безопасности в этом руководстве OpenVAS, Nexpose, Netsparker имеют лучшие проверки на уязвимости HTTP.

Как часто следует запускать сканирование уязвимостей?