Сканер портов для Linux: Помимо Nmap для администраторов

Многие эксперты и администраторы по безопасности используют такие инструменты, как сканер портов nmap. Этот инструмент — один из самых используемых и один из самых мощных. Однако, чтобы иметь возможность анализировать порты и сервисы, есть больше инструментов. Если вы подумываете о смене своей «атмосферы» и хотите попробовать другой проект, то эта статья вам понравится.

Очевидно, эти инструменты работают в вашем дистрибутиве Linux. Очень практичные проекты, позволяющие проводить аудит своих сетей, обнаруживать прослушиваемые службы и порты и т. Д. Для этого я рекомендую вам взглянуть на эти альтернативы:

Индекс

- 1 Nmap

- 2 Angry IP Scanner

- 3 Песочная карта

- 4 Единорогскан

- 5 Netcat (NC)

- 6 Зевс сканер

- 7 Хранилище

Nmap

Как я уже упоминал ранее, это инструмент, который используется в первую очередь, когда речь идет о сканере портов. Его название происходит от Network Mapper, и в этом нет ничего нового, он использовался десятилетиями. С его помощью вы можете выполнять множество анализов для обнаружения открытых портов, служб, версий, операционных систем и т. Д.

Его название происходит от Network Mapper, и в этом нет ничего нового, он использовался десятилетиями. С его помощью вы можете выполнять множество анализов для обнаружения открытых портов, служб, версий, операционных систем и т. Д.

птар

Angry IP Scanner

Это еще одна программа, которая действует как легкий и мощный сканер портов для Linux. Кроме того, он имеет букву G

Angry IP Scanner

Песочная карта

Песочная карта это сканер портов с открытым исходным кодом, созданный на основе ядра nmap. Какой-то nmap на стероидах, который был усилен, чтобы оставаться быстрым, и добавляет некоторые интересные функции. Кроме того, он поставляется с более чем 30 модулями и 400 профилями сканирования. И, конечно же, он также принимает сеть TOR и прокси-цепи.

Кроме того, он поставляется с более чем 30 модулями и 400 профилями сканирования. И, конечно же, он также принимает сеть TOR и прокси-цепи.

Песочная карта

Единорогскан

Еще один из тех мощных сканеров портов для сбор информации это Unicornscan. У него есть активное сообщество, к которому можно обратиться за поддержкой, и он использует асинхронный рабочий процесс для сканирования портов. Он также поддерживает фильтрацию PCAP, настраиваемые модули и т. Д.

Единорогскан

Netcat (NC)

Еще одно давнее знакомство для многих. Мощный инструмент сетевого анализа со встроенным сканером портов. Обычно это интересно даже для отладка сетей и долгое время использовался в средах Unix.

Netcat

Зевс сканер

Другой альтернативой nmap является сканер портов Zeus Scanner. А расширенный вариант с функциями поиска whois, оценкой уязвимостей, мощным механизмом сканирования и другими функциями, включая Google dorks, идентификацию брандмауэра, обход запрета IP-адресов и т. д.

д.

Зевс сканер

Хранилище

Наконец, еще один интересный проект, о котором вам следует знать, — это другой инструмент для пентестинга с возможностью сканирования портов. Это может быть хороший инструмент для получения информации, фаззинга, сканирования и т. Д. Он основан на Python и имеет несколько методов анализа (ACK, XMAX,…), позволяет сканировать ОС, SSL и т. Д.

Хранилище

Содержание статьи соответствует нашим принципам редакционная этика. Чтобы сообщить об ошибке, нажмите здесь.

Вы можете быть заинтересованы

Сканирование портов

FyodorАлексей Волков

ВведениеСканирование как метод вскрытия каналов передачи данных существует уже достаточно долгое время. Идея заключается в том, чтобы исследовать как можно больше каналов и отслеживать те из них, которые находятся в состоянии ожидания соединения и являются полезными для исследующего.

Сам по себе термин «сканирование» появился

в процессе слияния компьютеров с телефонными системами. В результате была

сформирована глобальная сеть телефонных коммуникаций, доступ в которую

можно получить, всего лишь набрав номер на телефонном аппарате. С одного

телефона доступны миллионы абонентов телефонной сети, однако полезными

могут оказаться лишь сотни, а то и десятки абонентов, к телефонам которых

подключен модем.

В результате была

сформирована глобальная сеть телефонных коммуникаций, доступ в которую

можно получить, всего лишь набрав номер на телефонном аппарате. С одного

телефона доступны миллионы абонентов телефонной сети, однако полезными

могут оказаться лишь сотни, а то и десятки абонентов, к телефонам которых

подключен модем.

Логически верным подходом для поиска телефонных номеров таких абонентов является «атака в лоб» — перебор всех возможных номеров АТС и поиск тона несущей частоты, генерируемого модемом на другом конце линии. Так возникло направление, называемое wardialing. Появилась масса программ типа ToneLoc, предназначенных для исследования большого объема телефонных номеров на наличие абонентов, к телефонам которых подключен модем..

Основная идея проста. Если, набрав номер,

модем установил соединение (т.е. на другом конце линии также находится

модем), набранный номер запоминается. В противном случае модем «вешает

трубку», набирает следующий номер и вновь пробует установить соединение.

Wardialing является весьма эффективным методом для поиска входов в различные сети по коммутируемой телефонной линии. С другой стороны, огромное число компьютеров объединены в сеть с помощью специального оборудования (сетевых адаптеров, кабельных модемов) и выделенных линий и не используют коммутируемые линии АТС. В этом случае программы типа ToneLoc оказываются бесполезными, поскольку определить нужно не телефонный номер, а номер порта сервера, ожидающего запрос на соединение.

Термин «порт» является абстрактным понятием,

используемым для упрощенного описания механизма установления соединения

между хостами, и представляет собой потенциальный канал передачи данных.

Использование механизма портов существенно облегчает процесс установления

соединения и обмена информацией между сервером и хостом. Кроме того, имеется

возможность исследования сетевого окружения сервера методом опроса его

портов (т.н. «сканирование» портов). На все возможные номера портов (1-65535)

сервера посылается «лавина» пакетов, и по тому, от каких портов будут (или

не будут) получены ответы, определяются открытые порты и службы, работающие

на исследуемом сервере.

Техника сканирования портов

Было разработано огромное количество различных методов для поиска протоколов и портов, которые «прослушивает» удаленная машина. Все методы имеют определенные преимущества и недостатки. Ниже рассмотрены наиболее часто используемые из них.

Сканирование сервера с использованием ICMP-эха

Перед непосредственным сканированием портов удаленного хоста необходимо выяснить, какие хосты в сети являются функционирующими, и определить их адреса. Особенно это важно при сканировании группы хостов либо при сканировании определенного сегмента сети.

Данный метод работает аналогично команде ping. В качестве запроса хост отправляет серверу ICMP-сообщение и ожидает получения ответа, также представляющего собой ICMP-сообщение (т.н. ICMP-эхо). Варьируя время ожидания ответа на ping-запрос, можно сканировать большие сети.

Сканирование TCP-портов функцией connect()

Данный метод является основным для сканирования

портов по протоколу TCP. Функция connect()

позволяет хосту соединиться с любым портом сервера. Если порт, указанный

в качестве параметра функции, прослушивается сервером (т.е. порт открыт

для соединения), то результатом выполнения функции будет установление соединения

с сервером по указанному порту. В противном случае, если соединение не

установлено, то порт с указанным номером является закрытым.

Функция connect()

позволяет хосту соединиться с любым портом сервера. Если порт, указанный

в качестве параметра функции, прослушивается сервером (т.е. порт открыт

для соединения), то результатом выполнения функции будет установление соединения

с сервером по указанному порту. В противном случае, если соединение не

установлено, то порт с указанным номером является закрытым.

Этот метод обладает одним серьезным преимуществом: его может применить любой пользователь, не обладающий никакими привилегиями на хосте. Другое преимущество — скорость исследования. Последовательный перебор портов путем вызова функции connect() для очередного номера порта, определение его состояния и закрытие соединения — достаточно долгий процесс. Однако его можно ускорить, применив метод «параллельного просмотра» с использованием неблокированного соединения (non-blocked socket). Такой метод позволяет определить состояние практически всех портов сервера одновременно.

Большим недостатком данного метода является

возможность обнаружения и фильтрации такого рода сканирования, причем сделать

это достаточно легко. Log-файл сканируемого сервера укажет службам, отвечающим

за внешние подключения, на наличие многочисленных попыток подключения с

одного адреса и ошибок установления соединения (поскольку хост исследующего

после соединения с сервером сразу обрывает его), а те, в свою очередь,

немедленно заблокируют доступ к серверу для хоста с данным адресом.

Log-файл сканируемого сервера укажет службам, отвечающим

за внешние подключения, на наличие многочисленных попыток подключения с

одного адреса и ошибок установления соединения (поскольку хост исследующего

после соединения с сервером сразу обрывает его), а те, в свою очередь,

немедленно заблокируют доступ к серверу для хоста с данным адресом.

Сканирование TCP-портов флагом SYN

Данный метод известен еще как «сканирование с установлением наполовину открытого соединения» (half-open scanning), поскольку установление полного TCP-соединения не производится. Вместо этого хост отправляет на определенный порт сервера SYN-пакет, как бы намереваясь создать соединение, и ожидает ответ. Наличие в ответе флагов SYN|ACK означает, что порт открыт и прослушивается сервером. Получение в ответ TCP-пакета с флагом RST означает, что порт закрыт и не прослушивается.

В случае приема SYN|ACK-пакета хост немедленно

отправляет RST-пакет для сброса устанавливаемого сервером соединения. преимущество

данного метода прежде всего заключается в том, что лишь немногие серверы

способны зарегистрировать такого рода сканирование. К сожалению, пользователь,

должен обладать статусом Root на хосте, с которого производится сканирование.

Если статус будет ниже Root, то пользователь попросту не сможет программно

сформировать одиночный SYN-пакет.

преимущество

данного метода прежде всего заключается в том, что лишь немногие серверы

способны зарегистрировать такого рода сканирование. К сожалению, пользователь,

должен обладать статусом Root на хосте, с которого производится сканирование.

Если статус будет ниже Root, то пользователь попросту не сможет программно

сформировать одиночный SYN-пакет.

Сканирование TCP-портов флагом FIN

Как уже говорилось, лишь немногие серверы способны отследить попытку SYN-сканирования их портов. Так, некоторые файрволлы и пакетные фильтры «ожидают» поддельные SYN-пакеты на закрытые порты защищаемого ими сервера, и специальное программное обеспечение типа synlogger или courtney распознает попытку SYN-сканирования. Если сервер «рвет» соединение после опроса нескольких портов, используется FIN-сканирование.

FIN-пакеты способны обойти эти средства

защиты. Идея заключается в том, что, согласно RFC 793, на прибывший FIN-пакет

на закрытый порт сервер должен ответить RST-пакетом. FIN-пакеты

на открытые порты игнорируются сервером. Однако не все ОС придерживаются

этой рекомендации. Так, ОС Windows 95/98/NT, по всей видимости, имеют иммунитет

к такому сканированию, однако большинство ОС являются восприимчивыми. Таким

образом, совместно используя SYN и FIN-сканирование можно с успехом обойти

средства защиты сервера и просканировать его порты.

FIN-пакеты

на открытые порты игнорируются сервером. Однако не все ОС придерживаются

этой рекомендации. Так, ОС Windows 95/98/NT, по всей видимости, имеют иммунитет

к такому сканированию, однако большинство ОС являются восприимчивыми. Таким

образом, совместно используя SYN и FIN-сканирование можно с успехом обойти

средства защиты сервера и просканировать его порты.

Сканирование TCP-портов флагами SYN|FIN с использованием IP-фрагментации

Данный метод представляет собой комбинацию SYN и FIN-сканирования с небольшим усовершенствованием. TCP-пакет (SYN или FIN-пакет, имеющий небольшой размер) разбивается на стороне хоста на пару IP-фрагментов меньшего размера, и эта пара IP-фрагментов отправляется серверу. На стороне сервера IP-фрагменты «собираются» в один TCP-пакет и производится его обработка (те же действия, как и при SYN или FIN-сканировании).

Фрагментация позволяет уменьшить вероятность

обнаружения сканирования фильтрами пакетов и другим подобным оборудованием.

Сканирование TCP-портов методом reverse-ident (обратной идентификации)

Протокол ident (RFC 1413) позволяет определить имя (username или login, указанное при входе в систему) владельца любого запущенного на сервере процесса, связанного с ним, даже если сам этот процесс не инициализировал TCP-соединение. Так, например, имеется возможность подключиться к http-порту и затем использовать identd чтобы определить, работает ли на сервере пользователь root. Это может быть сделано только при установлении «полного» TCP-соединения к порту исследуемого сервера.

Сканирование TCP-портов с использованием атаки «Прорыв через FTP»

Интересной «возможностью» протокола FTP

(RFC 959) является поддержка т.н. «уполномоченных» (proxy) соединений.

Другими словами, атакующий, находясь на сервере source. com, может подключиться

к интерпретатору (Protocol Interpreter) протокола FTP-сервера taregt.com

для установления контроля над сетевым соединением. Затем атакующий дает

запрос PI сервера инициализировать активный DTP-сервер (Data Transfer Process)

и отправить через него любой файл на любой узел Internet !

com, может подключиться

к интерпретатору (Protocol Interpreter) протокола FTP-сервера taregt.com

для установления контроля над сетевым соединением. Затем атакующий дает

запрос PI сервера инициализировать активный DTP-сервер (Data Transfer Process)

и отправить через него любой файл на любой узел Internet !

Данная особенность (известная, кстати,

с 1985 года) может использоваться для похищения почты и новостей, «взлома»

серверов, заполнения их дисков, обхода файрволлов, и на практике подобную

деятельность очень сложно отследить. В нашем случае можно осуществить сканирование

TCP-портов исследуемого сервера с помощью proxy-FTP. Так, пройдя через

файрволл, хост соединяется с FTP-сервером, и затем сканируются порты, доступ

к которым был заблокирован файрволлом (например, 139-й порт). Кроме того,

если FTP-сервер позволяет читать и записывать данные в каталог (например /incoming), имеется возможность

отправлять любые данные на обнаруженный открытый порт сервера.

Перед непосредственным сканированием порта необходимо установить соединение с FTP-сервером и использовать команду PORT с указанием номера интересуемого порта. Таким образом серверу будет сообщено, что пассивный User-DTP на стороне хоста ожидает приема через некоторый указанный порт. Затем необходимо дать команду LIST для текущего каталога, и FTP-сервер отправит данные о каталоге по каналу Server-DTP, соединенному с User-DTP по указанному порту.

Если указанный в команде PORT порт сервера открыт, результат выполнения LIST будет успешным (код ответа в этом случае будет 150 и 226). В противном случае будет иметь место подобный ответ:

425 Can’t build data connection: Connection Refused

После этого вновь используется команда PORT с указанием другого порта и операция повторяется.

Преимущества данного метода очевидны (невозможность

отслеживания сканирования, обход файрволлов). К недостаткам относится прежде

всего низкая скорость сканирования и тот фактор, что некоторые FTP-серверы

наконец-то закрыли эту «дыру».

Сканирование UDP-портов проверкой ICMP-сообщения «Порт недоступен»

Этот метод также предназначен для определения состояния портов сервера. Основным отличием является использование протокола UDP вместо протокола TCP. Не смотря на то, что организация протокола UDP проще, чем TCP, сканировать UDP-порты гораздо труднее. Это связано прежде всего с концепцией протокола UDP как протокола с негарантированной доставкой данных. Поэтому UDP-порт не посылает подтверждение приема запроса на установление соединения, и нет никакой гарантии, что отправленные UDP-порту данные успешно дойдут до него.

К счастью, большинство серверов в ответ

на пакет, прибывший на закрытый UDP-порт, отправляют ICMP-сообщение «Порт

недоступен» (Port Unreachable — PU). Таким образом, если в ответ на UDP-пакет

пришло ICMP-сообщение PU, то сканируемый порт является закрытым, в противном

случае (при отсутствии PU) порт открыт. Поскольку нет гарантии, что запросы

от хоста дойдут до сервера, пользователь должен позаботиться о повторной

передаче UDP-пакета, который, по всей видимости, оказался потерянным.

Этот метод работает очень медленно из-за использования на некоторых машинах т.н. «компенсации» (RFC 1812 раздел 4.3.2.8), ограничивающей частоту генерирования ICMP-сообщений об ошибке. Например, ядро Linux ограничивает частоту генерирования ICMP-сообщения «адресат недостижим» (Destination Unreachable) до 80 сообщений за 4 секунды, с простоем 0,25 секунды, если это ограничение было превышено. Кроме того, для использования данного метода (а именно — для обнаружения ICMP-сообщений об ошибке) пользователь должен обладать статусом Root на хосте, с которого производится сканирование.

Может показаться, что сканирование UDP-портов

не дает той полноты информации, какую можно получить при сканировании TCP-портов.

Однако, принимая во внимание существующие (хотя и не многочисленные) «дыры»

в службах, использующих протокол UDP (например, «дыру» в rpcbind-демоне

ОС Solaris, который может находится на любом UDP-порту с номером выше 32770),

сканирование UDP-портов кажется не таким уж бессмысленным.

Сканирование UDP-портов с использованием функций recvfrom() и write()

Этот метод используется в случае, когда пользователь, проводящий сканирование, не обладает статусом Root на хосте. Поскольку не-root пользователь не может «читать» ICMP-сообщение PU, в ОС, поддерживающих механизм сокетов (например в Linux), имеется возможность получения информации о состоянии UDP-порта косвенным способом. Так, например, попытка вызова функции write() на закрытый порт обычно приводит к возникновению ошибки.

Функция recvfrom() в этом плане более информативна. Вызов ее на неблокированный UDP-сокет сервера обычно возвращает ошибку EAGAIN (Try Again — «попытайтесь еще раз», код 13) в случае, когда ICMP-сообщение не было принято, и ECONREFUSED (Connection Refused — «соединение закрыто», код 111), если ICMP-сообщение было принято. Таким образом, по этим признакам также возможно определить состояние портов сканируемого сервера.

Возможности Nmap

До возникновения идеи о создании программы

Nmap были исследованы возможности многих

сканеров, таких, как strobe (автор

— Julian Assange), netcat (Hobbit),

stcp (Uriel Maimon), pscan (Pulvius) ident-scan (Dave Goldsmith) и Satan

(Wietse Venema). Все они — превосходные сканеры. Вначале были попытки доработать

код одних сканеров для поддержки лучших возможностей других. Затем было

решено написать абсолютно новый сканер, который использовал бы лучшие возможности

его предшественников, и, конечно, имел новые, такие, как «фрагментированное»

сканирование и др. Так получился сетевой сканер Nmap — the Network

Mapper. Ниже приведены наиболее отличительные

его возможности.

Все они — превосходные сканеры. Вначале были попытки доработать

код одних сканеров для поддержки лучших возможностей других. Затем было

решено написать абсолютно новый сканер, который использовал бы лучшие возможности

его предшественников, и, конечно, имел новые, такие, как «фрагментированное»

сканирование и др. Так получился сетевой сканер Nmap — the Network

Mapper. Ниже приведены наиболее отличительные

его возможности.

Динамическое вычисление

времени задержки. Некоторым

сканерам для работы необходимо указать время задержки между передачей двух

пакетов. Как вам узнать его? Естественно, можно использовать данные ping-запроса,

но это займет достаточно много времени, и кроме того время задержки постоянно

меняется и зависит от «загруженности» хоста, состояния сети и т.д. Nmap

самостоятельно

определяет время задержки, и подстраивает его в процессе сканирования.

Для root-пользователей используется наилучший способ определения времени

задержки — функция ping. Для остальных этот параметр определяется функцией

connect () на закрытый порт. Кроме

того, у пользователя имеется возможность самостоятельно задать время задержки,

но обычно делать это нет необходимости.

Кроме

того, у пользователя имеется возможность самостоятельно задать время задержки,

но обычно делать это нет необходимости.

Повторная передача пакетов. Некоторые сканеры сразу отправляют все запросы, а затем «собирают» ответы на них. Весьма некорректный подход, поскольку при этом не принимается во внимание тот факт, что иногда пакеты могут просто не дойти до адресата по самым различным причинам. В такой ситуации сканер примет решение об отсутствии ответа и ошибочно укажет, что сканируемый порт закрыт. Больше всего ошибок возникает при использовании «негативного» сканирования типа UDP или FIN, решение в которых принимается на основе отсутствия ответа. Nmap автоматически выбирает число повторных передач пакетов на порты, от которых не был получен ответ.

Параллельное сканирование

портов. Некоторые сканеры

последовательно сканируют все 65535 портов за один раз. Этот метод нормально

работает лишь при сканировании TCP-портов

в высокоскоростных локальных сетях. Глобальные сети типа Internet

высокой скоростью не отличаются. Nmap

использует

неблокированный ввод/вывод (non-blocked

i/o) и параллельное сканирование во всех режимах

TCP и UDP.

Вы можете задать число параллельных процессов сканирования самостоятельно.

На очень быстрых сетях эффективность сканирования уменьшается при указании

этого значения больше 18. На медленных сетях — наоборот, чем больше значение,

тем выше эффективность.

Nmap

использует

неблокированный ввод/вывод (non-blocked

i/o) и параллельное сканирование во всех режимах

TCP и UDP.

Вы можете задать число параллельных процессов сканирования самостоятельно.

На очень быстрых сетях эффективность сканирования уменьшается при указании

этого значения больше 18. На медленных сетях — наоборот, чем больше значение,

тем выше эффективность.

Гибкое указание сканируемых портов. Часто бывает необходимо отсканировать какие-либо конкретные порты, а не все 65535 портов сразу. Большинство сканеров позволяет задавать диапазон портов типа 1-N, что также не всегда приемлемо. Nmap позволяет задать любое количество произвольных диапазонов и портов, например ’21-25,80,113,6000-‘. При использовании «быстрого» режима Nmap будет сканировать только порты, перечисленные в файле /etc/services.

Гибкое задание

цели сканирования. Часто

необходимо просканировать более чем один хост, однако большинство сканеров

позволяют задать лишь один адрес. Все, что не является опцией или ее аргументом,

Nmap воспринимает как адрес целевого

хоста. Таким образом, вы можете абсолютно произвольно указать адреса и

диапазоны адресов, которые хотите просканировать. Кроме того, вы можете

использовать маску для сканирования групп адресов различных классов.

Таким образом, вы можете абсолютно произвольно указать адреса и

диапазоны адресов, которые хотите просканировать. Кроме того, вы можете

использовать маску для сканирования групп адресов различных классов.

Определение неактивных хостов. Некоторые сканеры позволяют сканировать большие сети, однако они тратят очень много времени на сканирование 65535 портов хоста, который по каким-либо причинам не функционирует. По умолчанию, перед сканированием Nmap опрашивает каждый хост и определяет его состояние, для того, чтобы не тратить времени на сканирование неактивных хостов.

Определение IP-адреса

сканирующего хоста. По

некоторым причинам большинство сканеров требуют указать используемый сканирующим

хостом IP-адрес в качестве одного из параметров.

Nmap автоматически определяет IP-адрес

машины, на которой он работает, на стадии ping-опроса,

и использует тот адрес, на который пришел ответ. Если он не смог это сделать

(например, пользователь отключил ping-опрос),

Nmap пробует определить первичный сетевой

интерфейс и использует его IP-адрес. Наконец, пользователь сам может указать IP-адрес

его хоста.

Наконец, пользователь сам может указать IP-адрес

его хоста.

Более подробную информацию о возможностях Nmap вы можете получить из «Руководства пользователя». Новые версии Nmap и подробное его описание находится на сайте

http://www.nmap.ru

Заключение

Мы рассмотрели лишь основные методы, применяемые для сканирования портов сервера, определения их состояния и работающих на сервере служб. Комплексное использование рассмотренных методов, примененное в программе Nmap, позволяет не только получить достоверную информацию об открытых портах, но и обойти возможные средства защиты исследуемого сегмента сети.

В руках хакера программные средства сканирования сети являются едва ли не основным инструментом для осуществления взлома (наподобие отладчика машинных кодов HIEW). Nmap помогают взломщику в конечном итоге до тонкостей разобраться в структуре сети, собрать информацию о пользователях и о сетевом трафике исследуемого сегмента.

Системный администратор может воспользоваться

Nmap для сканирования своего сегмента

сети с целью выяснения возможности их применения против него самого, после

чего модернизировать средства защиты сети.

Следует заметить, что все рассмотренные

в данной статье используются в сканерах, разработанных для «продвинутых»

сетевых систем типа Linux. Исключением, пожалуй, являются connect(), write()

и recvfrom(), которые могут использоваться практически в любых ОС (включая

Windows). Так что если хотите опробовать на практике рассмотренные методы,

закрывайте ваши «форточки» и надевайте «красную шляпу».

© 1997-2000 Fyodor. Insecure Organisation.

http://insecure.org

© 1999-2000 Алексей Волков. AVS Hackers Technology, Inc.

Программное обеспечение и инструментNetwork Port Scanner

Сканеры сетевых портов позволяют ИТ-администраторам внимательно следить за портами, которые являются конечными точками сетевого взаимодействия. Сетевые порты обеспечивают передачу данных между различными объектами и поддерживают запуск различных служб или приложений. Ежедневно перед сетевыми администраторами стоит задача сканирования и мониторинга сотен портов коммутатора. Инструмент сканера сетевых портов упрощает эту задачу, помогая им сканировать сложные ИТ-инфраструктуры с большей наглядностью и легкостью. Поскольку доступность и безопасность этих портов определяют, могут ли авторизованные лица получить доступ к вашей сети, сканирование сетевых портов стало неотъемлемой частью процессов мониторинга сети. Это сделало сканеры сетевых портов неотъемлемым инструментом в наборе сетевых инструментов каждого ИТ-администратора.

Инструмент сканера сетевых портов упрощает эту задачу, помогая им сканировать сложные ИТ-инфраструктуры с большей наглядностью и легкостью. Поскольку доступность и безопасность этих портов определяют, могут ли авторизованные лица получить доступ к вашей сети, сканирование сетевых портов стало неотъемлемой частью процессов мониторинга сети. Это сделало сканеры сетевых портов неотъемлемым инструментом в наборе сетевых инструментов каждого ИТ-администратора.

На этой странице мы рассмотрим:

- Сканер сетевых портов OpUtils: упрощение сквозного сканирования.

- Пять ключевых особенностей решения OpUtils для сканирования сетевых портов.

- Как начать сканирование сетевых портов уже сегодня!

Программное обеспечение сканера сетевых портов OpUtils: упрощение сквозного сканирования для эффективного мониторинга сети

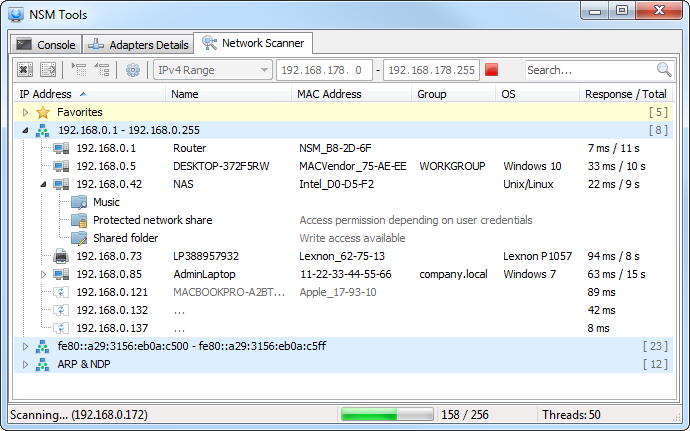

Сканер сетевых портов OpUtils позволяет сетевым администраторам получить всесторонний обзор своих сетевых коммутаторов и портов. Благодаря специальному инструменту сканера портов и комплексному модулю сопоставления портов коммутатора OpUtils предлагает целостный подход к мониторингу сетевых портов.

Благодаря специальному инструменту сканера портов и комплексному модулю сопоставления портов коммутатора OpUtils предлагает целостный подход к мониторингу сетевых портов.

Инструмент Port Scanner позволяет быстро сканировать все порты с заданным диапазоном IP-адресов и отображает состояние портов вместе со списком запущенных на них служб. Этот инструмент сканирования сетевых портов помогает запускать быстрое сканирование и сканировать сетевой порт по требованию. Модуль Switch Port Mapper помогает в подробной проверке нескольких аспектов отслеживаемых портов, таких как подключенные устройства и связанные интерфейсы.

Пять основных функций сканера сетевых портов OpUtils

Сканер сетевых портов OpUtils помогает вам использовать полезную информацию о ваших сетевых портах, позволяя вам:

- Повысить сетевую безопасность за счет просмотра служб портов.

- Упростите управление сетевыми портами с помощью модуля Switch Port Mapper.

- Подробная проверка аспектов подключения сканируемого порта.

- Настройте, как OpUtils сканирует ваши сетевые порты.

- Эффективно устраняйте проблемы с сетью с помощью комплексного набора инструментов OpUtils.

Повышение безопасности сети за счет наблюдения за службами портов

Сканер портов обеспечивает просмотр таких сведений, как открыт или занят порт, службы, работающие на занятом порту, и список отвечающих портов. Вы можете использовать эти данные сканирования сетевого порта для запуска сетевой разведки.

Например, инструмент Port Scanner сканирует сетевые порты и создает список идентифицированных служб, которые в настоящее время работают в них. Этот список можно сопоставить со списком авторизованных служб, чтобы проверить наличие неавторизованных служб, работающих на любом из сканируемых портов. Если таковые обнаружены, сетевые администраторы могут легко заблокировать порты или отключить интерфейсы удаленно из консоли OpUtils. Это помогает им избежать несанкционированного доступа и повышает безопасность сети.

Упростите управление сетевыми портами с помощью модуля Switch Port Mapper

Отображение показателей доступности портов коммутатора позволяет улучшить планирование емкости и избежать операционных ИТ-препятствий, таких как исчерпание ресурсов. Просмотр в режиме реального времени сопоставления портов коммутатора в вашей сети помогает вам эффективно выявлять и устранять сетевые проблемы. При наличии нескольких стоек коммутаторов, которые необходимо контролировать, ручное сопоставление портов с коммутаторами нецелесообразно.

Модуль Switch Port Mapper позволяет упростить этот процесс, автоматически сканируя и отображая сквозное сопоставление портов коммутатора. Имея подробные сведения о коммутаторах и показателях их доступности, вы можете использовать параметр «Просмотр порта» этого сканера сетевых портов для наглядного представления сведений о сопоставлении портов коммутатора. Вы также можете удаленно включать или отключать интерфейсы, изменять псевдонимы интерфейсов и управлять портами с программной консоли сканера сетевых портов OpUtils.

Подробная проверка аспектов подключения сканируемых портов

Традиционные сетевые порты имеют один конец, подключенный к коммутатору, а другой конец, подключенный к сетевому устройству. Однако по мере того, как наши сети становятся все более сложными, усложняются и наши порты. В современной ИТ-инфраструктуре порты часто подключаются к концентраторам или усекаются. В связи с этим возникает необходимость в комплексном сканере портов, который может идентифицировать не только коммутатор, к которому подключен порт, но также характер соединений порта и подключенных к нему устройств.

Сканер сетевых портов OpUtils упрощает этот процесс. Вы можете получить подробное представление о подключении порта и устройства, используя вкладку «Порты» модуля Switch Port Mapper. На вкладке «Порты» перечислены все сканируемые порты и подключенные устройства. Этот сканер сетевых портов также позволяет сканировать сетевые порты и идентифицировать порты с несколькими MAC-адресами, стекированные порты и устройства с виртуальными IP-адресами. При нажатии на порт отображается список всех подключенных MAC-адресов.

При нажатии на порт отображается список всех подключенных MAC-адресов.

Настройте, как OpUtils сканирует ваши сетевые порты

Не все коммутаторы и порты требуют одинаковых конфигураций сканирования и мониторинга. Порты коммутаторов с высокой степенью использования требуют постоянного сканирования нескольких аспектов в короткие промежутки времени, в то время как редко используемые коммутаторы можно сканировать время от времени. Вот почему развертывание инструментов сканирования сетевых портов с предопределенным расписанием сканирования и отсутствием параметров настройки может быть неэффективным.

Сканер сетевых портов OpUtils предлагает гибкие возможности сканирования. В разделе «Планировщик» на вкладке «Настройки» вы можете настроить разные интервалы сканирования для разных коммутаторов. После настройки интервалов сканирования OpUtils автоматически сканирует ваши сетевые порты и обновляет их статусы. Помимо набора отслеживаемых аспектов, вы также можете добавить настраиваемые метрики для отслеживания с помощью параметра «Пользовательский столбец» и добавления необходимых учетных данных SNMP. Чтобы уточнить результаты сканирования и активировать оповещения в случае проблем с сетью, вы также можете установить пороговые значения для оптимального использования ресурсов с помощью параметра «Настроить оповещения».

Чтобы уточнить результаты сканирования и активировать оповещения в случае проблем с сетью, вы также можете установить пороговые значения для оптимального использования ресурсов с помощью параметра «Настроить оповещения».

Эффективное устранение неполадок в сети с помощью комплексного набора инструментов OpUtils

Использование сканера сетевых портов вместе с картографом портов коммутатора — это эффективный способ комплексного мониторинга и защиты сетевых портов. Но одного этого недостаточно, когда речь идет о постоянной доступности сетевых ресурсов и эффективном устранении неполадок в сети. Сетевым администраторам также нужны другие инструменты для проведения различных проверок сети, таких как маршрутизация трассировки и просмотр MIB.

Набор инструментов OpUtils представляет собой набор из более чем 30 встроенных сетевых инструментов, помогающих выполнять повседневные сетевые задачи. Эти инструменты вместе со сканером портов позволяют сетевым администраторам просматривать моментальные снимки устройств, идентифицировать процессы, запущенные на устройствах, просматривать установленное программное обеспечение, удаленно выполнять запросы CLI и обновлять сведения о системе. Это поможет вам определить и устранить основную причину проблем с сетью.

Это поможет вам определить и устранить основную причину проблем с сетью.

Как начать сканирование сетевых портов уже сегодня!

Сканер сетевых портов OpUtils предлагает все вышеперечисленные возможности в интуитивно понятном пользовательском интерфейсе без кода, который упрощает процесс сканирования сетевых портов. Этот простой в использовании сканер сетевых портов может легко интегрироваться в существующую ИТ-инфраструктуру за считанные минуты и позволяет с легкостью начать сканирование и мониторинг сетевых портов. Все, что вам нужно сделать, это загрузить решение для сканирования сетевых портов и обнаружить необходимые порты коммутатора, и OpUtils автоматически начнет мониторинг необходимых сетевых ресурсов.

Подробнее о расширенном сканировании сетевых портов

Что такое сканирование сетевых портов?

+Как пользоваться сканером сетевых портов?

+Почему важно сканирование сетевых портов?

+Впервые в OpUtils? Запланируйте бесплатную персонализированную демонстрацию с нашими экспертами по продуктам или загрузите бесплатную 30-дневную пробную версию и начните изучать OpUtils уже сегодня!

Топ 5 бесплатных сканеров портов для Windows 10

- Миниинструмент

- Центр новостей MiniTool

- 5 лучших бесплатных сканеров портов для Windows 10

Алиса | Подписаться | Последнее обновление

Если вы ищете бесплатное приложение для сканирования портов для сканирования открытых портов на сервере или хосте, вы можете проверить 5 лучших бесплатных сканеров портов для Windows 10 в этом посте. Программное обеспечение MiniTool также предоставляет пользователям простое приложение для восстановления данных, менеджер разделов жесткого диска, средство резервного копирования и восстановления системы и т. д.

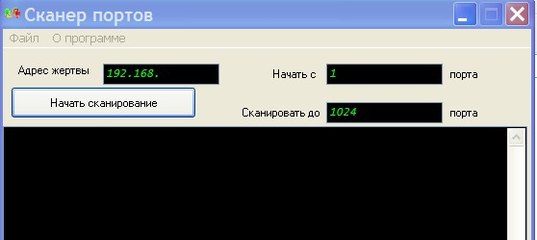

Приложение для сканирования портов может помочь найти открытые порты на сервере или хосте и проверить программы, работающие на обнаруженных портах. Вы можете использовать бесплатный сканер портов, чтобы сканировать и определять, нужно ли закрывать эти открытые порты для обеспечения большей безопасности сети. В этом посте представлены 5 лучших бесплатных сканеров портов для справки.

5 Лучший бесплатный сканер портов для Windows 10

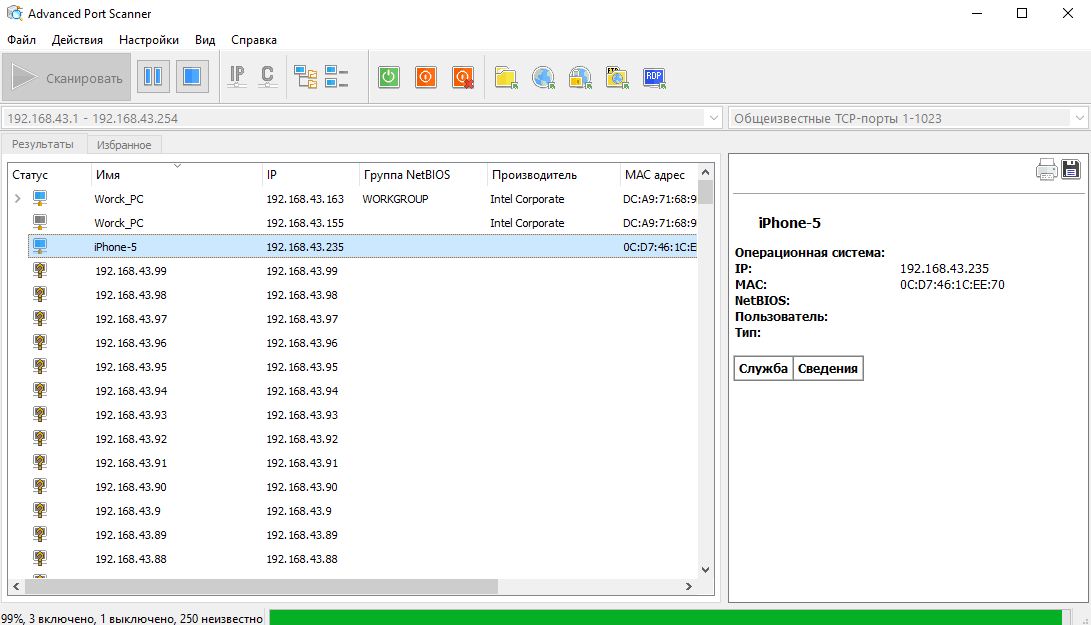

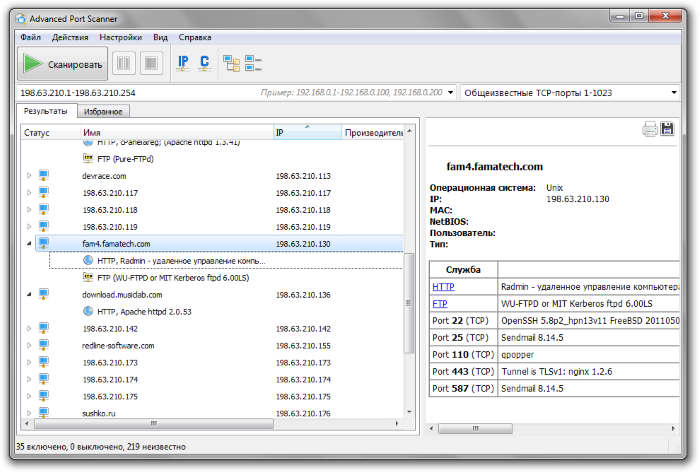

Расширенный сканер портов

Этот бесплатный сканер портов для Windows 10 позволяет быстро находить открытые порты на сетевых устройствах и идентифицировать программы, работающие на обнаруженных портах. Это также дает легкий доступ к ресурсам, найденным в HTTP, HTTPs, FTP и общих папках. Это позволяет удаленный доступ к компьютерам через RDP и Radmin.

Это также дает легкий доступ к ресурсам, найденным в HTTP, HTTPs, FTP и общих папках. Это позволяет удаленный доступ к компьютерам через RDP и Radmin.

GFI LanGuard

Этот бесплатный инструмент сканирования портов позволяет легко сканировать порты, обнаруживать, получать доступ и устранять уязвимости в системе безопасности. Он предлагает бесплатную 30-дневную пробную версию для обеспечения безопасности и сканирования портов. Он может исправлять исправления безопасности, сканировать вашу сеть на наличие проблем с безопасностью и проверять ваше программное обеспечение безопасности и уязвимости на всех устройствах.

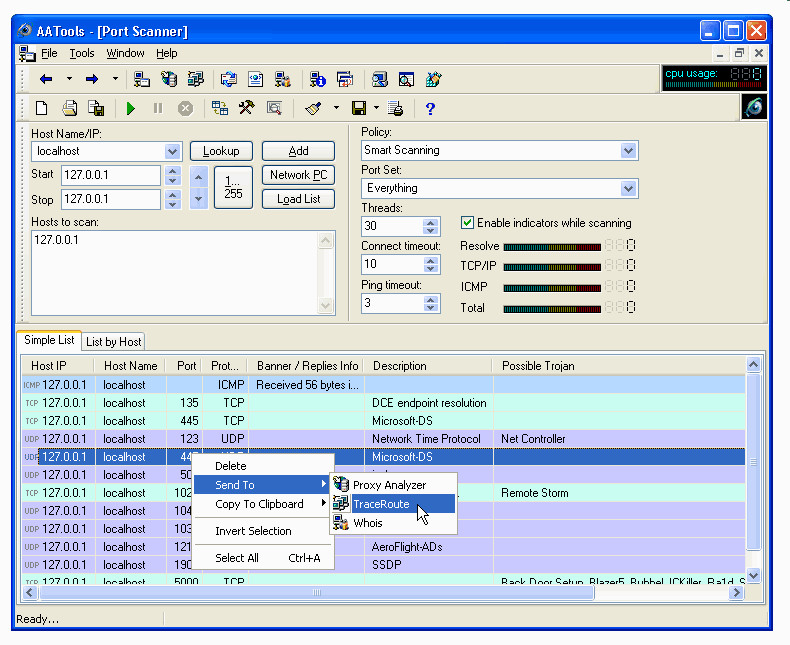

Сканер TCP-портов с Nmap

Этот лучший бесплатный сканер портов для Windows 10 позволяет выполнять сканирование портов с пользовательскими параметрами. Вы также можете запланировать периодическое сканирование портов, чтобы контролировать поверхность атаки вашей сети.

Сканер портов SolarWinds

Это приложение может сканировать доступные IP-адреса и соответствующие им порты TCP и UDP для выявления сетевых уязвимостей.

Сканер портов WhatIsMyIP

Этот почтовый сканер может сканировать и отображать, какие порты в сети открыты для связи. Вы можете использовать его для сканирования портов и определения необходимости закрытия этих открытых портов для повышения безопасности сети.

Примечание. Сканирование портов должно использоваться только в личных законных целях, но не для злонамеренного использования, так как это может навлечь на вас неприятности.

Лучшее программное обеспечение для восстановления данных для Windows 10

Если на вашем компьютере возникли проблемы и некоторые данные были потеряны, вы можете попробовать профессиональное программное обеспечение для восстановления данных, чтобы восстановить потерянные данные.

MiniTool Power Data Recovery — это лучшее программное обеспечение для восстановления данных для Windows 10. Вы можете использовать этот инструмент для простого восстановления удаленных/потерянных файлов с компьютера, внешнего жесткого диска, SSD, SD-карты, USB-накопителей и т. д. Это поможет вам справиться с различными ситуациями с потерей данных, в т.ч. системный сбой, сбой жесткого диска и многое другое. Всего 3 простых шага, чтобы легко восстановить удаленные/потерянные файлы. Просто подключите свое устройство и выберите его для сканирования, затем просмотрите и сохраните восстановленные файлы в безопасном месте.

д. Это поможет вам справиться с различными ситуациями с потерей данных, в т.ч. системный сбой, сбой жесткого диска и многое другое. Всего 3 простых шага, чтобы легко восстановить удаленные/потерянные файлы. Просто подключите свое устройство и выберите его для сканирования, затем просмотрите и сохраните восстановленные файлы в безопасном месте.

Часто задаваемые вопросы о сканере портов

Является ли сканирование портов незаконным?

В США нет федерального закона, запрещающего сканирование портов, но у вас могут возникнуть проблемы при проведении сканирования портов и уязвимостей без разрешения владельца сканируемой системы.

Для чего используется сканер портов?

Сканер портов, как следует из названия, представляет собой программу, которая используется для сканирования открытых портов в сети. Администраторы могут использовать его для определения безопасности сети, в то время как злоумышленники могут использовать его для использования уязвимостей сети, которые могут быть опасными.