Сканеры уязвимостей

Поиск софта

Платное

Бесплатное

OpenVAS

Полнофункциональный сканер уязвимостей.

Nikto

Бесплатный сканер уязвимостей для web-серверов.

CodeQL

Движок для семантического анализа кода.

Skybox Vulnerability Control

Решение Skybox по управлению уязвимостями.

Tripwire IP360

Решение корпоративного уровня для управления уязвимости.

Tenable.

io

ioРешение для управления уязвимостями.

Qualys Vulnerability Management

Решение для управления уязвимостями.

Nessus Professional

Сетевой сканер безопасности общего назначения.

F-Secure Radar

Сканер уязвимостей.

Сканер-ВС

Универсальный инструмент для решения широкого спектра задач по тестированию и анализу защищенности информационных систем.

Ревизор сети

Сетевой сканер.

RedCheck

Система контроля защищенности и соответствия стандартам ИБ.

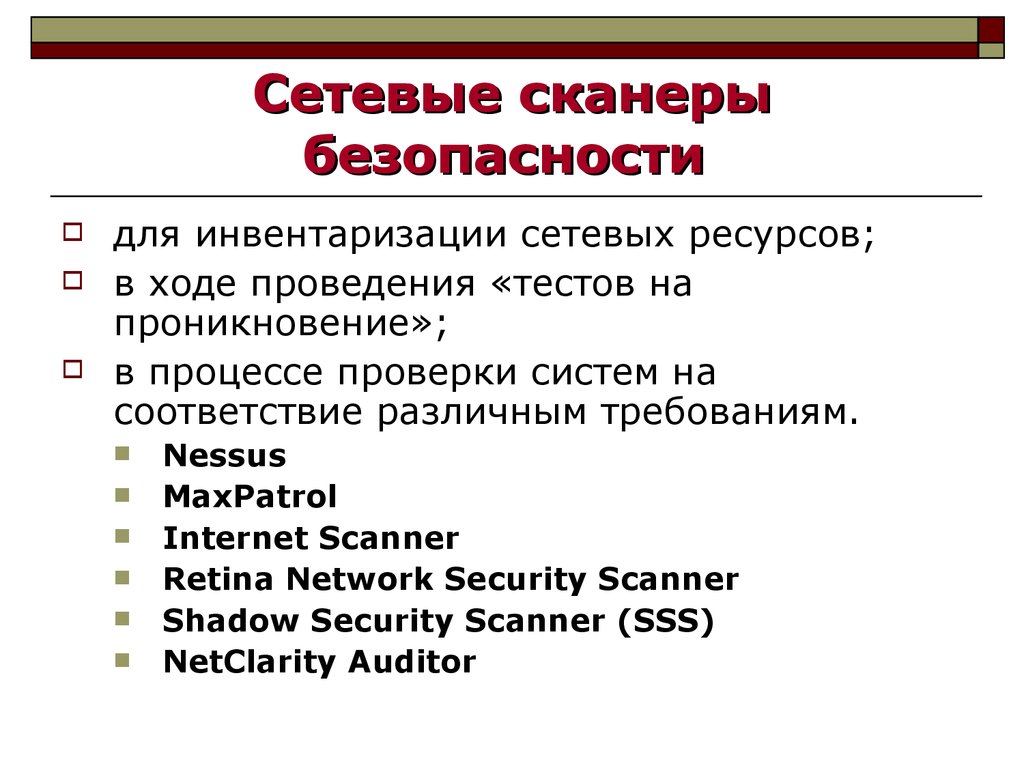

MaxPatrol 8

ScanMyServer

Утилита, позволяющая проанализировать страницы сайта или блога и найти различные проблемы безопасности.

Netsparker

Сканирует сайты, приложения и службы сервера на предмет уязвимостей вне зависимости от операционной системы.

HTTrack

Свободный кроссплатформенный офлайн-браузер для загрузки веб-сайтов из интернета на локальный компьютер.

SMBGhost

Сканер для выявления систем, потенциально подверженных уязвимости в протоколе SMBv3 (CVE-2020-0796).

esCLOUD

Решение безопасности для облачных сред.

RiskSense Ransomware Dashboard

Инструмент для предотвращения и отражения атак вымогательского ПО.

METASCAN

Сканер уязвимостей для web-сайтов и сетей.

Arctic Wolf Managed Risk

Решение для поиска уязвимостей и анализа конечных точек.

Kube-hunter

Инструмент для обнаружения проблем безопасности в кластерах Kubernetes/

Nsauditor Network Security Auditor

Nsauditor Network Security Auditor — сетевой сканер, служащий для осуществления диагностики и мониторинга сетевых компьютеров на предмет обнаружения возможных проблем в системе безопасности.

RiskSense Attack Surface Validation for Election Systems

Инструмент для обнаружения уязвимостей в избирательных системах.

Подпишитесь на email рассылку

Подпишитесь на получение последних материалов по безопасности от SecurityLab.ru — новости, статьи, обзоры уязвимостей и мнения аналитиков.

Ежедневный выпуск от SecurityLab.Ru

Еженедельный выпуск от SecurityLab.Ru

Нажимая на кнопку, я принимаю условия соглашения.

Что такое сканеры уязвимостей и 3 лучших сканера безопасности сети

Для обеспечения стабильной работы ваших проектов крайне важно следить за появлением уязвимостей и потенциальных рисков. Опытные IT-специалисты, имеющие и особые знания, и редкое чутье, находят такие «дыры» вручную. Но что же делать новичкам? На помощь придут автоматические сканеры уязвимостей. В этой статье мы расскажем, что это такое и какие они бывают.

В этой статье мы расскажем, что это такое и какие они бывают.

Что такое сканер уязвимостей?

Сканер уязвимостей (vulnerability scanner) — программное или аппаратное комплексное решение для сканирования информационной инфраструктуры в реальном времени.

Главная задача сканера — оценить безопасность и найти уязвимость, если таковая имеется. Дальше за дело берётся администратор— он «зашивает дыры» и не даёт хакерам перехватить конфиденциальные данные.

Основные функции сканеров:

- поиск и анализ различных уязвимостей в режиме реально времени;

- проверка ресурсов сети, операционных систем, подключённых устройств и портов;

- анализ всех активных процессов и запущенных приложений;

- создание отчётов, в которых описывается тип уязвимости (но это необязательно, некоторые сканеры опускают этот пункт).

Возможности современных сканеров

Помимо помощи в обеспечении безопасности, современные сканеры также могут поддерживать различные операционные системы, потому что большинство сканеров — кроссплатформенные.

Также сканеры могут проверять не только ОС, но и программное обеспечение, особое внимание уделяя популярным в хакерской среде продуктам и браузерами.

Некоторые утилиты исследуют несколько портов сразу, благодаря чему значительно снижается время на проверку «дыр».

Также к полезным функциям стоит отнести и проверку раздробленной сети, что избавляет админов от необходимости оценивать каждый узел.

Ещё работу современных сканеров можно настроить в соответствии с потребностями сети. Например, они позволяют задать перечень проверяемых устройств и типов уязвимостей, указать разрешенные для автоматического обновления приложения, установить периодичность проверки и предоставления отчётов.

У некоторых сканеров есть приятный бонус — возможность выделить анализ «исторических» данных. Дело в том, что история проведённых сканирований позволяет оценить безопасность узла в нужном временном интервале и, благодаря этому, индивидуально настроить работу ПО.

Теперь давайте разберёмся как же работают сканеры.

Принцип работы сканера

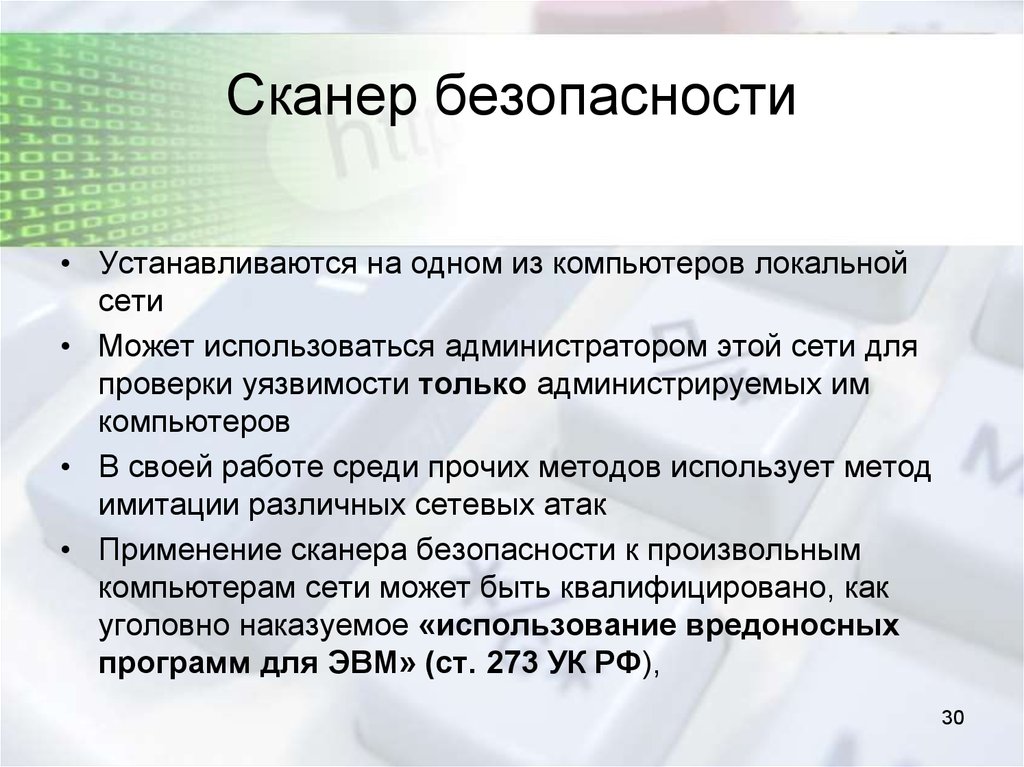

Существует два метода работы сканера: сканирование и зондирование.

Зондирование — самый эффективный, но медленный метод активного анализа. Его суть в том, что сканер сам запускает имитации атак и мониторит сеть. В процессе зондирования администратор может подтвердить свои догадки относительно «дыр» и принять меры по их закрытию.

Один из подметодов — имитация атак (exploit check) — зондирование, которое эксплуатирует дефекты в программном обеспечении. То есть сканер подаёт некий импульс, который может остаётся незаметным до определённого момента.

Сканирование — максимально быстрый способ, который проводит анализ, но на поверхностном уровне. Это означает, что он смотрит на явные, «очевидные» уязвимости. Отличие этого механизма от предыдущего в том, что сканер уязвимостей не подтверждает наличие уязвимости, а лишь предупреждает о ней администратора.

Также отметим, что работа сканера основана на косвенных признаках уязвимости. К примеру, если сканер начнёт анализировать API, то он определит параметры и сравнит их с значениями, которые задавал администратор. Если же найдётся расхождения, то сканер покажет уведомление о потенциальной уязвимости.

К примеру, если сканер начнёт анализировать API, то он определит параметры и сравнит их с значениями, которые задавал администратор. Если же найдётся расхождения, то сканер покажет уведомление о потенциальной уязвимости.

3 лучших сканера уязвимостей

Как и многие инструменты для сетевого администрирования, сканеры уязвимостей высокого класса достаточно дорогие. Но существуют и хорошие бесплатные варианты, которые ограничены по размеру сети, с которой они работают. Но иногда достаточно и бесплатной версии, чтобы оценить функционал сканера и решить приобрести программу для долгосрочной перспективы.

SolarWinds

Для уязвимостей, связанных с ошибками конфигурации, SolarWinds позволяет автоматически запускать сценарии исправления при обнаружении нарушения и автоматически развертывать стандартизированные обновления конфигурации на сотнях устройств. Также программа следит за несанкционированными изменениями и обеспечивает мониторинг изменений конфигурации и оповещения.

Из дополнительных функций — подготовка отчётов.

Также есть бесплатная версия на 30 дней.

ManageEngine: Vulnerability Manager Plus

Бесплатная версия подходит для малых и средних предприятий и будет защищать до 25 устройств, но полный список функций доступен только в платной версии.

Если говорить о бесплатной версии, то утилита сможет не только обнаруживать аномальное поведение, но и обеспечить сканирование уязвимостей по расписанию. Ещё вы получите план действий по снижению угроз, который встроен в бесплатную версию Vulnerability Manager Plus.

Также сканирование проверяет версии программного обеспечения и позволяет автоматизировать установку исправлений. Вы можете выбрать, какие патчи развертывать, что позволит вам пропускать версии в тех случаях, когда важные обновления могут быть потеряны из-за автоматических обновлений программного обеспечения.

OpenVAS

OpenVAS — комплексная система сканирования уязвимостей и управления уязвимостями с открытым исходным кодом. Это значит, что программа абсолютно бесплатна, а её компоненты — свободное программное обеспечение, большинство из которых лицензируется в соответствии с GNU GPL.

Это значит, что программа абсолютно бесплатна, а её компоненты — свободное программное обеспечение, большинство из которых лицензируется в соответствии с GNU GPL.

Активный мониторинг утилиты означает, что OpenVAS выполняет какие-то действия с узлом сети: сканирует открытые порты, посылает специальным образом сформированные пакеты для имитации атаки или даже авторизуется на узле, получает доступ к консоли управления, и выполняет на нем команды. Затем OpenVAS анализирует собранные данные и делает выводы о наличии каких-либо проблем с безопасностью.

Кстати, OpenVAS доступен в виде пакетов не только в нескольких дистрибутивах Linux, но и на Windows.

⌘⌘⌘

Сканирование уязвимостей — это один из аспектов защиты вашей сети. Но учтите, что сканер уязвимостей не сможет полностью защитить вас или заменить квалифицированный персонал — важно всегда быть крайне осмотрительным и следить за безопасностью сети.

И, конечно же, читайте статьи с советами по безопасности от наших экспертов и прокачивайте свои скиллы.

К полезным материалам

Обзор сканера веб-безопасности | Центр управления безопасностью

Примечание: Эта функция доступна для обоих Тем не менее, уровни Premium и Standard Центра управления безопасностью некоторые функции могут быть ограничены на уровне Standard.

На этой странице представлен обзор Web Security Scanner.

Введение

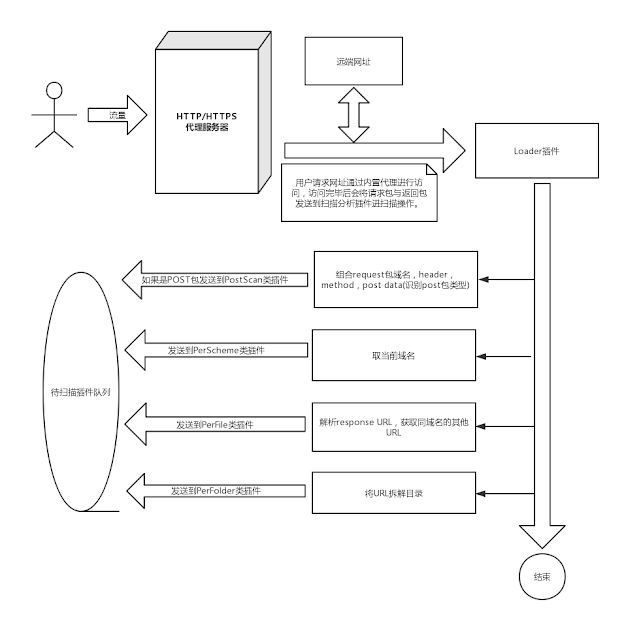

Сканер веб-безопасности выявляет уязвимости безопасности в вашем App Engine, Веб-приложения Google Kubernetes Engine (GKE) и Compute Engine. Это сканирует ваше приложение, переходя по всем ссылкам в рамках вашего начального URL-адреса и попытки использовать как можно больше пользовательских данных и обработчиков событий. возможное. В настоящее время Web Security Scanner поддерживает только общедоступные URL-адреса и IP-адреса. которые не защищены брандмауэром.

Web Security Scanner в настоящее время поддерживает стандарт App Engine

среда и гибкие среды App Engine, Compute Engine

экземпляры и ресурсы GKE.

Сканер веб-безопасности дополняет существующую систему безопасности и процессы разработки. Чтобы не отвлекать вас ложными срабатываниями, Сканер веб-безопасности ошибается в сторону недоотчетов и не отображает оповещения о низкой достоверности. Он не заменяет ручную проверку безопасности и не гарантирует, что ваше приложение свободно от недостатков безопасности. Для большего информацию о веб-безопасности см. Десять лучших проектов OWASP.

Узнайте больше о Google Cloud Security.

Примечание. Google может использовать агрегированные и анонимные данные для повышения производительности. Web Security Scanner и для анализа тенденций веб-уязвимости. Google не будет поделиться информацией о конкретных проблемах или состоянии безопасности сканируемого веб-сайта с любой третьей стороной.Типы сканирования

Сканер веб-безопасности

обеспечивает управляемое и настраиваемое сканирование веб-уязвимостей для общедоступных

Интернет, обслуживаемый App Engine, GKE и Compute Engine

Приложения.

Управляемое сканирование

Только уровень Premium: Эта функция доступна только с Премиум-уровень центра управления безопасностью.

Управляемые сканирования Web Security Scanner настраиваются и управляются Центр управления безопасностью. Управляемое сканирование автоматически запускается раз в неделю для обнаружения и сканировать общедоступные веб-конечные точки. Эти сканирования не используют аутентификацию и отправляют Запросы только GET, поэтому они не отправляют формы на живые веб-сайты.

Управляемое сканирование запускается отдельно от настраиваемого сканирования, которое вы определяете в проекте.

уровень. Вы можете использовать управляемое сканирование для централизованного управления базовым веб-приложением.

обнаружение уязвимостей для проектов в вашей организации без необходимости

привлекать отдельные проектные группы. Когда находки обнаружены, вы можете работать

с этими командами для настройки более полных пользовательских сканирований.

При включении Web Security Scanner в качестве службы результаты управляемого сканирования автоматически доступны на вкладке уязвимостей Центра управления безопасностью и соответствующие отчеты. Для получения информации о том, как включить сканер веб-безопасности управляемые сканирования, см. раздел Настройка Центра управления безопасностью.

Выборочное сканирование

Примечание: Эта функция доступна для обоих Тем не менее, уровни Premium и Standard Центра управления безопасностью некоторые функции могут быть ограничены на уровне Standard.

Пользовательские сканирования

Результаты сканирования

В этом разделе описаны типы результатов сканирования Web Security Scanner и соответствующие стандарты соответствия.

Детекторы и соответствие

Web Security Scanner поддерживает категории в Десятка лидеров OWASP, документ, который ранжирует и предоставляет рекомендации по исправлению для 10 самых критические риски безопасности веб-приложений, определенные Open Web Проект безопасности приложений (OWASP).

Примечание: Категория A09:2021 Регистрация безопасности и мониторинг сбоев

(ранее A10:2017 Insufficient Logging & Monitoring ) не поддерживается.

Эта категория описывает недостатки, которые позволяют злоумышленникам оставаться незамеченными. в отличие

остальные девять категорий OWASP не относятся к конкретным уязвимостям

которыми могут воспользоваться злоумышленники. Точно так же Web Security Scanner не может атаковать веб-сайты. приложения, чтобы вызвать обнаруживаемый ответ. Вопросы, включенные в это

категория требует человеческого суждения.

приложения, чтобы вызвать обнаруживаемый ответ. Вопросы, включенные в это

категория требует человеческого суждения.

Отображение соответствия включено для справки, не предоставляется и не проверяется Фонд OWASP.

Эта функция предназначена только для мониторинга соответствия требованиям нарушения. Отображения не предназначены для использования в качестве основы или в качестве заменить аудит, сертификацию или отчет о соответствии вашего продукты или услуги с любыми нормативными или отраслевыми эталонами или стандартами.

Типы находок

Пользовательские и управляемые сканирования Web Security Scanner определяют следующие типы обнаружения. На уровне «Стандартный» сканер веб-безопасности поддерживает выборочное сканирование развернутых приложений. с общедоступными URL-адресами и IP-адресами, которые не защищены брандмауэром.

| Категория | Описание находки | Топ-10 OWASP 2017 | Топ-10 OWASP 2021 |

|---|---|---|---|

Доступный репозиторий Git Имя категории в API: | Репозиторий Git открыт для всех. Чтобы решить эту проблему, удалите

непреднамеренный публичный доступ к репозиторию GIT. Чтобы решить эту проблему, удалите

непреднамеренный публичный доступ к репозиторию GIT.Ценовая категория: Стандарт Исправьте эту находку, сборка | А5 | А01 |

Доступный репозиторий SVN Имя категории в API: | Общедоступный репозиторий SVN. Чтобы решить эту проблему, удалите

публичный непреднамеренный доступ к репозиторию SVN. Ценовая категория: Стандарт Исправьте эту находку, сборка | А5 | А01 |

Ввод кэшируемого пароля Название категории в API: | Пароли, введенные в веб-приложении, могут кэшироваться в обычном кеше браузера вместо

надежное хранилище паролей. Ценовая категория: Премиум Исправьте эту находку, сборка | А3 | А04 |

Открытый текстовый пароль Название категории в API: | Пароли передаются в открытом виде и могут быть перехвачены. К

решить эту проблему, зашифровать пароль, передаваемый по

сеть. Ценовая категория: Стандарт Исправьте эту находку, сборка | А3 | А02 |

Небезопасное разрешение источника заканчивается проверкой Название категории в API: | Межсайтовая конечная точка HTTP или HTTPS проверяет только суффикс заголовка запроса Origin . прежде чем отражать его в заголовке ответа прежде чем отражать его в заголовке ответа Access-Control-Allow-Origin . Чтобы решить эту

найдя, проверьте, что ожидаемый корневой домен является частью значения заголовка Origin , прежде чем

отражая это в заголовке ответа Access-Control-Allow-Origin . Для подстановочных знаков поддоменов,

добавьте точку перед корневым доменом, например, .endsWith(".google.com") .Ценовая категория: Премиум Исправьте эту находку, сборка | А5 | А01 |

Небезопасное разрешение источника начинается с проверки Название категории в API: | Межсайтовая конечная точка HTTP или HTTPS проверяет только префикс заголовка запроса Origin . прежде чем отражать его внутри прежде чем отражать его внутри Заголовок ответа Access-Control-Allow-Origin . Чтобы решить эту

находя, проверьте, что ожидаемый домен полностью соответствует значению заголовка Origin , прежде чем

отражая это в заголовке ответа Access-Control-Allow-Origin — например, .equals(".google.com") .Ценовая категория: Премиум Исправьте эту находку, сборка | А5 | А01 |

Недопустимый тип содержимого Название категории в API: | Был загружен ресурс, который не соответствует HTTP Content-Type ответа.

заголовок. Чтобы решить эту проблему, установите X-Content-Type-Options HTTP-заголовок. с правильным значением. с правильным значением.Ценовая категория: Стандарт Исправьте эту находку, сборка | А6 | А05 |

Неверный заголовок Название категории в API: | Заголовок безопасности имеет синтаксическую ошибку и игнорируется браузерами. Решить

этот вывод, правильно установите заголовки безопасности HTTP. Ценовая категория: Стандарт Исправьте эту находку, сборка | А6 | А05 |

Несоответствие значений заголовка безопасности Название категории в API: | Заголовок безопасности дублирует несоответствующие значения, что приводит к

неопределенное поведение. Чтобы решить эту проблему, установите заголовки безопасности HTTP

правильно. Чтобы решить эту проблему, установите заголовки безопасности HTTP

правильно.Ценовая категория: Стандарт Исправьте эту находку, сборка | А6 | А05 |

Имя заголовка безопасности с ошибкой Название категории в API: | Заголовок безопасности написан с ошибкой и игнорируется. Чтобы разрешить этот вывод,

правильно установить заголовки безопасности HTTP. Ценовая категория: Стандарт Исправьте эту находку, сборка | А6 | А05 |

Смешанное содержимое Название категории в API: | Ресурсы обслуживаются по протоколу HTTP на странице HTTPS. Чтобы решить эту

находя, убедитесь, что все ресурсы обслуживаются через HTTPS. Ценовая категория: Стандарт Исправьте эту находку, сборка | А6 | А05 |

Устаревшая библиотека Название категории в API: | Обнаружена библиотека с известными уязвимостями. Чтобы решить эту

найдя, обновите библиотеки до более новой версии. Ценовая категория: Стандарт Исправьте эту находку, сборка | А9 | А06 |

Подделка запроса на стороне сервера Название категории в API: | Обнаружена уязвимость подделки запросов на стороне сервера (SSRF). Чтобы решить эту проблему, используйте

белый список, чтобы ограничить домены и IP-адреса, к которым веб-приложение может отправлять запросы. Ценовая категория: Стандарт Исправьте эту находку, сборка | Неприменимо | А10 |

Утечка идентификатора сеанса Название категории в API: | При выполнении междоменного запроса веб-приложение включает идентификатор сеанса пользователя.

в заголовке запроса Referer . Эта уязвимость дает принимающему домену доступ

к идентификатору сеанса, который можно использовать для олицетворения или уникальной идентификации пользователя.Ценовая категория: Премиум Исправьте эту находку, сборка | А2 | А07 |

SQL-инъекция Имя категории в API: | Обнаружена потенциальная уязвимость SQL-инъекции. Чтобы решить эту проблему, используйте

параметризованные запросы, чтобы предотвратить влияние пользовательского ввода на структуру SQL-запроса. Чтобы решить эту проблему, используйте

параметризованные запросы, чтобы предотвратить влияние пользовательского ввода на структуру SQL-запроса.Ценовая категория: Премиум Исправьте эту находку, сборка | А1 | А03 |

Небезопасная десериализация Struts Название категории в API: | Использование уязвимой версии Apache

Распорки были обнаружены. Чтобы решить эту проблему, обновите Apache Struts до последней версии. Ценовая категория: Премиум Исправьте эту находку, сборка | А8 | А08 |

XSS Название категории в API: | Поле в этом веб-приложении уязвимо для межсайтового скриптинга. (XSS) атака. Чтобы решить эту проблему, подтвердите и избегайте ненадежных

предоставленные пользователем данные. (XSS) атака. Чтобы решить эту проблему, подтвердите и избегайте ненадежных

предоставленные пользователем данные.Ценовая категория: Стандарт Исправьте эту находку, сборка | А7 | А03 |

Угловой обратный вызов XSS Название категории в API: | Строка, предоставленная пользователем, не экранирована, и AngularJS может ее интерполировать. К

решить эту проблему, проверить и избежать ненадежных пользовательских данных

обрабатывается фреймворком Angular. Ценовая категория: Стандарт Исправьте эту находку, сборка | А7 | А03 |

Ошибка XSS Название категории в API: | Поле в этом веб-приложении уязвимо для межсайтового скриптинга. атака. Чтобы решить эту проблему, подтвердите и избегайте ненадежных

предоставленные пользователем данные. атака. Чтобы решить эту проблему, подтвердите и избегайте ненадежных

предоставленные пользователем данные.Ценовая категория: Стандарт Исправьте эту находку, сборка | А7 | А03 |

XXE отраженная утечка файла Название категории в API: | Обнаружена уязвимость внешней сущности XML (XXE). Эта уязвимость может привести к тому, что веб-приложение

утечка файла на хост. Чтобы решить эту проблему, настройте синтаксические анализаторы XML, чтобы запретить

внешние сущности. Ценовая категория: Премиум Исправьте эту находку, сборка | А4 | А05 |

Меры предосторожности при использовании

Роли Центра управления безопасностью предоставляются на уровне организации, папки или проекта. Ваша способность

просматривать, редактировать, создавать или обновлять выводы, активы и источники безопасности в зависимости от

уровень, к которому вам предоставлен доступ. Дополнительные сведения о ролях Центра управления безопасностью см.

Контроль доступа.

Ваша способность

просматривать, редактировать, создавать или обновлять выводы, активы и источники безопасности в зависимости от

уровень, к которому вам предоставлен доступ. Дополнительные сведения о ролях Центра управления безопасностью см.

Контроль доступа.

Другие важные вещи, о которых следует помнить при использовании Web Security Scanner:

- Поскольку Web Security Scanner постоянно совершенствуется, будущее сканирование может сообщать о проблемах, о которых не сообщает текущее сканирование.

- Некоторые функции или разделы вашего приложения могут быть не протестированы.

- Сканер веб-безопасности пытается активировать все элементы управления и входные данные, которые он находит.

- Если вы предоставляете действия по изменению состояния, для которых ваша тестовая учетная запись разрешение, сканер веб-безопасности, скорее всего, активирует их. Это может привести к нежелательным результатам.

- Web Security Scanner имеет ограничение в 15 сканирований на проект.

Поскольку сканирования выполняются одновременно, пользователям, достигшим этого ограничения, рекомендуется добавлять несколько начальных URL-адресов для каждого сканирования или добавлять сканирования в разные проекты, для которых еще не достигнуто ограничение.

Поскольку сканирования выполняются одновременно, пользователям, достигшим этого ограничения, рекомендуется добавлять несколько начальных URL-адресов для каждого сканирования или добавлять сканирования в разные проекты, для которых еще не достигнуто ограничение.

Кто может запустить проверку безопасности?

Для получения информации о ролях управления идентификацией и доступом (IAM), которые доступно для Web Security Scanner, см. Контроль доступа.

Сколько времени требуется для проверки безопасности?

Сканирование безопасности не выполняется немедленно. Он ставится в очередь, а затем выполняется

позже, возможно, через несколько часов в зависимости от загрузки системы. После запуска сканирования

выполнения, время, которое потребуется, будет зависеть от размера вашего приложения.

Для выполнения больших приложений с большим количеством URL-адресов может потребоваться несколько часов.

Целевые ограничения

Web Security Scanner имеет фильтры, которые ограничивают цели сканирования конкретный экземпляр App Engine, для которого создается сканирование. Ввод URL-адресов для другого проекта App Engine или внешнего домена приведет к сообщение об ошибке.

Важно: Попытка подорвать или каким-либо образом направить трафик за пределы области действия URL-адреса являются нарушением политики допустимого использования.Сканирование для Compute Engine и GKE ограничено домены, которые сопоставляются со статическими внешними IP-адресами , зарезервированы для того же проекта и статические внешние IP-адреса, принадлежащие одному и тому же проекту. За инструкции по резервированию IP-адресов для проектов см. по следующим ссылкам:

Compute Engine: Резервирование статического внешнего IP-адреса

GKE: настройка доменных имен со статическими IP-адресами

App Engine не позволяет сопоставлять статические IP-адреса с

применение. Однако вы можете использовать облачную балансировку нагрузки и бессерверную сеть.

группы конечных точек, чтобы зарезервировать статический IP-адрес для вашего балансировщика нагрузки, который затем

направляет трафик к вашему приложению. Информацию о ценах см.

Стоимость внешнего IP-адреса.

Однако вы можете использовать облачную балансировку нагрузки и бессерверную сеть.

группы конечных точек, чтобы зарезервировать статический IP-адрес для вашего балансировщика нагрузки, который затем

направляет трафик к вашему приложению. Информацию о ценах см.

Стоимость внешнего IP-адреса.

В вашем проекте сканер веб-безопасности автоматически попыток избегайте URL-адресов выхода из системы и других общих адресов, которые могут негативно повлиять на сканирование. Однако, чтобы быть уверенным, вы можете использовать настройки сканирования, чтобы вручную исключить URL-адреса.

Проверка

Конфигурации сканирования проверяются при их создании и перед каждым сканированием.

Сканер веб-безопасности проверяет настройки Центра управления безопасностью и

учетные данные аутентификации, чтобы убедиться, что сканирование настроено правильно и может регистрировать

в ваше приложение успешно. Параметры конфигурации, в том числе максимальные

скорости сканирования, также проверяются, чтобы убедиться, что они находятся в поддерживаемых диапазонах.

Перед созданием или обновлением сканирования необходимо устранить ошибки. Приложения, которые изменены после первоначальной настройки, могут привести к ошибкам во время сканирования. За Например, если домен больше не указывает на IP-адрес, принадлежащий проекту, ресурс не сканируется, и на странице конфигурации сканирования сообщается об ошибке.

Передовой опыт

Поскольку сканер веб-безопасности заполняет поля, нажимает кнопки, щелкает ссылки, и выполняет другие действия пользователя, вы должны использовать его с осторожностью, особенно если вы сканируете производственные ресурсы. Сканер веб-безопасности потенциально может активировать функции, которые изменяют состояние ваших данных или системы, с нежелательным Результаты.

Например:

- В приложении блога, которое позволяет может публиковать тестовые строки в качестве комментариев ко всем статьям вашего блога.

- На странице регистрации электронной почты сканер веб-безопасности может генерировать большие числа

тестовых писем.

Ниже приведены некоторые методы, которые можно использовать по отдельности или в комбинации для избежать нежелательных результатов:

- Запустите сканирование в тестовой среде. Настройте тестовую среду, создав отдельный проект App Engine и загрузить туда свое приложение и данные. Если вы используете Google Cloud CLI, вы можете указать цель project в качестве параметра командной строки при загрузке приложения.

- Используйте тестовую учетную запись. Создайте учетную запись пользователя, у которой нет доступа к

конфиденциальные данные или вредоносные операции и использовать их при сканировании вашего приложения. Много

приложения представляют особый рабочий процесс при первом входе пользователя в систему,

Например, принять условия и создать профиль. Из-за разных

рабочий процесс, тестовая учетная запись для начального пользователя может иметь разные результаты сканирования

чем установленная учетная запись пользователя.

Лучше всего сканировать с учетной записью,

в обычном пользовательском состоянии после завершения первого потока.

Лучше всего сканировать с учетной записью,

в обычном пользовательском состоянии после завершения первого потока. - Блокировка отдельных элементов пользовательского интерфейса , которые вы не хотите активировать

применив класс CSS

inq-no-click. Обработчики событий, прикрепленные к этот элемент не активируется во время сканирования и тестирования, независимо от являются ли они встроенным JavaScript или присоединены с помощьюaddEventListener, или прикрепляется путем установки соответствующего свойства обработчика событий. - Использовать резервные копии данных. Рассмотрите возможность создания резервной копии ваших данных перед сканированием.

- Исключенные URL-адреса. Вы можете указать шаблоны URL, которые не будут сканироваться или проверено. Сведения о синтаксисе см. в разделе Исключение URL-адресов.

Перед сканированием тщательно проверьте приложение на наличие функций, которые могут

повлиять на данные, пользователей или системы за пределами желаемой области сканирования.

Что дальше

- Начните работу со сканером веб-безопасности.

13 лучших инструментов для сканирования уязвимостей на 2022 год

Поиск

Сканирование, оценка и управление уязвимостями разделяют фундаментальный принцип кибербезопасности: злоумышленники не могут проникнуть внутрь, если у них нет пути. С этой целью важной практикой ИТ-безопасности является сканирование уязвимостей, а затем их исправление, как правило, с помощью системы управления исправлениями.

Средства сканирования уязвимостей могут упростить этот процесс, находя и даже исправляя уязвимости за вас, уменьшая нагрузку на сотрудников службы безопасности и операционные центры. Сканеры уязвимостей обнаруживают и классифицируют слабые места системы, чтобы определить приоритетность исправлений, а иногда и прогнозировать эффективность контрмер. Сканирование может выполняться ИТ-отделом или поставщиком услуг. Как правило, при сканировании сведения о целевой поверхности атаки сравниваются с базой данных информации об известных уязвимостях в службах и портах, а также об аномалиях в построении пакетов и путях, которые могут существовать к программам или сценариям, которые можно использовать.

Сканирование может выполняться ИТ-отделом или поставщиком услуг. Как правило, при сканировании сведения о целевой поверхности атаки сравниваются с базой данных информации об известных уязвимостях в службах и портах, а также об аномалиях в построении пакетов и путях, которые могут существовать к программам или сценариям, которые можно использовать.

Некоторые сканирования выполняются путем входа в систему в качестве авторизованного пользователя, в то время как другие выполняются извне и пытаются найти уязвимости, которые могут быть использованы теми, кто работает за пределами сети. Сканирование уязвимостей не следует путать с тестированием на проникновение, которое заключается в использовании уязвимостей, а не в определении того, где могут находиться потенциальные уязвимости. Управление уязвимостями — это более широкий продукт, который включает в себя возможности сканирования уязвимостей, а дополнительная технология — имитация нарушений и атак, которая позволяет проводить непрерывную автоматическую оценку уязвимостей. И все чаще требуются такие инструменты, как управление ИТ-активами (ITAM), чтобы убедиться, что вы исправляете все, что у вас есть. Существует также множество инструментов сканирования уязвимостей с открытым исходным кодом.

И все чаще требуются такие инструменты, как управление ИТ-активами (ITAM), чтобы убедиться, что вы исправляете все, что у вас есть. Существует также множество инструментов сканирования уязвимостей с открытым исходным кодом.

Ведущие решения по управлению уязвимостями

1 Злоумышленник

Посетите веб-сайт

Intruder — самый популярный сканер уязвимостей. Это экономит ваше время, помогая определить приоритет наиболее критических уязвимостей, чтобы избежать раскрытия ваших систем. Intruder имеет прямую интеграцию с облачными провайдерами и выполняет тысячи тщательных проверок. Он будет упреждающе сканировать ваши системы на наличие новых угроз, таких как Spring4Shell, обеспечивая вам душевное спокойствие. Intruder позволяет легко находить и исправлять такие проблемы, как неверные настройки, отсутствующие исправления, ошибки приложений и многое другое. Попробуйте 14-дневную бесплатную пробную версию.

Попробуйте 14-дневную бесплатную пробную версию.

Узнайте больше о Intruder

2 Средство управления уязвимостями SanerNow

Посетите веб-сайт

Средство управления уязвимостями SanerNow — это комплексное, непрерывное и автоматизированное решение для управления уязвимостями. Наше передовое решение для управления уязвимостями позволяет: —

• Запустите самое быстрое в отрасли сканирование, чтобы обнаружить все риски

• Получите более 160 000+ проверок уязвимостей

• Устраните уязвимости во всех операционных системах, таких как Windows, macOS, Linux и более чем в 300 сторонних приложениях

• Централизованно отслеживайте и контролируйте конечные точки

С помощью SanerNow вы можете управлять несколькими вариантами использования с одной консоли.

Узнайте больше об инструменте управления уязвимостями SanerNow

3 Хеймдаль Секьюрити

Посетите веб-сайт

Решение для управления исправлениями, которое позволяет развертывать и исправлять любые ОС Microsoft и Linux, стороннее и проприетарное программное обеспечение «на лету», из любой точки мира и в соответствии с любым графиком. Полная прозрачность и детальный контроль всего вашего программного обеспечения. Исправьте что угодно, обновите все, разверните и увеличьте масштаб независимо от часового пояса, доступности машины или версии.

Узнайте больше о Heimdal Security

13 лучших сканеров уязвимостей

- Rapid7 InsightVM (Nexpose)

- Управление уязвимостями Qualys

- Кибербезопасность AT&T

- Надежный Нессус

- Облачная управляемая служба безопасности Alibaba

- Нетспаркер

- Инспектор Амазонки

- Burp Suite

- Сканер уязвимостей Acunetix

- Злоумышленник

- Метасплоит

- Nкарта

- IBM Security QRadar

1.

Rapid7 Nexpose

Rapid7 NexposeRapid7 Nexpose — это популярное решение для сканирования уязвимостей с открытым исходным кодом. Он может автоматически сканировать и оценивать физические, облачные и виртуальные инфраструктуры. Инструмент предоставляет живые и интерактивные информационные панели, исправление на основе решений, а также оценку рисков и расстановку приоритетов.

Nexpose автоматически обнаруживает и сканирует все новые устройства, подключенные к сети, для выявления уязвимостей в режиме реального времени. Он также предлагает облегченный агент конечной точки для обработки информации при минимальном потреблении полосы пропускания.

2. Qualys Vulnerability Management

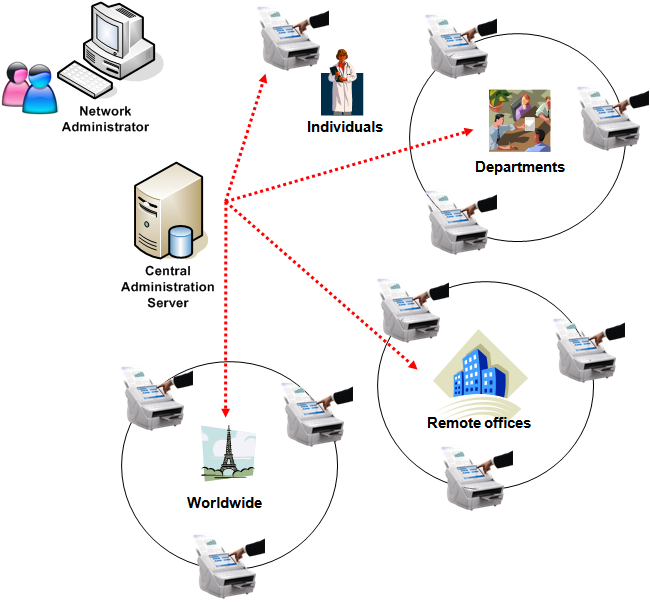

Сканер Qualys Vulnerability Management работает за брандмауэром в сложных внутренних сетях, может сканировать облачные среды, а также может обнаруживать уязвимости в географически распределенных сетях по периметру. Кроме того, он сканирует контейнеры и конечные точки.

Кроме того, он сканирует контейнеры и конечные точки.

Его интуитивно понятная и настраиваемая информационная панель обеспечивает единое представление обо всех веб-приложениях и отслеживаемых ресурсах. Цены могут быть выше, чем у некоторых других услуг, но широта предлагаемой защиты обширна.

3. AT&T Cybersecurity

Решение для сканирования уязвимостей AT&T Cybersecurity может предоставляться как управляемая услуга или запускаться из ИТ-отдела. Это помогает обнаруживать уязвимости безопасности в системах, веб-приложениях и сетевых устройствах.

Сканер уязвимостей является частью более крупного инструмента, который также включает SIEM и обнаружение вторжений. Сигнатуры известных уязвимостей постоянно обновляются по мере выявления новых уязвимостей AlienVault Labs и аналитическим сообществом Open Threat Exchange.

Вероятно, это лучший управляемый сервис для ИТ-отделов, которым не хватает опыта в области кибербезопасности.

4. Tenable Nessus

Tenable Nessus — широко используемый инструмент оценки уязвимостей с открытым исходным кодом. Это, вероятно, лучше всего подходит для опытных команд безопасности, так как его интерфейс может быть немного сложным для освоения поначалу. Его можно использовать в сочетании с инструментами тестирования на проникновение, предоставляя им области, на которые следует ориентироваться, и потенциальные слабые места, которые можно использовать.

Nessus поставляется с готовыми политиками и шаблонами для аудита и исправления различных ИТ-ресурсов и мобильных устройств, настраиваемыми отчетами и автоматической автономной оценкой уязвимостей.

5. Облачная управляемая служба безопасности Alibaba

Alibaba предлагает управляемую услугу на основе SaaS для проверки портов, сканирования веб-сайтов и системных уязвимостей, а также проверки уязвимостей для устранения ложных срабатываний. Служба использует машинное обучение для обнаружения веб-уязвимостей и бэкдоров, а также незаконного контента и порчи веб-сайтов для предотвращения ущерба репутации.

Служба использует машинное обучение для обнаружения веб-уязвимостей и бэкдоров, а также незаконного контента и порчи веб-сайтов для предотвращения ущерба репутации.

Alibaba упрощает процесс, выполняя неограниченное количество сканирований без установки, обновлений или обслуживания. Он ориентирован на облачные технологии и, вероятно, лучше всего подходит для предприятий за пределами США в свете продолжающихся торговых враждебных отношений между США и Китаем.

6. Netsparker

Netsparker отлично справляется со своей задачей — сканированием веб-сайтов. Но он не предназначен для чего-либо еще, и поэтому ему не хватает ассортимента многих других продуктов. Один плюс — простота использования. Возможности автоматизированного сканирования безопасности веб-приложений также могут быть интегрированы со сторонними инструментами.

Операторам не обязательно знать исходный код. Это хороший выбор для малого и среднего бизнеса, а не для крупных предприятий.

Это хороший выбор для малого и среднего бизнеса, а не для крупных предприятий.

7. Инспектор Амазон

Если вы являетесь магазином AWS, то Amazon Inspector — это сервис автоматической оценки безопасности для вас. Он сканирует все приложения, развернутые на AWS, и может быть распространен на инстансы Amazon EC2.

После сканирования и оценки уязвимостей предоставляется подробный список потенциальных уязвимостей, ранжированных по степени риска. Он также может выявить отсутствие передовых методов обеспечения безопасности в приложениях как во время их работы, так и перед их развертыванием.

Amazon Inspector не может сканировать Azure, Google Cloud или локальные центры обработки данных и серверные комнаты. Таким образом, он рекомендуется только для тех предприятий и малых и средних предприятий, которые работают в основном в облаке Amazon.

8. Burp Suite

Burp Suite — это сканер веб-уязвимостей, используемый во многих организациях. Хотя доступна бесплатная версия, она ограничена по функциональности и не имеет возможности автоматизации. Те, кто хочет получить полный пакет масштабируемости и автоматизации в масштабах всего предприятия, должны быть готовы хорошо заплатить. Специалисты по безопасности, которым нужен только хороший автоматический сканер уязвимостей для тестирования кода, могут обойтись версией Professional, которая дешевле.

Хотя доступна бесплатная версия, она ограничена по функциональности и не имеет возможности автоматизации. Те, кто хочет получить полный пакет масштабируемости и автоматизации в масштабах всего предприятия, должны быть готовы хорошо заплатить. Специалисты по безопасности, которым нужен только хороший автоматический сканер уязвимостей для тестирования кода, могут обойтись версией Professional, которая дешевле.

Burp включает механизм мощного сканирования, который может сканировать веб-приложения и находить широкий спектр уязвимостей. Он использует усовершенствованный алгоритм сканирования динамического содержимого, чтобы лучше обнаруживать больше поверхностей для атак.

Дополнительные сведения о Burp Suite см. в разделе «Начало работы с Burp Suite: Учебное пособие по пентесту». Но его многопоточный сканер может быстро сканировать сотни тысяч страниц, а также выявляет распространенные проблемы с конфигурацией веб-сервера. Он особенно хорош при сканировании WordPress. Поэтому тем, у кого тяжелое развертывание WordPress, следует подумать об этом.

Поэтому тем, у кого тяжелое развертывание WordPress, следует подумать об этом.

Сканер уязвимостей Acunetix также поддерживает интеграцию с другими полезными инструментами, такими как Jenkins, Jira и GitHub. Он также может похвастаться впечатляюще низким уровнем ложноположительных результатов.

10. Intruder

Intruder — это облачный упреждающий сканер уязвимостей, который концентрируется на сканировании периметра. Чем глубже предприятие, тем лучше оно должно быть дополнено другими инструментами. Но он силен в обнаружении новых уязвимостей. Поэтому это хороший выбор для тех, кто хочет укрепить периметр.

Он включает в себя более 10 000 запоминающихся проверок безопасности, включая WannaCry, Heartbleed и SQL Injection.

11. Metasploit

Metasploit охватывает сканирование и тестирование уязвимостей. Опираясь на огромную базу данных известных эксплойтов с открытым исходным кодом, он также предоставляет ИТ-специалистам анализ результатов проверки на проникновение, чтобы можно было эффективно выполнять шаги по исправлению. Однако его нельзя масштабировать до корпоративного уровня, и некоторые новые пользователи говорят, что поначалу им сложно пользоваться.

Однако его нельзя масштабировать до корпоративного уровня, и некоторые новые пользователи говорят, что поначалу им сложно пользоваться.

Дополнительные сведения о Metasploit см. в разделе «Начало работы с Metasploit Framework: Учебное пособие по пентесту». Это полезно для этичных хакеров при определении слабых сторон сети. Поскольку это с открытым исходным кодом, это бесплатно. Это делает его удобным для тех, кто знаком с миром открытого исходного кода, но может быть проблемой для тех, кто плохо знаком с такими приложениями. Хотя он работает во всех основных операционных системах, пользователям Linux он покажется более знакомым.

См. наше руководство по Nmap

13. IBM Security QRadar

IBM Security — ведущий мировой поставщик услуг кибербезопасности, и QRadar оправдывает свою репутацию. После сканирования сети и сопоставления информации с топологией сети и данными о соединении он управляет рисками с помощью механизма политик с автоматическими проверками соответствия.

Его расширенная аналитика является мощным инструментом для предотвращения нарушений безопасности, определения приоритетов и выполнения исправлений, а также соблюдения нормативных требований. Он также включает в себя интуитивно понятную панель инструментов, которая объединяет всю эту информацию в единое представление.

Если вы хотите получить сертификат IBM Cybersecurity, ознакомьтесь с этим курсом!

Что такое сканеры уязвимостей?

Сканеры уязвимостей — это программное обеспечение, которое ищет, идентифицирует и оценивает сеть и сетевые ресурсы на наличие известных уязвимостей. Они обнаруживают и инвентаризируют все точки доступа к сети и подключенные устройства, а затем сравнивают результаты сканирования с известными уязвимостями в базе данных. Эти инструменты также способны обнаруживать аномалии в построении пакетов и пути, которые могут существовать к программам или сценариям, которые могут быть использованы злоумышленниками.

Каковы основные функции сканеров уязвимостей?

Основные функции программного обеспечения для сканирования уязвимостей можно разделить на две основные группы: идентификация и корреляция, а также оценка.

Идентификация и корреляция

Сканеры уязвимостей обнаруживают и классифицируют устройства, открытые порты, операционные системы и программное обеспечение, подключенное к сети, а затем сопоставляют эту информацию с последними известными уязвимостями. Они также могут обнаруживать неправильные конфигурации и отсутствие средств контроля и политик безопасности.

Оценка

После выявления уязвимости эти инструменты также оценивают и оценивают уровень риска для каждой из них. Они также могут выполнить анализ основных причин, чтобы найти источник проблемы. Эта информация сообщает, каким уязвимостям следует отдать приоритет.

Внешнее и внутреннее сканирование уязвимостей

Внешнее сканирование выполняется за пределами периметра сети для выявления уязвимостей серверов и приложений, доступных непосредственно из Интернета. Внутреннее сканирование, с другой стороны, выявляет уязвимости, которые могут позволить злоумышленникам перемещаться по сети в горизонтальном направлении.

Внутреннее сканирование, с другой стороны, выявляет уязвимости, которые могут позволить злоумышленникам перемещаться по сети в горизонтальном направлении.

Сканирование с проверкой подлинности и сканирование без проверки подлинности

Сканирование с проверкой подлинности выполняется аутентифицированными пользователями с законными учетными данными для входа. Эти сканирования обычно более полны, чем сканирование без проверки подлинности. Они способны выявлять плохие конфигурации, незащищенные записи реестра, вредоносный код и подключаемые модули.

При сканировании без проверки подлинности учетные данные для входа не используются. Это связано с тем, что они представляют собой сканирование исключительно на уровне поверхности. Они выявляют бэкдоры, сертификаты с истекшим сроком действия, неисправленное программное обеспечение, слабые пароли и плохие протоколы шифрования.

Тестирование на проникновение и сканирование уязвимостей

Тестирование на проникновение и сканирование уязвимостей служат схожим целям, но используют разные методы. Тестирование на проникновение используется для фактического использования уязвимостей. Сканирование используется для выявления потенциальных уязвимостей до проведения тестирования на проникновение.

Тестирование на проникновение используется для фактического использования уязвимостей. Сканирование используется для выявления потенциальных уязвимостей до проведения тестирования на проникновение.

Читайте также: Тестирование на проникновение и тестирование уязвимостей: важная разница

Как выбрать средство сканирования уязвимостей

При поиске средства сканирования уязвимостей следует помнить о двух вещах:

Убедитесь, что он может определять правила соответствия на основе правил и стандартов, применимых к вашей организации.

Выберите инструмент с интуитивно понятной панелью управления, на которой четко отображаются оценки риска и отчеты, чтобы помочь определить приоритеты усилий по установке исправлений.

И ищите тот, который может сканировать ваши самые важные системы и средства защиты.