Сканеры уязвимостей

Поиск софта

Платное

Бесплатное

OpenVAS

Полнофункциональный сканер уязвимостей.

Nikto

Бесплатный сканер уязвимостей для web-серверов.

CodeQL

Движок для семантического анализа кода.

Skybox Vulnerability Control

Решение Skybox по управлению уязвимостями.

Tripwire IP360

Решение корпоративного уровня для управления уязвимости.

Tenable.

io

ioРешение для управления уязвимостями.

Qualys Vulnerability Management

Решение для управления уязвимостями.

Nessus Professional

Сетевой сканер безопасности общего назначения.

F-Secure Radar

Сканер уязвимостей.

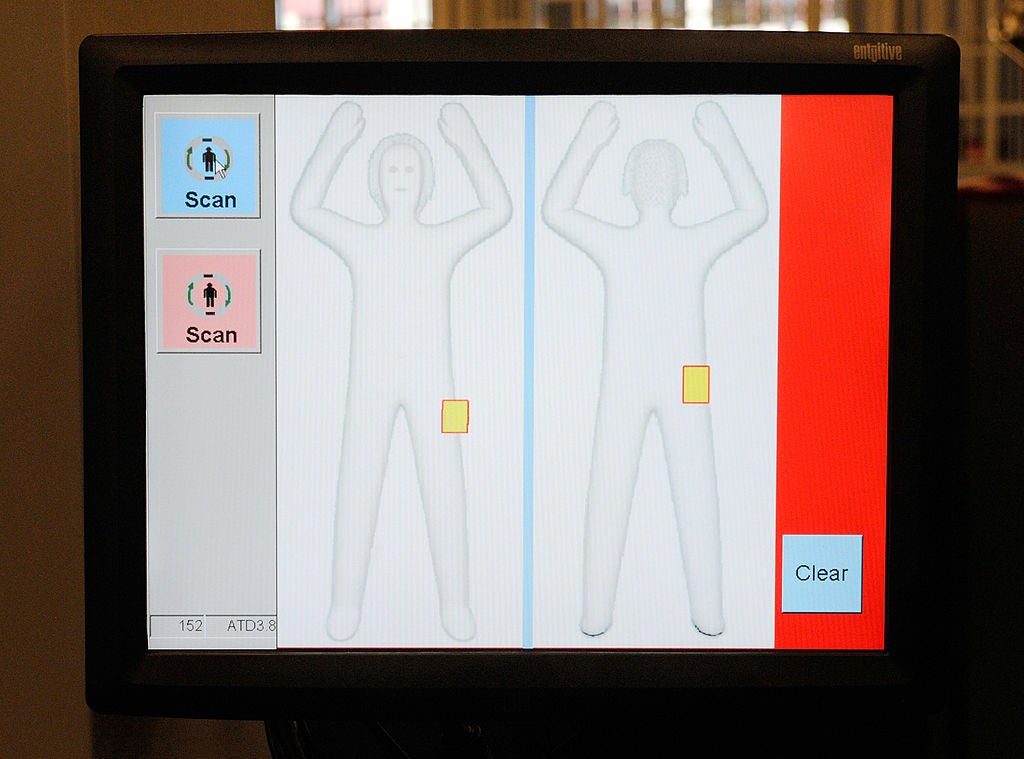

Сканер-ВС

Универсальный инструмент для решения широкого спектра задач по тестированию и анализу защищенности информационных систем.

Ревизор сети

Сетевой сканер.

RedCheck

Система контроля защищенности и соответствия стандартам ИБ.

MaxPatrol 8

ScanMyServer

Утилита, позволяющая проанализировать страницы сайта или блога и найти различные проблемы безопасности.

Netsparker

Сканирует сайты, приложения и службы сервера на предмет уязвимостей вне зависимости от операционной системы.

HTTrack

Свободный кроссплатформенный офлайн-браузер для загрузки веб-сайтов из интернета на локальный компьютер.

SMBGhost

Сканер для выявления систем, потенциально подверженных уязвимости в протоколе SMBv3 (CVE-2020-0796).

esCLOUD

Решение безопасности для облачных сред.

RiskSense Ransomware Dashboard

Инструмент для предотвращения и отражения атак вымогательского ПО.

METASCAN

Сканер уязвимостей для web-сайтов и сетей.

Arctic Wolf Managed Risk

Решение для поиска уязвимостей и анализа конечных точек.

Kube-hunter

Инструмент для обнаружения проблем безопасности в кластерах Kubernetes/

Nsauditor Network Security Auditor

Nsauditor Network Security Auditor — сетевой сканер, служащий для осуществления диагностики и мониторинга сетевых компьютеров на предмет обнаружения возможных проблем в системе безопасности.

RiskSense Attack Surface Validation for Election Systems

Инструмент для обнаружения уязвимостей в избирательных системах.

Подпишитесь на email рассылку

Подпишитесь на получение последних материалов по безопасности от SecurityLab.ru — новости, статьи, обзоры уязвимостей и мнения аналитиков.

Ежедневный выпуск от SecurityLab.Ru

Еженедельный выпуск от SecurityLab.Ru

Нажимая на кнопку, я принимаю условия соглашения.

4 популярных сканера уязвимостей для безопасности Kubernetes / Хабр

Проект Kubernetes, разработанный в 2014 году силами компании Google, первоначально предполагался для удовлетворения внутренних потребностей компании в сфере управления контейнерами, однако вскоре стал чуть ли не стандартом в области оркестрации. Как и любой другой продукт, Kubernetes не лишён различных проблем с безопасностью. В связи с чем возникает «острый» вопрос в обеспечении её должного уровня. К счастью, было разработано множество инструментов, призванных усовершенствовать безопасность платформы.

В связи с чем возникает «острый» вопрос в обеспечении её должного уровня. К счастью, было разработано множество инструментов, призванных усовершенствовать безопасность платформы.

И сегодня я расскажу о таких популярных сканерах и утилитах безопасности, как Anchore grype, Kube-bench, Kube-hunter и Falco.

Anchore grype

Официальный сайт: anchore.com

Лицензия: коммерческая и свободная (open source).

Документация: github.com/anchore/grype

Сканер grype предназначен для сканирования образов контейнеров на наличие уязвимостей. Также присутствует поддержка сканирования файловых систем. При сканировании образа grype обращается к своей внутренней базе данных уязвимостей, чтобы найти соответствие. База данных с уязвимостями обновляется каждый раз при запуске утилиты.

На официальной странице проекта в GitHub присутствует документация по установке и обзору основных функций. Для установки сканера достаточно выполнить две команды:

curl -sSfL https://raw. githubusercontent.com/anchore/grype/main/install.sh | sudo sh -s -- -b /usr/local/bin

githubusercontent.com/anchore/grype/main/install.sh | sudo sh -s -- -b /usr/local/bin

Синтаксис grype выглядит следующим образом:

grype имя_образа:версия

grype имя_репозитория/имя_образа:версия

Образ сканируется из официального репозитория – docker hub. Также поддерживаются частные репозитории.

В качестве примера просканируем образ alpine. Для этого необходимо выполнить команду:

grype alpine:latest

Если не указывать версию образа, то будет просканирован самый последний образ (тег latest).

Сканирование занимает в среднем 1–2 минуты, но может занять и больше времени в зависимости от размера образа и количества слоёв в нём. Если после сканирования отобразилась фраза No vulnerabilities found, это означает, что в образе отсутствуют уязвимости, которые есть в базе данных сканера.

Если уязвимости были найдены, то после завершения сканирования они будут отображены в виде списка:

Список содержит следующие столбцы:

Name (имя) – отображает имя компонента, в котором была найдена уязвимость.

Severity (степень угрозы) – определяет критичность угрозы. Anchore классифицирует уязвимости по уровням: negligible (незначительное влияние), low (низкое влияние), high (высокое влияние), medium (среднее влияние), critical (критическое влияние) и unknown (степень угрозы неизвестна).

Installed (установлено) – отображает версию, в которой впервые появилась эта уязвимость.

Fixed-in (исправлено) — отображает версию, в которой эта уязвимость была устранена.

Type (тип) – отображает тип контейнера (deb, python, go-module, dotnet и т. д.).

Vulnerability (уязвимость) – отображает имя найденной уязвимости в формате CVE.

Также grype умеет находить уязвимости в исходных файлах программного обеспечения. Для этого необходимо указать ключевое слово dir и полный путь до необходимой директории. В качестве примера просканируем директорию /usr. В этом случае команда будет выглядеть следующим образом:

В качестве примера просканируем директорию /usr. В этом случае команда будет выглядеть следующим образом:

sudo grype dir:/usr/

Принцип действия такой же, как и при сканировании образов.

Kube-bench

Официальный сайт: github.com

Лицензия: свободная (open source).

Документация: docs.k0sproject.io

Kube-bench — утилита, написанная на языке программирования Go, которая сканирует кластер Kubernetes на соответствие практикам и рекомендациям из руководства безопасности CIS Kubernetes.

Чтобы запустить утилиту, достаточно скачать репозиторий с GitHub:

git clone https://github.com/aquasecurity/kube-bench.git

Далее перейти в скачанную директорию и запустить файл job.yaml:

Затем посмотреть список подов и найти под с именем kube-bench:

kubectl get po

Необходимо дождаться, когда статус пода перейдет в Completed:

Только после этого можно посмотреть результаты сканирования. Сканирование может занимать от 5 до 30 минут. После того, как у пода появился Completed, можно вывести итоговый отчёт при помощи команды:

Сканирование может занимать от 5 до 30 минут. После того, как у пода появился Completed, можно вывести итоговый отчёт при помощи команды:

kubectl logs <имя_пода_с_kube_bench>

Проверки разбиты на 5 блоков, каждый из которых отвечает за свой компонент:

Worker Node Security Configuration – отвечает за блок проверок, связанных с рабочими нодами.

Kubernetes Policies – отвечает за политики, используемые внутри кластера. Сюда входят RBAC, Pod Security Policies, Network Policies, CNI.

Control Plane Configuration — отвечает за проверки компонента Control Plane.

Etcd Node Configuration – отвечает за проверки компонента etcd.

Master Node Security Configuration – отвечает за проверки, связанные с безопасностью мастер-ноды.

После каждого блока выводится итоговый отчёт, характерный для данного блока проверок.

PASS – означает, что проверка была успешно пройдена.

FAIL – проверку не удалось выполнить.

WARN – на данную проверку необходимо обратить внимание. Описан алгоритм дальнейших действий.

INFO – для этой проверки есть дополнительные рекомендации, однако они не являются критическими.

Kube-hunter

Официальный сайт: github.com

Лицензия: свободная (open source).

Документация: aquasecurity.github.io/kube-hunter

Kube-hunter — утилита, написанная на языке программирования Python. Как и утилита kube-bench, она также предназначена для поиска уязвимостей в кластере Kubernetes. Однако отличается тем, что в первую очередь анализирует и оценивает защиту кластера как бы с точки зрения злоумышленника, то есть эмулируя атаки на кластер.

Установка производится при помощи пакетного менеджера PIP:

pip3 install kube-hunter

При запуске kube-hunter предлагает 3 типа сканирования:

Remote scanning — сканирование IP-адреса или DNS-имени;

Interface scanning — сканирование интерфейсов;

IP range scanning — сканирование диапазона IP-адресов.

Для примера запустим сканирование Remote scanning и укажем для утилиты частный (серый) IP-адрес хоста, с которого запускается сканирование. На этом же хосте расположена мастер-нода:

По завершении в графе Detected Services отобразятся сервисы, найденные утилитой. В примере это означает, что если злоумышленник будет сканировать кластер в нашей частной сети, то он найдет 3 потенциальных точки «входа» в кластер, через которые можно реализовывать различные атаки.

Кроме того, утилита выведет список уязвимостей, присутствующих в кластере. kube-hunter использует базу данных уязвимостей от Aqua Security. База находится по адресу avd.aquasec.com.

Также можно просканировать кластер c помощью белого IP-адреса с целью нахождения сервисов извне (т. е. те сервисы, к которым можно получить доступ из интернет):

Как видно по результатам сканирования, сервисы кластера недоступны извне – это можно определить по фразе «Kube Hunter couldn’t find any clusters».

Falco

Официальный сайт: falco.org

Лицензия: свободная (open source).

Документация: falco.org/docs

Falco представляет собой набор инструментов, предназначенных для обнаружения угроз на уровне ядра Linux при помощи профилирования системных вызовов. Falco способен обнаруживать подозрительную активность не только на уровне кластера Kubernetes, но и в приложениях, контейнерах и подах.

Установка falco в кластер Kubernetes производится при помощи helm чартов. Перед установкой убедитесь, что у вас установлен helm. Для начала необходимо добавить репозиторий falco:

helm repo add falcosecurity https://falcosecurity.github.io/charts

Далее необходимо обновить списки репозиториев helm:

helm repo update

И после этого можно установить сам falco:

helm install falco falcosecurity/falco

Через несколько минут необходимо проверить статус подов и убедиться, что поды в статусе Ready и Running:

kubectl get po

Для полноценной проверки нам понадобится среда для эмуляции и обнаружения атаки. В качестве примера запустим СУБД MySQL. Для начала скачиваем конфиг с MySQL:

В качестве примера запустим СУБД MySQL. Для начала скачиваем конфиг с MySQL:

wget https://raw.githubusercontent.com/kubernetes/website/main/content/en/examples/application/mysql/mysql-deployment.yaml

Далее запускаем под с MySQL:

kubectl apply -f mysql-deployment.yaml

Теперь запускаем контейнер с MySQL. По умолчанию он запустится от имени root пользователя:

kubectl exec -it mysql-77bd8d464d-lvnbc -- bash -il

После этого смотрим логи любого из двух контейнеров с falco:

kubectl logs -f falco-rlhzq

В логах можно увидеть, что был запущен контейнер с терминалом и от имени пользователя root. В данном контексте мы использовали один из модулей falco, который обнаруживает поды с запущенными терминалами внутри.

Подводя итог, замечу, что разнообразие утилит для усиления безопасности Kubernetes не ограничивается теми, о которых идет речь в статье. Тем не менее, уже применение этих четырех однозначно позволит избежать ряда возможных проблем с уязвимостью Kubernetes. Поскольку утилиты предназначены для решения различных задач, для лучшего результата можно использовать их совместно.

Поскольку утилиты предназначены для решения различных задач, для лучшего результата можно использовать их совместно.

Обзор сканера веб-безопасности | Центр управления безопасностью

Примечание: Эта функция доступна для обоих Тем не менее, уровни Premium и Standard Центра управления безопасностью некоторые функции могут быть ограничены на уровне Standard.

На этой странице представлен обзор Web Security Scanner.

Введение

Сканер веб-безопасности выявляет уязвимости безопасности в вашем App Engine, Веб-приложения Google Kubernetes Engine (GKE) и Compute Engine. Это сканирует ваше приложение, переходя по всем ссылкам в рамках вашего начального URL-адреса и попытки использовать как можно больше пользовательских данных и обработчиков событий. возможный. В настоящее время Web Security Scanner поддерживает только общедоступные URL-адреса и IP-адреса. которые не защищены брандмауэром.

Web Security Scanner в настоящее время поддерживает стандарт App Engine

среда и гибкие среды App Engine, Compute Engine

экземпляры и ресурсы GKE.

Сканер веб-безопасности дополняет существующую систему безопасности и процессы разработки. Чтобы не отвлекать вас ложными срабатываниями, Сканер веб-безопасности ошибается в сторону недоотчетов и не отображает оповещения о низкой достоверности. Он не заменяет ручную проверку безопасности и не гарантирует, что ваше приложение свободно от недостатков безопасности. Для большего информацию о веб-безопасности см. Десять лучших проектов OWASP.

Узнайте больше о Google Cloud Security.

Примечание. Google может использовать агрегированные и анонимные данные для повышения производительности. Web Security Scanner и для анализа тенденций веб-уязвимости. Google не будет поделиться информацией о конкретных проблемах или состоянии безопасности сканируемого веб-сайта с любой третьей стороной.Типы сканирования

Сканер веб-безопасности

обеспечивает управляемое и настраиваемое сканирование веб-уязвимостей для общедоступных

Интернет, обслуживаемый App Engine, GKE и Compute Engine

Приложения.

Управляемое сканирование

Только уровень Premium: Эта функция доступна только с Премиум-уровень центра управления безопасностью.

Управляемые сканирования Web Security Scanner настраиваются и управляются Центр управления безопасностью. Управляемое сканирование автоматически запускается раз в неделю для обнаружения и сканировать общедоступные веб-конечные точки. Эти сканирования не используют аутентификацию и отправляют Запросы только GET, поэтому они не отправляют формы на живые веб-сайты.

Управляемое сканирование запускается отдельно от выборочного сканирования.

Если Центр управления безопасностью активирован на уровне организации,

вы можете использовать управляемое сканирование для централизованного управления базовым веб-приложением

обнаружение уязвимостей для проектов в вашей организации без необходимости

привлекать отдельные проектные группы. Когда находки обнаружены, вы можете работать

с этими командами для настройки более полных пользовательских сканирований.

При включении Web Security Scanner в качестве службы результаты управляемого сканирования автоматически доступны на вкладке уязвимостей Центра управления безопасностью и соответствующие отчеты. Для получения информации о том, как включить сканер веб-безопасности управляемые сканирования, см. раздел Настройка Центра управления безопасностью.

Выборочное сканирование

Примечание: Эта функция доступна для обоих Тем не менее, уровни Premium и Standard Центра управления безопасностью некоторые функции могут быть ограничены на уровне Standard.

Web Security Scanner предоставляют детализированную информацию о обнаружение уязвимостей приложений, таких как устаревшие библиотеки, межсайтовые сценарии или использование смешанного контента.

Пользовательские сканирования определяются на уровне проекта.

Пользовательские результаты сканирования доступны в

Центр управления безопасностью после завершения руководства по

настроить выборочное сканирование Web Security Scanner.

Результаты сканирования

В этом разделе описаны типы результатов сканирования Web Security Scanner и соответствующие стандарты соответствия.

Детекторы и соответствие

Web Security Scanner поддерживает категории в Десятка лидеров OWASP, документ, который ранжирует и предоставляет рекомендации по исправлению для 10 самых критические риски безопасности веб-приложений, определенные Open Web Проект безопасности приложений (OWASP).

Примечание: Категория A09:2021 Регистрация безопасности и мониторинг сбоев

(ранее A10:2017 Недостаточное ведение журнала и мониторинг ) не поддерживается.

Эта категория описывает недостатки, которые позволяют злоумышленникам оставаться незамеченными. В отличие от

остальные девять категорий OWASP не относятся к конкретным уязвимостям

которыми могут воспользоваться злоумышленники. Точно так же Web Security Scanner не может атаковать веб-сайты. приложения, чтобы вызвать обнаруживаемый ответ. Вопросы, включенные в это

категория требует человеческого суждения.

приложения, чтобы вызвать обнаруживаемый ответ. Вопросы, включенные в это

категория требует человеческого суждения.

Карта соответствия включена для справки, не предоставляется и не проверяется Фонд OWASP.

Эта функция предназначена только для мониторинга соответствия требованиям нарушения. Отображения не предназначены для использования в качестве основы или в качестве заменить аудит, сертификацию или отчет о соответствии вашего продукты или услуги с любыми нормативными или отраслевыми эталонами или стандартами.

Типы находок

Пользовательские и управляемые сканирования Web Security Scanner определяют следующие типы обнаружения. На уровне «Стандартный» сканер веб-безопасности поддерживает выборочное сканирование развернутых приложений. с общедоступными URL-адресами и IP-адресами, которые не защищены брандмауэром.

| Категория | Описание находки | Топ-10 OWASP 2017 | Топ-10 OWASP 2021 |

|---|---|---|---|

Доступный репозиторий Git Имя категории в API: | Репозиторий Git открыт для всех. Чтобы решить эту проблему, удалите

непреднамеренный публичный доступ к репозиторию GIT. Чтобы решить эту проблему, удалите

непреднамеренный публичный доступ к репозиторию GIT.Ценовая категория: Стандарт Исправьте эту находку, сборка | А5 | А01 |

Доступный репозиторий SVN Имя категории в API: | Общедоступный репозиторий SVN. Чтобы решить эту проблему, удалите

публичный непреднамеренный доступ к репозиторию SVN. Ценовая категория: Стандарт Исправьте эту находку, сборка | А5 | А01 |

Ввод кэшируемого пароля Название категории в API: | Пароли, введенные в веб-приложении, могут кэшироваться в обычном кеше браузера вместо

надежное хранилище паролей. Ценовая категория: Премиум Исправьте эту находку, сборка | А3 | А04 |

Открытый текстовый пароль Название категории в API: | Пароли передаются в открытом виде и могут быть перехвачены. К

решить эту проблему, зашифровать пароль, передаваемый по

сеть. Ценовая категория: Стандарт Исправьте эту находку, сборка | А3 | А02 |

Небезопасное разрешение источника заканчивается проверкой Название категории в API: | Межсайтовая конечная точка HTTP или HTTPS проверяет только суффикс заголовка запроса Origin . прежде чем отражать его в заголовке ответа прежде чем отражать его в заголовке ответа Access-Control-Allow-Origin . Чтобы решить эту

найдя, проверьте, что ожидаемый корневой домен является частью значения заголовка Origin , прежде чем

отражая это в заголовке ответа Access-Control-Allow-Origin . Для подстановочных знаков поддоменов,

добавьте точку перед корневым доменом, например, .endsWith(".google.com") .Ценовая категория: Премиум Исправьте эту находку, сборка | А5 | А01 |

Небезопасное разрешение источника начинается с проверки Название категории в API: | Межсайтовая конечная точка HTTP или HTTPS проверяет только префикс заголовка запроса Origin . прежде чем отражать его внутри прежде чем отражать его внутри Заголовок ответа Access-Control-Allow-Origin . Чтобы решить эту

находя, проверьте, что ожидаемый домен полностью соответствует значению заголовка Origin , прежде чем

отражая это в заголовке ответа Access-Control-Allow-Origin — например, .equals(".google.com") .Ценовая категория: Премиум Исправьте эту находку, сборка | А5 | А01 |

Недопустимый тип содержимого Название категории в API: | Был загружен ресурс, который не соответствует HTTP Content-Type ответа.

заголовок. Чтобы решить эту проблему, установите X-Content-Type-Options HTTP-заголовок. с правильным значением. с правильным значением.Ценовая категория: Стандарт Исправьте эту находку, сборка | А6 | А05 |

Неверный заголовок Название категории в API: | Заголовок безопасности имеет синтаксическую ошибку и игнорируется браузерами. Разрешить

этот вывод, правильно установите заголовки безопасности HTTP. Ценовая категория: Стандарт Исправьте эту находку, сборка | А6 | А05 |

Несоответствие значений заголовка безопасности Название категории в API: | Заголовок безопасности дублирует несоответствующие значения, что приводит к

неопределенное поведение. Чтобы решить эту проблему, установите заголовки безопасности HTTP

правильно. Чтобы решить эту проблему, установите заголовки безопасности HTTP

правильно.Ценовая категория: Стандарт Исправьте эту находку, сборка | А6 | А05 |

Имя заголовка безопасности с ошибкой Название категории в API: | Заголовок безопасности написан с ошибкой и игнорируется. Чтобы разрешить этот вывод,

правильно установить заголовки безопасности HTTP. Ценовая категория: Стандарт Исправьте эту находку, сборка | А6 | А05 |

Смешанное содержимое Название категории в API: | Ресурсы обслуживаются по протоколу HTTP на странице HTTPS. Чтобы решить эту

находя, убедитесь, что все ресурсы обслуживаются через HTTPS. Ценовая категория: Стандарт Исправьте эту находку, сборка | А6 | А05 |

Устаревшая библиотека Название категории в API: | Обнаружена библиотека с известными уязвимостями. Чтобы решить эту

найдя, обновите библиотеки до более новой версии. Ценовая категория: Стандарт Исправьте эту находку, сборка | А9 | А06 |

Подделка запроса на стороне сервера Имя категории в API: | Обнаружена уязвимость подделки запросов на стороне сервера (SSRF). Чтобы решить эту проблему, используйте

белый список, чтобы ограничить домены и IP-адреса, к которым веб-приложение может отправлять запросы. Ценовая категория: Стандарт Исправьте эту находку, сборка | Неприменимо | А10 |

Утечка идентификатора сеанса Название категории в API: | При выполнении междоменного запроса веб-приложение включает идентификатор сеанса пользователя.

в заголовке запроса Referer . Эта уязвимость дает принимающему домену доступ

к идентификатору сеанса, который можно использовать для олицетворения или уникальной идентификации пользователя.Ценовая категория: Премиум Исправьте эту находку, сборка | А2 | А07 |

SQL-инъекция Имя категории в API: | Обнаружена потенциальная уязвимость SQL-инъекции. Чтобы решить эту проблему, используйте

параметризованные запросы, чтобы предотвратить влияние пользовательского ввода на структуру SQL-запроса. Чтобы решить эту проблему, используйте

параметризованные запросы, чтобы предотвратить влияние пользовательского ввода на структуру SQL-запроса.Ценовая категория: Премиум Исправьте эту находку, сборка | А1 | А03 |

Небезопасная десериализация Struts Имя категории в API: | Использование уязвимой версии Apache

Распорки были обнаружены. Чтобы решить эту проблему, обновите Apache Struts до последней версии. Ценовая категория: Премиум Исправьте эту находку, сборка | А8 | А08 |

XSS Название категории в API: | Поле в этом веб-приложении уязвимо для межсайтового скриптинга. (XSS) атака. Чтобы решить эту проблему, подтвердите и избегайте ненадежных

предоставленные пользователем данные. (XSS) атака. Чтобы решить эту проблему, подтвердите и избегайте ненадежных

предоставленные пользователем данные.Ценовая категория: Стандарт Исправьте эту находку, сборка | А7 | А03 |

Угловой обратный вызов XSS Название категории в API: | Строка, предоставленная пользователем, не экранирована, и AngularJS может ее интерполировать. К

решить эту проблему, проверить и избежать ненадежных пользовательских данных

обрабатывается фреймворком Angular. Ценовая категория: Стандарт Исправьте эту находку, сборка | А7 | А03 |

Ошибка XSS Название категории в API: | Поле в этом веб-приложении уязвимо для межсайтового скриптинга. атака. Чтобы решить эту проблему, подтвердите и избегайте ненадежных

предоставленные пользователем данные. атака. Чтобы решить эту проблему, подтвердите и избегайте ненадежных

предоставленные пользователем данные.Ценовая категория: Стандарт Исправьте эту находку, сборка | А7 | А03 |

XXE отраженная утечка файла Название категории в API: | Обнаружена уязвимость внешней сущности XML (XXE). Эта уязвимость может привести к тому, что веб-приложение

утечка файла на хост. Чтобы решить эту проблему, настройте синтаксические анализаторы XML, чтобы запретить

внешние сущности. Ценовая категория: Премиум Исправьте эту находку, сборка | А4 | А05 |

Меры предосторожности при использовании

Роли IAM для Центра управления безопасностью могут быть предоставлены в организации,

папка или уровень проекта. Ваша способность просматривать, редактировать, создавать или обновлять результаты, активы,

и источники безопасности зависят от уровня, к которому вам предоставлен доступ. Учить

подробнее о ролях Центра управления безопасностью см. в разделе Контроль доступа.

Ваша способность просматривать, редактировать, создавать или обновлять результаты, активы,

и источники безопасности зависят от уровня, к которому вам предоставлен доступ. Учить

подробнее о ролях Центра управления безопасностью см. в разделе Контроль доступа.

Другие важные вещи, о которых следует помнить при использовании Web Security Scanner:

- Поскольку Web Security Scanner постоянно совершенствуется, будущее сканирование может сообщать о проблемах, о которых не сообщает текущее сканирование.

- Некоторые функции или разделы вашего приложения могут быть не протестированы.

- Сканер веб-безопасности пытается активировать все элементы управления и входные данные, которые он находит.

- Если вы предоставляете действия по изменению состояния, для которых ваша тестовая учетная запись разрешение, сканер веб-безопасности, скорее всего, активирует их. Это может привести к нежелательным результатам.

- Web Security Scanner имеет ограничение в 15 сканирований на проект.

Потому что сканирует

выполняются одновременно, пользователям, достигшим этого предела, рекомендуется добавить

несколько начальных URL-адресов для сканирования или для добавления сканирований в разные проекты

которые еще не достигли предела.

Потому что сканирует

выполняются одновременно, пользователям, достигшим этого предела, рекомендуется добавить

несколько начальных URL-адресов для сканирования или для добавления сканирований в разные проекты

которые еще не достигли предела.

Кто может запустить проверку безопасности?

Для получения информации о ролях управления идентификацией и доступом (IAM), которые доступно для Web Security Scanner, см. Контроль доступа.

Сколько времени требуется для проверки безопасности?

Сканирование безопасности не выполняется немедленно. Он ставится в очередь, а затем выполняется

позже, возможно, через несколько часов в зависимости от загрузки системы. После запуска сканирования

выполнения, время, которое потребуется, будет зависеть от размера вашего приложения.

Для выполнения больших приложений с большим количеством URL-адресов может потребоваться несколько часов.

Целевые ограничения

Web Security Scanner имеет фильтры, которые ограничивают цели сканирования конкретный экземпляр App Engine, для которого создается сканирование. Ввод URL-адресов для другого проекта App Engine или внешнего домена приведет к сообщение об ошибке.

Важно: Попытка подорвать или каким-либо образом направить трафик за пределы области действия URL-адреса являются нарушением политики допустимого использования.Сканирование для Compute Engine и GKE ограничено домены, которые сопоставляются со статическими внешними IP-адресами , зарезервированы для того же проекта и статические внешние IP-адреса, принадлежащие одному и тому же проекту. Для инструкции по резервированию IP-адресов для проектов см. по следующим ссылкам:

Compute Engine: Резервирование статического внешнего IP-адреса

GKE: настройка доменных имен со статическими IP-адресами

App Engine не позволяет сопоставлять статические IP-адреса с

приложение. Однако вы можете использовать облачную балансировку нагрузки и бессерверную сеть.

группы конечных точек, чтобы зарезервировать статический IP-адрес для вашего балансировщика нагрузки, который затем

направляет трафик к вашему приложению. Информацию о ценах см.

Стоимость внешнего IP-адреса.

Однако вы можете использовать облачную балансировку нагрузки и бессерверную сеть.

группы конечных точек, чтобы зарезервировать статический IP-адрес для вашего балансировщика нагрузки, который затем

направляет трафик к вашему приложению. Информацию о ценах см.

Стоимость внешнего IP-адреса.

В вашем проекте сканер веб-безопасности автоматически попыток избегайте URL-адресов выхода из системы и других общих адресов, которые могут негативно повлиять на сканирование. Однако, чтобы быть уверенным, вы можете использовать настройки сканирования, чтобы вручную исключить URL-адреса.

Проверка

Конфигурации сканирования проверяются при их создании и перед каждым сканированием.

Сканер веб-безопасности проверяет настройки Центра управления безопасностью и

учетные данные аутентификации, чтобы убедиться, что сканирование настроено правильно и может регистрировать

в ваше приложение успешно. Параметры конфигурации, в том числе максимальные

скорости сканирования, также проверяются, чтобы убедиться, что они находятся в поддерживаемых диапазонах.

Перед созданием или обновлением сканирования необходимо устранить ошибки. Приложения, которые изменены после первоначальной настройки, могут привести к ошибкам во время сканирования. Для Например, если домен больше не указывает на IP-адрес, принадлежащий проекту, ресурс не сканируется, и на странице конфигурации сканирования сообщается об ошибке.

Передовой опыт

Поскольку Web Security Scanner заполняет поля, нажимает кнопки, щелкает ссылки, и выполняет другие действия пользователя, вы должны использовать его с осторожностью, особенно если вы сканируете производственные ресурсы. Сканер веб-безопасности потенциально может активировать функции, которые изменяют состояние ваших данных или системы, с нежелательным Результаты.

Например:

- может публиковать тестовые строки в качестве комментариев ко всем статьям вашего блога.

- На странице регистрации электронной почты сканер веб-безопасности может генерировать большие числа

тестовых писем.

Ниже приведены некоторые методы, которые можно использовать по отдельности или в комбинации для избежать нежелательных результатов:

- Запустите сканирование в тестовой среде. Настройте тестовую среду, создав отдельный проект App Engine и загрузить туда свое приложение и данные. Если вы используете Google Cloud CLI, вы можете указать цель project в качестве параметра командной строки при загрузке приложения.

- Используйте тестовую учетную запись. Создайте учетную запись пользователя, у которой нет доступа к

конфиденциальные данные или вредоносные операции и использовать их при сканировании вашего приложения. Много

приложения представляют особый рабочий процесс при первом входе пользователя в систему,

Например, принять условия и создать профиль. Из-за разных

рабочий процесс, тестовая учетная запись для начального пользователя может иметь разные результаты сканирования

чем установленная учетная запись пользователя.

Лучше всего сканировать с учетной записью,

в обычном пользовательском состоянии после завершения первого потока.

Лучше всего сканировать с учетной записью,

в обычном пользовательском состоянии после завершения первого потока. - Блокировка отдельных элементов пользовательского интерфейса , которые вы не хотите активировать

применив класс CSS

inq-no-click. Обработчики событий, прикрепленные к этот элемент не активируется во время сканирования и тестирования, независимо от являются ли они встроенным JavaScript или прикреплены с использованиемaddEventListenerили прикрепляется путем установки соответствующего свойства обработчика событий. - Использовать резервные копии данных. Рассмотрите возможность создания резервной копии ваших данных перед сканированием.

- Исключенные URL-адреса. Вы можете указать шаблоны URL, которые не будут сканироваться или проверено. Сведения о синтаксисе см. в разделе Исключение URL-адресов.

Перед сканированием тщательно проверьте приложение на наличие функций, которые могут

повлиять на данные, пользователей или системы за пределами желаемой области сканирования.

Что дальше

- Начните работу со сканером веб-безопасности.

8 лучших инструментов для сканирования уязвимостей на 2023 год

Поиск

Сканирование уязвимостей играет решающую роль в защите ресурсов от использования злоумышленниками, выявляя отсутствующие обновления, неправильные настройки и другие распространенные проблемы безопасности. Первоначально предназначенные для тестирования локальных сетей и устройств, инструменты сканирования уязвимостей эволюционировали, чтобы охватить современную ИТ-среду, а также специализированные инструменты для конкретных уязвимостей, активов и приложений.

Лучшие сканеры уязвимостей

- Invicti: лучший инструмент для сканирования веб-сайтов и приложений

- Nmap: лучший специализированный сканер портов с открытым исходным кодом

- OpenVAS: лучший сканер уязвимостей ИТ-инфраструктуры с открытым исходным кодом

- RapidFire VulScan: лучший вариант MSP/MSSP

- StackHawk: лучший сканер приложений DevOps для малого и среднего бизнеса

- Tenable.

io: лучший интегрированный корпоративный инструмент сканирования уязвимостей

io: лучший интегрированный корпоративный инструмент сканирования уязвимостей - Vulnerability Manager Plus (ManageEngine): лучше всего подходит для сканирования ИТ-инфраструктуры малого и среднего бизнеса

- Wiz: лучший специалист по сканированию уязвимостей в облаке и Kubernetes

Для тех, кто интересуется нашей методологией, мы предоставляем краткое изложение после обсуждения инструментов, а также советы по выбору и эффективному использованию инструментов сканирования уязвимостей.

Тем, кому нужно быстро освежить в памяти сканирование уязвимостей, рекомендуется сначала прочитать эту статью: Что такое сканирование уязвимостей? Определение, типы и руководство .

Invicti: лучший инструмент для сканирования веб-сайтов и приложений

Несмотря на то, что инструменты сканирования уязвимостей в сети, облаке и других ИТ-инфраструктурах связаны с инструментами сканирования уязвимостей веб-сайтов и приложений, они применяют специальные алгоритмы для поиска программных уязвимостей. Invicti, ранее известный как Netsparker, — это популярный сканер уязвимостей приложений, предназначенный для масштабирования предприятия и автоматизации.

Invicti, ранее известный как Netsparker, — это популярный сканер уязвимостей приложений, предназначенный для масштабирования предприятия и автоматизации.

Основные функции

- Автоматическое и непрерывное сканирование для обновления реестров веб-сайтов, приложений и API

- Избегает очередей сканирования, разрешая несколько одновременных сканирований и сканеров, которые загружаются в централизованный репозиторий для создания отчетов .

- Развертывается локально, в облаке, в образах Docker или в виде гибридного решения. Облачные агенты запускаются для сканирования, а затем автоматически удаляются после завершения сканирования

- Динамическое и автоматизированное динамическое тестирование безопасности приложений (DAST), интерактивное тестирование безопасности приложений (IAST) и анализ состава программного обеспечения (SCA) сканирование

- Внеполосное тестирование и асинхронное тестирование уязвимостей

- Датчики IAST часто могут предоставлять имя файла и номер строки программирования для уязвимостей

- Сканирует страницы, аутентифицированные отправкой формы, OAuth3, NTLM/Kerberos и т.

д.

д. - Сканирует сложные пути и многоуровневые формы, области, защищенные паролем, сайты с большим количеством сценариев (JavaScript или HTML5), одностраничные приложения (SPA), несвязанные страницы

Профи

- Сканирует скрытые файлы

- Обнаруживает неправильно сконфигурированные файлы конфигурации

- Лучшие в отрасли показатели обнаружения и ложноположительных результатов по результатам независимых тестов

- Будет отслеживать состояние безопасности приложений с течением времени и выявлять тенденции уязвимости

- Активно уменьшает ложные срабатывания и может проверять уязвимости и предоставлять доказательства использования

- Интегрируется с инструментами конвейера и системами отслеживания проблем, такими как Jenkins, Jira и GitHub, для интеграции рабочего процесса разработчиков

Минусы

- Может иметь крутую кривую обучения

- Клиенты жалуются на неэффективное тестирование многофакторной аутентификации

- Пользователи замечают замедление сканирования крупных веб-приложений

- Доступно только при установке программного обеспечения Windows

Цены

Invicti не публикует ни информацию о ценах, ни уровни лицензирования на своем веб-сайте. Invicti предлагает три плана:

Invicti предлагает три плана:

- Стандартный локальный настольный сканер

- Сканер Team (размещенный) добавляет дополнительные функции по сравнению со сканером настольного компьютера:

- Многопользовательская платформа

- Встроенный инструмент рабочего процесса

- Сканер соответствия PCI

- Обнаружение активов

- Корпоративный (размещенный или локальный) добавляет настраиваемый рабочий процесс и специализированную техническую поддержку

Для получения дополнительной информации о Invicti и конкурирующих инструментах сканирования уязвимостей приложений прочитайте Лучшие инструменты DevOps, веб-сайтов и инструментов сканирования уязвимостей приложений .

Nmap: лучший сканер портов с открытым исходным кодом

Первоначально разработанный для Linux сканер безопасности Nmap поддерживает бинарные пакеты для Windows, macOS и Linux. Nmap использует IP-пакеты в качестве сканера портов, чтобы определить, какие хосты, службы и операционные системы доступны с устройства. Специалисты по тестированию на проникновение и ИТ-команды ценят nmap как быстрый, эффективный и легкий инструмент для составления списка открытых портов в системе.

Специалисты по тестированию на проникновение и ИТ-команды ценят nmap как быстрый, эффективный и легкий инструмент для составления списка открытых портов в системе.

Для получения дополнительной информации см. также: Сканирование уязвимостей Nmap стало проще: учебное пособие

Основные характеристики

- Обнаружение хоста быстро определяет IP-адреса и доступные в сети

- Использует характеристики стека TCP/IP для определения операционной системы устройства

- Растущая библиотека из 500 сценариев для расширенного обнаружения сетей и оценки уязвимостей

Pros

- Быстро сканирует открытые порты в системе и определяет доступные службы TCP/UDP

- Опрашивает порты для определения запущенных протоколов, приложений и номеров версий

- Большая пользовательская база и сообщество с открытым исходным кодом

Минусы

- Отсутствие официальной поддержки клиентов

- Для эффективного использования требуется определенный опыт и знания в области ИТ.

- Не ранжирует уязвимости, не проверяет уязвимости и не интегрируется с инструментами управления уязвимостями и платформами для продажи билетов

Цены

Nmap — это инструмент с открытым исходным кодом, доступный бесплатно для конечных пользователей. Компании, которые хотят интегрировать Nmap в коммерческие продукты, должны лицензировать программное обеспечение.

OpenVAS: лучший сканер уязвимостей ИТ-инфраструктуры с открытым исходным кодом

Прежде чем компания Tenable прекратила предлагать инструмент Nessus с открытым исходным кодом, разработчики разветвили код и создали инструмент OpenVAS (сканер Open Vulnerability Assessment Scanner). Greenbone Networks начала поддерживать разработку этого инструмента с открытым исходным кодом в 2006 году. Хотя OpenVAS был разработан как сканер Unix/Linux, он может сканировать более широкий спектр уязвимостей, включая уязвимости ОС Windows.

Основные характеристики

- Сканирует системы на наличие известных уязвимостей и отсутствующих исправлений

- Веб-консоль управления

- Может быть установлен на любом локальном или облачном компьютере

- Предоставляет информацию об уязвимости, например, как устранить уязвимость или как злоумышленники могут использовать уязвимость

Профи

- Бесплатный инструмент с открытым исходным кодом

- Большое сообщество для взаимной поддержки

- Исходный код доступен для ознакомления

- Регулярно обновляется и периодически добавляются функции

Минусы

- Не так удобен в использовании, как коммерческие инструменты; лучше для экспертов

- Большое количество одновременных сканирований может привести к сбою программы

- Очень техничный отчет без излишеств

Цены

OpenVAS доступен бесплатно.

Для получения дополнительной информации о Nmap, OpenVAS и других инструментах сканирования уязвимостей с открытым исходным кодом прочитайте 10 лучших сканеров уязвимостей с открытым исходным кодом на 2023 год .

RapidFire VulScan: лучший вариант MSP/MSSP

Поставщики управляемых ИТ-услуг (MSP) и поставщики управляемых услуг ИТ-безопасности ( MSSP ) играют ключевую роль в обнаружении и приоритизации уязвимостей для многих организаций с ограниченными ИТ-ресурсами. Продукт VulScan инструмента RapidFire выполняет сканирование уязвимостей внутренней и внешней сети. Этот инструмент можно комбинировать с их инструментами Network Detective Pro и Cyber Hawk, чтобы позволить MSP и MSSP предоставлять широкий спектр ИТ-услуг и услуг по обеспечению безопасности.

Основные функции

- Автоматизация внутреннего сканирования уязвимостей

- Несколько сканеров могут быть запланированы независимо, но результаты объединяются на одной панели мониторинга

- Поддерживает несколько клиентов с объединенными и отдельными информационными панелями и отчетами

- Автоматически создавать билеты службы для обнаруженных проблем и уязвимостей

- Мультитенантные панели мониторинга

- Автоматическое оповещение по электронной почте, отфильтрованное по нужным диапазонам IP-адресов или серьезности

- Используйте настраиваемые сканирования для конкретных нужд или быстро настройте сканер и используйте предустановленные сканирования для «Малоэффективного», «Стандартного» и «Комплексного»

- Более тщательное сканирование можно включить с помощью сканирования с проверкой подлинности или учетными данными с внутренних конечных точек

Pros

- Внешние и внутренние сканеры уязвимостей позволяют MSP и MSSP предоставлять услуги по управлению уязвимостями и их устранению

- Генератор фирменных и настраиваемых отчетов позволяет MSP и MSSP создавать фирменные отчеты или помогать клиентам предоставлять отчеты о соответствии с фирменной символикой клиента

- Учебные ресурсы для конкретных поставщиков услуг

- Дополнительный рабочий процесс для аутсорсинга предупреждений в RocketCyber SOC

- Маркетинговые материалы White Label для партнеров

Минусы

- Оплачиваемая адаптация может быть слишком короткой для эффективного обучения

- Для правильной настройки виртуального устройства требуется опыт

Цены

RapidFire Tools не публикует цены, а вместо этого предлагает заинтересованным клиентам заполнить форму для получения предложения. Клиенты сообщили о ценах в диапазоне 500 долларов США за сканер при многолетнем обязательстве.

Клиенты сообщили о ценах в диапазоне 500 долларов США за сканер при многолетнем обязательстве.

Для получения дополнительной информации о RapidFire VulScan и других средствах сканирования уязвимостей, совместимых с MSP/MSSP, прочитайте Лучшие параметры средства сканирования уязвимостей MSP/MSSP .

StackHawk: лучший сканер приложений DevOps для малого и среднего бизнеса

Основанный инженерами DevOps для инженеров DevOps, которые ежедневно пишут и распространяют код, StackHawk стремится упростить процесс создания безопасного программного обеспечения. Их сканер DAST интегрируется с CI/CD Automation и Slack, чтобы помочь сортировать результаты и обеспечивать быстрое исправление.

Основные функции

- Интеграция CI/CD и Slack

- Поддержка REST, GraphQL и SOAP

- Обнаружение пользовательского сканирования и исторические данные сканирования

- Критерии воспроизведения на основе cURL

Pros

- Неограниченное количество сканирований для одного приложения

- Неограниченное количество сканирований и сред

- Сканер безопасности приложений на основе Docker

- Продолжается добавление функций в бесплатный инструмент (поддержка gRPC в разработке)

Минусы

- Требуется использование и знание инфраструктуры Docker

- Предоставляет поддержку по электронной почте только для бесплатной версии .

- Требуется платная лицензия для более чем одного приложения

Цены

Stack Hawk предлагает три уровня лицензирования. Платные версии основаны на цене на одного разработчика в месяц и могут оплачиваться ежемесячно. Ежегодное выставление счетов приводит к скидке на платные уровни.

- Уровень бесплатного пользования — только одно приложение

- 49 долларов США за разработчика в месяц, уровень Pro

- Минимум 5 разработчиков, доступны оптовые скидки

- Неограниченное сканирование приложений Функции уровня бесплатного пользования

- , а также: панель приложений, интеграция со Snyk, интеграция с GitHub CodeQl и репо, настраиваемые тестовые данные для REST, HawkScan ReScan и настраиваемые тестовые данные для GraphQL

- Поддержка по электронной почте и Slack

- 69 долларов США за разработчика в месяц Уровень Enterprise

- Доступны оптовые скидки Функции уровня

- Pro, а также многие другие функции, в том числе: единый вход, MS Teams, интеграция веб-перехватчиков, разрешения на основе ролей, сводные отчеты, доступ к API для результатов сканирования, управление политиками

- Поддержка по электронной почте, в Slack (выделенная поддержка) и вариант поддержки Premier Zoom

Для получения дополнительной информации о StackHawk и других инструментах сканирования уязвимостей, удобных для малого и среднего бизнеса, прочитайте Лучшие инструменты сканирования уязвимостей для малого и среднего бизнеса (SMB) .

Tenable.io: лучший интегрированный корпоративный инструмент для сканирования уязвимостей

Tenable.io основан на популярном инструменте Nessus и обеспечивает возможности сканирования уязвимостей для более чем 47 000 уникальных ИТ, IoT, OT, операционных систем и приложений. Инструмент интегрируется с более широкой платформой Tenable One, которая включает управление уязвимостями и сканирование веб-приложений, а также центр безопасности tenable.sc. Tenable проводит регулярные исследования и обнаруживает уязвимости нулевого дня, которые добавляет к инструменту раннего обнаружения.

Основные функции

- Предварительно настроенные шаблоны для быстрого запуска

- Автоматически выполняет полное сканирование, как только добавляются новые подключаемые модули уязвимостей

- Проверяет наличие уязвимостей, а также конфигурации соответствия

- Шаблоны отчетов предоставляют быстрые снимки

- Настраиваемые шаблоны позволяют использовать брендированные отчеты для консультантов и поставщиков услуг

- Автоматические оповещения об уязвимостях и неправильной конфигурации для инструментов управления инцидентами и событиями безопасности (SIEM)

Профессионалы

- 3-е место в рейтинге программного обеспечения сканера уязвимостей по простоте использования на G2

- Инструментальные панели Executive и мощная фильтрация для анализа результатов

- Может оценить современную инфраструктуру как код (IaC)

- Безагентное сканирование

Минусы

- Крутая кривая обучения для новых пользователей

- Некоторые пользователи жалуются на ложноотрицательные результаты

- Некоторые пользователи жалуются на ограниченную интеграцию API

Ценообразование

Компания Tenable предоставляет свои продукты на основе годовой подписки со скидками на несколько лет. Они предлагают менее полный продукт Nessus в трех версиях и двух уровнях цен для Tenable.io:

Они предлагают менее полный продукт Nessus в трех версиях и двух уровнях цен для Tenable.io:

- Управление уязвимостями Tenable.io.

- Цена на актив (минимум 65)

- 2275 долларов США в год на 65 активов; скидки для многолетних контрактов

- Сканирование веб-приложения Tenable.io

- Цена за домен, начиная с 5 полных доменных имен

- 3578 долларов США в год за 5 доменов

- Nessus Professional

- Неограниченное количество оценок ИТ и конфигурации

- 3390 долл. США в год с возможностью расширенной поддержки и обучения по требованию

- Nessus Expert: возможности Nessus Pro plus

- Сканирование внешней поверхности атаки

- Сканирование облачной инфраструктуры

- 500 готовых политик сканирования

- Возможность добавления доменов

- 7,49 $0 в год с вариантами расширенной поддержки и обучения по требованию

- Версия Nessus Essentials:

- Бесплатно, но с ограниченными возможностями

- До 16 IP-адресов на сканер

- Никаких проверок соответствия или аудита контента

- Без технической поддержки

- Одноразовое использование.

Для новых установок требуется новая лицензия

Для новых установок требуется новая лицензия

Для коммерческих продуктов доступны бесплатные пробные версии. Реселлеры могут предлагать скидки или пакетные цены.

Для получения дополнительной информации о Tenable.io и конкурирующих корпоративных инструментах сканирования уязвимостей прочитайте Лучшие поставщики корпоративного сканирования уязвимостей .

Vulnerability Manager Plus (ManageEngine): лучше всего подходит для сканирования ИТ-инфраструктуры малого и среднего бизнеса

ManageEngine предлагает широкий спектр решений для идентификации, управления ИТ и безопасности. Их продукт Vulnerability Manager Plus сканирует устройства и веб-серверы для обнаружения уязвимостей, неправильных конфигураций и программного обеспечения с высокой степенью риска. Для малых предприятий с менее чем 25 устройствами ManageEngine предлагает бесплатную лицензию.

Основные характеристики

- Сканирует устройства на наличие уязвимостей в операционных системах и стороннем программном обеспечении, программном обеспечении с истекшим сроком службы, программном обеспечении для одноранговых сетей, а также уязвимостях нулевого дня

- Сканирует учетные данные по умолчанию, неправильные настройки брандмауэра, открытые общие ресурсы и проблемы с привилегиями пользователей (неиспользуемые пользователи или группы, повышенные привилегии и т.

д.)

д.) - Может сканировать веб-серверы на наличие неиспользуемых веб-страниц, неправильно настроенных заголовков/параметров HTTP, сертификатов с истекшим сроком действия и т. д.

Pros

- Объединяет оценку уязвимостей, соответствие требованиям, управление исправлениями и настройку безопасности системы в одном инструменте

- Обнаружение открытых портов на всех устройствах

- Простота установки

Минусы

- Не поддерживает ОС AIX

- Не предназначен для работы в облаке и не поддерживает автоматическое развертывание агентов в облаке

- Немедленное развертывание исправления может быть ограничено

Цены

Бесплатные пробные версии доступны для трех выпусков программного обеспечения, лицензируемого ежегодно:

- Бесплатно (SMB до 25 устройств)

- Professional: от 695 долларов США за 100 рабочих станций / 1 технический специалист

- Enterprise: от 1195 долларов США за 100 рабочих станций/1 специалиста и дополнительные возможности:

- Аудит соответствия стандартам CIS

- Просмотр, загрузка и развертывание исправлений встроенного ПО

- Управление и мониторинг развертывания

- Управление исправлениями

- Сервер распространения

- Запланировать удаленное отключение

- Пробуждение по расписанию в локальной сети

Для управления сетевыми устройствами требуются дополнительные лицензии.

Для получения дополнительной информации о Vulnerability Manager Plus и конкурирующих инструментах сканирования уязвимостей для малого и среднего бизнеса см. Лучшие инструменты сканирования уязвимостей для малого и среднего бизнеса .

Wiz: лучший специалист по поиску уязвимостей в облаке и Kubernetes

Wiz разработала собственную облачную платформу безопасности облачной инфраструктуры, чтобы сосредоточиться на потребностях виртуализированной инфраструктуры, контейнеров и облака. Wiz сканирует многооблачные среды, платформу как услугу (PaaS), виртуальные машины, контейнеры, бессерверные функции и другую облачную инфраструктуру, не влияя на бизнес-операции и не похищая ресурсы активных рабочих нагрузок и процессов.

Основные функции

- Собственные подключения к AWS, Azure, Google Cloud, Oracle Cloud и Alibaba Cloud

- Встроенная поддержка Kubernetes на нескольких платформах

- Может сканировать инфраструктуру как код и управление правами на облачную инфраструктуру

- Включает риски нулевого дня, полученные от исследовательской группы Wiz

Профессионалы

- Безагентное сканирование

- Собственное облачное решение для облачной инфраструктуры

- 2-е место по простоте использования в рейтинге программного обеспечения для сканирования уязвимостей на G2

Минусы

- Настройка отчетов пользователей может быть громоздкой и утомительной

- Интеграция может быть сложной или неполной

- Действия должны быть установлены для каждого проекта для сканирования их нельзя клонировать

Цены

Wiz не указывает цены на своем веб-сайте, но предлагает индивидуальные цены для клиентов. Стоимость 12-месячного контракта на платформу безопасности облачной инфраструктуры указана на торговой площадке AWS по цене 300 000 долларов США для всех пяти уровней продукта (Standard, Essential, Essential Plus, Advanced, Advanced Plus).

Стоимость 12-месячного контракта на платформу безопасности облачной инфраструктуры указана на торговой площадке AWS по цене 300 000 долларов США для всех пяти уровней продукта (Standard, Essential, Essential Plus, Advanced, Advanced Plus).

Для получения дополнительной информации о Wiz и обзоре других инструментов сканирования облачных уязвимостей прочитайте 3 лучших инструмента сканирования уязвимостей в облаке, контейнерах и озерах данных .

Как были выбраны лучшие инструменты сканирования уязвимостей

Наша исследовательская группа в eSecurity Planet оценила инструменты для этой статьи на основе подробного обзора функций и конкурентов, отраслевого рейтинга и обзорных сайтов, таких как G2 и Gartner Peer Insights. Были проведены консультации с отраслевыми сайтами, такими как SecTools.org и WAVSEP DAST Benchmark, но они не были сильно взвешены, поскольку, похоже, они не обновлялись в течение нескольких лет.

Чтобы быть включенными, инструменты должны быть в первую очередь инструментами сканирования уязвимостей, поэтому тестирование на проникновение , управление активами , управление исправлениями , управление уязвимостями , управление уязвимостями как услуга или инструменты безопасности ( оконечная точка 90 019 , , сеть и т. д.), которые включают функцию сканирования уязвимостей, обычно не включались. Мы предполагаем, что читатели ищут специальные инструменты для поиска уязвимостей, и мы публиковали другие статьи на эти темы.

д.), которые включают функцию сканирования уязвимостей, обычно не включались. Мы предполагаем, что читатели ищут специальные инструменты для поиска уязвимостей, и мы публиковали другие статьи на эти темы.

Затем инструменты-кандидаты были классифицированы по категориям, а обзор лучших претендентов можно найти в следующих статьях:

- 10 лучших сканеров уязвимостей с открытым исходным кодом на 2023 год

- Лучшие средства сканирования уязвимостей DevOps, веб-сайтов и приложений

- Лучшие поставщики средств сканирования уязвимостей предприятия

- Лучшие опции средства сканирования уязвимостей MSP/MSSP

- Лучшие средства сканирования уязвимостей для малого и среднего бизнеса (SMB)

- Лучшие опции средства сканирования уязвимостей MSP/MSSP

Из каждой категории мы выбрали лучшие варианты на момент написания нашего анализа. Для инструментов с открытым исходным кодом и инструментов для малого и среднего бизнеса было выбрано по два инструмента; один для ИТ-инфраструктуры и один для приложений. Добавление функций, новые ценовые категории и другие изменения продукта заставят этот список со временем развиваться, и организации всегда будет необходимо сравнивать доступные функции с существующими потребностями.

Для инструментов с открытым исходным кодом и инструментов для малого и среднего бизнеса было выбрано по два инструмента; один для ИТ-инфраструктуры и один для приложений. Добавление функций, новые ценовые категории и другие изменения продукта заставят этот список со временем развиваться, и организации всегда будет необходимо сравнивать доступные функции с существующими потребностями.

Советы по использованию инструментов поиска уязвимостей

Различные инструменты поиска уязвимостей будут иметь разные приоритеты и возможности. Типичной организации потребуется использовать несколько различных инструментов сканирования уязвимостей, чтобы получить полную картину своей среды.

Организации также необходимо выбрать инструмент, соответствующий ее потребностям и возможностям. Цена и отзывы дают только правильную перспективу в контексте возможностей инструмента.

Можно ли использовать несколько инструментов сканирования уязвимостей?

В некоторых случаях организация может приобрести несколько инструментов у одного и того же поставщика, например, облачный модуль и сетевой модуль в одном из корпоративных вариантов. В других случаях организация может выбрать сетевой сканер, подходящий для малого бизнеса, и дополнить его инструментами с открытым исходным кодом для сканирования уязвимостей портов и приложений.

В других случаях организация может выбрать сетевой сканер, подходящий для малого бизнеса, и дополнить его инструментами с открытым исходным кодом для сканирования уязвимостей портов и приложений.

Во многих случаях лучшим решением может быть комбинация инструментов, чтобы группа безопасности могла выполнять несколько сканирований или использовать дублирующие инструменты сканирования для сравнения результатов. Например, многие хакеры используют инструменты с открытым исходным кодом, поэтому организация может использовать их для обнаружения уязвимостей, которые, скорее всего, будут обнаружены внешними хакерами. Затем они могут сравнить с корпоративным инструментом, чтобы помочь с внутренней расстановкой приоритетов и анализом ложных срабатываний.

Подробнее об оценке уязвимостей см.: Как провести оценку уязвимостей: 5 шагов к улучшению кибербезопасности .

Как выбрать средство сканирования уязвимостей?

При оценке инструментов сканирования уязвимостей необходимо учитывать несколько ключевых соображений, позволяющих сопоставить потребности организации с потенциальным инструментом:

- Обладает ли команда по оценке уязвимостей технологическим уровнем, необходимым для удобного использования инструмента? Инструмент, слишком сложный или требующий слишком много времени для использования существующей командой, не даст полезных результатов.

- Сканирует ли средство оценки уязвимостей необходимые активы? Лучший в мире сканер веб-приложений не может эффективно сканировать уязвимости конечной операционной системы.

- Средство развертывается гибко или там, где это необходимо? Средство, поставляемое в виде устройства, может оказаться не лучшим инструментом для сканирования облачной среды, если вместо него можно использовать виртуальное устройство.

- Предоставляет ли инструмент полезную информацию? Минимальный набор инструментов выявляет потенциальные уязвимости, в то время как более продвинутые инструменты проверяют результаты, чтобы уменьшить количество ложных срабатываний, приоритизировать уязвимости и предоставить интуитивно понятные информационные панели для быстрого анализа. Лучшие инструменты интегрируются с ИТ-системами или системами обработки заявок DevOps или с решениями по управлению уязвимостями, чтобы можно было отслеживать уязвимости, устранять их и сообщать об их устранении.

Эти четыре вопроса касаются наиболее важных проблем, но важны и детали. Некоторым организациям также необходимо будет рассмотреть, соответствуют ли отчеты, созданные инструментом, требованиям соответствия; минимизирует ли инструмент воздействие на пользователей с помощью облегченных агентов, распределенного сканирования или безагентного сканирования; если решение может обеспечить сканирование изнутри и снаружи брандмауэра; и другие факторы, выходящие за рамки данной статьи.

Безопасность любой организации зависит от этого процесса выявления уязвимостей и их устранения до того, как злоумышленники смогут их использовать. Проведение сканирования уязвимостей обеспечивает отправную точку для процесса устранения риска уязвимости. После того, как список уязвимостей сгенерирован, этот список должен быть расставлен по приоритетам и обработан.

Первым шагом будет проверка каждой уязвимости и устранение возможности ложных срабатываний. Хороший сканер уязвимостей может определить приоритеты уязвимостей в соответствии с риском их использования, но команда, занимающаяся устранением уязвимостей, также должна убедиться, что приоритеты включают ценность актива. Инструменты тестирования на проникновение , внутренние красные команды или консультанты-хакеры могут быть использованы для тестирования уязвимостей, но эти расходы могут быть оправданы только для ценных активов, находящихся под угрозой.

Инструменты тестирования на проникновение , внутренние красные команды или консультанты-хакеры могут быть использованы для тестирования уязвимостей, но эти расходы могут быть оправданы только для ценных активов, находящихся под угрозой.

Необходимо развернуть инструмент для управления уязвимостями или эффективный инструмент для ИТ или безопасности, чтобы отслеживать прогресс групп, занимающихся устранением уязвимостей. Для соответствия требованиям и внутренним потребностям инструменты управления или сканеры уязвимостей должны будут предоставлять регулярные отчеты о состоянии организации, существующих уязвимостях и устраненных уязвимостях. Для небольших команд организация может рассмотреть Управление уязвимостями как услуга (VMaaS) для разгрузки задач. Выполнение этого цикла обнаружения уязвимостей, исправления и составления отчетов обеспечивает заинтересованным сторонам уверенность в том, что риск организации эффективно устранен.