Топ-10: коды и шифры: denis_balin — LiveJournal

1. Стеганография

Стеганография является более древней, чем коды и шифры, и обычно её называют тайнописью, искусством скрытой записи. Например, сообщение может быть написано на бумаге, покрытой воском, и гонец должен проглотить его и таким образом обеспечить скрытность, а в нужный момент отрыгнуть, чтобы сообщение можно было прочитать. Другим способом является татуировка сообщения на гладко выбритой голове посланника, затем надо подождать, когда волосы опять вырастут, чтобы скрыть сообщение. Лучший способ тайнописи — это использование обычных предметов для сокрытия сообщения. В Англии был популярен метод тайнописи, для которого использовали обычную газету с крошечными точками под буквами на первой странице, которые указывали, какие буквы следует читать, чтобы получить сообщение. Некоторые люди могли составить сообщение, используя первые буквы каждого слова в каком-либо тексте или используя невидимые чернила. Конкурирующие страны

Конкурирующие страны

могут так уменьшить текст, что целая страница текста становится размером с пиксель, который будет незаметен для постороннего глаза. Стеганографию лучше всего использовать в сочетании с кодом или шифром, так как существует риск, что тайное послание может быть обнаружено.

2. ROT1

Этот шифр знаком многим детям. Ключ к шифру очень прост: каждая буква алфавита заменяется на последующую букву, поэтому, А заменяется на Б, Б заменяется на В, и так далее. «ROT1» буквально означает «вращать на 1 букву вперед по алфавиту». Фраза, «Я все знаю» превратится в секретную фразу «А гтё кобя». Этот шифр предназначен для развлечения, потому что его, легко понять и использовать, и столь же легко расшифровать, даже если ключ используется в обратном направлении.

3. Перестановка

В перестановочном шифре буквы переставляются с использованием некоторых заданных правил или ключей. Например, слова могут быть записаны в обратном направлении, так что фраза «рад видеть вас» превращается во фразу «дар ьтедив сав». Другой перестановочный ключ заключается в перестановке каждой пары букв, так что предыдущее сообщение становится «ар вд ди те вь са». Такие шифры использовались для того, чтобы отправлять конфиденциальные сообщения во время Первой мировой войны и Гражданской войны в США. На первый взгляд, кажется, что сложные правила перестановки могут сделать эти шифры очень трудными. Однако, многие зашифрованные сообщения могут быть расшифрованы с использованием анаграмм или современных компьютерных алгоритмов, которые перебирают тысячи возможных ключей перестановки.

Другой перестановочный ключ заключается в перестановке каждой пары букв, так что предыдущее сообщение становится «ар вд ди те вь са». Такие шифры использовались для того, чтобы отправлять конфиденциальные сообщения во время Первой мировой войны и Гражданской войны в США. На первый взгляд, кажется, что сложные правила перестановки могут сделать эти шифры очень трудными. Однако, многие зашифрованные сообщения могут быть расшифрованы с использованием анаграмм или современных компьютерных алгоритмов, которые перебирают тысячи возможных ключей перестановки.

4. Код Морзе (Азбука Морзе)

Несмотря на свое название, код Морзе не является кодом — это шифр. Каждая буква алфавита, цифры от 0 до 9 и некоторые символы пунктуации заменены на последовательность коротких и длинных звуковых сигналов, которые часто называют «точка и тире». А становится «• — «, Б становится « — • • •” и так далее. В отличие от большинства других шифров, код Морзе не используется для сокрытия сообщений. Код Морзе начал широко применяться с изобретением телеграфа Сэмюэлем Морзе. Это было первое широко используемое электрическое приспособление для передачи сообщений на дальние расстояния. Телеграф произвел революцию в средствах массовой информации и позволял немедленно передавать сообщения о событиях, произошедшие в одной стране, по всему миру. Код Морзе изменил характер войны, позволяя обеспечивать мгновенную связь с войсками на большом расстоянии.

Код Морзе начал широко применяться с изобретением телеграфа Сэмюэлем Морзе. Это было первое широко используемое электрическое приспособление для передачи сообщений на дальние расстояния. Телеграф произвел революцию в средствах массовой информации и позволял немедленно передавать сообщения о событиях, произошедшие в одной стране, по всему миру. Код Морзе изменил характер войны, позволяя обеспечивать мгновенную связь с войсками на большом расстоянии.

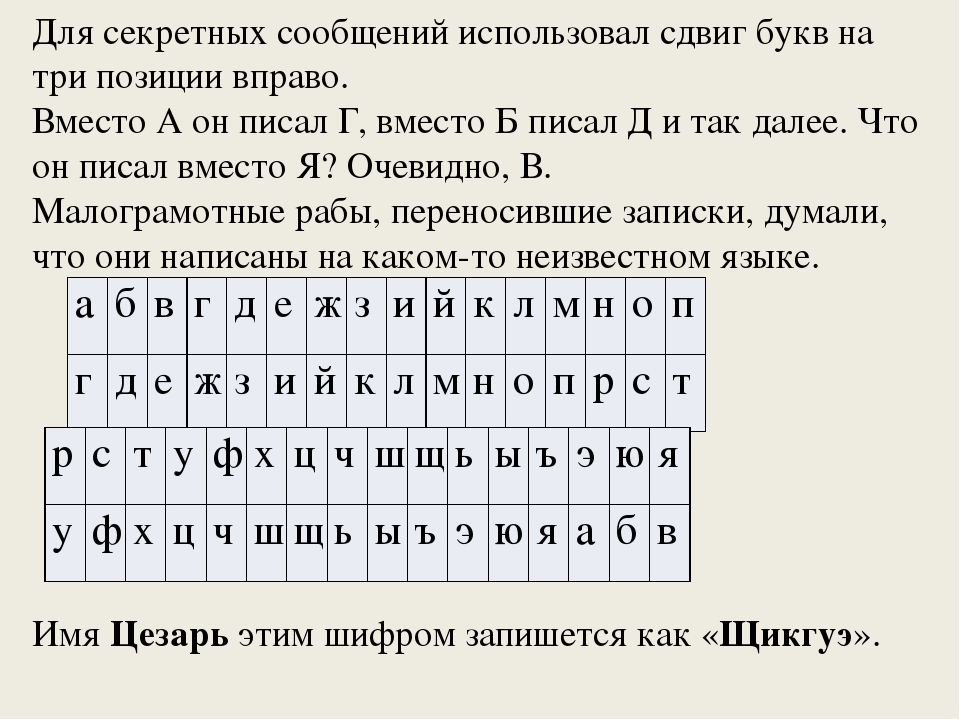

5. Шифр Цезаря

Шифр Цезаря (сдвижной), называется так потому, что он использовался Юлием Цезарем. Шифр состоит на самом деле из 33 различных шифров (количество шифров меняется в зависимости от алфавита используемого языка), по одной на каждую букву алфавита. «ROT1» является лишь одним из этих шифров. Человек должен был знать, какой шифр Цезаря использовать для того, чтобы расшифровать сообщение. Если используется шифр Ё, то, А становится Ё, Б становится Ж, В становится З, и так далее по алфавиту. Если используется шифр Ю, то, А становится Ю, Б становится Я, В становится, А, и так далее. Данный алгоритм является основой для многих более сложных шифров, но сам по себе не обеспечивает надежную защиту тайны сообщений, поскольку проверка 33-х различных ключей шифра займет относительно небольшое время.

Данный алгоритм является основой для многих более сложных шифров, но сам по себе не обеспечивает надежную защиту тайны сообщений, поскольку проверка 33-х различных ключей шифра займет относительно небольшое время.

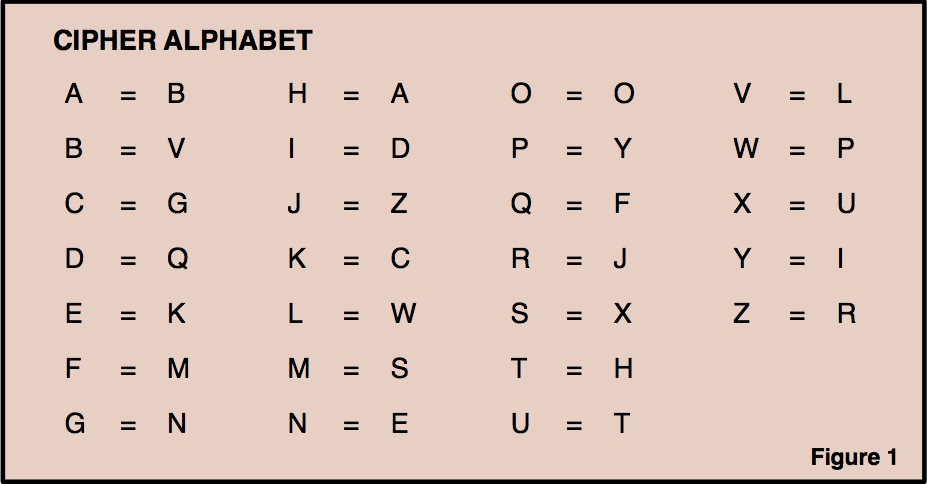

6. Моноалфавитная замена

ROT1, шифр Цезаря и азбука Морзе относятся к одному и тому же типу — моноалфавитной замене, а это означает, что каждая буква алфавита заменяется в соответствии с ключом, другой буквой или символом. На самом деле их легко расшифровать, даже не зная ключа. Наиболее употребительной буквой в английском языке является буква Е. Таким образом, во многих моноалфавитных шифрах, наиболее употребительной буквой или символом также будет E (прим. переводчика. — в русском языке наиболее употребительная — это буква О). Вторая наиболее употребительная буква в английском языке — это T, и третьей является буква, А, поэтому эти две буквы также могут быть определены для дешифрования. С этой точки зрения, человек может расшифровать сообщение с использованием частотности английских букв, или он может искать почти полные слова, такие как «T_E», которое наиболее вероятным образом является

«THE».

7. Шифр Виженера

Данный алгоритм является более сложным, чем моноалфавитныя замена. Его ключевыми словами являются, такие слова, как например «CHAIR». Первая буква сообщения с ключевым словом «CHAIR» будет закодирована с алфавитным шифром С, вторая буква с алфавитным шифром Н и так продолжается до последней буквы ключевого слова. Ключевое слово состоит всего из пяти букв, так что для шестой буквы сообщения снова будет использоваться алфавитный шифр С. Длительное времени считалось, что Шифр Виженера взломать невозможно. Чтобы его расшифровать, прежде всего, надо найти длину ключевого слова. Если ключевое слово состоит из пяти букв, то буквы с номерами 1, 6, 11, 16, 21, и т. д. будут соответствовать первой букве ключевого слова, и анализ частотности букв позволит расшифровать сообщение. Декодеровщик затем переходит на буквы 2, 7, 12, 17, и так далее. Если ключевое слово, действительно состоит из пяти букв,

то расшифровать сообщение будет несложно. Если нет, то надо найти другое ключевое слово, и снова повторить процесс.

8. Подлинный код

В подлинном коде каждое слово заменено кодовым словом или номером в соответствии с ключом. Поскольку в сообщении может быть много слов, ключ, как правило, находится в книге кодов. Декодеровщик может посмотреть английское слово и найти соответствующее кодовое слово. Поскольку короткие сообщения трудно расшифровать с помощью анализа частотности букв, код должен быть чрезвычайно длинным, в противном случае анализ частоты употребления слова становится полезным в декодировании. По этой причине коды труднее расшифровать, чем шифры. Многие страны используют такие варианты кода, в которых каждый день используется новый код, чтобы предотвратить декодирование с помощью частотного анализа слов. Для повседневной жизни, однако, использование кодов — довольно утомительный процесс и книги кодов довольно громоздкие. Если книга кодов украдена, то код уже небезопасный, и необходимо составить новый код, а это

требует огромного количество времени и усилий. Коды в основном полезны для богатых и влиятельных, которые могут делегировать эту работу другим.

Коды в основном полезны для богатых и влиятельных, которые могут делегировать эту работу другим.

9. Код Энигма

Код Энигма, который был очень сложным шифром, использовался немцами во время Второй Мировой войны. Для этого использовали машину Энигма, которая очень похожа на пишущую машинку, при нажатии на определенную букву на экране загоралась буква шифра. Машина имела несколько колес, которые были связаны с буквами проводами, для определения, какая буква шифра будет высвечиваться. Все машины Энигма были идентичны, и начальная конфигурация колес была ключом к шифрованию сообщений. Чтобы усложнить процесс, колесо должно было вращаться после того, как определённое количество букв было напечатано. Немецкое командование каждый день выдавало списки начальной конфигурации колес для использования в шифровании, так что все немецкие командиры использовали одну и ту же конфигурацию, и могли расшифровать сообщения друг друга. Даже когда союзники заполучили копию машины, они все равно не могли расшифровать сообщения, поскольку машина выдавала

сотню триллионов возможных начальных конфигураций колес. Код Энигма был взломан польскими умельцами и окончательно расшифрован англичанами, которые использовали смекалку и компьютеры. Знание немецких коммуникационных систем дало союзникам значительное преимущество в ходе войны, а процесс взлома кода Энигма позволил создать первый прообраз компьютера.

Код Энигма был взломан польскими умельцами и окончательно расшифрован англичанами, которые использовали смекалку и компьютеры. Знание немецких коммуникационных систем дало союзникам значительное преимущество в ходе войны, а процесс взлома кода Энигма позволил создать первый прообраз компьютера.

10. Криптография с открытыми ключами

Это самый современный шифр, и он имеет несколько вариантов. Это шифр, который используется во всем мире, и имеет два ключа: один открытый и один личный. Открытый ключ — это большое число, доступное всем. Ключ является таким сложным потому что при делении можно получить только два целых числа (кроме 1 и самого числа). Эти два числа и есть личный ключ, и, если их перемножить, получится открытый ключ. Например, открытый ключ может быть 1961, следовательно, личный ключ — это 37 и 53. Открытый ключ используется для шифрования сообщения, и сообщение невозможно расшифровать без личного ключа. При отправке личных данных в банк, или когда ваша банковская карта обрабатывается машиной, данные зашифрованы именно таким образом, и только банк со своим личным ключом может получить к ним доступ. Причина, почему этот способ является настолько безопасным, заключается в том, что математически очень трудно найти

Причина, почему этот способ является настолько безопасным, заключается в том, что математически очень трудно найти

делители больших чисел. Для улучшения безопасности до 2007 года компания «RSA Laboratories» выплачивала деньги любому, кто сможет найти два делителя для чисел, которые она предлагала. Вот сравнительно легкий пример, который стоил 1000 долларов, вам предлагается найти два 50-значных делителя для числа: 15226050279225333605356183781326374 29718068114961380688657908494580 12296325895289765400350692006139 (перенесено).

Поделиться постом в социальных сетях:

Какие бывают коды

Прочее › Код

Популярные коды и шифры.

- Шифр Цезаря Шифр Цезаря так называется, потому что его использовал сам Юлий Цезарь.

- Азбука Морзе

- Стеганография

- ROT1.

- Моноалфавитная замена

- Транспозиция

- Шифр Виженера

- Настоящие коды

- Шифр Цезаря: назван в честь Юлия Цезаря, использует сдвиг букв на определенное количество позиций, у каждой буквы есть постоянный «кодовый» смещение.

- Азбука Морзе: использует сочетание длинных и коротких сигналов (точек и тире) для передачи букв и цифр.

- Стеганография: способ кодирования информации, при котором «секретное» сообщение скрывается внутри обычного текста или изображения.

- ROT1: простой шифр замены, в котором каждая буква заменяется следующей в алфавите.

- Моноалфавитная замена: шифр замены, при котором каждая буква заменяется на другую букву, которая соответствует ей согласно заранее определенной таблице замен.

- Транспозиция: шифр, в котором буквы в сообщении меняются местами с определенным порядком для усложнения чтения.

- Шифр Виженера: шифр замены, использующий ключевое слово, при помощи которого каждая буква заменяется пропорционально ее позиции в алфавите и позиции ключевой буквы в ключевом слове.

- Настоящие коды: в отличие от шифров, коды используются для конвертации данных из одной формы в другую без целей защиты информации.

- Шифр пар: использует два слова для шифрования, каждая пара букв заменяется согласно таблице замен.

- Шифр четырех квадратов: использует 4 таблицы замен для шифрования, каждую букву заменяют по определенному правилу в каждой таблице.

- Матричный шифр: использует матрицу для кодирования сообщения, при этом каждый символ в сообщении заменяется на комбинацию элементов матрицы.

- Шифр ADFGX: использует таблицу с буквами ADFGX для шифрования сообщений, каждая буква заменяется на соответствующие символы в таблице.

- Криптография: наука о методах обеспечения конфиденциальности информации.

- Asymmetric Cryptography: система шифрования, использующая два разных ключа для зашифровывания и расшифровывания сообщений.

- ASCII: таблица кодировки символов, в которой каждой букве, числу или знаку соответствует определенное число.

- Шифрование HTML кода: способ зашифровать HTML код, чтобы он не мог быть скопирован или прочитан злоумышленниками.

- 143: цифры, которые обозначают фразу «I love you».

- Шифр Бэкона: один из сложнейших шифров, придуманный Фрэнсисом Бэконом, использующий специальные двухбуквенные комбинации для передачи секретных сообщений.

- Шифр Вернама: система шифрования, использующая булеву функцию «исключающее или» и считающаяся одной из наиболее надежных криптосистем.

- AES: алгоритм шифрования, который работает гораздо быстрее DES за счет использования ключей различных длин.

- Симметричное шифрование: использует один и тот же ключ для зашифровки и расшифровки сообщений.

- Асимметричное шифрование: использует два разных ключа для зашифровки и расшифровки сообщений.

- Какие есть виды шифров

- Сколько видов шифрования бывает

- Как называется код из цифр и букв

- Как зашифровать код

- Как сказать я тебя люблю цифрами

- Какой самый сложный шифр

- Какой самый надежный шифр

- Какое шифрование быстрее

- Что такое шифрование простыми словами

- Как узнать код символа

- Что делает код

- Как называется код из 1 и 0

- Как можно зашифровать я тебя люблю

- Как расшифровать шифр Атбаш

- Что такое шифр и каким он должен быть

- Что такое шифр по информатике

Какие есть виды шифров

Шифр Виженера:

- Криптография

- Шифр Цезаря

- Шифр пар

- Шифр четырех квадратов

- Матричный шифр

- Шифр ADFGX.

- Шифр Виженера

Сколько видов шифрования бывает

Методы шифрования Симметричное шифрование использует один и тот же ключ и для зашифровывания, и для расшифровывания. Асимметричное шифрование использует два разных ключа: один для зашифровывания (который также называется открытым), другой для расшифровывания (называется закрытым).

Как называется код из цифр и букв

ASCII — это таблица кодировки символов, в которой каждой букве, числу или знаку соответствует определенное число. В стандартной таблице ASCII 128 символов, пронумерованных от 0 до 127. В них входят латинские буквы, цифры, знаки препинания и управляющие символы.

Как зашифровать код

Шифрование HTML кода:

- Вставить ваш HTML код, который Вы хотите зашифровать в левое поле ввода.

- Кликнуть ‘Зашифровать’. Вы получите введенный HTML код в зашифрованном виде, теперь смело копируйте и вставляйте его на Ваш сайт.

Как сказать я тебя люблю цифрами

143 = I love you (я тебя люблю). Откуда взялись цифры спросите вы? Всё дело в том, что американские ребята решили шифровать свои послания, записывая их по количеству букв в словах.

Откуда взялись цифры спросите вы? Всё дело в том, что американские ребята решили шифровать свои послания, записывая их по количеству букв в словах.

Какой самый сложный шифр

Шифр Бэкона (или «двухлитерный шифр») — метод сокрытия секретного сообщения, придуманный Фрэнсисом Бэконом в начале XVII века. Он разрабатывал шифры, которые бы позволяли передавать секретные сообщения в обычных текстах так, чтобы никто не знал об этих сообщениях.

Какой самый надежный шифр

В нём используется булева функция «исключающее или». Шифр Вернама является примером системы с абсолютной криптографической стойкостью. При этом он считается одной из простейших криптосистем.

Какое шифрование быстрее

Преимущество использования алгоритма шифрования AES

Алгоритм AES — намного быстрее DES. Варианты с различными длинами ключей — это самое большое преимущество: чем длиннее ключи, тем сложнее их взломать.

Что такое шифрование простыми словами

Шифрование — это процесс кодирования информации с целью предотвращения несанкционированного доступа. В случае кражи или утечки зашифрованные данные будут недоступны для прочтения без соответствующего ключа. Большинство пользователей не знают, что много информации уже защищается с помощью технологии шифрования.

В случае кражи или утечки зашифрованные данные будут недоступны для прочтения без соответствующего ключа. Большинство пользователей не знают, что много информации уже защищается с помощью технологии шифрования.

Как узнать код символа

Для некоторых символов можно попробовать такой способ: выделите символ, для которого нужно узнать код, — вкладка «Вставка» — группа «Символы» — Другие символы — появится диалог — если в этом диалоге выделен тот же символ, что вы выделили в ворде, то в правом нижнем углу, в поле «Код знака» будет код символа.

Что делает код

С помощью кода создают программы: отдают компьютеру команды, которые он выполняет. Когда человек пишет код, про него говорят, что он кодит. Чаще всего этот термин применяют по отношению к программистам, которых еще называют кодерами. Код программы изначально воспринимается компьютером как простой текст.

Как называется код из 1 и 0

Двои́чный код — это способ представления данных в виде кода, в котором каждый разряд принимает одно из двух возможных значений, обычно обозначаемых цифрами 0 и 1.

Как можно зашифровать я тебя люблю

Все они означают одно и то же — «я тебя люблю», 51020 «я все еще люблю тебя», 518420 «я люблю тебя навеки», 5201314 «я буду любить тебя вечно», 52094 «я люблю тебя до смерти», 543720 «я действительно тебя люблю», 54920 «я всегда люблю тебя», 584520 «я клянусь, что я люблю тебя», 59520 «я люблю тебя навсегда».

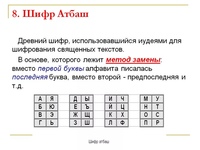

Как расшифровать шифр Атбаш

Слово (точнее — аббревиатура на древнееврейском языке) «אתבש» составлено из букв «алеф», «тав», «бет» и «шин», то есть первой, последней, второй и предпоследней букв еврейского алфавита. В Иер 51:1 слова לב קמי «лев камай» (букв. «сердце моих противников») являются «атбашем» слова כשדים «касдим» («халдеи»), а в Иер.

Что такое шифр и каким он должен быть

В процессе шифрования используются шифр и ключ. Шифр — это набор правил (алгоритм), используемый при шифровании и расшифровывании. Это чётко определённые, выраженные в виде формулы правила, которым необходимо следовать. Ключом является инструкция для шифра: как именно нужно шифровать и расшифровывать данные.

Шифр (от фр. chiffre «цифра» от араб. صِفْر, sifr «ноль») — система обратимых преобразований, зависящая от некоторого секретного параметра (ключа) и предназначенная для обеспечения секретности передаваемой информации.

- Как можно зашифровать я тебя люблю

- Как сказать я тебя люблю цифрами

- Что такое шифр и каким он должен быть

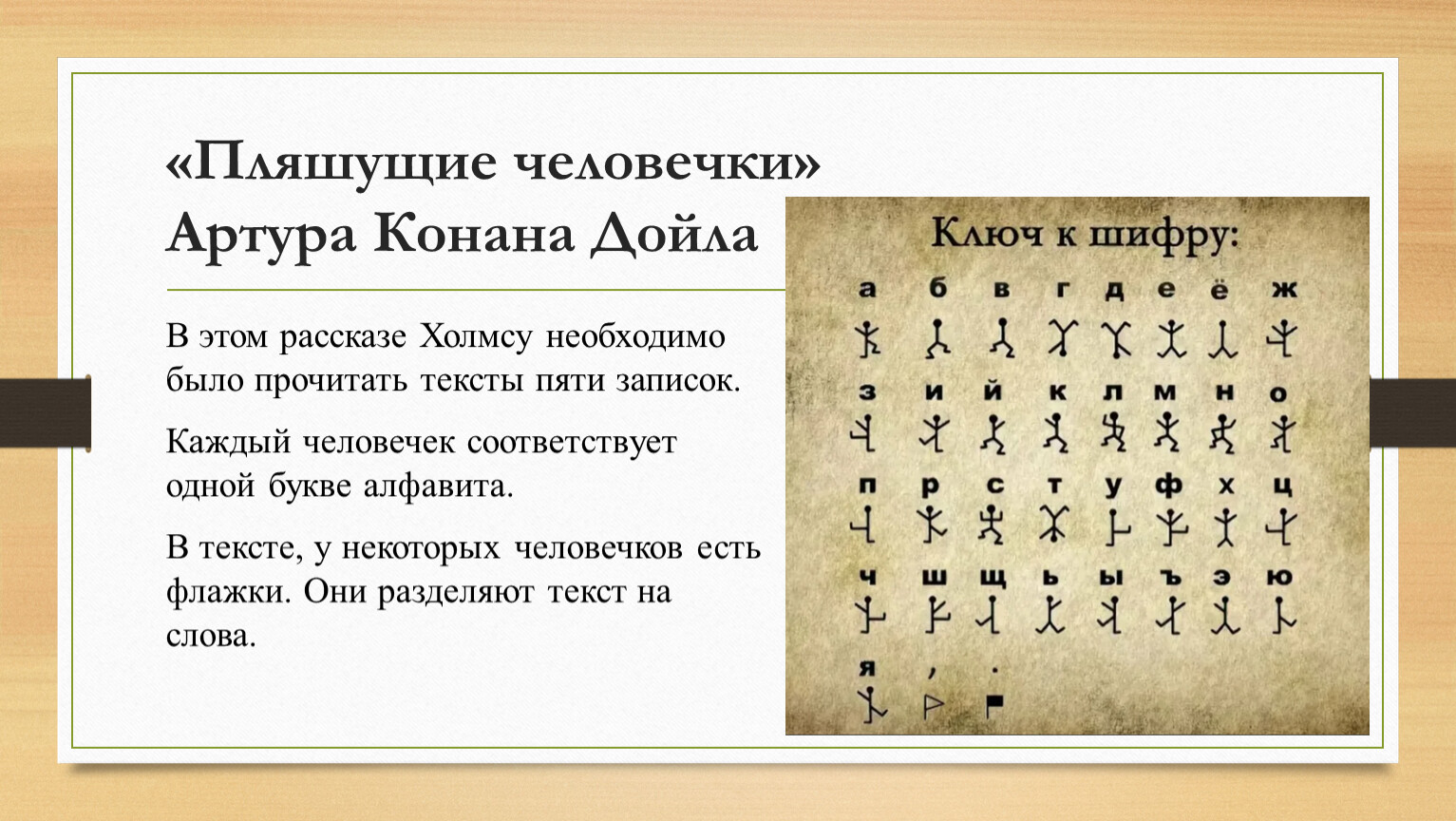

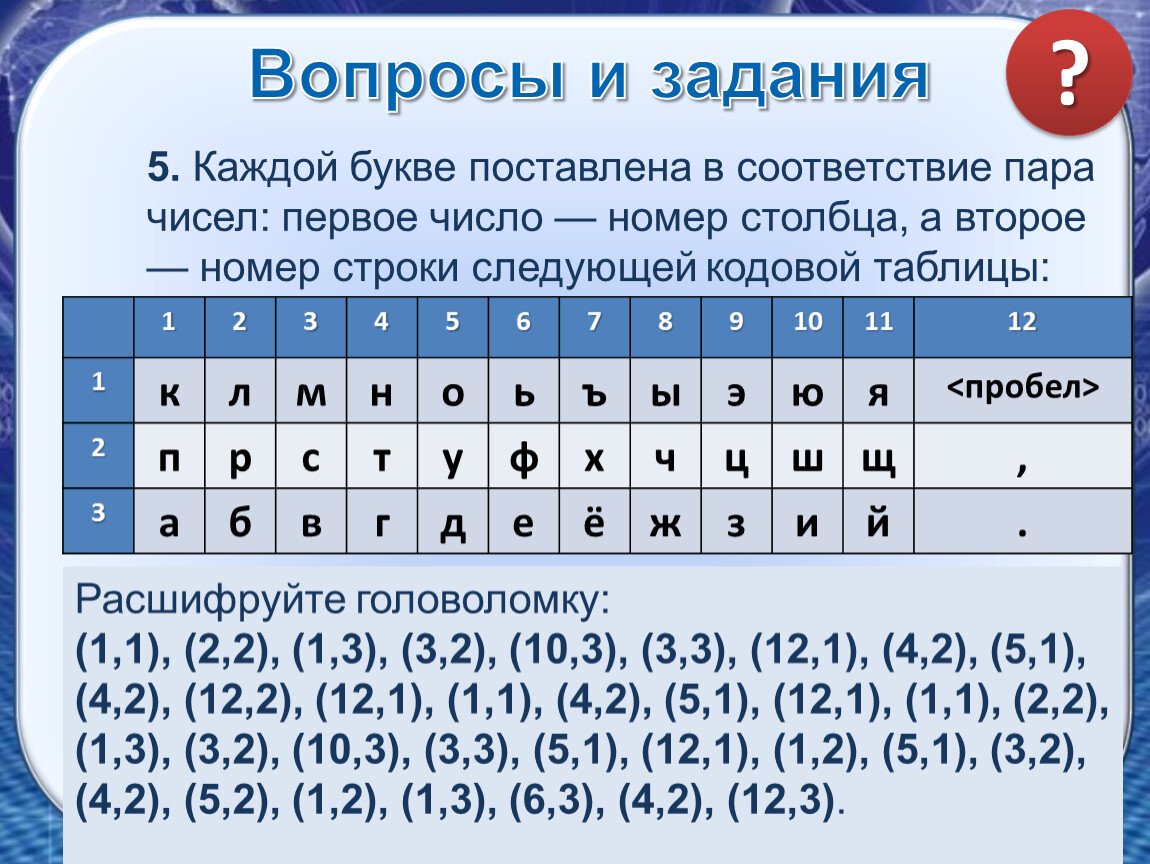

«Коды и шифры» проверяют учащихся

В простейшем случае они используются детьми, передающими заметки в классе, а в самом сложном — правительствами, проводящими военные операции. Между тем, они используются людьми каждый раз, когда они достают кредитную карту или совершают покупки в Интернете.

Коды заменяют произвольные символы — обычно буквы или цифры — для компонентов исходного сообщения. Шифры используют алгоритмы для преобразования сообщения в явно случайную строку символов.

В специальном тематическом курсе «Коды и шифры», недавно предложенном математическим факультетом, студенты изучают разницу и знакомятся с классическими и современными методами кодирования секретных сообщений (криптография) и наукой о взломе кодов и шифров (криптоанализ). ). Он сочетает в себе историю секретного письма, искусство создания кодов и математику, лежащую в основе теории и практики шифрования и дешифрования.

). Он сочетает в себе историю секретного письма, искусство создания кодов и математику, лежащую в основе теории и практики шифрования и дешифрования.

«Головоломка курса действительно привлекает студентов», — говорит Пенелопа Данхэм, научный сотрудник, которая предлагает курс. «Изучающие математику и естественные науки любят решать головоломки».

Курс начинается во времена греков и римлян с таких примеров, как шифр Цезаря, и продолжается вплоть до современной эпохи. Шифр Цезаря — это шифр сдвига, одна из простейших форм шифрования, в которой каждая буква сообщения заменяется буквой на определенное количество позиций ниже в алфавите.

Некоторые из ключевых моментов в истории, которые изучает класс, — это расшифровка телеграммы Циммермана в 1917 году и успешный криптоанализ союзниками немецкой машины «Энигма» во время Второй мировой войны.

Перехваченная и расшифрованная британской разведкой телеграмма Циммермана представляла собой секретное дипломатическое сообщение, в котором предлагался военный союз Германии, Мексики и Японии на случай вступления США в Первую мировую войну. объявление войны.

объявление войны.

Во время Второй мировой войны немцы передавали зашифрованные сообщения через машину «Энигма», но англичане взломали и ее. «Многие студенты смотрели фильм «Игра в имитацию», — говорит Данэм, — но я думаю, что они все еще удивлены, узнав, насколько важным было взлом этих кодов на протяжении всей истории».

«Студентам очень нравится первая половина курса, потому что это материал, который они могут сломать, — говорит Данхэм. «Когда мы добираемся до таких вещей, как машина «Энигма» и компьютерная эра, ученики больше не могут взламывать шифры, поэтому речь идет больше об изучении стоящей за ними математики».

Сегодня, из-за необходимости безопасно отправлять данные в Интернете, криптография стала невидимой частью повседневной жизни, и студенты с правильными математическими навыками пользуются большим спросом.

«Двое моих студентов перешли на работу в Агентство национальной безопасности, которое сейчас является одним из лучших работодателей для докторов математических наук в мире, — говорит Данхэм.

Выше находится ключ к решению головоломки в верхней части страницы. Прокрутите вниз, чтобы найти правильный ответ.

Шерлок

Я нашел

вы

Шифры против кодовКоды заменяют произвольные символы — обычно буквы или цифры — для компонентов исходного сообщения. Шифры используют алгоритмы для преобразования сообщения в явно случайную строку символов.

Эт Ту?Шифр Цезаря — это шифр сдвига, одна из простейших форм шифрования, в которой каждая буква сообщения заменяется буквой на определенное количество позиций ниже в алфавите.

Список для чтенияПо истории учащиеся читают книгу Саймона Сингха «Кодовая книга: наука секретности от Древнего Египта до квантовой криптографии» , а по математике Данхэм назначает Криптологическая математика Р.Э. Леванд.

The Code Talkers Это имя обычно ассоциируется с навахо, которые служили в подразделениях морской пехоты в Тихом океане. Высадка на Иводзиму, например, полностью соответствовала кодексу навахо. Но во время Первой мировой войны шифрование впервые начали использовать индейцы чероки и чокто.

Высадка на Иводзиму, например, полностью соответствовала кодексу навахо. Но во время Первой мировой войны шифрование впервые начали использовать индейцы чероки и чокто.

шифры и коды — Студенты | Britannica Kids

Введение

© Dr. David HamerCIA© Dr. David HamerCourtesy of Folger Shakespeare Library; CC-BY-SA 4.0Дипломатическими, военными и промышленными секретами часто обмениваются путем маскировки информации в криптограмме — записи в шифре или коде. В отличие от стеганограммы, формы секретного письма, которая предполагает сокрытие самого текста, сообщение в шифре или коде передается открыто. Только смысл скрыт.

Подготовка и анализ шифров и кодов — криптография и криптоанализ — вместе составляют науку криптологии (от греческого kryptos, означает «скрытый» и logos, означает «речь»). В этой науке преобразование криптограммы в открытый текст (сообщение на языке оригинала) можно классифицировать в зависимости от того, известен ли ключ к ее коду или системе шифрования.

Криптография занимается расшифровкой или декодированием (чтением) конфиденциальных сообщений. Этот термин также включает шифрование или кодирование (запись) открытого текста. Криптография имеет решающее значение для защиты передачи данных между компьютерами и для гарантии того, что сообщение не является подделкой.

Криптоанализ включает в себя решение криптограммы без ключа или каких-либо сведений об используемой системе. Эту процедуру иногда называют взломом кода, даже если сообщение зашифровано.

Методы секретной записи

В популярном использовании термин «код» часто применяется к любой форме символической связи, такой как Международный сигнальный код ( см. сигнализация). Однако в практике секретного письма существует важное различие между кодом и шифром.

Зашифрованный текст (сообщение в зашифрованном виде) использует символы, связанные с единицами открытого текста определенным и постоянным образом. Одна буква открытого текста может быть зашифрована одной буквой, двумя или тремя.

Кодовый текст (сообщение в коде) записывается с помощью символов, обозначающих единицы разной длины в открытом тексте. Например, кодовое слово ABABA может представлять целое предложение, фразу, слово, слог или просто одну букву кодовой системы.

Стеганограмма, которая может быть подготовлена в виде шифра или кода, использует различные инструменты для сокрытия существования сообщения. Например, это может быть написано невидимыми чернилами, каким-то химическим веществом, которое становится разборчивым только при специальной обработке. Простое сообщение можно пометить, поместив булавочные уколы или микроточки над буквами или словами в обычном тексте, таком как журнал или книга.

Шифровальные системы

Несмотря на кажущееся разнообразие шифровальных систем, все шифры создаются двумя основными методами — перестановкой и заменой.

Шифр перестановки — это шифр, в котором буквы открытого текста сохраняются, но перемещаются из их нормального положения. Анаграмма, такая как HSKEAPSREAE для SHAKESPEARE, является типом транспозиционного шифра.

Анаграмма, такая как HSKEAPSREAE для SHAKESPEARE, является типом транспозиционного шифра.

Шифр замены формируется путем замены букв в открытом тексте на другие буквы или символы при сохранении их порядка. Международная азбука Морзе, в которой • • • - - - • • • представляет SOS (универсальный сигнал о помощи), представляет собой разновидность шифра замены. Однако общедоступный код не предназначен для хранения сообщений в секрете.

Чтобы иметь практическую ценность, криптограмма должна легко расшифровываться предполагаемым получателем, но быть неразборчивой для перехватчика. Когда метод шифрования является систематическим, процесс можно легко обратить вспять, чтобы получить открытый текст из зашифрованного текста.

При составлении криптограмм показаны матрицы наиболее часто используемых типов для упрощения процедур шифрования. Каждый тип образует определенную часть данной шифровальной системы и обычно постоянен в этой системе. Ключ, который может быть размером матрицы или словом, фразой или определенным путем транскрипции, является переменной. И шифровальщик, и дешифровщик должны быть знакомы с общими и специфическими элементами используемого процесса.

И шифровальщик, и дешифровщик должны быть знакомы с общими и специфическими элементами используемого процесса.

Шифры перестановки

Одинарная перестановка без ключа — один из простейших методов шифрования. Например, сообщение

ВРЕМЯ ЕСТЬ СУТЬ

Encyclopædia Britannica, Inc.вписано в матрицу с предопределенными вертикальными и горизонтальными компонентами. В этом случае открытый текст вписан вертикально в матрицу 3 (по вертикали) на 6 (по горизонтали). .

Поскольку открытый текст вписан вертикально, шифртекст берется из горизонтальных рядов — в данном случае произвольными блоками по три буквы в каждом:

TEO HSN IIF ESC MST EEE

Для расшифровки этого сообщения необходимо знать размер компонентов исходной матрицы, маршрут записи и маршрут транскрипции в шифротекст. Дешифровщик должен составить матрицу, идентичную оригиналу, и записать зашифрованный текст, который считывается из вертикальных столбцов. Поскольку эти процедуры будут постоянными в группе сообщений, этот тип шифра считается неключевым, то есть без переменного компонента. На самом деле это зависит от размера матрицы, которая будет меняться для сообщений разной длины.

На самом деле это зависит от размера матрицы, которая будет меняться для сообщений разной длины.

Более практичный метод шифрования, называемый одиночной транспозицией с ключом, также переставляет буквы открытого текста только один раз. Он отличается от типа без ключа тем, что использует ключевое слово, фразу или набор чисел для определения длины матрицы по горизонтали. Если бы ключевое слово CIPHER было выбрано для шифрования сообщения, использованного выше, горизонтальный компонент матрицы имел бы шесть пробелов.

Здесь открытый текст расположен горизонтально. Числительные под ключевым словом определяются путем нумерации букв слова в соответствии с их нормальным положением в алфавите. . Если буквы в ключевом слове повторяются, они будут нумероваться последовательно слева направо. Например:

Проиллюстрированная матрица создает сообщение

TOS IEC EHN IFS MTE SEE

Этот зашифрованный текст состоит из содержимого вертикальных столбцов, где каждая трехбуквенная единица расположена в последовательности чисел под буквами ключевое слово. Таким образом, единица EHN в столбце с ключом h4 занимает третье место в криптограмме.

Таким образом, единица EHN в столбце с ключом h4 занимает третье место в криптограмме.

Зашифрованный текст с двойной транспозицией

TEM EFE IIS OHT SNE CSE

создается так же, как и одинарная транспозиция. Единственное отличие состоит в том, что зашифрованное сообщение шифруется во второй раз. Таким образом, чтобы прочитать сообщение, дешифровщик должен знать оба ключа и обратить вспять оба процесса.

Encyclopædia Britannica, Inc. Другой тип шифра может быть создан, в котором маршрутная транспозиция открытого текста в матрице — а не его компонентов или ключевого слова — служит ключом к расшифровке секретного сообщения.

При горизонтальном чтении матрица дает зашифрованный текст:

TSO ESE IIF ESC MET HEN

Основные шифры замены

Шифры замены могут быть моноалфавитными или полиалфавитными, в зависимости от количества шифралфавитов, используемых для шифрования открытого текста. Одним из простейших видов является однобуквенная одноалфавитная замена, при которой одна буква открытого текста заменяется одной буквой зашифрованного текста, взятого из одного алфавита.

Шифр этого типа — иногда известный как замена Цезаря для Юлия Цезаря — производится путем замены буквы в обычном алфавите буквой, следующей за ней, на определенное количество позиций. Здесь первая буква английского алфавита заменена на четвертую, а последняя буква на третью:

Пример этого обмена плюс три:

Открытый текст: ВРЕМЯ СУЩНОСТИ

Шифрованный текст: WLP HLV RIW KHH VVH QFH

Поскольку шифр Цезаря легко решить, он редко используется профессиональные криптографы.

Большая секретность обеспечивается полиалфавитными системами замены, которые используют два или более шифралфавита — обычно взаимосвязанных — для шифрования сообщения. Расширением моноалфавитной системы до 26 алфавитов можно сформировать простейший тип взаимосвязанных шифралфавитов. Здесь А в одном алфавите представлено В во втором, С в третьем и так далее. Эта площадь называется таблицей Виженера в честь Блеза де Виженера, дипломата 16-го века, который изменил старые принципы шифрования.

Чтобы зашифровать сообщение с помощью этой таблицы, каждой букве открытого текста присваивается соответствующая ключевая буква:

Открытый текст: TIMEI SOFTH EESSE NCEXX

Ключ: CIPHE RCIPH ERCIP HERCI

Encyclopædia Britannica, Inc. X, добавленные к открытому тексту, называются нулями. Они дополняют последнюю группу до пяти — стандартная, хотя и произвольная практика шифрования. Здесь буквы ключевого слова CIPHER действуют как бегущий или повторяющийся ключ для каждой буквы открытого текста. .

.

Таблица шифралфавитов включает ряд букв открытого текста и столбец ключевых букв. Символом шифра для любого символа открытого текста является буква на пересечении вертикального столбца, возглавляемого буквой открытого текста, и горизонтального ряда, начинающегося ключевой буквой. Открытый текст T, зашифрованный его ключевой буквой C, дает шифровальную букву V. Повторяя эту процедуру для каждой буквы открытого сообщения, эта процедура дает:

VQBLM JQNIO IVUAT UGVZF

Диграфическая замена

Все упомянутые типы шифровальных систем были однобуквенными — за один раз шифровалась только одна буква открытого текста. Можно зашифровать две и более буквы одновременно. Одной из самых известных систем диграфической замены является шифр Playfair, использовавшийся Великобританией во время Первой мировой войны. Пара букв открытого текста шифруется в единице, как показано ниже в матрице, созданной с помощью CIPHER в качестве вписанного ключевого слова.

Британская энциклопедия, Inc.

Буквы алфавита, не входящие в ключевое слово, вписываются в матрицу в нормальном алфавитном порядке, при этом I и J считаются идентичными. X добавляются как нули для разделения одинаковых букв и для заполнения единицы орграфа, когда это необходимо.

Открытый текст: TIME IS OF TH EX ES SE NC EX

Шифрованный текст: QH NH PQ UR YD PZ PU UP GE PZ

Буквы шифртекста определяются тремя способами:

1. Если обе буквы пары в открытый текст находится в одном и том же вертикальном столбце в матрице, следующая буква после каждой простой буквы является зашифрованной буквой. Например, орграф TH на иллюстрации дал зашифрованный текст YD.

2. Если буквы орграфа открытого текста находятся в одной и той же горизонтальной строке, буква справа от каждой простой буквы является эквивалентом шифра. Когда одна из парных простых букв находится в правом конце строки, первая буква в левом конце строки становится зашифрованной буквой. (Ни в одном орграфе в приведенном выше открытом тексте обе буквы не стоят в одной строке, поэтому здесь этот принцип не применялся. )

)

3. Если обе буквы орграфа в открытом тексте лежат на любой диагонали, то шифротекстом служит зеркальное отображение этих букв. Все эквиваленты шифров здесь, кроме YD, были найдены таким образом. Например, простой текст TI дает шифр QH, его зеркальное отображение на матрице.

Кодовые системы

Хотя криптологи проводят различие между шифрами и кодами, поскольку в практику отправки секретных сообщений вовлечены разные системы, код на самом деле является типом шифра подстановки. Коды обычно состоят из списка слов с кодовым эквивалентом для каждой единицы обычного языка.

В основном существует две категории кодов — односоставные и двухсоставные. Оба типа используют кодовые книги групп слов для замены. Кодер и декодер работают с идентичными копиями этих списков.

Однокомпонентный код

Однокомпонентный код состоит из двух параллельных списков слов. Обычно список кодовых групп находится слева, а их эквиваленты на простом языке — справа. Простые слова выбираются для включения в соответствии с типом связи — будь то военные или коммерческие, или специализированные подгруппы внутри этих категорий. Это необходимо, потому что только перечисленные слова могут быть закодированы. Оба списка обычно расположены в алфавитном порядке. Если кодовые группы состоят из цифр, используется числовой порядок. Ниже приведен пример однокомпонентного кода.

Это необходимо, потому что только перечисленные слова могут быть закодированы. Оба списка обычно расположены в алфавитном порядке. Если кодовые группы состоят из цифр, используется числовой порядок. Ниже приведен пример однокомпонентного кода.

АБАБА—А, ан

АБАБЭ—Покинутые-с

АБАБИ—Покинутые

АБАБО—Покинутые -s

ABABU—Abated

ABACI—Ability

Этот тип кода относительно легко понять. решить, поскольку, если обнаружена замена для нескольких кодовых групп, можно угадать значение других в алфавитном или числовом соседстве.

Код из двух частей

Код из двух частей требует наличия двух кодовых книг, одной для кодирования и одной для декодирования. Книга кодировок содержит специализированный список слов обычного языка в алфавитном порядке. Эквиваленты параллельного кода выбираются случайным образом. В книге декодирования кодовые группы перечислены в алфавитном или числовом порядке, чтобы декодер мог легко найти простые слова. Пример ниже представляет собой код из двух частей.

Пример ниже представляет собой код из двух частей.

Кодировка: VANOL—A, an

Расшифровка: ABABA—Надеюсь

Кодировка: LANEX—Abandon-ing-s

Расшифровка: ABACA—Задание 9 0006

Кодировка: STUGH—Заброшено

Расшифровка: ABBCO—Отправлено

Кодировка: TBYNT—Abated-ing-s

Расшифровка: ACAYT—относительно

Кодировка: RIZLB—Abated

Расшифровка: ACDZR—Termin ated

Кодовый текст, который был зашифрован, называется сверхзашифрованным кодом. Из соображений безопасности военные коды зашифрованы. С помощью системы, такой как показанная выше, сообщение может быть закодировано. Затем кодовый текст может быть преобразован в орграфы и зашифрован шифром Playfair:

Открытый текст: TIME IS OF THE ESSENCE

Кодовый текст: PXADY HTOPB NZLUD ETIXL

Диграфы: PX AD YH TO PB NZ LU DE TI XL

Супершифрование: BP BF HD U Q BL UE NS FH QH PS

Устройства, используемые в Криптография

Приборы для шифрования сообщений существовали с древних времен. Спарта, самый воинственный из греческих городов-государств, уже в V в. до н. э. имела хорошо развитую систему тайной военной связи. С помощью скиталы — первого известного криптографического устройства — спартанцы преобразовали открытый текст в зашифрованный с помощью метода перестановки. Устройство состояло из деревянного посоха, вокруг которого была туго обмотана длинная полоса писчего материала — бумаги, пергамента или кожи. Открытый текст был записан посохом на бумаге, которая была размотана перед отправкой. Все, что было видно на размотанном материале, — это группа явно не связанных друг с другом букв, расположенных случайным образом. Они имели смысл только тогда, когда были обернуты вокруг скиталы одинаковой толщины.

Спарта, самый воинственный из греческих городов-государств, уже в V в. до н. э. имела хорошо развитую систему тайной военной связи. С помощью скиталы — первого известного криптографического устройства — спартанцы преобразовали открытый текст в зашифрованный с помощью метода перестановки. Устройство состояло из деревянного посоха, вокруг которого была туго обмотана длинная полоса писчего материала — бумаги, пергамента или кожи. Открытый текст был записан посохом на бумаге, которая была размотана перед отправкой. Все, что было видно на размотанном материале, — это группа явно не связанных друг с другом букв, расположенных случайным образом. Они имели смысл только тогда, когда были обернуты вокруг скиталы одинаковой толщины.

Римские писания 4 века до н.э. описывают устройство, называемое шифровальным диском. Он состоял из двух колес или дисков, соосно соединенных так, что хотя бы одно из них могло свободно вращаться. Оба колеса содержали алфавит и цифры по краям. Шифровальные диски широко использовались во многих формах во время итальянского Возрождения.

Президент США Томас Джефферсон изобрел колесный шифр в 1790-х годах. Почти идентичные шифровальные устройства до сих пор используются армией и флотом.

Подобный цилиндр Базери был разработан Этьеном Базери в 1891 году. Он имел набор из 20 дисков, каждый из которых имел разную последовательность алфавита на краю. Эти диски, пронумерованные от 1 до 20, надевались на вал в порядке, определяемом числовым ключом. Открытый текст помещался в одну горизонтальную строку путем вращения дисков до тех пор, пока строка не содержала 20 букв сообщения. Зашифрованный текст можно было взять из любой другой строки при этой настройке. Процесс повторялся до тех пор, пока сообщение не было завершено.

© Enigmamuseum.com© Enigmamuseum.com Предшественником современных криптографических устройств была роторная машина, изобретенная в 1917 году Эдвардом Х. Хеберном. Он использует несколько вращающихся дисков для создания многоалфавитных шифров. Каждая сторона каждого диска имеет 26 электрических контактов. Контакты на одной стороне соединены случайным образом с контактами на другой стороне. Одна сторона представляет простые буквы, а другая — зашифрованные буквы сообщения. Электрический ток, инициируемый ключом пишущей машинки, проходит через роторы и, наконец, заканчивается на одном контакте, который становится зашифрованной буквой. Диски вращаются после того, как каждая буква зашифрована, многократно меняя используемый шифралфавит.

Контакты на одной стороне соединены случайным образом с контактами на другой стороне. Одна сторона представляет простые буквы, а другая — зашифрованные буквы сообщения. Электрический ток, инициируемый ключом пишущей машинки, проходит через роторы и, наконец, заканчивается на одном контакте, который становится зашифрованной буквой. Диски вращаются после того, как каждая буква зашифрована, многократно меняя используемый шифралфавит.

Сложные шифровальные устройства, используемые сегодня, состоят из клавиатуры, на которой можно набирать открытый текст, и механизма ввода и шифрования. Некоторые из них оборудованы для передачи и приема зашифрованного текста и для автоматической расшифровки материала на печатных лентах.

История тайного письма

Критограммы были найдены в Ветхом Завете, например, слово ШЕШАХ для ВАВЕЛЯ (Вавилон). Метод подстановки, называемый атбаш, заключался в замене последней буквы еврейского алфавита на первую, предпоследней на вторую и так далее.

Коды были известны вавилонянам и ассирийцам. Египетские писцы использовали как минимум три формы тайного письма. Греки разработали системы транспонирования и замены.

Современная криптография зародилась в эпоху итальянского Возрождения, когда развитие дипломатии стимулировало использование секретных коммуникаций. В 1466 году архитектор Леоне Баттиста Альберти разработал полиалфавитный принцип, лежащий в основе большинства современных шифров. Йоханнес Тритейм в Polygraphia (1508) впервые использовал квадратную таблицу.

Фотография Джеффа Робинсона/Shutterstock.com Криптография и криптоанализ играли важную историческую роль в обеих мировых войнах. В начале 1917 года перехват и расшифровка ноты Циммермана, телеграммы, отправленной министром иностранных дел Германии, стали решающим фактором в объявлении Соединенными Штатами войны Германии. Взлом кодов и шифров, используемых японцами, и использование племенного языка навахо в кодовом тексте способствовали победе союзников во Второй мировой войне.