Шифрование – что это такое, требования GDPR и случаи утечки данных

Шифрование — один из важнейших инструментов для защиты корпоративных файлов. Нарушение безопасности данных имеет ряд рисков для бизнеса, начиная от потери интеллектуальной собственности к утечке конфиденциальной информации. Это может навредить репутации компании, а также привести к выплате больших штрафов.

Что такое шифрование?

Шифрование — это процесс кодирования информации с целью предотвращения несанкционированного доступа. В случае кражи или утечки зашифрованные данные будут недоступны для прочтения без соответствующего ключа.

Большинство пользователей не знают, что много информации уже защищается с помощью технологии шифрования. Например, онлайн-магазины и Интернет-банкинг не работали бы без хорошего шифрования. Шифрование предназначено для защиты средств и личной информации. В корпоративной среде шифрование следует использовать для защиты интеллектуальной собственности и инновационных разработок компании.

Под интеллектуальной собственностью и инновационными разработками подразумевают продукты или услуги конкретной компании, а также методы или процессы, которые используются для успешной продажи товаров и обеспечения их эффективной работы в течение жизненного цикла. Кроме этого, они включают бизнес-планы и маркетинговые планы на следующий год. Эту информация киберпреступники могут использовать для получения финансовой выгоды.

Большинство организаций, как правило, собирает и обрабатывает информацию о клиентах и сотрудниках. Согласно Общего регламента Европейского Союза о защите данных (GDPR) каждая компания обязана защищать доступ к подобной конфиденциальной информации.

GDPR и шифрование

Согласно GDPR к персональной информации относятся имена и фамилии, фотографии, электронные адреса, телефонные номера, номера банковских счетов, отпечатки пальцев и голоса. Общий регламент о защите данных (GDPR), который действует во всех странах-членах ЕС с 25 мая 2018 года, описывает шифрование как защиту от репутационных рисков.

Представьте, что один из сотрудников теряет USB-ключ со списком клиентов предприятия. Согласно GDPR, компания должна сообщить возможным жертвам из списка об инциденте. Для некоторых пользователей это может стать причиной смены поставщика.

Что делать в случае утечки персональных данных?

Сообщить об утечке конфиденциальной информацииВы должны сообщить о нарушениях безопасности данных в соответствующий уполномоченный орган. Это касается не только масштабных утечек информации, но и незначительных ошибок. Например, если один из сотрудников ошибочно отправил письмо не на нужный адрес электронной почты.

72 часаВы должны сообщить соответствующий наблюдательный орган об инциденте в течение 72 часов с момента обнаружения утечки или кражи конфиденциальных данных. Однако если этот срок не соблюден, задержка в сообщении (то есть причины, о которых не было сообщено в течение 72 часов) должна быть оправданной.

Предупредить возможных жертвВ более серьезных случаях, кроме уведомления органа по защите данных, необходимо также предупредить лиц о несанкционированном доступе к их персональной информации. Однако этот шаг не нужен, если инцидент произошел после того, как компания осуществила соответствующие технические и организационные меры безопасности — например, шифрование, что делает файлы непонятными для любого, кто не имеет права доступа к ним.

Однако этот шаг не нужен, если инцидент произошел после того, как компания осуществила соответствующие технические и организационные меры безопасности — например, шифрование, что делает файлы непонятными для любого, кто не имеет права доступа к ним.

В случае невыполнения обязательного уведомления о нарушении защиты данных в соответствующий наблюдательный орган компания должна выплатить штраф в размере до €10 млн или до 2% от годового мирового оборота предприятия за предыдущий финансовый год. Кроме этого, орган защиты информации может также принять следующие меры:

- временное или окончательное ограничения на обработку персональной информации пользователей, в некоторых случаях даже запрет;

- удаление персональных файлов.

Это означает, потерю всех контактов существующих клиентов компании, или же временный запрет на хранение таких данных.

Нарушение безопасности данных касается предприятий всех размеров

Многие предприятия считают, что они не уязвимы к кибератакам или нарушениям защиты данных через их небольшой размер и ограниченные активы. Однако по результатам исследования IDC, малый и средний бизнес становится жертвой в более чем 70% случаев нарушений безопасности. Стоит отметить, что компаниям не нужно сообщать о кибератаке, если утечка личной информации не была зафиксирована.

Однако по результатам исследования IDC, малый и средний бизнес становится жертвой в более чем 70% случаев нарушений безопасности. Стоит отметить, что компаниям не нужно сообщать о кибератаке, если утечка личной информации не была зафиксирована.

Из-за ошибочного представления, что другие предприятия не были жертвами кибератак компании часто боятся сообщить о случившемся инциденте.

Стоит отметить, что первый год после вступления в силу GDPR наблюдательные органы в Европе все еще знакомились с новыми правилами. Вполне вероятно, что со временем количество штрафов увеличиться.

Поэтому специалисты ESET рекомендуют организациям сразу сообщать о возможных инцидентах, сотрудничать с контролирующими органами и обучать работников основным правилам информационной безопасности, а также использовать технологию шифрования для защиты корпоративных файлов.

ESET EndpointEncryption

ESET Endpoint Encryption обеспечивает защиту конфиденциальных данных с помощью шифрования файлов, папок, электронных сообщений, сменных носителей, а также всего диска. Кроме этого, простое в использовании решение для шифрования предоставляет полное удаленное управление ключами шифрования рабочих станций и не требует развертывания сервера.

Кроме этого, простое в использовании решение для шифрования предоставляет полное удаленное управление ключами шифрования рабочих станций и не требует развертывания сервера.

Подробнее

Мощная защита бизнеса

Защитите корпоративные рабочие станции и конфиденциальные данные с помощью многоуровневых технологий ESET.

Мощная защита бизнесаЗащитите корпоративные рабочие станции и конфиденциальные данные с помощью многоуровневых технологий ESET.

подробнее

подробнее

Похожие темы

Программы-вымогатели

DDoS-атаки

Незаконный майнинг

Слабый пароль

Кодирование и Шифрование / Хабр

В наш век интернет-технологий, когда мы доверяем все свои данные интернет-сервисам, нужно знать и понимать, как они их хранят и обрабатывают.

Но зачем это вообще нужно знать? Чтобы попросту не попасть в ситуацию, когда ваши личные данные, пароли от аккаунтов или банковских карт окажутся в руках мошенников. Как говорится: «Доверяй, но проверяй»

Как говорится: «Доверяй, но проверяй»

Важные аспекты в хранении данных, будь то на внешних серверах или домашнем компьютере, – это прежде всего кодирования и шифрование. Но чем они отличаются друг от друга? Давайте разбираться!

Ни для кого не секрет, что компьютер может хранить информацию, но он не может хранить её в привычной для нас форме: мы не сможем просто так написать на флешки реферат, не можем нарисовать на жестком диске картинку так, чтобы её мог распознать компьютер. Для этого информацию нужно преобразовать в язык понятный компьютеру, и именно этот процесс называется кодированием. Когда мы нажимаем на кнопку на клавиатуре мы передаем код символа, который может распознать компьютер, а не сам символ.

Определения и различия

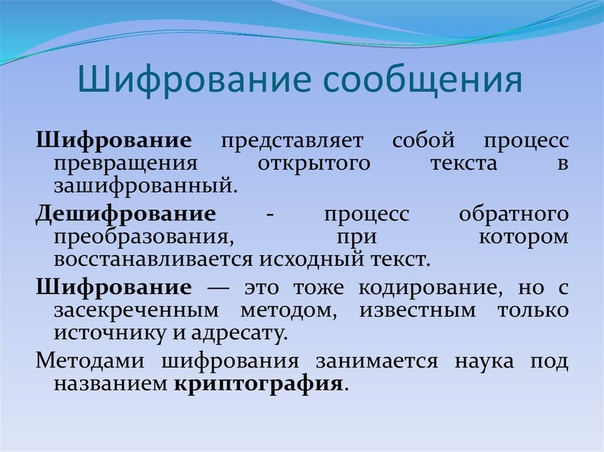

Кодирование – процесс преобразования доступной нам информации в информацию понятную компьютерную.

Шифрование – процесс изменения информации таким образом, чтобы её смогли получить только нужные пользователи.

Шифрование применялось и задолго до создания компьютеров и информатики как таковой. Но зачем? Цели её применения можно было понять из определения, но я опишу их ещё раз более подробно. Главные цели шифрования это:

конфиденциальность – данные скрыты от посторонних

целостность – предотвращение изменения информации

идентифицируемость – возможность определить отправителя данных и невозможность их отправки без отправителя

Оценить стойкость шифра можно с помощью криптографической стойкости.

Криптографическая стойкость – это свойство шифра противостоять криптоанализу, изучению и дешифровки шифра.

Криптостойкость шифра делится на две основные системы: абсолютно стойкие системы и достаточно стойкие системы.

Абсолютно стойкие системы – системы не подверженные криптоанализу. Основные критерии абсолютно стойких систем:

Ключи должны генерироваться для каждого сообщения отдельно

Генерация ключей независима

Длина ключа должна быть не меньше длины сообщения

К сожалению, такие системы не удобны в своём использовании: появляется передача излишней информации, которая требует мощных и сложных устройств. Поэтому на деле применяются достаточно стойкие системы.

Поэтому на деле применяются достаточно стойкие системы.

Достаточно стойкие системы – системы не могут обеспечить полную защиту данных, но гораздо удобнее абсолютно стойких. Надежность таких систем зависит от возможностей крипто аналитика:

А также от вычислительной сложности шифра.

Вычислительная сложность – совокупность времени работы шифрующей функции, объема входных данных и количества используемой памяти. Чем она больше, тем сложнее дешифровать шифр.

История шифрования

Шифрование берет своё начало ещё из древних времен. Примерно 1300 лет до нашей эры был создан один из первых методов шифрования – Атбаш. Принцип шифрования заключается в простой подставке символов по формуле:, где:

Шифр получил своё название в честь первой, последней, второй и предпоследней буквы Еврейского алфавита — «алеф», «тав», «бет», «шин». Такой шифр имеет низку криптографическую стойкость, потому как алгоритм шифрования довольно прост

С тех самых пор шифрование активно развивалось вместе с развитием нашей цивилизации

Хоть шифры и менялись, но их принцип нет – для расшифровки сообщения требуется ключ. В случае с Абашем ключом может считать последовательность порядковых номеров исходных символов, но этот ключ ещё надо как-то передать. Методы шифрования, которые используются сейчас, научились-таки передавать ключи по открытым и незащищённым каналам связи. Казалось бы, передача ключей шифрования по обычным каналам — это добровольное жертвование своими данными, но не всё так просто. Разберём это на примере популярного алгоритма шифрования «RSA», разработанного в 1977 году.

В случае с Абашем ключом может считать последовательность порядковых номеров исходных символов, но этот ключ ещё надо как-то передать. Методы шифрования, которые используются сейчас, научились-таки передавать ключи по открытым и незащищённым каналам связи. Казалось бы, передача ключей шифрования по обычным каналам — это добровольное жертвование своими данными, но не всё так просто. Разберём это на примере популярного алгоритма шифрования «RSA», разработанного в 1977 году.

Первым делом выбирается два случайный простых числа, которые перемножаются друг на друга – именно это и есть открытый ключ.

К слову: Простые числа — это те числа, которые могут делиться без остатка либо на 1, либо на себя.

Длина таких чисел может быть абсолютно любая. К примеру, возьмем два простых числа 223 и 13. Их произведение 2899 – будет являться открытым ключом, который мы и будем передавать по открытому каналу связи. Далее нам необходимо вычислить функцию «Эйлера» для произведения этих чисел.

Далее нам необходимо вычислить функцию «Эйлера» для произведения этих чисел.

Функция Эйлера – количество натуральных чисел, меньших чем само число и, которые будут являть взаимно простыми числами с самим числом.

Возможно, звучит непонятно, но давайте это разберем на небольшом примере:

φ (26) [фи от двадцати шести] = какому-то числу чисел, которое всегда будет меньше 26, а сами числа должны иметь только один общий делитель единицу с 26.

Давайте считать:

1 – подходит всегда, идем дальше;

2 – делится и на 2, и на 1, как и число 26, — не подходит;

3 – делится и на 3, и на 1, а вот число 26 не делится на 3, — подходит;

4 – имеет общие делители 2 и 1 с 26 — не подходит;

5 – только на 1 — подходит;

6 – на 2 и 1 — не подходит;

7 – только на 1 – подходит;

и так далее до 25.

Общее количество таких чисел будет равно 12. А найти это число можно по формуле: φ(n*k) = (n-1)(k-1) в нашем случае 26 можно представить как 2 * 13, тогда получим φ(26) = φ(2 * 13) = (2-1)*(13-1) = 1 * 12 = 12

Теперь, когда мы знаем, что такое функция Эйлера и умеем её вычислять найдем её для нашего открытого ключа – φ(2899) = φ(223 * 13) =(223 – 1)*(13-1) = 222 * 12 = 2664

После чего нам нужно найти открытую экспоненту. Не пугайтесь, тут будет гораздо проще чем с функцией «Эйлера».

Не пугайтесь, тут будет гораздо проще чем с функцией «Эйлера».

Открытая экспонента – это любое простое число, которое не делится на функцию Эйлера. Для примера возьмем 13. 13 не делится нацело на число 2664. Вообще открытую экспоненту лучше выбирать по возрастанию простым перебором, а не просто брать случайную. Так для нашего примера разумнее было бы взять число 5, но давайте рассмотрим на примере 13

Следующий шаг – закрытая экспонента. Вычисляется она банальным перебором по этому равенству: d * e mod φ(n) = 1, где

φ(n)— функция Эйлераe – открытая экспонента

mod – остаток отделения

а число d, которое и является закрытой экспонентой, мы должны подобрать перебором, либо попытаться выразить через формулу d = ceil(φ(n) / e), где ceil – округление в большую сторону. 205 mod 2899 = 92.

205 mod 2899 = 92.

Вуаля, и мы имеет исходное число. Но, что насчет перехваченных сообщений? У злоумышленника есть сообщение, ключ и экспонента, но как мы помни для дешифровки ему ещё нужна секретная экспонента, она же секретный ключ, но для того, чтобы вычислить её, ему придется разложить исходный ключ 2899 на множители, а сделать это не так уж и просто, особенно когда вместо двух чисел 223 и 13, будут использовать числа длиной несколько десятков символов

Но ничто в мире не идеально, в том числе и этот метод.

Его первый недостаток – это подборка пары чисел для открытого ключа. Нам нужно не просто сгенерировать случайно число, но ещё и проверить на то простое ли оно. На сегодняшний нет методов, которые позволяют делать это сверх быстро.

Второй недостаток – так же связан с генерацией ключа. Как мы с вами помним: «ключи должны генерировать независимо от каких-либо факторов», но именно это правило нарушается, когда мы пытается сгенерировать строго простые числа.

Третий недостаток – подбор и перебор чисел для экспонент.

Четвертый – длина ключей. Чем больше длина, тем медленнее идет процесс декодирования, поэтому разработчики пытаются использовать наименьшие по длиннее ключи и экспоненты. Даже я акцентировал на это внимание, когда говорил, что лучше взять число 5, вместо 13 для открытой экспоненты. Именно из-за этого и происходит большая часть взломов и утечек данных

Но не стоит печалиться, ведь как я и говорил: криптография и шифрование развивается вместе с развитием цивилизации. Поэтому довольно скоро все мы будем шифровать свои данные с помощью Квантового шифрование.

Этот метод основывается на принципе квантовой суперпозиции – элементарная частица может сразу находится в нескольких положениях, иметь разную энергию или разное направление вращения одновременно. По такому принципу и работает передача ключей шифрования по протоколу BB-84.

Есть оптоволокно, по которому передаются единичные фотоны света. Мы, как отправитель может сгенерировать абсолютно любой двоичный ключ, по тому же принципу квантовой супер позиции, ну или использовать обычные генераторы псевдослучайных чисел. Допустим мы хотим передать ключ 101001011. Для этого нам нужно принять за обозначение какое положение фотона соответствует единице, а какое нулю. Представим, что вертикальное положение – это 1, а горизонтальное – 0. Если оставить все так, то от передачи ключей таким образом не будет никакого смысла, ведь тогда злоумышленник всегда сможет измерить фотон, получить его значение, создать и отправить точно такой же обратно человеку, которому мы хоти передать ключ. Поэтому были введены ещё два положение – диагональные. Предоставим вертикальную волну, или же значение 1 и отклоним её на 45 градусов влево. Это будет вторая единица. Вернемся обратно и отклоним на 45 градусов вправо – это будет второй 0.

Мы, как отправитель может сгенерировать абсолютно любой двоичный ключ, по тому же принципу квантовой супер позиции, ну или использовать обычные генераторы псевдослучайных чисел. Допустим мы хотим передать ключ 101001011. Для этого нам нужно принять за обозначение какое положение фотона соответствует единице, а какое нулю. Представим, что вертикальное положение – это 1, а горизонтальное – 0. Если оставить все так, то от передачи ключей таким образом не будет никакого смысла, ведь тогда злоумышленник всегда сможет измерить фотон, получить его значение, создать и отправить точно такой же обратно человеку, которому мы хоти передать ключ. Поэтому были введены ещё два положение – диагональные. Предоставим вертикальную волну, или же значение 1 и отклоним её на 45 градусов влево. Это будет вторая единица. Вернемся обратно и отклоним на 45 градусов вправо – это будет второй 0.

Вернемся к нашему ключу 101001011. Мы случайным образом выбираем направление – обычное или диагональное. Для удобства присвоим обычному номер 1, а диагональному 2.

Мы случайным образом выбираем направление – обычное или диагональное. Для удобства присвоим обычному номер 1, а диагональному 2.

Давайте отправим ключ – 1(1), 0(2), 1(1), 0(1), 0(1), 1(2), 0(2), 1(1), 1(2). Теперь человеку, которому мы отправляем ключ, нужно точно так же, совершенно случайно, выбрать случайное направление.

Допустим он выбрал направления: 221111212. Поскольку есть всего 2 плоскости отправки: 1 и 2, они же называются: канонический и диагональный базис, то шанс того, что он выбрал правильные направления 50%.

Если он угадал базис – он получил верное значение, если нет – неверное. Учитывая его направления, он получил: 001000011. Теперь нужно отсеять неправильные значения: можно сделать это обменом базисов по любому, даже не защищенному, каналу связи. После этого у нас обоих останется ключ: 0100011. Теперь с помощью его мы можем передавать и кодировать сообщения по обычному методу шифрования.

А что, если кто-то перехватит отправку кода? Тогда ему придется точно также подбирать случайным образом базисы, что добавит ещё 25% погрешности при получении кода человеку, которому мы изначально и отправили его. Чтобы проверить это, после отсеивания мы, как отправитель, должны проверить сколько процентов кода оказалось не верным. В нашем 1 случае это (9 – 7)/9 * 100% = 22%, если это число будет больше 50%, то мы начнем повторную отправку ключей, до тех пор, пока погрешность не будет меньше 50%

Заключение

Причитав и разобрав эту статью, мы с вами узнали, чем отличается кодирование от шифрования, их историю с будущим, узнали каким должен быть идеальный шифр и немного поговорили про крипто анализ. Уже с этими знаниями, которые были предоставлены в этой статье, можно спокойно идти и делать какую-нибудь систему авторизации или пытаться взломать какой-то сайт, главное не перебарщивать.

Список литературы и материалов:

«RSA» и квантовое шифрование

Квантовое шифрование

Алгоритм шифрования: «RSA»

Алгоритм шифрования: «RSA»

Шифрование обобщенно

Что такое кодирование

Первые в мире шифры

Что такое экспонента

Что такое функция «Эйлера»

Что такое шифрование и как оно работает?

Что такое шифрование и как оно работает? | Micro FocusПерейти к основному содержанию Перейти к нижнему колонтитулу

Обзор

Шифрование данных — это вычислительный процесс, который кодирует открытый/открытый текст (незашифрованные, удобочитаемые данные) в зашифрованный текст (зашифрованные данные), доступный только авторизованным пользователям с правильным криптографическим ключом.

Независимо от того, производит ли ваша компания, собирает или потребляет данные, шифрование является ключевой стратегией защиты конфиденциальности данных, которая не позволяет конфиденциальной информации попасть в руки неавторизованных пользователей. На этой странице представлено очень общее представление о том, что такое шифрование и как оно работает.

Что такое шифрование

Как работает шифрование?

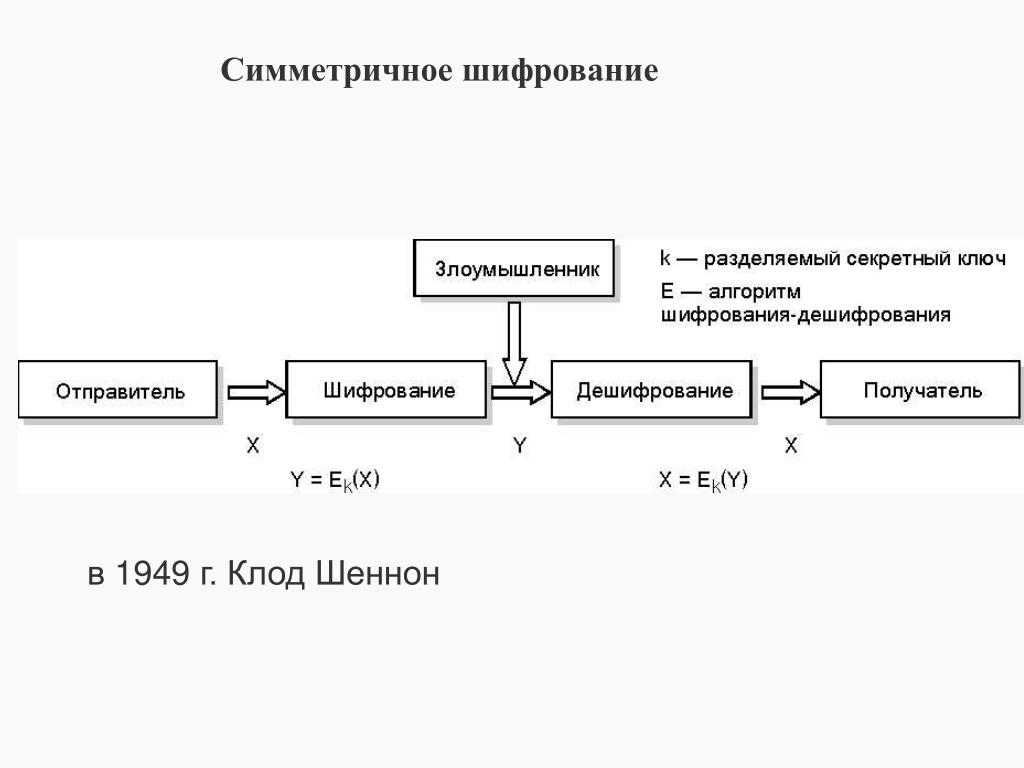

Шифрование использует шифр (алгоритм шифрования) и ключ шифрования для кодирования данных в зашифрованный текст. Как только этот зашифрованный текст передается принимающей стороне, ключ (тот же ключ для симметричного шифрования и другое связанное значение для асимметричного шифрования) используется для декодирования зашифрованного текста обратно в исходное значение.

Шифрование и токенизация

Шифрование и токенизация — это связанные технологии защиты данных; различие между ними расширилось.

В обычном использовании токенизация обычно относится к защите данных с сохранением формата: защита данных, которая заменяет токен — похожее, но другое значение — для отдельных конфиденциальных значений. Шифрование обычно означает защиту данных, которая преобразует данные — одно или несколько значений или целые наборы данных — в тарабарщину, которая сильно отличается от оригинала.

Токенизация может быть основана на различных технологиях. В некоторых версиях используется шифрование с сохранением формата, например AES в режиме NIST FF1; некоторые генерируют случайные значения, сохраняя исходные данные и соответствующий токен в безопасном хранилище токенов; другие производят токены из предварительно сгенерированного набора случайных данных.

Какова цель шифрования?

Шифрование играет жизненно важную роль в защите конфиденциальных данных, которые передаются через Интернет или хранятся в компьютерных системах. Он не только сохраняет конфиденциальность данных, но и может аутентифицировать их происхождение, гарантировать, что данные не изменились после их отправки, и не позволяет отправителям отрицать, что они отправили зашифрованное сообщение (также известное как неотказуемость).

В дополнение к надежной защите конфиденциальности данных, которую оно обеспечивает, шифрование часто необходимо для соблюдения нормативных требований, установленных несколькими организациями или органами по стандартизации. Например, Федеральные стандарты обработки информации (FIPS) представляют собой набор стандартов безопасности данных, которым должны следовать правительственные учреждения или подрядчики США в соответствии с Федеральным законом о модернизации информационной безопасности от 2014 года (FISMA 2014). В рамках этих стандартов FIPS 140-2 требует безопасной разработки и реализации криптографического модуля.

В рамках этих стандартов FIPS 140-2 требует безопасной разработки и реализации криптографического модуля.

Другим примером является Стандарт безопасности данных индустрии платежных карт (PCI DSS). Этот стандарт требует, чтобы продавцы шифровали данные карты клиента, когда они хранятся в состоянии покоя, а также при передаче по общедоступным сетям. Другие важные правила, которым должны следовать многие компании, включают Общий регламент по защите данных (GDPR) и Калифорнийский закон о конфиденциальности потребителей от 2018 года (CCPA).

Что такое типы шифрования?

Существует два основных типа шифрования: симметричное и асимметричное.

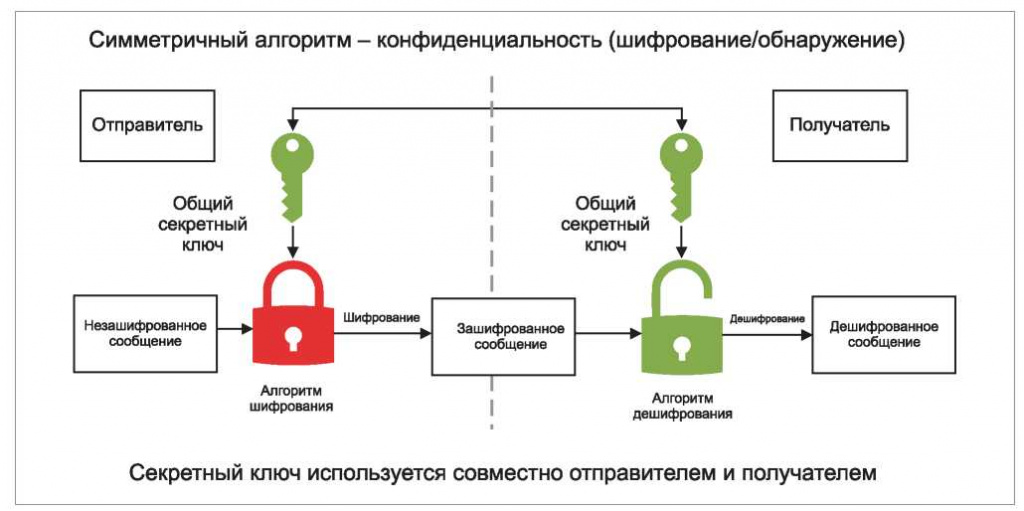

Симметричное шифрование

Алгоритмы симметричного шифрования используют один и тот же ключ как для шифрования, так и для дешифрования. Это означает, что отправитель или компьютерная система, шифрующая данные, должна поделиться секретным ключом со всеми авторизованными сторонами, чтобы они могли его расшифровать. Симметричное шифрование обычно используется для шифрования больших объемов данных, поскольку оно обычно быстрее и проще в реализации, чем асимметричное шифрование.

Симметричное шифрование обычно используется для шифрования больших объемов данных, поскольку оно обычно быстрее и проще в реализации, чем асимметричное шифрование.

Одним из наиболее широко используемых симметричных шифровальных шифров является Advanced Encryption Standard (AES), определенный Национальным институтом стандартов и технологий (NIST) в качестве стандарта правительства США в 2001 году. AES поддерживает три различных длины ключа, которые определяют количество возможных ключей: 128, 192 или 256 бит. Для взлома ключа AES любой длины требуются уровни вычислительной мощности, которые в настоящее время нереальны и вряд ли когда-либо станут таковыми. AES широко используется во всем мире, в том числе государственными организациями, такими как Агентство национальной безопасности (АНБ).

Асимметричное шифрование

Асимметричное шифрование, также известное как шифрование с открытым ключом, использует два разных, но математически связанных ключа — открытый ключ и закрытый ключ.

Таким образом, распространен гибридный подход: генерируется симметричный ключ шифрования, который используется для защиты объема данных. Этот симметричный ключ затем шифруется с использованием открытого ключа получателя и упаковывается с симметрично зашифрованной полезной нагрузкой.

Одним из наиболее широко используемых асимметричных шифровальных шифров является RSA, названный в честь его изобретателей Рона Ривеста, Ади Шамира и Леонарда Адлемана в 1977. RSA остается одним из наиболее широко используемых алгоритмов асимметричного шифрования. Как и все современные асимметричные шифры, шифр RSA основан на простой факторизации, которая включает в себя умножение двух больших простых чисел для получения еще большего числа. Взлом RSA чрезвычайно сложен, когда используется правильная длина ключа, поскольку нужно определить два исходных простых числа из результата умножения, что математически сложно.

Слабые стороны современного шифрования

Как и многие другие стратегии кибербезопасности, современное шифрование может иметь уязвимости. Современные ключи шифрования имеют достаточную длину, поэтому атаки методом грубой силы — перебор всех возможных ключей до тех пор, пока не будет найден правильный — нецелесообразны. 128-битный ключ имеет 2128 возможных значений: 100 миллиардам компьютеров, каждый из которых выполняет 10 миллиардов операций в секунду, потребовалось бы более миллиарда лет, чтобы попробовать все эти ключи.

128-битный ключ имеет 2128 возможных значений: 100 миллиардам компьютеров, каждый из которых выполняет 10 миллиардов операций в секунду, потребовалось бы более миллиарда лет, чтобы попробовать все эти ключи.

Современные криптографические уязвимости обычно проявляются в небольшом ослаблении стойкости шифрования. Например, при определенных условиях 128-битный ключ имеет силу только 118-битного ключа. Хотя исследования, обнаруживающие такие уязвимости, важны с точки зрения обеспечения стойкости шифрования, они не имеют значения в реальном использовании, часто требуя нереалистичных предположений, таких как беспрепятственный физический доступ к серверу. Таким образом, успешные атаки на современное сильное шифрование сосредоточены на несанкционированном доступе к ключам.

Как шифрование может помочь вашей компании?

Шифрование данных является ключевым элементом надежной стратегии кибербезопасности, особенно по мере того, как все больше компаний переходят на облачные технологии и не знакомы с передовыми методами облачной безопасности.

CyberRes, направление бизнеса Micro Focus, и его портфолио Voltage Data Privacy and Protection позволяют организациям ускорить переход к облаку, модернизировать ИТ и удовлетворить требования соблюдения конфиденциальности данных с помощью комплексного программного обеспечения для шифрования данных, такого как Voltage SecureData и Voltage SmartCipher. Портфолио решений CyberRes Voltage позволяет организациям обнаруживать, анализировать и классифицировать данные всех типов для автоматизации защиты данных и снижения рисков. Voltage SecureData обеспечивает постоянную защиту структурированных данных, ориентированную на данные, а Voltage SmartCipher упрощает защиту неструктурированных данных и обеспечивает полную прозрачность и контроль над использованием и размещением файлов на различных платформах.

Шифрование электронной почты

Электронная почта по-прежнему играет фундаментальную роль в коммуникациях и повседневной деятельности организации и представляет собой критическую уязвимость в ее защите. Слишком часто конфиденциальные данные, передаваемые по электронной почте, становятся уязвимыми для атак и непреднамеренного раскрытия. Шифрование электронной почты представляет собой жизненно важную защиту при устранении этих уязвимостей.

Слишком часто конфиденциальные данные, передаваемые по электронной почте, становятся уязвимыми для атак и непреднамеренного раскрытия. Шифрование электронной почты представляет собой жизненно важную защиту при устранении этих уязвимостей.

В строго регулируемых средах, таких как здравоохранение и финансовые услуги, соблюдение требований является обязательным, но компаниям трудно добиться его соблюдения. Это особенно верно для электронной почты, поскольку конечные пользователи решительно сопротивляются любым изменениям в их стандартном рабочем процессе электронной почты. SecureMail обеспечивает простой пользовательский интерфейс на всех платформах, включая компьютеры, планшеты и встроенную поддержку мобильных платформ, с полной возможностью отправлять безопасные, создавать, читать и обмениваться сообщениями. Например, в Outlook, iOS, Android и BlackBerry отправители могут получить доступ к своим существующим контактам и просто нажать кнопку «Отправить безопасно», чтобы отправить зашифрованное электронное письмо. Получатель получает защищенные сообщения в своем существующем почтовом ящике, как если бы это было электронное письмо с открытым текстом 9.0003

Получатель получает защищенные сообщения в своем существующем почтовом ящике, как если бы это было электронное письмо с открытым текстом 9.0003

Шифрование больших данных, хранилища данных и облачная аналитика

Раскройте потенциал безопасности больших данных, используйте непрерывную защиту данных для соблюдения требований конфиденциальности и обеспечьте масштабную безопасную аналитику в облаке и локально. Компании все чаще переносят свои рабочие нагрузки и конфиденциальные данные в облако, преобразуя свои ИТ-среды в гибридные или мультиоблачные среды. Согласно отчету об исследовании рынка, опубликованному MarketsandMarkets, объем рынка облачной аналитики вырастет с 23,2 млрд долларов США в 2020 году до 65,4 млрд долларов США к 2025 году.

Voltage for Cloud Analytics помогает клиентам снизить риск внедрения облачных технологий, защищая конфиденциальные данные при миграции в облако и обеспечивая безопасный доступ пользователей и совместное использование данных для аналитики. Технологии шифрования и токенизации помогают клиентам соблюдать требования конфиденциальности, обнаруживая и защищая регулируемые данные в состоянии покоя, в движении и при использовании в облачных хранилищах и приложениях. Эти решения также сводят к минимуму сложность мультиоблачных сред за счет централизации управления и защиты, ориентированной на данные, которая защищает конфиденциальные данные, где бы они ни находились в мультиоблачных средах.

Технологии шифрования и токенизации помогают клиентам соблюдать требования конфиденциальности, обнаруживая и защищая регулируемые данные в состоянии покоя, в движении и при использовании в облачных хранилищах и приложениях. Эти решения также сводят к минимуму сложность мультиоблачных сред за счет централизации управления и защиты, ориентированной на данные, которая защищает конфиденциальные данные, где бы они ни находились в мультиоблачных средах.

Интеграция с облачными хранилищами данных (CDW), такими как Snowflake, Amazon Redshift, Google BigQuery и Azure Synapse, позволяет клиентам проводить крупномасштабную безопасную аналитику и науку о данных в облаке с использованием токенизированных данных с сохраненным форматом, которые смягчают риск компрометации конфиденциальной деловой информации при соблюдении правил конфиденциальности.

Соответствие требованиям безопасности PCI и безопасность платежей

Предприятия, продавцы и платежные системы сталкиваются с серьезными постоянными проблемами, связанными с защитой своих сетей и ценных конфиденциальных данных, таких как данные о держателях платежных карт, в соответствии со Стандартом безопасности данных индустрии платежных карт. (PCI DSS) и законы о конфиденциальности данных. Упростите соблюдение требований безопасности PCI и безопасность платежей в розничных точках продаж, в Интернете и на мобильных сайтах электронной коммерции с помощью нашего шифрования и токенизации с сохранением формата.

(PCI DSS) и законы о конфиденциальности данных. Упростите соблюдение требований безопасности PCI и безопасность платежей в розничных точках продаж, в Интернете и на мобильных сайтах электронной коммерции с помощью нашего шифрования и токенизации с сохранением формата.

Voltage Secureless Tokenization (SST) – это передовое запатентованное решение для обеспечения безопасности данных, которое предоставляет предприятиям, продавцам и платежным системам новый подход к обеспечению защиты данных платежных карт. SST предлагается как часть платформы безопасности данных Micro Focus SecureData Enterprise, которая объединяет ведущие на рынке шифрование с сохранением формата (FPE), SST, маскирование данных и управление ключами без сохранения состояния для защиты конфиденциальной корпоративной информации в едином комплексном решении.

Защита данных POS-платежей

Шифрование или токенизация данных кредитных карт в розничных торговых точках при считывании карты, ее вставке, касании или вводе вручную.

Платежная технология SST

Наша безопасная токенизация без сохранения состояния (SST) от Voltage позволяет использовать и анализировать платежные данные в защищенном состоянии.

Защита данных веб-браузера

Voltage SecureData Web шифрует или токенизирует платежные данные по мере их ввода в браузере, уменьшая объем аудита PCI.

Безопасность PCI для мобильных устройств

Voltage SecureData Mobile предлагает безопасность PCI для данных, собранных на мобильной конечной точке во время платежного процесса.

Ресурсы

Ресурсы

сопутствующие товары

Напряжение SecureData Enterprise

Защитите личные и ценные данные, где бы они ни находились: локально, в облаке и при анализе больших данных. Шифруйте, токенизируйте и анонимизируйте данные, чтобы обеспечить конфиденциальность с максимальной полезностью данных и удобством использования.

Узнать больше ›

Менеджер структурированных данных по напряжению

Выявляйте и защищайте конфиденциальные данные, сохраняйте их ценность для бизнеса и контролируйте рост базы данных. Автоматизируйте маскирование, шифрование и токенизацию данных в приложениях, базах данных и хранилищах данных — от мэйнфреймов до бессерверных вычислений.

Узнать больше ›

Напряжение SmartCipher

Упростите защиту неструктурированных данных с помощью постоянного шифрования файлов, полного контроля и видимости. Встраивайте файлы с доступом и используйте элементы управления с удаленным применением политик.

Узнать больше ›

Напряжение SecureMail

Обеспечьте соблюдение конфиденциальности с помощью лучшего в своем классе решения для шифрования электронной почты.

Узнать больше ›

Платежи безопасных данных по напряжению

Обеспечьте безопасность и соответствие требованиям PCI, уменьшите объем аудита и затраты, а также обеспечьте сквозную защиту данных кредитных карт.

Узнать больше ›

Посмотреть все сопутствующие товары

Что такое шифрование?

Начните сегодня.

Узнать больше

Что такое шифрование? Шифрование данных определено

Защита ваших данных

В облаке или на подключенных серверах хранится огромное количество конфиденциальной информации. Шифрование использует кибербезопасность для защиты от грубой силы и кибератак, включая вредоносные программы и программы-вымогатели. Шифрование данных работает путем защиты передаваемых цифровых данных в облачных и компьютерных системах. Существует два вида цифровых данных: передаваемые данные или данные в полете и хранимые цифровые данные или данные в состоянии покоя.

Существует два вида цифровых данных: передаваемые данные или данные в полете и хранимые цифровые данные или данные в состоянии покоя.

Современные алгоритмы шифрования заменили устаревший стандарт шифрования данных для защиты данных. Эти алгоритмы защищают информацию и поддерживают инициативы в области безопасности, включая целостность, аутентификацию и неотказуемость. Алгоритмы сначала аутентифицируют сообщение, чтобы проверить происхождение. Следующий. они проверяют целостность, чтобы убедиться, что содержимое осталось неизменным. Наконец, инициатива неотказуемости не позволяет отправке отрицать законную активность.

Типы шифрования данных: асимметричное и симметричное

Существует несколько различных методов шифрования, каждый из которых разработан с учетом различных требований к безопасности. Двумя основными типами шифрования данных являются асимметричное шифрование и симметричное шифрование.

Методы асимметричного шифрования: Асимметричное шифрование, также известное как криптография с открытым ключом, шифрует и расшифровывает данные с помощью двух отдельных криптографических асимметричных ключей. Эти два ключа известны как «открытый ключ» и «закрытый ключ».

Эти два ключа известны как «открытый ключ» и «закрытый ключ».

Распространенные методы асимметричного шифрования:

- RSA: RSA, названный в честь ученых-компьютерщиков Рона Ривеста, Ади Шамира и Леонарда Адлемана, представляет собой популярный алгоритм, используемый для шифрования данных с помощью открытого ключа и расшифровки с помощью закрытого ключа для безопасной передачи данных. .

- Инфраструктура открытых ключей (PKI): PKI — это способ управления ключами шифрования посредством выдачи и управления цифровыми сертификатами.

Методы симметричного шифрования:

Симметричное шифрование — это тип шифрования, при котором для шифрования открытого текста и расшифровки зашифрованного текста используется только один секретный симметричный ключ.

Общие методы симметричного шифрования:

- Стандарты шифрования данных (DES): DES — это низкоуровневый алгоритм блочного шифрования, который преобразует обычный текст в блоки по 64 бита и преобразует их в зашифрованный текст с использованием ключей по 48 бит.

- Тройной DES: Тройной DES запускает шифрование DES три раза, шифруя, расшифровывая и снова шифруя данные.

- Advanced Encryption Standard (AES): AES часто называют золотым стандартом шифрования данных и используется во всем мире в качестве стандарта правительства США.

- Twofish: Twofish считается одним из самых быстрых алгоритмов шифрования и может использоваться бесплатно.

Преимущества шифрования данных

Поскольку все больше и больше организаций переходят на гибридные и мультиоблачные среды, растет озабоченность по поводу безопасности общедоступного облака и защиты данных в сложных средах. Шифрование данных в масштабе предприятия и управление ключами шифрования могут помочь защитить данные локально и в облаке.

Поставщики облачных услуг (CSP) могут нести ответственность за безопасность облака, но клиенты несут ответственность за безопасность в облаке, особенно за безопасность любых данных. Конфиденциальные данные организации должны быть защищены, позволяя авторизованным пользователям выполнять свои рабочие функции. Эта защита должна не только шифровать данные, но и обеспечивать надежное управление ключами шифрования, контроль доступа и возможности ведения журналов аудита.

Конфиденциальные данные организации должны быть защищены, позволяя авторизованным пользователям выполнять свои рабочие функции. Эта защита должна не только шифровать данные, но и обеспечивать надежное управление ключами шифрования, контроль доступа и возможности ведения журналов аудита.

Надежные решения для шифрования данных и управления ключами должны предлагать:

- Консоль централизованного управления для шифрования данных и политик и конфигураций ключей шифрования

- Шифрование на уровне файлов, баз данных и приложений для локальных и облачных данных

- Управление доступом на основе ролей и групп и ведение журнала аудита для обеспечения соответствия требованиям

- Автоматизированные процессы жизненного цикла ключей для локальных и облачных ключей шифрования

Эффективное шифрование данных

Новый инструментарий гомоморфного шифрования Компания IBM© объединила результаты 11-летних исследований в области криптографии в оптимизированный набор инструментов для полностью гомоморфного шифрования (FHE) для Mac OS и iOS.

Недавно запущенная многосторонняя сеть под названием IBM Blockchain Platform 2.5 включает в себя последние инновации для улучшения IBM Blockchain Platform.

Откройте для себя платформу IBM Усовершенствования IBM ZIBM Fibre Channel Endpoint Security для IBM z15™ помогает защитить данные во время передачи с помощью всеобъемлющего шифрования и без дорогостоящих изменений приложений.

Читать блог Связанные решения Решения для шифрования данныхЗащитите корпоративные данные и соблюдайте нормативные требования с помощью решений и услуг по обеспечению безопасности, ориентированных на данные

Ознакомьтесь с решениями для шифрования данных Всеобъемлющие решения для шифрования Шифрование данных с помощью технологии шифрования IBM обеспечит защиту ваших данных даже в случае утечки данных.

Паспорта конфиденциальности данных IBM защищают конфиденциальные данные и поддерживают конфиденциальность в соответствии с политикой по мере того, как данные перемещаются из источника в гибридные мультиоблачные среды.

Изучите паспорта конфиденциальности данных IBM Шифрование данных и криптографические услугиIBM Cryptographic Services защищает и сохраняет полный контроль над вашими конфиденциальными данными.

Изучите криптографические услуги IBM Управление корпоративными ключамиIBM Enterprise Key Management Foundation (EKMF) — это высоконадежная и гибкая система управления ключами для предприятия.

Узнайте больше об управлении корпоративными ключами IBM Программное обеспечение для шифрования данных Защитите свои файлы и данные базы данных от неправомерного использования с помощью IBM Security Guardium Data Encryption, интегрированного набора продуктов, построенных на общей инфраструктуре.