Тестирование компьютера на возможность проникновения

В следующем материале мы расскажем, как можно использовать профессиональные инструменты для атаки на свой собственный компьютер, и, таким образом, изучить его уровень безопасности и выявить возможные уязвимости.

Удалив их, вы обеспечите своему компьютеру лучшую защиту от злоумышленников.

Тестирование на проникновение – рекомендуемое программное обеспечение

Хакеры, профессионально занимающиеся преступлениями в интернете, как правило, проводят атаки на компьютеры и сети с помощью специальных платформ разработки. Такие фреймворки содержат наборы инструментов для организации различного рода атак.

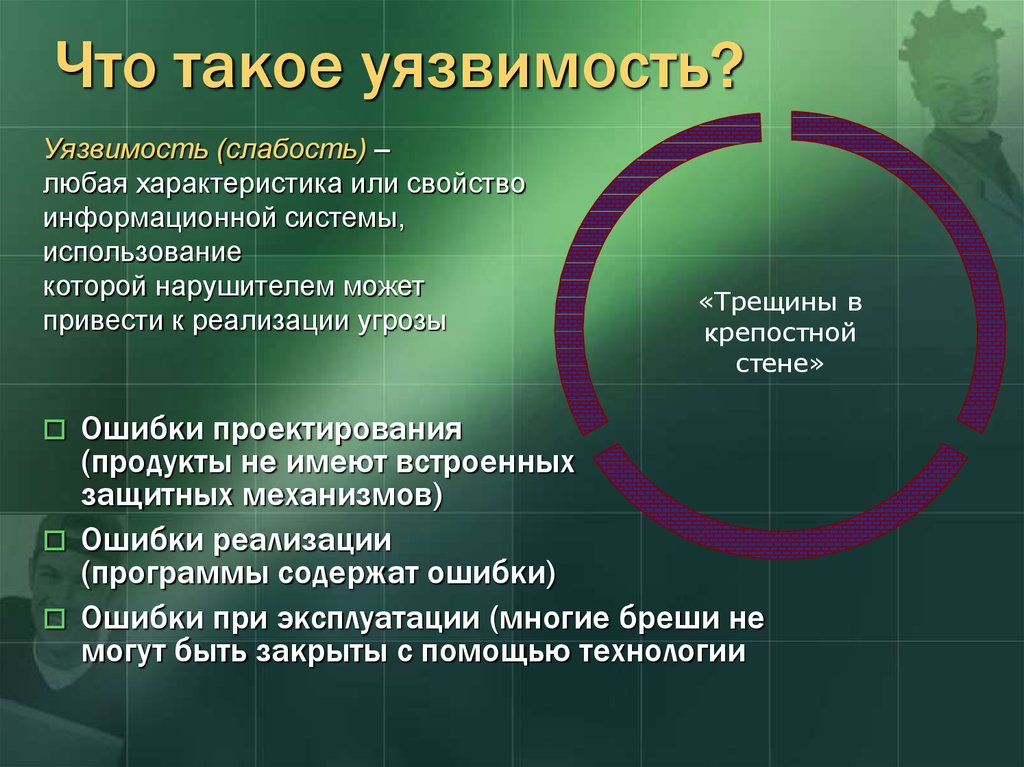

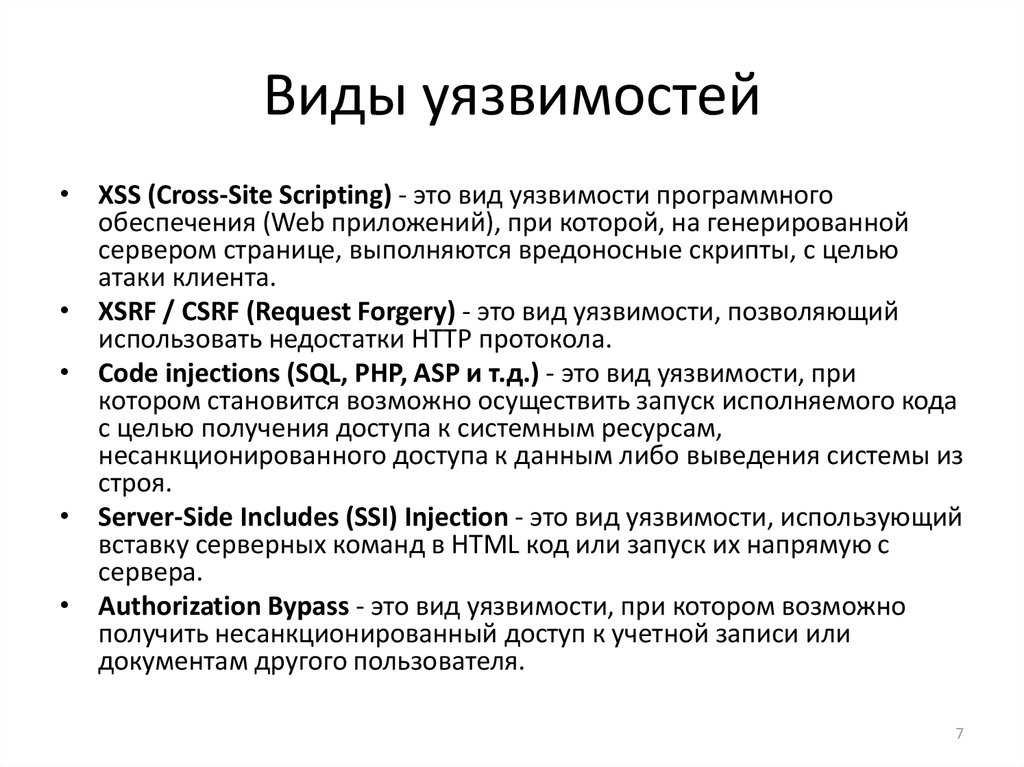

В их состав входят также, так называемые, эксплойты. Это такие программы или хотя бы фрагменты кода, которые позволяют использовать для разрушительных целей уязвимости программного обеспечения.

Программисты, занимающиеся цифровой безопасностью, создали три большие фреймворка. Два из них – это коммерческие решения – Immunity и Core Security. Третье, Metasploit, было создано в 2003 году, как проект с открытым исходным кодом (open source). Первый выпуск насчитывал всего одиннадцать вредоносных кодов типа exploit. С течением времени база доступных эксплойтов выросла до более чем трёх тысяч – в основном, благодаря добровольной помощи специалистов в области безопасности.

Два из них – это коммерческие решения – Immunity и Core Security. Третье, Metasploit, было создано в 2003 году, как проект с открытым исходным кодом (open source). Первый выпуск насчитывал всего одиннадцать вредоносных кодов типа exploit. С течением времени база доступных эксплойтов выросла до более чем трёх тысяч – в основном, благодаря добровольной помощи специалистов в области безопасности.

Уже несколько лет проект Metasploit распространяется через компанию Rapid 7, которая, помимо бесплатного, предлагает две коммерческие версии – Metasploit Express и Pro. Бесплатная версия – Metasploit Community – не имеет ограничений по времени использования, но обеспечивает меньший диапазон возможностей.

Тестирование на проникновение – рекомендуемый порядок действий

Когда речь идёт о проведении атак с помощью специальных инструментов взлома, многим пользователям приходят на ум преступники, которые незаконным путем пытаются получить доступ к чужим компьютера или инфраструктуре компании.

Однако, в реальности, платформы разработки, такие как Metasploit, можно применять в соответствии с законодательством. Администратор сети не нарушает законы, когда осуществляет контролируемое нападение на свою компьютерную систему с целью изучения её устойчивости.

Если вы создали в доме собственную локальную сеть, состоящую, например, с настольного компьютера, NAS-сервера и мобильных устройств, вы являетесь администратором этой сети. Поэтому вы можете, по желанию, атаковать с помощью Metasploit и другими инструментами свою инфраструктуру, чтобы проверить, достаточно ли надежно она защищена от злоумышленников и выявить возможные недостатки.

У наших западных соседей даже государственные органы рекомендуют проведение таких тестов на проникновение. Федеральное Управление IT-безопасности (BSI) опубликовало инструкцию, в которой описывает пятиступенчатую процедуру тестирования.

- Получение базовой информации. Сначала нужно определить, через какие IP-адреса вы можете связаться с инфраструктурой.

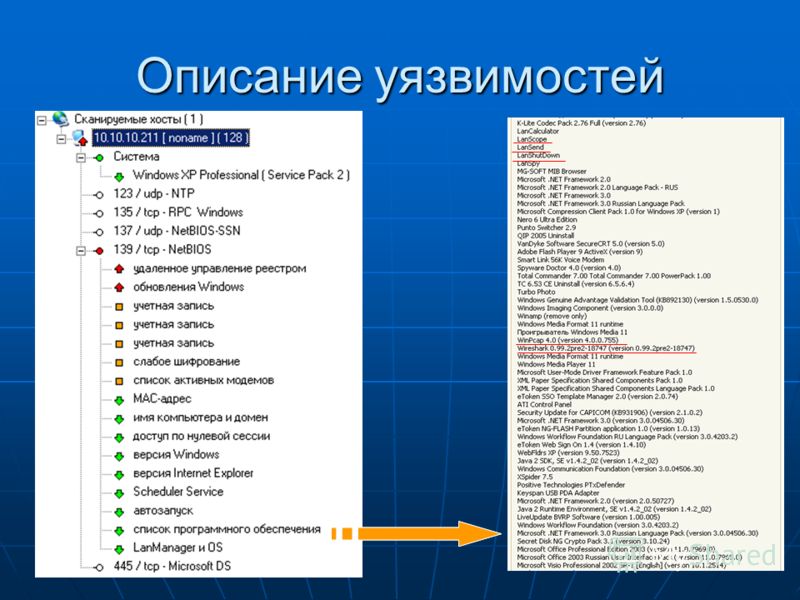

- Сканирование целевой системы. Затем следует просканировать порты в оборудовании. Таким образом, вы узнаете, какие сервисы или программы доступны с точки зрения агрессора.

- Выявление системы и программного обеспечения. Проведите анализ целевой инфраструктуры (например, FTP-сервера), чтобы определить или угадать версию программного обеспечения.

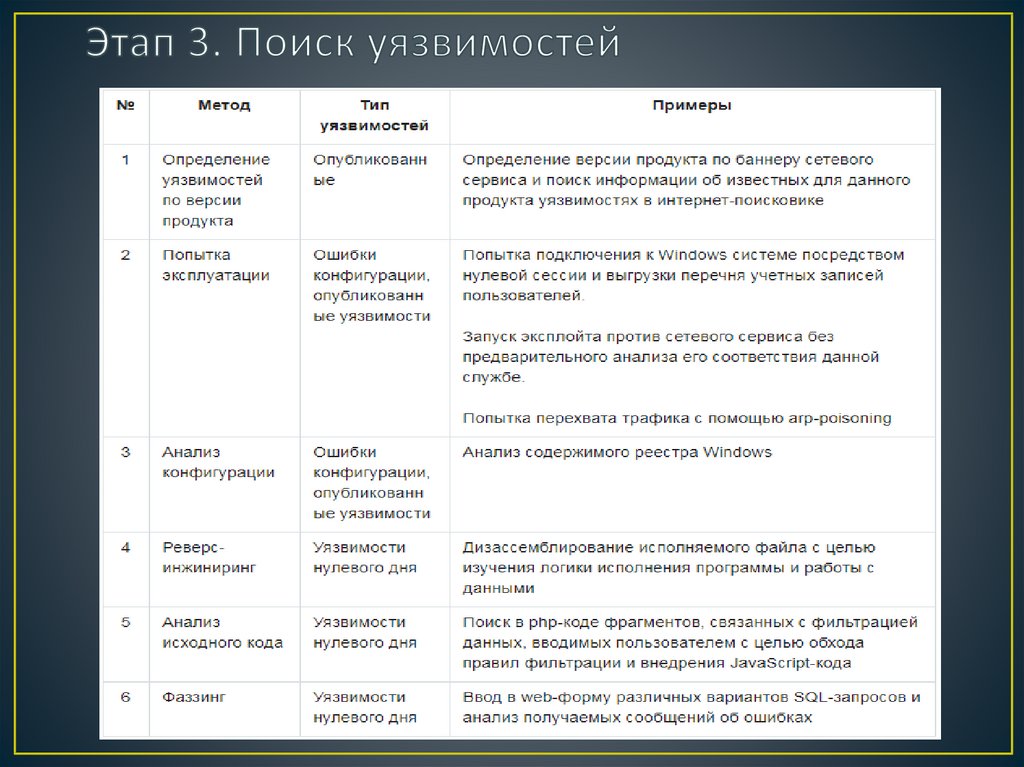

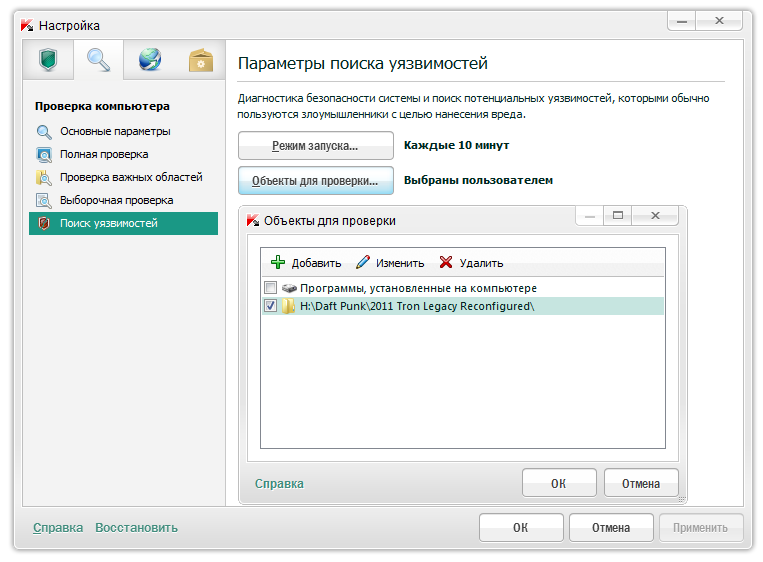

- Поиск уязвимостей. Когда известно, какие системы и приложения доступны в целевой сети, вы можете начать поиск уязвимостей.

- Попытка использования найденных уязвимостей. Действительная атака идёт только на последнем этапе. В худшем случае, то есть в случае успешной атаки, злоумышленнику удастся получить полный доступ к целевой инфраструктуре.

Некоторые организации распространяют инструкции, в которых предусматривают еще несколько этапов. Но, для проверки стойкости собственной инфраструктуры достаточно вышеупомянутой инструкции, состоящей из пяти этапов.

Будучи системным администратором, вы должны знать, через какие IP-адреса вы можете установить контакт с вашим оборудованием.

Этот сервис позволяет определить IP-адрес на основе обычного URLТестирование на проникновение – подготовительные действия

Для проведения тестирования на проникновение методом, описанным ниже, Вам нужна платформа разработки Metasploit. Лучше всего скачать её с официального сайта коммерческого оператора Rapid 7.

Перейдите на страницу загрузки и выберите бесплатную версию Metasploit Community. Оператор захочет собрать данные от как можно большем количестве пользователей. Кроме того, он предпочитает распространять коммерческую версию Metasploit. Поэтому, перед началом загрузки, вам нужно заполнить регистрационную форму.

Компания вправе распространять программное обеспечение только в пределах США. Поэтому допускается загрузка только пользователями, имеющими соответствующий адрес и номер телефона.

Если принципы нравственной природы не останавливают Вас перед вводом ложных данных, вы можете воспользоваться сервисом Web-Fake Name Generator и создать фиктивную личность.

Помните, что в строке Name set должна быть указана опция American, а в строке Country опция United States. Если вы хотите использовать одноразовый адрес электронной почты, указанный в разделе Online, нажмите на ссылку Click here to activate it! правой кнопкой мыши, а затем выберите пункт Открыть в новой вкладке. Тогда вы можете просто скопировать данные со страницы профиля, имея доступ к временному почтовому ящика на другой вкладке.

Когда вы подтвердите данные, введенные в форму, Rapid 7 отправит лицензионный ключ на указанный адрес электронной почты. Хотя он не требуется для запуска бесплатной версии платформы (Metasploit Community), но предоставляет доступ к веб-интерфейсу.

Если вы не хотите вводить ложных персональных данных или использовать временный адрес электронной почты, вы можете скачать open-source разновидность платформы Metasploit. Доступную на сервисе GitHub.

Доступную на сервисе GitHub.

Достаточно нажать на кнопку Download ZIP, которая находится в правой части страницы. Заметим, однако, что указанной версией платформы можно управлять только из консоли командной строки.

Тестирование на проникновение – метод установки платформы Metasploit

Для того, чтобы провести пробную атаку на свою ИТ-инфраструктуру, необходимо иметь в распоряжении отдельный компьютер.

Лучше всего использовать для этой цели экземпляр оснащенный независимым доступом в интернет. Ведь тест имеет целью определить, может ли ваше оборудование быть уязвимым для атак из интернета.

Если тестовый компьютер оснащен картой беспроводной локальной сети, можно создать отдельную ссылку, с помощью смартфона. Условием является предоставление, так называемого, модема через оператора сотовой сети.

Среда Linux

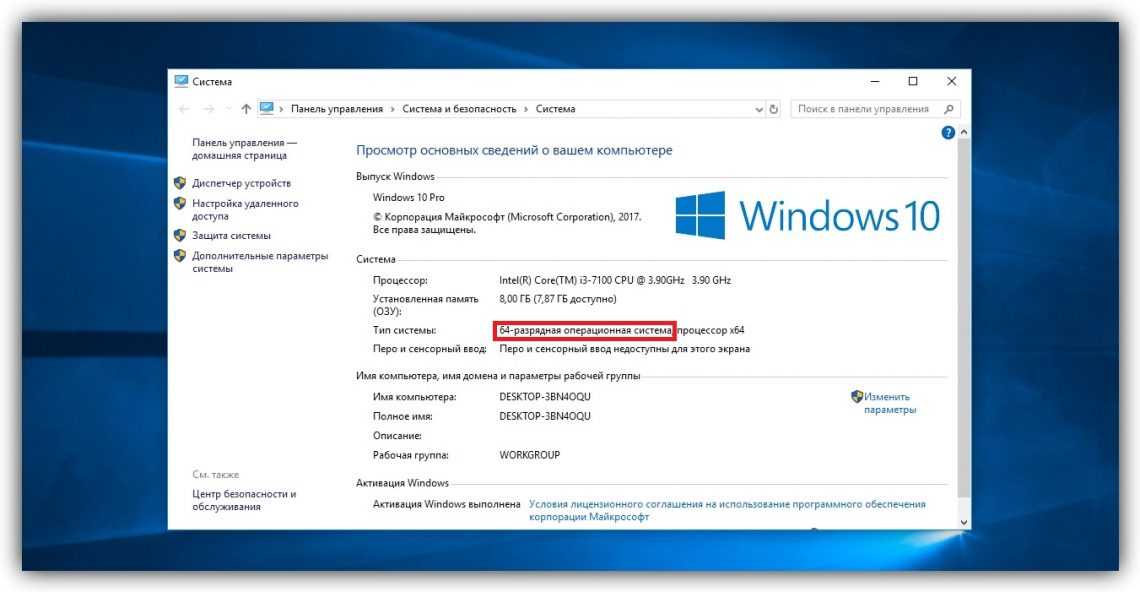

На сайте Metasploit доступны 32-разрядная и 64-разрядная разновидность платформы. Пользователи, которые предпочитают Linux, могут воспользоваться дистрибутивом Kali Linux. Это специальная версия Linux, разработанная с мыслью о проведении тестирования на проникновение. Содержит платформу для разработчиков Metasploit. Преимуществом этого решения является тот факт, что в системе установлены все зависимые пакеты.

Это специальная версия Linux, разработанная с мыслью о проведении тестирования на проникновение. Содержит платформу для разработчиков Metasploit. Преимуществом этого решения является тот факт, что в системе установлены все зависимые пакеты.

Чтобы воспользоваться Metasploit в среде Kali Linux, надо вызвать сначала стартовые скрипты Init, введите следующие две команды:

sudo /etc/init.d/postgresql start

sudo /etc/init.d/metasploit start

После этого вы можете запустить консоль командой Metasploit

msfconsole

Альтернатива

Metasploit также доступен в виде виртуальной машины, которая запускается с помощью программного обеспечения для виртуализации VirtualBox. Metasploitable позволяет быстро ознакомиться с возможностями платформы разработки. Такую виртуальную машину можно запустить в VirtualBox как из Windows, так и Linux.

Пользователи, имеющие большую сноровку в работе с Windows, могут воспользоваться Metasploit в версии, предназначенной для этой операционной системы.

Среда Windows

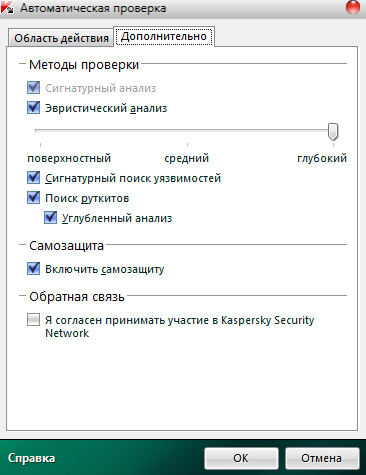

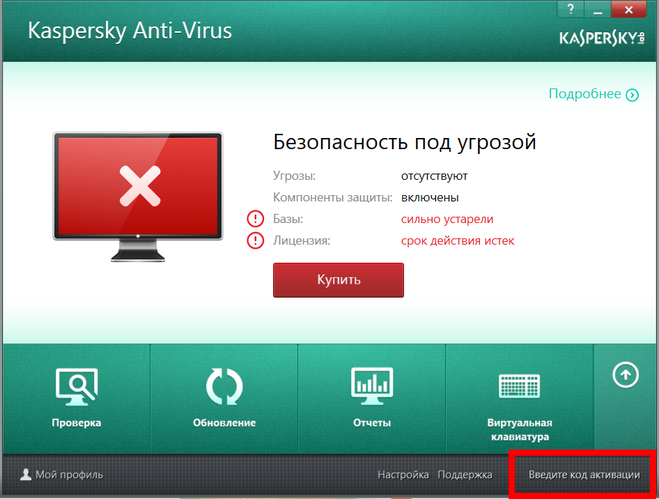

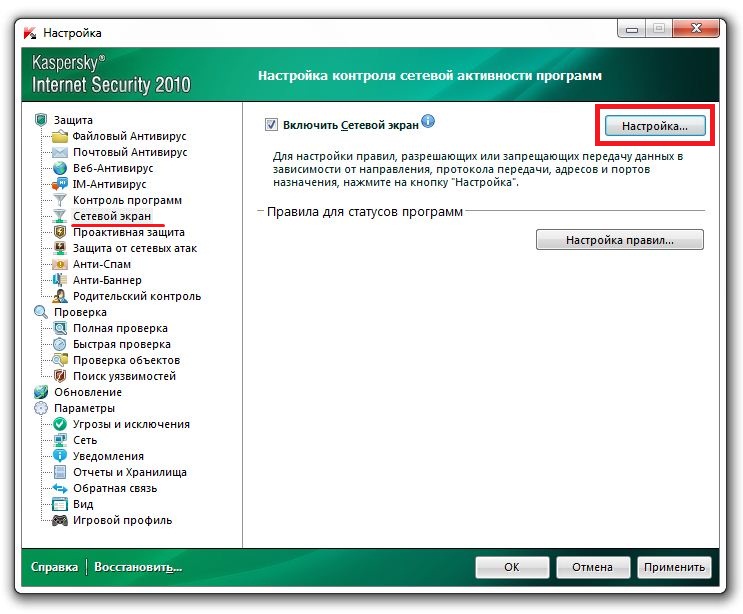

Провести установку платформы Metasploit в Windows помогает мастер – как и во многих других приложениях. Вы можете принять все параметры, предлагаемые установщиком. По умолчанию папка установки C:/metasploit. Мастер отобразит подсказку, что необходимо отключить антивирусную программу и брандмауэр, чтобы обеспечить правильную работу Metasploit.

Платформа располагает несколькими элементами вредоносного кода, который используют некоторыми вирусы-вымогатели. Поэтому рекомендуется установить эту платформу в предназначенной только для этой цели тестовой системе, в которой нет антивируса. Если атака завершится неудачей или в то же время компьютер станет жертвой случайного агрессора, пользователь не получает никаких повреждений.

В тестовой системе не должно находиться никаких конфиденциальных данных пользователя, которые может перехватить вирус. Однако, если Вы не имеете в распоряжении отдельного компьютера, который может послужить вам для проведения такого теста, изменить настройки антивируса таким образом, чтобы он не сканировал папку C:/metasploit.

Мастер установки попросит указать порт, через который вы будете обращаться с платформы Metasploit. Вы можете принять предложение мастера (порт 3790), однако, обязательно запомните ваш выбор. Примите другие параметры, которые предложит мастер и завершите установку.

Установочный файл, размер которого достигает 185 MB, зашифрован и плотно сжат. На слабо эффективном компьютере процесс распаковки и установки может занять несколько минут. Завершите установку, нажав кнопку Finish.

Тогда Вы увидите на экране диалоговое окно, а в нём сохраненную локально информационную страницу. Вы узнаете из неё, что правильный веб-интерфейс платформы Metasploit Pro защищает SSL-сертификат. Вы должны игнорировать предупреждения браузера, чтобы получить доступ к локальному серверу Metasploit. Нажмите появившуюся ссылку (например, https://localhost:790). Если вы выбрали другой номер порта, на странице появится другое число.

Информационная страница отображает количество модулей exploit, auxiliary payload доступных в текущей версии пакета MetasploitВ свою очередь, Вы должны создать учетную запись на сайте Metasploit. Введите любое имя пользователя и пароль. Затем появится запрос на лицензионный ключ. Получите его по электронной почте после загрузки установочного файла.

Введите любое имя пользователя и пароль. Затем появится запрос на лицензионный ключ. Получите его по электронной почте после загрузки установочного файла.

Этот ключ необходим для работы с веб-интерфейсом Metasploit, который входит в состав коммерческой платформы и предоставляет несколько полезных инструментов. Тем не менее, вы можете успешно выполнить тесты на проникновение без лицензионного ключа и упомянутого интерфейса.

В этом уроке мы расскажем вам, как выполнять отдельные действия только в текстовой консоли, так и в окне командной строки.

Команда search используется для поиска модулей в пакете MetasploitТестирование на проникновение – консоль Metasploit

После установки платформы Metasploit, в Windows автоматически запускается браузер и открывает интерфейс коммерческой версии. Стоит, однако, ознакомиться с консолью, чтобы иметь возможность использовать любую версию данной платформы. Вызовите её, нажав на Логотип Windows | Все программы/приложения | Metasploit | Metasploit Console.

На экране появится окно командной строки. При первом запуске платформы нужно подождать некоторое время, пока включатся все сервисы. Консоль просигнализирует о готовности приема команд от пользователя, отобразив последовательность символов msf > (акроним от Мetasploit Framework). В этой консоли вводятся команды, как в окне командной строки Windows (CMD) или в библиотеке оболочки bash. Каждую команду нужно, конечно, подтверждать клавишей Enter. Ниже мы приводим основные команды Metasploit.

Banner – cразу после запуска консоль показывает количество доступных модулей exploit (ок. 1500), auxiliary (ок. 950) и вспомогательных (более 400). Для того, чтобы снова вызвать эту информацию, просто введите banner. Модули exploit предназначены для использования уязвимостей программного обеспечения. Модули auxiliary помогают собирать информацию о целевой системе.

Самые простые средства выполняют запросы DNS, более сложные проводят простое сканирование портов, а наиболее продвинутые – это специальные сканеры (например, FTP-серверов). Под понятием модуля payload скрывается код вредителя. Это, как правило, сценарий, атакующий систему через эксплойт, например, открывает лазейку, которая позволяет получить полный контроль над системой, или собирает конфиденциальные данные и отправляет их заказчику.

Snow и Search – с помощью команды show можно вызвать список всех модулей или эксплойтов, которые доступны в установленном экземпляре Metasploit. Чтобы получить, например, обзор эксплойтов, введите show exploits. Введите команду show -h для получения дополнительных советов. Список результатов, однако, настолько обширный, что многократно превышает возможности отображения в консоли. Так что, если вы ищете конкретный эксплойт для атаки конкретной системы, лучше использовать команды search. Она поддерживает, в частности, параметры type и name. Если вы думаете, что в системе имеется уязвимость в передаче файлов через SMB (Server Message Block), вы найдете соответствующий эксплойт, введя следующую команду:

Она поддерживает, в частности, параметры type и name. Если вы думаете, что в системе имеется уязвимость в передаче файлов через SMB (Server Message Block), вы найдете соответствующий эксплойт, введя следующую команду:

search type:exploit name:smb

Список всех параметров можно получить с помощью команды search -h.

Модули use, set и back – действие отдельных модулей Metasploit управляется с помощью различных параметров. С помощью эксплойтов можно вводить адрес системы назначения и имя вредоносного кода. В случае вспомогательных модулей вписывается адрес назначения или диапазон адресов. Например, если вы хотите указать настройку модуля, который нашли ранее с помощью команды search, примените команду use путь_модуля/название_модуля. Модули, представленные в списке результатов команды search, можно выделить с помощью мыши, а затем вставлять через меню Edit | Paste.

Наш пример поиска выбрал, в частности, exploit quick_tftp_pro_mode. Несмотря на то, что он существует с 2008 г., но классифицируется как good. Так что, если в целевой системе установлена старая версия Quick TFT, есть большая вероятность, что эксплойту удастся внедрить вредоносный код на атакуемое оборудование.

В результате поиска уязвимостей на FTP-серверах, нам удалось найти, например, код программы Quick FTP. Хотя эта уязвимость уже очень старая, есть много компьютеров без соответствующего обновленияЧтобы активировать exploit, о котором идёт речь, введите следующую команду:

use exploit/windows/tftp/quick_tftp_pro_mode

Чтобы определить, какие параметры предлагает данный модуль, вы должны использовать команду show options:

msf exploit (quick_tftp_pro_mode) > show options

Типичные аргументы, используемые в уязвимостях – это RHOST и RPORT. Первый из них – это IP-адрес атакуемой системы, второй же номер порта. Чтобы изменить значения параметров, используйте команду set значение параметра.

Чтобы изменить значения параметров, используйте команду set значение параметра.

В приведенном выше примере команда может иметь следующий вид:

msf exploit (quick_tftp_pro_mode) > set RHOST 178.254.10.72

Введите back, чтобы завершить настройку модуля.

Тестирование на проникновение – получение информации

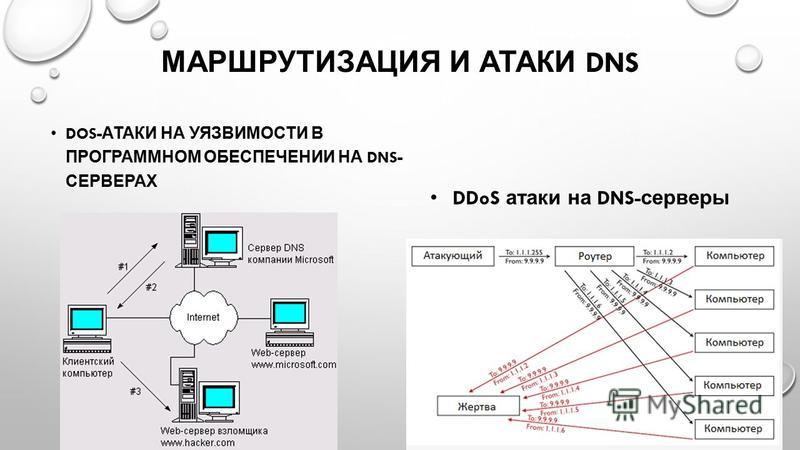

Профессиональный исследователь безопасности, осуществляет атаку на проникновение из всех возможных источников, чтобы получить основные сведения об инфраструктуре целевой аудитории. Например, применяется DNS-запросы, чтобы определить, какие IP-адреса принадлежат к URL-адресу, и какие услуги предоставляет компания.

С помощью команды set настраивают загруженный модуль. Наглядный пример представляет модуль quick_tftp_pro_modeВеб-сайты многих компаний предоставляют, например, отдельный IP-адрес, по которому доступны специальные сервисы доступа к данным для сотрудников вне офиса. Сам сайт может находиться у поставщика интернет-услуги, а услуга передачи данных может быть реализована непосредственно с собственных серверов компании.

Сам сайт может находиться у поставщика интернет-услуги, а услуга передачи данных может быть реализована непосредственно с собственных серверов компании.

Изучая устойчивость собственной ИТ-инфраструктуры, Вам не нужно заниматься такими вопросами. Достаточно проверить IP-адрес вашего маршрутизатора. Этот адрес указан в интерфейсе конфигурации роутера. Кроме того, вы можете проверить его с помощью портала SpeedTest (в левом нижнем углу) или интернетометра от Яндекса.

Тестирование на проникновение – сканирование целевой системы

Анализ целевой системы сканером портов. После определения IP-адреса, вы можете проверить его на наличие открытых портов. Таким образом, вы узнаете, предоставляет ли ваша система какие-то сервисы во вне.

Для сканирования IP-адресов можно использовать, например, очень функциональный инструмент Nmap, который входит в состав пакета Metasploit. Просто введите nmap ip-адрес, чтобы получить список открытых портов. В случае портов стандартных нетрудно догадаться, какой сервис скрывается за открытым портом.

Вот пример:

msf > nmap 178.254.10.72

Исследование этого частного адреса показало, что открыт порт 21. Таким образом, можно предположить, что по указанному адресу расположен FTP-сервер. Каждый порт, который открыт, является потенциальной мишенью для атак и требует подробного аудита.

Тестирование на проникновение – поиск уязвимостей

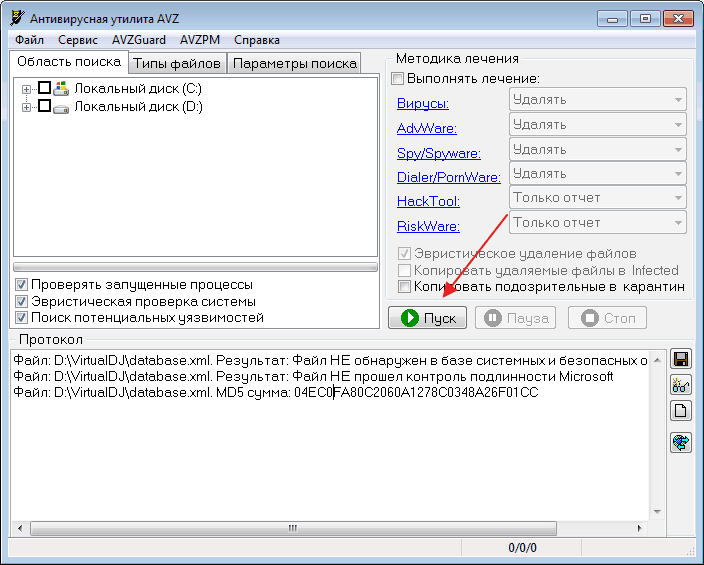

После распознавания адресов и услуг, доступных в целевой инфраструктуре, необходимо получить более подробную информацию о нём. В этом вам помогут сканеры подверженности воздействию вредоносного кода (так называемые, уязвимости).

Это инструменты, которые ищут уязвимости программного обеспечения. Целью такой проверки является определение уязвимости, которая будет иметь влияние на целевую систему. Пакет Metasploit предоставляет множество сканеров уязвимостей для атак.

Полный список можно получить командой

msf > search type:auxiliary

Список очень обширный, но можно ограничить его с помощью параметров фильтрации. Ниже мы демонстрируем процесс сканирования на примере утилиты TCP Syn.

Сначала нужно активировать её с помощью команды use:

msf > use scanner/portscan/syn

Консоль подтвердит вызов модуля:

msf auxiliary(syn) >

Затем вызвать список доступных параметров:

msf auxiliary(syn) > show options

С помощью команды set в сочетании с параметрами RHOSTS и RPORT вы установите цель для атаки, например:

msf auxiliary(syn) > set RHOSTS 178.254.10.72

msf auxiliary(syn) > set RPORTS 20, 21

Процесс сканирования инициирует команда run:

msf auxiliary(syn) > run

Сбор информации о целевой системе и её проверка – это основные этапы теста. От результатов этих действий и полученных выводов зависит успех атаки с использованием уязвимости или другого метода.

От результатов этих действий и полученных выводов зависит успех атаки с использованием уязвимости или другого метода.

Тестирование на проникновение – атака целевой системы

Когда вам удастся найти в системе сервис, который доступен снаружи, и таит в себе уязвимости, его можно атаковать эксплойтом из пакета Metasploit Framework.

Если предположить, что в нашем примере целевой системы (178.254.10.72) работает старая версия Quick FTP for Windows XP порт 21, можно выполнить атаки следующими командами:

msf > use exploit/windows/tftp/quick_tftp_pro_mode

msf exploit (quick_tftp_pro_mode) > set RHOST 178.254.10.72

msf exploit (quick_tftp_pro_mode) > set RPORT 21

msf exploit (quick_tftp_pro_mode) > run

Тестирование на проникновение – сканер паролей

Атакующий код эксплойта может быть очень эффективным, потому что найденная уязвимость позволяет не только преодолеть защитные барьеры целевой системы, но, кроме того, проникнуть в неё и активировать вредоносный код (payload).

Однако, атаки с использованием уязвимости часто заканчиваются неудачей. Так бывает, например, в ситуации, когда вопреки предположению, в системе установлена более новая, улучшенная версия программного обеспечения.

Такие случаи имеют место очень часто, потому что сканирование уязвимостей не всегда даёт надежные результаты. И даже тогда, когда удастся найти правильный exploit, система может остановить его с помощью антивирусных средств.

Более вероятной целью исследователей и киберпреступников является пароль. В больших IT-инфраструктурах пароль защищают более, чем одной системой. Кроме того, как правило, им удаётся найти учетные записи пользователей, которые не защищены длинными и сложными паролями.

Сканирование паролей

В наборе инструментов Metasploit имеется много сканеров паролей, поддерживающих различные сервисы. Учетные данные необходимы не только для запуска сеанса в среде Windows, но и для многих других услуг. Например, FTP-серверы поддерживают не только файлы для публичного скачивания.

Допускается загрузка файлов для зарегистрированных и авторизованных пользователей. Их счета, хотя защищены паролем, однако, не все уделяют большое внимание вопросам безопасности. Устанавливают такие пароль как password, asdf или test123.

Соответствующие сканеры пакета Metasploit вы найдете в каталоге scanner_login. Вы можете искать их с помощью команды:

msf > search type:auxiliary path:scanner_login

Способ сканирования паролей проиллюстрируем на примере средства ftp_login. Следующими командами загружаем модуль ftp_login, устанавливаем IP-адрес назначения, определяем атакуемый аккаунт администратора, после чего загружаем файл pass.txt. Текстовые файлы, содержащие базы паролей, доступны в интернете.

msf > use auxiliary/scanner/ftp/ftp_login

msf auxiliary (ftp_login) > set RHOSTS 178.254.10.72

msf auxiliary (ftp_login) > set USERNAME admin

msf auxiliary (ftp_login) > set PASS_File pass. txt

txt

msf auxiliary (ftp_login) > run

Сканер проверяет последовательно все пароли, содержащиеся в указанном файле. Следует сохранить его в пределах контура пакета Metasploit (по умолчанию это каталог C:/metasploit).

Сканер паролей пытается взломать аккаунт пользователя на сервере FTP. На время проведения этого теста мы создали специальный файл, содежащий всего два пароляТестирование на проникновение – защита от атак

Платформа Metasploit позволяет использовать ещё больше модулей для сканирования удаленных систем и атаковать их через уязвимости. Многие из этих пробелов не должны быть доступно из интернета.

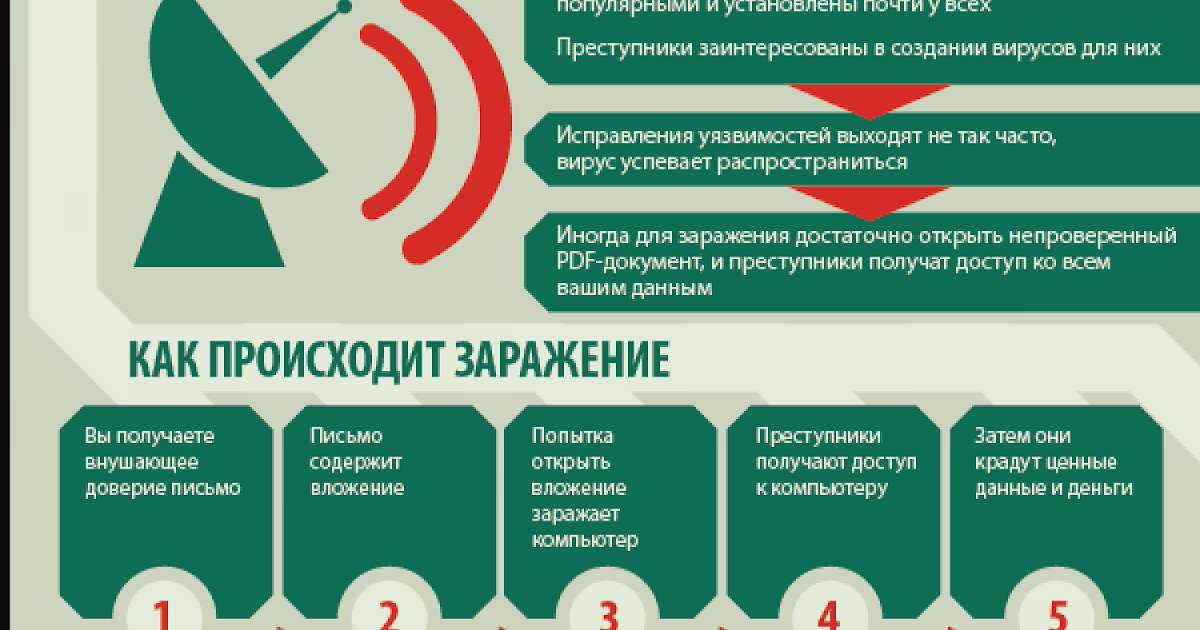

Если агрессор или исследователь предполагает, что на одном из компьютеров целевой сети установлена устаревшая версия редактора Word или браузера Adobe Reader, вы можете отправить пользователю зараженный документ в DOC и PDF во вложении электронной почты. Metasploit обеспечивает Вас даже инструментами для создания таких документов.

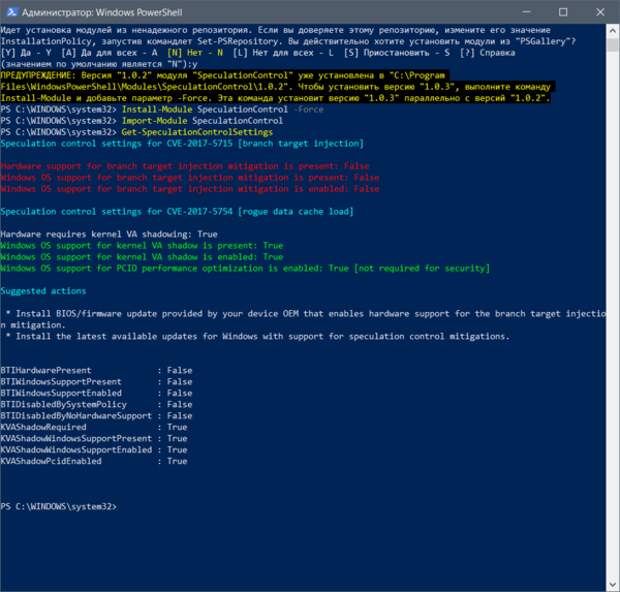

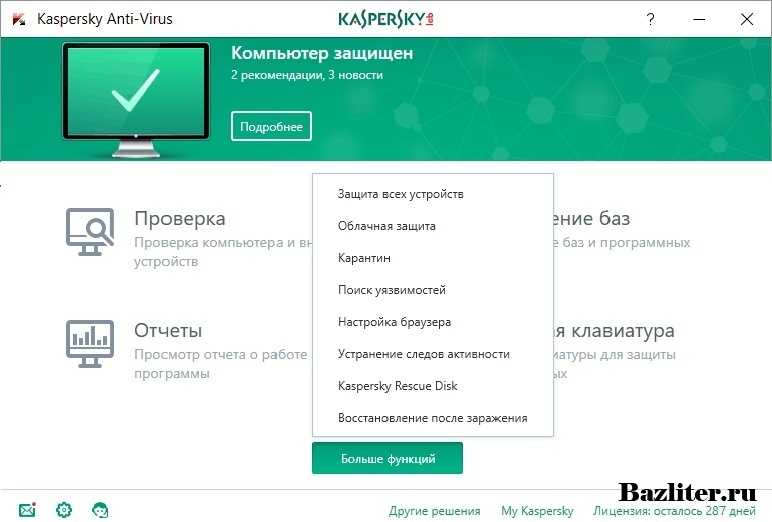

В принципе, вы можете очень легко защитить себя от атак такого рода. Устанавливайте все обновления безопасности, доступные для вашего программного обеспечения. Это касается не только Windows, но и всех приложений. Используйте в интернете только те сервисы, без которых не можете обойтись.

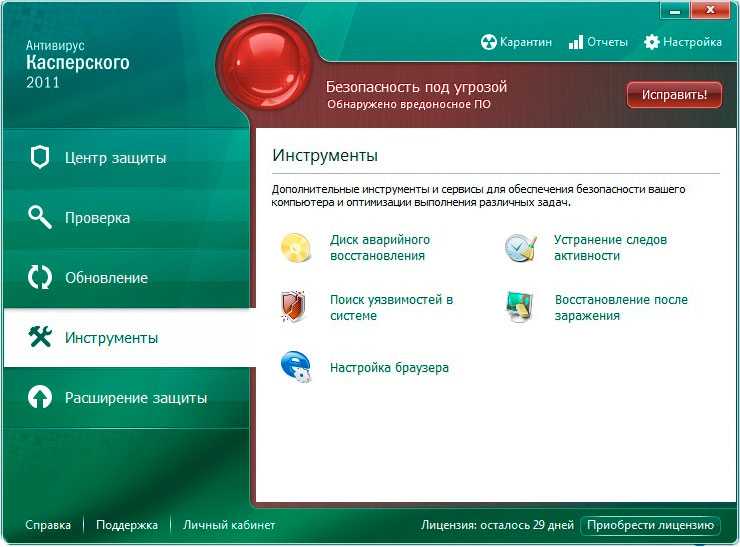

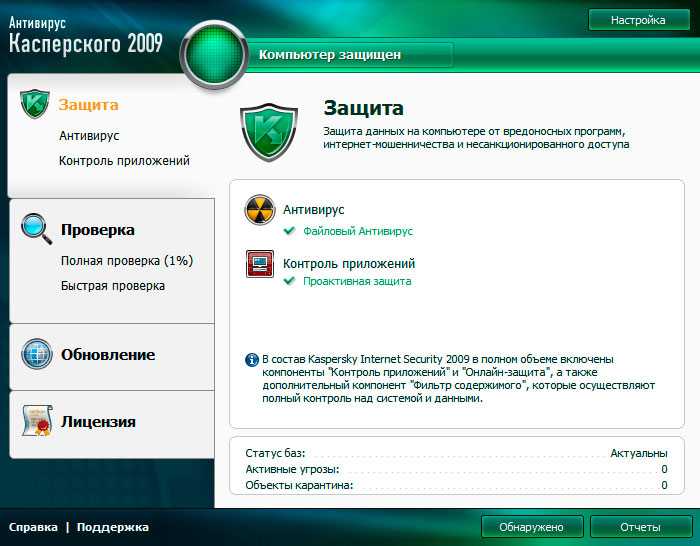

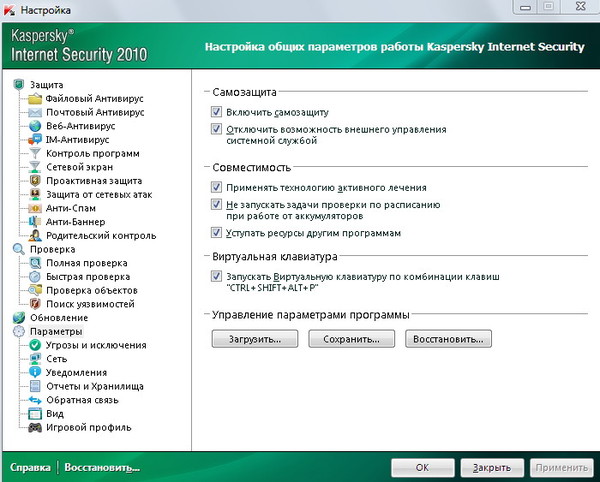

Кроме того, необходимо использовать антивирусное программное обеспечение и регулярно обновлять сигнатуры вирусов. Хотя существуют эксплойты, которые записывают свой код только в оперативной памяти компьютера, скрывая, таким образом, себя от сканеров файлов, хорошее антивирусное приложение в состоянии обнаружить подавляющее большинство вредителей.

Интегрированное решение для оценки уязвимостей Defender для облака для компьютеров Azure, гибридных и многооблачных компьютеров

- Статья

- Чтение занимает 8 мин

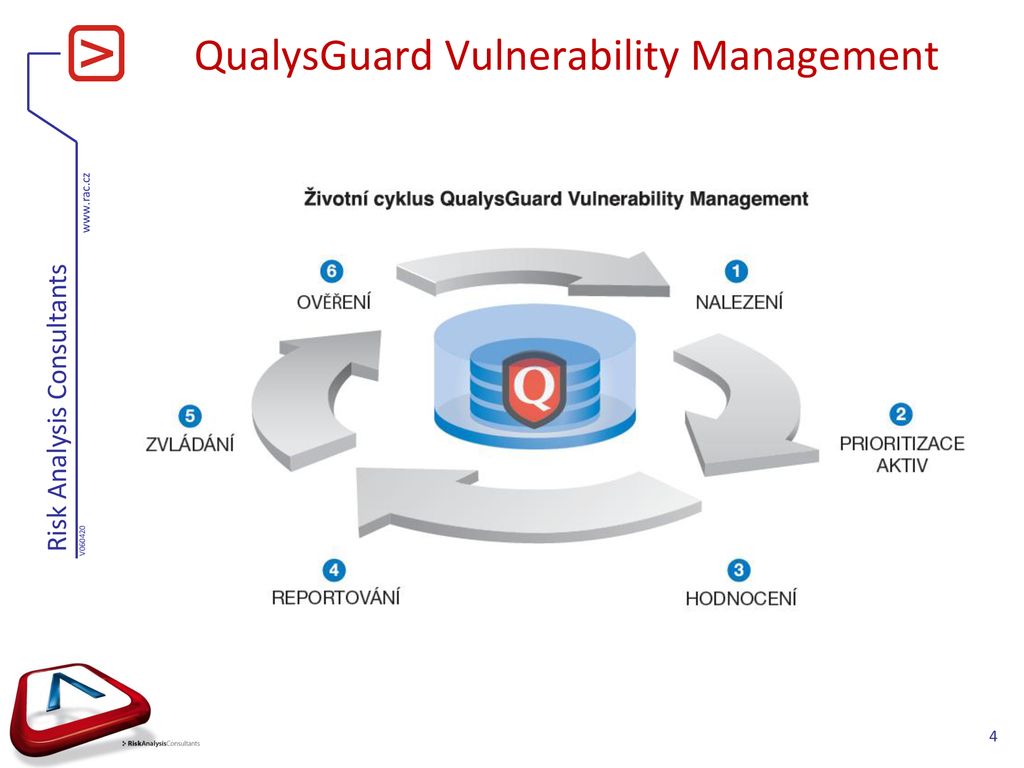

Основным компонентом каждой программы безопасности и защиты от киберрисков является идентификация и анализ уязвимостей. Defender для облака регулярно проверяет подключенные к сети компьютеры на наличие средств оценки уязвимостей.

Defender для облака регулярно проверяет подключенные к сети компьютеры на наличие средств оценки уязвимостей.

Когда обнаруживается компьютер, на котором не развернуто решение для оценки уязвимостей, Defender для облака создает следующую рекомендацию по безопасности: На компьютерах должно быть доступно решение для оценки уязвимостей. В ответ на эту рекомендацию следует развернуть решение по оценке уязвимостей на виртуальных машинах Azure и гибридных компьютерах с поддержкой Azure Arc.

Defender для облака предоставляет возможность выполнять проверку уязвимостей компьютеров без дополнительных затрат. Вам не потребуется лицензия или учетная запись Qualys: вся обработка выполняется в Defender для облака. На этой странице предоставлена основная информация об этом средстве проверки и инструкции по его развертыванию.Совет

Интегрированное решение по оценке уязвимостей поддерживает как виртуальные машины Azure, так и гибридные компьютеры. Чтобы развернуть решение для оценки уязвимостей на локальных и облачных компьютерах, сначала их нужно подключить к Azure с помощью Azure Arc, как описано в статье Подключение компьютеров, не связанных с Azure, к Defender для облака.

Интегрированное решение для оценки уязвимостей Defender для облака прозрачно поддерживает Azure Arc. После развертывания Azure Arc новые компьютеры сразу появятся в Центре безопасности, не требуя установки агента Log Analytics.

Если вы не хотите использовать оценку уязвимостей на платформе Qualys, можно использовать управление угрозами и уязвимостями Microsoft Defender для конечной точки или развернуть решение BYOL с собственной лицензией Qualys, лицензией Rapid7 или другое решение для оценки уязвимостей.

Доступность

| Аспект | Сведения |

|---|---|

| Состояние выпуска: | Общедоступная версия |

| Типы компьютеров (гибридные сценарии): | виртуальные машины Azure; Компьютеры с поддержкой Azure Arc |

| Цены | Требуется Microsoft Defender для серверов, план 2 |

| Требуемые роли и разрешения | Владелец (уровень группы ресурсов) может развернуть сканер; Читатель сведений о безопасности может просматривать результаты.  |

| Облако. | Коммерческие облака Национальные облака (Azure для государственных организаций, Azure для Китая (21Vianet)) Подключенные учетные записи AWS. |

Обзор интегрированного сканера уязвимостей

Средство проверки уязвимостей, включенное в Microsoft Defender для облака, работает на платформе Qualys. Средство проверки Qualys — это один из ведущих инструментов для идентификации уязвимостей. Оно доступно только в сочетании с Microsoft Defender для серверов. Вам не потребуется лицензия или учетная запись Qualys: вся обработка выполняется в Defender для облака.

Как работает интегрированное средство проверки на предмет уязвимостей

Расширение сканера уязвимостей работает следующим образом:

Развертывание. Microsoft Defender для облака отслеживает компьютеры и предоставляет рекомендации по развертыванию расширения Qualys на выбранных компьютерах.

Сбор информации.

Расширение собирает артефакты и отправляет их для анализа в облачную службу Qualys в заданном регионе.

Расширение собирает артефакты и отправляет их для анализа в облачную службу Qualys в заданном регионе.Анализ. Облачная служба Qualys проводит оценку уязвимостей и передает полученные результаты в Defender для облака.

Важно!

Чтобы гарантировать конфиденциальность и безопасность для клиентов, мы не делимся информацией о клиентах с компанией Qualys. Дополнительные сведения о стандартах конфиденциальности, встроенных в Azure.

Отчет. Результаты доступны в Defender для облака.

Развертывание средства проверки на компьютерах в Azure и гибридной среде

На портале Azure откройте службу Defender для облака.

В меню Defender для облака откройте страницу Рекомендации.

Выберите рекомендацию На компьютерах должно быть доступно решение для оценки уязвимостей.

Совет

В приведенном выше примере компьютер server16-test подключен к Azure Arc.

Чтобы развернуть средство оценки уязвимостей на локальных и облачных компьютерах, воспользуйтесь инструкциями, приведенными в статье Подключение компьютеров, не связанных с Azure, к Defender для облака.

Чтобы развернуть средство оценки уязвимостей на локальных и облачных компьютерах, воспользуйтесь инструкциями, приведенными в статье Подключение компьютеров, не связанных с Azure, к Defender для облака.Defender для облака прозрачно поддерживает Azure Arc. После развертывания Azure Arc новые компьютеры сразу появятся в Defender для облака, не требуя установки агента Log Analytics.

Ваши компьютеры будут отображаться в одной или нескольких из следующих групп:

- Работоспособные ресурсы. Defender для облака обнаружил на этих компьютерах работающее решение для оценки уязвимостей.

- Неработоспособные ресурсы — на этих виртуальных машинах можно развернуть расширение средства проверки на предмет уязвимостей.

- Неприменимые ресурсы: эти компьютеры не поддерживаются для расширения сканера уязвимостей.

В списке неработоспособных компьютеров выберите один или несколько компьютеров, на которые вам нужно установить решение для оценки уязвимостей, и щелкните элемент Исправить.

Важно!

Список может выглядеть иначе. Это зависит от используемой конфигурации.

- Если у вас не настроено стороннее средство проверки на предмет уязвимостей, предложение развернуть его не отобразится.

- Если для выбранных компьютеров не настроена защита Microsoft Defender для серверов, то интегрированное средство поиска уязвимостей Defender для облака не будет доступно.

Выберите предложенный вариант Deploy integrated vulnerability scanner (Развертывание интегрированного средства поиска уязвимостей), затем щелкните элемент Продолжить.

Вам будет предложено еще раз подтвердить выбор. Щелкните элемент Исправить.

Через несколько минут расширение средства проверки будет установлено на всех выбранных компьютерах.

Сканирование начинается автоматически сразу после успешного развертывания расширения. Затем сканирование выполняется каждые 12 часов. Этот интервал нельзя настраивать.

Важно!

Если развертывание на одном или нескольких компьютерах завершится сбоем, обеспечьте на целевых компьютерах возможность взаимодействия с облачной службой Qualys. Для этого добавьте следующие IP-адреса в списки разрешений (через стандартный порт HTTPS 443):

Если ваш компьютер находится в европейском географическом регионе Azure (например, в Европе, Великобритании, Германии), его артефакты будут обработаны в Европейском центре обработки данных Qualys. Артефакты виртуальных машин во всех остальных регионах отправляются в центр обработки данных в США.

Автоматизация развертываний в большом масштабе

Примечание

Все средства, описанные в этом разделе, можно скачать из репозитория GitHub сообщества Defender для облака. В этом репозитории вы найдете скрипты, средства автоматизации и другие полезные ресурсы, которые можно применить в развертываниях Defender для облака.

Некоторые из этих средств влияют только на новые компьютеры, подключаемые после включения развертываний в большом масштабе. Другие развертываются на всех существующих компьютерах. Вы сможете сочетать разные подходы.

Другие развертываются на всех существующих компьютерах. Вы сможете сочетать разные подходы.

Вот лишь несколько примеров, позволяющих автоматизировать развертывание интегрированного средства проверки в большом масштабе:

- Azure Resource Manager – этот метод доступен с использованием логики просмотра рекомендаций на портале Azure. Скрипт исправления содержит подходящий шаблон ARM, который можно применить для автоматизации:

- DeployIfNotExists policy — пользовательская политика, предназначенная для того, чтобы все новые компьютеры получили средство проверки. Щелкните элемент Развертывание в Azure и настройте нужные параметры. Вы можете применить эту политику на уровне групп ресурсов, подписок или групп управления.

- PowerShell Script — примените скрипт

Update qualys-remediate-unhealthy-vms.ps1для развертывания решения на всех неработоспособных виртуальных машинах. Чтобы устанавливать его на новых ресурсах, автоматизируйте выполнение этого скрипта с помощью Службы автоматизации Azure . Этот скрипт позволяет обнаружить все неработоспособные компьютеры, для которых создана соответствующая рекомендация, и вызвать Azure Resource Manager

Чтобы устанавливать его на новых ресурсах, автоматизируйте выполнение этого скрипта с помощью Службы автоматизации Azure . Этот скрипт позволяет обнаружить все неработоспособные компьютеры, для которых создана соответствующая рекомендация, и вызвать Azure Resource Manager - Azure Logic Apps — создайте приложение логики на основе примера приложения. Используйте средства автоматизации рабочих процессов в Defender для облака, чтобы активировать приложение логики для развертывания средства поиска каждый раз, когда для определенного ресурса создается рекомендация На компьютерах должно быть доступно решение для оценки уязвимостей.

- REST API. Чтобы развернуть интегрированное решение для оценки уязвимостей с помощью REST API Defender для облака, создайте запрос PUT на следующий URL-адрес, передав в нем идентификатор нужного ресурса:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview.

Активация сканирования по запросу

Вы сможете активировать сканирование по запросу с самого компьютера с помощью локального или удаленного выполнения скриптов или через объект групповой политики (GPO). Кроме того, вы можете интегрировать такое сканирование в средства распространения программного обеспечения в конце задания развертывания исправлений.

Сканирование по запросу активируют следующие команды:

- компьютеры с Windows:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f; - компьютеры с Linux:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm.

Вопросы и ответы

- Существуют ли дополнительные расходы за лицензию Qualys?

- Какие предварительные условия и разрешения требуются для установки расширения Qualys?

- Можно ли удалить расширение Qualys для Defender для облака?

- Как проверить правильность установки расширения Qualys?

- Как обновляется расширение?

- Почему для моего компьютера в рекомендации отображается состояние «неприменимо»?

- Может ли встроенный сканер уязвимостей найти уязвимости в сети виртуальных машин?

- Интегрируется ли сканер с имеющейся у меня консолью Qualys?

- Как быстро это средство проверки будет обнаруживать новые критические уязвимости?

Существуют ли дополнительные расходы за лицензию Qualys?

Нет. Встроенное средство поиска предоставляется бесплатно всем пользователям Microsoft Defender для серверов. С помощью рекомендации это средство проверки развертывается вместе с информацией о лицензировании и настройке. Дополнительные лицензии не требуются.

Встроенное средство поиска предоставляется бесплатно всем пользователям Microsoft Defender для серверов. С помощью рекомендации это средство проверки развертывается вместе с информацией о лицензировании и настройке. Дополнительные лицензии не требуются.

Какие предварительные условия и разрешения требуются для установки расширения Qualys?

Вам потребуются разрешения на запись для любого компьютера, на котором нужно развернуть расширение.

Расширение для оценки уязвимостей Defender для облака (на платформе Qualys), как и другие расширения, работает на основе агента виртуальной машины Azure. Поэтому оно работает как локальный узел в Windows и является корневым в Linux.

При настройке Defender для облака проверит наличие у компьютера связи со следующими двумя центрами обработки данных Qualys (по стандартному порту HTTPS 443):

https://qagpublic.qg3.apps.qualys.com— центр обработки данных Qualys в США;https://qagpublic.qg2.apps.— центр обработки данных Qualys в Европе. qualys.eu

qualys.eu

Сейчас расширение не принимает данные для настройки прокси-сервера. Однако параметры прокси-сервера агента Qualys можно настроить локально на виртуальной машине. Следуйте указаниям в документации по Qualys:

- Конфигурация прокси-сервера Windows

- Конфигурация прокси-сервера Linux

Можно ли удалить расширение Qualys для Defender для облака?

Если вы хотите удалить расширение с компьютера, это можно сделать вручную или с помощью любого программного средства.

Чтобы выполнить вход, потребуются следующие сведения:

- в Linux расширение называется «LinuxAgent.AzureSecurityCenter» и использует имя поставщика «Qualys»;

- в Windows расширение называется «WindowsAgent.AzureSecurityCenter» и использует имя поставщика «Qualys».

Как проверить правильность установки расширения Qualys?

С помощью команды curl можно проверить возможность подключения к соответствующему URL-адресу Qualys. Допустимым ответом будет:

Допустимым ответом будет: {"code":404,"message":"HTTP 404 Not Found"}

Кроме того, убедитесь, что разрешение DNS для этих URL-адресов выполнено успешно и что все параметры допустимы для используемого центра сертификации.

Как обновляется расширение?

Как для самого агента Microsoft Defender для облака, так и для других расширений Azure, незначительные обновления средства проверки Qualys могут автоматически применяться в фоновом режиме. Все агенты и расширения тщательно тестируются перед автоматическим развертыванием.

Почему для моего компьютера в рекомендации отображается состояние «неприменимо»?

Если у вас есть компьютеры в группе неприменимых ресурсов, это означает, что Defender для облака не может развернуть расширение сканера уязвимостей на этих компьютерах по следующим причинам.

Сканер уязвимостей в Microsoft Defender для облака доступен только для компьютеров с Microsoft Defender для серверов.

Это ресурс PaaS, например, образ в кластере AKS или в составе масштабируемого набора виртуальных машин.

Его операционная система не входит в следующий список поддерживаемых ОС:

поставщик ОС Поддерживаемые версии Microsoft Windows All Amazon Amazon Linux 2015.09–2018.03 Amazon Amazon Linux 2 2017.03–2.0.2021 Red Hat Enterprise Linux 5.4+, 6, 7–7.9, 8–8.5, 9 beta Red Hat CentOS 5.4–5.11, 6–6.7, 7–7.8, 8–8.5 Red Hat Fedora 22–33 SUSE Linux Enterprise Server (SLES) 11, 12, 15, 15 с пакетом обновления 1 (SP1) SUSE openSUSE 12, 13, 15.0–15.3 SUSE Leap 42.1 Oracle; Enterprise Linux 5.11, 6, 7–7.9, 8–8.5 Debian Debian 7.  x–11.x

x–11.xUbuntu Ubuntu 12.04 LTS, 14.04 LTS, 15.x, 16.04 LTS, 18.04 LTS, 19.10, 20.04 LTS

Может ли встроенный сканер уязвимостей найти уязвимости в сети виртуальных машин?

Нет. Сканер работает на компьютере и ищет уязвимости на нем, а не в сети.

Интегрируется ли сканер с имеющейся у меня консолью Qualys?

Расширение Microsoft Defender для облака — это отдельный инструмент из имеющегося средства поиска Qualys. Ограничения лицензирования означают, что оно может использоваться только в Microsoft Defender для облака.

Как быстро это средство проверки будет обнаруживать новые критические уязвимости?

В течение 48 часов с момента раскрытия сведений о критической уязвимости Qualys внедряет эту информацию в свои процессы обработки и появляется возможность обнаруживать уязвимые компьютеры.

Дальнейшие шаги

Устраните проблемы, обнаруженные решением для оценки уязвимостей.

Defender для облака также поддерживает анализ уязвимостей для следующих компонентов:

- баз данных SQL — Просмотр отчетов об оценке уязвимостей;

- образов Реестра контейнеров Azure — Использование Defender для контейнеров с целью проверки образов ACR на наличие уязвимостей.

17 Лучшие средства сканирования для оценки уязвимостей

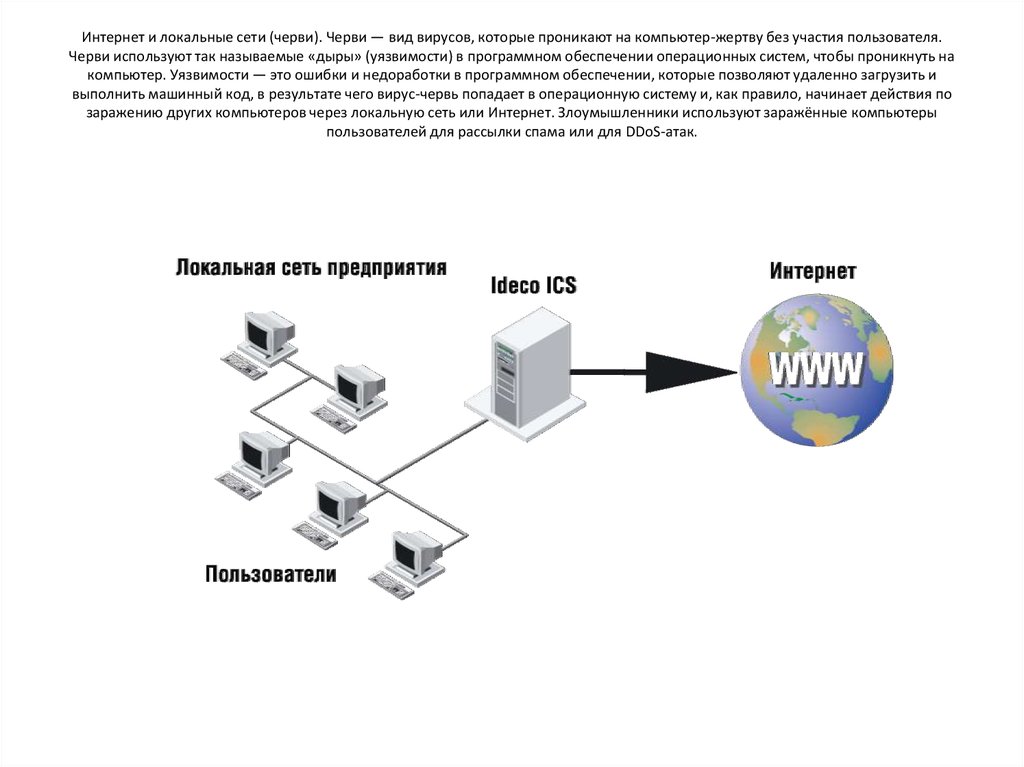

Сканирование уязвимостей или оценка уязвимостей — это систематический процесс поиска лазеек в безопасности любой системы, направленный на устранение потенциальных уязвимостей.

Целью оценки уязвимости является предотвращение возможности несанкционированного доступа к системам. Тестирование уязвимостей сохраняет конфиденциальность, целостность и доступность системы. Под системой понимаются любые компьютеры, сети, сетевые устройства, программное обеспечение, веб-приложения, облачные вычисления и т. д.

Типы сканеров уязвимостей

У сканеров уязвимостей есть свои способы работы. Мы можем разделить сканеры уязвимостей на четыре типа в зависимости от того, как они работают.

Облачные сканеры уязвимостей

Используются для поиска уязвимостей в облачных системах, таких как веб-приложения, WordPress и Joomla.

Сканеры уязвимостей на основе хоста

Используется для поиска уязвимостей на одном хосте или системе, например на отдельном компьютере, или на сетевом устройстве, таком как коммутатор или основной маршрутизатор.

Сетевые сканеры уязвимостей

Используется для поиска уязвимостей во внутренней сети путем сканирования открытых портов. Службы, работающие на открытых портах, определяли наличие уязвимостей с помощью инструмента.

Сканеры уязвимостей в базе данных

Используется для поиска уязвимостей в системах управления базами данных. Базы данных являются основой любой системы, хранящей конфиденциальную информацию. Сканирование уязвимостей выполняется в системах баз данных для предотвращения таких атак, как SQL Injection.

Инструменты поиска уязвимостей

Инструменты поиска уязвимостей позволяют обнаруживать уязвимости в приложениях разными способами. Инструменты анализа уязвимостей кода анализируют ошибки кода. Инструменты аудита уязвимостей могут находить известные руткиты, бэкдоры и трояны.

На рынке доступно множество сканеров уязвимостей. Они могут быть бесплатными, платными или открытыми. Большинство бесплатных инструментов с открытым исходным кодом доступны на GitHub. Решение о том, какой инструмент использовать, зависит от нескольких факторов, таких как тип уязвимости, бюджет, частота обновления инструмента и т. д.

Решение о том, какой инструмент использовать, зависит от нескольких факторов, таких как тип уязвимости, бюджет, частота обновления инструмента и т. д.

Nikto2 — это программа для сканирования уязвимостей с открытым исходным кодом, ориентированная на безопасность веб-приложений. Nikto2 может найти около 6700 опасных файлов, вызывающих проблемы с веб-серверами, и сообщить об устаревших версиях на основе серверов. Кроме того, Nikto2 может предупреждать о проблемах с конфигурацией сервера и выполнять сканирование веб-сервера за минимальное время.

Nikto2 не предлагает никаких контрмер для обнаруженных уязвимостей и не предоставляет функции оценки рисков. Однако Nikto2 — это часто обновляемый инструмент, позволяющий более широко охватывать уязвимости.

Netsparker — еще один инструмент для обнаружения уязвимостей в веб-приложениях с функцией автоматизации для поиска уязвимостей. Этот инструмент также способен за несколько часов найти уязвимости в тысячах веб-приложений.

Хотя это платный инструмент для определения уязвимостей корпоративного уровня, он имеет множество дополнительных функций. Он имеет технологию сканирования, которая находит уязвимости, заходя в приложение. Netsparker может описать и предложить методы устранения обнаруженных уязвимостей. Кроме того, доступны решения безопасности для расширенной оценки уязвимости.

OpenVAS — это мощный инструмент сканирования уязвимостей, который поддерживает широкомасштабное сканирование, подходящее для организаций. Вы можете использовать этот инструмент для поиска уязвимостей не только в веб-приложении или веб-серверах, но и в базах данных, операционных системах, сетях и виртуальных машинах.

OpenVAS ежедневно получает обновления, что расширяет зону обнаружения уязвимостей. Он также помогает в оценке рисков и предлагает контрмеры для обнаруженных уязвимостей.

W3AF – это бесплатный инструмент с открытым исходным кодом, известный как Web Application Attack and Framework. Этот инструмент представляет собой инструмент сканирования уязвимостей с открытым исходным кодом для веб-приложений. Он создает структуру, которая помогает защитить веб-приложение, находя и используя уязвимости. Этот инструмент известен своим удобством. Наряду с опциями сканирования уязвимостей, W3AF также имеет средства эксплуатации, используемые для работы по тестированию на проникновение.

Этот инструмент представляет собой инструмент сканирования уязвимостей с открытым исходным кодом для веб-приложений. Он создает структуру, которая помогает защитить веб-приложение, находя и используя уязвимости. Этот инструмент известен своим удобством. Наряду с опциями сканирования уязвимостей, W3AF также имеет средства эксплуатации, используемые для работы по тестированию на проникновение.

Кроме того, W3AF покрывает широкий набор уязвимостей. Домены, которые часто подвергаются атакам, особенно с недавно выявленными уязвимостями, могут выбрать этот инструмент.

Arachni также является специализированным инструментом обнаружения уязвимостей для веб-приложений. Этот инструмент покрывает множество уязвимостей и регулярно обновляется. Arachni предоставляет средства для оценки рисков, а также предлагает советы и меры по устранению обнаруженных уязвимостей.

Arachni — это бесплатный инструмент с открытым исходным кодом, который поддерживает Linux, Windows и macOS. Arachni также помогает в тестировании на проникновение благодаря своей способности справляться с недавно выявленными уязвимостями.

Arachni также помогает в тестировании на проникновение благодаря своей способности справляться с недавно выявленными уязвимостями.

Acunetix — это платный сканер безопасности веб-приложений (также доступна версия с открытым исходным кодом) с множеством функций. С помощью этого инструмента доступен диапазон сканирования около 6500 уязвимостей. Помимо веб-приложений, он также может находить уязвимости в сети.

Acunetix позволяет автоматизировать сканирование. Подходит для крупных организаций, так как может работать со многими устройствами. HSBC, НАСА, ВВС США — немногие промышленные гиганты используют Arachni для тестирования уязвимостей.

Nmap — один из хорошо известных бесплатных инструментов сетевого сканирования с открытым исходным кодом среди многих специалистов по безопасности. Nmap использует метод зондирования для обнаружения хостов в сети и для обнаружения операционной системы.

Эта функция помогает обнаруживать уязвимости в одной или нескольких сетях. Если вы новичок или только учитесь сканировать уязвимости, то Nmap — хорошее начало.

Если вы новичок или только учитесь сканировать уязвимости, то Nmap — хорошее начало.

OpenSCAP представляет собой набор инструментов, которые помогают в сканировании уязвимостей, оценке уязвимостей, измерении уязвимостей, создании мер безопасности. OpenSCAP — это бесплатный инструмент с открытым исходным кодом, разработанный сообществами. OpenSCAP поддерживает только платформы Linux.

Платформа OpenSCAP поддерживает сканирование уязвимостей в веб-приложениях, веб-серверах, базах данных, операционных системах, сетях и виртуальных машинах. Кроме того, они предоставляют возможность для оценки рисков и поддержки для противодействия угрозам.

GoLismero — это бесплатный инструмент с открытым исходным кодом, используемый для сканирования уязвимостей. GoLismero фокусируется на поиске уязвимостей в веб-приложениях, но также может сканировать уязвимости в сети. GoLismero — это удобный инструмент, который работает с результатами, предоставленными другими инструментами обнаружения уязвимостей, такими как OpenVAS, затем объединяет результаты и предоставляет обратную связь.

GoLismero охватывает широкий спектр уязвимостей, включая уязвимости базы данных и сети. Кроме того, GoLismero упрощает меры по устранению обнаруженных уязвимостей.

Intruder — платный сканер уязвимостей, специально разработанный для сканирования облачных хранилищ. Программное обеспечение злоумышленника начинает сканирование сразу после выхода уязвимости. Механизм сканирования в Intruder автоматизирован и постоянно отслеживает уязвимости.

Intruder подходит для сканирования уязвимостей на уровне предприятия, поскольку он может управлять многими устройствами. В дополнение к мониторингу облачного хранилища Intruder может помочь выявить уязвимости в сети, а также предоставить качественные отчеты и предложения.

11. Comodo HackerProof

С Comodo HackerProof вы сможете сократить количество брошенных корзин, выполнять ежедневное сканирование уязвимостей и использовать прилагаемые инструменты сканирования PCI. Вы также можете использовать функцию предотвращения попутных атак и завоевать доверие посетителей. Благодаря преимуществам Comodo Hackerproof многие компании могут конвертировать больше посетителей в покупателей.

Благодаря преимуществам Comodo Hackerproof многие компании могут конвертировать больше посетителей в покупателей.

Покупатели, как правило, чувствуют себя в большей безопасности, совершая сделки с вашим бизнесом, и вы обнаружите, что это увеличивает ваш доход. С запатентованной технологией сканирования SiteInspector вы получите новый уровень безопасности.

12. Aircrack

Aircrack, также известный как Aircrack-NG, представляет собой набор инструментов, используемых для оценки безопасности сети Wi-Fi. Эти инструменты также можно использовать для аудита сети и поддерживать различные ОС, такие как Linux, OS X, Solaris, NetBSD, Windows и другие.

Инструмент ориентирован на различные области безопасности WiFi, такие как мониторинг пакетов и данных, тестирование драйверов и карт, взлом, ответ на атаки и т. д. Этот инструмент позволяет восстановить потерянные ключи путем захвата пакетов данных.

13. Сообщество Retina CS

Сообщество Retina CS — это веб-консоль с открытым исходным кодом, которая позволит вам создать более централизованную и простую систему управления уязвимостями. Сообщество Retina CS имеет такие функции, как отчеты о соответствии, исправления и соответствие конфигурации, и благодаря этому вы можете выполнить оценку межплатформенной уязвимости.

Сообщество Retina CS имеет такие функции, как отчеты о соответствии, исправления и соответствие конфигурации, и благодаря этому вы можете выполнить оценку межплатформенной уязвимости.

Этот инструмент отлично подходит для экономии времени, средств и усилий, когда речь идет об управлении сетевой безопасностью. Он включает автоматическую оценку уязвимостей для баз данных, веб-приложений, рабочих станций и серверов. Предприятия и организации получат полную поддержку виртуальных сред с такими функциями, как сканирование виртуальных приложений и интеграция с vCenter.

14. Microsoft Baseline Security Analyzer (MBSA)

Полностью бесплатный сканер уязвимостей, созданный Microsoft. Он используется для проверки вашего сервера Windows или компьютера с Windows на наличие уязвимостей. Microsoft Baseline Security Analyzer имеет несколько важных функций, включая сканирование пакетов сетевых служб, проверку обновлений безопасности или других обновлений Windows и многое другое. Это идеальный инструмент для пользователей Windows.

Это идеальный инструмент для пользователей Windows.

Отлично помогает определить отсутствующие обновления или исправления безопасности. Используйте этот инструмент для установки новых обновлений безопасности на свой компьютер. Малый и средний бизнес считает этот инструмент наиболее полезным, а его функции помогают сэкономить деньги отдела безопасности. Вам не нужно будет консультироваться с экспертом по безопасности, чтобы устранить уязвимости, которые находит инструмент.

15. Nexpose

Nexpose — это инструмент с открытым исходным кодом, который вы можете использовать бесплатно. Эксперты по безопасности регулярно используют этот инструмент для сканирования уязвимостей. Все новые уязвимости включены в базу данных Nexpose благодаря сообществу Github. Вы можете использовать этот инструмент с Metasploit Framework, и вы можете положиться на него, чтобы обеспечить подробное сканирование вашего веб-приложения. Перед созданием отчета учитываются различные элементы.

Инструмент классифицирует уязвимости в соответствии с их уровнем риска и ранжирует от низкого до высокого. Он способен сканировать новые устройства, поэтому ваша сеть остается в безопасности. Nexpose обновляется каждую неделю, так что вы знаете, что он найдет самые свежие опасности.

Он способен сканировать новые устройства, поэтому ваша сеть остается в безопасности. Nexpose обновляется каждую неделю, так что вы знаете, что он найдет самые свежие опасности.

16. Nessus Professional

Nessus — фирменный и запатентованный сканер уязвимостей, созданный компанией Tenable Network Security. Nessus защитит сети от попыток хакеров и может сканировать уязвимости, позволяющие удаленно взломать конфиденциальные данные.

Инструмент предлагает широкий спектр ОС, баз данных, приложений и нескольких других устройств среди облачной инфраструктуры, виртуальных и физических сетей. Миллионы пользователей доверяют Nessus в вопросах оценки уязвимостей и настройки.

17. Диспетчер сетевой конфигурации SolarWinds

Диспетчер сетевой конфигурации SolarWinds неизменно получает высокую оценку пользователей. Включенные в него средства оценки уязвимостей устраняют определенный тип уязвимости, которого нет во многих других средствах, например неправильно настроенное сетевое оборудование. Эта особенность отличает его от остальных. Основная полезность в качестве инструмента сканирования уязвимостей заключается в проверке конфигураций сетевого оборудования на наличие ошибок и упущений. Его также можно использовать для периодической проверки конфигураций устройств на наличие изменений.

Эта особенность отличает его от остальных. Основная полезность в качестве инструмента сканирования уязвимостей заключается в проверке конфигураций сетевого оборудования на наличие ошибок и упущений. Его также можно использовать для периодической проверки конфигураций устройств на наличие изменений.

Он интегрируется с Национальной базой данных уязвимостей и имеет доступ к самым последним CVE для выявления уязвимостей в ваших устройствах Cisco. Он будет работать с любым устройством Cisco под управлением ОС ASA, IOS или Nexus.

Оценка уязвимостей защищает вашу сеть

Если атака начинается с изменения сетевой конфигурации устройства, инструменты смогут определить и остановить ее. Они помогают вам соблюдать нормативные требования благодаря своей способности обнаруживать внепроцессные изменения, проводить аудит конфигураций и даже исправлять нарушения.

Чтобы выполнить оценку уязвимости, вы должны следовать систематическому процессу, описанному ниже.

Шаг 1 – Начните процесс с документирования, решив, какой инструмент/инструменты использовать, получите необходимое разрешение от заинтересованных сторон.

Шаг 2 — Выполните сканирование уязвимостей с помощью соответствующих инструментов. Обязательно сохраните все выходные данные этих инструментов обнаружения уязвимостей.

Шаг 3 — Проанализируйте выходные данные и решите, какие обнаруженные уязвимости могут представлять собой возможную угрозу. Вы также можете расставить приоритеты угроз и найти стратегию для их смягчения.

Шаг 4 – Убедитесь, что вы документируете все результаты и готовите отчеты для заинтересованных сторон.

Шаг 5 – Устраните обнаруженные уязвимости.

Преимущества сканирования уязвимостей

Сканирование уязвимостей защищает системы от внешних угроз. Другие преимущества:

- Доступность — многие сканеры уязвимостей доступны бесплатно.

- Быстрый — оценка занимает несколько часов.

- Automate — может использовать автоматизированные функции, доступные в инструментах обнаружения уязвимостей, для регулярного выполнения сканирования без ручного вмешательства.

- Производительность — сканеры уязвимостей выполняют почти все известные проверки уязвимостей.

- Стоимость/выгода — снижение затрат и увеличение преимуществ за счет оптимизации угроз безопасности.

Тестирование уязвимостей снижает риск

Какой бы инструмент поиска уязвимостей вы ни выбрали, выбор идеального будет зависеть от требований безопасности и способности анализировать ваши системы. Выявляйте и устраняйте уязвимости безопасности, пока не стало слишком поздно.

Воспользуйтесь этой возможностью, чтобы изучить функции, предоставляемые каждым из упомянутых инструментов, и выбрать тот, который подходит именно вам. Если вам нужна помощь, свяжитесь с одним из наших экспертов сегодня для консультации.

Узнайте больше о лучших сетевых инструментах для повышения общей безопасности.

Как найти уязвимости в системе безопасности

Кибербезопасность часто воспринимается как нечто само собой разумеющееся. Люди предполагают, что их сетевая безопасность и так в порядке — по крайней мере, до тех пор, пока что-то не пойдет не так, и организация не пострадает от перебоев в обслуживании или утечки данных из-за уязвимостей безопасности, которые они не устранили. Обнаружение уязвимостей в системе безопасности и упреждающее закрытие брешей в системе безопасности является абсолютной необходимостью для современного бизнеса.

Обнаружение уязвимостей в системе безопасности и упреждающее закрытие брешей в системе безопасности является абсолютной необходимостью для современного бизнеса.

Но многим организациям не хватает инструментов и опыта для выявления уязвимостей в системе безопасности. Чтобы помочь вашему бизнесу улучшить свою кибербезопасность, вот несколько советов о том, как найти уязвимости в системе безопасности:

Как найти уязвимости в системе безопасности: аудит сетевых ресурсов

Чтобы найти уязвимости в сети предприятия, необходимо иметь точный инвентаризация активов в сети, а также операционных систем (ОС) и программного обеспечения, на которых работают эти активы. Наличие этого инвентарного списка помогает организации выявлять уязвимости в системе безопасности, связанные с устаревшим программным обеспечением и известными программными ошибками в определенных типах ОС и программном обеспечении.

Без этой инвентаризации организация может предположить, что ее сетевая безопасность находится в актуальном состоянии, даже если у нее могут быть активы с уязвимостями многолетней давности. Кроме того, если к активам в сети применяется новый протокол безопасности, чтобы закрыть бреши в безопасности, но в сети есть неизвестные активы, это может привести к неравномерной защите организации.

Кроме того, если к активам в сети применяется новый протокол безопасности, чтобы закрыть бреши в безопасности, но в сети есть неизвестные активы, это может привести к неравномерной защите организации.

Например, предположим, что серверы A, B и C обновлены, чтобы требовать многофакторную аутентификацию, но сервер D, которого нет в списке инвентаризации, не получает обновления. Злоумышленники могут использовать этот менее безопасный сервер в качестве отправной точки для атаки. Подобные нарушения имели место и раньше. Как отмечает The New York Times в статье о крупной утечке данных, затронувшей банк JPMorgan Chase, «Большинство крупных банков используют схему двойной аутентификации, известную как двухфакторная аутентификация, которая требует второго одноразового пароля для получения доступа к защищенному система. Но команда безопасности JPMorgan, по-видимому, забыла обновить один из своих сетевых серверов с помощью схемы с двойным паролем».

Когда дело доходит до поиска уязвимостей в системе безопасности, для достижения успеха необходим тщательный аудит сети.

Как найти уязвимости в системе безопасности: тестирование на проникновение

После завершения аудита сети и инвентаризации каждого актива необходимо провести стресс-тестирование сети, чтобы определить, как злоумышленник может попытаться ее взломать. Такое тестирование на проникновение — это то, как специалисты по кибербезопасности проверяют наличие брешей в безопасности, чтобы их можно было закрыть до того, как произойдет злонамеренная атака.

Методология тестирования на проникновение может несколько различаться в зависимости от архитектуры сетевой безопасности организации и профиля рисков кибербезопасности — не существует универсального подхода к тестированию на проникновение. Однако общие этапы теста на проникновение обычно включают:

- Привлечение хакера «белой шляпы» для проведения теста пера в установленное время/дату.

- Аудит существующих систем для проверки активов с известными уязвимостями.

- «Хакеры» имитируют атаки на сеть, пытаясь использовать потенциальные уязвимости или выявить новые.

- Организация, выполняющая свой план реагирования на инциденты (IRP), чтобы попытаться сдержать «атаки», смоделированные во время тестирования на проникновение.

Помимо выявления уязвимостей в безопасности, последний пункт в списке также может помочь найти недостатки в реагировании компании на инциденты. Это может быть полезно для изменения планов реагирования и мер по дальнейшему снижению подверженности некоторым рискам кибербезопасности.

Как найти уязвимости в системе безопасности: создание системы анализа угроз

Тестирование на проникновение очень полезно для поиска уязвимостей в системе безопасности. Однако это не единственный метод, который должны использовать компании. Еще одним инструментом для выявления потенциальных проблем является структура анализа угроз. Эта структура поможет вашей организации:

- Определить, что нужно защищать.

- Установите цели для общей безопасности сети.

- Определите основные источники угроз.

- Улучшите защиту от кибербезопасности.

- Выберите подходящие каналы информации об угрозах, чтобы отслеживать новые и возникающие киберугрозы и стратегии атак.

Знание самых серьезных угроз сетевой безопасности имеет решающее значение для поддержания ваших мер защиты от кибербезопасности в актуальном состоянии. Именно здесь многие компании обращаются к поставщику управляемых услуг безопасности (MSSP), поскольку у этих экспертов по кибербезопасности часто есть инструменты и опыт, которые упрощают создание структуры анализа угроз.

Многие MSSP могут предоставлять услуги по тестированию на проникновение и управлению уязвимостями, чтобы быстро выявлять серьезные проблемы безопасности сети, а затем помогать своим клиентам устранять эти бреши в системе безопасности до того, как злоумышленник сможет их использовать. MSSP также могут помочь создать или изменить планы реагирования на инциденты, чтобы компании могли свести к минимуму последствия, если, к сожалению, произойдет нарушение безопасности сети.