27) Компьютерные вирусы и их классификация.

Массовое использование ПК в сетевом режиме, включая выход в глобальную сеть Интернет, породило проблему заражения их компьютерными вирусами. Компьютерным вирусом принято называть специально написанную (обычно небольшую по размерам) программу, способную самопроизвольно присоединяться к другим программам (т.е. заражать их), создавать свои копии (не обязательно полностью совпадающие с оригиналом) и внедрять их в файлы, системные области компьютера и в другие объединенные с ним компьютеры с целью нарушения нормальной работы программ, порчи файлов и каталогов, создания различных помех при работе на компьютере.

Компьютерным вирусам характерны определенные стадии существования:

пассивная стадия, в которой вирус никаких действий не предпринимает;

стадия размножения, когда вирус старается создать как можно больше своих копий;

активная стадия, в которой вирус переходит к выполнению деструктивных действий в локальной компьютерной системе или компьютерной сети.

К признакам появления вируса можно отнести:

замедление работы компьютера;

невозможность загрузки операционной системы;

частые «зависания» и сбои в работе компьютера;

прекращение работы или неправильную работу ранее успешно функционировавших программ;

увеличение количества файлов на диске;

изменение размеров файлов;

периодическое появление на экране монитора неуместных сообщений;

уменьшение объема свободной оперативной памяти;

заметное возрастание времени доступа к жесткому диску;

изменение даты и времени создания файлов;

разрушение файловой структуры (исчезновение файлов, искажение каталогов и др.

).

).

Следует сказать, что названные симптомы необязательно вызываются компьютерными вирусами, они могут быть следствием других причин, поэтому компьютер следует периодически диагностировать.

Основными путями заражения компьютеров вирусами являются съемные диски и компьютерные сети. Однако главная причина заражения компьютеров вирусами — отсутствие в операционных системах эффективных средств защиты информации от несанкционированного доступа.

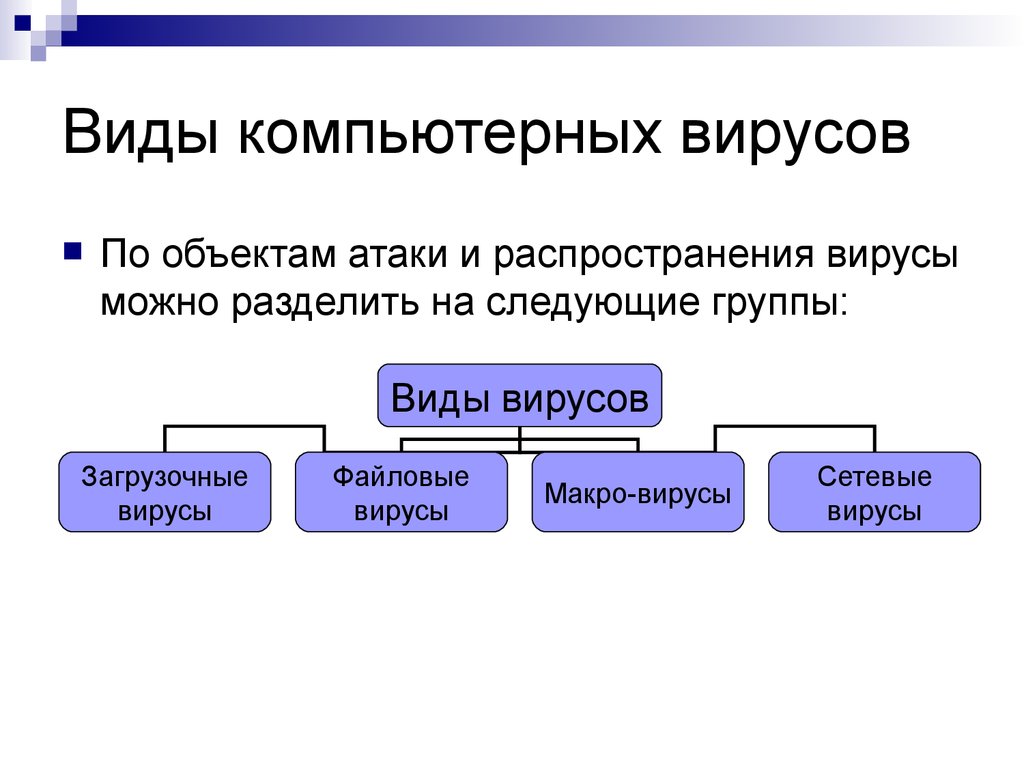

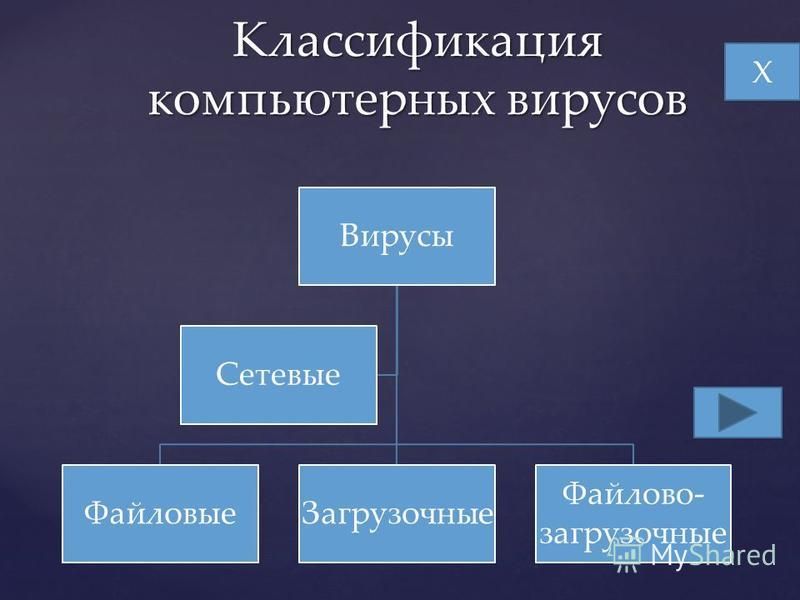

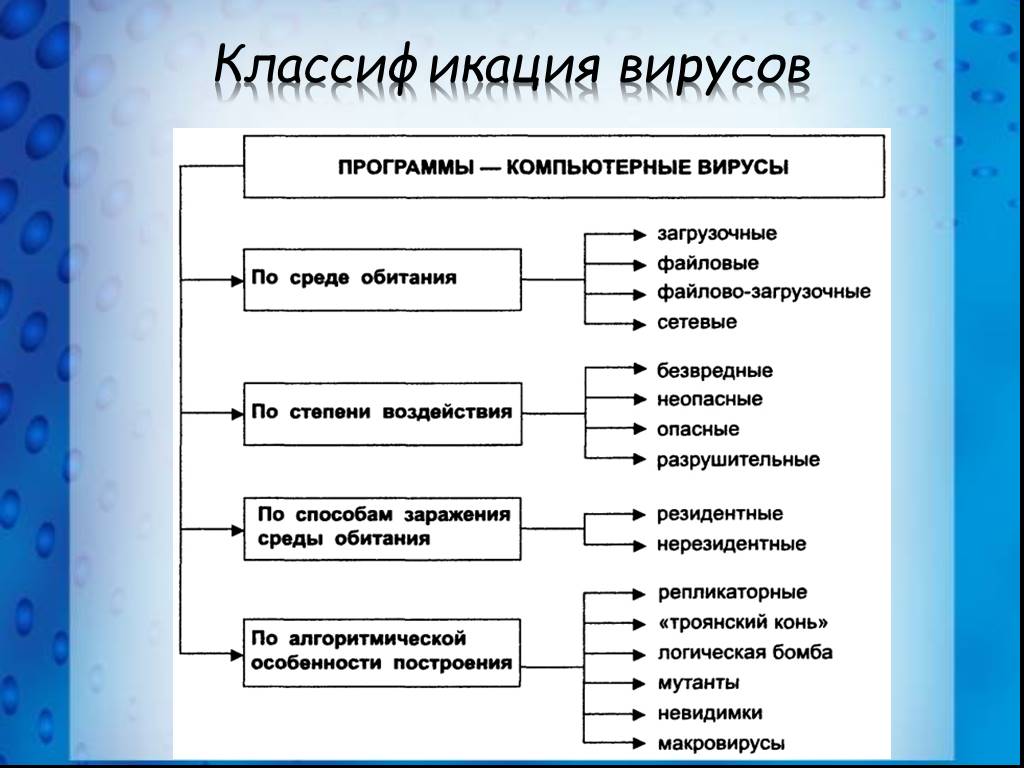

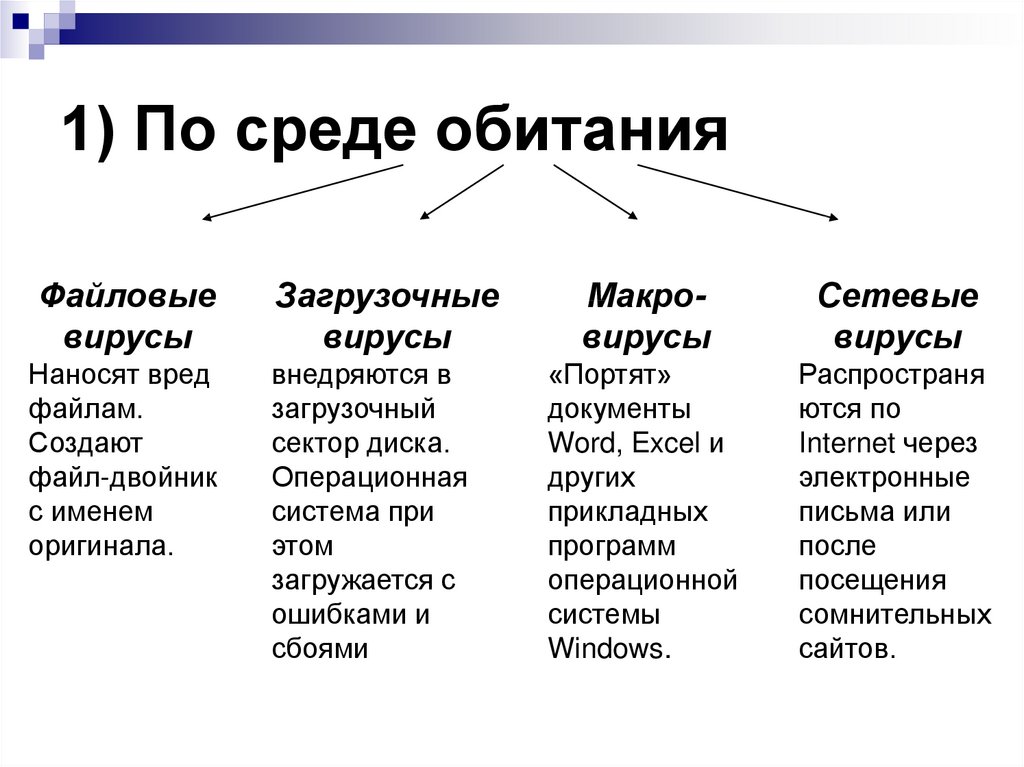

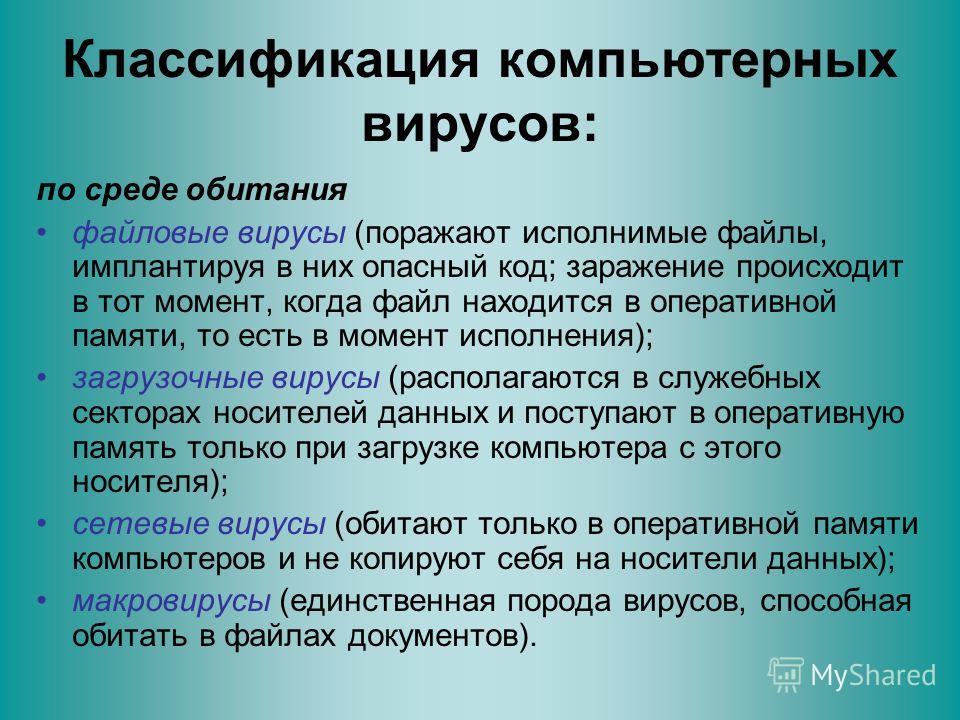

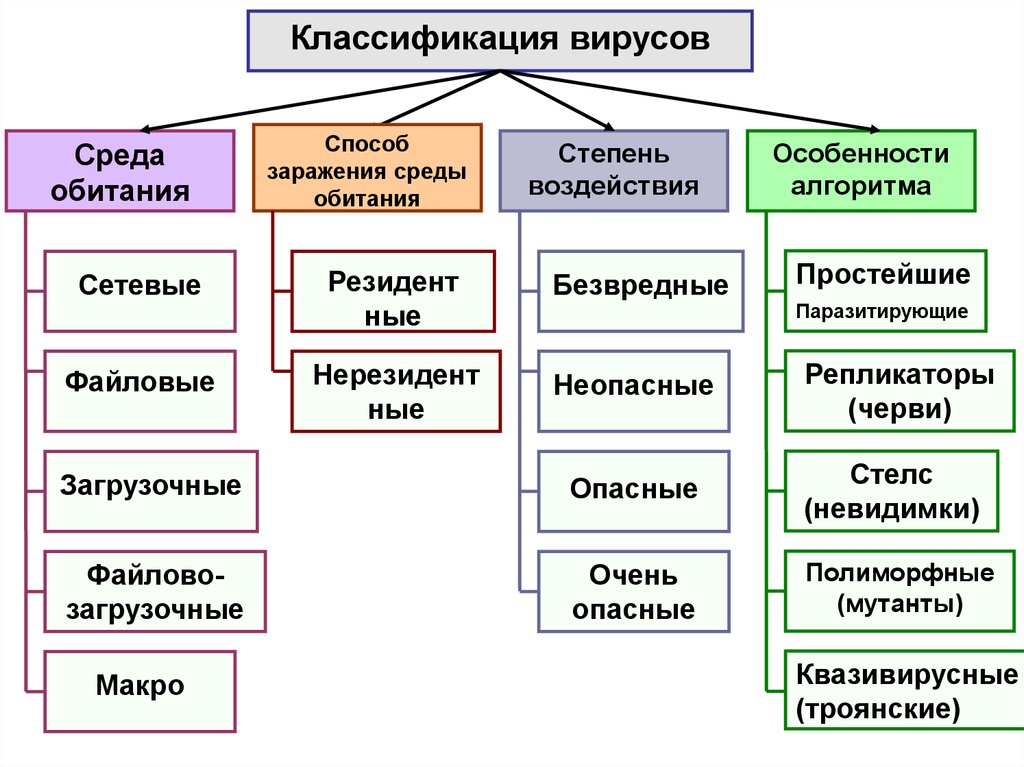

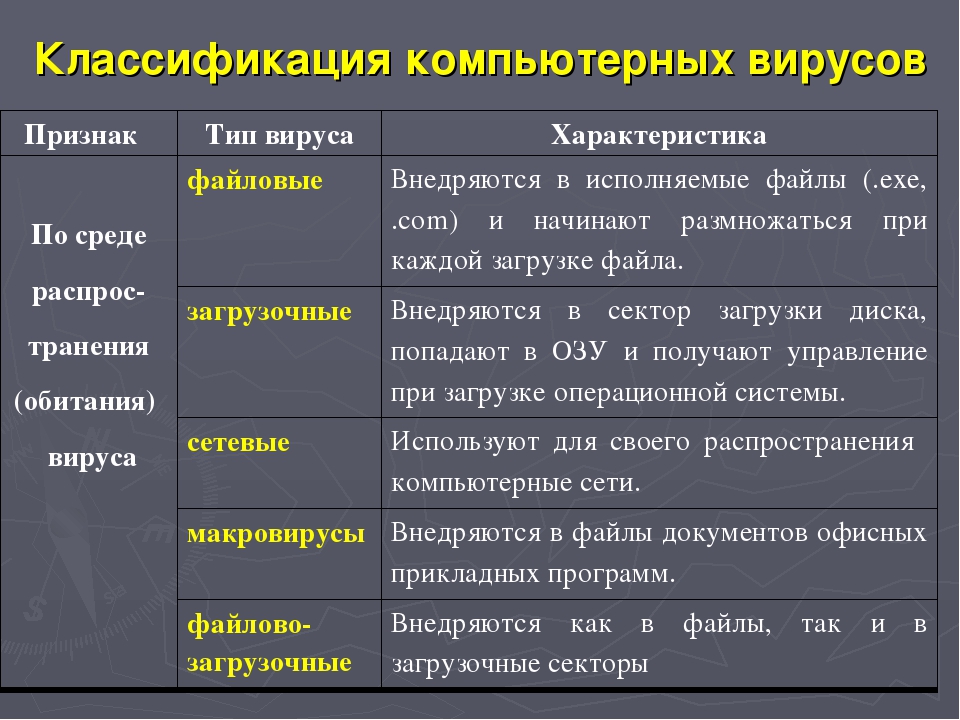

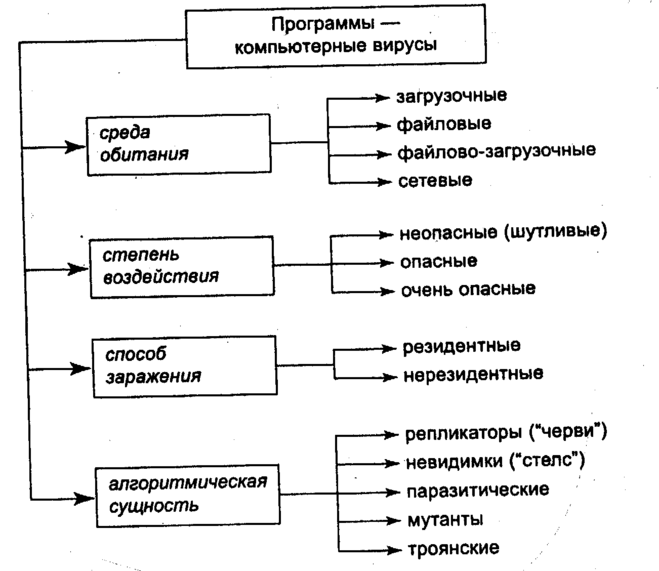

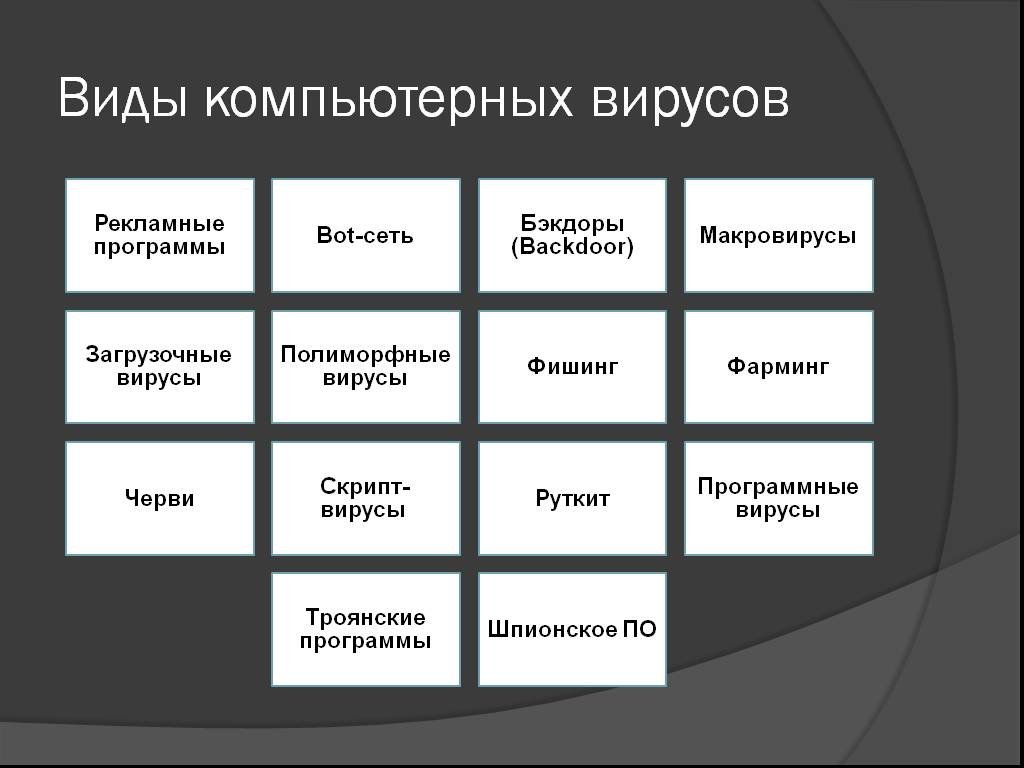

В настоящее время существует тысячи различных вирусов. Для их классификации используют различные признаки.

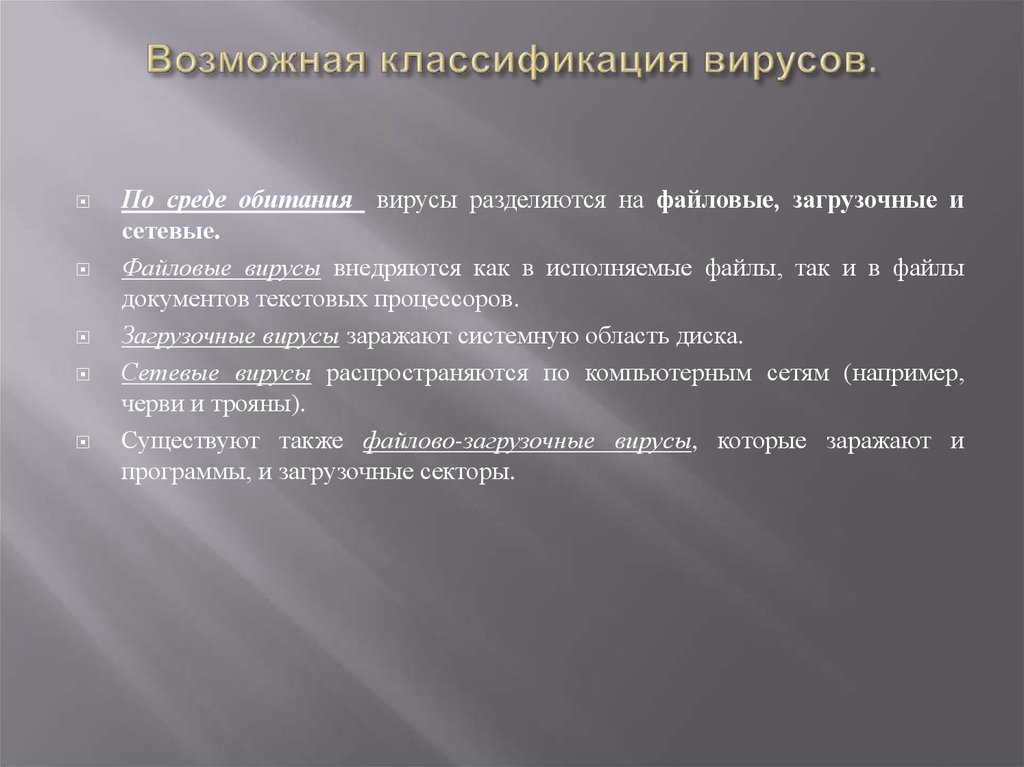

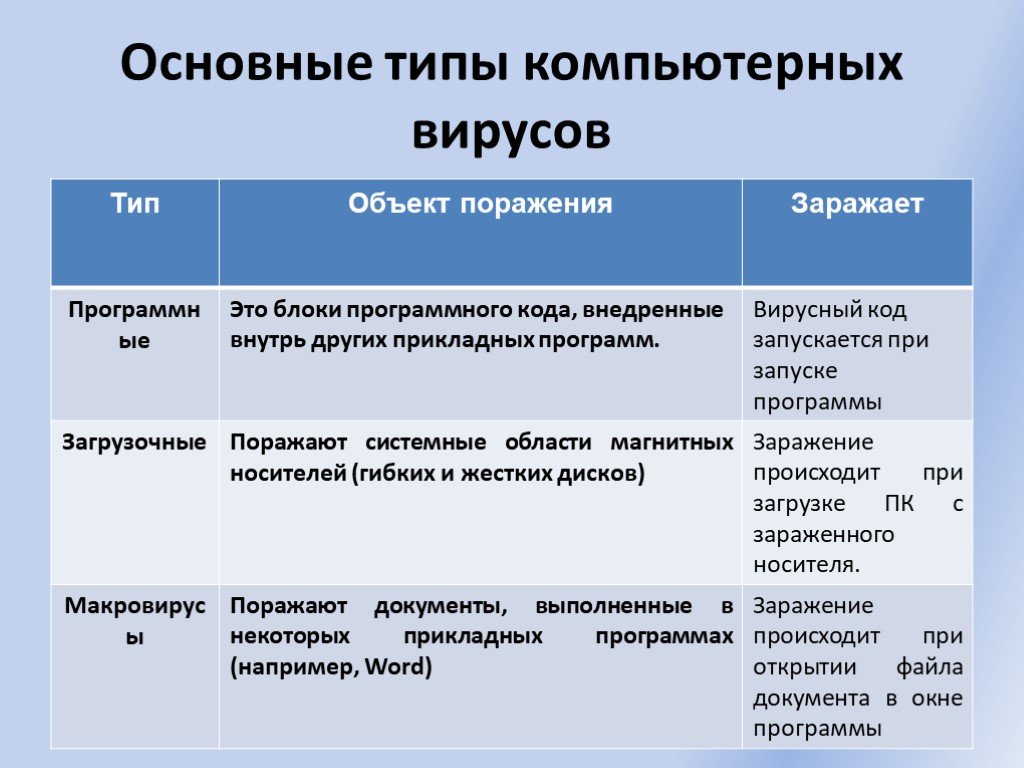

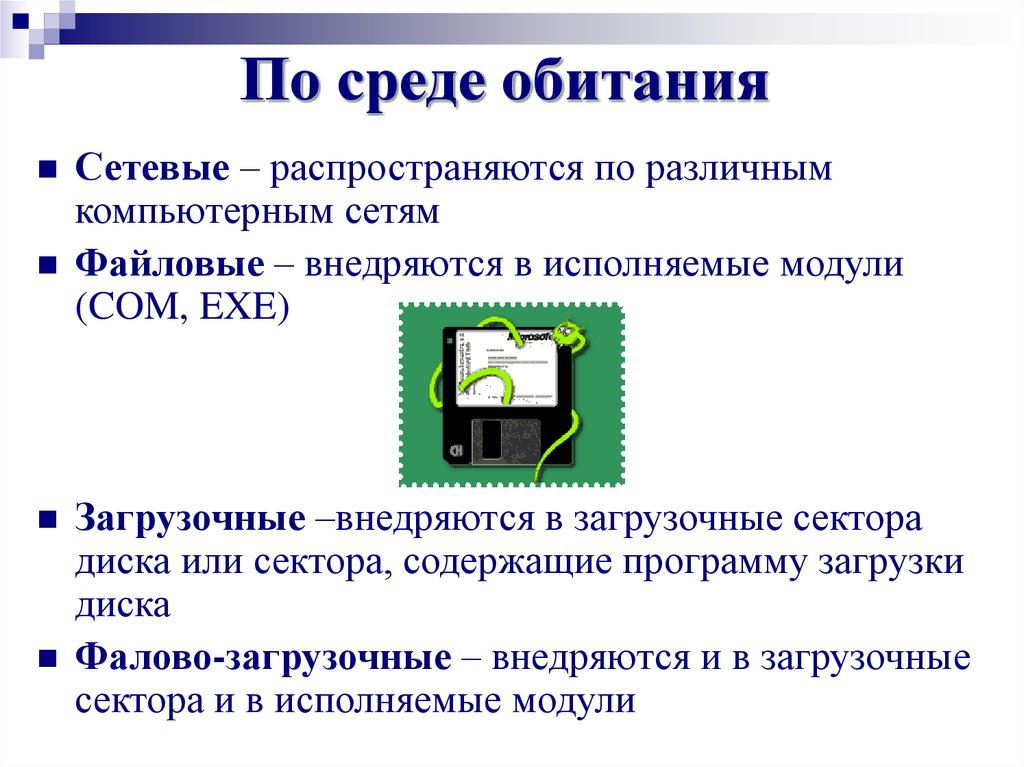

Сетевые

вирусы используют

для своего распространения команды и

протоколы телекоммуникационных сетей

(обитают в компьютерных сетях). Загрузочные

вирусы внедряются в загрузочный сектор дискеты

или в главную загрузочную запись жесткого

диска (содержащую программу

загрузки системного диска). Такой

вирус изменяет программу начальной

загрузки операционной системы,

запуская необходимые для нарушения

конфиденциальности программы или

подменяя, для этой же цели, системные

файлы (в основном это относится к файлам,

обеспечивающим доступ пользователей

в систему). Файловые

вирусы внедряются в основном в исполняемые

файлы с расширением .СОМ и .ЕХЕ, но

могут внедряться и в файлы с компонентами

операционной системы, драйверы внешних

устройств, объектные файлы и библиотеки,

в командные пакетные файлы. При запуске

зараженных программ вирус на некоторое

время получает управление и в этот

момент производит запланированные

деструктивные действия и внедрение в

другие файлы программ. Документные

вирусы (макровирусы) заражают текстовые файлы

редакторов или электронных таблиц,

используя макросы, которые сопровождают

такие документы. Вирус активизируется,

когда документ загружается в

соответствующее приложение.

Такой

вирус изменяет программу начальной

загрузки операционной системы,

запуская необходимые для нарушения

конфиденциальности программы или

подменяя, для этой же цели, системные

файлы (в основном это относится к файлам,

обеспечивающим доступ пользователей

в систему). Файловые

вирусы внедряются в основном в исполняемые

файлы с расширением .СОМ и .ЕХЕ, но

могут внедряться и в файлы с компонентами

операционной системы, драйверы внешних

устройств, объектные файлы и библиотеки,

в командные пакетные файлы. При запуске

зараженных программ вирус на некоторое

время получает управление и в этот

момент производит запланированные

деструктивные действия и внедрение в

другие файлы программ. Документные

вирусы (макровирусы) заражают текстовые файлы

редакторов или электронных таблиц,

используя макросы, которые сопровождают

такие документы. Вирус активизируется,

когда документ загружается в

соответствующее приложение.

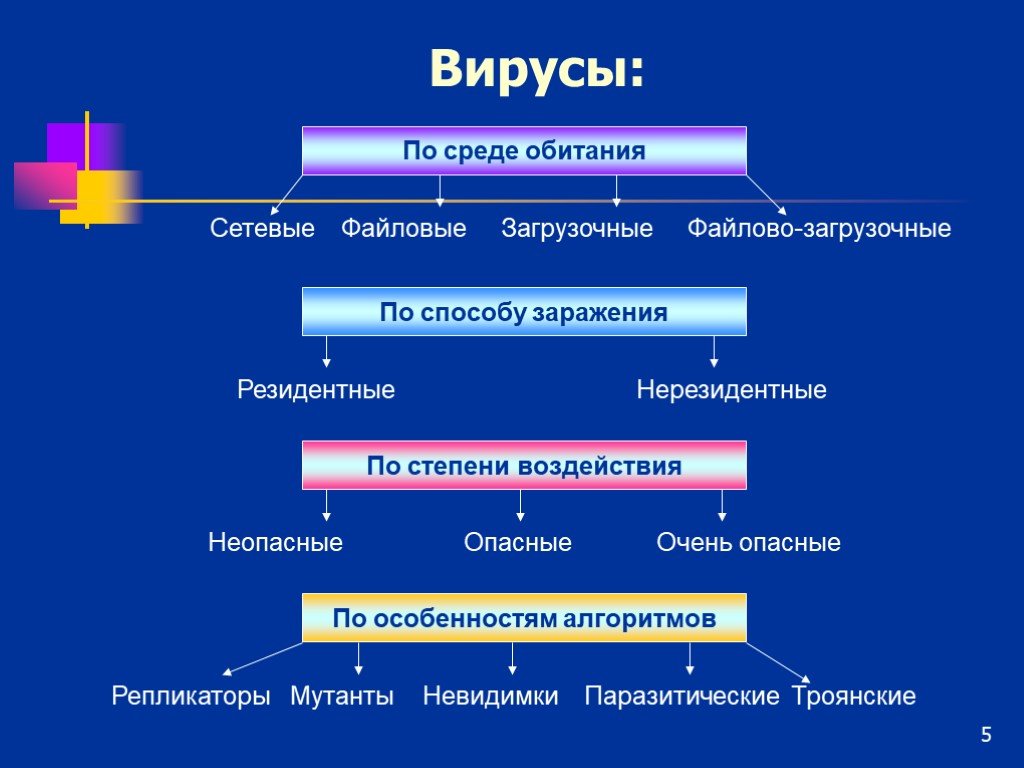

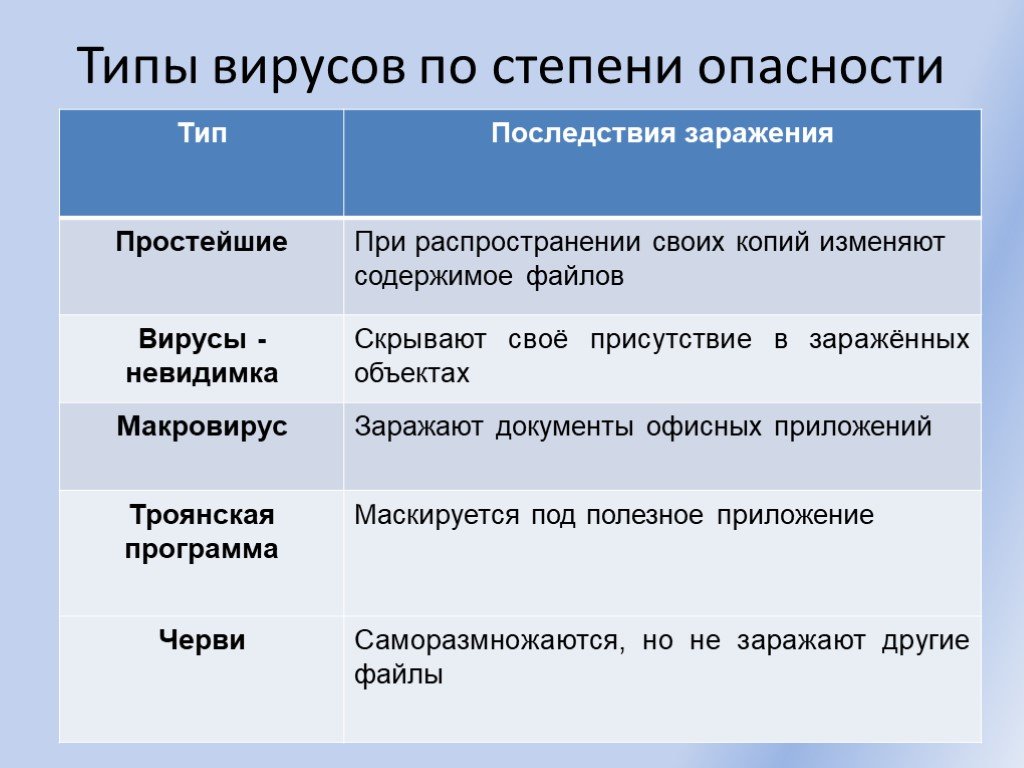

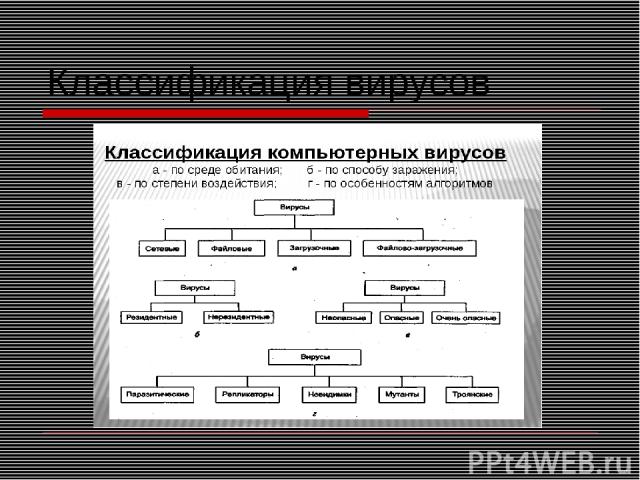

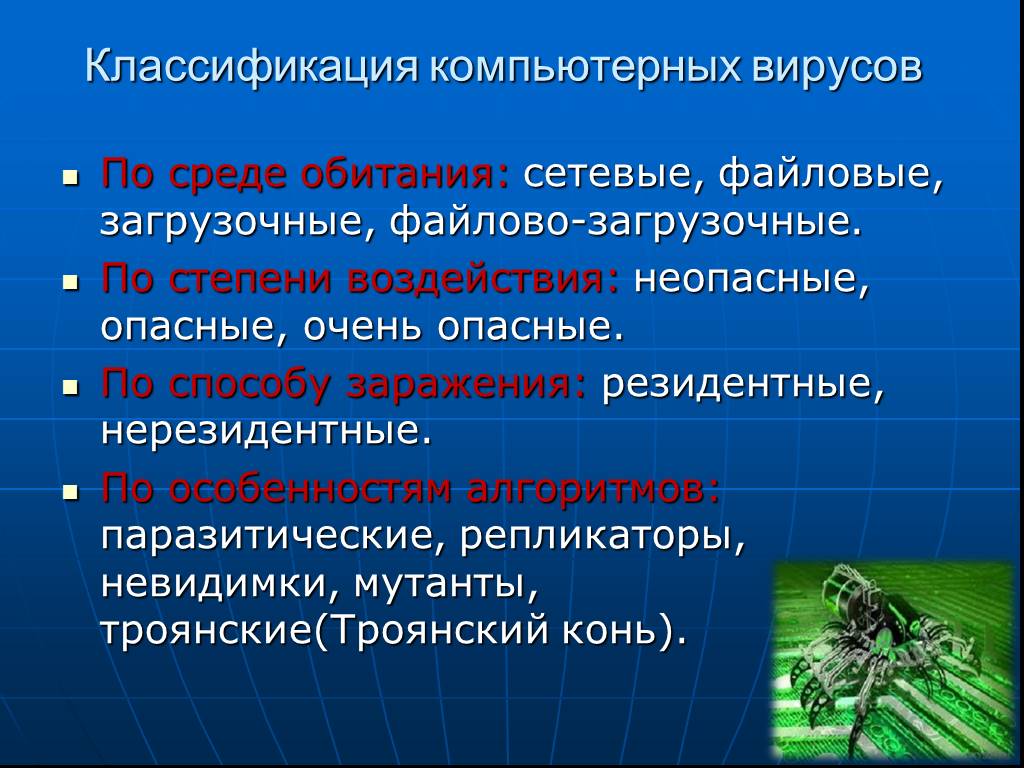

По степени действия на ресурсы компьютерных систем и сетей выделяют:

Безвредные

вирусы не оказывают разрушительного влияния

на работу ПК, но могут переполнять

оперативную память в результате

своего размножения. Неопасные

вирусы не разрушают файлы, но уменьшают

свободную дисковую память, выводят

на экран графические эффекты, создают

звуковые эффекты и т.д. Опасные

вирусы нередко приводят к различным

серьезным нарушениям в работе

компьютера.

Неопасные

вирусы не разрушают файлы, но уменьшают

свободную дисковую память, выводят

на экран графические эффекты, создают

звуковые эффекты и т.д. Опасные

вирусы нередко приводят к различным

серьезным нарушениям в работе

компьютера.

По способу заражения среды обитания вирусы подразделяют:

Резидентные вирусы после завершения инфицированной программы остаются в оперативной памяти и продолжают свои деструктивные действия, заражая другие исполняемые программы, вплоть до выключения компьютера. Нерезидентные вирусы запускаются вместе с зараженной программой и удаляются из оперативной памяти вместе с ней (являются активными ограниченное время).

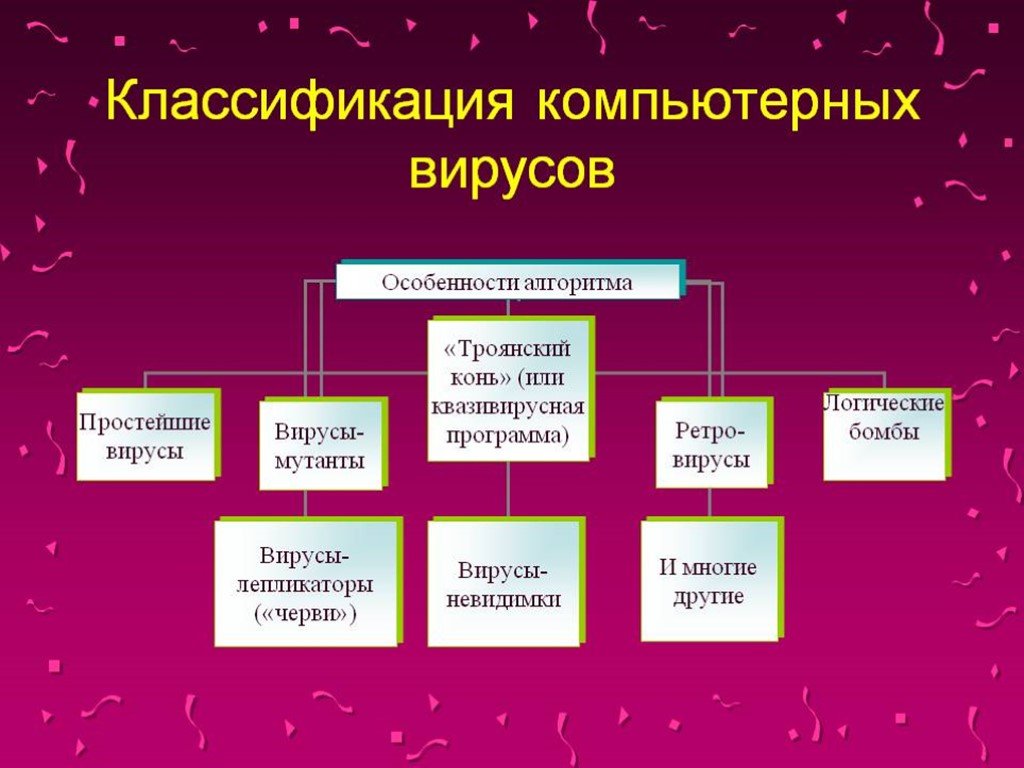

Алгоритмическая особенность построения вирусов различают:

Репликаторные (копирующие сами себя) программы —

благодаря своему быстрому воспроизводству

приводят к переполнению основной памяти.

Компьютерные вирусы. Что такое? — презентация онлайн

1

2. Что такое?

Компьютерные вирусы — специально написанные программы, способныесамопроизвольно присоединяться к другим программам, создавать свои копии и

внедрять их в файлы, системные области компьютера и в вычислительные сети с

целью нарушения работы программ, порчи файлов и каталогов, создания всевоз-

.

можных помех в работе компьютера

Могут быть разрушительными или

проявляться в виде помехи, например:

замена и/или удаление части или всего файла,

форматирование диска,

разрушение таблицы размещения файлов (FAT),

искажение сообщений программы

пользователя и т. п.

Вирусы-помехи могут выводить на

экран информацию, затрудняющую

чтение сообщений программ.

В настоящее время насчитывается

несколько тысяч различных вирусов

и их количество продолжает возрастать.

Например, только в глобальной сети Internet ежемесячно появляются не менее 200

вирусов.

2

3. Способы распространения компьютерных вирусов

Возможные каналы проникновения вирусов в компьютер — накопителина сменных носителях информации, главным образом на дискетах, а также

средства межкомпьютерной связи.

К последним относятся компьютерные сети, электронная почта,

система BBS (Bulletin Board System — доска объявлений) и любая другая

непосредственная связь между компьютерами.

Наиболее опасным является распространение вирусов по

компьютерной сети, так как в этом случае за короткий промежуток времени

может быть заражено большое количество компьютеров. Имеются даже

специальные сетевые вирусы, предназначенные для функционирования в

сетях.

При запуске инфицированной программы вирус старается отыскать

незараженные программы и внедриться в них, а затем производит

разрушительные действия.

3

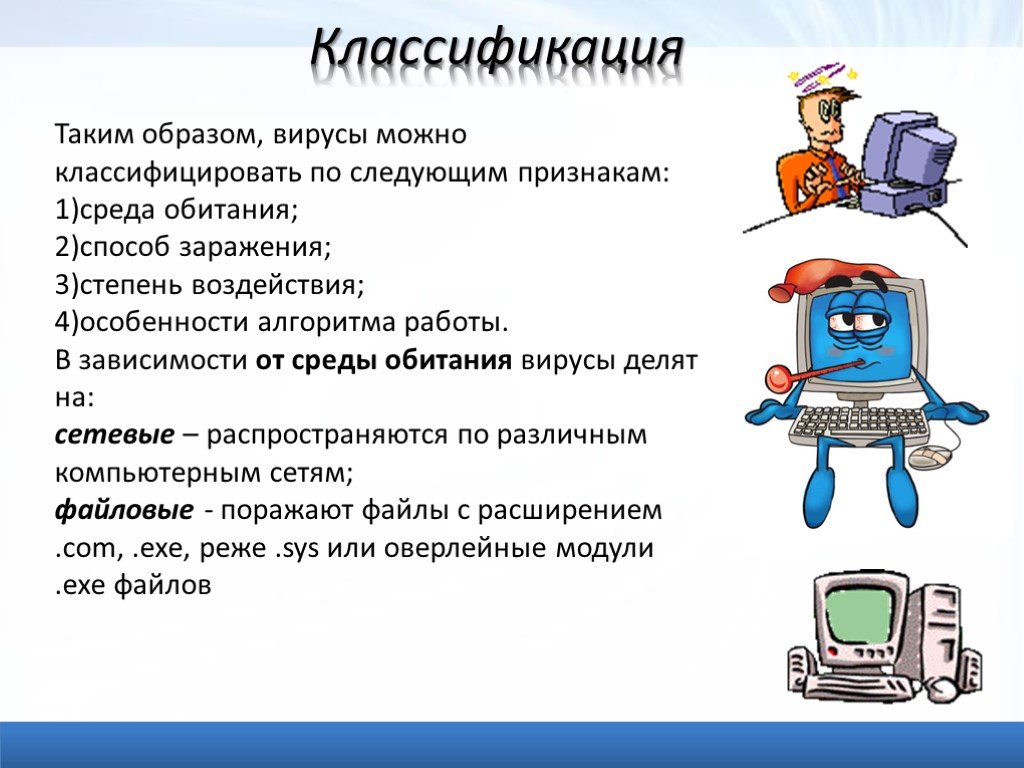

4. Классификация компьютерных вирусов

Компьютерный вирус – это программный код, встроенный вдругую программу, в документ, или в определенные области

носителя данных и предназначенный для выполнения

несанкционированных действий на несущем компьютере.

Так, например, вирусный код может воспроизводить себя в теле

других программ (этот процесс называется размножением). По

прошествии определенного времени, создав достаточное

количество копий, программный вирус может перейти к

разрушительным действиям – нарушению работы программ и

операционной системы, удалению информации, хранящейся на

жестком диске и т.д.. Этот процесс называется вирусной атакой.

Вирусы классифицируют по различным признакам.

4

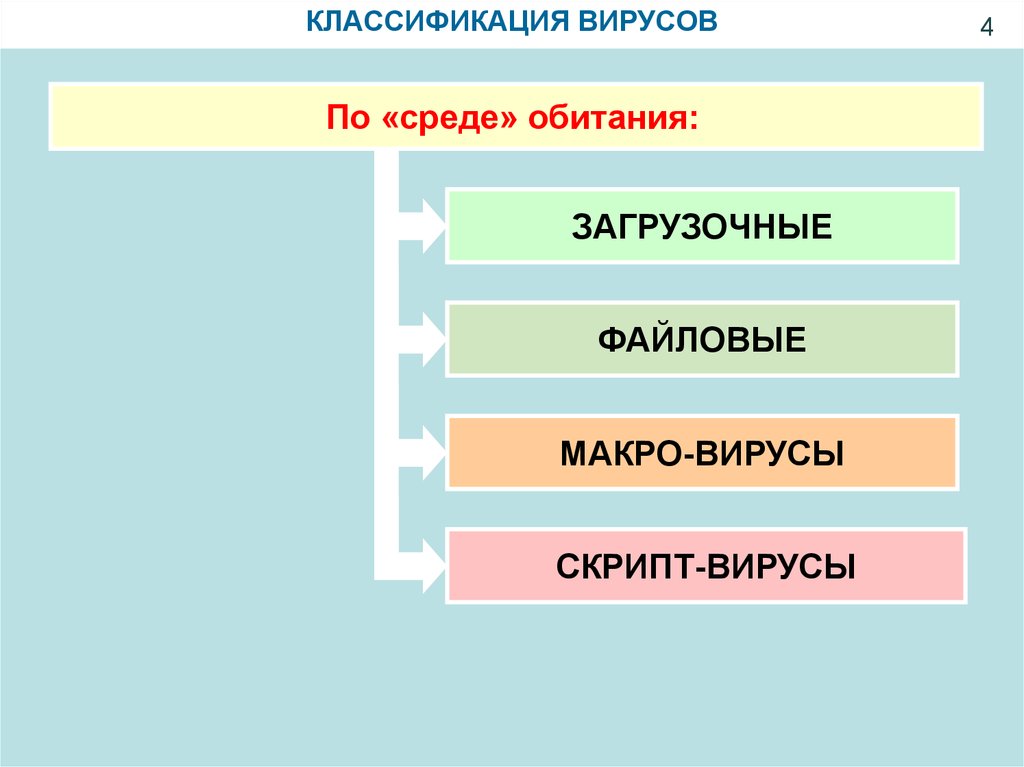

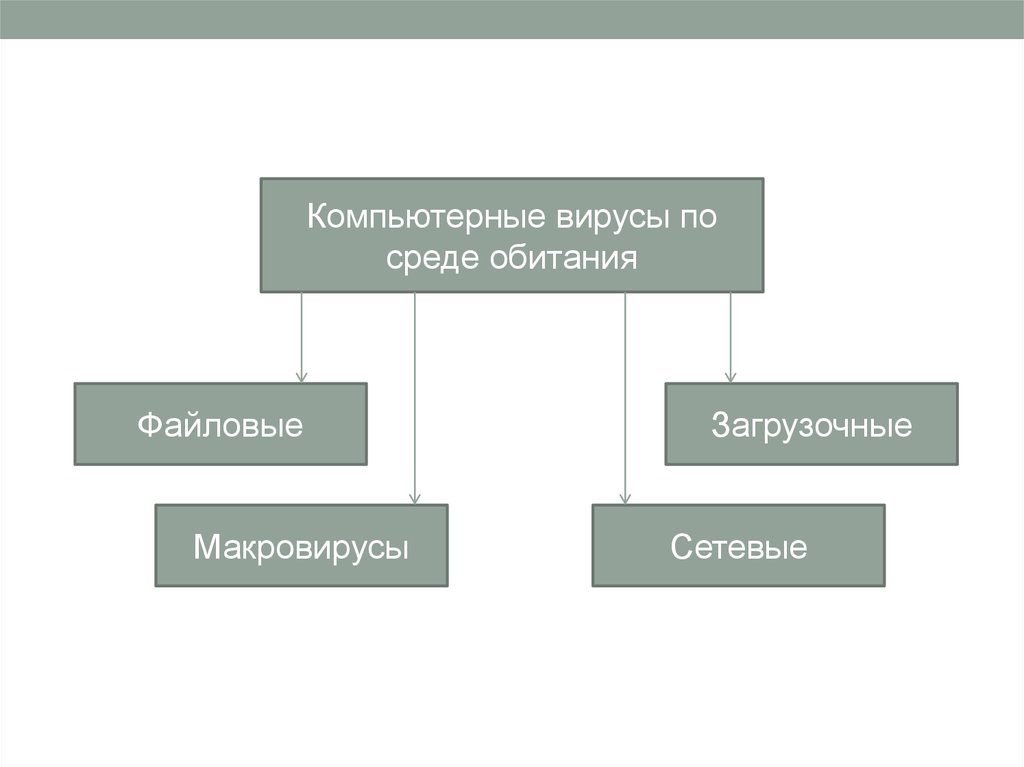

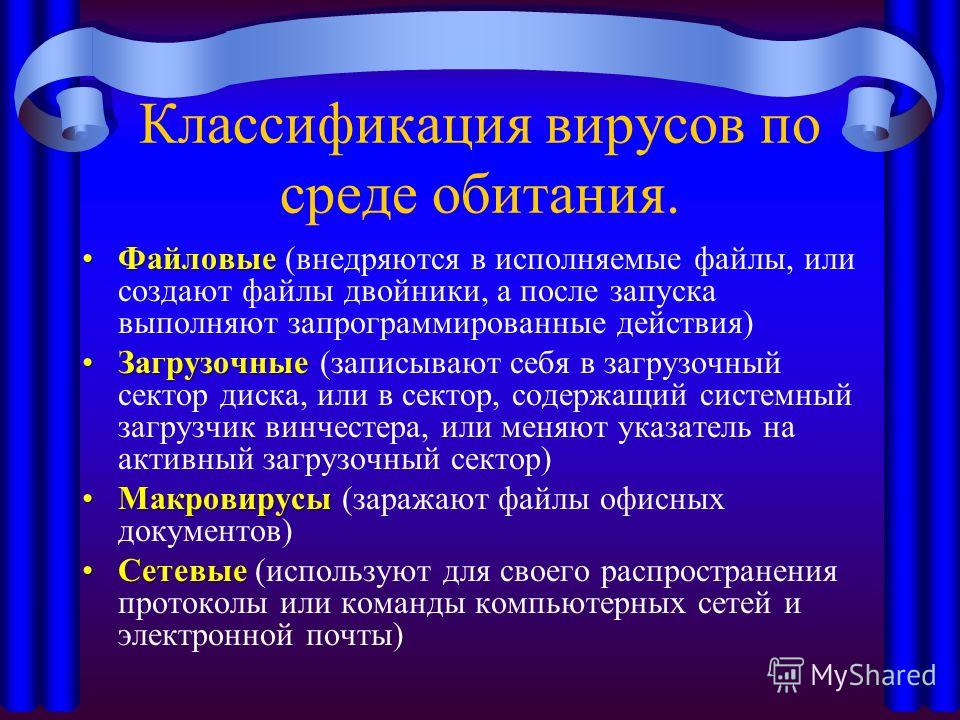

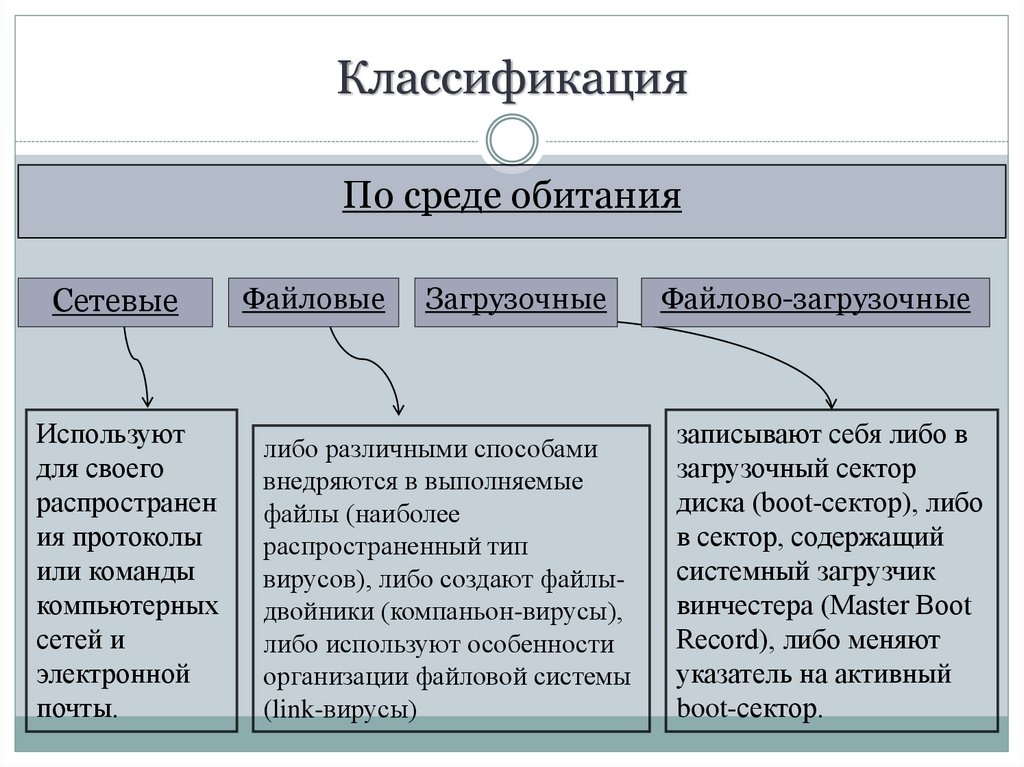

5. 1. По среде обитания

Сетевые вирусы распространяются по различным сетям, т.е.при передаче информации с одного компьютера на другой,

соединенные между собой сетью, например Интернет.

Файловые вирусы заражают исполнительные файлы и

загружаются после запуска той программы, в которой он

находится. Файловые вирусы могут внедряться и в другие

файлы, но записанные в таких файлах, они не получают

управление и теряют способность к размножению.

Загрузочные вирусы внедряются в загрузочный сектор дискет

или логических дисков, содержащий программу загрузки.

Файлово-загрузочные вирусы заражают одновременно файлы и

загрузочные сектора диска.

5

6. 2. По способу заражения среды обитания.

Резидентный вирус при заражении компьютераоставляет в оперативной памяти свою резидентную часть,

которая потом перехватывает обращение операционной

системы к объектам заражения (файлам, загрузочным

секторам дисков и т.п.) и внедряется в них. Резидентные

вирусы находятся в памяти и являются активными вплоть

до выключения или перезагрузки компьютера.

Нерезидентный вирус не заражает память компьютера и

является активным ограниченное время. Активизируется в

определенные моменты, например, при обработке

документов текстовым редактором.

6

7. 3. По деструктивным (разрушительным) возможностям

Безвредные вирусы проявляются только в том, что уменьшаютобъем памяти на диске в результате своего распространения.

Неопасные, так же уменьшают объем памяти, не мешают работе

компьютера, такие вирусы порождают графические, звуковые и

другие эффекты.

Опасные вирусы, которые могут привести к различным

нарушениям в работе компьютера, например к зависанию или

неправильной печати документа.

Очень опасные, действие которых может привести к

потере программ, данных, стиранию информации в

системных областях памяти и даже приводить к выходу из

строя движущихся частей жесткого диска при вводе в

резонанс.

7

8. 4. По особенностям алгоритма

Паразитические – это одни из самых простых вирусов. Они изменяют содержимоефайлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены.

Вирусы-репликаторы (черви) распространяются по компьютерным сетям, вычисляют

адреса сетевых компьютеров и записывают по этим адресам свои копии.

Вирусы невидимки (стелс-вирусы) – вирусы, которые очень трудно обнаружить и

обезвредить, так как они перехватывают обращения операционной системы к пораженным

файлам и секторам дисков и подставляют вместо своего незараженные участки диска.

Мутанты (призраки) содержат алгоритмы шифровки-расшифровки, благодаря которым

копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов.

Такие

Такиевирусы самые сложные в обнаружении.

Троянские программы (квазивирусы) не способны к самораспространению, но очень

опасны, так как, маскируясь под полезную программу, разрушают загрузочный сектор и

файловую систему дисков.

Спутники – вирус, который не изменяет файл, а для выполнимых программ (exe)

создают одноименные программы типа com, которые при выполнении исходной программы

запускаются первыми, а затем передают управление исходной выполняемой программе.

Студенческие вирусы представляют собой самые простые и легко обнаруживаемые

вирусы.

Однако четкого разделения между ними не существует, и все они могут составлять

комбинацию вариантов взаимодействия — своеобразный вирусный «коктейль».

8

9. 5. Макровирусы

Эта особая разновидность вирусов поражаетдокументы, выполненные в некоторых прикладных

программах, имеющих средства для исполнения так

называемых макрокоманд.

В частности, к таким документам относятся

документы текстового процессора Microsoft Word.

Заражение происходит при открытии файла

документа в окне программы, если в ней не

отключена возможность исполнения макрокоманд.

Как и для других типов вирусов, результат атаки

может быть как относительно безобидным, так и

разрушительным.

9

10. Защита от компьютерных вирусов

Компьютерный вирус аналогичен природному вирусу. Поэтомумеры защиты от него включают в себя аналогичный комплекс

средств:

Профилактика;

Диагностика;

Лечение.

10

11. Профилактика

К профилактическим средствамотносятся:

перекрытие путей проникновения

вирусов в компьютер;

исключение возможности заражения и

порчи вирусами, проникшими в

компьютер, других файлов.

11

12. Диагностика

Диагностические средства позволяютобнаруживать вирусы в компьютере и

распознавать их тип.

12

13. Лечение

Лечение состоит в удалении вирусов из зараженныхпрограммных средств и восстановлении пораженных файлов.

Защитный комплекс основывается на применении антивирусных

программ и проведении организационных мероприятий

13

14. Организационные мероприятия, производимые для защиты от компьютерных вирусов

Вирусы попадают в компьютер только вместе с программнымобеспечением. Поэтому самым важным в защите от вирусов

является использование незараженных программ, так как главным

источником вирусов являются незаконные, так называемые

«пиратские» копии программного обеспечения.

Особенно опасны компьютерные игры и различного рода

развлекательные программы, которые чаще других являются

разносчиками компьютерной инфекции. Поэтому первым и

наиважнейшим правилом антивирусной защиты является

следующее:

Необходимо использовать только лицензионночистые программы от надежных поставщиков

14

15. Рекомендации

приобретайте все программы в фирменной упаковке у надежногопоставщика;

не пользуйтесь без крайней необходимостью чужими дискетами;

не запускайте на выполнение программы, назначение которых

неизвестно или непонятно.

не передавайте свои дискеты чужим лицам для использования, чтобы

не заразить ваши дискеты;

ограничьте доступ к вашему ПК посторонних лиц и запретите им

пользоваться своими дискетами без вашего разрешения;

перед началом работы на ПК после другого лица осуществите

холодный перезапуск ПК, чтобы удалить из ОЗУ возможно

присутствующие там резидентные вирусы;

при работе на одном ПК нескольких пользователей разделите жесткий

диск на несколько логических и разграничьте право доступа к различным

дискам;

включайте программы антивирусной защиты в файл AUTOEXEC.BAT;

не ограничивайтесь использованием только одного антивирусного

программного продукта. Новые вирусы появляются постоянно, и для их

выявления требуются новые антивирусные программы;

гибкие магнитные диски используйте, по возможности, с защитой от

записи

15

16. Антивирусные программы

Программные средства антивирусной защиты обеспечиваютдиагностику (обнаружение) и лечение (нейтрализацию) вирусов.

16

17. Краткий обзор антивирусных программ

При выборе антивирусной программы необходимо учитывать нетолько процент обнаружения вирусов, но и способность

обнаруживать новые вирусы, количество вирусов в антивирусной

базе, частоту ее обновления, наличие дополнительных функций.

В настоящее время серьезный антивирус должен уметь

распознавать не менее 25000 вирусов. Это не значит, что все они

находятся «на воле». На самом деле большинство из них или уже

прекратили свое существование или находятся в лабораториях и

не распространяются. Реально можно встретить 200-300 вирусов,

а опасность представляют только несколько десятков из них.

Существует множество антивирусных программ. Рассмотрим

наиболее известные из них.

17

18. Антивирусные программы

Программы-детекторы обеспечивают поиск и обнаружение вирусовв оперативной памяти и на внешних носителях, и при обнаружении

выдают соответствующее сообщение. Различают детекторы

универсальные и специализированные.

Универсальные детекторы в своей работе используют проверку

неизменности файлов путем подсчета и сравнения с эталоном

контрольной суммы. Недостаток универсальных детекторов связан с

невозможностью определения причин искажения файлов.

Специализированные детекторы выполняют поиск известных

вирусов по их сигнатуре (повторяющемуся участку кода). Недостаток

таких детекторов состоит в том, что они неспособны обнаруживать

все известные вирусы.

Детектор, позволяющий обнаруживать несколько вирусов, называют

полидетектором.Недостатком таких антивирусных про грамм является

то, что они могут находить только те вирусы, которые известны

разработчикам таких программ. .

18

Программы-доктора

(фаги),

не

только

находят

зараженные вирусами файлы, но и «лечат» их, т.е. удаляют из

файла тело программы вируса, возвращая файлы в исходное

состояние. В начале своей работы фаги ищут вирусы в

оперативной памяти, уничтожая их, и только затем переходят

к «лечению» файлов.

Среди фагов выделяют полифаги, т.е.

Среди фагов выделяют полифаги, т.е.программы-доктора, предназначенные для поиска и уничтожения большого количества вирусов.

Учитывая, что постоянно появляются новые вирусы, программыдетекторы и программы-доктора быстро устаревают, и требуется

регулярное обновление их версий.

19

Программы-ревизоры относятся к самым надежным

средствам защиты от вирусов. Ревизоры запоминают

исходное состояние программ, каталогов и системных

областей диска тогда, когда компьютер не заражен

вирусом, а затем периодически или по желанию

пользователя сравнивают текущее состояние с исходным.

Обнаруженные

изменения

выводятся

на

экран

видеомонитора. Как правило, сравнение состояний

производят сразу после загрузки операционной системы.

При сравнении проверяются длина файла, код

циклического контроля (контрольная сумма файла), дата и

время модификации, другие параметры.

Программы-ревизоры

имеют

достаточно

развитые

алгоритмы, обнаруживают стелс-вирусы и могут даже

отличить изменения версии проверяемой программы от

изменений, внесенных вирусом.

20

Программы-фильтры (сторожа)

представляют собой небольшие

резидентные

программы,

предназначенные

для

обнаружения

подозрительных действий при работе компьютера, характерных для

вирусов. Такими действиями могут являться:

попытки коррекции файлов с расширениями СОМ и ЕХЕ;

изменение атрибутов файлов;

прямая запись на диск по абсолютному адресу;

запись в загрузочные сектора диска.

загрузка резидентной программы.

При попытке какой-либо программы произвести указанные действия

«сторож» посылает пользователю сообщение н предлагает запретить или

разрешить соответствующее действие. Программы-фильтры весьма

полезны, так как способны обнаружить вирус на самой ранней стадии его

существования до размножения.

Однако они не «лечат» файлы и диски. Для уничтожения вирусов требуется

применить другие программы, например фаги. К недостаткам программсторожей можно отнести их «назойливость» (например, они постоянно

выдают предупреждение о любой попытке копирования исполняемого

файла), а также возможные конфликты с другим программным

обеспечением.

Поскольку функции детектора, ревизора и сторожа дополняют друг друга, то в

современные антивирусные комплекты программ обычно входят

компоненты, реализующие все эти функции. При этом часто функции

21

детектора и ревизора совмещаются в одной программе.

Вакцины (иммунизаторы) — это резидентные программы,

предотвращающие

заражение

файлов.

Вакцины

применяют,

если

отсутствуют

программы-доктора,

«лечащие» этот вирус. Вакцинация возможна только от

известных вирусов. Вакцина модифицирует программу или

диск таким образом, чтобы это не отражалось на их

работе, а вирус будет воспринимать их зараженными и

поэтому не внедрится. В настоящее время программывакцины имеют ограниченное применение.

Существенным недостатком таких программ является их

ограниченные возможности по предотвращению заражения от

большого числа разнообразных вирусов.

22

Несмотря на все принятые

профилактические меры,

стопроцентной гарантии защиты от

вирусов в настоящее время не

существует.

Поэтому в целях восстановления

разрушенной вирусом информации и

удаленных зараженных программ,

которые не удалось вылечить

программами антивирусной защиты,

необходимо соблюдать еще одно

правило антивирусной защиты:

Всегда имейте резервные копии программ и файлов

данных на дискете, магнитной ленте и/или другом

ПК не менее чем в двух экземплярах.

23

24. Убытки

Несмотряна

огромные

усилия

конкурирующих между собой антивирусных

фирм, убытки, приносимые компьютерными

вирусами, не падают и достигают

астрономических

величин

в

сотни

миллионов долларов ежегодно. При этом

следует иметь в виду, что антивирусные

программы и «железо» не дают полной

гарантии защиты от вирусов. Зачастую как

пользователи, так и профессионалыпрограммисты не имеют достаточных

навыков «самообороны», а их представления

о

вирусе

порой

являются

весьма

поверхностными.

Борьба с компьютерными вирусами является

борьбой человека с человеческим же

разумом.

Эта борьба является борьбой умов,

Эта борьба является борьбой умов,поскольку

задачи,

стоящие

перед

вирусологами, ставят такие же люди. Одни

придумывают новый вирус — а другим с ним

разбираться.

24

Компьютерные вирусы: природа, классификация, наборы вирусов

· Природа вирусов · Классификация вирусов · Наборы вирусов · Макровирусы · Вирусы электронной почты

ВИРУСЫ

Природа вирусов

Компьютерный вирус это часть программного обеспечения которые могут «заразить» другие программы, модифицируя их; модификация включает инъекцию оригинальной программы с рутиной для создания копий вируса программа, которая затем может заразить другие программы. Компьютерные вирусы впервые появились в начале 1980-х, а сам термин приписывают Фреду Коэну в 1983 г. Коэн является автором новаторской книги по этому вопросу [COHE94].

Биологические вирусы представляют собой крошечные фрагменты

генетический код — ДНК или РНК — который может взять на себя управление механизмом живого

клетка и трюк

это в создании

тысячи безупречных копий оригинала

вирус.

Вирус может все

что другие программы

делать. Разница в том, что вирус

присоединяется к другой программе и выполняется тайно, когда основная программа

работает. После запуска вирус может выполнить

любая функция, такая

как удаление файлов

и программы, которые разрешены привилегиями текущего

пользователь.

Компьютерный вирус состоит из трех частей [AYCO06]:

• Заражение i на механ i sm : Средства, с помощью которых вирус распространяется, позволяя ему реплицироваться Кейт. Механизм также упоминается как i nfect i на векторе .

• Tr i gger : событие или условие, которое определяет, когда полезная нагрузка активируется или доставляется.

• Полезная нагрузка : Что делает вирус, помимо распространения. Полезная нагрузка может включать повреждения или может включать доброкачественная, но заметная активность.

В течение своей жизни типичный вирус проходит следующие четыре фазы:

• Спящая фаза : Вирус бездействует. Вирус в конце концов активируется

каким-либо событием, таким как дата, наличие другой программы или файла, или

емкость диска превышает некоторый предел. Не все вирусы имеют эту стадию.

Не все вирусы имеют эту стадию.

• Распространение i на фазе : Вирус размещает копировать себя в другие программы или в определенные области системы на диске. Копии может не быть идентичен распространяющейся версии; вирусы часто трансформируются чтобы избежать обнаружения. Каждая зараженная программа теперь будет содержать клон вируса, который сам войдет фаза распространения.

• Тр и гер и

• Выполнить i на фазе : Функция выполнена. Функция может быть безвредной, например, сообщение на экране, или наносить ущерб,

например, уничтожение программ и файлов данных.

Большинство вирусов выполнять свою работу определенным образом к конкретному оператору системы и, в некоторых случаях, специфичны для конкретной аппаратной платформы. Таким образом, они предназначены для использования подробностей и недостатков конкретных систем.

ВИРУС СТРУКТУРА Вирус может быть предварительно добавлен либо отложена в исполняемую программу, либо может быть встроена в какая-то другая мода. Ключ к его операция заключается в том, что зараженный программа при вызове сначала выполнит код вируса, а затем выполнить исходный код программы.

Очень общий изображение вируса показана структура на рисунке 21.1 (на основе [COHE94]). В этом случае, код вируса, V, ставится перед зараженными программами и считается что запись указывает на программу, при вызове которой является первым строчка программы.

Зараженная программа

начинается с

код вируса и

работает следующим образом. Первая строка кода — это переход к основному вирусу. программа. Вторая строка — это специальный маркер, по которому вирус определяет

потенциал или нет

программа-жертва уже заражена этим вирусом. Когда

программа вызывается, управление

немедленно передается основной вирусной программе.

Вирусная программа может сначала искать

незараженные исполняемые файлы и заражать их. Далее вирус может выполнить

какое-то действие, обычно

вредны для системы. Это действие может выполняться каждый раз

программа вызывается, или она может

быть логической бомбой, которая срабатывает только при определенных условиях. Наконец,

вирус передает управление

к исходной программе. Если

инфекция

программа. Вторая строка — это специальный маркер, по которому вирус определяет

потенциал или нет

программа-жертва уже заражена этим вирусом. Когда

программа вызывается, управление

немедленно передается основной вирусной программе.

Вирусная программа может сначала искать

незараженные исполняемые файлы и заражать их. Далее вирус может выполнить

какое-то действие, обычно

вредны для системы. Это действие может выполняться каждый раз

программа вызывается, или она может

быть логической бомбой, которая срабатывает только при определенных условиях. Наконец,

вирус передает управление

к исходной программе. Если

инфекция

фаза программы достаточно быстрая, пользователь вряд ли заметит разницу между выполнением зараженной и незараженной программы.

Вирус, подобный только что описанному,

легко обнаружить, потому что зараженная версия программы длиннее, чем

соответствующий незараженный. Способ помешать

таким простым средством обнаружения вируса является сжатие

исполняемый файл так

что зараженная и незараженная версии имеют одинаковую длину. Фигура

21.2 [КОЭ94] показывает в общих чертах требуемую логику. Ключевыми чертами этого вируса являются

пронумерованы, а рисунок 21.3 [COHE94] иллюстрирует эту операцию. Предположим, что программа P1 заражена

резюме вируса. Когда эта программа

вызывается, управление переходит к его вирусу, который

выполняет следующие действия:

Фигура

21.2 [КОЭ94] показывает в общих чертах требуемую логику. Ключевыми чертами этого вируса являются

пронумерованы, а рисунок 21.3 [COHE94] иллюстрирует эту операцию. Предположим, что программа P1 заражена

резюме вируса. Когда эта программа

вызывается, управление переходит к его вирусу, который

выполняет следующие действия:

1. Для каждый обнаруженный незараженный файл P2 вирус сначала сжимает этот файл, чтобы создать файл P¿2, который короче исходной программы на размер вируса.

2. Добавлена копия вируса к сжатой программе.

3. Сжатая версия оригинальной зараженной программы, P1¿ , несжатый.

4. Несжатая исходная программа выполняется.

В этом примере вирус ничего не делает кроме как распространять. Как упоминалось ранее, вирус может включать в себя логику бомбить.

НАЧАЛЬНАЯ ЗАРАЖЕНИЕ После проникновения вируса в систему путем заражения

одной программы, она потенциально может заразить некоторые или все другие исполняемые файлы на

эта система, когда зараженный

программа выполняется. Таким образом, вирусная инфекция может быть полностью

предотвращено путем предотвращения проникновения вируса в первую очередь. К сожалению, предотвратить чрезвычайно трудно

потому что вирус может быть частью любого

программа вне системы. Таким образом, если

довольствуешься тем, что берешь абсолютно голую железку и пишешь все

собственная система и приложение

программы, один из них уязвим. Многие формы инфекции могут

также быть заблокированным путем отказа обычным пользователям в праве изменять программы

в системе.

Таким образом, вирусная инфекция может быть полностью

предотвращено путем предотвращения проникновения вируса в первую очередь. К сожалению, предотвратить чрезвычайно трудно

потому что вирус может быть частью любого

программа вне системы. Таким образом, если

довольствуешься тем, что берешь абсолютно голую железку и пишешь все

собственная система и приложение

программы, один из них уязвим. Многие формы инфекции могут

также быть заблокированным путем отказа обычным пользователям в праве изменять программы

в системе.

Отсутствие

контроль доступа на ранних ПК

является ключевой причиной, почему

традиционные вирусы, основанные на машинном коде

быстро распространились по этим системам.

Напротив, хотя достаточно легко написать машинный код

вирус для UNIX-систем, практически не встречались на практике

потому что существование

контроля доступа

в этих системах

препятствовали эффективному размножению вируса. Традиционный машинный код

Вирусы на основе сейчас менее распространены, потому что

современные операционные системы ПК имеют более эффективные средства контроля доступа. Однако,

Создатели вирусов нашли другие возможности, такие как макро- и почтовые вирусы,

как обсуждалось впоследствии.

Однако,

Создатели вирусов нашли другие возможности, такие как макро- и почтовые вирусы,

как обсуждалось впоследствии.

Классификация вирусов

гонка вооружений между вирусописателями и вирусописателями антивирусное программное обеспечение с момента появления первых вирусов. Насколько эффективен разрабатываются меры противодействия существующие типы вирусов, новые типы разрабатываются. Не существует простой или общепризнанной схемы классификации вирусов. В этом разделе мы следуем [AYCO06] и классифицируем вирусы по двум ортогональные оси: тип цели, которую вирус пытается заразить, и метод вирус использует, чтобы скрыть себя от обнаружения пользователями и антивирусным программным обеспечением.

Вирус А класс i f i cat i on by target включает следующие категории:

9000 2

• Загрузочный сектор i nfector : Заражает мастер

загрузочная запись или загрузочная запись

и распространяется при загрузке системы с диска, содержащего вирус.

• F i le i nfector : Заражает файлы, операционная система или оболочка считаются исполняемыми.

• Macro v i rus : Заражает файлы код макроса, который интерпретируется приложением.

Классификация вирусов А по скрытности стратегия включает следующие категории:

Зашифрованный v i rus : Типичный подход следующий. Часть вируса творит- получает случайный ключ шифрования и шифрует остатки вируса. Ключ хранится вместе с вирусом. Когда зараженная программа вызванный, вирус использует сохраненный случайный ключ для расшифровки вирус. Когда вирус размножается, выбирается случайный ключ. Поскольку большая часть вируса зашифрована разные ключи для каждого экземпляра, нет постоянного битового шаблона для наблюдения.

• Stealth v i rus : Форма вируса, специально предназначенная для сокрытия себя от обнаружения

антивирусным ПО. Таким образом, весь

вирус, а не просто полезная нагрузка

скрыт.

Таким образом, весь

вирус, а не просто полезная нагрузка

скрыт.

• Полиморф и c v и рус : Вирус, мутирующий при каждом заражении, производя детекцию по «сигнатуре» вируса невозможный.

• Метаморф и c v и рус : Как и полиморфный вирус, метаморфический вирус мутирует при каждой инфекции. Отличие в том, что метаморфический вирус полностью перезаписывает себя на каждой итерации, что увеличивает сложность обнаружения. Метаморфические вирусы также могут изменить свое поведение. как их внешний вид.

Пример стелса v i рус обсуждалось

ранее: вирус, который использует сжатие, чтобы зараженная программа

точно такой же длины, как и незараженная версия. Возможны гораздо более сложные методы. Например, вирус может разместить перехват

логика в подпрограммах дискового ввода-вывода, чтобы при попытке чтения подозрительных

части диска, используя эти подпрограммы, вирус представит исходную незараженную программу. Таким образом, малозаметность не является применимым термином

к вирусу как таковому, а скорее относится к технике

используется вирусом, чтобы избежать обнаружения.

Таким образом, малозаметность не является применимым термином

к вирусу как таковому, а скорее относится к технике

используется вирусом, чтобы избежать обнаружения.

Полиморф i c v i rus создает при репликации копии, которые функционально эквивалентны, но имеют явно разные битовые комбинации. Как и в случае с вирусом-невидимкой, цель состоит в том, чтобы победить программы, которые сканируют для вирусов. В этом случае «подпись» вирус будет меняться с каждой копией. Для достижения этой вариации вирус может случайным образом вставлять лишние инструкции или менять порядок независимых инструкций. Более эффективный подход заключается в использовании шифрования. Стратегия вируса-шифровальщика следует. Часть вируса, ответственный за генерацию ключей и выполнение шифрования/дешифрования называется мутационный двигатель . Двигатель мутаций сам изменен при каждом использовании.

Наборы вирусов

Еще одно оружие в арсенале вирусописателей

это набор инструментов для создания вирусов. Такой набор инструментов позволяет относительному новичку

быстро создать ряд различных вирусов. Хотя вирусы, созданные с

наборы инструментов, как правило, менее сложны, чем вирусы, созданные с нуля, огромное количество новых вирусов, которые можно создать с помощью

инструментарий создает проблему для антивирусных схем.

Такой набор инструментов позволяет относительному новичку

быстро создать ряд различных вирусов. Хотя вирусы, созданные с

наборы инструментов, как правило, менее сложны, чем вирусы, созданные с нуля, огромное количество новых вирусов, которые можно создать с помощью

инструментарий создает проблему для антивирусных схем.

Макрос Вирусы

В середине 1990-х макровирусы стали далеко не самый распространенный тип вируса. Макровирусы особенно угрожающие по ряду причин:

1. Макровирус не зависит от платформы. Многие макровирусы заражать документы Microsoft Word или другие документы Microsoft Office документы. Любая аппаратная платформа и операционная система, поддерживающая эти приложения могут быть заражены.

2. Макровирусы заражать документы, а не исполняемые части кода. Большинство из информация, введенная в компьютер система представлена в виде документа а не программа.

3. Макровирусы легко распространяются. очень распространенный

метод. по электронной почте.

очень распространенный

метод. по электронной почте.

4. Потому что макрос вирусы заражают пользовательские документы, а не чем системные программы, традиционный доступ к файловой системе элементы управления имеют ограниченное применение в предотвращении их распространение.

Макровирусы захватывают преимущество функции, найденной в Word и других офисных приложения, такие как Microsoft Excel, а именно макрос. По сути, макрос — это исполняемая программа встроенный в текстовый документ или другой тип файла. Обычно пользователи используют макросы для автоматизации повторяющиеся задачи и тем самым сэкономить нажатия клавиш. Макроязык обычно представляет собой некоторую форму языка Basic. язык программирования. Пользователь может определить последовательность нажатий клавиш в макросе и настроить так, чтобы макрос вызывается, когда функция вводится клавиша или специальная короткая комбинация клавиш.

Последовательные выпуски продуктов MS Office

обеспечивают повышенную защиту от макровирусов. Например, Microsoft предлагает дополнительную защиту от макровирусов.

инструмент, обнаруживающий подозрительные файлы Word

и предупреждает клиента о потенциальном риске открытия

файл с макросами. Различные поставщики антивирусных продуктов также

разработаны инструменты для обнаружения и исправления

макровирусы. Как и в случае с другими типами вирусов, в этой области продолжается гонка вооружений.

макровирусы,

но они больше не являются преобладающей вирусной угрозой.

Например, Microsoft предлагает дополнительную защиту от макровирусов.

инструмент, обнаруживающий подозрительные файлы Word

и предупреждает клиента о потенциальном риске открытия

файл с макросами. Различные поставщики антивирусных продуктов также

разработаны инструменты для обнаружения и исправления

макровирусы. Как и в случае с другими типами вирусов, в этой области продолжается гонка вооружений.

макровирусы,

но они больше не являются преобладающей вирусной угрозой.

ail Вирусы

Подробнее последние разработки вредоносных программное обеспечение — вирус электронной почты. Первые быстро распространявшиеся вирусы электронной почты, такие как Melissa, использовали макроса Microsoft Word, встроенного во вложение. Если получатель открывает вложение электронной почты, активируется макрос Word. Затем

1. Вирус электронной почты посылает себя всем в списке рассылки в личном кабинете пользователя пакет электронной почты.

2. Вирус действует локально

повреждение системы пользователя.

Вирус действует локально

повреждение системы пользователя.

В 1999 г. появилась более мощная версия почтового вируса. Эта более новая версия может быть активирована просто открыв электронное письмо, содержащее вирус, а не открытие вложения. Вирус использует язык сценариев Visual Basic, поддерживаемый пакетом электронной почты.

Таким образом, мы видим вредоносное ПО нового поколения, которое приходит по электронной почте и использует электронную почту

программные функции для самовоспроизведения

через Интернет. Вирус

распространяется, как только он активируется (либо

открытие вложения электронной почты или открытие электронной почты) на все адреса электронной почты, известные зараженному хосту.

В результате, тогда как

вирусы раньше занимали месяцы

или годы для распространения, теперь они делают это за часы.

программное обеспечение для реагирования до того, как будет нанесен большой ущерб. В конечном итоге большее

степень безопасности

должен быть построен

в интернет-утилиту

и прикладное программное обеспечение на ПК для противодействия

растущая угроза.

Учебный материал, Лекционные заметки, Задание, Справочник, Объяснение описания Wiki, краткая информация

Принципы и практика криптографии и сетевой безопасности : Безопасность системы : Вредоносное ПО : Компьютерные вирусы: природа, классификация, наборы вирусов |

Компьютерные вирусы

Компьютерные вирусыКомпьютерные вирусы.

Что компьютерные вирусы?

Известное определение Фреда Коэна: « компьютерный вирус это компьютер

программа, которая может заразить другие компьютерные программы, изменив их таким образом

как включить (возможно, развитую) копию самого себя» . Несколько других

были предложены следующие определения «вируса»:

1. Компьютерный вирус – это самовоспроизводящаяся программа, содержащая код, который

явно копирует себя и может «заразить» другие программы, изменив их

или их окружение так, что вызов зараженной программы подразумевает вызов

возможно эволюционировавшая копия вируса.

2. Вирус — это самовоспроизводящийся фрагмент кода который присоединяется к другим программам и обычно требует взаимодействия с человеком, чтобы распространять.

Классификация компьютерных вирусов (мы намеренно игнорируя макровирусы на данный момент)

Загрузочный или файловый (исполняемый) инфектор

Резидентная или нерезидентная память

Добавление/добавление или перезапись или компаньон

1. Загрузочные вирусы (в конце этого плана есть подробное объяснение загрузочный сектор ПК).

Вирусы загрузочного сектора нацелены на инструкции MBR или PBS, которые выполняется во время загрузки ПК.

Жизненный цикл загрузочного вируса

Чистый загрузочный сектор

вирусы могут распространяться только при загрузке с зараженной дискеты. Ты можешь

извлекать и сохранять файлы в течение всего дня на зараженную дискету, но до тех пор, пока вы

не загружался с ним, вы в безопасности. В прошлом, чтобы устранить самую большую угрозу

компьютерных вирусов все, что вам нужно было сделать, это не загружаться с дискеты. Загрузочный сектор

вирусы заменяют обычный загрузочный код ПК и берут на себя управление во время начального

этапы последовательности запуска ПК, хотя есть несколько разных мест

где он может вставить себя в процесс.

В прошлом, чтобы устранить самую большую угрозу

компьютерных вирусов все, что вам нужно было сделать, это не загружаться с дискеты. Загрузочный сектор

вирусы заменяют обычный загрузочный код ПК и берут на себя управление во время начального

этапы последовательности запуска ПК, хотя есть несколько разных мест

где он может вставить себя в процесс.

Самый первый IBM Вирус для ПК, Brain, был загрузочным вирусом. под кайфом, Микеланджело, AntiEXE, пинг-понг и Monkey — всем знакомые названия загрузочных вирусов.

Как загрузочный вирус получает контроль

Многие вирусы,

включая исходный вирус загрузки мозга, добавить

дополнительный код для передачи исходного загрузочного сектора любым инструментам проверки диска

ищем загрузочный сектор. Так у них больше шансов спрятаться.

(скрытность). Тем не менее, любой, кто ищет правильные инструменты без вируса в

память (т. е. загрузка с известной, чистой, защищенной от записи дискеты DOS) будет

увидеть новый поддельный загрузочный сектор.

Последовательность загрузки ПК

На каждом ПК много процессы и проверки должны быть выполнены до того, как любая программа или пользователь смогут выполнить первую команду. Большая часть начальной последовательности загрузки, как показано ниже, предназначен для выполнения простых самопроверок оборудования и одинаков независимо от операционной системы. Как только операционная система (ОС) начнет загружаться, последовательность различается в зависимости от конкретных потребностей ОС.

Обычная последовательность загрузки ПК (независимо от операционной системы)

После того, как вы перевернете выключатель питания, блок питания выполняет быструю самопроверку и отправляет сигнал на ЦП для запуска.

ЦП

инициализирует себя и запускает выполнение кода аппаратной самопроверки, расположенного в

постоянная память базовая система ввода/вывода (

ROM BIOS), расположенный на материнской плате. Микросхема ПЗУ BIOS содержит

инструкции, которые «вшиты» в чип и обычно не заменяются на

запомнить настройки оборудования и конфигурации, а также инструкции по поиску и

запустить процесс загрузки операционной системы.

Микросхема ПЗУ BIOS содержит

инструкции, которые «вшиты» в чип и обычно не заменяются на

запомнить настройки оборудования и конфигурации, а также инструкции по поиску и

запустить процесс загрузки операционной системы.

Испытание системная оперативная память (ОЗУ) и дополнительный набор самопроверок ПЗУ, часто называется самотестированием питания (POST) выполняется. Любые обнаруженные ошибки, как правило, сопровождаются звуковыми сигналами об ошибках. отображать, если это возможно.

Система затем ищет первый загрузочный диск, проверяется и основная загрузочная запись (MBR) и таблица разделов. MBR сообщает процессору с какого раздела и в каком секторе продолжить процесс загрузки.

Тогда MBR

сообщает ПК, где найти основной загрузочный сектор операционной системы по умолчанию.

система. Этот процесс идентичен для каждого ПК, независимо от операционной системы.

система. Таким образом, загрузочный вирус, находящийся на загрузочной дискете, сможет

успешно заразить загрузочную область всех жестких дисков. Когда зараженный компьютер загружается,

зараженный загрузочный сектор получает управление. На этом этапе загрузки

процесс, вирус может повредить свою полезную нагрузку независимо от операционной

система

Когда зараженный компьютер загружается,

зараженный загрузочный сектор получает управление. На этом этапе загрузки

процесс, вирус может повредить свою полезную нагрузку независимо от операционной

система

Резиденция памяти

A без памяти резидентный (также известный как нерезидентный ) вирус выполняет, делает его бизнес, а затем уходит. Он не активируется снова до следующего зараженного хоста. файл запущен. С другой стороны, резидентных вирусов используют хост файлы в качестве отправной точки и находятся в памяти намного позже исходного хоста файл вышел. Резидентный вирус подключит себя к прерывание подпрограмм. Затем всякий раз, когда пользователь или программа запрашивает определенный service, у вируса есть первый выбор в отношении того, что он хочет сделать. Например, большинство загрузочные вирусы останутся в памяти и заразят любую дискету, к которой обращаются для какой-либо причине.

Вирусы, заражающие файлы

COM-файл

Перезапись вирусов

Простой перезаписывающий вирус

Полостные вирусы

Много исполняемых файлов

содержат много свободного места, особенно большие . EXE s. Свободное пространство

обычно резервируется для области буфера данных для хранения временных данных. полостные вирусы

ищите программные файлы с большим количеством свободного места, и если достаточно большие,

хранить себя там. Это перезаписывает часть файла хоста, но без

увеличение размера или нарушение функциональности. Когда хост-файл выполняется,

вирус запускается и делает то, для чего он был закодирован. Заемная буферная зона часто

перезаписывается временными данными, как и было задумано хост-файлом, стирая

код вируса. К тому времени вирус находится в памяти или уже на новом хосте.

EXE s. Свободное пространство

обычно резервируется для области буфера данных для хранения временных данных. полостные вирусы

ищите программные файлы с большим количеством свободного места, и если достаточно большие,

хранить себя там. Это перезаписывает часть файла хоста, но без

увеличение размера или нарушение функциональности. Когда хост-файл выполняется,

вирус запускается и делает то, для чего он был закодирован. Заемная буферная зона часто

перезаписывается временными данными, как и было задумано хост-файлом, стирая

код вируса. К тому времени вирус находится в памяти или уже на новом хосте.

Добавление/подготовка вирусы

Простой предваряющий вирус

Вирусы-компаньоны

Многосторонний вирусов используют более одного пути заражения. Типичный

многопартийный вирус заражает .COM , .EXE , загрузочные сектора дискет,

и MBR жесткого диска. При загрузке с дискеты, содержащей

многокомпонентный вирус, часто он заражает загрузочный сектор жесткого диска и запускает

для заражения исполняемых файлов. Потому что они содержат подпрограммы для заражения большего количества

чем в одну сторону, их код часто бывает большим.

Потому что они содержат подпрограммы для заражения большего количества

чем в одну сторону, их код часто бывает большим.

Механизмы распространения вирусов

Съемный накопитель

Электронная почта и загрузка

Общие каталоги

Защита от вирусов

Антивирусное программное обеспечение Сигнатуры вирусов, эвристика, проверка целостности

Усиление конфигурации

Обучение пользователей

Вирус Защитные механизмы/самосохранение методы

Обычная жизнь цикл компьютерного вируса примерно такой:

1. Вирус создается и выпускается.

2. Вирус заражает несколько ПК и отправляется в антивирусную компанию.

3. Антивирусная компания записывает сигнатуру вируса.

4. Компания включает новую подпись в свою базу данных.

5. Его сканер теперь обнаруживает вирус, и угроза вируса уменьшилось.

Если ты вирус

писатель, ваше творение не может распространиться по всему миру, если его обнаружат и

очищается в течение нескольких недель после его выпуска.

Вирусописатели начали отбиваться более изощренными механизмы защиты от вирусов дольше остаются незамеченными. Итак, война вирусов. Начались писатели против производителей антивирусов. В некотором смысле, антивирусная индустрия создали больше, быстрее и умнее вирусов. Некоторые средства защиты от вирусов включают полиморфизм и скрытность

Шифрование

Вирусописатели увидели

что лучший способ остановить или замедлить работу антивирусных сканеров — убедиться, что

не было постоянной строки байтов, которая могла бы стать сигнатурой антивируса. Для

наших целей, шифрование — это процесс

Вирус перестраивает свой код так, что он больше не похож на себя прежнего в

чтобы победить антивирусные сканеры (см. рис. ниже) Вирус запускается,

расшифровывает себя, делает свое дело, затем перешифровывает свои байты перед сохранением

вернуться к диску. Авторы вирусов на переднем крае технологий начали

исследовать и использовать профессиональные методы шифрования. Чтобы иметь возможность

использовать шифрование, вирус должен иметь возможность расшифровать зашифрованный код (называемый

расшифровка) и шифровать себя «на лету».

Пример зашифрованного вируса

Как мог антивирусный сканер найти хорошую подпись? Решение заключалось в поиске процедура расшифровки (иногда называемая расшифровщиком ), которая должна была быть расположена в начале каждого зашифрованного вируса. Механизм расшифровки стал подпись. Процедуры расшифровки не могут быть зашифрованы, потому что они должны оставаться неизменными. простой код для выполнения и запуска процесса расшифровки. Чтобы дать отпор, вирус писатели начали писать все меньшие и меньшие процессы дешифрования. Меньше сигнатуры расшифровки увеличивают вероятность того, что антивирусный сканер выдаст ложноположительный результат. Тем не менее, даже при постоянно сокращающихся процессах дешифрования большинство антивирусные компании смогли надежно обнаружить зашифрованные вирусы.

Хотя большинство

вирусы используют шифрование, чтобы скрыться, другие вирусы используют шифрование как средство

процесс удаления более сложен для антивирусных программ. Они шифруют загрузку

область или файлы при первом заражении. После заражения они расшифровывают закодированные

хост-файл или загрузочный сектор, когда это необходимо. Если вы удалите вирус или загрузитесь с

чистой дискете файл или загрузочная область остаются зашифрованными и недоступными.

Они шифруют загрузку

область или файлы при первом заражении. После заражения они расшифровывают закодированные

хост-файл или загрузочный сектор, когда это необходимо. Если вы удалите вирус или загрузитесь с

чистой дискете файл или загрузочная область остаются зашифрованными и недоступными.

Полиморфизм

Полиморфизм

шифрование вирусов сделано лучше. Некоторые умные вирусописатели решили, что единственный

способ победить антивирусные компании заключался в случайном изменении

шифровальная/дешифровальная часть вируса. Каждый раз, когда вирус запускается, он может

изменить используемую процедуру генерации случайных чисел, длину используемого числа

(называемый ключом), количество байтов

зашифровано, и место, где находится подпрограмма шифрования в каждом файле.

это называется полиморфизм . Как антивирусные сканеры могут найти сигнатуру

когда все, включая подпрограмму шифрования, случайно изменилось?

Потенциально существуют миллиарды комбинаций, которые сканерам придется перепробовать. против каждого хост-файла. Нажмите здесь для

пример 1-го полиморфного вируса.

против каждого хост-файла. Нажмите здесь для

пример 1-го полиморфного вируса.

Первый полиморфный движок, Dark Avenger’s Mutation Engine (MtE или DAME), был выпущен в 1991. MtE позволил статическим, неизменяемым байтам вируса быть меньше, чем горсть. При такой малой статической сигнатуре риск ложных срабатываний антивирусные сканеры внезапно стали неприемлемо высокими. МТЭ и другие Полиморфные движки, которые последовали за ними, очень успешно справлялись с защитой от вирусов. компании за верстаком. Полиморфные движки были одними из первых вредоносных реализации, чтобы серьезно бросить вызов профессиональным командам отладчиков антивирусная индустрия.

Оказывается, что

хотя полиморфные вирусы-шифровальщики каждый раз выглядели по-разному,

не является настоящей случайностью в компьютерном мире, и надежная подпись может быть

вычисляется даже в случайно выглядящем коде. Просто нужно больше копать. Некоторый

антивирусные продукты включали сигнатуры для каждой полученной копии зараженного файла. Но так как один вирус мог создавать миллиарды разных копий, этот метод был

быстро отвергнуты большинством компаний как работоспособное решение. Исследователи начали

получить более быструю скорость обнаружения, изучив, как работают механизмы шифрования

и декодирование каждого отсканированного файла путем обратного проектирования механизма шифрования.

шаги. Это требовало времени и означало, что сканирующие механизмы потенциально должны были бы

проверять каждый файл на соответствие большому количеству процедур шифрования.

Но так как один вирус мог создавать миллиарды разных копий, этот метод был

быстро отвергнуты большинством компаний как работоспособное решение. Исследователи начали

получить более быструю скорость обнаружения, изучив, как работают механизмы шифрования

и декодирование каждого отсканированного файла путем обратного проектирования механизма шифрования.

шаги. Это требовало времени и означало, что сканирующие механизмы потенциально должны были бы

проверять каждый файл на соответствие большому количеству процедур шифрования.

Самый успешный

сканеры используют механизм эмуляции , который временно загружает отсканированные файлы в

защищенная область в оперативной памяти, которая имитирует рабочую среду компьютера.

Вирус думает, что он работает, хотя он не может получить доступ к какой-либо части

компьютер за пределами эмулируемой области и расшифровывает себя. Расшифрованный вирус

код проверяется антивирусной программой. Лучше всего, это займет всего один

подпись для распознавания миллиардов разных копий одного и того же вируса. Сегодня для вирусов доступны десятки полиморфных механизмов шифрования.

писатели, но хорошие сканеры могут обнаружить все их варианты. Когда новый двигатель

выходит, это всего лишь вопрос нескольких часов работы на антивирусе

ПК исследователя, тем самым сдувая потенциально опасную процедуру шифрования

на написание вируса у вирусописателя уходили недели или месяцы.

Сегодня для вирусов доступны десятки полиморфных механизмов шифрования.

писатели, но хорошие сканеры могут обнаружить все их варианты. Когда новый двигатель

выходит, это всего лишь вопрос нескольких часов работы на антивирусе

ПК исследователя, тем самым сдувая потенциально опасную процедуру шифрования

на написание вируса у вирусописателя уходили недели или месяцы.

Метаморфизм

Метаморфические вирусы изменяют функциональность вируса по мере его распространения.

Метаморфические вирусы не имеют дешифратора или постоянного тела вируса, но

способны создавать новые поколения, которые выглядят по-другому. Вирус W32/Apparition был

первый известный 32-битный вирус, который не использовал полиморфные дешифраторы для эволюции

себя в новых поколениях. Скорее вирус несет свой источник и сбрасывает его

всякий раз, когда он может найти компилятор, установленный на машине. Вирус внедряется и

удаляет ненужный код в исходный код и перекомпилирует себя. Таким образом, новый

поколение вируса будет выглядеть совершенно иначе, чем предыдущие. Этот

метод еще более опасен на таких платформах, как Linux, где компиляторы C

обычно устанавливаются со стандартной системой, даже если система не используется

для развития.

Этот

метод еще более опасен на таких платформах, как Linux, где компиляторы C

обычно устанавливаются со стандартной системой, даже если система не используется

для развития.

Стелс

Вирусы, содержащие специальное кодирование, позволяющее ускользнуть от антивирусных исследователей и инструментов, считается скрытным вирусы. Первый вирус для ПК, Brain, включал стелс-код, а запросы на просмотр зараженного загрузочного сектора перенаправлялись на исходный код загрузочного сектора теперь помещается в конец дискеты. Стелс-вирусы могут использовать сотни различных рутины, чтобы спрятаться от посторонних глаз. Одна из самых распространенных процедур предназначена для вирус для удаления себя из файла при запуске антивирусного сканера. Стелс это еще одна причина, по которой вы всегда должны загружаться с чистой, защищенной от записи загрузочной системы дискету перед запуском сканирования DOS на наличие вирусов.

Если вирус находится в

память, она может спрятаться. Вирусы часто скрывают увеличение размера зараженного файла за счет

изменение того, что DOS возвращает пользователю. Он делает это, отслеживая DOS

прерывания, которые возвращают информацию о памяти и файле. Например, если пользователь вводит

в команде DIR пока вирус находится в памяти код вируса пройдет

по запросу к DOS. DOS собирает запрошенную информацию и пытается

вернуть его пользователю. Вирус вмешивается и производит необходимые расчеты.

что контрольные признаки его заражения скрыты.

Вирусы часто скрывают увеличение размера зараженного файла за счет

изменение того, что DOS возвращает пользователю. Он делает это, отслеживая DOS

прерывания, которые возвращают информацию о памяти и файле. Например, если пользователь вводит

в команде DIR пока вирус находится в памяти код вируса пройдет

по запросу к DOS. DOS собирает запрошенную информацию и пытается

вернуть его пользователю. Вирус вмешивается и производит необходимые расчеты.

что контрольные признаки его заражения скрыты.

Технологии Stealth для операционной системы DOS переродились в виде руткитов

технологий для операционной системы Windows 10 лет спустя. Вредоносные программы

для операционной системы Windows начали использовать технологии скрытности, чтобы скрыть

их присутствие в системе в первые годы нового тысячелетия. В

В начале 2004 года «Лаборатория Касперского» обнаружила удивительную программу, которую нельзя было увидеть

в списке процессов и файлов Windows. Для многих антивирусных экспертов это было

новое начало понимания технологий стелса для вредоносных программ для

Windows, и это было предвестником новой крупной тенденции в написании вирусов.