Криптографическая защита информации — SearchInform

Обеспечение безопасности в компьютерных системах – одна из ключевых задач ИБ-специалистов во всем мире. Любители и профессионалы находят и исправляют уязвимости в программах, уничтожают вирусы, ведут борьбу с киберпреступниками. Кроме того, многие специалисты по кибербезопасности занимаются разработкой средств криптографической защиты информации.

Чем занимается криптография

Криптография – это наука, занимающаяся изучением средств защиты информации, ее сокрытия от посторонних лиц. Еще одна задача — сохранение аутентичности (подлинности и неизменности) информации, которая передается с помощью шифрования.

История науки

Принято считать, что зачатки криптографических систем возникли еще в третьем тысячелетии до н. э. – первые упоминания о них можно найти среди древнеегипетских иероглифов.

Период развития науки до XX века называют классическим. Его характерная особенность в том, что для криптографической защиты информации в это время использовали моноалфавитные системы. В Средневековье в дополнение к ним стали применять и полиалфавитные системы.

В Средневековье в дополнение к ним стали применять и полиалфавитные системы.

В начале XX века специалисты начали пользоваться сложными средствами защиты. Это стало возможным благодаря развитию науки и технологий, а также появлению электричества. При сокрытии информации все еще использовались полиалфавитные шифры, но, несмотря на это, был совершен большой шаг вперед, так как теперь информация передавалась на расстоянии, а текст шифровался в автоматическом режиме.

В пору классического периода криптографические системы были в арсенале правителей, дипломатов, шпионов и командующих армиями. В XX веке наука получила массовое распространение во время мировых войн – такое средство защиты позволяло скрывать передаваемую информацию от противника. С 1970-х основы криптологии становятся доступными широкому кругу частных лиц. Из-за этого государства по-разному определяют науку в правовом поле – от разрешения до запрета.

Тем не менее, начиная с 1970-х годов, криптографическая наука вышла на новый, современный уровень развития. Были опубликованы исследовательские работы, в которых значительное внимание уделяли математическим средствам. Благодаря внедрению новых алгоритмов появились открытые ключи, а также была создана устоявшаяся терминология. Так начался современный период развития науки.

Были опубликованы исследовательские работы, в которых значительное внимание уделяли математическим средствам. Благодаря внедрению новых алгоритмов появились открытые ключи, а также была создана устоявшаяся терминология. Так начался современный период развития науки.

Шифрование как метод защиты данных

Основной объект криптографических изысканий – информация. Цель науки – сокрытие информации. Основной способ решения указанных задач – использование шифрования.

Шифрование – изменение информации таким образом, что посторонний человек не может извлечь из нее ничего полезного, но при этом тот, кому она адресована, может преобразовать ее в исходный вид.

В общем случае шифрование используют для достижения трех целей:

1. Конфиденциальность. Благодаря средствам криптографической защиты информацию можно сделать недоступной для посторонних.

2. Неизменность. Зашифрованная информация не может быть подделана или искажена во время передачи или хранения.

3. Подтверждение источника. Зашифрованная информация обладает свойствами, которые подтверждают, что она была отправлена определенным человеком, а не кем-то другим.

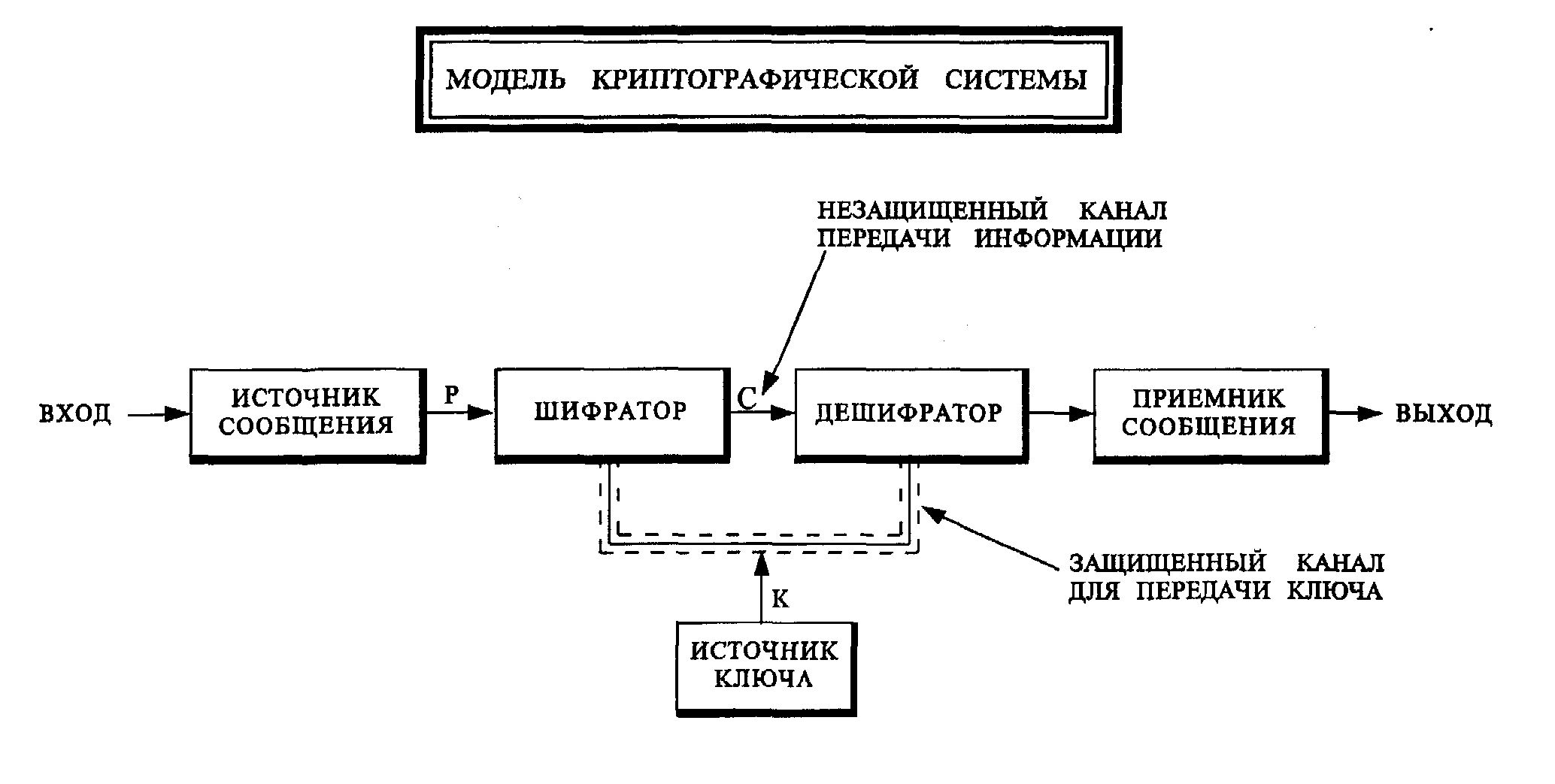

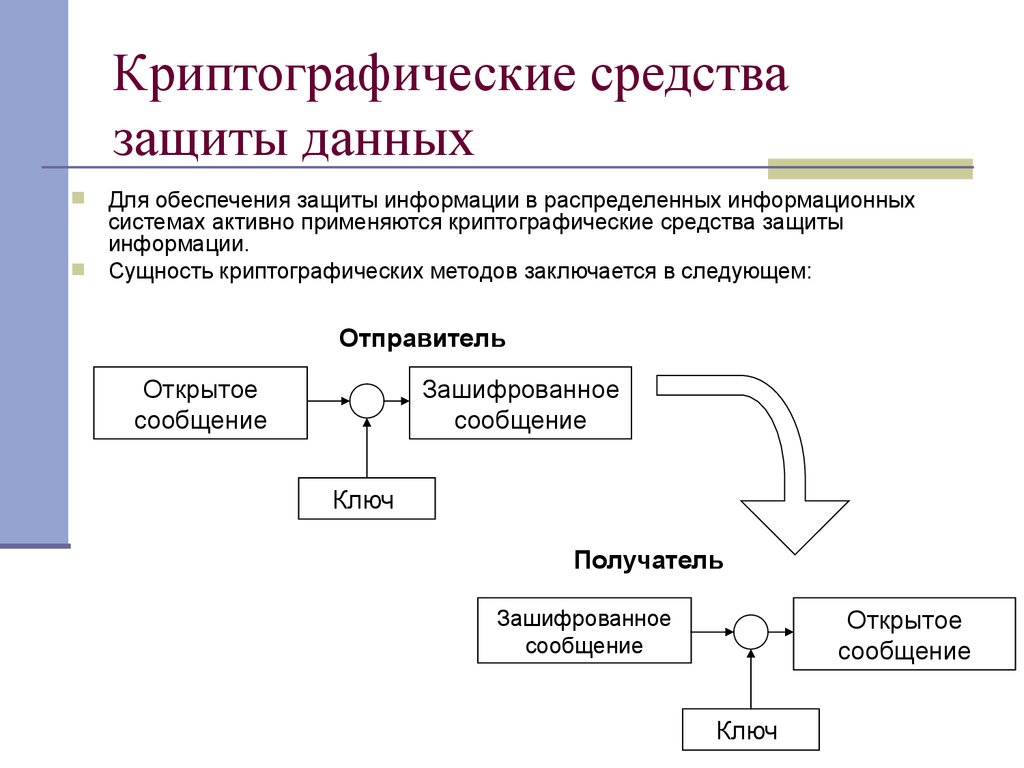

Процесс передачи данных от одного человека к другому с использованием метода шифрования выглядит следующим образом:

- исходный текст, изображение, видеозапись с помощью алгоритма преобразовывается в зашифрованный вид, при этом пользователь получает специальный ключ для дешифровки;

- зашифрованный текст передается получателю;

- получатель с помощью специального ключа расшифровывает текст и приводит его в исходный вид.

Говоря проще, процесс состоит из двух ключевых этапов – шифрования (сокрытия сведений) и дешифрования (возвращение сообщения в исходный вид).

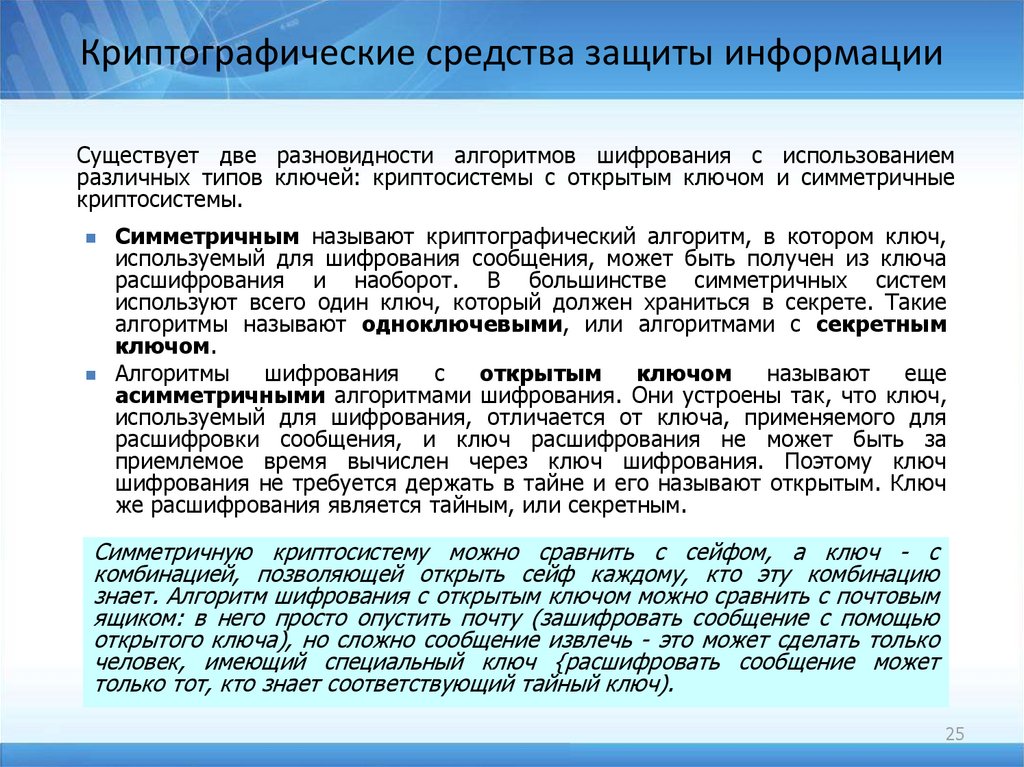

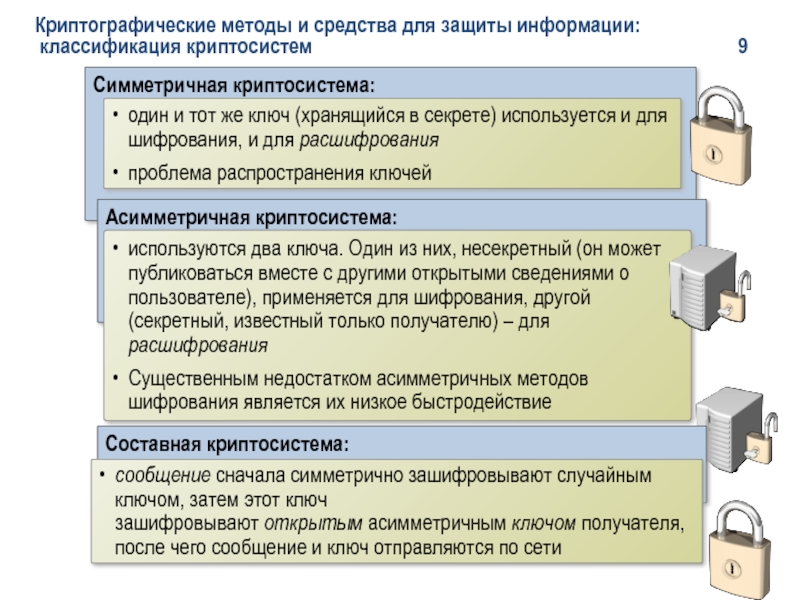

Есть два метода шифрования и дешифрования. В первом случае для этих задач используется один и тот же ключ, а во втором – два разных ключа (один для сокрытия и второй для раскрытия информации).

Основная трудность, с которой люди сталкивались в процессе обмена информацией, – передача ключа. Было сложно передать его так, чтобы исключить возможность перехвата посторонними людьми. Для решения этой проблемы была разработана система открытых ключей. Суть системы в том, что у человека есть два ключа – скрытый и открытый. Первый используется только в индивидуальных целях и нужен для расшифровывания информации, а второй может передаваться по открытым каналам (т. е. не защищенным от посторонних лиц). Таким образом, два человека могут обменяться своими открытыми ключами и в дальнейшем не беспокоиться за сохранность информации, так как есть универсальное средство – секретный ключ, который не нужно никому передавать, и он всегда находится у них. Появление этого метода – революция в средствах защиты информации.

Алгоритмы шифрования

Для того чтобы информацию можно было зашифровать, а потом расшифровать, нужно создать алгоритм. Алгоритм – это совокупность правил и действий, которые нужны для успешной расшифровки или зашифровки данных.

Простейшие алгоритмы возникли в древние времена. К примеру, шифр Цезаря. Суть его заключалась в том, что буквы в исходном тексте сдвигались на одну позицию вперед согласно латинскому алфавиту. То есть A превращалась в B, C – в D и т. д. Пример простейшего сообщения, которое зашифровано с помощью таких систем, – сигнал «SOS». Его можно передать как «TPT», смещая буквы слова на одну позицию вправо (согласно алфавиту). Для возвращения в исходный вид достаточно сделать то же самое, но теперь сместить буквы влево – получим SOS.

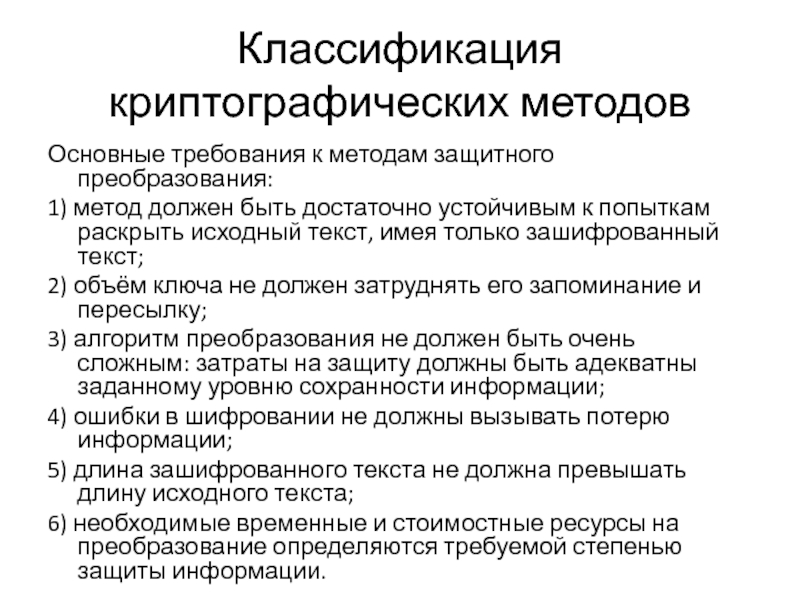

Алгоритмы принято разделять на следующие категории:

- Симметричные криптосистемы. Это тот самый метод, когда для шифрования и дешифрования используется один ключ.

- Асимметричные. Для шифрования и дешифрования используются два ключа (открытый и закрытый).

- Хэш-функции. Об этом средстве защиты информации написано меньше исследований, хотя пользуются им часто. Например, чтобы подтвердить подлинность информации или авторство сообщения.

Особенность хэш-функций в том, что они необязательно должны подвергаться расшифровыванию другими лицами, и, как правило, с их помощью не передают никакой важной информации.

Особенность хэш-функций в том, что они необязательно должны подвергаться расшифровыванию другими лицами, и, как правило, с их помощью не передают никакой важной информации.

Все три вида алгоритмов широко используются для защиты сведений. Преимущество симметричных алгоритмов в том, что они менее требовательны к вычислительным ресурсам и работают быстрее асимметричных. Недостаток симметричного шифрования в том, что нужно передавать ключ второму лицу. Для решения этой проблемы вместе с симметричным используют гибридное шифрование. Суть метода заключается в том, что информация шифруется симметричным алгоритмом, а ключ для расшифровки отправляется по каналам, которые защищены асимметричными системами.

Криптографические методы используются и в комплексных средствах защиты – DLP-системах. К примеру, механизмы шифрования, реализованные в «СёрчИнформ КИБ», делают невозможным прочтение конфиденциальных документов из корпоративной системы за ее пределами. Подробнее о продукте.

Подробнее о продукте.

Современное состояние криптологии

Алгоритмы усложнялись с развитием математики и появлением электромеханизмов. Старые средства (тот же шифр Цезаря) можно взломать простым компьютерным перебором за несколько секунд. Современные алгоритмы обладают высокой криптостойкостью, поэтому на их взлом можно потратить столетия, но так и не дешифровать текст.

Новый период развития науки наступил в 1970-е годы и ознаменовался появлением открытых алгоритмов шифрования, которые решали фундаментальную проблему – безопасную передачу ключа. Теперь отпала необходимость беспокоиться о том, что кто-то перехватит ключ и сможет прочитать сообщение. Посторонний человек, который получил открытый ключ (средство защиты), не сможет прочитать ни одно сообщение.

Наука развивается вместе с ростом возможностей компьютерных систем. За последние десятилетия специалисты разработали много универсальных алгоритмов, которые позволяют с высокой надежностью сохранять и передавать информацию. Самые распространенные системы защиты:

Самые распространенные системы защиты:

- симметричные: AES, «Кузнечик», Camellia, Twofish, Blowfish;

- асимметричные: Elgamal, RSA;

- хэш-функции: MD (4, 5, 6), SHA (-1, -2), «Стрибог».

Некоторые из этих стандартов были разработаны для использования государствами и сертифицированы в качестве национальных алгоритмов шифрования (AES в США, «Кузнечик» в России).

Правовой статус

Во всем мире крупные государства регулируют применение средств защиты информации правовыми методами. Государство может запрещать или ограничивать использование криптографических систем частными лицами, при этом некоторые документы и другая секретная информация государственной важности хранятся в зашифрованном виде.

Так, в Великобритании человек обязан выдать пароль от своего компьютера или телефона правоохранительным органам, в том случае, если проводится судебное расследование. Отказ выдать средство дешифрования является уголовным преступлением.

В России использование криптографии ограничено для компаний и индивидуальных предпринимателей. Любая деятельность по выпуску и продаже шифровальных программ должна лицензироваться.

В США действует стандарт AES, согласно которому важная государственная информация должна храниться в зашифрованном виде. Спецслужбы (АНБ, ЦРУ) могут требовать от производителей устройств и разработчиков ПО выдачу ключей дешифрования.

Наука о криптографических методах сокрытия информации – одна из самых актуальных в наше время. Она занимает большую нишу в области информационной безопасности и широко используется не только государствами, но и крупными компаниями, бизнесом, частными лицами.

22.10.2019

Криптографические средства защиты информации (СКЗИ)

Главная » Средства защиты информации » Криптографические средства защиты информации (СКЗИ)

Содержание статьи

- Сущность и цели криптографической защиты информации

- Средства криптографической защиты информации

- Способы шифрования данных

- Как работает СКЗИ?

- Виды СКЗИ для электронной подписи

Криптографические средства защиты информации – это механизмы и системы, которые реализуются за счет шифрования данных (криптографического преобразования информации) и служат для защиты информации во время передачи, хранения и обработки от несанкционированного доступа.

Криптографическая защита информации широко распространена в коммерческой сфере. Она позволяет шифровать документы, телефонные и радио переговоры, телеграфные сообщения и т.д.

Наряду с криптографическими средствами защиты информации часто используются в качестве дополнения программные средства защиты информации. Их можно назвать одним целым.

Сущность и цели криптографической защиты информации

Сегодня, когда передача информации осуществляется на большие расстояния, используются криптографические средства шифрования. Чтобы углубиться в эту тематику и понять ее сущность, предлагаем разобраться с терминологией – что такое криптография и шифрование, а также в чем заключаются их главные задачи.

Криптография (с древнегреческого «скрытое написание») – наука о способах передачи информации в скрытом виде так, чтобы ее нельзя было получить без использования специального ключа.

В русскоязычной литературе криптография (криптология) объединяет в себе два понятия:

- Шифрование данных;

- Криптоанализ.

Под криптоанализом понимаются методы дешифровки информации без ключа (взлом), а также процесс такой дешифровки.

Криптография отвечает за шифрование данных, обеспечение конфиденциальности, целостности и аутентификацию.

Конфиденциальность – защита информации от прочтения неавторизованными (неуполномоченными) пользователями

Целостность – защита информации от несанкционированного изменения и искажения.

Аутентификация – проверка подлинности объекта, который пытается получить доступ к информации.

Шифрование – это процесс преобразования информации в нечитабельную без аутентичного ключа расшифровки или программного комплекса. Шифрование подразумевает использование определенного математического алгоритма и ключа.

За счет шифрования информация может оставаться конфиденциальной, а получить к ней доступ могут только допущенные пользователи.

Ключ – это секретная информация, представляющая собой последовательный набор символов, который создается с помощью шифрующего и дешифрирующего криптографического алгоритма. Не имея доступ к ключу или потеряв к нему доступ, расшифровать информацию чаще всего невозможно.

Не имея доступ к ключу или потеряв к нему доступ, расшифровать информацию чаще всего невозможно.

Цель криптографической защиты информации – обеспечить надежную защиту данных и сохранить их конфиденциальность во время передачи по сети.

Средства криптографической защиты информации (СКЗИ) – это устройства или программы, главный функционал которых заключается в генерации электронных подписей (ЭП) и шифровании документов.

Все операции осуществляются с применением ключа электронной подписи. Таким образом, информация находится под надежной защитой.

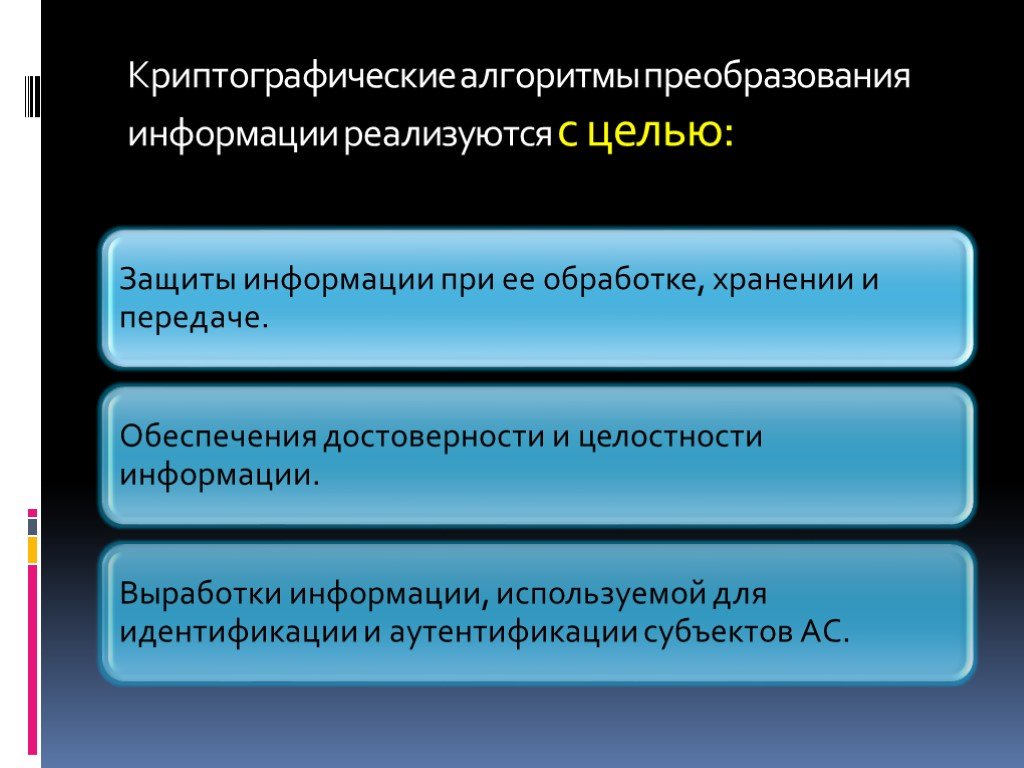

Основой криптографической защиты информации можно назвать программные, аппаратные и программно-аппаратные средства. Целями криптографических средств защиты информации являются защита, обеспечение достоверности и целостности, выработка информации.

Способы шифрования данных

- Симметричное шифрование. В этом методе один и тот же секретный ключ используется как для шифровки, так и расшифровки информации.

- Ассиметричное шифрование. В этом методе применяется два ключа. Первый несекретный – для шифрования (является открытым), второй секретный – для расшифровки (известен только уполномоченному лицу).

- Хеширование подразумевает использование специальной хеш-функции для преобразования входного массива данных различной длины в выходную битовую строку одинаковой длины.

- Цифровая подпись – это совокупность ассиметричного шифрования и хеширования. Сообщение сначала хешируется, а затем шифруется с помощью приватного ключа.

За криптографический контроль целостности отвечают два важных элемента — это электронная цифровая подпись (ЭЦП) и хэш-функция.

Как работает СКЗИ?

Система криптографической защиты информации работает следующим образом:

- Отправитель создает документ.

- Используя сертифицированные средства криптографической защиты информации и закрытый ключ ЭЦП добавляет файл подписи, производит зашифровку документа и объединяет все в файл.

- Получателю передается созданный файл.

- При помощи все тех же средств криптографической защиты информации и закрытого ключа ЭЦП получатель производит расшифровку документа.

- Получатель проверяет электронную подпись на целостность, которая свидетельствует о том, что в документе не производились изменения.

Виды СКЗИ для электронной подписи

СКЗИ для ЭЦП разделяются на два основных вида:

- Устанавливаемые отдельно – представляет собой программу, которую можно установить на различные компьютерные устройства. Они довольно часто используются, но при этом имеют большой нюанс – они привязаны к одному рабочему месту.

Вы имеете возможность работать как с одной электронной подписью, так и большим количество. Но при этом только на одном компьютере (ноутбуке) с установленной СКЗИ.

Самыми распространенными программами для шифрования файлов являются:

- КриптоПро CSP;

- ViPNet CUSTOM;

- КриптоАРМ;

- Континент;

- LISSI-CSP;

- Signal-COM CSP.

- Встроенные в носитель – это средства шифрования, находящиеся внутри устройства и запрограммированы на самостоятельное функционирование. Они являются самодостаточными – все необходимые компоненты находятся на носителе, нет необходимости устанавливать дополнительное ПО или покупать лицензии, нужен только компьютер (ноутбук).

Примерами криптографических средства защиты информации, встроенных в носитель, можно назвать JaCarta SE, Рутокен ЭЦП.

Дмитрий Волков

Дипломированный специалист в сфере ИБ

Задать вопрос

Дмитрий волков — специалист по защите информации телекоммуникационных систем. Занимается аудитом веб-проектов и проектов на предмет безопасности.

Что такое криптография? Определение из SearchSecurity

БезопасностьК

- Кэтлин Ричардс

Криптография — это метод защиты информации и коммуникаций с помощью кодов, благодаря которому только те, кому предназначена информация, могут ее прочитать и обработать.

В компьютерных науках криптография относится к методам защиты информации и связи, основанным на математических концепциях и наборе основанных на правилах вычислений, называемых алгоритмами, для преобразования сообщений способами, которые трудно расшифровать. Эти детерминированные алгоритмы используются для генерации криптографических ключей, цифровой подписи, проверки для защиты конфиденциальности данных, просмотра веб-страниц в Интернете и конфиденциальных сообщений, таких как транзакции по кредитным картам и электронная почта.

Методы шифрования Криптография тесно связана с дисциплинами криптологии и криптоанализа. Он включает в себя такие методы, как микроточки, слияние слов с изображениями и другие способы сокрытия информации при хранении или передаче. Однако в современном мире, ориентированном на компьютеры, криптография чаще всего связана с шифрованием открытого текста (обычный текст, иногда называемый открытым текстом ) в зашифрованный текст (процесс, называемый шифрованием), а затем обратно (известный как дешифрование). Люди, которые практикуют эту область, известны как криптографы.

Люди, которые практикуют эту область, известны как криптографы.

Современная криптография преследует следующие четыре цели:

- Конфиденциальность. Информация не может быть понята теми, кому она не предназначалась.

- Целостность. Информация не может быть изменена при хранении или передаче между отправителем и предполагаемым получателем без обнаружения изменения.

- Безотказность. Создатель/отправитель информации не может на более позднем этапе отрицать свои намерения по созданию или передаче информации.

- Аутентификация. Отправитель и получатель могут подтвердить личность друг друга и источник/получатель информации.

Процедуры и протоколы, отвечающие некоторым или всем вышеперечисленным критериям, называются криптосистемами. Часто считается, что криптосистемы относятся только к математическим процедурам и компьютерным программам; однако они также включают в себя регулирование человеческого поведения, например выбор сложных паролей, выход из неиспользуемых систем и отказ от обсуждения конфиденциальных процедур с посторонними.

Криптография — это процесс шифрования и расшифровки данных. Криптографические алгоритмыКриптосистемы используют набор процедур, известных как криптографические алгоритмы или шифры, для шифрования и расшифровки сообщений для защиты связи между компьютерными системами, устройствами и приложениями.

Набор шифров использует один алгоритм для шифрования, другой алгоритм для аутентификации сообщений и еще один для обмена ключами. Этот процесс, встроенный в протоколы и написанный в программном обеспечении, работающем в операционных системах (ОС) и сетевых компьютерных системах, включает:

- Генерация открытых и закрытых ключей для шифрования/дешифрования данных

- цифровая подпись и проверка подлинности сообщения

- обмен ключами

Шифрование с одним или симметричным ключом Алгоритмы создают фиксированную длину битов, известную как блочный шифр, с секретным ключом, который создатель/отправитель использует для шифрования данных (шифрование), а получатель использует для их расшифровки. Одним из примеров криптографии с симметричным ключом является Advanced Encryption Standard (AES). AES — это спецификация, установленная в ноябре 2001 года Национальным институтом стандартов и технологий (NIST) в качестве федерального стандарта обработки информации (FIPS 19).7) для защиты конфиденциальной информации. Стандарт утвержден правительством США и широко используется в частном секторе.

Одним из примеров криптографии с симметричным ключом является Advanced Encryption Standard (AES). AES — это спецификация, установленная в ноябре 2001 года Национальным институтом стандартов и технологий (NIST) в качестве федерального стандарта обработки информации (FIPS 19).7) для защиты конфиденциальной информации. Стандарт утвержден правительством США и широко используется в частном секторе.

В июне 2003 г. правительство США одобрило использование AES для секретной информации. Это бесплатная спецификация, реализованная в программном и аппаратном обеспечении по всему миру. AES является преемником стандарта шифрования данных (DES) и DES3. Он использует более длинные ключи — 128-битные, 192-битные, 256-битные — для предотвращения грубой силы и других атак.

Симметричная криптография использует один ключ, а асимметричная криптография использует пару ключей для шифрования и дешифрования данных. Шифрование с открытым или асимметричным ключом Алгоритмы используют пару ключей: открытый ключ, связанный с создателем/отправителем для шифрования сообщений, и закрытый ключ, который известен только отправителю (если только он не раскрыт или они не решат поделиться им) для расшифровки этой информации.

Примеры криптографии с открытым ключом включают:

- RSA, широко используется в Интернете

- Алгоритм цифровой подписи на эллиптических кривых (ECDSA), используемый Биткойн

- Алгоритм цифровой подписи (DSA), принятый NIST в качестве федерального стандарта обработки информации для цифровых подписей в FIPS 186-4

- Обмен ключами Диффи-Хеллмана

Для обеспечения целостности данных в криптографии используются хеш-функции , которые возвращают детерминированный вывод из входного значения и используются для сопоставления данных с фиксированным размером данных. Типы криптографических хеш-функций включают SHA-1 (Алгоритм безопасного хеширования 1), SHA-2 и SHA-3.

Проблемы криптографии Злоумышленники могут обходить криптографию, взламывать компьютеры, отвечающие за шифрование и расшифровку данных, и использовать слабые реализации, такие как использование ключей по умолчанию. Однако криптография затрудняет доступ злоумышленников к сообщениям и данным, защищенным алгоритмами шифрования.

Однако криптография затрудняет доступ злоумышленников к сообщениям и данным, защищенным алгоритмами шифрования.

Растущая обеспокоенность по поводу вычислительной мощности квантовых вычислений, способных нарушить действующие стандарты криптографического шифрования, побудила NIST в 2016 году объявить среди математического и научного сообщества призыв к публикации новых стандартов криптографии с открытым ключом.

В отличие от современных компьютерных систем, квантовые вычисления используют квантовые биты (кубиты), которые могут представлять как 0, так и 1, и, следовательно, выполнять два вычисления одновременно. По данным NIST, хотя крупномасштабный квантовый компьютер, возможно, не будет построен в следующем десятилетии, существующая инфраструктура требует стандартизации общеизвестных и понятных алгоритмов, которые предлагают безопасный подход. Крайний срок подачи заявок был в ноябре 2017 года, ожидается, что анализ предложений займет от трех до пяти лет.

История криптографии Слово «криптография» происходит от греческого kryptos , что означает «скрытый».

Префикс «crypt-» означает «скрытый» или «хранилище», а суффикс «-graphy» означает «письмо».

Происхождение криптографии обычно датируется примерно 2000 г. до н.э. с египетской практикой иероглифов. Они состояли из сложных пиктограмм, полное значение которых было известно лишь избранным.

Первое известное использование современного шифра было сделано Юлием Цезарем (100 г. до н.э. — 44 г. до н.э.), который не доверял своим посланникам при общении со своими губернаторами и чиновниками. По этой причине он создал систему, в которой каждый символ в его сообщениях заменялся символом на три позиции впереди него в латинском алфавите.

В последнее время криптография превратилась в поле битвы некоторых из лучших в мире математиков и ученых-компьютерщиков. Способность безопасно хранить и передавать конфиденциальную информацию оказалась решающим фактором успеха на войне и в бизнесе.

Поскольку правительства не хотят, чтобы определенные организации в их странах и за их пределами имели доступ к способам получения и отправки скрытой информации, которая может представлять угрозу национальным интересам, криптография подвергалась различным ограничениям во многих странах, начиная от ограничений использование и экспорт программного обеспечения для всеобщего распространения математических концепций, которые могут быть использованы для разработки криптосистем.

Тем не менее, Интернет позволил распространить мощные программы и, что более важно, основные методы криптографии, так что сегодня многие из самых передовых криптосистем и идей теперь находятся в открытом доступе.

Последнее обновление: сентябрь 2021 г.

Продолжить чтение о криптографии- Викторина по криптографии: вопросы и ответы: проверьте свои умственные способности

- Квантовые компьютеры означают, что криптография должна измениться, и скоро

- Что такое постквантовая криптография и стоит ли нам об этом заботиться?

- Взвешивание проблем шифрования с двойным ключом, выплаты

- Узнайте, что нового в криптографии от NIST

постквантовая криптография

Автор: Роб Клайд

Квантовые вычисления и общая картина

Автор: Клифф Саран

Рейндал

Автор: Рахул Авати

Международный алгоритм шифрования данных (IDEA)

Автор: Рахул Авати

Сеть

- Операторы мобильной связи должны устранить путаницу с 5G, чтобы максимизировать доход

5G может принести миллиардные доходы, но операторы мобильной связи должны сначала разобраться с приложениями и технологиями 5G, такими как .

..

.. - Варианты использования цифровых двойников для сетей

Сетевые инженеры могут использовать цифровых двойников для проектирования, тестирования, обеспечения безопасности и обслуживания. Но ограничения со спецификой поставщика…

- Логистический сервис OnAsset использует Amazon Sidewalk

Логистическая компания OnAsset Intelligence ожидает, что Amazon Sidewalk будет наиболее полезен для отслеживания грузов на грузовиках, направляющихся в …

ИТ-директор

- Попытки приостановить разработку искусственного интеллекта провалились в Вашингтоне

По словам Илона Маска из Tesla и Стива Возняка из Apple, быстро развивающиеся системы искусственного интеллекта опасны. Пока у политиков есть …

- Закон о цифровых рынках может привести к большим изменениям в крупных технологиях

Закон ЕС о цифровых рынках полностью вступит в силу к марту 2024 года.

Компании, не соблюдающие его, могут быть оштрафованы на сумму до …

- 3 стратегии, которые ИТ-директора могут использовать для повышения эффективности ИТ

Во времена нестабильности ИТ-директорам необходимо принимать соответствующие меры для повышения эффективности ИТ. Эти практические стратегии также могут …

Корпоративный настольный компьютер

- Как настроить MFA для Microsoft 365 организации

Чтобы развернуть MFA во всей среде Microsoft, особенно в Microsoft 365, ИТ-администраторам необходимо настроить …

- Стоимость перехода с Windows 10 на 11

Стоимость перехода на Windows 11 для каждой организации будет несколько отличаться в зависимости от существующих лицензий, поэтому ИТ-специалистам следует …

- 9 инструментов мониторинга взаимодействия с конечным пользователем, о которых нужно знать

Рынок мониторинга взаимодействия с конечным пользователем переполнен опциями, отслеживать которые может быть сложно.

Взгляните на девять …

Взгляните на девять …

Облачные вычисления

- Как работает маршрутизация на основе задержки в Amazon Route 53

Если вы рассматриваете Amazon Route 53 как способ уменьшить задержку, вот как работает этот сервис.

- 4 рекомендации, чтобы избежать привязки к поставщику облачных услуг

Без надлежащего планирования организация может оказаться в ловушке отношений с облачным провайдером. Следуйте этим …

- Подходит ли вам облачная стратегия?

Стратегия, ориентированная на облачные технологии, имеет свои преимущества и недостатки. Узнайте, как избежать рисков и построить стратегию, которая …

ComputerWeekly.com

- В промежуточном отчете Ofcom по рынку облачных вычислений в Великобритании отмечены опасения по поводу конкуренции в отношении AWS и Microsoft

Ofcom отметил опасения по поводу антиконкурентного поведения со стороны AWS и Microsoft в своем промежуточном отчете о внутренней работе .

..

.. - Быстродействующая программа-вымогатель Роршаха появляется из ниоткуда

Новый штамм вируса-вымогателя Роршаха является высокоразвитым и довольно необычным по своим возможностям, предупреждают исследователи, которые говорят, что они …

- Скандинавский банк, основанный на приложении, разгружает свой бизнес по одноранговому кредитованию

Датская финтех-компания Lunar продала свой бизнес по одноранговому кредитованию шведской SaveLend

Что такое криптография? Как алгоритмы хранят информацию в секрете и в безопасности

Функция

Публичные ключи, закрытые ключи и хэш-функции делают безопасный Интернет возможным.

Джош Фрулингер

Соавтор, ОГО |

Гетти ИзображенийОпределение криптографии

Криптография — это искусство обеспечения безопасности информации путем преобразования ее в форму, непонятную непреднамеренным получателям. В криптографии исходное читаемое человеком сообщение, называемое открытым текстом , , преобразуется с помощью алгоритма , или ряда математических операций во что-то, что для неосведомленного наблюдателя могло бы показаться тарабарщиной; эта тарабарщина называется зашифрованный текст .

В криптографии исходное читаемое человеком сообщение, называемое открытым текстом , , преобразуется с помощью алгоритма , или ряда математических операций во что-то, что для неосведомленного наблюдателя могло бы показаться тарабарщиной; эта тарабарщина называется зашифрованный текст .

Криптографические системы требуют определенного метода, чтобы предполагаемый получатель мог использовать зашифрованное сообщение — обычно, хотя и не всегда, путем преобразования зашифрованного текста обратно в открытый текст.

Криптография, криптология, шифрование

Прежде чем мы перейдем к сути этой статьи, давайте определим пару терминов, связанных с криптографией. Слог , склеп может натолкнуть вас на мысли о гробницах, но он происходит от греческого слова, означающего «скрытый» или «тайный». Криптография буквально означает «секретное письмо». Криптология, между тем означает что-то вроде «знания секретности»; если криптография — это практика написания секретных сообщений, то криптология — это теория, хотя эти два слова часто используются взаимозаменяемо. Шифрование — «создание секрета» — это то, что мы называем процессом превращения открытого текста в зашифрованный. Шифрование — важная часть криптографии, но не охватывает всю науку. Его противоположностью является расшифровка .

Шифрование — «создание секрета» — это то, что мы называем процессом превращения открытого текста в зашифрованный. Шифрование — важная часть криптографии, но не охватывает всю науку. Его противоположностью является расшифровка .

Одним из важных аспектов процесса шифрования является то, что он почти всегда включает в себя как алгоритм, так и ключ . Ключ — это просто еще одна часть информации, почти всегда число, указывающая, как алгоритм применяется к открытому тексту для его шифрования. В безопасной криптографической системе, даже если вы знаете метод шифрования сообщения, расшифровать его без этого ключа будет сложно или невозможно. Держите в уме алгоритмы и ключи, потому что они будут важны, когда мы будем двигаться дальше.

История криптографии

Все это очень абстрактно, и хороший способ понять особенности того, о чем мы говорим, — это взглянуть на одну из самых ранних известных форм криптографии. Он известен как шифр Цезаря , , потому что Юлий Цезарь использовал его для своей конфиденциальной переписки; как описал это его биограф Светоний, «если он хотел сказать что-то конфиденциальное, он записал это шифром, то есть изменив таким образом порядок букв алфавита . .. Если кто-нибудь желает расшифровать их и получить их это означает, что он должен заменить А четвертой буквой алфавита, а именно D, и так с остальными».

.. Если кто-нибудь желает расшифровать их и получить их это означает, что он должен заменить А четвертой буквой алфавита, а именно D, и так с остальными».

Описание Светония можно разбить на два рассмотренных нами криптографических элемента: алгоритм и ключ. Алгоритм здесь прост: каждая буква заменяется другой буквой из более позднего алфавита. Ключ в том, сколько много букв позже в алфавите вам нужно пройти, чтобы создать свой зашифрованный текст. В версии шифра, описанной Светонием, это три, но очевидно, что возможны и другие варианты — например, с ключом четыре, А станет Е.

Из этого примера должно быть ясно несколько вещей. Подобное шифрование предлагает довольно простой способ тайно отправить любое сообщение, которое вам нравится. Сравните это с системой кодовых фраз, где, скажем, «Давайте закажем пиццу» означает «Я собираюсь вторгнуться в Галлию». Чтобы перевести такой код, людям на обоих концах коммуникационной цепочки потребуется книга кодовых фраз, и у вас не будет возможности кодировать новые фразы, о которых вы не подумали заранее. С помощью шифра Цезаря вы можете зашифровать любое сообщение, которое только сможете придумать. Сложность заключается в том, что каждый, кто общается, должен заранее знать алгоритм и ключ, хотя безопасно передать и сохранить эту информацию гораздо проще, чем со сложной кодовой книгой.

С помощью шифра Цезаря вы можете зашифровать любое сообщение, которое только сможете придумать. Сложность заключается в том, что каждый, кто общается, должен заранее знать алгоритм и ключ, хотя безопасно передать и сохранить эту информацию гораздо проще, чем со сложной кодовой книгой.

Шифр Цезаря известен как шифр замены , , потому что каждая буква заменяется другой; тогда другие варианты этого заменят блоки букв или целые слова. На протяжении большей части истории криптография состояла из различных шифров замены, используемых для обеспечения безопасности правительственных и военных коммуникаций. Средневековые арабские математики продвинули вперед науку, особенно искусство расшифровки: как только исследователи осознали, что определенные буквы в данном языке встречаются чаще, чем другие, например, становится легче распознавать закономерности. Но большая часть досовременного шифрования невероятно проста по современным стандартам по той очевидной причине, что до появления компьютеров было трудно выполнять математические преобразования достаточно быстро, чтобы шифрование или дешифрование стоило того.

На самом деле, развитие компьютеров и достижения в области криптографии шли рука об руку. Чарльз Бэббидж, чья идея разностной машины предвосхитила появление современных компьютеров, также интересовался криптографией. Во время Второй мировой войны немцы использовали электромеханическую машину «Энигма» для шифрования сообщений, и, как известно, Алан Тьюринг возглавлял группу в Великобритании, которая разработала аналогичную машину для взлома кода, заложив при этом некоторые основы для первых современных компьютеров. . С появлением компьютеров криптография значительно усложнилась, но еще несколько десятилетий оставалась прерогативой шпионов и генералов.

Принципы криптографии

Прежде чем мы перейдем к современной криптографии, давайте остановимся и обсудим два важных принципа, лежащих в ее основе. Первый из них известен как принцип Керкхоффса, названный в честь голландского криптографа XIX века Огюста Керкхоффса. Помните, как мы уже говорили, любая криптографическая система включает в себя как алгоритм, так и ключ. Керкхоффс считал, что «криптографическая система должна быть безопасной, даже если все о системе, кроме ключа, является общеизвестным».

Керкхоффс считал, что «криптографическая система должна быть безопасной, даже если все о системе, кроме ключа, является общеизвестным».

Это были дни, когда криптография почти полностью применялась в военных целях. Идея здесь в том, что, хотя было бы неплохо держать вашу криптографическую систему в секрете, ваш оппонент почти наверняка в конце концов догадается об этом. Клод Шеннон, криптограф времен Второй мировой войны, впоследствии ставший пионером теории информации, сформулировал это более кратко: «Враг знает систему». К чему приходят Керкхоффс и Шеннон, так это к тому, что вы хотите разработать алгоритм, который не нужно, чтобы было секретом, чтобы успешно скрыть информацию.

Тем не менее, в современном мире публичный характер криптографических алгоритмов рассматривается как нечто хорошее само по себе, а не как неизбежное зло. Стандартные криптографические алгоритмы были широко изучены и подвергнуты стресс-тестам, и попытки придумать свои собственные частные алгоритмы обречены на провал, как это обычно бывает с безопасностью через неизвестность.

Что вам нужно держать в секрете, так это ваш криптографический ключ. Мы скоро перейдем к математике того, как это работает, а пока коснемся другого криптографического принципа, который делает возможным эту математику: зависимость от односторонних функций, математических операций, которые очень трудно обратить вспять. Классический пример односторонней функции — умножение двух очень больших простых чисел. Хотя это вычисление просто сделать, если бы у вас был только конечный результат, было бы очень сложно, почти невозможно, вычислить исходные два простых числа. Вопрос о том, действительно ли какая-либо функция может быть однонаправленной, обсуждается математиками, но многие из них необратимы на практике на пределе наших текущих вычислительных мощностей, поэтому мы оставим этот вопрос в стороне и будем двигаться дальше.

Криптография в сетевой безопасности

Создание первых компьютерных сетей заставило граждан задуматься о важности криптографии. Компьютеры разговаривали друг с другом по открытой сети, а не только через прямые соединения друг с другом; такого рода сети преобразовывали во многих отношениях, но также упрощали отслеживание данных, перемещающихся по сети. А поскольку финансовые услуги были одним из первых вариантов использования компьютерной связи, необходимо было найти способ сохранить информацию в секрете.

А поскольку финансовые услуги были одним из первых вариантов использования компьютерной связи, необходимо было найти способ сохранить информацию в секрете.

В конце 1960-х IBM проложила путь к методу шифрования, известному как «Люцифер», который в конечном итоге был кодифицирован Национальным бюро стандартов США как первый стандарт шифрования данных (DES). По мере того, как важность Интернета росла, требовалось все больше и больше шифрования, и сегодня значительная часть данных, передаваемых по всему миру, шифруется с использованием различных методов, которые мы обсудим более подробно чуть позже.

Для чего используется криптография?

Мы уже обсуждали некоторые конкретные области применения криптографии, от хранения военных секретов до безопасной передачи финансовых данных через Интернет. Однако в более широком плане, как объясняет консультант по кибербезопасности Гэри Кесслер, мы используем криптографию для достижения некоторых общих целей в области кибербезопасности. Используя криптографические методы, специалисты по безопасности могут:

Используя криптографические методы, специалисты по безопасности могут:

- Хранить содержимое данных в тайне

- Аутентифицировать личность отправителя и получателя сообщения

- Обеспечить целостность данных, показывая, что они не были изменены

- Продемонстрировать, что предполагаемый отправитель действительно отправил это сообщение, принцип, известный как неотказуемость

Некоторые из этих принципов вы можете узнать по вариациям триады ЦРУ. Первое из этих применений очевидно: вы можете сохранить данные в секрете, зашифровав их. Остальные требуют небольшого пояснения, которое мы рассмотрим, когда будем описывать различные типы криптографии.

Какие существуют виды криптографии?

Существует множество используемых криптографических алгоритмов, но в целом их можно разделить на три категории: симметричная криптография , асимметричная криптография, хеш-функции и . У каждого своя роль в криптографическом ландшафте.

У каждого своя роль в криптографическом ландшафте.

Симметричная криптография. Шифр Цезаря, о котором мы говорили выше, является прекрасным примером симметричной криптографии. В примере, который мы использовали, если бы Цезарь и один из его центурионов обменивались зашифрованными сообщениями, обе стороны должны были бы знать ключ — в данном случае, сколько букв вперед или назад в алфавите вам нужно переместить, чтобы преобразовать открытый текст в шифротекст или наоборот. Вот что делает его симметричным. Но ключ должен оставаться секретом между ними двумя, поэтому его иногда также называют 9.0030 криптография с секретным ключом . Вы не могли отправить ключ вместе с сообщением, например, потому что, если бы оба попали в руки врага, сообщение было бы легко для них расшифровать, что свело бы на нет всю цель его шифрования в первую очередь. Цезарю и его центуриону, по-видимому, придется обсудить ключ, когда они увидятся лично, хотя очевидно, что это далеко не идеально, когда войны ведутся на больших расстояниях.

Симметричная криптография широко используется для обеспечения конфиденциальности данных. Это может быть очень полезно, например, для сохранения конфиденциальности локального жесткого диска; поскольку один и тот же пользователь обычно шифрует и расшифровывает защищенные данные, совместное использование секретного ключа не является проблемой. Симметричная криптография также может использоваться для обеспечения конфиденциальности сообщений, передаваемых через Интернет; однако, чтобы это произошло, вам необходимо развернуть нашу следующую форму криптографии в тандеме с ней.

Асимметричная криптография. Цезарь, возможно, имел возможность посовещаться со своими центурионами лично, но вы не хотите идти в свой банк и разговаривать с кассиром только для того, чтобы узнать, что такое закрытый ключ для шифрования вашего электронного общения с банком — это помешает Цель интернет-банкинга. В общем, для безопасного функционирования Интернету нужен способ, с помощью которого взаимодействующие стороны могут установить безопасный канал связи, в то же время общаясь друг с другом только через небезопасную по своей сути сеть. Как это работает через асимметричная криптография, , которую иногда называют криптографией с открытым ключом .

Как это работает через асимметричная криптография, , которую иногда называют криптографией с открытым ключом .

В асимметричной криптографии у каждого участника есть два ключа. Один является общедоступным и отправляется всем, с кем сторона хочет общаться. Это ключ, используемый для шифрования сообщений. Но другой ключ является закрытым, никому не передается, и необходимо расшифровать эти сообщения. Чтобы использовать метафору: представьте, что открытый ключ открывает слот в почтовом ящике, достаточно широкий, чтобы опустить письмо. Вы даете этот ключ любому, кто, по вашему мнению, может отправить вам письмо, чтобы они могли открыть слот и доставить конверт. . Закрытый ключ — это то, что вы используете, чтобы открыть почтовый ящик, чтобы вы могли получать письма.

Математика того, как вы можете использовать один ключ для шифрования сообщения, а другой — для его расшифровки, — вот где в игру вступает идея односторонних функций, которую мы обсуждали выше: два ключа должны быть связаны друг с другом математически так, чтобы они легко получить открытый ключ из закрытого ключа, но не наоборот.