Что означает социальная инженерия? Основы манипуляции

Социальная инженерия это наука, которая позволяет найти коммуникации с людьми и выяснить все что вам необходимо. В статье мы раскроем основы этой интересной науки.

Согласно статистике и практике взломов высокозащищённых ресурсов в большей мере уязвимость находится со стороны людей, которые в силу непрофессионализма, безответственности или недостатка знаний подвергли сервера атакам. Наибольшая проблема – это склонность людей к передаче всей информации и совершению нелогичных действий.

На память приходит история из книги «Психология влияния»: психологи по телефону передавали медсёстрам в больницах соответствующие указания, которые могли нанести ущерб здоровью и даже жизни. Достаточно было представиться врачом и 95% медсестёр следовали указанию «руководителя». Стоит учесть, что медперсонал знал последствия после манипуляции, но все равно следовали команде. Естественно, им не давали это выполнить, а возле палаты стаяли ассистенты. Исследуемые даже не попросили врача представиться. Причина, почему медсёстры так поступают, заключается в привычке следовать указаниям авторитетного лица.

Исследуемые даже не попросили врача представиться. Причина, почему медсёстры так поступают, заключается в привычке следовать указаниям авторитетного лица.

Исходя из рассматриваемого примера можно сделать вывод, что за счёт социальной инженерии удалось поразить до 95% больниц.

Метод не устаревает

Технологический прогресс неуклонно набирает обороты, это приводит к увеличению функциональности и мощности оборудования и софта. Чтобы была возможность отражать атаки или их проводить, нужно всегда быть максимально осведомлённым и следить за нововведениями. Немаловажным фактором является осмотр новых разработок в первых рядах. Самая важная составляющая защиты – качественно, детально уметь анализировать IT-background темы.

Путь хакера начинается по тем же шагам. Современность приводит к необходимости использования всего пары специалистов по узкой направленности для решения отдельных, но важных задач. Центральная цель всей работы заключается в проникновении внутрь защищённой зоны.

Для достижения поставленной цели с большой долей вероятности будет необходимо использование социальной инженерии. Чаще необходимость появляется в течении первых нескольких проектов. Наибольшая ценность специалиста по социнженерии на стадии подготовки и сбора данных. Сверх полученных знаний будет необходимо наложить технологии, они уже требуют углублённых навыков и знаний.

Если компания достаточно большая и обладает специальным отделом безопасности, стоит заглянуть туда и обнаружить нескольких разработчиков с циническим и параноидальным подходом к делу. Они совершенно не доверяют людям и считают этот аспект самым уязвимым. Учитывая количество ценных данных и наработок на ПК сотрудников, такой подход вполне полезен для компании, но полной защиты не гарантирует. Основная задача команды заключается в разделении прав доступа, создании инструкций поведения при критических ситуациях и разработке способов решения проблемы.

При наличии таких кадров в штате можно повысить иммунитет компании, но система все равно останется уязвимой за счёт других сотрудников.

Основной недостаток социнжиринга для разработчиков ПО – это невозможность создать патч или специальную функцию. Для злоумышленников социальная инженерия популярна за счёт длительно периода влияния. Скорее всего механика будет сохранять эффективность всё время, в отдельных условиях могут изменяться небольшие аспекты, но чаще достигается предположительный результат.

Основная модель соц инженерии

Очевидно, что все сотрудники имеют различные уровни компетентности в отдельных вопросах обеспечения безопасности, соответственно, им выдаётся должный уровень допуска. Обычные сотрудники не должны иметь доступа к информации, которая может нанести ущерб для компании. Даже если человек окажется засланным агентом или просто обманутым, он не сможет получить особенно важную информацию – этот протокол безопасности используется во всех больших фирмах.

Все звенья цепи и персонал с различными уровнями доступа имеют линейную связь, то есть сотрудник может передать проблему на следующую ступень, там уже разбираются, уполномочены ли они решать ситуацию. Если ответ нет, вопрос передаётся дальше и т.д. Сотрудники могут по этой цепи передать всю необходимую информацию непосредственно к управляющему.

Если ответ нет, вопрос передаётся дальше и т.д. Сотрудники могут по этой цепи передать всю необходимую информацию непосредственно к управляющему.

Уязвимость системы заключается в возможности представиться одним из людей высшего уровня. Здесь несколько развитий ситуации:

- Можно поставить себя авторитетом, аналогично рассматриваемому примеру с врачами.

- Задать несколько вопросов, которые на первый взгляд невинны и не причинят вреда, но это станет часть мозаики.

- Получить контакт более высокопоставленного сотрудника, так как распространено понятие взаимной помощи в пределах одной команды.

Редко можно увидеть вопросы из разряда паранойи, когда сотрудник будет выяснять данные звонившего человека и строго следовать регламенту. Можно найти лазейки даже в строгой структуре, ведь эмоции – это неотъемлемая часть человеческой натуры

Проявляете скептицизм? Правильно, но для наглядности можно рассмотреть пример, при котором злоумышленник набирает девушку из call-центра каждую неделю по 2-3 раза на протяжении месяца. Он ничего особого не просит, а представляется сотрудником. Позитивные и активные разговоры позволяют уточнить любые незначительные мелочи. Пользу приносит просьба о небольшой помощи, которая придаёт доверие просившему.

Он ничего особого не просит, а представляется сотрудником. Позитивные и активные разговоры позволяют уточнить любые незначительные мелочи. Пользу приносит просьба о небольшой помощи, которая придаёт доверие просившему.

В рассматриваемом примере нет необходимости чётко представляться, вместо этого присутствует факт частого общения. Может потребоваться 10, 20, 30 или 50 раз, до момента вхождения в норму жизни. Девушка будет думать, что звонивший в курсе структуры и мелочей работы компании, так как он звонит постоянно. В следующий раз злоумышленник просит о большей помощи, теперь оператору нужно передать потенциально важные и опасные данные. По необходимости придётся предоставить обоснование и опасность при отказе. Практически любой сотрудник пойдёт ему на встречу.

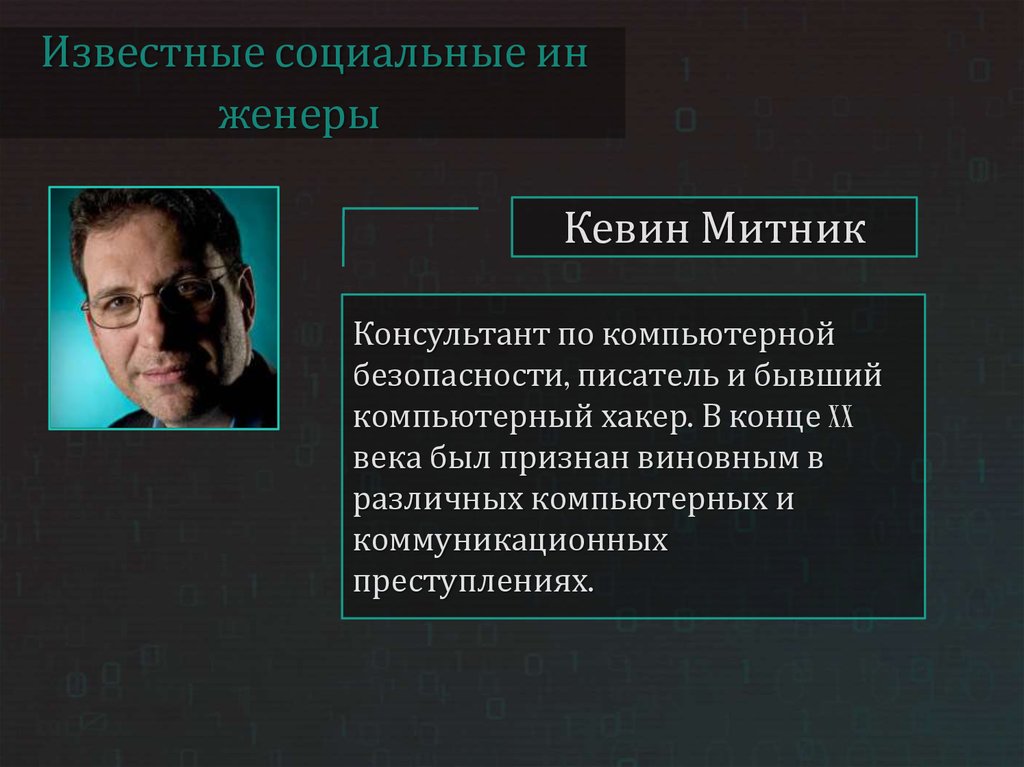

Вероятно, поселится мысль, что подобному обману подвержены исключительно низко компетентные сотрудники. Это не так, в качестве аргумента можно привести вступление из книги «Искусство обмана». Здесь рассказывается история о том, что Митник представился ведущим разработчиком проекта, он попросил системного администратора передать доступ со всеми привилегиями к системе. Специалист точно осознавал потенциальный ущерб для работы, но доверился авторитету и побоялся отказать.

Здесь рассказывается история о том, что Митник представился ведущим разработчиком проекта, он попросил системного администратора передать доступ со всеми привилегиями к системе. Специалист точно осознавал потенциальный ущерб для работы, но доверился авторитету и побоялся отказать.

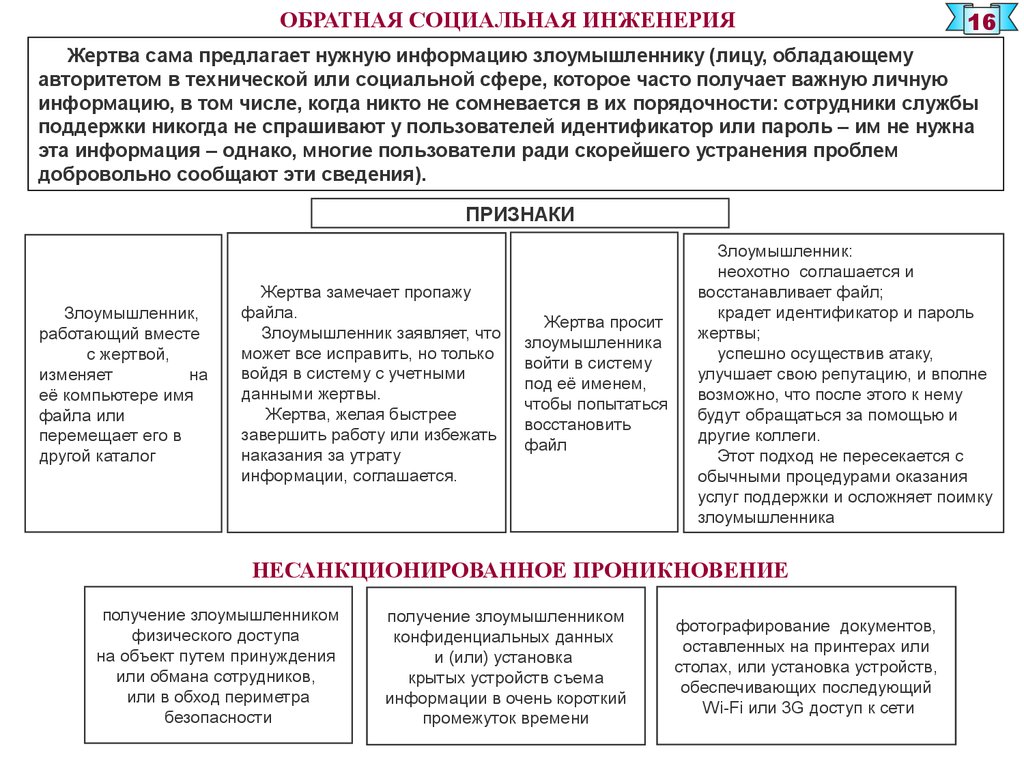

Обратная социальная инженерия

Принципиальных отличий в атаках социальной инженерии не наблюдается, модель приблизительно одинаковая. В случае с обратной методикой также удаётся получить информацию, которая предназначается только пользователю. Отличием является указание нужных данных самим пользователем.

Методика разыгрывается в 3 хода и показывает высокую эффективность:

- Нужно подстроить трудность или неприятность пользователю.

- Создать контакт с человеком.

- Проводится атака.

Для наглядности можно представить, что вы находитесь в охраняемой зоне, ваши полномочия – уборка территории. На стене с номером техподдержки нужно указать собственный контакт вместо правильного номера. Теперь нужно устроить небольшую проблему. Всего через 1 сутки вам поступит звонок от расстроенного пользователя, он готов передать буквально всю информацию, так как ожидает компетентность сотрудника и подразумевает, что всё это специалист и так знает. Проблемы авторизации можно исключить, так как пользователь сам идентифицирует вас как он хочет, остаётся только подыграть.

Теперь нужно устроить небольшую проблему. Всего через 1 сутки вам поступит звонок от расстроенного пользователя, он готов передать буквально всю информацию, так как ожидает компетентность сотрудника и подразумевает, что всё это специалист и так знает. Проблемы авторизации можно исключить, так как пользователь сам идентифицирует вас как он хочет, остаётся только подыграть.

Одним из самых опасных вариаций обмана является IVR-фишинг. Нужно устроить небольшую атаку на пользователя и прислать письмо с номером центра поддержки. После непродолжительной беседы автоответчик просит указать данные от карты.

Ещё частные случаи

Фишинг может применяться на любых ресурсах, которые часто используются целью. Поместить на указанный внешний ресурс троянский конь или дезинформацию. Случаи с инфицированием машин компаний стали учащаться в последнее время.

Более муторный способ – передать интересный диск одному из сотрудников. Высока вероятность, что накопитель будет запущен, а софт оттуда запустят. Часто используются соцсети цели для сбора элементов мозаики и общения с отдельными сотрудниками. Выбор уязвимостей действительно огромный.

Часто используются соцсети цели для сбора элементов мозаики и общения с отдельными сотрудниками. Выбор уязвимостей действительно огромный.

Резюме

Посредством социальной инженерии можно собрать данные, а затем их использовать для атаки. К примеру, «Привет! Я потерял/забыл номер Игоря из 4-го отдела, пожалуйста, напомни мне его». Можно получить даже конфиденциальную информацию: «Хорошо, спасибо. Кстати, у меня стойкое впечатление, что клиент подозрительный, смотри как он осматривал расположение камер в отделении. Подскажи номер карты, которой он пользовался только что».

Социальная инженерия позволяет обеспечить доступ к защищенной части системы: «Так, проговаривайте, что вы вводите сейчас. Подождите, давайте по буквам. Два-игрик-доллар-пэ-эс-эн большая…». Продвинутые «хакеры» могут получать конфиденциальные данные. Порой удаётся получить доступ к защищенному серверу, который отключен от сети.

Недавно проводился хакерский турнир, в рамках которого была интересная задача. Перед вами девушка, она всегда стоит на рецепшене, но вы попросили об услуге или устроили деверсию, чтобы она отлучилась. Есть всего

Перед вами девушка, она всегда стоит на рецепшене, но вы попросили об услуге или устроили деверсию, чтобы она отлучилась. Есть всего 30 секунд, что за это время можно успеть сделать? Установить вирус или программу в систему? Ответ неверный, будет недостаточно либо времени, либо прав. Завладеть документами с рабочего стола или попытаться переадресовать письма себе? Идея рабочая, но вы раскроете свою личность. Даже просто занять её место – это опасное решение, так как высока вероятность скрытой камеры в офисе.

Лучшими решения являются ответы из сферы социального взаимодействия. Заменить стикер с номером техподдержки, после милого общения пригласить на свидание и т.д. За встречу с девушкой вне рабочей обстановки атакующего точно не осудят, но за время встречи можно получить массу полезных данных про иерархию и потенциальные уязвимости сотрудников, вплоть до данных для шантажа.

Защита компании – это основная задача отдела безопасности, но сотрудники не в силах исключить риски социальной инженерии. Чтобы обеспечить лучшую защиту стоит ознакомиться с книгой «Искусство обмана», некоторые диалоги точно зацепят вас. Полезна информация из книги «Секреты супер хакера», особенно в главе про социнженерию. Более углублённо можно почитать в «Психология влияния». Самое начало – это информация из Википедии, в которой указаны основные уязвимости и методы.

Чтобы обеспечить лучшую защиту стоит ознакомиться с книгой «Искусство обмана», некоторые диалоги точно зацепят вас. Полезна информация из книги «Секреты супер хакера», особенно в главе про социнженерию. Более углублённо можно почитать в «Психология влияния». Самое начало – это информация из Википедии, в которой указаны основные уязвимости и методы.

При отсутствии большого и продвинутого отдела безопасности стоит ознакомить руководителя компании с информацией, а затем провести собственный тест. С большой долей вероятности удастся узнать многое о доверчивости и склонностях человека говорить «Да».

Читать книгу «Социальная инженерия и социальные хакеры» онлайн полностью📖 — Максима Кузнецова — MyBook.

Введение

Для кого и о чем эта книга

Предметом книги является рассмотрение основных методов социальной инженерии – по мнению многих исследователей одного из основных инструментов хакеров XXI века. По своей сути, это книга о роли человеческого фактора в защите информации. О человеческом факторе в программировании выходило несколько хороших книг, одна из них, книга Ларри Константина, так и называется «Человеческий фактор в программировании». Это, пожалуй, единственная книга на данную тему, переведенная на русский язык. Вот что пишет автор в предисловии к этой книге: «Хорошее программное обеспечение создается людьми. Так же как и плохое. Именно поэтому основная тема этой книги – не аппаратное и не программное обеспечение, а человеческий фактор в программировании (peopleware)». Несмотря на то, что книга Л. Константина скорее по психологии, чем по программированию, первое издание книги было признано классическим трудом в области информационных технологий.

По своей сути, это книга о роли человеческого фактора в защите информации. О человеческом факторе в программировании выходило несколько хороших книг, одна из них, книга Ларри Константина, так и называется «Человеческий фактор в программировании». Это, пожалуй, единственная книга на данную тему, переведенная на русский язык. Вот что пишет автор в предисловии к этой книге: «Хорошее программное обеспечение создается людьми. Так же как и плохое. Именно поэтому основная тема этой книги – не аппаратное и не программное обеспечение, а человеческий фактор в программировании (peopleware)». Несмотря на то, что книга Л. Константина скорее по психологии, чем по программированию, первое издание книги было признано классическим трудом в области информационных технологий.

Информация тоже защищается людьми, и основные носители информации – тоже люди, со своим обычным набором комплексов, слабостей и предрассудков, на которых можно играть и на которых играют. Тому, как это делают и как от этого защититься, и посвящена данная книга. Исторически так сложилось, что хакерство с использованием человеческого фактора называют «социальной инженерией», поэтому наша книга так и называется «Социальная инженерия и социальные хакеры».

Исторически так сложилось, что хакерство с использованием человеческого фактора называют «социальной инженерией», поэтому наша книга так и называется «Социальная инженерия и социальные хакеры».

Защититься от социальных хакеров можно только зная их методы работы. Наша цель, как авторов книги, – ознакомить читателей с этими методами, чтобы лишить социальных хакеров их главного козыря: неискушенности их жертв в вопросах мошенничества и методах скрытого управления человеком. Мы также надеемся, что изучение материала книги будет полезным для читателей не только в профессиональном, но и в жизненном плане. Ведь изучение тех разделов психологии, о которых мы будем говорить в этой книге, позволит вам взглянуть на окружающую действительность глазами психолога. Поверьте, это большое удовольствие и большая экономия нервов, сил и времени.

Авторы предлагаемой книги пришли к социальному программированию и основным его концепциям, с одной стороны (и большей частью), через программирование, связанное с защитой информации, а с другой – через одно из направлений нашей профессиональной деятельности, связанное с проектированием и установкой средств защиты информации от несанкционированного доступа, систем охранной сигнализации, систем контроля доступа и т. д. Анализируя причины и методы взлома ПО или каналы утечки информации из различных структур, мы пришли к очень интересному выводу о том, что примерно в восьмидесяти (!) процентах причина этого – человеческий фактор сам по себе или умелое манипулирование оным. Хотя это наше открытие, безусловно, не ново. Потрясающий эксперимент провели английские исследователи. Не мудрствуя лукаво, они разослали сотрудникам одной крупной корпорации письма якобы от системного администратора их компании с просьбой предоставить свои пароли, поскольку намечается плановая проверка оборудования. На это письмо ответило 75% сотрудников компании, вложив в письмо свой пароль. Как говорится, комментарии излишни. Не нужно думать, что это просто люди такие глупые попались. Вовсе нет. Как мы увидим дальше, человеческие поступки тоже вполне неплохо программируются. И дело здесь не в умственном развитии людей, которые попадаются на подобные удочки. Просто есть другие люди, которые очень неплохо владеют языком программирования человеческих поступков.

д. Анализируя причины и методы взлома ПО или каналы утечки информации из различных структур, мы пришли к очень интересному выводу о том, что примерно в восьмидесяти (!) процентах причина этого – человеческий фактор сам по себе или умелое манипулирование оным. Хотя это наше открытие, безусловно, не ново. Потрясающий эксперимент провели английские исследователи. Не мудрствуя лукаво, они разослали сотрудникам одной крупной корпорации письма якобы от системного администратора их компании с просьбой предоставить свои пароли, поскольку намечается плановая проверка оборудования. На это письмо ответило 75% сотрудников компании, вложив в письмо свой пароль. Как говорится, комментарии излишни. Не нужно думать, что это просто люди такие глупые попались. Вовсе нет. Как мы увидим дальше, человеческие поступки тоже вполне неплохо программируются. И дело здесь не в умственном развитии людей, которые попадаются на подобные удочки. Просто есть другие люди, которые очень неплохо владеют языком программирования человеческих поступков.

Однако у многих лекций и опубликованных статей, с которыми ознакомились авторы, есть несколько серьезных недостатков. Во-первых, не объясняется психологическая подоплека применяемых приемов. Авторы статей просто говорят: «Это делается так-то». А почему именно так – никто не объясняет. В лучшем случае приводятся фразы: «в основе этого приема лежат принципы нейролингвистического программирования», что, правда, запутывает еще больше.

Прочитав эту книгу, читатели будут в немалой степени защищены от подобных манипуляций. И еще одно небольшое замечание. Во многих местах книга написана в стиле учебника по социальной инженерии. Таким образом, мы нередко писали так, как если бы обучали читателей методам социальной инженерии. Это не из-за того, что нам хотелось научить читателей методам мошенничества, а потому, что очень часто, для того чтобы распознать манипулятора, нужно знать, как он действует, вжиться в эту роль… Не для того, чтобы кого-то «охмурить», а только для того, чтобы суметь предвидеть опасность и предсказать дальнейшие действия.

Прочитав эту книгу, читатели будут в немалой степени защищены от подобных манипуляций. И еще одно небольшое замечание. Во многих местах книга написана в стиле учебника по социальной инженерии. Таким образом, мы нередко писали так, как если бы обучали читателей методам социальной инженерии. Это не из-за того, что нам хотелось научить читателей методам мошенничества, а потому, что очень часто, для того чтобы распознать манипулятора, нужно знать, как он действует, вжиться в эту роль… Не для того, чтобы кого-то «охмурить», а только для того, чтобы суметь предвидеть опасность и предсказать дальнейшие действия.Книга будет в одинаковой степени полезна представителям трех видов профессий: IT-специалистам, сотрудникам служб безопасности предприятий и психологам, изучающих социальную инженерию. В первую очередь, книга будет интересна IT-специалистам, причем самого широкого круга профессий: программистам, системным и сетевым администраторам, специалистам по компьютерной безопасности и т. д.

Психологам книга будет интересна по причине того, что в ней впервые изложены основные принципы социальной инженерии и показано, на каких психологических концепциях она базируется. Сотрудникам служб безопасности она полезна по причине того, что за несанкционированное проникновение на объект отвечают именно они, а такие проникновения очень часто строятся на использовании «человеческого фактора».

Читатели книги смогут задать любой вопрос, посвященный методам социального программирования, на специальном форуме на сайте авторов.

Этический взлом: основы социальной инженерии

Что такое социальная инженерия?

Короче говоря, социальная инженерия — это искусство манипулирования и введения в заблуждение. Цель социального инженера — сделать что-то, на что он не уполномочен. Это включает в себя все, от кражи конфиденциальной информации до получения доступа к зоне ограниченного доступа. Для этого необходимо убедиться, что цель или «метка» не замечают, что делает социальный инженер, или, по крайней мере, не предпринимают никаких действий, чтобы их остановить.

Как работает социальная инженерия

Социальная инженерия — это ложь и манипуляция. При правильном подходе социальный инженер может выполнить все то же, что и традиционный хакер, и часто с гораздо меньшими затратами труда. При подготовке и проведении атаки с использованием социальной инженерии есть несколько полезных советов и приемов.

Знай свою цель

Одной из самых важных частей социальной инженерии является знание своей цели. Это включает в себя как можно больше информации о том, какую информацию или доступ вы пытаетесь получить, и о человеке, от которого вы пытаетесь это получить.

Это включает в себя как можно больше информации о том, какую информацию или доступ вы пытаетесь получить, и о человеке, от которого вы пытаетесь это получить.

Сведение всего к единому фрагменту информации может значительно упростить и повысить эффективность социальной инженерии. Если вам нужно задать много разных вопросов, более вероятно, что отметка станет подозрительной, что может привести к внезапному завершению упражнения по социальной инженерии.

Упрощение того, что вы хотите, вплоть до минимально возможного количества информации, может потребовать некоторого моделирования атаки. Во многих случаях набор информации может быть получен из одного другого фрагмента данных. Например, доступ к учетной записи электронной почты может предоставить большое количество ценных данных и требует только знания пароля пользователя.

Получение информации тонким способом часто требует знания цели. Существует множество различных подходов к социальной инженерии (см. некоторые предложения в исследовании Чалдини), и выбор того, какой из них попробовать, зависит от знаний человека. Проведение некоторых исследований заранее может значительно увеличить вероятность успеха в социальной инженерии.

Проведение некоторых исследований заранее может значительно увеличить вероятность успеха в социальной инженерии.

Будьте осторожны

Упражнение по социальной инженерии будет успешным только в том случае, если метка не прижилась в процессе. Социальные инженеры просят что-то, что им не должно быть позволено, и если знак понимает это, они могут легко запретить доступ.

В большинстве случаев ключевым аспектом незаметности социальной инженерии является ее сокрытие в разговоре. В то время как один странный вопрос может вызвать подозрения, метка может даже не заметить критический вопрос, если разговор длится несколько минут, а социальный инженер и метка установили некоторое взаимопонимание.

Один из способов проверить, достаточен ли этот уровень взаимопонимания (и достаточно ли удобна оценка, чтобы отвечать на необычные вопросы), — это задать что-то личное. В зависимости от того, отвечает ли цель и как, социальный инженер может понять, будет ли вопрос успешным, прежде чем задавать его.

Другой важной концепцией является эффект последовательного положения, который говорит о том, что кто-то, скорее всего, запомнит первый и последний элементы в списке. Задавая серию вопросов, чтобы получить один ответ, закопайте его в середину списка, чтобы свести к минимуму шансы обнаружения.

Не просто разговоры

Социальная инженерия основана на управлении коммуникацией, но разговоры — не единственный способ общения людей. Мы общаемся с помощью языка тела, тона голоса и многого другого, и для успеха социального инженера они должны соответствовать сообщению. На самом деле, некоторые действия по социальной инженерии можно выполнять, не говоря ни слова.

Для социального инженера несколько хорошо подобранных нарядов могут стать бесценным инструментом. Хороший костюм, быстрая уверенная походка и сотовый телефон могут (буквально) открывать двери. Какой-нибудь услужливый сотрудник может принять социального инженера за спешащего руководителя и вежливо придержать дверь. Аналогичного эффекта можно добиться с помощью тяжелого груза и униформы почтальона (выберите частную компанию, поскольку выдавать себя за сотрудника USPS является уголовным преступлением) или различными способами.

Аналогичного эффекта можно добиться с помощью тяжелого груза и униформы почтальона (выберите частную компанию, поскольку выдавать себя за сотрудника USPS является уголовным преступлением) или различными способами.

Во время разговора внешний вид и язык тела человека также должны соответствовать образу, который он использует. Руководителю может сойти с рук авторитетное отдание приказов, а офисному стажеру — нет. Подготовка и отработка хорошего персонажа для участия в социальной инженерии может сделать все проще и эффективнее.

Социальная инженерия и этический взлом

В некоторых случаях социальная инженерия выходит за рамки во время этического взлома. Многие люди не любят социальную инженерию, потому что она включает в себя ложь и может испортить отношения между сотрудниками компании и ее руководством. Это особенно верно, если взаимодействие выполняется плохо, и у сотрудников остается ощущение, что компания пыталась заставить их вести себя плохо.

Тем не менее, упражнения по социальной инженерии являются жизненно важным аспектом этического хакерского взаимодействия. Более 99% кибератак требуют участия человека, потому что в большинстве случаев обмануть человека гораздо проще, чем обмануть компьютер. Злоумышленник, пытающийся украсть миллионы долларов у компании, вряд ли усомнится в том, что в процессе обманет нескольких сотрудников. В результате этичные хакеры должны помочь клиентам научиться идентифицировать и правильно реагировать на попытки социальной инженерии.

Более 99% кибератак требуют участия человека, потому что в большинстве случаев обмануть человека гораздо проще, чем обмануть компьютер. Злоумышленник, пытающийся украсть миллионы долларов у компании, вряд ли усомнится в том, что в процессе обманет нескольких сотрудников. В результате этичные хакеры должны помочь клиентам научиться идентифицировать и правильно реагировать на попытки социальной инженерии.

Заключение: Станьте эффективным социальным инженером

Социальная инженерия — это искусство манипулирования. Успех в социальной инженерии зависит от понимания того, что заставляет людей делать что-то и как побудить кого-то делать что-то, что не отвечает их интересам. Люди все время делают что-то не в своих интересах, и ключ в том, чтобы то, чего хочет социальный инженер, выглядело заманчиво.

Существует множество различных ресурсов по социальной инженерии, которые определенно стоит прочитать. Однако ничто не заменит практики. Коммуникация — это улица с двусторонним движением, и социальные инженеры должны думать на лету, чтобы убедиться, что знак слышит сообщение, которое они хотят отправить. Этому нельзя научиться из книги.

Этому нельзя научиться из книги.

Источники

- Наука убеждения, Scientific American

- Эффект Серийной Позиции, Просто Психология

- Более 99% кибератак полагаются на взаимодействие с человеком, Help Net Security

Социальная инженерия: определение, примеры и методы

Особенность

Социальная инженерия — это искусство использования человеческой психологии, а не технических методов взлома, для получения доступа к зданиям, системам или данным. Приучите себя замечать знаки.

Джош Фрулингер

Соавтор, ОГО |

Джосс Дим / Алексей Дерин / Getty ImagesЧто такое социальная инженерия?

Социальная инженерия — это искусство использования человеческой психологии, а не технических методов взлома, для получения доступа к зданиям, системам или данным.

Например, вместо того, чтобы пытаться найти уязвимость в программном обеспечении, социальный инженер может позвонить сотруднику и представиться сотрудником ИТ-поддержки, пытаясь обманом заставить сотрудника раскрыть свой пароль.

Известный хакер Кевин Митник помог популяризировать термин «социальная инженерия» в 90-х годах прошлого века.0s, хотя идея и многие методы существуют столько же, сколько мошенники.

Даже если у вас есть все необходимое для обеспечения безопасности вашего центра обработки данных, облачных развертываний, физической безопасности вашего здания и вы вложили средства в защитные технологии, у вас есть правильные политики и процессы безопасности и измеряйте их эффективность и постоянно совершенствуйтесь, и тем не менее хитрый социальный инженер может проложить себе путь насквозь (или обойти).

Как работает социальная инженерия?

Фраза «социальная инженерия» включает в себя широкий спектр моделей поведения, и все они имеют общую черту: они используют определенные универсальные человеческие качества: жадность, любопытство, вежливость, почтение к авторитетам и так далее. В то время как некоторые классические примеры социальной инженерии имеют место в «реальном мире» — человек в униформе FedEx, например, блефом пробирается в офисное здание, — большая часть нашего ежедневного социального взаимодействия происходит в Интернете, и именно здесь большинство атак социальной инженерии случиться также. Например, вы можете не думать о фишинге или смишинге как о типах атак социальной инженерии, но оба они основаны на том, чтобы обмануть вас — притворившись кем-то, кому вы доверяете, или соблазнив вас чем-то, что вы хотите, — чтобы загрузить вредоносное ПО на ваше устройство.

В то время как некоторые классические примеры социальной инженерии имеют место в «реальном мире» — человек в униформе FedEx, например, блефом пробирается в офисное здание, — большая часть нашего ежедневного социального взаимодействия происходит в Интернете, и именно здесь большинство атак социальной инженерии случиться также. Например, вы можете не думать о фишинге или смишинге как о типах атак социальной инженерии, но оба они основаны на том, чтобы обмануть вас — притворившись кем-то, кому вы доверяете, или соблазнив вас чем-то, что вы хотите, — чтобы загрузить вредоносное ПО на ваше устройство.

Это поднимает еще один важный момент: социальная инженерия может представлять собой один шаг в более крупной цепочке атак. Смишный текст использует социальную динамику, чтобы соблазнить вас бесплатной подарочной картой, но как только вы нажмете на ссылку и загрузите вредоносный код, ваши злоумышленники будут использовать свои технические навыки, чтобы получить контроль над вашим устройством и использовать его.

Примеры социальной инженерии

Хороший способ получить представление о том, какие приемы социальной инженерии вам следует остерегаться, — это узнать, что использовалось в прошлом. У нас есть все подробности в обширной статье на эту тему, но сейчас давайте сосредоточимся на трех методах социальной инженерии — независимо от технологических платформ — которые оказались очень успешными для мошенников.

Предложите что-нибудь сладкое. Любой мошенник скажет вам, что самый простой способ обмануть марку — это использовать собственную жадность. Это основа классической нигерийской аферы 419, в которой мошенник пытается убедить жертву помочь вывести якобы добытые нечестным путем деньги из своей страны в безопасный банк, предлагая взамен часть средств. Эти электронные письма «нигерийского принца» были шуткой на протяжении десятилетий, но они по-прежнему представляют собой эффективную технику социальной инженерии, на которую люди попадают: в 2007 году казначей малонаселенного округа Мичиган выделил 1,2 миллиона долларов из государственных средств такому мошеннику в надежды на личную прибыль. Еще одна распространенная приманка — это перспектива новой, лучшей работы, чего, по-видимому, хотят слишком многие из нас: в 2011 году в результате очень позорного взлома охранная компания RSA была скомпрометирована, когда по крайней мере два человека с низким уровнем дохода сотрудники уровня открыли файл вредоносного ПО, прикрепленный к фишинговому письму с именем файла «2011 Recruitment Plan.xls».

Еще одна распространенная приманка — это перспектива новой, лучшей работы, чего, по-видимому, хотят слишком многие из нас: в 2011 году в результате очень позорного взлома охранная компания RSA была скомпрометирована, когда по крайней мере два человека с низким уровнем дохода сотрудники уровня открыли файл вредоносного ПО, прикрепленный к фишинговому письму с именем файла «2011 Recruitment Plan.xls».

Притворяйся, пока не получится. Один из самых простых и, на удивление, самых успешных приемов социальной инженерии — просто притвориться своей жертвой. В одной из легендарных ранних афер Кевина Митника он получил доступ к серверам разработки ОС Digital Equipment Corporation, просто позвонив в компанию, представившись одним из их ведущих разработчиков, и сказав, что у него проблемы со входом в систему; он был немедленно вознагражден новым логином и паролем. Это все произошло в 1979, и вы думаете, что с тех пор ситуация улучшилась, но вы ошибаетесь: в 2016 году хакер получил контроль над адресом электронной почты Министерства юстиции США и использовал его, чтобы выдать себя за сотрудника, уговорив службу поддержки передал токен доступа к интрасети Министерства юстиции, заявив, что это его первая неделя на работе, и он не знает, как что-то работает.

Во многих организациях есть барьеры, предназначенные для предотвращения подобных наглых подражаний, но их часто можно довольно легко обойти. Когда Hewlett-Packard наняла частных детективов, чтобы выяснить, кто из членов совета директоров HP сливал информацию в прессу в 2005 году, они смогли предоставить частным лицам последние четыре цифры номера социального страхования своих целей, что техническая поддержка AT&T приняла в качестве доказательства. ID перед передачей подробных журналов вызовов.

Ведите себя так, как будто вы главный. Большинство из нас склонны уважать власть — или, как выясняется, уважать людей, которые действуют так, как будто у них есть полномочия делать то, что они делают. Вы можете использовать различную степень знания внутренних процессов компании, чтобы убедить людей в том, что вы имеете право находиться в местах или видеть то, чего не должны, или что сообщения, исходящие от вас, на самом деле исходят от кого-то, кого они уважают. Например, в 2015 году финансовые сотрудники Ubiquiti Networks перевели миллионы долларов денег компании мошенникам, которые выдавали себя за руководителей компании, вероятно, используя похожий URL-адрес в своем адресе электронной почты. Что касается более низких технологий, следователи, работавшие на британские таблоиды в конце 00-х и начале 10-х годов, часто находили способы получить доступ к учетным записям голосовой почты жертв, притворяясь другими сотрудниками телефонной компании путем простого блефа; например, один PI убедил Vodafone сбросить PIN-код голосовой почты актрисы Сиенны Миллер, позвонив и представившись «Джоном из отдела кредитного контроля».

Например, в 2015 году финансовые сотрудники Ubiquiti Networks перевели миллионы долларов денег компании мошенникам, которые выдавали себя за руководителей компании, вероятно, используя похожий URL-адрес в своем адресе электронной почты. Что касается более низких технологий, следователи, работавшие на британские таблоиды в конце 00-х и начале 10-х годов, часто находили способы получить доступ к учетным записям голосовой почты жертв, притворяясь другими сотрудниками телефонной компании путем простого блефа; например, один PI убедил Vodafone сбросить PIN-код голосовой почты актрисы Сиенны Миллер, позвонив и представившись «Джоном из отдела кредитного контроля».

Иногда требования внешних властей мы выполняем, не задумываясь. В 2016 году российские шпионы взломали электронную почту руководителя предвыборного штаба Хиллари Клинтон Джона Подесты, когда они отправили ему фишинговое письмо, замаскированное под заметку от Google, с просьбой сбросить пароль. Предприняв действия, которые, как он думал, обезопасят его учетную запись, он фактически выдал свои учетные данные.

5 видов социальной инженерии

- Фишинг, как мы отмечали выше, который также включает смишинг на основе текста и вишинг на основе голоса Эти атаки часто не требуют усилий, но широко распространены; например, фишер может разослать тысячи одинаковых электронных писем, надеясь, что кто-то окажется достаточно доверчивым, чтобы нажать на вложение.

- Целевой фишинг, или китобойный промысел, — это вариант фишинга с «частым касанием» для ценных целей. Злоумышленники тратят время на изучение своей жертвы, которая обычно является человеком с высоким статусом и большим количеством денег, от которого они могут быть отделены, чтобы создать уникальные и персонализированные мошеннические сообщения.

- Приманка также является ключевой частью всех форм фишинга и других видов мошенничества — всегда есть что-то, что соблазнит жертву, будь то текст с обещанием бесплатной подарочной карты или что-то гораздо более прибыльное или непристойное.

- Претекстинг включает в себя создание истории или предлога , чтобы убедить кого-то отказаться от ценной информации или доступа к какой-либо системе или учетной записи. Мошенник может найти часть вашей личной информации и использовать ее, чтобы обмануть вас — например, если он знает, каким банком вы пользуетесь, он может позвонить вам и представиться представителем службы поддержки, которому нужно знать номер вашего счета. помочь с просроченным платежом. Или они могли бы использовать информацию, чтобы подражать вам — это была техника, используемая теми PI HP, о которых мы говорили выше.

- Мошенничество с корпоративной электронной почтой сочетает в себе несколько вышеперечисленных методов. Злоумышленник либо получает контроль над адресом электронной почты жертвы, либо умудряется отправлять электронные письма, которые выглядят так, как будто они с этого адреса, а затем начинает рассылать электронные письма подчиненным на работе с просьбой перевести средства на счета, которые они контролируют.

Как обнаружить атаки с использованием методов социальной инженерии

Охранная компания Norton проделала довольно хорошую работу, наметив несколько красных флажков, которые могут быть признаком атаки с использованием методов социальной инженерии. Они применимы ко всем социальным и технологическим методам, и их полезно помнить, когда вы пытаетесь оставаться начеку:

- Кто-то, кого вы знаете, отправляет необычное сообщение: Украсть или имитировать чью-то личность в Интернете, а затем изучить их социальные круги относительно легко для решительного злоумышленника, поэтому, если вы получите сообщение от друга, родственника или коллеги, которое кажется , убедитесь, что вы действительно разговариваете с ними, прежде чем действовать. Возможно, ваша внучка действительно в отпуске, о котором она вам не сказала, и ей нужны деньги, или ваш начальник действительно хочет, чтобы вы перевели шестизначную сумму новому поставщику в Беларуси, но это то, что вам нужно утроить.

-проверить, прежде чем нажать кнопку «Отправить».

-проверить, прежде чем нажать кнопку «Отправить». - Незнакомец делает предложение, которое слишком хорошо, чтобы быть правдой: Опять же, мы все смеемся над электронными письмами нигерийского принца, но многие из нас по-прежнему попадаются на уловки мошенников, которые обманывают нас, говоря, что мы скоро получим то, чего никогда не ожидали и никогда не просили. Будь то электронное письмо с сообщением о том, что вы выиграли в лотерею, в которой вы не участвовали, или текст со странного номера, предлагающий вам бесплатную подарочную карту только за то, что вы вовремя оплатили телефонный счет, если это кажется слишком хорошим, чтобы быть правдой, это, вероятно, так.

- Ваши эмоции накалены, и вы должны действовать сейчас: мошенники, использующие социальную инженерию, играют на сильных эмоциях — страхе, жадности, сочувствии — специально для того, чтобы привить вам чувство безотлагательности, а не переставать дважды думать о сценариях, подобных этим мы только что изложили.

Особенно пагубным методом в этой области является мошенничество с технической поддержкой, которое охотится на людей, которые уже нервничают по поводу взлома, но не очень разбираются в технологиях: вы слышите от агрессивного человека, который утверждает, что он из Google или Microsoft, говорит вам, что ваша система был скомпрометирован и требует, чтобы вы немедленно изменили свои пароли, обманом заставляя вас раскрыть им свои учетные данные в процессе.

Особенно пагубным методом в этой области является мошенничество с технической поддержкой, которое охотится на людей, которые уже нервничают по поводу взлома, но не очень разбираются в технологиях: вы слышите от агрессивного человека, который утверждает, что он из Google или Microsoft, говорит вам, что ваша система был скомпрометирован и требует, чтобы вы немедленно изменили свои пароли, обманом заставляя вас раскрыть им свои учетные данные в процессе.

Как не стать жертвой социальной инженерии

Борьба со всеми этими методами требует бдительности и мышления с нулевым доверием. Это может быть трудно привить обычным людям; в корпоративном мире обучение по вопросам безопасности является способом номер один не допустить, чтобы сотрудники стали жертвами атак с высокими ставками. Сотрудники должны знать, что существует социальная инженерия, и быть знакомы с наиболее часто используемыми тактиками.

К счастью, социальная инженерия позволяет рассказывать истории. А истории намного проще для понимания и гораздо интереснее, чем объяснения технических недочетов. Викторины и привлекающие внимание или юмористические плакаты также являются эффективным напоминанием о том, что не следует считать, что все люди являются теми, за кого себя выдают.

А истории намного проще для понимания и гораздо интереснее, чем объяснения технических недочетов. Викторины и привлекающие внимание или юмористические плакаты также являются эффективным напоминанием о том, что не следует считать, что все люди являются теми, за кого себя выдают.

Но не только средний сотрудник должен знать о социальной инженерии. Как мы видели, социальные инженеры сосредотачиваются на таких важных целях, как генеральные и финансовые директора. Высшее руководство часто сопротивляется обучению своих сотрудников, но они должны знать об этих атаках больше, чем кто-либо.

5 советов по защите от социальной инженерии

Сотрудник CSO Дэн Лорманн предлагает следующие советы:

- Тренируйтесь и еще раз тренируйтесь, когда дело доходит до осведомленности о безопасности.

Убедитесь, что у вас есть комплексная программа обучения по вопросам безопасности, которая регулярно обновляется для устранения как общих угроз фишинга, так и новых целевых киберугроз. Помните, что речь идет не только о переходе по ссылкам.

Помните, что речь идет не только о переходе по ссылкам. - Проведите для ключевого персонала подробный инструктаж по новейшим методам онлайн-мошенничества.

Да, включая руководителей высшего звена, но не забывайте всех, кто имеет право осуществлять электронные переводы или другие финансовые транзакции. Помните, что многие из реальных историй, связанных с мошенничеством, происходят с сотрудниками более низкого уровня, которых обманывают, полагая, что руководитель просит их предпринять срочные действия — обычно в обход обычных процедур и/или средств контроля. - Пересмотреть существующие процессы, процедуры и разделение обязанностей для финансовых переводов и других важных транзакций.

При необходимости добавьте дополнительные элементы управления. Помните, что разделение обязанностей и другие средства защиты в какой-то момент могут быть нарушены внутренними угрозами, поэтому может потребоваться повторный анализ рисков с учетом возросших угроз.

- Рассмотрите новые политики, связанные с внеплановыми транзакциями или срочными запросами руководства.

Электронное письмо из учетной записи Gmail генерального директора должно автоматически поднять красный флаг для сотрудников, но они должны понимать новейшие методы, используемые темной стороной. Вам нужны утвержденные аварийные процедуры, которые всем хорошо понятны. - Проверьте, улучшите и протестируйте свои системы управления инцидентами и оповещения о фишинге.

Регулярно проводите кабинетные учения с участием руководства и ключевого персонала. Тестируйте элементы управления и реконструируйте потенциальные области уязвимости.

Тенденции социальной инженерии

Последний отчет ISACA State of Security 2021, часть 2 (опрос почти 3700 специалистов по кибербезопасности со всего мира) показал, что социальная инженерия является основной причиной компрометации, с которой сталкиваются организации, в то время как Ежеквартальный отчет PhishLabs о тенденциях и разведывательных данных об угрозах выявило увеличение объема фишинговых атак на 22% в первой половине этого года по сравнению с тем же периодом 2020 года.