Тест по информатике на тему Компьютерные вирусы и антивирусные программы

Тест компьютерные вирусы и антивирусные программы

Первая массовая __________ компьютерного вируса произошло в 1986 году.

2) Выбрать правильное определение «Компьютерного вируса» А) Это система хранения файлов и организации каталогов

Б) Делает истинное высказывание ложным и наоборот, ложное — истинным.

В) Является программами, которые могут «размножаться» и скрытно внедрять свои копии в файлы, загрузочные секторы дисков и документов.

3) О каком вирусе идет речь? «Активизация которых может привести к потере программ и данных (изменению или удалению файлов и каталогов), форматированию винчестера и т. д»

А) Опасный

Б) Очень опасный

В) Неопасный

4) Выбери правильное определение «Интернет-черви» — это А) Операция преобразования знаков или групп знаков одной знаковой системы в знаки или группы знаков другой знаковой системы.

Б) Распространяются в компьютерной сети во вложенных в почтовое сообщение файла.

В) Приложение операционной системе MS — DOS.

5) О каком вирусе идёт речь «Заражают файлы документов Word и электронных таблиц Excel »

А) Файловый вирус

Б) Сетевой вирус

В) Макровирус

6) Какую роль выполняют «Трояны»? А) Программы

Б) Троянского коня

В) Защита

7) Соотнесите соответствия терминов с описанием:

1) Принцип работы основан на подсчете контрольных сумм для присутствующих на диске файлов

2) Программа, перехватывающая «Вирусоопасные» ситуации и сообщающие об этом пользователю.

3) Принцип работы основан на проверке файлов, загрузочных секторов дисков.

8) Согласны ли вы с утверждением «Сетевых вирусов»? А) Сетевые вирусы – используют для своего расположения электронную почту и Всемирную паутину.

Б) Сетевые вирусы – постоянно присутствуют в памяти компьютера и могут заражать другие документы.

В) Сетевые вирусы – находятся в оперативной памяти компьютера и является активным.

9) Какой вирус ведет себя так же, как файловый, то есть может заражать файлы при обращении к ним компьютера?

А) Интернет-черви

Б) Ревизоры

В) Загрузочные

10) Какие типы компьютерных вирусов существуют? ___________ , ____________ , ___________ , __________ .

11) Какое название по отношению к компьютерным программам перешло к нам из биологии именно по признаку способности к саморазмножению: _______________________________________________________

12) О каком вирусе идет речь?

«Могут привести к сбою и зависанию при работе компьютера» А) Файловый

Б) Опасный

В) Загрузочный

13) Этапы действия программного вируса: А) Размножение, вирусная атака.

В) Запись в файл, размножение, уничтожение.

Б) Запись в файл, размножение.

14) Какие программы относятся к антивирусным?

А ) AVP, DrWeb, Norton AntiVirus.

Б ) MS-DOS, MS Word, AVP.

В ) MS Word, MS Excel, Norton Commander.

15) Какие существуют вспомогательные средства защиты? А) Административные методы и антивирусные программы.

Б) Аппаратные средства.

В) Программные средства.

16) В чем заключается размножение программного вируса? А) Программа-вирус один раз копируется в теле другой программы.

Б) Вирусный код неоднократно копируется в теле другой программы.

17) Ответьте на вопрос «Что называется вирусной атакой?»

18) Ответьте на вопрос «Какие существуют методы реализации антивирусной защиты?»

19) На чем основано действие антивирусной программы? А) На ожидании начала вирусной атаки

Б) На сравнении программных кодов с известными вирусами

В) На удалении зараженных файлов

20) Какие существуют основные средства защиты данных? А) Аппаратные средства

Б) Программные средства

В) Резервное копирование наиболее ценных данных

1) Эпидемия

2) В

3) Б

4) Б

5) В

6) Б

7)

15 Какие существуют вспомогательные средства защиты.

Infourok. ru

14.12.2019 13:54:06

2019-12-14 13:54:06

Источники:

Https://infourok. ru/test-po-informatike-na-temu-kompyuternie-virusi-i-antivirusnie-programmi-3215697.html

Тест. Компьютерные вирусы и антивирусные программы » /> » /> . keyword { color: red; }

keyword { color: red; }

Тест компьютерные вирусы и антивирусные программы

Компьютерные вирусы и антивирусные программы. Тест содержит 20 вопросов. Ограничение по времени 20 минут.

Список вопросов теста

Вопрос 1

Найдите правильные слова: компьютерные вирусы.

Варианты ответов

- возникают в связи со сбоями в аппаратных средствах компьютера пишутся людьми специально для нанесения ущерба пользователям персональных компьютеров зарождаются при работе неверно написанных программных продуктов являются следствием ошибок в операционной системе компьютера

Вопрос 2

Заражение компьютерным вирусом может произойти в процессе.

Варианты ответов

- работы с файлами форматирования диска перезагрузки компьютера выключения компьютера включения компьютера

Вопрос 3

Как вирус может появиться на компьютере

Варианты ответов

- при работе в компьютерной сети при работе в текстовом редакторе при открытии файла, присланного по электронной почте самопроизвольно при создании макросов

Вопрос 4

Найдите отличительные особенности компьютерного вируса:

Варианты ответов

- он обладает значительным объемом программного кода и ловкостью действий компьютерный вирус легко распознать и просто удалить вирус имеет способности к повышению помехоустойчивости операционной системы и к расширению объема оперативной памяти компьютера он обладает маленьким объемом, способностью к самостоятельному запуску и многократному копированию кода, к созданию помех корректной работе компьютера

Вопрос 5

Создание компьютерных вирусов является

Варианты ответов

- последствием сбоев операционной системы необходимым компонентом подготовки программистов побочным эффектом при разработке программного обеспечения преступлением

Вопрос 6

Вирусы, распространяемые через электронную почту называются

Варианты ответов

- загрузочные сетевые черви файловые почтовые черви скриптовые вирусы

Вопрос 7

Вирусы, способные воровать пароли с вашего ПК называются

Варианты ответов

- загрузочные сетевые черви файловые почтовые черви скриптовые вирусы троянские программы

Вопрос 8

Вирусы, заражающие Web-страницы, называются

Варианты ответов

- загрузочные сетевые черви файловые почтовые черви скриптовые вирусы троянские программы

Вопрос 9

Как происходит заражение «почтовым» вирусом

Варианты ответов

- при получении письма с зараженным файлом по электронной почте при регистрации на почтовом сервере при посещении своего почтового ящика при открытии зараженного файла, присланного с письмом по электронной почте при скачивании фото присланного в письме по электронной почте

Вопрос 10

Вирусы, заражающие загрузочные сектора дисков называются

Варианты ответов

- загрузочные сетевые черви файловые почтовые черви скриптовые вирусы троянские программы

Вопрос 11

Вирусы, заражающие документы содержащие макросы, называются

Варианты ответов

- загрузочные сетевые черви файловые макровирусы скриптовые вирусы троянские программы

Вопрос 12

Вирусы могут заражать

Варианты ответов

- видео драйверы звук документы с макросами простой текст рисунки программы

Вопрос 13

Вирусы не могут заражать

Варианты ответов

- видео драйверы звук документы с макросами простой текст рисунки программы

Вопрос 14

Для периодической проверки компьютера на наличие вирусов используются

Варианты ответов

- антивирусы мониторы антивирусы принтеры антивирусы охранники антивирусы сканеры антивирусы полицейские

Вопрос 15

Антивирусы, которые постоянно находятся в оперативной памяти и обеспечивают проверку файлов в процессе их загрузки в оперативную память

Варианты ответов

- антивирусы мониторы антивирусы принтеры антивирусы охранники антивирусы сканеры антивирусы полицейские

Вопрос 16

Назовите метод защиты от компьютерных вирусов:

Варианты ответов

- отключение компьютера от электросети при малейшем подозрении на вирус перезагрузка компьютера вызов специалиста по борьбе с вирусами установка на компьютер антивирусной программы

Вопрос 17

Какой файл считается зараженным?

Варианты ответов

- в файле обнаружена картинка в файле обнаружен лишний символ в файле обнаружен шифр в файле обнаружен лишний программный код в файле обнаружен макрос

Вопрос 18

Для чего используется антивирусная программа?

Варианты ответов

- для периодической проверки компьютера для уничтожения вирусов для авторизации доступа к файлам для нахождения вирусов для предотвращения попытки проникновения вируса в компьютер

Вопрос 19

К каким последствиям может привести заражение компьютера вирусом?

Варианты ответов

- изменению названия файлов заражению программ полному удалению файлов изменению формата файлов зависание удалению данных

Вопрос 20

В целях безопасности компьютера не следует.

Варианты ответов

- запускать неизвестные программы загружать музыку из сети открывать свои фото переходить по неизвестным ссылкам общаться с незнакомыми по сети

© helpiks. su При использовании или копировании материалов прямая ссылка на сайт обязательна.

Для периодической проверки компьютера.

Helpiks. su

24.05.2020 15:51:37

2020-05-24 15:51:37

Источники:

Https://helpiks. su/2-110634.html

Ответы: Пройдите тест по теме вирусы » /> » /> .keyword { color: red; }

Тест компьютерные вирусы и антивирусные программы

1. На чем основано действие антивирусной программы?

1.На ожидании начала вирусной атаки

2.На удалении зараженных файлов

3.На сравнении программных кодов с известными вирусами

1.Специальная программа небольшого размера, которая может приписывать себя к другим программам, она обладает способностью «размножаться»

2.

Программа проверки и лечения дисков

Программа проверки и лечения дисков 3.Любая программа, созданная на языках низкого уровня

4.Программа, скопированная с плохо отформатированной дискеты.

3. Какие существуют вспомогательные средства защиты?

1.Аппаратные средства и антивирусные программы

2.Аппаратные средства

3.Программные средства

4. Что необходимо иметь для проверки на вирус жесткого диска?

1.защищенную программу

2.антивирусную программу, установленную на компьютере.

3.загрузочную программу

4.файл с антивирусной программой

5. Заражение компьютерными вирусами может произойти в процессе.

1.Работы с файлами

2.Форматирования дискеты

3.Выключения компьютера

4.Печати на принтере

6. Какие существуют методы реализации антивирусной защиты?

1.Аппаратные и программные

2.Программные, аппаратные и организационные

3.Только программные

7. Какие программы относятся к антивирусным

1.MS-DOS, MS Word, AVP

2.AVP, DrWeb, NortonAntiVirus

3.

MS Word, MS Excel, Norton Commander

MS Word, MS Excel, Norton Commander 8. Что называется вирусной атакой?

1.Нарушение работы программы, уничтожение данных, форматирование жесткого диска

2.Неоднократное копирование кода вируса в код программы

3.Отключение компьютера в результате попадания вируса

9. Основные типы компьютерных вирусов:

1.Файловые, загрузочные, макро-вирусы

2.Аппаратные, программные, загрузочные

3.Файловые, программные, макро-вирусы

10. Какие существуют основные средства защиты?

1.Резервное копирование наиболее ценных данных

3.Аппаратные средства

11. Компьютерная программа, в которой находится вирус называется:

1.зараженной;

2.опасной;

3.испорченной или измененной;

4.отформатированной.

12. Какие файлы заражают макро-вирусы?

1.исполнительные;

2.графические и звуковые;

3.файлы документов Word и электронных таблиц Excel;

4.html документы.

13. Неопасные компьютерные вирусы могут привести

1.

к сбоям и зависаниям при работе компьютера;

к сбоям и зависаниям при работе компьютера; 2.к уменьшению свободной памяти компьютера;

3.к потере программ и данных;

4.к форматированию винчестера.

14. Какие из перечисленных типов не относятся к категории вирусов?

1.tуре-вирусы;

2.загрузочные вирусы;

3.сетевые вирусы;

4.файловые вирусы.

15. По какому обязательному признаку название «вирус» было отнесено к компьютерным программам?

1.способность к саморазмножению;

2.способность к мутации;

3.способность к делению;

4.способность к изменению размеров.

16. В каком году Ф. Коэн ввел термин «компьютерный вирус»?

1.в 1952г;

2.в 1984г;

3.в 1962г.;

4.в 1981г..

17. К каким вирусам относится «троянский конь»?

1.макро-вирусы;

2.скрипт-вирусы;

3.интернет-черви;

4.загрузочные вирусы.

18. Какой вид компьютерных вирусов внедряются и поражают исполнительный файлы с расширением *.exe, *.com?

1.файловые вирусы;

2.загрузочные вирусы;

3.

макро-вирусы;

макро-вирусы; 4.сетевые вирусы.

19. Очень опасные компьютерные вирусы могут привести

1.к сбоям и зависаниям при работе компьютера;

2.к потере программ и данных, форматированию винчестера;

3.к уменьшению свободной памяти компьютера.

1.программы и документы;

2.графические файлы;

3.звуковые файлы;

4.видеофайлы.

21. Опасные компьютерные вирусы могут привести

1.к потере программ и данных;

2.к форматированию винчестера;

3.к сбоям и зависаниям при работе компьютера;

4.к уменьшению свободной памяти компьютера.

22. Как происходит заражение «почтовым» вирусом?:

1.при подключении к почтовому серверу;

2.при открытии зараженного файла, присланного с письмом по E-mail;

3.при подключении к Web-серверу, зараженному «почтовым» вирусом

Кажется так:

2-1

3-3

4-2

5-1

6-3

7-2

8-1

9-3

10-1

11-1

12-3

13-2

14-1

15-1

16-4 кажется

17-3

18-1

19-2

20-все

21-3

22-2

Хотелось бы узнать правильные ответы.

Печати на принтере 6.

Otvet. mail. ru

20.08.2018 12:20:17

2018-08-20 12:20:17

Источники:

Https://otvet. mail. ru/question/65841934

Компьютерные вирусы и антивирусные программы

Предмет Информатика и ИКТ Класс 7

Учитель — Тютюнник Н. С.

Тема: «Компьютерные вирусы и антивирусные программы ».

Цели:

обучающая: познакомить с понятием компьютерного вируса, способами его возникновения, антивирусной программы и ее методом работы;

развивающая: развить логическое мышление, пространственное мышление, словарный запас;

воспитывающая: воспитать сознательное отношение к труду.

Оборудование:

ресурсы Интернет

интерактивная доска

проектор

ноутбук

Структура урока

Организационный момент (3 мин. )

)

Повторение (10 мин)

Изучение нового материала (15мин.)

Физкультминутка (3 мин.)

Закрепление изученного материала (9 мин.)

Подведение итогов урока (3 мин.)

Задание на дом (2 мин)

Ход урока

1. Подготовка к началу урока. Отмечаем присутствующих.

2. Повторение.

-Составьте на доске схему ПО компьютера, используя данные.

На прошлых уроках мы с вами рассмотрели основные виды программного обеспечения. Давайте вспомним, что такое ПО? (ПО — вся совокупность программ, используемых на компьютере).

— Зачем компьютеру необходимо ПО? (Программное обеспечение позволяет компьютеру выполнять определенную работу).

— На какие группы делится все ПО? (Системное ПО, прикладное ПО, системы программирования).

— К какой группе программ относятся антивирусные программы? (системное ПО). Почему? (Они необходимы для корректной работы всей компьютерной системы).

Программное обеспечение компьютера

Системное программное обеспечение

Операционные системы: Windows, Linux.

Системы программирования: Visual Basic, Delphi.

Файловые менеджеры: Total Commander FAR

Антивирусные программы: Dr Web, Антивирус Касперского.

Прикладное программное обеспечение

Приложения общего назначения: текстовые, графические, звуковые редакторы; и т.д.

Игры: логические, стратегические, имитаторы – тренажеры.

Приложения специального назначения: системы компьютерного черчения, словари, переводчики.

Программы для обучения: электронные учебники, тесты.

3. Изучение нового материала.

Тема урока: «Компьютерные вирусы и антивирусные программы».

Цель нашей работы — познакомиться с основами компьютерной вирусологии, научиться обнаруживать вирусы и бороться с ними.

Мы с вами говорили о том, что компьютер можно в чем-то сравнить с человеком. Человек, как биологический организм подвержен различным воздействиям внешней среды, в том числе и различным заболеваниям, причинами возникновения которых, часто, являются вирусы и бактерии, проникающие в организм человека из вне.

Человек, как биологический организм подвержен различным воздействиям внешней среды, в том числе и различным заболеваниям, причинами возникновения которых, часто, являются вирусы и бактерии, проникающие в организм человека из вне.

Попробуйте описать этапы и последствия заражения человека каким-либо вирусом. Особенности:

• проникновение вируса в организм человека происходит из вне;

• способность вируса к саморазмножению;

• активизация некоторых вирусов не сразу после проникновения в организм, а через некоторое время.

А может ли компьютер заразиться вирусом? Каким должен быть этот вирус по вашему представлению?

1) Понятие «компьютерный вирус»

Итак, действительно, компьютер может заразиться. И причиной заражения действительно является вирус, только компьютерный. Это название пришло из биологии именно по признаку способности к саморазмножению. Вирусы представляют собой небольшие вредоносные программы, которые запускаются на компьютере без ведома его хозяина и выполняют различные нежелательные действия. При этом вирусы могут быть как почти безобидными, так и весьма неприятными.

При этом вирусы могут быть как почти безобидными, так и весьма неприятными.

Компьютерный вирус – это программа, которая может создавать свои копии и внедрять их в файлы, загрузочные секторы дисков, сети. При этом копии сохраняют возможность дальнейшего распространения. Часто вирусы обладают разрушительным действием.

2) Пути распространения компьютерных вирусов

Давайте подумаем, каковы пути распространения вирусов. (Вирусы могут попасть в ПК так же как любая другая программа). В противоположность обычным бациллам, компьютерные вирусы не передаются по воздуху: так как вирусы – это программы – средой их обитания служит только различная компьютерная техника.

Как на ПК может попасть вредоносная программа? (Через зараженные дискеты, диски, флеш-карты, посредством Интернета или по локальной сети). Обычно вирус внедряется в какой-либо документ или программу, и в начале работы вы можете не заметить ничего необычного. Однако через некоторое время вирус проявит свою разрушительную силу.

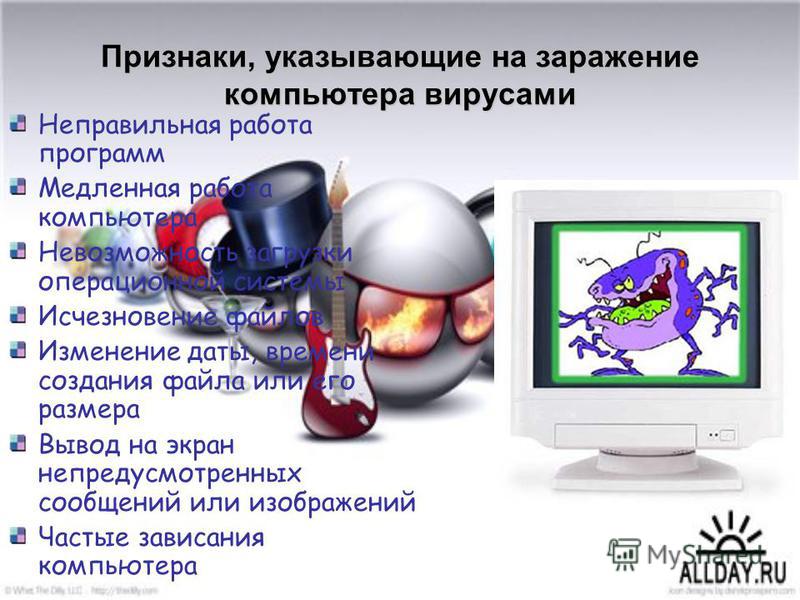

3) Признаки появления компьютерных вирусов

Назовем основные признаки проявления компьютерных вирусов.

• неправильная работа нормально работавших программ;

• медленная работа компьютера;

• невозможность загрузки ОС;

• исчезновение файлов и каталогов;

• изменение размеров файлов;

• неожиданное увеличение количества файлов на диске;

• уменьшение размеров свободной оперативной памяти;

• вывод на экран неожиданных сообщений и изображений;

• подача непредусмотренных звуковых сигналов;

• частые зависания и сбои в работе компьютера.

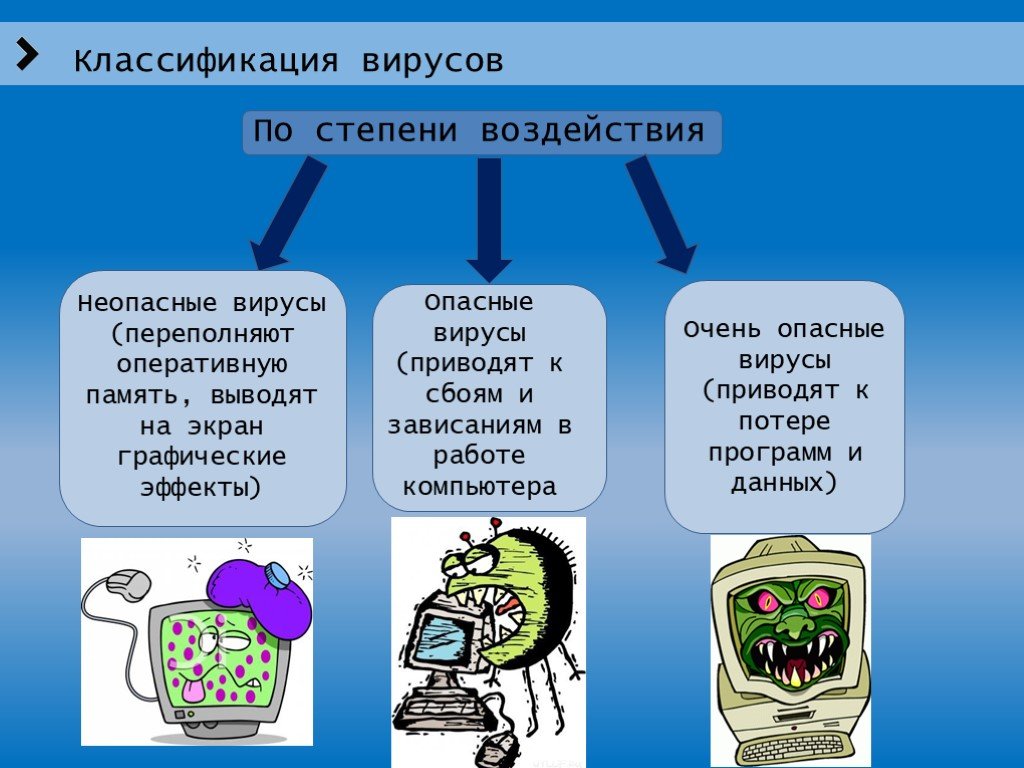

4) Классификация вирусов

По «среде обитания» вирусы можно разделить на файловые вирусы, макровирусы и сетевые вирусы.

Файловые вирусы внедряются в программы и активизируются при их запуске. После запуска зараженной программы вирусы находятся в оперативной памяти компьютера и могут заражать другие файлы до момента выключения компьютера или перезагрузки операционной системы.

Макровирусы заражают файлы документов, например текстовых документов. После загрузки зараженного документа в текстовый редактор макровирус постоянно присутствует в оперативной памяти компьютера и может заражать другие документы. Угроза заражения прекращается только после закрытия текстового редактора.

Сетевые вирусы могут передавать по компьютерным сетям свой программный код и запускать его на компьютерах, подключенных к этой сети. Заражение сетевым вирусом может произойти при работе с электронной почтой или при «путешествиях» по Всемирной паутине.

Наибольшую опасность создают почтовые сетевые вирусы, которые распространяются по компьютерным сетям во вложенных в почтовое сообщение файлах. Активизация почтового вируса и заражение компьютера может произойти при просмотре сообщения электронной почты.

Лавинообразная цепная реакция распространения почтовых вирусов базируется на том, что вирус после заражения компьютера начинает рассылать себя по всем адресам электронной почты, которые имеются в электронной адресной книге пользователя.

Например, даже если в адресных книгах пользователей имеются только по два адреса, почтовый вирус, заразивший компьютер одного пользователя, через три рассылки поразит компьютеры уже восьми пользователей (рис. 2.35 стр. 71 учебника).

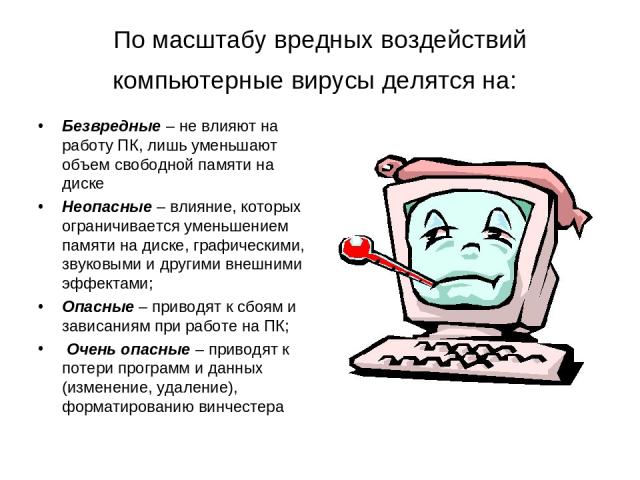

Еще одна существующая классификация вирусов – по их возможностям.

• Безвредные вирусы – оказывают незначительное влияние на работу ПК, занимая часть системных ресурсов. Нередко пользователи даже не подозревают об их присутствии.

• Неопасные вирусы – также занимают часть ресурсов компьютера, но об их присутствии пользователь знает хорошо. Обычно они проявляются в виде визуальных и звуковых эффектов и не вредят данным пользователя.

• Опасные вирусы – программы, которые нарушают нормальную работу пользовательских приложений или всей системы.

• Очень опасные вирусы – программы, задача которых заключается в уничтожении файлов, выводе из стоя программ и ОС или рассекречивании конфиденциальных данных.

По особенностям алгоритма работы различают:

• Простейшие вирусы – вирусы, которые при распространении своих копий обязательно изменяют содержимое дисковых секторов или файлов, поэтому его достаточно легко обнаружить.

• Вирусы-спутники (компаньоны) — вирус, который не внедряется в сам исполняемый файл, а создает его зараженную копию с другим расширением.

• Макровирус – вирусы, которые заражают документы офисных приложений.

• Троянская программа – программа, которая маскируется под полезные приложения (утилиты или даже антивирусные программы), но при этом производит различные шпионские действия. Она не внедряется в другие файлы и не обладает способностью к саморазмножению.

• Черви – это вредительские компьютерные программы, которые способны саморазмножаться, но, в отличие от вирусов не заражают другие файлы. Свое название черви получили потому, что для распространения они используют компьютерные сети и электронную почту.

Сегодня наиболее распространены так называемые сетевые черви, а также макровирусы.

5) Профилактика появления компьютерных вирусов

Одним из основных методов борьбы с вирусами является, как и в медицине, своевременная профилактика. Подумайте, какие средства помогают предотвратить заражение ПК?

1 Резервное копирование наиболее ценных данных;

2.создание дистрибутивного и системного диска;

3.хранение всех регистрационных и парольных данных не на ПК;

4 проверка всей поступающей извне информации на вирусы, как на дискетах, CD-ROM, так и по сети;

5. использование «свежих» антивирусных программ, регулярная проверка компьютера на наличие вирусов.

6) Антивирусные программы

Итак, особое место в этом списке занимают программные средства защиты – антивирусные программы. К какому виду ПО они относятся? (Системному ПО).

Антивирусная программа (антивирус) — программа, позволяющая выявлять вирусы, лечить зараженные файлы и диски, обнаруживать и предотвращать подозрительные действия.

Существует несколько типов антивирусных программ, различающихся выполняемыми функциями.

1. Полифаги. Просмотр содержимого файлов, расположенных на дисках компьютера, а также содержимого оперативной памяти компьютера с целью поиска вирусов.

2. Ревизоры. В режиме предварительного сканирования создает базу данных с контрольными суммами и другой информацией, позволяющей впоследствии контролировать целостность файлов (контроль над изменениями, которые происходят в файловой системе ПК).

3. Блокировщики. Проверка на наличие вирусов запускаемых файлов, перехват «вирусоопасных» ситуаций.

Ни один тип антивирусных программ по отдельности не дает полной защиты от вирусов. Поэтому в современные антивирусные комплекты программ обычно входят компоненты, реализующие все эти функции.

Физкультминутка.

Закрепление.

В качестве закрепления, давайте выполним тест с использованием системы тестирования.

1. Что такое «компьютерный вирус»?

А) это программы, активизация которых вызывает уничтожение программ и файлов;

Б) это совокупность программ, находящиеся на устройствах долговременной памяти;

В) это программы, которые могут «размножаться» и скрытно внедрять свои копии в файлы, загрузочные секторы дисков и документы;

Г) это программы, передающиеся по Всемирной паутине в процессе загрузки Web-страниц.

2. Какие файлы заражают макро-вирусы?

А) исполнительные;

Б) графические и звуковые;

В) файлы документов Word и элект. таблиц Excel;

Г) html документы.

3. Неопасные компьютерные вирусы могут привести

А) к сбоям и зависаниям при работе компьютера;

Б) к потере программ и данных;

В) к форматированию винчестера;

Г) к уменьшению свободной памяти компьютера.

4. Какой вид компьютерных вирусов внедряются и поражают исполнительный файлы с расширением *.exe, *.com?

А) файловые вирусы;

Б) загрузочные вирусы;

В) макро-вирусы;

Г) сетевые вирусы.

5. Основные типы компьютерных вирусов:

Аппаратные, программные, загрузочные

Программные, загрузочные, макровирусы.

Файловые, сетевые, макровирусы, загрузочные.

6. На чем основано действие антивирусной программы?

На ожидании начала вирусной атаки.

На сравнении программных кодов с известными вирусами.

На удалении зараженных файлов.

7. Какие программы относятся к антивирусным

AVP, DrWeb, Norton AntiVirus.

MS-DOS, MS Word, AVP.

MS Word, MS Excel, Norton Commander.

6. Итоги:

К каким последствиям может привести заражение компьютера компьютерными вирусами?

Какие типы компьютерных вирусов существуют, чем они отличаются друг от друга, и какова должна быть профилактика заражения?

Каким способом антивирусные программы обнаруживают компьютерные вирусы и обеспечивают их нейтрализацию?

7. Задание на дом: § 2.7

Задание на дом: § 2.7

Выставление оценок.

Урок окончен.

Заражение в Интернете — ЧВК

В редакцию: Компьютерные вирусы созданы для того, чтобы быть вредителями, бесконтрольно размножающимися и наносящими серьезный ущерб электронным данным. Эти вредоносные программы, которые распространяются между файлами и компьютерами, поразительно похожи по вирулентности, способам распространения и эволюционным путям с течением времени на микробы, вызывающие инфекционные заболевания. И биологические вирусы, и эти виртуальные вирусы передаются от хозяина к хозяину. Компьютерные вирусы — человеческое изобретение; однако их развитие идет по хорошо известному биологическому пути. Относительно безобидные предки постепенно или шаг за шагом превращаются в «патогенов»; хозяин развивает адаптивные защитные механизмы, которые, в свою очередь, отбирают новые «варианты» вируса; в конечном итоге достигается равновесие между инфекцией и защитой хозяина. Сравнение «виртуальных микробов» с их биологическими аналогами может помочь нам контролировать и то, и другое.

Термин «компьютерный вирус» широко используется для описания компьютерного «вредоносного ПО» — общего термина, включающего следующие категории. 1) Вирусы. Компьютерный вирус — это программа, внедряющая свою версию в любую программу, которую она может модифицировать. Модифицированная программа после запуска пытается изменить другие программы, непосредственно связанные с ней. Компьютерные вирусы распространяются путем обмена данными на зараженных дисках или дискетах. В отличие от своих биологических собратьев (быстрых и очень заразных), компьютерные вирусы распространяются между компьютерами медленно и редко. 2) Черви. Червь — это автономная программа, которая копирует себя и отправляет копии на любой подключенный компьютер практически без взаимодействия с пользователем. В отличие от биологических червей (которые распространяются медленно), компьютерные черви распространяются быстро и без особого взаимодействия с пользователем между компьютерами в сети, включая Интернет. (Ввиду заразности биологических червей и вирусов термины следовало бы поменять местами. ) 3) Троянские кони. Троянский конь — это программа, скрывающая вредоносный код, который обычно делает компьютер или сеть доступными для неавторизованных пользователей в привлекательном или ничего не подозревающем пакете. Вирус, червь или троянский конь могут находиться в латентном состоянии (тогда еще называемом логической бомбой) и становиться активными только по прошествии определенного времени.

) 3) Троянские кони. Троянский конь — это программа, скрывающая вредоносный код, который обычно делает компьютер или сеть доступными для неавторизованных пользователей в привлекательном или ничего не подозревающем пакете. Вирус, червь или троянский конь могут находиться в латентном состоянии (тогда еще называемом логической бомбой) и становиться активными только по прошествии определенного времени.

Каждый класс компьютерного вредоносного программного обеспечения имеет сотни вариантов, и многие варианты имеют несколько слегка измененных версий, соответствующих микробному разнообразию. Черви, такие как печально известный червь «ILOVEYOU» в 2000 году, могут использовать универсальное сообщение удовлетворения, чтобы соблазнить пользователей. Их широкое распространение происходит параллельно с распространением болезней, передающихся социально (например, гриппа), которые потенциально могут заразить всех восприимчивых людей. Напротив, компьютерные вирусы (распространяющиеся путем обмена данными на зараженных дискетах) параллельны заболеваниям, передающимся половым путем, распространение которых связано с определенными поведенческими практиками. Вирусы или черви, которые распространяются незамеченными, но активируются позднее (как в случае с вирусом Микеланджело, открытым в 1991 и все еще вокруг) напоминают латентные микробы, такие как ВИЧ . Атаки типа «отказ в обслуживании», которые блокируют доступ к серверу из-за натиска сообщений, являются эквивалентом токсинов, поскольку ни один из них не может воспроизводиться на своем хосте и вреден только при превышении критической концентрации. Спам (нежелательная, но безвредная электронная почта), проклятие пользователей компьютеров с медленными модемами из-за дорогих телефонных соединений, напоминает бактериальных комменсалов, которые могут нанести вред хозяину только при определенных условиях.

Вирусы или черви, которые распространяются незамеченными, но активируются позднее (как в случае с вирусом Микеланджело, открытым в 1991 и все еще вокруг) напоминают латентные микробы, такие как ВИЧ . Атаки типа «отказ в обслуживании», которые блокируют доступ к серверу из-за натиска сообщений, являются эквивалентом токсинов, поскольку ни один из них не может воспроизводиться на своем хосте и вреден только при превышении критической концентрации. Спам (нежелательная, но безвредная электронная почта), проклятие пользователей компьютеров с медленными модемами из-за дорогих телефонных соединений, напоминает бактериальных комменсалов, которые могут нанести вред хозяину только при определенных условиях.

Биологические вирусы могут быстро мутировать, создавать новые патогенные пути и пути передачи и развивать антигенные вариации, чтобы избежать иммунитета хозяина. В компьютерном мире черви ведут себя аналогично. Как только червь был успешно передан, быстро появляются его варианты. Эти варианты наносят ущерб аналогичным образом, но избегают обнаружения и препятствий, установленных для обеспечения «иммунитета» к исходному «штамму». Таким образом, знания о биологических инфекциях можно использовать для прогнозирования и предотвращения высоковирулентных компьютерных инфекций.

Эти варианты наносят ущерб аналогичным образом, но избегают обнаружения и препятствий, установленных для обеспечения «иммунитета» к исходному «штамму». Таким образом, знания о биологических инфекциях можно использовать для прогнозирования и предотвращения высоковирулентных компьютерных инфекций.

Хотя у пользователя компьютера есть средства защиты от компьютерных вирусов, цена может быть высокой. Как и в случае с биологическими вирусами, полезно соблюдать правила гигиены. Точно так же, как они должны часто мыть руки, избегать контактов с простуженными людьми или использовать презервативы для защиты от инфекционных заболеваний, пользователи компьютеров должны не доверять (и, следовательно, не открывать) файлам, полученным по неожиданным каналам или с неизвестными расширениями или темами, запрашивать подтверждение у отправителя перед открытием вложений и регулярно делайте резервные копии жестких дисков, чтобы снизить риск потери данных. Последствия таких действий с точки зрения времени, дискового пространства и эффективности иллюстрируют биологическую истину: иммунитет имеет свою цену. Эффективные противовирусные барьеры препятствуют общению. Кроме того, программы защиты от вирусов настолько хороши, насколько хорош последний распознанный вирус, в лучшем случае обеспечивая лишь частичную защиту. Пользователи компьютеров не всегда принимали неудобные меры предосторожности, даже с учетом серьезных последствий. ILOVEYOU — червь, использующий тот же механизм распространения, что и Melissa, выпущенный годом ранее. Однако ILOVEYOU оказался еще более разрушительным, чем Мелисса.

Эффективные противовирусные барьеры препятствуют общению. Кроме того, программы защиты от вирусов настолько хороши, насколько хорош последний распознанный вирус, в лучшем случае обеспечивая лишь частичную защиту. Пользователи компьютеров не всегда принимали неудобные меры предосторожности, даже с учетом серьезных последствий. ILOVEYOU — червь, использующий тот же механизм распространения, что и Melissa, выпущенный годом ранее. Однако ILOVEYOU оказался еще более разрушительным, чем Мелисса.

Биологические иммунные расстройства, при которых защитные силы хозяина поворачиваются против хозяина и фактически наносят ущерб, известны как аутоиммунные заболевания. Компьютерные аутоиммунные расстройства аналогичны своим биологическим аналогам. Недавно предупреждение (защитный механизм, используемый пользователями компьютеров) оказалось не таким уж безобидным обманом. В ложном предупреждении говорилось, что некоторые файлы заражены компьютерным вирусом. Приняв во внимание предупреждение, ничего не подозревающие пользователи компьютеров удалили уязвимые служебные файлы из операционных систем своих компьютеров. Вред, опосредованный этой «защитой хозяина», в данном конкретном случае был относительно небольшим, напоминая дискомфорт от аллергии, при которой иммунный ответ на доброкачественные агенты наносит ограниченный ущерб. Однако, скорее всего, появятся более злокачественные формы «самоповреждающих» мистификаций, которые могут быть столь же разрушительными для компьютеров, как некоторые аутоиммунные заболевания для людей.

Вред, опосредованный этой «защитой хозяина», в данном конкретном случае был относительно небольшим, напоминая дискомфорт от аллергии, при которой иммунный ответ на доброкачественные агенты наносит ограниченный ущерб. Однако, скорее всего, появятся более злокачественные формы «самоповреждающих» мистификаций, которые могут быть столь же разрушительными для компьютеров, как некоторые аутоиммунные заболевания для людей.

Электронная монокультура, улучшающая общение, также увеличивает риск заражения. Преобладающее использование одной операционной системы улучшило коммуникацию и обмен электронными данными, но также способствовало быстрому распространению вредоносных программ. Как и в случае биологического заражения, передача компьютерной инфекции зависит от восприимчивости населения. Производители вирусов увидели возможность в популярном во всем мире выборе ПК с операционной системой Microsoft Windows. Огромная популярность этих систем, наряду с их давно признанной неадекватной защитой от неправомерного использования, сделала пользователей компьютеров уязвимыми. Виртуальные вирусы, способные заразить несколько операционных систем, встречаются редко (как и биологические вирусы с широкой специфичностью хоста), и даже в случае заражения компьютеры, работающие под управлением других операционных систем (например, Mac, Unix) или программы электронной почты, отличные от Outlook обычно являются тупиковыми узлами для компьютерных вирусов.

Виртуальные вирусы, способные заразить несколько операционных систем, встречаются редко (как и биологические вирусы с широкой специфичностью хоста), и даже в случае заражения компьютеры, работающие под управлением других операционных систем (например, Mac, Unix) или программы электронной почты, отличные от Outlook обычно являются тупиковыми узлами для компьютерных вирусов.

Патогены не изобретают велосипед. Гены вирулентности постоянно «крадут» и используют повторно. Таким образом, новые комбинации генов вирулентности могут приводить к новым патогенным стратегиям, и такие комбинации часто накапливаются в островках патогенности. Повторное использование и комбинация эффективных (и заразных) стратегий также распространены в компьютерных вредоносных программах. Недавний пример демонстрирует ценность правильного количества вирулентности. Чрезвычайно опасный червь под названием Nimda (Admin наоборот) был выпущен ровно через неделю после теракта 11 сентября 2001 года в США. Nimda объединила самые мощные стратегии Code Red и SirCam и распространилась быстрее, чем любой предыдущий червь. Щелчок по строке темы зараженного письма (например, чтобы удалить его) сам активировал червя. Однако из-за масштабности угрозы интернет-сообщество отреагировало чрезвычайно быстро. В течение нескольких часов после его выпуска оповещения системных администраторов о том, как заблокировать червя, эффективно замедлили его распространение. Раннее наблюдение и создание барьеров предотвратили катастрофу. Как и в случае сдерживаемых эпидемий геморрагических лихорадок, огромная угроза высокой контагиозности и летальности требует принятия эффективных мер для быстрого выявления вспышек и предотвращения пандемий.

Щелчок по строке темы зараженного письма (например, чтобы удалить его) сам активировал червя. Однако из-за масштабности угрозы интернет-сообщество отреагировало чрезвычайно быстро. В течение нескольких часов после его выпуска оповещения системных администраторов о том, как заблокировать червя, эффективно замедлили его распространение. Раннее наблюдение и создание барьеров предотвратили катастрофу. Как и в случае сдерживаемых эпидемий геморрагических лихорадок, огромная угроза высокой контагиозности и летальности требует принятия эффективных мер для быстрого выявления вспышек и предотвращения пандемий.

Типы мер, которые следует использовать против заражения компьютером, можно узнать из биологии. Иммунные эффекторы растений и животных защищают от широкого спектра патогенов; однако в природе эта система развивалась миллионы лет. Разработка защитных компьютерных систем с аналогичной эффективностью в течение нескольких лет является большой проблемой. Текущие программы защиты в основном напоминают врожденный иммунитет, но программы, которые учатся на основе воздействия (таким образом, напоминают адаптивный иммунитет), находятся в стадии разработки. Вакцинация относительно безвредными микробами укрепляет иммунную систему. Биологические хозяева также естественным образом несут защитную микрофлору, конкурирующую с патогенами. Можем ли мы производить «виртуальные вакцины», полезные для компьютеров, на которых они установлены (например, блокируя предпочитаемые сайты для проникновения вирусов или автоматически восстанавливая вирусные повреждения), и позволять этим «хорошим» микробам циркулировать в Интернете так же, как это делают злокачественные вирусы? Сырые версии таких вакцин уже разработаны. Недавно был обнаружен червь под названием Fixing the Holes, который использовал известные дыры в безопасности для распространения на другие хосты. Использование «хороших» микробов будет иметь свои издержки: занятие пропускной способности Интернета и последующее замедление передачи данных, а также наличие вредоносных червей, замаскированных под полезных, чтобы избежать обнаружения.

Вакцинация относительно безвредными микробами укрепляет иммунную систему. Биологические хозяева также естественным образом несут защитную микрофлору, конкурирующую с патогенами. Можем ли мы производить «виртуальные вакцины», полезные для компьютеров, на которых они установлены (например, блокируя предпочитаемые сайты для проникновения вирусов или автоматически восстанавливая вирусные повреждения), и позволять этим «хорошим» микробам циркулировать в Интернете так же, как это делают злокачественные вирусы? Сырые версии таких вакцин уже разработаны. Недавно был обнаружен червь под названием Fixing the Holes, который использовал известные дыры в безопасности для распространения на другие хосты. Использование «хороших» микробов будет иметь свои издержки: занятие пропускной способности Интернета и последующее замедление передачи данных, а также наличие вредоносных червей, замаскированных под полезных, чтобы избежать обнаружения.

Знание инфекционных заболеваний может помочь контролировать компьютерное заражение. И наоборот, изучение компьютерных вредоносных программ может помочь сдержать появление инфекционных заболеваний. Интернет-заражение иллюстрирует, как патогены появляются и распространяются в нашем все более тесном мире. Скорость эволюции виртуального патогена позволяет следить за процессом мутации и селекции в режиме реального времени. С бесчисленным количеством взаимосвязанных компьютеров риск виртуального заражения настолько велик, что необходимы срочные меры, чтобы избежать катастрофы. Сколько пандемий пройдет, прежде чем мы примем на себя риски и издержки компьютерного иммунитета? Точно так же для защиты от новых патогенов мы должны использовать все доступные инструменты, включая виртуальные пандемии. Целевая группа по сбору данных об эпидемиологии виртуальных инфекций в качестве модели инфекционных заболеваний может стать важным первым шагом.

И наоборот, изучение компьютерных вредоносных программ может помочь сдержать появление инфекционных заболеваний. Интернет-заражение иллюстрирует, как патогены появляются и распространяются в нашем все более тесном мире. Скорость эволюции виртуального патогена позволяет следить за процессом мутации и селекции в режиме реального времени. С бесчисленным количеством взаимосвязанных компьютеров риск виртуального заражения настолько велик, что необходимы срочные меры, чтобы избежать катастрофы. Сколько пандемий пройдет, прежде чем мы примем на себя риски и издержки компьютерного иммунитета? Точно так же для защиты от новых патогенов мы должны использовать все доступные инструменты, включая виртуальные пандемии. Целевая группа по сбору данных об эпидемиологии виртуальных инфекций в качестве модели инфекционных заболеваний может стать важным первым шагом.

Предлагаемая ссылка: Wassenaar TM и Blaser MJ. [REMOVED SEQ FIELD]Заражение в Интернете [письмо]. Эмердж Инфекция Дис. [сериал в Интернете]. 2002 март [дата указана]. Доступно по адресу http://www.cdc.gov/ncidod/EID/vol8no3/01-0286.htm

2002 март [дата указана]. Доступно по адресу http://www.cdc.gov/ncidod/EID/vol8no3/01-0286.htm

Что такое вредоносное ПО? Определение, типы, профилактика

По

- Бен Луткевич, Технический писатель

Вредоносное ПО или вредоносное программное обеспечение — это любая программа или файл, которые преднамеренно наносят вред компьютеру, сети или серверу.

Типы вредоносных программ включают компьютерные вирусы, черви, троянские кони, программы-вымогатели и программы-шпионы. Эти вредоносные программы крадут, шифруют и удаляют конфиденциальные данные; изменять или захватывать основные вычислительные функции и отслеживать действия конечных пользователей на компьютере.

Что делает вредоносное ПО? Вредоносное ПО может заражать сети и устройства и предназначено для того, чтобы каким-либо образом нанести вред этим устройствам, сетям и/или их пользователям.

В зависимости от типа вредоносного ПО и его цели этот вред может по-разному представляться пользователю или конечной точке. В некоторых случаях воздействие вредоносного ПО относительно мягкое и безобидное, а в других оно может иметь катастрофические последствия.

Независимо от метода, все типы вредоносных программ предназначены для использования устройств за счет пользователя и в интересах хакера — человека, который разработал и/или развернул вредоносное ПО.

Как происходит заражение вредоносным ПО? Авторы вредоносных программ используют различные физические и виртуальные средства для распространения вредоносных программ, заражающих устройства и сети. Например, вредоносные программы могут быть доставлены в систему с помощью USB-накопителя с помощью популярных инструментов для совместной работы и загрузок с диска , , которые автоматически загружают вредоносные программы в системы без согласия или ведома пользователя.

Например, вредоносные программы могут быть доставлены в систему с помощью USB-накопителя с помощью популярных инструментов для совместной работы и загрузок с диска , , которые автоматически загружают вредоносные программы в системы без согласия или ведома пользователя.

Эта статья является частью

Фишинговые атаки — еще один распространенный тип доставки вредоносных программ, когда электронные письма, замаскированные под законные сообщения, содержат вредоносные ссылки или вложения, которые доставляют исполняемый файл вредоносного ПО ничего не подозревающим пользователям. В сложных атаках вредоносного ПО часто используется командно-контрольный сервер, который позволяет злоумышленникам взаимодействовать с зараженными системами, извлекать конфиденциальные данные и даже удаленно управлять скомпрометированным устройством или сервером.

Появляющиеся штаммы вредоносных программ включают новые методы обхода и запутывания, предназначенные не только для обмана пользователей, но и для администраторов безопасности и продуктов для защиты от вредоносных программ. Некоторые из этих методов уклонения основаны на простых тактиках, таких как использование веб-прокси для сокрытия вредоносного трафика или исходных IP-адресов. Более сложные угрозы включают полиморфное вредоносное ПО , которое может многократно изменять свой базовый код, чтобы избежать обнаружения с помощью инструментов обнаружения на основе сигнатур; методы защиты от песочницы, которые позволяют вредоносному ПО обнаруживать, когда оно анализируется, и откладывать выполнение до тех пор, пока оно не покинет песочницу; и бесфайловое вредоносное ПО, которое находится только в оперативной памяти системы, чтобы его не обнаружили.

Некоторые из этих методов уклонения основаны на простых тактиках, таких как использование веб-прокси для сокрытия вредоносного трафика или исходных IP-адресов. Более сложные угрозы включают полиморфное вредоносное ПО , которое может многократно изменять свой базовый код, чтобы избежать обнаружения с помощью инструментов обнаружения на основе сигнатур; методы защиты от песочницы, которые позволяют вредоносному ПО обнаруживать, когда оно анализируется, и откладывать выполнение до тех пор, пока оно не покинет песочницу; и бесфайловое вредоносное ПО, которое находится только в оперативной памяти системы, чтобы его не обнаружили.

Различные типы вредоносных программ имеют уникальные черты и характеристики. Типы вредоносных программ включают следующие:

- Вирус – это наиболее распространенный тип вредоносного ПО, которое может запускаться само по себе и распространяться, заражая другие программы или файлы.

- Червь может самовоспроизводиться без основной программы и обычно распространяется без какого-либо взаимодействия со стороны авторов вредоносных программ.

- Троянский конь представляет собой законную программу для получения доступа к системе. После активации после установки трояны могут выполнять свои вредоносные функции.

- Шпионское ПО собирает информацию и данные об устройстве и пользователе, а также наблюдает за действиями пользователя без его ведома.

- Программа-вымогатель заражает систему пользователя и шифрует ее данные. Затем киберпреступники требуют от жертвы выкуп в обмен на расшифровку данных системы.

- Руткит получает доступ на уровне администратора к системе жертвы. После установки программа предоставляет злоумышленникам корневой или привилегированный доступ к системе.

- Вирус-бэкдор или троян удаленного доступа (RAT) тайно создает лазейку в зараженной компьютерной системе, которая позволяет злоумышленникам получить к ней удаленный доступ, не предупреждая пользователя или программы безопасности системы.

- Рекламное ПО отслеживает историю браузера и загрузок пользователя с целью отображения всплывающих окон или рекламных баннеров, побуждающих пользователя совершить покупку. Например, рекламодатель может использовать файлы cookie для отслеживания веб-страниц, которые посещает пользователь, для более точного таргетирования рекламы.

- Кейлоггеры, также называемые системными мониторами, отслеживают почти все, что пользователь делает на своем компьютере. Сюда входят электронные письма, открытые веб-страницы, программы и нажатия клавиш.

Пользователи могут обнаружить вредоносные программы, если они наблюдают необычную активность, такую как внезапная потеря места на диске, необычно низкая скорость, повторяющиеся сбои или зависания, увеличение нежелательной активности в Интернете и всплывающая реклама.

На устройстве может быть установлено антивирусное и антивредоносное программное обеспечение для обнаружения и удаления вредоносных программ. Эти инструменты могут обеспечивать защиту в режиме реального времени или обнаруживать и удалять вредоносное ПО, выполняя стандартное сканирование системы.

Эти инструменты могут обеспечивать защиту в режиме реального времени или обнаруживать и удалять вредоносное ПО, выполняя стандартное сканирование системы.

Защитник Windows — это программное обеспечение Microsoft для защиты от вредоносных программ, включенное в операционную систему (ОС) Windows 10 в Центре безопасности Защитника Windows. Защитник Windows защищает от таких угроз, как шпионское ПО, рекламное ПО и вирусы. Пользователи могут установить автоматическое «Быстрое» и «Полное» сканирование, а также установить оповещения с низким, средним, высоким и серьезным приоритетом.

Шаги, включенные в план реагирования организации на вредоносное ПО. Как удалить вредоносное ПОКак уже упоминалось, многие программные продукты для обеспечения безопасности предназначены для обнаружения и предотвращения вредоносных программ, а также для их удаления из зараженных систем.

Malwarebytes — это пример инструмента для защиты от вредоносных программ, который занимается обнаружением и удалением вредоносных программ. Он может удалять вредоносные программы с платформ Windows, macOS, Android и iOS. Malwarebytes может сканировать файлы реестра пользователя, запущенные программы, жесткие диски и отдельные файлы. В случае обнаружения вредоносное ПО может быть помещено в карантин и удалено. Однако, в отличие от некоторых других инструментов, пользователи не могут устанавливать расписание автоматического сканирования.

Он может удалять вредоносные программы с платформ Windows, macOS, Android и iOS. Malwarebytes может сканировать файлы реестра пользователя, запущенные программы, жесткие диски и отдельные файлы. В случае обнаружения вредоносное ПО может быть помещено в карантин и удалено. Однако, в отличие от некоторых других инструментов, пользователи не могут устанавливать расписание автоматического сканирования.

Пользователи могут предотвратить вредоносное ПО несколькими способами. В случае защиты персонального компьютера пользователи могут установить антивирусное программное обеспечение.

Пользователи могут предотвратить вредоносное ПО, практикуя безопасное поведение на своих компьютерах или других личных устройствах. Это включает в себя запрет на открытие вложений со странных адресов электронной почты, которые могут содержать вредоносные программы, замаскированные под законные вложения — такие электронные письма могут даже претендовать на то, что они отправлены законными компаниями, но имеют неофициальные почтовые домены.

Пользователи должны регулярно обновлять свое программное обеспечение для защиты от вредоносных программ, поскольку хакеры постоянно адаптируют и разрабатывают новые методы взлома программного обеспечения безопасности. Поставщики программного обеспечения для обеспечения безопасности отвечают выпуском обновлений, устраняющих эти уязвимости. Если пользователи пренебрегают обновлением своего программного обеспечения, они могут пропустить исправление, которое делает их уязвимыми для предотвратимой уязвимости.

В корпоративных условиях сети больше, чем домашние сети, и в финансовом плане на карту поставлено больше. Существуют упреждающие шаги, которые компании должны предпринять для обеспечения защиты от вредоносных программ. Меры предосторожности, направленные наружу, включают следующее:

- Внедрение двойного утверждения для транзакций между предприятиями (B2B); и

- Внедрение проверки второго канала для транзакций бизнес-потребитель (B2C).

Внутренние меры предосторожности для бизнеса включают следующее:

- Внедрение автономного обнаружения вредоносных программ и угроз для обнаружения вредоносных программ до их распространения;

- Внедрение политик безопасности белого списка, когда это возможно; и

- Реализация надежной защиты на уровне веб-браузера.

может повлиять как на Mac, так и на Windows. Исторически сложилось так, что устройства Windows считаются большей мишенью для вредоносных программ, чем Mac, отчасти потому, что пользователи могут загружать приложения для macOS через App Store.

В 2020 году компания Malwarebytes сообщила, что впервые вредоносное ПО на компьютерах Mac опережает вредоносное ПО на ПК. Отчасти это связано с популярностью устройств Apple, которые привлекают больше внимания хакеров.

Влияет ли вредоносное ПО на мобильные устройства? Вредоносное ПО может быть обнаружено на мобильных телефонах и может предоставлять доступ к компонентам устройства, таким как камера, микрофон, GPS или акселерометр. Вредоносное ПО может попасть на мобильное устройство, если пользователь загружает неофициальное приложение или переходит по вредоносной ссылке из электронного письма или текстового сообщения. Мобильное устройство также может быть заражено через соединение Bluetooth или Wi-Fi.

Мобильное устройство также может быть заражено через соединение Bluetooth или Wi-Fi.

Вредоносное ПО для мобильных устройств чаще встречается на устройствах под управлением ОС Android, чем iOS. Вредоносное ПО на Android-устройства обычно загружается через приложения. Признаки того, что устройство Android заражено вредоносным ПО, включают необычное увеличение использования данных, быстро разряжающийся заряд аккумулятора или отправку звонков, текстовых сообщений и электронных писем контактам устройства без первоначального ведома пользователя. Точно так же, если пользователь получает подозрительное сообщение от известного контакта, это может быть вредоносное ПО для мобильных устройств, которое распространяется между устройствами.

Устройства Apple iOS редко заражаются вредоносными программами, потому что Apple проверяет приложения, продаваемые в App Store. Тем не менее, устройство iOS по-прежнему может быть заражено вредоносным кодом, открыв неизвестную ссылку, найденную в электронном письме или текстовом сообщении. Устройства iOS также станут более уязвимыми после джейлбрейка.

Устройства iOS также станут более уязвимыми после джейлбрейка.

Термин вредоносное ПО был впервые использован ученым-компьютерщиком и исследователем в области безопасности Исраэлем Радаи в 1990 году. Однако вредоносное ПО существовало задолго до этого.

Одним из первых известных примеров вредоносных программ был вирус Creeper в 1971 году, который был создан в качестве эксперимента инженером BBN Technologies Робертом Томасом. Creeper был разработан для заражения мейнфреймов в ARPANET. Хотя программа не изменяла функции, не крала и не удаляла данные, она перемещалась с одного мейнфрейма на другой без разрешения, отображая телетайпное сообщение, которое гласило: «Я крипер: поймай меня, если сможешь». Позднее Creeper был изменен ученым-компьютерщиком Рэем Томлинсоном, который добавил вирусу способность к самовоспроизведению и создал первого известного компьютерного червя.

Концепция вредоносных программ укоренилась в технологической отрасли, и примеры вирусов и червей начали появляться на компьютерах Apple и IBM в начале 1980-х годов, прежде чем они стали популярными после появления Всемирной паутины и коммерческого Интернета в 1990-х годах. С тех пор вредоносное ПО и стратегии безопасности для его предотвращения стали только сложнее.

С тех пор вредоносное ПО и стратегии безопасности для его предотвращения стали только сложнее.

Существуют и другие типы программ, которые имеют общие черты с вредоносными программами, но существенно отличаются друг от друга. Одним из примеров является ПНП или потенциально нежелательная программа. Это приложения, которые обманом заставляют пользователей устанавливать их в свои системы, например панели инструментов браузера, но не выполняют никаких вредоносных функций после их установки. Однако бывают случаи, когда ПНП может содержать функции, подобные шпионскому ПО, или другие скрытые вредоносные функции, и в этом случае ПНП будет классифицироваться как вредоносное ПО.

Последнее обновление: июнь 2022 г.

Продолжить чтение о вредоносных программах- Вредоносное ПО и программа-вымогатель: в чем разница?

- Анализ вредоносных программ для начинающих: начало работы

- 10 основных типов угроз информационной безопасности для ИТ-команд

сервер управления и контроля (C&C сервер)

Автор: Кинза Ясар

компьютерный червь

Автор: Кристал Беделл

10 распространенных типов атак вредоносных программ и способы их предотвращения

Автор: Изабелла Харфорд

руткит

Автор: Мэри Шеклетт

ПоискСеть

- Cisco увольняет сотрудников и сокращает офисные площади в рамках реструктуризации на 600 млн долларов

Встряска в Cisco затронет около 4000 сотрудников, поскольку компания удвоит усилия в области безопасности, корпоративных сетей и своей платформы .

..

.. - Лучшие практики развертывания CBRS на предприятии

Предприятия могут использовать спектр CBRS для развертывания частных сотовых сетей, обеспечивающих надежное и предсказуемое покрытие. Узнайте о …

- 3 типа опросов беспроводных сетей и способы их проведения

Сетевые команды могут избежать проблем с покрытием сигнала, выполняя различные исследования беспроводных сетей, когда они оценивают новые места, настраивают …

ПоискCIO

- Автоматизация комплаенса Bayer окупается

Глобальный руководитель Bayer по соблюдению нормативных требований и конфиденциальности данных Томас Пфенниг обсуждает LPC Express, проект автоматизации для законодательства, патентов и…

- Как метавселенная повлияет на будущее работы?

Экскурсии в Лувр для вдохновения, ускоренное обучение, переосмысление адаптации — как метавселенная изменит нашу работу.

..

.. - Объяснение истории метавселенной

Термин «метавселенная» только недавно получил распространение, но его история длинная. Узнайте о технологиях, которые привели к…

SearchEnterpriseDesktop

- Как контролировать файлы Windows и какие инструменты использовать

Мониторинг файлов в системах Windows имеет решающее значение для обнаружения подозрительных действий, но существует так много файлов и папок, которые необходимо хранить…

- Как Microsoft Loop повлияет на службу Microsoft 365

Хотя Microsoft Loop еще не общедоступен, Microsoft опубликовала подробную информацию о том, как Loop может соединять пользователей и проекты…

- В последнем обновлении Windows 11 добавлен проводник с вкладками

Последнее обновление Windows 11 предлагает проводник с вкладками для изменения порядка файлов и переключения между папками.

ОС тоже…

ОС тоже…

SearchCloudComputing

- Предварительный просмотр программы AWS re:Invent 2022

Благодаря тому, что в этом году AWS re:Invent 2022 предлагает очные и виртуальные варианты, участники могут выбирать из ряда интерактивных …

- Эксперты по облачным технологиям и их прогнозы AWS re:Invent 2022

Поскольку AWS готовится к своему крупнейшему событию года, наши участники прогнозируют, что поставщик облачных услуг представит на re:Invent 2022.

- Сравните Amazon Lightsail и EC2 для нужд вашего веб-приложения

Не всем разработчикам нужны или нужны все возможности Amazon EC2. Узнайте, подходит ли сокращенный и упрощенный Amazon Lightsail …

ComputerWeekly.com

- Найм персонала в секторе ИТ-услуг замедлился до допандемического уровня

Фирмы, предоставляющие ИТ-услуги, сократили набор персонала после значительного ускорения набора персонала во время пандемии Covid-19

- Pure нацелена на ввод-вывод практически на «голом железе» с помощью Portworx PX-Fast

PX-Fast обусловлен потребностью клиентов в масштабируемости и высокой производительности в контейнерных средах и предусматривает переработку Portworx .