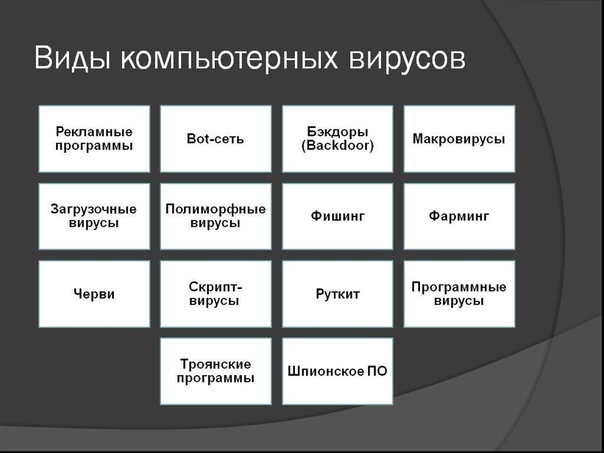

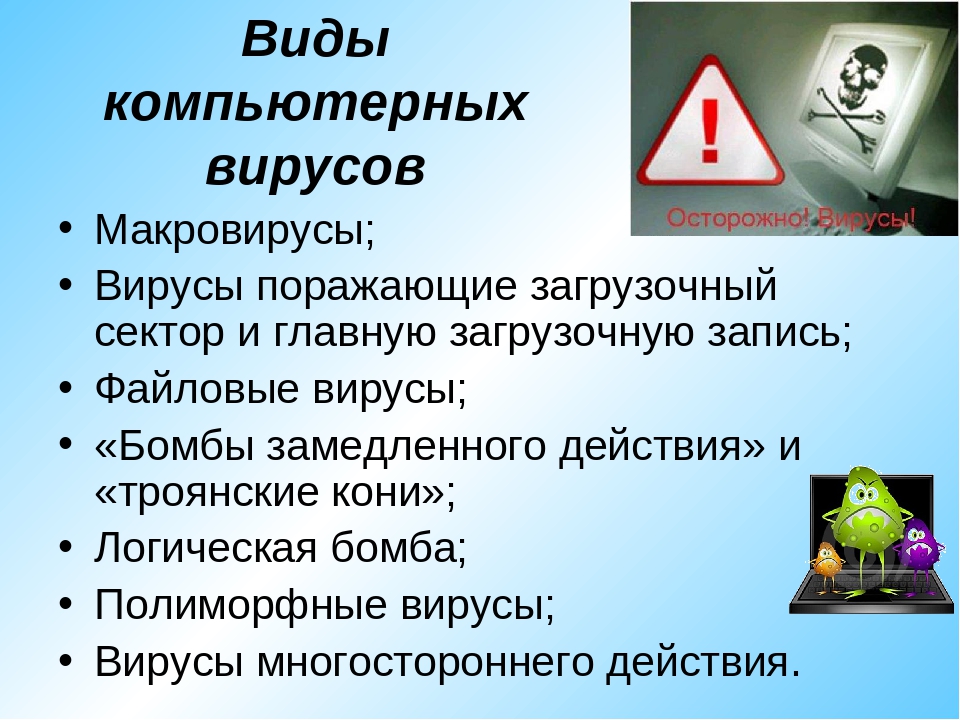

Виды компьютерных вирусов

Компьютерные вирусы – специальные программы, которые создаются злоумышленниками для получения какой-либо выгоды. Принцип их действия может быть различным: они либо воруют информацию, либо побуждают пользователя выполнить какие-то действия во благо злоумышленников, например, пополнить счет или переслать деньги.

На сегодняшний день существует много разных вирусов. Об основных из них речь пойдет в этой статье.

Виды компьютерных вирусов

Червь – вредоносная программа, целью которой является забить компьютер всяким мусором для того, чтобы он стал медленным и неуклюжим. Червь способен саморазмножаться, но не может быть частью программы. Чаще всего заражение этим вирусом происходит посредством электронных писем.

Троянская программа (Троян, Троянский конь) – эта программа полностью оправдывает свое название. Она проникает в другие программы и скрывается там до момента, когда программа-хозяин будет запущена.

Программы шпионы – эти Штирлицы занимаются сбором информации о пользователе и его действиях. Чаще всего они воруют конфиденциальную информацию: пароли, адреса, номера карт/счетов и т. д.

Зомби – такое название вредоносные программы получили, оттого, что и в самом деле делают из компьютера «безвольную» машину, подчиняющуюся злоумышленникам. Проще говоря, нехорошие люди могут управлять чьим-либо компьютером посредством этих вредоносных программ. Чаще всего пользователь даже не знает, что его компьютер уже не только его.

Программа-блокировщик (баннер) – эти программы блокируют доступ к операционной системе. При включении компьютера пользователь видит всплывающее окно, в котором обычно его в чем-то обвиняют: нарушении авторских прав или скачивании пиратского программного обеспечения.

Далее, следуют угрозы полного удаления всей информации с компьютера. Для того чтобы этого избежать пользователь должен пополнить счет определенного телефона или отослать СМС. Только вот, даже если пользователь проделает все эти операции, баннер с угрозами никуда не денется.

Далее, следуют угрозы полного удаления всей информации с компьютера. Для того чтобы этого избежать пользователь должен пополнить счет определенного телефона или отослать СМС. Только вот, даже если пользователь проделает все эти операции, баннер с угрозами никуда не денется.Загрузочные вирусы – поражают загрузочный сектор винчестера (жесткого диска). Их целью является существенное замедление процесса загрузки операционной системы. После длительного воздействия этих вирусов на компьютер существует большая вероятность не загрузить операционную систему совсем.

Эксплойт – это специальные программы, которые используются злоумышленниками для проникновения в операционную систему через ее уязвимые, незащищенные места. Используются для проникновения программ, которые воруют информацию, необходимую для получения прав доступа к компьютеру.

Во «внутренности» браузера эти паразиты попадают при помощи троянов и червей. При этом будут отображаться только фальшивые сайты, даже если адрес был введен правильно.

Во «внутренности» браузера эти паразиты попадают при помощи троянов и червей. При этом будут отображаться только фальшивые сайты, даже если адрес был введен правильно.Фишинг – так называются действия, когда злоумышленник рассылает электронные письма своим жертвам. В письмах обычно находится просьба о подтверждении личных данных: ФИО, пароли, PIN-коды и т. д. Таким образом, хакер может выдать себя за другого человека и, к примеру, снять все деньги с его счета.

Шпионское ПО – программы, пересылающие данные пользователя сторонним лицам без его ведома. Шпионы занимаются тем, что изучают поведение пользователя и его излюбленные места в интернете, а затем демонстрируют рекламу, которая однозначно будет ему интересна.

Руткит – программные средства, которые позволяют злоумышленнику беспрепятственно проникать в программное обеспечение жертвы, а затем полностью скрыть все следы своего пребывания.

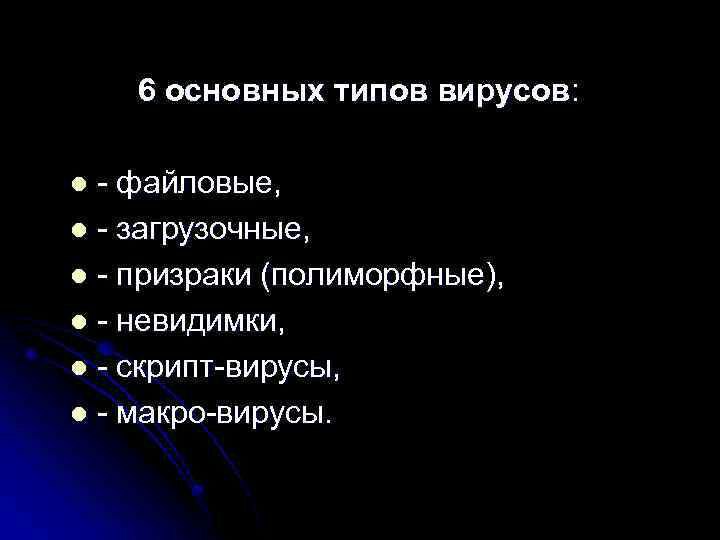

Полиморфные вирусы – вирусы, которые маскируются и перевоплощаются.

Во время работы они могут менять собственный код. А посему их очень сложно обнаружить.

Во время работы они могут менять собственный код. А посему их очень сложно обнаружить. Программный вирус – программа, которая прикрепляется к другим программам и нарушает их работу. В отличии от трояна компьютерный вирус может размножаться и в отличии от червя для успешной работы ему нужна программа к которой он может «прилипнуть».

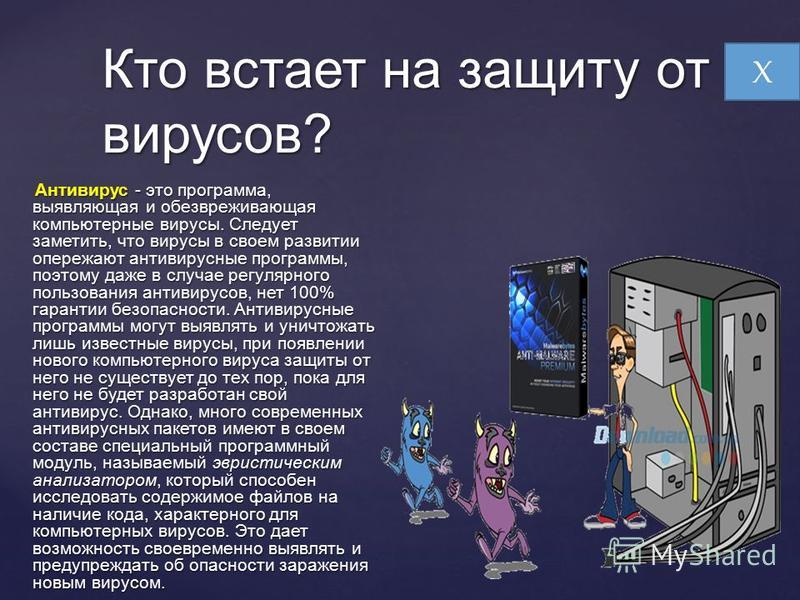

Таким образом, можно сказать, что вредоносная программа (Malware) – это любая программа, которая была создана для обеспечения доступа к компьютеру и хранящейся в нем информации без разрешения владельца этого самого компьютера. Целью таких действий является нанесение вреда или хищение какой-либо информации. Термин «Вредоносная программа» является обобщенным для всех существующих вирусов. Стоит помнить, что программа, которая была поражена вирусом уже не будет работать правильно. Поэтому ее нужно удалить, а затем установить заново.

история развития от безобидных домашних шпионов до похитителей банковских карт / Хабр

Диаграммы приведенные в статье не носят рекламный характер.

Диаграммы приведенные в статье не носят рекламный характер.История появления компьютерных вирусов насчитывает уже почти 40 лет. Один из самых первых вирусов был разработан для компьютера Apple (но, в последствии, он так и не привёл к массовому заражению «яблочных» ПК). Произошло это в 1981 году, а звали «пионера» Elk Cloner (в вольном переводе «клонировщик лосей»). Этот «сохатый» был довольно безобиден, но надоедлив: при каждой загрузке пользователь заражённого компьютера видел на экране забавный (но не для владельца ПК) стишок, после чего компьютер начинал снова работать в обычном режиме.

Elk Cloner заражал компьютеры с дискеты: загружаясь с заражённой дискеты система запускала копию вируса. Никакого серьёзного влияния на работу компьютера он не оказывал, поскольку был написан американским школьником Ричардом Скрента забавы ради. Таким образом, Elk Cloner, который было бы правильнее назвать программой-шуткой, положил начало обширной категории «загрузочных вирусов», так как прописывался в сектор загрузки Apple II. Интересно, что в сети нередко можно встретить утверждение, что под OS X и iOS вирусов не бывает. Так вот, помимо «клонировщика лосей» есть и современные вирусы под ПО «яблочников», хотя надо признать, что их в разы меньше, чем под Windows и Android.

Интересно, что в сети нередко можно встретить утверждение, что под OS X и iOS вирусов не бывает. Так вот, помимо «клонировщика лосей» есть и современные вирусы под ПО «яблочников», хотя надо признать, что их в разы меньше, чем под Windows и Android.

А первый распространённый вирус для ПК под управлением операционной системы MS DOS, появился в 1986 году, и назывался он Brain (в переводе с английского «мозг»). Впрочем, разработчики этого вируса, пакистанские братья Фарук Альви, не хотели вредить людям: они написали Brain для того, чтобы защитить написанную ими медицинскую программу от нелицензионного копирования.

Работал он так: в случае обнаружения пиратской программы вирус несколько замедлял работу дискеты, а также ограничивал память при взаимодействии с программой. Интересно, что создатели «Мозга» позаботились о том, что при его загрузке пользователь получал не только сообщение о заражении, но и телефон разработчиков, которые обещали выслать «лекарство» (привычных антивирусных программ тогда ещё, разумеется, не было). И слово своё до поры до времени братья держали, однако заражений оказалось так много, что можно было говорить уже о целой эпидемии: пользователи со всего мира стали атаковать несчастный пакистанский номер, и братьям ничего не оставалось, как просто отключить телефон. Так мир пережил первую «пандемию», вызванную компьютерным вирусом.

И слово своё до поры до времени братья держали, однако заражений оказалось так много, что можно было говорить уже о целой эпидемии: пользователи со всего мира стали атаковать несчастный пакистанский номер, и братьям ничего не оставалось, как просто отключить телефон. Так мир пережил первую «пандемию», вызванную компьютерным вирусом.

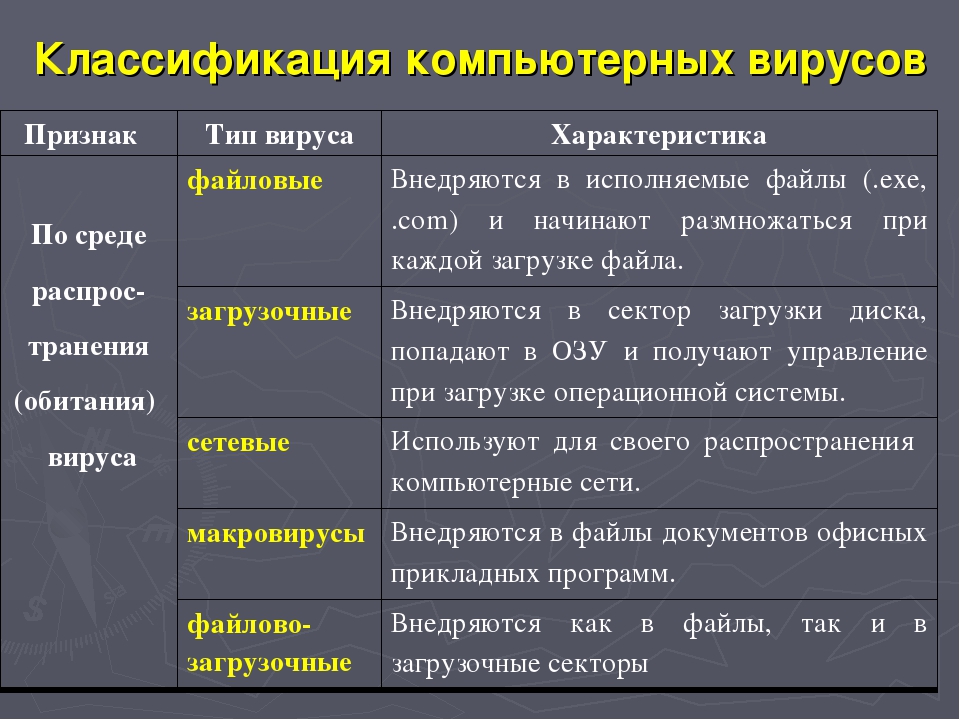

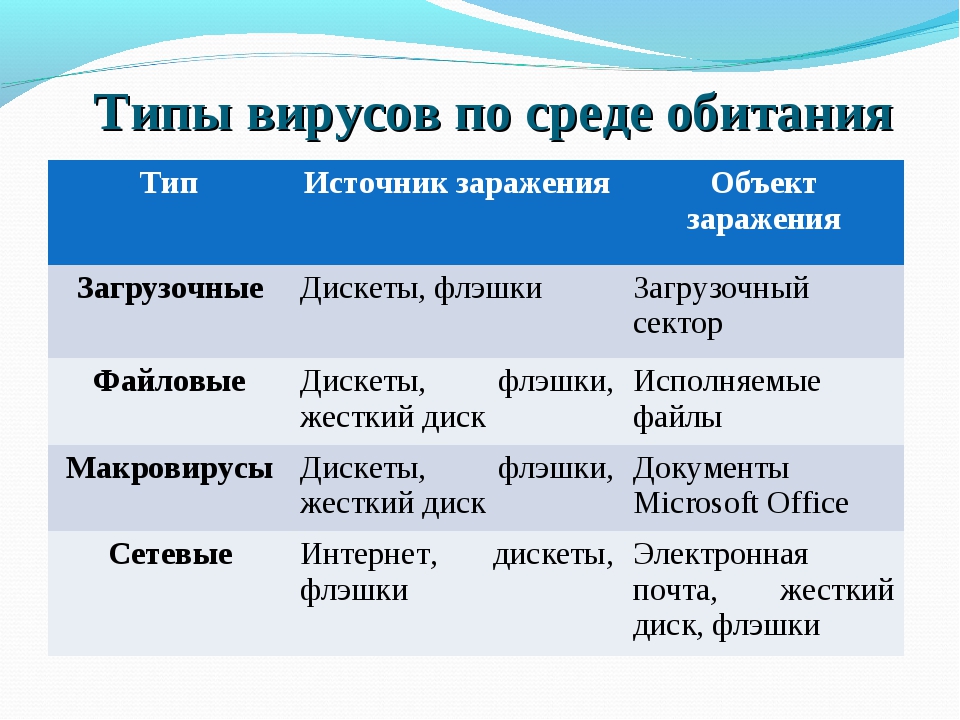

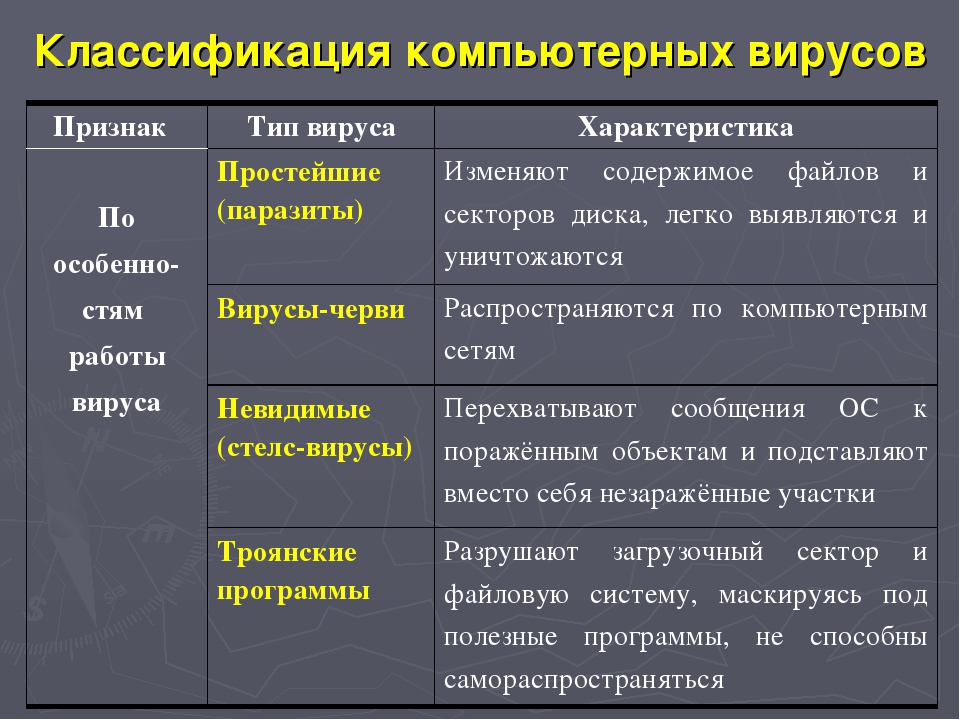

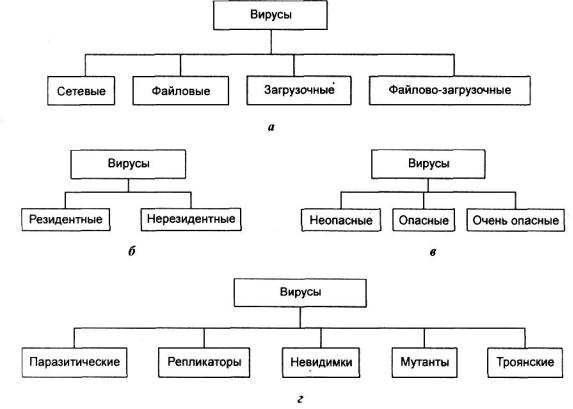

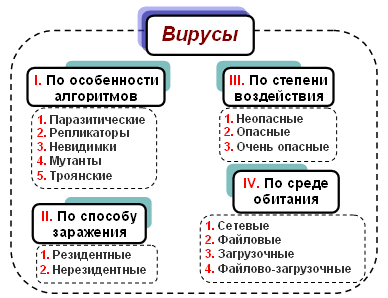

Какими бывают вирусы?

С момента своего появления компьютерные вирусы прошли большой эволюционный путь, и современные вредоносные программы работают куда тоньше, чем программы 80-х и 90-х годов, а обнаружить их значительно сложнее. В этом отношении компьютерные вирусы очень походят на своих «старших собратьев» вирусов биологических. Сегодня пользователи могут годами не замечать, что в их компьютере работает программка, которая либо тихо собирает информацию о ПК или ином электронном устройстве, либо заставляет компьютер пользователя выполнять определённые действия, либо маскирует действия других, куда более опасных программ. У каждого типа таких программ есть своё название и предназначены они для достижения злоумышленниками различных корыстных целей.

Worms или черви

Древнейшие вирусы были именно «червями». В 1961 году сотрудники американской Bell Labs придумали игру под названием «Дарвин», которая заключалась в том, что программы-«организмы» одного типа должны были захватывать «организмы» другого типа, а побеждал тот, чьи «организмы» захватывали всю память компьютера. Именно эта безобидная игрушка легла в основу принципа работы программы-червя, захватывающего дисковое пространство компьютера с тем, чтобы замедлить, а в некоторых случаях и полностью парализовать его работу.

Особую и наиболее распространённую сегодня группу представляют сетевые черви. Используя уязвимости сетевого ПО, такие программы автоматически перебираются из одного компьютера в другой, заражая всё большее количество ПК. Некоторые черви умеют перебирать пароли по составленным словарям и, взламывая почтовые ящики и аккаунты, распространяются дальше, самостоятельно выискивая новые жертвы. Цели создателей червей могут быть разными, но чаще всего их запускают ради рассылки спама или затруднения работы компьютерных сетей конкурентов вплоть до полной блокировки.

Trojans или троянцы

Как и древние троянцы, спрятавшиеся в деревянном коне, чтобы проникнуть в лагерь данайцев, эти вирусы проникают в компьютер в составе других совершенно безобидных программ, и, пока пользователь не запустит программу, в которой притаился троянец, ведут себя тише воды ниже травы. Однако, с запуском исполняющего файла программы вы активируете этого опасного гостя, который, в зависимости от типа, будет вам пакостить: красть информацию, распространять другие, не менее опасные вирусы, повреждать определённые файлы. За редким исключением троянцы не умеют размножаться, но по степени вреда они куда опаснее червей и могут нанести огромный ущерб владельцу компьютера.

Rootkits или маскировщики

Главной целью этих внешне безобидных программок является скрытие активности других вредоносных программ и действий злоумышленников. Для этого руткиты пускаются на самые разные ухищрения: изменяют режимы работы операционной системы, незаметно отключают или подключают различные функции, а особо продвинутые умеют даже почти незаметно блокировать работу антивирусных программ, чтобы те не нашли маскируемых руткитами электронных вредителей или ещё более опасных злодеев в человеческом облике, шарящих по вашему ПК.

Zombies или зомби

В природе существуют так называемые осы-дементоры, яд которых полностью парализует волю тараканов и подчиняет командам ос, направляющих их в свои гнёзда с тем, чтобы затем откладывать в них свои яйца — и таракан-зомби становится пищей для маленьких осят. Зомбирование так же распространено и в виртуальном мире. Такие вирусы-зомби действуют как те самые осы, заставляя компьютерную систему выполнять команды (например, совершать массовые атаки на различные ресурсы, рассылать спам и т. д.). При этом владельцы ПК в большинстве даже не догадываются, что их железный друг «зомбирован» и выполняет команды злоумышленника.

Spyware или шпионы

Основная задача шпиона — выкрасть ценную информацию в той стране, куда его заслал хозяин. Аналогичным образом шпионские программы пытаются украсть логины и пароли к аккаунтам пользователя, а значительная их часть ориентирована на пересылку создателям вируса информации о банковских картах и счетах ничего не подозревающих пользователей.

Особый тип шпионского ПО представляют собой кейлоггеры (от англ. Keyloggers), то есть программки, способные фиксировать ввод символов с клавиатуры и, записывая введённую информацию в журнал, отправлять эти логи прямо на сервер хозяина. Такие программы могут перехватывать практически любую вводимую информацию — от логинов и паролей на сайтах до переписки в мессенджерах и соцсетях, включая и тотальную запись клавиатурного ввода. Кейлоггеры — достаточно распространённый тип шпионских программ, причём не только среди хакеров, но и среди любителей слежки за своими «половинками» или домочадцами.

Adware или рекламные вирусы

Такие вирусы больше вредят не компьютеру, а пользователю, поскольку неожиданно на экране начинает показываться реклама, причём периодичность показа может быть очень разной. Мы сталкивались с программами, включавшими рекламу ежедневно в одно и то же время, а заражённый Adware браузер постоянно менял стартовую страницу или периодически переходил на сайт злоумышленников.

Winlocks или блокировщики

Один из самых неприятных типов вирусов, парализующий работу ПК появлением окна, которое невозможно закрыть без перезагрузки. Блокировщики выводят на экран информацию, что необходимо сделать пользователю, чтобы создатель вируса разблокировал его компьютер. В 100% случаев это платёжные данные злоумышленника, но не торопитесь отправлять деньги — блокировку вам никто не снимет.

Bootkits или загрузочные вирусы

В отличие от блокировщиков, явно сообщающих пользователю о своих целях, буткиты действуют незаметно, что куда более опасно для владельцев ПК. Прописываясь в загрузочные сектора дисков, буткиты тихо берут на себя управление ОС и получают доступ к личной информации хозяев компьютеров. Так злоумышленники завладевают аккаунтами пользователей, видят всю переписку, в том числе зашифрованную (ключи шифрования буткиты тоже воровать умеют) и даже могут похищать файлы.

Последние угрозы

Современные вирусы пишутся уже не только для ПК, но и для устройств под управлением Android, iOS и других мобильных ОС.

Однако принцип их действия всё тот же, и в целом они укладываются в приведённую выше классификацию.

Однако принцип их действия всё тот же, и в целом они укладываются в приведённую выше классификацию.Кибепреступники по-прежнему используют любую возможность причинить вред другим в корыстных целях. Вот и недавно объявленная пандемия COVID-19 стала почвой для злоумышленников, стремящихся завладеть пользовательскими ценными данными. Так, в марте было запущено новое приложение, ворующее данные пользователей под видом приложения от ВОЗ по короновирусу. Запуская его, активируется троянец, который начинает собирать и пересылать своему создателю информацию об аккаунтах пользователей.

Также было организовано несколько кибератак на медицинские учреждения — одни злоумышленники пытались парализовать работу больниц, а другие (разработчики программы-вымогателя Maze) попытались заработать на шантаже, пообещав в случае невыполнения материальных требований слить данные о пациентах одного исследовательского центра в сеть. Денег вымогатели не получили, поэтому данные всех бывших пациентов были обнародованы.

Из других интересных новостей отметим 26 марта 2020 похищение одним из хакеров исходных кодов новых графических процессоров AMD. В сети появилось объявление от хакера о том, что он выложит эту информацию в открытый доступ, если не найдёт покупателя. Кроме этого, была обнаружена группа злоумышленников, разработавшая буткит Milum, который предоставляет своим владельцам полный доступ к заражённым хостам сайтов.

Легенды со знаком минус

Несмотря на то, что компьютерным вирусам нет ещё и полувека, за такой короткий период они уже успели хорошенько пошуметь и неоднократно вызывали страх у пользователей по всему миру.

Одна из самых первых эпидемий компьютерного вируса случилась в уже далёком 1988 году, когда по сети Arpanet в США стал гулять «великий червь» или червь Морриса, названный так по имени своего создателя, Роберта Морриса. Червь, подбирая пароли, наводнял своими копиями компьютеры пользователей сети и сумел таким образом заразить около 6 тысяч ПК, нанеся ущерб порядка 100 миллионов долларов — колоссальную по тем временам сумму, тем более для компьютерной программы. Создатель вируса добровольно во всём признался, поэтому получил 3 года условно, крупный штраф и был направлен на общественные работы. Это было первое наказание за компьютерное мошенничество. Впрочем, эпидемия червя Морриса сослужила добрую службу компьютерной безопасности — именно после атаки «великого червя» компьютерщики задумались о том, что после ввода неправильного пароля неплохо бы делать паузы. Сам же Моррис не потерялся и создал после этого несколько успешных проектов в сфере ПО.

Создатель вируса добровольно во всём признался, поэтому получил 3 года условно, крупный штраф и был направлен на общественные работы. Это было первое наказание за компьютерное мошенничество. Впрочем, эпидемия червя Морриса сослужила добрую службу компьютерной безопасности — именно после атаки «великого червя» компьютерщики задумались о том, что после ввода неправильного пароля неплохо бы делать паузы. Сам же Моррис не потерялся и создал после этого несколько успешных проектов в сфере ПО.

В апреле 1999 года виртуальный мир узнал о новой угрозе — смертоносном для информации и ОС тайваньском вирусе CIH, который получил известность под другим названием: «Чернобыль» (был запущен в сеть 26 апреля). «Чернобыль» не только уничтожал файлы на жёстких дисках пользователей, но даже повреждал предустановленную систему BIOS, заразив таким образом около 500 тысяч ПК по всему миру. Впрочем, до массового распространения своего вируса тайваньский студент Чэнь Инхао (в 2000 году он был арестован, но затем отпущен) сначала потренировался «на кошках», беспечно заразив в июне 1998 года компьютеры родного университета, а затем под уже не контролируемую атаку вируса попали американские серверы, распространявшие компьютерные игры. Как потом выяснилось, ничего плохого Чэнь не замышлял, а вирус создал просто забавы ради, и после массового заражения переживал так сильно, что даже публично извинился перед пользователями китайского интернета, которые больше всего пострадали от «Чернобыля».

Как потом выяснилось, ничего плохого Чэнь не замышлял, а вирус создал просто забавы ради, и после массового заражения переживал так сильно, что даже публично извинился перед пользователями китайского интернета, которые больше всего пострадали от «Чернобыля».

В мае 2000 года в компьютеры более трёх миллионов пользователей по всему миру проник через электронную почту филиппинский вирус ILOVEYOU, однако сделан он был не для признаний в любви. Ничего не подозревающие пользователи открывали вложения и через некоторое время обнаруживали, что важные файлы или уничтожены, или безнадёжно испорчены. При этом хитрый ILOVEYOU маскировался под текстовую программку (файлы вируса имели двойное расширение), поэтому распознать его было непросто. Этот «признавашка» нанёс ущерба приблизительно на 10 миллиардов долларов — больше, чем какой-либо другой компьютерный вирус.

Одним из самых долгоиграющих вирусов, который распространяется до сих пор, является буткит Backdoor.Win32.Sinowal. Этот загрузочный вирус прописывается в систему и берёт управление ей на себя, причём на уровне секторов диска. Этот вирус похищает даже ключи шифрования и отправляет разработчику личные данные, а также данные от аккаунтов пользователей. Подсчитать точный ущерб от него пока не представляется возможным, однако учитывая, что несколько лет антивирусные программы были не в состоянии даже обнаружить этого вредителя (Backdoor.Win32.Sinowal был разработан в 2009 году), то потери пользователей могут исчисляться многими миллионами и даже миллиардами долларов.

Этот вирус похищает даже ключи шифрования и отправляет разработчику личные данные, а также данные от аккаунтов пользователей. Подсчитать точный ущерб от него пока не представляется возможным, однако учитывая, что несколько лет антивирусные программы были не в состоянии даже обнаружить этого вредителя (Backdoor.Win32.Sinowal был разработан в 2009 году), то потери пользователей могут исчисляться многими миллионами и даже миллиардами долларов.

Одним из самых распространённых сетевых червей, использовавших уязвимости защиты Windows, стал Conficker (не совсем приличное англо-немецкое сокращение от Config Ficker, что можно перевести, как «имеющий конфигурации») запущенный в ноябре 2008 года. Уже через два месяца червь заразил более 12 миллионов компьютеров. Вычислить злодея было непросто, поскольку создатели научились оперативно менять серверы, с которых распространялась угроза. Помимо сетевого доступа, червяк мог также проникать в компьютеры через заражённые флешки. Conficker доставил пользователям немало неудобств: во-первых, он умел отключать обновления и «защитника» Windows и блокировать доступ к сайтам антивирусного ПО, из-за чего было невозможно получить актуальные базы данных вирусов. А главным неудобством было серьёзное замедление работы ПК: червяк на 100% нагружал процессор, не давая нормально работать. Также этот вредитель организовывал сетевые атаки с заражённых компьютеров.

А главным неудобством было серьёзное замедление работы ПК: червяк на 100% нагружал процессор, не давая нормально работать. Также этот вредитель организовывал сетевые атаки с заражённых компьютеров.

Король электронного спама Festi, запущенный в 2009 году, ежедневно рассылал около 2,5 миллиардов имейлов с 250 тысяч айпи, то есть генерировал 25% всего мирового спама. Чтобы затруднить распознавание, разработчики снабдили свою вредоносную программку шифрованием, так что сигнатурный поиск антивирусными программами становится бесполезным и выручить может только глубокое сканирование. Распространяется этот вирус через установку платного кода (PPI), когда вебмастер получает деньги за то, что кто-то скачал файл с его сайта.

Вирус Stuxnet, в отличие от большинства «собратьев», приносит ущерб не виртуальной, а реальной инфраструктуре, проникая в цифровые системы управления и вызывая диверсии на промышленных и других важных объектах: например, электростанциях и аэропортах. Считается, что Stuxnet был разработан американцами и израильтянами для нанесения ущерба ядерной программе Ирана, однако успел навредить не только иранским объектам. Распространяется данный червь через USB-накопители и действует в компьютерах под управлением различных версий Windows.

Распространяется данный червь через USB-накопители и действует в компьютерах под управлением различных версий Windows.

Настоящим кошмаром для банкиров стал вирус Carbanak, который в 2014 году нанёс ущерб российским, американским, швейцарским, голландским, японским и украинским банкам на общую сумму 1 миллиард долларов. Carbanak действовал медленно, но уверенно, сначала собирая данные рядовых сотрудников банков, к которым попадал через вложения в электронных письмах, а затем внедряясь в верха и выводя крупные суммы. От проникновения в систему банка до успешного вывода могло пройти от 2 до 4 месяцев.

Более 500 тысяч пользователей компьютеров уже плачут из-за блокировщика WannaCry (переводится как «хочу плакать»), появившегося в мае 2017 года. Этот вымогатель, очень распространённый в России, на Украине и в Индии, шифрует содержимое ПК и выдаёт информацию на экран с требованием денег за разблокировку. Проникновение в систему происходит через открытые TCP-порты ПК. Сам червь не выбирает жертв по каким-либо признакам, поэтому парализует работу и обычных пользователей, и различных учреждений. Так, WannaCry стал причиной задержки важных операций в нескольких больницах в Великобритании, а у нас на некоторое время была парализована онлайн деятельность сотового оператора «Мегафон» и МВД России. Хотя сам по себе червь и «слеп», WannaCry может сознательно использоваться хакерами: например, в том же 2017 году при помощи этого червя были предприняты хакерские атаки на сетевую инфраструктуру «Сбербанка», но они были успешно отражены службой безопасности банка.

Так, WannaCry стал причиной задержки важных операций в нескольких больницах в Великобритании, а у нас на некоторое время была парализована онлайн деятельность сотового оператора «Мегафон» и МВД России. Хотя сам по себе червь и «слеп», WannaCry может сознательно использоваться хакерами: например, в том же 2017 году при помощи этого червя были предприняты хакерские атаки на сетевую инфраструктуру «Сбербанка», но они были успешно отражены службой безопасности банка.

Интересно, что этот блокировщик был написан не с нуля: WannaCry представляет собой модифицированную версию Eternal Blue — вируса, написанного для нужд американского Агентства нацбезопасности (АНБ). Американцы в распространении этого вируса обвиняют спецслужбы КНДР, российское правительство уверено в том, что распространению WannaCry способствовали спецслужбы США, в то время как Microsoft использует более обтекаемые формулировки и говорит о «спецслужбах разных стран».

Как не заразить свой компьютер вирусами?

Переходим к рубрике Капитана очевидность 🙂

Прежде всего нужно позаботиться о наличии надёжного файервола, антивирусной и антишпионской программ (последние более эффективны при обнаружении и удалении вирусов категорий Spyware и Adware). Также существуют встроенные антивирусные решения для браузеров, ну а о том, что антивирусник должен работать с защитой в режиме реального времени, говорить, думаем, излишне.

Также существуют встроенные антивирусные решения для браузеров, ну а о том, что антивирусник должен работать с защитой в режиме реального времени, говорить, думаем, излишне.

Если на вашем ПК или в телефоне есть важные файлы (например, для работы), не забывайте регулярно делать их резервные копии («бэкапить»), причём копии должны храниться не в самом устройстве, а на внешних накопителях или в надёжных облачных хранилищах, которые в идеале должны быть защищены методом сквозного шифрования, чтобы никто, даже владельцы этого хранилища, не мог получить доступ к вашим файлам.

Позаботьтесь о безопасности при сёрфинге в интернете и отучитесь от привычки бездумно нажимать на баннеры и ссылки (тем более в электронных письмах!), а лучше вообще кликать только на те ссылки, в которых вы на 100% уверены. Сравнительно недавно (в 2014-2016 гг.) был весьма распространён способ воровства аккаунтов Skype: пользователю приходило сообщение со взломанного аккаунта из списка контактов, в котором содержалась только ссылка. После нажатия на ссылку со своим аккаунтом можно было попрощаться.

После нажатия на ссылку со своим аккаунтом можно было попрощаться.

Также могут помочь и блокировщики рекламы, которые, помимо прочего, активно борются со всплывающими окнами, которые могут содержать вредоносный код. Не забывайте периодически чистить кэш браузера — в этих файлах могут таиться шпионские и рекламные программы.

Не посещайте сомнительные сайты даже если «очень хочется». С высокой долей вероятности на таких ресурсах содержится вредоносный код, используя который, владелец сайта попытается установить в ваш браузер шпионское или другое вредоносное ПО. Особого внимания заслуживают так называемые фишинговые, то есть поддельные сайты. По интерфейсу они выглядят один в один как настоящие, однако дьявол, как всегда, кроется в мелочах, в данном случае — в доменном имени. Например, вам присылают ссылку на сайт известной социальной сети, но вместо корректного facebook.com там будет faceboook.com (заметили разницу?). Невнимательный пользователь перейдёт на такой сайт и введёт там свой логин и пароль, что и нужно злоумышленнику, который получит доступ к вашему аккаунту на реальном «Фейсбуке». А теперь представьте, что вы на поддельном сайте банка ввели данные своей банковской карты, на которой лежит кругленькая сумма… Вообще же методов фишинга наберётся на пару десятков, но это тема отдельной статьи. Разумеется, блокировка сама по себе не является сигналом, что сайт фальшивый и заражённый, но ряд заблокированных сайтов действительно представляет опасность для пользователей.

А теперь представьте, что вы на поддельном сайте банка ввели данные своей банковской карты, на которой лежит кругленькая сумма… Вообще же методов фишинга наберётся на пару десятков, но это тема отдельной статьи. Разумеется, блокировка сама по себе не является сигналом, что сайт фальшивый и заражённый, но ряд заблокированных сайтов действительно представляет опасность для пользователей.

Если вы бороздите океаны интернета под пиратским флагом, будьте осторожны при скачивании и установке хакнутых платных программ: далеко не все хакеры альтруисты и выкладывают взломанные программы по доброте душевной. Поэтому, если антивирусник громко ругается на кряк, задумайтесь, так ли уж важна для вас эта программа, ведь сказать с уверенностью, что это срабатывание ложное, не может никто. Не скачивайте программы с сомнительных сайтов по распространению софта — они, как правило, подсовывают в установщики (исполняемые файлы exe) шпионское и другое ПО. Так что лучшим решением будет качать приложения непосредственно на сайтах разработчиков.

Файлы из сторонних источников следует проверять на соответствие расширению — например, двойное расширение почти наверняка говорит о том, что перед нами программа-вирус, поэтому не забудьте включить в Windows отображение расширений. Также заведите привычку обязательно проверять все скачанные файлы антивирусной программой и не открывайть те файлы, в безопасности которых вы не уверены. Сканировать, кстати, нужно и подключаемые накопители USB.

Безвредные вирусы — такое тоже бывает

Были в истории компьютерных вирусов и примеры забавных безвредных программ, которые технически являлись вирусами, но никакого ущерба пользователям при этом не наносили. Так, ещё в 1997 году был разработан вирус HPS, который был ориентирован на временное изменение графические bmp-файлов, которые могли отображаться в перевёрнутом или отражённом виде, что, правда, могло доставлять неудобства пользователям старых версий Windows, ведь они были построены с использованием как раз bmp-графики.

Впрочем, никакого реального ущерба HPS не наносил, поэтому его с полным основанием можно назвать безвредным шуточным вирусом.

Впрочем, никакого реального ущерба HPS не наносил, поэтому его с полным основанием можно назвать безвредным шуточным вирусом.«Заботливый» Welchia

Червяк Welchia претендует на звание самого полезного в истории: эта появившаяся в 2003 году программка после автоматической загрузки через сеть проверяла наличие заражения ПК опасным сетевым червём (программа была написана для устранения червя Blaster w32.blaster.worm, другое название — LoveSan), удаляла его и также в авторежиме пыталась установить обновления для Windows, закрывающие сетевые уязвимости. После успешного выполнения всех этих действий Welchia… самоудалялся. Правда, с Welchia тоже не всё было гладко — дело в том, что после установки обновлений Windows червь отдавал команду на принудительную перезагрузку ПК. А если в это время пользователь работал над важным проектом и не успел сохранить файл? Кроме того, устраняя одни уязвимости, Welchia добавлял другие — например, оставлял открытыми некоторые порты, которые вполне могли использоваться затем для сетевых атак.

классификация, что это такое, опасные виды

Всем доброго времени суток! Давайте рассмотрим не только компьютерные вирусы, но также основные виды и признаки заражения. Пользователи компьютеров, смартфонов и планшетов постоянно сталкиваются с угрозой заражения вредоносным ПО.

При этом даже самая лучшая антивирусная программа, с постоянным обновлением баз, не может гарантировать 100% безопасность. Ежедневно в сети появляются тысячи новых вредоносных программ. Они атакуют как устройства самих пользователей, так и сайты. Итак, давайте разберемся – что такое компьютерные вирусы.

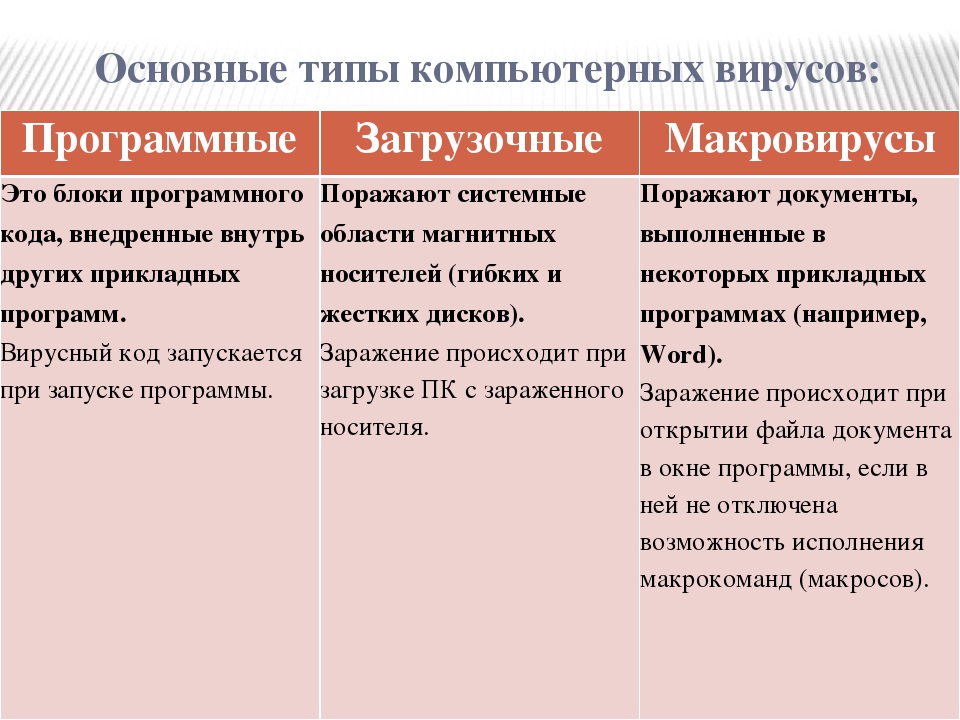

Основные типы вирусов

Компьютерный вирус – разновидность вредоносных программ, устанавливающихся без согласия пользователей. После внедрения в систему приводит к ряду нежелательных последствий. Например, может передавать персональные данные, удалять файлы и целые папки, блокировать работу пользователя. Рассмотрим более подробно основные типы вирусов.

Файловые вирусы

Самый старый и примитивный вид. Распространяется по всем исполняемым файлам. От пользователя к пользователю передаются через носители или электронную почту. При сильном распространении приводят к повреждениям операционной системы.

Распространяется по всем исполняемым файлам. От пользователя к пользователю передаются через носители или электронную почту. При сильном распространении приводят к повреждениям операционной системы.

Черви

Этот тип компьютерных вирусов нацелен на выполнение каких-то конкретных действий. Для распространения вмешательство человека им не нужно. Они самостоятельно проникают через электронную почту, программы для общения (типа Skype) или незащищенную сеть.

Иногда черви могут существовать на просматриваемых сайтах. Уязвимость браузера позволяет им проникать в любую систему. Очень часто они маскируются под популярные программы. Лучшая защита от червей регулярное обновление программного обеспечения.

Боты

Разновидность вредоносного программного обеспечения, которое направлено на автоматическое исполнение определенных операций. При заражении одним и тем же ботом создается целая сеть. В дальнейшем она будет использоваться:

- Для удаленного управления.

- Рассылки спама и вредоносных программ.

- DDoS-атак одного компьютера или целой сети.

Рекламное ПО

Вид компьютерных вирусов, специализирующийся на доставке рекламных объявлений. Чаще всего пользователь как обычно открывает страницу, и тут на него обрушивается целый поток баннеров и всплывающих окон, которые время от времени перенаправляют его на другие сайты.

В систему такие вирусы проникают при установке приложений. Большинство их относительно безвредно, но некоторые дополнительно собирают различную информацию. Например, о местонахождении или истории посещений и покупок.

Руткиты

Группа специальных программ, позволяющая получить удаленный доступ к компьютеру. Аналогичное программное обеспечение используют IT-специалисты для дистанционного устранения проблем.

После активации Руткит прописывается в системе, внося правки в реестр и устанавливая дополнительные компоненты. С его помощью хакер может похитить: логины и пароли, данные банковских карт, документы и переписку.

Кейлоггеры

Название переводится как «клавиатурный шпион». Могут существовать отдельно, но чаще всего являются компонентом какой-то вредоносной программы. Позволяют регистрировать различные действия пользователя.

Могут существовать отдельно, но чаще всего являются компонентом какой-то вредоносной программы. Позволяют регистрировать различные действия пользователя.

Например, нажатия клавиш или движение мыши. Также могут делать снимки экрана и копировать содержимое буфера обмена. Установка кейлоггера позволяет получить доступ к авторизационным данным, паролям и другой информации.

Трояны

Трояны – вирусы компьютерные, и не только, так как могут проявляться и на других устройствах. Также могут заражать планшеты и смартфоны. Маскируются под различные файлы или программное обеспечение. Поэтому не всегда обнаруживаются антивирусами. Список троянов достаточно обширен. Среди них существуют программы как для непосредственного шпионажа, так и такие, которые способны нанести ущерб системе.

Вымогатели

Современный вид вредоносного ПО. Полностью блокирует доступ к системе. Чаще всего выглядит как баннер с требованием перечислить деньги на номер телефона. Распространение компьютерных вирусов вымогателей происходит через массовую рассылку исполняемых файлов, а также при скачивании контента с непроверенных ресурсов.

Виды заражаемых объектов

Мы рассмотрели краткие характеристики самых распространенных вредоносных программ. Но кроме них существуют и другие виды. Например, FAT вирус, который специализируется на атаке таблиц размещения файлов. Предотвратить их проникновение в систему поможет регулярное обновление баз антивирусных программ.

В зависимости от типа и принципа действия вирусы могут заражать следующие объекты:

- Файлы – как системные, так и пользовательские.

- Загрузочные сектор – чаще всего вредоносный файл прописывается в автозагрузке и активируется при каждом запуске системы.

- Макрокоманды – страдают документы, созданные через Microsoft Office и другие программы, использующие макрокоманды.

Признаки заражения

Большинство вирусных программ не оставляет явных следов. Заметить их наличие, согласно основам информатики, можно по следующим признакам:

- Снижение производительности – программы «тормозят», а загрузка окон происходит медленнее.

- В браузере появляется другая домашняя страница.

- Уменьшается объем доступной оперативной памяти.

- Постоянно появляются системные ошибки.

- Компьютер долго включается или выключается.

- Возрастает частота обращений к жесткому диску. Индикатор на системном блоке начинает мигать как будто используется программа.

При подозрениях на заражение необходимо как можно скорее произвести проверку системы. Некоторые вирусы могут привести к необратимым повреждениям как самой системы, так и компонентов компьютера.

Видео

Типы и виды компьютерных вирусов

Что такое Вирус компьютерный?! Это тоже программа, но она носит вредоносный характер. Её цель — попасть на компьютер пользователя и максимально глубже внедриться в его программное обеспечение (а в некоторых случаях и в код других программ) с целью кражи информации, либо нарушения нормальной работы компьютера жертвы, вплоть до выведения из строя комплектующих устройств компьютера (таких правда я уже давно не встречал). Так же, вредоносные программы (malware или badware) стараются как можно больше размножиться и распространиться уже с компьютера жертвы на «соседей» по локальной сети.

С помощью таких программ ведётся кража личной информации, корпоративный шпионаж, атаки на серверы компаний и т.п.

За более чем полувековую историю вычислительной техники вирусы тоже прошли несколько этапов эволюции и сейчас самые продвинутые представители этого класса являются не просто созданием энтузиаста одиночки, а результатом кропотливого труда десятков, а то и сотен программистов и хакеров.

На сегодняшний день привести полную классификацию вредоносных программ — вряд ли кому-то удастся. Я приведу самые распространенные виды.

Троян (Тронская программа)

Эту разновидность вредоносного софта знают очень многие. Правда, больше по названию, которое было получено из древних мифов. Если быть точнее — происходит оно от Троянского коня, благодаря которому был взять город Троя.

Этот вид очень сильно бояться начинающие юзеры, хотя на самом деле он чаще всего самый простой. Основная задача — кража информации либо её уничтожение. Для обычного домашнего компьютера Троян особого вреда нанести не должен. А Вот утащить пароли к электронной почте, платежным системам и электронным кошелькам очень даже может.

Именно троянские программы применяются для промышленного шпионажа. Так же они могут быть носителями для более «тяжелых» и опасных вирусов, либо модулей какого-нибудь ботнета для атаки на сайты.

Рекламная программа (Adware)

Этот вид очень сильно «расплодился» в последние несколько лет. Смысл работы — демонстрация рекламных баннеров и всплывающих окон во всех браузерах, где это только можно. Что примечательно, не все они распознаются антивирусами потому, что некоторые разработчики их просто не считают за вредоносные. Чаще всего просто так выковырять не получиться — они внедряются получше любого червя, изменяют ярлыки веб-браузеров, устанавливают модули контроля за изменением страницы по умолчанию (например, Search Protect).

Смысл работы — демонстрация рекламных баннеров и всплывающих окон во всех браузерах, где это только можно. Что примечательно, не все они распознаются антивирусами потому, что некоторые разработчики их просто не считают за вредоносные. Чаще всего просто так выковырять не получиться — они внедряются получше любого червя, изменяют ярлыки веб-браузеров, устанавливают модули контроля за изменением страницы по умолчанию (например, Search Protect).

Вирус-червь (Worm)

Благодаря частым сообщениям в информационных программах, про червя слышали даже те пользователи, у которых и компьютера то нет. Это паразитная вредоносная программа, которая внедряется в операционную систему жертвы и затем распространяет свои копии на все доступные компьютеры — по локальной сети и через Интернет. На моей памяти были массовые рассылки червей через электронную почту и интернет-мессенджеры. Цель работы может быть абсолютно разной — кража информации, финансовые махинации, уничтожение информации, массовое выведение из строя операционных систем и т. п. Это, наверное, самый опасный вид вирусов.

п. Это, наверное, самый опасный вид вирусов.

Бэкдор (Backdoor)

Цель работы этой заразы — организация удалённого доступа к компьютеру за счет взлома системы защиты либо использования уязвимостей в установленном программном обеспечении. После её установки хакер (либо иной злоумышленник) получает возможность доступа к данным сервера и управления им. Далее уже возможны разные действия — кража информации, удаление её, установка шпионских модулей или использование вычислительных мощностей для атаки на другие узлы в сети.

Эксплойт (exploit)

Программный модуль или часть кода, использующий уязвимость в какой-либо операционной системы или установленном программном обеспечении для организации к ней удалённого доступа. Сам по себе Эксплойт безвредный и чаще всего его используют для внедрения на атакуемую машину другого malware-модуля, того же бэкдора, например.

Баннер-блокировщик

Блокировщик выполнен в виде большого окна посередине экрана с текстом, в котором требуется отправить SMS на номер сотового телефона, либо положить деньги на электронный кошелёк, после чего будет выслано код разблокировки. Понятно, что никакого кода не придёт и это развод. Внешне — это самый веселый вид компьютерных вирусов. Как только не изгалялись их создатели — пугали полицией и ФСБ, стращали выводом из строя ПК, ругали за использование не лицензионного ПО, показывали порнографические картинки и т.п.

Понятно, что никакого кода не придёт и это развод. Внешне — это самый веселый вид компьютерных вирусов. Как только не изгалялись их создатели — пугали полицией и ФСБ, стращали выводом из строя ПК, ругали за использование не лицензионного ПО, показывали порнографические картинки и т.п.

Самый пик расцвета этой гадости был в 2013 году, когда народ с баннерами обращался повально. К тому же антивирусные программы их не распознавали, так как опять же за вирусы не считали.

Баннеры ориентированы на операционные системы семейства Windows и их деятельность направлена на то, чтобы заблокировать доступ к управлению компьютером. Первые версии были весьма простыми и их можно было свернуть или закрыть комбинацией клавиш Alt+F4. Так же можно было найти код разблокировки в интернете. Но разработчики это быстро исправили. Сейчас уже попадаются такие, что просто так не выковырять и порой проще заново переустановить Windows.

Botnet (т.н. Боты или Зомби)

Бот (Bot) — это программа или скрипт, которая тихо и спокойно висит себе в процессах жертвы и никак себя не выдаёт, до того момента, к не обратиться «хозяин», т. е. управляющая программа их не активирует и не даст команды на выполнение. От одного бота толку нет, но когда их тысячи — получается сеть, или Botnet(Ботнет), который могут применять для атаки на сайты крупных компаний, рассылку спама и т.п. Жертва зачастую даже не подозревает о том, что его компьютер или сервер используется злоумышленниками в своих целях.

е. управляющая программа их не активирует и не даст команды на выполнение. От одного бота толку нет, но когда их тысячи — получается сеть, или Botnet(Ботнет), который могут применять для атаки на сайты крупных компаний, рассылку спама и т.п. Жертва зачастую даже не подозревает о том, что его компьютер или сервер используется злоумышленниками в своих целях.

Вирус-Скрипт (Script)

Это не совсем программа в том, виде, в котором это привыкли видеть пользователи. Но тем не менее, это вирус, который написан на языке программирования — в основном, это Java Script, но иногда встречается Visual Basic. Зайдя по ссылке полученной от злоумышленников по почте, в интернет-мессенджере, либо просто на фейковый сайт, пользователь скачивает скрипт, который обрабатывает браузер и выполняет определенные в нём действия. Обычно их цель это загрузка трояна или бекдора, который собственно и продолжает работать дальше, а скрипт своё отработал.

Загрузочный вирус (Boot virus)

Этот вид компьютерных вирусов работает на нижних уровнях, близким к аппаратным. Их цели — загрузочные записи жестких дисков(Master Boot Record). С помощью внесенных изменений код вируса загружается перед запуском операционной системы и имеет более высокий приоритет, чем обычные программы. Антивирусы их тоже не видят. Это очень коварный вид заразы, чреватый потерей информации на диске.

Их цели — загрузочные записи жестких дисков(Master Boot Record). С помощью внесенных изменений код вируса загружается перед запуском операционной системы и имеет более высокий приоритет, чем обычные программы. Антивирусы их тоже не видят. Это очень коварный вид заразы, чреватый потерей информации на диске.

Программы-шпионы (SpyWare)

Шпионы не уничтожают информацию и не наносят вред установленному программному обеспечению. Их цель другая — слежение за действиями пользователей и кража информации: учетные данные на веб-сервисах и т.п. Собранные сведения они сохраняют на заданный сервер. Бывают и такие виды вирусов-шпионов, которые по результатам анализа действий пользователя могут подсовывать ему рекламу в веб-браузере.

Лже-антивирус

Программа-подделка под антивирус, которая под видом хорошего бесплатного софта для обеспечения безопасности попадает на компьютер. Примером могут служить Online Antivirus XP-Vista 2009, XP Antivirus 2009,Personal Antivirus, Malware Doctor.

Самое смешное, что она симулирует бурную деятельность, находит десятки разных видов вирусных программ и активно их удаляет. На самом деле полезного она не делает ничего, а наоборот, только гадит: скачивает другие вредоносные программы, рассылает спам, показывает рекламу.

Удалить обманщика бу

Вирусы (компьютерные) — это… Что такое Вирусы (компьютерные)?

В августе 1998 появилась широко известная утилита BackOrifice (Backdoor.BO), применяемая для скрытого администрирования удалённых компьютеров и сетей. Следом за BackOrifice были написаны несколько других аналогичных программ: NetBus, Phase и прочие.

Также в августе был отмечен первый вирус, заражающий выполняемые модули Java — Java.StangeBrew. Этот вирус не представлял какой-либо опасности для пользователей Интернет, поскольку на удалённом компьютере невозможно использовать необходимые для его размножения функции. Вслед за ним в ноябре 1998 появился и VBScript.Rabbi. Интернет-экспансия скриптовых вирусов продолжилась тремя вирусами, заражающими скрипты VisualBasic (VBS-файлы), которые активно применяются при написании Web-страниц. Как логическое следствие VBScript-вирусов стало появление полноценного HTML-вируса (HTML.Internal).

Как логическое следствие VBScript-вирусов стало появление полноценного HTML-вируса (HTML.Internal).

1999 год прошёл под знаком гибридного вируса Melissa, побившего все существовавшие на тот момент рекорды по скорости распространения. Melissa сочетал в себе возможности макровируса и сетевого червя, используя для размножения адресную книгу Outlook.

Правоохранительные органы США нашли и арестовали автора Melissa. Им оказался 31-летний программист из Нью Джерси, Дэвид Л. Смит. Вскоре после ареста Смит начал плодотворное сотрудничество с ФБР и, учтя это, федеральный суд приговорил его к необычно мягкому наказанию: 20 месяцам тюремного заключения и штрафу в размере 5 000 долл. США.

В апреле был найден и автор вируса CIH (он же «Чернобыль»), которым оказался студент Тайваньского технологического института Чень Инхао (陳盈豪, CIH — его инициалы). Однако, из-за отсутствия жалоб на действия вируса со стороны местных компаний, у полиции не было оснований для его ареста.

Также в 1999 году был отмечен первый macro-вирус для Corel — Gala. в начале лета 1999 грянула эпидемия Интернет-червя ZippedFiles. Этот червь интересен тем, что являлся первым упакованным вирусом, получившим широкое распространение в «диком» виде.

в начале лета 1999 грянула эпидемия Интернет-червя ZippedFiles. Этот червь интересен тем, что являлся первым упакованным вирусом, получившим широкое распространение в «диком» виде.

OS/2

В июне 1996 года появился OS2.AEP — первый вирус для OS/2, корректно заражающий EXE-файлы этой операционной системы. До этого в OS/2 встречались только компаньон-вирусы.[18]

Unix-подобные

Вероятно, первые вирусы для семейства ОС Unix были написаны Фредом Коэном в ходе проведения экспериментов. В конце 1980-х появились первые публикации с исходными текстами вирусов на языке sh.[19][20]

Первый вирус для Linux (Bliss) появился в конце сентября 1996 года. Заражённый файл был помещён в ньюс-группу alt.comp.virus и ещё некоторые, в феврале следующего года вышла исправленная версия. В октябре 1996 года в электронном журнале, посвящённом вирусам VLAD, был опубликован исходный текст вируса Staog.[21] В 1995 году была опубликована книга Марка Людвига «The Giant Black Book of Computer Viruses», в которой приведены исходные тексты вирусов Snoopy для FreeBSD. [22] Snoopy и Bliss написаны на языке Си и могут быть перенесены практически в любую UNIX-подобную операционную систему с минимальными изменениями.

[22] Snoopy и Bliss написаны на языке Си и могут быть перенесены практически в любую UNIX-подобную операционную систему с минимальными изменениями.

Операционная система GNU/Linux, как и Unix-подобные операционные системы, вообще расцениваются как защищённые против компьютерных вирусов. Однако, вирусы могут потенциально повредить незащищённые системы на Linux и воздействовать на них, и даже, возможно, распространяться к другим системам. Число вредоносных програм, включая вирусы, трояны, и прочие вредоносные программы, определённо написанных под Linux, выросло в последние годы и более чем удвоилось в течение 2005 от 422 до 863.[23] Имелись редкие случаи обнаружения вредоносных программ в официальных сетевых репозиториях.[24][25][26]

MenuetOS

Первый вирус для RRLF, известным как Second Part To Hell.[27]

AROS

Первые вирусы для

Вирусы, меняющие результаты поисковых систем

Развитие вирусов охватило также область использования поисковых систем (типа Google).

Например, при клике на ссылку в результатах поиска поисковой системы можно оказаться на совсем другом сайте, или один из результатов поиска может внешне выглядятеть как и остальные результаты, но при этом не будет иметь никакого отношения к исходному запросу. Таково действие вируса, искажающего страницы в браузере пользователя.

Этот вид вирусов назван вирусами подмены страниц. Вирус подмены страниц может попасть на компьютер пользователя вместе с какой-нибудь программой, загруженной из Интернета. Также, вирус подмены может показывать пользователю свои страницы не только вместо результатов поиска, но и вообще вместо страниц любых сайтов, чем активно пользуются злоумышленники, занимающиеся фишингом.

Примечания

- ↑ http://kp.ru/daily/24157/371884/

- ↑ The Scarred Man(англ.)

- ↑ Fred Cohen. Computer Viruses — Theory and Experiments(англ.)

- ↑ Коэн Ф. Компьютерные вирусы — теория и эксперименты(рус.)

- ↑ Leonard Adleman. An Abstract Theory of Computer Viruses(англ.)

- ↑ Цитируется по Diomidis Spinellis. Reliable Identification of Bounded-length Viruses is NP-complete IEEE Transactions on Information Theory, 49(1), pp. 280—284, January 2003

- ↑ 1 2 Fred Cohen. Computational aspects of computer viruses Computers & Security, vol. 8, № 4, pp. 325—344, June 1989

- ↑ 1 2 Alan M. Turing. On computable numbers, with an application to the Entscheidungs Problem. Proceedings of the London Mathematical Society, vol. 2, № 42, pp. 230—265, 1936, Corrections in 2(43): pp. 544—546

- ↑ Виталий Камлюк. Ботнеты. Вирусная энциклопедия. Лаборатория Касперского (13 мая 2008). Проверено 13 декабря 2008.

- ↑ Роман Боровко. Экономический ущерб от вирусов. Рынок информационной безопасности 2003. CNews-Аналитика. Проверено 13 декабря 2008.

- ↑ Penrose L. S., Penrose R. A Self-reproducing Analogue Nature, 4571, p. 1183, 0028-0836

- ↑ McIlroy et al. Darwin, a Game of Survival of the Fittest among Programs

- ↑ Selbstreproduktion bei programmen

- ↑ Page dedicated to Elk Cloner on Rich’s home site

- ↑ Сообщение в alt.folklore.computers

- ↑ THE DIRTY DOZEN (17-10-1985)

- ↑ Глава 5. Компьютерные вирусы. Освоение ПК. Краткое руководство. PC Magazine/RE (28 января 2008). Проверено 5 октября 2008.

- ↑ Вирусы для OS/2

- ↑ Douglas McIlroy. Virology 101

- ↑ Tom Duff. Viral Attacks On UNIX System Security

- ↑ Virus Laboratory And Distribution VLAD Magazine

- ↑ Mark Ludwig. The Giant Black Book of Computer Viruses American Eagle Publications, Inc. 1995. ISBN 0-929408-10-1

- ↑ Andy Patrizio. Linux Malware On The Rise (апрель 2006). Проверено 8 марта 2008.

- ↑ http://www.linuxcenter.ru/news/2002/10/09/1237/

- ↑ http://kunegin.narod.ru/ref7/troya/sposob.htm

- ↑ http://www.xakep.ru/post/20379/default.asp

- ↑ http://spth.host.sk/menuetinf.txt

См. также

Ссылки

Компьютерные вирусы — это… Что такое Компьютерные вирусы?

В августе 1998 появилась широко известная утилита BackOrifice (Backdoor.BO), применяемая для скрытого администрирования удалённых компьютеров и сетей. Следом за BackOrifice были написаны несколько других аналогичных программ: NetBus, Phase и прочие.

Также в августе был отмечен первый вирус, заражающий выполняемые модули Java — Java.StangeBrew. Этот вирус не представлял какой-либо опасности для пользователей Интернет, поскольку на удалённом компьютере невозможно использовать необходимые для его размножения функции. Вслед за ним в ноябре 1998 появился и VBScript.Rabbi. Интернет-экспансия скриптовых вирусов продолжилась тремя вирусами, заражающими скрипты VisualBasic (VBS-файлы), которые активно применяются при написании Web-страниц. Как логическое следствие VBScript-вирусов стало появление полноценного HTML-вируса (HTML.Internal).

1999 год прошёл под знаком гибридного вируса Melissa, побившего все существовавшие на тот момент рекорды по скорости распространения. Melissa сочетал в себе возможности макровируса и сетевого червя, используя для размножения адресную книгу Outlook.

Правоохранительные органы США нашли и арестовали автора Melissa. Им оказался 31-летний программист из Нью Джерси, Дэвид Л. Смит. Вскоре после ареста Смит начал плодотворное сотрудничество с ФБР и, учтя это, федеральный суд приговорил его к необычно мягкому наказанию: 20 месяцам тюремного заключения и штрафу в размере 5 000 долл. США.

В апреле был найден и автор вируса CIH (он же «Чернобыль»), которым оказался студент Тайваньского технологического института Чень Инхао (陳盈豪, CIH — его инициалы). Однако, из-за отсутствия жалоб на действия вируса со стороны местных компаний, у полиции не было оснований для его ареста.

Также в 1999 году был отмечен первый macro-вирус для Corel — Gala. в начале лета 1999 грянула эпидемия Интернет-червя ZippedFiles. Этот червь интересен тем, что являлся первым упакованным вирусом, получившим широкое распространение в «диком» виде.

OS/2

В июне 1996 года появился OS2.AEP — первый вирус для OS/2, корректно заражающий EXE-файлы этой операционной системы. До этого в OS/2 встречались только компаньон-вирусы.[18]

Unix-подобные

Вероятно, первые вирусы для семейства ОС Unix были написаны Фредом Коэном в ходе проведения экспериментов. В конце 1980-х появились первые публикации с исходными текстами вирусов на языке sh.[19][20]

Первый вирус для Linux (Bliss) появился в конце сентября 1996 года. Заражённый файл был помещён в ньюс-группу alt.comp.virus и ещё некоторые, в феврале следующего года вышла исправленная версия. В октябре 1996 года в электронном журнале, посвящённом вирусам VLAD, был опубликован исходный текст вируса Staog.[21] В 1995 году была опубликована книга Марка Людвига «The Giant Black Book of Computer Viruses», в которой приведены исходные тексты вирусов Snoopy для FreeBSD.[22] Snoopy и Bliss написаны на языке Си и могут быть перенесены практически в любую UNIX-подобную операционную систему с минимальными изменениями.

Операционная система GNU/Linux, как и Unix-подобные операционные системы, вообще расцениваются как защищённые против компьютерных вирусов. Однако, вирусы могут потенциально повредить незащищённые системы на Linux и воздействовать на них, и даже, возможно, распространяться к другим системам. Число вредоносных програм, включая вирусы, трояны, и прочие вредоносные программы, определённо написанных под Linux, выросло в последние годы и более чем удвоилось в течение 2005 от 422 до 863.[23] Имелись редкие случаи обнаружения вредоносных программ в официальных сетевых репозиториях.[24][25][26]

MenuetOS

Первый вирус для RRLF, известным как Second Part To Hell.[27]

AROS

Первые вирусы для

Вирусы, меняющие результаты поисковых систем

Развитие вирусов охватило также область использования поисковых систем (типа Google).

Например, при клике на ссылку в результатах поиска поисковой системы можно оказаться на совсем другом сайте, или один из результатов поиска может внешне выглядятеть как и остальные результаты, но при этом не будет иметь никакого отношения к исходному запросу. Таково действие вируса, искажающего страницы в браузере пользователя.

Этот вид вирусов назван вирусами подмены страниц. Вирус подмены страниц может попасть на компьютер пользователя вместе с какой-нибудь программой, загруженной из Интернета. Также, вирус подмены может показывать пользователю свои страницы не только вместо результатов поиска, но и вообще вместо страниц любых сайтов, чем активно пользуются злоумышленники, занимающиеся фишингом.

Примечания

- ↑ http://kp.ru/daily/24157/371884/

- ↑ The Scarred Man(англ.)

- ↑ Fred Cohen. Computer Viruses — Theory and Experiments(англ.)

- ↑ Коэн Ф. Компьютерные вирусы — теория и эксперименты(рус.)

- ↑ Leonard Adleman. An Abstract Theory of Computer Viruses(англ.)

- ↑ Цитируется по Diomidis Spinellis. Reliable Identification of Bounded-length Viruses is NP-complete IEEE Transactions on Information Theory, 49(1), pp. 280—284, January 2003

- ↑ 1 2 Fred Cohen. Computational aspects of computer viruses Computers & Security, vol. 8, № 4, pp. 325—344, June 1989

- ↑ 1 2 Alan M. Turing. On computable numbers, with an application to the Entscheidungs Problem. Proceedings of the London Mathematical Society, vol. 2, № 42, pp. 230—265, 1936, Corrections in 2(43): pp. 544—546

- ↑ Виталий Камлюк. Ботнеты. Вирусная энциклопедия. Лаборатория Касперского (13 мая 2008). Проверено 13 декабря 2008.

- ↑ Роман Боровко. Экономический ущерб от вирусов. Рынок информационной безопасности 2003. CNews-Аналитика. Проверено 13 декабря 2008.

- ↑ Penrose L. S., Penrose R. A Self-reproducing Analogue Nature, 4571, p. 1183, 0028-0836

- ↑ McIlroy et al. Darwin, a Game of Survival of the Fittest among Programs

- ↑ Selbstreproduktion bei programmen

- ↑ Page dedicated to Elk Cloner on Rich’s home site

- ↑ Сообщение в alt.folklore.computers

- ↑ THE DIRTY DOZEN (17-10-1985)

- ↑ Глава 5. Компьютерные вирусы. Освоение ПК. Краткое руководство. PC Magazine/RE (28 января 2008). Проверено 5 октября 2008.

- ↑ Вирусы для OS/2

- ↑ Douglas McIlroy. Virology 101

- ↑ Tom Duff. Viral Attacks On UNIX System Security

- ↑ Virus Laboratory And Distribution VLAD Magazine

- ↑ Mark Ludwig. The Giant Black Book of Computer Viruses American Eagle Publications, Inc. 1995. ISBN 0-929408-10-1

- ↑ Andy Patrizio. Linux Malware On The Rise (апрель 2006). Проверено 8 марта 2008.

- ↑ http://www.linuxcenter.ru/news/2002/10/09/1237/

- ↑ http://kunegin.narod.ru/ref7/troya/sposob.htm

- ↑ http://www.xakep.ru/post/20379/default.asp

- ↑ http://spth.host.sk/menuetinf.txt

См. также

Ссылки

7 типов компьютерных вирусов, которых следует остерегаться, и что они делают

Существует множество типов компьютерных вирусов или вредоносных программ. Некоторые не опасны. Но некоторые из них могут быть поистине смертельными для вашей безопасности и банковского счета. Вот семь типов компьютерных вирусов, на которые следует обратить внимание.

1.Вирус загрузочного сектора

С точки зрения пользователя, вирусы загрузочного сектора являются одними из самых опасных.Поскольку они заражают главную загрузочную запись, их, как известно, трудно удалить, часто требуя полного форматирования системы. Это особенно актуально, если вирус зашифровал загрузочный сектор или чрезмерно повредил код.

Обычно они распространяются через съемные носители.Они достигли пика в 1990-х годах, когда дискеты были нормой, но вы все еще можете найти их на USB-накопителях и во вложениях электронной почты. К счастью, улучшения в архитектуре BIOS снизили их распространенность за последние несколько лет.

2.Вирус прямого действия

Вирус прямого действия — это один из двух основных типов файловых инфекторов (второй — резидентный вирус).Вирус считается «нерезидентным»; он не устанавливается и не остается скрытым в памяти вашего компьютера.

Он работает, прикрепляясь к определенному типу файла (обычно EXE или COM-файлам).Когда кто-то запускает файл, он оживает, ища другие похожие файлы в каталоге, чтобы распространить его.

Положительным моментом является то, что вирус обычно не удаляет файлы и не снижает производительность вашей системы.Помимо того, что некоторые файлы становятся недоступными, он оказывает минимальное влияние на пользователя и может быть легко удален с помощью антивирусной программы.

3.Резидентный вирус

Резидентные вирусы — еще один основной тип файловых инфекторов.В отличие от вирусов прямого действия, они устанавливаются на компьютер. Это позволяет им работать даже тогда, когда первоисточник инфекции был искоренен. Таким образом, эксперты считают их более опасными, чем их кузены прямого действия.

В зависимости от программирования вируса, их бывает сложно обнаружить, а еще сложнее удалить.Резидентные вирусы можно разделить на две части; быстрые и медленные инфекторы. Быстрые инфекторы наносят как можно больший ущерб как можно быстрее, и поэтому их легче обнаружить; медленных инфекторов труднее распознать, потому что их симптомы развиваются медленно.

В худшем случае они могут даже присоединиться к вашему антивирусному ПО, заразив каждый файл, сканируемый программой.Вам часто нужен уникальный инструмент — например, патч операционной системы — для их полного удаления. Приложения для защиты от вредоносных программ будет недостаточно, чтобы защитить вас.

4.Многостраничный вирус

В то время как некоторые вирусы могут распространяться одним способом или доставлять одну полезную нагрузку, многостраничным вирусам требуется все.Вирус этого типа может распространяться по-разному, и он может выполнять различные действия на зараженном компьютере в зависимости от переменных, таких как установленная операционная система или наличие определенных файлов.

Они могут одновременно заражать как загрузочный сектор, так и исполняемые файлы, что позволяет им действовать быстро и быстро распространяться.

Двусторонняя атака затрудняет их удаление.Даже если вы очистите программные файлы машины, если вирус останется в загрузочном секторе, он немедленно воспроизведется, как только вы снова включите компьютер.

5.Полиморфный вирус

Согласно Symantec, полиморфные вирусы являются одними из самых сложных для обнаружения / удаления антивирусной программы.В нем утверждается, что антивирусным компаниям необходимо «потратить дни или месяцы на создание процедур обнаружения, необходимых для обнаружения одного полиморфного вируса».

Но почему от них так сложно защититься? Подсказка кроется в названии.Антивирусное программное обеспечение может занести в черный список только один вариант вируса, но полиморфный вирус меняет свою сигнатуру (двоичный шаблон) каждый раз при репликации. Для антивирусной программы это выглядит как совершенно другое программное обеспечение и поэтому может ускользнуть из черного списка.

6.Перезаписать вирус

Для конечного пользователя перезапись вируса — одна из самых неприятных проблем, даже если она не особенно опасна для вашей системы в целом.

Это потому, что он удалит содержимое любого зараженного файла; единственный способ удалить вирус — удалить файл и, как следствие, потерять его содержимое.Он может заражать как отдельные файлы, так и целые программы.

Вирусы перезаписи обычно плохо заметны и распространяются по электронной почте, что затрудняет их идентификацию для обычного пользователя ПК.Они пережили расцвет в начале 2000-х с Windows 2000 и Windows NT, но вы все еще можете найти их в дикой природе.

7.Spacefiller Вирус

Также известные как «вирусы полости», вирусы-космические аппараты более интеллектуальны, чем большинство их аналогов.Типичный способ работы вируса — просто прикрепить себя к файлу, но заполнители пробелов пытаются проникнуть в пустое пространство, которое иногда можно найти внутри самого файла.

Этот метод позволяет ему заразить программу, не повреждая код и не увеличивая его размер, тем самым позволяя отказаться от скрытых методов защиты от обнаружения, на которые полагаются другие вирусы.

К счастью, этот тип вирусов относительно редок, хотя рост числа переносимых исполняемых файлов Windows дает им новую жизнь.

Большинство типов компьютерных вирусов легко избежать

Как всегда, разумные меры по защите предпочтительнее борьбы с потенциально опасными последствиями, если вам не повезло заразиться.

Для начала вам нужно использовать высоко оцененный антивирусный пакет.(В крайнем случае, подойдет даже бесплатный онлайн-сканер вирусов и инструменты для удаления.) Также не открывайте электронные письма из неизвестных источников, не доверяйте бесплатным USB-накопителям с конференций и выставок, не позволяйте посторонним использовать вашу систему и не устанавливайте программное обеспечение со случайных сайтов. И убедитесь, что ваша клавиатура не предает вас.

Чтобы быть готовым к худшему, получите один из этих бесплатных загрузочных антивирусных дисков и узнайте, как спасти свои данные с зараженного компьютера.

5 веб-сайтов, которые научат вас легально взламыватьЧтобы научиться этичному хакерству, вы должны взламывать его как преступник, но при этом относиться к этому с умом.Начните с этих сайтов, которые вы можете взломать легально.

Об авторе Дэн Прайс (Опубликовано 1428 статей)Дэн присоединился к MakeUseOf в 2014 году и был директором по партнерским отношениям с июля 2020 года.Обратитесь к нему с вопросами о спонсируемом контенте, партнерских соглашениях, рекламных акциях и любых других формах партнерства. Вы также можете увидеть его каждый год бродящим по выставочной площадке CES в Лас-Вегасе, поздоровайтесь, если собираетесь. До своей писательской карьеры он был финансовым консультантом.

Ещё от Dan PriceПодпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Подтвердите свой адрес электронной почты в только что отправленном вам электронном письме.

Что такое компьютерный вирус? | 43 худших компьютерных вируса 21 века

Медленные процессы загрузки. Оповещения от вашей вирусной защиты. Письма от друзей о том, что что-то не так. Спам. Странные отзывы. Синий экран смерти.

Вирусысуществуют примерно столько же, сколько и персональный компьютер, и это большой кошмар, потому что они значительно снижают производительность вашего компьютера.Вирусы более развиты, чем наше программное обеспечение для обнаружения и предотвращения вирусов. Иногда даже лучшая защита не всегда может защитить ваш компьютер от одного из этих вирусов. Компьютерные вирусы существуют уже много лет и представляют собой серьезную угрозу для пользователей компьютеров, поскольку они могут стереть ваши важные данные в любое время, а также привести к неправильной работе вашего компьютера.

Эта статья представляет собой краткую историю всех худших компьютерных вирусов, червей и троянских коней 21 века.Вы должны принять некоторые меры предосторожности, чтобы избежать любых компьютерных вирусов, иначе вы можете попасть в огромные проблемы. Существуют разные типы компьютерных вирусов, и вы должны знать обо всех из них, пока не стало слишком поздно.

Что такое компьютерный вирус?

Компьютерный вирус — это вредоносная программа, устанавливаемая на компьютер без разрешения пользователя и выполняющая злобные действия, которые могут нанести вред файлам, данным или другому программному обеспечению на компьютере. Фред Коэн впервые дал определение термина «компьютерный вирус» в 1983 году.Компьютерные вирусы никогда не возникают естественным путем, но они преднамеренно распространяются хакерами. Когда вирусы создаются и выпускаются, их распространение не находится под непосредственным контролем человека. После того, как вирус попадает в компьютер, он присоединяется к другой программе, и выполнение главной программы одновременно запускает действие вируса. PC Virus также может самовоспроизводиться, вставляя его в другие файлы или программы и повреждая их во время процедуры.

Не все компьютерные вирусы предназначены для нанесения вреда данным, программному обеспечению или оборудованию вашего компьютера.Тем не менее, большинство вирусов на компьютере имеют разрушительный характер и выполняют вредоносные действия, такие как повреждение файлов и данных. Некоторые компьютерные вирусы вызывают хаос при запуске своего кода, в то время как некоторые остаются неактивными до тех пор, пока не начнется определенное событие, которые выполняют свой код на компьютере. Вирусы распространяются, когда документы или программное обеспечение, к которым они прикреплены, перемещаются с одного ПК на другой через сеть, методы обмена файлами, диск или через вредоносные вложения электронной почты.

Вот список компьютерных вирусов, которые наносят вред компьютерам пользователей с 2000 года.

ILOVEYOU

Вирус ILOVEYOU, предположительно созданный филиппинским студентом-информатиком в 2000 году, также был известен как Love Letter и червь Love Bug. Это опасный компьютерный вирус, заразивший миллионы компьютеров под управлением Windows в течение нескольких часов после своего распространения, и до сих пор считается одним из самых опасных когда-либо выпущенных червей.

Пикачу

Также в 2000 году был выпущен первый компьютерный вирус, нацеленный на детей.Вирус Пикачу был разработан как электронное письмо, в которое входил персонаж покемона Пикачу. В письме было сообщение «Пикачу — твой друг». Вложение утверждалось, что это изображение покемона, но с этим изображением ничего не подозревающие дети выпустили программу на Visual Basic 6 под названием pikachupokemon.exe, которая удаляла содержимое каталогов. К счастью, предупреждающее сообщение об удалении помогло сохранить потенциальный ущерб.

Курникова Анна

В феврале 2001 года вирус Anna Kournikova атаковал почтовые серверы.Это самый опасный вирус для ПК, который отправляет электронные письма контактам в адресной книге пользователя Microsoft Outlook и распространяется. Анна Курникова заставляет пользователей электронной почты открывать почту с зараженной программой. В отличие от многих других вирусов и червей в том же году, голландский разработчик был пойман и приговорен к 150 часам общественных работ.

Нимда

Используя бэкдоры, оставшиеся открытыми из-за распространения червей, таких как Code Red II, Nimda появилась осенью 2001 года и быстро распространилась по машинам, которые уже были взломаны хотя бы один раз.

Клез

В год, известный появлением больших вирусов, последним крупным вирусом, появившимся в 2001 году, стал червь Klez. Клез воспользовался уязвимостями в программном обеспечении Microsoft — в частности, Internet Explorer, Microsoft Outlook и Outlook Express.

Sircam

Позднее в том же году, в июле 2001 года, был выпущен червь Sircam, который распространяется с помощью электронной почты в системах Microsoft Windows и сети, вирус распространяется по машинам.Sircam — это червь для массовой рассылки, который может работать через общие ресурсы сети Windows. Этот червь активируется при запуске файла расширения EXE до тех пор, пока он не завершит операцию 8000 раз.

Код Красный червь

15 июля 2001 г. в Интернете обнаружен червь Code Red. Он атаковал компьютеры веб-сервера Microsoft IIS. Сразу вслед за Sircam Code Red начал атаковать расширение ISAPI сервера индексации в Internet Information Services от Microsoft.

Код Красный II

Чтобы не отставать, несколько недель спустя кто-то переписал оригинальный червь Code Red, и был выпущен Code Red II.Новая версия была еще более агрессивной и распространилась по миллионам машин, сильно повлияв на китайские.

Зверь

2002 принес несколько серьезных атак, включая вредоносную программу Beast. Beast был троянцем для Windows, атакующим через бэкдор программного обеспечения Windows. Также называемый RAT for Remote Administration Tool, Beast смог заразить практически все известные версии Windows того времени. Первоначальная версия была выпущена его создателем Tataye в 2002 году, но версии троянца были выпущены до 2004 года.

Типы компьютерных систем

Компьютеры можно разделить на разные типы, в зависимости от их размера и мощности. Растет разнообразие компьютеров разных размеров и предназначенных для разных целей.

| Мэйнфреймы — самые большие и мощные. Они могут очень быстро обрабатывать большие объемы информации, поддерживая одновременно несколько пользователей, и могут поддерживать больше одновременных процессов, чем ПК.Терминал, состоящий из клавиатуры и монитора, используется для ввода и вывода информации на мэйнфрейме. Центральная система — это большой сервер, подключенный к сотням терминалов по сети. Обычно они занимают всю комнату и иногда называются мэйнфреймами или компьютерными установками. Мэйнфреймы — это большие, мощные и дорогие компьютеры, которыми управляет группа специалистов. |

профессионалов и используются для крупномасштабных вычислительных задач в банках, крупных компаниях и крупных учреждениях, таких как университеты или правительственные учреждения.Самые мощные мэйнфреймы называются суперкомпьютерами .

Наиболее распространенным типом компьютеров является микрокомпьютер , иногда называемый персональным компьютером .

Он получил свое название от крошечного электронного устройства, называемого микропроцессором , который выполняет фактическую обработку. ПК — это компьютер, предназначенный для удовлетворения потребностей одного человека. Он используется частным лицом, как правило, в интерактивном режиме. Компьютеры используются во многих предприятиях и популярны для домашнего использования.Они становятся такими же обычными, как телевизор и телефон в домашнем хозяйстве.

Существует большое количество разнообразных ПК, но два общих типа — это настольные компьютеры , и портативные компьютеры .

| Настольный ПК имеет собственный процессор (или ЦП), монитор и клавиатуру. Он используется как персональный компьютер дома или как рабочая станция для групповой работы. Настольные компьютеры достаточно малы, чтобы их можно было разместить на офисном столе, и они относительно дешевы. Типичными примерами являются IBM PC и Apple Macintosh.Он предназначен для размещения на вашем столе. Некоторые модели имеют вертикальный корпус, называемый башней. | ||

| Ноутбук (также называемый портативным компьютером) — это легкий компьютер, который можно легко транспортировать. Он может работать так же быстро, как настольный ПК, с аналогичными процессорами, объемом памяти и дисковыми накопителями, но он портативен и имеет меньший экран. Ноутбуки могут выполнять те же задачи, что и настольные компьютеры, хотя, как правило, они менее мощные по той же цене.Они содержат компоненты, похожие на их настольные аналоги и выполняющие те же функции, но | ||

миниатюрный и оптимизированный для мобильного использования и эффективного энергопотребления. Современные ноутбуки имеют экран TFT (тонкопленочный транзистор) , который обеспечивает очень четкие изображения.

В дополнение к встроенной клавиатуре они могут использовать сенсорную панель (также известную как трекпад ) — чувствительную площадку, к которой можно прикоснуться, чтобы перемещать указатель по экрану — или указательный джойстик для ввода, хотя обычно можно подключить внешнюю клавиатуру или мышь.

Они предлагают множество вариантов подключения: USB (универсальная последовательная шина), порты для подключения периферийных устройств, слоты для карт памяти и т. Д.

Они поставляются с батареями , которые позволяют использовать компьютер, когда нет доступных электрических розеток.

Одна из причин популярности портативных портативных компьютеров заключается в том, что их экраны и клавиатуры достаточно велики, чтобы их было удобно использовать для обработки текстов, и они даже используются для мультимедиа.

| Под планшетным ПК понимается портативный компьютер или мобильный компьютер в форме грифеля, оснащенный сенсорным экраном или гибридным графическим планшетом / экраном для управления компьютером с помощью стилуса или цифрового пера или кончика пальца вместо клавиатуры или мыши. Это похоже на книгу с ЖК-экраном, который можно складывать и поворачивать на 180 градусов. Ваш почерк можно распознать и преобразовать в редактируемый текст. Вы также можете печатать на отключенной клавиатуре или использовать распознавание голоса. Он мобильный и |

универсальный.Форм-фактор предлагает более мобильный способ взаимодействия с компьютером. Планшетные ПК часто используются там, где обычные ноутбуки непрактичны или не обеспечивают необходимой функциональности.

| Персональный цифровой помощник или КПК — это крошечный карманный компьютер, который можно держать в одной руке. Термин КПК относится к широкому спектру портативных устройств, карманных компьютеров, смартфонов и карманных компьютеров. Для ввода вы вводите текст на маленькой клавиатуре или используете стилус — специальное перо, используемое с сенсорным экраном для выбора элементов, рисования изображений и т. Д.Несколько |